What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-11-02 14:15:10 | CVE-2023-26454 (lien direct) | Les demandes de récupération des métadonnées d'image pourraient être abusées pour inclure des requêtes SQL qui seraient exécutées sans contrôle.L'exploitation de cette vulnérabilité nécessite au moins l'accès aux réseaux adjacents du service ImageConverter, qui n'est pas exposé aux réseaux publics par défaut.Les instructions arbitraires SQL peuvent être exécutées dans le contexte du compte utilisateur de la base de données Services.Les demandes d'API sont désormais correctement vérifiées pour le contenu valide et les tentatives de contournement de ce chèque sont enregistrées comme erreur.Aucun exploit accessible au public n'est connu.

Requests to fetch image metadata could be abused to include SQL queries that would be executed unchecked. Exploiting this vulnerability requires at least access to adjacent networks of the imageconverter service, which is not exposed to public networks by default. Arbitrary SQL statements could be executed in the context of the services database user account. API requests are now properly checked for valid content and attempts to circumvent this check are being logged as error. No publicly available exploits are known. |

Vulnerability | |||

| 2023-11-02 14:15:10 | CVE-2023-26453 (lien direct) | Les demandes de mise en cache d'une image peuvent être maltraitées pour inclure des requêtes SQL qui seraient exécutées sans contrôle.L'exploitation de cette vulnérabilité nécessite au moins l'accès aux réseaux adjacents du service ImageConverter, qui n'est pas exposé aux réseaux publics par défaut.Les instructions arbitraires SQL peuvent être exécutées dans le contexte du compte utilisateur de la base de données Services.Les demandes d'API sont désormais correctement vérifiées pour le contenu valide et les tentatives de contournement de ce chèque sont enregistrées comme erreur.Aucun exploit accessible au public n'est connu.

Requests to cache an image could be abused to include SQL queries that would be executed unchecked. Exploiting this vulnerability requires at least access to adjacent networks of the imageconverter service, which is not exposed to public networks by default. Arbitrary SQL statements could be executed in the context of the services database user account. API requests are now properly checked for valid content and attempts to circumvent this check are being logged as error. No publicly available exploits are known. |

Vulnerability | |||

| 2023-11-02 14:15:10 | CVE-2023-26452 (lien direct) | Les demandes de mise en cache d'une image et de renvoyer ses métadonnées pourraient être maltraitées pour inclure des requêtes SQL qui seraient exécutées sans contrôle.L'exploitation de cette vulnérabilité nécessite au moins l'accès aux réseaux adjacents du service ImageConverter, qui n'est pas exposé aux réseaux publics par défaut.Les instructions arbitraires SQL peuvent être exécutées dans le contexte du compte utilisateur de la base de données Services.Les demandes d'API sont désormais correctement vérifiées pour le contenu valide et les tentatives de contournement de ce chèque sont enregistrées comme erreur.Aucun exploit accessible au public n'est connu.

Requests to cache an image and return its metadata could be abused to include SQL queries that would be executed unchecked. Exploiting this vulnerability requires at least access to adjacent networks of the imageconverter service, which is not exposed to public networks by default. Arbitrary SQL statements could be executed in the context of the services database user account. API requests are now properly checked for valid content and attempts to circumvent this check are being logged as error. No publicly available exploits are known. |

Vulnerability | |||

| 2023-11-02 13:45:06 | SAST vs. DAST for Security Testing: Unveiling the Differences (lien direct) | Les tests de sécurité des applications (AST) comprennent divers outils, processus et approches pour scanner des applications pour découvrir des problèmes de sécurité potentiels.Les tests de sécurité des applications statiques (SAST) et les tests de sécurité des applications dynamiques (DAST) sont des approches de test de sécurité populairement utilisées qui suivent différentes méthodologies de codes d'application de numérisation à différentes étapes d'un cycle de vie de développement logiciel.

Sast suit une approche de test de boîte blanche pour analyser le code source, le code d'octets et les binaires pour identifier les vulnérabilités exploitables et les erreurs de codage.D'un autre côté, DAST met en œuvre une méthode de test de la boîte noire, où les ingénieurs de sécurité analysent les charges utiles simulées d'attaque via le frontal de l'application sans exposer des informations internes sur la construction interne de l'application \\.

Dans ce blog, nous discuterons des approches de tests de Sast et de Dast, comment ils aident à détecter les vulnérabilités et les défaillances des applications, leurs différences et les meilleurs cas d'utilisation.

Application statique…

Application Security Testing (AST) encompasses various tools, processes, and approaches to scanning applications to uncover potential security issues. Static Application Security Testing (SAST) and Dynamic Application Security Testing (DAST) are popularly used security testing approaches that follow different methodologies of scanning application codes across different stages of a software development lifecycle. SAST follows a white-box testing approach to analyze the source code, byte code, and binaries to identify exploitable vulnerabilities and coding errors. On the other hand, DAST implements a black-box testing method, where security engineers parse simulated attack payloads through the application\'s front end without exposing internal information on the application\'s internal construct. In this blog, we will discuss SAST and DAST testing approaches, how they help detect vulnerabilities and application failures, their differences, and best use cases. Static Application… |

Tool Vulnerability | ★★ | ||

| 2023-11-02 13:15:08 | CVE-2023-46475 (lien direct) | Une vulnérabilité de script inter-sites stockée a été découverte dans Zentao 18.3 où un utilisateur peut créer un projet, et dans le champ de nom du projet, il peut injecter un code JavaScript malveillant.

A Stored Cross-Site Scripting vulnerability was discovered in ZenTao 18.3 where a user can create a project, and in the name field of the project, they can inject malicious JavaScript code. |

Vulnerability | |||

| 2023-11-02 12:15:09 | CVE-2023-5918 (lien direct) | Une vulnérabilité, qui a été classée comme critique, a été trouvée dans le système de gestion des visiteurs sources de Sourcecodeter 1.0.Affecté est une fonction inconnue du fichier manage_user.php.La manipulation de l'ID d'argument conduit à l'injection de SQL.Il est possible de lancer l'attaque à distance.L'identifiant de cette vulnérabilité est VDB-244308.

A vulnerability, which was classified as critical, was found in SourceCodester Visitor Management System 1.0. Affected is an unknown function of the file manage_user.php. The manipulation of the argument id leads to sql injection. It is possible to launch the attack remotely. The identifier of this vulnerability is VDB-244308. |

Vulnerability | |||

| 2023-11-02 12:00:24 | Plus de moyens pour les utilisateurs d'identifier les applications testées sur la sécurité indépendante sur Google Play More ways for users to identify independently security tested apps on Google Play (lien direct) |

Posted by Nataliya Stanetsky, Android Security and Privacy Team

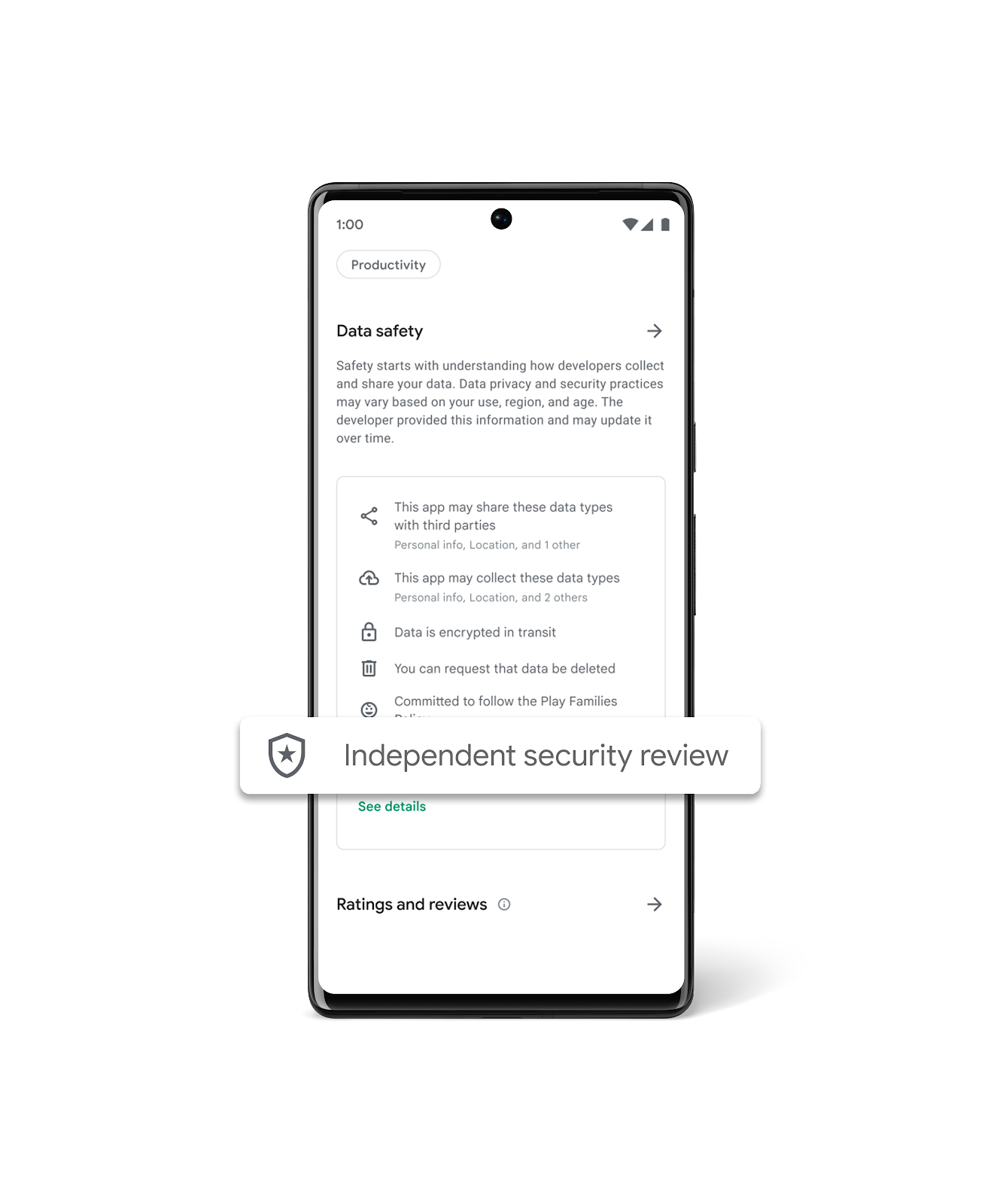

Keeping Google Play safe for users and developers remains a top priority for Google. As users increasingly prioritize their digital privacy and security, we continue to invest in our Data Safety section and transparency labeling efforts to help users make more informed choices about the apps they use.

Research shows that transparent security labeling plays a crucial role in consumer risk perception, building trust, and influencing product purchasing decisions. We believe the same principles apply for labeling and badging in the Google Play store. The transparency of an app\'s data security and privacy play a key role in a user\'s decision to download, trust, and use an app.

Highlighting Independently Security Tested VPN Apps

Last year, App Defense Alliance (ADA) introduced MASA (Mobile App Security Assessment), which allows developers to have their apps independently validated against a global security standard. This signals to users that an independent third-party has validated that the developers designed their apps to meet these industry mobile security and privacy minimum best practices and the developers are going the extra mile to identify and mitigate vulnerabilities. This, in turn, makes it harder for attackers to reach users\' devices and improves app quality across the ecosystem. Upon completion of the successful validation, Google Play gives developers the option to declare an “Independent security review” badge in its Data Safety section, as shown in the image below. While certification to baseline security standards does not imply that a product is free of vulnerabilities, the badge associated with these validated apps helps users see at-a-glance that a developer has prioritized security and privacy practices and committed to user safety.

To help give users a simplified view of which apps have undergone an independent security validation, we\'re introducing a new Google Play store banner for specific app types, starting with VPN apps. We\'ve launched this banner beginning with VPN apps due to the sensitive and significant amount of user data these apps handle. When a user searches for VPN apps, they will now see a banner at the top of Google Play that educates them about the “Independent security review” badge in the Data Safety Section. Users also have the ability to “Learn More”, which redirects them to the App Validation Directory, a centralized place to view all VPN apps that have been independently security reviewed. Users can also discover additional technical assessment details in the App Validation Directory, helping them to make more informed decisions about what VPN apps to download, use, and trust with their data.

To help give users a simplified view of which apps have undergone an independent security validation, we\'re introducing a new Google Play store banner for specific app types, starting with VPN apps. We\'ve launched this banner beginning with VPN apps due to the sensitive and significant amount of user data these apps handle. When a user searches for VPN apps, they will now see a banner at the top of Google Play that educates them about the “Independent security review” badge in the Data Safety Section. Users also have the ability to “Learn More”, which redirects them to the App Validation Directory, a centralized place to view all VPN apps that have been independently security reviewed. Users can also discover additional technical assessment details in the App Validation Directory, helping them to make more informed decisions about what VPN apps to download, use, and trust with their data.

|

Tool Vulnerability Mobile Technical | ★★ | ||

| 2023-11-02 11:31:41 | La vulnérabilité critique RCE dans Apache ActiveMQ est ciblée par Hellokitty Ransomware (CVE-2023-46604) Critical RCE Vulnerability in Apache ActiveMQ Is Targeted by HelloKitty Ransomware (CVE-2023-46604) (lien direct) |

Les chercheurs ont signalé une activité d'exploitation suspectée liée à une vulnérabilité de sécurité récemment divulguée à Apache ...

Researchers have reported suspected exploitation activity related to a recently disclosed security vulnerability in Apache... |

Ransomware Vulnerability | ★★★ | ||

| 2023-11-02 11:15:14 | CVE-2023-43076 (lien direct) | Dell Powerscale Onefs 8.2.x, 9.0.0.x-9.5.0.x contient une vulnérabilité de déni de service.Un attaquant distant à faible privilège pourrait potentiellement exploiter cette vulnérabilité pour provoquer une condition hors mémoire (OOM).

Dell PowerScale OneFS 8.2.x,9.0.0.x-9.5.0.x contains a denial-of-service vulnerability. A low privilege remote attacker could potentially exploit this vulnerability to cause an out of memory (OOM) condition. |

Vulnerability Threat | |||

| 2023-11-02 11:15:14 | CVE-2023-5916 (lien direct) | Une vulnérabilité classée comme critique a été trouvée dans Lissy93 Dashy 2.1.1.Cela affecte une partie inconnue du fichier / config-manager / Enregistrer du gestionnaire de configuration des composants.La manipulation de la configuration de l'argument conduit à des contrôles d'accès inappropriés.Il est possible d'initier l'attaque à distance.L'exploit a été divulgué au public et peut être utilisé.L'identifiant VDB-244305 a été attribué à cette vulnérabilité.

A vulnerability classified as critical has been found in Lissy93 Dashy 2.1.1. This affects an unknown part of the file /config-manager/save of the component Configuration Handler. The manipulation of the argument config leads to improper access controls. It is possible to initiate the attack remotely. The exploit has been disclosed to the public and may be used. The identifier VDB-244305 was assigned to this vulnerability. |

Vulnerability Threat | |||

| 2023-11-02 11:15:14 | CVE-2023-5917 (lien direct) | Une vulnérabilité, qui a été classée comme problématique, a été trouvée dans PHPBB jusqu'à 3.3.10.Ce problème affecte la fonction principale du fichier phpbb / inclut / acp / acp_icons.php du gestionnaire de pack Smiley Composant.La manipulation de l'argument PAK conduit à des scripts croisés.L'attaque peut être initiée à distance.La mise à niveau vers la version 3.3.11 est en mesure de résoudre ce problème.Le patch est nommé CCF6E6C255D38692D72FCB613B113E6EAA240AAC.Il est recommandé de mettre à niveau le composant affecté.L'identifiant associé de cette vulnérabilité est VDB-244307.

A vulnerability, which was classified as problematic, has been found in phpBB up to 3.3.10. This issue affects the function main of the file phpBB/includes/acp/acp_icons.php of the component Smiley Pack Handler. The manipulation of the argument pak leads to cross site scripting. The attack may be initiated remotely. Upgrading to version 3.3.11 is able to address this issue. The patch is named ccf6e6c255d38692d72fcb613b113e6eaa240aac. It is recommended to upgrade the affected component. The associated identifier of this vulnerability is VDB-244307. |

Vulnerability | |||

| 2023-11-02 11:15:14 | CVE-2023-43087 (lien direct) | Dell PowerScale Onefs 8.2.x, 9.0.0.x-9.5.0.x contient une manipulation inappropriée d'autorisations insuffisantes.Un attaquant à distance privilégié faible pourrait potentiellement exploiter cette vulnérabilité pour provoquer une divulgation d'informations.

Dell PowerScale OneFS 8.2.x, 9.0.0.x-9.5.0.x contains an improper handling of insufficient permissions. A low privileged remote attacker could potentially exploit this vulnerability to cause information disclosure. |

Vulnerability Threat | |||

| 2023-11-02 10:49:00 | Annonce d'abord CVSS 4.0 - Nouveau système de notation de la vulnérabilité FIRST Announces CVSS 4.0 - New Vulnerability Scoring System (lien direct) |

Le forum des équipes de réponse aux incidents et de sécurité (premier) a officiellement annoncé CVSS V4.0, la prochaine génération de la norme du système de notation de la vulnérabilité commune, plus de huit ans après la sortie de CVSS v3.0 en juin 2015.

"Cette dernière version de CVSS 4.0 vise à fournir la plus grande fidélité de l'évaluation de la vulnérabilité pour l'industrie et le public", a déclaré d'abord dans un communiqué.

The Forum of Incident Response and Security Teams (FIRST) has officially announced CVSS v4.0, the next generation of the Common Vulnerability Scoring System standard, more than eight years after the release of CVSS v3.0 in June 2015. "This latest version of CVSS 4.0 seeks to provide the highest fidelity of vulnerability assessment for both industry and the public," FIRST said in a statement. |

Vulnerability | ★★★ | ||

| 2023-11-02 10:01:02 | Vos utilisateurs finaux réutilisent les mots de passe & # 8211;C'est un gros problème Your end-users are reusing passwords – that\\'s a big problem (lien direct) |

La réutilisation du mot de passe est une vulnérabilité difficile pour que les équipes informatiques obtiennent une visibilité complète.En savoir plus sur les logiciels Specops sur la façon d'atténuer le risque de références compromises.[...]

Password reuse is a difficult vulnerability for IT teams to get full visibility over. Learn more from Specops Software on how to mitigate the risk of compromised credentials. [...] |

Vulnerability | ★★★ | ||

| 2023-11-02 09:57:00 | Hellokitty Ransomware Group exploitant la vulnérabilité Apache ActiveMQ HelloKitty Ransomware Group Exploiting Apache ActiveMQ Vulnerability (lien direct) |

Les chercheurs en cybersécurité mettent en garde contre l'exploitation présumée d'un défaut de sécurité critique récemment divulgué dans le service de courtier de messages open-source Apache ActiveMQ qui pourrait entraîner une exécution de code distante.

"Dans les deux cas, l'adversaire a tenté de déploier

Cybersecurity researchers are warning of suspected exploitation of a recently disclosed critical security flaw in the Apache ActiveMQ open-source message broker service that could result in remote code execution. "In both instances, the adversary attempted to deploy ransomware binaries on target systems in an effort to ransom the victim organizations," cybersecurity firm Rapid7 disclosed in a |

Ransomware Vulnerability | ★★ | ||

| 2023-11-02 09:15:08 | CVE-2023-5606 (lien direct) | Le chatbot pour WordPress est vulnérable aux scripts inter-sites stockés via le constructeur de la FAQ dans les versions 4.8.6 à 4.9.6 en raison de l'échappement insuffisant des entrées et de l'échappement de sortie.Cela permet aux attaquants authentifiés, avec les autorisations de niveau administrateur et au-dessus, d'injecter des scripts Web arbitraires dans des pages qui s'exécuteront chaque fois qu'un utilisateur accède à une page injectée.Cela n'affecte que les installations et les installations multi-sites où non filtré_html a été désactivé.Remarque: Cette vulnérabilité est une réintroduction de CVE-2023-4253.

The ChatBot for WordPress is vulnerable to Stored Cross-Site Scripting via the FAQ Builder in versions 4.8.6 through 4.9.6 due to insufficient input sanitization and output escaping. This makes it possible for authenticated attackers, with administrator-level permissions and above, to inject arbitrary web scripts in pages that will execute whenever a user accesses an injected page. This only affects multi-site installations and installations where unfiltered_html has been disabled. NOTE: This vulnerability is a re-introduction of CVE-2023-4253. |

Vulnerability | |||

| 2023-11-02 03:48:30 | Essentiels de sécurité des conteneurs: analyse de vulnérabilité et détection des changements expliqués Container Security Essentials: Vulnerability Scanning and Change Detection Explained (lien direct) |

Les conteneurs offrent une approche de déploiement et de gestion des applications rationalisées.Grâce à leur efficacité et à leur portabilité, des plateformes comme Docker et Kubernetes sont devenues des noms de ménages dans l'industrie de la technologie.Cependant, une conception fausse se cache dans l'ombre à mesure que les conteneurs gagnent en popularité - la croyance que le balayage de vulnérabilité actif devient redondant une fois les conteneurs mis en œuvre.Ce blog mettra en lumière ce mythe et explorera l'importance de la gestion de la vulnérabilité et de la détection des changements dans les environnements conteneurisés.Conteneurs: Les bases avant de plonger dans la sécurité des conteneurs, laissez \\ 's ...

Containers offer a streamlined application deployment and management approach. Thanks to their efficiency and portability, platforms like Docker and Kubernetes have become household names in the tech industry. However, a misconception lurks in the shadows as containers gain popularity - the belief that active vulnerability scanning becomes redundant once containers are implemented. This blog will shed light on this myth and explore the importance of vulnerability management and change detection in containerized environments. Containers: The Basics Before diving into container security, let\'s... |

Vulnerability | Uber | ★★ | |

| 2023-11-02 03:15:10 | CVE-2023-45019 (lien direct) | Le système de réservation de bus en ligne v1.0 est vulnérable à plusieurs vulnérabilités d'injection SQL non authentifiées.Le paramètre \\ 'catégorie \' de la ressource catégorie.php ne valide pas les caractères reçus et ils sont envoyés non filtrés à la base de données.

Online Bus Booking System v1.0 is vulnerable to multiple Unauthenticated SQL Injection vulnerabilities. The \'category\' parameter of the category.php resource does not validate the characters received and they are sent unfiltered to the database. |

Vulnerability | |||

| 2023-11-02 03:15:10 | CVE-2023-45018 (lien direct) | Le système de réservation de bus en ligne v1.0 est vulnérable à plusieurs vulnérabilités d'injection SQL non authentifiées.Le paramètre \\ 'username \' de la ressource incluse / login.php ne valide pas les caractères reçus et ils sont envoyés non filtrés à la base de données.

Online Bus Booking System v1.0 is vulnerable to multiple Unauthenticated SQL Injection vulnerabilities. The \'username\' parameter of the includes/login.php resource does not validate the characters received and they are sent unfiltered to the database. |

Vulnerability | |||

| 2023-11-02 03:15:09 | CVE-2023-45013 (lien direct) | Le système de réservation de bus en ligne v1.0 est vulnérable à plusieurs vulnérabilités d'injection SQL non authentifiées.Le paramètre \\ 'user_query \' de la ressource bus_info.php ne valide pas les caractères reçus et ils sont envoyés non filtrés à la base de données.

Online Bus Booking System v1.0 is vulnerable to multiple Unauthenticated SQL Injection vulnerabilities. The \'user_query\' parameter of the bus_info.php resource does not validate the characters received and they are sent unfiltered to the database. |

Vulnerability | |||

| 2023-11-02 03:15:09 | CVE-2023-45017 (lien direct) | Le système de réservation de bus en ligne v1.0 est vulnérable à plusieurs vulnérabilités d'injection SQL non authentifiées.Le paramètre \\ 'destination \' de la ressource Search.php ne valide pas les caractères reçus et ils sont envoyés non filtrés à la base de données.

Online Bus Booking System v1.0 is vulnerable to multiple Unauthenticated SQL Injection vulnerabilities. The \'destination\' parameter of the search.php resource does not validate the characters received and they are sent unfiltered to the database. |

Vulnerability | |||

| 2023-11-02 03:15:09 | CVE-2023-45015 (lien direct) | Le système de réservation de bus en ligne v1.0 est vulnérable à plusieurs vulnérabilités d'injection SQL non authentifiées.Le paramètre \\ 'date \' de la ressource bus_info.php ne valide pas les caractères reçus et ils sont envoyés non filtrés à la base de données.

Online Bus Booking System v1.0 is vulnerable to multiple Unauthenticated SQL Injection vulnerabilities. The \'date\' parameter of the bus_info.php resource does not validate the characters received and they are sent unfiltered to the database. |

Vulnerability | |||

| 2023-11-02 03:15:09 | CVE-2023-45016 (lien direct) | Le système de réservation de bus en ligne v1.0 est vulnérable à plusieurs vulnérabilités d'injection SQL non authentifiées.Le paramètre \\ 'source \' de la ressource Search.php ne valide pas les caractères reçus et ils sont envoyés non filtrés à la base de données.

Online Bus Booking System v1.0 is vulnerable to multiple Unauthenticated SQL Injection vulnerabilities. The \'source\' parameter of the search.php resource does not validate the characters received and they are sent unfiltered to the database. |

Vulnerability | |||

| 2023-11-02 03:15:09 | CVE-2023-45012 (lien direct) | Le système de réservation de bus en ligne v1.0 est vulnérable à plusieurs vulnérabilités d'injection SQL non authentifiées. & Acirc; & nbsp; le paramètre \\ 'user_email \' de la ressource bus_info.php ne valide pas les caractères reçus et ils sont envoyés non filtrés à la base de données.

Online Bus Booking System v1.0 is vulnerable to multiple Unauthenticated SQL Injection vulnerabilities. The \'user_email\' parameter of the bus_info.php resource does not validate the characters received and they are sent unfiltered to the database. |

Vulnerability | |||

| 2023-11-02 03:15:09 | CVE-2023-45014 (lien direct) | Le système de réservation de bus en ligne v1.0 est vulnérable à plusieurs vulnérabilités d'injection SQL non authentifiées.Le paramètre \\ 'bus_id \' de la ressource bus_info.php ne valide pas les caractères reçus et ils sont envoyés non filtrés à la base de données.

Online Bus Booking System v1.0 is vulnerable to multiple Unauthenticated SQL Injection vulnerabilities. The \'bus_id\' parameter of the bus_info.php resource does not validate the characters received and they are sent unfiltered to the database. |

Vulnerability | |||

| 2023-11-02 02:15:08 | CVE-2023-45112 (lien direct) | Le système d'examen en ligne V1.0 est vulnérable à plusieurs vulnérabilités d'injection SQL non authentifiées.Le paramètre \\ 'feedback \' de la ressource feed.php ne valide pas les caractères reçus et ils sont envoyés non filtrés à la base de données.

Online Examination System v1.0 is vulnerable to multiple Unauthenticated SQL Injection vulnerabilities. The \'feedback\' parameter of the feed.php resource does not validate the characters received and they are sent unfiltered to the database. |

Vulnerability | |||

| 2023-11-02 02:15:08 | CVE-2023-45111 (lien direct) | Le système d'examen en ligne v1.0 est vulnérable à plusieurs vulnérabilités d'injection SQL non authentifiées. & Acirc; & nbsp; Le paramètre \\ 'e-mail \' de la ressource feed.php ne valide pas les caractères reçus et ils sont envoyés non filtrés à la base de données.

Online Examination System v1.0 is vulnerable to multiple Unauthenticated SQL Injection vulnerabilities. The \'email\' parameter of the feed.php resource does not validate the characters received and they are sent unfiltered to the database. |

Vulnerability | |||

| 2023-11-02 02:15:08 | CVE-2023-45113 (lien direct) | Le système d'examen en ligne V1.0 est vulnérable à plusieurs vulnérabilités d'injection SQL non authentifiées.Le paramètre \\ 'name \' de la ressource feed.php ne valide pas les caractères reçus et ils sont envoyés non filtrés à la base de données.

Online Examination System v1.0 is vulnerable to multiple Unauthenticated SQL Injection vulnerabilities. The \'name\' parameter of the feed.php resource does not validate the characters received and they are sent unfiltered to the database. |

Vulnerability | |||

| 2023-11-02 02:15:08 | CVE-2023-45114 (lien direct) | Le système d'examen en ligne V1.0 est vulnérable à plusieurs vulnérabilités d'injection SQL non authentifiées.Le paramètre \\ 'sujet \' de la ressource feed.php ne valide pas les caractères reçus et ils sont envoyés non filtrés à la base de données.

Online Examination System v1.0 is vulnerable to multiple Unauthenticated SQL Injection vulnerabilities. The \'subject\' parameter of the feed.php resource does not validate the characters received and they are sent unfiltered to the database. |

Vulnerability | |||

| 2023-11-02 00:15:23 | CVE-2023-5910 (lien direct) | Une vulnérabilité a été trouvée dans Popojicms 2.0.1 et classée comme problématique.Ce problème affecte un traitement inconnu du fichier install.php de la configuration Web du composant.La manipulation du titre du site d'argument avec l'alerte d'entrée (1) mène au script du site croisé.L'attaque peut être initiée à distance.La complexité d'une attaque est plutôt élevée.L'exploitation est connue pour être difficile.L'exploit a été divulgué au public et peut être utilisé.L'identifiant VDB-244229 a été attribué à cette vulnérabilité.Remarque: Le vendeur a été contacté tôt à propos de cette divulgation mais n'a pas répondu de manière.

A vulnerability was found in PopojiCMS 2.0.1 and classified as problematic. This issue affects some unknown processing of the file install.php of the component Web Config. The manipulation of the argument Site Title with the input alert(1) leads to cross site scripting. The attack may be initiated remotely. The complexity of an attack is rather high. The exploitation is known to be difficult. The exploit has been disclosed to the public and may be used. The identifier VDB-244229 was assigned to this vulnerability. NOTE: The vendor was contacted early about this disclosure but did not respond in any way. |

Vulnerability Threat | |||

| 2023-11-01 23:15:08 | CVE-2023-45203 (lien direct) | Le système d'examen en ligne V1.0 est vulnérable aux vulnérabilités de redirection ouverte multiples.Le paramètre \\ 'q \' de la ressource Login.php permet à un attaquant de rediriger un utilisateur de victime vers un site Web arbitraire à l'aide d'une URL fabriquée.

Online Examination System v1.0 is vulnerable to multiple Open Redirect vulnerabilities. The \'q\' parameter of the login.php resource allows an attacker to redirect a victim user to an arbitrary web site using a crafted URL. |

Vulnerability | |||

| 2023-11-01 23:15:07 | CVE-2023-45202 (lien direct) | Le système d'examen en ligne V1.0 est vulnérable aux vulnérabilités de redirection ouverte multiples.Le paramètre \\ 'q \' de la ressource feed.php permet à un attaquant de rediriger un utilisateur de victime vers un site Web arbitraire à l'aide d'une URL fabriquée.

Online Examination System v1.0 is vulnerable to multiple Open Redirect vulnerabilities. The \'q\' parameter of the feed.php resource allows an attacker to redirect a victim user to an arbitrary web site using a crafted URL. |

Vulnerability | |||

| 2023-11-01 23:15:07 | CVE-2023-44954 (lien direct) | La vulnérabilité de script du site croisé dans Bigtree CMS V.4.5.7 permet à un attaquant distant d'exécuter du code arbitraire via le paramètre ID dans les fonctions de paramètres du développeur.

Cross Site Scripting vulnerability in BigTree CMS v.4.5.7 allows a remote attacker to execute arbitrary code via the ID parameter in the Developer Settings functions. |

Vulnerability | |||

| 2023-11-01 22:15:08 | CVE-2023-39281 (lien direct) | Une vulnérabilité de débordement de tampon de pile découverte dans asfsecurebootdxe dans InsydeInsydeh2o avec le noyau 5.0 à 5.5 permet aux attaquants d'exécuter une exécution de code arbitraire pendant la phase DXE.

A stack buffer overflow vulnerability discovered in AsfSecureBootDxe in Insyde InsydeH2O with kernel 5.0 through 5.5 allows attackers to run arbitrary code execution during the DXE phase. |

Vulnerability | |||

| 2023-11-01 22:15:08 | CVE-2023-45201 (lien direct) | Le système d'examen en ligne v1.0 est vulnérable à plusieurs vulnérabilités de redirection ouverte. & Acirc; & nbsp; le paramètre \\ 'q \' de la ressource admin.php permet à un attaquant de rediriger un utilisateur de victime vers un site Web arbitraire à l'aide d'une URL fabriquée.

Online Examination System v1.0 is vulnerable to multiple Open Redirect vulnerabilities. The \'q\' parameter of the admin.php resource allows an attacker to redirect a victim user to an arbitrary web site using a crafted URL. |

Vulnerability | |||

| 2023-11-01 22:15:08 | CVE-2023-44025 (lien direct) | La vulnérabilité de l'injection SQL dans Addify AddifyFreeGifts v.1.0.2 et avant permet à un attaquant distant d'exécuter du code arbitraire via un script fabriqué à la fonction GetRuleByid dans le composant addIfyFreeGiftsModel.php.

SQL injection vulnerability in addify Addifyfreegifts v.1.0.2 and before allows a remote attacker to execute arbitrary code via a crafted script to the getrulebyid function in the AddifyfreegiftsModel.php component. |

Vulnerability | |||

| 2023-11-01 22:15:08 | CVE-2023-46448 (lien direct) | La vulnérabilité reflétée de script inter-sites (XSS) dans les versions DMPOP Mejiro Commit avant 3096393 permet aux attaquants d'exécuter du code arbitraire via une chaîne fabriquée dans des métadonnées d'images téléchargées.

Reflected Cross-Site Scripting (XSS) vulnerability in dmpop Mejiro Commit Versions Prior To 3096393 allows attackers to run arbitrary code via crafted string in metadata of uploaded images. |

Vulnerability | |||

| 2023-11-01 22:14:45 | Mandiant suit quatre groupes non classés exploitant la vulnérabilité Citrix Mandiant Tracks Four Uncategorized Groups Exploiting Citrix Vulnerability (lien direct) |

> Par waqas

Mandiant enquête sur l'exploitation zéro-jour dans la vulnérabilité Citrix, CVE-2023-4966.

Ceci est un article de HackRead.com Lire le post d'origine: Mandiant suit quatre groupes non classés exploitant la vulnérabilité de Citrix

>By Waqas Mandiant Investigates Zero-Day Exploitation in Citrix Vulnerability, CVE-2023-4966. This is a post from HackRead.com Read the original post: Mandiant Tracks Four Uncategorized Groups Exploiting Citrix Vulnerability |

Vulnerability | ★★★ | ||

| 2023-11-01 21:15:08 | CVE-2023-46428 (lien direct) | Une vulnérabilité de téléchargement de fichiers arbitraires dans Hadsky v7.12.10 permet aux attaquants d'exécuter du code arbitraire via un fichier fabriqué.

An arbitrary file upload vulnerability in HadSky v7.12.10 allows attackers to execute arbitrary code via a crafted file. |

Vulnerability | |||

| 2023-11-01 20:15:00 | A \\ 'Kill Switch \\' fermer délibérément le botnet Mozi notoire, disent les chercheurs A \\'kill switch\\' deliberately shut down notorious Mozi botnet, researchers say (lien direct) |

Les chercheurs ont découvert un «interrupteur de mise à mort» qui a censé mettre un terme au tristement célèbre botnet Mozi, qui a exploité les vulnérabilités dans des centaines de milliers d'appareils intelligents.Les premières indications que quelque chose a mal tourné avec Mozi est apparu en août lorsque l'activité du botnet a soudainement chuté en Inde et en Chine, ses plus grands marchés.Chercheurs de la cybersécurité

Les chercheurs ont découvert un «interrupteur de mise à mort» qui a censé mettre un terme au tristement célèbre botnet Mozi, qui a exploité les vulnérabilités dans des centaines de milliers d'appareils intelligents.Les premières indications que quelque chose a mal tourné avec Mozi est apparu en août lorsque l'activité du botnet a soudainement chuté en Inde et en Chine, ses plus grands marchés.Chercheurs de la cybersécurité

Researchers have discovered a “kill switch” that supposedly put an end to the infamous Mozi botnet, which exploited vulnerabilities in hundreds of thousands of smart devices. The first indications that something went wrong with Mozi appeared in August when the botnet\'s activity suddenly dropped in India and China, its largest markets. Researchers at the cybersecurity

Researchers have discovered a “kill switch” that supposedly put an end to the infamous Mozi botnet, which exploited vulnerabilities in hundreds of thousands of smart devices. The first indications that something went wrong with Mozi appeared in August when the botnet\'s activity suddenly dropped in India and China, its largest markets. Researchers at the cybersecurity |

Vulnerability Industrial | ★★★ | ||

| 2023-11-01 19:15:45 | CVE-2023-46482 (lien direct) | La vulnérabilité de l'injection SQL dans Wuzhicms V.4.1.0 permet à un attaquant distant d'exécuter du code arbitraire via la fonctionnalité de sauvegarde de la base de données dans le composant CoreFrame / App / Database / Admin / index.php.

SQL injection vulnerability in wuzhicms v.4.1.0 allows a remote attacker to execute arbitrary code via the Database Backup Functionality in the coreframe/app/database/admin/index.php component. |

Vulnerability | |||

| 2023-11-01 18:15:10 | CVE-2023-5766 (lien direct) | Une vulnérabilité d'exécution de code distant dans le gestionnaire de bureau distant 2023.2.33 et plus tôt sur Windows permet à un attaquant d'exécuter du code à distance à partir d'une autre session utilisateur de Windows sur le même hôte via un paquet TCP spécialement conçu.

A remote code execution vulnerability in Remote Desktop Manager 2023.2.33 and earlier on Windows allows an attacker to remotely execute code from another windows user session on the same host via a specially crafted TCP packet. |

Vulnerability | |||

| 2023-11-01 18:15:09 | CVE-2023-20170 (lien direct) | Une vulnérabilité dans une commande spécifique Cisco ISE CLI pourrait permettre à un attaquant local authentifié d'effectuer des attaques d'injection de commandement sur le système d'exploitation sous-jacent et d'élever les privilèges pour root.Pour exploiter cette vulnérabilité, un attaquant doit avoir des privilèges de niveau administrateur valides sur l'appareil affecté.Cette vulnérabilité est due à une validation insuffisante de l'entrée fournie par l'utilisateur.Un attaquant pourrait exploiter cette vulnérabilité en soumettant une commande CLI fabriquée.Un exploit réussi pourrait permettre à l'attaquant d'élever des privilèges pour rooter.

A vulnerability in a specific Cisco ISE CLI command could allow an authenticated, local attacker to perform command injection attacks on the underlying operating system and elevate privileges to root. To exploit this vulnerability, an attacker must have valid Administrator-level privileges on the affected device. This vulnerability is due to insufficient validation of user-supplied input. An attacker could exploit this vulnerability by submitting a crafted CLI command. A successful exploit could allow the attacker to elevate privileges to root. |

Vulnerability Threat | |||

| 2023-11-01 18:15:09 | CVE-2023-20095 (lien direct) | Une vulnérabilité dans la fonction VPN d'accès à distance du logiciel Cisco Adaptive Security Appliance (ASA) et du logiciel Cisco Firepower Menace Defence (FTD) pourrait permettre à un attaquant distant non authentifié de provoquer une condition de déni de service (DOS) sur un appareil affecté.Cette vulnérabilité est due à une mauvaise gestion des demandes HTTPS.Un attaquant pourrait exploiter cette vulnérabilité en envoyant des demandes HTTPS fabriquées à un système affecté.Un exploit réussi pourrait permettre à l'attaquant de provoquer l'épuisement des ressources, entraînant une condition DOS.

A vulnerability in the remote access VPN feature of Cisco Adaptive Security Appliance (ASA) Software and Cisco Firepower Threat Defense (FTD) Software could allow an unauthenticated, remote attacker to cause a denial of service (DoS) condition on an affected device. This vulnerability is due to improper handling of HTTPS requests. An attacker could exploit this vulnerability by sending crafted HTTPS requests to an affected system. A successful exploit could allow the attacker to cause resource exhaustion, resulting in a DoS condition. |

Vulnerability Threat | |||

| 2023-11-01 18:15:09 | CVE-2023-20264 (lien direct) | Une vulnérabilité dans la mise en œuvre de la connexion SECT (SOGN-ON (SOGE) pour l'accès à distance dans le logiciel Cisco Adaptive Security Appliance (ASA) et Cisco Fire-Fire-Fire-Fower Mene Kenef Defence (FTD)Pour intercepter l'affirmation SAML d'un utilisateur qui s'authentifie à une session VPN d'accès à distance.Cette vulnérabilité est due à une validation insuffisante de l'URL de connexion.Un attaquant pourrait exploiter cette vulnérabilité en persuadant un utilisateur d'accéder à un site qui est sous le contrôle de l'attaquant, permettant à l'attaquant de modifier l'URL de connexion.Un exploit réussi pourrait permettre à l'attaquant d'intercepter une affirmation SAML réussie et d'utiliser cette affirmation pour établir une session VPN d'accès à distance vers le périphérique affecté avec l'identité et les autorisations de l'utilisateur détourné, entraînant un accès au réseau protégé.

A vulnerability in the implementation of Security Assertion Markup Language (SAML) 2.0 single sign-on (SSO) for remote access VPN in Cisco Adaptive Security Appliance (ASA) Software and Cisco Firepower Threat Defense (FTD) Software could allow an unauthenticated, remote attacker to intercept the SAML assertion of a user who is authenticating to a remote access VPN session. This vulnerability is due to insufficient validation of the login URL. An attacker could exploit this vulnerability by persuading a user to access a site that is under the control of the attacker, allowing the attacker to modify the login URL. A successful exploit could allow the attacker to intercept a successful SAML assertion and use that assertion to establish a remote access VPN session toward the affected device with the identity and permissions of the hijacked user, resulting in access to the protected network. |

Vulnerability Threat | |||

| 2023-11-01 18:15:09 | CVE-2023-20246 (lien direct) | Plusieurs produits Cisco sont affectés par une vulnérabilité dans les politiques de contrôle d'accès SNORT qui pourraient permettre à un attaquant distant non authentifié de contourner les politiques configurées sur un système affecté.Cette vulnérabilité est due à une erreur logique qui se produit lorsque les politiques de contrôle d'accès sont remplies.Un attaquant pourrait exploiter cette vulnérabilité en établissant une connexion à un appareil affecté.Un exploit réussi pourrait permettre à l'attaquant de contourner les règles de contrôle d'accès configurées sur le système affecté.

Multiple Cisco products are affected by a vulnerability in Snort access control policies that could allow an unauthenticated, remote attacker to bypass the configured policies on an affected system. This vulnerability is due to a logic error that occurs when the access control policies are being populated. An attacker could exploit this vulnerability by establishing a connection to an affected device. A successful exploit could allow the attacker to bypass configured access control rules on the affected system. |

Vulnerability Threat | |||

| 2023-11-01 18:15:09 | CVE-2023-20219 (lien direct) | Plusieurs vulnérabilités dans l'interface de gestion Web du logiciel Cisco Firepower Management Center (FMC) pourraient permettre à un attaquant distant authentifié d'exécuter des commandes arbitraires sur le système d'exploitation sous-jacent.L'attaquant nécessiterait des informations d'identification de périphérique valides mais ne nécessite pas de privilèges d'administrateur pour exploiter cette vulnérabilité.Ces vulnérabilités sont dues à une validation insuffisante de l'entrée fournie par l'utilisateur pour certaines options de configuration.Un attaquant pourrait exploiter ces vulnérabilités en utilisant une entrée fabriquée dans l'interface graphique de configuration de l'appareil.Un exploit réussi pourrait permettre à l'attaquant d'exécuter des commandes arbitraires sur l'appareil, y compris le système d'exploitation sous-jacent qui pourrait également affecter la disponibilité de l'appareil.

Multiple vulnerabilities in the web management interface of Cisco Firepower Management Center (FMC) Software could allow an authenticated, remote attacker to execute arbitrary commands on the underlying operating system. The attacker would need valid device credentials but does not require administrator privileges to exploit this vulnerability. These vulnerabilities are due to insufficient validation of user-supplied input for certain configuration options. An attacker could exploit these vulnerabilities by using crafted input within the device configuration GUI. A successful exploit could allow the attacker to execute arbitrary commands on the device including the underlying operating system which could also affect the availability of the device. |

Vulnerability Threat | |||

| 2023-11-01 18:15:09 | CVE-2023-20070 (lien direct) | Une vulnérabilité dans la mise en œuvre de TLS 1.3 du logiciel Cisco Firepower Meners Defense (FTD) pourrait permettre à un attaquant distant non authentifié de faire redémarrer le moteur de détection SNORT 3.Cette vulnérabilité est due à une erreur logique dans la façon dont les allocations de mémoire sont gérées lors d'une session TLS 1.3.Sous des contraintes spécifiques basées sur le temps, un attaquant pourrait exploiter cette vulnérabilité en envoyant une séquence de messages TLS 1.3 fabriquée via un appareil affecté.Un exploit réussi pourrait permettre à l'attaquant de faire recharger le moteur de détection SNORT 3, entraînant une condition de déni de service (DOS).Alors que le moteur de détection de snipt recharge, les paquets passant par le périphérique FTD qui sont envoyés au moteur de détection de snort seront supprimés.Le moteur de détection de snort redémarrera automatiquement.Aucune intervention manuelle n'est requise.

A vulnerability in the TLS 1.3 implementation of the Cisco Firepower Threat Defense (FTD) Software could allow an unauthenticated, remote attacker to cause the Snort 3 detection engine to unexpectedly restart. This vulnerability is due to a logic error in how memory allocations are handled during a TLS 1.3 session. Under specific, time-based constraints, an attacker could exploit this vulnerability by sending a crafted TLS 1.3 message sequence through an affected device. A successful exploit could allow the attacker to cause the Snort 3 detection engine to reload, resulting in a denial of service (DoS) condition. While the Snort detection engine reloads, packets going through the FTD device that are sent to the Snort detection engine will be dropped. The Snort detection engine will restart automatically. No manual intervention is required. |

Vulnerability Threat | |||

| 2023-11-01 18:15:09 | CVE-2023-20220 (lien direct) | Plusieurs vulnérabilités dans l'interface de gestion Web du logiciel Cisco Firepower Management Center (FMC) pourraient permettre à un attaquant distant authentifié d'exécuter des commandes arbitraires sur le système d'exploitation sous-jacent.Pour exploiter ces vulnérabilités, l'attaquant doit avoir des informations d'identification de périphérique valides, mais n'a pas besoin de privilèges d'administrateur.Ces vulnérabilités sont dues à une validation insuffisante de l'entrée fournie par l'utilisateur pour certaines options de configuration.Un attaquant pourrait exploiter ces vulnérabilités en utilisant une entrée fabriquée dans l'interface graphique de configuration de l'appareil.Un exploit réussi pourrait permettre à l'attaquant d'exécuter des commandes arbitraires sur l'appareil, y compris sur le système d'exploitation sous-jacent, qui pourrait également affecter la disponibilité de l'appareil.

Multiple vulnerabilities in the web-based management interface of Cisco Firepower Management Center (FMC) Software could allow an authenticated, remote attacker to execute arbitrary commands on the underlying operating system. To exploit these vulnerabilities, the attacker must have valid device credentials, but does not need Administrator privileges. These vulnerabilities are due to insufficient validation of user-supplied input for certain configuration options. An attacker could exploit these vulnerabilities by using crafted input within the device configuration GUI. A successful exploit could allow the attacker to execute arbitrary commands on the device, including on the underlying operating system, which could also affect the availability of the device. |

Vulnerability Threat | |||

| 2023-11-01 18:15:09 | CVE-2023-20255 (lien direct) | Une vulnérabilité dans une API de la fonctionnalité de pont Web du serveur de réunion Cisco pourrait permettre à un attaquant distant non authentifié de provoquer une condition de déni de service (DOS).Cette vulnérabilité est due à une validation insuffisante des demandes HTTP.Un attaquant pourrait exploiter cette vulnérabilité en envoyant des paquets HTTP fabriqués à un appareil affecté.Un exploit réussi pourrait permettre à l'attaquant de provoquer une condition de disponibilité partielle, ce qui pourrait entraîner la suppression des appels vidéo en cours en raison des paquets non valides atteignant le pont Web.

A vulnerability in an API of the Web Bridge feature of Cisco Meeting Server could allow an unauthenticated, remote attacker to cause a denial of service (DoS) condition. This vulnerability is due to insufficient validation of HTTP requests. An attacker could exploit this vulnerability by sending crafted HTTP packets to an affected device. A successful exploit could allow the attacker to cause a partial availability condition, which could cause ongoing video calls to be dropped due to the invalid packets reaching the Web Bridge. |

Vulnerability Threat |

To see everything:

Our RSS (filtrered)