What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-10-13 17:15:09 | CVE-2023-5449 (lien direct) | Une vulnérabilité de sécurité potentielle a été identifiée dans certains écrans HP prenant en charge la fonction de dissuasion du vol qui peut permettre à une dissuasion du moniteur et aciro;

A potential security vulnerability has been identified in certain HP Displays supporting the Theft Deterrence feature which may allow a monitor’s Theft Deterrence to be deactivated. |

Vulnerability | |||

| 2023-10-13 17:15:09 | CVE-2023-4499 (lien direct) | Une vulnérabilité de sécurité potentielle a été identifiée dans l'utilitaire HP FinUpdate (également connu sous le nom de HP Recovery Image and Software Download Tool) qui peut conduire à une divulgation d'informations.HP libére l'atténuation de la vulnérabilité potentielle.

A potential security vulnerability has been identified in the HP ThinUpdate utility (also known as HP Recovery Image and Software Download Tool) which may lead to information disclosure. HP is releasing mitigation for the potential vulnerability. |

Vulnerability | |||

| 2023-10-13 16:15:13 | CVE-2023-45276 (lien direct) | Vulnérabilité de contrefaçon de demande de site transversal (CSRF) dans AutomatedEditor.com Plugin de l'éditeur automatisé | Vulnerability | |||

| 2023-10-13 16:15:12 | CVE-2023-45269 (lien direct) | Vulnérabilité de contrefaçon de demande de site transversal (CSRF) dans le plugin de référencement simple de David Cole | Vulnerability | |||

| 2023-10-13 16:15:12 | CVE-2023-45270 (lien direct) | Vulnérabilité de la contrefaçon de demande de site transversal (CSRF) dans PINPOINT.World Pinpoint Booking System Plugin | Vulnerability | |||

| 2023-10-13 16:15:11 | CVE-2023-40682 (lien direct) | IBM App Connect Enterprise 12.0.1.0 à 12.0.8.0 contient une vulnérabilité non spécifiée qui pourrait permettre à un utilisateur privilégié local d'obtenir des informations sensibles à partir des journaux API.IBM X-FORCE ID: 263833.

IBM App Connect Enterprise 12.0.1.0 through 12.0.8.0 contains an unspecified vulnerability that could allow a local privileged user to obtain sensitive information from API logs. IBM X-Force ID: 263833. |

Vulnerability | |||

| 2023-10-13 15:15:44 | CVE-2023-45268 (lien direct) | Vulnérabilité de contrefaçon de demande de site transversal (CSRF) dans le plugin d'analyse Web HitSteps Hitsteps | Vulnerability | |||

| 2023-10-13 15:15:44 | CVE-2023-45267 (lien direct) | Vulnérabilité de contrefaçon de demande de site transversal (CSRF) dans le plugin zizou1988 irivyou | Vulnerability | |||

| 2023-10-13 14:15:10 | CVE-2023-45109 (lien direct) | Vulnérabilité de contrefaçon de demande de site transversal (CSRF) dans le plugin Whitepage de Zakstan | Vulnerability | |||

| 2023-10-13 14:15:10 | CVE-2023-45391 (lien direct) | Une vulnérabilité de script inter-site stockée (XSS) dans la fonction de création d'une nouvelle fonction d'employée de Granding Utime Master V9.0.7-Build: 4 avril 2023 permet aux attaquants authentifiés d'exécuter des scripts Web arbitraires ou HTML via une charge utile fabriquée injectée dans le prénomparamètre.

A stored cross-site scripting (XSS) vulnerability in the Create A New Employee function of Granding UTime Master v9.0.7-Build:Apr 4,2023 allows authenticated attackers to execute arbitrary web scripts or HTML via a crafted payload injected into the First Name parameter. |

Vulnerability | |||

| 2023-10-13 13:45:00 | La CISA prévoit de partager plus d'informations sur les acteurs du ransomware dans ses alertes de vulnérabilité exploitées CISA plans to share more information on ransomware actors in its exploited vulnerability alerts (lien direct) |

La principale agence de cybersécurité des États-Unis a déclaré qu'elle prévoyait d'ajouter une section dédiée aux gangs de ransomware à sa liste de vulnérabilités exploitées par des pirates.Les responsables de la Cybersecurity and Infrastructure Security Agency (CISA) ont déclaré jeudi que toutes les organisations auront désormais accès à des informations sur les vulnérabilités généralement associées aux attaques de ransomware via son

La principale agence de cybersécurité des États-Unis a déclaré qu'elle prévoyait d'ajouter une section dédiée aux gangs de ransomware à sa liste de vulnérabilités exploitées par des pirates.Les responsables de la Cybersecurity and Infrastructure Security Agency (CISA) ont déclaré jeudi que toutes les organisations auront désormais accès à des informations sur les vulnérabilités généralement associées aux attaques de ransomware via son

The U.S.\'s top cybersecurity agency said it plans to add a section dedicated to ransomware gangs to its list of vulnerabilities being exploited by hackers. Cybersecurity and Infrastructure Security Agency (CISA) officials said on Thursday that all organizations will now have access to information about which vulnerabilities are commonly associated with ransomware attacks through its

The U.S.\'s top cybersecurity agency said it plans to add a section dedicated to ransomware gangs to its list of vulnerabilities being exploited by hackers. Cybersecurity and Infrastructure Security Agency (CISA) officials said on Thursday that all organizations will now have access to information about which vulnerabilities are commonly associated with ransomware attacks through its |

Ransomware Vulnerability | ★★★ | ||

| 2023-10-13 13:33:20 | La CISA lance de nouvelles ressources pour lutter contre les vulnérabilités et les faiblesses exploitées par des groupes de ransomwares CISA Launches New Resources to Help Combat Vulnerabilities and Weaknesses Exploited by Ransomware Groups (lien direct) |

Dans le paysage en constante évolution de la cybersécurité, l'importance de rester en avance sur les menaces ne peut être ...

In the ever-evolving landscape of cybersecurity, the importance of staying ahead of threats cannot be... |

Ransomware Vulnerability | ★★★ | ||

| 2023-10-13 13:15:12 | CVE-2023-45465 (lien direct) | NETIS N3MV2-V1.0.1.865 a été découvert qu'il contenait une vulnérabilité d'injection de commande via le paramètre DDNSDomainName dans les paramètres DNS dynamiques.

Netis N3Mv2-V1.0.1.865 was discovered to contain a command injection vulnerability via the ddnsDomainName parameter in the Dynamic DNS settings. |

Vulnerability | |||

| 2023-10-13 13:15:12 | CVE-2023-45466 (lien direct) | NETIS N3MV2-V1.0.1.865 a été découvert qu'il contenait une vulnérabilité d'injection de commande via le paramètre PIN_HOST dans les paramètres WPS.

Netis N3Mv2-V1.0.1.865 was discovered to contain a command injection vulnerability via the pin_host parameter in the WPS Settings. |

Vulnerability | |||

| 2023-10-13 13:15:12 | CVE-2023-45467 (lien direct) | NETIS N3MV2-V1.0.1.865 a été découvert qu'il contenait une vulnérabilité d'injection de commande via le paramètre NTPSERVIP dans les paramètres de temps.

Netis N3Mv2-V1.0.1.865 was discovered to contain a command injection vulnerability via the ntpServIP parameter in the Time Settings. |

Vulnerability | |||

| 2023-10-13 13:15:12 | CVE-2023-45468 (lien direct) | Netis N3MV2-V1.0.1.865 a été découvert qu'il contenait un débordement de tampon via le Pingwdogip.Cette vulnérabilité permet aux attaquants de provoquer un déni de service (DOS) via une entrée fabriquée.

Netis N3Mv2-V1.0.1.865 was discovered to contain a buffer overflow via the pingWdogIp. This vulnerability allows attackers to cause a Denial of Service (DoS) via a crafted input. |

Vulnerability | |||

| 2023-10-13 13:15:12 | CVE-2023-45464 (lien direct) | NETIS N3MV2-V1.0.1.865 a été découvert qu'il contenait un débordement de tampon via le paramètre ServDomain.Cette vulnérabilité permet aux attaquants de provoquer un déni de service (DOS) via une entrée fabriquée.

Netis N3Mv2-V1.0.1.865 was discovered to contain a buffer overflow via the servDomain parameter. This vulnerability allows attackers to cause a Denial of Service (DoS) via a crafted input. |

Vulnerability | |||

| 2023-10-13 13:15:11 | CVE-2023-45107 (lien direct) | Vulnérabilité de contrefaçon de demande de site transversal (CSRF) dans le plugin Goodbarber | Vulnerability | |||

| 2023-10-13 13:15:11 | CVE-2023-45463 (lien direct) | NETIS N3MV2-V1.0.1.865 a été découvert qu'il contenait un débordement de tampon via le paramètre du nom d'hôte dans la fonction Fun_0040dabc.Cette vulnérabilité permet aux attaquants de provoquer un déni de service (DOS) via une entrée fabriquée.

Netis N3Mv2-V1.0.1.865 was discovered to contain a buffer overflow via the hostName parameter in the FUN_0040dabc function. This vulnerability allows attackers to cause a Denial of Service (DoS) via a crafted input. |

Vulnerability | |||

| 2023-10-13 13:15:11 | CVE-2023-45108 (lien direct) | Vulnérabilité de contrefaçon de demande de site transversal (CSRF) dans le plugin MailRelay | Vulnerability | |||

| 2023-10-13 13:15:11 | CVE-2023-45162 (lien direct) | Les versions de plate-forme affectées 1E ont une vulnérabilité d'injection SQL aveugle qui peut conduire à une exécution de code arbitraire. & Acirc; & nbsp;

L'application du hotfix pertinent résout ce problème.

Pour V8.1.2 Appliquer Hotfix Q23166

Pour V8.4.1 Appliquer Hotfix Q23164

Pour V9.0.1, appliquez Hotfix Q23173

Les implémentations SAAS sur V23.7.1 seront automatiquement appliquées par Hotfix Q23173.Les clients avec des versions SaaS ci-dessous sont invités à mettre à niveau de toute urgence - veuillez contacter 1E pour organiser ceci

Affected 1E Platform versions have a Blind SQL Injection vulnerability that can lead to arbitrary code execution. Application of the relevant hotfix remediates this issue. for v8.1.2 apply hotfix Q23166 for v8.4.1 apply hotfix Q23164 for v9.0.1 apply hotfix Q23173 SaaS implementations on v23.7.1 will automatically have hotfix Q23173 applied. Customers with SaaS versions below this are urged to upgrade urgently - please contact 1E to arrange this |

Vulnerability Cloud | |||

| 2023-10-13 12:15:10 | CVE-2023-43079 (lien direct) | Dell Openmanage Server Administrator, Versions 11.0.0.0 et Prior, contient une vulnérabilité de contrôle d'accès incorrect.Un utilisateur malveillant peu privilégié local pourrait potentiellement exploiter cette vulnérabilité pour exécuter du code arbitraire afin d'élever des privilèges sur le système. & Acirc; & nbsp; l'exploitation peut conduire à un compromis complet du système.

Dell OpenManage Server Administrator, versions 11.0.0.0 and prior, contains an Improper Access Control vulnerability. A local low-privileged malicious user could potentially exploit this vulnerability to execute arbitrary code in order to elevate privileges on the system. Exploitation may lead to a complete system compromise. |

Vulnerability | |||

| 2023-10-13 10:15:09 | CVE-2023-38000 (lien direct) | Auth.Vulnérabilité des scripts inter-sites (contributeur +) stockés (XSS) dans WordPress Core & acirc; & nbsp; 6.3 à 6.3.1, de 6.2 à 6.2.2, de 6.1 à 6.1.3, de 6.0 à 6.0.5, de 5,9 à 5,9.7 et plugin Gutenberg | Vulnerability | |||

| 2023-10-13 07:15:41 | CVE-2023-38251 (lien direct) | Adobe Commerce Versions 2.4.7-beta1 (et plus tôt), 2.4.6-p2 (et plus tôt), 2.4.5-p4 (et plus tôt) et 2.4.4-p5 (et plus tôt) sont affectés par une vulnérabilité de consommation de ressources non contrôléeCela pourrait mener dans le déni de service mineur.L'exploitation de ce problème ne nécessite pas d'interaction utilisateur.

Adobe Commerce versions 2.4.7-beta1 (and earlier), 2.4.6-p2 (and earlier), 2.4.5-p4 (and earlier) and 2.4.4-p5 (and earlier) are affected by a Uncontrolled Resource Consumption vulnerability that could lead in minor application denial-of-service. Exploitation of this issue does not require user interaction. |

Vulnerability | |||

| 2023-10-13 07:15:41 | CVE-2023-38249 (lien direct) | Adobe Commerce Versions 2.4.7-beta1 (et plus tôt), 2.4.6-p2 (et plus tôt), 2.4.5-p4 (et plus tôt)Éléments utilisés dans une vulnérabilité SQL Commande (\\ 'SQL Injection \') qui pourrait mener dans l'exécution de code arbitraire par un attaquant authentifié admin-privilége.L'exploitation de ce problème ne nécessite pas l'interaction des utilisateurs et la complexité des attaques est élevée car elle nécessite une connaissance de l'outillage au-delà de l'utilisation de l'interface utilisateur.

Adobe Commerce versions 2.4.7-beta1 (and earlier), 2.4.6-p2 (and earlier), 2.4.5-p4 (and earlier) and 2.4.4-p5 (and earlier) are affected by an Improper Neutralization of Special Elements used in an SQL Command (\'SQL Injection\') vulnerability that could lead in arbitrary code execution by an admin-privilege authenticated attacker. Exploitation of this issue does not require user interaction and attack complexity is high as it requires knowledge of tooling beyond just using the UI. |

Vulnerability | |||

| 2023-10-13 07:15:41 | CVE-2023-38250 (lien direct) | Adobe Commerce Versions 2.4.7-beta1 (et plus tôt), 2.4.6-p2 (et plus tôt), 2.4.5-p4 (et plus tôt)Éléments utilisés dans une vulnérabilité SQL Commande (\\ 'SQL Injection \') qui pourrait mener dans l'exécution de code arbitraire par un attaquant authentifié admin-privilége.L'exploitation de ce problème ne nécessite pas l'interaction des utilisateurs et la complexité des attaques est élevée car elle nécessite une connaissance de l'outillage au-delà de l'utilisation de l'interface utilisateur.

Adobe Commerce versions 2.4.7-beta1 (and earlier), 2.4.6-p2 (and earlier), 2.4.5-p4 (and earlier) and 2.4.4-p5 (and earlier) are affected by an Improper Neutralization of Special Elements used in an SQL Command (\'SQL Injection\') vulnerability that could lead in arbitrary code execution by an admin-privilege authenticated attacker. Exploitation of this issue does not require user interaction and attack complexity is high as it requires knowledge of tooling beyond just using the UI. |

Vulnerability | |||

| 2023-10-13 07:15:40 | CVE-2023-38219 (lien direct) | Adobe Commerce Versions 2.4.7-beta1 (et plus tôt), 2.4.6-p2 (et plus tôt), 2.4.5-p4 (et plus tôt) et 2.4.4-p5 (et plus tôt) sont affectés par un site transversal stockéLa vulnérabilité des scripts (XSS) qui pourrait être abusée par un attaquant peu privilégié pour injecter des scripts malveillants dans des champs de forme vulnérable.Le JavaScript malveillant peut être exécuté dans un navigateur victime et acirt; & euro; & commerce lorsqu'ils naviguent sur la page contenant le champ vulnérable.La charge utile est stockée dans une zone d'administration, entraînant une forte confidentialité et un impact sur l'intégrité.

Adobe Commerce versions 2.4.7-beta1 (and earlier), 2.4.6-p2 (and earlier), 2.4.5-p4 (and earlier) and 2.4.4-p5 (and earlier) are affected by a stored Cross-Site Scripting (XSS) vulnerability that could be abused by a low-privileged attacker to inject malicious scripts into vulnerable form fields. Malicious JavaScript may be executed in a victim’s browser when they browse to the page containing the vulnerable field. Payload is stored in an admin area, resulting in high confidentiality and integrity impact. |

Vulnerability | |||

| 2023-10-13 07:15:40 | CVE-2023-38221 (lien direct) | Adobe Commerce Versions 2.4.7-beta1 (et plus tôt), 2.4.6-p2 (et plus tôt), 2.4.5-p4 (et plus tôt)Éléments utilisés dans une vulnérabilité SQL Commande (\\ 'SQL Injection \') qui pourrait mener dans l'exécution de code arbitraire par un attaquant authentifié admin-privilége.L'exploitation de ce problème ne nécessite pas l'interaction des utilisateurs et la complexité des attaques est élevée car elle nécessite une connaissance de l'outillage au-delà de l'utilisation de l'interface utilisateur.

Adobe Commerce versions 2.4.7-beta1 (and earlier), 2.4.6-p2 (and earlier), 2.4.5-p4 (and earlier) and 2.4.4-p5 (and earlier) are affected by an Improper Neutralization of Special Elements used in an SQL Command (\'SQL Injection\') vulnerability that could lead in arbitrary code execution by an admin-privilege authenticated attacker. Exploitation of this issue does not require user interaction and attack complexity is high as it requires knowledge of tooling beyond just using the UI. |

Vulnerability | |||

| 2023-10-13 07:15:40 | CVE-2023-38220 (lien direct) | Adobe Commerce Versions 2.4.7-beta1 (et plus tôt), 2.4.6-p2 (et plus tôt), 2.4.5-p4 (et plus tôt) et 2.4.4-p5 (et plus tôt) sont affectés par une mauvaise vulnérabilité d'autorisation quepourrait mener dans un contournement de fonctionnalité de sécurité d'une manière qu'un attaquant pourrait accéder aux données non autorisées.L'exploitation de ce problème ne nécessite pas d'interaction utilisateur.

Adobe Commerce versions 2.4.7-beta1 (and earlier), 2.4.6-p2 (and earlier), 2.4.5-p4 (and earlier) and 2.4.4-p5 (and earlier) are affected by an Improper Authorization vulnerability that could lead in a security feature bypass in a way that an attacker could access unauthorised data. Exploitation of this issue does not require user interaction. |

Vulnerability | |||

| 2023-10-13 07:15:39 | CVE-2023-26367 (lien direct) | Adobe Commerce Versions 2.4.7-beta1 (et plus tôt), 2.4.6-p2 (et plus tôt), 2.4.5-p4 (et plus tôt) et 2.4.4-p5 (et plus tôt) sont affectés par une vulnérabilité de validation d'entrée incorrecteCela pourrait conduire à un système de fichiers arbitraire lu par un attaquant authentifié Admin-Privilege.L'exploitation de ce problème ne nécessite pas d'interaction utilisateur.

Adobe Commerce versions 2.4.7-beta1 (and earlier), 2.4.6-p2 (and earlier), 2.4.5-p4 (and earlier) and 2.4.4-p5 (and earlier) are affected by an Improper Input Validation vulnerability that could lead to arbitrary file system read by an admin-privilege authenticated attacker. Exploitation of this issue does not require user interaction. |

Vulnerability | |||

| 2023-10-13 07:15:38 | CVE-2023-26366 (lien direct) | Adobe Commerce Versions 2.4.7-beta1 (et plus tôt), 2.4.6-p2 (et plus tôt), 2.4.5-p4 (et plus tôt) et 2.4.4-p5 (et plus tôt) sont affectés par une demande côté serveurLa vulnérabilité de contrefaçon (SSRF) qui pourrait conduire à une lecture arbitraire du système de fichiers.Un attaquant authentifié de haut niveau peut forcer la demande à faire des demandes arbitraires via l'injection d'URL arbitraires.L'exploitation de ce problème ne nécessite pas d'interaction utilisateur, la portée est modifiée en raison du fait qu'un attaquant peut appliquer le fichier lu en dehors de la limite de chemin de l'application \\.

Adobe Commerce versions 2.4.7-beta1 (and earlier), 2.4.6-p2 (and earlier), 2.4.5-p4 (and earlier) and 2.4.4-p5 (and earlier) are affected by a Server-Side Request Forgery (SSRF) vulnerability that could lead to arbitrary file system read. A high-privileged authenticated attacker can force the application to make arbitrary requests via injection of arbitrary URLs. Exploitation of this issue does not require user interaction, scope is changed due to the fact that an attacker can enforce file read outside the application\'s path boundary. |

Vulnerability | |||

| 2023-10-13 03:48:59 | Fortifier les appareils IoT: démêler l'art de sécuriser les systèmes intégrés Fortifying IoT Devices: Unraveling the Art of Securing Embedded Systems (lien direct) |

Les appareils interconnectés et compatibles avec les données sont plus courants que jamais.D'ici 2027, il est prévu qu'il y aura plus de 41 milliards de nouveaux appareils IoT.L'émergence de chaque nouvel appareil offre un nouveau point de vulnérabilité pour les mauvais acteurs opportunistes.En 2022, plus de 112 millions de cyberattaques ont été réalisées sur les appareils IoT dans le monde.Sans une protection suffisante, les attaquants peuvent exploiter ces points faibles pour accéder à des données sensibles ou restreindre l'accès aux réseaux Internet.Des gadgets à domicile intelligents aux plus grands systèmes intelligents, un programme de gestion de vulnérabilité en plusieurs étapes est essentiel ...

Interconnected, data-enabled devices are more common now than ever before. By 2027, it is predicted that there will be more than 41 billion new IoT devices . The emergence of each new device offers a fresh vulnerability point for opportunistic bad actors. In 2022, there were over 112 million cyberattacks carried out on IoT devices worldwide. Without sufficient protection, attackers can exploit these weak points to gain access to sensitive data or restrict access to internet networks. From smart home gadgets to larger smart systems, a multi-stage vulnerability management program is essential... |

Vulnerability | ★★ | ||

| 2023-10-13 03:47:17 | Une analyse d'une webcontent de safari iOS dans la fenêtre dans l'exploit de processus GPU An analysis of an in-the-wild iOS Safari WebContent to GPU Process exploit (lien direct) |

By Ian Beer

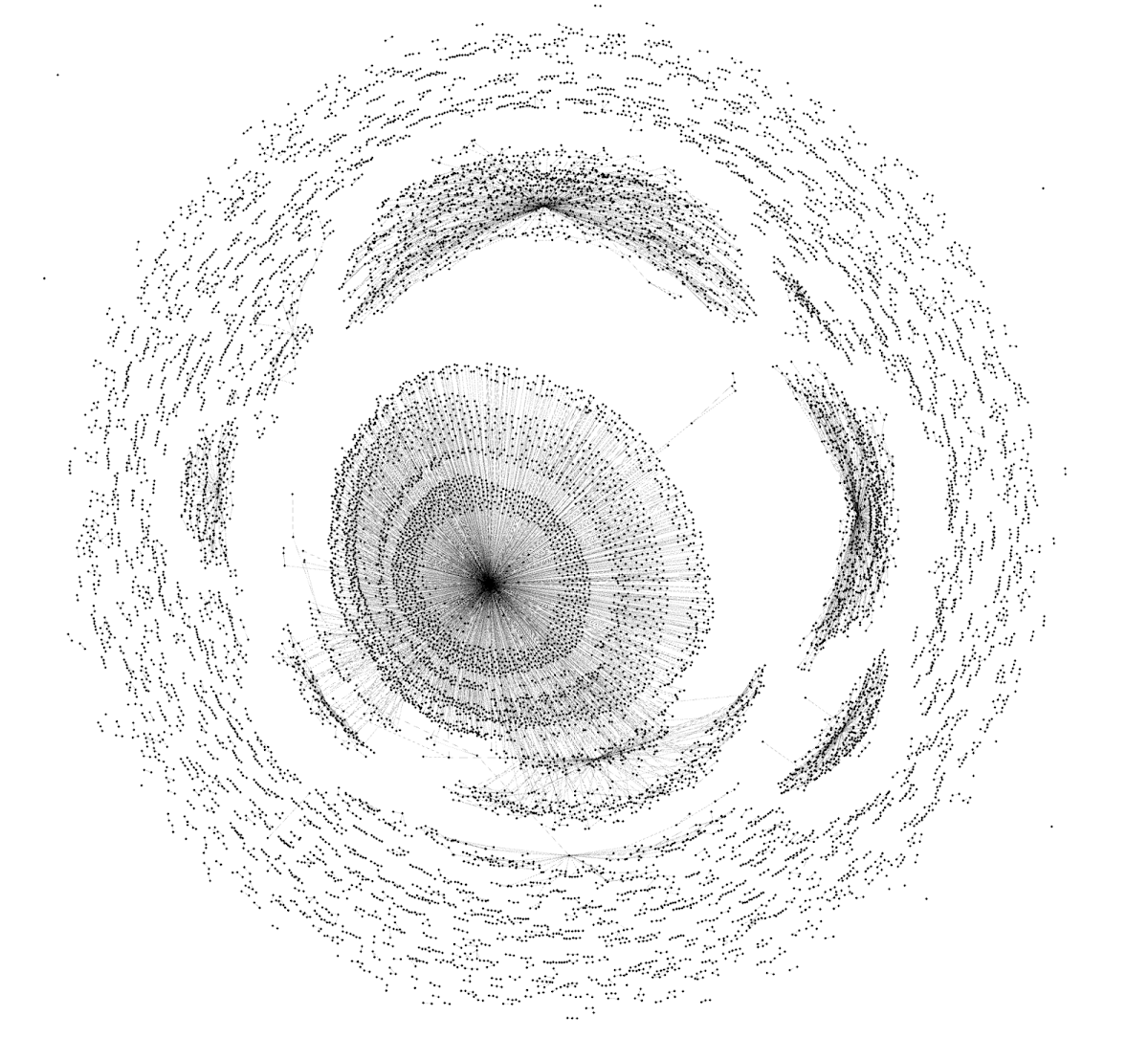

A graph representation of the sandbox escape NSExpression payload

In April this year Google\'s Threat Analysis Group, in collaboration with Amnesty International, discovered an in-the-wild iPhone zero-day exploit chain being used in targeted attacks delivered via malicious link. The chain was reported to Apple under a 7-day disclosure deadline and Apple released iOS 16.4.1 on April 7, 2023 fixing CVE-2023-28206 and CVE-2023-28205.

Over the last few years Apple has been hardening the Safari WebContent (or "renderer") process sandbox attack surface on iOS, recently removing the ability for the WebContent process to access GPU-related hardware directly. Access to graphics-related drivers is now brokered via a GPU process which runs in a separate sandbox.

Analysis of this in-the-wild exploit chain reveals the first known case of attackers exploiting the Safari IPC layer to "hop" from WebContent to the GPU process, adding an extra link to the exploit chain (CVE-2023-32409).

On the surface this is a positive sign: clear evidence that the renderer sandbox was hardened sufficiently that (in this isolated case at least) the attackers needed to bundle an additional, separate exploit. Project Zero has long advocated for attack-surface reduction as an effective tool for improving security and this would seem like a clear win for that approach.

On the other hand, upon deeper inspection, things aren\'t quite so rosy. Retroactively sandboxing code which was never designed with compartmentalization in mind is rarely simple to do effectively. In this case the exploit targeted a very basic buffer overflow vulnerability in unused IPC support code for a disabled feature - effectively new attack surface which exists only because of the introduced sandbox. A simple fuzzer targeting the IPC layer would likely have found this vulnerability in seconds.

A graph representation of the sandbox escape NSExpression payload

In April this year Google\'s Threat Analysis Group, in collaboration with Amnesty International, discovered an in-the-wild iPhone zero-day exploit chain being used in targeted attacks delivered via malicious link. The chain was reported to Apple under a 7-day disclosure deadline and Apple released iOS 16.4.1 on April 7, 2023 fixing CVE-2023-28206 and CVE-2023-28205.

Over the last few years Apple has been hardening the Safari WebContent (or "renderer") process sandbox attack surface on iOS, recently removing the ability for the WebContent process to access GPU-related hardware directly. Access to graphics-related drivers is now brokered via a GPU process which runs in a separate sandbox.

Analysis of this in-the-wild exploit chain reveals the first known case of attackers exploiting the Safari IPC layer to "hop" from WebContent to the GPU process, adding an extra link to the exploit chain (CVE-2023-32409).

On the surface this is a positive sign: clear evidence that the renderer sandbox was hardened sufficiently that (in this isolated case at least) the attackers needed to bundle an additional, separate exploit. Project Zero has long advocated for attack-surface reduction as an effective tool for improving security and this would seem like a clear win for that approach.

On the other hand, upon deeper inspection, things aren\'t quite so rosy. Retroactively sandboxing code which was never designed with compartmentalization in mind is rarely simple to do effectively. In this case the exploit targeted a very basic buffer overflow vulnerability in unused IPC support code for a disabled feature - effectively new attack surface which exists only because of the introduced sandbox. A simple fuzzer targeting the IPC layer would likely have found this vulnerability in seconds.

|

Tool Vulnerability Threat | ★★ | ||

| 2023-10-13 02:15:09 | CVE-2023-4562 (lien direct) | Une mauvaise vulnérabilité d'authentification dans les modules principaux de Mitsubishi Electric Corporation MELSEC-F permet à un attaquant non authentifié distant d'obtenir des programmes de séquence du produit ou d'écrire des programmes de séquence malveillante ou des données inappropriées dans le produit sans authentification en envoyant des messages illégitimes.

Improper Authentication vulnerability in Mitsubishi Electric Corporation MELSEC-F Series main modules allows a remote unauthenticated attacker to obtain sequence programs from the product or write malicious sequence programs or improper data in the product without authentication by sending illegitimate messages. |

Vulnerability | |||

| 2023-10-13 00:15:13 | CVE-2023-44204 (lien direct) | Une mauvaise validation de l'exactitude syntaxique de la vulnérabilité des entrées dans les réseaux Junos OS et Junos OS de réseaux de protocole de routage (RPD) Junos OS et Junos OS permettent un attaquant non authentifié basé sur le réseau pour provoquer un déni de service (DOS).

Lorsqu'un paquet de mise à jour BGP malformé est reçu sur une session BGP établie, le RPD se bloque et redémarre.

Ce problème affecte les implémentations EBGP et IBGP.

Ce problème affecte:

Juniper Networks Junos OS

* 21.4 versions avant 21.4R3-S4;

* 22.1 versions avant 22.1r3-s3;

* 22.2 Versions avant 22.2R3-S2;

* 22.3 versions avant 22.3r2-s2, 22.3r3;

* 22.4 Versions avant 22.4R2-S1, 22.4R3;

* 23.2 Versions avant 23.2R1, 23.2R2;

Juniper Networks Junos OS a évolué

* 21.4 versions avant 21.4R3-S5-EVO;

* 22.1 versions avant 22.1r3-S3-EVO;

* 22.2 Versions avant 22.2R3-S3-EVO;

* 22.3 Versions avant 22.3R2-S2-EVO;

* 22.4 Versions avant 22.4R3-EVO;

* 23.2 Versions avant 23.2R2-EVO;

An Improper Validation of Syntactic Correctness of Input vulnerability in Routing Protocol Daemon (rpd) Juniper Networks Junos OS and Junos OS Evolved allows an unauthenticated, network based attacker to cause a Denial of Service (DoS). When a malformed BGP UPDATE packet is received over an established BGP session, the rpd crashes and restarts. This issue affects both eBGP and iBGP implementations. This issue affects: Juniper Networks Junos OS * 21.4 versions prior to 21.4R3-S4; * 22.1 versions prior to 22.1R3-S3; * 22.2 versions prior to 22.2R3-S2; * 22.3 versions prior to 22.3R2-S2, 22.3R3; * 22.4 versions prior to 22.4R2-S1, 22.4R3; * 23.2 versions prior to 23.2R1, 23.2R2; Juniper Networks Junos OS Evolved * 21.4 versions prior to 21.4R3-S5-EVO; * 22.1 versions prior to 22.1R3-S3-EVO; * 22.2 versions prior to 22.2R3-S3-EVO; * 22.3 versions prior to 22.3R2-S2-EVO; * 22.4 versions prior to 22.4R3-EVO; * 23.2 versions prior to 23.2R2-EVO; |

Vulnerability | |||

| 2023-10-13 00:15:12 | CVE-2023-44192 (lien direct) | Une vulnérabilité de validation d'entrée inappropriée dans le moteur de transfert de paquets de Juniper Networks Junos OS permet à un attaquant non authentifié et basé sur le réseau de provoquer une fuite de mémoire, conduisant au déni de service (DOS).

Sur toutes les plates-formes Junos OS QFX5000, lorsque le pseudo-VTEP (point final du tunnel virtuel) est configuré dans le scénario EVPN-VXLAN et que les paquets DHCP spécifiques sont transmis, une fuite de mémoire DMA est observée.La réception continue de ces paquets DHCP spécifiques entraînera une fuite de mémoire à 99%, puis entraînera l'arrêt des protocoles et le trafic est affecté, conduisant à la condition de déni de service (DOS).Un redémarrage manuel du système récupère à partir de la fuite de mémoire.

Pour confirmer la fuite de mémoire, surveillez les messages "Sheaf: possible" et "VTEP non trouvé" dans les journaux.

Ce problème affecte:

Série Juniper Networks Junos OS QFX5000:

* Toutes les versions avant 20.4R3-S6;

* 21.1 versions avant 21.1r3-s5;

* 21.2 versions avant 21.2R3-S5;

* 21.3 Versions avant 21.3R3-S4;

* 21.4 versions avant 21.4R3-S3;

* 22.1 versions avant 22.1r3-s2;

* 22.2 Versions avant 22.2R2-S2, 22.2R3;

* 22.3 versions avant 22.3r2-s1, 22.3r3;

* 22.4 Versions avant 22.4R1-S2, 22.4R2.

An Improper Input Validation vulnerability in the Packet Forwarding Engine of Juniper Networks Junos OS allows an unauthenticated, network-based attacker to cause memory leak, leading to Denial of Service (DoS). On all Junos OS QFX5000 Series platforms, when pseudo-VTEP (Virtual Tunnel End Point) is configured under EVPN-VXLAN scenario, and specific DHCP packets are transmitted, DMA memory leak is observed. Continuous receipt of these specific DHCP packets will cause memory leak to reach 99% and then cause the protocols to stop working and traffic is impacted, leading to Denial of Service (DoS) condition. A manual reboot of the system recovers from the memory leak. To confirm the memory leak, monitor for "sheaf:possible leak" and "vtep not found" messages in the logs. This issue affects: Juniper Networks Junos OS QFX5000 Series: * All versions prior to 20.4R3-S6; * 21.1 versions prior to 21.1R3-S5; * 21.2 versions prior to 21.2R3-S5; * 21.3 versions prior to 21.3R3-S4; * 21.4 versions prior to 21.4R3-S3; * 22.1 versions prior to 22.1R3-S2; * 22.2 versions prior to 22.2R2-S2, 22.2R3; * 22.3 versions prior to 22.3R2-S1, 22.3R3; * 22.4 versions prior to 22.4R1-S2, 22.4R2. |

Vulnerability | |||

| 2023-10-13 00:15:12 | CVE-2023-44195 (lien direct) | Une mauvaise restriction du canal de communication à la vulnérabilité des points de terminaison prévus dans le démon de l'agent de réseau (NSAGentd) de Juniper Networks Junos OS a évolué permet à un attaquant basé sur le réseau non authentifié de provoquer un impact limité à la disponibilité du système.

Si des paquets spécifiques atteignent le moteur de routage (RE), ceux-ci seront traités normalement, même si des filtres à pare-feu sont en place, ce qui aurait dû l'empêcher.Cela peut conduire à une consommation limitée et accrue de ressources entraînant un accès au déni de service (DOS) et à un accès non autorisé.

Le CVE-2023-44196 est une condition préalable à ce problème.

Ce problème affecte les réseaux Juniper Junos OS a évolué:

* 21.3-EVO Versions avant 21.3R3-S5-EVO;

* 21.4-EVO Versions avant 21.4R3-S4-EVO;

* 22.1-EVO Version 22.1r1-EVO et plus tard;

* 22.2-EVO Version 22.2R1-EVO et plus tard;

* Versions 22.3-EVO avant 22.3R2-S2-EVO, 22.3R3-S1-EVO;

* 22.4-EVO Versions avant 22.4R3-EVO.

Ce problème n'a pas affecté les versions d'évolution de Junos OS avant 21.3r1-ev.

An Improper Restriction of Communication Channel to Intended Endpoints vulnerability in the NetworkStack agent daemon (nsagentd) of Juniper Networks Junos OS Evolved allows an unauthenticated network based attacker to cause limited impact to the availability of the system. If specific packets reach the Routing-Engine (RE) these will be processed normally even if firewall filters are in place which should have prevented this. This can lead to a limited, increased consumption of resources resulting in a Denial-of-Service (DoS), and unauthorized access. CVE-2023-44196 is a prerequisite for this issue. This issue affects Juniper Networks Junos OS Evolved: * 21.3-EVO versions prior to 21.3R3-S5-EVO; * 21.4-EVO versions prior to 21.4R3-S4-EVO; * 22.1-EVO version 22.1R1-EVO and later; * 22.2-EVO version 22.2R1-EVO and later; * 22.3-EVO versions prior to 22.3R2-S2-EVO, 22.3R3-S1-EVO; * 22.4-EVO versions prior to 22.4R3-EVO. This issue doesn\'t not affected Junos OS Evolved versions prior to 21.3R1-EVO. |

Vulnerability | |||

| 2023-10-13 00:15:12 | CVE-2023-44199 (lien direct) | Une mauvaise vérification des conditions inhabituelles ou exceptionnelles dans le moteur de transfert de paquets (PFE) de Juniper Networks Junos OS sur la série MX permet à un attaquant non authentifié basé sur le réseau de provoquer un déni de service (DOS).

Sur les plates-formes Junos MX Series avec Précision Time Protocol (PTP) configuré, un désabonnement prolongé de protocole de routage peut conduire à un crash et un redémarrage du FPC.

Ce problème affecte Juniper Networks Junos OS sur la série MX:

* Toutes les versions avant 20.4R3-S4;

* 21.1 version 21.1r1 et versions ultérieures;

* 21.2 Versions avant 21.2R3-S2;

* 21.3 Versions avant 21.3R3-S5;

* 21.4 versions avant 21.4r3;

* 22.1 versions avant 22.1r3;

* 22.2 Versions avant 22.2R1-S1, 22.2R2.

An Improper Check for Unusual or Exceptional Conditions vulnerability in the Packet Forwarding Engine (PFE) of Juniper Networks Junos OS on MX Series allows a network-based, unauthenticated attacker to cause a Denial of Service (DoS). On Junos MX Series platforms with Precision Time Protocol (PTP) configured, a prolonged routing protocol churn can lead to an FPC crash and restart. This issue affects Juniper Networks Junos OS on MX Series: * All versions prior to 20.4R3-S4; * 21.1 version 21.1R1 and later versions; * 21.2 versions prior to 21.2R3-S2; * 21.3 versions prior to 21.3R3-S5; * 21.4 versions prior to 21.4R3; * 22.1 versions prior to 22.1R3; * 22.2 versions prior to 22.2R1-S1, 22.2R2. |

Vulnerability | |||

| 2023-10-13 00:15:12 | CVE-2023-44201 (lien direct) | Une affectation d'autorisation incorrecte pour la vulnérabilité critique des ressources dans un fichier spécifique de réseaux Juniper Junos OS et Junos OS a évolué permet à un attaquant authentifié local de lire les modifications de configuration sans avoir les autorisations.

Lorsqu'un utilisateur avec les autorisations respectives commet un changement de configuration, un fichier spécifique est créé.Ce fichier est lisible même par des utilisateurs sans autorisation pour accéder à la configuration.Cela peut entraîner une escalade de privilèges car l'utilisateur peut lire le hachage du mot de passe lorsqu'un changement de mot de passe est en cours de mise en place.

Ce problème affecte:

Juniper Networks Junos OS

* Toutes les versions avant 20.4R3-S4;

* 21.1 versions avant 21.1r3-s4;

* 21.2 Versions avant 21.2R3-S2;

* 21.3 versions avant 21.3r2-s2, 21.3r3-s1;

* 21.4 Versions avant 21.4R2-S1, 21.4R3.

Juniper Networks Junos OS a évolué

* Toutes les versions avant 20.4R3-S4-EVO;

* 21.1 Versions avant 21.1r3-s2-EVO;

* 21.2 Versions avant 21.2R3-S2-EVO;

* 21.3 Versions avant 21.3R3-S1-EVO;

* 21.4 Versions avant 21.4R2-S2-EVO.

An Incorrect Permission Assignment for Critical Resource vulnerability in a specific file of Juniper Networks Junos OS and Junos OS Evolved allows a local authenticated attacker to read configuration changes without having the permissions. When a user with the respective permissions commits a configuration change, a specific file is created. That file is readable even by users with no permissions to access the configuration. This can lead to privilege escalation as the user can read the password hash when a password change is being committed. This issue affects: Juniper Networks Junos OS * All versions prior to 20.4R3-S4; * 21.1 versions prior to 21.1R3-S4; * 21.2 versions prior to 21.2R3-S2; * 21.3 versions prior to 21.3R2-S2, 21.3R3-S1; * 21.4 versions prior to 21.4R2-S1, 21.4R3. Juniper Networks Junos OS Evolved * All versions prior to 20.4R3-S4-EVO; * 21.1 versions prior to 21.1R3-S2-EVO; * 21.2 versions prior to 21.2R3-S2-EVO; * 21.3 versions prior to 21.3R3-S1-EVO; * 21.4 versions prior to 21.4R2-S2-EVO. |

Vulnerability | |||

| 2023-10-13 00:15:12 | CVE-2023-44184 (lien direct) | Une mauvaise restriction des opérations dans les limites d'une vulnérabilité de tampon de mémoire dans le processus de démon de gestion (MGD) des réseaux Juniper Networks Junos OS et Junos OS a évolué permet à un attaquant authentifié authentifié de réseau, en exécutant une commande spécifique via NetConf, àprovoquer un déni de service du processeur au plan de contrôle du périphérique. Ce problème affecte: Juniper Networks Junos OS * Toutes les versions avant 20.4R3-S7; * 21.2 versions avant 21.2R3-S5; * 21.3 Versions avant 21.3R3-S5; * 21.4 versions avant 21.4R3-S4; * 22.1 versions avant 22.1r3-s2; * 22.2 versions avant 22.2r3; * 22.3 versions avant 22.3r2-s1, 22.3r3; * 22.4 Versions avant 22.4R1-S2, 22.4R2. Juniper Networks Junos OS a évolué * Toutes les versions avant 21.4R3-S4-EVO; * 22.1 Versions avant 22.1r3-s2-EVO; * 22.2 Versions avant 22.2r3-EVO; * 22.3 Versions avant 22.3r3-EVO; * 22.4 Versions avant 22.4R2-EVO. Un indicateur de compromis peut être vu en déterminant d'abord si le client NetConf est connecté et ne parvient pas à se déconnecter après une période raisonnable et à examiner deuxièmement le pourcentage WCPU pour le processus MGD en exécutant la commande suivante: Exemple de processus MGD: user @ device-re #> Afficher les processus système étendus |correspondre à "mgd | pid" |sauf dernier Nom d'utilisateur PID PRI NICE SIME Res State C Time WCPU Commande 92476 ROOT 100 0 500M 89024K CPU3 3 57.5H 89,60% MGD | Vulnerability | |||

| 2023-10-13 00:15:12 | CVE-2023-44185 (lien direct) | Une mauvaise vulnérabilité de validation d'entrée dans le démon de protocole de routage (RPD) des réseaux Juniper permet à un attaquant de provoquer un déni de service (DOS) à l'appareil lors de la réception et du traitement d'un paquet de mise à jour ISO VPN ISO spécifique malformé.

La réception continue de ce paquet entraînera un déni de service soutenu.

Ce problème affecte:

* Juniper Networks Junos OS:

* Toutes les versions avant 20.4R3-S6;

* 21.1 versions avant 21.1r3-s5;

* 21.2 versions avant 21.2R3-S4;

* 21.3 Versions avant 21.3R3-S3;

* 21.4 versions avant 21.4R3-S3;

* 22.1 versions avant 22.1r2-s2, 22.1r3;

* 22.2 Versions avant 22.2R2-S1, 22.2R3;

* 22.3 Versions avant 22.3R1-S2, 22.3R2.

Juniper Networks Junos OS a évolué:

* Toutes les versions avant 20.4R3-S6-EVO;

* 21.1-EVO Version 21.1r1-EVO et versions ultérieures avant 21.2R3-S4-EVO;

* 21.3-EVO Versions avant 21.3R3-S3-EVO;

* 21.4-EVO Versions avant 21.4R3-S3-EVO;

* Versions 22.1-EVO avant 22.1r3-EVO;

* Versions 22.2-EVO avant 22.2R2-S1-EVO, 22.2R3-EVO;

* Versions 22.3-EVO avant 22.3R1-S2-EVO, 22.3R2-EVO.

An Improper Input Validation vulnerability in the routing protocol daemon (rpd) of Juniper Networks allows an attacker to cause a Denial of Service (DoS )to the device upon receiving and processing a specific malformed ISO VPN BGP UPDATE packet. Continued receipt of this packet will cause a sustained Denial of Service condition. This issue affects: * Juniper Networks Junos OS: * All versions prior to 20.4R3-S6; * 21.1 versions prior to 21.1R3-S5; * 21.2 versions prior to 21.2R3-S4; * 21.3 versions prior to 21.3R3-S3; * 21.4 versions prior to 21.4R3-S3; * 22.1 versions prior to 22.1R2-S2, 22.1R3; * 22.2 versions prior to 22.2R2-S1, 22.2R3; * 22.3 versions prior to 22.3R1-S2, 22.3R2. Juniper Networks Junos OS Evolved: * All versions prior to 20.4R3-S6-EVO; * 21.1-EVO version 21.1R1-EVO and later versions prior to 21.2R3-S4-EVO; * 21.3-EVO versions prior to 21.3R3-S3-EVO; * 21.4-EVO versions prior to 21.4R3-S3-EVO; * 22.1-EVO versions prior to 22.1R3-EVO; * 22.2-EVO versions prior to 22.2R2-S1-EVO, 22.2R3-EVO; * 22.3-EVO versions prior to 22.3R1-S2-EVO, 22.3R2-EVO. |

Vulnerability | |||

| 2023-10-13 00:15:12 | CVE-2023-44191 (lien direct) | Une allocation de ressources sans limites ou une vulnérabilité étrangle dans les réseaux Juniper Networks Junos OS permet à un attaquant non authentifié de réseau de provoquer le déni de service (DOS).

Sur toutes les plates-formes JUNOS OS QFX5000 et EX4000, lorsqu'un nombre élevé de VLAN est configuré, un paquet DHCP spécifique provoquera du sofging PFE qui entraînera une baisse des connexions de socket.

Ce problème affecte:

Juniper Networks Junos OS sur la série QFX5000 et la série EX4000

* 21.1 versions avant 21.1r3-s5;

* 21.2 versions avant 21.2R3-S5;

* 21.3 Versions avant 21.3R3-S5;

* 21.4 versions avant 21.4R3-S4;

* 22.1 versions avant 22.1r3-s3;

* 22.2 Versions avant 22.2R3-S1;

* 22.3 versions avant 22.3r2-s2, 22.3r3;

* 22.4 Versions avant 22.4R2.

Ce problème n'affecte pas les versions Juniper Networks Junos OS avant 21.1r1

An Allocation of Resources Without Limits or Throttling vulnerability in Juniper Networks Junos OS allows an unauthenticated, network-based attacker to cause Denial of Service (DoS). On all Junos OS QFX5000 Series and EX4000 Series platforms, when a high number of VLANs are configured, a specific DHCP packet will cause PFE hogging which will lead to dropping of socket connections. This issue affects: Juniper Networks Junos OS on QFX5000 Series and EX4000 Series * 21.1 versions prior to 21.1R3-S5; * 21.2 versions prior to 21.2R3-S5; * 21.3 versions prior to 21.3R3-S5; * 21.4 versions prior to 21.4R3-S4; * 22.1 versions prior to 22.1R3-S3; * 22.2 versions prior to 22.2R3-S1; * 22.3 versions prior to 22.3R2-S2, 22.3R3; * 22.4 versions prior to 22.4R2. This issue does not affect Juniper Networks Junos OS versions prior to 21.1R1 |

Vulnerability | |||

| 2023-10-13 00:15:12 | CVE-2023-44193 (lien direct) | Une mauvaise libération de mémoire avant de supprimer la dernière vulnérabilité de référence dans le moteur de transfert de paquets (PFE) de Juniper Networks Junos OS permet à un attaquant local et privilégié de provoquer un accident de FPC, conduisant au déni de service (DOS).

Sur toutes les séries JUNOS MX avec MPC1 - MPC9, LC480, LC2101, MX10003 et MX80, lorsque la gestion de la connectivité-Fault-Management (CFM) est activée dans un scénario VPL.L'exécution continue de cette commande LDP spécifique peut conduire à un déni de service soutenu.

Ce problème affecte:

Juniper Networks Junos OS sur la série MX:

* Toutes les versions avant 20.4R3-S7;

* 21.1 versions avant 21.1r3-s5;

* 21.2 versions avant 21.2R3-S4;

* 21.3 Versions avant 21.3R3-S4;

* 21.4 versions avant 21.4R3-S3;

* 22.1 versions avant 22.1r3-s1;

* 22.2 Versions avant 22.2R2-S1, 22.2R3;

* 22.3 Versions avant 22.3R1-S2, 22.3R2.

An Improper Release of Memory Before Removing Last Reference vulnerability in Packet Forwarding Engine (PFE) of Juniper Networks Junos OS allows a local, low privileged attacker to cause an FPC crash, leading to Denial of Service (DoS). On all Junos MX Series with MPC1 - MPC9, LC480, LC2101, MX10003, and MX80, when Connectivity-Fault-Management (CFM) is enabled in a VPLS scenario, and a specific LDP related command is run, an FPC will crash and reboot. Continued execution of this specific LDP command can lead to sustained Denial of Service condition. This issue affects: Juniper Networks Junos OS on MX Series: * All versions prior to 20.4R3-S7; * 21.1 versions prior to 21.1R3-S5; * 21.2 versions prior to 21.2R3-S4; * 21.3 versions prior to 21.3R3-S4; * 21.4 versions prior to 21.4R3-S3; * 22.1 versions prior to 22.1R3-S1; * 22.2 versions prior to 22.2R2-S1, 22.2R3; * 22.3 versions prior to 22.3R1-S2, 22.3R2. |

Vulnerability | |||

| 2023-10-13 00:15:12 | CVE-2023-44194 (lien direct) | Une vulnérabilité des autorisations par défaut incorrectes dans Juniper Networks Junos OS permet à un attaquant non authentifié avec un accès local à l'appareil pour créer une porte dérobée avec des privilèges racine.Le problème est causé par des autorisations de répertoire inappropriées sur un certain répertoire système, permettant à un attaquant avec accès à ce répertoire de créer une porte dérobée avec des privilèges racine.

Ce problème affecte Juniper Networks Junos OS:

* Toutes les versions avant 20.4R3-S5;

* 21.1 versions avant 21.1r3-s4;

* 21.2 versions avant 21.2R3-S4;

* 21.3 Versions avant 21.3R3-S3;

* 21.4 Versions avant 21.4R3-S1.

An Incorrect Default Permissions vulnerability in Juniper Networks Junos OS allows an unauthenticated attacker with local access to the device to create a backdoor with root privileges. The issue is caused by improper directory permissions on a certain system directory, allowing an attacker with access to this directory to create a backdoor with root privileges. This issue affects Juniper Networks Junos OS: * All versions prior to 20.4R3-S5; * 21.1 versions prior to 21.1R3-S4; * 21.2 versions prior to 21.2R3-S4; * 21.3 versions prior to 21.3R3-S3; * 21.4 versions prior to 21.4R3-S1. |

Vulnerability | |||

| 2023-10-13 00:15:12 | CVE-2023-44197 (lien direct) | Une vulnérabilité d'écriture hors limites dans le démon du protocole de routage (RPD) des réseaux Juniper Networks Junos OS et Junos OS a évolué permet à un attaquant non authentifié de réseau de provoquer un déni de service (DOS).

Sur tous les périphériques évolués Junos OS et Junos OS, un crash et redémarrage du RPD peuvent se produire lors du traitement des mises à jour de la route BGP reçus sur une session BGP établie.Ce problème spécifique est observé pour les routes BGP apprises via un pair qui est configuré avec une stratégie d'importation BGP qui a des centaines de termes correspondant aux préfixes IPv4 et / ou IPv6.

Ce problème affecte Juniper Networks Junos OS:

* Toutes les versions avant 20.4R3-S8;

* 21.1 version 21.1r1 et versions ultérieures;

* 21.2 Versions avant 21.2R3-S2;

* 21.3 Versions avant 21.3R3-S5;

* 21.4 Versions avant 21.4R2-S1, 21.4R3-S5.

Ce problème affecte les réseaux Juniper Junos OS a évolué:

* Toutes les versions avant 20.4R3-S8-EVO;

* 21.1-EVO Version 21.1r1-EVO et versions ultérieures;

* 21.2-EVO Versions avant 21.2R3-S2-EVO;

* 21.3-EVO Version 21.3r1-EVO et versions ultérieures;

* Versions 21.4-EVO avant 21.4R2-S1-EVO, 21.4R3-S5-EVO.

An Out-of-Bounds Write vulnerability in the Routing Protocol Daemon (rpd) of Juniper Networks Junos OS and Junos OS Evolved allows an unauthenticated, network-based attacker to cause a Denial of Service (DoS). On all Junos OS and Junos OS Evolved devices an rpd crash and restart can occur while processing BGP route updates received over an established BGP session. This specific issue is observed for BGP routes learned via a peer which is configured with a BGP import policy that has hundreds of terms matching IPv4 and/or IPv6 prefixes. This issue affects Juniper Networks Junos OS: * All versions prior to 20.4R3-S8; * 21.1 version 21.1R1 and later versions; * 21.2 versions prior to 21.2R3-S2; * 21.3 versions prior to 21.3R3-S5; * 21.4 versions prior to 21.4R2-S1, 21.4R3-S5. This issue affects Juniper Networks Junos OS Evolved: * All versions prior to 20.4R3-S8-EVO; * 21.1-EVO version 21.1R1-EVO and later versions; * 21.2-EVO versions prior to 21.2R3-S2-EVO; * 21.3-EVO version 21.3R1-EVO and later versions; * 21.4-EVO versions prior to 21.4R2-S1-EVO, 21.4R3-S5-EVO. |

Vulnerability | |||

| 2023-10-13 00:15:12 | CVE-2023-44198 (lien direct) | Une mauvaise vérification des conditions inhabituelles ou exceptionnelles vulnérabilité dans le SIP ALG de Juniper Networks Junos OS sur la série SRX et la série MX permet à un attaquant basé sur le réseau non authentifié de provoquer un impact d'intégrité dans les réseaux connectés.

Si le SIP ALG est configuré et qu'un périphérique reçoit un paquet SIP spécifiquement mal formé, l'appareil empêche ce paquet d'être transmis, mais toute retransmissions reçus par la suite du même paquet sont transmis comme s'ils étaient valides.

Ce numéro affecte Juniper Networks Junos OS sur la série SRX et la série MX:

* 20,4 versions avant 20.4R3-S5;

* 21.1 versions avant 21.1r3-s4;

* 21.2 versions avant 21.2R3-S4;

* 21.3 Versions avant 21.3R3-S3;

* 21.4 versions avant 21.4R3-S2;

* 22.1 versions avant 22.1r2-s2, 22.1r3;

* 22.2 Versions avant 22.2R2-S1, 22.2R3;

* 22.3 Versions avant 22.3R1-S2, 22.3R2.

Ce problème ne fait pas de versions non affectées avant 20.4r1.

An Improper Check for Unusual or Exceptional Conditions vulnerability in the SIP ALG of Juniper Networks Junos OS on SRX Series and MX Series allows an unauthenticated network-based attacker to cause an integrity impact in connected networks. If the SIP ALG is configured and a device receives a specifically malformed SIP packet, the device prevents this packet from being forwarded, but any subsequently received retransmissions of the same packet are forwarded as if they were valid. This issue affects Juniper Networks Junos OS on SRX Series and MX Series: * 20.4 versions prior to 20.4R3-S5; * 21.1 versions prior to 21.1R3-S4; * 21.2 versions prior to 21.2R3-S4; * 21.3 versions prior to 21.3R3-S3; * 21.4 versions prior to 21.4R3-S2; * 22.1 versions prior to 22.1R2-S2, 22.1R3; * 22.2 versions prior to 22.2R2-S1, 22.2R3; * 22.3 versions prior to 22.3R1-S2, 22.3R2. This issue doesn\'t not affected releases prior to 20.4R1. |

Vulnerability | |||

| 2023-10-13 00:15:12 | CVE-2023-44203 (lien direct) | Une mauvaise vérification ou une manipulation des conditions exceptionnelles vulnérabilité dans le moteur de transfert de paquets (PFE) de Juniper Networks Junos OS sur la série QFX5000, EX2300, EX3400, EX4100, EX4400 et EX4600 permet à une attaque adjacente de envoyer un trafic spécifique, ce qui mène aux inondations de paquets,entraînant un déni de service (DOS).

Lorsqu'un paquet IGMP spécifique est reçu dans un VLAN isolé, il est dupliqué à tous les autres ports sous le VLAN primaire, ce qui provoque une inondation.

Ce numéro affecte la série QFX5000, les plates-formes EX2300, EX3400, EX4100, EX4400 et EX4600.

Ce numéro affecte Juniper Junos OS sur la série QFX5000, EX2300, EX3400, EX4100, EX4400 et EX4600:

* Toutes les versions avant 20.4R3-S5;

* 21.1 versions avant 21.1r3-s4;

* 21.2 versions avant 21.2R3-S3;

* 21.3 Versions avant 21.3R3-S5;

* 21.4 versions avant 21.4R3-S2;

* 22.1 versions avant 22.1r3;

* 22.2 versions avant 22.2r3;

* 22.3 Versions avant 22.3r2.

An Improper Check or Handling of Exceptional Conditions vulnerability in the Packet Forwarding Engine (pfe) of Juniper Networks Junos OS on QFX5000 Series, EX2300, EX3400, EX4100, EX4400 and EX4600 allows a adjacent attacker to send specific traffic, which leads to packet flooding, resulting in a Denial of Service (DoS). When a specific IGMP packet is received in an isolated VLAN, it is duplicated to all other ports under the primary VLAN, which causes a flood. This issue affects QFX5000 series, EX2300, EX3400, EX4100, EX4400 and EX4600 platforms only. This issue affects Juniper Junos OS on on QFX5000 Series, EX2300, EX3400, EX4100, EX4400 and EX4600: * All versions prior to 20.4R3-S5; * 21.1 versions prior to 21.1R3-S4; * 21.2 versions prior to 21.2R3-S3; * 21.3 versions prior to 21.3R3-S5; * 21.4 versions prior to 21.4R3-S2; * 22.1 versions prior to 22.1R3; * 22.2 versions prior to 22.2R3; * 22.3 versions prior to 22.3R2. |

Vulnerability | |||

| 2023-10-13 00:15:11 | CVE-2023-44182 (lien direct) | Une vulnérabilité de valeur de retour non cochée dans les interfaces utilisateur des réseaux Juniper Junos OS et Junos OS a évolué, la CLI, l'API XML, le protocole de gestion XML, le protocole de gestion NetConf, les interfaces GNMI et les interfaces utilisateur J-Web provoquent des non-renvoies non intentionnelles et les interfaces d'utilisateur J-Web ne sont pas intentionnées non intentionnelles et les interfaces d'utilisateur J-Web non intentionnelles et les interfaces de J-Web provoquent des non-intentiondes effets tels que la rétrogradation ou l'élévation des privilèges associés aux actions des opérateurs à se produire.

Plusieurs scénarios peuvent se produire;Par exemple: l'escalade de privilège sur l'appareil ou un autre compte, l'accès aux fichiers qui ne devraient pas être accessibles autrement, les fichiers n'étant pas accessibles lorsqu'ils doivent être accessibles, le code devrait s'exécuter en tant que non-ROOT peut s'exécuter comme racine, etc.

Ce problème affecte:

Juniper Networks Junos OS

* Toutes les versions avant 20.4R3-S7;

* 21.1 versions avant 21.1r3-s5;

* 21.2 versions avant 21.2R3-S5;

* 21.3 Versions avant 21.3R3-S4;

* 21.4 versions avant 21.4R3-S3;

* 22.1 versions avant 22.1r3-s2;

* 22.2 Versions avant 22.2R2-S2, 22.2R3;

* 22.3 Versions avant 22.3R1-S2, 22.3R2.

Juniper Networks Junos OS a évolué

* Toutes les versions avant 21.4R3-S3-EVO;

* 22.1-EVO Version 22.1r1-EVO et versions ultérieures avant 22.2R2-S2-EVO, 22.2R3-EVO;

* Versions 22.3-EVO avant 22.3R1-S2-EVO, 22.3R2-EVO.

An Unchecked Return Value vulnerability in the user interfaces to the Juniper Networks Junos OS and Junos OS Evolved, the CLI, the XML API, the XML Management Protocol, the NETCONF Management Protocol, the gNMI interfaces, and the J-Web User Interfaces causes unintended effects such as demotion or elevation of privileges associated with an operators actions to occur. Multiple scenarios may occur; for example: privilege escalation over the device or another account, access to files that should not otherwise be accessible, files not being accessible where they should be accessible, code expected to run as non-root may run as root, and so forth. This issue affects: Juniper Networks Junos OS * All versions prior to 20.4R3-S7; * 21.1 versions prior to 21.1R3-S5; * 21.2 versions prior to 21.2R3-S5; * 21.3 versions prior to 21.3R3-S4; * 21.4 versions prior to 21.4R3-S3; * 22.1 versions prior to 22.1R3-S2; * 22.2 versions prior to 22.2R2-S2, 22.2R3; * 22.3 versions prior to 22.3R1-S2, 22.3R2. Juniper Networks Junos OS Evolved * All versions prior to 21.4R3-S3-EVO; * 22.1-EVO version 22.1R1-EVO and later versions prior to 22.2R2-S2-EVO, 22.2R3-EVO; * 22.3-EVO versions prior to 22.3R1-S2-EVO, 22.3R2-EVO. |

Vulnerability | |||

| 2023-10-13 00:15:11 | CVE-2023-44183 (lien direct) | Une mauvaise vulnérabilité de validation des entrées dans le moteur de transfert de paquets VXLAN (PFE) des réseaux Juniper Networks Junos OS sur la série QFX5000, les appareils EX4600 Permet une attaquante adjacente non authentifiée, envoyant deux ou plusieurs paquets authentiques dans la même topologie VXLAN pour éventuellement provoquer un souvenir DMA ou plusfuite pour se produire dans diverses conditions opérationnelles spécifiques.Le scénario décrit ici est le pire des cas.Il existe d'autres scénarios qui nécessitent une action de l'opérateur.

Un indicateur de compromis peut être vu lorsque plusieurs périphériques indiquent que FPC0 a disparu lors de la publication d'une commande FPC Châssis pendant environ 10 à 20 minutes, et un certain nombre d'interfaces ont également disparu.

Utilisez la commande suivante pour déterminer si FPC0 a disparu de l'appareil.

Afficher les détails du châssis FPC

Ce problème affecte:

Juniper Networks Junos OS sur la série QFX5000, série EX4600:

* 18.4 Version 18.4R2 et versions ultérieures avant 20.4R3-S8;

* 21.1 Version 21.1r1 et versions ultérieures avant 21.2R3-S6;

* 21.3 Versions avant 21.3R3-S5;

* 21.4 versions avant 21.4R3-S4;

* 22.1 versions avant 22.1r3-s3;

* 22.2 Versions avant 22.2R3-S1;

* 22.3 versions avant 22.3r2-s2, 22.3r3;

* 22.4 Versions avant 22.4R2.

An Improper Input Validation vulnerability in the VxLAN packet forwarding engine (PFE) of Juniper Networks Junos OS on QFX5000 Series, EX4600 Series devices allows an unauthenticated, adjacent attacker, sending two or more genuine packets in the same VxLAN topology to possibly cause a DMA memory leak to occur under various specific operational conditions. The scenario described here is the worst-case scenario. There are other scenarios that require operator action to occur. An indicator of compromise may be seen when multiple devices indicate that FPC0 has gone missing when issuing a show chassis fpc command for about 10 to 20 minutes, and a number of interfaces have also gone missing. Use the following command to determine if FPC0 has gone missing from the device. show chassis fpc detail This issue affects: Juniper Networks Junos OS on QFX5000 Series, EX4600 Series: * 18.4 version 18.4R2 and later versions prior to 20.4R3-S8; * 21.1 version 21.1R1 and later versions prior to 21.2R3-S6; * 21.3 versions prior to 21.3R3-S5; * 21.4 versions prior to 21.4R3-S4; * 22.1 versions prior to 22.1R3-S3; * 22.2 versions prior to 22.2R3-S1; * 22.3 versions prior to 22.3R2-S2, 22.3R3; * 22.4 versions prior to 22.4R2. |

Vulnerability | |||

| 2023-10-13 00:15:11 | CVE-2023-44176 (lien direct) | Une vulnérabilité de débordement de tampon basée sur la pile dans la commande CLI des réseaux Juniper Junos OS permet à un attaquant privilégié faible d'exécuter une commande CLI spécifique conduisant au déni de service.

Les actions répétées de l'attaquant créeront une condition de déni de service (DOS) soutenue.

Ce problème affecte les réseaux de genévriers:

Junos OS:

* Toutes les versions avant 20.4R3-S8;

* 21.2 Versions avant 21.2R3-S6;

* 21.3 Versions avant 21.3R3-S5;

* 22.1 versions avant 22.1r3-s3;

* 22.3 versions avant 22.3r3;

* 22.4 Versions avant 22.4R3.

A Stack-based Buffer Overflow vulnerability in the CLI command of Juniper Networks Junos OS allows a low privileged attacker to execute a specific CLI commands leading to Denial of Service. Repeated actions by the attacker will create a sustained Denial of Service (DoS) condition. This issue affects Juniper Networks: Junos OS: * All versions prior to 20.4R3-S8; * 21.2 versions prior to 21.2R3-S6; * 21.3 versions prior to 21.3R3-S5; * 22.1 versions prior to 22.1R3-S3; * 22.3 versions prior to 22.3R3; * 22.4 versions prior to 22.4R3. |

Vulnerability |

To see everything:

Our RSS (filtrered)