What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-05-04 09:30:00 | Nouvelles intégrations d'intelligence de menace mandiante pour MISP, Splunk Siem et Soar, et Cortex Xsoar par Palo Alto Networks New Mandiant Threat Intelligence Integrations for MISP, Splunk SIEM and SOAR, and Cortex XSOAR by Palo Alto Networks (lien direct) |

Les professionnels de la sécurité sont souvent submergés par le nombre de consoles de gestion ou de plates-formes dont ils ont besoin pour sauter un jour donné.L'automatisation et le partage d'informations sur les flux de travail existants peuvent décharger ces équipes en éliminant les tâches banales et en réduisant l'erreur humaine.

Les intégrations SaaS mandiant gagnent du temps et aident à rendre les équipes de sécurité plus proactives.L'API de renseignement Mandiant Threat permet aux équipes de sécurité d'intégrer Intelligence de menace mandiante Données directement dans leurs outils de sécurité et flux de travail existants.

dans le cadre de notre engagement en cours à aider les équipes de sécurité à travailler

Security professionals are often overwhelmed by the number of management consoles or platforms they need to jump between on any given day. Automating and sharing information into existing workflows can unburden these teams by eliminating mundane tasks and reducing human error. Mandiant SaaS integrations save time and help make security teams more proactive. The Mandiant Threat Intelligence API allows security teams to integrate Mandiant Threat Intelligence data directly into their existing security tools and workflows. As part of our ongoing commitment to helping security teams work |

Tool Threat Cloud | ★★ | ||

| 2023-04-04 10:30:00 | Score d'alerte à l'échelle de la machine avec une touche humaine Alert Scoring at Machine Scale with a Human Touch (lien direct) |

Protection des risques numériques est un composant clé de toute pile d'intelligence moderne de l'organisation à l'origine de la sécurité.L'avantage mandiant Surveillance des menaces numériques (dtm) Le module offre aux clients la possibilité de gagner une visibilité dans les menaces qui ciblent leurs actifsSur les réseaux sociaux, les sites Web profonds et sombres, les sites de pâte et d'autres canaux en ligne.DTM est composé de Pipelines de traitement du langage naturel avancé qui utilise l'apprentissage automatique pour faire surface d'alertes à haute fidélité basées sursur la détection d'entités significatives et de sujets liés à la sécurité.Mais même après le victoire de vastes collections de mandiant \\,

Digital risk protection is a key component of any security-minded organization\'s modern intelligence stack. The Mandiant Advantage Digital Threat Monitoring (DTM) module provides customers with the ability to gain visibility into threats that target their assets on social media, the deep and dark web, paste sites, and other online channels. DTM is composed of advanced natural language processing pipelines that use machine learning to surface high-fidelity alerts based on the detection of meaningful entities and security-related topics. But even after winnowing down Mandiant\'s vast collections |

Threat | ★★★ | ||

| 2023-03-28 10:00:00 | APT43: le groupe nord-coréen utilise la cybercriminalité pour financer les opérations d'espionnage APT43: North Korean Group Uses Cybercrime to Fund Espionage Operations (lien direct) |

Aujourd'hui, nous publions un rapport sur Aujourd'hui, nous publions un rapport sur |

Threat | APT 43 APT 43 | ★★★★ | |

| 2023-03-23 08:30:00 | UNC961 Dans le multivers de Mandiant: trois rencontres avec un acteur de menace motivé financièrement UNC961 in the Multiverse of Mandiant: Three Encounters with a Financially Motivated Threat Actor (lien direct) |

Les vulnérabilités d'application Web sont comme des portes: vous ne savez jamais qui ou quoi passera.Entre décembre 2021 et juillet 2022, le Maniant Managed Defense et Réponse des incidents Les équipes ont répondu à trois Un961 intrusions dans différentes organisations qui ont commencé chacune de manière similaire.Deux de ces victimes étaient sous la protection de la défense gérée qui a identifié et répondu à la menace avant un impact significatif.Dans la troisième intrusion, l'équipe de réponse aux incidents Mandiant a été contactée après que l'UNC961 avait compromis la victime et transféré l'accès à unc3966.

Ce blog

Web application vulnerabilities are like doorways: you never know who or what will walk through. Between December 2021 and July 2022, the Mandiant Managed Defense and Incident Response teams responded to three UNC961 intrusions at different organizations that each started in similar fashion. Two of these victims were under the protection of Managed Defense who identified and responded to the threat before significant impact occurred. In the third intrusion, the Mandiant Incident Response team was contacted after UNC961 had compromised the victim and transferred access to UNC3966. This blog |

Vulnerability Threat | ★★★ | ||

| 2023-03-20 07:00:00 | Déplacer, patcher, sortir le chemin: 2022 Exploitation zéro-jour continue à un rythme élevé Move, Patch, Get Out the Way: 2022 Zero-Day Exploitation Continues at an Elevated Pace (lien direct) |

résumé exécutif

mandiant a suivi 55 vulnérabilités zéro jour que nous jugeons ont été exploitées en 2022. Bien que ce décompte soit inférieur à celui du record de 81 81zéro-jours exploités en 2021, il représente toujours presque le double du nombre de 2020.

Les groupes de cyber-espionnage parrainés par l'État chinois ont exploité plus de jours zéro que les autres acteurs de cyber-espionnage en 2022, ce qui est conforme aux années précédentes.

Nous avons identifié quatre vulnérabilités zéro jour exploitées par des acteurs de menace motivés financièrement.75% de ces instances semblent être liées aux opérations de ransomware.

Produits de Microsoft

Executive Summary Mandiant tracked 55 zero-day vulnerabilities that we judge were exploited in 2022. Although this count is lower than the record-breaking 81 zero-days exploited in 2021, it still represents almost double the number from 2020. Chinese state-sponsored cyber espionage groups exploited more zero-days than other cyber espionage actors in 2022, which is consistent with previous years. We identified four zero-day vulnerabilities exploited by financially motivated threat actors. 75% of these instances appear to be linked to ransomware operations. Products from Microsoft |

Ransomware Vulnerability Threat | ★★★ | ||

| 2023-03-16 11:00:00 | Fortinet Zero-Day et Custom Maleware utilisés par un acteur chinois suspecté dans l'opération d'espionnage Fortinet Zero-Day and Custom Malware Used by Suspected Chinese Actor in Espionage Operation (lien direct) |

Les acteurs de la menace cyber-espionnage continuent de cibler les technologies qui ne prennent pas en charge les solutions de détection et de réponse (EDR) telles que les pare-feu, dispositifs IoT , hypervisors et VPN Technologies (par exemple Fortinet , Sonicwall , Pulse Secure et autres).Mandiant a enquêté sur des dizaines d'intrusions à Defense Industrial Base (DIB), le gouvernement, la technologie et les organisations de télécommunications au cours des années où les groupes de Chine-Nexus suspectés ont exploité des vulnérabilités zéro-jours et déployé des logiciels malveillants personnalisés pour voler des informations d'identification et maintenir un accès à long terme et déployéaux environnements victimes.

nous

Cyber espionage threat actors continue to target technologies that do not support endpoint detection and response (EDR) solutions such as firewalls, IoT devices, hypervisors and VPN technologies (e.g. Fortinet, SonicWall, Pulse Secure, and others). Mandiant has investigated dozens of intrusions at defense industrial base (DIB), government, technology, and telecommunications organizations over the years where suspected China-nexus groups have exploited zero-day vulnerabilities and deployed custom malware to steal user credentials and maintain long-term access to the victim environments. We |

Malware Vulnerability Threat Industrial | ★★★ | ||

| 2023-01-31 16:00:00 | Optimisez vos workflows avec le plug-in de navigateur de l'intelligence Mandiant Advantage Threat Intelligence Optimize Your Workflows with the Mandiant Advantage Threat Intelligence Browser Plug-in (lien direct) |

C'est un mardi matin et vous lisez les canaux de médias sociaux Infosec et que vous appuyez sur vos sites de recherche Intel de menace préférés.Vous tombez sur un CVE que vous ne connaissez pas.Normalement, vous sauterez sur le Web et rechercheriez le CVE ou ouvrez votre produit de sécurité préféré pour comprendre si c'est quelque chose de grave dont votre organisation devrait se soucier.Est-il activement exploité par de mauvais acteurs?Y a-t-il des exploits publiés publiquement?Quel est le risque pour mon organisation?

Et si vous pouviez voir tout cela et plus encore sans quitter la page Web?

le < Span>span>

It\'s a Tuesday morning and you are reading through infosec social media channels and hitting up your favorite threat intel research sites. You come upon a CVE that you are unfamiliar with. Normally, you would jump over to the web and search for the CVE or open up your preferred security product to understand if it is something serious your organization should care about. Is it being actively exploited by bad actors? Are there publicly published exploits? What is the risk to my organization? What if you could see all of this and more without leaving the web page? The Mandiant Advantage |

Threat | ★★★ | ||

| 2023-01-26 15:00:00 | Bienvenue au Camp de Goot: suivi de l'évolution des opérations de gootloader Welcome to Goot Camp: Tracking the Evolution of GOOTLOADER Operations (lien direct) |

Depuis janvier 2021, la défense gérée mandiante a systématiquement répondu aux infections à gootloder.Les acteurs de la menace ont jeté un filet répandu lors de la propagation de Gootloader et ont un impact sur un large éventail de verticales et de régions géographiques de l'industrie.Nous n'attribuez actuellement que des logiciels malveillants et une infrastructure de Gootloader à un groupe que nous suivions en tant que UNC2565, et nous pensons qu'il est exclusif à ce groupe.

À partir de 2022, unc2565 a commencé à incorporer des modifications notables aux tactiques,Techniques et procédures (TTP) utilisées dans ses opérations.Ces modifications incluent l'utilisation de multiples variations du lanceur FonelaUnch

Since January 2021, Mandiant Managed Defense has consistently responded to GOOTLOADER infections. Threat actors cast a widespread net when spreading GOOTLOADER and impact a wide range of industry verticals and geographic regions. We currently only attribute GOOTLOADER malware and infrastructure to a group we track as UNC2565, and we believe it to be exclusive to this group. Beginning in 2022, UNC2565 began incorporating notable changes to the tactics, techniques, and procedures (TTPs) used in its operations. These changes include the use of multiple variations of the FONELAUNCH launcher |

Malware Threat | ★★★ | ||

| 2023-01-19 15:00:00 | Des acteurs de menace chinois présumés exploitant la vulnérabilité de Fortios (CVE-2022-42475) Suspected Chinese Threat Actors Exploiting FortiOS Vulnerability (CVE-2022-42475) (lien direct) |

mandiant suit une campagne suspectée de China-Nexus qui aurait exploité une vulnérabilité récemment annoncée dans Fortios SSL-VPN de Fortinet \\, CVE-2022-42475, commeun jour zéro. Les preuves suggèrent que l'exploitation se produisait dès octobre 2022 et que les objectifs identifiés incluent une entité gouvernementale européenne et un fournisseur de services gérés situé en Afrique.

mandiant a identifié un nouveau malware que nous suivons comme "Boldmove" dans le cadre de notre enquête.Nous avons découvert une variante Windows de Boldmove et une variante Linux, qui est spécialement conçue pour fonctionner sur des pare-feu FortiGate.Nous

Mandiant is tracking a suspected China-nexus campaign believed to have exploited a recently announced vulnerability in Fortinet\'s FortiOS SSL-VPN, CVE-2022-42475, as a zero-day. Evidence suggests the exploitation was occurring as early as October 2022 and identified targets include a European government entity and a managed service provider located in Africa. Mandiant identified a new malware we are tracking as “BOLDMOVE” as part of our investigation. We have uncovered a Windows variant of BOLDMOVE and a Linux variant, which is specifically designed to run on FortiGate Firewalls. We |

Malware Vulnerability Threat | ★★★★ | ||

| 2023-01-17 15:00:00 | Naviguer dans les compromis de la cyber-attribution Navigating the Trade-Offs of Cyber Attribution (lien direct) |

compte l'attribution, mais dans quelle mesure?Le jeu de cyber-whodunit est souvent perçu comme une question propre et binaire, où l'activité de menace est soit attribuée, soit ce n'est pas le cas.Pourtant, c'est généralement un processus plus complexe qui implique régulièrement des compromis difficiles.

Différentes formes d'attribution allant de la simple liaison des grappes de menaces pour identifier les noms et les visages d'un adversaire de défis et d'exigences de ressources très différents.Les analystes qui portent des jugements d'attribution doivent également peser plusieurs priorités concurrentes, y compris les délais fixés par les parties prenantes

Attribution matters, but to what extent? The game of cyber whodunit is often perceived as a clean and binary question, where threat activity is either attributed or it is not. Yet, it is typically a more complex process that regularly involves difficult trade-offs. Different forms of attribution-ranging from simply linking threat clusters together to identifying the names and faces of an adversary-present vastly different challenges and resource requirements. Analysts making attribution judgements must also weigh up several competing priorities, including the deadlines set by stakeholders |

Threat | ★★★★ | ||

| 2023-01-11 15:00:00 | Annonçant la menace prête avec mandiant Announcing Threat Ready with Mandiant (lien direct) |

Les experts mandiants utilisent des données et des idées glanées à partir de leurs expériences de réponse aux incidents de première ligne pour informer nos services et solutions.Ces expériences combinées à l'intelligence de menace de Mandiant \\ sont au cœur de menace prête avec mandiant , une nouvelle offre de Google Cloud . La menace prête avec Mandiant permet aux organisations de protéger ce qui compte le plus pour leur entreprise, et d'avoir également accès aux experts mandiants pour répondre aux violations et aider à durcir leur environnement contre les menaces actives.

menace prête avec mandiant est disponible pour les clients de Google Cloud et les clients fonctionnant sur

Mandiant experts use data and insights gleaned from their frontline incident response experiences to inform our services and solutions. Those experiences combined with Mandiant\'s threat intelligence are at the core of Threat Ready with Mandiant, a new offering from Google Cloud. Threat Ready with Mandiant allows organizations to protect what matters most to their business, and also have access to Mandiant experts to respond to breaches and to help harden their environments against active threats. Threat Ready with Mandiant is available to both Google Cloud customers and customers running on |

Threat Cloud | ★★★ | ||

| 2023-01-05 16:00:00 | Même le champ de bataille: en savoir plus sur votre surface d'attaque que l'adversaire Even the Battlefield: Know More About Your Attack Surface Than the Adversary (lien direct) |

Les adversaires ont une surface d'attaque géante pour découvrir lorsqu'ils ciblent et attaquent votre organisation.Pour se défendre contre ces acteurs de menace de plus en plus sophistiqués, les organisations doivent mieux comprendre leur empreinte numérique que l'adversaire.C'est plus facile à dire qu'à faire.C'est un grand défi pour les défenseurs de savoir tout ce qui se passe dans les réseaux qu'ils ont été chargés de défendre.Les attaquants le savent et recherchent des zones qui introduisent généralement des risques, trouvant des faiblesses pour exploiter qui conduisent au compromis.

Comprendre les complexités complètes de la surface d'attaque est au-delà du

Adversaries have a giant attack surface to discover when they target and attack your organization. To defend against these increasingly sophisticated threat actors, organizations must understand their digital footprint better than the adversary. This is easier said than done. It is a big challenge for defenders to know everything going on within the networks they\'re charged with defending. Attackers know this and will seek out areas that commonly introduce risk, finding weaknesses to exploit that lead to compromise. Understanding the full complexities of the attack surface is beyond the |

Threat | ★★★★ | ||

| 2022-12-07 15:00:00 | Transformation accélérée de la cybersécurité: temps.L'apt sans nom Accelerated Cyber Security Transformation: Time. The Nameless APT (lien direct) |

Le temps est un acteur de menace extrêmement persistant observé dans toutes les industries.Le groupe a mené les campagnes les plus longues et les plus élevées observées parmi tout groupe à ce jour.Le temps semble avoir des capacités formidables et mondiales et a souvent des impacts secondaires qui conduisent à d'autres campagnes d'acteur à la menace réussies.Il n'a pas été observé que le temps demande le paiement et les motivations sont encore inconnues.

Les acteurs de la menace augmentent en nombre et en sophistication.Ils peuvent innover et lancer des attaques sans avoir besoin de soumettre des feuilles de route de 3 ans, d'obtenir plusieurs niveaux d'approbation, de passer par un

Time is an extremely persistent threat actor observed across all industries. The group has conducted the longest running and highest volume campaigns observed among any group to date. Time appears to have formidable and global capabilities and often has secondary impacts that lead to other successful threat actor campaigns. Time has not been observed asking for payment and motivations are yet unknown. Threat actors are increasing in number and sophistication. They can innovate and launch attacks without the need to submit 3-year roadmaps, gain multiple levels of approvals, go through a |

Threat | ★★★ | ||

| 2022-11-09 15:00:00 | Menace d'initié: études d'impact Insider Threat: Impact Studies (lien direct) |

Notre précédent article de menace d'initiés a partagé des détails sur Types de menaces d'initiés et pourquoi ils sont une préoccupation .Dans cet article, nous partageons quelques exemples et stratégies d'atténuation.

Exemples d'incidents de menace d'initiés significatifs

Avec une technologie en évolution rapide, la menace d'un initié et le coût associé pour contenir et répondre à un incident se développe.Il y a eu des incidents importants où les organisations ont non seulement souffert de lésions de la marque ou de perte de données critiques, mais ont également fini par subir de grandes pertes financières.Certains des cas publics notables sont:

le supérieur

Our previous insider threat post shared details on types of insider threats and why they are a concern. In this post we share some examples and mitigation strategies. Examples of Significant Insider Threat Incidents With rapidly evolving technology, the threat of an insider and the associated cost for containing and responding to an incident is growing. There have been some significant incidents where organizations not just suffered from brand damage, or loss of critical data, but also ended up bearing large financial losses. Some of the notable public cases are: The superior |

Threat Studies | ★★★ | ||

| 2022-10-26 09:00:00 | Pro-PRC Dragonbridge Influencer la campagne La campagne exploite de nouveaux TTP pour cibler agressivement les intérêts américains, y compris les élections à mi-parcours Pro-PRC DRAGONBRIDGE Influence Campaign Leverages New TTPs to Aggressively Target U.S. Interests, Including Midterm Elections (lien direct) |

Mandiant a récemment observé Dragonbridge, un InfluencerCampagne Nous évaluons avec une grande confiance pour fonctionner à l'appui des intérêts politiques de la République de Chine du peuple, ciblant agressivement les États-Unis parCherchant à semer la division entre les États-Unis et ses alliés et au sein du système politique américain lui-même.Les récits récents incluent:

affirme que le China-Nexus Threat Group apt41 est plutôt un acteur soutenu par le gouvernement américain.

Tentatives agressives de discréditer le processus démocratique américain, y compris les tentatives de décourager les Américains de voter aux États-Unis

Mandiant has recently observed DRAGONBRIDGE, an influence campaign we assess with high confidence to be operating in support of the political interests of the People\'s Republic of China (PRC), aggressively targeting the United States by seeking to sow division both between the U.S. and its allies and within the U.S. political system itself. Recent narratives include: Claims that the China-nexus threat group APT41 is instead a U.S. government-backed actor. Aggressive attempts to discredit the U.S. democratic process, including attempts to discourage Americans from voting in the 2022 U.S |

Threat | APT 41 | ★★★ | |

| 2022-10-25 11:00:00 | Menace d'initié: les dangers à l'intérieur Insider Threat: The Dangers Within (lien direct) |

Qu'est-ce qu'un initié?

Mandiant a adopté le Définition de la Cyber and Infrastructure Security Agency (CISA) de l'initié , qui stipule: «UneL'initié est toute personne qui a ou a autorisé l'accès ou la connaissance des ressources d'une organisation, y compris le personnel, les installations, l'information, l'équipement, les réseaux et les systèmes. »Une menace d'initié est alors le «potentiel pour cet initié d'utiliser son accès autorisé ou une compréhension particulière d'une organisation pour nuire à cette organisation.Ce préjudice comprend des actes malveillants, complaisants ou involontaires qui affectent négativement la confidentialité, l'intégrité

What is an Insider? Mandiant has adopted the Cyber and Infrastructure Security Agency (CISA) definition of insider, which states, “An insider is any person who has or had authorized access to or knowledge of an organization\'s resources, including personnel, facilities, information, equipment, networks, and systems.” An insider threat is then the “potential for that insider to use their authorized access or special understanding of an organization to harm that organization. This harm includes malicious, complacent, or unintentional acts that negatively affect the confidentiality, integrity |

Threat | ★★★ | ||

| 2022-10-24 09:45:00 | Comment comprendre et actionner l'intelligence de Maniant \\ sur les opérations de l'information How to Understand and Action Mandiant\\'s Intelligence on Information Operations (lien direct) |

Les défenseurs positionnés à travers un large éventail de rôles et les industries sont engagés dans l'identification et l'exposition de différents types d'activité d'influence en ligne malveillante.Les chercheurs en cybersécurité, les entités gouvernementales, les universitaires, les services de confiance et de sécurité au sein des organisations, des médias et des entités commerciales ont chacune des rôles uniques en fonction de leurs profils de menace respectifs et de leurs domaines de couverture.Ce billet de blog présente l'approche de Maniant \\ aux opérations de l'information (IO) et explique comment les organisations peuvent bénéficier de l'accès à notre intelligence de menace.

mandiant suit une gamme d'activité

Defenders positioned across a wide range of roles and industries are engaged in identifying and exposing different types of malicious online influence activity. Cyber security researchers, government entities, academics, trust and safety departments within organizations, news outlets, and commercial entities each have unique roles based on their respective threat profiles and areas of coverage. This blog post introduces Mandiant\'s approach to information operations (IO) and explains how organizations can benefit from access to our threat intelligence. Mandiant tracks a range of activity |

Threat | ★★★ | ||

| 2022-10-19 08:00:00 | De RM3 à LDR4: Ursnif laisse derrière From RM3 to LDR4: URSNIF Leaves Banking Fraud Behind (lien direct) |

Une nouvelle variante du malware d'Ursnif, observée pour la première fois en juin 2022, marque une étape importante pour l'outil.Contrairement aux itérations précédentes d'Ursnif, cette nouvelle variante, surnommée LDR4, n'est pas un banquier, mais une porte dérobée générique (similaire à la courte durée variante Saigon ), qui peut avoir été délibérément conçue pour permettre des opérations telles que le ransomware et l'extorsion de vol de données.Il s'agit d'un changement significatif par rapport à l'objectif initial du malware \\ pour permettre la fraude bancaire, mais il est conforme au paysage des menaces plus large.

mandiant estime que les mêmes acteurs de menace qui ont exploité la variante RM3 d'Ursnif sont

A new variant of the URSNIF malware, first observed in June 2022, marks an important milestone for the tool. Unlike previous iterations of URSNIF, this new variant, dubbed LDR4, is not a banker, but a generic backdoor (similar to the short-lived SAIGON variant), which may have been purposely built to enable operations like ransomware and data theft extortion. This is a significant shift from the malware\'s original purpose to enable banking fraud, but is consistent with the broader threat landscape. Mandiant believes that the same threat actors who operated the RM3 variant of URSNIF are |

Ransomware Threat | ★★★ | ||

| 2022-10-18 07:00:00 | La valeur des connaissances précoces - Analyse de violation mandiante pour chronique The Value of Early Knowledge - Mandiant Breach Analytics for Chronicle (lien direct) |

En 2021, le Temps de résidence médian mondiale -Le nombre de jours qu'un attaquant est sur un système de victime avant d'être détecté dans les 21 jours.W Les équipes de sécurité ont parcouru un long chemin dans la réduction du temps de séjour, il existe toujours des possibilités d'amélioration.

Un aspect clé de tout programme d'opérations de sécurité efficace est exploitable, actuel et pertinent Intelligence de menace .L'intelligence des menaces peut aider les organisations à rester en avance sur les menaces et finalement diminuer le temps de résidence;Cependant, il peut être difficile de mettre en œuvre correctement en raison de l'étendue des tactiques adversaires, d'une surface d'attaque en constante expansion, et

In 2021, the global median dwell time-the number of days an attacker is on a victim system before being detected-was 21 days. While security teams have come a long way in reducing dwell time, there are still opportunities for improvement. One key aspect of any effective security operations program is actionable, current, and relevant threat intelligence. Threat intelligence can help organizations stay ahead of threats and ultimately decreases dwell time; however, it can be challenging to properly implement due to the sheer breadth of adversary tactics, an ever-expanding attack surface, and |

Threat | ★★★ | ||

| 2022-10-17 07:00:00 | L'avantage du Defender \\ est l'avantage Cyber Snapshot Issue - Plus d'informations sur les fronts The Defender\\'s Advantage Cyber Snapshot Issue 2 - More Insights From the Frontlines (lien direct) |

Lorsque nous avons publié notre d'abord le défenseur \\ est avantageux cyber snapshot Lors de la conférence RSA 2022, notreL'objectif était simple: fournir un aperçu des sujets de cyber-défense d'une importance croissante en fonction de nos observations des fronts des dernières cyberattaques.

Au cours de la seconde moitié de cette année, nous avons rendu compte de plusieurs menaces, des campagnes d'opérations d'information à des campagnes généralisées ciblant Microsoft 365, l'authentification duo et les plateformes de crypto-monnaie, et notre suivi continu du suivi du suivi de la poursuite des plateformesActivité des groupes d'acteurs de menace avancés parrainés par l'État.

Ce paysage de menace varié demande

When we released our first The Defender\'s Advantage Cyber Snapshot during RSA Conference 2022, our goal was simple: to provide insight into cyber defense topics of growing importance based on our observations from the frontlines of the latest cyber attacks. In the latter half of this year we\'ve reported on a number of threats from information operations campaigns to widespread campaigns targeting Microsoft 365, Duo Authentication, and cryptocurrency platforms, and our continued tracking of activity from advanced state-sponsored threat actor groups. This varied threat landscape demands |

Threat Conference | ★★★ | ||

| 2022-10-13 09:00:00 | La nouvelle directive opérationnelle de la CISA renforce les cyber-défenses pour les réseaux fédéraux New CISA Operational Directive Strengthens Cyber Defenses for Federal Networks (lien direct) |

Les actifs exposés à Internet servent des points d'entrée faciles pour les mauvais acteurs pour accéder à toute organisation.Une fois, les acteurs de la menace utilisent ces actifs orientés Internet pour effectuer la reconnaissance, voler des données, se déplacer latéralement, maintenir l'accès et provoquer une destruction ou une perturbation.Mandiant récemment a rapporté qu'environ 26% du temps, les acteurs gagnentAccès initial par l'exploitation des applications accessibles au public, ce qui souligne à quel point il est critique pour les organisations de maintenir un inventaire à jour des actifs et des vulnérabilités;Cela est vrai pour les entités du secteur public et privé - comme non

Assets exposed to the internet serve as easy entry points for bad actors to access any organization. Once in, threat actors use those internet-facing assets to perform reconnaissance, steal data, move laterally, maintain access, and to cause destruction or disruption. Mandiant recently reported that about 26 percent of the time, actors gain initial access through the exploitation of public-facing applications, which underscores how critical it is for organizations to maintain an up-to-date inventory of assets and vulnerabilities; this is true for both public and private sector entities-as no |

Threat | ★★ | ||

| 2022-10-12 08:00:00 | Gagner une visibilité dans l'activité des attaquants avec des campagnes de menace Gain Visibility Into Attacker Activity with Threat Campaigns (lien direct) |

Alors que les attaquants mènent des opérations, ils changent souvent leurs tactiques et leurs techniques, introduisent des outils avec de nouvelles capacités et utilisent de nouvelles infrastructures pour mener à bien leur mission.Il peut être difficile pour les équipes de sécurité de maintenir la conscience de ces évolutions et de prendre les mesures appropriées en fonction de tout changement.Pour mieux aider ces équipes, Mandiant propose désormais une fonctionnalité de campagnes de menace dans mandiant avantage de la menace Pour fournir aux professionnels de la sécurité des professionnels avec les professionnels de la sécurité avecUn moyen rapide de rester à jour sur les campagnes actives affectant leurs industries et régions.

Les campagnes de menace aident à hiérarchiser

As attackers conduct operations, they often change their tactics and techniques, introduce tools with new capabilities, and use new infrastructure to carry out their mission. It can be difficult for security teams to maintain awareness of these evolutions and take appropriate actions based on any changes. To better assist these teams, Mandiant is now offering a Threat Campaigns feature within Mandiant Advantage Threat Intelligence to provide security professionals with a quick way to stay updated on active campaigns affecting their industries and regions. Threat Campaigns helps prioritize |

Tool Threat | ★★★ | ||

| 2022-10-11 08:00:00 | Protection des risques numériques mandialiants pour les clients Splunk Enterprise Mandiant Digital Risk Protection for Splunk Enterprise Customers (lien direct) |

Une surface d'attaque d'une organisation \\ est en constante évolution à mesure que les empreintes numériques et l'adoption du cloud se développent, de nouvelles relations commerciales sont conçues et que les employés travaillent de n'importe où.En conséquence, chaque appareil, application, service réseau, fournisseur ou employé peut désormais être une cible pour le compromis initial dans le grand schéma d'une campagne d'acteur de menace.

Pour atténuer les risques, les équipes de sécurité ont besoin d'une visibilité sur la surface d'attaque mondiale et le Web profond et sombre.La visibilité requise comprend l'établissement et la surveillance d'un inventaire complet d'actifs (connu et inconnu), comment leur marque est discutée sur

An organization\'s attack surface is ever-changing as digital footprints and cloud adoption grow, new business relationships are conceived, and employees work from anywhere. As a result, every device, application, network service, supplier, or employee can now be a target for initial compromise in the grand scheme of a threat actor campaign. To mitigate risk, security teams need visibility into the global attack surface and deep and dark web. The required visibility includes establishing and monitoring a complete inventory of assets (known and unknown), how their brand is being discussed on |

Threat Cloud | ★★★ | ||

| 2022-10-03 05:00:00 | Conserver les renseignements sur les menaces avec des tableaux de bord personnalisés Curating Threat Intelligence with Custom Dashboards (lien direct) |

Plus un acteur de menace est actif dans votre environnement avant d'être détecté, plus les dégâts potentiels peuvent être causés.Pour aider les équipes de sécurité à réduire le bruit et à comprendre rapidement qui cible son organisation, Mandiant propose désormais des tableaux de bord personnalisés disponibles dans le plate-forme Mandiant Advantage .Une nouvelle façon de gérer et de personnaliser toutes les informations que Mandiant a à offrir à portée>

Les tableaux de bord personnalisés fournissent aux abonnés Mandiant Advantage avec un

The longer a threat actor is active in your environment before being detected, the more potential damage can be done. To help security teams cut through the noise and quickly understand who is targeting their organization, Mandiant is now offering custom dashboards available within the Mandiant Advantage platform. A new way to curate and customize all the information Mandiant has to offer at your fingertips, custom dashboards minimize the time it takes to identify issues or view status so security teams can take action fast. Custom dashboards provide Mandiant Advantage subscribers with a |

Threat | ★★★ | ||

| 2022-09-29 08:00:00 | Bad VIB (E) S première partie: enquêter sur une nouvelle persistance de logiciels malveillants dans les hyperviseurs ESXi Bad VIB(E)s Part One: Investigating Novel Malware Persistence Within ESXi Hypervisors (lien direct) |

Comme les solutions de détection et de réponse (EDR) (EDR) améliorent l'efficacité de détection des logiciels malveillants sur les systèmes Windows, certains acteurs de menace parrainés par l'État se sont déplacés vers le développement et le déploiement de logiciels malveillants sur des systèmes qui ne prends généralement pas en charge EDR tels que les appareils réseau, les tableaux SAN et les serveurs ESXi VMware.

Plus tôt cette année, Mandiant a identifié un nouvel écosystème de logiciels malveillants ayant un impact sur VMware ESXi, les serveurs Linux VCenter et les machines virtuelles Windows qui permet à un acteur de menace de prendre les actions suivantes:

Maintenir un accès administratif persistant à l'hyperviseur

Envoyez des commandes au

As endpoint detection and response (EDR) solutions improve malware detection efficacy on Windows systems, certain state-sponsored threat actors have shifted to developing and deploying malware on systems that do not generally support EDR such as network appliances, SAN arrays, and VMware ESXi servers. Earlier this year, Mandiant identified a novel malware ecosystem impacting VMware ESXi, Linux vCenter servers, and Windows virtual machines that enables a threat actor to take the following actions: Maintain persistent administrative access to the hypervisor Send commands to the |

Malware Threat | ★★★ | ||

| 2022-09-28 09:00:00 | Fourniture de la sécurité des élections: chaîne d'approvisionnement, zéro confiance et menaces d'initiés Hardening the Election Security: Supply Chain, Zero Trust and Insider Threats (lien direct) |

Certaines personnes envisagent des cyberattaques liées aux élections en tant qu'acteur de menace assis devant un clavier dans une pièce sans fenêtre en essayant d'infiltrer les machines à voter pendant les élections.Mais, la réalité est que la sécurité des élections est beaucoup plus profonde et plus complexe que la protection des infrastructures de vote.

s'assurer que l'intégrité de notre système électoral n'est pas «interrogée» est un défiLe travail dans nos élections a été formé et vérifié de manière adéquate.

quel que soit le

Some people envision election-related cyber attacks as a threat actor sitting in front of a keyboard in a windowless room trying to infiltrate voting machines while elections are happening. But, the reality is that election security is much deeper and more complex than protecting voting infrastructure. Ensuring the integrity of our electoral system is not “questioned” is a tall order as it may come down to small details like verifying that enough paper ballots are printed and mailed out or that everyone working in our elections has been adequately trained and vetted. Regardless of the |

Threat | ★★★ | ||

| 2022-09-14 11:30:00 | Il est temps de Putty!DPRC Opportunité de travail Phishing via WhatsApp It\\'s Time to PuTTY! DPRK Job Opportunity Phishing via WhatsApp (lien direct) |

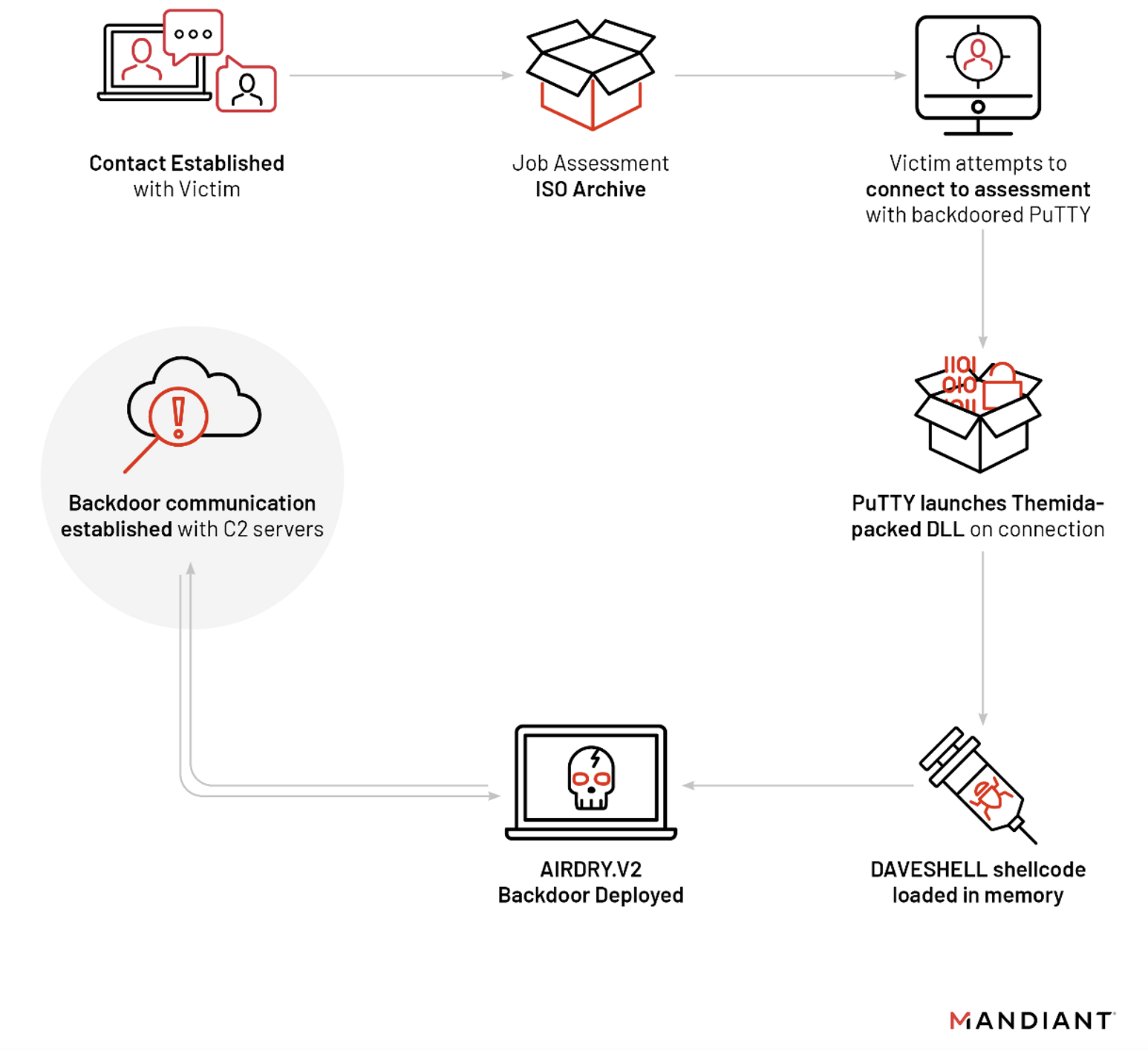

en juillet 2022, lors des activités de chasse aux menaces proactives dans une entreprise de l'industrie des médias, Maniant Managed Defense a identifié une nouvelle méthodologie de phish de lance employée par le cluster de menace suivi comme UNC4034.Mandiant a identifié plusieurs chevauchements entre ce groupe et ceux que nous soupçonnons d'avoir un Nexus de Corée du Nord.

UNC4034 a établi une communication avec la victime sur WhatsApp et les a attirés pour télécharger un package ISO malveillant concernant une fausse offre d'emploi qui a conduit au déploiement de la porte arrière AirDry.v2 via unInstance trojanisée de l'utilitaire de mastic.

La défense gérée

La défense gérée

In July 2022, during proactive threat hunting activities at a company in the media industry, Mandiant Managed Defense identified a novel spear phish methodology employed by the threat cluster tracked as UNC4034. Mandiant has identified several overlaps between this group and those we suspect have a North Korea nexus. UNC4034 established communication with the victim over WhatsApp and lured them to download a malicious ISO package regarding a fake job offering that led to the deployment of the AIRDRY.V2 backdoor through a trojanized instance of the PuTTY utility.  The Managed Defense

The Managed Defense |

Threat | ★★★ | ||

| 2022-09-08 05:00:00 | À quoi s'attendre lorsque vous éliminez: Préparer les cyber-menaces pour les élections à mi-parcours américaines de 2022 What to Expect When You\\'re Electing: Preparing for Cyber Threats to the 2022 U.S. Midterm Elections (lien direct) |

sécuriser les individus, les organisations et les infrastructures impliquées dans les élections de la cyber-activité malveillante continue d'être un défi dans un paysage de menace en constante évolution alors que le nombre d'acteurs de menace ciblant cet important processus démocratique s'est rendu compteLes années sont confrontées à la gamme des motivations et des opérations adversaires que Mandiant suit à travers le monde les menaces d'espionnage, les attaques destructrices et perturbatrices, les opérations de l'information et l'extorsion criminelle.

Les détails des raisons pour lesquelles un acteur pourrait cibler une élection spécifique varie, et le manque de fréquence de

Securing the individuals, organizations, and infrastructure involved in elections from malicious cyber activity continues to be a challenge in an ever-evolving threat landscape as the number of threat actors targeting this important democratic process has grown over the years. Elections face the range of the adversary motivations and operations that Mandiant tracks across the globe-espionage threats, destructive and disruptive attacks, information operations, and criminal extortion. The particulars of why an actor might target a specific election vary, and the lack of frequency of |

Threat | ★★★ | ||

| 2022-08-30 08:00:00 | Maintenant disponible: Connecteur de renseignement Mandiant Advantage Threat pour Microsoft Sentinel Now Available: Mandiant Advantage Threat Intelligence Connector for Microsoft Sentinel (lien direct) |

Protéger et défendre les réseaux contre les attaques de plus en plus persistantes est un sommet pour toutes les organisations.Poursuivant notre mission pour aider les équipes de sécurité à rester implacables dans la lutte contre les cyber-menaces, nous publions le Connecteur de renseignement Mandiant Advantage Threat pour Microsoft Sentinel .

"Les acteurs de la menace deviennent de plus en plus sophistiqués, et nous constatons une augmentation continue des cyberattaques comme jamais auparavant. Pour se protéger, les organisations ont besoin d'une meilleure visibilité dans leur environnement et une infrastructure à croissance rapide. Avec le mandiant et Microsoft Sentinel

Protecting and defending networks against increasingly persistent attacks is top of mind for all organizations. Continuing our mission to help security teams stay relentless in the fight against cyber threats, we are releasing the Mandiant Advantage Threat Intelligence Connector for Microsoft Sentinel. "Threat actors are becoming more sophisticated, and we are seeing a continuous rise in cyber-attacks like never before. To protect themselves, organizations need better visibility across their rapidly growing environment and infrastructure. With the Mandiant and Microsoft Sentinel |

Threat | ★★★ | ||

| 2022-08-17 07:00:00 | UNC3890: acteur de menace iranienne présumée ciblant les secteurs israéliens des expéditions, des soins de santé, du gouvernement et de l'énergie UNC3890: Suspected Iranian Threat Actor Targeting Israeli Shipping, Healthcare, Government and Energy Sectors (lien direct) |

arrière-plan

Au cours de la dernière année, Mandiant a suivi UNC3890, un groupe d'activités ciblant la navigation israélienne, le gouvernement, l'énergie et les organisations de soins de santé via des leurres d'ingénierie sociale et un trou d'arrosage potentiel. mandiant évalue avec une confiance modérée, cet acteur est lié à l'Iran, ce qui est notable étant donné l'accent mis sur l'expédition et le conflit naval en cours entre l'Iran et Israël. Bien que nous pensons que cet acteur se concentre sur la collecte de renseignements, les données collectées peuvent être exploitées pour prendre en charge diverses activités, du piratage et de la fuite, à l'activation des attaques de guerre cinétique

Background Over the last year Mandiant has been tracking UNC3890, a cluster of activity targeting Israeli shipping, government, energy and healthcare organizations via social engineering lures and a potential watering hole. Mandiant assesses with moderate confidence this actor is linked to Iran, which is notable given the strong focus on shipping and the ongoing naval conflict between Iran and Israel. While we believe this actor is focused on intelligence collection, the collected data may be leveraged to support various activities, from hack-and-leak, to enabling kinetic warfare attacks |

Threat | ★★★ | ||

| 2022-08-04 09:00:00 | Roadsweep Ransomware - Un acteur de menace iranienne probable mène une activité perturbatrice à motivation politique contre les organisations gouvernementales albanaises ROADSWEEP Ransomware - Likely Iranian Threat Actor Conducts Politically Motivated Disruptive Activity Against Albanian Government Organizations (lien direct) |

résumé exécutif

Mandiant a identifié la famille des ransomwares routiers et un personnage télégramme qui a ciblé le gouvernement albanais dans une opération perturbatrice politiquement motivée avant une conférence de l'organisation d'opposition iranienne à la fin de juillet 2022.

Une chimneysweep de porte dérobée auparavant inconnue et une nouvelle variante de l'essuie-glace Zeroclear peuvent également avoir été impliquées.

Les données de distribution de logiciels malveillants Chimneysweep et le contenu de leurre, le timing de l'opération \\ et le contenu à thème politiquement, et l'implication possible de l'essuie-glace zérocléaire indique qu'un acteur de menace iranien est probablement responsable.

Executive Summary Mandiant identified the ROADSWEEP ransomware family and a Telegram persona which targeted the Albanian government in a politically motivated disruptive operation ahead of an Iranian opposition organization\'s conference in late July 2022. A previously unknown backdoor CHIMNEYSWEEP and a new variant of the ZEROCLEAR wiper may also have been involved. CHIMNEYSWEEP malware distribution data and decoy content, the operation\'s timing and politically themed content, and the possible involvement of the ZEROCLEAR wiper indicate an Iranian threat actor is likely responsible. |

Ransomware Malware Threat Conference | ★★★ | ||

| 2022-06-14 09:00:00 | Amélioration de la surveillance des menaces numériques avec l'apprentissage automatique Enhancing Digital Threat Monitoring with Machine Learning (lien direct) |

Les défenses de cybersécurité traditionnelles sont conçues pour protéger les actifs qui existent au sein d'un réseau d'organisation.Mais ces actifs s'étendent souvent au-delà des périmètres de réseau, augmentant le risque d'exposition, de vol et de perte financière d'une entreprise.Dans le cadre de la Protection de risque numérique mandiantSolution , mandiant avantage Digital Menkey Monitoring (DTM) collectionne et analyse automatiquement le contenu streamiéà partir de sources en ligne externes et alerte par la suite les défenseurs chaque fois qu'une menace potentielle est détectée.Cette capacité permet aux organisations d'exposer les menaces tôt et d'identifier plus efficacement

Traditional cyber security defenses are designed to protect assets that exist within an organization\'s network. But those assets often extend beyond network perimeters, increasing a company\'s risk of exposure, theft, and financial loss. As part of the Mandiant digital risk protection solution, Mandiant Advantage Digital Threat Monitoring (DTM) automatically collects and analyzes content streamed from external online sources, and subsequently alerts defenders whenever a potential threat is detected. This capability allows organizations to expose threats early, and more effectively identify |

Threat | ★★★ | ||

| 2022-06-07 07:00:00 | Mieux ensemble: introduire le programme mandiant cyber alliance Better Together: Introducing the Mandiant Cyber Alliance Program (lien direct) |

La mission mandiante est d'aider à rendre chaque organisation plus sûre des menaces et confiante dans leur cyber-préparation.Nous pensons que ce résultat résulte de la bonne combinaison d'expertise, d'intelligence et de technologie adaptative.Ceci est incarné dans notre approche de l'autonomisation des clients et des partenaires stratégiques avec nos technologies XDR de pointe à travers des produits et services intégrés.

Dans le paysage des menaces en constante évolution en constante évolution, nous savons qu'une seule entreprise ne peut exceller que tant de choses.Le partenariat avec les organisations de sécurité partageant les mêmes idées aide à combler les lacunes du portefeuille de produits, livrer plus

The Mandiant mission is to help make every organization more secure from threats and confident in their cyber readiness. We believe this outcome results from the right combination of expertise, intelligence, and adaptive technology. This is embodied in our approach to empowering customers and strategic partners with our cutting-edge XDR technologies across integrated products and services. In today\'s constantly evolving threat landscape, we know a single company can only excel at so much. Partnering with like-minded security organizations helps fill product portfolio gaps, deliver more |

Threat | ★★ | ||

| 2022-06-02 11:00:00 | Tendance Evil: Spotlight on Mandiant MDR Prevention of Destructive Campaies Againt Ukrainian Entities Trending Evil: Spotlight on Mandiant MDR Prevention of Destructive Campaigns Against Ukrainian Entities (lien direct) |

disponible aujourd'hui est la dernière édition de mal de tendance, Notre rapport trimestriel qui décompose leMenaces les plus récentes observées par Manialiant Managed Defense .

Dans cette édition, nous fournissons un aperçu de notre défense des entités ukrainiennes après avoir initié des mesures de protection supplémentaires pour les clients, observationsd'APT41, et une ventilation des attaques Web:

perturber les attaques russes : en prévision de la poursuiteLes cyberattaques russes à l'appui de son invasion de l'Ukraine ont géré la défense améliorée des services de surveillance et de menace pour les clients à partir de février 2022 . Cela a conduit au

Available today is the latest edition of Trending Evil, our quarterly report that breaks down the most recent threats observed by Mandiant Managed Defense. In this edition we provide an inside look at our defense of Ukrainian entities after initiating additional protective measures for customers, observations of APT41, and a breakdown of web attacks: Disrupting Russian Attacks: In anticipation of continued Russian cyber attacks in support of its invasion of Ukraine, Managed Defense enhanced monitoring and threat hunting services for customers beginning in February 2022. This led to the |

Threat | APT 41 | ★★★ | |

| 2022-05-23 11:30:00 | Présentation du cadre des compétences de l'analyste de l'intelligence de la cyber-menace mandiante (CTI) Introducing the Mandiant Cyber Threat Intelligence (CTI) Analyst Core Competencies Framework (lien direct) |

Les consultants en renseignement mandiant sont régulièrement demandés aux clients quelle est la composition optimale de l'équipe lors du démarrage et de la mûrissement d'un Cyber Threat Intelligence (CTI) Programme.Bien que la question puisse sembler simple, la réponse est complexe et nécessite souvent plusieurs couches de déballage.Par exemple, la composition d'équipe appropriée à travers les connaissances, les compétences et les capacités (KSAS) devrait s'aligner sur la mission, la vision et les objectifs actuels du programme CTI \\ et où il se voit évoluer à court terme.Une fois déterminés, les indicateurs de performance clés (KPI) et les mesures centrées sur CTI peuvent prendre en charge

Mandiant Intelligence consultants are regularly asked by customers what the optimal team composition is when starting and maturing a cyber threat intelligence (CTI) program. While the question may seem straightforward, the answer is complex and often requires several layers of unpacking. For instance, the proper team composition across knowledge, skills, and abilities (KSAs) should align with the CTI program\'s current mission, vision, and goals and where it sees itself evolving in the near-to-mid-term. Once determined, key performance indicators (KPIs) and CTI-centric metrics can support |

Threat | ★★★ | ||

| 2022-05-19 09:00:00 | L'offensive IO: opérations d'information entourant l'invasion russe de l'Ukraine The IO Offensive: Information Operations Surrounding the Russian Invasion of Ukraine (lien direct) |

La phase récente de l'agression russe envers l'Ukraine, manifestée par l'invasion à grande échelle de la Russie, a inondé l'environnement d'information avec une désinformationpromu par un spectre complet d'acteurs.Les opérations d'information concertée se sont proliférées, allant des opérations d'information cyberlativées, y compris celles qui coïncidaient avec l'activité de cyberligne perturbatrice et destructrice, pour tirer parti des réseaux de comptables coordonnés et inauthentiques pour promouvoir le contenu fabriqué et les récits souhaités sur diverses plateformes de médias sociaux, sites Web, pour la promotion du contenu fabriqué et des récits souhaités sur diverses plateformes de médias sociaux, sites Web, pour la fabrication du contenu fabriqué et des récits souhaités sur diverses plates-formes de médias sociaux, sites Web, pour la fabrication de contenu fabriqué et de récits souhaités sur diverses plateformes de médias sociaux, sites Web,,et forums.

tandis que l'étendue complète

The recent phase of Russian aggression toward Ukraine, manifested by Russia\'s full-scale invasion, has flooded the information environment with disinformation promoted by a full spectrum of actors. Concerted information operations have proliferated, ranging from cyber-enabled information operations, including those that coincided with disruptive and destructive cyber threat activity, to campaigns leveraging coordinated and inauthentic networks of accounts to promote fabricated content and desired narratives across various social media platforms, websites, and forums. While the full extent |

Threat | ★★★ | ||

| 2022-05-02 09:30:00 | UNC3524: Eye Spy sur votre e-mail UNC3524: Eye Spy on Your Email (lien direct) |

Mise à jour (novembre 2022): Nous avons fusionné UNC3524 avec APT29. L'activité UNC3524 décrite dans ce post est désormais attribuée à APT29.

Depuis décembre 2019, Mandiant a observé que les acteurs avancés des menaces augmentent leur investissement dans des outils pour faciliter la collecte de courriels en vrac dans les environnements de victime, en particulier en ce qui concerne leur soutien aux objectifs d'espionnage présumés.Les e-mails et leurs pièces jointes offrent une riche source d'informations sur une organisation, stockée dans un emplacement centralisé pour les acteurs de menace à collecter.La plupart des systèmes de messagerie, qu'ils soient sur site ou dans le cloud, offrent

UPDATE (November 2022): We have merged UNC3524 with APT29. The UNC3524 activity described in this post is now attributed to APT29. Since December 2019, Mandiant has observed advanced threat actors increase their investment in tools to facilitate bulk email collection from victim environments, especially as it relates to their support of suspected espionage objectives. Email messages and their attachments offer a rich source of information about an organization, stored in a centralized location for threat actors to collect. Most email systems, whether on-premises or in the cloud, offer |

Tool Threat | APT 29 | ★★ | |

| 2022-04-21 09:00:00 | Tolérance zéro: plus de zéro-jours exploités en 2021 que jamais auparavant Zero Tolerance: More Zero-Days Exploited in 2021 Than Ever Before (lien direct) |

en 2021, Intelligence de menace mandiante a identifié 80 jours zéro exploités dans la nature, qui est plus du double du volume record précédent en 2019. Les groupes parrainés par l'État continuent d'être les principaux acteurs exploitant des vulnérabilités zéro-jours, dirigés par des groupes chinois.La proportion d'acteurs motivés financièrement les groupes de ransomware à motif financièrement déposant des exploits zéro-jours a également augmenté de manière significative, et près de 1 acteurs identifiés sur 3 exploitant zéro-jours en 2021 a été motivé financièrement.Les acteurs de la menace ont exploité les jours zéro dans les produits Microsoft, Apple et Google, reflétant probablement le

In 2021, Mandiant Threat Intelligence identified 80 zero-days exploited in the wild, which is more than double the previous record volume in 2019. State-sponsored groups continue to be the primary actors exploiting zero-day vulnerabilities, led by Chinese groups. The proportion of financially motivated actors-particularly ransomware groups-deploying zero-day exploits also grew significantly, and nearly 1 in 3 identified actors exploiting zero-days in 2021 was financially motivated. Threat actors exploited zero-days in Microsoft, Apple, and Google products most frequently, likely reflecting the |

Ransomware Threat | ★★ | ||

| 2022-04-19 07:00:00 | M-Trends 2022: Mélos de sécurité, idées et conseils des fronts M-Trends 2022: Cyber Security Metrics, Insights and Guidance From the Frontlines (lien direct) |

Le paysage des menaces modernes est vaste.Les cyberattaques liées à la conflit en Ukraine augmente.Des vulnérabilités critiques et omniprésentes telles que « log4shell » ont entraîné un risque massif en raison de la complexité des correctifs.Les cyber-criminels mènent opérations sophistiquées de ransomware et d'extorsion à un tempo croissant.

Le travail de la communauté de la cybersécurité n'est jamais terminé, mais notre volonté de rester implacable dans nos efforts est de porter ses fruits.Cela se reflète dans la dernière édition de notre rapport annuel, M-Trends & Reg;2022 , qui est publié aujourd'hui.

Laissez \\ commencer par la grande question que nous connaissons

The modern threat landscape is vast. Cyber attacks related to the conflict in Ukraine are surging. Critical and pervasive vulnerabilities such as “Log4Shell” have led to massive risk due to complexity of patching. Cyber criminals are conducting sophisticated ransomware and extortion operations at a rising tempo. The work of the cyber security community is never done, but our willingness to remain relentless in our efforts is paying off. This is reflected in the latest edition of our annual report, M-Trends® 2022, which is released today. Let\'s start with the big question we know |

Ransomware Vulnerability Threat | ★★★ | ||

| 2022-04-13 10:00:00 | Les métriques sont les moteurs de la valeur CTI Metrics are the Drivers of CTI Value (lien direct) |

Les clients de l'intelligence de la menace mandiante demandent souvent comment ils peuvent mesurer leur capacité de cyber-menace intelligence (CTI) pour s'assurer qu'ils offrent une valeur commerciale alignée sur la vision et la stratégie des organisations.Peu de choses ont été publiées par la communauté CTI sur le développement de mesures pour mesurer le taux de réussite des indicateurs de performance clés (KPI) et les implications pour prendre des décisions programmatiques éclairées pour l'orientation future d'un programme CTI.Les KPI bien conçus devraient être centrés sur des cibles et des objectifs commerciaux de Tie-Into, tandis que les métriques se concentrent sur la prise en charge du KPI

Mandiant Threat Intelligence customers often ask how they can measure their cyber threat intelligence (CTI) capability to ensure they are delivering business value that is aligned to the organizations vision and strategy. Not much has been published by the CTI community on developing metrics to measure key performance indicators (KPIs) success rate and the implications thereof for making informed programmatic decisions for the future direction of a CTI program. Well-crafted KPIs should be centered around targets and tie-into business objectives, whereas metrics focus on supporting the KPI |

Threat | ★★★ | ||

| 2022-04-11 10:00:00 | Sécurité proactive pour la technologie opérationnelle et les infrastructures critiques Proactive Security for Operational Technology and Critical Infrastructure (lien direct) |

technologie opérationnelle (OT) et systèmes de contrôle industriel (ICS) ont longtemps été utilisés dans les environnements industriels pour surveilleret automatiser les processus physiques et les opérations critiques de mission.Ces systèmes constituent les éléments fondamentaux de certaines de nos infrastructures les plus critiques et soutiennent les fonctions sociétales essentielles, telles que la production d'électricité, le traitement des eaux usées, les transports publics, la fabrication industrielle, l'extraction des ressources, le pétrole et le gaz et les télécommunications.

La dernière décennie a connu une augmentation progressive de la motivation mondiale de l'acteur de cyber-menace pour cibler l'OT à usage spécial

Operational Technology (OT) and Industrial Control Systems (ICS) have long been used in industrial environments to monitor and automate physical processes and mission-critical operations. These systems form the foundational building blocks for some of our most critical infrastructure and support essential societal functions, such as power generation, wastewater treatment, public transportation, industrial manufacturing, resource mining, oil and gas, and telecommunications. The last decade has seen a gradual uptick in global cyber threat actor motivation for targeting special-purpose OT |

Threat Industrial | ★★★ | ||

| 2022-04-07 07:00:00 | Mandiant et Crowdstrike unissent leurs forces dans la lutte contre le mal Mandiant and CrowdStrike Join Forces in the Fight Against Evil (lien direct) |

Le monde est confronté à des temps difficiles.Le paysage mondial de la cyber-menace est de plus en plus hostile de jour en jour, comme le montre l'escalade des cyberattaques des États-nations, les cybercriminels et les acteurs de menace motivés idéologiquement.Le besoin d'unification et de collaboration au sein de la communauté de la cybersécurité est maintenant nécessaire, plus que jamais, pour protéger et défendre les secteurs privé et public.Des temps sans précédent comme ceux-ci peuvent conduire à l'unification des experts de l'industrie à voir le bien prévaloir sur le mal et faire en sorte que les acteurs les plus audacieux prennent note.

mandiant est en mission pour faire de chaque

The world is facing challenging times. The global cyber threat landscape is growing increasingly hostile by the day as seen by the escalation of cyber attacks from nation-states, cybercriminals, and ideologically motivated threat actors. The need for unification and collaboration within the cyber security community is required now, more than ever, to protect and defend the private and public sectors. Unprecedented times like these can lead to the unification of industry experts to see good prevail over evil and make even the boldest actors take notice. Mandiant is on a mission to make every |

Threat | ★★ | ||

| 2022-04-04 09:00:00 | FIN7 Power Hour: archéologie adversaire et évolution de Fin7 FIN7 Power Hour: Adversary Archaeology and the Evolution of FIN7 (lien direct) |

La recherche publique récente affirme que les groupes de menaces partagent les chevauchements avec FIN7 transitionné vers des opérations de ransomware ciblées impliquant Revil, Darkside, Blackmatter et AlphV ransomware.Avec le prétendu passage aux opérations de ransomware, Mandiant publie nos recherches sur l'évolution de Fin7 dont nous n'avons pas été écrits publiquement depuis Mahalo Fin7 , publié en 2019.

Cet article de blog s'appuie sur la recherche organique à partir d'intrusions historiques et récentes que Mandiant a directement étudié et décrit le processus de fusion de plusieurs groupes UNC dans FIN7.Ce processus nous a permis de fusionner

Recent public research asserts threat groups sharing overlaps with FIN7 transitioned to targeted ransomware operations involving REVIL, DARKSIDE, BLACKMATTER, and ALPHV ransomware. With the purported shift to ransomware operations, Mandiant is publishing our research on the evolution of FIN7 which we haven\'t publicly written about since Mahalo FIN7, published in 2019. This blog post draws on organic research from both historical and recent intrusions that Mandiant directly investigated, and describes the process of merging multiple UNC groups into FIN7. This process allowed us to merge |

Ransomware Threat | ★★★ | ||

| 2022-04-01 10:00:00 | Écoutez le podcast Advantage inaugural Defender \\ sur le paysage des menaces en évolution en Europe Listen to the Inaugural Defender\\'s Advantage Podcast on the Evolving Threat Landscape in Europe (lien direct) |

Cette semaine Mandiant a lancé sa nouvelle série le podcast du Defender \\.Le spectacle présente le même contenu et les mêmes conversations que vous attendez de Mandiant, mais avec tout, il tombe sous un seul parapluie.

Deux fois par mois, je discuterai avec des analystes, des chercheurs et des consultants mandiants, ainsi que des praticiens et des dirigeants externes, tout au long d'une lentille axée sur les menaces pour la série "Menage Trends".Vous entendrez également la directrice de Sr., le marketing et les solutions de produits, Kerry Matre mensuellement alors qu'elle s'assoit avec des clients mandiants et des experts de l'industrie pour discuter de leur première ligne Cette semaine Mandiant a lancé sa nouvelle série le podcast du Defender \\.Le spectacle présente le même contenu et les mêmes conversations que vous attendez de Mandiant, mais avec tout, il tombe sous un seul parapluie.

Deux fois par mois, je discuterai avec des analystes, des chercheurs et des consultants mandiants, ainsi que des praticiens et des dirigeants externes, tout au long d'une lentille axée sur les menaces pour la série "Menage Trends".Vous entendrez également la directrice de Sr., le marketing et les solutions de produits, Kerry Matre mensuellement alors qu'elle s'assoit avec des clients mandiants et des experts de l'industrie pour discuter de leur première ligne

This week Mandiant launched its new The Defender\'s Advantage Podcast series. The show features the same content and conversations you\'ve come to expect from Mandiant, but with all of it falling under one umbrella.

Twice a month I will chat with Mandiant analysts, researchers, and consultants, as well as external practitioners and leaders, all through a threat-focused lens for the "Threat Trends" series. You will also hear from Sr. Director, Product Marketing and Solutions, Kerry Matre monthly as she sits down with Mandiant customers and industry experts to discuss their frontline This week Mandiant launched its new The Defender\'s Advantage Podcast series. The show features the same content and conversations you\'ve come to expect from Mandiant, but with all of it falling under one umbrella.

Twice a month I will chat with Mandiant analysts, researchers, and consultants, as well as external practitioners and leaders, all through a threat-focused lens for the "Threat Trends" series. You will also hear from Sr. Director, Product Marketing and Solutions, Kerry Matre monthly as she sits down with Mandiant customers and industry experts to discuss their frontline |

Threat | ★★★ | ||

| 2022-03-23 09:00:00 | Pas si Lazarus: cartographie des groupes de cyber-menaces de la RPDC pour les organisations gouvernementales Not So Lazarus: Mapping DPRK Cyber Threat Groups to Government Organizations (lien direct) |

Mandiant estime que la cyber-capacité de la Corée du Nord soutient les priorités de la sécurité politique et nationale de longue date et immédiate, ainsi que des objectifs financiers.Nous évaluons la plupart des cyber-opérations de la Corée du Nord, y compris l'espionnage, les opérations destructrices et les délits financiers, sont principalement menés par des éléments du Bureau général de reconnaissance.Pendant ce temps, les missions du ministère de la Sécurité des États et du Front United semblent jouer un rôle limité dans le programme de cyber \\ de la Corée du Nord. Les rapports open-source utilisent souvent le titre Lezarus Group comme terme parapluie se référant à

Mandiant believes that North Korea\'s cyber capability supports both long-standing and immediate political and national security priorities, as well as financial goals. We assess most of North Korea\'s cyber operations, including espionage, destructive operations, and financial crimes, are primarily conducted by elements within the Reconnaissance General Bureau. Meanwhile, the Ministry of State Security and United Front Department\'s missions appear to play limited roles in North Korea\'s cyber program. Open-source reporting often uses the Lazarus Group title as an umbrella term referring to |

Threat | APT 38 | ★★★★ | |

| 2022-03-16 11:30:00 | Vous avez votre gâteau et mangez-le aussi?Un aperçu de UNC2891 Have Your Cake and Eat it Too? An Overview of UNC2891 (lien direct) |

L'équipe Mandiant Advanced Practices a précédemment publié un article de blog de recherche sur les menaces qui a fourni un Aperçu des opérations UNC1945 Lorsque l'acteur a compromis les fournisseurs de services gérés pour accéder aux cibles dans les industries de conseil financière et professionnelle.

Depuis lors, Mandiant a étudié et attribué plusieurs intrusions à un cluster de menace qui, selon nous, a un lienActor, actuellement suivi comme UNC2891.Grâce à ces investigations, Mandiant a découvert des techniques supplémentaires, des logiciels malveillants et des services publics utilisés par unc2891 aux côtés de ceux auparavant

The Mandiant Advanced Practices team previously published a threat research blog post that provided an overview of UNC1945 operations where the actor compromised managed services providers to gain access to targets in the financial and professional consulting industries. Since that time, Mandiant has investigated and attributed several intrusions to a threat cluster we believe has a nexus to this actor, currently being tracked as UNC2891. Through these investigations, Mandiant has discovered additional techniques, malware, and utilities being used by UNC2891 alongside those previously |

Threat | ★★★★ | ||

| 2022-03-09 18:00:00 | FedRamp Ready: La dernière désignation de Mandiant \\ prend en charge les clients du secteur public FedRAMP Ready: Mandiant\\'s Latest Designation Supports Public Sector Customers (lien direct) |

Dans une autre étape importante dans sa mission pour que chaque organisation soit sécurisée des cyber-menaces, Mandiant a récemment annoncé qu'il avait obtenu la désignation FedRamp Ready pour sa première solution évaluée, Mandiant Advantage Défense automatisée .Atteignant la préparation à Le niveau d'impact élevé, la défense automatisée est désormais disponible dans le FedRamp Marketplace En tant qu'offre de services cloud (CSO), permettant aux agences fédérales de profiter de ses capacités de détection, de priorisation et de réponse accélérées.

Qu'est-ce que FedRamp?

Fedramp est un Programme du gouvernement qui favorise l'adoption de

In yet another major milestone in its mission to make every organization secure from cyber threats, Mandiant recently announced that it achieved FedRAMP Ready designation for its first evaluated solution, Mandiant Advantage Automated Defense. Achieving readiness at the High impact level, Automated Defense is now available in the FedRAMP Marketplace as a Cloud Service Offering (CSO), allowing federal agencies to take advantage of its accelerated threat detection, prioritization and response capabilities. What is FedRAMP? FedRAMP is a government-wide program that promotes the adoption of |

Threat Cloud | ★★★ | ||

| 2022-03-04 18:30:00 | Réponses à l'invasion de la Russie de l'Ukraine susceptible de stimuler les représailles Responses to Russia\\'s Invasion of Ukraine Likely to Spur Retaliation (lien direct) |

Résumé exécutif

Mandiant Threat Intelligence évalue avec une confiance modérée que la Russie mènera des cyberattaques destructrices ou perturbatrices supplémentaires liées à la crise en Ukraine.Les cyberattaques russes se concentreront certainement d'abord sur l'Ukraine, les alliés occidentaux / OTAN sont également des cibles possibles.

Les organisations font des déclarations condamnant l'agression russe et / ou soutenir l'Ukraine et les organisations prenant des mesures pour restreindre la participation russe au commerce international, aux compétitions et aux événements sont élevés risques de représailles futures.

Nous évaluons ce ver de sable et

Executive Summary Mandiant Threat Intelligence assesses with moderate confidence that Russia will conduct additional destructive or disruptive cyber attacks connected to the crisis in Ukraine. Russian cyber attacks almost certainly will focus first on Ukraine, with Western/NATO allies also being possible targets. Organizations making statements condemning Russian aggression and/or supporting Ukraine and organizations taking actions to restrict Russian participation in international commerce, competitions, and events face elevated risk of future reprisal. We assess that Sandworm and |

Threat | ★★★★ | ||

| 2022-02-23 15:00:00 | (Ex) Changement de rythme: UNC2596 Observé des vulnérabilités en train de tirer parti du déploiement des ransomwares de Cuba (Ex)Change of Pace: UNC2596 Observed Leveraging Vulnerabilities to Deploy Cuba Ransomware (lien direct) |

En 2021, Mandiant a observé certains acteurs de menace déploiement des ransomwares qui passent de plus en plus pour exploiter les vulnérabilités en tant que vecteur d'infection initial.UNC2596, un acteur de menace qui déploie le ransomware Colddraw, connu publiquement sous le nom de ransomware Cuba, illustre cette tendance.Tandis que rapports public a mis en évidence les campagnes Chanitor comme précurseur de ces incidents de ransomware, Mandiant a également identifié l'exploitation des vulnérabilités d'échange Microsoft, y compris proxyshell et proxylogon , comme un autre point d'accès exploité par unc2596 probablement dès août 2021. Le contenu de ce blog se concentre

In 2021, Mandiant observed some threat actors deploying ransomware increasingly shift to exploiting vulnerabilities as an initial infection vector. UNC2596, a threat actor that deploys COLDDRAW ransomware, publicly known as Cuba Ransomware, exemplifies this trend. While public reporting has highlighted CHANITOR campaigns as precursor for these ransomware incidents, Mandiant has also identified the exploitation of Microsoft Exchange vulnerabilities, including ProxyShell and ProxyLogon, as another access point leveraged by UNC2596 likely as early as August 2021. The content of this blog focuses |

Ransomware Vulnerability Threat | ★★★ | ||

| 2022-02-22 15:00:00 | Mandiant en vedette sur la liste de la sécurité 100 de CRN \\'s 2022 Mandiant Featured on CRN\\'s 2022 Security 100 List (lien direct) |

Alors que les organisations cherchent à renforcer leur posture de sécurité et à renforcer leurs défenses contre un paysage de menace en constante évolution, Mandiant reste dédié à les équiper d'outils de pointe et de services gérés.Après tout, une sécurité efficace nécessite la fusion de la technologie et des talents.

Depuis qu'il a rejoint Mandiant, j'ai vu de première main comment nous mettons notre mission pour que chaque organisation soit sécurisée des cyber-menaces et confiant dans leur action de préparation-into.Et c'est à travers cet objectif que nous approchons de la chaîne, s'alignant avec des partenaires clés qui partagent la mise en marché aux vues similaires

As organizations seek to strengthen their security posture and bolster their defenses against a continuously evolving threat landscape, Mandiant remains dedicated to equipping them with industry-leading tools and managed services. After all, effective security requires the fusion of technology and talent. Since joining Mandiant, I\'ve seen first-hand how we put our mission-to make every organization secure from cyber threats and confident in their readiness-into action. And it is through this lens that we approach the channel, aligning with key partners who share like-minded go-to-market |

Tool Threat | ★★★ |

To see everything:

Our RSS (filtrered)