What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-07-11 23:00:00 | Shlomo Kramer, PDG et fondateur, Cato Networks: Platform est l'avenir de la sécurité informatique, Cato Networks est la société de plate-forme Sase et un voyage Shlomo Kramer, CEO and Founder, Cato Networks: Platform is the future of IT Security, Cato Networks is the SASE platform company and a journey (lien direct) |

Shlomo Kramer, PDG et fondateur, Cato Networks: Platform est l'avenir de la sécurité informatique, Cato Networks est la société de plate-forme Sase et un voyage

-

actualités internationales

/ /

prime time

Shlomo Kramer, CEO and Founder, Cato Networks: Platform is the future of IT Security, Cato Networks is the SASE platform company and a journey - International News / primetime |

||||

| 2024-07-11 20:49:00 | Pato Alto Networks Patches Critical Flaw in Expedition Migration Tool Palo Alto Networks Patches Critical Flaw in Expedition Migration Tool (lien direct) |

Palo Alto Networks a publié des mises à jour de sécurité pour aborder cinq défauts de sécurité ayant un impact sur ses produits, y compris un bogue critique qui pourrait conduire à une contournement d'authentification.

Catalogué sous forme de CVE-2024-5910 (score CVSS: 9.3), la vulnérabilité a été décrite comme un cas d'authentification manquante dans son outil de migration d'expédition qui pourrait conduire à une prise de contrôle du compte administrateur.

"Authentification manquante

Palo Alto Networks has released security updates to address five security flaws impacting its products, including a critical bug that could lead to an authentication bypass. Cataloged as CVE-2024-5910 (CVSS score: 9.3), the vulnerability has been described as a case of missing authentication in its Expedition migration tool that could lead to an admin account takeover. "Missing authentication |

Tool Vulnerability | |||

| 2024-07-11 20:36:00 | 60 nouveaux forfaits malveillants découverts dans l'attaque de la chaîne d'approvisionnement de NuGet 60 New Malicious Packages Uncovered in NuGet Supply Chain Attack (lien direct) |

Des acteurs de menace ont été observés publiant une nouvelle vague de packages malveillants au gestionnaire de packages NuGet dans le cadre d'une campagne en cours qui a commencé en août 2023, tout en ajoutant une nouvelle couche de furtivité pour échapper à la détection.

Les packages frais, d'environ 60 au nombre et couvrant 290 versions, démontrent une approche raffinée de l'ensemble précédent qui a été révélé en octobre 2023, Supply Software

Threat actors have been observed publishing a new wave of malicious packages to the NuGet package manager as part of an ongoing campaign that began in August 2023, while also adding a new layer of stealth to evade detection. The fresh packages, about 60 in number and spanning 290 versions, demonstrate a refined approach from the previous set that came to light in October 2023, software supply |

Threat | |||

| 2024-07-11 18:01:00 | Chinese APT41 améliore le malware Arsenal avec Dodgebox et Moonwalk Chinese APT41 Upgrades Malware Arsenal with DodgeBox and MoonWalk (lien direct) |

Le groupe de menace persistante avancée (APT), lié à la Chine, le nom du nom du nom de code APT41 est soupçonné d'utiliser une "version avancée et améliorée" d'un logiciel malveillant connu appelé Stealthvector pour livrer une porte dérobée non documentée précédemment surnommée Moonwalk.

La nouvelle variante de Stealthvector & # 8211;qui est également appelé poussière & # 8211;a été nommé Dodgebox de Zscaler KenenceLabz, qui a découvert la souche de chargeur

The China-linked advanced persistent threat (APT) group codenamed APT41 is suspected to be using an "advanced and upgraded version" of a known malware called StealthVector to deliver a previously undocumented backdoor dubbed MoonWalk. The new variant of StealthVector – which is also referred to as DUSTPAN – has been codenamed DodgeBox by Zscaler ThreatLabz, which discovered the loader strain in |

Malware Threat | APT 41 | ★★★ | |

| 2024-07-11 16:30:00 | Solutions de sécurité rationalisées: PAM pour les petites et moyennes entreprises Streamlined Security Solutions: PAM for Small to Medium-sized Businesses (lien direct) |

Aujourd'hui, toutes les organisations sont exposées à la menace des cyber violations, quelle que soit leur échelle.Historiquement, les grandes entreprises étaient des objectifs fréquents en raison de leurs ressources substantielles, de leurs données sensibles et de leurs responsabilités réglementaires, tandis que les petites entités ont souvent sous-estimé leur attractivité pour les pirates.Cependant, cette hypothèse est précaire, alors que les cybercriminels exploitent fréquemment

Today, all organizations are exposed to the threat of cyber breaches, irrespective of their scale. Historically, larger companies were frequent targets due to their substantial resources, sensitive data, and regulatory responsibilities, whereas smaller entities often underestimated their attractiveness to hackers. However, this assumption is precarious, as cybercriminals frequently exploit |

Threat | ★★★ | ||

| 2024-07-11 16:00:00 | Microsoft Melds Identity &SSE avec la suite ENTRA Microsoft Melds Identity & SSE With Entra Suite (lien direct) |

L'intégration des offres d'identité ENTRA avec de nouveaux services de service de sécurité (SSE) pour fournir un accès conditionnel unifié demande l'approbation de l'entreprise.

The integration of Entra Identity offerings with new security service edge (SSE) services to provide unified conditional access is seeking enterprise approval. |

||||

| 2024-07-11 15:42:00 | New Poco Rat cible les victimes hispanophones dans la campagne de phishing New Poco RAT Targets Spanish-Speaking Victims in Phishing Campaign (lien direct) |

Les victimes de la langue espagnole sont la cible d'une campagne de phishing par e-mail qui offre un nouveau cheval de Troie à distance (rat) appelé Poco Rat depuis au moins février 2024.

Les attaques sont principalement des secteurs d'extraction, de fabrication, d'hospitalité et de services publics, selon la société de cybersécurité Cofense.

"La majorité du code personnalisé dans les logiciels malveillants semble se concentrer sur l'anti-analyse,

Spanish language victims are the target of an email phishing campaign that delivers a new remote access trojan (RAT) called Poco RAT since at least February 2024. The attacks primarily single out mining, manufacturing, hospitality, and utilities sectors, according to cybersecurity company Cofense. "The majority of the custom code in the malware appears to be focused on anti-analysis, |

Malware | ★★★ | ||

| 2024-07-11 15:28:15 | La Maison Blanche veut stimuler les cyber-fonds pour l'exercice 2026 White House wants to boost cyber funds for fiscal 2026 (lien direct) |

> L'administration Biden demande aux agences fédérales d'augmenter les demandes de cyber-investissements.

>The Biden administration is asking federal agencies to increase requests for cyber investments. |

||||

| 2024-07-11 15:11:31 | Agence de cyber-chinois accusée de prétentions falsives et sans fondement \\ 'sur les États-Unis interférant dans la recherche de Typhoon Volt Chinese cyber agency accused of \\'false and baseless\\' claims about US interfering in Volt Typhoon research (lien direct) |

Pas de details / No more details | Guam | |||

| 2024-07-11 15:09:32 | Apple alerte les utilisateurs d'iPhone d'attaques de logiciels espions Apple Is Alerting iPhone Users of Spyware Attacks (lien direct) |

Pas beaucoup de Détails :

Apple a émis une nouvelle série de notifications de menace aux utilisateurs d'iPhone dans 98 pays, les avertissant des attaques potentielles de logiciels spymétriques.Il est la deuxième campagne d'alerte de la société cette année, après un similaireNotification envoyée aux utilisateurs dans 92 nations En avril.

Not a lot of details: Apple has issued a new round of threat notifications to iPhone users across 98 countries, warning them of potential mercenary spyware attacks. It’s the second such alert campaign from the company this year, following a similar notification sent to users in 92 nations in April. |

Threat Mobile | |||

| 2024-07-11 14:18:54 | Comment le nouveau gouvernement travailliste peut maintenir une cybersécurité efficace dans tout le secteur public & # 8211;Contribution de Yubico? How the new Labour government can maintain effective cybersecurity throughout the public sector – contribution from Yubico? (lien direct) |

Comment le nouveau gouvernement travailliste peut maintenir une cybersécurité efficace dans tout le secteur public & # 8211;Contribution de Yubico?

-

opinion

How the new Labour government can maintain effective cybersecurity throughout the public sector – contribution from Yubico? - Opinion |

||||

| 2024-07-11 14:02:26 | Que d\'eau ! Les engagements d\'AWS pour en économiser (lien direct) | AWS entend devenir " water-positive " pour 2030. Que recouvre cet objectif ? | ||||

| 2024-07-11 14:00:00 | Les rapports centralisés du cyber-incident peuvent améliorer l'efficacité Centralized Cyber-Incident Reporting Can Improve Effectiveness (lien direct) |

Les entreprises ont besoin de plans de cyber-réponse robustes et d'un chemin simple vers la transparence.

Companies need robust cyber-response plans and a straightforward path to transparency. |

||||

| 2024-07-11 14:00:00 | \\ 'Crystalray \\' Attaques Jumps 10x, en utilisant uniquement OSS pour voler des informations d'identification \\'Crystalray\\' Attacks Jump 10X, Using Only OSS to Steal Credentials (lien direct) |

Rappelez-vous quand les pirates écrivaient leur propre logiciel malveillant?De nos jours, les enfants ne veulent pas travailler, ils veulent juste des outils disponibles gratuitement pour le faire pour eux.

Remember when hackers used to write their own malware? Kids these days don\'t want to work, they just want freely available tools to do it for them. |

Tool | |||

| 2024-07-11 13:45:41 | Les sites Web du gouvernement de Macao frappent avec la cyberattaque par des pirates étrangers présumés Macau government websites hit with cyberattack by suspected foreign hackers (lien direct) |

Pas de details / No more details | ||||

| 2024-07-11 13:36:52 | Les membres de l'OTAN s'engagent à créer un nouveau cyber-centre en Belgique NATO members commit to creating new cyber center in Belgium (lien direct) |

Pas de details / No more details | ||||

| 2024-07-11 13:34:29 | Sentinélone et AON collaborent pour améliorer les cyber-services stratégiques pour les assurés SentinelOne and Aon collaborate to enhance strategic cyber services for insureds (lien direct) |

Sentinelone et Aon collaborent pour améliorer les cyber-services stratégiques pour les assurés

AON utilise la plate-forme de singularité Sentineone pour aider à profiler les risques de souscription et à offrir plus de visibilité sur les conducteurs d'assurance pour mieux gérer et atténuer les risques

-

nouvelles commerciales

SentinelOne and Aon collaborate to enhance strategic cyber services for insureds Aon utilises SentinelOne Singularity platform to help profile risk for underwriting and provide more visibility into insurability drivers to better manage and mitigate risk - Business News |

||||

| 2024-07-11 13:30:00 | CISA exhorte les fabricants de logiciels à éliminer les vulnérabilités d'injection de commande du système d'exploitation CISA Urges Software Makers to Eliminate OS Command Injection Vulnerabilities (lien direct) |

Une alerte de la CISA et du FBI a exhorté les fabricants de logiciels à travailler pour l'élimination des vulnérabilités d'injection de commandement du système d'exploitation (OS)

An alert from the CISA and the FBI has urged software manufacturers to work towards the elimination of operating system (OS) command injection vulnerabilities |

Vulnerability | |||

| 2024-07-11 13:22:11 | Authy Breach expose les données de millions & # 8211;Que rechercher si vous l'utilisez Authy breach exposes data of millions – what to look out for if you use it (lien direct) |

L'exposition de millions de numéros de téléphone des utilisateurs dans la récente violation de l'application 2FA de Twilio & # 8217;mettre en danger leur confidentialité et leur sécurité.Il est important que les utilisateurs soient vigilants et apprennent les signes d'attaques de phishing [& # 8230;]

Le message Authy Breach expose les données de millions de millions & # 8211;Que rechercher si vous l'utilisez est apparu pour la première fois sur gourou de la sécurité informatique .

The exposure of millions of users\' phone numbers in the recent breach of Twilio’s 2FA app, Authy, has serious implications for users, who are now at a significantly heightened risk of phishing attacks and SIM swapping, endangering their privacy and security. It\'s important for users to be vigilant and learn the signs of phishing attacks […] The post Authy breach exposes data of millions – what to look out for if you use it first appeared on IT Security Guru. |

||||

| 2024-07-11 13:00:51 | Exploitation de la puissance des plateformes avancées MDR pour SIEM Harnessing the Power of Advanced MDR for SIEM Platforms (lien direct) |

> Améliorez votre cybersécurité avec Check Point Infinity Global Services et Microsoft Sentinel Dans le monde rapide de la cybersécurité, les organisations ont besoin de solutions de pointe pour dépasser les menaces émergentes.La détection et la réponse gérées avancées (MDR) changent la donne, offrant une protection robuste en améliorant et en étendant les capacités MDR traditionnelles.Dans ce blog, nous découvrions ce qui rend avancé MDR révolutionnaire, comment il dépasse le MDR standard, et pourquoi vérifier les services mondiaux de point Infinity est votre choix ultime pour les besoins de sécurité de votre organisation.Qu'est-ce que le MDR avancé et en quoi est-il différent du MDR traditionnel?Le MDR traditionnel (détection et réponse gérés) se concentre sur l'identification et la réponse [& # 8230;]

>Enhance Your Cybersecurity with Check Point Infinity Global Services and Microsoft Sentinel In the fast-paced world of cyber security, organizations need state-of-the-art solutions to outpace emerging threats. Advanced Managed Detection and Response (MDR) is a game-changer, offering robust protection by enhancing and extending traditional MDR capabilities. In this blog, we’ll uncover what makes Advanced MDR revolutionary, how it surpasses standard MDR, and why Check Point Infinity Global Services is your ultimate choice for your organization’s security needs. What is Advanced MDR and How is it Different from Traditional MDR? Traditional MDR (Managed Detection and Response) focuses on identifying and responding […] |

||||

| 2024-07-11 13:00:00 | 2024 Cyber Resilience Research dévoile les défis du secteur des soins de santé 2024 Cyber Resilience Research Unveils Healthcare Sector Challenges (lien direct) |

Les nouvelles données éclairent la façon dont les chefs de santé peuvent hiérarchiser la résilience.

Les organisations se retrouvent à l'intersection du progrès et du péril dans le paysage des soins de santé numérique en évolution rapide.Les dernières données soulignent que les compromis sont importants et présentent des risques substantiels pour les établissements de santé.

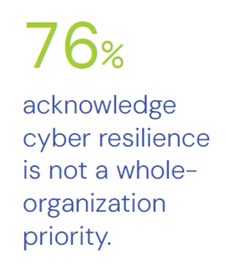

L'un des principaux obstacles est la déconnexion entre les cadres supérieurs et les priorités de cybersécurité.Malgré la reconnaissance de la cyber-résilience comme un impératif crucial, de nombreuses organisations de soins de santé ont du mal à obtenir le soutien et les ressources du leadership le plus élevé.Ce manque d'engagement entrave les progrès et laisse les institutions vulnérables aux violations potentielles.

Pendant ce temps, la technologie continue d'avancer à un rythme étonnamment rapide, tout comme les risques posés par les cyber-menaces.Le niveau de niveau et le commerce de niveau 2024;Le rapport révèle que ce délicat équilibre entre l'innovation et la sécurité au sein de l'industrie des soins de santé.Notre analyse complète identifie les opportunités d'alignement plus approfondi entre le leadership exécutif et les équipes techniques.

Rapport. & nbsp; & nbsp; Les organisations se retrouvent à l'intersection du progrès et du péril dans le paysage des soins de santé numérique en évolution rapide.Les dernières données soulignent que les compromis sont importants et présentent des risques substantiels pour les établissements de santé.

L'un des principaux obstacles est la déconnexion entre les cadres supérieurs et les priorités de cybersécurité.Malgré la reconnaissance de la cyber-résilience comme un impératif crucial, de nombreuses organisations de soins de santé ont du mal à obtenir le soutien et les ressources du leadership le plus élevé.Ce manque d'engagement entrave les progrès et laisse les institutions vulnérables aux violations potentielles.

Pendant ce temps, la technologie continue d'avancer à un rythme étonnamment rapide, tout comme les risques posés par les cyber-menaces.Le niveau de niveau et le commerce de niveau 2024;Le rapport révèle que ce délicat équilibre entre l'innovation et la sécurité au sein de l'industrie des soins de santé.Notre analyse complète identifie les opportunités d'alignement plus approfondi entre le leadership exécutif et les équipes techniques.

Rapport. & nbsp; & nbsp;

& nbsp;

La quête insaisissable de la cyber-résilience dans les soins de santé

& nbsp;

La quête insaisissable de la cyber-résilience dans les soins de santé

Imaginez un monde où les institutions de soins de santé sont imperméables aux cybermenaces & mdash; où chaque aspect d'une organisation est fortifié contre les perturbations.C'est l'idéal élevé de la cyber-résilience, mais il reste un objectif insaisissable pour de nombreuses organisations de soins de santé.L'évolution rapide de l'informatique a transformé le paysage informatique, brouillant les lignes entre les systèmes hérités, le cloud computing et les initiatives de transformation numérique.Bien que ces progrès apportent des avantages indéniables, ils introduisent également des risques sans précédent.

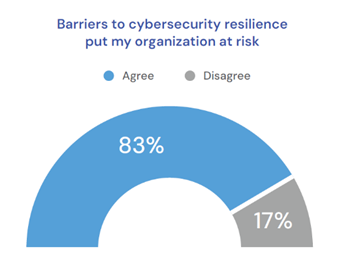

Nos recherches indiquent que 83% des leaders informatiques des soins de santé reconnaissent que l'innovation de l'innovation augmente l'exposition aux risques.Dans un monde où les cybercriminels deviennent de plus en plus sophistiqués, le besoin de cyber-résilience n'a jamais été aussi urgent.Des attaques de ransomwares aux incidents DDOS débilitants, les organisations de soins de santé opèrent dans un climat où une seule violation peut avoir des conséquences catastrophiques.

Exploration de la relation entre le leadership et la cyber-résilience

Notre enquête auprès de 1 050 C-suite et cadres supérieurs, dont 180 de l'industrie des soins de santé dans 18 pays, met en évidence le besoin urgent de cyber-résilience.Le rapport est conçu pour favoriser des discussions réfléchies sur les vulnérabilités et les opportunités d'amélioration.

Dans le rapport, vous & rsquo; ll:

- Découvrez pourquoi les chefs de santé et les équipes technologiques doivent hiérarchiser la cyber-résilience.

- Découvrez les obstacles critiques à la réalisation de la cyber-résilience.

- Découvrez l'importance du contexte commercial et des problèmes opérationnels pour hiérarchiser la résilience.

Reconnaissant l'impératif de la cyber-résilience, les chefs de soins de santé sont appelés � Imaginez un monde où les institutions de soins de santé sont imperméables aux cybermenaces & mdash; où chaque aspect d'une organisation est fortifié contre les perturbations.C'est l'idéal élevé de la cyber-résilience, mais il reste un objectif insaisissable pour de nombreuses organisations de soins de santé.L'évolution rapide de l'informatique a transformé le paysage informatique, brouillant les lignes entre les systèmes hérités, le cloud computing et les initiatives de transformation numérique.Bien que ces progrès apportent des avantages indéniables, ils introduisent également des risques sans précédent.

Nos recherches indiquent que 83% des leaders informatiques des soins de santé reconnaissent que l'innovation de l'innovation augmente l'exposition aux risques.Dans un monde où les cybercriminels deviennent de plus en plus sophistiqués, le besoin de cyber-résilience n'a jamais été aussi urgent.Des attaques de ransomwares aux incidents DDOS débilitants, les organisations de soins de santé opèrent dans un climat où une seule violation peut avoir des conséquences catastrophiques.

Exploration de la relation entre le leadership et la cyber-résilience

Notre enquête auprès de 1 050 C-suite et cadres supérieurs, dont 180 de l'industrie des soins de santé dans 18 pays, met en évidence le besoin urgent de cyber-résilience.Le rapport est conçu pour favoriser des discussions réfléchies sur les vulnérabilités et les opportunités d'amélioration.

Dans le rapport, vous & rsquo; ll:

- Découvrez pourquoi les chefs de santé et les équipes technologiques doivent hiérarchiser la cyber-résilience.

- Découvrez les obstacles critiques à la réalisation de la cyber-résilience.

- Découvrez l'importance du contexte commercial et des problèmes opérationnels pour hiérarchiser la résilience.

Reconnaissant l'impératif de la cyber-résilience, les chefs de soins de santé sont appelés � |

Ransomware Vulnerability Medical Cloud Technical | ★★ | ||

| 2024-07-11 12:55:31 | Annonces d'escroquerie dirigés par AI: Deepfake Tech a utilisé pour colporter des produits de santé de faux AI-Driven Scam Ads: Deepfake Tech Used to Peddle Bogus Health Products (lien direct) |

Les escrocs tirent parti de la technologie Deepfake pour créer des publicités convaincantes de la santé et des célébrités sur les réseaux sociaux, ciblant des millions à l'échelle mondiale. & # 8230;

Scammers are leveraging deepfake technology to create convincing health and celebrity-endorsed ads on social media, targeting millions globally.… |

★★★ | |||

| 2024-07-11 12:54:40 | (Déjà vu) Les incidents de cybersécurité étroitement liés à la pénurie de compétences (lien direct) | >Selon Fortinet, les incidents de cybersécurité sont étroitement liés à la pénurie de compétences dans le domaine. L'an dernier, près de 90% des entreprises ont confirmé avoir été victime d'une intrusion en raison d'un manque de compétences cyber. 70% d'entre elles ont reconnu que la pénurie de talents augmentait les cyber risques. Tribune – Fortinet®, […] The post Les incidents de cybersécurité étroitement liés à la pénurie de compétences first appeared on UnderNews. | Studies | ★★★★ | ||

| 2024-07-11 12:50:27 | Le rapport révèle que les trois quarts des entreprises britanniques ont été touchés par les cybermenaces alimentées par l'IA Report reveals that three quarters of UK businesses have been impacted by AI-powered cyber threats (lien direct) |

Darktrace, un leader mondial de l'IA de la cybersécurité, a publié aujourd'hui son rapport britannique sur la cybersécurité de l'état de l'IA, qui a interrogé plus de 200 dirigeants et praticiens de la sécurité dans un large éventail d'industries.La recherche a demandé aux chefs de sécurité de leurs réflexions sur les menaces auxquelles sont confrontés leurs activités à la suite de l'adoption généralisée de l'IA, ce qui a augmenté la vitesse, [& # 8230;]

Le message révèle que les trois quarts des entreprises britanniques ont été touchés par des cybermenaces alimentées par l'IA Apparu pour la première fois sur Gourou de la sécurité informatique .

Darktrace, a global leader in cybersecurity AI, has today released its UK State of AI Cybersecurity Report, which surveyed over 200 security leaders and practitioners across a broad array of industries. The research asked security leaders their thoughts on the threats facing their businesses following the widespread adoption of AI, which has increased the speed, […] The post Report reveals that three quarters of UK businesses have been impacted by AI-powered cyber threats first appeared on IT Security Guru. |

★★★ | |||

| 2024-07-11 12:47:21 | Sécurité mobile : les 5 étapes pour reconnaître et éviter les tentatives de phishing liées au malware Rafel RAT (lien direct) | >Les campagnes de phishing restent l’une des méthodes les plus répandues et les plus dangereuses utilisées par les cybercriminels pour infiltrer un réseau, voler des informations sensibles, extorquer de l'argent et espionner les utilisateurs. Parmi l'arsenal utilisé, les chevaux de Troie d’accès à distance (RAT) se distinguent par leur capacité à fournir aux hackers un […] The post Sécurité mobile : les 5 étapes pour reconnaître et éviter les tentatives de phishing liées au malware Rafel RAT first appeared on UnderNews. | Malware Mobile | ★★★ | ||

| 2024-07-11 12:44:51 | Observabilité profonde recherchée par les CISO et les conseils d'entreprise Deep Observability Wanted By CISOs And Corporate Boards (lien direct) |

> Cette semaine en cybersécurité des éditeurs du magazine Cybercrime & # 8211;Lisez l'histoire complète à Data Breach Today Sausalito, Californie & # 8211;11 juil. 2024 À quoi servent les défenses de cybersécurité d'une entreprise si elles ne peuvent pas détecter une violation?Ce serait comme posséder & # 160; un chien de garde

>This week in cybersecurity from the editors at Cybercrime Magazine – Read the Full Story at Data Breach Today Sausalito, Calif. – Jul. 11, 2024 What good are a company\'s cybersecurity defenses if they can\'t detect a breach? This would be like owning a guard dog |

Data Breach | ★★★ | ||

| 2024-07-11 12:28:05 | La NSA publie des conseils finaux sur le cadre de confiance zéro de DOD \\, mettant l'accent sur l'automatisation et l'orchestration NSA releases final guidance on DoD\\'s zero trust framework, emphasizing automation and orchestration (lien direct) |

La U.S.National Security Agency (NSA) a publié mercredi le jeu final de conseils de sa série sur ...

The U.S. National Security Agency (NSA) released on Wednesday the final set of guidance in its series on... |

★★★ | |||

| 2024-07-11 12:25:23 | CISA et FBI Publish Secure by Design Alert on OS Command Injection Vulnérabilités dans les appareils réseau CISA and FBI publish secure by design alert on OS command injection vulnerabilities in network devices (lien direct) |

> L'Agence américaine de sécurité de la cybersécurité et de l'infrastructure (CISA) et le Federal Bureau of Investigation (FBI) publié mercredi ...

>The U.S. Cybersecurity and Infrastructure Security Agency (CISA) and the Federal Bureau of Investigation (FBI) released on Wednesday... |

Vulnerability | ★★★ | ||

| 2024-07-11 12:23:01 | Nozomi rapporte les défis du paysage et de la réglementation des menaces OT / IoT, mettant en évidence l'évolution mondiale de la cyber-menace Nozomi reports on OT/IoT threat landscape and regulatory challenges, highlighting global cyber threat evolution (lien direct) |

Nozomi Networks Labs a publié un rapport évaluant le paysage des menaces OT / IoT en analysant les derniers ICS CVE ...

Nozomi Networks Labs has released a report assessing the OT/IoT threat landscape by analyzing the latest ICS CVEs... |

Threat Studies Industrial | ★★★★ | ||

| 2024-07-11 12:15:26 | GuardZ s'intègre à ConnectWise PSA via le programme Invent Guardz Integrates with ConnectWise PSA Through Invent Program (lien direct) |

Guardz s'intègre à ConnectWise PSA via Invent Program

Les deux sociétés célèbrent leur intégration certifiée pour offrir aux MSP les avantages de la plate-forme de cybersécurité unifiée à propulsion de Guardz AI pour leurs clients SMB

-

nouvelles commerciales

Guardz Integrates with ConnectWise PSA Through Invent Program The two companies celebrate their certified integration to offer MSPs the benefits of the Guardz AI-powered, unified cybersecurity platform for their SMB clients - Business News |

★★ | |||

| 2024-07-11 12:05:21 | Amazon Prime Day 2024: les cybercriminels Sont dans les blocs de départ Amazon Prime Day 2024 : les cybercriminels sont dans les starting-blocks (lien direct) |

Amazon Prime Day 2024:

Les cybercriminels Sont dans Les Blocks de départ

-

malwares

Amazon Prime Day 2024 : les cybercriminels sont dans les starting-blocks - Malwares |

★★★ | |||

| 2024-07-11 12:03:06 | N-able et MSPAlliance s\'associent pour guider les MSP à travers les exigences de conformité en cybersécurité (lien direct) | N-able et MSPAlliance s'associent pour guider les MSP à travers les exigences de conformité en cybersécurité Les partenaires de N-able utilisant le programme Cyber Verify de MSPAlliance peuvent rapidement identifier les lacunes, certifier l'alignement avec les exigences de conformité et proposer des solutions de mise en règle en tant que service à leurs clients. - Business | ★★★ | |||

| 2024-07-11 12:00:00 | La campagne de fraude cible les Russes avec de faux billets Olympiques Fraud Campaign Targets Russians with Fake Olympics Tickets (lien direct) |

Opération Ticket Heist implique 700 domaines Web pour vendre de faux billets de Jeux Olympiques à un public russe qui a trouvé Quoindelligence

Operation Ticket Heist involves 700 web domains to sell fake Olympic Games tickets to a Russian-speaking audience, QuoIntelligence has found |

★★★ | |||

| 2024-07-11 11:56:57 | Comment le jailbreaking ou l'enracinement affecte-t-il la sécurité de mon appareil mobile? How Does Jailbreaking Or Rooting Affect My Mobile Device Security? (lien direct) |

>  Dans le monde interconnecté d'aujourd'hui, nos appareils mobiles servent d'outils essentiels pour la communication, la productivité et le divertissement.Cependant, pour certains techniciens ...

Dans le monde interconnecté d'aujourd'hui, nos appareils mobiles servent d'outils essentiels pour la communication, la productivité et le divertissement.Cependant, pour certains techniciens ...

>  In today’s interconnected world, our mobile devices serve as essential tools for communication, productivity, and entertainment. However, for some tech-savvy...

In today’s interconnected world, our mobile devices serve as essential tools for communication, productivity, and entertainment. However, for some tech-savvy...

|

Tool Mobile | |||

| 2024-07-11 11:22:35 | L\'avenir de l\'IA passe par l\'open source (lien direct) | Les lignes de code source ouvertes permettent aux utilisateurs de comprendre et de contrôler comment les algorithmes d'IA fonctionnent et quelles sources sont exploitées, ce qui renforce la confiance dans la technologie. | ★★★ | |||

| 2024-07-11 11:00:32 | New FishXproxy Phishing Kit abaisse les barrières aux cybercriminels New FishXProxy Phishing Kit Lowers Barriers for Cybercriminals (lien direct) |

> Imaginez recevoir un e-mail qui semble parfaitement légitime, jusqu'au dernier détail.Il s'agit de la puissance trompeuse du nouveau kit de phishing FishXproxy, une nouvelle boîte à outils de phishing émergeant du sous-sol de la cybercriminalité.Avec son éventail de caractéristiques avancées, FishXproxy démantèle les barrières techniques traditionnellement associées aux campagnes de phishing, ce qui rend les attaquants alarmant pour [& # 8230;]

Le post new fishxproxy phishing kit abaisse les barrières aux cybercriminels slashnext .

>Imagine receiving an email that looks perfectly legitimate, down to the last detail. This is the deceptive power of new FishXProxy Phishing Kit, a new phishing toolkit emerging from the cybercrime underground. With its array of advanced features, FishXProxy dismantles the technical barriers traditionally associated with phishing campaigns, making it alarmingly simple for attackers to […] The post New FishXProxy Phishing Kit Lowers Barriers for Cybercriminals first appeared on SlashNext. |

Technical | ★★★ | ||

| 2024-07-11 10:49:00 | La vulnérabilité PHP exploitée pour répandre les logiciels malveillants et lancer des attaques DDOS PHP Vulnerability Exploited to Spread Malware and Launch DDoS Attacks (lien direct) |

Plusieurs acteurs de menaces ont été observés exploitant une faille de sécurité récemment divulguée en PHP pour livrer des chevaux de Troie à distance, des mineurs de crypto-monnaie et des botnets de déni de service distribué (DDOS).

La vulnérabilité en question est CVE-2024-4577 (score CVSS: 9.8), qui permet à un attaquant d'exécuter à distance des commandes malveillantes sur les systèmes Windows à l'aide de lieux chinois et japonaise.Il

Multiple threat actors have been observed exploiting a recently disclosed security flaw in PHP to deliver remote access trojans, cryptocurrency miners, and distributed denial-of-service (DDoS) botnets. The vulnerability in question is CVE-2024-4577 (CVSS score: 9.8), which allows an attacker to remotely execute malicious commands on Windows systems using Chinese and Japanese language locales. It |

Malware Vulnerability Threat | |||

| 2024-07-11 10:17:21 | Advance Auto Parts Data Breach a affecte 2,3 millions de personnes Advance Auto Parts data breach impacts 2.3 million people (lien direct) |

Advance Auto Parts envoie des notifications de violation de données à plus de 2,3 millions de personnes dont les données personnelles ont été volées lors de récentes attaques de vol de données de flocon de neige.[...]

Advance Auto Parts is sending data breach notifications to over 2.3 million people whose personal data was stolen in recent Snowflake data theft attacks. [...] |

Data Breach | |||

| 2024-07-11 10:00:26 | Lorsque le phishing de lance a rencontré le phishing de masse When spear phishing met mass phishing (lien direct) |

Les experts de Kaspersky ont découvert un nouveau schéma qui combine des éléments de lance et de phishing de masse

Kaspersky experts have discovered a new scheme that combines elements of spear and mass phishing |

||||

| 2024-07-11 09:53:15 | PC : le marché renoue avec la croissance au deuxième trimestre (lien direct) | Après sept trimestres consécutifs de baisse, le marché mondial des PC traditionnels affiche un rebond encourageant au deuxième trimestre 2024. | ||||

| 2024-07-11 09:50:31 | (Déjà vu) June 2024\'s Most Wanted Malware: RansomHub Takes Top Spot as Most Prevalent Ransomware Group in Wake of LockBit3 Decline (lien direct) | Recherche |Cybersécurité |Rapport sur les menaces mondiales

Juin 2024 \'s Mostware le plus recherché: RansomHub prend la première place en tant que groupe de ransomware le plus répandu à la sillage de Lockbit3 Decline

L'indice de menace de Check Point \\ met en évidence un changement dans le paysage Ransomware-as-a-Service (RAAS), avec RansomHub dépassant Lockbit3 pour s'arrêter le haut comme le groupe le plus répandu.Pendant ce temps, les chercheurs ont identifié une campagne de porte dérobée de Badspace Windows via de fausses mises à jour du navigateur

-

mise à jour malveillant

Research | Cyber Security | Global Threat Report June 2024\'s Most Wanted Malware: RansomHub Takes Top Spot as Most Prevalent Ransomware Group in Wake of LockBit3 Decline Check Point\'s Threat Index highlights a shift in the Ransomware-as-a-Service (RaaS) landscape, with RansomHub surpassing LockBit3 to take top stop as the most prevalent group. Meanwhile, researchers identified a BadSpace Windows backdoor campaign spread via fake browser updates - Malware Update |

Ransomware Malware Threat | |||

| 2024-07-11 09:45:00 | Les ransomwares augmentent chaque année malgré les démontages des forces de l'ordre Ransomware Surges Annually Despite Law Enforcement Takedowns (lien direct) |

Les chiffres de Symantec suggèrent une augmentation annuelle de 9% des attaques de ransomwares réclamés

Symantec figures suggest a 9% annual increase claimed ransomware attacks |

Ransomware Legislation | |||

| 2024-07-11 09:25:18 | Le CISPE et Microsoft trouvent un accord : et maintenant ? (lien direct) | Le CISPE s'est engagé à retirer sa plainte contre Microsoft. Quelle monnaie d'échange le groupe américain a-t-il proposée ? | ||||

| 2024-07-11 09:21:00 | GitLab patchs flaw critiques permettant des travaux de pipeline non autorisés GitLab Patches Critical Flaw Allowing Unauthorized Pipeline Jobs (lien direct) |

Gitlab a expédié une autre série de mises à jour pour fermer les défauts de sécurité dans sa plate-forme de développement de logiciels, y compris un bogue critique qui permet à un attaquant d'exécuter des travaux de pipeline en tant qu'utilisateur arbitraire.

Suivi en CVE-2024-6385, la vulnérabilité comporte un score CVSS de 9,6 sur un maximum de 10,0.

"Un problème a été découvert dans Gitlab CE / EE affectant les versions 15.8 avant le 16.11.6, 17.0 avant

GitLab has shipped another round of updates to close out security flaws in its software development platform, including a critical bug that allows an attacker to run pipeline jobs as an arbitrary user. Tracked as CVE-2024-6385, the vulnerability carries a CVSS score of 9.6 out of a maximum of 10.0. "An issue was discovered in GitLab CE/EE affecting versions 15.8 prior to 16.11.6, 17.0 prior to |

Vulnerability | |||

| 2024-07-11 08:30:00 | Huione Garantie Marketplace exposée comme front pour la cybercriminalité Huione Guarantee Marketplace Exposed as Front for Cybercrime (lien direct) |

Les chercheurs de la plate-forme de garantie Huione de plusieurs dollars prétendent l'elliptique.

Researchers at Elliptic claim multibillion dollar Huione Guarantee platform is enabler of scams and money laundering |

||||

| 2024-07-11 07:58:31 | Silo AI, une nouvelle prise pour AMD dans le vivier européen de l\'IA (lien direct) | Après avoir acquis Mipsology en France, AMD s'empare de Silo AI, tête de pont de l'IA dans les pays nordiques. | ||||

| 2024-07-11 07:46:37 | Norton lance une nouvelle solution de cybersécurité à destination des petites entreprises (lien direct) | Norton lance une nouvelle solution de cybersécurité à destination des petites entreprises Les cyberattaques coûtent en moyenne 58 600€2 chaque année aux entreprises Françaises. Norton Small Business apporte une solution de sécurité à trois niveaux 24h/24 et 7j/7 pour les petites entreprises. - Produits | ||||

| 2024-07-11 07:38:44 | Cofense Sécurité des e-mails: nouvelle campagne de logiciels malveillants ciblant les victimes de la langue espagnole Cofense Email Security: New Malware Campaign Targeting Spanish Language Victims (lien direct) |

Accueil "blog" Nouvelle campagne de logiciels malveillants ciblant les victimes de la langue espagnole Cofense Sécurité des e-mails: nouvelle campagne de logiciels malveillants ciblant les victimes de la langue espagnole

-

mise à jour malveillant

Home " Blog " New Malware Campaign Targeting Spanish Language Victims Cofense Email Security: New Malware Campaign Targeting Spanish Language Victims - Malware Update |

Malware | |||

| 2024-07-11 07:31:56 | COGITANDA lance ses activités en France (lien direct) | COGITANDA étend ses activités en Europe : le cyberassureur lance ses activités en France Le cyberassureur COGITANDA Dataprotect AG étend ses activités en Europe et propose depuis le 1er juillet 2024 son offre intégrée de prévention des risques, de solutions d'assurance et de gestion des sinistres aux entreprises françaises jusqu'à 250 millions d'euros de chiffre d'affaires. - Business | ||||

| 2024-07-11 07:28:13 | Vous avez eu un an pour corriger cette faille de veille et maintenant ça va faire mal You had a year to patch this Veeam flaw and now it\\'s going to hurt (lien direct) |

Lockbit Variant Ciblers Software de sauvegarde - dont vous vous souvenez peut-être est censé vous aider récupérer du ransomware Encore un nouveau gang de ransomware, celui-ci surnommé estateransomware, exploite une veeamLa vulnérabilité qui a été corrigée il y a plus d'un an pour abandonner les logiciels malveillants, une variante de verrouillage et d'exporter des victimes.…

LockBit variant targets backup software - which you may remember is supposed to help you recover from ransomware Yet another new ransomware gang, this one dubbed EstateRansomware, is exploiting a Veeam vulnerability that was patched more than a year ago to drop file-encrypting malware, a LockBit variant, and extort payments from victims.… |

Ransomware Malware Vulnerability |