What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-05-12 10:10:08 | Intelbroker pirate Europol, prétend voler des documents Fouo IntelBroker Hacks Into Europol, Claims to Steal FOUO Documents (lien direct) |

Intelbroker, un hacker néfaste, a fait irruption dans le site Web de la plate-forme Europol pour les experts (EPE).

Hacker prétend avoir accès aux données de six agences associées à l'EPE, y compris pour les documents officiels uniquement (FOUO).

EPE est une plate-forme pour les organismes d'application de la loi dédiés à la discussion et à la réduction des menaces de cybersécurité, et l'introduction par effraction envoie le mauvais message.

Europol & # 8217; S Détails de données compromis

L'attaquant a publié un long post sur le forum de violation et l'image de l'Europol.

Le message commence par un message de bienvenue, & # 8220; Bonjour la communauté BreachForums,

Aujourd'hui, je vends l'intégralité de la violation de données appartenant à Europol.Merci d'avoir lu, profitez-en! & # 8221;

Ensuite, l'attaquant décrit l'heure des attaques, mai 2024, et les détails des données volées, y compris & # 8220; Employés de l'alliance, code source Fouo, PDFS, documents de reconnaissance et directives. & # 8221;

Voici la liste des agences mentionnées dans le post:

CCSE (Joint Center for European Security)

crypto-monnaies & # 8211;EC3

Space & # 8211;EC3

Plateforme d'experts Europol

Formulaire d'application de la loi

Sirius

Intelbroker demande un paiement dans la crypto-monnaie de Monero (XMR) et demande aux acheteurs intéressés de lui envoyer un message sur les forums pour un point de contact.

L'attaquant a précisé qu'il vendrait les données aux membres réputés.

Europol confirme la violation

ordinateur de biping a contacté Europol pour se renseigner sur l'incident.& # 8220; Europol est au courant de l'incident et évalue la situation.Les premières actions ont déjà été prises.L'incident concerne une plate-forme Europol pour un groupe d'utilisateurs fermé Expert (EPE), & # 8221;Europol a répondu.

Si vous essayez de visiter le plate-forme europol pour le site Web des experts , an & # 8220; l'application est actuellement sous maintenance & # 8221;La bannière vous accueille.

il ne clarifie pas la raison de ce temps d'arrêt et assure seulement que le portail reviendra bientôt.

Le site Web n'était pas utile lors de la rédaction de ce post, ce qui signifie que Europol étudie toujours l'étendue de la violation de données.

L'agence a déclaré, & # 8220; aucune information opérationnelle n'est traitée sur cette application EPE.Aucun système de base d'Europol n'est affecté et, par conséquent, aucune donnée opérationnelle d'Europol n'a été compromise. & # 8221;

Cependant, cette déclaration contraste clairement le post Intelbroker, qui a même publié un petit échantillon de 9 128 enregistrements appartenant soi-disant à la base de données de l'espace EC3.

Europol n'a pas encore publié une déclaration publique sur la violation.

Une fois que cela le fera, il clarifiera ce qui compromet et comment l'agence a l'intention d'arrêter et de pénaliser l'attaquant.

IntelBroker, a nefarious hacker, broke into the Europol Platform for Experts (EPE) website. Hacker claims to have access to data from six agencies associated with EPE, including For Official Use Only (FOUO) documents. EPE is a platform for law enforcement agencies dedicated to discussing and curbing cybersecurity threats, and breaking into it sends the wrong message. Europol’s Compromised Data Details The attacker published a lengthy post on the Breach Forum and the Europol’s SIRIUS agency’s image. The pos |

Data Breach Legislation | ★★★ | ||

| 2024-05-10 16:38:42 | Dell Data Breach: 49 millions de clients ont atteint, les données mises en vente Dell Data Breach: 49 Million Customers Hit, Data Put on Sale (lien direct) |

Dell a fait une révélation surprenante sur une violation de données qui a eu un impact sur des millions de ses clients.

Le géant de la technologie envoie des e-mails pour informer les utilisateurs de la violation, de sa gravité et des mesures nécessaires pour résoudre le problème.

La violation de données de 49 millions de clients n'est pas quelque chose que vous brossez sous le tapis.

La violation dure depuis près de sept ans maintenant et le géant de la technologie du Texas l'a finalement reconnu.

Quand la violation s'est-elle produite?

dell Spécifiez un calendrier pour la violation, mais un post repéré par web quotidien sombre sur les forums de violation révèle qu'il s'agissait d'un long hack.

Le Post mentionne que les données ont été volées à Dell entre 2017 et 2024. Sept ans, c'est beaucoup de temps et de négligence massive par Dell parce qu'ils ne pourraient pas identifier la violation.

Dell Hasn a confirmé ouvertement la durée de la violation ou si la publication sur les forums de violation vend les mêmes données qu'il informe ses utilisateurs. .

Les e-mails reçus par Dell & # 8217; s les clients se lisent, & # 8220; Nous enquêtons actuellement sur un incident impliquant un portail Dell, qui contient une base de données avec des types limités d'informations clients liées aux achats de Dell. & # 8221;

Détails de données volées

Voici une liste des catégories de données que Dell prétend avoir été volées dans cette violation:

Nom

Adresse physique

Informations sur le matériel et la commande Dell, y compris la balise de service, la description de l'article, la date de commande et les informations de garantie connexes

Dell a rassuré les utilisateurs qu'aucune information sensible, telle que les informations financières ou de paiement, les adresses e-mail ou les numéros de téléphone, n'a été volée.Jusqu'à présent, les pirates ont des informations de base sur les appareils vendus et les noms des personnes qui les ont achetées.

En outre, la société a informé qu'ils travaillaient avec les enquêteurs des forces de l'ordre et des légissiques pour trouver les coupables.

Que devez-vous faire?

Vous pouvez être parmi les utilisateurs affectés si vous avez un compte Dell et que vous avez acheté quelque chose en l'utilisant.

Modifiez votre mot de passe comme mesure de précaution.Méfiez-vous des escroqueries de phishing qui prétendent être Dell et vous attirez pour partager les informations d'identification de votre compte.

À ce stade, vous pouvez croire que Dell travaille à renforcer sa sécurité, mais si le poste sur le forum de violation est correct, ignorer une violation qui se passe depuis sept ans est inacceptable.

Dell made a surprising revelation about a data breach that impacted millions of its customers. The tech giant is sending emails to inform the users about the breach, its severity, and the measures it takes to fix the issue. The data breach of 49 million customers is not something you brush under the carpet. The breach has been going on for almost seven years now and the Texas Tech giant has finally acknowledged it. When Did the Breach Occur? Dell doesn’t specify a timeline for the breach, but a post spotted by |

Data Breach Hack Legislation | ★★★ | ||

| 2024-04-12 23:26:18 | Les pirates infligent 576 000 comptes Roku en attaque de guérison des diplômes Hackers Breach 576,000 Roku Accounts In Credential Stuffing Attack (lien direct) |

Le mois dernier, Roku a divulgué une violation de données qui a permis aux pirates d'accéder à 15 363 comptes via une méthode connue sous le nom de «Farming des informations d'identification» et de voler la carte de crédit, le mot de passe et le nom d'utilisateur impliqués. La société a annoncé vendredi qu'elle avait découvert un deuxième incident de sécurité dans une nouvelle attaque de bourrage d'identification, qui a affecté environ 576 000 comptes supplémentaires. Pour les personnes inconscients, la farce des informations d'identification est un type de cyberattaque automatisée dans laquelle les fraudeurs utilisent des noms d'utilisateur volés et des mots de passe d'une plate-forme pour tenter de se connecter à des comptes sur d'autres plateformes. Cette méthode exploite la pratique des individus réutilisant les mêmes informations d'identification de connexion sur plusieurs services. Selon la société, Roku n'était pas à l'origine des informations d'identification du compte utilisées dans ces attaques, et les systèmes de Roku \\ n'ont été compromis dans les deux incidents de sécurité. Les attaquants ont probablement utilisé des informations d'identification de connexion tirées d'une autre source, comme un autre compte en ligne, pour lequel les utilisateurs affectés peuvent avoir utilisé le même nom d'utilisateur et le même mot de passe sur plusieurs plates-formes. «Dans moins de 400 cas, les acteurs malveillants se sont connectés et ont fait des achats non autorisés d'abonnements de services de streaming et de produits matériels Roku en utilisant le mode de paiement stocké dans ces comptes, mais ils n'ont pas eu accès à aucune information sensible, y compris la carte de crédit complèteNombres ou autres informations de paiement complètes », la société a écrit dans un article de blog vendredi. «Bien que le nombre global de comptes affectés représente une petite fraction de plus de 80 millions de comptes actifs de Roku \\, nous mettons en œuvre un certain nombre de contrôles et de contre-mesures pour détecter et dissuader les incidents de rembourrage des informations d'identification futurs.» Après avoir découvert la deuxième attaque de bourrage d'identification, Roku réinitialise les mots de passe pour tous les comptes affectés et informe directement les clients concernés de l'incident. La société rembourse ou inverse également les frais pour le petit nombre de comptes où il a été déterminé que les acteurs non autorisés ont effectué des achats d'abonnements de services de streaming ou de produits matériels Roku à l'aide d'une méthode de paiement stockée dans ces comptes. Cependant, la société rassure ses clients que ces acteurs malveillants n'ont pas pu accéder à des informations d'utilisateurs sensibles ou à des informations complètes sur les cartes de crédit. De plus, Roku a activé l'authentification à deux facteurs (2FA) pour tous les comptes Roku par défaut, même pour ceux qui n'ont pas été affectés par ces incidents récents. Afin d'aider à protéger les comptes clients, la société a conseillé à ses utilisateurs de créer un mot de passe solide et unique pour leur compte Roku.Il a également demandé aux clients de rester alerte et de contacter le support client de Roku en cas de communications suspectes qui semblent provenir de Roku, telles que les demandes de mise à jour de vos détails de paiement, de partager votre nom d'utilisateur ou votre mot de passe, ou cliquez sur des liens suspects. «Nous regrettons sincèrement que ces incidents se soient produits et toute perturbation qu'ils auraient pu causer.La sécurité de votre compte est une priorité absolue et nous nous engageons à protéger votre compte Roku », a conclu la société. | Data Breach | ★★ | ||

| 2024-02-13 21:14:57 | Bank of America admet la violation de données, le vendeur a piraté Bank Of America Admits Data Breach, Vendor Hacked (lien direct) |

Bank of America Corporation (BOFA), la deuxième plus grande institution bancaire aux États-Unis, avertit les clients d'une éventuelle violation de données qui pourrait avoir exposé des informations personnelles sensibles des clients participant à un plan de rémunération différé.

L'avis de violation de données déposé par le BOFA auprès du procureur général du Texas révèle que l'information personnellement identifiable du client (PII) exposée dans la rupture de sécurité comprend les noms de clients, les adresses, les numéros de sécurité sociale, les dates de naissance,et des informations financières, y compris les numéros de compte et de carte de crédit.

Apparemment, la violation des données a eu lieu le 3 novembre 2023 à Infosys McCamish Systems LLC («Infosys» ou «IMS»), qui est le vendeur de Bank of America \\.

Dans un Dépôt récent Auprès du procureur général du Maine, IMS a révélé que 57 028 clients avaient leurs données exposées dans l'incident.Pendant la cyberattaque, un parti non autorisé a pu accéder aux parties du réseau informatique d'IMS \\.

En apprenant la violation de la cybersécurité, IMS a mené une enquête avec l'aide de spécialistes de la criminalistique tiers.Il a informé Bank of America le 24 novembre 2023, que les données relatives à certains plans de rémunération différée desservis par la Banque peuvent avoir été affectés.Cependant, à aucun moment, le réseau interne de Bank of America \\ n'était compromis pendant la violation.

Le 1er février 2024, Infosys a envoyé des lettres de violation de données à toute personne affectée par le récent incident de sécurité des données, énumérant quelles informations qui leur appartenaient ont été compromises.

De même, Bank of America a également envoyé des lettres de violation de données aux consommateurs touchés le 6 février 2024, en les informant de la violation de la sécurité.

Bien qu'il ne soit pas au courant de toute utilisation abusive impliquant des informations sur les clients, Bank of America propose gratuitement un abonnement gratuit de deux ans au programme de protection contre le vol d'identité Experian \\, qui comprend la surveillance du crédit, le vol d'identitéServices d'assurance et de résolution de fraude, pour compenser l'incident.

En plus de cela, il est également conseillé aux clients de modifier les mots de passe et les épingles en ligne, de surveiller leurs comptes pour toute activité suspecte, de signaler immédiatement toute transaction non autorisée et de mettre également un gel ou une alerte de fraude sur leurs rapports de crédit.

Bank of America Vs.Lockbit

Le 4 novembre 2023, le Gang Lockbit de Ransomware aurait pris le crédit de l'attaque IMS, affirmant que ses opérateurs ont crypté plus de 2 000 systèmes pendant la violation.

L'opération Ransomware-as-a-Service (RAAS) de Lockbit a été révélée en septembre 2019 et a depuis attaqué de nombreuses institutions renommées, notamment le Royal Mail, l'Italian Internal Revenue Service, la principale société de voitures continentales et la société et la sociétéVille d'Oakland.

Bank of America Corporation (BofA), the second-largest banking institution in the U.S., is warning customers of a possible data breach that may have exposed sensitive personal information of customers participating in a deferred compensation plan. The notice of data breach filed by BofA with the Attorney General of Texas reveals that the customer’s personally identifiable information (PII) exposed in the security breach includes customer names, addresses, Social Security numbers, dates of birth, and financial information, including account and credit card numbers. Apparen |

Ransomware Data Breach | ★★ | ||

| 2023-12-12 22:15:48 | Toyota avertit des informations financières personnelles et financières peuvent avoir été exposées dans la violation de données Toyota Warns Personal, Financial Info May Have Been Exposed In Data Breach (lien direct) |

Toyota Financial Services (TFS), une filiale financière de la populaire constructeur automobile Toyota Motor Corporation, avertit les clients qu'il a subi une violation de données qui a exposé les informations personnelles, y compris les informations de compte bancaire, dans l'attaque (via BleepingComputer ). Pour ceux qui ne le savent pas, certains des systèmes de TFS \\ en Europe et en Afrique ont subi une attaque de ransomware le mois dernier. The Medusa Ransomware Gang Responsabilité affirmée pourL'attaque et les TF répertoriés comme site de fuite de données sur le Web Dark. Le groupe a exigé que l'entreprise paie une rançon de 8 millions de dollars américains en 10 jours pour supprimer les données qui auraient été volées à la société japonaise, avec la possibilité de payer 10 000 $ pour une extension de jour. . Pour soutenir sa réclamation, le gang de ransomware a également publié des captures d'écran de plusieurs documents, aux côtés d'une arborescence de fichiers de toutes les données exfiltrées. Il comprenait des documents financiers, des feuilles de calcul, des mots de passe du compte hachée, des factures d'achat, des analyses de passeport, des identifiants utilisateur en texte clair et des mots de passe, des adresses e-mail du personnel, des graphiques d'organisation interne, des rapports de performances financières, des accords, et plus encore. «Toyota Motor Corporation est un fabricant d'automobile multinational japonais dont le siège est à Toyota City, Aichi, Japon.Toyota est l'un des plus grands constructeurs automobiles au monde, produisant environ 10 millions de véhicules par an », a déclaré le site de fuite de Medusa \\, qui comprenait une brève description du piratage. «Les données divulguées proviennent de Toyota Financial Services en Allemagne.Toyota Deutschland GmbH est une société affiliée détenue par Toyota Motor Europe (TME) à Bruxelles / Belgique et située à K & OUML; LN (Cologne). » Suite à la menace de fuite de données par Medusa Ransomware, un porte-parole de Toyota a confirmé à BleepingComputer qu'il a détecté un accès non autorisé sur certains de ses systèmes en Europe et en Afrique. À l'époque, TFS n'a confirmé pas si l'une de ses données avait été volée dans la violation, mais a déclaré qu'elle avait pris des systèmes hors ligne pour atténuer les risques et aider ses enquêtes. Il semble que Toyota n'a pas cédé aux demandes du gang de ransomware de Medusa, car toutes les données divulguées ont été publiées sur le portail d'extorsion de Medusa & # 8217; Plus tôt ce mois-Germany-Toyota-KreditBank-GmbH-2 / Texte "Data-Wpel-Link =" External "rel =" Nofollow Noopener NoreFerrer "> Identifié comme l'une des divisions affectées, admettant que certains fichiers TKG étaient accessibles parpirates pendant l'attaque. Les lettres de notification de violation qui ont été envoyées en allemand aux clients touchés de Toyota \\ ont été accessibles par le point de presse allemand heise . Il les informe que les informations compromises dans la violation de données sur la base de l'enquête en cours comprennent les noms de premier et de famille, les adresses résidentielles, les informations du contrat, les détails de l'achat de location et Iban (numéro de compte bancaire international). Étan | Ransomware Data Breach Hack Threat | ★★★ | ||

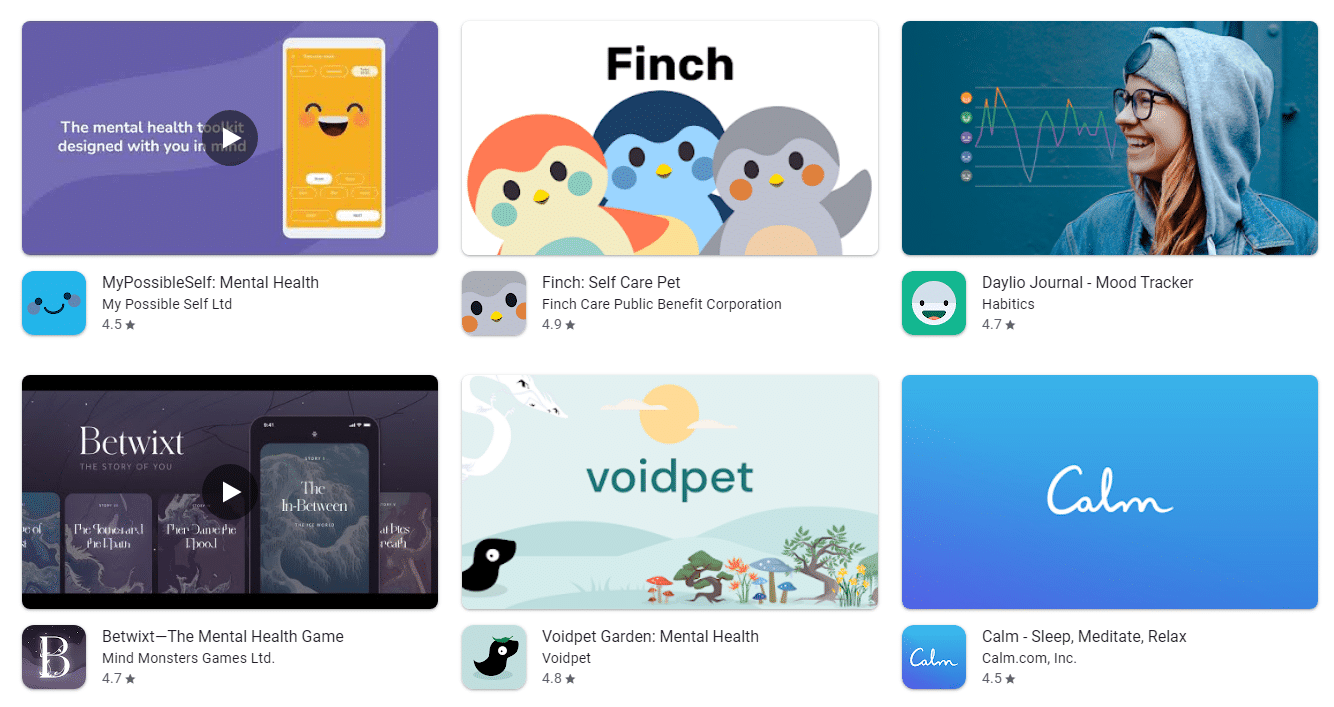

| 2023-12-04 11:49:08 | Applications de santé mentale: peuvent-ils faire confiance? Mental Health Apps: Can They Be Trusted? (lien direct) |

In the past few years, mental health apps have witnessed massive growth thanks to their potential to fix a multitude of mental health-related problems.

That said, they are not the best when it comes to managing and securing highly sensitive personal data.

Mental health apps with millions of downloads have been found guilty of selling, misusing, and leaking sensitive data of their users.

In this article, we have shared everything you need to know about the countless privacy concerns associated with mental health apps.

Let’s see if you can trust any mainstream mental health app or if they are all the same.

What Are Mental Health Apps? The name says it all, mental health apps offer tools, activities, and support to help cure serious problems like anxiety, depression, ADHD, Bipolar Disorder, substance abuse, and many more. While mental health apps can’t replace an actual doctor, they have been found to be quite effective in multiple instances.  On the surface, mental health apps seem to be quite useful for the well-being of users, but you will be surprised to know that the research from Private Internet Access revealed that many mainstream apps fail to protect the privacy and security of their users.

Let’s get into details and discuss all of the problems associated with mental health apps and see how they have become the biggest data-harvesting machines.

On the surface, mental health apps seem to be quite useful for the well-being of users, but you will be surprised to know that the research from Private Internet Access revealed that many mainstream apps fail to protect the privacy and security of their users.

Let’s get into details and discuss all of the problems associated with mental health apps and see how they have become the biggest data-harvesting machines.

Are Mental Health Apps Spying on You? Unlike other mainstream apps, mental health apps require substantially more information about their users for the app to function properly. |

Data Breach Tool Threat Medical | ★★★ | ||

| 2023-08-26 14:03:17 | Données de 10 millions de personnes exposées dans une violation de données à l'Agence française du gouvernement Data Of 10 Million People Exposed In Data Breach at French Govt Agency (lien direct) |

P & OCIRC; Le Emploi, agence gouvernementale française qui enregistre les chômeurs, les aide à trouver un emploi et leur fournit une aide financière informé mercredi qu'il est victime d'une cyberattaque après que l'un de ses prestataires de services a été ciblé, impliquant un risquede divulgation de données personnelles appartenant à 10 millions de demandeurs d'emploi. L'incident a été révélé à la fin de la semaine dernière.Des enquêtes sont en cours chez le fournisseur de services pour découvrir la raison de l'attaque.P & OCIRC; Le Emploi a déclaré qu'il avait également informé le CNIL (Commission nationale de l'informatique et des libertés) à propos de l'incident, et il déposera bientôt une plainte auprès des autorités judiciaires. Pour ceux qui ne le savent pas, P & OCIRC; Le Emploi est une agence gouvernementale française qui enregistre les chômeurs, les aide à trouver des emplois et leur fournit une aide financière. & # 8220; p & ocirc; le emploi a pris conscience de la violation du système d'information de l'un de ses prestataires impliquant un risque de divulgation des données personnelles des demandeurs d'emploi, & # 8221;Lit le Communiqué de presse (traduit en anglais). Selon P & OCIRC; LE EMPLOI, les demandeurs d'emploi enregistrés en février 2022 et les anciens utilisateurs de l'agence d'emploi sont potentiellement affectés par ce vol de données personnelles. Bien qu'il n'ait pas précisé le nombre d'individus affectés, environ 10 millions de personnes seraient affectées, selon un rapport de la publication française le parisien . Lorsque le Parisien a contacté P & OCIRC; Le Emploi pour découvrir le fournisseur de services ciblé dans la cyberattaque, ils ont été informés par leur direction que la société était majeur, qui est responsable de la numérisation et du traitement deTous les documents soumis par les demandeurs d'emploi. L'incident de la cybercriminalité aurait exposé le prénom, le nom de famille et le NIR (numéro de sécurité sociale) des demandeurs d'emploi.Cependant, aucune autre information sensible telle que les adresses e-mail, les numéros de téléphone, les mots de passe et les détails de la banque n'a été divulguée dans l'attaque. Bien que les données exposées aient une utilisation minimale dans la réalisation des attaques de cybercriminalité, P & OCIRC; Le Emploi conseille aux demandeurs d'emploi de rester vigilants de toute communication entrante qui pourrait sembler frauduleuse. De plus, l'agence a également précisé que ses programmes d'aide financière, ainsi que le portail d'emploi en ligne AT & # 8220; Pole-Employment.fr & # 8221;n'ont pas été touchés par la cyberattaque. «P & OCIRC; Le Emploi fait tout son possible pour limiter ses effets et informera individuellement toutes les personnes concernées, tandis que le fournisseur de services renforce les mesures de sécurité existantes.Le soutien aux demandeurs d'emploi sera également disponible via la plate-forme téléphonique 39 49 pour aider ceux qui ont des questions liées au sujet », a ajouté le communiqué de presse. P & OCIRC; LE EMPLOI dit que toutes ses équipes et fournisseurs de services sont engagés dans la sécurisation des données des demandeurs d'emploi et des entreprises. Il continuera de renforcer ses systèmes de protection, ses procédures et ses instructions concernant ce type d'événements pour les éviter de se reproduire à l'avenir. | Data Breach | ★★ | ||

| 2023-08-24 06:04:03 | Hacker Dumps Stracted Data de 2,6 millions d'utilisateurs de Duolingo Hacker Dumps Scraped Data Of 2.6 Million Duolingo Users (lien direct) |

Les données grattées de 2,6 millions d'utilisateurs de l'application populaire d'apprentissage des langues Duolingo sont disponibles à la vente sur un forum de piratage. Les données divulguées comprennent les adresses e-mail, les noms et les images de profil de 2,6 millions de personnes, qui peuvent être exploitées par les acteurs de la menace pour effectuer des attaques de phishing ciblées. Bien que les données divulguées comprennent une combinaison de connexion publique et de noms réels, qui sont accessibles au public dans le cadre d'un profil Duolingo de l'utilisateur, il comprend également des adresses e-mail et des informations internes liées au service Duolingo qui n'est pas publiquementdisponible.Cela a soulevé des préoccupations, car cela pourrait rendre les utilisateurs vulnérables aux attaques de phishing par e-mail. Pour ceux qui ne le savent pas, les informations grattées de 2,6 millions de comptes clients ont été mis en vente pour 1 500 $ sur un forum de piratage désormais disparu, violé, en janvier 2023. À l'époque, le pirate, dans un article sur le forum de piratage, a déclaré qu'ils avaient obtenu les informations de gratter une interface de programmation d'application (API) et ont également fourni un échantillon de données de 1000 comptes. «Je vends 2,6 millions d'entrées de compte Duolingo qui ont été grattées d'une API exposée.Le prix de démarrage est de 1 500 USD, mais le prix peut être négocié », a lu le message sur le forum de piratage. Lorsque Duolingo a pris conscience de l'incident, ils ont confirmé therecord qu'il a été gratté des informations de profil public, mais aucune violation ou piratage de données ne s'était produit. Ils ont ajouté qu'une enquête interne était en cours pour découvrir la nécessité de mesures de sécurité supplémentaires. Cependant, ils n'ont pas mentionné le fait que les adresses e-mail privées, qui ne sont pas publiques, faisaient également partie des données exposées. Récemment, l'ensemble de données d'utilisateur 2,6 millions de grattes avec toutes les informations a été publié sur une nouvelle version du forum de piratage violé pour 8 crédits de site, d'une valeur de 2,13 $, qui a été repéré pour la première fois par vx-underground . "Hello BreachForums Community, aujourd'hui, j'ai téléchargé le Scrape Duolingo pour que vous puissiez télécharger, merci d'avoir lu et apprécié!"lit un article sur le forum de piratage. Ces données ont été grattées en exploitant la vulnérabilité dans l'interface de programmation d'applications (API) de Duolingo, qui permet à quiconque de soumettre un nom d'utilisateur et de récupérer une sortie JSON comprenant des informations de profil public de l'utilisateur (nom, nom,e-mail, langues étudiées). L'API exposée est diffusée ouvertement et connue depuis au moins mars 2023. De plus, les chercheurs tweetent et documentant publiquement comment utiliser l'API. Selon VX-Underground, les pirates peuvent facilement exploiter ce défaut en soumettant une adresse e-mail dans l'API pour confirmer si elle est liée à un compte Duolingo valide.Ils avertissent que les données divulguées pourraient être utilisées pour le doxxing et peuvent également conduire à des attaques de phishing ciblées. BleepingComputer a confirmé que l'API est toujours accessible au public malgré le fait que Duolingo soit informé qu'il était ouvert en janvier 2023. Duolingo n'a pas encore répondu à la | Data Breach Hack Vulnerability Threat | ★★ |

1

We have: 8 articles.

We have: 8 articles.

To see everything:

Our RSS (filtrered)