What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-05-21 08:30:00 | Le bug de bit fluide critique a un impact sur toutes les principales plates-formes cloud Critical Fluent Bit Bug Impacts All Major Cloud Platforms (lien direct) |

Une faille nouvellement découverte dans le bit de flux de services publics open source pourrait permettre à DOS, RCE et fuite d'informations généralisées

A newly discovered flaw in open source utility Fluent Bit could enable widespread DoS, RCE and information leakage |

Cloud | ★★★ | ||

| 2024-05-21 07:23:27 | Stellar obtient plusieurs certifications (ISO 27001, SOC2, RGPD, TISAX,…) pour son logiciel SaaS de la GRC (lien direct) | La startup Stellar révolutionne la cybersécurité en permettant aux TPE et PME d'intégrer tous les marchés Stellar a été sélectionnée pour faire partie de la délégation We Are Normandy sur le prochain salon Viva Technology, du 22 au 25 mai à Paris-Porte de Versailles (stand D53) Enfin une certification facilitée pour toutes les entreprises, même les plus petites ! Base complète de conformité et de sécurité, la solution Stellar permet aujourd'hui d'analyser les risques et de passer rapidement les audits liés aux normes de sécurité. - Produits | Cloud | ★★ | ||

| 2024-05-21 05:00:13 | 74% des CISO croient que les gens sont leur plus grande vulnérabilité de leur entreprise, révèle la voix de la voix du CISO 2024 74% of CISOs Believe that People Are Their Company\\'s Biggest Vulnerability, 2024 Voice of the CISO Report Reveals (lien direct) |

Bien que les 12 derniers mois aient peut-être manqué les événements des années précédentes, il a été loin d'être silencieux pour les principaux officiers de sécurité de l'information du monde (CISO).Le besoin désormais permanent de soutenir les travaux à distance et hybride a créé une plus grande surface d'attaque pour de nombreuses entreprises que jamais auparavant.Dans le même temps, les cyber-menaces deviennent plus fréquentes, sophistiquées et dommageables. & Nbsp; & nbsp; Les employés modifient des emplois à des niveaux record et prennent des données avec eux lorsqu'ils partent.Pendant ce temps, l'IA génératrice et les outils standard mettent des menaces dévastatrices entre les mains de quiconque veut payer quelques dollars.Et la recherche pour le rapport inaugural du paysage des pertes de données de Proofpoint a révélé que les employés négligents sont des entreprises \\ '' problème de perte de données. & Nbsp; & nbsp; & nbsp; Pour comprendre comment les CISO se trouvent dans une autre année à succès dans le paysage du cyber-risque, Proofpoint a interrogé 1 600 de ces leaders de la sécurité dans le monde pour en savoir plus sur leurs rôles et leurs perspectives pour les deux prochaines années.Cette année, nous avons interrogé des organisations avec plus de 1 000 employés pour mieux comprendre les pratiques de cybersécurité complexes. & NBSP; Les cisos se sentent plus inquiets mais mieux préparés & nbsp; & nbsp; Qu'ils soient motivés par le chiffre d'affaires des employés, les cyberattaques de plus en plus sophistiquées ou la dépendance croissante à l'égard de la technologie des nuages, la plupart des CISO scannent nerveusement le paysage des menaces.Plus des deux tiers (70%) pensent que leurs entreprises sont à risque de cyberattaque au cours des 12 prochains mois de 68% en 2023 et 48% en 2022. & nbsp; & nbsp; Malgré ces préoccupations, de nombreux CISO que nous avons interrogés ont déclaré que la capacité de leur entreprise ait \\ à faire face aux conséquences.Moins de la moitié (43%) croient qu'ils ne sont pas préparés pour une cyberattaque ciblée de 61% en 2023 et 50% en 2022. & nbsp; & nbsp; Il est encourageant de savoir que plus de cisos se sentent prêts à faire face à des cybermenaces.Cependant, la réalité est que 70% des CISO croient également qu'une attaque est imminente et presque la moitié ne reste pas préparée à son impact. & Nbsp; & nbsp; Les humains restent une préoccupation majeure et NBSP; Cette année, il y a de nombreuses menaces dans l'esprit des CISO, des ransomwares et de la fraude par e-mail aux menaces d'initiés et aux compromis sur le compte cloud.Mais leur peuple leur provoque le plus d'anxiété. & Nbsp; & nbsp; Près des trois quarts (74%) des CISO croient que l'erreur humaine est leur plus grande cyber-vulnérabilité, contre 60% en 2023 et 56% en 2022. Encore plus (80%) croient que le risque humain et la négligence des employés seront des préoccupations clés de cybersécurité pourles deux prochaines années. & nbsp; & nbsp; Nos recherches montrent que les CISO croient généralement que leur peuple est conscient de leur rôle critique dans la défense de l'entreprise contre les cyber-menaces.Que les CISO voient toujours leur peuple comme le principal facteur de risque suggère qu'il y a une déconnexion entre les employés de la compréhension des cybermenaces et leur capacité à garder les menaces à distance.& nbsp; 74% des CISO croient que l'erreur humaine est leur plus grande cyber-vulnérabilité. & NBSP; 86% pensent que leurs employés comprennent leur rôle dans la défense de l'entreprise contre les cybermenaces.Près de la moitié (45%) sont fortement d'accord avec cette déclaration. & NBSP; 41% croient que les attaques de ransomwares sont la principale menace pour leur entreprise au cours des 12 prochains mois. & Nbsp; & nbsp; Les CISO ressentent la pression & nbsp; & nbsp; Les CISO ont cimenté leur place dans la salle de conférence ces dernières années, et bon nombre de ces | Ransomware Tool Vulnerability Threat Studies Cloud | ★★★★ | ||

| 2024-05-21 00:00:00 | La franchise de hockey américaine Kraken de Seattle adopte la solution Unified Security Platform® de WatchGuard (lien direct) | Paris, le 21 mai 2024 - WatchGuard® Technologies, l'un des leaders mondiaux de la cybersécurité unifiée est fier d'annoncer le récent déploiement de son architecture Unified Security Platform® au sein du Kraken de Seattle, offrant une protection complète contre les cybermenaces à la 32ème franchise de la LNH. Le Kraken fait désormais confiance à WatchGuard pour lui fournir des firewalls, une protection des endpoints, un antivirus, une détection et une réponse aux menaces avancées dans tous les environnements, ainsi qu'une gestion des appareils et des correctifs, le tout depuis une console unique. " Utiliser WatchGuard est une formidable expérience ", explique Sean Rawlins, Director of IT du Kraken de Seattle. " Lorsque nous avons évalué leur plateforme, nous avons été immédiatement impressionnés par la manière dont WatchGuard a réduit la complexité sans compromettre le niveau de sécurité dont nous avons besoin en tant que marque reconnue à l'échelle mondiale. " " Notre objectif est de rendre la cybersécurité accessible aux organisations de toute taille ", précise Michelle Welch, Chief Marketing Officer et Senior Vice President of Business Strategy chez WatchGuard Technologies. " Une part essentielle de cette proposition de valeur s'appuie sur la simplicité et la facilité d'utilisation que notre Unified Security Platform propose aux professionnels de la sécurité informatique, leur permettant d'arrêter efficacement les menaces auxquelles leurs organisations sont confrontées. Nous sommes fiers que le Kraken se fasse l'écho de ce que nous rapportent tant de nos clients et partenaires à travers le monde. " Unified Security Platform de WatchGuard ou la sécurité simplifiée L'équipe informatique du Kraken, composée de six personnes, est responsable de la gestion et de la protection de plus de 260 personnes et de leurs appareils, sur place et en déplacement, ainsi que des serveurs, réseaux privés et autres équipements. Le Kraken Community Iceplex, qui abrite les bureaux de l'équipe et l'équipement informatique, dispose également de patinoires et d'un réseau Wi-Fi qui sont ouverts au public. En outre, l'équipe prend en charge l'innovation technologique dans l'ensemble de la franchise et est connue, à travers toute la ligue, pour mettre la barre toujours plus haut en ce qui concerne l'utilisation de la technologie pour offrir une expérience optimisée aux joueurs, aux employés et aux supporters. La gestion intuitive de WatchGuard, conçue pour être facile à utiliser, permet à l'équipe informatique restreinte du Kraken de détecter et d'endiguer rapidement et efficacement les problèmes. " Nous avons besoin d'une sécurité forte et unifiée pour protéger les données et les informations sensibles ", déclare Sean Rawlins. " De plus, garantir la sécurité des données des supporters et des expériences en ligne est une priorité absolue. Le paysage de la cybersécurité étant en constante évolution, WatchGuard nous permet de rester vigilants pour assurer un monitoring en continu des menaces émergentes. " Selon Ryan Willgues, Cybersecurity Engineer du Kraken, l'accent mis par WatchGuard sur la facilité d'utilisation a simplifié le workflow quotidien en matière de cybersécurité. " WatchGuard Advanced EPDR est un agent léger et puissant qui associe la meilleure sécurité de sa catégorie et une grande facilité d'utilisation depuis un unique tableau de bord Cloud. " Ress | Threat Cloud | ★★★ | ||

| 2024-05-20 20:59:10 | Cyberark prend Venafi, directeur de l'identité de la machine pour 1,54 milliard CyberArk Picks Up Machine Identity Manager Venafi For $1.54B (lien direct) |

L'acquisition donne à Cyberark New IoT Identity and Certificate Lifecycle Management, Cryptographic Code-Signing et d'autres services pour sécuriser le cloud d'entreprise.

The acquisition gives CyberArk new IoT identity and certificate lifecycle management, cryptographic code-signing, and other services to secure the enterprise cloud. |

Cloud | ★★ | ||

| 2024-05-20 19:31:25 | Le bogue critique permet à DOS, RCE, des fuites de données dans toutes les principales plates-formes cloud Critical Bug Allows DoS, RCE, Data Leaks in All Major Cloud Platforms (lien direct) |

Un critère d'évaluation à la défaillance dans le service de journalisation omniprésent Cluent Bit contient une surveillance avec laquelle les pirates peuvent jouer pour affronter la plupart des environnements cloud.

An on-by-default endpoint in ubiquitous logging service Fluent Bit contains an oversight that hackers can toy with to rattle most any cloud environment. |

Cloud | ★★★ | ||

| 2024-05-20 18:50:40 | La vulnérabilité de l'outil de bits courants menace des milliards de déploiements de cloud Fluent Bit Tool Vulnerability Threatens Billions of Cloud Deployments (lien direct) |

> Par deeba ahmed

"Linguistic Lumberjack" menace les violations de données (CVE-2024-4323).Patch maintenant pour protéger vos services cloud à partir de la divulgation d'informations, du déni de service ou même de la prise de contrôle à distance.

Ceci est un article de HackRead.com Lire le post original: La vulnérabilité de l'outil de bits courants menace des milliards de déploiements cloud

>By Deeba Ahmed "Linguistic Lumberjack" Threatens Data Breaches (CVE-2024-4323). Patch now to shield your cloud services from information disclosure, denial-of-service, or even remote takeover. This is a post from HackRead.com Read the original post: Fluent Bit Tool Vulnerability Threatens Billions of Cloud Deployments |

Tool Vulnerability Cloud | ★★★★ | ||

| 2024-05-20 15:00:05 | Vulnérabilité trouvée dans l'utilité de Bit Cluent utilisée par les principales entreprises du cloud, des entreprises technologiques Vulnerability Found in Fluent Bit Utility Used by Major Cloud, Tech Companies (lien direct) |

> Le bûcheron linguistique (CVE-2024-4323) est une vulnérabilité critique dans l'utilité de la journalisation du bit fluide qui peut permettre à DOS, une divulgation d'informations et éventuellement un RCE.

>Linguistic Lumberjack (CVE-2024-4323) is a critical vulnerability in the Fluent Bit logging utility that can allow DoS, information disclosure and possibly RCE. |

Vulnerability Cloud | ★★★★ | ||

| 2024-05-20 07:58:09 | Incident " sans précédent " chez Google Cloud : que s\'est-il passé ? (lien direct) | Le fonds de pension australien UniSuper a vu son abonnement Google Cloud supprimé - et ses données avec - à la suite d'une " combinaison de problèmes " | Cloud | ★★★ | ||

| 2024-05-17 22:50:00 | Kinsing Hacker Group exploite plus de défauts pour agrandir le botnet pour le cryptojacking Kinsing Hacker Group Exploits More Flaws to Expand Botnet for Cryptojacking (lien direct) |

Le groupe de cryptojacking connu sous le nom de & nbsp; kinsing & nbsp; a démontré sa capacité à évoluer et à s'adapter continuellement, se révélant être une menace persistante en intégrant rapidement les vulnérabilités nouvellement divulguées pour exploiter l'arsenal et étendre son botnet.

Le & nbsp; conclusions & nbsp; proviennent de la société de sécurité de cloud Aqua, qui a décrit l'acteur de menace comme orchestrant activement l'exploitation de crypto-monnaie illicite

The cryptojacking group known as Kinsing has demonstrated its ability to continuously evolve and adapt, proving to be a persistent threat by swiftly integrating newly disclosed vulnerabilities to exploit arsenal and expand its botnet. The findings come from cloud security firm Aqua, which described the threat actor as actively orchestrating illicit cryptocurrency mining |

Vulnerability Threat Cloud | ★★ | ||

| 2024-05-17 21:13:03 | Ciso Corner: Quelle pénurie de cyber-travail?;Trouble des échéances de divulgation de la SEC CISO Corner: What Cyber Labor Shortage?; Trouble Meeting SEC Disclosure Deadlines (lien direct) |

Notre collection des perspectives de rapport et de l'industrie les plus pertinentes pour ceux qui guident les stratégies de cybersécurité et se sont concentrées sur SECOPS.Également inclus: Podcast DR & APOS; sur le CISO & AMP;la seconde;décomposer les CISA sécurisés par l'engagement de conception;Singapour met les fournisseurs de cloud en préavis.

Our collection of the most relevant reporting and industry perspectives for those guiding cybersecurity strategies and focused on SecOps. Also included: DR's podcast on the CISO & the SEC; breaking down CISA's Secure by Design Pledge; Singapore puts cloud providers on notice. |

Cloud | ★★★ | ||

| 2024-05-17 21:00:38 | Les cisos se grapplent avec IBM & Sortie du logiciel de cybersécurité inattendu CISOs Grapple With IBM's Unexpected Cybersecurity Software Exit (lien direct) |

La cession abrupte de IBM de Qradar souligne la consolidation des technologies SIEM, XDR et AI en plates-formes unifiées.

IBM's abrupt divestiture of QRadar SaaS underscores the consolidation of SIEM, XDR, and AI technologies into unified platforms. |

Cloud | ★★★ | ||

| 2024-05-17 16:57:23 | Du document au script: à l'intérieur de la campagne de Darkgate \\ From Document to Script: Insides of DarkGate\\'s Campaign (lien direct) |

## Instantané Les chercheurs de ForcePoint ont identifié une campagne de logiciels malveillants de Darkgate où les victimes ont reçu des atouts PDF imitant les factures de QuickBooks intuit à partir d'un e-mail compromis. Lire la rédaction de Microsoft \\ sur Darkgate Malware [ici] (https://security.microsoft.com/intel-profiles/52fa311203e55e65b161aa012eba65621f91be7c43bacaaad126192697e6b648). ## Description Ces e-mails invitent les utilisateurs à installer Java pour afficher la facture, les conduisant à télécharger par inadvertance un fichier archive Java (JAR) malveillant à partir d'une URL géofisée.L'analyse de la campagne de Forcepoint \\ a révélé une structure sophistiquée dans le fichier JAR, qui abrite des commandes pour télécharger des charges utiles supplémentaires, y compris un script AutOIT.Le script utilise des méthodes d'obscuscations pour masquer ses opérations, exécuter le code de shell et établir des connexions avec des serveurs de commande et de contrôle distants (C2). ## Détections ** Microsoft Defender Antivirus ** Microsoft Defender Antivirus détecte les composants de la menace comme le malware suivant: - [* Trojan: Win32 / Darkgate *] (https://www.microsoft.com/en-us/wdsi/therets/malware-encycopedia-description?name=trojan:win32/darkgate) - [* Trojan: win64 / darkgate *] (https://www.microsoft.com/en-us/wdsi/therets/malware-encycopedia-description?name=trojan:wiN64 / Darkgate! Mtb & menaceID = -2147076814) - [* Trojan: vbs / darkgate *] (https://www.microsoft.com/en-us/wdsi/Threats/Malware-encycopedia-description? name = Trojan: vbs / darkgate.ba! msr & menaceID = -2147075963) - [* Comportement: win32 / darkgate *] (https://www.microsoft.com/en-us/wdsi/therets/malware-encycopedia-description?name=behavior:win32/darkgate.zy& threattid=-2147065333) ** Microsoft Defender pour le point de terminaison ** Les alertes avec le titre suivant dans le centre de sécurité peuvent indiquer une activité de menace sur votre réseau: - * Activité possible de Darkgate * ## Recommandations Microsoft recommande les atténuations suivantes pour réduire l'impact de cette menace.Vérifiez la carte de recommandations pour l'état de déploiement des atténuations surveillées. - Pilot et déploiement [méthodes d'authentification résistantes au phishing] (https://learn.microsoft.com/en-us/entra/identity/authentication/concept-authentication-methods?ocid=Magicti_TA_Learndoc) pour les utilisateurs. - Implémentation de la résistance à l'authentification d'accès conditionnel] (https://learn.microsoft.com/en-us/entra/identity/authentication/concept-authentication-strengs?ocid=Magicti_ta_learndoc) pour nécessiter une authentification de phishing-résistante pour les employés et les utilisateurs externespour les applications critiques. - [Spécifiez les organisations de fiducie Microsoft 365] (https://learn.microsoft.com/en-us/microsoftteams/trusted-organizations-external-meetings-chat?tabs=organization-settings&mét-365-organisations) pour définir quels domaines externes sont autorisés ou bloqués pour discuter et se rencontrer. - Gardez [Microsoft 365 Audit] (https://learn.microsoft.com/en-us/purview/audit-solutions-overview?ocid=magicti_ta_learndoc) activé afin que les enregistrements d'audit puissent être étudiés si nécessaire. - Comprendre et sélectionner les [meilleurs paramètres d'accès pour la collaboration externe] (https://learn.microsoft.com/en-us/microsoftteams/communicate-with-users-from-other-Organizations?ocid=Magicti_TA_LearnDoc) pour votre organisation. - [Autoriser uniquement les appareils connus] (https://learn.microsoft.com/en-us/entra/identity/conditional-access/howto-conditional-acCess-Policy-Compliant-Device? OCID = magicti_ta_learndoc) qui adhèrent aux bases de base de sécurité recommandées de Microsoft \\.? Ocid = magicti_ta_learndoc) - éduquer les utilisateurs abOut ingénierie sociale et attaques de phishing d'identification, notamment | Malware Threat Cloud | ★★ | ||

| 2024-05-17 13:00:17 | Connectez les points de sécurité par CloudGuard Gestion des risques efficace Connect the Security Dots by CloudGuard Effective Risk Management (lien direct) |

> d'innombrables services que nous utilisons dans notre vie quotidienne sont soutenus par le cloud computing, grâce à son agilité et à sa présence mondiale de nombreux fournisseurs de services cloud de nos jours.Bien que nous ayons tendance à ne pas nous rendre compte de leur dépendance au cloud jusqu'à ce que de tels services cessent de fonctionner ou de participer à un événement «malheureux» où une violation de cybersécurité entraîne une fuite de données.J'ai dit que «malheureux», car l'une des premières idées fausses est que tous les services déployés sur le cloud auraient dû être déjà «sécurisés», lorsqu'il s'agit d'une éducation continue que la sécurité du cloud est une responsabilité partagée entre le client cloud et le fournisseur de services cloud.Un autre défi est un [& # 8230;]

>Countless of services we use in our daily life are backed by Cloud computing, thanks to its agility and global presence from many cloud service providers nowadays. Although we tend not to realize about their cloud dependency until such services stop functioning or involve in an “unfortunate” event where a cybersecurity breach result in data leak. I said “unfortunate” as one of the first misconception is any services deployed on Cloud should have been already “secured”, when it is a continuous education that Cloud Security is a Shared Responsibility between cloud customer and cloud service provider. Another challenge is an […] |

Cloud | ★★★ | ||

| 2024-05-17 12:00:42 | Accéder à une gestion du cloud client sécurisé après le SecureX EOL Accessing Secure Client Cloud Management after the SecureX EoL (lien direct) |

Les capacités de gestion de la clientèle sécurisées sont \\ 't à partir avec SecureX EOL, la fonctionnalité migre simplement vers le service de contrôle de cloud de sécurité Cisco. Secure Client Management capabilities aren\'t going away with the SecureX EOL, the functionality is simply migrating to the Cisco Security Cloud Control service. |

Cloud | ★★★ | ||

| 2024-05-17 08:57:05 | Microsoft propose une délocalisation hors de Chine à ses ingénieurs IA et Cloud (lien direct) | Des centaines d'ingénieurs en IA et cloud travaillant pour Microsoft se voient proposer de quitter la Chine, dans un contexte de tensions géopolitiques croissantes. | Cloud | ★★ | ||

| 2024-05-16 17:08:08 | Shadow It: des repos de github personnel exposent les secrets de cloud des employés Shadow IT: Personal GitHub Repos Expose Employee Cloud Secrets (lien direct) |

> Par deeba ahmed

alerté par une récente découverte de dépôts de github personnels pour les employés exposant les secrets internes Azure et Red Hat, cet article plonge dans les dangers de l'ombre et offre des solutions pour prévenir les fuites des informations d'identification du cloud et sécuriser votre environnement cloud.

Ceci est un article de HackRead.com Lire la publication originale: Shadow It: des repos de github personnel exposent les secrets de cloud des employés

>By Deeba Ahmed Alerted by a recent discovery of employee personal GitHub repos exposing internal Azure and Red Hat secrets, this article dives into the dangers of Shadow IT and offers solutions to prevent cloud credential leaks and secure your cloud environment. This is a post from HackRead.com Read the original post: Shadow IT: Personal GitHub Repos Expose Employee Cloud Secrets |

Cloud | ★★★ | ||

| 2024-05-16 16:17:21 | Les nouvelles capacités de crowdsstrike simplifient la sécurité du cloud hybride New CrowdStrike Capabilities Simplify Hybrid Cloud Security (lien direct) |

CrowdStrike est ravi d'apporter de nouvelles capacités aux équipes d'ingénierie et d'opérations de plate-forme qui gèrent les infrastructures cloud hybrides, y compris sur Red Hat Enterprise Linux et Red Hat OpenShift.La plupart des organisations opèrent sur Hybrid Cloud1, déployée dans les centres de données privés et les nuages publics.Dans ces environnements, la gestion et la sécurité peuvent devenir difficiles en tant que technologie [& # 8230;]

CrowdStrike is excited to bring new capabilities to platform engineering and operations teams that manage hybrid cloud infrastructure, including on Red Hat Enterprise Linux and Red Hat OpenShift. Most organizations operate on hybrid cloud1, deployed to both private data centers and public clouds. In these environments, manageability and security can become challenging as the technology […] |

Cloud | ★★ | ||

| 2024-05-16 14:45:41 | Selon Rubrik Zero Labs, 70% de toutes les données sont soumises à des angles morts et ne sont généralement pas lisibles par les dispositifs de sécurité According to Rubrik Zero Labs, 70% of all data is subject to blind spots and is generally not readable by security devices (lien direct) |

L'adoption croissante du cloud crée de nouveaux angles morts de sécurité.

-

rapports spéciaux

Increasing adoption of the cloud is creating new security blind spots. - Special Reports |

Studies Cloud | ★★★ | ||

| 2024-05-16 14:34:20 | Dynatrace présente sa nouvelle solution KSPM (lien direct) | Dynatrace présente sa nouvelle solution KSPM, pour la gestion de la posture de sécurité de Kubernetes axée sur l'observabilité En améliorant ses capacités en matière de sécurité, la plateforme Dynatrace permet aux clients de piloter la protection des applications cloud (Cloud-Native Application Protection) à grande échelle. - Produits | Cloud | ★★★ | ||

| 2024-05-16 13:00:34 | 5 concepts de sécurité des données que vous devez connaître 5 data security concepts you need to know (lien direct) |

> Tout le monde parle de la sécurité des données et de son importance, mais à quoi cela ressemble-t-il pratiquement?Que \\ jette un coup d'œil… & # 160;Notre rapport de sécurité cloud nouvellement publié a montré une tendance surprenante dans les données.Les violations de données ont désormais dépassé les erreurs de configuration en tant que principale cause de préoccupation en termes d'incidents de sécurité du cloud & # 8212;Et il n'est pas étonnant que l'année dernière, il a été signalé que près de la moitié des entreprises avaient au moins une base de données ou un actif de stockage exposé à Internet public.Bien que cela ne soit pas nécessairement une mauvaise chose, lorsque vous ajoutez la prévalence des erreurs de configuration, des vulnérabilités, etc.… le potentiel [& # 8230;]

>Everyone is talking about data security and its importance, but what does that practically look like? Let\'s take a look… Our newly released Cloud Security Report showed a startling trend in the data. Data breaches have now surpassed misconfigurations as the chief cause of concern in terms of cloud security incidents — And it\'s no wonder… Last year it was reported that almost half of companies have at least one database or storage asset exposed to the public internet. While this isn\'t necessarily a bad thing, when you add in the prevalence of misconfigurations, vulnerabilities, and the like…the potential […] |

Vulnerability Prediction Cloud | ★★★ | ||

| 2024-05-16 09:05:43 | AWS va investir 7,8 milliards € dans son European Sovereign Cloud (lien direct) | C'est dans l'État de Brandebourg, en Allemagne, que sera lancée la première région AWS European Sovereign Cloud dans d'ici fin 2025. | Cloud | ★★ | ||

| 2024-05-15 16:25:00 | Il est temps de maîtriser l'ascenseur et le changement: migration de VMware vSphere à Microsoft Azure It\\'s Time to Master the Lift & Shift: Migrating from VMware vSphere to Microsoft Azure (lien direct) |

Alors que l'adoption du cloud est en tête pour de nombreux professionnels de l'informatique depuis près d'une décennie, & nbsp; it \\ 's & nbsp; seulement ces derniers mois, avec des changements et des annonces de joueurs clés, que beaucoup reconnaissent le temps à & nbsp; faire le & nbsp; déménagerest maintenant.Il peut se sentir & nbsp; comme une tâche intimidante, mais des outils existent pour vous aider à déplacer vos machines virtuelles (VM) vers un fournisseur de cloud public & # 8211;Comme Microsoft Azure

While cloud adoption has been top of mind for many IT professionals for nearly a decade, it\'s only in recent months, with industry changes and announcements from key players, that many recognize the time to make the move is now. It may feel like a daunting task, but tools exist to help you move your virtual machines (VMs) to a public cloud provider – like Microsoft Azure |

Tool Cloud | ★★★ | ||

| 2024-05-15 15:46:11 | Quand Google Cloud amène le sujet GenAI par la data (lien direct) | À l'appui de témoignages d'Airbus, Valeo et Worldline, la plénière du Google Cloud Summit Paris 2024 a donné au sujet GenAI une forte coloration data. | Cloud | ★★★ | ||

| 2024-05-15 13:36:14 | Hitachi Vantara et Veeam annoncent une alliance (lien direct) | Hitachi Vantara et Veeam annoncent une alliance stratégique mondiale en vue de proposer des solutions de protection des données complètes adaptées aux environnements de cloud hybrides Ce nouveau partenariat renforce l'approche stratégique de défense d'Hitachi Vantara en associant son expertise dans le domaine des infrastructures à celle des logiciels de protection des données et de lutte contre les ransomwares de Veeam. - Business | Cloud | ★★ | ||

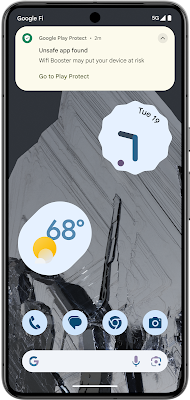

| 2024-05-15 12:59:21 | E / S 2024: Ce qui est nouveau dans la sécurité et la confidentialité d'Android I/O 2024: What\\'s new in Android security and privacy (lien direct) |

Posted by Dave Kleidermacher, VP Engineering, Android Security and Privacy

Our commitment to user safety is a top priority for Android. We\'ve been consistently working to stay ahead of the world\'s scammers, fraudsters and bad actors. And as their tactics evolve in sophistication and scale, we continually adapt and enhance our advanced security features and AI-powered protections to help keep Android users safe.

In addition to our new suite of advanced theft protection features to help keep your device and data safe in the case of theft, we\'re also focusing increasingly on providing additional protections against mobile financial fraud and scams.

Today, we\'re announcing more new fraud and scam protection features coming in Android 15 and Google Play services updates later this year to help better protect users around the world. We\'re also sharing new tools and policies to help developers build safer apps and keep their users safe.

Google Play Protect live threat detection

Google Play Protect now scans 200 billion Android apps daily, helping keep more than 3 billion users safe from malware. We are expanding Play Protect\'s on-device AI capabilities with Google Play Protect live threat detection to improve fraud and abuse detection against apps that try to cloak their actions.

With live threat detection, Google Play Protect\'s on-device AI will analyze additional behavioral signals related to the use of sensitive permissions and interactions with other apps and services. If suspicious behavior is discovered, Google Play Protect can send the app to Google for additional review and then warn users or disable the app if malicious behavior is confirmed. The detection of suspicious behavior is done on device in a privacy preserving way through Private Compute Core, which allows us to protect users without collecting data. Google Pixel, Honor, Lenovo, Nothing, OnePlus, Oppo, Sharp, Transsion, and other manufacturers are deploying live threat detection later this year.

Stronger protections against fraud and scams

We\'re also bringing additional protections to fight fraud and scams in Android 15 with two key enhancements to safeguard your information and privacy from bad apps:

Protecting One-time Passwords from Malware: With the exception of a few types of apps, such as wearable companion apps, one-time passwords are now hidden from notifications, closing a common attack vector for fraud and spyware.

Expanded Restricted Settings: To help protect more sensitive permissions that are commonly abused by fraudsters, we\'re expanding Android 13\'s restricted settings, which require additional user approval to enable permissions when installing an app from an Internet-sideloading source (web browsers, messaging apps or file managers).

We are continuing to develop new, AI-powered protections,

Stronger protections against fraud and scams

We\'re also bringing additional protections to fight fraud and scams in Android 15 with two key enhancements to safeguard your information and privacy from bad apps:

Protecting One-time Passwords from Malware: With the exception of a few types of apps, such as wearable companion apps, one-time passwords are now hidden from notifications, closing a common attack vector for fraud and spyware.

Expanded Restricted Settings: To help protect more sensitive permissions that are commonly abused by fraudsters, we\'re expanding Android 13\'s restricted settings, which require additional user approval to enable permissions when installing an app from an Internet-sideloading source (web browsers, messaging apps or file managers).

We are continuing to develop new, AI-powered protections, |

Malware Tool Threat Mobile Cloud | ★★ | ||

| 2024-05-15 12:00:20 | Black Hat Asia 2024 NOC: Cisco Security Cloud (lien direct) | Protection de Black Hat Asia NOC avec Cisco Security Cloud Protecting Black Hat Asia NOC with Cisco Security Cloud |

Cloud | ★★ | ||

| 2024-05-15 10:00:00 | Horizons en expansion: LevelBlue améliore les offres MSSP avec le support du cloud gouvernemental Expanding Horizons: LevelBlue Enhances MSSP Offerings with Government Cloud Support (lien direct) |

Dans le paysage numérique d'aujourd'hui, la cybersécurité est primordiale, en particulier pour les agences gouvernementales chargées de sauvegarder des données sensibles et des infrastructures critiques.Reconnaissant ce besoin, LevelBlue est fier d'annoncer la disponibilité de sa dernière offre: support pour les fournisseurs de services de sécurité gérés (MSSP) dans le cloud gouvernemental. Nouvelle disponibilité dans le cloud Gov pour MSSPS Cette nouvelle offre marque une progression importante dans les solutions de cybersécurité adaptées aux MSSP.Avec le soutien de la plate-forme du cloud gouvernemental, les MSSP ont désormais accès à des fonctionnalités de sécurité et de conformité améliorées, les permettant de mieux servir leurs clients dans les secteurs gouvernementaux. Certification FedRamp et conformité multi-trame L'engagement de NivedBlue \\ envers les normes de sécurité rigoureuses est évidente dans sa certification modérée FedRamp.Cette certification, qui implique l'adhésion à environ 325 contrôles de cybersécurité, garantit que les solutions de niveauBlue \\ répondent aux normes les plus élevées d'évaluation, d'autorisation et de surveillance continue.En plus de FedRamp, LevelBlue s'aligne avec plusieurs autres cadres de sécurité, offrant une couverture de conformité complète aux MSSP et à leurs clients. Central Management and FIPS Compliance L'un des principaux avantages de cette nouvelle offre est la possibilité pour les MSSP de gérer de manière centralisée leurs clients de sécurité dans le cloud gouvernemental.Avec des fonctionnalités telles que la gestion centralisée des alarmes et la conformité FIPS, les MSSP peuvent rationaliser leurs opérations tout en garantissant les niveaux de protection des données les plus élevés. Améliorations sur USM n'importe où Tout en s'appuyant sur les bases de la plate-forme USM Anyme existante de niveau \\, l'offre du cloud gouvernemental introduit de nouvelles détections adaptées explicitement au secteur du cloud Gov.Ces améliorations incluent l'intelligence avancée des menaces, ce qui permet aux MSSPS de rester en avance sur l'évolution des cyber-menaces. Intégration avec les environnements cloud La solution de niveau ne s'intègre pas parfaitement à divers environnements de cloud gouvernementaux, notamment AWS GovCloud et Microsoft Azure Government.Cette flexibilité permet aux MSSP de déployer et de gérer des solutions de sécurité dans diverses infrastructures cloud, assurant une protection complète pour leurs clients. Soutenir les contraintes de transformation numérique et budgétaire À une époque de transformation numérique et de contraintes budgétaires, les agences gouvernementales sont confrontées à une pression croissante pour moderniser leurs défenses de cybersécurité.Les offres de cloud GovernmentBlue \\ de LevelBlue offrent une solution de compétition et de NBSP; prix et évolutif qui aide les agences à atténuer les risques numériques tout en optimisant l'allocation des ressources des analystes de sécurité. Conseil et support NIVEALBLUE & NBSP; Le conseil joue un rôle crucial dans la prise en charge des MSSP avec la mise en œuvre et la gestion des services de sécurité.De la réponse des incidents à l'aide de conformité, l'équipe d'experts de niveauBlue \\ garantit que les MSSP ont le soutien dont ils ont besoin pour fournir des services de cybersécurité exceptionnels à leurs clients. Contrat Gagits and Future Directions Le contrat récent gagne avec des organisations prestigieuses comme le ministère des Transports souligne la fiabilité et l'efficacité des solutions de cybersécurité de niveauBlue.À l'avenir, LevelBlue s'engage à obtenir des certifications supplémentaires, telles que | Threat Cloud | ★★★ | ||

| 2024-05-15 08:23:07 | SentinelOne® lance une plateforme de protection des applications Cloud Natives (lien direct) | l \\ '& eacute; diteur lance une forme de protection des applications indigènes cloud (cnapp) r & eacute;volutionnaire dotée d\'un moteur de sécurité offensive unique (Offensive Security Engine™) qui raisonne tel un hacker pour aller au-delà de la théorie et proposer des chemins d\'exploitation vérifiés (Verified Exploit Paths™).

-

Produits

L\'éditeur lance une plateforme de protection des applications Cloud Natives (CNAPP) révolutionnaire dotée d\'un moteur de sécurité offensive unique (Offensive Security Engine™) qui raisonne tel un hacker pour aller au-delà de la théorie et proposer des chemins d\'exploitation vérifiés (Verified Exploit Paths™). - Produits |

Threat Cloud | ★★ | ||

| 2024-05-15 01:00:00 | La mise à jour de la cybersécurité de Singapour met les fournisseurs de cloud en préavis Singapore Cybersecurity Update Puts Cloud Providers on Notice (lien direct) |

La nation modifie sa loi sur la cybersécurité, donnant à sa principale agence de cybersécurité plus de pouvoir pour réglementer les infrastructures critiques et les tiers, et exigeant que les cyber-incidents soient signalés.

The nation amends its Cybersecurity Act, giving its primary cybersecurity agency more power to regulate critical infrastructure and third parties, and requiring cyber incidents be reported. |

Cloud | ★★★ | ||

| 2024-05-14 20:07:04 | Une stratégie de chiffrement rentable commence par la gestion clé A Cost-Effective Encryption Strategy Starts With Key Management (lien direct) |

La gestion clé est plus complexe que jamais.Vos choix sont: comptez sur votre fournisseur de cloud ou gérez les clés localement;Crypter uniquement les données les plus critiques;Ou crypter tout.

Key management is more complex than ever. Your choices are: Rely on your cloud provider or manage keys locally; Encrypt only the most critical data; Or encrypt everything. |

Cloud | ★★ | ||

| 2024-05-14 12:15:11 | Les innovations dans la protection par e-mail de Barracuda \\ ont renforcé les défenses contre les menaces nouvelles et évolutives Innovations in Barracuda\\'s AI-enabled email protection boost defenses against new and evolving threats (lien direct) |

Les innovations dans la protection par e-mail de Barracuda \\ ont renforcé les défenses contre les menaces nouvelles et évolutives

Efficacité de détection supérieure, l'expansion internationale et les progrès continus conduisent à une croissance à deux chiffres

Campbell, Californie (14 mai 2024) & # 8211;

Faits saillants:

• L'investissement continu de Barracuda \\ dans l'apprentissage automatique apporte des améliorations de l'efficacité de la détection.

• Les nouvelles innovations offrent une expérience utilisateur améliorée, des rapports, un moteur de perte de données et un support de résidence de données pour les clients internationaux.

• La protection par e-mail compatible AI aide les clients de Microsoft 365 à bloquer 70% de compromis de compromis sur les e-mails commerciaux en plus que lorsque vous comptez sur la sécurité indigène.

• Barracuda \\ Protection par e-mail Les activités SaaS ont connu une croissance à deux chiffres, les MSP représentant le segment des canaux à la croissance la plus rapide.

-

revues de produits

Innovations in Barracuda\'s AI-enabled email protection boost defenses against new and evolving threats Superior detection efficacy, international expansion, and ongoing advances lead to double-digit growth Campbell, Calif. (May 14, 2024) – Highlights: • Barracuda\'s ongoing investment in machine learning delivers improvements in detection efficacy. • New innovations deliver enhanced user experience, reporting, data loss engine, and data residency support for international customers. • AI-enabled email protection helps Microsoft 365 customers to block 70% more business email compromise attacks than when relying on native security alone. • Barracuda\'s Email Protection SaaS business experienced double-digit growth, with MSPs representing the fastest growing channel segment. - Product Reviews |

Cloud | ★★★ | ||

| 2024-05-14 08:13:25 | Rapid7 lance un partenariat de recherche sur la sécurité de l'IA avec CSIT, Université de Queen \\'s Belfast Rapid7 Launches AI Security Research Partnership with CSIT, Queen\\'s University Belfast (lien direct) |

Rapid7 lance un partenariat de recherche sur la sécurité de l'IA avec CSIT, Université de Queen \\ Belfast

Collaboration entre l'industrie de la cybersécurité et les universités accéléré les innovations de sécurité cloud sur le marché

-

nouvelles commerciales

Rapid7 Launches AI Security Research Partnership with CSIT, Queen\'s University Belfast Collaboration between cybersecurity industry and academia speeds cloud security innovations to market - Business News |

Cloud | ★★ | ||

| 2024-05-13 23:00:00 | L\'Open Source est un allié pour la Cybersécurité de la Banque / Assurance à l\'heure du Cloud et de l\'IA / IAG (lien direct) | L'Open Source est un allié pour la Cybersécurité de la Banque / Assurance à l'heure du Cloud et de l'IA / IAG. Retour sur le Petit-Déjeuner/Débat du mercredi 24 avril 2024 qui s'est tenu dans les salons des Arts et Métiers du 16ème arrondissement de Paris. José Diz du Club de la Presse Informatique B2B, a animé les échanges entre les experts de sociétés membres, avec le témoignage exceptionnel de Christophe Boulangé, Directeur Cloud de chez BNP Paribas en tant qu'invité spécial d'IBM. Les représentants des entreprises et débateurs étaient, Mountaha Ndiaye, EMEA Director Ecosystem Sales & Programs chez Hyland ; Denis Fraval-Olivier, Senior Director Sales Engineering EMEA chez Cloudera ; Hervé Oliny, Ingénieur Avant-Vente chez Couchbase ; Sébastien Verger, CTO Directeur Technique chez Dell Technologies France ; Gabriel Ferreira, Directeur Technique chez Pure Storage. - Investigations / primetime | Cloud | ★★★ | ||

| 2024-05-13 13:30:14 | Faits saillants hebdomadaires, 13 mai 2024 Weekly OSINT Highlights, 13 May 2024 (lien direct) |

## Instantané La semaine dernière, les rapports de \\ de OSINT mettent en évidence une gamme de cyber-menaces et de tactiques d'attaque en évolution orchestrée par des acteurs de menace sophistiqués.Les articles discutent d'une variété de vecteurs d'attaque, notamment l'exploitation des vulnérabilités logicielles (comme dans les appliances VPN Secure Ivanti Secure et Laravel), le malvertissant via Google Search Ads et les invites de mise à jour de navigateur trompeuses utilisées pour distribuer des logiciels malveillants comme Socgholish.Les acteurs de la menace identifiés dans ces rapports, y compris des groupes APT comme APT42 (Mint Sandstorm) et Kimsuky (Emerald Sleet), démontrent des tactiques d'ingénierie sociale avancées, des portes dérobées et des efforts de reconnaissance persistants ciblant les ONG, les organisations de médias et les entreprises.Les attaquants exploitent les sites Web compromis, les plateformes de médias sociaux et les outils de gestion du système pour établir des anciens et exécuter des commandes distantes, soulignant la nécessité de défenses de cybersécurité robustes et une vigilance accrue pour lutter efficacement ces menaces en évolution. ## Description 1. ** [Nouvelle chaîne d'infection associée à Darkgate Malware] (https://security.microsoft.com/intel-explorer/articles/1db83f2c) **: Les chercheurs de McAfee Labs ont découvert une nouvelle chaîne d'infection liée à Darkgate, une télécommandeAccès à Trojan (rat) commercialisé sur un forum de cybercriminalité en langue russe.Darkgate utilise des fonctionnalités diverses comme l'injection de processus, le keylogging et le vol de données, et il échappe à la détection en utilisant des tactiques d'évasion comme le contournementMicrosoft Defender SmartScreen. 2. ** [Évolution du chargeur de logiciels malveillants Hijackloader] (https://security.microsoft.com/intel-explorer/Articles / 8c997d7c) **: Zscaler rapporte sur l'évolution de Hijackloader, un chargeur de logiciels malveillants modulaire avec de nouvelles techniques d'évasion ciblant l'antivirus Windows Defender et le contrôle des comptes d'utilisateurs (UAC).Hijackloader offre diverses familles de logiciels malveillants comme Amadey, Lumma Stealer et Remcos Rat grâce à des techniques impliquant des images PNG et un décryptage. 3. ** [Kimsuky Group \'s (Emerald Sleet) Sophistiqué Espionage Tactics] (https://security.microsoft.com/intel-explorer/articles/6e7f4a30) **: Kimsuky (suivi sous le nom de Sleet Emerald par Microsoft)Emploie les plateformes de médias sociaux et les outils de gestion des systèmes pour l'espionnage, ciblant les individus des droits de l'homme et des affaires de la sécurité nord-coréennes.Ils utilisent de faux profils Facebook, de faux entretiens d'embauche et des fichiers malveillants de la console de gestion Microsoft (MMC) pour exécuter des commandes distantes et établir des canaux de commande et de contrôle (C2). 4. ** [Distribution des logiciels malveillants via Google Search Ads Exploitation] (https://security.microsoft.com/intel-explorer/articles/1f1ae96f): ** Les acteurs de la menace tirent parti des annonces de recherche Google pour distribuer des logiciels malveillants via des packages MSI, la mascarradagecomme un logiciel légitime comme la notion.Lors de l'interaction, les scripts PowerShell s'exécutent pour injecter des logiciels malveillants Zgrat, démontrant des techniques sophistiquées pour contourner les mesures de sécurité et contrôler les systèmes infectés. 5. **[Exploitation of Ivanti Pulse Secure VPN Vulnerabilities](https://security.microsoft.com/intel-explorer/articles/2d95eb1b):** Attackers exploit vulnerabilities (CVE-2023-46805 and CVE-2024-21887) In Ivanti Pulse Secure VPN Appliances pour livrer le botnet Mirai et d'autres logiciels malveillants.Ces vulnérabilités permettent l'exécution du code distant et le contournement des mécanismes d'authentification, ce qui constitue des menaces importantes à la sécurité du réseau à l'échelle mondia | Spam Malware Tool Vulnerability Threat Cloud | APT 42 | ★★ | |

| 2024-05-13 08:10:53 | 3i investit 116 M€ dans Constellation (lien direct) | 3i investit 116 M€ dans Constellation pour accélérer sa croissance dans les services managés cloud & cyber - Business | Cloud | ★★ | ||

| 2024-05-13 07:48:56 | Cloud : les start-up dénoncent aussi les pratiques de Microsoft (lien direct) | La liste des plaintes contre Microsoft s'allonge à l'initiative d'une association espagnole de start-up. | Cloud | ★★ | ||

| 2024-05-10 21:39:05 | Llmjacking: des informations d'identification cloud volées utilisées dans une nouvelle attaque d'IA LLMjacking: Stolen Cloud Credentials Used in New AI Attack (lien direct) |

#### Industries ciblées

- Informatique

## Instantané

L'équipe de recherche sur les menaces de Sysdig a publié un rapport sur une nouvelle attaque appelée LLMJacking, où des informations d'identification cloud exploitées sont utilisées pour cibler les services de modèle de grande langue (LLM).

## Description

Les informations d'identification utilisées dans cette attaque ont été acquises à partir d'un système exécutant une version vulnérable de Laravel ([CVE-2021-3129] (https://security.microsoft.com/intel-explorer/cves/cve-2021-3129/)).Bien que les attaques contre les systèmes d'IA basées sur LLM soient souvent discutées dans le contexte de l'abus rapide et de la modification des données de formation, cette attaque visait à vendre l'accès à LLM à d'autres cybercriminels tandis que le propriétaire du compte cloud a pris la facture.Lors de l'accès initial, les attaquants ont exfiltré des informations d'identification cloud et ont pénétré l'environnement cloud pour cibler les modèles LLM locaux hébergés par les fournisseurs de cloud.

Les chercheurs de Sysdig ont découvert des preuves d'un proxy inversé pour les LLM utilisés, suggérant une motivation financière ou l'extraction des données de formation LLM.Les attaquants visaient à accéder à un large éventail de modèles LLM à travers différents services, vérifiant les informations d'identification pour dix services d'IA différents afin de déterminer leur utilité.Les requêtes LLM légitimes n'ont pas été exécutées au cours de cette phase, avec des actions limitées pour évaluer les capacités et les quotas des informations d'identification, ainsi que les paramètres de journalisation de l'interrogation.Les modèles LLM hébergés sont accessibles entre les principaux fournisseurs de cloud, mais les demandes doivent être soumises pour l'activation, posant un obstacle mineur pour les attaquants.

Les attaquants ont navigué dans l'environnement cloud en émettant des demandes d'API apparemment légitimes, en sondant stratégiquement leurs limites d'accès sans déclencher immédiatement des alarmes.Par exemple, en définissant intentionnellement un paramètre non valide dans l'appel API InvokEModel, ils ont confirmé l'accès aux services LLM actifs.En outre, les attaquants ont exprimé leur intérêt pour la configuration du service, visant à cacher leurs activités en évitant les observations détaillées.Dans les attaques de LLMJacking, les victimes sont confrontées à une augmentation des coûts, les dépenses quotidiennes potentielles dépassant 46 000 $, et les attaquants peuvent perturber les opérations commerciales en maximisant les limites des quotas et en bloquant l'utilisation légitime du modèle.

## Les références

[Llmjacking: les informations d'identification cloud volées utilisées dans une nouvelle attaque d'IA] (https://sysdig.com/blog/llmjacking-stolen-cloud-credentials-used-in-new-ai-attack/).Sysdig (consulté le 05-10-2024)

#### Targeted Industries - Information Technology ## Snapshot The Sysdig Threat Research Team released a report on a new attack termed LLMjacking, where exploited cloud credentials are used to target large language model (LLM) services. ## Description The credentials used in this attack were acquired from a system running a vulnerable version of Laravel ([CVE-2021-3129](https://security.microsoft.com/intel-explorer/cves/CVE-2021-3129/)). While attacks against LLM-based AI systems are often discussed in the context of prompt abuse and altering training data, this attack aimed to sell LLM access to other cybercriminals while the cloud account owner footed the bill. Upon initial access, attackers exfiltrated cloud credentials and penetrated the cloud environment to target local LLM models hosted by cloud providers. Sysdig researchers discovered evidence of a reverse proxy for LLMs being used, suggesting financial motivation or the extraction of LLM training data. Th |

Threat Cloud | ★★★ | ||

| 2024-05-10 20:54:34 | Une nouvelle attaque llmjacking permet aux pirates de détourner les modèles AI à but lucratif New LLMjacking Attack Lets Hackers Hijack AI Models for Profit (lien direct) |

> Par deeba ahmed

Les chercheurs découvrent un nouveau schéma de cyberattaque appelé "llmjacking" exploitant des informations d'identification cloud volées pour détourner des modèles d'IA puissants.Cet article explore les implications des attaquants en tirant parti de grands modèles de langue (LLM) à des fins malveillantes et offre des recommandations de sécurité pour les communautés cloud et AI.

Ceci est un article de HackRead.com Lire le post original: Une nouvelle attaque llmjacking permet aux pirates de détourner les modèles AI à but lucratif

>By Deeba Ahmed Researchers uncover a novel cyberattack scheme called "LLMjacking" exploiting stolen cloud credentials to hijack powerful AI models. This article explores the implications of attackers leveraging large language models (LLMs) for malicious purposes and offers security recommendations for the cloud and AI communities. This is a post from HackRead.com Read the original post: New LLMjacking Attack Lets Hackers Hijack AI Models for Profit |

Cloud | ★★★ | ||

| 2024-05-10 13:11:00 | Les chercheurs découvrent \\ 'llmjacking \\' schéma ciblant les modèles d'IA hébergés dans le cloud Researchers Uncover \\'LLMjacking\\' Scheme Targeting Cloud-Hosted AI Models (lien direct) |

Les chercheurs en cybersécurité ont découvert une nouvelle attaque qui emploie des informations d'identification cloud volées pour cibler les services de modèle de grand langage hébergé par le cloud (LLM) et NBSP; dans le but de vendre & NBSP; Accès à d'autres acteurs de menace.

La technique d'attaque a été nommée Coded & nbsp; llmjacking & nbsp; par l'équipe de recherche sur les menaces sysdig.

"Une fois l'accès initial obtenu, ils ont exfiltré des références cloud et gagné

Cybersecurity researchers have discovered a novel attack that employs stolen cloud credentials to target cloud-hosted large language model (LLM) services with the goal of selling access to other threat actors. The attack technique has been codenamed LLMjacking by the Sysdig Threat Research Team. "Once initial access was obtained, they exfiltrated cloud credentials and gained |

Threat Cloud | ★★★ | ||

| 2024-05-10 13:00:00 | Cybersécurité dans une course à démasquer une nouvelle vague de profondeurs d'origine de l'AI Cybersecurity in a Race to Unmask a New Wave of AI-Borne Deepfakes (lien direct) |

Kevin Mandia, PDG de Mandiant chez Google Cloud, appelle du contenu aux "filigranes" alors que l'industrie s'appuie pour un barrage de faux audio et vidéo générés par l'AI.

Kevin Mandia, CEO of Mandiant at Google Cloud, calls for content "watermarks" as the industry braces for a barrage of mind-bending AI-generated fake audio and video traffic. |

Cloud | ★★★ | ||

| 2024-05-09 20:14:24 | Cyberroproof annonce un partenariat stratégique avec Google Cloud CyberProof Announces Strategic Partnership With Google Cloud (lien direct) |

Kevin Mandia, PDG de Mandiant chez Google Cloud, appelle du contenu aux "filigranes" alors que l'industrie s'appuie pour un barrage de faux audio et vidéo générés par l'AI.

Kevin Mandia, CEO of Mandiant at Google Cloud, calls for content "watermarks" as the industry braces for a barrage of mind-bending AI-generated fake audio and video traffic. |

Cloud | ★★ | ||

| 2024-05-09 18:30:53 | Le joueur agressif du cloud-Sécurité Wiz scores de 1 milliard de dollars de financement Aggressive Cloud-Security Player Wiz Scores $1B in Funding Round (lien direct) |

Le dernier cycle de prix des investissements, la plate-forme de protection des applications natives à croissance rapide (CNAPP), à 12 milliards de dollars avec un simple mandat: augmente rapidement grâce à l'acquisition.

The latest round of investment prices the fast-growing cloud native application protection platform (CNAPP) at $12 billion with a simple mandate: Grow quickly through acquisition. |

Cloud | ★★★ | ||

| 2024-05-09 16:44:05 | The Darkgate Menace: Tireing AutoHotKey et tenter d'échapper à SmartScreen The DarkGate Menace: Leveraging Autohotkey & Attempt to Evade Smartscreen (lien direct) |

## Instantané Des chercheurs de McAfee Labs ont découvert une nouvelle chaîne d'infection associée aux logiciels malveillants de Darkgate. Voir la rédaction de Microsoft \\ sur Darkgate Malware [ici] (https://sip.security.microsoft.com/intel-profiles/52fa311203e55e65b161aa012eba65621f91be7c43bacaaad126192697e6b648). ## Description Darkgate est un cheval de Troie (RAT) à l'accès à distance, commercialisé comme une offre de logiciels malveillants en tant que service (MAAS) sur un forum de cybercriminalité en russe depuis au moins 2018. Le logiciel malveillant possède un éventail de fonctionnalités, telles que l'injection de processus, les fichiersTéléchargez et exécution, vol de données, exécution de la commande shell, capacités de keylogging, entre autres.Darkgate intègre de nombreuses tactiques d'évasion pour contourner la détection, notamment CIrcuvent Microsoft Defender SmartScreen ([CVE-2023-36025] (https://sip.security.microsoft.com/intel-profiles/cve-2023-36025)), Probandant Microsoft T To Libérez par la suite un correctif pour aborder cette vulnérabilité. McAffee Labs a découvert une nouvelle chaîne d'infection associée à Darkgate qui a deux vecteurs initiaux distincts qui transportent une coquille et une charge utile Darkgate identiques.Le premier vecteur provient d'un fichier HTML, tandis que le second commence par un fichier XLS.Lors de l'interaction avec l'un ou l'autre de ces fichiers, un fichier VBScript est exécuté.Exploitant CVE-2023-36025, les attaquants échappent aux invites de protection à écran intelligent à l'aide d'un fichier de raccourci Windows (.url) incorporant un fichier de script dans le cadre de la charge utile malveillante.Le fichier VBScript abandonne un fichier à un emplacement spécifié, conduisant à une séquence de commandes qui télécharge et exécutent finalement du contenu malveillant, y compris un fichier exécutable compilé de Delphi constituant la charge utile finale de Darkgate.Cette charge utile s'engage dans l'activité réseau sur un site C2 à des fins d'exfiltration, tout en maintenant la persistance via un fichier .lnk abandonné dans le dossier de démarrage, garantissant l'exécution des fichiers AutoHotKey et Shellcode pour une activité malveillante continue. ## Analyse Microsoft Parmi les groupes d'activités de menace, les chercheurs que Microsoft ont observé le déploiement de Darkgate figurent [Storm-0464] (https://sip.security.microsoft.com/intel-profiles/181dce10854e61400e7d65ccee41b995bfb8a429ef8de83ad73f1f1f groupe bercriminal qui a pivoté pour commencer à distribuerDarkgate en septembre 2023 après l'opération de perturbation de Qakbot en août 2023;[Storm-1674] (https://sip.security.microsoft.com/intel-profiles/1e4aed47c8ac0f360c4786d16420dadf2fff4f3b32c217a329edb43c7859e451) ;et [Storm-1607] (https://sip.security.microsoft.com/intel-profiles/27d533252dc97a2be141e1795892f05e3ae95292f1d4bb6cae3b3d5bd6e62911) (Dev-1607), a 3 et a été observé en exploitant CVE-2023-36025 pour livrer le malware. ## Détections ** Microsoft Defender Antivirus ** Microsoft Defender Antivirus détecte les composants de la menace comme le malware suivant: - [Trojan: Win32 / Darkgate] (https://www.microsoft.com/en-us/wdsi/therets/malware-encycopedia-dercription?name=trojan:win32/darkgate) - [Trojan: win64 / darkgate] (https://www.microsoft.com/en-us/wdsi/Threats/Malware-encYClopedia-Description? Name = Trojan: Win64 / Darkgate! Mtb & menaceID = -2147076814) - [Trojan: VBS / Darkgate] (https://www.microsoft.com/en-us/wdsi/atherets/malWare-SencyClopedia-Description? Name = Trojan: VBS / Darkgate.ba! MSR & menaceID = -2147075963) - [comportement: win32 / darkgate] (https://www.microsoft.com/en-us/wdsi/thereats/malware-encycopedia-dercription?name=behavior:win32/darkgate.zy& threatId=-2147065333) ** Microsoft Defender pour le point de terminaison ** Les alertes avec le titre suivant dans le centre de sécurité peuvent indiquer une activité d | Malware Vulnerability Threat Cloud | ★★★ | ||

| 2024-05-09 16:00:00 | Nouveaux \\ 'llmjacking \\' Exploits d'attaque des informations d'identification de cloud volées New \\'LLMjacking\\' Attack Exploits Stolen Cloud Credentials (lien direct) |

Sysdig a déclaré que les attaquants ont eu accès à ces informations d'identification à partir d'une version vulnérable de Laravel

Sysdig said the attackers gained access to these credentials from a vulnerable version of Laravel |

Cloud | ★★★ | ||

| 2024-05-09 15:04:53 | CrowdStrike améliore la visualisation des actifs du nuage pour accélérer la hiérarchisation des risques CrowdStrike Enhances Cloud Asset Visualization to Accelerate Risk Prioritization (lien direct) |

L'augmentation massive de l'adoption du cloud a entraîné des adversaires pour concentrer leurs efforts sur les environnements du cloud - un changement qui a conduit à des intrusions de cloud augmentant de 75% en 2023, soulignant la nécessité d'une sécurité du cloud plus forte.Une plus grande échelle entraîne un risque plus important.À mesure que les organisations augmentent leur quantité d'actifs de nuages, leur surface d'attaque augmente.Chacun [& # 8230;]

The massive increase in cloud adoption has driven adversaries to focus their efforts on cloud environments - a shift that led to cloud intrusions increasing by 75% in 2023, emphasizing the need for stronger cloud security. Larger scale leads to larger risk. As organizations increase their quantity of cloud assets, their attack surface grows. Each […] |

Cloud | ★★★ | ||

| 2024-05-09 13:00:29 | Cinq cas d'utilisation de l'entreprise pour évaluer les solutions de sécurité Virtual Azure Five business use cases for evaluating Azure Virtual WAN security solutions (lien direct) |

> utilisez-vous Microsoft Azure Virtual WAN, ou envisagez-vous de l'utiliser?Si oui, quelle est la meilleure façon de sécuriser vos déploiements WAN virtuels?Ce n'est pas une question triviale, car tous les pare-feu ne sont pas égaux ou même similaires en termes de capacité à protéger leur client, à sauver la croissance de leur entreprise et à répondre aux exigences opérationnelles.Pour aider les organisations qui évaluent les solutions de sécurité pour protéger leurs déploiements WAN virtuels, cet article considère cinq cas d'utilisation commerciale et explique comment Check Point améliore et complète la sécurité Azure par sa sécurité de réseau cloud de qualité supérieure de qualité supérieure.Contexte de plus en plus d'organisations sont [& # 8230;]

>Are you using Microsoft Azure Virtual WAN, or considering using it? If so, what is the best way to secure your Virtual WAN deployments? This is not a trivial question, because not all firewalls are equal or even similar in terms of their ability to protect their customer, future-proof their business growth and meet operational requirements. To help organizations who are evaluating security solutions to protect their Virtual WAN deployments, this article considers five business use cases and explains how Check Point enhances and complements Azure security with its best-of-breed, enterprise-grade cloud network security. Background More and more organizations are […] |

Cloud | ★★ | ||

| 2024-05-09 11:09:44 | Nozomi, Mandiant étend une alliance pour stimuler la détection et la réponse des menaces pour l'infrastructure critique mondiale Nozomi, Mandiant extend alliance to boost threat detection and response for global critical infrastructure (lien direct) |

Nozomi Networks et Mandiant, qui fait partie de Google Cloud, a annoncé mercredi qu'ils avaient élargi leur partenariat mondial à ...

Nozomi Networks and Mandiant, part of Google Cloud, announced Wednesday that they have expanded their global partnership to... |

Threat Cloud | ★★★ | ||

| 2024-05-09 10:08:04 | Le FBI avertit les détaillants américains que les cybercriminels ciblent leurs systèmes de cartes-cadeaux FBI Warns US Retailers That Cybercriminals Are Targeting Their Gift Card Systems (lien direct) |

Le FBI a émis un avertissement aux détaillants américains de un anneau de piratage malveillant motivé financièrement qui a ciblé les employés avec des attaques de phishing dans le but de créer des cartes-cadeaux frauduleuses.Le personnel des bureaux d'entreprise des sociétés de vente au détail américain a été l'objectif d'attaques de phishing par e-mail et de phishing SMS («smirants»).Ces attaques tentent d'accéder aux comptes des employés, aux systèmes informatiques et aux services cloud utilisés par l'entreprise.Une fois qu'ils ont eu accès, les cybercriminels ciblent d'autres employés afin de se déplacer latéralement dans un réseau.Ils tentent de ...

The FBI has issued a warning to US retailers about a financially-motivated malicious hacking ring that has been targeting employees with phishing attacks in an attempt to create fraudulent gift cards. Staff at the corporate offices of US retail companies have been the target of highly-sophisticated email phishing and SMS phishing ("smishing") attacks. These attacks attempt to gain access to employee accounts, IT systems, and cloud services used by the company. Once they have gained access, the cybercriminals target other employees in order to move laterally through a network. They attempt to... |

Cloud | ★★★ | ||

| 2024-05-09 06:00:11 | Ummasking Tycoon 2FA: Un kit de phishing furtif utilisé pour contourner Microsoft 365 et Google MFA Unmasking Tycoon 2FA: A Stealthy Phishing Kit Used to Bypass Microsoft 365 and Google MFA (lien direct) |

Tycoon 2FA is a phishing-as-a-service (PhaaS) platform that was first seen in August 2023. Like many phish kits, it bypasses multifactor authentication (MFA) protections and poses a significant threat to users. Lately, Tycoon 2FA has been grabbing headlines because of its role in ongoing campaigns designed to target Microsoft 365 and Gmail accounts. This blog post is a rundown of how these attacks work, how they\'re evolving, what they look like in the real world-and how Proofpoint can help. How it works Tycoon 2FA operates as an adversary-in-the-middle (AitM) phishing kit. Its primary function is to harvest Microsoft 365 and Gmail session cookies. Attackers use these cookies to circumvent MFA access controls during subsequent authentication. That allows them to gain unauthorized access to a user\'s accounts, systems and cloud services-even those that have additional security measures in place. What\'s new In March 2024, the group behind Tycoon 2FA released an updated version of the kit. This new version boasts enhanced detection evasion capabilities that make it even harder for security systems to identify and block the kit. Significant alterations to the kit\'s JavaScript and HTML code have been implemented to increase its stealthiness and effectiveness. These changes include: Obfuscation techniques that scramble the code, making it difficult to understand Dynamic code generation that alters the code each time it runs, thereby enabling it to evade signature-based detection systems Where to find it The group behind Tycoon 2FA sells ready-to-use phishing pages for Microsoft 365 and Gmail via Telegram, a malicious cloud-based encrypted messaging service. Prices start at $120 for 10 days of access to the service, with variations based on top-level domains (TLDs). This business model broadens the potential pool of attackers because it allows less technically skilled bad actors to launch sophisticated phishing attacks. What an attack looks like Tycoon 2FA relies on attacker-controlled infrastructure to host the phishing webpage. Through the use of a “reverse proxy,” the platform allows the interception of victims\' entered credentials. The credentials are then relayed to the legitimate service for a transparent, successful login, prompting MFA requests. The resulting session cookies are relayed back to the threat actors. The stolen session credentials allow the attackers to bypass a company\'s MFA protection if they remain active. This gives them unauthorized access to the user\'s account. Real-world examples Since December 2023, Proofpoint has observed phishing landing pages that use Tycoon 2FA to facilitate MFA token theft and bypass. Proofpoint TAP Dashboard campaign snapshot from December campaigns. A forensics snapshot that showcases our Emerging Threats rules, which detect the Tycoon 2FA landing pages. QR code and voicemail lure examples for the Tycoon 2FA threats that were seen in late 2023. In the next steps of the attack chain, the user is directed to a CAPTCHA landing page and then to a final landing page that the attackers use to harvest credentials. Proofpoint PTIS portal Threat Tippers around Tycoon 2FA phish threats that were curated for security awareness and training teams and end users. A PSAT portal snapshot that showcases Threat Alerts around Tycoon 2FA phish threats (bonus-themed and WordPress lures). The lures the attackers use include the following. Malicious links in emails to fake authentication landing pages Voicemail-themed threats Attached PDFs with QR codes that lead to phishing landing pages These lures are designed to trick users into providing their login credentials and sensitive information. In the threats Proofpoint has seen, lure themes have frequently been related to company bonuses, payroll increases and bogus WordPress updates. However, it is impor | Tool Threat Prediction Cloud | ★★★ |

To see everything:

Our RSS (filtrered)