What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-05-15 15:54:53 | Feds seize BreachForums platform, Telegram page (lien direct) | ★★ | ||||

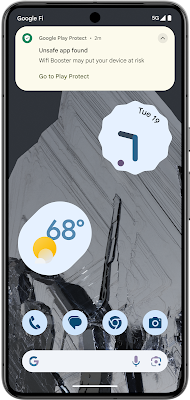

| 2024-05-15 15:53:51 | Android 15, Google Play Protect Obtenez de nouvelles fonctionnalités anti-malware et anti-fraude Android 15, Google Play Protect get new anti-malware and anti-fraud features (lien direct) |

Aujourd'hui, Google a annoncé que les nouvelles fonctionnalités de sécurité venant sur Android 15 et Google Play Protect qui aideront à bloquer les escroqueries, la fraude et les applications de logiciels malveillants sur les appareils utilisateurs \\ '.[...]

Today, Google announced new security features coming to Android 15 and Google Play Protect that will help block scams, fraud, and malware apps on users\' devices. [...] |

Malware Mobile | ★★ | ||

| 2024-05-15 15:46:11 | Quand Google Cloud amène le sujet GenAI par la data (lien direct) | À l'appui de témoignages d'Airbus, Valeo et Worldline, la plénière du Google Cloud Summit Paris 2024 a donné au sujet GenAI une forte coloration data. | Cloud | ★★★ | ||

| 2024-05-15 15:44:23 | Les entreprises manquaient d'examen approprié pour les liens avec les câbles sous-marins des Caraïbes, dit la FCC Companies lacked proper review for links to Caribbean undersea cables, FCC says (lien direct) |

À l'appui de témoignages d'Airbus, Valeo et Worldline, la plénière du Google Cloud Summit Paris 2024 a donné au sujet GenAI une forte coloration data. | ★★★ | |||

| 2024-05-15 15:42:28 | Routeurs D-Link vulnérables à la prise de contrôle via l'exploit pour zéro jour D-Link Routers Vulnerable to Takeover Via Exploit for Zero-Day (lien direct) |

Une vulnérabilité dans le protocole de demande de connexion HNAP qui affecte une famille de périphériques donne un accès racine non authentifié pour l'exécution des commandes.

A vulnerability in the HNAP login request protocol that affects a family of devices gives unauthenticated users root access for command execution. |

Vulnerability Threat | ★★★ | ||

| 2024-05-15 15:32:22 | Nissan Amérique du Nord Les violations des données ont un impact sur 53 000 employés Nissan North America data breach impacts over 53,000 employees (lien direct) |

Nissan North America (Nissan) a subi une violation de données l'année dernière lorsqu'un acteur de menace a ciblé le VPN externe de la société et a fermé des systèmes pour recevoir une rançon.[...]

Nissan North America (Nissan) suffered a data breach last year when a threat actor targeted the company\'s external VPN and shut down systems to receive a ransom. [...] |

Data Breach Threat | ★★ | ||

| 2024-05-15 15:30:00 | L'exploitation PDF cible les utilisateurs du lecteur Foxit PDF Exploitation Targets Foxit Reader Users (lien direct) |

La RCR a déclaré que les constructeurs d'exploitation de .NET et Python ont été utilisés pour déployer ce malware

CPR said exploit builders in .NET and Python have been employed to deploy this malware |

Malware Threat | ★★★ | ||

| 2024-05-15 15:24:40 | Cyber Threat Research: Poor Patching Practices and Unencrypted Protocols Continue to Haunt Enterprises (lien direct) | Recherche de cyber-menaces: les mauvaises pratiques de correction et les protocoles non cryptés continuent de hanter les entreprises

Cato Networks a dévoilé les résultats de son inaugural Rapport de menace Cato Ctrl Sase pour le premier trimestre 2024.

Les analyses du rapport Cato Cyber Threat Labs (CTRL) inaugurales analysent 1,26 billion de flux de réseaux pour identifier les risques de sécurité d'entreprise d'aujourd'hui

-

rapports spéciaux

Cyber Threat Research: Poor Patching Practices and Unencrypted Protocols Continue to Haunt Enterprises Cato Networks unveiled the findings of its inaugural Cato CTRL SASE Threat Report for Q1 2024. Inaugural Cato Cyber Threat Research Labs (CTRL) Report Analyzes 1.26 Trillion Network Flows to Identify Today\'s Enterprise Security Risks - Special Reports |

Threat Studies Patching | ★★★ | ||

| 2024-05-15 15:18:46 | BreachForums, un forum de cybercriminalité en langue anglaise clé, saisi par le FBI BreachForums, a key English-language cybercrime forum, seized by the FBI (lien direct) |

Le démontage survient près d'un an après que le site a été reconstitué après une crise précédente.

The takedown comes nearly a year after the site was reconstituted after a previous seizure. |

★★ | |||

| 2024-05-15 14:57:21 | Étude Cisco : Les développeurs passent plus de temps à lutter contre les problèmes qu\'à innover (lien direct) | Étude Cisco : Les développeurs passent plus de temps à lutter contre les problèmes qu'à innover Les développeurs demandent des solutions d'observabilité full-stack afin d'accélérer la vitesse de déploiement de leurs applications et offrir aux utilisateurs finaux des expériences numériques transparentes et sécurisées. ● Les développeurs estiment que le rythme actuel de l'innovation ne sera pas viable si les entreprises ne n'équipent pas les équipes informatiques des outils dont elles ont besoin. ● En l'absence d'outils adéquats pour comprendre les causes profondes des problèmes de performance des applications et les résoudre rapidement, les développeurs passent des heures en débogage d'applications, au lieu de coder pour lancer de nouvelles applications. ● Les développeurs considèrent l'observabilité full-stack comme un outil essentiel leur permettant de s'affranchir de la surveillance et de favoriser l'innovation. - Investigations | Tool | ★★★ | ||

| 2024-05-15 14:36:46 | Frères arrêtés pour 25 millions de dollars de vol d'attaque de la blockchain Ethereum Brothers arrested for $25 million theft in Ethereum blockchain attack (lien direct) |

Le ministère américain de la Justice a inculpé deux frères pour manipuler prétendument la blockchain Ethereum et voler pour 25 millions de dollars de crypto-monnaie dans un délai d'environ 12 secondes dans un programme "premier de son genre".[...]

The U.S. Department of Justice has indicted two brothers for allegedly manipulating the Ethereum blockchain and stealing $25 million worth of cryptocurrency within approximately 12 seconds in a "first-of-its-kind" scheme. [...] |

★★ | |||

| 2024-05-15 14:25:14 | Les entreprises d'IA promettent de protéger nos élections.Vont-ils être à la hauteur de leurs promesses? AI companies promise to protect our elections. Will they live up to their pledges? (lien direct) |

> Les critiques du gouvernement et de l'industrie veulent plus de transparence, de rapports et de responsabilité pour les promesses récentes de l'industrie autour de l'IA et des élections.

>Critics in government and industry want more transparency, reporting and accountability for recent industry promises around AI and elections. |

★★★ | |||

| 2024-05-15 14:17:14 | Project IDX – L\'IDE nouvelle génération de Google arrive en bêta publique ! (lien direct) | Google lance en open beta Project IDX, son environnement de développement nouvelle génération tirant parti de l'IA. Découvrez ses fonctionnalités innovantes comme l'assistant de code Gemini et son intégration aux outils Google. | Tool | ★★★ | ||

| 2024-05-15 14:14:29 | Trend Micro Incorporated annonce de nouvelles fonctionnalités basées sur l\'IA au sein de Trend Vision One™ (lien direct) | #Cybersecurité #IA #GenIA #VisionOne Trend Vision One™ Trend Micro étend sa plate-forme de cybersécurité pour lutter contre les risques liés à l'utilisation (accidentelle ou frauduleuse) de l'IA. • Avec Trend Vision One™ - Zero Trust Secure Access (ZTSA), Trend dote sa plateforme de nouvelles fonctionnalités basées sur l''IA pour lutter contre les abus accidentels et externes de l'IA, • Une évolution qui s'inscrit dans la vision d'Eva Chen, co-fondatrice et PDG, pour qui " la promesse de l'ère de l'IA ne sera puissante que si elle est efficacement protégée ". - Produits | Prediction | ★★★ | ||

| 2024-05-15 14:00:02 | British Signals Agency pour protéger les candidats aux élections \\ 'Téléphones des cyberattaques British signals agency to protect election candidates\\' phones from cyberattacks (lien direct) |

#Cybersecurité #IA #GenIA #VisionOne Trend Vision One™ Trend Micro étend sa plate-forme de cybersécurité pour lutter contre les risques liés à l'utilisation (accidentelle ou frauduleuse) de l'IA. • Avec Trend Vision One™ - Zero Trust Secure Access (ZTSA), Trend dote sa plateforme de nouvelles fonctionnalités basées sur l''IA pour lutter contre les abus accidentels et externes de l'IA, • Une évolution qui s'inscrit dans la vision d'Eva Chen, co-fondatrice et PDG, pour qui " la promesse de l'ère de l'IA ne sera puissante que si elle est efficacement protégée ". - Produits | ★★★ | |||

| 2024-05-15 14:00:00 | 3 conseils pour devenir le champion de votre organisation \\'s AI Committee 3 Tips for Becoming the Champion of Your Organization\\'s AI Committee (lien direct) |

Les CISO sont désormais considérées comme faisant partie du leadership exécutif organisationnel et ont à la fois la responsabilité et la possibilité de conduire non seulement la sécurité mais la réussite des entreprises.

CISOs are now considered part of the organizational executive leadership and have both the responsibility and the opportunity to drive not just security but business success. |

★★★ | |||

| 2024-05-15 13:58:36 | Pourquoi vous avez besoin d'un VPN personnel Why You Need a Personal VPN (lien direct) |

>  Auparavant, seuls les entreprises ont utilisé des réseaux privés virtuels (VPN) pour se connecter en toute sécurité à Internet ...

Auparavant, seuls les entreprises ont utilisé des réseaux privés virtuels (VPN) pour se connecter en toute sécurité à Internet ...

>  It used to be the case that only businesses used virtual private networks (VPNs) to connect securely to the internet...

It used to be the case that only businesses used virtual private networks (VPNs) to connect securely to the internet...

|

★★ | |||

| 2024-05-15 13:58:00 | Le co-fondateur de Tornado Cash de Tornado Tornado à 5 ans de prison pour blanchiment Dutch Court Sentences Tornado Cash Co-Founder to 5 Years in Prison for Money Laundering (lien direct) |

Un tribunal néerlandais a condamné mardi l'un des co-fondateurs du service de mélangeur de crypto-monnaie de Tornado Cryptocurrency Service & NBSP; à 5 ans et NBSP; 4 & NBSP; mois de prison.

Alors que le nom du défendeur & nbsp; était & nbsp; expurgé & nbsp; dans le verdict, il est connu qu'Alexey Pertsev, un ressortissant russe de 31 ans, a été & NBSP; en attente d'accusation d'essai & nbsp; aux Pays-Bas pour blanchiment d'argent.

A Dutch court on Tuesday sentenced one of the co-founders of the now-sanctioned Tornado Cash cryptocurrency mixer service to 5 years and 4 months in prison. While the name of the defendant was redacted in the verdict, it\'s known that Alexey Pertsev, a 31-year-old Russian national, has been awaiting trial in the Netherlands on money laundering charges. |

Legislation | ★★ | ||

| 2024-05-15 13:47:14 | NCSC s'unit avec une grande assurance \\ pour lutter contre la menace des ransomwares NCSC unites with major insurance org\\'s to fight ransomware threat (lien direct) |

NCSC s'unit avec les grandes organisations d'assurance pour lutter contre la menace des ransomwares.Le Dr Darren Williams, PDG et fondateur de Blackfog, loue l'initiative, notant le problème avec les ransomwares…

-

mise à jour malveillant

NCSC unites with major insurance org\'s to fight ransomware threat. Dr Darren Williams, CEO and Founder of Blackfog, praises the initiative, noting the trouble with ransomware payments… - Malware Update |

Ransomware Threat | ★★★ | ||

| 2024-05-15 13:38:29 | Avast : Youtube, nouveau terrain de jeu des hackers ? (lien direct) | Intelligence artificielle : deepfakes, synchronisation audio et piratage des réseaux sociaux, les dangers en ligne explosent en 2024 Le nouveau rapport d'Avast sur les menaces indique que près de 90 % des cybermenaces reposent actuellement sur la manipulation humaine. - Investigations | Threat | ★★★ | ||

| 2024-05-15 13:36:14 | Hitachi Vantara et Veeam annoncent une alliance (lien direct) | Hitachi Vantara et Veeam annoncent une alliance stratégique mondiale en vue de proposer des solutions de protection des données complètes adaptées aux environnements de cloud hybrides Ce nouveau partenariat renforce l'approche stratégique de défense d'Hitachi Vantara en associant son expertise dans le domaine des infrastructures à celle des logiciels de protection des données et de lutte contre les ransomwares de Veeam. - Business | Cloud | ★★ | ||

| 2024-05-15 13:30:00 | Le NCSC étend la cybersécurité des élections pour protéger les candidats et les fonctionnaires NCSC Expands Election Cybersecurity to Safeguard Candidates and Officials (lien direct) |

Le National Cyber Security Center lance un service de protection contre Internet pour protéger les individus des cyber-menaces lors des prochaines élections

The National Cyber Security Centre launches an opt-in Personal Internet Protection service to safeguard individuals from cyber threats during the upcoming election |

★★★ | |||

| 2024-05-15 13:21:00 | GCHQ pour protéger les politiciens et les candidats aux élections des cyberattaques GCHQ to protect politicians and election candidates from cyber attacks (lien direct) |

Le National Cyber Security Center lance un service de protection contre Internet pour protéger les individus des cyber-menaces lors des prochaines élections

The National Cyber Security Centre launches an opt-in Personal Internet Protection service to safeguard individuals from cyber threats during the upcoming election |

★★ | |||

| 2024-05-15 13:09:25 | VAST Data annonce un partenariat avec Superna (lien direct) | VAST Data et Superna renforcent la cyber-résilience avec une protection intelligente contre les cybermenaces et une récupération instantanée pour l'ère de l'IA. Cette nouvelle collaboration élimine la complexité de la sécurisation de la couche de données non structurées pour toutes les entreprises. - Business | ★★★ | |||

| 2024-05-15 13:00:54 | Autonomiser les femmes par le mentorat: Rencontrez Cordelia Allway Empowering Women Through Mentoring: Meet Cordelia Allway (lien direct) |

> Check Point \'s Emea Women \'s Mentorhip Program est une expérience conçue pour soutenir les femmes dans leur parcours en tant que leaders.Grâce à un coaching individuel, nous visons à aider les femmes à renforcer la confiance, à développer des compétences professionnelles et à favoriser un environnement de soutien et de succès partagé à Check Point.Dans cette série, nous interviewons les participants au programme sur leurs expériences et leurs réflexions.Rencontrez Cordelia Allway, un ingénieur de sécurité associé basé en Afrique du Sud, et apprenez à la connaître en tant que mentoré dans le programme de mentorat de nos femmes EMEA.Cordelia, qu'est-ce qui vous a inspiré à participer au programme de mentorat des femmes?J'ai espéré toujours avoir un mentor, avant même [& # 8230;]

>Check Point\'s EMEA Women\'s Mentorship Program is an experience designed to support women in their journey as leaders. Through one-to-one coaching, we aim to help women build confidence, develop career skills, and foster an environment of support and shared success at Check Point. In this series, we interview program participants about their experiences and reflections. Meet Cordelia Allway, an associate security engineer based in South Africa, and get to know her as a mentee in our EMEA Women\'s Mentorship Program. Cordelia, what inspired you to participate in the women’s mentoring program? I’d always hoped to have a mentor, even before […] |

★★★ | |||

| 2024-05-15 13:00:33 | Le côté obscur de l'IA en cybersécurité - logiciels malveillants générés par l'AI The Dark Side of AI in Cybersecurity - AI-Generated Malware (lien direct) |

> Bar Matalon et Rem Dudas ont mis en lumière leurs recherches révolutionnaires sur les logiciels malveillants générés par l'IA et les prédictions pour l'avenir de l'IA en cybersécurité.

>Bar Matalon and Rem Dudas shed light on their groundbreaking research into AI-generated malware and predictions for the future of AI in cybersecurity. |

Malware | ★★★ | ||

| 2024-05-15 13:00:04 | Menaces par e-mail basées sur le PDF en augmentation: ripostez avec la prévention alimentée par l'IA PDF-Based Email Threats On the Rise: Fight Back with AI-Powered Prevention (lien direct) |

> Résumé de l'exécutif: les PDF sont devenus le vecteur dominant des pièces jointes malveillantes, représentant près de 3/4 de tous les fichiers malveillants au cours du dernier mois, cela marque une augmentation stupéfiante par rapport à 2023, lorsqu'elle a représenté 20%, car 83% de tous les fichiers malveillants sont des PDF.Le courrier électronique reste le vecteur de menace le plus élevé des cyberattaques, avec environ 90% de toutes les attaques à commencer par le courrier électronique.Selon les statistiques de Check Point Research, les e-mails malveillants se présentent sous toutes des formes, mais une grande quantité se produit avec des fichiers ou des pièces jointes malveillantes.En fait, 1 pièce jointe sur 246 et 1 [& # 8230;]

>Executive Summary: PDFs have become the dominant vector for malicious attachments, accounting for nearly 3/4th of all malicious files in the last month This marks a staggering rise from 2023, when it accounted for 20% Healthcare is hit the hardest, as 83% of all malicious files are PDFs. Email remains the top threat vector for cyberattacks, with about 90% of all attacks starting with email. According to statistics from Check Point Research, malicious emails come in all different forms, but a large amount occur with malicious files or attachments. In fact, 1 out of every 246 email attachments and 1 […] |

Threat Medical | ★★★ | ||

| 2024-05-15 13:00:00 | Bataille de chaque industrie: la menace des logiciels malveillants mobiles sur l'entreprise Every Industry\\'s Battle: The Threat of Mobile Malware on the Enterprise (lien direct) |

Nos recherches montrent également que les 29 familles de logiciels malveillants que nous avons soulignées dans le rapport de cambriolage ciblent également 478 applications mobiles non bancaires dans 32 catégories.

Our research also shows that the 29 malware families we highlighted in the Heist report also target 478 non-banking mobile applications across 32 categories. |

Malware Threat Mobile | ★★★ | ||

| 2024-05-15 12:59:21 | E / S 2024: Ce qui est nouveau dans la sécurité et la confidentialité d'Android I/O 2024: What\\'s new in Android security and privacy (lien direct) |

Posted by Dave Kleidermacher, VP Engineering, Android Security and Privacy

Our commitment to user safety is a top priority for Android. We\'ve been consistently working to stay ahead of the world\'s scammers, fraudsters and bad actors. And as their tactics evolve in sophistication and scale, we continually adapt and enhance our advanced security features and AI-powered protections to help keep Android users safe.

In addition to our new suite of advanced theft protection features to help keep your device and data safe in the case of theft, we\'re also focusing increasingly on providing additional protections against mobile financial fraud and scams.

Today, we\'re announcing more new fraud and scam protection features coming in Android 15 and Google Play services updates later this year to help better protect users around the world. We\'re also sharing new tools and policies to help developers build safer apps and keep their users safe.

Google Play Protect live threat detection

Google Play Protect now scans 200 billion Android apps daily, helping keep more than 3 billion users safe from malware. We are expanding Play Protect\'s on-device AI capabilities with Google Play Protect live threat detection to improve fraud and abuse detection against apps that try to cloak their actions.

With live threat detection, Google Play Protect\'s on-device AI will analyze additional behavioral signals related to the use of sensitive permissions and interactions with other apps and services. If suspicious behavior is discovered, Google Play Protect can send the app to Google for additional review and then warn users or disable the app if malicious behavior is confirmed. The detection of suspicious behavior is done on device in a privacy preserving way through Private Compute Core, which allows us to protect users without collecting data. Google Pixel, Honor, Lenovo, Nothing, OnePlus, Oppo, Sharp, Transsion, and other manufacturers are deploying live threat detection later this year.

Stronger protections against fraud and scams

We\'re also bringing additional protections to fight fraud and scams in Android 15 with two key enhancements to safeguard your information and privacy from bad apps:

Protecting One-time Passwords from Malware: With the exception of a few types of apps, such as wearable companion apps, one-time passwords are now hidden from notifications, closing a common attack vector for fraud and spyware.

Expanded Restricted Settings: To help protect more sensitive permissions that are commonly abused by fraudsters, we\'re expanding Android 13\'s restricted settings, which require additional user approval to enable permissions when installing an app from an Internet-sideloading source (web browsers, messaging apps or file managers).

We are continuing to develop new, AI-powered protections,

Stronger protections against fraud and scams

We\'re also bringing additional protections to fight fraud and scams in Android 15 with two key enhancements to safeguard your information and privacy from bad apps:

Protecting One-time Passwords from Malware: With the exception of a few types of apps, such as wearable companion apps, one-time passwords are now hidden from notifications, closing a common attack vector for fraud and spyware.

Expanded Restricted Settings: To help protect more sensitive permissions that are commonly abused by fraudsters, we\'re expanding Android 13\'s restricted settings, which require additional user approval to enable permissions when installing an app from an Internet-sideloading source (web browsers, messaging apps or file managers).

We are continuing to develop new, AI-powered protections, |

Malware Tool Threat Mobile Cloud | ★★ | ||

| 2024-05-15 12:55:25 | GPT-4o : OpenAI ajoute la conversation vocale (lien direct) | OpenAI lance son nouveau modèle GPT-4o avec une capacité de conversation vocale, une application de bureau et une interface utilisateur mise à jour. L'accès est gratuit...avec des limites. | ★★★ | |||

| 2024-05-15 12:47:13 | Comment repérer un faux compte Facebook How To Spot A Fake Facebook Account (lien direct) |

>  Comment gérez-vous vos amis Facebook?Gardez-vous votre liste très serrée et n'incluez-vous que \\ 'actif \' copains?Ou ...

Comment gérez-vous vos amis Facebook?Gardez-vous votre liste très serrée et n'incluez-vous que \\ 'actif \' copains?Ou ...

>  How do you manage your Facebook friends? Do you keep your list really tight and only include \'active\' pals? Or...

How do you manage your Facebook friends? Do you keep your list really tight and only include \'active\' pals? Or...

|

★★ | |||

| 2024-05-15 12:47:00 | Microsoft Patches 61 défauts, dont deux jours zéro exploités activement Microsoft Patches 61 Flaws, Including Two Actively Exploited Zero-Days (lien direct) |

Microsoft a abordé & nbsp; un total de & nbsp; 61 nouveaux défauts de sécurité & nbsp; dans son logiciel dans le cadre de ses mises à jour de mardi pour le mardi 2024, y compris deux jours zéro & nbsp; qui & nbsp; ont & nbsp; été activement exploité & nbsp; dans le Wild.

Sur les 61 défauts, l'un est évalué, 59 sont notés importants et un est noté de gravité modérée. & Nbsp; ce & nbsp; est dans & nbsp; ajout à & nbsp; 30 vulnérabilités &

Microsoft has addressed a total of 61 new security flaws in its software as part of its Patch Tuesday updates for May 2024, including two zero-days which have been actively exploited in the wild. Of the 61 flaws, one is rated Critical, 59 are rated Important, and one is rated Moderate in severity. This is in addition to 30 vulnerabilities& |

★★★ | |||

| 2024-05-15 12:30:00 | Vers une télépathie artificielle ? Des chercheurs décodent la parole interne (lien direct) | Des scientifiques ont créé un dispositif capable de lire et traduire la parole interne d'une personne, ouvrant la voie à une forme de télépathie artificielle. Bien que les résultats soient modestes, cette avancée soulève des perspectives médicales et futuristes fascinantes. | ★★★ | |||

| 2024-05-15 12:27:30 | Un nouveau patron pour AWS… et un nouvel élan ? (lien direct) | Le 3 juin 2024, Matt Garman prendra la tête d'AWS. Il succédera à Adam Selipsky, qui avait pris le relais d'Andy Jassy il y a trois ans. | ★★ | |||

| 2024-05-15 12:15:40 | La violation des données de Santander a un impact sur les clients, les employés Santander Data Breach Impacts Customers, Employees (lien direct) |

> La banque espagnole Santander a déclaré que les clients du Chili, de l'Espagne et de l'Uruguay sont affectés par une violation de données d'un fournisseur tiers.

>The Spanish bank Santander said customers in Chile, Spain and Uruguay are affected by a data breach at a third-party provider. |

Data Breach | ★★★ | ||

| 2024-05-15 12:03:12 | DET.Eng.Hebdomadaire # 69 - RSA Ninjas a volé mon badge et swag Det. Eng. Weekly #69 - RSA ninjas stole my badge and swag (lien direct) |

Quelqu'un peut-il appeler John Wick ou Ja Rule?J'AI BESOIN D'AIDE

Can someone call John Wick, or Ja Rule? I NEED HELP |

★★ | |||

| 2024-05-15 12:00:20 | Black Hat Asia 2024 NOC: Cisco Security Cloud (lien direct) | Protection de Black Hat Asia NOC avec Cisco Security Cloud Protecting Black Hat Asia NOC with Cisco Security Cloud |

Cloud | ★★ | ||

| 2024-05-15 12:00:00 | Google étend l'outil de filigrane de contenu synthétique en texte généré par l'IA Google Expands Synthetic Content Watermarking Tool to AI-Generated Text (lien direct) |

Le synthèse de Google Deepmind \\ peut désormais être utilisé pour faire filigraner les images générées par l'AI, l'audio, le texte et la vidéo

Google DeepMind\'s SynthID can now be used to watermark AI-generated images, audio, text and video |

Tool | ★★ | ||

| 2024-05-15 11:50:17 | Le nouveau rapport Claroty se concentre sur les défis et les priorités des cyber-incidents fédéraux New Claroty report focuses on challenges and priorities of federal OT cyber incidents (lien direct) |

> De nouvelles données de la société de cybersécurité industrielle Claroty ont révélé que 68% des administrateurs fédéraux de l'OT (technologie opérationnelle) et ...

>New data from industrial cybersecurity firm Claroty disclosed that 68 percent of federal OT (operational technology) administrators and... |

Industrial | ★★ | ||

| 2024-05-15 11:48:51 | Les attaques MITM peuvent toujours contourner la sécurité de FIDO2, avertissent les chercheurs MITM Attacks Can Still Bypass FIDO2 Security, Researchers Warn (lien direct) |

> Par deeba ahmed

FIDO2 est-il vraiment inébranlable?Des recherches récentes expose une vulnérabilité potentielle où les attaquants pourraient utiliser des techniques MITM pour contourner les clés de sécurité FIDO2.

Ceci est un article de HackRead.com Lire le post original: Les attaques MITM peuvent toujours contourner la sécurité FIDO2, avertissent les chercheurs

>By Deeba Ahmed Is FIDO2 truly unbreachable? Recent research exposes a potential vulnerability where attackers could use MITM techniques to bypass FIDO2 security keys. This is a post from HackRead.com Read the original post: MITM Attacks Can Still Bypass FIDO2 Security, Researchers Warn |

Vulnerability | ★★ | ||

| 2024-05-15 11:45:28 | Les mots de passe couramment utilisés pour les nouveaux comptes incluent «utilisateur» et «bienvenue Commonly used passwords for new accounts include “User” & “Welcome (lien direct) |

Les nouvelles recherches sur l'utilisation des mots de passe pour de nouveaux comptes pendant le processus d'intégration ont révélé une tendance inquiétante où les mots de passe de supposition facilement ne sont pas inchangés pour de nouveaux entrées, présentant des risques de sécurité importants pour les organisations.Les résultats de SECOPS Software, une société OutPost24, ont analysé 651 millions de mots de passe compromis qui ont mis en évidence une liste de 120 000 mot de passe couramment utilisés [& # 8230;]

Le post mots de passe couramment utilisés pourLes nouveaux comptes incluent «utilisateur» et «bienvenue apparu pour la première fois sur gourou de la sécurité informatique .

New research into password usage for new accounts during the onboarding process, has revealed a worrying trend where easily guessable passwords are left unchanged for new starters, presenting significant security risks for organisations. The findings from Secops Software, an Outpost24 company, analysed 651 million compromised passwords which highlighted a list of 120,000 commonly used password […] The post Commonly used passwords for new accounts include “User” & “Welcome first appeared on IT Security Guru. |

Prediction | ★★ | ||

| 2024-05-15 11:45:00 | La force de cyber-sécurité veut changer la conversation autour du risque Cyber Safety Force wants to change conversation around risk (lien direct) |

Les nouvelles recherches sur l'utilisation des mots de passe pour de nouveaux comptes pendant le processus d'intégration ont révélé une tendance inquiétante où les mots de passe de supposition facilement ne sont pas inchangés pour de nouveaux entrées, présentant des risques de sécurité importants pour les organisations.Les résultats de SECOPS Software, une société OutPost24, ont analysé 651 millions de mots de passe compromis qui ont mis en évidence une liste de 120 000 mot de passe couramment utilisés [& # 8230;]

Le post mots de passe couramment utilisés pourLes nouveaux comptes incluent «utilisateur» et «bienvenue apparu pour la première fois sur gourou de la sécurité informatique .

New research into password usage for new accounts during the onboarding process, has revealed a worrying trend where easily guessable passwords are left unchanged for new starters, presenting significant security risks for organisations. The findings from Secops Software, an Outpost24 company, analysed 651 million compromised passwords which highlighted a list of 120,000 commonly used password […] The post Commonly used passwords for new accounts include “User” & “Welcome first appeared on IT Security Guru. |

★★★ | |||

| 2024-05-15 11:37:33 | Centre d'opération de sécurité en tant que marché de services pour atteindre 16,5 milliards de dollars d'ici 2032 Security Operation Center as a Service Market to Reach $16.5 Bn by 2032 (lien direct) |

Centre d'opération de sécurité en tant que marché de services pour atteindre 16,5 milliards de dollars d'ici 2032

par Global Market Insights, inc.

-

rapports spéciaux

Security Operation Center as a Service Market to Reach $16.5 Bn by 2032 by Global Market Insights, Inc. - Special Reports |

★★★ | |||

| 2024-05-15 11:31:08 | 11 juin Lyon : Les Rencontres Défense & Cyber 2024 (lien direct) | 11 juin Lyon : Les Rencontres Défense & Cyber 2024 - Événements | ★★ | |||

| 2024-05-15 11:10:51 | Comment configurer et utiliser un VPN sur Android (un guide étape par étape) How to Set Up & Use a VPN on Android (A Step-by-Step Guide) (lien direct) |

Vous essayez de configurer ou de configurer un VPN sur votre Android?Apprenez à démarrer avec notre guide étape par étape.

Trying to configure or set up a VPN on your Android? Learn how to get started with our step-by-step guide. |

Mobile | ★★ | ||

| 2024-05-15 11:04:55 | 900k touchés par la violation de données chez le Mississippi Healthcare Provider 900k Impacted by Data Breach at Mississippi Healthcare Provider (lien direct) |

> Singing River Health System indique que les informations personnelles d'environ 900 000 personnes ont été volées lors d'une attaque de ransomware d'août 2023.

>Singing River Health System says the personal information of roughly 900,000 individuals was stolen in an August 2023 ransomware attack. |

Ransomware Data Breach Medical | ★★★ | ||

| 2024-05-15 11:00:00 | Les données des clients de Santander sont compromises après une violation tierce Santander Customer Data Compromised Following Third-Party Breach (lien direct) |

Santander a averti que les données des clients et des employés ont été violées à la suite d'un accès non autorisé à une base de données détenue par un fournisseur tiers

Santander has warned that customer and employee data has been breached following unauthorized access to a database held by a third-party provider |

★★★ | |||

| 2024-05-15 10:57:35 | La CISA émet des conseils ICS sur les vulnérabilités matérielles de Rockwell, Subnet, Johnson Controls, Mitsubishi Electric CISA issues ICS advisories on hardware vulnerabilities from Rockwell, SUBNET, Johnson Controls, Mitsubishi Electric (lien direct) |

> L'Agence américaine de sécurité de la cybersécurité et de l'infrastructure (CISA) a publié mardi quatre avis de systèmes de contrôle industriel (ICS), offrant ...

>The U.S. Cybersecurity and Infrastructure Security Agency (CISA) released four Industrial Control Systems (ICS) advisories on Tuesday, offering... |

Vulnerability Industrial | ★★★★ | ||

| 2024-05-15 10:44:00 | FBI saisir le forum de piratage de BreachForums utilisé pour fuir les données volées FBI seize BreachForums hacking forum used to leak stolen data (lien direct) |

Le FBI a saisi le célèbre forum de piratage de BreachForums utilisé pour fuir et vendre des données d'entreprise volées à d'autres cybercriminels.[...]

The FBI has seized the notorious BreachForums hacking forum used to leak and sell stolen corporate data to other cybercriminals. [...] |

★★ | |||

| 2024-05-15 10:43:43 | Les alertes de suivi indésirables déploient iOS, Android Unwanted Tracking Alerts Rolling Out to iOS, Android (lien direct) |

> Apple et Google ont déployé une nouvelle fonctionnalité mobile qui avertit les utilisateurs de trackers indésirables qui se déplacent avec eux.

>Apple and Google have rolled out a new mobile feature that warns users of unwanted trackers moving with them. |

Mobile | ★★ |

To see everything:

Our RSS (filtrered)