What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-03-26 15:06:56 | Claroty, Axonius Partner pour amener la gestion de la surface d'attaque d'entreprise aux systèmes cyber-physiques Claroty, Axonius partner to bring enterprise attack surface management to cyber-physical systems (lien direct) |

> La société de protection des systèmes cyber-physiques (CPS) Claroty et Axonius, fournisseur de gestion des actifs de cybersécurité et de gestion du SaaS, ont annoncé mardi ...

>Cyber-physical systems (CPS) protection company Claroty and Axonius, vendor of cybersecurity asset management and SaaS management, announced Tuesday... |

Cloud | ★★★ | ||

| 2024-03-26 10:00:00 | L'importance croissante du CAASM dans la stratégie de cybersécurité de l'entreprise The Growing Importance of CAASM in Company Cybersecurity Strategy (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. The recent years\' events, including the proliferation of ransomware, the pandemic, and political tensions, have fast-tracked the development of both offensive and defensive tools in the cyber domain. Cybersecurity concepts that were nascent a few years ago are now being refined, demonstrating the practical benefits of modern digital risk management strategies. Gartner analysts have highlighted the expansion of the attack surface as a significant risk for corporate cyber environments in the upcoming years. The most vulnerable entities include IoT devices, cloud apps, open-source systems, and complex software supply chains. There is an increasing demand for concepts like Cyber Asset Attack Surface Management (CAASM), External Attack Surface Management (EASM), and Cloud Security Posture Management (CSPM) in corporate security frameworks. This trend is also documented in Gartner\'s "hype" chart. Let\'s discuss the concept of CAASM, which is centered on identifying and managing all digital assets within an organization, whether they are internal or external. This approach aims to provide a comprehensive view and control over the organization\'s cyber environment, enhancing security measures and management practices. What Is CAASM CAASM assists IT departments in achieving end-to-end visibility of a company\'s cyber assets. This strategy creates a fuller understanding of the actual state of the infrastructure, enabling the security team to respond promptly to existing threats and potential future ones. CAASM-based products and solutions integrate with a broad array of data sources and security tools. CAASM gathers and aggregates data and analyzes perimeter traffic, providing a continuous, multi-dimensional view of the entire attack surface. Having access to current asset data enables information security officers to visualize the infrastructure and address security gaps promptly. They can prioritize the protection of assets and develop a unified perspective on the organization\'s actual security posture. This sets the stage for proactive risk management strategies. Exploring CAASM\'s Core Functions The CAASM approach equips security professionals with a variety of tools necessary for effectively managing an organization\'s attack surface and addressing risks. Asset Discovery A lack of visibility into all of an organization\'s assets heightens the risk of cyberattacks. Cyber Asset Attack Surface Management products automatically detect and catalog every component of a company\'s digital infrastructure, encompassing local, cloud, and various remote systems, including shadow IT. A company employing CAASM gains a clear overview of all its deployed web applications, servers, network devices, and cloud services. CAASM facilitates a comprehensive inventory of the devices, applications, networks, and users constituting the company\'s attack surface. Vulnerability Detection It is important to understand the risks each asset poses, such as missing the latest security updates or opportunities to access sensitive data. CAASM systems integrate asset data, helping security teams identify misconfigurations, vulnerabilities, and oth | Ransomware Tool Vulnerability Threat Prediction Cloud | ★★★ | ||

| 2024-03-26 07:45:57 | Atempo déploie une offre de cyber résilience et d\'orchestration des données sur le cloud souverain d\'OUTSCALE (lien direct) | Atempo déploie une offre de cyber résilience et d'orchestration des données sur le cloud souverain d'OUTSCALE Ce partenariat vise à intégrer les solutions de confiance d'Atempo dans la marketplace d'OUTSCALE, marque de Dassault Systèmes - Produits | Cloud | ★★★ | ||

| 2024-03-26 00:00:00 | Plateforme d'apprentissage de la cybersécurité Cybeready désormais disponible sur le marché SaaS de Nachonacho CybeReady Cybersecurity Learning Platform Now Available on the NachoNacho SaaS Marketplace (lien direct) |

Plateforme d'apprentissage de la cybersécurité Cybeready maintenant disponible sur le Nachonacho SaaS Marketplace

Le partenariat stratégique apporte Cybeready à l'écosystème du SAAS populaire alors que les organisations cherchent à rationaliser la gestion de la pile de logiciels

-

revues de produits

CybeReady Cybersecurity Learning Platform Now Available on the NachoNacho SaaS Marketplace Strategic Partnership Brings CybeReady to Popular SaaS Ecosystem as Organizations Look to Streamline Software Stack Management - Product Reviews |

Cloud | ★★★ | ||

| 2024-03-25 22:38:20 | Les États-Unis facturent des ressortissants chinois avec de la cyber-espion sur à peu près tout le monde pour Pékin US charges Chinese nationals with cyber-spying on pretty much everyone for Beijing (lien direct) |

plus: présumé sanctionné par le front, le Royaume-Uni blâme la RPC pour le vol de la Commission électorale, et l'Amérique a-t-elle besoin d'une cyber-force? Les États-Unis ont accusé lundi sept hommes chinois de pénétrer dans les réseaux informatiques, les comptes de messagerie,et le stockage cloud appartenant à de nombreuses organisations d'infrastructures critiques, entreprises et particuliers, y compris les entreprises américaines, les politiciens et leurs partis politiques.…

Plus: Alleged front sanctioned, UK blames PRC for Electoral Commission theft, and does America need a Cyber Force? The United States on Monday accused seven Chinese men of breaking into computer networks, email accounts, and cloud storage belonging to numerous critical infrastructure organizations, companies, and individuals, including US businesses, politicians, and their political parties.… |

Cloud | ★★★ | ||

| 2024-03-25 21:23:30 | St. Cloud le plus récent dans String of Florida Cities frappé de ransomwares St. Cloud most recent in string of Florida cities hit with ransomware (lien direct) |

Une autre ville de Floride a annoncé une cyberattaque, en rejoignant deux autres personnes qui ont traité des incidents au cours des derniers mois. & NBSP;La ville de St. Cloud a déclaré lundi qu'elle avait découvert une attaque de ransomware affectant les services de la ville et averti que si «de nombreux» services de la ville sont touchés, ils «fonctionnent du mieux que possible jusqu'à ce que le problème soit

Une autre ville de Floride a annoncé une cyberattaque, en rejoignant deux autres personnes qui ont traité des incidents au cours des derniers mois. & NBSP;La ville de St. Cloud a déclaré lundi qu'elle avait découvert une attaque de ransomware affectant les services de la ville et averti que si «de nombreux» services de la ville sont touchés, ils «fonctionnent du mieux que possible jusqu'à ce que le problème soit

Another city in Florida has announced a cyberattack, joining two others who have dealt with incidents over recent months. The city of St. Cloud said Monday it discovered a ransomware attack affecting city services and warned that while “many” city departments are affected they are “operating as best as possible until the issue is

Another city in Florida has announced a cyberattack, joining two others who have dealt with incidents over recent months. The city of St. Cloud said Monday it discovered a ransomware attack affecting city services and warned that while “many” city departments are affected they are “operating as best as possible until the issue is |

Ransomware Cloud | ★★★ | ||

| 2024-03-25 18:00:31 | Un système d'exploitation axé sur la base de données veut secouer la sécurité du cloud A Database-Oriented Operating System Wants to Shake Up Cloud Security (lien direct) |

Le système d'exploitation, DBOS, utilise nativement une base de données relationnelle pour réduire les coûts, faciliter le développement des applications et maintenir la cybersécurité et l'intégrité.

The operating system, DBOS, natively uses a relational database to reduce cost, ease application development, and maintain cybersecurity and integrity. |

Cloud | ★★ | ||

| 2024-03-25 17:00:00 | Statistiques de Netkope Threat Labs pour février 2024 Netskope Threat Labs Stats for February 2024 (lien direct) |

> Netskope Threat Labs publie un article de blog de résumé mensuel des principales menaces que nous suivons sur la plate-forme NetSkope.Cet article vise à fournir une intelligence stratégique et exploitable sur les menaces actives contre les utilisateurs d'entreprise du monde entier.Résumé OneDrive et Github étaient en haut de la liste des applications cloud top utilisées pour les téléchargements de logiciels malveillants, montrant un [& # 8230;]

>Netskope Threat Labs publishes a monthly summary blog post of the top threats we track on the Netskope platform. This post aims to provide strategic, actionable intelligence on active threats against enterprise users worldwide. Summary OneDrive and GitHub were on the top of the list of top cloud apps used for malware downloads, showing a […] |

Malware Threat Cloud | ★★ | ||

| 2024-03-25 15:18:59 | La NSA exhorte les fournisseurs de services cloud à hiérarchiser la sécurité grâce à des pratiques de journalisation efficaces NSA urges cloud service providers to prioritize security through effective logging practices (lien direct) |

La U.S.National Security Agency (NSA) a publié un document exhortant les fournisseurs de services cloud (CSP) pour hiérarchiser la sécurité pour ...

The U.S. National Security Agency (NSA) issued a document urging cloud service providers (CSPs) to prioritize security for... |

Cloud | ★★ | ||

| 2024-03-25 12:00:00 | Les cyberattaques conscientes du nuage augmentent 110% alors que les groupes de menaces aiguisent leurs compétences d'attaque Cloud-Conscious Cyber Attacks Spike 110% as Threat Groups Sharpen their Attack Skills (lien direct) |

Les nouvelles données montrent une expertise accrue dans la mise en œuvre et l'exploitation des environnements cloud.

Les nouvelles données montrent une expertise accrue dans la mise en œuvre et l'exploitation des environnements cloud.

New data shows increased expertise in leveraging and exploiting cloud environments.

New data shows increased expertise in leveraging and exploiting cloud environments. |

Threat Cloud | ★★★ | ||

| 2024-03-25 09:38:38 | Ferhat Kaddour, Atempo : Les backups sont désormais des éléments actifs de vos politiques cyber (lien direct) | Ferhat Kaddour, Atempo : Les backups sont désormais des éléments actifs de vos politiques cyber. Lors du Forum InCyber, Atempo annoncera son partenariat avec OUTSCALE pour proposer une offre de cyber résilience et d'orchestration des données vers le cloud souverain. - Interviews / INCYBER 2024 | Cloud | ★★ | ||

| 2024-03-25 06:00:56 | DNS pendante: nettoyage de printemps pour protéger contre le risque d'identification Dangling DNS: Spring Cleaning to Protect Against Impersonation Risk (lien direct) |

It is well-established that email is the number one threat vector for cyberattacks. It\'s a go-to for many bad actors because they don\'t need to be highly skilled to initiate an email-based attack. Nor do they need to do elaborate work upfront. Their success hinges on their ability to be convincing. Targets must believe that they are interacting with a trusted source if they\'re going to voluntarily hand over sensitive data, provide their authentication credentials, make a wire transfer or install malware. That\'s why a critical part of any company\'s security posture is using protocols and policies that reduce impersonation risk. And a major step in this direction is to enable and enforce email authentication methods across all your domains. These include: Sender Policy Framework (SPF). This is a published authoritative list of approved sending IP addresses. It can help recipient email systems confirm that an email is coming from a legitimate source and is not impersonating a person or entity through spoofing. DomainKeys Identified Mail (DKIM). This email authentication method stamps a digital signature to outgoing emails. It helps recipient email systems verify, with proper alignment, that the email was sent by the domain it claims to be from and that it hasn\'t been altered in transit. Domain-based Message Authentication, Reporting, and Conformance (DMARC). This email authentication protocol builds on SPF and DKIM by allowing senders to set policies for handling emails that fail these authentication checks. If you don\'t maintain your systems, bad actors can exploit out-of-date information and nullify your email authentication efforts. In this blog, we will highlight a key bad actor impersonation tactic to inspire you to regularly spring clean your records moving forward. The tactic in focus: “dangling DNS” Dangling DNS refers to a misconfiguration in your email-related domain name system (DNS) records. A reference domain or subdomain is left pointing to a domain that no longer exists or is not under the control of the original domain owner. The term “dangling" implies that the DNS entry is pointing to something that is hanging without proper support. In this case, it is a domain that has expired. Bad actors have gotten wise to the fact that these expired domains create a crack in your defense that they can exploit. The risk of subdomain takeover If a subdomain is left pointing to an external service that the domain owner no longer controls, an attacker can register that domain to gain control of any DNS records that are pointed toward it. So, when they initiate their impersonation-based attack, they have the added benefit of passing email authentication! Using SPF records with all your sending infrastructure listed, rather than hidden behind an SPF macro, also discloses sensitive data about your company\'s infrastructure. Attackers can use this data to plan and execute targeted attacks. Actions you can take to reduce risk To mitigate the risks associated with dangling DNS records, domain owners must review their email-related DNS configurations regularly. It is especially important when you decommission or change services. Here are some actions that can help you to reduce your risk exposure. Regularly review and remove unused DNS records You should promptly remove DNS records that point to deprecated or unused services: SPF records. Review and minimize the entries that are posted within your SPF record. Review every “Include” and “Reference”, especially for third parties and expired domains, or if domains change owners. Access to SPF telemetry data can help simplify your investigations. DKIM selector records. Review CNAMEd DKIM selector records that point to third parties for expired domains, or if domains change owners. DMARC policy records. Review CNAMEd DMARC records that point to third parties for expired domains, or if domains change owners. MX records. Review MX records for your domains to see if any old entries are still inc | Malware Threat Cloud | ★★★ | ||

| 2024-03-22 16:14:20 | La stratégie cloud nationale se porte sur le IaaS (lien direct) | Après des appels à projets consacrés notamment aux suites bureautiques et aux espaces de données, l'État en organise un axé sur les offres IaaS/PaaS. | Cloud | ★★ | ||

| 2024-03-22 13:00:00 | Félicitations aux lauréats du prix du NETSKOPE 2024 Global Partner Award Congratulations to the Netskope 2024 Global Partner Award Winners (lien direct) |

> Netskope est fier d'annoncer les lauréats du prix du partenaire de l'année de cette année.Nos partenaires sont essentiels à notre succès, et nous sommes ravis de reconnaître leurs contributions incroyables. & # 160;Cette année, le programme de récompenses de \\ célèbre les partenaires qui vont au-delà pour aider les organisations à adopter le pouvoir de la sase et à sécuriser leur parcours cloud.[& # 8230;]

>Netskope is proud to announce this year\'s Global Partner of the Year award winners. Our partners are essential to our success, and we are thrilled to recognize their incredible contributions. This year\'s awards program celebrates partners who are going above and beyond to help organizations embrace the power of SASE and secure their cloud journey. […] |

Cloud | ★★ | ||

| 2024-03-22 06:00:42 | La solution centrée sur l'homme à un problème centré sur l'homme défiant vos données critiques The Human-Centric Solution to a Human-Centric Problem-Defending Your Critical Data (lien direct) |

This cybersecurity lore is well on its way to becoming cliché. But like most clichés, it\'s true: Data doesn\'t leave your organization on its own. People let your data out. They either take it with them, or they leave the door open for someone else to help themselves. In this environment, where cybercriminals are less inclined to target software vulnerabilities and far more focused on our identities, the perimeter as we once knew it has disappeared. Today, our people are the perimeter-wherever they are, on-premises or in the cloud, and whatever systems, devices and credentials they use to access our data. Needless to say, if cyberattacks are targeted at our people (or rather, their identities), then our cyber defenses must be targeted, too. But with large and often remote workforces accessing our networks across various endpoints, this is increasingly challenging. To protect our people-and, in turn, our businesses-we need a deep understanding of who is accessing our data as well as how, when, where and why. It\'s only when we have all this information that we can begin to place protections where they are needed most, educate users on the risks they face and fight threat actors on the new frontier of our identities. Tackling insider threats As if defending a new, more fluid perimeter wasn\'t difficult enough, the increased focus on our identities presents another problem. Our people are already within our traditional defenses. So, to protect against malicious, compromised or careless users who are enabling data loss, we need to defend from the inside out. Email remains the number one entry point for common and advanced threats, so any effective defense starts in the inbox. Our people must understand the importance of strong credentials, the risk of password reuse and sharing, and the dangers posed by phishing emails, malicious links and bogus attachments. In our research for the 2024 State of the Phish report, Proofpoint found that security professionals in Europe and the Middle East rated password reuse as the riskiest behavior-and the second-most common behavior among end users. Email protection tools can assist here, too, by filtering malicious messages before they reach the inbox. That helps to mitigate the compromised employee use case. However, security teams must always assume that threats will get through these lines of defense, even with detection rates above 99% being the norm. And when they do, additional layers of security are needed to stop them in their tracks. Advanced enterprise data loss prevention (DLP) and insider threat management (ITM) tools provide this additional layer. By analyzing content, behavior and threat telemetry, these tools highlight anomalous or suspicious behavior that can lead to data loss. Careless users were the most cited cause of data loss in our inaugural 2024 Data Loss Landscape report. To handle this use case you might want to interrupt their careless behavior with a security prompt. For example, suppose an employee attempts to send confidential files in a plain text email. A simple pop-up advising them to reconsider their action could prevent this data from being exposed. A complete log of the incident is also captured, which can add real-world context to security awareness training. Another action that a careless user may perform is to send an email to the wrong recipient. According to our research, 1 in 3 users misdirected one or two emails to the wrong recipient. In the event of a malicious insider, intelligent DLP and ITM tools will spot and alert security teams to any high-risk behaviors. This could be a user who downloads an unauthorized app to a corporate machine or renames files to hide their intentions and cover their tracks. As for leavers-who remain one of the primary reasons for insider-driven data loss-security teams can take a more proactive approach. By focusing on these high-risk employees, you can build an evidential picture of intent. With the right tools in place, you can capture activity l | Tool Vulnerability Threat Cloud | ★★ | ||

| 2024-03-22 00:00:00 | APT29 Uses WINELOADER to Target German Political Parties (lien direct) | Written by: Luke Jenkins, Dan Black

Executive Summary In late February, APT29 used a new backdoor variant publicly tracked as WINELOADER to target German political parties with a CDU-themed lure. This is the first time we have seen this APT29 cluster target political parties, indicating a possible area of emerging operational focus beyond the typical targeting of diplomatic missions. Based on the SVR\'s responsibility to collect political intelligence and this APT29 cluster\'s historical targeting patterns, we judge this activity to present a broad threat to European and other Western political parties from across the political spectrum. Please see the Technical Annex for technical details and MITRE ATT&CK techniques, (T1543.003, T1012, T1082, T1134, T1057, T1007, T1027, T1070.004, T1055.003 and T1083) Threat Detail In late February 2024, Mandiant identified APT29 - a Russian Federation backed threat group linked by multiple governments to Russia\'s Foreign Intelligence Service (SVR) - conducting a phishing campaign targeting German political parties. Consistent with APT29 operations extending back to 2021, this operation leveraged APT29\'s mainstay first-stage payload ROOTSAW (aka EnvyScout) to deliver a new backdoor variant publicly tracked as WINELOADER. Notably, this activity represents a departure from this APT29 initial access cluster\'s typical remit of targeting governments, foreign embassies, and other diplomatic missions, and is the first time Mandiant has seen an operational interest in political parties from this APT29 subcluster. Additionally, while APT29 has previously used lure documents bearing the logo of German government organizations, this is the first instance where we have seen the group use German-language lure content - a possible artifact of the targeting differences (i.e. domestic vs. foreign) between the two operations. Phishing emails were sent to victims purporting to be an invite to a dinner reception on 01 March bearing a logo from the Christian Democratic Union (CDU), a major political party in Germany (see Figure 1). The German-language lure document contains a phishing link directing victims to a malicious ZIP file containing a ROOTSAW dropper hosted on an actor-controlled compromised website “https://waterforvoiceless[.]org/invite.php”. ROOTSAW delivered a second-stage CDU-themed lure document and a next stage WINELOADER payload retrieved from “waterforvoiceless[.]org/util.php”. WINELOADER was first observed in operational use in late January 2024 in an operation targeting likely diplomatic entities in Czechia, Germany, India, Italy, Latvia, and Peru. The backdoor contains several features and functions that overlap with several known APT29 malware families including BURNTBATTER, MUSKYBEAT and BEATDROP, indicating they are likely created by a common developer (see Technical Annex for additional details). |

Malware Threat Cloud Technical | APT 29 | ★★★ | |

| 2024-03-21 18:18:00 | AndroxGH0st malware cible les applications Laravel pour voler des informations d'identification cloud AndroxGh0st Malware Targets Laravel Apps to Steal Cloud Credentials (lien direct) |

Les chercheurs en cybersécurité ont fait la lumière sur un outil appelé & nbsp; androxgh0st & nbsp; qui a utilisé pour cibler les applications Laravel et voler des données sensibles.

"Il fonctionne en numérisant et en supprimant des informations importantes à partir des fichiers .env, en révélant les détails de connexion liés à AWS et Twilio", a déclaré le chercheur de Juniper Threat Labs Kashinath T Pattan & NBSP;

"Classé comme un cracker SMTP, il exploite SMTP

Cybersecurity researchers have shed light on a tool referred to as AndroxGh0st that\'s used to target Laravel applications and steal sensitive data. "It works by scanning and taking out important information from .env files, revealing login details linked to AWS and Twilio," Juniper Threat Labs researcher Kashinath T Pattan said. "Classified as an SMTP cracker, it exploits SMTP |

Malware Tool Threat Cloud | ★★ | ||

| 2024-03-21 17:13:23 | Un bug de prise de contrôle en 1 clic dans AWS Apache Air Flow révèle un risque plus important 1-Click Takeover Bug in AWS Apache Airflow Reveals Larger Risk (lien direct) |

Un bogue a exposé les utilisateurs d'un service de gestion du flux de travail AWS au lancement de cookies, mais dans les coulisses se trouve un problème encore plus profond qui se déroule sur tous les meilleurs services cloud.

A bug exposed users of an AWS workflow management service to cookie tossing, but behind the scenes lies an even deeper issue that runs across all of the top cloud services. |

Cloud | ★★★ | ||

| 2024-03-21 17:00:00 | Comment accélérer les évaluations des risques des fournisseurs à l'ère de SAAS How to Accelerate Vendor Risk Assessments in the Age of SaaS Sprawl (lien direct) |

Dans l'environnement commercial numérique du numérique aujourd'hui dominé par les applications SaaS, les organisations dépendent de plus en plus de fournisseurs tiers pour les services cloud et les solutions logicielles essentielles.Au fur et à mesure que de plus en plus de vendeurs et de services sont ajoutés au mélange, la complexité et les vulnérabilités potentielles dans la chaîne d'approvisionnement & NBSP; SAASS (NBSP; Snowball rapidement.C'est pourquoi la gestion efficace des risques des fournisseurs (VRM) est un

In today\'s digital-first business environment dominated by SaaS applications, organizations increasingly depend on third-party vendors for essential cloud services and software solutions. As more vendors and services are added to the mix, the complexity and potential vulnerabilities within the SaaS supply chain snowball quickly. That\'s why effective vendor risk management (VRM) is a |

Vulnerability Cloud | ★★ | ||

| 2024-03-21 16:54:15 | CrowdStrike améliore les capacités de détection et de réponse des nuages (CDR) pour protéger le pipeline CI / CD CrowdStrike Enhances Cloud Detection and Response (CDR) Capabilities to Protect CI/CD Pipeline (lien direct) |

L'augmentation de l'adoption du cloud a été rencontrée par une augmentation correspondante des menaces de cybersécurité.Les intrusions de nuages ont augmenté par un échec de 75% en 2023, les cas soucieux du cloud augmentant de 110%.Au milieu de cette surtension, les adversaires ECRIME sont devenus les principaux acteurs de la menace ciblant le cloud, représentant 84% des intrusions soucieuses du nuage attribuées aux adversaires.Pour les grandes entreprises qui [& # 8230;]

The increase in cloud adoption has been met with a corresponding rise in cybersecurity threats. Cloud intrusions escalated by a staggering 75% in 2023, with cloud-conscious cases increasing by 110%. Amid this surge, eCrime adversaries have become the top threat actors targeting the cloud, accounting for 84% of adversary-attributed cloud-conscious intrusions. For large enterprises that […] |

Threat Cloud | ★★★ | ||

| 2024-03-21 11:17:42 | Les réseaux de Nozomi étendent l'empreinte du cloud mondial avec une nouvelle région de Vantage aux EAU Nozomi Networks expands global cloud footprint with new Vantage region in the UAE (lien direct) |

> La société de sécurité OT et IoT Nozomi Networks a annoncé mercredi l'expansion de son empreinte cloud mondiale avec le ...

>OT and IoT security company Nozomi Networks announced Wednesday the expansion of its global cloud footprint with the... |

Cloud | ★★ | ||

| 2024-03-21 09:04:20 | Tenable lance une fonctionnalité Zero Trust Cloud (lien direct) | Tenable lance une fonctionnalité Zero Trust Cloud pour renforcer la sécurité de Kubernetes La plateforme CNAPP Tenable Cloud Security étend ses capacités pour Kubernetes, intégrant la visibilité contextuelle des risques, des contrôles de sécurité préventifs et l'application du zero trust/du moindre privilège. - Produits | Cloud | ★★ | ||

| 2024-03-21 00:00:00 | Bringing Access Back - Initial Access Brokers Exploit F5 BIG-IP (CVE-2023-46747) and ScreenConnect (lien direct) | Written by: Michael Raggi, Adam Aprahamian, Dan Kelly, Mathew Potaczek, Marcin Siedlarz, Austin Larsen

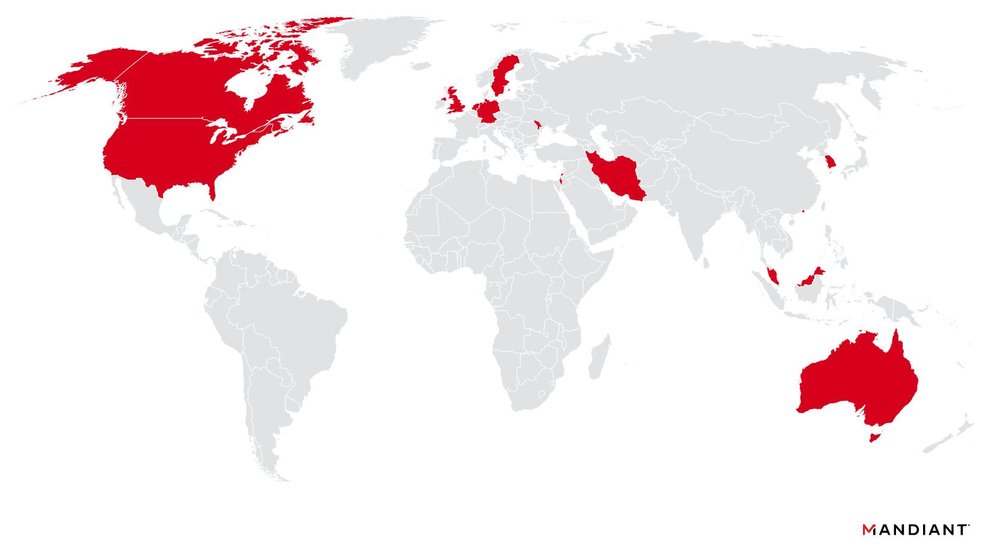

During the course of an intrusion investigation in late October 2023, Mandiant observed novel N-day exploitation of CVE-2023-46747 affecting F5 BIG-IP Traffic Management User Interface. Additionally, in February 2024, we observed exploitation of Connectwise ScreenConnect CVE-2024-1709 by the same actor. This mix of custom tooling and the SUPERSHELL framework leveraged in these incidents is assessed with moderate confidence to be unique to a People\'s Republic of China (PRC) threat actor, UNC5174. Mandiant assesses UNC5174 (believed to use the persona "Uteus") is a former member of Chinese hacktivist collectives that has since shown indications of acting as a contractor for China\'s Ministry of State Security (MSS) focused on executing access operations. UNC5174 has been observed attempting to sell access to U.S. defense contractor appliances, UK government entities, and institutions in Asia in late 2023 following CVE-2023-46747 exploitation. In February 2024, UNC5174 was observed exploiting ConnectWise ScreenConnect vulnerability (CVE-2024-1709) to compromise hundreds of institutions primarily in the U.S. and Canada. Targeting and Timeline UNC5174 has been linked to widespread aggressive targeting and intrusions of Southeast Asian and U.S. research and education institutions, Hong Kong businesses, charities and non-governmental organizations (NGOs), and U.S. and UK government organizations during October and November 2023, as well as in February 2024. The actor appears primarily focused on executing access operations. Mandiant observed UNC5174 exploiting various vulnerabilities during this time. ConnectWise ScreenConnect Vulnerability CVE-2024-1709 F5 BIG-IP Configuration Utility Authentication Bypass Vulnerability CVE-2023-46747 Atlassian Confluence CVE-2023-22518 Linux Kernel Exploit CVE-2022-0185 Zyxel Firewall OS Command Injection Vulnerability CVE-2022-30525 Investigations revealed several instances of UNC5174 infrastructure, exposing the attackers\' bash command history. This history detailed artifacts of extensive reconnaissance, web application fuzzing, and aggressive scanning for vulnerabilities on internet-facing systems belonging to prominent universities in the U.S., Oceania, and Hong Kong regions. Additionally, key strategic targets like think tanks in the U.S. and Taiwan were identified; however, Mandiant does not have significant evidence to determine successful exploitation of these targets.  Figure 1: UNC5174 global targeting map

Initial Disclosure of CVE-2023-46747

On Oct. 25, 2023, Praetorian published an advisory and proof-of-concept (PoC) for a zero-day (0-day) vulnerabil

Figure 1: UNC5174 global targeting map

Initial Disclosure of CVE-2023-46747

On Oct. 25, 2023, Praetorian published an advisory and proof-of-concept (PoC) for a zero-day (0-day) vulnerabil |

Malware Tool Vulnerability Threat Cloud | ★★★ | ||

| 2024-03-20 16:57:00 | Sécurité générative de l'IA - Sécurisez votre entreprise dans un monde alimenté par LLMS Generative AI Security - Secure Your Business in a World Powered by LLMs (lien direct) |

Saviez-vous que 79% des organisations exploitent déjà des technologies génératrices d'IA?Tout comme Internet a défini les années 90 et le cloud a révolutionné les années 2010, nous sommes maintenant à l'ère des modèles de grande langue (LLM) et de l'IA générative.

Le potentiel de l'IA génératif est immense, mais il apporte des défis importants, en particulier dans l'intégration de la sécurité.Malgré leurs capacités puissantes,

Did you know that 79% of organizations are already leveraging Generative AI technologies? Much like the internet defined the 90s and the cloud revolutionized the 2010s, we are now in the era of Large Language Models (LLMs) and Generative AI. The potential of Generative AI is immense, yet it brings significant challenges, especially in security integration. Despite their powerful capabilities, |

Cloud | ★★★ | ||

| 2024-03-20 12:49:56 | Détecter les menaces de nuage avec CloudGrappler Detecting Cloud Threats With CloudGrappler (lien direct) |

L'outil open source de Permiso peut aider les équipes de sécurité à identifier les acteurs de la menace qui se cachent dans leurs environnements AWS et Azure.

The open-source tool from Permiso can help security teams identify threat actors lurking within their AWS and Azure environments. |

Tool Threat Cloud | ★★ | ||

| 2024-03-20 08:35:30 | Nozomi Networks lance la plate-forme SaaS pour la sécurité OT et IoT dans les Émirats arabes unis Nozomi Networks Launches SaaS Platform for OT and IoT Security in the United Arab Emirates (lien direct) |

Nozomi Networks lance la première plateforme SaaS pour la sécurité OT et IoT

Aux Émirats arabes unis

élargit l'empreinte mondiale avec une nouvelle région de vue aux EAU;Prend en charge la stratégie de cybersécurité des EAU pour renforcer les infrastructures numériques et accélérer la transformation numérique et les initiatives de la ville intelligente

-

revues de produits

Nozomi Networks Launches First SaaS Platform for OT and IoT Security in the United Arab Emirates Expands global footprint with new Vantage region in the UAE; supports UAE Cyber Security Strategy to strengthen digital infrastructure and accelerate digital transformation and smart city initiatives - Product Reviews |

Industrial Cloud | ★★ | ||

| 2024-03-20 04:56:57 | Qu'est-ce que la gestion des journaux et pourquoi vous en avez besoin What Is Log Management and Why you Need it (lien direct) |

Grâce à la chaîne d'approvisionnement en plein essor, à une multitude d'appareils IoT et de travail à domicile et une présence en expansion du cloud, les organisations ingèrent constamment de nouveaux matériels dans leur environnement informatique.Avec chaque nouvelle ligne de code vient une nouvelle chance pour une vulnérabilité cachée.Avec chaque faiblesse non fondée, les attaquants acquièrent une autre occasion pour prendre pied dans l'organisation et compromettre les actifs sensibles.Afin de l'arrêter, les entreprises peuvent tirer parti des outils de gestion de la configuration de sécurité (SCM) et des outils de surveillance de l'intégrité des fichiers (FIM), mais pour vraiment créer une approche préventive, ils ont besoin de plein ...

Thanks to the burgeoning supply chain, a host of IoT and work-from-home devices, and an expanding cloud presence, organizations are constantly ingesting new hardware into their IT environments. With each new line of code comes a fresh chance for a hidden vulnerability. With each unfound weakness, attackers gain one more opportunity to gain a foothold in the organization and compromise sensitive assets. In order to stop this, companies can leverage security configuration management (SCM) and file integrity monitoring (FIM) tools, but to truly create a preventative approach, they need full... |

Tool Vulnerability Cloud | ★★★ | ||

| 2024-03-19 15:33:07 | Les Russes ne pourront plus accéder à Microsoft Cloud Services, Business Intelligence Tools Russians will no longer be able to access Microsoft cloud services, business intelligence tools (lien direct) |

Microsoft aurait suspendu l'accès à ses services cloud pour les utilisateurs russes ce mois-ci en raison des sanctions européennes imposées à la Russie après son invasion de l'Ukraine.La société de technologie russe Softline, l'un des plus grands distributeurs de produits Microsoft du pays, a déclaré dans un communiqué la semaine dernière que les utilisateurs locaux

Microsoft aurait suspendu l'accès à ses services cloud pour les utilisateurs russes ce mois-ci en raison des sanctions européennes imposées à la Russie après son invasion de l'Ukraine.La société de technologie russe Softline, l'un des plus grands distributeurs de produits Microsoft du pays, a déclaré dans un communiqué la semaine dernière que les utilisateurs locaux

Microsoft will reportedly suspend access to its cloud services for Russian users this month as a result of European sanctions imposed on Russia after its invasion of Ukraine. The Russian tech firm Softline, one of the largest distributors of Microsoft products in the country, said in a statement last week that local users will

Microsoft will reportedly suspend access to its cloud services for Russian users this month as a result of European sanctions imposed on Russia after its invasion of Ukraine. The Russian tech firm Softline, one of the largest distributors of Microsoft products in the country, said in a statement last week that local users will |

Tool Cloud | ★★★ | ||

| 2024-03-19 15:25:04 | Tufin & Reg;a annoncé la sortie de la version de la suite d'orchestration tufin (TOS) R24-1 Tufin® announced the release of Tufin Orchestration Suite (TOS) version R24-1 (lien direct) |

tufin améliore les capacités de visibilité et de contrôle, rationalisant la gestion de la sécurité du réseau et du cloud à partir d'une seule plate-forme

Tufin Orchestration Suite R24-1 donne aux équipes de sécurité la possibilité de renforcer la sécurité et la conformité dans les réseaux hybrides complexes d'aujourd'hui

-

revues de produits

Tufin Enhances Visibility and Control Capabilities, Streamlining Management of Network and Cloud Security From a Single Platform Tufin Orchestration Suite R24-1 Gives Security Teams the Ability to Strengthen Security and Compliance Across Today\'s Complex Hybrid Networks - Product Reviews |

Cloud | ★★★ | ||

| 2024-03-19 14:22:10 | Les guides NCSC UK \\ ont migration des systèmes SCADA vers le cloud pour les organisations OT, permettant des décisions informées au risque UK\\'s NCSC guides migrating SCADA systems to cloud for OT organizations, enabling risk-informed decisions (lien direct) |

> Lundi, le National Cyber Security Center (NCSC) du Royaume-Uni a publié des conseils de sécurité pour aider les organisations en utilisant la technologie opérationnelle ...

>On Monday, the UK’s National Cyber Security Centre (NCSC) issued security guidance to assist organizations utilizing operational technology... |

Industrial Cloud | ★★ | ||

| 2024-03-19 14:21:36 | Cato dévoile la détection et la réponse aux réseaux et à des incidents de sécurité dirigés par l'IA Cato Unveils Industry First AI-driven Networking and Security Incident Detection and Response (lien direct) |

Cato Networks, le leader de Sase, a annoncé l'ajout d'outils de détection d'incidences et de réponse au réseau à la plate-forme cloud Cato Sase.Avec les histoires de réseau pour Cato XDR, les algorithmes AI avancés identifient instantanément les pannes dans les réseaux clients et effectuent une analyse des causes profondes.Les équipes du Centre des opérations réseau (NOC) et du Centre des opérations de sécurité (SOC) ont désormais un [& # 8230;]

Le message Cato dévoile l'industrie de la détection et de la réponse des incidents et des incidents de sécurité dirigés par l'IA / p>

Cato Networks, the leader in SASE, announced the addition of network incident detection and response tools to the Cato SASE Cloud platform. With Network Stories for Cato XDR, advanced AI algorithms instantly identify outages in customer networks and conduct root cause analysis. Network operations centre (NOC) and security operations centre (SOC) teams now have a […] The post Cato Unveils Industry First AI-driven Networking and Security Incident Detection and Response first appeared on IT Security Guru. |

Tool Cloud | ★★★ | ||

| 2024-03-19 13:53:01 | Tigera lance des améliorations de Calico Cloud Tigera Launches Enhancements to Calico Cloud (lien direct) |

Tigera lance des améliorations du cloud Calico pour améliorer la posture de sécurité avec le score de sécurité des cluster et les actions recommandées

Les nouvelles capacités offrent aux organisations une gestion complète de la posture de sécurité pour identifier les risques dans les charges de travail et les clusters et rationaliser les efforts d'assainissement pour améliorer de manière proactive la posture de sécurité

-

revues de produits

Tigera Launches Enhancements to Calico Cloud to Improve Security Posture with Cluster Security Score and Recommended Actions New capabilities provide organizations with comprehensive security posture management to identify risks within workloads and clusters and streamline remediation efforts to proactively improve security posture - Product Reviews |

Cloud | ★★★ | ||

| 2024-03-19 13:00:09 | Fournir des résultats optimaux de sécurité du cloud via Stateramp Providing Optimal Cloud Security Outcomes Through StateRAMP (lien direct) |

> L'engagement des réseaux Palo Alto envers la sécurité complète atteint le plus grand nombre d'offres de cybersécurité approuvées par Stateramp Marketplace.

>Palo Alto Networks commitment to comprehensive security achieves the largest number of StateRAMP marketplace approved cybersecurity offerings. |

Cloud | ★★★ | ||

| 2024-03-19 10:37:43 | Les entreprises en quête de solutions face aux faiblesses du cloud (lien direct) | La convergence d'un cadre de Zero Trust et d'une collaboration renforcée entre les équipes de sécurité et de développement est fondamentale pour une posture de sécurité solide dans le cloud. | Cloud | ★★★ | ||

| 2024-03-19 10:15:00 | NCSC publie des conseils de sécurité pour SCADA hébergés par le cloud NCSC Publishes Security Guidance For Cloud-Hosted SCADA (lien direct) |

Le National Cyber Security Center du Royaume-Uni souhaite aider les organisations à migrer leurs systèmes SCADA vers le cloud

The UK\'s National Cyber Security Centre wants to help organizations migrate their SCADA systems to the cloud |

Cloud | ★★★ | ||

| 2024-03-19 09:45:35 | Logrhythm étend sa présence en Inde avec un centre de soutien dédié 24/7 LogRhythm expands its presence in India with a dedicated 24/7 support center (lien direct) |

Loghythm augmente l'investissement en Inde avec un support local 24/7 de la plate-forme SIEM-Native Cloud, Loghhythm Axon

L'expansion de Logrhythm \\ en Inde permet aux organisations locales d'atteindre une croissance numérique sécurisée avec un support local et la dernière innovation de sécurité cloud

-

nouvelles commerciales

LogRhythm Ramps up Investment in India with 24/7 Local Support and Launch of Cloud-Native SIEM Platform, LogRhythm Axon LogRhythm\'s expansion into India allows local organizations to achieve secure digital growth with local support and the latest cloud security innovation - Business News |

Cloud | ★★ | ||

| 2024-03-19 09:24:44 | Mattermost lance sa nouvelle solution d\'hébergement en gestion autonome (lien direct) | Mattermost lance une nouvelle solution d'hébergement en gestion autonome destinée aux entreprises européennes, comme alternative à Skype Entreprise. Cette solution est basée sur Kubernetes, compatible avec Microsoft Teams et conforme au RGPD ainsi qu'à l'arrêt Schrems II Fondée sur une approche auto-souveraine, la plateforme collaborative de Mattermost aide les organisations européennes à l'infrastructure critique à mitiger les risques de non-conformité aux exigences réglementaires induits par le recours aux applications logicielles proposées sous la forme d'abonnement (ou Saas pour Software-as-a-Service) hébergées hors-Europe. - Produits | Cloud | ★★★ | ||

| 2024-03-19 05:00:28 | Le rapport du paysage de la perte de données 2024 explore la négligence et les autres causes communes de perte de données The 2024 Data Loss Landscape Report Explores Carelessness and Other Common Causes of Data Loss (lien direct) |

La perte de données est un problème de personnes, ou plus précisément, un problème de personnes imprudentes.C'est la conclusion de notre nouveau rapport, le paysage de la perte de données 2024, que Proofpoint lance aujourd'hui. Nous avons utilisé des réponses à l'enquête de 600 professionnels de la sécurité et des données de la protection des informations de Proofpoint pour explorer l'état actuel de la prévention de la perte de données (DLP) et des menaces d'initiés.Dans notre rapport, nous considérons également ce qui est susceptible de venir ensuite dans cet espace à maturation rapide. De nombreuses entreprises considèrent aujourd'hui toujours leur programme DLP actuel comme émergent ou évoluant.Nous voulions donc identifier les défis actuels et découvrir des domaines d'opportunité d'amélioration.Les praticiens de 12 pays et 17 industries ont répondu aux questions allant du comportement des utilisateurs aux conséquences réglementaires et partageaient leurs aspirations à l'état futur de DLP \\. Ce rapport est une première pour Proofpoint.Nous espérons que cela deviendra une lecture essentielle pour toute personne impliquée dans la tenue de sécuriser les données.Voici quelques thèmes clés du rapport du paysage de la perte de données 2024. La perte de données est un problème de personnes Les outils comptent, mais la perte de données est définitivement un problème de personnes.2023 Données de Tessian, une entreprise de point de preuve, montre que 33% des utilisateurs envoient une moyenne d'un peu moins de deux e-mails mal dirigés chaque année.Et les données de la protection de l'information ProofPoint suggèrent que à peu de 1% des utilisateurs sont responsables de 90% des alertes DLP dans de nombreuses entreprises. La perte de données est souvent causée par la négligence Les initiés malveillants et les attaquants externes constituent une menace significative pour les données.Cependant, plus de 70% des répondants ont déclaré que les utilisateurs imprudents étaient une cause de perte de données pour leur entreprise.En revanche, moins de 50% ont cité des systèmes compromis ou mal configurés. La perte de données est répandue La grande majorité des répondants de notre enquête ont signalé au moins un incident de perte de données.Les incidents moyens globaux par organisation sont de 15. L'échelle de ce problème est intimidante, car un travail hybride, l'adoption du cloud et des taux élevés de roulement des employés créent tous un risque élevé de données perdues. La perte de données est dommageable Plus de la moitié des répondants ont déclaré que les incidents de perte de données entraînaient des perturbations commerciales et une perte de revenus.Celles-ci ne sont pas les seules conséquences dommageables.Près de 40% ont également déclaré que leur réputation avait été endommagée, tandis que plus d'un tiers a déclaré que leur position concurrentielle avait été affaiblie.De plus, 36% des répondants ont déclaré avoir été touchés par des pénalités réglementaires ou des amendes. Préoccupation croissante concernant l'IA génératrice De nouvelles alertes déclenchées par l'utilisation d'outils comme Chatgpt, Grammarly et Google Bard ne sont devenus disponibles que dans la protection des informations de Proofpoint cette année.Mais ils figurent déjà dans les cinq règles les plus implémentées parmi nos utilisateurs.Avec peu de transparence sur la façon dont les données soumises aux systèmes d'IA génératives sont stockées et utilisées, ces outils représentent un nouveau canal dangereux pour la perte de données. DLP est bien plus que de la conformité La réglementation et la législation ont inspiré de nombreuses initiatives précoces du DLP.Mais les praticiens de la sécurité disent maintenant qu'ils sont davantage soucieux de protéger la confidentialité des utilisateurs et des données commerciales sensibles. Des outils de DLP ont évolué pour correspondre à cette progression.De nombreux outils | Tool Threat Legislation Cloud | ChatGPT | ★★★ | |

| 2024-03-19 04:51:08 | Aperçu critique du paysage des risques de la chaîne d'approvisionnement de l'Australie Critical insights into Australia\\'s supply chain risk landscape (lien direct) |

Les organisations australiennes se retrouvent à naviguer dans un champ de mines de risques de chaîne d'approvisionnement, avec une augmentation des incidents résultant de violations multipartites.Ces violations sont souvent causées par des vulnérabilités dans les fournisseurs de cloud ou de logiciels et sont en train de devenir un défi qui exige l'attention et les stratégies proactives.De juillet à décembre 2023, 483 violations de données ont été signalées au commissaire australien de l'information (OAIC), en hausse de 19% par rapport à 407 entre janvier et juin de la même année.De plus, il y a eu 121 notifications secondaires, une augmentation notable par rapport à 29 notifications au cours de la même période.Le...

Australian organizations find themselves navigating a minefield of supply chain risks, with a surge in incidents stemming from multi-party breaches. These breaches are often caused by vulnerabilities in cloud or software providers and are emerging as a challenge that demands attention and proactive strategies. From July to December 2023, 483 data breaches were reported to the Australian Information Commissioner (OAIC), up 19% from 407 between January and June of the same year. Moreover, there were 121 secondary notifications, a notable increase from 29 notifications in the same period. The... |

Vulnerability Cloud | ★★★ | ||

| 2024-03-18 14:15:05 | 5 meilleures pratiques pour sécuriser les ressources Azure 5 Best Practices to Secure Azure Resources (lien direct) |

Le cloud computing est devenu l'épine dorsale des entreprises modernes en raison de son évolutivité, de sa flexibilité et de sa rentabilité.Alors que les organisations choisissent les fournisseurs de services cloud pour alimenter leurs transformations technologiques, ils doivent également sécuriser correctement leur environnement cloud pour protéger les données sensibles, maintenir la confidentialité et se conformer aux exigences réglementaires strictes.Les organisations d'aujourd'hui sont confrontées au défi complexe de dépasser [& # 8230;]

Cloud computing has become the backbone for modern businesses due to its scalability, flexibility and cost-efficiency. As organizations choose cloud service providers to power their technological transformations, they must also properly secure their cloud environments to protect sensitive data, maintain privacy and comply with stringent regulatory requirements. Today\'s organizations face the complex challenge of outpacing […] |

Cloud | ★★★ | ||

| 2024-03-18 11:36:56 | Pourquoi les entreprises SaaS doivent repenser leur approche de test de pénétration Why SaaS businesses need to rethink their penetration testing approach (lien direct) |

> Chaque année, les entreprises comptent de plus en plus sur des plates-formes logicielles en tant que service (SAAS) pour gérer une variété de tâches, telles que l'analyse du site Web, la comptabilité, la paie et l'automatisation des e-mails.La dépendance à l'égard du SaaS est inévitable.Mais il présente des risques et des problèmes de sécurité, ce qui rend les tests de sécurité encore plus critiques.Dans cet article de blog, nous explorerons pourquoi les tests de sécurité pour les entreprises SaaS [& # 8230;]

>Every year, companies increasingly rely on software-as-a-service platforms (SaaS) to handle a variety of tasks, such as website analysis, accounting, payroll, and email automation. Reliance on SaaS is unavoidable. But it introduces risks and security issues, making security testing even more business critical. In this blog post, we’ll explore why security testing for SaaS businesses […] |

Cloud | ★★★ | ||

| 2024-03-18 10:00:00 | Explorer les risques de la technologie de suivi des yeux dans la sécurité VR Exploring the risks of eye-tracking technology in VR security (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. Virtual reality (VR) offers profound benefits across industries, particularly in education and training, thanks to its immersive nature. Through derivatives, such as 3D learning environments, VR enables learners to gain a deeper understanding of theoretical concepts more quickly and efficiently. However, with the benefits come some dangers. One such risk is the integration of eye-tracking technology within virtual reality environments. While eye-tracking promises to make experiences better and improve security through biometric verification, it also raises privacy concerns. This technology, though handy, could be exploited by cybercriminals. For instance, a recent paper by Rutgers University shows that hackers could use common virtual reality (AR/VR) headsets with motion sensors to capture facial movements linked to speech. This could lead to the theft of sensitive data communicated through voice commands, like credit card numbers and passwords. | Tool Cloud | ★★★ | ||

| 2024-03-15 08:20:02 | Les frais de sortie en voie d\'extinction chez les hyperscalers (lien direct) | Dans la lignée de Google Cloud et d'AWS, Microsoft met fin aux frais de sortie sur Azure, se conformant ainsi au Data Act. | Cloud | ★★ | ||

| 2024-03-14 21:37:36 | Red Canary annonce une couverture complète de tous les principaux fournisseurs de cloud Red Canary Announces Full Coverage of All Major Cloud Providers (lien direct) |

Dans la lignée de Google Cloud et d'AWS, Microsoft met fin aux frais de sortie sur Azure, se conformant ainsi au Data Act. | Cloud | ★★ | ||

| 2024-03-14 16:00:00 | Le nouveau rapport suggère une augmentation des actifs SaaS, le partage des données des employés New Report Suggests Surge in SaaS Assets, Employee Data Sharing (lien direct) |

Docontrol a déclaré qu'un employé sur six aurait partagé les données de l'entreprise par e-mail personnel

DoControl said one in six employees was found to have shared company data via personal email |

Studies Cloud | ★★ | ||

| 2024-03-14 15:54:00 | 3 choses que les cisos réalisent avec Cato 3 Things CISOs Achieve with Cato (lien direct) |

Être un CISO est un acte d'équilibrage: s'assurer que les organisations sont sécurisées sans compromettre la productivité des utilisateurs.Cela nécessite de prendre en considération plusieurs éléments, comme le coût, la complexité, les performances et l'expérience utilisateur.Les CISO du monde entier utilisent Cato SSE 360, dans le cadre de la plate-forme cloud & nbsp; Cato Sase & NBSP; pour équilibrer ces facteurs sans compromis.

Cet article détaille comment sont les cisos

Being a CISO is a balancing act: ensuring organizations are secure without compromising users\' productivity. This requires taking multiple elements into consideration, like cost, complexity, performance and user experience. CISOs around the globe use Cato SSE 360, as part of the Cato SASE Cloud platform to balance these factors without compromise. This article details how CISOs are |

Cloud | ★★ | ||

| 2024-03-14 15:53:12 | 23andMe Sparks Repenser sur la sauvegarde des données: Stratégies de cloud sur site et hybride 23andMe sparks rethink about safeguarding data: on-premises vs. hybrid cloud strategies (lien direct) |

Récemment 23andMe, le service de test ADN populaire, a fait une admission surprenante: les pirates avaient acquis un accès non autorisé aux données personnelles de 6,9 millions d'utilisateurs, en particulier leurs données \\ 'ADN \'.Ce type de violation de haut niveau a fait la une des journaux à l'échelle mondiale et met naturellement en évidence la nécessité de mesures de sécurité strictes lors de la gestion des données organisationnelles & # 8211;Surtout le type de sensible [& # 8230;]

Le post 23andMe étincelles repenser les données de sauvegarde: les stratégies sur les prévisions par rapport au cloud hybride est apparue pour la première fois sur guru de sécurité informatique .

Recently 23andMe, the popular DNA testing service, made a startling admission: hackers had gained unauthorised access to the personal data of 6.9 million users, specifically their \'DNA Relatives\' data. This kind of high-profile breach made headlines globally, and naturally highlights the need for stringent security measures when handling organisational data – especially the type of sensitive […] The post 23andMe sparks rethink about safeguarding data: on-premises vs. hybrid cloud strategies first appeared on IT Security Guru. |

Cloud | ★★ | ||

| 2024-03-14 14:56:45 | Rapport sur la sécurité des données de Docontrol \\'s 2024 Rapport de sécurité des données SAAS a trouvé que les entreprises créent 286k de nouveaux actifs SaaS chaque semaine et 1 des 6 employés partagés des données avec des e-mails personnels DoControl\\'s 2024 State of SaaS Data Security Report Found Companies Create 286K New SaaS Assets Weekly, and 1 out of 6 Employees Shared Company Data With Personal Email (lien direct) |

Rapport sur la sécurité des données de State of SaaS de Docontrol \\ a trouvé que les entreprises ont trouvé 286k de nouveaux actifs SaaS chaque semaine et 1 des 6 employés partagés les données de l'entreprise avec des e-mails personnels.

L'augmentation de l'exposition des actifs SaaS augmente considérablement le risque de violations potentielles

-

revues de produits

DoControl\'s 2024 State of SaaS Data Security Report Found Companies Create 286K New SaaS Assets Weekly, and 1 out of 6 Employees Shared Company Data With Personal Email. Increased exposure of SaaS assets greatly heightens risk for potential breaches - Product Reviews |

Studies Cloud | ★★★★ | ||

| 2024-03-14 14:44:36 | Cellebrite Di Ltd. dévoile l'inspecteur de point de terminaison Cellebrite SaaS Cellebrite DI Ltd. unveils Cellebrite Endpoint Inspector SaaS (lien direct) |

Cellebrite révolutionne la collecte de données avec une solution SaaS révolutionnaire, faisant partie intégrante de la plate-forme de cas à casque de l'entreprise

La nouvelle livraison SaaS transforme l'accès, la collecte et l'analyse des données à partir d'une grande variété d'appareils distants de l'entreprise avec une efficacité inégalée et une sécurité basée sur le consentement

-

revues de produits

Cellebrite Revolutionizes Data Collection with Ground-breaking SaaS Solution, Integral Part of Company\'s Case-to-Closure Platform New SaaS delivery transforms access, collection and analysis of data from a wide variety of remote devices across the enterprise with unparalleled efficiency and consent-based security - Product Reviews |

Cloud | ★★ | ||

| 2024-03-14 14:40:51 | CADO Security lance la collecte et le support d'analyse des environnements SaaS Cado Security Launches Collection and Analysis Support of SaaS Environments (lien direct) |

CADO Security lance la collecte et l'analyse du support des environnements SaaS pour accélérer la réponse aux compromis Microsoft 365

La nouvelle fonctionnalité permet aux organisations de comprendre la portée et l'impact entre les environnements SaaS, sur site et cloud.

-

revues de produits

Cado Security Launches Collection and Analysis Support of SaaS Environments to Expedite Response to Microsoft 365 Compromises New feature enables organisations to understand scope and impact across SaaS, on-premise, and cloud environments. - Product Reviews |

Cloud | ★★ |

To see everything:

Our RSS (filtrered)