What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-05-30 17:03:00 | Fortinet OT Security et la norme OPAF O-PAS Fortinet OT Security and the OPAF O-PAS Standard (lien direct) |

Fortinet est un membre Silver du groupe ouvert et s'est engagé avec d'autres membres de l'Alliance pour apporter l'approche sécurisée par conception de la norme O-PAS.En savoir plus.

Fortinet is a silver member of the Open Group and has engaged with other members of the alliance to bring the secure-by-design approach to the O-PAS standard. Read more. |

Industrial | ★★★ | ||

| 2024-05-28 18:20:00 | Indian National plaide coupable à 37 millions de dollars de vol de crypto-monnaie Indian National Pleads Guilty to $37 Million Cryptocurrency Theft Scheme (lien direct) |

Un ressortissant indien a plaidé coupable aux États-Unis pour avoir volé plus de 37 millions de dollars en créant un site Web qui a mis l'identité de la plate-forme d'échange de crypto-monnaie Coinbase.

Chirag Tomar, 30 ans, a plaidé coupable à une complot de fraude filaire, qui entraîne une peine maximale de 20 ans de prison et une amende de 250 000 $.Il a été arrêté le 20 décembre 2023 en entrant dans le pays.

"Tomar et

An Indian national has pleaded guilty in the U.S. over charges of stealing more than $37 million by setting up a website that impersonated the Coinbase cryptocurrency exchange platform. Chirag Tomar, 30, pleaded guilty to wire fraud conspiracy, which carries a maximum sentence of 20 years in prison and a $250,000 fine. He was arrested on December 20, 2023, upon entering the country. "Tomar and |

Legislation | |||

| 2024-05-28 16:59:55 | Les pirates Target Check Point Point VPNS, SECTION DIX Hackers Target Check Point VPNs, Security Fix Released (lien direct) |

> Par waqas

Contrôler les rapports de points Les pirates ciblent son VPN car la société publie de nouvelles mesures de sécurité pour empêcher non-autorisé & # 8230;

Ceci est un article de HackRead.com Lire le post original: pirates de contrôle cible VPN, correction de sécurité publiée

>By Waqas Check Point reports hackers are targeting its VPN as the company releases new security measures to prevent unauthorized… This is a post from HackRead.com Read the original post: Hackers Target Check Point VPNs, Security Fix Released |

||||

| 2024-05-28 16:42:00 | Approche en 4 étapes pour cartographier et sécuriser les actifs les plus critiques de votre organisation 4-Step Approach to Mapping and Securing Your Organization\\'s Most Critical Assets (lien direct) |

Vous êtes probablement familier avec le terme «actifs critiques».

Ce sont les actifs technologiques au sein de l'infrastructure informatique de votre entreprise qui sont essentielles au fonctionnement de votre organisation.Si quelque chose arrive à ces actifs, tels que les serveurs d'applications, les bases de données ou les identités privilégiées, les ramifications de votre posture de sécurité peuvent être graves. & Nbsp;

Mais chaque actif technologique est-il considéré

You\'re probably familiar with the term “critical assets”. These are the technology assets within your company\'s IT infrastructure that are essential to the functioning of your organization. If anything happens to these assets, such as application servers, databases, or privileged identities, the ramifications to your security posture can be severe. But is every technology asset considered |

||||

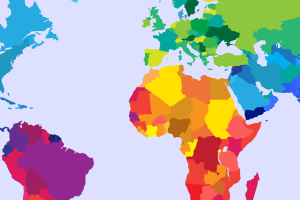

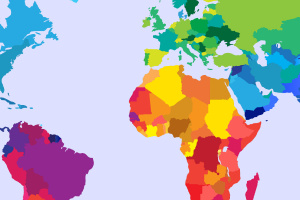

| 2024-05-28 16:28:00 | Les 10 principales destinations en ligne les plus risquées révélées The Top 10 Riskiest Online Destinations Revealed (lien direct) |

>  Alors que les Américains font leurs plans de voyage, les escrocs attendent.Nous avons découvert les dix premières destinations «les plus risquées» pour les escroqueries de voyage ...

Alors que les Américains font leurs plans de voyage, les escrocs attendent.Nous avons découvert les dix premières destinations «les plus risquées» pour les escroqueries de voyage ...

>  As Americans make their travel plans, scammers lie in wait. We\'ve uncovered the top ten “riskiest” destinations for travel scams...

As Americans make their travel plans, scammers lie in wait. We\'ve uncovered the top ten “riskiest” destinations for travel scams...

|

||||

| 2024-05-28 16:15:00 | Vérifier le point exhorte l'examen de la configuration VPN au milieu de la pointe d'attaque Check Point Urges VPN Configuration Review Amid Attack Spike (lien direct) |

Ces attaques n'ont pas exploité de vulnérabilité mais ont plutôt exploité des méthodes d'authentification plus faibles

These attacks did not exploit a vulnerability but instead leveraged weaker authentication methods |

Threat Vulnerability | |||

| 2024-05-28 16:13:24 | Intranet : Lumapps racheté par le fonds Bridgepoint pour 650 millions $ (lien direct) | Créé en 2012, l'éditeur LumApps est racheté par le fonds britannique Bridgepoint pour 650 millions $. | ||||

| 2024-05-28 15:45:00 | Les chercheurs mettent en garde contre la technique d'attaque DDOS Catddos Botnet et DNSBomb DDOS Researchers Warn of CatDDoS Botnet and DNSBomb DDoS Attack Technique (lien direct) |

Les acteurs de la menace derrière le botnet malware Catddos ont exploité sur 80 défauts de sécurité connus dans divers logiciels au cours des trois derniers mois pour infiltrer des appareils vulnérables et les coopter dans un botnet pour mener des attaques de déni de service distribué (DDOS).

"Les échantillons de gangs liés à Catddos ont utilisé un grand nombre de vulnérabilités connues pour livrer des échantillons", l'équipe Qianxin XLAB & NBSP;

The threat actors behind the CatDDoS malware botnet have exploited over 80 known security flaws in various software over the past three months to infiltrate vulnerable devices and co-opt them into a botnet for conducting distributed denial-of-service (DDoS) attacks. "CatDDoS-related gangs\' samples have used a large number of known vulnerabilities to deliver samples," the QiAnXin XLab team |

Threat Malware Vulnerability | |||

| 2024-05-28 15:30:00 | Vulnérabilités XSS trouvées dans WordPress Plugin Slider Revolution XSS Vulnerabilities Found in WordPress Plugin Slider Revolution (lien direct) |

Slider Revolution est un plugin WordPress haut de gamme largement utilisé avec plus de 9 millions d'utilisateurs actifs

Slider Revolution is a widely used premium Wordpress plugin with over 9 million active users |

Vulnerability | |||

| 2024-05-28 15:27:21 | Nouvelle analyse du groupe de ransomwares "noire" de Reliaquest New analysis of "BlackSuit" ransomware group from ReliaQuest (lien direct) |

Reliaquest vient de publier une analyse d'attaque du groupe Ransomware «BlackSuit».

Il est basé sur une main sur un incident de client et décrit les méthodes du groupe et comment il a été atténué.

-

mise à jour malveillant

ReliaQuest has just published an attack analysis of the “BlackSuit” ransomware group. It\'s based first hand on a customer incident and outlines the group\'s methods and how it was mitigated. - Malware Update |

Ransomware | |||

| 2024-05-28 15:00:00 | Les principaux rapports d'analystes sur le service de sécurité (SSE) soulignent un avenir à la plate-forme Leading Analyst Reports on Security Service Edge (SSE) Underscore A Platform-forward Future (lien direct) |

> Au cas où vous l'auriez manqué, Netskope a de nouveau été nommé leader dans le Gartner & Reg;Magic Quadrant ™ pour le service de service de sécurité (SSE), a placé la plus haute capacité à exécuter et le plus éloigné de l'exhaustivité de la vision.2024 est la troisième année consécutive que NetSkope a été nommée leader dans cet important quadrant magique et [& # 8230;]

>In case you missed it, Netskope was once again named a Leader in the Gartner® Magic Quadrant™ for Security Service Edge (SSE), placed highest in Ability to Execute and furthest in Completeness of Vision. 2024 is the third year in a row that Netskope has been named a Leader in this important Magic Quadrant and […] |

Commercial | |||

| 2024-05-28 14:51:38 | RansomHub affirme l'attaque contre Christie's, la maison de vente aux enchères la plus riche du monde RansomHub claims attack on Christie\\'s, the world\\'s wealthiest auction house (lien direct) |

> Au cas où vous l'auriez manqué, Netskope a de nouveau été nommé leader dans le Gartner & Reg;Magic Quadrant ™ pour le service de service de sécurité (SSE), a placé la plus haute capacité à exécuter et le plus éloigné de l'exhaustivité de la vision.2024 est la troisième année consécutive que NetSkope a été nommée leader dans cet important quadrant magique et [& # 8230;]

>In case you missed it, Netskope was once again named a Leader in the Gartner® Magic Quadrant™ for Security Service Edge (SSE), placed highest in Ability to Execute and furthest in Completeness of Vision. 2024 is the third year in a row that Netskope has been named a Leader in this important Magic Quadrant and […] |

||||

| 2024-05-28 14:50:19 | Le responsable de la NSA est attendu Choisir pour le travail d'information des Marines, car le Corps gère le arriéré des mouvements de leadership NSA official is expected pick for Marines information job, as Corps handles backlog of leadership moves (lien direct) |

> Au cas où vous l'auriez manqué, Netskope a de nouveau été nommé leader dans le Gartner & Reg;Magic Quadrant ™ pour le service de service de sécurité (SSE), a placé la plus haute capacité à exécuter et le plus éloigné de l'exhaustivité de la vision.2024 est la troisième année consécutive que NetSkope a été nommée leader dans cet important quadrant magique et [& # 8230;]

>In case you missed it, Netskope was once again named a Leader in the Gartner® Magic Quadrant™ for Security Service Edge (SSE), placed highest in Ability to Execute and furthest in Completeness of Vision. 2024 is the third year in a row that Netskope has been named a Leader in this important Magic Quadrant and […] |

||||

| 2024-05-28 14:20:51 | 90+ applications malveillantes totalisant 5,5 millions de téléchargements se cachent sur google play 90+ Malicious Apps Totaling 5.5M Downloads Lurk on Google Play (lien direct) |

Le dangereux Anatsa Banking Trojan fait partie des logiciels malveillants répartis aux utilisateurs d'Android via des applications mobiles leurres ces derniers mois.

The dangerous Anatsa banking Trojan is among the malware being spread to Android users via decoy mobile apps in recent months. |

Malware Mobile | |||

| 2024-05-28 14:00:00 | La nouvelle vision de la seconde gestion des risques de cybersécurité The SEC\\'s New Take on Cybersecurity Risk Management (lien direct) |

Informations de trois sociétés qui ont récemment déclaré des violations en vertu du nouveau règlement de divulgation.

Insights from three companies that recently reported breaches under the new disclosure regulations. |

||||

| 2024-05-28 13:56:06 | Le rôle essentiel des politiques de divulgation de vulnérabilité (VDP) dans la cybersécurité The critical role of vulnerability disclosure policies (VDP) in cybersecurity (lien direct) |

> La cybercriminalité devrait coûter aux entreprises mondiales 10,5 billions de dollars par an d'ici 2025, ce qui signifie que l'importance des mesures de cybersécurité robustes ne peut pas être surestimée.Pour améliorer les postures de sécurité organisationnelle, la politique de divulgation de vulnérabilité (VDP) est fondamentale. & # 160;Dans ce blog, nous explorerons davantage le rôle des VDP dans la cybersécurité, leur signification et le [& # 8230;]

>Cybercrime is projected to cost global enterprises a staggering $10.5 trillion annually by 2025, meaning the importance of robust cybersecurity measures cannot be overstated. To enhance organizational security postures, having a vulnerability disclosure policy (VDP) in place is fundamental. In this blog, we\'ll further explore the role of VDPs in cybersecurity, their significance, and the […] |

Vulnerability | |||

| 2024-05-28 13:44:34 | Les forums de violation reviennent à Clearnet et Dark Web malgré la crise du FBI Breach Forums Return to Clearnet and Dark Web Despite FBI Seizure (lien direct) |

> Par waqas

Une histoire de cybercriminalité émergente et d'embarras pour la première agence d'application de la loi du monde. .

Ceci est un article de HackRead.com Lire le post original: Les forums de violation reviennent à ClearNet et Dark Web malgré la crise du FBI

>By Waqas A tale of emerging cybercrime and embarrassment for the world\'s premier law enforcement agency. This is a post from HackRead.com Read the original post: Breach Forums Return to Clearnet and Dark Web Despite FBI Seizure |

Legislation | |||

| 2024-05-28 13:33:42 | Les données du client ABN AMRO éventuellement volées dans AddComm Ransomware Attack ABN Amro Client Data Possibly Stolen in AddComm Ransomware Attack (lien direct) |

> ABN AMRO révèle la violation des données après le fournisseur de services tiers, AddComm souffre une attaque de ransomware.

>ABN Amro discloses data breach after third-party services provider AddComm suffers a ransomware attack. |

Ransomware Data Breach | |||

| 2024-05-28 13:33:29 | INE Security permet aux CISO de sécuriser le soutien du conseil d'administration pour la formation en cybersécurité INE Security Enables CISOs to Secure Board Support for Cybersecurity Training (lien direct) |

> Par cyber navre

Cary, États-Unis, 28 mai 2024, CyberNewswire

Ceci est un article de HackRead.com Lire le message original: INE La sécurité permet aux CISO de sécuriser le soutien du conseil d'administration pour la formation en cybersécurité

>By Cyber Newswire Cary, United States, 28th May 2024, CyberNewsWire This is a post from HackRead.com Read the original post: INE Security Enables CISOs to Secure Board Support for Cybersecurity Training |

||||

| 2024-05-28 13:33:11 | Le son des images #IA (lien direct) | Des chercheurs ont créé une technique IA pour générer des spectrogrammes qui ressemblent à des images naturelles et sonnent comme des sons naturels. En combinant des modèles de diffusion pour le texte-vers-image et le texte-vers-audio, ils composent astucieusement des éléments visuels et acoustiques de façon inattendue. | ||||

| 2024-05-28 13:32:24 | Distorsion sociale: la menace de la peur, de l'incertitude et de la tromperie dans la création de risques de sécurité Social Distortion: The Threat of Fear, Uncertainty and Deception in Creating Security Risk (lien direct) |

> Un look dans les piliers traditionnels de la culture communautaire de sécurité et comment ils sont affaiblis et compromis, et même jetant un œil à l'endroit où tout cela pourrait aller dans un monde de fesses profondes et de biais et d'hallucination alimentés par l'IA.

>A look int the traditional pillars of security community culture and how they are being weakened and compromised, and even peek at where this all could go in a world of deepfakes and AI-fueled bias and hallucination. |

Threat | |||

| 2024-05-28 13:30:15 | La maison de vente aux enchères Christie \\'s confirme que les criminels ont volé certaines données du client Auction house Christie\\'s confirms criminals stole some client data (lien direct) |

La L'institution centurique stimule les questions sur la façon dont cela s'est produit alors que les gangs de ransomware prétendent le crédit Les données de vente aux enchères internationales Christie \\ ont confirmé que les données ont été volées lors d'une attaque en ligne après qu'un groupe de ransomware top trois affirmé affirmécrédit.…

Centuries-old institution dodges questions on how it happened as ransomware gang claims credit International auctioning giant Christie\'s has confirmed data was stolen during an online attack after a top-three ransomware group claimed credit.… |

Ransomware | |||

| 2024-05-28 13:29:08 | L'Australie va-t-elle sortir de la pénurie de compétences en cybersécurité? Will Australia Ever Dig Itself Out of the Cybersecurity Skills Shortage? (lien direct) |

L'Australie est aux prises avec ce défi de cybersécurité qui entraîne des violations fréquentes dans les grandes entreprises.Voici des solutions possibles, y compris la façon dont les professionnels de la cybersécurité peuvent aider.

Australia is grappling with this cyber security challenge that is resulting in frequent breaches across large companies. Here are possible solutions, including how cyber security pros can help. |

||||

| 2024-05-28 13:20:46 | Ils exploitent une faille dans Roboform et récupèrent 3 millions en Bitcoin (lien direct) | Des hackers ont exploité une faille du générateur de mots de passe Roboform pour retrouver la clé d'un wallet Bitcoin contenant 3 millions de dollars. En contrôlant la date du système, ils ont pu régénérer des mots de passe passés et accéder au précieux trésor. | ||||

| 2024-05-28 13:17:31 | Vous cherchez à tirer parti de l'IA génératrice?Préparez-vous avec ces 4 conseils Looking to Leverage Generative AI? Prep for Success With These 4 Tips (lien direct) |

Il y a beaucoup à la hausse de cette technologie émergente, surtout si les organisations planifient intelligemment pour le déploiement et la gestion à long terme de Genai \\.

There\'s plenty of upside to this emerging technology, especially if organizations smartly plan for GenAI\'s rollout and long-term management. |

||||

| 2024-05-28 13:00:39 | De Phish à Phish Phishing: comment les escroqueries par e-mail sont devenues intelligentes From Phish to Phish Phishing: How Email Scams Got Smart (lien direct) |

> un phish, deux phish, l'espion phish, Ai Phish: comment les escroqueries par e-mail sont devenues intelligentes si seulement les choses étaient aussi simples.Il n'y a jamais eu de temps où le phishing était bon, mais il y a certainement eu un moment où le phishing semblait pittoresque.Dans les années 1990, et même jusqu'aux dernières années, le phishing en tant que concept a été marqué davantage par des erreurs comiques que par Pure Evil.Nous les avons tous vus tous.Les lignes d'objet de toutes les caps.La grammaire, ou son absence.Les horribles emplois de parodie.Vous avez peut-être reçu ces e-mails dans les années 1990.Vous avez peut-être reçu ces e-mails dans [& # 8230;]

>One Phish, Two Phish, Spy Phish, AI Phish: How Email Scams Got Smart If only things were this easy. There\'s never been a time where phishing was good, but there was certainly a time where phishing seemed quaint. Back in the 1990s, and even up until the last few years, phishing as a concept was marked more by comical errors than it was by pure evil. We\'ve seen them all. The ALL CAPS subject lines. The grammar, or lack thereof. The horrible spoof jobs. You may have gotten these emails in the 1990s. You may have gotten these emails in […] |

||||

| 2024-05-28 12:49:26 | WebNN – L\'IA s\'invite dans votre navigateur avec DirectML (lien direct) | L'API WebNN débarque en preview, permettant d'exécuter des modèles d'IA directement dans le navigateur web, en exploitant la puissance des accélérateurs matériels comme les GPU. Cette API promet d'ouvrir de nouvelles possibilités pour les applications web intelligentes, le tout avec des performances optimales et une confidentialité préservée. | ||||

| 2024-05-28 12:45:00 | Teabot Banking Trojan Activity En augmentation, observe Zscaler TeaBot Banking Trojan Activity on the Rise, Zscaler Observes (lien direct) |

Des chercheurs de Zscaler ThreatLabz ont observé une augmentation du Téabot et du Troie bancaire, également connu sous le nom d'Anatsa

Researchers from Zscaler ThreatLabz observed an uptick in the TeaBot Andoird banking Trojan, also known as Anatsa |

||||

| 2024-05-28 12:40:18 | Wago et Radiflow unissent leurs forces pour renforcer la sécurité des clients Wago and Radiflow Join Forces to Strengthen OT Security at Customers (lien direct) |

Wago et Radiflow unissent leurs forces pour renforcer la sécurité des clients

-

nouvelles commerciales

Wago and Radiflow Join Forces to Strengthen OT Security at Customers - Business News |

Industrial | |||

| 2024-05-28 12:36:35 | L\'IOTSWC 2024 clôture une édition placée sous le signe de la disruption, des puces et de la cybersécurité (lien direct) | L'IOTSWC 2024 clôture une édition placée sous le signe de la disruption, des puces et de la cybersécurité - Malwares | ||||

| 2024-05-28 12:33:03 | Calculatrice de prime de bug-frappez les nombres et optimisez votre VDP Bug Bounty Calculator-Crunch the numbers and optimize your VDP (lien direct) |

> Présentation de la calculatrice de primes de bug d'Initigriti \\!Dans un marché de primes de bogues en expansion rapide, rester compétitif est essentiel.Notre outil gratuit permet aux propriétaires de programmes de primes de bug à fixer des taux de paiement optimaux en toute confiance. Pourquoi avons-nous publié une calculatrice de primes de bogue?Avec la croissance rapide du marché de la prime des insectes, alimenté à la fois par une augmentation de [& # 8230;]

>Introducing Intigriti\'s enhanced Bug Bounty Calculator! In a rapidly expanding bug bounty marketplace, staying competitive is key. Our free-to-use tool empowers bug bounty program owners to set optimal payout rates with confidence. Why have we released a Bug Bounty Calculator? With the rapid growth of the bug bounty marketplace, fueled by both an increase in […] |

Tool | |||

| 2024-05-28 12:29:15 | JFrog Ltd. annonce une nouvelle intégration avec Datado (lien direct) | JFrog et Datadog unissent leurs forces pour proposer des renseignements détaillés sur l'utilisation des applications et accélérer les migrations vers le cloud L'intégration entre JFrog Artifactory Log Streamer et Datadog Flex offre une infrastructure sans maintenance, ainsi que des informations disponibles instantanément sur l'utilisation et les performances de l'ensemble de la stack logicielle - Produits | ||||

| 2024-05-28 12:26:54 | L'augmentation des recherches des gestionnaires de mots de passe: comprendre la complexité et les drapeaux rouges de l'escroc The Rise in Searches for Password Managers: Understanding Complexity and Scammer Red Flags (lien direct) |

L'augmentation des recherches des gestionnaires de mots de passe: comprendre la complexité et les drapeaux rouges de l'escroc.

L'équipe de MaxContact a observé une augmentation significative des recherches de ces outils, avec plus de 466 000 recherches chaque mois.

-

opinion

The Rise in Searches for Password Managers: Understanding Complexity and Scammer Red Flags. The team at MaxContact, have observed a significant uptick in searches for these tools, with over 466,000 searches each month. - Opinion |

Tool | |||

| 2024-05-28 12:16:01 | Cyjax: les signes révélateurs que le groupe Ransomware Medusa est affilié russe Cyjax: Telltale signs that the Medusa Ransomware group are Russian affiliated (lien direct) |

Cyjax: les signes révélateurs que le groupe de ransomwares Medusa est affilié russe par Ian Thornton-Trump, CISO, Cyjax &

Fidèle romain, Cyber Threat Intelligence Eadving, Cyjax

-

opinion

Cyjax: Telltale signs that the Medusa Ransomware group are Russian affiliated by Ian Thornton-Trump, CISO, Cyjax & Roman Faithful, Cyber Threat Intelligence Team Lead, Cyjax - Opinion |

Threat Ransomware | |||

| 2024-05-28 12:11:43 | Christie \\'s confirme la violation des données après que le groupe de ransomware prétend l'attaque Christie\\'s Confirms Data Breach After Ransomware Group Claims Attack (lien direct) |

La maison de vente aux enchères Christie \\ a confirmé avoir subi une violation de données à la suite d'une attaque de ransomware lancée plus tôt ce mois-ci.

Auction house Christie\'s has confirmed suffering a data breach following a ransomware attack launched earlier this month. |

Ransomware Data Breach | |||

| 2024-05-28 12:10:02 | Christie \\'s confirme la violation après que RansomHub menace de fuir les données Christie\\'s confirms breach after RansomHub threatens to leak data (lien direct) |

Christie \\ a confirmé qu'elle avait subi un incident de sécurité plus tôt ce mois-ci après que le gang d'extorsion de Ransomhub a revendiqué la responsabilité et a menacé de divulguer des données volées.[...]

Christie\'s confirmed that it suffered a security incident earlier this month after the RansomHub extortion gang claimed responsibility and threatened to leak stolen data. [...] |

||||

| 2024-05-28 12:05:35 | La date limite de rançon de Christie haut de gamme par les attaquants High-End Christie\\'s given ransom deadline by attackers (lien direct) |

News est apparu que le groupe de pirates, RansomHub menaçait de publier les données sensibles de la maison de vente aux enchères d'art de Christie \\ à New York, y compris les données financières et les adresses client fin mai, si aucune rançonest payé.Darren Williams, PDG et fondateur, Blackfog, note la gravité du risque pour les clients de Christie \\ de \\ '. «L'horloge tourne pour Christies Art House qui a une décision majeure à prendre maintenant que le gang criminel RansomHub a mis en œuvre une date limite de paiement.(...)

-

opinion

News has emerged that the hacker group, RansomHub is threatening to release the sensitive data of high-end Christie\'s art auction house in New York, including financial data and client addresses by the end of May, if no ransom is paid. Darren Williams, CEO and Founder, Blackfog, notes the severity of risk to Christie\'s high-profile clients\' data. “The clock is ticking for Christies Art House who has a major decision to make now that criminal gang RansomHub has implemented a payment deadline. (...) - Opinion |

||||

| 2024-05-28 12:02:18 | Les faux sites antivirus se propagent des logiciels malveillants déguisés en avast, malwarebytes, bitdefender Fake Antivirus Sites Spread Malware Disguised as Avast, Malwarebytes, Bitdefender (lien direct) |

> Par deeba ahmed

Trellix Research expose les dangers des faux sites Web antivirus déguisés en logiciels de sécurité légitimes mais hébergeant des logiciels malveillants.Apprendre & # 8230;

Ceci est un article de HackRead.com Lire la publication originale: Les faux sites antivirus répartissent les logiciels malveillants déguisés en avast, malwarebytes, bitdefender

>By Deeba Ahmed Trellix research exposes the dangers of fake antivirus websites disguised as legitimate security software but harbouring malware. Learn… This is a post from HackRead.com Read the original post: Fake Antivirus Sites Spread Malware Disguised as Avast, Malwarebytes, Bitdefender |

Malware | |||

| 2024-05-28 12:00:22 | Ai Powers Saber \\ est une détection et une réponse de menace améliorées AI Powers Sabre\\'s Enhanced Threat Detection & Response (lien direct) |

Précision AI par Palo Alto Networks aide les équipes de sécurité à faire confiance aux résultats de l'IA en utilisant des modèles spécifiques à la sécurité pour automatiser la détection, la prévention et la correction.

Precision AI by Palo Alto Networks helps security teams trust AI outcomes using security-specific models to automate detection, prevention and remediation. |

Threat | |||

| 2024-05-28 12:00:10 | Navigation Dora (Digital Operational Resilience Act) avec une charge de travail sécurisée Navigating DORA (Digital Operational Resilience Act) with Secure Workload (lien direct) |

La Digital Operational Resilience Act (DORA) représente un changement vers l'établissement de directives harmonisées qui peuvent suivre le rythme de la nature dynamique des cyber-menaces. The Digital Operational Resilience Act (DORA) represents a shift toward establishing harmonized guidelines that can keep pace with the dynamic nature of cyber threats. |

||||

| 2024-05-28 12:00:00 | Plugin WordPress exploité pour voler les données de la carte de crédit des sites de commerce électronique WordPress Plugin Exploited to Steal Credit Card Data from E-commerce Sites (lien direct) |

Les acteurs de menaces inconnus abusent des plugins d'extraits de code moins connues pour que WordPress inséte le code PHP malveillant dans les sites victimes et NBSP; qui sont & nbsp; capable de récolter les données de carte de crédit.

La campagne, observée par SUCURI le 11 mai 2024, implique & nbsp; The Abuse of & nbsp; un plugin WordPress appelé & nbsp; Dessky Extraits, qui permet aux utilisateurs d'ajouter du code PHP personnalisé.Il dispose de plus de 200 installations actives.

Unknown threat actors are abusing lesser-known code snippet plugins for WordPress to insert malicious PHP code in victim sites that are capable of harvesting credit card data. The campaign, observed by Sucuri on May 11, 2024, entails the abuse of a WordPress plugin called Dessky Snippets, which allows users to add custom PHP code. It has over 200 active installations. |

Threat | |||

| 2024-05-28 11:40:00 | Logiciel d'enregistrement de la salle d'audience vulnérable aux attaques de porte dérobée Courtroom Recording Software Vulnerable to Backdoor Attacks (lien direct) |

Rapid7 warned that users of Justice AV Solutions (JAVS) Viewer v8.3.7 recording software are at high risk of stolen credentials and having malware installed

Rapid7 warned that users of Justice AV Solutions (JAVS) Viewer v8.3.7 recording software are at high risk of stolen credentials and having malware installed |

Malware | |||

| 2024-05-28 11:30:00 | Comment les chercheurs ont craqué un mot de passe de 11 ans à un portefeuille cryptographique de 3 millions de dollars How Researchers Cracked an 11-Year-Old Password to a $3 Million Crypto Wallet (lien direct) |

Grâce à un défaut dans une version d'une décennie du Roboform Password Manager et un peu de chance, les chercheurs ont pu découvrir le mot de passe d'un portefeuille crypto contenant une fortune.

Thanks to a flaw in a decade-old version of the RoboForm password manager and a bit of luck, researchers were able to unearth the password to a crypto wallet containing a fortune. |

||||

| 2024-05-28 11:10:00 | # Infosec2024: À quoi s'attendre à Infoscurity Europe 2024 #Infosec2024: What to Expect at Infosecurity Europe 2024 (lien direct) |

Préparez-vous pour Infoscurity Europe 2024 avec ces cinq meilleurs choix du magazine InfoSecurity pour vous aider à planifier votre visite

Get ready for Infosecurity Europe 2024 with these top five picks from Infosecurity Magazine to help you plan your visit |

||||

| 2024-05-28 11:09:28 | Cryptosystèmes basés sur un réseau et cryptanalyse quantique Lattice-Based Cryptosystems and Quantum Cryptanalysis (lien direct) |

Les ordinateurs quantiques arrivent probablement, bien que nous ne sachions pas quand & # 8212; et quand ils arrivent, ils pourront, très probablement, briser nos algorithmes de cryptographie public-clé publique standard.En prévision de cette possibilité, les cryptographes ont travaillé sur des algorithmes de clé publique résistants aux quantités.L'Institut national des normes et de la technologie (NIST) a été Hosting a Concurrence Depuis 2017, et il y a déjà plusieurs Normes proposées .La plupart d'entre eux sont basés sur des problèmes de réseau.

Les mathématiques de la cryptographie en réseau tournent autour de la combinaison de séries de vecteurs & # 8212; que & # 8217; s le réseau & # 8212; dans un espace multidimensionnel.Ces réseaux sont remplis de périodicités multidimensionnelles.Le ...

Quantum computers are probably coming, though we don’t know when—and when they arrive, they will, most likely, be able to break our standard public-key cryptography algorithms. In anticipation of this possibility, cryptographers have been working on quantum-resistant public-key algorithms. The National Institute for Standards and Technology (NIST) has been hosting a competition since 2017, and there already are several proposed standards. Most of these are based on lattice problems. The mathematics of lattice cryptography revolve around combining sets of vectors—that’s the lattice—in a multi-dimensional space. These lattices are filled with multi-dimensional periodicities. The ... |

||||

| 2024-05-28 11:03:36 | Net-Zero Industry Act : l\'UE adopte la loi pour stimuler la fabrication de technologies vertes (lien direct) | L'UE adopte le Net-Zero Industry Act qui vise à stimuler la fabrication de technologies vertes de l'UE face à ses rivaux chinois et américains. | Legislation | |||

| 2024-05-28 10:59:27 | Déballage statique pour la famille malveillante malveillante basée sur le NSIS Static Unpacking for the Widespread NSIS-based Malicious Packer Family (lien direct) |

> Les packers ou les cryptères sont largement utilisés pour protéger les logiciels malveillants contre la détection et l'analyse statique.Ces outils auxiliaires, grâce à l'utilisation d'algorithmes de compression et de chiffrement, permettent aux cybercriminels de préparer des échantillons uniques de logiciels malveillants pour chaque campagne ou même par victime, ce qui complique le travail des logiciels antivirus.Dans le cas de certains packers, [& # 8230;]

>Packers or crypters are widely used to protect malicious software from detection and static analysis. These auxiliary tools, through the use of compression and encryption algorithms, enable cybercriminals to prepare unique samples of malicious software for each campaign or even per victim, which complicates the work of antivirus software. In the case of certain packers, […] |

Tool | |||

| 2024-05-28 10:44:55 | Qu'est-ce qu'un audit INFOSEC et pourquoi votre entreprise en a-t-elle besoin? What is an Infosec Audit and Why Does Your Company Need One? (lien direct) |

> Par uzair amir

Découvrez les faiblesses de la sécurité informatique et assurez-vous la conformité aux audits de l'INFOSEC.Les audits réguliers protègent vos données contre les violations & # 38; & # 8230;

Ceci est un article de HackRead.com Lire le post original: Qu'est-ce qu'un audit INFOSEC et pourquoi votre entreprise en a-t-elle besoin?

>By Uzair Amir Uncover IT security weaknesses and ensure compliance with infosec audits. Regular audits protect your data from breaches &… This is a post from HackRead.com Read the original post: What is an Infosec Audit and Why Does Your Company Need One? |

||||

| 2024-05-28 10:41:00 | La vulnérabilité du routeur de jeu TP-Link expose les utilisateurs aux attaques de code distantes TP-Link Gaming Router Vulnerability Exposes Users to Remote Code Attacks (lien direct) |

Une faille de sécurité de sévérité maximale a été divulguée dans le & nbsp; TP-Link Archer C5400X Router & NBSP; qui pourrait conduire à une exécution de code distante sur des appareils sensibles en envoyant des demandes spécialement conçues.

La vulnérabilité, suivie en tant que & nbsp; CVE-2024-5035, porte un score CVSS de 10,0.Il a un impact sur toutes les versions du firmware du routeur & nbsp; y compris & nbsp; et & nbsp; avant & nbsp; 1_1.1.6.Il a & nbsp

A maximum-severity security flaw has been disclosed in the TP-Link Archer C5400X gaming router that could lead to remote code execution on susceptible devices by sending specially crafted requests. The vulnerability, tracked as CVE-2024-5035, carries a CVSS score of 10.0. It impacts all versions of the router firmware including and prior to 1_1.1.6. It has |

Vulnerability | |||

| 2024-05-28 10:38:31 | Atos : Bruno Le Maire évoque EDF pour le rachat de certaines activités stratégiques (lien direct) | Bruno Le Maire confirme l'intention de l'Etat de racheter " les activités sensibles " d'Atos. Et cite EDF comme un potentiel repreneur. |