What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-05-16 19:18:00 | Les pirates nord-coréens exploitent Facebook Messenger dans une campagne de logiciels malveillants ciblés North Korean Hackers Exploit Facebook Messenger in Targeted Malware Campaign (lien direct) |

Le nord-lié à la Corée du Nord & NBSP; Kimsuky Hacking Group & NBSP; a été attribué à une nouvelle attaque d'ingénierie sociale qui utilise des comptes Facebook fictifs aux cibles via Messenger et, finalement, offre des logiciels malveillants.

"L'acteur de menace a créé un compte Facebook avec une fausse identité déguisée en fonctionnaire de travail dans le domaine nord-coréen des droits de l'homme", génie de la société de cybersécurité sud-coréenne

The North Korea-linked Kimsuky hacking group has been attributed to a new social engineering attack that employs fictitious Facebook accounts to targets via Messenger and ultimately delivers malware. "The threat actor created a Facebook account with a fake identity disguised as a public official working in the North Korean human rights field," South Korean cybersecurity company Genians |

Malware Threat | |||

| 2024-05-16 17:32:27 | Google corrige la troisième vulnérabilité chromée zéro en une semaine Google Fixes Third Chrome Zero-day Vulnerability In A Week (lien direct) |

Google a publié lundi une mise à jour de sécurité d'urgence pour son navigateur Chrome afin de réparer un nouveau jour zéro qui a été exploité dans la nature. Il s'agit du troisième défaut chromé zéro-jour exploité qui a été | Vulnerability Threat | |||

| 2024-05-16 16:00:00 | CVE-2024-3661 Impact de la vulnérabilité de tunnelvision (gravité: faible) CVE-2024-3661 Impact of TunnelVision Vulnerability (Severity: LOW) (lien direct) |

Google a publié lundi une mise à jour de sécurité d'urgence pour son navigateur Chrome afin de réparer un nouveau jour zéro qui a été exploité dans la nature. Il s'agit du troisième défaut chromé zéro-jour exploité qui a été | Vulnerability | |||

| 2024-05-16 15:42:00 | Les chercheurs découvrent 11 défauts de sécurité dans GE Healthcare Machines Researchers Uncover 11 Security Flaws in GE HealthCare Ultrasound Machines (lien direct) |

Les chercheurs en sécurité ont divulgué près d'une douzaine de défauts de sécurité ayant un impact sur la famille de produits à ultrasons vifs GE Healthcare qui pourraient être exploités par des acteurs malveillants pour altérer les données des patients et même installer des ransomwares dans certaines circonstances.

"Les impacts permis par ces défauts sont multiples: de l'implant de ransomware sur la machine à ultrasons à l'accès et à la manipulation de

Security researchers have disclosed almost a dozen security flaws impacting the GE HealthCare Vivid Ultrasound product family that could be exploited by malicious actors to tamper with patient data and even install ransomware under certain circumstances. "The impacts enabled by these flaws are manifold: from the implant of ransomware on the ultrasound machine to the access and manipulation of |

Ransomware Medical | |||

| 2024-05-16 15:30:27 | Les États-Unis offrent 5 millions de dollars pour des informations sur les travailleurs informatiques nord-coréens impliqués dans la fraude professionnelle US offers $5 million for info on North Korean IT workers involved in job fraud (lien direct) |

Les chercheurs en sécurité ont divulgué près d'une douzaine de défauts de sécurité ayant un impact sur la famille de produits à ultrasons vifs GE Healthcare qui pourraient être exploités par des acteurs malveillants pour altérer les données des patients et même installer des ransomwares dans certaines circonstances.

"Les impacts permis par ces défauts sont multiples: de l'implant de ransomware sur la machine à ultrasons à l'accès et à la manipulation de

Security researchers have disclosed almost a dozen security flaws impacting the GE HealthCare Vivid Ultrasound product family that could be exploited by malicious actors to tamper with patient data and even install ransomware under certain circumstances. "The impacts enabled by these flaws are manifold: from the implant of ransomware on the ultrasound machine to the access and manipulation of |

||||

| 2024-05-16 15:30:00 | Variante de rat de Sugargh0st utilisée dans les attaques ciblées de l'industrie de l'IA SugarGh0st RAT Variant Used in Targeted AI Industry Attacks (lien direct) |

Proofpoint a déclaré que les attaquants ont modifié les noms de clés du registre pour la persistance

Proofpoint said the attackers modified registry key names for persistence |

||||

| 2024-05-16 15:22:07 | Quelques clés pour assurer une bonne sécurisation des données (lien direct) | >Le patrimoine Data des entreprises représente un enjeu stratégique que ces dernières se doivent de protéger au mieux. Dans ce contexte, au-delà des méthodes de protection traditionnelles (firewall, XDR, Antivirus, etc.), il est fondamental de créer un plan de protection de la donnée en production, tant d'un point de vue organisationnel, technique que technologique. Dans […] The post Quelques clés pour assurer une bonne sécurisation des données first appeared on UnderNews. | ||||

| 2024-05-16 14:47:58 | Les cybercriminels chinois s\'attaquent aux experts en IA américains (lien direct) | Les cybercriminels chinois s'attaquent aux experts en IA américains - Malwares | ||||

| 2024-05-16 14:45:41 | Selon Rubrik Zero Labs, 70% de toutes les données sont soumises à des angles morts et ne sont généralement pas lisibles par les dispositifs de sécurité According to Rubrik Zero Labs, 70% of all data is subject to blind spots and is generally not readable by security devices (lien direct) |

L'adoption croissante du cloud crée de nouveaux angles morts de sécurité.

-

rapports spéciaux

Increasing adoption of the cloud is creating new security blind spots. - Special Reports |

Cloud | |||

| 2024-05-16 14:45:07 | La mission numéro un du Cyberspace est étouffée de Pékin dans le cyberespace Stifling Beijing in cyberspace is now British intelligence\\'s number-one mission (lien direct) |

La conférence annuelle de l'unité de cyber-intel montre l'alarme de l'UK \\ sur la Chine retentit plus fort que jamais Participants réguliers de Cyberuk, la conférence annuelle organisée par British Intelligence Unit the National Cyber Security Center (NCSC), saura qu'en plus des panneaux de conférence attendus, il y a généralement un thème entrelacé des procédures.… | Conference | |||

| 2024-05-16 14:43:48 | FCC révèle \\ 'Royal Tiger \\' Campagne de robocall FCC Reveals \\'Royal Tiger\\' Robocall Campaign (lien direct) |

Dans une première décision, le Bureau de l'application de la Commission \\ a beaucoup espère que la classification officielle permettra aux partenaires d'application de la loi de mieux lutter contre ce type de menaces.

In a first-ever move, the commission\'s enforcement bureau has high hopes that official classification will allow law enforcement partners to better combat these kinds of threats. |

Legislation | |||

| 2024-05-16 14:39:27 | Vertiv lance le Vertiv™ SmartCabinet™ ID (lien direct) | Vertiv présente sa nouvelle baie informatique pré-intégrée, conçue pour les applications Edge les plus exigeantes en Amérique du Nord et dans la région EMEA. Vertiv™ SmartCabinet™ ID assure l'alimentation, le refroidissement, la protection environnementale et la sécurité physique dans un format à faible encombrement. - Produits | ||||

| 2024-05-16 14:34:20 | Dynatrace présente sa nouvelle solution KSPM (lien direct) | Dynatrace présente sa nouvelle solution KSPM, pour la gestion de la posture de sécurité de Kubernetes axée sur l'observabilité En améliorant ses capacités en matière de sécurité, la plateforme Dynatrace permet aux clients de piloter la protection des applications cloud (Cloud-Native Application Protection) à grande échelle. - Produits | Cloud | |||

| 2024-05-16 14:00:00 | 53 000 employés \\ 'Numéros de sécurité sociale exposés dans la violation de données Nissan 53,000 Employees\\' Social Security Numbers Exposed in Nissan Data Breach (lien direct) |

Le constructeur automobile Nissan a révélé que plus de 53 000 de ses employés d'Amérique du Nord avaient accessibles leurs numéros de sécurité sociale par un attaquant de ransomware

Car manufacturer Nissan revealed that over 53,000 of its North America employees had their social security numbers accessed by a ransomware attacker |

Ransomware Data Breach | |||

| 2024-05-16 14:00:00 | La chute de la base de données nationale de vulnérabilité The Fall of the National Vulnerability Database (lien direct) |

Depuis sa création, trois facteurs clés ont affecté la capacité de NVD \\ à classer les problèmes de sécurité - et ce que nous vivons maintenant, c'est le résultat.

Since its inception, three key factors have affected the NVD\'s ability to classify security concerns - and what we\'re experiencing now is the result. |

Vulnerability | |||

| 2024-05-16 13:36:52 | Podcast Spotlight: CSO Chris Walcutt sur la gestion du risque de tiers de la partie Spotlight Podcast: CSO Chris Walcutt on Managing 3rd Party OT Risk (lien direct) |

Dans ce podcast Spotlight, l'animateur Paul Roberts s'entretient avec Chris Walcutt, le CSO de DirectDefense sur les cyber-menaces croissantes auxquelles sont confrontés la technologie opérationnelle (OT) et la façon dont les organisations qui gèrent l'OT - y compris les propriétaires d'infrastructure critiques peuvent gérer au mieux les cyber-risques accrus à OT -environnements.

Le message Podcast de spotlight: cso chris walcutt on ... Lisez toute l'entrée ... & nbsp; & raquo; Cliquez sur l'icône ci-dessous pour écouter. In this Spotlight Podcast, host Paul Roberts talks with Chris Walcutt, the CSO of DirectDefense about the rising cyber threats facing operational technology (OT) and how organizations that manage OT - including critical infrastructure owners can best manage increased cyber risks to OT environments. The post Spotlight Podcast: CSO Chris Walcutt on...Read the whole entry... »Click the icon below to listen. |

Industrial | |||

| 2024-05-16 13:31:01 | Windows Quick Assist ancre Black Basta Ransomware Gambit Windows Quick Assist Anchors Black Basta Ransomware Gambit (lien direct) |

Lorsqu'ils sont abusés par des acteurs de menace ayant des côtelettes sophistiquées de l'ingénierie sociale, les outils d'accès à distance exigent que les entreprises restent nettes dans la stratégie de défense et la formation à la sensibilisation aux employés.

When abused by threat actors with sophisticated social-engineering chops, remote-access tools demand that enterprises remain sharp in both defense strategy and employee-awareness training. |

Ransomware Tool Threat | |||

| 2024-05-16 13:26:07 | La violation des données Nissan a un impact sur 53 000 employés Nissan Data Breach Impacts 53,000 Employees (lien direct) |

> Nissan North America a récemment déterminé qu'une attaque de ransomware lancée l'année dernière a entraîné un compromis d'informations personnelles des employés.

>Nissan North America determined recently that a ransomware attack launched last year resulted in employee personal information compromise. |

Ransomware Data Breach | |||

| 2024-05-16 13:25:57 | Advanced Cyber Defense Systems rejoint Elite Group dans la signature de CISA \\ Sécurisé par Design Gled Advanced Cyber Defence Systems Joins Elite Group in Signing CISA\\'s Secure by Design Pledge (lien direct) |

Les systèmes de cyber-défense avancés (ACD) ont rejoint aujourd'hui la cybersécurité américaine & # 38;Infrastructure Security Agency \'s (CISA) et UK National Cyber Security Center \'s (NCSC) Secure by Design Engage, devenant l'une des 100 premières sociétés, aux côtés d'AWS, Microsoft, Google, Cisco et IBM, à s'engagerpour améliorer la sécurité des produits dans un an.L'engagement, axé sur l'entreprise [& # 8230;]

le post Advanced Cyber Defense Systems rejoint Elite Group dans la signature de Cisa \\ Secure by Design Engage apparu pour la première fois sur Guru de la sécurité informatique.

Advanced Cyber Defence Systems (ACDS) has today joined the US Cybersecurity & Infrastructure Security Agency\'s (CISA) and UK National Cyber Security Centre\'s (NCSC) Secure by Design pledge, becoming one of the first 100 companies, alongside AWS, Microsoft, Google, Cisco, and IBM, to commit to enhancing product security within a year. The pledge, focused on enterprise […] The post Advanced Cyber Defence Systems Joins Elite Group in Signing CISA\'s Secure by Design Pledge first appeared on IT Security Guru. |

||||

| 2024-05-16 13:01:32 | Jailbreakez votre PS4 avec une simple TV LG ! (lien direct) | Croyez-le ou non, vous pouvez maintenant jailbreaker votre PS4 en utilisant simplement une TV LG ! Grâce à un nouvel exploit PPLGPwn, débloquez facilement votre console en la connectant à une TV LG rootée. Découvrez comment procéder étape par étape dans cet article. | Threat | |||

| 2024-05-16 13:00:34 | 5 concepts de sécurité des données que vous devez connaître 5 data security concepts you need to know (lien direct) |

> Tout le monde parle de la sécurité des données et de son importance, mais à quoi cela ressemble-t-il pratiquement?Que \\ jette un coup d'œil… & # 160;Notre rapport de sécurité cloud nouvellement publié a montré une tendance surprenante dans les données.Les violations de données ont désormais dépassé les erreurs de configuration en tant que principale cause de préoccupation en termes d'incidents de sécurité du cloud & # 8212;Et il n'est pas étonnant que l'année dernière, il a été signalé que près de la moitié des entreprises avaient au moins une base de données ou un actif de stockage exposé à Internet public.Bien que cela ne soit pas nécessairement une mauvaise chose, lorsque vous ajoutez la prévalence des erreurs de configuration, des vulnérabilités, etc.… le potentiel [& # 8230;]

>Everyone is talking about data security and its importance, but what does that practically look like? Let\'s take a look… Our newly released Cloud Security Report showed a startling trend in the data. Data breaches have now surpassed misconfigurations as the chief cause of concern in terms of cloud security incidents — And it\'s no wonder… Last year it was reported that almost half of companies have at least one database or storage asset exposed to the public internet. While this isn\'t necessarily a bad thing, when you add in the prevalence of misconfigurations, vulnerabilities, and the like…the potential […] |

Vulnerability Prediction Cloud | |||

| 2024-05-16 13:00:00 | Conférence RSA 2024: Embrasser la transparence responsable et radicale RSA Conference 2024: Embracing Responsible, Radical Transparency (lien direct) |

Fortinet a rejoint et collaboré avec des experts en cybersécurité du RSAC 2024 pour faire avancer d'importantes conversations de l'industrie.

Fortinet joined and collaborated with cybersecurity experts at RSAC 2024 to push important industry conversations forward. |

Conference | |||

| 2024-05-16 13:00:00 | Cryptographie blanche: la clé pour protéger les données sensibles dans les applications mobiles White-Box Cryptography: The Key to Safeguarding Sensitive Data in Mobile Applications (lien direct) |

> La cryptographie est systématiquement utilisée pour assurer l'intégrité des données et la confidentialité.Pourtant, la protection cryptographique n'est aussi forte que la sécurité des clés cryptographiques utilisées.

>Cryptography is routinely used to ensure data integrity and confidentiality. Yet, cryptographic protection is only as strong as the security of the used cryptographic keys. |

Mobile | |||

| 2024-05-16 13:00:00 | La confiance du CISO dans la sécurité de l'IA se développe à mesure que l'adoption de Genai augmente CISO Confidence in AI Security Grows as GenAI Adoption Rises (lien direct) |

Près de six sur dix membres de Clubciso interrogés sont confiants que l'IA est utilisé en toute sécurité dans leurs organisations

Nearly six out of ten surveyed ClubCISO members are confident AI is used securely in their organizations |

||||

| 2024-05-16 12:57:13 | Construire une cyber-travail diversifiée et inclusive Building a diverse and inclusive cyber workforce (lien direct) |

À ce mois-ci, Dtx Manchester de ce mois-ci, je participerai à une table ronde sur l'importance de l'inclusion et de la diversité dans le recrutement du cyber.Pendant trop longtemps, la cybersécurité a été considérée comme un sport de l'homme.Non seulement les hommes ont assuré la majorité des rôles de leadership dans l'industrie, mais ils étaient la force dominante [& # 8230;]

Le post construire une main-d'œuvre de cyber-cyber divergente est apparu pour la première fois sur gourou de la sécurité informatique .

At this month\'s DTX Manchester, I\'ll be taking part in a panel discussion around the importance of inclusion and diversity in cyber recruitment. For far too long cyber security was seen as a man\'s sport. Not only did men take up the majority of leadership roles in the industry, but they were the dominant force […] The post Building a diverse and inclusive cyber workforce first appeared on IT Security Guru. |

||||

| 2024-05-16 12:49:27 | Processeurs : les États-Unis fabriqueront 30 % des puces avancées d\'ici 2032 (lien direct) | Les États-Unis vont tripler leur capacité nationale de fabrication de puces et contrôler 30 % des puces avancées d'ici 2032, après l'augmentation des subventions du Chips Act. | ||||

| 2024-05-16 12:48:06 | Patch maintenant: un autre google zéro-day sous Exploit in the Wild Patch Now: Another Google Zero-Day Under Exploit in the Wild (lien direct) |

Google a lancé un correctif d'urgence pour CVE-2024-4947, le troisième chrome zéro-jour qu'il a traité la semaine dernière.

Google has rolled an emergency patch for CVE-2024-4947, the third Chrome zero-day it\'s addressed in the past week. |

Vulnerability Threat | |||

| 2024-05-16 12:18:18 | Le secteur de l'assurance britannique commence à reconnaître le rôle dans la lutte contre les ransomwares UK insurance industry begins to acknowledge role in tackling ransomware (lien direct) |

Google a lancé un correctif d'urgence pour CVE-2024-4947, le troisième chrome zéro-jour qu'il a traité la semaine dernière.

Google has rolled an emergency patch for CVE-2024-4947, the third Chrome zero-day it\'s addressed in the past week. |

Ransomware | |||

| 2024-05-16 12:10:52 | Le sénateur Vance émet un avertissement sur le typhon de volt soutenu par la Chine pour les infrastructures critiques américaines Senator Vance issues warning on China-backed Volt Typhoon threat to US critical infrastructure (lien direct) |

Dans une lettre à la Cybersecurity and Infrastructure Security Agency (CISA), un sénateur américain a mis en garde contre la menace ...

In a letter to the Cybersecurity and Infrastructure Security Agency (CISA), a U.S. Senator warned of the threat... |

Threat | Guam | ||

| 2024-05-16 12:03:39 | Mémoire de sécurité: édulcorant artificiel: Sugargh0st Rat utilisé pour cibler les experts en intelligence artificielle américaine Security Brief: Artificial Sweetener: SugarGh0st RAT Used to Target American Artificial Intelligence Experts (lien direct) |

What happened Proofpoint recently identified a SugarGh0st RAT campaign targeting organizations in the United States involved in artificial intelligence efforts, including those in academia, private industry, and government service. Proofpoint tracks the cluster responsible for this activity as UNK_SweetSpecter. SugarGh0st RAT is a remote access trojan, and is a customized variant of Gh0stRAT, an older commodity trojan typically used by Chinese-speaking threat actors. SugarGh0st RAT has been historically used to target users in Central and East Asia, as first reported by Cisco Talos in November 2023. In the May 2024 campaign, UNK_SweetSpecter used a free email account to send an AI-themed lure enticing the target to open an attached zip archive. Analyst note: Proofpoint uses the UNK_ designator to define clusters of activity that are still developing and have not been observed enough to receive a numerical TA designation. Lure email Following delivery of the zip file, the infection chain mimicked “Infection Chain 2” as reported by Cisco Talos. The attached zip file dropped an LNK shortcut file that deployed a JavaScript dropper. The LNK was nearly identical to the publicly available LNK files from Talos\' research and contained many of the same metadata artifacts and spoofed timestamps in the LNK header. The JavaScript dropper contained a decoy document, an ActiveX tool that was registered then abused for sideloading, and an encrypted binary, all encoded in base64. While the decoy document was displayed to the recipient, the JavaScript dropper installed the library, which was used to run Windows APIs directly from the JavaScript. This allowed subsequent JavaScript to run a multi-stage shellcode derived from DllToShellCode to XOR decrypt, and aplib decompress the SugarGh0st payload. The payload had the same keylogging, command and control (C2) heartbeat protocol, and data exfiltration methods. The main functional differences in the infection chain Proofpoint observed compared to the initial Talos report were a slightly modified registry key name for persistence, CTFM0N.exe, a reduced number of commands the SugarGh0st payload could run, and a different C2 server. The analyzed sample contained the internal version number of 2024.2. Network analysis Threat Research analysis demonstrated UNK_SweetSpecter had shifted C2 communications from previously observed domains to account.gommask[.]online. This domain briefly shared hosting on 103.148.245[.]235 with previously reported UNK_SweetSpecter domain account.drive-google-com[.]tk. Our investigation identified 43.242.203[.]115 hosting the new C2 domain. All identified UNK_SweetSpecter infrastructure appears to be hosted on AS142032. Context Since SugarGh0st RAT was originally reported in November 2023, Proofpoint has observed only a handful of campaigns. Targeting in these campaigns included a U.S. telecommunications company, an international media organization, and a South Asian government organization. Almost all of the recipient email addresses appeared to be publicly available. While the campaigns do not leverage technically sophisticated malware or attack chains, Proofpoint\'s telemetry supports the assessment that the identified campaigns are extremely targeted. The May 2024 campaign appeared to target less than 10 individuals, all of whom appear to have a direct connection to a single leading US-based artificial intelligence organization according to open source research. Attribution Initial analysis by Cisco Talos suggested SugarGh0st RAT was used by Chinese language operators. Analysis of earlier UNK_SweetSpecter campaigns in Proofpoint visibility confirmed these language artifacts. At this time, Proofpoint does not have any additional intelligence to strengthen this attribution. While Proofpoint cannot attribute the campaigns with high confidence to a specific state objective, the lure theme specifically referencing an AI too | Malware Tool Vulnerability Threat | |||

| 2024-05-16 12:02:58 | Caméras IoT exposées par des exploits chaînables, des millions touchés IoT Cameras Exposed by Chainable Exploits, Millions Affected (lien direct) |

> Par deeba ahmed

Une découverte récente de 4 défauts de sécurité dans la plate-forme Kalay de Bytek \\ laisse des millions de dispositifs IoT exposés.Cet article explore les risques de sécurité à votre maison connectée et la menace plus large pour les appareils IoT.Agir maintenant & # 8211;Sécurisez vos appareils intelligents!

Ceci est un article de HackRead.com Lire le post original: Caméras IoT exposées par des exploits chaînables, millions affectés

>By Deeba Ahmed A recent discovery of 4 security flaws in ThroughTek\'s Kalay platform leaves millions of IoT devices exposed. This article explores the security risks to your connected home and the broader threat to IoT devices. Act now – secure your smart devices! This is a post from HackRead.com Read the original post: IoT Cameras Exposed by Chainable Exploits, Millions Affected |

Threat | |||

| 2024-05-16 12:00:53 | Enangle lance MainNet en tirant parti de l'interopérabilité omnichain Entangle Launches Mainnet Leveraging Omnichain Interoperability (lien direct) |

> Par uzair amir

Dubaï, EAU, 16 mai 2024 & # 8211;Enangle, une couche d'infrastructure de données interopérable, annonce le lancement réussi de son & # 8230;

Ceci est un article de HackRead.com Lire le post original: lancements enchevieuxMainnet tirant parti de l'interopérabilité omnichain

>By Uzair Amir Dubai, UAE, May 16, 2024 – Entangle, an interoperable data infrastructure layer, announces the successful launch of its… This is a post from HackRead.com Read the original post: Entangle Launches Mainnet Leveraging Omnichain Interoperability |

||||

| 2024-05-16 12:00:38 | Sécurité par e-mail réinventée: comment l'IA révolutionne la défense numérique Email Security Reinvented: How AI is Revolutionizing Digital Defense (lien direct) |

Explorez les nombreuses façons dont la défense de la menace par e-mail sécurisée exploite une AI et ML sophistiquées pour protéger contre les menaces avancées. Explore the many ways that Secure Email Threat Defense leverages sophisticated AI and ML to protect against advanced threats. |

Threat | |||

| 2024-05-16 12:00:25 | Pour basculer les échelles de la cybersécurité DoD avec Prisma Access IL5 Tipping the Scales for DoD Cybersecurity with Prisma Access IL5 (lien direct) |

> La production de ThunderDome de Disa \\ est une initiative pour moderniser la posture de cybersécurité du Dod \\ avec les technologies de nouvelle génération.

>DISA\'s Thunderdome Production OTA is an initiative to modernize the DoD\'s cybersecurity posture with next-generation technologies. |

||||

| 2024-05-16 12:00:00 | Boston Beer sécurise ses environnements de fabrication avec la plate-forme Dragos et la montre OT Boston Beer Secures its Manufacturing Environments with the Dragos Platform and OT Watch (lien direct) |

> La cybersécurité OT joue un rôle essentiel dans l'assurance de la sécurité, de l'efficacité et de la fiabilité des processus de fabrication des aliments et des boissons.Comme ...

Le post Boston Beer sécurise ses environnements de fabrication avec des environnements de fabrication avec des environnements de fabrication avec des environnements de fabrication avec des environnements de fabrication avecLa plate-forme Dragos et la montre OT sont apparues pour la première fois sur dragos .

>OT cybersecurity plays a critical role in ensuring the safety, efficiency, and reliability of food and beverage manufacturing processes. As... The post Boston Beer Secures its Manufacturing Environments with the Dragos Platform and OT Watch first appeared on Dragos. |

Industrial | |||

| 2024-05-16 11:57:15 | Les pirates russes utilisent de nouveaux logiciels malveillants lunaires pour briser les agences européennes du gouvernement \\ Russian hackers use new Lunar malware to breach a European govt\\'s agencies (lien direct) |

Les chercheurs en sécurité ont découvert deux dérives auparavant invisibles surnommées Lunarweb et Lunarmail qui ont été utilisées pour compromettre les institutions diplomatiques d'un gouvernement européen à l'étranger.[...]

Security researchers discovered two previously unseen backdoors dubbed LunarWeb and LunarMail that were used to compromise a European government\'s diplomatic institutions abroad. [...] |

Malware | |||

| 2024-05-16 11:55:20 | Une banque pirate stoppée : elle a écoulée près de 2 milliards de dollars ! (lien direct) | Une banque clandestine stoppée par les autorités chinoises. Elle avait permis d'écouler près de 2 milliards de dollars !... | ||||

| 2024-05-16 11:48:35 | Le nouveau système britannique verra les FAI bénéficiera des mêmes protections que les réseaux gouvernementaux New UK system will see ISPs benefit from same protections as government networks (lien direct) |

Une banque clandestine stoppée par les autorités chinoises. Elle avait permis d'écouler près de 2 milliards de dollars !... | ||||

| 2024-05-16 11:45:12 | Des pirates Nord-Coréens utilisent Tornado Cash pour Blanchir 147,5 millions de dollars Volés (lien direct) | En 2024 mars, des pirates informatiques nord-coréens ont utilisé le mélangeur de crypto-monnaie Tornado Cash pour blanchir 147,5 millions de dollars volés sur la bourse HTX.... | ||||

| 2024-05-16 11:27:32 | Cyber-rating ou l\'Art d\'évaluer le risque numérique, un enjeu crucial pour les organisations (lien direct) | Cyber-rating ou l'Art d'évaluer le risque numérique, un enjeu crucial pour les organisations par Anaïs Azirou, Consultante en cybersécurité chez Akerva - Risk Management | ||||

| 2024-05-16 11:24:58 | Cyberattaque à Helsinki : les données de milliers d\'étudiants dérobées (lien direct) | La capitale finlandaise, Helsinki, fait face à une crise majeure de cybersécurité après une attaque informatique de grande envergure survenue le 30 avril dernier.... | ||||

| 2024-05-16 11:09:41 | Android 15 apporte une amélioration des fraudes et des protections de logiciels malveillants Android 15 Brings Improved Fraud and Malware Protections (lien direct) |

> Google stimule les protections de fraude et de logiciels malveillants dans Android 15 avec une détection de menace en direct et des paramètres restreints élargis.

>Google is boosting fraud and malware protections in Android 15 with live threat detection and expanded restricted settings. |

Malware Threat Mobile | |||

| 2024-05-16 11:05:39 | Le site russe Search4Faces aurait été piraté. Le hacker commercialise plus de 32 To de photos ! (lien direct) | Plus de 300 millions de logs et 11 millions de photos auraient été copiés du site russe Search4Faces par un hacker malveillant.... | ||||

| 2024-05-16 11:03:58 | DNS de truie zéro Zero-Trust DNS (lien direct) |

Microsoft est Travailler sur Un protocole d'aspect prometteur pour verrouiller DNS.

ZTDNS vise à résoudre ce problème vieux de plusieurs décennies en intégrant le moteur DNS Windows avec la plate-forme de filtrage Windows & # 8212; le composant central du pare-feu Windows & # 8212; directement dans les appareils clients.

Jake Williams, vice-président de la recherche et du développement chez Consultancy Hunter Strategy, a déclaré que le syndicat de ces moteurs auparavant disparates permettrait de faire des mises à jour au pare-feu Windows sur une base de nom de domaine.Le résultat, a-t-il dit, est un mécanisme qui permet aux organisations de dire, en substance, de dire aux clients & # 8220; utiliser uniquement notre serveur DNS, qui utilise TLS et ne résoudra que certains domaines. & # 8221;Microsoft appelle ce serveur DNS ou sert le serveur DNS protecteur. & # 8221; ...

Microsoft is working on a promising-looking protocol to lock down DNS. ZTDNS aims to solve this decades-old problem by integrating the Windows DNS engine with the Windows Filtering Platform—the core component of the Windows Firewall—directly into client devices. Jake Williams, VP of research and development at consultancy Hunter Strategy, said the union of these previously disparate engines would allow updates to be made to the Windows firewall on a per-domain name basis. The result, he said, is a mechanism that allows organizations to, in essence, tell clients “only use our DNS server, that uses TLS, and will only resolve certain domains.” Microsoft calls this DNS server or servers the “protective DNS server.”... |

||||

| 2024-05-16 10:56:55 | Informations personnelles volées dans la ville de Wichita Ransomware Attack Personal Information Stolen in City of Wichita Ransomware Attack (lien direct) |

> La ville de Wichita affirme que les fichiers contenant des informations personnelles ont été exfiltrés lors d'une récente attaque de ransomware.

>The City of Wichita says files containing personal information were exfiltrated in a recent ransomware attack. |

Ransomware | |||

| 2024-05-16 10:50:21 | IBM ouvre ses LLM codeurs Granite : la recette et ses ingrédients (lien direct) | IBM publie, sous licence libre, quatre modèles de fondation Granite pour le code. Voici quelques éléments à leur sujet. | ||||

| 2024-05-16 10:35:19 | Fuite de données chez Pôle Emploi : une décision de justice révèle les dessous du hack ! (lien direct) | Une récente décision de justice a mis en lumière les circonstances ayant permis à des cybercriminels de dérober et de mettre en vente les informations personnelles dizaines de milliers de demandeurs d'emploi français.... | Hack | |||

| 2024-05-16 10:20:54 | L\'Intelligence Artificielle et la Cybersécurité : alliée ou ennemie ? (lien direct) | L'intelligence artificielle (IA) a révolutionné de nombreux domaines, de la médecine à la finance, en passant par le commerce en ligne. Cependant, l'une des applications les plus cruciales et les plus débattues de l'IA est la cybersécurité. Interview avec un expert INTEL.... | ||||

| 2024-05-16 10:07:28 | BreachForums saisis!L'un des plus grands forums de piratage du monde \\ est retiré par le FBI ... encore une fois BreachForums seized! One of the world\\'s largest hacking forums is taken down by the FBI... again (lien direct) |

Les organismes d'application de la loi du monde entier se sont coordonnés pour éliminer l'un des plus grands forums de pirates du monde, marquant une victoire contre la cybercriminalité.BreachForums, un marché notoire pour les données volées, a été saisie mercredi par les autorités, selon un message sur son site Web.BreachForums est sous le contrôle du FBI Ce site Web a été supprimé par le FBI et le DOJ avec l'aide de partenaires internationaux.Le message a décrit comment les autorités "examinent" les "données backend" du site \\ et les victimes invitantes et toute personne ayant des informations sur l'activité cybercriminale sur ...

Law enforcement agencies worldwide have coordinated to take down one of the world\'s largest hacker forums, scoring a victory against cybercrime. BreachForums, a notorious marketplace for stolen data, was seized by the authorities on Wednesday, according to a message on its website. BREACHFORUMS IS UNDER THE CONTROL OF THE FBI This website has been taken down by the FBI and DOJ with assistance from international partners. The message described how the authorities are "reviewing" the site\'s "backend data" and inviting victims and anyone with information about cybercriminal activity on... |

Legislation | |||

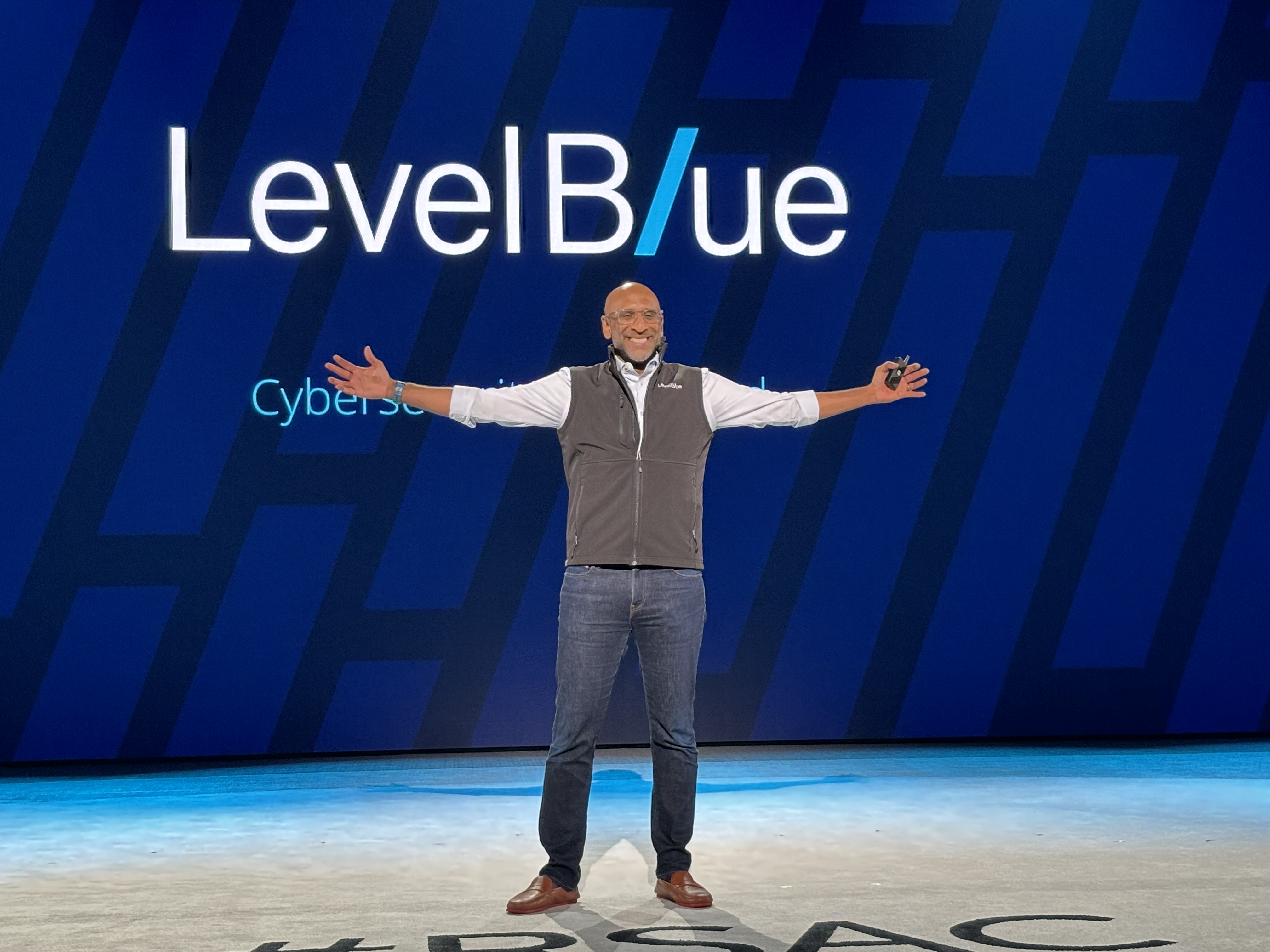

| 2024-05-16 10:00:00 | 2024 Recapt RSA: centrer sur la cyber-résilience 2024 RSA Recap: Centering on Cyber Resilience (lien direct) |

La cyber-résilience devient de plus en plus complexe à réaliser avec la nature changeante de l'informatique.Convient pour le thème de la conférence de cette année, les organisations explorent & ldquo; l'art de la possible & rdquo;, inaugurant une ère d'informatique dynamique alors qu'elles explorent les nouvelles technologies.Simultanément, à mesure que l'innovation se développe et que l'informatique devient plus dynamique, davantage de menaces deviennent possibles et ndash;Ainsi, l'approche de la sécurisation des environnements commerciaux doit également évoluer.

Dans le cadre de la conférence de cette année, j'ai dirigé une présentation principale autour des possibilités, des risques et des récompenses de la convergence de la cyber-technologie.Nous avons exploré les risques et les récompenses de la convergence et de l'intégration de la cyber-technologie à travers le réseau et l'ampli;opérations de sécurité.Plus précisément, nous avons examiné l'avenir d'architectures de sécurité plus ouvertes et adaptables et ce que cela signifie pour les équipes de sécurité.

La recherche de niveaublue révèle de nouvelles tendances pour la cyber-résilience

Cette année, nous avons également lancé les inauguraux Levelblue Futures & Trade;Rapport: Au-delà des obstacles à la cyber-résilience.Dirigée par Theresa Lanowitz, chef évangéliste d'AT & T Cybersecurity / LevelBlue, nous avons organisé une session approfondie basée sur nos recherches qui ont examiné les complexités de l'informatique dynamique.Cela comprenait une analyse de la façon dont l'informatique dynamique fusionne les opérations informatiques et commerciales, puise dans la prise de décision basée sur les données et redéfinit la cyber-résilience pour l'ère moderne.Certaines des conclusions notables dont elle a discuté comprennent:

85% des répondants affirment que l'innovation informatique augmente les risques, tandis que 74% a confirmé que l'opportunité de calculer l'innovation l'emporte sur l'augmentation correspondante du risque de cybersécurité.

L'adoption de la cybersécurité en tant que service (CSAAS) est en hausse, avec 32% d'organisations choisissant d'externaliser leurs besoins de cybersécurité plutôt que de les gérer en interne.

66% des répondants partagent la cybersécurité est une réflexion après coup, tandis que un autre 64% disent que la cybersécurité est cloisonnée.Ce n'est pas surprenant quand 61% disent qu'il y a un manque de compréhension de la cybersécurité au niveau du conseil d'administration.

Theresa a également été présenté en direct sur place pour discuter de ces résultats avec des cyber-médias proéminents présents.Elle a souligné à quoi ressemblent les barrières de cyber-résilience d'aujourd'hui et à quels nouveaux défis de résilience sont promis pour demain.Assurez-vous de consulter certaines de ces entretiens ci-dessous.

Nouvelles recherches de niveauBlue révèlent 2024 Tendances de la cyber-résilience & ndash;Theresa Lanowitz & ndash;RSA24 # 2

niveaublue &Groupe de stratégie d'entreprise: un regard sur la cyber-résilience

pour l'accès aux Futures & Trade de niveau complet;RAPPORT, Téléchargez une copie complémentaire ici .

|

Conference |