What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-03-12 11:59:14 | Programme de récompense de vulnérabilité: 2023 Année en revue Vulnerability Reward Program: 2023 Year in Review (lien direct) |

Posted by Sarah Jacobus, Vulnerability Rewards Team

Last year, we again witnessed the power of community-driven security efforts as researchers from around the world contributed to help us identify and address thousands of vulnerabilities in our products and services. Working with our dedicated bug hunter community, we awarded $10 million to our 600+ researchers based in 68 countries.

New Resources and Improvements

Just like every year, 2023 brought a series of changes and improvements to our vulnerability reward programs:

Through our new Bonus Awards program, we now periodically offer time-limited, extra rewards for reports to specific VRP targets.

We expanded our exploit reward program to Chrome and Cloud through the launch of v8CTF, a CTF focused on V8, the JavaScript engine that powers Chrome.

We launched Mobile VRP which focuses on first-party Android applications.

Our new Bughunters blog shared ways in which we make the internet, as a whole, safer, and what that journey entails. Take a look at our ever-growing repository of posts!

To further our engagement with top security researchers, we also hosted our yearly security conference ESCAL8 in Tokyo. It included live hacking events and competitions, student training with our init.g workshops, and talks from researchers and Googlers. Stay tuned for details on ESCAL8 2024.

As in past years, we are sharing our 2023 Year in Review statistics across all of our programs. We would like to give a special thank you to all of our dedicated researchers for their continued work with our programs - we look forward to more collaboration in the future!

Android and Google Devices

In 2023, the Android VRP achieved significant milestones, reflecting our dedication to securing the Android ecosystem. We awarded over $3.4 million in rewards to researchers who uncovered remarkable vulnerabilities within Android

Android and Google Devices

In 2023, the Android VRP achieved significant milestones, reflecting our dedication to securing the Android ecosystem. We awarded over $3.4 million in rewards to researchers who uncovered remarkable vulnerabilities within Android |

Vulnerability Threat Mobile Cloud Conference | ★★★ | ||

| 2024-03-11 13:38:01 | WhatsApp améliore la confidentialité avec une maj inédite (lien direct) | WhatsApp développe une nouvelle fonctionnalité dans sa version bêta Android 2.24.3.17 qui affichera une phrase indiquant que les conversations sont chiffrées de bout en bout. Cette indication, accompagnée d'une icône de cadenas, disparaîtra après quelques secondes. La date de sortie officielle reste inconnue, mais cette mise à jour témoigne de l'engagement de WhatsApp envers la confidentialité et la sécurité des données de ses utilisateurs. | Mobile | ★★★ | ||

| 2024-03-07 17:00:00 | Les rats se propagent via Fake Skype, Zoom, Google Meet Sites RATs Spread Via Fake Skype, Zoom, Google Meet Sites (lien direct) |

La menace de Zscaler \\ a découvert le malware a découvert le rat spynote à Android et njrat / dcrat à Windows

Zscaler\'s ThreatLabz discovered malware spreading SpyNote RAT to Android and NjRAT/DCRat to Windows |

Malware Mobile | ★★ | ||

| 2024-03-07 12:00:00 | Fraude bancaire mobile par rapport aux escroqueries bancaires mobiles: les risques et les répercussions Mobile Banking Fraud vs. Mobile Banking Scams: The Risks and Repercussions (lien direct) |

> Pour les professionnels de la finance et de la sécurité, la compréhension des nuances entre la fraude et les escroqueries dans le secteur bancaire mobile est essentielle pour protéger les actifs des clients et protéger l'intégrité institutionnelle.

>For finance and security professionals, understanding the nuances between fraud and scams in the mobile banking sector is critical for protecting customer assets and safeguarding institutional integrity. |

Mobile | ★★★ | ||

| 2024-03-07 11:41:00 | Attention au zoom usurpé, skype, google rencontre des sites offrant des logiciels malveillants Watch Out for Spoofed Zoom, Skype, Google Meet Sites Delivering Malware (lien direct) |

Les acteurs de la menace ont tiré parti de faux sites Web annonçant des logiciels de vidéoconférence populaires tels que Google Meet, Skype et Zoom pour fournir une variété de logiciels malveillants ciblant les utilisateurs d'Android et de Windows depuis décembre 2023.

«L'acteur de menace distribue des chevaux de Troie (rats) d'accès à distance, y compris & nbsp; spynote rat & nbsp; pour les plates-formes Android, et & nbsp; njrat & nbsp; et & nbsp; dcrat & nbsp; pour Windows

Threat actors have been leveraging fake websites advertising popular video conferencing software such as Google Meet, Skype, and Zoom to deliver a variety of malware targeting both Android and Windows users since December 2023. “The threat actor is distributing Remote Access Trojans (RATs) including SpyNote RAT for Android platforms, and NjRAT and DCRat for Windows |

Malware Threat Mobile | ★★ | ||

| 2024-03-07 11:00:00 | Sécuriser l'IA Securing AI (lien direct) |

With the proliferation of AI/ML enabled technologies to deliver business value, the need to protect data privacy and secure AI/ML applications from security risks is paramount. An AI governance framework model like the NIST AI RMF to enable business innovation and manage risk is just as important as adopting guidelines to secure AI. Responsible AI starts with securing AI by design and securing AI with Zero Trust architecture principles. Vulnerabilities in ChatGPT A recent discovered vulnerability found in version gpt-3.5-turbo exposed identifiable information. The vulnerability was reported in the news late November 2023. By repeating a particular word continuously to the chatbot it triggered the vulnerability. A group of security researchers with Google DeepMind, Cornell University, CMU, UC Berkeley, ETH Zurich, and the University of Washington studied the “extractable memorization” of training data that an adversary can extract by querying a ML model without prior knowledge of the training dataset. The researchers’ report show an adversary can extract gigabytes of training data from open-source language models. In the vulnerability testing, a new developed divergence attack on the aligned ChatGPT caused the model to emit training data 150 times higher. Findings show larger and more capable LLMs are more vulnerable to data extraction attacks, emitting more memorized training data as the volume gets larger. While similar attacks have been documented with unaligned models, the new ChatGPT vulnerability exposed a successful attack on LLM models typically built with strict guardrails found in aligned models. This raises questions about best practices and methods in how AI systems could better secure LLM models, build training data that is reliable and trustworthy, and protect privacy. U.S. and UK’s Bilateral cybersecurity effort on securing AI The US Cybersecurity Infrastructure and Security Agency (CISA) and UK’s National Cyber Security Center (NCSC) in cooperation with 21 agencies and ministries from 18 other countries are supporting the first global guidelines for AI security. The new UK-led guidelines for securing AI as part of the U.S. and UK’s bilateral cybersecurity effort was announced at the end of November 2023. The pledge is an acknowledgement of AI risk by nation leaders and government agencies worldwide and is the beginning of international collaboration to ensure the safety and security of AI by design. The Department of Homeland Security (DHS) CISA and UK NCSC joint guidelines for Secure AI system Development aims to ensure cybersecurity decisions are embedded at every stage of the AI development lifecycle from the start and throughout, and not as an afterthought. Securing AI by design Securing AI by design is a key approach to mitigate cybersecurity risks and other vulnerabilities in AI systems. Ensuring the entire AI system development lifecycle process is secure from design to development, deployment, and operations and maintenance is critical to an organization realizing its full benefits. The guidelines documented in the Guidelines for Secure AI System Development aligns closely to software development life cycle practices defined in the NSCS’s Secure development and deployment guidance and the National Institute of Standards and Technology (NIST) Secure Software Development Framework (SSDF). The 4 pillars that embody the Guidelines for Secure AI System Development offers guidance for AI providers of any systems whether newly created from the ground up or built on top of tools and services provided from | Tool Vulnerability Threat Mobile Medical Cloud Technical | ChatGPT | ★★ | |

| 2024-03-06 19:15:07 | Patch maintenant: Apple Zero-Day Exploits contourner la sécurité du noyau Patch Now: Apple Zero-Day Exploits Bypass Kernel Security (lien direct) |

Une paire de bogues critiques pourrait ouvrir la porte pour terminer le compromis du système, y compris l'accès aux informations de localisation, la caméra et le micro iPhone et les messages.Les attaquants de RootKited pourraient également effectuer des mouvements latéraux vers les réseaux d'entreprise.

A pair of critical bugs could open the door to complete system compromise, including access to location information, iPhone camera and mic, and messages. Rootkitted attackers could theoretically perform lateral movement to corporate networks, too. |

Vulnerability Threat Mobile | ★★★ | ||

| 2024-03-06 18:25:34 | Spoofed Zoom, Google &Les réunions Skype répartissent les rats d'entreprise Spoofed Zoom, Google & Skype Meetings Spread Corporate RATs (lien direct) |

Une campagne de langue russe vise à compromettre les utilisateurs des entreprises sur les appareils Windows et Android en imitant les applications de collaboration en ligne populaires.

A Russian-language campaign aims to compromise corporate users on both Windows and Android devices by mimicking popular online collaboration applications. |

Mobile | ★★ | ||

| 2024-03-06 17:30:00 | Placer dans Dalvik: un aperçu des fichiers dex Delving into Dalvik: A Look Into DEX Files (lien direct) |

Lors de l'analyse d'un échantillon de Troie bancaire ciblant les smartphones Android, Mandiant a identifié l'utilisation répétée d'un mécanisme d'obscurcation de chaîne tout au long du code d'application.Pour analyser et comprendre pleinement la fonctionnalité de l'application \\, une possibilité est de décoder manuellement les chaînes dans chaque méthode obscurcie rencontrée, qui peut être un processus long et répétitif. & Nbsp; Une autre possibilité consiste à utiliser des outils payants tels que & nbsp; jeb décompulier qui permettent une identification et un correctif rapides du code dans les applications Android, mais nous avons constaté que la possibilité de faire de même avec la statique gratuite

During the analysis of a banking trojan sample targeting Android smartphones, Mandiant identified the repeated use of a string obfuscation mechanism throughout the application code. To fully analyze and understand the application\'s functionality, one possibility is to manually decode the strings in each obfuscated method encountered, which can be a time-consuming and repetitive process. Another possibility is to use paid tools such as JEB decompiler that allow quick identification and patching of code in Android applications, but we found that the ability to do the same with free static |

Tool Patching Mobile | ★★ | ||

| 2024-03-06 15:15:47 | Android sur Windows : Microsoft recule à nouveau (lien direct) | Fin 2022, Microsoft lançait son sous-système Android pour Windows. Il entend désormais en arrêter la prise en charge. | Mobile | ★★★ | ||

| 2024-03-06 14:38:08 | Cryptochameleon: de nouvelles tactiques de phishing exposées dans l'attaque ciblée par la FCC CryptoChameleon: New Phishing Tactics Exhibited in FCC-Targeted Attack (lien direct) |

#### Description

Des chercheurs en sécurité de Lookout ont récemment découvert un kit de phishing sophistiqué, connu sous le nom de cryptochameleon, utilisant de nouvelles techniques pour voler des données sensibles des plateformes de crypto-monnaie et de la Federal Communications Commission (FCC).Ce kit utilise des pages de connexion unique (SSO) personnalisées et des leurres téléphoniques / SMS pour extraire les informations d'identification de connexion, les jetons multi-facteurs et les identifiants photo des victimes, principalement sur les appareils mobiles.Notamment, le kit comprend une console administrative pour surveiller les tentatives de phishing et offre des redirections personnalisées basées sur les réponses des victimes, en mettant l'accent sur l'imitation des processus AMF authentiques.Les attaques ont réussi à compromettre des centaines de victimes, principalement aux États-Unis.Alors que les tactiques ressemblent à des acteurs précédents comme [dispersée Spider alias Octo Tempest] (https://ti.defender.microsoft.com/intel-profiles/205381037ed05d275251862061dd923309ac9ecdc2a9951d7c344d890a61101a), infrastructure.

#### URL de référence (s)

1. https://www.lookout.com/Threat-intelligence/article/cryptochameleon-fcc-phishing-kit

#### Date de publication

29 février 2024

#### Auteurs)

David Richardson

Savio Lau

#### Description Security researchers from Lookout recently uncovered a sophisticated phishing kit, known as CryptoChameleon, utilizing novel techniques to steal sensitive data from cryptocurrency platforms and the Federal Communications Commission (FCC). This kit employs custom single sign-on (SSO) pages and phone/SMS lures to extract login credentials, multi-factor tokens, and photo IDs from victims, primarily on mobile devices. Notably, the kit includes an administrative console to monitor phishing attempts and offers customized redirections based on victims\' responses, with an emphasis on mimicking authentic MFA processes. Attacks have successfully compromised hundreds of victims, primarily in the United States. While tactics resemble previous actors like [Scattered Spider AKA Octo Tempest](https://ti.defender.microsoft.com/intel-profiles/205381037ed05d275251862061dd923309ac9ecdc2a9951d7c344d890a61101a), infrastructure differences suggest a distinctly different threat group. #### Reference URL(s) 1. https://www.lookout.com/threat-intelligence/article/cryptochameleon-fcc-phishing-kit #### Publication Date February 29, 2024 #### Author(s) David Richardson Savio Lau |

Threat Mobile | ★★★ | ||

| 2024-03-06 11:00:00 | CISA avertit l'exploitation de la vulnérabilité des téléphones pixels CISA Warns of Pixel Phone Vulnerability Exploitation (lien direct) |

> CISA ajoute un téléphone Android Pixel (CVE-2023-21237) et Sunhillo Sureline (CVE-2021-36380) définitivement à son catalogue de vulnérabilités exploitées connues.

>CISA adds Pixel Android phone (CVE-2023-21237) and Sunhillo SureLine (CVE-2021-36380) flaws to its known exploited vulnerabilities catalog. |

Vulnerability Mobile | ★★ | ||

| 2024-03-06 10:13:12 | DMA : 8 Français sur 10 sont prêts à essayer un nouveau navigateur, selon une étude d\'Opera (lien direct) | DMA : 8 Français sur 10 sont prêts à essayer un nouveau navigateur, selon une étude d'Opera • En France, 91 % des interrogés déclarent qu'il est important pour elles de disposer d'un plus grand choix et d'une plus grande transparence lors du choix d'un navigateur. • Plus de la moitié (56 %) des Français déclarent que leur expérience de navigation s'est considérablement améliorée après avoir adopté un navigateur alternatif. • 17 % des répondants français ignorent qu'ils pourront désormais changer leur navigateur par défaut sur iOS et Android, suite à l'entrée en vigueur du DMA (Digital Markets Act). - Investigations | Mobile | ★★ | ||

| 2024-03-06 08:00:00 | 2FAS – L\'app 2FA open source pour sécuriser vos comptes en ligne (lien direct) | 2FAS est une application libre de gestion de double authentification, disponible en français sur iOS et Android, supportant les protocoles TOTP et HOTP. Elle offre une sécurité supplémentaire pour les comptes en ligne avec des mots de passe uniques. 2FAS permet la synchronisation iCloud/Google, l'importation de codes d'autres applications et propose une extension de navigateur pour saisir automatiquement les codes. | Mobile | ★★★ | ||

| 2024-03-05 22:22:24 | Coper / Octo - Un chef d'orchestre pour le chaos mobile… avec huit membres? Coper / Octo - A Conductor for Mobile Mayhem… With Eight Limbs? (lien direct) |

L'analyse d'une opération de logiciels malveillants Android en tant que service Coper, un descendant de la famille des logiciels malveillants Exobot, a été observée pour la première fois dans la nature dans ...

Analysis of an Android Malware-as-a-Service Operation Coper, a descendant of the Exobot malware family, was first observed in the wild in... |

Mobile | ★★★ | ||

| 2024-03-05 21:44:01 | Microsoft tue le sous-système Windows pour Android Microsoft kills off Windows Subsystem for Android (lien direct) |

Amazon Appstore Tieup Fizzles L'année prochaine, Microsoft tuera le sous-système Windows pour Android, son framework pour exécuter les applications Android à partir de l'Amazon Appstore sur les appareils Windows 11.… | Mobile | ★★★ | ||

| 2024-03-05 20:51:49 | Rip au sous-système Windows pour Android, qui disparaît en 2025 RIP to the Windows Subsystem for Android, which goes away in 2025 (lien direct) |

La sélection inférieure d'Amazon \\ des applications Android signifiait que WSA n'a jamais été très utile.

Amazon\'s inferior selection of Android apps meant WSA was never very useful. |

Mobile | ★★★ | ||

| 2024-03-05 14:23:44 | Microsoft tue les applications Android dans la fonction Windows 11 Microsoft is killing off the Android apps in Windows 11 feature (lien direct) |

Microsoft a annoncé de façon inattendue qu'ils mettaient en fin de la prise en charge du sous-système Windows pour Android l'année prochaine le 5 mars.[...]

Microsoft has unexpectedly announced they are ending support for the Windows Subsystem for Android next year on March 5th. [...] |

Mobile | ★★★ | ||

| 2024-03-05 12:30:00 | Rien du téléphone (2A) Revue: la nouvelle norme budgétaire Nothing Phone (2a) Review: The New Budget Standard (lien direct) |

Je n'ai eu aucun problème à couvrir une grande salon mobile avec ce smartphone Android de 350 $ de rien.

I had zero problems covering a major mobile trade show with this $350 Android smartphone from Nothing. |

Mobile | ★★ | ||

| 2024-03-04 19:15:50 | Android Auto commence à signaler des applications «stationnées» plus puissantes sur l'écran d'accueil Android Auto starts flagging more powerful “parked” apps on the home screen (lien direct) |

Les applications stationnées comprennent des navigateurs, des jeux et des applications vidéo.

Parked apps include browsers, games, and video apps. |

Mobile | ★★ | ||

| 2024-03-04 15:30:00 | Predator Spyware ciblait des téléphones mobiles dans de nouveaux pays Predator Spyware Targeted Mobile Phones in New Countries (lien direct) |

Bien qu'il ait été exposé aux violations des droits de l'homme, le logiciel espion prédateur continue d'être utilisé dans le monde entier & # 8211;y compris dans les nouveaux pays

Despite being exposed to human rights violations, the Predator spyware continues to be used across the world – including in new countries |

Mobile Mobile | ★★★ | ||

| 2024-03-04 14:32:46 | ManageEngine s'associe avec un point de contrôle pour lutter contre l'augmentation des menaces mobiles ManageEngine Joins Forces with Check Point to Tackle Rising Mobile Threats (lien direct) |

ManageEngine s'associe à un point de contrôle pour lutter contre l'augmentation des menaces mobiles

L'intégration des étuis à gérer la plate-forme de protection des points de terminaison de la gestion de l'organisation \\, améliorant la posture globale de cybersécurité

-

nouvelles commerciales

ManageEngine Joins Forces with Check Point to Tackle Rising Mobile Threats Integration Bolsters ManageEngine\'s Endpoint Protection Platform, Enhancing Overall Cybersecurity Posture - Business News |

Mobile | ★★ | ||

| 2024-03-04 14:00:38 | Sécurisé par conception: la perspective de Google \\ sur la sécurité de la mémoire Secure by Design: Google\\'s Perspective on Memory Safety (lien direct) |

Alex Rebert, Software Engineer, Christoph Kern, Principal Engineer, Security FoundationsGoogle\'s Project Zero reports that memory safety vulnerabilities-security defects caused by subtle coding errors related to how a program accesses memory-have been "the standard for attacking software for the last few decades and it\'s still how attackers are having success". Their analysis shows two thirds of 0-day exploits detected in the wild used memory corruption vulnerabilities. Despite substantial investments to improve memory-unsafe languages, those vulnerabilities continue to top the most commonly exploited vulnerability classes.In this post, we share our perspective on memory safety in a comprehensive whitepaper. This paper delves into the data, challenges of tackling memory unsafety, and discusses possible approaches for achieving memory safety and their tradeoffs. We\'ll also highlight our commitments towards implementing several of the solutions outlined in the whitepaper, most recently with a $1,000,000 grant to the Rust Foundation, thereby advancing the development of a robust memory-safe ecosystem.Why we\'re publishing this now2022 marked the 50th anniversary of memory safety vulnerabilities. Since then, memo | Vulnerability Mobile | ★★ | ||

| 2024-03-03 10:16:08 | GTPDOOR LINUX MALWOREAL cible les réseaux d'opérateur mobile Stealthy GTPDOOR Linux malware targets mobile operator networks (lien direct) |

Le chercheur en sécurité Haxrob a découvert une porte dérobée Linux auparavant inconnue nommée GTPDOOR, conçue pour des opérations secrètes dans les réseaux de transporteurs mobiles.[...]

Security researcher HaxRob discovered a previously unknown Linux backdoor named GTPDOOR, designed for covert operations within mobile carrier networks. [...] |

Malware Mobile | ★★ | ||

| 2024-03-02 14:00:00 | Le danger de la vie privée se cache dans les notifications push The Privacy Danger Lurking in Push Notifications (lien direct) |

Plus: Apple met en garde contre les applications de téléchargement de côté, un tribunal ordonne au groupe NSO pour remettre le code de son logiciel espion de Pegasus, et une enquête trouve que les cames de sécurité largement disponibles sont très peu sûres.

Plus: Apple warns about sideloading apps, a court orders NSO group to turn over the code of its Pegasus spyware, and an investigation finds widely available security cams are wildly insecure. |

General Information Mobile | ★★★ | ||

| 2024-03-01 20:49:50 | Les opérateurs de logiciels espions prédateurs reconstruisent l'infrastructure à plusieurs niveaux pour cibler les appareils mobiles Predator Spyware Operators Rebuild Multi-Tier Infrastructure to Target Mobile Devices (lien direct) |

#### Description

Le groupe INSIKT de Future \\ a découvert de nouvelles infrastructures liées aux opérateurs de Predator, un logiciel spymétrique mobile mercenaire.L'infrastructure serait utilisée dans au moins onzepays, dont l'Angola, l'Arménie, le Botswana, l'Égypte, l'Indonésie, le Kazakhstan, la Mongolie, Oman, les Philippines, l'Arabie saoudite,et Trinidad et Tobago.Bien qu'il soit commercialisé pour la lutte contre le terrorisme et les forces de l'ordre, Predator est souvent utilisé contre la société civile, ciblant les journalistes, les politiciens et les militants.

L'utilisation de logiciels espions comme Predator présente des risques importants pour la confidentialité, la légalité et la sécurité physique, en particulier lorsqu'ils sont utilisés en dehors des contextes graves de criminalité et de lutte contre le terrorisme.La recherche du groupe INSIKT \\ a identifié une nouvelle infrastructure de livraison de prédateurs à plusieurs niveaux, avec des preuves de l'analyse du domaine et des données de renseignement du réseau.Malgré les divulgations publiques en septembre 2023, les opérateurs de Predator \\ ont poursuivi leurs opérations avec un minimum de changements.Predator, aux côtés de Pegasus de NSO Group \\, reste un principal fournisseur de logiciels espions mercenaires, avec des tactiques, des techniques et des procédures cohérentes au fil du temps.À mesure que le marché des logiciels espions mercenaires se développe, les risques s'étendent au-delà de la société civile à toute personne intéressée aux entités ayant accès à ces outils.Les innovations dans ce domaine sont susceptibles de conduire à des capacités de logiciels espions plus furtifs et plus complets.

#### URL de référence (s)

1. https://www.recordedfuture.com/predator-spyware-operators-rebuild-multi-tier-infrastructure-target-mobile-devices

#### Date de publication

1er mars 2024

#### Auteurs)

Groupe insikt

#### Description Recorded Future\'s Insikt Group has discovered new infrastructure related to the operators of Predator, a mercenary mobile spyware. The infrastructure is believed to be in use in at least eleven countries, including Angola, Armenia, Botswana, Egypt, Indonesia, Kazakhstan, Mongolia, Oman, the Philippines, Saudi Arabia, and Trinidad and Tobago. Despite being marketed for counterterrorism and law enforcement, Predator is often used against civil society, targeting journalists, politicians, and activists. The use of spyware like Predator poses significant risks to privacy, legality, and physical safety, especially when used outside serious crime and counterterrorism contexts. The Insikt Group\'s research identified a new multi-tiered Predator delivery infrastructure, with evidence from domain analysis and network intelligence data. Despite public disclosures in September 2023, Predator\'s operators have continued their operations with minimal changes. Predator, alongside NSO Group\'s Pegasus, remains a leading provider of mercenary spyware, with consistent tactics, techniques, and procedures over time. As the mercenary spyware market expands, the risks extend beyond civil society to anyone of interest to entities with access to these tools. Innovations in this field are likely to lead to more stealthy and comprehensive spyware capabilities. #### Reference URL(s) 1. https://www.recordedfuture.com/predator-spyware-operators-rebuild-multi-tier-infrastructure-target-mobile-devices #### Publication Date March 1, 2024 #### Author(s) Insikt Group |

Tool Mobile Technical | ★★ | ||

| 2024-03-01 19:02:00 | Un nouveau kit de phishing exploite les SMS, les appels vocaux pour cibler les utilisateurs de crypto-monnaie New Phishing Kit Leverages SMS, Voice Calls to Target Cryptocurrency Users (lien direct) |

Un nouveau kit de phishing a été observé usurpant l'identité des pages de connexion des services de crypto-monnaie bien connus dans le cadre d'un cluster d'attaque conçu pour cibler principalement les appareils mobiles.

«Ce kit permet aux attaquants de créer des copies carbone des pages de connexion unique (SSO), puis d'utiliser une combinaison d'e-mail, de SMS et de phishing vocal pour inciter la cible à partager les noms d'utilisateur, les mots de passe, les URL de réinitialisation des mots de passe,

A novel phishing kit has been observed impersonating the login pages of well-known cryptocurrency services as part of an attack cluster designed to primarily target mobile devices. “This kit enables attackers to build carbon copies of single sign-on (SSO) pages, then use a combination of email, SMS, and voice phishing to trick the target into sharing usernames, passwords, password reset URLs, |

Mobile | ★★★ | ||

| 2024-02-29 19:41:02 | Android Money Transfer Xhelper App exposé comme réseau de blanchiment d'argent Android Money Transfer XHelper App Exposed as Money Laundering Network (lien direct) |

> Par deeba ahmed

ne confond pas l'application Xhelper avec le malware du malhelper, qui cible les appareils Android et est notoirement difficile à supprimer.

Ceci est un article de HackRead.com Lire le post original: Android Money Transfer Xhelper App exposé comme réseau de blanchiment d'argent

>By Deeba Ahmed Don\'t confuse the XHelper app with the notorious XHelper malware, which targets Android devices and is notoriously difficult to remove. This is a post from HackRead.com Read the original post: Android Money Transfer XHelper App Exposed as Money Laundering Network |

Malware Tool Mobile | ★★★ | ||

| 2024-02-29 15:42:01 | Brave Browser lance l'assistant AI axé sur la confidentialité sur Android Brave browser launches privacy-focused AI assistant on Android (lien direct) |

Brave Software est la prochaine entreprise à sauter dans l'IA, annonçant qu'un nouvel assistant AI préservant la confidentialité appelée "Leo" se déroule sur la version Android de son navigateur à travers la dernière version, version 1.63.[...]

Brave Software is the next company to jump into AI, announcing a new privacy-preserving AI assistant called "Leo" is rolling out on the Android version of its browser through the latest release, version 1.63. [...] |

Mobile | ★★ | ||

| 2024-02-29 13:30:00 | Rencontrer \\ 'xhelper, \\' l'application Android tout-en-un pour le blanchiment d'argent mondial Meet \\'XHelper,\\' the All-in-One Android App for Global Money Laundering (lien direct) |

Les applications conviviales permettent à quiconque de servir de trafiquants aux syndicats de cybercriminalité.

User-friendly apps allow anybody to serve as traffickers for cybercrime syndicates. |

Mobile | ★★★ | ||

| 2024-02-28 08:37:47 | De l'enfant militaire au marketing de produit: mon voyage McAfee From Military Kid to Product Marketing: My McAfee Journey (lien direct) |

>  Spotlight des employés: Rencontrez Jovohn!Des débuts militaires au champion de la sécurité mobile, rencontrez Jovohn, notre marketing de produit passionné et président du MAHC ....

Spotlight des employés: Rencontrez Jovohn!Des débuts militaires au champion de la sécurité mobile, rencontrez Jovohn, notre marketing de produit passionné et président du MAHC ....

>  Employee Spotlight: Meet Jovohn! From military beginnings to mobile security champion, meet Jovohn, our passionate Product Marketer and MAHC President....

Employee Spotlight: Meet Jovohn! From military beginnings to mobile security champion, meet Jovohn, our passionate Product Marketer and MAHC President....

|

Mobile | TYPEFRAME | ★★ | |

| 2024-02-27 22:55:46 | Kaspersky trouve que les attaques contre les appareils mobiles ont considérablement augmenté en 2023 Kaspersky Finds Attacks on Mobile Devices Significantly Increased in 2023 (lien direct) |

Pas de details / No more details | Mobile | ★★★ | ||

| 2024-02-27 14:00:00 | 5 meilleurs services VPN (2024): pour les routeurs, PC, iPhone, Android, et plus encore 5 Best VPN Services (2024): For Routers, PC, iPhone, Android, and More (lien direct) |

Il n'a pas résolu tous vos problèmes de confidentialité, mais un réseau privé virtuel peut faire de vous une cible moins tentante pour les pirates.

It won\'t solve all of your privacy problems, but a virtual private network can make you a less tempting target for hackers. |

Mobile | ★★ | ||

| 2024-02-27 11:39:55 | Le coût humain des pannes mobiles révélés comme 80% en face de la vie critique, des impacts financiers ou de sécurité en raison de la perte de connectivité Human cost of mobile outages revealed as 80% face life critical, financial or security impacts due to lost connectivity (lien direct) |

Le coût humain des pannes mobiles révélés comme 80% en face de la vie critique, des impacts financiers ou de sécurité en raison de la perte de connectivité

Près de 1 sur 2 (43%) des entreprises du monde entier disent que les problèmes de connectivité ont provoqué «la vie affectant les changements» au personnel ou aux utilisateurs de leurs produits Un quart de toutes les entreprises (25%) Dites qu'ils ont été piratés en raison de problèmes de connectivité 82% des chefs d'entreprise au Royaume-Uni ont connu des problèmes de connectivité avec 97% de ceux qui indiquent une forme de panne chaque mois Parmi les dirigeants des entreprises britanniques qui ont subi des problèmes de connectivité, 90% disent avoir perdu les ventes ou les clients en résultat direct Les deux tiers de toutes les entreprises disent que la connectivité des données IoT est devenue plusCritique au cours des deux dernières années, 32% affirmant qu'ils développeraient de nouveaux services ou produits avec une meilleure résilience

-

rapports spéciaux

Human cost of mobile outages revealed as 80% face life critical, financial or security impacts due to lost connectivity Almost 1 in 2 (43%) of businesses globally say connectivity problems have caused “life affecting changes” to either staff or the users of their products A quarter of all businesses (25%) say they have been hacked due to connectivity issues 82% of business leaders in the UK have experienced connectivity issues with 97% of those stating some form of outage every month Among the UK businesses leaders who\'ve suffered connectivity issues, 90% say they have lost sales or customers as a direct result Two thirds of all businesses say IoT data connectivity has become more critical in the last two years, with 32% saying they would develop new services or products with better resilience - Special Reports |

Mobile | ★★★ | ||

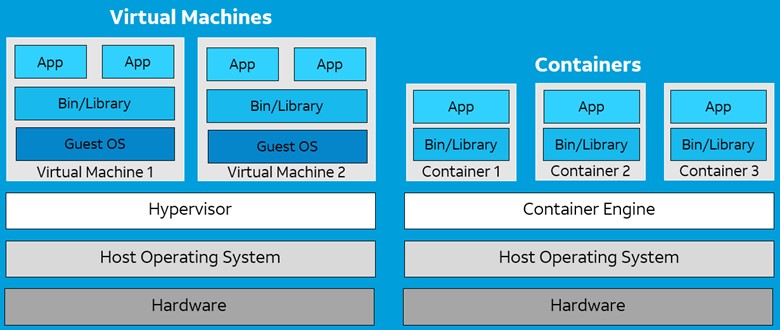

| 2024-02-27 11:00:00 | L'évolution du point de terminaison - passant des critères de terminaison traditionnels aux charges de travail cloud ou conteneurisées et les solutions de sécurité pour les protéger The endpoint evolution - Evolving from traditional endpoints to cloud or containerized workloads and the security solutions to protect them (lien direct) |

As organizations grow and more endpoints are added across the enterprise, they create an increasingly broad attack surface sophisticated attackers are looking to compromise. According to the 2019 Endpoint Security Trends Report 70% of breaches originate at the endpoint¹. That is likely because endpoints typically represent the Intersection between humans and machines creating vulnerable points of entry for cybercriminals. This is why it is increasingly important to secure your endpoints.

Growth in endpoints

An endpoint is defined as any computing device that communicates back and forth with a network to which it is connected. Some end user devices serve as an interface with human users while others are servers that communicate with other endpoints on the network. Traditional endpoints began as physical devices including servers, workstations, desktops, and laptops, all connected to a corporate network. When smartphones and tablets became handheld computing devices with access to corporate email, document sharing and collaboration tools the number of endpoints at least doubled.

Then came the rise of the Internet of Things (IoT) including devices like printers, webcams, smartwatches, and thermostats, all of which are connected to the network. Industries like healthcare and manufacturing are using millions of IoT sensors to collect and exchange data. This continued growth in IoT only increases the number of endpoints that need to be protected.

Another contribution to the growth in endpoints is the migration to the cloud. It is estimated that 67% of enterprise infrastructure is cloud-based². This cloud transformation is the evolution from physical devices to virtualization and containerization.

Endpoint virtualization

The cloud is a multi-tenant environment where multiple users run services on the same server hardware. Virtualization and containerization are both virtualization technologies that separate the host operating system from the programs that run in them.

Virtualization is achieved using a hypervisor, which splits CPU, RAM, and storage resources between multiple virtual machines (VMs). Each VM behaves like a separate computer that gets a guest operating system and each VM is independent of each other. This allows organizations to run multiple OS instances on a single server.

Containerization, on the other hand, runs a single host OS instance and uses a container engine to help package applications into container images that can be easily deployed and re-used. By splitting each individual application function or microservice into containers they can operate independently to improve enterprise resilience and scalability. Kubernetes then manages the orchestration of multiple containers. VMs and containers present very different security challenges so let’s look at the evolution of endpoint security and the solutions that meet the needs of complex customer environments.

Securing endpoints

For decades, organizations have heavily relied on antivirus (AV) software to secure endpoints. However, traditional antivirus worked by matching known malicious signatures in a database and can no longer protect against today’s sophisticated threats. Modern endpoint security solutions are less signature-based and much more behavior-based. Endpoint protection platforms (EPP) offer cloud native architectures that provide a layered defense against fileless attacks using machine learning and behavioral AI to protect against malicious activity. Endpoint detection and response (EDR) solutions went beyond protection by recording and storing endpoint-system level behaviors to detect malicious threats.

EDR solutions use data analytics combined with threat intelligence feeds to provide incident responders with the forensic data for completing investigations and threat hunting. In addi

Virtualization is achieved using a hypervisor, which splits CPU, RAM, and storage resources between multiple virtual machines (VMs). Each VM behaves like a separate computer that gets a guest operating system and each VM is independent of each other. This allows organizations to run multiple OS instances on a single server.

Containerization, on the other hand, runs a single host OS instance and uses a container engine to help package applications into container images that can be easily deployed and re-used. By splitting each individual application function or microservice into containers they can operate independently to improve enterprise resilience and scalability. Kubernetes then manages the orchestration of multiple containers. VMs and containers present very different security challenges so let’s look at the evolution of endpoint security and the solutions that meet the needs of complex customer environments.

Securing endpoints

For decades, organizations have heavily relied on antivirus (AV) software to secure endpoints. However, traditional antivirus worked by matching known malicious signatures in a database and can no longer protect against today’s sophisticated threats. Modern endpoint security solutions are less signature-based and much more behavior-based. Endpoint protection platforms (EPP) offer cloud native architectures that provide a layered defense against fileless attacks using machine learning and behavioral AI to protect against malicious activity. Endpoint detection and response (EDR) solutions went beyond protection by recording and storing endpoint-system level behaviors to detect malicious threats.

EDR solutions use data analytics combined with threat intelligence feeds to provide incident responders with the forensic data for completing investigations and threat hunting. In addi |

Malware Tool Vulnerability Threat Mobile Cloud | ★★ | ||

| 2024-02-27 01:54:13 | Google pour ramener le modèle Gemini en ligne dans quelques semaines après avoir réglé les étalonnages des couleurs historiques Google to bring Gemini model back online in a few weeks after adjusting historical color calibrations (lien direct) |

Pendant que vous attendez, les appareils Android commenceront à utiliser Gen AI pour faire des choses comme résumer les chats de groupe Google espère réintégrer les capacités de génération d'images de Gemini \\ dans les deux prochaines semaines commeIl se déroule pour résoudre un problème qui a empêché le service de texte à image du modèle \\ de représenter les blancs.…

While you wait, Android devices will start to use gen AI to do stuff like summarize group chats Google hopes to reinstate Gemini\'s AI image-generating abilities in the next couple of weeks as it races to fix an issue that prevented the model\'s text-to-image service from depicting White people.… |

Mobile | ★★ | ||

| 2024-02-26 16:30:00 | Expert avertit une activité de logiciels malveillants en pleine croissance Expert Warns of Growing Android Malware Activity (lien direct) |

Kaspersky a déclaré qu'en 2023, le nombre d'attaques mobiles a grimpé à près de 33,8 millions

Kaspersky said that in 2023, the number of mobile attacks soared to nearly 33.8 million |

Malware Mobile | ★★ | ||

| 2024-02-26 14:10:38 | Qualcomm inserte Genai dans les smartphones de la méga-salon de l'industrie \\ Qualcomm inserts GenAI into smartphones at industry\\'s mega tradeshow (lien direct) |

ce que les fans d'Android manquaient, Amirite?Un paramètre de 7 milliards LLM qui accepte les invites d'image et de voix? mwc Qualcomm va grand sur AI à MWC, où il montre un paramètre de 7 milliards de 7 milliardsModèle fonctionnant sur un téléphone Android, ainsi qu'un centre en ligne pour aider les développeurs mobiles à mélanger les modèles dans leurs applications, et l'IA a permis de se faire du dernier modem 5G et de silicium Wi-Fi 7.…

Just what Android fans were missing, amirite? A 7 billion parameter LLM that accepts image and voice prompts? MWC Qualcomm is going big on AI at MWC, where it\'s showing off a 7 billion parameter large language model running on an Android phone, along with an online hub to help mobile devs blend models into their apps, and AI infused into its latest 5G modem and Wi-Fi 7 silicon.… |

Mobile | ★★ | ||

| 2024-02-26 13:27:39 | L'ID polaire est le rival de l'identification du visage pour les téléphones Android, et pourrait même battre Apple Polar ID Is the Face ID Rival for Android Phones, and Could Even Beat Apple (lien direct) |

La technologie biométrique de Metalenz \\ est sur le point de donner enfin à donner aux propriétaires Android une forme plus sûre de reconnaissance faciale - et avec le temps pourrait même vérifier la peau des croissances cancéreuses ou mesurer la qualité de l'air.

Metalenz\'s biometric tech is poised to finally give Android owners a more secure form of facial recognition-and in time could even check skin for cancerous growths or measure air quality. |

Mobile | ★★ | ||

| 2024-02-26 08:55:56 | Thales et Google Scale ESIM à travers l'écosystème Android Thales and Google scale eSIM across Android Ecosystem (lien direct) |

Thales et Google Scale ESIM à travers l'écosystème Android

Thales Esim Discovery Solution exécutera Google Discovery Service pour l'activation transparente des appareils Android. avec plus de 300 plateformes ESIM déployées dans le monde entier, Thales contribue activement à rendre le monde non seulement plus connecté, mais aussiCyber-sécurisé du bord au noyau. La collaboration fait passer la commodité des utilisateurs au niveau supérieur, car il simplifie et accélère l'activation des appareils et les utilisateurs \\ 'Profile Provisioning.

-

revues de produits

Thales and Google scale eSIM across Android Ecosystem Thales eSIM Discovery solution will run Google Discovery Service for seamless activation of Android devices. With 300+ eSIM platforms deployed worldwide, Thales actively contributes to making the world not just more connected, but also cyber-secured from the edge to the core. The collaboration takes user convenience to the next level, as it simplifies and speeds up devices activation and users\' profile provisioning. - Product Reviews |

Mobile | ★★ | ||

| 2024-02-26 08:54:43 | Thales et Google valorisent l\'eSIM pour l\'ensemble de l\'écosystème Android (lien direct) | Thales et Google valorisent l'eSIM pour l'ensemble de l'écosystème Android La solution Thales eSIM Discovery renforce le service Google Discovery pour une activation optimale de la connectivité des appareils Android. Avec plus de 300 plateformes eSIM déployées dans le monde entier, Thales contribue activement à rendre le monde non seulement plus connecté, mais aussi plus cyber-sécurisé. Cette collaboration améliore ainsi drastiquement l'expérience utilisateur en simplifiant et en accélérant l'activation des appareils et le provisionnement des abonnements. - Produits | Mobile | ★★★ | ||

| 2024-02-26 08:00:20 | Le paysage des menaces de logiciels malveillants mobiles en 2023 The mobile malware threat landscape in 2023 (lien direct) |

Ce rapport détaille les statistiques et les tendances clés associées aux logiciels malveillants mobiles: Google Play Trojans, Malicents Messaging App Mods et autres.

This report details statistics and key trends associated with mobile malware: Google Play Trojans, malicious messaging app mods, and others. |

Malware Threat Studies Mobile | ★★★★ | ||

| 2024-02-25 15:00:00 | Xiaomi 14 Revue: solide mais sans intérêt Xiaomi 14 Review: Solid but Uninspiring (lien direct) |

Le Xiaomi 14 compact et raffiné est un très bon téléphone Android, mais il ne se démarque pas parmi d'autres combinés à un prix similaire.

The compact and refined Xiaomi 14 is a very good Android phone, but it fails to stand out among other similarly priced handsets. |

Mobile | ★★ | ||

| 2024-02-23 11:00:00 | Détection des connexions anormales O365 et des techniques d'évasion Detecting anomalous O365 logins and evasion techniques (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. Summary Businesses across multiple industries, regardless of size, are at risk of being targeted with Microsoft 365 phishing campaigns. These campaigns trick users into visiting fake Microsoft login page where threat actors capture the user’s credentials. Even accounts with MFA can be victim to these types of attacks. There are several ways in which MFA is being bypassed with these types of campaigns. MFA Fatigue is one of the ways threat actors are bypassing MFA and this method attempts to exploit human error by repeatedly logging in with the stolen credentials causing an overwhelming number of MFA prompts in attempts to get the user to approve the login. Another MFA bypass technique is SIM Swapping. A SIM card is a small chip that your mobile carrier uses to hold identification information to tie your phone to you and your mobile carrier. Threat actors have found a weakness in this because there are scenarios where a customer may need a new SIM card (for example, they lost their phone). Carriers can transfer your identification information from your old SIM card to new one. SIM Swapping is when a threat actor abuses this feature and impersonates you to convince your mobile carrier to switch your phone number to a SIM card that is in the threat actor’s possession. This then allows the threat actor to receive MFA codes sent to your number via phone call or SMS. | Tool Threat Mobile Cloud | ★★★ | ||

| 2024-02-22 16:20:43 | La Russie arrête trois membres présumés de ransomwares de blocs de suceur Russia arrests three alleged SugarLocker ransomware members (lien direct) |

Les autorités russes ont identifié et arrêté trois membres présumés d'un gang de ransomware local appelé Sugarlocker.Le groupe opère sous le couvert d'une entreprise technologique légitime appelée Shtazi-it, offrant des services pour le développement de pages de destination, d'applications mobiles et de magasins en ligne, selon a report by F.A.C.C.T., a Russia-based company that was involved in

Les autorités russes ont identifié et arrêté trois membres présumés d'un gang de ransomware local appelé Sugarlocker.Le groupe opère sous le couvert d'une entreprise technologique légitime appelée Shtazi-it, offrant des services pour le développement de pages de destination, d'applications mobiles et de magasins en ligne, selon a report by F.A.C.C.T., a Russia-based company that was involved in

Russian authorities have identified and arrested three alleged members of a local ransomware gang called SugarLocker. The group operates under the guise of a legitimate tech company called Shtazi-IT, offering services for the development of landing pages, mobile apps, and online stores, according to a report by F.A.C.C.T., a Russia-based company that was involved in

Russian authorities have identified and arrested three alleged members of a local ransomware gang called SugarLocker. The group operates under the guise of a legitimate tech company called Shtazi-IT, offering services for the development of landing pages, mobile apps, and online stores, according to a report by F.A.C.C.T., a Russia-based company that was involved in |

Ransomware Mobile | ★★★ | ||

| 2024-02-21 21:46:00 | Les nouvelles vulnérabilités Wi-Fi exposent les appareils Android et Linux aux pirates New Wi-Fi Vulnerabilities Expose Android and Linux Devices to Hackers (lien direct) |

Les chercheurs en cybersécurité ont identifié deux défauts de contournement d'authentification dans le logiciel Wi-Fi open source trouvé dans les appareils Android, Linux et Chromeos qui pourraient inciter les utilisateurs à rejoindre un clone malveillant d'un réseau légitime ou permettre à un attaquant de rejoindre un réseau de confiance sans un mot de passe.

Les vulnérabilités, suivies sous le nom de CVE-2023-52160 et CVE-2023-52161, ont été découvertes à la suite d'un

Cybersecurity researchers have identified two authentication bypass flaws in open-source Wi-Fi software found in Android, Linux, and ChromeOS devices that could trick users into joining a malicious clone of a legitimate network or allow an attacker to join a trusted network without a password. The vulnerabilities, tracked as CVE-2023-52160 and CVE-2023-52161, have been discovered following a |

Vulnerability Mobile | ★★ | ||

| 2024-02-21 12:44:40 | Diversifier les défenses: Fjordphantom Malware montre l'importance d'une approche à plusieurs volets Diversifying Defenses: FjordPhantom Malware Shows Importance of a Multi-Pronged Approach (lien direct) |

> Les équipes de sécurité doivent combiner les angles de détection côté client et côté serveur afin d'avoir les meilleures chances d'atténuer le risque de malware mobile avancé.

>Security teams need to combine the angles of client-side and server-side detection in order to have the best chance of mitigating the risk of advanced mobile malware. |

Malware Mobile | ★★ | ||

| 2024-02-20 22:48:25 | New Wave of \\ 'anatsa \\' Banking Trojans cible les utilisateurs d'Android en Europe New Wave of \\'Anatsa\\' Banking Trojans Targets Android Users in Europe (lien direct) |

Les utilisateurs ont déjà téléchargé des gouttes pour les logiciels malveillants du Play Store officiel de Google plus de 100 000 fois depuis novembre dernier.

Users have already downloaded droppers for the malware from Google\'s official Play store more than 100,000 times since last November. |

Malware Mobile | ★★ | ||

| 2024-02-20 16:37:07 | Sécuriser le monde numérique d\'aujourd\'hui et demain : Kaspersky présente son écosystème cyber étendu au MWC 2024 (lien direct) | >Kaspersky annonce sa participation au Mobile World Congress (MWC) de Barcelone, en Espagne, qui se tiendra du 26 au 29 février 2024. A cette occasion, la société présentera un écosystème avancé et évolutif des produits de cybersécurité les plus éprouvés pour les entreprises, y compris certains n'ayant jamais été exposés au MWC, ainsi que des […] The post Sécuriser le monde numérique d'aujourd'hui et demain : Kaspersky présente son écosystème cyber étendu au MWC 2024 first appeared on UnderNews. | Mobile | ★★★ | ||

| 2024-02-20 11:34:54 | Anatsa Android Banking Trojan continue de se propager via Google Play Anatsa Android Banking Trojan Continues to Spread via Google Play (lien direct) |

> Les récentes attaques de chevaux de Troie d'Android Anatsa sont devenues plus ciblées, montrant une évolution des tactiques.

>Recent Anatsa Android banking trojan attacks have become more targeted, showing an evolution in tactics. |

Mobile | ★★ |

To see everything:

Our RSS (filtrered)