What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-09-28 20:58:02 | Le 5e rapport annuel de sécurité des données de GetApp \\: les entreprises américaines voient les cyberattaques à baisser & # 8211; mais elles sont toujours à un niveau non durable GetApp\\'s 5th Annual Data Security Report: U.S. Businesses See Cyberattacks Tick Down–But They\\'re Still At Unsustainably High Level (lien direct) |

U.S.Les entreprises voient les cyberattaques à baisser & # 8211; mais elles sont toujours à un niveau sans durcissement

Le 5e rapport annuel de sécurité des données de GetApp révèle une baisse des attaques de phishing et de ransomware, mais les retombées des attaques de Las Vegas soulignent les vulnérabilités massives de l'ingénierie sociale qui affligent toujours les entreprises

-

rapports spéciaux

U.S. Businesses See Cyberattacks Tick Down–But They\'re Still At Unsustainably High Level GetApp\'s 5th Annual Data Security Report reveals a drop in phishing and ransomware attacks, but fallout from the Las Vegas attacks underscores the massive social engineering vulnerabilities still plaguing businesses - Special Reports |

Ransomware Vulnerability Studies Conference | ★★★ | ||

| 2023-09-28 12:00:00 | Analyse des tendances du temps à exploiter: 2021-2022 Analysis of Time-to-Exploit Trends: 2021-2022 (lien direct) |

résumé exécutif

Mandiant Intelligence a analysé 246 vulnérabilités qui ont été exploitées entre 2021 et 2022.

soixante-deux pour cent (153) des vulnérabilités ont d'abord été exploitées sous forme de vulnérabilités de jour zéro.

Le nombre de vulnérabilités exploitées chaque année continue d'augmenter, tandis que les temps à exploiter (TTES) globaux que nous voyons diminuent.

L'exploitation d'une vulnérabilité est le plus susceptible de se produire avant la fin du premier mois suivant la sortie d'un correctif.

Microsoft, Google et Apple continuent d'être les fournisseurs les plus exploités d'une année à l'autre, mais les deux dernières années

Executive Summary Mandiant Intelligence analyzed 246 vulnerabilities that were exploited between 2021 and 2022. Sixty-two percent (153) of the vulnerabilities were first exploited as zero-day vulnerabilities. The number of exploited vulnerabilities each year continues to increase, while the overall times-to-exploit (TTEs) we are seeing are decreasing. Exploitation of a vulnerability is most likely to occur before the end of the first month following the release of a patch. Microsoft, Google, and Apple continue to be the most exploited vendors year-over-year, but the last two years |

Vulnerability Studies | ★★★★ | ||

| 2023-09-28 09:04:51 | Etude mondiale ESG/Zerto : Les organisations considèrent les ransomwares comme l\'une des trois principales menaces pour leur pérennité (lien direct) | Les organisations considèrent les ransomwares comme l'une des trois principales menaces pour leur pérennité selon une étude mondiale ESG/Zerto Pour atténuer ces attaques, les professionnels de l'IT doivent prendre en considération à la fois la protection des données métier et des données d'infrastructure - Investigations | Threat General Information Studies | ★★★ | ||

| 2023-09-28 08:00:35 | Un cryptor, un voleur et un cheval de Troie bancaire A cryptor, a stealer and a banking trojan (lien direct) |

Dans ce rapport, nous partageons nos dernières conclusions Crimeware: le cryptor / chargeur Asmcrypt lié à DoubleFinger, un nouveau voleur Lumma et une nouvelle version de Zanubis Android Banking Trojan.

In this report, we share our latest crimeware findings: the ASMCrypt cryptor/loader related to DoubleFinger, a new Lumma stealer and a new version of Zanubis Android banking trojan. |

Studies | ★★★ | ||

| 2023-09-27 22:05:00 | Netscout a identifié près de 7,9 millions d'attaques DDOS au premier semestre de 2023 Netscout Identified Nearly 7.9M DDOS Attacks in the First Half of 2023 (lien direct) |

Dans ce rapport, nous partageons nos dernières conclusions Crimeware: le cryptor / chargeur Asmcrypt lié à DoubleFinger, un nouveau voleur Lumma et une nouvelle version de Zanubis Android Banking Trojan.

In this report, we share our latest crimeware findings: the ASMCrypt cryptor/loader related to DoubleFinger, a new Lumma stealer and a new version of Zanubis Android banking trojan. |

General Information Studies | ★★★★ | ||

| 2023-09-27 15:30:00 | Les attaques BEC augmentent de 279% des soins de santé BEC Attacks Increase By 279% in Healthcare (lien direct) |

Une sécurité anormale a également trouvé une augmentation de 167% des attaques de courrier électronique avancées

Abnormal Security also found a 167% increase in advanced email attacks |

Studies | ★★★ | ||

| 2023-09-27 12:51:29 | Les lacunes de sécurité et de confidentialité SMS montrent clairement que les utilisateurs ont besoin d'une mise à niveau de messagerie SMS Security & Privacy Gaps Make It Clear Users Need a Messaging Upgrade (lien direct) |

Posted by Eugene Liderman and Roger Piqueras Jover

SMS texting is frozen in time.

People still use and rely on trillions of SMS texts each year to exchange messages with friends, share family photos, and copy two-factor authentication codes to access sensitive data in their bank accounts. It\'s hard to believe that at a time where technologies like AI are transforming our world, a forty-year old mobile messaging standard is still so prevalent.

Like any forty-year-old technology, SMS is antiquated compared to its modern counterparts. That\'s especially concerning when it comes to security.

The World Has Changed, But SMS Hasn\'t Changed With It

According to a recent whitepaper from Dekra, a safety certifications and testing lab, the security shortcomings of SMS can notably lead to:

SMS Interception: Attackers can intercept SMS messages by exploiting vulnerabilities in mobile carrier networks. This can allow them to read the contents of SMS messages, including sensitive information such as two-factor authentication codes, passwords, and credit card numbers due to the lack of encryption offered by SMS.

SMS Spoofing: Attackers can spoof SMS messages to launch phishing attacks to make it appear as if they are from a legitimate sender. This can be used to trick users into clicking on malicious links or revealing sensitive information. And because carrier networks have independently developed their approaches to deploying SMS texts over the years, the inability for carriers to exchange reputation signals to help identify fraudulent messages has made it tough to detect spoofed senders distributing potentially malicious messages.

These findings add to the well-established facts about SMS\' weaknesses, lack of encryption chief among them.

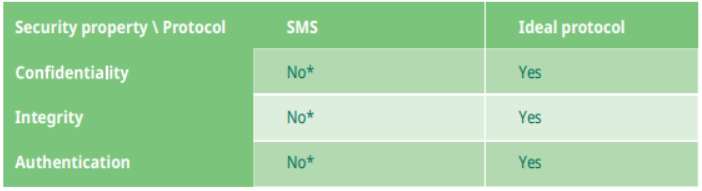

Dekra also compared SMS against a modern secure messaging protocol and found it lacked any built-in security functionality. According to Dekra, SMS users can\'t answer \'yes\' to any of the following basic security questions:

Confidentiality: Can I trust that no one else can read my SMSs?

Integrity: Can I trust that the content of the SMS that I receive is not modified?

Authentication: Can I trust the identity of the sender of the SMS that I receive?

But this isn\'t just theoretical: cybercriminals have also caught on to the lack of security protections SMS provides and have repeatedly exploited its weakness. Both novice hackers and advanced threat actor groups (such as UNC3944 / Scattered Spider and APT41 investigated by Mandiant, part of Google Cloud) leverage the security deficiencies in SMS to launch different

But this isn\'t just theoretical: cybercriminals have also caught on to the lack of security protections SMS provides and have repeatedly exploited its weakness. Both novice hackers and advanced threat actor groups (such as UNC3944 / Scattered Spider and APT41 investigated by Mandiant, part of Google Cloud) leverage the security deficiencies in SMS to launch different |

Vulnerability Threat Studies | APT 41 | ★★★ | |

| 2023-09-27 11:41:56 | Akamai Research trouve le nombre de cyberattaques sur les services financiers européens a plus que doublé en 2023 Akamai Research Finds the Number of Cyberattacks on European Financial Services More Than Doubled in 2023 (lien direct) |

Akamai Technologies, Inc. a publié aujourd'hui un nouveau rapport sur l'état d'Internet qui explore les cyberattaques existantes et émergentes contre l'industrie des services financiers.Le nouveau rapport, The High Stakes of Innovation: Attack Trends in Financial Services, constate que les services financiers sont le troisième vecteur attaqué dans la région d'Europe, du Moyen-Orient et d'Afrique (EMEA), [& # 8230;]

Akamai Technologies, Inc. has today released a new State of the Internet report that explores existing and emerging cyberattacks against the financial services industry. The new report, The High Stakes of Innovation: Attack Trends in Financial Services, finds that financial services is the third-most attacked vector in the Europe, Middle East, and Africa (EMEA) region, […] |

Studies | ★★★ | ||

| 2023-09-27 11:15:52 | Le nombre de cyberattaques contre les services financiers européens a plus que doublé en 2023 (lien direct) | >Akamai partage aujourd’hui les résultats de son rapport Etats des lieux de l’Internet qui se penche sur les cybermenaces existantes et émergentes contre le secteur des services financiers. Tribune – Ce rapport intitulé The High Stakes of innovation : Attack Trends in Financial Services révèle que les services financiers sont aujourd'hui la troisième industrie la plus visée par des cyberattaques sur […] The post Le nombre de cyberattaques contre les services financiers européens a plus que doublé en 2023 first appeared on UnderNews. | Studies | ★★★ | ||

| 2023-09-27 10:00:53 | L'étude de sécurité des gardiens montre des changements culturels impératifs pour améliorer les rapports des cyber-incidents Keeper Security study shows cultural changes imperative to improve cyber incident reporting (lien direct) |

Keeper Security, un fournisseur de logiciels de cybersécurité zéro-trust et zéro-connaissances protégeant les mots de passe, Passkeys, secrets, connexions et accès privilégié, a publié les résultats de son enquête sur les catastrophes en cybersécurité: rapports sur les incidents & # 38;Divulgation.Ils révèlent des lacunes généralisées dans la déclaration des attaques de cybersécurité et des violations, à la fois au leadership interne et aux autorités externes.& # 160;Le rapport sur les incidents de cybersécurité tombe en courte du gardien & # 8217; s [& # 8230;]

Keeper Security, a provider of cloud-based zero-trust and zero-knowledge cybersecurity software protecting passwords, passkeys, secrets, connections and privileged access, has released findings of its Cybersecurity Disasters Survey: Incident Reporting & Disclosure. They reveal widespread shortcomings in reporting cybersecurity attacks and breaches, both to internal leadership and external authorities. Cybersecurity incident reporting falls short Keeper’s […] |

Studies | ★★ | ||

| 2023-09-27 08:56:26 | Selon Imperva, les entreprises Françaises doivent envisager une "diète de données" (lien direct) | Selon Imperva, les entreprises Françaises doivent envisager une "diète de données". Les entreprises Françaises pourraient réduire considérablement le risque de cybercriminalité en détruisant des téraoctets de données inutilisées. - Points de Vue | Studies | ★★★ | ||

| 2023-09-26 16:02:00 | Rapport de menace: L'industrie de la haute technologie a ciblé le plus avec 46% du trafic d'attaque marqué NLX Threat Report: The High Tech Industry Targeted the Most with 46% of NLX-Tagged Attack Traffic (lien direct) |

Comment utiliser ce rapport

Améliorer la conscience de la situation des techniques utilisées par les acteurs de la menace

Identifier les attaques potentielles ciblant votre industrie

Obtenir des informations pour aider à améliorer et à accélérer la réponse à la menace de votre organisation \\

Résumé des résultats

Le rapport sur les menaces d'effet du réseau offre des informations basées sur des données uniques de la WAF de nouvelle génération rapide de la nouvelle génération du T2 2023 (1er avril 2023 au 30 juin 2023).Ce rapport

How To Use This Report Enhance situational awareness of techniques used by threat actors Identify potential attacks targeting your industry Gain insights to help improve and accelerate your organization\'s threat response Summary of Findings The Network Effect Threat Report offers insights based on unique data from Fastly\'s Next-Gen WAF from Q2 2023 (April 1, 2023 to June 30, 2023). This report |

Threat Studies | ★★★★ | ||

| 2023-09-26 13:58:34 | Keeper Security a publié les résultats de son enquête sur les catastrophes en cybersécurité: reporting des incidents et divulgation Keeper Security released findings of its Cybersecurity Disasters Survey: Incident Reporting & Disclosure (lien direct) |

Sécurité des gardiens Sortie des catastrophes en cybersécurité: reporting d'incident et divulgation

La recherche révèle que 40% des organisations ont connu un incident de cybersécurité, mais 48% n'ont pas divulgué ces incidents aux autorités appropriées

-

rapports spéciaux

Keeper Security Releases Cybersecurity Disasters Survey: Incident Reporting & Disclosure Research finds 40% of organizations have experienced a cybersecurity incident, yet 48% did not disclose those incidents to the appropriate authorities - Special Reports |

Studies | ★ | ||

| 2023-09-26 13:56:10 | 50 % des entreprises ayant souscrit une cyber assurance ont dû prendre des mesures de sécurité supplémentaires pour bénéficier des garanties ou abaisser le montant de la prime (lien direct) | 50 % des entreprises ayant souscrit une cyber assurance ont dû prendre des mesures de sécurité supplémentaires pour bénéficier des garanties ou abaisser le montant de la prime Selon une étude Netwrix, 28 % des entreprises ont procédé à des aménagements pour réduire le montant de leur prime de cyber assurance, tandis que 22 % ont dû améliorer leur posture de sécurité pour simplement en bénéficier. - Investigations | Studies | ★ | ||

| 2023-09-26 13:34:24 | Keeper Security lance une enquête sur les catastrophes liées à la cybersécurité : Incident Reporting & Disclosure (lien direct) | Keeper Security lance une enquête sur les catastrophes liées à la cybersécurité : Incident Reporting & Disclosure L'étude révèle que 40 % des organisations ont déjà connu un incident de cybersécurité, mais que 48 % d'entre elles n'ont pas divulgué ces incidents aux autorités compétentes. - Investigations | Studies | ★★★★ | ||

| 2023-09-26 12:46:21 | La recherche révèle que 80% des applications développées dans l'EMEA contiennent des défauts de sécurité Research reveals 80% of applications developed in EMEA contain security flaws (lien direct) |

La recherche révèle que 80% des applications développées dans l'EMEA contiennent des défauts de sécurité

• Le rapport sur l'état de la sécurité logicielle 2023 de Veracode \\ trouve la sécurité des logiciels dans l'EMEA, avec près de 20% des applications contenant \\ 'High Severity \' Flaws

• Organisations EMEA à risque accru des vulnérabilités dans le code tiers et généré par l'AI

-

rapports spéciaux

Research reveals 80% of applications developed in EMEA contain security flaws • Veracode\'s State of Software Security 2023 Report Finds Software Security Lagging in EMEA, with Almost 20% of Applications Containing \'High Severity\' Flaws • EMEA Organisations at Increased Risk from Vulnerabilities in Third-Party and AI-Generated Code - Special Reports |

Vulnerability Studies | ★★★★ | ||

| 2023-09-23 22:29:56 | Kaspersky révèle des menaces IoT alarmantes et un boom DDOS du Web sombre Kaspersky Reveals Alarming IoT Threats and Dark Web DDoS Boom (lien direct) |

> Par waqas

Kaspersky dévoile des vulnérabilités IoT alarmantes et l'économie DDOS florissante de Dark Web \\.

Ceci est un article de HackRead.com Lire le post original: Kaspersky révèle alarmant alarmantMenaces IoT et Boom Dark Web DDOS

>By Waqas Kaspersky Unveils Alarming IoT Vulnerabilities and Dark Web\'s Thriving DDoS Economy. This is a post from HackRead.com Read the original post: Kaspersky Reveals Alarming IoT Threats and Dark Web DDoS Boom |

Vulnerability Studies Industrial | ★★★★ | ||

| 2023-09-22 15:09:49 | Cyberforensik-Report: la commodité joue des cybercriminels dans les cartes Cyberforensik-Report: Bequemlichkeit spielt Cyberkriminellen in die Karten (lien direct) |

Le rapport actuel de l'adversaire actif de Sophos révèle un renversement de tendance intéressant qui affecte un problème généralement courant dans la sécurité informatique: commodité. Dans FR & uuml; les données de cas Heren du rapport, qui analyse la cyberattaque réelle, l'utilisation de la sécurité a été la principale cause d'attaques, suivie de près de données d'accès compromises.Au cours de la première année de 2023, cette image tourne considérablement et, pour la première fois, avec 50%, les données d'accès compromises sont venues en premier des causes.L'utilisation d'un point faible était de 23%. Même si cet instantané ne peut pas prouver de manière approfondie que les attaquants préfèrent les informations de connexion compromises contre & uuml; sur les faiblesses, il ne nie pas que l'utilisation de comptes Gnige acquis illégalement facilite les machinations des attaquants.Ce qui rend le compromis des données d'enregistrement pour les cybercriminels encore plus attrayants, c'est l'authentification multifactrice (MFA), qui est toujours complètement manquante dans de nombreuses organisations ou non implémentée de manière cohérente. - rapports spéciaux / / | Studies | ★★★ | ||

| 2023-09-21 20:00:00 | Le rapport ICS / OT de cybersécurité parrainé par OPSWAT révèle que les priorités vitales révèlent des priorités vitales pour atténuer les menaces en cours OPSWAT-Sponsored SANS 2023 ICS/OT Cybersecurity Report Reveals Vital Priorities to Mitigate Ongoing Threats (lien direct) |

Le rapport actuel de l'adversaire actif de Sophos révèle un renversement de tendance intéressant qui affecte un problème généralement courant dans la sécurité informatique: commodité. Dans FR & uuml; les données de cas Heren du rapport, qui analyse la cyberattaque réelle, l'utilisation de la sécurité a été la principale cause d'attaques, suivie de près de données d'accès compromises.Au cours de la première année de 2023, cette image tourne considérablement et, pour la première fois, avec 50%, les données d'accès compromises sont venues en premier des causes.L'utilisation d'un point faible était de 23%. Même si cet instantané ne peut pas prouver de manière approfondie que les attaquants préfèrent les informations de connexion compromises contre & uuml; sur les faiblesses, il ne nie pas que l'utilisation de comptes Gnige acquis illégalement facilite les machinations des attaquants.Ce qui rend le compromis des données d'enregistrement pour les cybercriminels encore plus attrayants, c'est l'authentification multifactrice (MFA), qui est toujours complètement manquante dans de nombreuses organisations ou non implémentée de manière cohérente. - rapports spéciaux / / | Studies | ★★ | ||

| 2023-09-21 19:30:00 | Les réclamations de cyber-assurance ont augmenté au premier seme Cyber insurance claims spiked in first half of 2023 as ransomware attacks surged: report (lien direct) |

Une compagnie de cyber-assurance a signalé un bond significatif du nombre de réclamations au cours du premier semestre, ajoutant que les dommages causés par les attaques ont également augmenté.Un analyse de la coalition basée à San Franciscoont constaté que le ransomware était le «plus grand moteur de l'augmentation de la fréquence des réclamations», qui a augmenté de 12% sur l'année dernière

Une compagnie de cyber-assurance a signalé un bond significatif du nombre de réclamations au cours du premier semestre, ajoutant que les dommages causés par les attaques ont également augmenté.Un analyse de la coalition basée à San Franciscoont constaté que le ransomware était le «plus grand moteur de l'augmentation de la fréquence des réclamations», qui a augmenté de 12% sur l'année dernière

A cyber insurance firm reported a significant jump in the number of claims during the first half of the year, adding that damages caused by attacks has also increased. An analysis from San Francisco-based Coalition found that ransomware was the “largest driver of the increase in claims frequency,” which was up 12% on last year

A cyber insurance firm reported a significant jump in the number of claims during the first half of the year, adding that damages caused by attacks has also increased. An analysis from San Francisco-based Coalition found that ransomware was the “largest driver of the increase in claims frequency,” which was up 12% on last year |

Ransomware Studies | ★★★★ | ||

| 2023-09-21 17:00:00 | Nouvelle menace Intel Effort pour étudier les régions \\ 'sous-monitéritées \\' New threat intel effort to study \\'undermonitered\\' regions (lien direct) |

Les cyber-opérations en Afrique et en Amérique latine ont besoin de plus d'attention de l'industrie du renseignement des menaces, les organisateurs de l'effort se disputent.

Cyber operations in Africa and Latin America need more attention from the threat intelligence industry, the organizers of the effort argue. |

Threat Studies | ★★ | ||

| 2023-09-21 09:38:26 | L'enquête révèle: 50% des répondants sont confrontés à des cyberattaques chaque année - les employeurs blâment les employés Survey Reveals: 50% Of Respondents Face Cyberattacks Yearly - Employers Blame Employees (lien direct) |

Environ 24% des employés n'ont jamais suivi de formation en cybersécurité, selon une nouvelle étude de Nordlocker.Cette enquête a également révélé que, en ce qui concerne la responsabilité des attaques de phishing, des attaques de ransomwares et des infections de logiciels malveillants, les répondants ont indiqué que les entreprises ont fréquemment transféré le blâme sur les employés et ont estimé qu'ils devraient être responsables de ces types de menaces.[& # 8230;]

Around 24% of employees have never had any cybersecurity training, according to a new study by NordLocker. This survey also revealed that when it comes to responsibility for phishing attacks, ransomware attacks, and malware infections, respondents indicated that companies frequently shifted the blame onto employees and felt they should bear accountability for these types of threats. […] |

Ransomware Malware Studies | ★★★★ | ||

| 2023-09-20 18:00:00 | 83% des professionnels de la sécurité informatique affirment que l'épuisement professionnel provoque des violations de données 83% of IT Security Professionals Say Burnout Causes Data Breaches (lien direct) |

Environ 24% des employés n'ont jamais suivi de formation en cybersécurité, selon une nouvelle étude de Nordlocker.Cette enquête a également révélé que, en ce qui concerne la responsabilité des attaques de phishing, des attaques de ransomwares et des infections de logiciels malveillants, les répondants ont indiqué que les entreprises ont fréquemment transféré le blâme sur les employés et ont estimé qu'ils devraient être responsables de ces types de menaces.[& # 8230;]

Around 24% of employees have never had any cybersecurity training, according to a new study by NordLocker. This survey also revealed that when it comes to responsibility for phishing attacks, ransomware attacks, and malware infections, respondents indicated that companies frequently shifted the blame onto employees and felt they should bear accountability for these types of threats. […] |

Threat Studies | ★★★ | ||

| 2023-09-20 14:00:00 | #NITAM: Le coût annuel moyen des incidents d'initiés atteint 16,2 millions de dollars par organisation #NITAM: Average Annual Cost of Insider Incidents Reaches $16.2m Per Organization (lien direct) |

Le rapport Ponemon et DTEX a révélé que le coût annuel moyen des risques d'initiés a augmenté de 40% sur quatre ans

The Ponemon and DTEX report found that the average annual cost of insider risks has risen by 40% over four years |

Studies | ★★★ | ||

| 2023-09-20 13:48:48 | Nombre record d\'attaques par ransomware : le 31 août, jour de dépassement de l\'année 2022 (lien direct) | Nombre record d'attaques par ransomware : le 31 août, jour de dépassement de l'année 2022 - Malwares | Ransomware Studies | ★★★★ | ||

| 2023-09-20 13:10:02 | 80% des prestataires d'éducation ont frappé des ransomwares l'année dernière, l'administration Biden répond 80% of education providers hit with ransomware last year, Biden administration responds (lien direct) |

80% des prestataires d'éducation ont frappé des ransomwares l'année dernière, l'administration Biden répond

-

Investigations

80% of education providers hit with ransomware last year, Biden administration responds - Investigations |

Ransomware Studies | ★★ | ||

| 2023-09-20 12:47:45 | ArcServe Survey: les défenses des ransomwares de l'industrie des soins de santé ont besoin d'une action plus préventive Arcserve Survey: Healthcare Industry\\'s Ransomware Defenses Need More Preventative Action (lien direct) |

ArcServe Survey:

Les défenses des ransomwares de l'industrie des soins de santé ont besoin de plus d'action préventive

● Les soins de santé étaient le secteur industriel le plus ciblé par les ransomwares l'année dernière

● 45% des répondants à la santé ont subi une attaque de ransomware au cours des 12 derniers mois

○ Deux sur trois ont payé la rançon

● 82% des services informatiques de santé n'ont pas de plan de reprise après sinistre mis à jour

-

rapports spéciaux

Arcserve Survey: Healthcare Industry\'s Ransomware Defenses Need More Preventative Action ● Healthcare was the most targeted industry sector by ransomware last year ● 45% of healthcare respondents suffered a ransomware attack in the past 12 months ○ two out of three paid the ransom ● 82% of healthcare IT departments do not have an updated disaster recovery plan - Special Reports |

Ransomware Studies | ★★★★ | ||

| 2023-09-20 12:00:00 | Obtenez le rapport AT & amp; T Cybersecurity Insights Rapport: Focus sur la fabrication Get the AT&T Cybersecurity Insights Report: Focus on Manufacturing (lien direct) |

We’re pleased to announce the availability of the 2023 AT&T Cybersecurity Insights Report: Focus on Manufacturing. The report examines the edge ecosystem, surveying manufacturing IT leaders from around the world, and provides benchmarks for assessing your edge computing plans. This is the 12th edition of our vendor-neutral and forward-looking report. Last year’s focus on manufacturing report documented how we secure the data, applications, and endpoints that rely on edge computing (get the 2022 report). Get the complimentary 2023 report. The robust quantitative field survey reached 1,418 security, IT, application development, and line of business professionals worldwide. The qualitative research tapped subject matter experts across the cybersecurity industry. Manufacturing-specific respondents equal 202. At the onset of our research, we established the following hypotheses. Momentum edge computing has in the market. Approaches to connecting and securing the edge ecosystem – including the role of trusted advisors to achieve edge goals. Perceived risk and perceived benefit of the common use cases in each industry surveyed. The results focus on common edge use cases in seven vertical industries – healthcare, retail, finance, manufacturing, energy and utilities, transportation, and U.S. SLED and delivers actionable advice for securing and connecting an edge ecosystem – including external trusted advisors. Finally, it examines cybersecurity and the broader edge ecosystem of networking, service providers, and top use cases. The role of IT is shifting, embracing stakeholders at the ideation phase of development Edge computing is a transformative technology that brings together various stakeholders and aligns their interests to drive integrated business outcomes. The emergence of edge computing has been fueled by a generation of visionaries who grew up in the era of smartphones and limitless possibilities. Look at the infographic below for a topline summary of key findings in the manufacturing industry. In this paradigm, the role of IT has shifted from being the task master to a collaborative partner in delivering innovative edge computing solutions. In addition, we found that manufacturing leaders are budgeting differently for edge use cases. These two things, along with an expanded approach to securing edge computing, were prioritized by our respondents in the 2023 AT&T Cybersecurity Insights Report: Edge Ecosystem. One of the most promising aspects of edge computing is its potential to effectively use near-real-time data for tighter control of variable operations such as inventory and supply chain management that deliver improved operational efficiency. Adding new endpoints is essential for collecting the data, but how they’re connected can make them vulnerable to cyberattacks. Successful cyberattacks can disrupt services, highlighting the need for robust cybersecurity measures. Edge computing brings the data closer to where decisions are made With edge computing, the intelligence required to make decisions, the networks used to capture and transmit data, and the use case management are distributed. Distributed means things work faster because nothing is backhauled to a central processing area such as a data center and delivers the near-real-time experience. With this level of complexity, it’s common to re-evaluate decisions regarding security, data storage, or networking. The report shares emerging trends as manufacturing continues exploring edge computing use cases. One ar | Ransomware Studies | ★★★★ | ||

| 2023-09-19 18:55:50 | Commvault conserve sa position de leader dans le rapport GigaOm Radar sur la protection du cloud hybride pour les grandes entreprises (lien direct) | Commvault conserve sa position de leader dans le rapport GigaOm Radar sur la protection du cloud hybride pour les grandes entreprises Commvault est à nouveau désignée "Leader" et "Outperformer" par les analystes pour l'expérience BaaS de grande qualité offerte à ses clients, l'agnosticité de son approche et ses capacités en matière de résilience cyber - Magic Quadrant | Studies Cloud | ★★★ | ||

| 2023-09-19 18:15:33 | 57% des PME ont connu une violation de la cybersécurité selon l'enquête de la société de cybersécurité Guardz 57% of SMEs Have Experienced a Cybersecurity Breach According to Survey by Cybersecurity Company Guardz (lien direct) |

57% des PME ont connu une violation de la cybersécurité selon l'enquête de la société de cybersécurité Guardz

L'enquête menée par la société de cybersécurité sécurisant et assurant de petites et moyennes entreprises démontre des lacunes alarmantes dans la préparation à la cybersécurité

-

rapports spéciaux

57% of SMEs Have Experienced a Cybersecurity Breach According to Survey by Cybersecurity Company Guardz The survey conducted by the cybersecurity company securing and insuring small and medium-sized businesses demonstrates alarming gaps in cybersecurity preparedness - Special Reports |

Studies | ★★★ | ||

| 2023-09-19 12:56:01 | Plus d'un tiers de la population britannique pense que la prison est la punition la plus appropriée pour les personnes responsables de la violation des données Over a Third of UK Population Believe Prison is the Most Suitable Punishment for Individuals Responsible for Data Breach (lien direct) |

Les nouvelles statistiques de la cyber-exo internationale révèlent qu'en cas de violation de données dans une organisation, près d'une personne sur cinq (19%) à travers le Royaume-Uni croient que la ou les personnes qui ont permis l'entrée initiale via le phishing, la mauvaise sécuritéles pratiques, etc. doivent être tenues les plus responsables et faire face à la pénalité la plus sévère.De plus, de ces individus, [& # 8230;]

New statistics by International Cyber Expo reveal that in the event of a data breach at an organisation, nearly one in every five (19%) individuals across the UK believe the person(s) who allowed initial entry via phishing, poor security practices etc. should be held most responsible and face the harshest penalty. Additionally, of these individuals, […] |

Data Breach Studies | ★★ | ||

| 2023-09-15 08:36:00 | IBM X-FORCE: L'utilisation des informations d'identification compromises assombrit l'image de sécurité du nuage IBM X-Force: Use of compromised credentials darkens cloud security picture (lien direct) |

À mesure que la connectivité aux ressources basées sur le cloud augmente, les cybercriminels utilisent des informations d'identification valides et compromises pour accéder aux ressources d'entreprise à un rythme alarmant. = "https://www.ibm.com/downloads/cas/qwbxvapl" rel = "nofollow"> IBM X-Force Cloud Threat Landscape Report , qui a également trouvé une augmentation de 200% (environ 3 900 vulnérabilités) enLes vulnérabilités et les expositions communes axées sur le cloud (CVE) au cours de la dernière année. «Plus de 35% des incidents de sécurité du cloud se sont produits par les attaquants \\ 'Utilisation des références valides et compromises», a écrit Chris Caridi, cyber-cyber-cyberAnalyste de menace avec IBM X-Force, dans un blog À propos du rapport.«Comprenant près de 90% des actifs à vendre sur les marchés Web Dark, les informations d'identification \\ 'parmi les cybercriminels sont apparentes, une moyenne de 10 $ par inscription & # 8211;ou l'équivalent d'une douzaine de beignets. " Pour lire cet article en entier, veuillez cliquer ici

As connectivity to cloud-based resources grows, cybercriminals are using valid, compromised credentials to access enterprise resources at an alarming rate.That\'s one of the chief findings of the IBM X-Force Cloud Threat Landscape Report, which also found a 200% increase (about 3,900 vulnerabilities) in cloud-oriented Common Vulnerabilities and Exposures (CVE) in the last year.“Over 35% of cloud security incidents occurred from attackers\' use of valid, compromised credentials,” wrote Chris Caridi, strategic cyber threat analyst with IBM X-Force, in a blog about the report. “Making up nearly 90% of assets for sale on dark web marketplaces, credentials\' popularity among cybercriminals is apparent, averaging $10 per listing – or the equivalent of a dozen doughnuts.”To read this article in full, please click here |

Vulnerability Threat Studies Cloud | ★★★ | ||

| 2023-09-15 08:28:39 | Dans 85 % des entreprises, le protocole RDP est accessible depuis Internet (lien direct) | Dans 85 % des entreprises, le protocole RDP est accessible depuis Internet explique l'Unit 42 de Palo Alto Le rapport " 2023 Unit 42 Attack Surface Threat Report " souligne la nécessité de disposer d'outils de gestion de la surface d'attaque. - Malwares | Threat Studies | ★★★★ | ||

| 2023-09-14 19:13:23 | Cyber-risques révélés à partir de plus de 3 000 pensions Cyber Risks Revealed From 3,000+ Pentests (lien direct) |

> Résultats du rapport de renseignement de test de pénétration de Breachlock 2023 & # 8211;Steve Morgan, rédacteur en chef Sausalito, Californie & # 8211;14 sept. 2023 & # 160;Si vous voulez un aperçu approfondi de l'état de test de pénétration avec des informations de sécurité critiques sur les applications, les API, les réseaux, le cloud, le DevOps et l'IoT aussi

>Results from the 2023 BreachLock Penetration Testing Intelligence Report – Steve Morgan, Editor-in-Chief Sausalito, Calif. – Sep. 14, 2023 If you want an in-depth look at the state of penetration testing with critical security insights across applications, APIs, networks, cloud, DevOps, and IoT as well |

Studies | ★★★★ | ||

| 2023-09-14 13:00:31 | 2023 Unité 42 Le rapport sur la menace de surface d'attaque met en évidence la nécessité d'ASM 2023 Unit 42 Attack Surface Threat Report Highlights the Need for ASM (lien direct) |

Le rapport de la menace de surface d'attaque de l'unité 2023 42 met en évidence la nécessité de capacités de gestion de la surface d'attaque.

The 2023 Unit 42 Attack Surface Threat Report highlights the need for attack surface management capabilities. |

Threat Studies | ★★★ | ||

| 2023-09-14 08:30:00 | Les vulnérabilités du cloud augmentent de 200% en un an Cloud Vulnerabilities Surge 200% in a Year (lien direct) |

Mais IBM prévient le compromis des informations d'identification est le vecteur d'accès initial numéro un

But IBM warns credential compromise is number one initial access vector |

Vulnerability Studies Cloud | ★★★ | ||

| 2023-09-13 09:00:18 | Paysage de menace pour les systèmes d'automatisation industrielle.Statistiques pour H1 2023 Threat landscape for industrial automation systems. Statistics for H1 2023 (lien direct) |

Au premier semestre de 2023, le pourcentage d'ordinateurs ICS sur lesquels les objets malveillants ont été bloqués ont diminué de H2 2022 de seulement 0,3 pp à 34%.

In the first half of 2023, the percentage of ICS computers on which malicious objects were blocked decreased from H2 2022 by just 0.3 pp to 34%. |

Threat Studies Industrial | ★★★★ | ||

| 2023-09-12 15:16:31 | Coalfire poursuit la recherche sur les risques de pénétration, le 5e rapport annuel met en évidence l'évolution de la sécurité offensive Coalfire Continues Penetration Risk Research, 5th Annual Report Highlights Evolution in Offensive Security (lien direct) |

Coalfire continue la recherche sur les risques de pénétration, le 5e rapport annuel met en évidence l'évolution de la sécurité offensive

Des tests continus et axés sur le renseignement font passer l'industrie des opérations contradictoires ponctuelles à tous les temps

-

rapports spéciaux

Coalfire Continues Penetration Risk Research, 5th Annual Report Highlights Evolution in Offensive Security Continuous, intelligence-driven testing moves industry from point-in-time to all-the-time adversarial operations - Special Reports |

Studies | ★★★ | ||

| 2023-09-12 15:11:18 | Organisations trop confiantes sujets aux cyber violations, découvertes d'étude Overconfident Organisations Prone to Cyber Breaches, Study Finds (lien direct) |

Adarma, un leader indépendant des services de détection et de réponse, a publié un rapport intitulé «Un faux sens de la cybersécurité: comment se sentir en sécurité peut saboter votre entreprise».Le rapport examine les aspects critiques des opérations de sécurité comme les niveaux de confiance, \\ 'Tool StrAwl \', l'utilisation de l'intelligence artificielle et la productivité et le bien-être des équipes de sécurité.Basé sur une enquête * de [& # 8230;]

Adarma, an independent leader in detection and response services, published a report titled “A False Sense of Cybersecurity: How Feeling Safe Can Sabotage Your Business.” The report examines critical aspects of security operations like confidence levels, \'tool sprawl\', the use of artificial intelligence and the productivity and well-being of security teams. Based on a survey* of […] |

Studies | ★★ | ||

| 2023-09-12 08:27:59 | Trop d\'applications, tue les applications : 43% des salariés ne connaissent pas l\'intégralité des applications professionnelles disponibles au sein de l\'entreprise (lien direct) | Trop d'applications, tue les applications : 43% des salariés ne connaissent pas l'intégralité des applications professionnelles disponibles au sein de l'entreprise - Investigations | Studies | ★★★ | ||

| 2023-09-11 21:41:00 | Le rapport sur la sécurité mondiale trouve les incidents de sécurité physique coûte les entreprises USD 1 T T t 2022 World Security Report Finds Physical Security Incidents Cost Companies USD $1T in 2022 (lien direct) |

Trop d'applications, tue les applications : 43% des salariés ne connaissent pas l'intégralité des applications professionnelles disponibles au sein de l'entreprise - Investigations | Studies | ★★★ | ||

| 2023-09-07 12:52:01 | Plus de la moitié des organisations britanniques savent qu'elles ne sont pas bien protégées contre les cyber-menaces More than half of UK organisations know they aren\\'t well protected against cyber threats (lien direct) |

Selon une nouvelle enquête de Red Helix, seulement 49% des chefs d'entreprise signalent que leur organisation est bien ou très bien protégée contre les cybermenaces.La recherche, menée en partenariat avec la société indépendante de développement des entreprises Larato, a été commandée pour donner un aperçu de la façon dont les chefs d'entreprise voient la cybersécurité et son importance [& # 8230;]

Just 49% of business leaders report that their organisation is well or very well protected against cyber threats, according to a new survey from cyber security expert, Red Helix. The research, conducted in partnership with independent Business Development company Larato, was commissioned to provide insight into how business leaders view cyber security and its importance […] |

Studies | ★★ | ||

| 2023-09-06 13:44:50 | Rapport sur l'état de sécurité de l'état de la sécurité de l'état de la sécurité de l'état de l'API 2023: une étude globale sur la réalité du risque d'API Traceable AI Releases 2023 State of API Security Report: A Global Study on the Reality of API Risk (lien direct) |

Rapport sur l'IA traçable de l'IA 2023 Rapport de sécurité de l'état de l'API: une étude globale sur la réalité du risque d'API

Les résultats exposent la véritable échelle des violations de données liées à l'API, les meilleurs défis de sécurité de l'API et l'impact profond sur la cybersécurité mondiale

06 septembre 2023 09h00

-

rapports spéciaux

Traceable AI Releases 2023 State of API Security Report: A Global Study on the Reality of API Risk Findings expose the true scale of API-related data breaches, top API security challenges, and the profound impact on global cybersecurity September 06, 2023 09:00 AM Eastern Daylight Time - Special Reports |

Studies | ★★★ | ||

| 2023-09-06 09:30:00 | Les conseils britanniques deviennent moins préoccupés par le cyber-risque UK Boards Are Growing Less Concerned About Cyber-Risk (lien direct) |

Leurs pairs mondiaux se sentent le contraire, selon une étude Proofpoint

Their global peers feel the opposite, according to Proofpoint study |

Studies | ★★★ | ||

| 2023-09-06 09:13:44 | Perspectives administrateurs : le rapport Proofpoint montre que plus de la moitié des membres de conseil d\'administration en France considèrent l\'IA générative comme un risque pour la sécurité de l\'entreprise (lien direct) | Perspectives administrateurs : le dernier rapport Proofpoint montre que plus de la moitié des membres de conseil d'administration en France considèrent l'IA générative comme un risque pour la sécurité de l'entreprise Les membres des conseils d'administration français ne sont pas préparés à une cyberattaque bien qu'ils considèrent la cybersécurité comme une priorité et investissent dans ce domaine. - Investigations | Studies | ★★★ | ||

| 2023-09-06 08:55:43 | Le temps d\'exposition – le délai qui s\'écoule entre le début d\'une attaque et sa détection – est descendu à 8 jours au premier semestre 2023, selon Sophos (lien direct) | Le temps d'exposition – le délai qui s'écoule entre le début d'une attaque et sa détection – est descendu à 8 jours au premier semestre 2023, selon Sophos Il faut moins d'une journée à des cyberattaquants pour atteindre l'Active Directory, l'un des actifs les plus critiques pour une entreprise La grande majorité des attaques de ransomwares se produisent en dehors des heures de bureau - Investigations | Studies | ★★ | ||

| 2023-09-06 08:09:19 | Enquête mondiale 2023 OpenText Cybersecurity : La consolidation des outils est plus qu\'une tendance, c\'est une demande (lien direct) | Enquête mondiale 2023 OpenText Cybersecurity : La consolidation des outils est plus qu'une tendance, c'est une demande - Investigations | Tool Studies | ★★★ | ||

| 2023-09-05 20:45:00 | NSA, Cyber Command Command a récemment enveloppé des études sur l'utilisation de l'IA, dit le directeur NSA, Cyber Command recently wrapped studies on AI use, director says (lien direct) |

L'Agence nationale de sécurité et le cyber commandement américain ont tous deux récemment effectué des examens respectifs de la façon dont ils utiliseraient l'intelligence artificielle à l'avenir, a déclaré mardi le leader des organisations \\ '."Nous le faisons depuis longtemps ... c'est quelque chose que nous connaissons, AI", a déclaré le général Paul Nakasone lors du Sommet de cybersécurité de Billington

L'Agence nationale de sécurité et le cyber commandement américain ont tous deux récemment effectué des examens respectifs de la façon dont ils utiliseraient l'intelligence artificielle à l'avenir, a déclaré mardi le leader des organisations \\ '."Nous le faisons depuis longtemps ... c'est quelque chose que nous connaissons, AI", a déclaré le général Paul Nakasone lors du Sommet de cybersécurité de Billington

The National Security Agency and U.S. Cyber Command both recently completed respective examinations of how they would use artificial intelligence in the future, the organizations\' leader said Tuesday. “We\'ve been doing it for a long time… It\'s something that we are familiar with, AI,” Army Gen. Paul Nakasone said during the Billington Cybersecurity Summit in

The National Security Agency and U.S. Cyber Command both recently completed respective examinations of how they would use artificial intelligence in the future, the organizations\' leader said Tuesday. “We\'ve been doing it for a long time… It\'s something that we are familiar with, AI,” Army Gen. Paul Nakasone said during the Billington Cybersecurity Summit in |

Studies | ★★ | ||

| 2023-09-05 14:17:58 | Red Hat Publie Son Nouveau Rapport "State of Edge Security" Red Hat publie son nouveau rapport " State of Edge Security " (lien direct) |

Red Hat Publie Son Nouveau Rapport "State of Edge Security"

-

Investigations

Red Hat publie son nouveau rapport " State of Edge Security " - Investigations |

Studies | ★★★ | ||

| 2023-09-05 14:08:05 | Près de deux entreprises britanniques sur trois ont perdu des données en raison de sauvegardes échouées Almost two in three UK companies have lost data due to failed backups (lien direct) |

Près de deux sociétés britanniques sur trois ont perdu des données en raison des sauvegardes échouées

Près d'un tiers des dirigeants de la sécurité admettent à des processus de sauvegarde insuffisamment robustes des sauvegardes manuelles et locales augmentent & # 8211;Mais une baisse marquée de l'automatisation expose les organisations à l'erreur humaine

-

rapports spéciaux

Almost two in three UK companies have lost data due to failed backups Nearly one third of security leaders admit to insufficiently robust backup processes Manual and local backups rise – but a marked drop in automation exposes organisations to human error - Special Reports |

Studies | ★★★★ |

To see everything:

Our RSS (filtrered)