What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-10-31 13:19:24 | Trick ou menace: plonger dans les techniques effrayantes des groupes de ransomwares Trick or Threat: Diving into Spooky Techniques of Ransomware Groups (lien direct) |

octobre, un mois de vents effrayants, d'épices de citrouille et de contes obsédants, marque également la conscience de la cybersécurité ...

October, a month of chilling winds, pumpkin spice, and haunting tales, also marks Cybersecurity Awareness... |

Ransomware | ★★★ | ||

| 2023-10-31 09:00:00 | La Maison Blanche hôte du contre-Ransomware Initiative Summit, en mettant l'accent sur le fait de ne pas payer de pirates White House hosts Counter Ransomware Initiative summit, with a focus on not paying hackers (lien direct) |

Le troisième sommet annuel de la contre-ransomware dirigée par la Maison Blanche à la maison pour s'attaquer à 48 pays, l'Union européenne et Interpol se lance à Washington aujourd'hui, avec plusieurs nouveaux éléments, notamment un engagement de la plupart des États membres pour ne pas payer les rançons et un projet de mise à profit de l'intelligence artificielle pour analyser les blockchains,selon un conseiller adjoint de la sécurité nationale pour le cyber et émerger

Le troisième sommet annuel de la contre-ransomware dirigée par la Maison Blanche à la maison pour s'attaquer à 48 pays, l'Union européenne et Interpol se lance à Washington aujourd'hui, avec plusieurs nouveaux éléments, notamment un engagement de la plupart des États membres pour ne pas payer les rançons et un projet de mise à profit de l'intelligence artificielle pour analyser les blockchains,selon un conseiller adjoint de la sécurité nationale pour le cyber et émerger

The third annual White House-led counter ransomware summit convening 48 countries, the European Union and Interpol launches in Washington today, featuring several new elements including a pledge from most member states not to pay ransoms and a project to leverage artificial intelligence to analyze blockchains, according to Deputy National Security Advisor for Cyber and Emerging

The third annual White House-led counter ransomware summit convening 48 countries, the European Union and Interpol launches in Washington today, featuring several new elements including a pledge from most member states not to pay ransoms and a project to leverage artificial intelligence to analyze blockchains, according to Deputy National Security Advisor for Cyber and Emerging |

Ransomware Legislation | Uber | ★★★ | |

| 2023-10-31 09:00:00 | Quatre douzaines de pays déclarent avoir gagné \\ 'ne paient pas des rançon de ransomwares Four dozen countries declare they won\\'t pay ransomware ransoms (lien direct) |

La coalition vise à encourager les membres à ne plus payer de rançon exigées par les groupes de piratage criminel à décourager les attaques de se dérouler.

The coalition aims to encourage members to no longer pay ransoms demanded by criminal hacking groups to discourage attacks from taking place. |

Ransomware Legislation | ★★★ | ||

| 2023-10-30 21:15:00 | Le comté de Dallas confirme la cybersécurité \\ 'incident \\' après un gang de ransomware prétend l'attaque Dallas County confirms cybersecurity \\'incident\\' after ransomware gang claims attack (lien direct) |

Le comté de Dallas a connu un incident de cybersécurité ce mois-ci qui a affecté certaines parties de son réseau, a confirmé un responsable lundi.Dans une déclaration à Recred Future News, le juge du comté de Dallas, Clay Lewis Jenkins, a déclaré qu'il y avait une enquête en cours sur l'incident à la suite des réclamations d'un gang de ransomware qui a émergé au cours du week-end."En octobre

Le comté de Dallas a connu un incident de cybersécurité ce mois-ci qui a affecté certaines parties de son réseau, a confirmé un responsable lundi.Dans une déclaration à Recred Future News, le juge du comté de Dallas, Clay Lewis Jenkins, a déclaré qu'il y avait une enquête en cours sur l'incident à la suite des réclamations d'un gang de ransomware qui a émergé au cours du week-end."En octobre

Dallas County experienced a cybersecurity incident this month that affected parts of its network, an official confirmed on Monday. In a statement to Recorded Future News, Dallas County Judge Clay Lewis Jenkins said that there is an ongoing investigation into the incident following claims by a ransomware gang that emerged over the weekend. “On October

Dallas County experienced a cybersecurity incident this month that affected parts of its network, an official confirmed on Monday. In a statement to Recorded Future News, Dallas County Judge Clay Lewis Jenkins said that there is an ongoing investigation into the incident following claims by a ransomware gang that emerged over the weekend. “On October |

Ransomware | ★★★ | ||

| 2023-10-30 18:57:00 | Boeing violé par des ransomwares, réclamations de gangs de verrouillage Boeing Breached by Ransomware, LockBit Gang Claims (lien direct) |

Lockbit donne à Boeing une date limite du 2 novembre pour payer la rançon, ou faire couler ses documents sensibles au public, mais il n'a pas donné de preuve du compromis.

LockBit gives Boeing a Nov. 2 deadline to pay the ransom, or have its sensitive documents leaked to the public, but it hasn\'t given evidence of the compromise. |

Ransomware | ★★ | ||

| 2023-10-30 15:00:00 | Ransomware Roundup - Knight (lien direct) | Le Knight Ransomware, successeur du Ransomware de Cyclope, est actif depuis août 2023 et emploie des tactiques à double exportation pour extorquer de l'argent des victimes.Apprendre encore plus.

The Knight ransomware, a successor to the Cyclops ransomware, has been active since August 2023 and employs double-extortion tactics to extort money from victims. Learn more. |

Ransomware | ★★ | ||

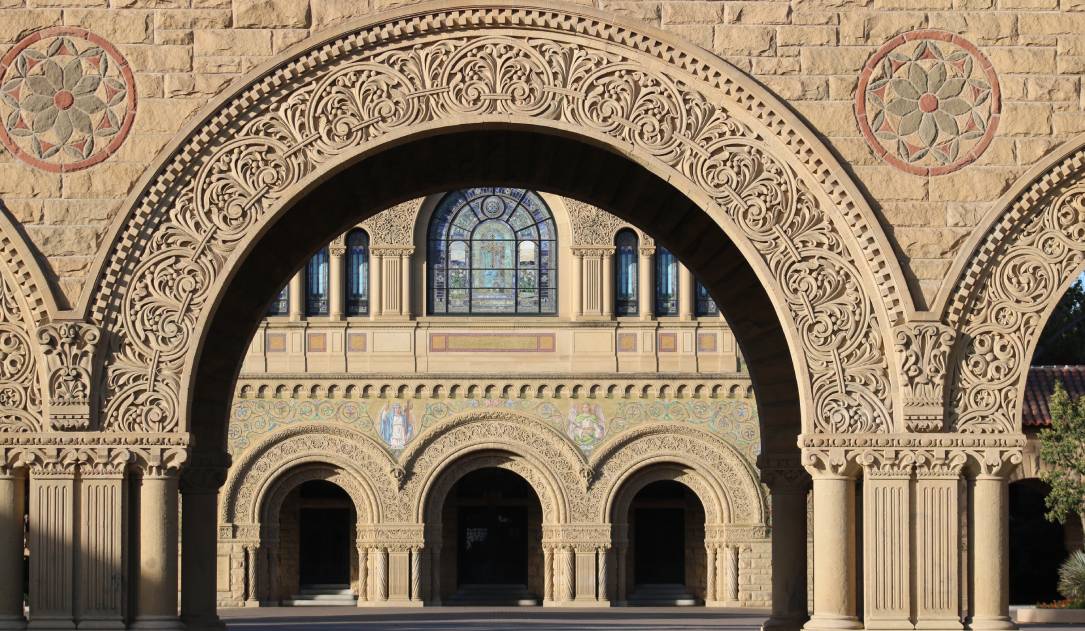

| 2023-10-30 14:45:10 | Stanford a scolarisé en cybersécurité après qu'Akira revendique une attaque de ransomware Stanford schooled in cybersecurity after Akira claims ransomware attack (lien direct) |

Cela marque la troisième intrusion criminelle à l'institution en autant d'années Université de Stanford a confirmé qu'elle "enquêtait sur un incident de cybersécurité" après une attaque la semaine dernière par le groupe Akira Ransomware.…

This marks the third criminal intrusion at the institution in as many years Stanford University has confirmed it is "investigating a cybersecurity incident" after an attack last week by the Akira ransomware group.… |

Ransomware | ★★★ | ||

| 2023-10-30 14:22:09 | Boeing enquêtant sur les allégations d'attaque des ransomwares Boeing Investigating Ransomware Attack Claims (lien direct) |

> Le gang de ransomware de verrouillage prétend avoir volé de grandes quantités de données du géant aérospatial Boeing.

>The LockBit ransomware gang claims to have stolen large amounts of data from aerospace giant Boeing. |

Ransomware | ★★★ | ||

| 2023-10-30 14:03:14 | Groupe ransomédvc ransomware quittez et vendant toute son infrastructure RansomedVC Ransomware Group Quitting and Selling its Entire Infrastructure (lien direct) |

> Par waqas

Le tristement célèbre groupe de ransomwares rancédvc appelle cela et vend toute sa cyber-infrastructure pour des "raisons personnelles".

Ceci est un article de HackRead.com Lire le post original: randre rançondvc ransomwareGroupe qui quitte et vend toute son infrastructure

>By Waqas The infamous RansomedVC Ransomware Group is calling it quits and selling its entire cyber infrastructure due to "personal reasons." This is a post from HackRead.com Read the original post: RansomedVC Ransomware Group Quitting and Selling its Entire Infrastructure |

Ransomware | ★★ | ||

| 2023-10-30 11:51:07 | Nord-coréen \\ 'lazarus \\' hackers and it Company \\'s billion-won ransomware bater North Korean \\'Lazarus\\' Hackers and IT Company\\'s Billion-Won Ransomware Heist (lien direct) |

Le récent dévoilement d'une alliance sinistre entre une entreprise informatique et des pirates nord-coréens, il est évident que le paysage cyber-menace a pris un [Plus ...]

The recent unveiling of a sinister alliance between an IT company and North Korean hackers, it’s evident that the cyber threat landscape has taken a [more...] |

Ransomware Threat | APT 38 | ★★★ | |

| 2023-10-30 09:52:25 | 30 octobre & # 8211;Rapport de renseignement sur les menaces 30th October – Threat Intelligence Report (lien direct) |

> Pour les dernières découvertes de cyber-recherche pour la semaine du 30 octobre, veuillez télécharger notre bulletin menace_intelligence.Les meilleures attaques et violations de l'Université de Stanford ont été victimes de cyberattaques qui ont affecté les systèmes de son Département de la sécurité publique (SUDPS).Akira Ransomware Gang a revendiqué la responsabilité de l'attaque, qui aurait entraîné l'exposition [& # 8230;]

>For the latest discoveries in cyber research for the week of 30th October, please download our Threat_Intelligence Bulletin. TOP ATTACKS AND BREACHES Stanford University has been a victim of cyber-attack that affected the systems of its Department of Public Safety (SUDPS). Akira ransomware gang claimed responsibility for the attack, which allegedly resulted in the exposure […] |

Ransomware Threat | ★★ | ||

| 2023-10-30 09:30:00 | Boeing enquête sur les réclamations de violation des ransomwares de verrouillage Boeing Investigates LockBit Ransomware Breach Claims (lien direct) |

Groupe allègue qu'il a volé un grand volume de données sensibles

Group alleges it stole large volume of sensitive data |

Ransomware | ★★ | ||

| 2023-10-30 07:40:00 | Mémoire de sécurité: TA571 fournit un chargeur à fourche icedid Security Brief: TA571 Delivers IcedID Forked Loader (lien direct) |

Ce qui s'est passé Les chercheurs de Proofpoint ont identifié TA571 livrant la variante fourchue de l'IceDID dans deux campagnes les 11 et 18 octobre 2023. Les deux campagnes comprenaient plus de 6 000 messages, chacun plus de 1 200 clients dans une variété d'industries dans le monde. Les e-mails dans les campagnes prétendaient être des réponses aux threads existants.Ceci est connu sous le nom de détournement de fil.Les e-mails contenaient 404 URL TDS liant au téléchargement d'une archive zip protégée par mot de passe avec le mot de passe répertorié dans l'e-mail.La chaîne d'attaque comprenait une série de contrôles pour valider le destinataire avant de livrer les archives zip. TA571 LURE Utilisé dans une campagne Icedid le 11 octobre 2023. Le fichier zip contenait un script VBS et un fichier texte bénin.Le script VBS, s'il est double de l'utilisateur, exécuté un chargeur fourchu icedid intégré à regsvr32.Le chargeur a à son tour téléchargé le bot icedid. L'utilisation de la variante iceide fourchue est inhabituelle, car elle n'a été observée que dans un petit nombre de campagnes.ProofPoint a d'abord identifié cette variante en février 2023. Une différence clé entre la variante iceide d'origine et la variante fourchue était l'élimination de la fonctionnalité bancaire.À l'époque, les acteurs évalués par Proofpoint utilisaient les variantes modifiées pour pivoter les logiciels malveillants loin de l'activité de Troie bancaire et de la fraude bancaire typique pour se concentrer sur la livraison de la charge utile, ce qui comprend probablement la hiérarchisation des ransomwares. TA571 utilise régulièrement 404 TD dans des campagnes pour fournir des logiciels malveillants, notamment Asyncrat, Netsupport et Darkgate.Les chercheurs de ProofPoint suivent 404 TDS depuis au moins septembre 2022, et il est utilisé par un certain nombre d'acteurs de menace.Un système de distribution de trafic (TDS) est une application utilisée pour acheminer le trafic Web via des serveurs contrôlés par l'opérateur.Ils peuvent être utilisés par les acteurs de la menace pour rediriger le trafic vers des téléchargements de logiciels malveillants et utiliser le filtrage IP pour déterminer s'il faut livrer une charge utile ou rediriger vers un site Web de récolte d'identification.ProofPoint évalue 404 TDS est probablement partagé ou vendu à d'autres acteurs en raison de son implication dans une variété de campagnes de phishing et de logiciels malveillantes sans rapport. Attribution TA571 est un distributeur de spam, et cet acteur envoie des campagnes de courriel de spam à volume élevé pour livrer et installer un logiciel malveillant variété pour leurs clients cybercriminaux, selon les objectifs de l'opérateur ultérieur.ProofPoint évalue avec une grande confiance que les infections à TA571 peuvent conduire à des ransomwares. Pourquoi est-ce important La livraison de Ta571 \\ de la variante iceide fourchue est unique car le point de preuve ne les observe pas souvent dans les données de menace.De plus, Proofpoint considère TA571 comme un acteur sophistiqué de menace cybercriminale.Sa chaîne d'attaque comprend un filtrage unique utilisant des «portes» intermédiaires pour que le trafic passe.Ces portes, qui sont des URL intermédiaires, filtrent le trafic basé sur la propriété intellectuelle et la géo-clôture.TA571 peut avoir jusqu'à deux portes par campagne.Il s'agit de garantir que seuls les utilisateurs spécifiquement ciblés reçoivent les logiciels malveillants et contourner l'activité automatisée de sable ou le chercheur. Signatures des menaces émergentes 2853110 - ETPRO EXPLOIT_KIT 404 TDS Redirect 2032086 - ET Trojan Win32 / Cookie de demande IceDide 2847335 - ETPRO TROJAN WIN32 / IceDID Stage2 Checkin 2032086 - ET Trojan Win32 / Cookie de demande IceDideIndicateurs de compromis Indicateur Description D'abord observé 6C6A68DA31204CFE93EE86CD85CF668A20259220AD44341B3915396E263E4F86 Exemple de charge utile SHA256 Hlsv1249_5361051.zip | Ransomware Spam Malware Threat | ★★★ | ||

| 2023-10-30 02:30:06 | Lockbit allègue qu'il a embarqué Boeing, volé \\ 'Données sensibles \\' LockBit alleges it boarded Boeing, stole \\'sensitive data\\' (lien direct) |

Aussi: CISA demande un budget cohérent, violation de l'école de Las Vegas;Le Nigéria arrête six cyber princes, les vulnérabilités critiques de la semaine en bref ransomware gang Lockbit auraient exfiltré «une énorme quantité de données sensibles de l'équipe aérospatiale Boeing.… | Ransomware | ★★ | ||

| 2023-10-30 01:05:25 | ADAPTATION DE CODE A-AI: Révolution des trackers de ransomwares dans le Darkweb AI-Driven Code Adaptation: Revolutionizing Ransomware Trackers in the Darkweb (lien direct) |

Le Darkweb sert de foyer pour les activités de ransomware.Les trackers de ransomware, souvent créés à l'aide de robots Web codés dans des langages comme Python, sont des outils essentiels qui [Plus ...]

The darkweb serves as a hotbed for ransomware activities. Ransomware trackers, often created using web crawlers coded in languages like Python, are essential tools that [more...] |

Ransomware Tool | ★★ | ||

| 2023-10-27 20:15:00 | Université de Stanford enquêtant sur la cyberattaque après les réclamations des ransomwares Stanford University investigating cyberattack after ransomware claims (lien direct) |

L'Université de Stanford enquête sur un incident de cybersécurité au sein de son département de sécurité publique après qu'un gang de ransomware a affirmé avoir attaqué l'école vendredi.Un porte-parole de l'université a réalisé des nouvelles futures vers une déclaration publiée tard vendredi après-midi, expliquant qu'il est en train de déterminer les détails de la

L'Université de Stanford enquête sur un incident de cybersécurité au sein de son département de sécurité publique après qu'un gang de ransomware a affirmé avoir attaqué l'école vendredi.Un porte-parole de l'université a réalisé des nouvelles futures vers une déclaration publiée tard vendredi après-midi, expliquant qu'il est en train de déterminer les détails de la

Stanford University is investigating a cybersecurity incident within its Department of Public Safety after a ransomware gang claimed it attacked the school on Friday. A spokesperson for the university directed Recorded Future News to a statement published late on Friday afternoon explaining that it is in the process of figuring out the details of the

Stanford University is investigating a cybersecurity incident within its Department of Public Safety after a ransomware gang claimed it attacked the school on Friday. A spokesperson for the university directed Recorded Future News to a statement published late on Friday afternoon explaining that it is in the process of figuring out the details of the |

Ransomware | ★★ | ||

| 2023-10-27 18:11:00 | Le bug de données de profile utilisateur d'Android 14 \\ semble indiscernable des ransomwares Android 14\\'s user-profile data bug seems indistinguishable from ransomware (lien direct) |

Les utilisateurs avec plusieurs profils sont verrouillés du stockage local et perdent des données.

Users with multiple profiles are getting locked out of local storage and losing data. |

Ransomware | ★★★ | ||

| 2023-10-27 15:32:45 | Sim Swappers collabore avec des gangs de ransomware SIM Swappers Collaborate with Ransomware Gangs (lien direct) |

> Dans le monde numérique d'aujourd'hui, le paysage des cybermenaces change rapidement.L'un des ...

>In today’s digital world, the landscape of cyber threats is changing rapidly. One of the... |

Ransomware | ★★ | ||

| 2023-10-27 12:00:00 | California City met en garde contre la violation des données après les réclamations d'attaque des ransomwares California city warns of data breach after ransomware attack claims (lien direct) |

Une ville de Californie a averti les résidents cette semaine que leurs données étaient accessibles par des pirates qui se trouvaient dans les systèmes gouvernementaux pendant plus d'un mois.Les responsables de Victorville - une ville d'environ 135 000 habitants à deux heures au nord-est de Los Angeles - ont envoyé lettres de notification de violation aux gens avertissant que les pirates étaient dans leur

Une ville de Californie a averti les résidents cette semaine que leurs données étaient accessibles par des pirates qui se trouvaient dans les systèmes gouvernementaux pendant plus d'un mois.Les responsables de Victorville - une ville d'environ 135 000 habitants à deux heures au nord-est de Los Angeles - ont envoyé lettres de notification de violation aux gens avertissant que les pirates étaient dans leur

A city in California warned residents this week that their data was accessed by hackers who were in government systems for more than a month. Officials in Victorville - a city of about 135,000 residents two hours northeast from Los Angeles - sent out breach notification letters to people warning that hackers were in their

A city in California warned residents this week that their data was accessed by hackers who were in government systems for more than a month. Officials in Victorville - a city of about 135,000 residents two hours northeast from Los Angeles - sent out breach notification letters to people warning that hackers were in their |

Ransomware Data Breach | ★★ | ||

| 2023-10-26 23:52:16 | Akira Ransomware Gang Cibles BHI Energy: The 690 Go Data Heist Akira Ransomware Gang Targets BHI Energy: The 690GB Data Heist (lien direct) |

Akira frappe BHI Energy, exfiltrant des données massives Trove dans une cyberattaque sophistiquée, le gang Akira Ransomware a infiltré le réseau de BHI Energy, une filiale de [Plus ...]

Akira Strikes BHI Energy, Exfiltrating Massive Data Trove In a sophisticated cyberattack, the Akira ransomware gang infiltrated the network of BHI Energy, a subsidiary of [more...] |

Ransomware | ★★ | ||

| 2023-10-26 22:00:00 | Les données de Sonicwall confirment que le ransomware est toujours la plus grande peur de l'entreprise SonicWall Data Confirms That Ransomware Is Still the Enterprise\\'s Biggest Fear (lien direct) |

Akira frappe BHI Energy, exfiltrant des données massives Trove dans une cyberattaque sophistiquée, le gang Akira Ransomware a infiltré le réseau de BHI Energy, une filiale de [Plus ...]

Akira Strikes BHI Energy, Exfiltrating Massive Data Trove In a sophisticated cyberattack, the Akira ransomware gang infiltrated the network of BHI Energy, a subsidiary of [more...] |

Ransomware Studies | ★★★ | ||

| 2023-10-26 19:26:00 | Microsoft Warns as Scattered Spider Expands from SIM Swaps to Ransomware (lien direct) | The prolific threat actor known as Scattered Spider has been observed impersonating newly hired employees in targeted firms as a ploy to blend into normal on-hire processes and takeover accounts and breach organizations across the world.

Microsoft, which disclosed the activities of the financially motivated hacking crew, described the adversary as "one of the most dangerous financial criminal

The prolific threat actor known as Scattered Spider has been observed impersonating newly hired employees in targeted firms as a ploy to blend into normal on-hire processes and takeover accounts and breach organizations across the world. Microsoft, which disclosed the activities of the financially motivated hacking crew, described the adversary as "one of the most dangerous financial criminal |

Ransomware Threat | ★★ | ||

| 2023-10-26 16:30:00 | MGM Resorts Hackers \\ 'l'un des groupes criminels financiers les plus dangereux \\' MGM Resorts hackers \\'one of the most dangerous financial criminal groups\\' (lien direct) |

Les pirates derrière l'attaque de ransomware qui a paralysé des opérations à MGM Resorts est «l'un des groupes criminels financiers les plus dangereux» qui fonctionne actuellement,Des chercheurs de Microsoft ont déclaré mercredi.Dans un Blog , les chercheurs ont expliqué les tactiques utilisées par Octo Tempest, un groupe également connu sous le nom de Araignée dispersée , 0ktapus ou unc3944 .Le groupe a été dans

Les pirates derrière l'attaque de ransomware qui a paralysé des opérations à MGM Resorts est «l'un des groupes criminels financiers les plus dangereux» qui fonctionne actuellement,Des chercheurs de Microsoft ont déclaré mercredi.Dans un Blog , les chercheurs ont expliqué les tactiques utilisées par Octo Tempest, un groupe également connu sous le nom de Araignée dispersée , 0ktapus ou unc3944 .Le groupe a été dans

The hackers behind the ransomware attack that crippled operations at MGM Resorts are “one of the most dangerous financial criminal groups” currently operating, researchers at Microsoft said Wednesday. In a blog, the researchers explained the tactics used by Octo Tempest, a group also known as Scattered Spider, 0ktapus or UNC3944. The group has been in

The hackers behind the ransomware attack that crippled operations at MGM Resorts are “one of the most dangerous financial criminal groups” currently operating, researchers at Microsoft said Wednesday. In a blog, the researchers explained the tactics used by Octo Tempest, a group also known as Scattered Spider, 0ktapus or UNC3944. The group has been in |

Ransomware | ★★ | ||

| 2023-10-26 15:59:16 | Apprentissages clés des campagnes de ransomware «Big Game» Key Learnings from “Big Game” Ransomware Campaigns (lien direct) |

> Il existe des étapes clés que chaque organisation devrait prendre pour tirer parti des données de menace et d'événements tout au long du cycle de vie d'un cyber-incident.

>There are key steps every organization should take to leverage threat and event data across the lifecycle of a cyber incident. |

Ransomware Threat | ★★ | ||

| 2023-10-26 13:41:42 | Japanese Watchmaking Giant Seiko Confirms Personal Data Stolen in Ransomware Attack (lien direct) | Japanese watchmaking giant Seiko has confirmed that personal information was stolen in a recent ransomware attack.

Japanese watchmaking giant Seiko has confirmed that personal information was stolen in a recent ransomware attack. |

Ransomware | ★★ | ||

| 2023-10-26 13:08:32 | Ransomware one year after WannaCry: attack vectors still commonly exploited by attackers (lien direct) | This article discusses some of the most common infection vectors and how the Darktrace Enterprise Immune System can assist security teams in catching ransomware threats.

This article discusses some of the most common infection vectors and how the Darktrace Enterprise Immune System can assist security teams in catching ransomware threats. |

Ransomware | Wannacry | ★★ | |

| 2023-10-26 10:28:01 | Ransomware : Big Game Hunting, exfiltration… les attaquants se tournent vers le plus rentable et affutent leurs outils (lien direct) | Cette tendance est motivée par l'intérêt persistant à maximiser la monétisation et fait écho à l'adoption massive de la technique de double extorsion, plus rentable, observée ces deux dernières années, et qui se poursuit en 2023. | Ransomware Tool | ★★ | ||

| 2023-10-26 06:00:18 | Break the Attack Chain with Identity Threat Protection (lien direct) | “The attacker only has to be right once. Defenders have to get it right every time.” This well-known saying has shaped countless cybersecurity strategies. The belief is that a single compromise of our defenses can lead to a catastrophic outcome. As new risks emerge and attackers develop tactics to evade controls, defenders face the daunting task of protecting an ever-expanding array of connected identities. Many companies now embrace resilience strategies, accepting that an incident is inevitable - “It\'s not a matter of if, but when.” That\'s because defenders have been fixated on the impossible task of protecting everything within the business. But a new industry approach to cyber defense in recent years has emerged that points the path towards a better way. Instead of protecting everything, defenders should aim to neutralize attackers\' tactics, techniques and procedures (TTPs), which are hard to replace. This disrupts the completion of the attack chain. What is the attack chain? And how does identity threat protection disrupt it? That\'s what we\'re here to discuss. The enduring relevance of the attack chain No other concept has captured the essence of successful cyber attacks like the attack chain (aka the “cyber kill chain”), which was developed by Lockheed Martin in 2011. Even 12 years later, the attack chain remains relevant, while defenders struggle to prevent the most impactful incidents. While cyber criminals don\'t follow the same steps every time, the basic phases of an attack are pretty much always the same: Steps in the cyber attack chain. The challenge of initial compromise The first phase in the attack chain is the initial compromise. Modern cyber criminals use an array of tactics to infiltrate companies and wreak havoc on their systems, from BEC attacks to cloud account takeovers and ransomware incidents. One trend is to exploit trusted third-party relationships to compromise companies through their suppliers. What seems like an innocuous initial email can escalate into a full-scale compromise with great speed. Once attackers gain unrestricted access to a company\'s domain, they can infiltrate email accounts to commit fraudulent activities. One alarming twist to credential phishing emails is that they can evade detection. They leave behind no traces of compromise or malware. Even with the rise of multifactor authentication (MFA), these attacks continue to surge. Once accounts are compromised through a credential phishing email or a vulnerable remote desktop session, businesses face the next phase of the attack chain: privileged escalation and lateral movement within their networks. Next phase: privilege escalation and lateral movement This is the middle of the attack chain. And it\'s where threat actors try to breach a company\'s defenses. Often, they do this by compromising the identities of employees, contractors, service providers or edge devices. Their main goal is to use this initial access to elevate their privileges, typically targeting Active Directory (AD). AD, which many businesses around the world use, is susceptible to compromise. It can provide attackers with unparalleled control over a company\'s computing infrastructure. With this access, they can engage in lateral movement and spread malware across the business, causing more harm. Finally, the risk of data loss Attackers don\'t rely on a single stroke of luck. Their success hinges on a series of precise maneuvers. Monetary gains through data exfiltration are often their objective. And once they have navigated the intricate web of identities, they can target valuable data and orchestrate data theft operations. Defenders must disrupt this chain of events to prevent the loss of sensitive data, like intellectual property or customer identifiable data. Then, they can gain the upper hand and steer the course of cybersecurity in their favor. The three best opportunities to break the attack chain. Building a map of your organizat | Ransomware Malware Tool Threat Prediction Cloud | ★★ | ||

| 2023-10-25 23:59:00 | BHI Energy libère les détails de l'attaque des ransomwares Akira BHI Energy Releases Details of Akira Ransomware Attack (lien direct) |

L'acteur de menace a exfiltré 690 gigaoctets de données non compressées, ou 767 035 fichiers.

The threat actor exfiltrated 690 gigabytes of uncompressed data, or 767,035 files. |

Ransomware Threat | ★★ | ||

| 2023-10-25 19:40:00 | Seiko dit que l'attaque de ransomware a conduit à une fuite de 60 000 éléments \\ '\\' de données personnelles Seiko says ransomware attack led to leak of 60,000 \\'items\\' of personal data (lien direct) |

Le horloger japonais Seiko a annoncé mercredi qu'un incident de ransomware a initialement signalé cet été a entraîné une violation d'environ 60 000 données personnelles de clients, d'employés, de partenaires commerciaux et de candidats.L'entreprise a déclaré Extérieur des experts en cybersécurité.Les données divulguées avaient été stockées

Le horloger japonais Seiko a annoncé mercredi qu'un incident de ransomware a initialement signalé cet été a entraîné une violation d'environ 60 000 données personnelles de clients, d'employés, de partenaires commerciaux et de candidats.L'entreprise a déclaré Extérieur des experts en cybersécurité.Les données divulguées avaient été stockées

Japanese watchmaker Seiko announced on Wednesday that a ransomware incident initially reported this summer resulted in the breach of about 60,000 pieces of personal data from customers, employees, business partners and job applicants. The company said it had completed a comprehensive review of the breach with outside cybersecurity experts. The leaked data had been stored

Japanese watchmaker Seiko announced on Wednesday that a ransomware incident initially reported this summer resulted in the breach of about 60,000 pieces of personal data from customers, employees, business partners and job applicants. The company said it had completed a comprehensive review of the breach with outside cybersecurity experts. The leaked data had been stored |

Ransomware | ★★ | ||

| 2023-10-25 13:45:06 | Seiko montres 60k Les enregistrements de données personnelles s'échappent dans le blackcware blackcat braquage Seiko watches 60K personal data records tick away in BlackCat ransomware heist (lien direct) |

Les enquêtes en cours en pleine échelle de la violation de juillet sont remisesvoler 60 000 éléments de données personnelles.… | Ransomware | ★ | ||

| 2023-10-25 13:00:45 | Une cyber-tempête continue avec des menaces de ransomware croissantes et une augmentation des soins de santé et de la région de l'APAC A Continuing Cyber-Storm with Increasing Ransomware Threats and a Surge in Healthcare and APAC region (lien direct) |

> Faits saillants: Les 3 premiers trimestres de 2023 ont connu une augmentation de 3% dans les cyberattaques mondiales hebdomadaires moyennes par rapport à la période correspondante de l'année précédente.Le secteur mondial des soins de santé a fait face en moyenne à 1613 attaques par semaine, indiquant une augmentation substantielle de 11% sur l'autre.L'APAC était la région la plus attaquée la plus attaquée avec une augmentation substantielle de 15% en glissement annuel, une organisation sur 34 dans le monde a rencontré une tentative d'attaque de ransomware, marquant une augmentation de 4% par rapport au même délai l'année dernière.Navigation de la cyber tempête: un instantané mondial par Check Point Research & # 160;Alors que nous entrons en octobre, le mois dédié à [& # 8230;]

>Highlights: The first 3 quarters of 2023 has witnessed a 3% uptick in average weekly global cyberattacks compared to the corresponding period in the previous year. The Global Healthcare sector faced an average of 1613 attacks per week, indicating a substantial 11% year-over-year surge. APAC was the most heavily attacked region with a substantial 15% YoY increase One in every 34 organizations globally encountered a ransomware attack attempt, marking a 4% increase compared to the same timeframe last year. Navigating the Cyber Storm: A Global Snapshot by Check Point Research As we step into October, the month dedicated to […] |

Ransomware | ★★ | ||

| 2023-10-25 12:40:43 | Seiko dit que Ransomware Attack Données clients sensibles exposés Seiko says ransomware attack exposed sensitive customer data (lien direct) |

Le horloger japonais Seiko a confirmé qu'il avait subi une attaque de ransomware de chat noir plus tôt cette année, avertissant que l'incident a conduit à une violation de données, exposant des informations sensibles aux clients, aux partenaires et au personnel.[...]

Japanese watchmaker Seiko has confirmed it suffered a Black Cat ransomware attack earlier this year, warning that the incident has led to a data breach, exposing sensitive customer, partner, and personnel information. [...] |

Ransomware | ★★ | ||

| 2023-10-25 12:17:20 | Ransomwares et tendances cyber-extorsion au troisième trimestre 2023 Ransomware and Cyber-extortion Trends in Q3 2023 (lien direct) |

Au troisième trimestre de 2023 (Q3 2023), l'activité des ransomwares a continué de bombarder de nombreux pays et secteurs de l'industrie, après un Q2 202 record de Reliaquest a observé de nombreuses campagnes de ransomware de haut niveau, des tentatives d'extorsion à grande échelle en utilisant des techniques innovantes,et plusieurs nouveaux groupes qui ont rapidement fait connaître leur présence.

-

rapports spéciaux

In the third quarter of 2023 (Q3 2023) ransomware activity continued to bombard many countries and industry sectors, after a record-breaking Q2 2023. ReliaQuest observed numerous high-profile ransomware campaigns, large-scale extortion attempts using innovative techniques, and several new groups that quickly made their presence known. - Special Reports |

Ransomware | ★★ | ||

| 2023-10-25 10:32:27 | Les 10 ransomwares les plus dangereux du moment (lien direct) | Qui se cache derrière les dernières attaques par ransomware ? Quelle est la façon d'opérer de ces groupes de ransomware et les éléments auxquels vous devez prêter une attention toute particulière. Explications. | Ransomware | ★★ | ||

| 2023-10-25 08:37:38 | OpenText Cybersecurity Maletware le plus méchant de 2023 Affiche Ransomware-as-a-Service Now Priming Business Model OpenText Cybersecurity Nastiest Malware of 2023 Shows Ransomware-as-a-Service Now Primary Business Model (lien direct) |

OpenTEXT Cybersecurity Malinet le plus méchant de 2023 montre Ransomware-As-A-Service maintenant Modèle commercial principal

Bien que les paiements moyens des ransomwares soient en hausse, le pourcentage de personnes qui paient est à un niveau inférieur à tous les temps

-

revues de produits

OpenText Cybersecurity Nastiest Malware of 2023 Shows Ransomware-as-a-Service Now Primary Business Model While average ransomware payments are up, the percentage of people who pay is at an all-time low - Product Reviews |

Ransomware Malware | ★★ | ||

| 2023-10-25 08:35:31 | Hausse des sinistres cyber : les outils de détection et de réponse, de plus en plus importants (lien direct) | Hausse des sinistres cyber : les outils de détection et de réponse, de plus en plus importants • Les incidents de ransomware repartent à la hausse, les pirates utilisant les exfiltrations de données et les attaques contre les chaînes d'approvisionnement pour maximiser leur efficacité. • L'analyse des grands sinistres cyber effectuée par Allianz Commercial met en évidence l'augmentation des exfiltrations de données, mais aussi des incidents rendus publics. • Les violations de données peuvent devenir 1 000 fois plus coûteuses si elles ne sont pas détectées et contenues rapidement. • En matière de cybersécurité, les entreprises doivent notamment s'attacher à renforcer leurs capacités de détection et de réponse. - Investigations | Ransomware Tool | ★★ | ||

| 2023-10-25 08:30:06 | Hunters International Fuite des photos de chirurgie plastique préopératoire en négociation non-non Hunters International leaks pre-op plastic surgery pics in negotiation no-no (lien direct) |

Aucun honneur parmi les voleurs, car le groupe nie les liens de ransomware Hive Un gang de ransomware nouvellement émergé prétend avoir réussi à avoir eu accès aux systèmes d'une clinique de chirurgien plasticien américain, qui divulgue les patients \\ ''Images de pré-opération dans le but de dépêcher un paiement de rançon.…

No honor among thieves as group denies Hive ransomware links A newly emerged ransomware gang claims to have successfully gained access to the systems of a US plastic surgeon\'s clinic, leaking patients\' pre-operation pictures in an attempt to hurry a ransom payment.… |

Ransomware | ★★ | ||

| 2023-10-24 20:56:00 | 2023 Ransomware attaque plus de 95% par rapport à 2022, selon le rapport Corvus Insurance Q3 2023 Ransomware Attacks Up More Than 95% Over 2022, According to Corvus Insurance Q3 Report (lien direct) |

Aucun honneur parmi les voleurs, car le groupe nie les liens de ransomware Hive Un gang de ransomware nouvellement émergé prétend avoir réussi à avoir eu accès aux systèmes d'une clinique de chirurgien plasticien américain, qui divulgue les patients \\ ''Images de pré-opération dans le but de dépêcher un paiement de rançon.…

No honor among thieves as group denies Hive ransomware links A newly emerged ransomware gang claims to have successfully gained access to the systems of a US plastic surgeon\'s clinic, leaking patients\' pre-operation pictures in an attempt to hurry a ransom payment.… |

Ransomware Studies | ★★★ | ||

| 2023-10-24 20:00:00 | Rencontrez Rhysida, une nouvelle souche de ransomware qui se supprime Meet Rhysida, a New Ransomware Strain That Deletes Itself (lien direct) |

L'opération RAAS émergente utilise des ransomwares de Rhysida associés à un infostecteur méchant appelé Lumar, avertissent les chercheurs.

Emerging RaaS operation uses Rhysida ransomware paired with a wicked infostealer called Lumar, researchers warn. |

Ransomware | ★★ | ||

| 2023-10-24 19:00:00 | Neuberger: les nouvelles initiatives mondiales comprendront le partage d'informations, le suivi des paiements de ransomware Neuberger: New global initiatives will include information sharing, ransomware payment tracking (lien direct) |

Une coalition mondiale de dirigeants du gouvernement de la cybersécurité annoncera des efforts visant à renforcer le partage d'informations sur les menaces numériques et à assumer des paiements néfastes de crypto-monnaie lorsqu'ils se réunissent à Washington la semaine prochaine, a déclaré mardi un haut responsable de la Maison Blanche.L'administration Biden devrait accueillir des fonctionnaires de 50 pays la semaine prochaine pour son compteur international

Une coalition mondiale de dirigeants du gouvernement de la cybersécurité annoncera des efforts visant à renforcer le partage d'informations sur les menaces numériques et à assumer des paiements néfastes de crypto-monnaie lorsqu'ils se réunissent à Washington la semaine prochaine, a déclaré mardi un haut responsable de la Maison Blanche.L'administration Biden devrait accueillir des fonctionnaires de 50 pays la semaine prochaine pour son compteur international

A global coalition of government cybersecurity leaders will announce efforts to boost information sharing about digital threats and take on nefarious cryptocurrency payments when they convene in Washington next week, a senior White House official said on Tuesday. The Biden administration is set to host officials from 50 countries next week for its International Counter

A global coalition of government cybersecurity leaders will announce efforts to boost information sharing about digital threats and take on nefarious cryptocurrency payments when they convene in Washington next week, a senior White House official said on Tuesday. The Biden administration is set to host officials from 50 countries next week for its International Counter |

Ransomware | Uber | ★★★ | |

| 2023-10-24 16:44:46 | Zerto Research Report Semble Les entreprises n'ont pas de stratégie de ransomware complète Zerto Research Report Finds Companies Lack a Comprehensive Ransomware Strategy (lien direct) |

Le rapport de recherche Zerto révèle que les entreprises n'ont pas de stratégie de ransomware complète

Plus des deux tiers des entreprises interrogées n'ont pas de stratégie de ransomware qui se concentre sur la récupération

-

rapports spéciaux

Zerto Research Report Finds Companies Lack a Comprehensive Ransomware Strategy More than two-thirds of companies surveyed do not have a ransomware strategy that focuses on recovery - Special Reports |

Ransomware | ★★ | ||

| 2023-10-24 14:17:27 | La police saisit les sites d\'extorsion du ransomware Ragnar Locker sur le dark web (lien direct) | La police saisit les sites d'extorsion du ransomware Ragnar Locker sur le dark web, Benoit Grunemwald - Expert en Cybersécurité chez ESET France réagit. - Malwares | Ransomware | ★★ | ||

| 2023-10-24 11:07:21 | L'équipe de basket-ball Asvel confirme la violation des données après une attaque de ransomware ASVEL basketball team confirms data breach after ransomware attack (lien direct) |

L'équipe de basket-ball française LDLC Asvel (ASVEL) a confirmé que les données avaient été volées après que le gang de ransomware Noescape a affirmé avoir attaqué le club.[...]

French professional basketball team LDLC ASVEL (ASVEL) has confirmed that data was stolen after the NoEscape ransomware gang claimed to have attacked the club. [...] |

Ransomware Data Breach | ★★ | ||

| 2023-10-24 10:00:01 | Stealer pour le système de paiement PIX, New Lumar Stealer et Rhysida Ransomware Stealer for PIX payment system, new Lumar stealer and Rhysida ransomware (lien direct) |

Dans ce rapport, nous partageons nos dernières conclusions Crimeware: GOPIX Cibler le système de paiement PIX;Lumar volant des fichiers et des mots de passe;Ransomware Rhysida prenant en charge les anciennes fenêtres.

In this report, we share our latest crimeware findings: GoPIX targeting PIX payment system; Lumar stealing files and passwords; Rhysida ransomware supporting old Windows. |

Ransomware | ★★ | ||

| 2023-10-24 08:30:00 | Les attaques de ransomware de soins de santé coûtent 78 milliards de dollars Healthcare Ransomware Attacks Cost US $78bn (lien direct) |

Comparerch calcule le coup économique à partir des temps d'arrêt depuis 2016

Comparitech calculates economic hit from downtime since 2016 |

Ransomware | ★★ | ||

| 2023-10-23 18:53:56 | Ragnar Locker Ransomware Boss arrêté à Paris Ragnar Locker Ransomware Boss Arrested in Paris (lien direct) |

Les COP suivent le développeur des ransomwares et saisissent l'infrastructure de casier Ragnar et le site de fuite de données, explique Europol.

Cops track down ransomware developer and seize Ragnar Locker infrastructure and data-leak site, Europol says. |

Ransomware | ★★ | ||

| 2023-10-23 14:03:56 | Toute la sécurité EPP n'est pas la même - changer le garde! NOT all EPP Security is the Same - Changing the Guard! (lien direct) |

Lorsque j'ai commencé à antivirus en 1991, la solution était simple: trouver un identifiant unique pour détecter les logiciels malveillants, alors vous pouvez le bloquer et si nécessaire, inciter les bonnes étapes programmatiques pour récupérer.Alan Salomon dirait que c'est un problème mathématique, nous avons la solution, et nous pouvons l'étendre infiniment.Cependant, au fil des ans, les menaces, les solutions et les environnements dans lesquels nous les déployons sont devenus de plus en plus complexes.Nous sommes passés à partir de virus de fichiers qui étaient un objet simple à des attaques de ransomwares multiples complexes composées de centaines d'éléments.Tout comme un exemple si vous regardez le Dernier test de mitres , il a utilisé Turla qui est composé de 143objets (indicateurs & amp; comportements liés à l'attaque). & nbsp;

Lorsque j'ai commencé à antivirus en 1991, la solution était simple: trouver un identifiant unique pour détecter les logiciels malveillants, alors vous pouvez le bloquer et si nécessaire, inciter les bonnes étapes programmatiques pour récupérer.Alan Salomon dirait que c'est un problème mathématique, nous avons la solution, et nous pouvons l'étendre infiniment.Cependant, au fil des ans, les menaces, les solutions et les environnements dans lesquels nous les déployons sont devenus de plus en plus complexes.Nous sommes passés à partir de virus de fichiers qui étaient un objet simple à des attaques de ransomwares multiples complexes composées de centaines d'éléments.Tout comme un exemple si vous regardez le Dernier test de mitres , il a utilisé Turla qui est composé de 143objets (indicateurs & amp; comportements liés à l'attaque). & nbsp;

When I started in anti-virus back in 1991, the solution was simple: find a unique identifier to detect the malware, then you could block it and if needed instigate the right programmatic steps to recover. Alan Solomon would say it\'s a math problem, we have the solution, and we can scale it infinitely. However, over the years threats, the solutions and the environments we deploy them into have become ever more complex. We have moved from file viruses that were one simple object to complex multifaceted ransomware attacks made up of hundreds of elements. Just as an example if you look at the latest MITRE testing, it used Turla which is made up of 143 objects (Indicators & behaviors linked to the attack).

When I started in anti-virus back in 1991, the solution was simple: find a unique identifier to detect the malware, then you could block it and if needed instigate the right programmatic steps to recover. Alan Solomon would say it\'s a math problem, we have the solution, and we can scale it infinitely. However, over the years threats, the solutions and the environments we deploy them into have become ever more complex. We have moved from file viruses that were one simple object to complex multifaceted ransomware attacks made up of hundreds of elements. Just as an example if you look at the latest MITRE testing, it used Turla which is made up of 143 objects (Indicators & behaviors linked to the attack). |

Ransomware | ★★★ | ||

| 2023-10-23 13:04:31 | Mois de la cyberintimidation: retrait de Trigona, Ransomware Ransomware Resurges, RansomedForum et New Raas \\ 'qbit \\' Cyber Awakeness Month: Takedown of Trigona, Hive Ransomware Resurges, RansomedForum and New RaaS \\'qBit\\' (lien direct) |

du retrait de Trigona à la résurgence des ransomwares de ruche, et l'émergence de ...

From the takedown of Trigona to the resurgence of Hive Ransomware, and the emergence of... |

Ransomware | ★★ | ||

| 2023-10-23 13:00:45 | Dans le cyber-abîme: les prédictions de Riveting 2024 de Check Point \\ révèlent une tempête de l'IA, du hacktivisme et des fasks profonds armés Into the Cyber Abyss: Check Point\\'s Riveting 2024 Predictions Reveal a Storm of AI, Hacktivism, and Weaponized Deepfakes (lien direct) |

Les activités criminelles ont bondi au premier semestre, avec des recherches sur le point de contrôle (RCR) signalant une augmentation de 8% des cyberattaques hebdomadaires mondiales au deuxième trimestre, marquant le volume le plus élevé en deux ans.Les menaces familières telles que le ransomware et le hacktivisme ont évolué, les gangs criminels modifiant leurs méthodes et outils pour infecter et affecter les organisations du monde entier.Même les technologies héritées telles que les périphériques de stockage USB ont repris la popularité en tant que véhicule pour répandre les logiciels malveillants.L'un des développements les plus importants de cette année a été l'évolution du paysage des ransomwares.Les données dérivées de plus de 120 «sites de honte» ransomwares ont révélé que dans le premier [& # 8230;] Les activités criminelles ont bondi au premier semestre, avec des recherches sur le point de contrôle (RCR) signalant une augmentation de 8% des cyberattaques hebdomadaires mondiales au deuxième trimestre, marquant le volume le plus élevé en deux ans.Les menaces familières telles que le ransomware et le hacktivisme ont évolué, les gangs criminels modifiant leurs méthodes et outils pour infecter et affecter les organisations du monde entier.Même les technologies héritées telles que les périphériques de stockage USB ont repris la popularité en tant que véhicule pour répandre les logiciels malveillants.L'un des développements les plus importants de cette année a été l'évolution du paysage des ransomwares.Les données dérivées de plus de 120 «sites de honte» ransomwares ont révélé que dans le premier [& # 8230;]

Criminal activities surged in the first half of the year, with Check Point Research (CPR) reporting an 8% increase in global weekly cyberattacks in the second quarter, marking the highest volume in two years. Familiar threats such as ransomware and hacktivism have evolved, with criminal gangs modifying their methods and tools to infect and affect organizations worldwide. Even legacy technology such as USB storage devices regained popularity as a vehicle to spread malware. One of the most significant developments this year was the evolution of the ransomware landscape. Data derived from over 120 ransomware “shame-sites” revealed that in the first […] Criminal activities surged in the first half of the year, with Check Point Research (CPR) reporting an 8% increase in global weekly cyberattacks in the second quarter, marking the highest volume in two years. Familiar threats such as ransomware and hacktivism have evolved, with criminal gangs modifying their methods and tools to infect and affect organizations worldwide. Even legacy technology such as USB storage devices regained popularity as a vehicle to spread malware. One of the most significant developments this year was the evolution of the ransomware landscape. Data derived from over 120 ransomware “shame-sites” revealed that in the first […]

|

Ransomware Tool Prediction | ★★★ |

To see everything:

Our RSS (filtrered)