What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-08-09 23:00:00 | Modifications détectées dans la distribution de logiciels malveillants CHM Changes Detected in CHM Malware Distribution (lien direct) |

Ahnlab Security Emergency Response Center (ASEC) a précédemment couvert un type de logiciel malveillant CHM usurpant des instituts financiers coréens et une assurance coréens et une assuranceentreprises.Récemment, la méthode d'exécution de ce type de logiciel malveillant a changé chaque semaine.Ce message couvrira la façon dont les processus d'exécution modifiés des logiciels malveillants CHM sont enregistrés dans les produits EDR AHNLAB & # 8217;La figure 1 montre le diagramme de détection des produits EDR sur la méthode d'exécution des instituts financiers et des compagnies d'assurance CHM.Le diagramme de la distribution initiale ...

AhnLab Security Emergency response Center (ASEC) has previously covered a CHM malware type impersonating Korean financial institutes and insurance companies. Recently, the execution method of this malware type has been changing every week. This post will cover how the changed execution processes of the CHM malware are recorded in AhnLab’s EDR products. Figure 1 shows the detection diagram in EDR products on the execution method of the CHM malware impersonating financial institutes and insurance companies. The diagram for the initial distribution... |

Malware | ★★ | ||

| 2023-08-09 22:03:31 | Panasonic avertit que les cycles d'attaque des logiciels malveillants IoT accélèrent Panasonic Warns That IoT Malware Attack Cycles Are Accelerating (lien direct) |

Le fabricant d'électronique hérité crée des pots de miel IoT avec ses produits pour attraper des menaces réelles et des vulnérabilités de patch en interne.

The legacy electronics manufacturer is creating IoT honeypots with its products to catch real-world threats and patch vulnerabilities in-house. |

Malware Vulnerability Industrial | ★★ | ||

| 2023-08-09 14:47:00 | Les attaquants distribuent des logiciels malveillants via Freeze.R et Syk Cryter Attackers Distribute Malware via Freeze.rs And SYK Crypter (lien direct) |

FortiGuardLabs découvre la méthode d'attaque à l'aide du protocole "Search-MS" répartir XWorm et REMCOS et explore également les fonctionnalités de Freeze.R Rust et des fonctionnalités de Syk Cryter \\.Apprendre encore plus.

FortiGuardLabs uncovers the attack method using "search-ms" protocol spreading XWorm and Remcos and also explores Freeze.rs Rust injector and SYK Crypter\'s functionalities. Learn more. |

Malware | ★★ | ||

| 2023-08-09 11:00:45 | Juillet 2023 \\’s Malingware le plus recherché: Remcos à l'accès à distance (rat) grimpe à la troisième place tandis que le malware mobile Anubis revient à la première place July 2023\\'s Most Wanted Malware: Remote Access Trojan (RAT) Remcos Climbs to Third Place while Mobile Malware Anubis Returns to Top Spot (lien direct) |

> Les recherches sur les points de contrôle ont rapporté que les remcos de rat avaient augmenté quatre places en raison des installateurs de trojanisés, les logiciels malveillants mobiles Anubis ont évincé Spinok et l'éducation / la recherche encore le plus durement frappé notre dernier indice de menace mondial pour le juillet 2023 SAVELS SAVECTEURS SATEUR que les Remcos ont déménagé à la troisième place après menace après menace pour juillet 2023Les acteurs ont créé de faux sites Web le mois dernier pour diffuser des téléchargeurs malveillants portant le rat.Pendant ce temps, le cheval de Troie de la banque mobile Anubis a frappé le nouveau venu relatif Spinok de la première place sur la liste des logiciels malveillants mobiles, et l'éducation / la recherche était l'industrie la plus touchée.Remcos est un rat vu pour la première fois dans la nature en 2016 et est régulièrement distribué via des documents Microsoft malveillants ou [& # 8230;]

>Check Point Research reported that RAT Remcos rose four places due to trojanized installers, Anubis Mobile Malware Ousted SpinOk and Education/Research Still Hardest Hit Our latest Global Threat Index for July 2023 saw researchers report that Remcos moved to third place after threat actors created fake websites last month to spread malicious downloaders carrying the RAT. Meanwhile, mobile banking Trojan Anubis knocked relative newcomer SpinOk from top spot on the mobile malware list, and Education/Research was the most impacted industry. Remcos is a RAT first seen in the wild in 2016 and is regularly distributed through malicious Microsoft documents or […] |

Malware Threat | ★★ | ||

| 2023-08-09 03:15:43 | CVE-2023-39341 (lien direct) | "FFRI Yarai", "FFRI Yarai Home and Business Edition" et leurs produits OEM gèrent mal les conditions exceptionnelles, ce qui peut conduire à un état de déni de service (DOS).

Les produits et versions affectés sont les suivants: FFRI YARAI Versions 3.4.0 à 3.4.6 et 3.5.0, FFRI Yarai Home and Business Edition version 1.4.0, Infotrace Mark II Malware Protection (Mark II Zerona) Versions 3.0.1 à 3.2.2, Versions Zerona / Zerona Plus 3.2.32 à 3.2.36, ActSecure?Versions 3.4.0 à 3.4.6 et 3.5.0, Dual SAFED PORTÉE PAR FFRI YARAI Version 1.4.1, EDR Plus Pack (versions FFRI YARAI FFRI 3.4.0 à 3.4.6 et 3.5.0) et Edr Plus Pack Cloud(Versions FFRI Yarai groupées 3.4.0 à 3.4.6 et 3.5.0).

"FFRI yarai", "FFRI yarai Home and Business Edition" and their OEM products handle exceptional conditions improperly, which may lead to denial-of-service (DoS) condition. Affected products and versions are as follows: FFRI yarai versions 3.4.0 to 3.4.6 and 3.5.0, FFRI yarai Home and Business Edition version 1.4.0, InfoTrace Mark II Malware Protection (Mark II Zerona) versions 3.0.1 to 3.2.2, Zerona / Zerona PLUS versions 3.2.32 to 3.2.36, ActSecure ? versions 3.4.0 to 3.4.6 and 3.5.0, Dual Safe Powered by FFRI yarai version 1.4.1, EDR Plus Pack (Bundled FFRI yarai versions 3.4.0 to 3.4.6 and 3.5.0), and EDR Plus Pack Cloud (Bundled FFRI yarai versions 3.4.0 to 3.4.6 and 3.5.0). |

Malware Cloud | |||

| 2023-08-09 01:00:00 | Malware déguisé en fichier d'installation normal d'une société de développement coréenne & # 8211;Détection EDR Malware Disguised as Normal Installation File of a Korean Development Company – EDR Detection (lien direct) |

Ahnlab Security Emergency Response Center (ASEC) a précédemment couvert le malware généré par le fichier d'installation deUne entreprise de développement de programmes coréens.Lorsque les logiciels malveillants sont distribués aux côtés d'un fichier d'installation, les utilisateurs auront du mal à remarquer que les logiciels malveillants sont exécutés simultanément.De plus, en raison de sa caractéristique de fonctionner dans un format sans fichier en étant injecté dans un programme normal, les produits anti-malware basés sur la signature ont du mal à détecter de tels logiciels malveillants.Cependant, la détection des points de terminaison & # 38;Réponse (EDR), qui enregistre et ...

AhnLab Security Emergency response Center (ASEC) has previously covered the malware that is generated by the installation file of a Korean program development company. When malware is distributed alongside an installation file, users will struggle to notice that malware is being executed concurrently. Additionally, due to its characteristic of operating in a fileless format by being injected into a normal program, signature-based anti-malware products find it difficult to detect such malware. However, Endpoint Detection & Response (EDR), which records and... |

Malware | ★★★ | ||

| 2023-08-09 00:00:00 | Distribution de logiciels malveillants déguisés en pièces de monnaie et contenu lié à l'investissement Distribution of Malware Disguised as Coin and Investment-related Content (lien direct) |

Ahnlab Security Emergency Response Center (ASEC) a récemment confirmé la distribution des logiciels malveillants déguisés avec des échanges de pièces et des investissements-Rubriques connexes.Le malware est distribué sous la forme d'un fichier exécutable et d'un fichier Word.Sur la base du nom d'agent utilisateur utilisé dans les logiciels malveillants, il est soupçonné qu'il a été créé par le groupe Kimsuky.Les noms de fichiers confirmés sont les suivants: Date Nom de fichier 07.17 20230717_030190045911.pdf .exe 07.28 0728-we ** Portefeuille Retrait automatique de fonds.docx.exe (supposée) 07.28 230728 WE ** Équipe & # 8211;Piratage de portefeuille similitudes.docx.exe ...

AhnLab Security Emergency response Center (ASEC) has recently confirmed the distribution of malware disguised with coin exchange and investment-related topics. The malware is being distributed in the form of an executable and a Word file. Based on the User-Agent name used in the malware, it is suspected that it was created by the Kimsuky group. The confirmed filenames are as follows: Date Filename 07.17 20230717_030190045911.pdf .exe 07.28 0728-We**Wallet Automatic Withdrawal of Funds.docx.exe (assumed) 07.28 230728 We**Team – Wallet Hacking Similarities.docx.exe... |

Malware | ★★★ | ||

| 2023-08-08 19:45:00 | Les opérateurs de logiciels malveillants Qakbot développent le réseau C2 avec 15 nouveaux serveurs QakBot Malware Operators Expand C2 Network with 15 New Servers (lien direct) |

Les opérateurs associés aux logiciels malveillants QAKBOT (AKA QBOT) ont mis en place 15 nouveaux serveurs de commande et de contrôle (C2) fin juin 2023.

Les résultats sont une continuation de l'analyse des infrastructures du malware \\ de l'équipe Cymru, et arrivent un peu plus de deux mois après que Lumen Black Lotus Labs a révélé que 25% de ses serveurs C2 ne sont actifs que pour une seule journée.

"Qakbot a une histoire de prendre un

The operators associated with the QakBot (aka QBot) malware have set up 15 new command-and-control (C2) servers as of late June 2023. The findings are a continuation of the malware\'s infrastructure analysis from Team Cymru, and arrive a little over two months after Lumen Black Lotus Labs revealed that 25% of its C2 servers are only active for a single day. "QakBot has a history of taking an |

Malware | ★★★ | ||

| 2023-08-08 17:37:23 | Rencontrez le cerveau derrière le service de chat AI adapté aux logiciels malveillants \\ 'wormpt \\' Meet the Brains Behind the Malware-Friendly AI Chat Service \\'WormGPT\\' (lien direct) |

Wormpt, un nouveau service de chatbot privé annoncé comme un moyen d'utiliser l'intelligence artificielle (AI) pour aider à rédiger des logiciels malveillants sans toutes les interdictions embêtantes sur une telle activité appliquée par Chatgpt et Google Bard, a commencé à ajouter des restrictions sur la façon dont le service peut être utilisé.Face à des clients essayant d'utiliser Wormpt pour créer des ransomwares et des escroqueries à phishing, le programmeur portugais de 23 ans qui a créé le projet dit maintenant que son service se transforme lentement en «un environnement plus contrôlé».

Les grands modèles de langue (LLM) fabriqués par Chatgpt Parent Openai ou Google ou Microsoft ont tous diverses mesures de sécurité conçues pour empêcher les gens de les abuser à des fins néfastes - comme la création de logiciels malveillants ou de discours de haine.En revanche, Wormgpt s'est promu comme un nouveau LLM qui a été créé spécifiquement pour les activités de cybercriminalité.

WormGPT, a private new chatbot service advertised as a way to use Artificial Intelligence (AI) to help write malicious software without all the pesky prohibitions on such activity enforced by ChatGPT and Google Bard, has started adding restrictions on how the service can be used. Faced with customers trying to use WormGPT to create ransomware and phishing scams, the 23-year-old Portuguese programmer who created the project now says his service is slowly morphing into “a more controlled environment.” The large language models (LLMs) made by ChatGPT parent OpenAI or Google or Microsoft all have various safety measures designed to prevent people from abusing them for nefarious purposes - such as creating malware or hate speech. In contrast, WormGPT has promoted itself as a new LLM that was created specifically for cybercrime activities. |

Ransomware Malware | ChatGPT ChatGPT | ★★★ | |

| 2023-08-08 17:08:00 | Les pirates chinois ont ciblé au moins 17 pays en Asie, en Europe et en Amérique du Nord Chinese hackers targeted at least 17 countries across Asia, Europe and North America (lien direct) |

Les pirates affiliés au ministère de la Sécurité des États de la Chine ont ciblé une gamme de gouvernement, de télécommunications et d'organisations de recherche dans au moins 17 pays depuis 2021, selon un nouveau rapport.Des chercheurs du groupe insikt de Future \\ de Recred Future ont passé des mois Suivi Redhotel & # 8211;Un groupe de piratage parrainé par l'État utilisant une gamme de logiciels malveillants dans des campagnes d'espionnage contre les pays

Les pirates affiliés au ministère de la Sécurité des États de la Chine ont ciblé une gamme de gouvernement, de télécommunications et d'organisations de recherche dans au moins 17 pays depuis 2021, selon un nouveau rapport.Des chercheurs du groupe insikt de Future \\ de Recred Future ont passé des mois Suivi Redhotel & # 8211;Un groupe de piratage parrainé par l'État utilisant une gamme de logiciels malveillants dans des campagnes d'espionnage contre les pays

Hackers affiliated with China\'s Ministry of State Security targeted a range of government, telecommunications and research organizations across at least 17 countries since 2021, according to a new report. Researchers from Recorded Future\'s Insikt Group have spent months tracking RedHotel – a state-sponsored hacking group using a range of malware in espionage campaigns against countries

Hackers affiliated with China\'s Ministry of State Security targeted a range of government, telecommunications and research organizations across at least 17 countries since 2021, according to a new report. Researchers from Recorded Future\'s Insikt Group have spent months tracking RedHotel – a state-sponsored hacking group using a range of malware in espionage campaigns against countries |

Malware | ★★ | ||

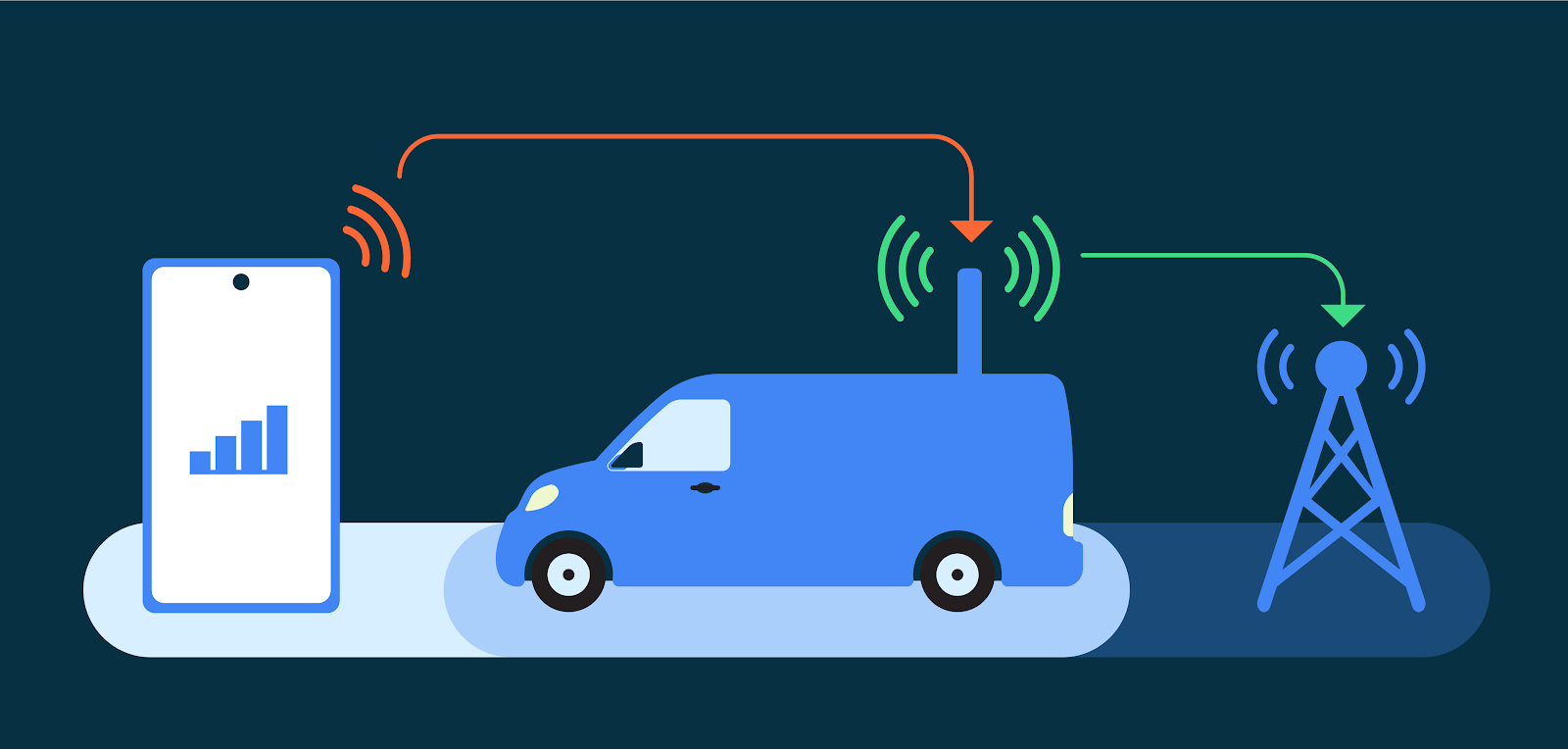

| 2023-08-08 11:59:13 | Android 14 présente les fonctionnalités de sécurité de la connectivité cellulaire en son genre Android 14 introduces first-of-its-kind cellular connectivity security features (lien direct) |

Posted by Roger Piqueras Jover, Yomna Nasser, and Sudhi Herle

Android is the first mobile operating system to introduce advanced cellular security mitigations for both consumers and enterprises. Android 14 introduces support for IT administrators to disable 2G support in their managed device fleet. Android 14 also introduces a feature that disables support for null-ciphered cellular connectivity.

Hardening network security on Android

The Android Security Model assumes that all networks are hostile to keep users safe from network packet injection, tampering, or eavesdropping on user traffic. Android does not rely on link-layer encryption to address this threat model. Instead, Android establishes that all network traffic should be end-to-end encrypted (E2EE).

When a user connects to cellular networks for their communications (data, voice, or SMS), due to the distinctive nature of cellular telephony, the link layer presents unique security and privacy challenges. False Base Stations (FBS) and Stingrays exploit weaknesses in cellular telephony standards to cause harm to users. Additionally, a smartphone cannot reliably know the legitimacy of the cellular base station before attempting to connect to it. Attackers exploit this in a number of ways, ranging from traffic interception and malware sideloading, to sophisticated dragnet surveillance.

Recognizing the far reaching implications of these attack vectors, especially for at-risk users, Android has prioritized hardening cellular telephony. We are tackling well-known insecurities such as the risk presented by 2G networks, the risk presented by null ciphers, other false base station (FBS) threats, and baseband hardening with our ecosystem partners.

2G and a history of inherent security risk

The mobile ecosystem is rapidly adopting 5G, the latest wireless standard for mobile, and many carriers have started to turn down 2G service. In the United States, for example, most major carriers have shut down 2G networks. However, all existing mobile devices still have support for 2G. As a result, when available, any mobile device will connect to a 2G network. This occurs automatically when 2G is the only network available, but this can also be remotely triggered in a malicious attack, silently inducing devices to downgrade to 2G-only connectivity and thus, ignoring any non-2G network. This behavior happens regardless of whether local operators have already sunset their 2G infrastructure.

2G networks, first implemented in 1991, do not provide the same level of security as subsequent mobile generat

Recognizing the far reaching implications of these attack vectors, especially for at-risk users, Android has prioritized hardening cellular telephony. We are tackling well-known insecurities such as the risk presented by 2G networks, the risk presented by null ciphers, other false base station (FBS) threats, and baseband hardening with our ecosystem partners.

2G and a history of inherent security risk

The mobile ecosystem is rapidly adopting 5G, the latest wireless standard for mobile, and many carriers have started to turn down 2G service. In the United States, for example, most major carriers have shut down 2G networks. However, all existing mobile devices still have support for 2G. As a result, when available, any mobile device will connect to a 2G network. This occurs automatically when 2G is the only network available, but this can also be remotely triggered in a malicious attack, silently inducing devices to downgrade to 2G-only connectivity and thus, ignoring any non-2G network. This behavior happens regardless of whether local operators have already sunset their 2G infrastructure.

2G networks, first implemented in 1991, do not provide the same level of security as subsequent mobile generat |

Malware Tool Threat Conference | ★★★ | ||

| 2023-08-07 21:27:00 | Une nouvelle campagne de logiciels malveillants cible les cybercriminels inexpérimentés avec des configurations OpenBullet New Malware Campaign Targets Inexperienced Cyber Criminals with OpenBullet Configs (lien direct) |

Une nouvelle campagne de logiciels malveillants a été observée en utilisant des fichiers de configuration OpenBullet malveillants pour cibler les cybercriminels inexpérimentés dans le but de livrer un cheval de Troie (rat) d'accès à distance capable de voler des informations sensibles.

La société d'atténuation de BOT, Kasada, a déclaré que l'activité est conçue pour "exploiter les réseaux criminels de confiance", le décrivant comme un exemple d'acteurs avancés de menace "

A new malware campaign has been observed making use of malicious OpenBullet configuration files to target inexperienced cyber criminals with the goal of delivering a remote access trojan (RAT) capable of stealing sensitive information. Bot mitigation company Kasada said the activity is designed to "exploit trusted criminal networks," describing it as an instance of advanced threat actors " |

Malware Threat | ★★ | ||

| 2023-08-07 20:01:00 | Des hackers vietnamiens présumés ciblent des organisations chinoises et bulgares avec de nouveaux ransomwares Suspected Vietnamese hacker targets Chinese, Bulgarian organizations with new ransomware (lien direct) |

Les chercheurs pensent qu'une nouvelle souche de ransomwares est utilisée pour cibler des organisations en Chine, au Vietnam, en Bulgarie et à plusieurs autres pays anglophones.Des experts de Cisco Talos ont déclaré lundi qu'ils avaient découvert un acteur de menace inconnu & # 8211;prétendument du Vietnam & # 8211;mener des attaques qui ont commencé dès le 4 juin. Le malware est

Les chercheurs pensent qu'une nouvelle souche de ransomwares est utilisée pour cibler des organisations en Chine, au Vietnam, en Bulgarie et à plusieurs autres pays anglophones.Des experts de Cisco Talos ont déclaré lundi qu'ils avaient découvert un acteur de menace inconnu & # 8211;prétendument du Vietnam & # 8211;mener des attaques qui ont commencé dès le 4 juin. Le malware est

Researchers believe a new strain of ransomware is being used to target organizations in China, Vietnam, Bulgaria and several other English-speaking countries. Experts from Cisco Talos said on Monday that they have discovered a previously unknown threat actor – allegedly from Vietnam – conducting attacks that started as early as June 4. The malware is

Researchers believe a new strain of ransomware is being used to target organizations in China, Vietnam, Bulgaria and several other English-speaking countries. Experts from Cisco Talos said on Monday that they have discovered a previously unknown threat actor – allegedly from Vietnam – conducting attacks that started as early as June 4. The malware is |

Ransomware Malware Threat | ★★ | ||

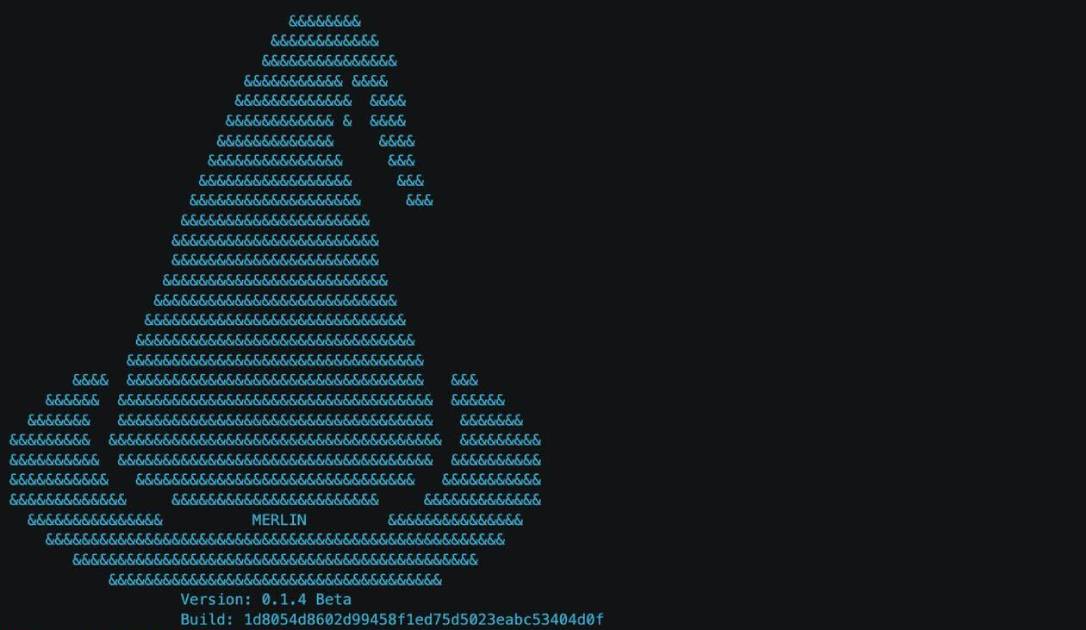

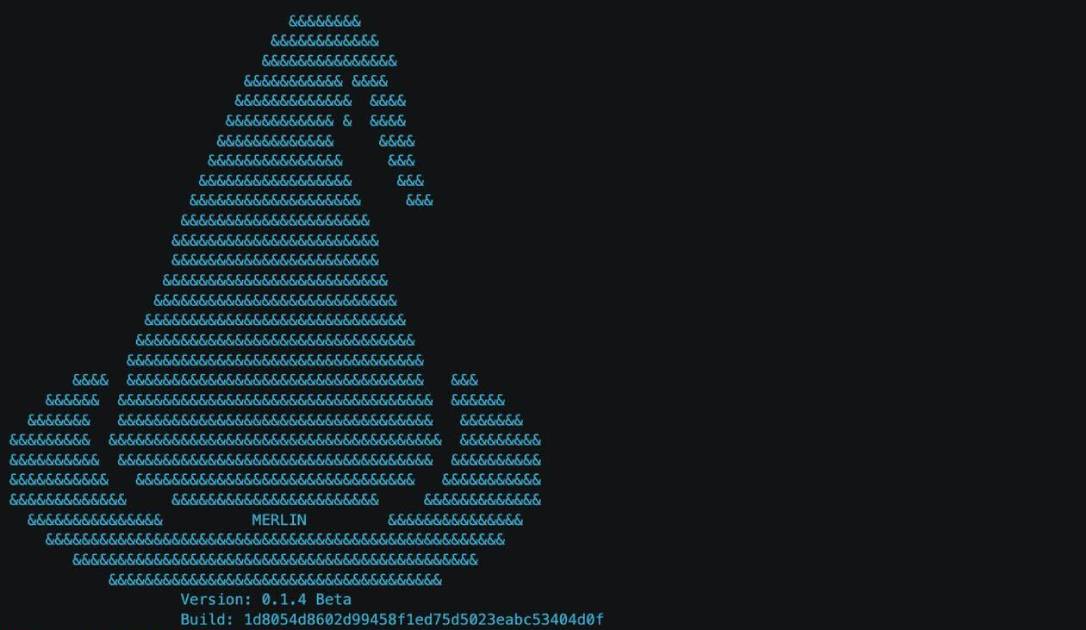

| 2023-08-07 19:58:00 | Agences d'État ukrainiennes ciblées avec des logiciels malveillants open source Merlinagent Ukrainian state agencies targeted with open-source malware MerlinAgent (lien direct) |

Les pirates ont ciblé les agences gouvernementales ukrainiennes avec une campagne de phishing utilisant un programme open-source appelé Merlinagent, selon les derniers recherche .Début août, un acteur de menace non identifié a suivi la UAC-0154 a envoyé des e-mails malveillants à ses cibles, contenant prétendument des conseils de sécurité de l'équipe d'intervention d'urgence informatique d'Ukraine \\ (CERT-UA).Ces e-mails contenaient des pièces jointes malveillantes qui ont infecté les victimes \\ '

Les pirates ont ciblé les agences gouvernementales ukrainiennes avec une campagne de phishing utilisant un programme open-source appelé Merlinagent, selon les derniers recherche .Début août, un acteur de menace non identifié a suivi la UAC-0154 a envoyé des e-mails malveillants à ses cibles, contenant prétendument des conseils de sécurité de l'équipe d'intervention d'urgence informatique d'Ukraine \\ (CERT-UA).Ces e-mails contenaient des pièces jointes malveillantes qui ont infecté les victimes \\ '

Hackers targeted Ukrainian government agencies with a phishing campaign using an open-source program called MerlinAgent, according to the latest research. In early August, an unidentified threat actor tracked as UAC-0154 sent malicious emails to its targets, purportedly containing security tips from Ukraine\'s computer emergency response team (CERT-UA). These emails contained malicious attachments that infected victims\'

Hackers targeted Ukrainian government agencies with a phishing campaign using an open-source program called MerlinAgent, according to the latest research. In early August, an unidentified threat actor tracked as UAC-0154 sent malicious emails to its targets, purportedly containing security tips from Ukraine\'s computer emergency response team (CERT-UA). These emails contained malicious attachments that infected victims\' |

Malware Threat | ★★★ | ||

| 2023-08-07 16:11:00 | Mallox Ransomware Group réorganise les variantes de logiciels malveillants, les tactiques d'évasion Mallox Ransomware Group Revamps Malware Variants, Evasion Tactics (lien direct) |

Le groupe continue de cibler les serveurs SQL, ajoutant le Remcos Rat, Batcloak et Metasploit dans une attaque qui montre des méthodes d'obscurcissement préalables.

The group continues to target SQL servers, adding the Remcos RAT, BatCloak, and Metasploit in an attack that shows advance obfuscation methods. |

Ransomware Malware | ★★ | ||

| 2023-08-07 15:22:00 | Nouvelle variante de logiciels malveillants de Skidmap Redis ciblant les serveurs Redis vulnérables New SkidMap Redis Malware Variant Targeting Vulnerable Redis Servers (lien direct) |

Les services de redis vulnérables ont été ciblés par une variante "nouvelle, améliorée et dangereuse" d'un logiciel malveillant appelé Skidmap qui est conçu pour cibler une large gamme de distributions Linux.

"La nature malveillante de ce logiciel malveillant est de s'adapter au système sur lequel il est exécuté", a déclaré le chercheur en sécurité de Trustwave Radoslaw Zdonczyk dans une analyse publiée la semaine dernière.

Une partie de la skidmap de distribution Linux

Vulnerable Redis services have been targeted by a "new, improved, dangerous" variant of a malware called SkidMap that\'s engineered to target a wide range of Linux distributions. "The malicious nature of this malware is to adapt to the system on which it is executed," Trustwave security researcher Radoslaw Zdonczyk said in an analysis published last week. Some of the Linux distribution SkidMap |

Malware | ★★ | ||

| 2023-08-07 10:00:00 | Ce qui peut se cacher derrière ce code QR What may be lurking behind that QR code (lien direct) |

As we go about our daily lives, whether that be shopping with the family, enjoying dinner at a restaurant, finding our gate at the airport, or even watching TV, we find ourselves more and more often encountering the QR code. These black-and-white checkerboards of sorts have gained a reputation for being a fast and convenient way of obtaining information via our smartphones while at the same time contributing to environmental conservation, as they allow businesses such as retailers and restaurants to print fewer paper menus or flyers.

But before you whip out that phone and activate your camera, you should be aware that these seemingly innocuous QR codes can also be used for purposes you aren’t anticipating. Adversaries can also abuse them to steal your money, identity, or other data. In fact, the term in the cybersecurity industry for attacks that leverage QR codes as a means of delivery is “quishing.” Although this may sound cute, the intentions behind these intrusions are, in reality, quite sinister.

A brief history of the QR code

While it may seem like we have only been interacting with QR codes over the past several years, they were in fact invented almost 30 years ago in 1994 by a Japanese company called Denso Wave, a subsidiary of Toyota Motor Corporation, for the purposes of tracking automotive parts in the assembly process. QR stands for “quick response” and is a sophisticated type of bar code that utilizes a square pattern containing even smaller black and white squares that represent numbers, letters, or even non-Latin scripts which can be scanned into a computer system. Have you ever noticed that there are larger black and white squares in just three of the corners of a QR code? Their purpose is to allow a scanning device to determine the code’s orientation, regardless of how it may be turned.

The use of QR codes has expanded considerably since 1994. They have become a favored means for businesses to circulate marketing collateral or route prospects to web forms, and other even more creative uses have also been cultivated. Instead of printing resource-consuming user manuals, manufacturers may direct their consumers to web-hosted versions that can be reached by scanning codes printed on the packaging materials. Event venues print QR codes on tickets that can be scanned upon entry to verify validity, and museums post signs next to exhibits with QR codes for visitors to obtain more information. During the COVID-19 pandemic, the use of QR codes accelerated as organizations sought to create contactless methods of doing business.

The dangers that lie beneath

QR codes don’t appear to be going away anytime soon. The speed, and versatility they offer is hard to deny. However, any hacker worth their salt understands that the most effective attacks leverage social engineering to prey upon human assumptions or habits. We’ve become accustomed to scanning QR codes to quickly transact or to satisfy our sense of curiosity, but this convenience can come at a cost. There are several websites that make it incredibly simple and low cost (or free) for cybercriminals to generate QR codes, which they can use to do any of the following:

Open a spoofed web page – Upon scanning the QR code, your browser will open a fake web page that appears to be a legitimate business, such as a bank or e-commerce site, where you are requested to provide login credentials or payment data, also known as a phishing attack. It is also possible that this site contains links to malware.

Recommend an unscrupulous app – You will be directed to a particular app on the Apple App or Google Play Store and given the option to download the app to your mobile device. These apps can contain malware that installs additi

As we go about our daily lives, whether that be shopping with the family, enjoying dinner at a restaurant, finding our gate at the airport, or even watching TV, we find ourselves more and more often encountering the QR code. These black-and-white checkerboards of sorts have gained a reputation for being a fast and convenient way of obtaining information via our smartphones while at the same time contributing to environmental conservation, as they allow businesses such as retailers and restaurants to print fewer paper menus or flyers.

But before you whip out that phone and activate your camera, you should be aware that these seemingly innocuous QR codes can also be used for purposes you aren’t anticipating. Adversaries can also abuse them to steal your money, identity, or other data. In fact, the term in the cybersecurity industry for attacks that leverage QR codes as a means of delivery is “quishing.” Although this may sound cute, the intentions behind these intrusions are, in reality, quite sinister.

A brief history of the QR code

While it may seem like we have only been interacting with QR codes over the past several years, they were in fact invented almost 30 years ago in 1994 by a Japanese company called Denso Wave, a subsidiary of Toyota Motor Corporation, for the purposes of tracking automotive parts in the assembly process. QR stands for “quick response” and is a sophisticated type of bar code that utilizes a square pattern containing even smaller black and white squares that represent numbers, letters, or even non-Latin scripts which can be scanned into a computer system. Have you ever noticed that there are larger black and white squares in just three of the corners of a QR code? Their purpose is to allow a scanning device to determine the code’s orientation, regardless of how it may be turned.

The use of QR codes has expanded considerably since 1994. They have become a favored means for businesses to circulate marketing collateral or route prospects to web forms, and other even more creative uses have also been cultivated. Instead of printing resource-consuming user manuals, manufacturers may direct their consumers to web-hosted versions that can be reached by scanning codes printed on the packaging materials. Event venues print QR codes on tickets that can be scanned upon entry to verify validity, and museums post signs next to exhibits with QR codes for visitors to obtain more information. During the COVID-19 pandemic, the use of QR codes accelerated as organizations sought to create contactless methods of doing business.

The dangers that lie beneath

QR codes don’t appear to be going away anytime soon. The speed, and versatility they offer is hard to deny. However, any hacker worth their salt understands that the most effective attacks leverage social engineering to prey upon human assumptions or habits. We’ve become accustomed to scanning QR codes to quickly transact or to satisfy our sense of curiosity, but this convenience can come at a cost. There are several websites that make it incredibly simple and low cost (or free) for cybercriminals to generate QR codes, which they can use to do any of the following:

Open a spoofed web page – Upon scanning the QR code, your browser will open a fake web page that appears to be a legitimate business, such as a bank or e-commerce site, where you are requested to provide login credentials or payment data, also known as a phishing attack. It is also possible that this site contains links to malware.

Recommend an unscrupulous app – You will be directed to a particular app on the Apple App or Google Play Store and given the option to download the app to your mobile device. These apps can contain malware that installs additi |

Spam Malware Threat Cloud | ★★★ | ||

| 2023-08-05 13:22:00 | Reptile rootkit: logiciels malveillants avancés ciblant les systèmes sud-coréens Reptile Rootkit: Advanced Linux Malware Targeting South Korean Systems (lien direct) |

Les acteurs de la menace utilisent un rootkit open source appelé Reptile pour cibler les systèmes Linux en Corée du Sud.

"Contrairement à d'autres logiciels malveillants Rootkit qui ne fournissent généralement que des capacités de dissimulation, Reptile va plus loin en offrant un coquille inversée, permettant aux acteurs de la menace de prendre facilement le contrôle des systèmes", a déclaré le AHNLAB Security Emergency Response Center (ASEC) dans un rapport publié cette semaine.

"Port

Threat actors are using an open-source rootkit called Reptile to target Linux systems in South Korea. "Unlike other rootkit malware that typically only provide concealment capabilities, Reptile goes a step further by offering a reverse shell, allowing threat actors to easily take control of systems," the AhnLab Security Emergency Response Center (ASEC) said in a report published this week. "Port |

Malware Threat | ★★ | ||

| 2023-08-04 16:30:00 | Les logiciels malveillants NPM furtifs expose les données du développeur Stealthy npm Malware Exposes Developer Data (lien direct) |

Phylum a déclaré que l'attaque a démontré un cycle de développement soigneusement conçu

Phylum said the attack demonstrated a carefully crafted development cycle |

Malware | ★★ | ||

| 2023-08-04 13:04:02 | Google explique comment les logiciels malveillants d'Android se glisse sur Google Play Store Google explains how Android malware slips onto Google Play Store (lien direct) |

L'équipe de sécurité de Google Cloud a reconnu une tactique commune connue sous le nom de versioning utilisée par des acteurs malveillants pour glisser les logiciels malveillants sur les appareils Android après avoir échappé aux contrôles de processus et de sécurité de Google Play Store \\.[...]

The Google Cloud security team acknowledged a common tactic known as versioning used by malicious actors to slip malware on Android devices after evading the Google Play Store\'s review process and security controls. [...] |

Malware Cloud | ★★ | ||

| 2023-08-03 21:48:00 | Les applications malveillantes utilisent une technique de version sournoise pour contourner les scanners Google Play Store Malicious Apps Use Sneaky Versioning Technique to Bypass Google Play Store Scanners (lien direct) |

Les acteurs de la menace tirent parti d'une technique appelée versioning pour échapper aux détections de logiciels malveillants de Google Play Store et ciblent les utilisateurs d'Android.

"Les campagnes utilisant le versioning ciblent généralement les utilisateurs \\ 'des informations d'identification, les données et les finances", a déclaré Google Cybersecurity Action Team (GCAT) dans son rapport d'août 2023 Horizons partagée avec le Hacker News.

Bien que le versioning ne soit pas un phénomène nouveau, il est sournois et dur

Threat actors are leveraging a technique called versioning to evade Google Play Store\'s malware detections and target Android users. "Campaigns using versioning commonly target users\' credentials, data, and finances," Google Cybersecurity Action Team (GCAT) said in its August 2023 Threat Horizons Report shared with The Hacker News. While versioning is not a new phenomenon, it\'s sneaky and hard |

Malware Threat | ★★★ | ||

| 2023-08-03 20:03:00 | Nouvelle version de Rilide Data Volf MALWWare s'adapte à Chrome Extension Manifest V3 New Version of Rilide Data Theft Malware Adapts to Chrome Extension Manifest V3 (lien direct) |

Les chercheurs en cybersécurité ont découvert une nouvelle version du malware appelé Rilide qui cible les navigateurs Web basés sur le chrome pour voler des données sensibles et voler la crypto-monnaie.

"Il présente un niveau de sophistication plus élevé grâce à la conception modulaire, à l'obscurcissement du code, à l'adoption de la v3 manifeste de l'extension chromée et à des fonctionnalités supplémentaires telles que la capacité d'exfiltrer des données volées à un canal télégramme

Cybersecurity researchers have discovered a new version of malware called Rilide that targets Chromium-based web browsers to steal sensitive data and steal cryptocurrency. "It exhibits a higher level of sophistication through modular design, code obfuscation, adoption to the Chrome Extension Manifest V3, and additional features such as the ability to exfiltrate stolen data to a Telegram channel |

Malware | ★★★ | ||

| 2023-08-03 18:00:00 | Bringing threat intelligence and adversary insights to the forefront: X-Force Research Hub (lien direct) | > Aujourd'hui, les défenseurs traitent à la fois un paysage de menace qui change constamment et les attaques constamment qui ont résisté à l'épreuve du temps.L'innovation et les meilleures pratiques coexistent dans le monde criminel, et l'une ne nous distrait de l'autre.IBM X-Force observe continuellement de nouveaux vecteurs d'attaque et de nouveaux logiciels malveillants dans la nature, alors que les adversaires recherchent [& # 8230;]

>Today defenders are dealing with both a threat landscape that’s constantly changing and attacks that have stood the test of time. Innovation and best practices co-exist in the criminal world, and one mustn’t distract us from the other. IBM X-Force is continuously observing new attack vectors and novel malware in the wild, as adversaries seek […] |

Malware Threat | ★★ | ||

| 2023-08-03 18:00:00 | Amener les informations sur les menaces et les idées adverses au premier plan: Hub de recherche X-Force Bringing threat intelligence and adversary insights to the forefront: X-Force Research Hub (lien direct) |

> Aujourd'hui, les défenseurs traitent à la fois un paysage de menace qui change constamment et les attaques constamment qui ont résisté à l'épreuve du temps.L'innovation et les meilleures pratiques coexistent dans le monde criminel, et l'une ne nous distrait de l'autre.IBM X-Force observe continuellement de nouveaux vecteurs d'attaque et de nouveaux logiciels malveillants dans la nature, alors que les adversaires recherchent [& # 8230;]

>Today defenders are dealing with both a threat landscape that’s constantly changing and attacks that have stood the test of time. Innovation and best practices co-exist in the criminal world, and one mustn’t distract us from the other. IBM X-Force is continuously observing new attack vectors and novel malware in the wild, as adversaries seek […] |

Malware Threat | ★★ | ||

| 2023-08-03 11:48:01 | Les pirates peuvent abuser des exécutables Microsoft Office pour télécharger des logiciels malveillants Hackers can abuse Microsoft Office executables to download malware (lien direct) |

La liste des fichiers lolbas - binaires et scripts légitimes présents dans Windows qui peuvent être maltraités à des fins malveillantes, comprendra les principaux exécutables du client de messagerie Outlook de Microsoft et d'accès à la base de données de la base de données.[...]

The list of LOLBAS files - legitimate binaries and scripts present in Windows that can be abused for malicious purposes, will include the main executables for Microsoft\'s Outlook email client and Access database management system. [...] |

Malware | ★★★ | ||

| 2023-08-03 11:22:55 | Comment les applications Android malveillantes se déguisent How Malicious Android Apps Slip Into Disguise (lien direct) |

Les chercheurs disent que les fournisseurs de logiciels malveillants mobiles ont abusé d'un bogue dans la plate-forme Google Android qui leur permet de faufiler le code malveillant dans des applications mobiles bénignes et d'éviter des outils de numérisation de sécurité.Google dit qu'il a mis à jour ses mécanismes de détection de logiciels malveillants d'application en réponse à la nouvelle recherche.

Researchers say mobile malware purveyors have been abusing a bug in the Google Android platform that lets them sneak malicious code into benign mobile apps and evade security scanning tools. Google says it has updated its app malware detection mechanisms in response to the new research. |

Malware | ★★ | ||

| 2023-08-03 10:36:47 | Chrome Malware Rilide cible les utilisateurs d'entreprise via des guides PowerPoint Chrome malware Rilide targets enterprise users via PowerPoint guides (lien direct) |

L'extension de navigateur Chrome du voleur de Rilide malveurs est revenue dans de nouvelles campagnes en ciblant les utilisateurs de crypto et les employés d'entreprise pour voler des informations d'identification et des portefeuilles cryptographiques.[...]

The malicious Rilide Stealer Chrome browser extension has returned in new campaigns targeting crypto users and enterprise employees to steal credentials and crypto wallets. [...] |

Malware | ★★★ | ||

| 2023-08-03 00:00:00 | Reptile malware ciblant les systèmes Linux Reptile Malware Targeting Linux Systems (lien direct) |

Reptile est un module de noyau ouvert RootKit qui cible les systèmes Linux et est accessible au public sur GitHub.[1] Les rootkits sont des logiciels malveillants qui possèdent la capacité de cacher eux-mêmes ou d'autres logiciels malveillants.Ils ciblent principalement les fichiers, les processus et les communications réseau pour leur dissimulation.Les capacités de dissimulation des reptiles incluent non seulement son propre module de noyau, mais aussi les fichiers, les répertoires, les contenus de fichiers, les processus et le trafic réseau.Contrairement à d'autres logiciels malveillants Rootkit qui ne fournissent généralement que des capacités de dissimulation, Reptile va plus loin en offrant un revers ...

Reptile is an open-source kernel module rootkit that targets Linux systems and is publicly available on GitHub. [1] Rootkits are malware that possess the capability to conceal themselves or other malware. They primarily target files, processes, and network communications for their concealment. Reptile’s concealment capabilities include not only its own kernel module but also files, directories, file contents, processes, and network traffic. Unlike other rootkit malware that typically only provide concealment capabilities, Reptile goes a step further by offering a reverse... |

Malware | ★★ | ||

| 2023-08-02 17:51:00 | De nouvelles variantes trouvées de logiciels malveillants qui ciblent les comptes d'entreprise Facebook New variants found of malware that targets Facebook business accounts (lien direct) |

Les chercheurs ont découvert une campagne de phishing non signalée auparavant qui utilise de nouvelles variantes du malware NODESSELEER.Les attaques réussies peuvent entraîner des pertes financières ainsi que des dommages à une réputation pour une cible, selon un Rapport par Palo Alto Networks \\ 'Unit 42. NodeSealer est conçu pour reprendre les comptes d'entreprise Facebook et voler la crypto-monnaie de Metamask

Les chercheurs ont découvert une campagne de phishing non signalée auparavant qui utilise de nouvelles variantes du malware NODESSELEER.Les attaques réussies peuvent entraîner des pertes financières ainsi que des dommages à une réputation pour une cible, selon un Rapport par Palo Alto Networks \\ 'Unit 42. NodeSealer est conçu pour reprendre les comptes d'entreprise Facebook et voler la crypto-monnaie de Metamask

Researchers have uncovered a previously unreported phishing campaign that uses new variants of the NodeStealer malware. Successful attacks can result in financial losses as well as reputation damage for a target, according to a report by Palo Alto Networks\' Unit 42. NodeStealer is designed to take over Facebook business accounts and steal cryptocurrency from MetaMask

Researchers have uncovered a previously unreported phishing campaign that uses new variants of the NodeStealer malware. Successful attacks can result in financial losses as well as reputation damage for a target, according to a report by Palo Alto Networks\' Unit 42. NodeStealer is designed to take over Facebook business accounts and steal cryptocurrency from MetaMask |

Malware | ★★ | ||

| 2023-08-02 14:13:29 | Nouveau malware HVNC MacOS annoncé sur le forum des pirates New hVNC macOS Malware Advertised on Hacker Forum (lien direct) |

> Une nouvelle famille de logiciels malveillants HVNC-ciblage macOS est annoncée sur un forum de cybercriminalité proéminent.

>A new macOS-targeting hVNC malware family is being advertised on a prominent cybercrime forum. |

Malware | ★★ | ||

| 2023-08-02 12:52:08 | Bad Actor utilise un faux chat Android pour installer des logiciels malveillants Bad Actor Uses Fake Android Chat to Install Malware (lien direct) |

|

Malware | ★★ | ||

| 2023-08-02 11:18:35 | L'agent AWS SSM d'Amazon \\ peut être utilisé comme logiciel malveillant de rat post-exploitation Amazon\\'s AWS SSM agent can be used as post-exploitation RAT malware (lien direct) |

Les chercheurs ont découvert une nouvelle technique post-exploitation dans Amazon Web Services (AWS) qui permet aux pirates d'utiliser l'agent System Manager (SSM) de la plate-forme (SSM) en tant que Troie (RAT) à accès à distance indétectable.[...]

Researchers have discovered a new post-exploitation technique in Amazon Web Services (AWS) that allows hackers to use the platform\'s System Manager (SSM) agent as an undetectable Remote Access Trojan (RAT). [...] |

Malware | ★★ | ||

| 2023-08-02 09:06:47 | Les logiciels malveillants auto-répartis infectent Call of Duty Modern Warfare 2 Exploitation de bogue connu Self-Spreading Malware Infects Call of Duty Modern Warfare 2 Exploiting Known Bug (lien direct) |

> Au cours du dernier mois, les joueurs du jeu classique, Call of Duty: Modern Warfare 2, se sont retrouvés au piège dans un réseau enchevêtré de cyber-menaces.Un logiciel malveillant auto-réparti, ou ver, parcourt les veines des serveurs de jeu, exploitant un bogue non corrigé qui a été signalé à l'éditeur, Activision, il y a cinq ans.& # 8230;

>For the past month, players of the classic game, Call of Duty: Modern Warfare 2, have found themselves ensnared in a tangled web of cyber threats. A self-spreading malware, or worm, has been coursing through the veins of the game’s servers, exploiting an unpatched bug that was reported to the publisher, Activision, five years ago. … |

Malware | ★★ | ||

| 2023-08-02 09:00:00 | Les logiciels malveillants OT / IoT sont décuplés au premier semestre OT/IoT Malware Surges Tenfold in First Half of the Year (lien direct) |

Les réseaux de Nozomi mettent en garde contre l'escalade des menaces

Nozomi Networks warns of escalating threats |

Malware Industrial | ★★ | ||

| 2023-08-01 20:21:32 | GuardZ identifie les nouveaux logiciels malveillants macOS HVNC, révélant la tendance émergente des outils d'attaque de macOS en tant que service Guardz Identifies New macOS hVNC Malware, Revealing Emerging Trend of macOS Attack-as-a-Service Tools (lien direct) |

Guardz identifie les nouveaux logiciels malveillants MacOS HVNC, révélant la tendance émergente des outils d'attaque macOS en tant que service

Pour la deuxième fois en un mois, l'équipe de recherche GuardZ révèle l'existence d'un autre logiciel malveillant ciblant les appareils MacOS disponibles sur le Web Dark, qui permet aux acteurs malveillants d'obtenir un accès furtif et continu aux systèmes infectés

-

mise à jour malveillant

Guardz Identifies New macOS hVNC Malware, Revealing Emerging Trend of macOS Attack-as-a-Service Tools For the second time in one month, the Guardz research team discloses the existence of another malware targeting macOS devices available on the dark web, which enables malicious actors to obtain stealthy and continuous access to infected systems - Malware Update |

Malware Tool Prediction | ★★ | ||

| 2023-08-01 20:21:00 | New Wikiloder malware cible les organisations italiennes New WikiLoader malware targets Italian organizations (lien direct) |

Les chercheurs ont découvert une nouvelle souche malveillante destinée aux organisations italiennes à travers plusieurs campagnes de phishing.Wikiloader est «un téléchargeur sophistiqué» dont l'objectif principal est d'installer une autre charge utile malveillante sur les appareils des victimes, y compris des logiciels malveillants appelés Ursnif, selon les chercheurs de Proofpoint.Wikiloader a été identifié pour la première fois en décembre 2022. Depuis lors, des chercheurs de la société de cybersécurité

Les chercheurs ont découvert une nouvelle souche malveillante destinée aux organisations italiennes à travers plusieurs campagnes de phishing.Wikiloader est «un téléchargeur sophistiqué» dont l'objectif principal est d'installer une autre charge utile malveillante sur les appareils des victimes, y compris des logiciels malveillants appelés Ursnif, selon les chercheurs de Proofpoint.Wikiloader a été identifié pour la première fois en décembre 2022. Depuis lors, des chercheurs de la société de cybersécurité

Researchers have discovered a new malware strain aimed at Italian organizations through several phishing campaigns. WikiLoader is “a sophisticated downloader” whose primary goal is to install another malicious payload on victims\' devices, including malware called Ursnif, according to researchers at Proofpoint. WikiLoader was first identified in December 2022. Since then, researchers at the cybersecurity company

Researchers have discovered a new malware strain aimed at Italian organizations through several phishing campaigns. WikiLoader is “a sophisticated downloader” whose primary goal is to install another malicious payload on victims\' devices, including malware called Ursnif, according to researchers at Proofpoint. WikiLoader was first identified in December 2022. Since then, researchers at the cybersecurity company |

Malware | ★★ | ||

| 2023-08-01 17:25:47 | Les utilisateurs d'Apple s'ouvrent à la télécommande via un malware macOS délicat Apple Users Open to Remote Control via Tricky macOS Malware (lien direct) |

Les logiciels malveillants cachés en réseau virtuel virtuel (HVNC) infestent les Mac et exécutent silencieusement les caries de contrôle complètes, sans l'autorisation utilisateur nécessaire.Il arbore également la persistance par des redémarrages.

The Hidden Virtual Network Computing (hVNC) malware infests Macs and silently executes complete takeovers, with no user permission needed. It also sports persistence through reboots. |

Malware | ★★★ | ||

| 2023-08-01 17:17:00 | \\ 'Darkbert \\' GPT MALWWare se forme sur tout le Web Dark Web \\'DarkBERT\\' GPT-Based Malware Trains Up on the Entire Dark Web (lien direct) |

Les chatbots cybercriminaux Darkbart et Darkbert, basés sur Google Bard, représentent un bond en avant pour l'IA adversaire, y compris l'intégration de l'objectif Google pour les images et l'accès instantané à l'ensemble de la base de connaissances de cyber-sous-sol.

The DarkBART and DarkBERT cybercriminal chatbots, based on Google Bard, represent a major leap ahead for adversarial AI, including Google Lens integration for images and instant access to the whole of the cyber-underground knowledge base. |

Malware | ★★★ | ||

| 2023-08-01 16:00:00 | Nouvel Magware de type ver p2pinfect cible les déploiements redis Novel Worm-Like Malware P2Pinfect Targets Redis Deployments (lien direct) |

Cado Security a déclaré que le malware agit comme un botnet et est compatibille avec Windows et Linux

Cado Security said the malware acts as a botnet and is compatibille with both Windows and Linux |

Malware | ★★ | ||

| 2023-08-01 14:41:32 | ALERTE NOUVELLES: Guardz découvre les nouveaux logiciels malveillants MacOS & # 8211;Computing réseau virtuel caché (HVNC) News Alert: Guardz uncovers new macOS malware – Hidden Virtual Network Computing (hVNC) (lien direct) |

Tel Aviv, Israël, 1er août 2023 & # 8211; | Malware | ★ | ||

| 2023-08-01 14:31:21 | Les pirates utilisent de nouveaux logiciels malveillants pour violer les appareils à air en Europe de l'Est Hackers use new malware to breach air-gapped devices in Eastern Europe (lien direct) |

Des pirates chinois parrainés par l'État ont ciblé des organisations industrielles avec de nouveaux logiciels malveillants qui peuvent voler des données à des systèmes à air.[...]

Chinese state-sponsored hackers have been targeting industrial organizations with new malware that can steal data from air-gapped systems. [...] |

Malware Industrial | ★★★★ | ||

| 2023-08-01 11:09:05 | P2pinfect: un logiciel malveillant de botnet de type ver ciblant les déploiements redis P2Pinfect: A Worm-Like Botnet Malware Targeting Redis Deployments (lien direct) |

Les chercheurs ont identifié un groupe inconnu de pirates utilisant une nouvelle souche de logiciels malveillants nommés ...

Researchers have identified an unknown group of hackers employing a novel strain of malware named... |

Malware | ★★ | ||

| 2023-08-01 10:08:16 | Les cybercriminels forment des chatbots d'IA pour le phishing, des attaques de logiciels malveillants Cybercriminals train AI chatbots for phishing, malware attacks (lien direct) |

Dans le sillage de Wormgpt, un clone Chatgpt formé sur des données axées sur les logiciels malveillants, un nouvel outil de piratage génératif de l'intelligence artificielle appelée fraudegpt a émergé, et au moins un autre est en cours de développement qui serait basé sur l'expérience de Google \\ S, Bard.[...]

In the wake of WormGPT, a ChatGPT clone trained on malware-focused data, a new generative artificial intelligence hacking tool called FraudGPT has emerged, and at least another one is under development that is allegedly based on Google\'s AI experiment, Bard. [...] |

Malware Tool | ChatGPT ChatGPT | ★★★ | |

| 2023-08-01 09:50:00 | Cybercriminels louant Wikiloader pour cibler les organisations italiennes avec un troyen bancaire Cybercriminals Renting WikiLoader to Target Italian Organizations with Banking Trojan (lien direct) |

Les organisations en Italie sont la cible d'une nouvelle campagne de phishing qui tire parti d'une nouvelle souche de logiciels malveillants appelée Wikiloader dans le but ultime d'installer un cheval de Troie, un voleur et un logiciel espion bancaire appelé Ursnif (aka Gozi).

"C'est un téléchargeur sophistiqué dans le but d'installer une deuxième charge utile de logiciels malveillants", a déclaré Proofpoint dans un rapport technique."Le malware utilise plusieurs mécanismes pour échapper

Organizations in Italy are the target of a new phishing campaign that leverages a new strain of malware called WikiLoader with an ultimate aim to install a banking trojan, stealer, and spyware called Ursnif (aka Gozi). "It is a sophisticated downloader with the objective of installing a second malware payload," Proofpoint said in a technical report. "The malware uses multiple mechanisms to evade |

Malware | ★★ | ||

| 2023-08-01 08:31:00 | MALWORIAL chinois possible dans les systèmes américains A \\ 'Ticking Time Bomb \\': Rapport Possible Chinese Malware in US Systems a \\'Ticking Time Bomb\\': Report (lien direct) |

La Chine a implanté des logiciels malveillants dans les principaux réseaux de puissance et de communication américains dans une "bombe à retardement" qui pourrait perturber l'armée en cas de conflit

China has implanted malware in key US power and communications networks in a "ticking time bomb" that could disrupt the military in event of a conflict |

Malware | ★★ | ||

| 2023-08-01 08:30:00 | Le nouveau logiciel malveillant Wikiloder va à des longueurs extrêmes pour se cacher New WikiLoader Malware Goes to Extreme Lengths to Hide (lien direct) |

Ses auteurs le développent activement et rapidement

Its authors are actively and rapidly developing it |

Malware | ★★ | ||

| 2023-08-01 00:00:00 | Sliver C2 distribué par le biais de la société de développement de programmes coréens Sliver C2 Being Distributed Through Korean Program Development Company (lien direct) |

Dans le passé, le centre d'intervention d'urgence de sécurité Ahnlab (ASEC) avait partagé le & # 8220; Sparkrat étantDistribué au sein d'un installateur VPN coréen & # 8221;[1] Post de cas et & # 8220; Analyse des cas d'attaque: des installations de VPN coréenes aux infections à meshagents & # 8221;[2] Post de cas qui couvrait le logiciel malveillant Sparkrat distribué via un installateur de services VPN coréen.L'ASEC a récemment identifié des souches de logiciels malveillants similaires distribuées tout en étant déguisées en fichiers de configuration pour les fournisseurs de services VPN coréens et les producteurs de programmes de marketing.Contrairement au passé ...

In the past, AhnLab Security Emergency response Center (ASEC) had shared the “SparkRAT Being Distributed Within a Korean VPN Installer” [1] case post and the “Analysis of Attack Cases: From Korean VPN Installations to MeshAgent Infections” [2] case post which covered the SparkRAT malware being distributed through a Korean VPN service provider’s installer. ASEC has recently identified similar malware strains being distributed while being disguised as setup files for Korean VPN service providers and marketing program producers. Unlike the past... |

Malware | ★★ | ||

| 2023-07-31 19:33:00 | Systèmes ICS à ponction aérienne ciblés par des logiciels malveillants sophistiqués Air-Gapped ICS Systems Targeted by Sophisticated Malware (lien direct) |

Les chercheurs ont découvert de nouveaux outils de deuxième étape de vermidage utilisés pour exfiltrer localement les données des environnements ICS à puits d'air, mettant les acteurs de la menace à un pas de la transmission des informations à un C2.

Researchers uncovered new worming second-stage tools used to locally exfiltrate data from air gapped ICS environments, putting threat actors one step away from transmission of the info to a C2. |

Malware Tool Threat Industrial | ★★ | ||

| 2023-07-31 19:22:00 | \\ 'Worm-like \\' botnet malware ciblant l'outil de stockage redis populaire \\'Worm-like\\' botnet malware targeting popular Redis storage tool (lien direct) |

Un groupe inconnu de pirates utilise une nouvelle souche de logiciels malveillants pour attaquer les déploiements de redis accessibles publics - un outil de stockage de données populaire utilisé par les grandes sociétés comme Amazon, Hulu et Tinder.Des chercheurs de CADO Security Labs ont expliqué que ce qui se démarquait le plus était le fait que le malware semble être un

Un groupe inconnu de pirates utilise une nouvelle souche de logiciels malveillants pour attaquer les déploiements de redis accessibles publics - un outil de stockage de données populaire utilisé par les grandes sociétés comme Amazon, Hulu et Tinder.Des chercheurs de CADO Security Labs ont expliqué que ce qui se démarquait le plus était le fait que le malware semble être un

An unknown group of hackers is using a novel strain of malware to attack publicly accessible deployments of Redis - a popular data storage tool used by major companies like Amazon, Hulu and Tinder. Researchers from Cado Security Labs explained that what stood out most was the fact that the malware appears to be a

An unknown group of hackers is using a novel strain of malware to attack publicly accessible deployments of Redis - a popular data storage tool used by major companies like Amazon, Hulu and Tinder. Researchers from Cado Security Labs explained that what stood out most was the fact that the malware appears to be a |

Malware Tool | ★★ | ||

| 2023-07-31 19:08:00 | NOUVEAU P2PINFECT WORM Cible les serveurs Redis avec des méthodes de violation sans papiers New P2PInfect Worm Targets Redis Servers with Undocumented Breach Methods (lien direct) |

Le ver pair-to-peer (P2) P2PINFECT a été observé en utilisant des méthodes d'accès initial précédemment sans papiers pour violer les serveurs redis sensibles et les encourager dans un botnet.

"Les logiciels malveillants compromettent les instances exposées du magasin de données Redis en exploitant la fonctionnalité de réplication", a déclaré Nate Bill et Matt Muir, chercheurs de la sécurité de la CADO, dans un rapport partagé avec le Hacker News.

"Une attaque commune

The P2PInfect peer-to-peer (P2) worm has been observed employing previously undocumented initial access methods to breach susceptible Redis servers and rope them into a botnet. "The malware compromises exposed instances of the Redis data store by exploiting the replication feature," Cado Security researchers Nate Bill and Matt Muir said in a report shared with The Hacker News. "A common attack |

Malware | ★ |

To see everything:

Our RSS (filtrered)