What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-06-22 09:23:29 | Cloud de confiance : où en est NumSpot (lien direct) | Stack techno, équipes, partenariats et stratégie commerciale... Huit mois après son officialisation, où en est NumSpot, le consortium composé de Dassault Systèmes, Bouygues Telecom, la Banque des territoires et avec Docaposte comme chef de file. | Cloud | ★★ | ||

| 2023-06-22 09:15:10 | CVE-2023-28166 (lien direct) | Unauth.Vulnérabilité reflétée de script inter-sites (XSS) dans le plugin Cloud Manager des balises Aakif Kadiwala | Vulnerability Cloud | |||

| 2023-06-21 20:11:00 | Anomali Cyber Watch: Cadet Blizzard - New Gru Apt, Chamedoh Rat Linux Hard à détecter, Cirypto-monnaie furtive de la crypto-monnaie furtive Anomali Cyber Watch: Cadet Blizzard - New GRU APT, ChamelDoH Hard-to-Detect Linux RAT, Stealthy DoubleFinger Targets Cryptocurrency (lien direct) |

Les différentes histoires d'intelligence de la menace dans cette itération de l'anomali Cyber Watch Discutez des sujets suivants: Fuites de données, perturbation, extorsion, mascarading, chevaux de Troie à distance, tunneling, et Vulnérabilités .Les CIO liés à ces histoires sont attachés à Anomali Cyber Watch et peuvent être utilisés pour vérifier vos journaux pour une activité malveillante potentielle. Figure 1 - Diagrammes de résumé du CIO.Ces graphiques résument les CIO attachés à ce magazine et donnent un aperçu des menaces discutées.

Cyber News et Intelligence des menaces

événement de sécurité mondiale anomali Intel - Progress Software Vulnerabilities & ndash;Moveit & amp;DataDirect Connect

(Publié: 16 juin 2023)

Après la découverte de CVE-2023-34362 et son exploitation antérieure par un affilié des ransomwares CLOP, plusieurs vulnérabilités supplémentaires ont été découvertes dans Moveit Transfer (CVE-2023-35036 et CVE-2023-35708) et d'autres produits de logiciels de progrès (CVE et CVE-2023-34363 et CVE-2023-34364).Alors que le site de fuite de Darkweb du groupe (> _clop ^ _- les fuites) a commencé à s'adresser aux entités compromises, l'événement d'exploitation original a été évalué comme un événement de sécurité mondial.Ceci est basé sur la liste croissante des organisations violées connues et l'utilisation de Moveit parmi des milliers d'organisations à travers le monde, y compris les secteurs public, privé et gouvernemental.

Commentaire des analystes: Les défenseurs du réseau doivent suivre les étapes d'assainissement des logiciels de progrès qui incluent le durcissement, la détection, le nettoyage et l'installation des récentes correctifs de sécurité de transfert Moveit.Les règles YARA et les indicateurs basés sur l'hôte associés à l'exploitation de déplacement observé sont disponibles dans la plate-forme Anomali pour la détection et la référence historique.

mitre att & amp; ck: [mitre att & amp; ck] t1190 - exploiter le publicApplication | [mitre att & amp; ck] t1036 - masquée | [mitre att & amp; ck] t1560.001 - Données collectées par les archives: archive via l'utilité

Signatures (Sigma Rules): Exploitation potentielle de transfert de déplacement | exploitation movet .

(Règles Yara) lemurloot webshell dll charges utiles - yara by mandiant | scénarisation de la webshell lemurloot ASP.net - yara par mandiant | exploitation movet - yara par Florian Roth | moveit_transfer_exploit_webshell_aspx | moveit_transfer_exploit_webshell_dll

Tags: Target-Software: Moveit Transfer, Vulnérabilité: CVE-2023-34362, Vulnérabilité: CVE-2023-35036, Vulnérabilité: CVE-2023-35708, Vulnérabilité: CVE-2023-34363, Vulnérabilité:CVE-2023-34364, Target-Country: ÉtatsType: ransomware, malware: Lemurloot, Type de logiciels malveillants: webs

Figure 1 - Diagrammes de résumé du CIO.Ces graphiques résument les CIO attachés à ce magazine et donnent un aperçu des menaces discutées.

Cyber News et Intelligence des menaces

événement de sécurité mondiale anomali Intel - Progress Software Vulnerabilities & ndash;Moveit & amp;DataDirect Connect

(Publié: 16 juin 2023)

Après la découverte de CVE-2023-34362 et son exploitation antérieure par un affilié des ransomwares CLOP, plusieurs vulnérabilités supplémentaires ont été découvertes dans Moveit Transfer (CVE-2023-35036 et CVE-2023-35708) et d'autres produits de logiciels de progrès (CVE et CVE-2023-34363 et CVE-2023-34364).Alors que le site de fuite de Darkweb du groupe (> _clop ^ _- les fuites) a commencé à s'adresser aux entités compromises, l'événement d'exploitation original a été évalué comme un événement de sécurité mondial.Ceci est basé sur la liste croissante des organisations violées connues et l'utilisation de Moveit parmi des milliers d'organisations à travers le monde, y compris les secteurs public, privé et gouvernemental.

Commentaire des analystes: Les défenseurs du réseau doivent suivre les étapes d'assainissement des logiciels de progrès qui incluent le durcissement, la détection, le nettoyage et l'installation des récentes correctifs de sécurité de transfert Moveit.Les règles YARA et les indicateurs basés sur l'hôte associés à l'exploitation de déplacement observé sont disponibles dans la plate-forme Anomali pour la détection et la référence historique.

mitre att & amp; ck: [mitre att & amp; ck] t1190 - exploiter le publicApplication | [mitre att & amp; ck] t1036 - masquée | [mitre att & amp; ck] t1560.001 - Données collectées par les archives: archive via l'utilité

Signatures (Sigma Rules): Exploitation potentielle de transfert de déplacement | exploitation movet .

(Règles Yara) lemurloot webshell dll charges utiles - yara by mandiant | scénarisation de la webshell lemurloot ASP.net - yara par mandiant | exploitation movet - yara par Florian Roth | moveit_transfer_exploit_webshell_aspx | moveit_transfer_exploit_webshell_dll

Tags: Target-Software: Moveit Transfer, Vulnérabilité: CVE-2023-34362, Vulnérabilité: CVE-2023-35036, Vulnérabilité: CVE-2023-35708, Vulnérabilité: CVE-2023-34363, Vulnérabilité:CVE-2023-34364, Target-Country: ÉtatsType: ransomware, malware: Lemurloot, Type de logiciels malveillants: webs |

Ransomware Tool Threat Cloud | APT 28 | ★★ | |

| 2023-06-21 15:55:54 | HPE tente d\'adapter son offre GreenLake aux IA génératives (lien direct) | Une option de cloud privé externe sur base Cray XD et destinée aux grands modèles de langage s'ajoute à la gamme HPE GreenLake. | Cloud | ★★ | ||

| 2023-06-21 13:50:23 | Tanium est lauréat des Cloud Security Awards 2023 (lien direct) | Tanium est lauréat des Cloud Security Awards 2023 Le leader du marché du Converged Endpoint Management (XEM) est reconnu pour son excellence dans le domaine d'identification des risques - Business | Cloud | ★★ | ||

| 2023-06-21 11:00:11 | Considérations les plus élevées pour sécuriser AWS Lambda, partie 3 Top Considerations for Securing AWS Lambda, part 3 (lien direct) |

> L'informatique sans serveur ou l'informatique basée sur les fonctions est un moyen par lequel les clients peuvent développer des systèmes backend ou des pipelines axés sur les événements sans se soucier de l'infrastructure sous-jacente, qui est gérée par le fournisseur de cloud.Il est facturé en fonction des invocations et de la durée de l'exécution.Bien que puissant, l'informatique sans serveur a des considérations de sécurité spéciales que les organisations doivent aborder.Il s'agit du premier des trois articles de blog à discuter de la meilleure façon de sécuriser votre environnement informatique sans serveur dans AWS Lambda.Blogpost 1: Qu'est-ce que AWS Lambda?Blogpost 2: Quels sont les meilleurs sujets de sécurité pour AWS Lambda?Blogpost 3: Comment CloudGuard peut-il aider à améliorer la sécurité [& # 8230;]

>Serverless computing or function-based computing, is a way by which customers can develop backend systems or event-driven pipelines without worrying about the underlying infrastructure, which is managed by the cloud provider. It is billed based on the invocations and the duration of execution. While powerful, serverless computing has special security considerations that organizations must address. This is the first of three blogposts to discuss how best to secure your serverless computing environment in AWS Lambda. Blogpost 1: What is AWS Lambda? Blogpost 2: What are the top security topics for AWS Lambda? Blogpost 3: How can CloudGuard help enhance security […] |

Cloud | ★★ | ||

| 2023-06-21 10:42:23 | Cloud : Alibaba change de direction et de braquet (lien direct) | La conglomérat chinois bouleverse sa direction générale. Daniel Zhang continue d'assumer ses fonctions de CEO d'Alibaba Cloud Intelligence Group. | Cloud | ★★ | ||

| 2023-06-21 10:00:00 | Vers un SOC plus résilient: la puissance de l'apprentissage automatique Toward a more resilient SOC: the power of machine learning (lien direct) |

A way to manage too much data

To protect the business, security teams need to be able to detect and respond to threats fast. The problem is the average organization generates massive amounts of data every day. Information floods into the Security Operations Center (SOC) from network tools, security tools, cloud services, threat intelligence feeds, and other sources. Reviewing and analyzing all this data in a reasonable amount of time has become a task that is well beyond the scope of human efforts.

AI-powered tools are changing the way security teams operate. Machine learning (which is a subset of artificial intelligence, or “AI”)—and in particular, machine learning-powered predictive analytics—are enhancing threat detection and response in the SOC by providing an automated way to quickly analyze and prioritize alerts.

Machine learning in threat detection

So, what is machine learning (ML)? In simple terms, it is a machine\'s ability to automate a learning process so it can perform tasks or solve problems without specifically being told do so. Or, as AI pioneer Arthur Samuel put it, “. . . to learn without explicitly being programmed.”

ML algorithms are fed large amounts of data that they parse and learn from so they can make informed predictions on outcomes in new data. Their predictions improve with “training”–the more data an ML algorithm is fed, the more it learns, and thus the more accurate its baseline models become.

While ML is used for various real-world purposes, one of its primary use cases in threat detection is to automate identification of anomalous behavior. The ML model categories most commonly used for these detections are:

Supervised models learn by example, applying knowledge gained from existing labeled datasets and desired outcomes to new data. For example, a supervised ML model can learn to recognize malware. It does this by analyzing data associated with known malware traffic to learn how it deviates from what is considered normal. It can then apply this knowledge to recognize the same patterns in new data.

Unsupervised models do not rely on labels but instead identify structure, relationships, and patterns in unlabeled datasets. They then use this knowledge to detect abnormalities or changes in behavior. For example: an unsupervised ML model can observe traffic on a network over a period of time, continuously learning (based on patterns in the data) what is “normal” behavior, and then investigating deviations, i.e., anomalous behavior.

Large language models (LLMs), such as ChatGPT, are a type of generative AI that use unsupervised learning. They train by ingesting massive amounts of unlabeled text data. Not only can LLMs analyze syntax to find connections and patterns between words, but they can also analyze semantics. This means they can understand context and interpret meaning in existing data in order to create new content.

Finally, reinforcement models, which more closely mimic human learning, are not given labeled inputs or outputs but instead learn and perfect strategies through trial and error. With ML, as with any data analysis tools, the accuracy of the output depends critically on the quality and breadth of the data set that is used as an input. Unsupervised models do not rely on labels but instead identify structure, relationships, and patterns in unlabeled datasets. They then use this knowledge to detect abnormalities or changes in behavior. For example: an unsupervised ML model can observe traffic on a network over a period of time, continuously learning (based on patterns in the data) what is “normal” behavior, and then investigating deviations, i.e., anomalous behavior.

Large language models (LLMs), such as ChatGPT, are a type of generative AI that use unsupervised learning. They train by ingesting massive amounts of unlabeled text data. Not only can LLMs analyze syntax to find connections and patterns between words, but they can also analyze semantics. This means they can understand context and interpret meaning in existing data in order to create new content.

Finally, reinforcement models, which more closely mimic human learning, are not given labeled inputs or outputs but instead learn and perfect strategies through trial and error. With ML, as with any data analysis tools, the accuracy of the output depends critically on the quality and breadth of the data set that is used as an input.

A valuable tool for the SOC

The SOC needs to be resilient in the face of an ever-changing threat landscape. Analysts have to be able to quickly understand which alerts to prioritize and which to ignore. Machine learning helps optimize security operations by making threat detection and response faster and more accurate.

A valuable tool for the SOC

The SOC needs to be resilient in the face of an ever-changing threat landscape. Analysts have to be able to quickly understand which alerts to prioritize and which to ignore. Machine learning helps optimize security operations by making threat detection and response faster and more accurate. |

Malware Tool Threat Prediction Cloud | ChatGPT | ★★ | |

| 2023-06-21 09:27:50 | HPE étend sa relation avec AWS pour faciliter le passage au cloud hybride (lien direct) | HPE étend sa relation avec AWS pour faciliter le passage au cloud hybride • HPE et AWS œuvrent pour offrir une expérience cohérente et unifiée du cloud hybride • Les services étendus de HPE avec AWS couvrent le cycle de vie complet de la stratégie de cloud hybride, du développement à la modernisation des applications en passant par les opérations. - Business | Cloud | ★★ | ||

| 2023-06-20 21:12:29 | Dessin Lignes dans le nuage: une nouvelle ère pour MDR Drawing lines in the cloud: A new era for MDR (lien direct) |

Sur le podcast Risky Business, Chris Rothe discute de l'évolution de la sécurité du cloud et où la détection et la réponse gérées (MDR) s'inscrivent.

On the Risky Business podcast, Chris Rothe discusses the evolution of cloud security and where managed detection and response (MDR) fits in. |

Cloud | ★★ | ||

| 2023-06-20 17:27:00 | SaaS dans le monde réel: comment les chaînes alimentaires mondiales peuvent sécuriser leur plat numérique SaaS in the Real World: How Global Food Chains Can Secure Their Digital Dish (lien direct) |

L'industrie du restaurant rapide (QSR) repose sur la cohérence et les ressources partagées.Les chaînes nationales comme celles de McDonald \\ et régionales comme Cracker Barrel se développent plus rapidement en réutilisant le même modèle commercial, décor et menu, avec peu de changement d'un endroit à l'autre.

Les piles de technologie QSR reflètent la cohérence de l'extrémité avant de chaque magasin.Bien que chaque franchise soit indépendamment

The Quick Serve Restaurant (QSR) industry is built on consistency and shared resources. National chains like McDonald\'s and regional ones like Cracker Barrel grow faster by reusing the same business model, decor, and menu, with little change from one location to the next. QSR technology stacks mirror the consistency of the front end of each store. Despite each franchise being independently |

Cloud | ★★ | ||

| 2023-06-20 13:52:58 | Créer une expérience unifiée pour les développeurs pour les applications z/OS et Cloud avec l\'offre IBM Z and Modernisation Cloud Stack (lien direct) | Créer une expérience unifiée pour les développeurs pour les applications z/OS et Cloud avec l'offre IBM Z and Modernisation Cloud Stack Par Kara Todd, Vice President, IBM Z Application Platform, - Points de Vue | Cloud | ★★ | ||

| 2023-06-20 13:15:45 | Oracle active son " cloud public souverain " dans l\'UE (lien direct) | Un an après son annonce, l'offre EU Sovereign Cloud d'Oracle est lancée. Quelles en sont la forme et les promesses ? | Cloud | ★★ | ||

| 2023-06-20 13:00:00 | Cyberheistnews Vol 13 # 25 [empreintes digitales partout] Les informations d'identification volées sont la cause profonde n ° 1 des violations de données CyberheistNews Vol 13 #25 [Fingerprints All Over] Stolen Credentials Are the No. 1 Root Cause of Data Breaches (lien direct) |

CyberheistNews Vol 13 #25 | June 20th, 2023

[Fingerprints All Over] Stolen Credentials Are the No. 1 Root Cause of Data Breaches

Verizon\'s DBIR always has a lot of information to unpack, so I\'ll continue my review by covering how stolen credentials play a role in attacks.

This year\'s Data Breach Investigations Report has nearly 1 million incidents in their data set, making it the most statistically relevant set of report data anywhere.

So, what does the report say about the most common threat actions that are involved in data breaches? Overall, the use of stolen credentials is the overwhelming leader in data breaches, being involved in nearly 45% of breaches – this is more than double the second-place spot of "Other" (which includes a number of types of threat actions) and ransomware, which sits at around 20% of data breaches.

According to Verizon, stolen credentials were the "most popular entry point for breaches." As an example, in Basic Web Application Attacks, the use of stolen credentials was involved in 86% of attacks. The prevalence of credential use should come as no surprise, given the number of attacks that have focused on harvesting online credentials to provide access to both cloud platforms and on-premises networks alike.

And it\'s the social engineering attacks (whether via phish, vish, SMiSh, or web) where these credentials are compromised - something that can be significantly diminished by engaging users in security awareness training to familiarize them with common techniques and examples of attacks, so when they come across an attack set on stealing credentials, the user avoids becoming a victim.

Blog post with links:https://blog.knowbe4.com/stolen-credentials-top-breach-threat

[New PhishER Feature] Immediately Add User-Reported Email Threats to Your M365 Blocklist

Now there\'s a super easy way to keep malicious emails away from all your users through the power of the KnowBe4 PhishER platform!

The new PhishER Blocklist feature lets you use reported messages to prevent future malicious email with the same sender, URL or attachment from reaching other users. Now you can create a unique list of blocklist entries and dramatically improve your Microsoft 365 email filters without ever l

CyberheistNews Vol 13 #25 | June 20th, 2023

[Fingerprints All Over] Stolen Credentials Are the No. 1 Root Cause of Data Breaches

Verizon\'s DBIR always has a lot of information to unpack, so I\'ll continue my review by covering how stolen credentials play a role in attacks.

This year\'s Data Breach Investigations Report has nearly 1 million incidents in their data set, making it the most statistically relevant set of report data anywhere.

So, what does the report say about the most common threat actions that are involved in data breaches? Overall, the use of stolen credentials is the overwhelming leader in data breaches, being involved in nearly 45% of breaches – this is more than double the second-place spot of "Other" (which includes a number of types of threat actions) and ransomware, which sits at around 20% of data breaches.

According to Verizon, stolen credentials were the "most popular entry point for breaches." As an example, in Basic Web Application Attacks, the use of stolen credentials was involved in 86% of attacks. The prevalence of credential use should come as no surprise, given the number of attacks that have focused on harvesting online credentials to provide access to both cloud platforms and on-premises networks alike.

And it\'s the social engineering attacks (whether via phish, vish, SMiSh, or web) where these credentials are compromised - something that can be significantly diminished by engaging users in security awareness training to familiarize them with common techniques and examples of attacks, so when they come across an attack set on stealing credentials, the user avoids becoming a victim.

Blog post with links:https://blog.knowbe4.com/stolen-credentials-top-breach-threat

[New PhishER Feature] Immediately Add User-Reported Email Threats to Your M365 Blocklist

Now there\'s a super easy way to keep malicious emails away from all your users through the power of the KnowBe4 PhishER platform!

The new PhishER Blocklist feature lets you use reported messages to prevent future malicious email with the same sender, URL or attachment from reaching other users. Now you can create a unique list of blocklist entries and dramatically improve your Microsoft 365 email filters without ever l |

Ransomware Data Breach Spam Malware Hack Vulnerability Threat Cloud | ChatGPT ChatGPT | ★★ | |

| 2023-06-20 12:34:36 | Êtes-vous vraiment prêt à faire face à une attaque de ransomware ? (lien direct) | Êtes-vous vraiment prêt à faire face à une attaque de ransomware ? par Gilles Segar, ingénieur avant-vente en charge des solutions Cloud d'Exclusive Networks - Points de Vue | Ransomware Cloud | ★★ | ||

| 2023-06-20 11:58:57 | Protégez et gérez les extensions du navigateur à l'aide de la gestion du cloud Chrome Browser Protect and manage browser extensions using Chrome Browser Cloud Management (lien direct) |

Posted by Anuj Goyal, Product Manager, Chrome Browser

Browser extensions, while offering valuable functionalities, can seem risky to organizations. One major concern is the potential for security vulnerabilities. Poorly designed or malicious extensions could compromise data integrity and expose sensitive information to unauthorized access. Moreover, certain extensions may introduce performance issues or conflicts with other software, leading to system instability. Therefore, many organizations find it crucial to have visibility into the usage of extensions and the ability to control them. Chrome browser offers these extension management capabilities and reporting via Chrome Browser Cloud Management. In this blog post, we will walk you through how to utilize these features to keep your data and users safe.

Visibility into Extensions being used in your environment

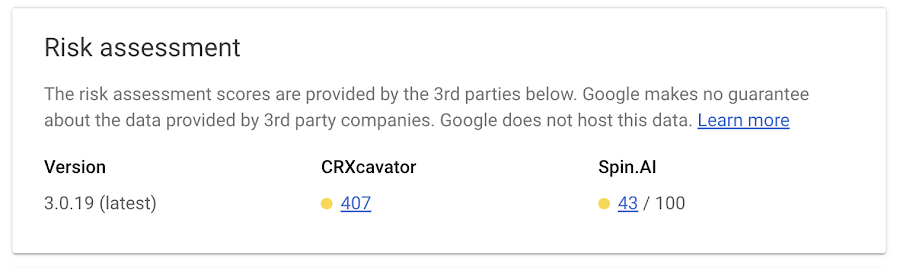

Having visibility into what and how extensions are being used enables IT and security teams to assess potential security implications, ensure compliance with organizational policies, and mitigate potential risks. There are three ways you can get critical information about extensions in your organization:1. App and extension usage reportingOrganizations can gain visibility into every Chrome extension that is installed across an enterprise\'s fleet in Chrome App and Extension Usage Reporting.2. Extension Risk AssessmentCRXcavator and Spin.AI Risk Assessment are tools used to assess the risks of browser extensions and minimize the risks associated with them. We are making extension scores via these two platforms available directly in Chrome Browser Cloud Management, so security teams can have an at-a-glance view of risk scores of the extensions being used in their browser environment.

3. Extension event reportingExtension installs events are now available to alert IT and security teams of new extension usage in their environment.Organizations can send critical browser security events to their chosen solution providers, such as Splunk, Crowdstrike, Palo Alto Networks, and Google solutions, including Chronicle, Cloud PubSub, and Google Workspace, for further analysis. You can also view the event logs directly in Chrome Browser Cloud Management. 3. Extension event reportingExtension installs events are now available to alert IT and security teams of new extension usage in their environment.Organizations can send critical browser security events to their chosen solution providers, such as Splunk, Crowdstrike, Palo Alto Networks, and Google solutions, including Chronicle, Cloud PubSub, and Google Workspace, for further analysis. You can also view the event logs directly in Chrome Browser Cloud Management. |

Cloud | ★★★ | ||

| 2023-06-20 11:00:00 | Pare-feu de nouvelle génération: un guide complet pour la modernisation de la sécurité du réseau Next-Generation Firewalls: A comprehensive guide for network security modernization (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. The terms computer security, information security and cybersecurity were practically non-existent in the 1980s, but believe it or not, firewalls have existed in some form since that time. Over the years, the traditional firewall has transformed to meet the demands of the modern workplace and adapt to an evolving threat landscape. Next-Generation Firewalls (NGFWs), free from legacy technology constraints, take advantage of significant advancements in computational power, memory, and storage. NGFWs boast critical security features such as intrusion prevention, VPN, anti-virus, and encrypted web traffic inspection. This not only helps protect against malicious content but also aligns seamlessly with contemporary networking topologies like Software-Defined Wide Area Networks (SD-WAN) and zero-trust architectures. But what sets NGFWs apart from traditional firewalls? How do you know what features to look for and why should you invest in an NGFW? And finally, what do you do if you don’t have the security resources to devote to managing firewalls? In today’s crowded security marketplace, numerous firewall solutions are marketed as NGFWs. Without clear industry consensus on the definition of a next-gen firewall, it\'s incumbent upon organizations to assess features and gauge if the solution aligns with their business needs. What makes next-generation firewalls a compelling choice for network modernization? NGFWs offer several advantages over traditional firewalls. Key among these are comprehensive application visibility and control, the ability to distinguish between dangerous and safe applications, and capabilities for preventing malware from penetrating a network. Here are several crucial ways an NGFW bolsters an organization\'s cybersecurity posture. Protecting the Network from Viruses and Trojans: NGFW\'s application awareness analyzes header information and the payload against established application signatures to validate the application\'s integrity and permission for use. With so many apps and services required for employees to do their jobs, this is crucial for allowing users to download applications from the internet. Adaptability to the hybrid workplace: Even before the pandemic, businesses have been rapidly embracing hybrid work models, with teams working from everywhere, using a myriad of devices. This shift towards decentralized operations requires a significant effort towards adaptability and flexibility. NGFW’s robust security functionality can be invaluable in a hybrid work environment where the network perimeter is blurred and traditional security measures may fall short. NGFWs are also designed to seamlessly integrate with modern network architectures such as software-defined wide area networks (SD-WAN) and cloud services, allowing businesses to maintain robust security protocols as they transition between on-premises, cloud, and hybrid work setups. Preventing Known Productivity Distractors: With robust application control, organizations can manage which applications are | Malware Threat Cloud | ★★ | ||

| 2023-06-20 07:02:02 | Cris Réseaux va distribuer WALLIX IDaaS (lien direct) | Cris Réseaux va distribuer WALLIX IDaaS pour rendre la gestion des identités et des accès numériques en mode SaaS accessible aux PME • WALLIX IDaaS est la solution de gestion des identités et des accès numériques en mode SaaS de WALLIX pour authentifier les utilisateurs et unifier l'accès aux applications. Elle est issue du rachat de Trustelem en 2019, et déjà accessible aux utilisateurs de la suite WALLIX PAM4ALL • Cris Réseaux est le distributeur français spécialiste des services managés. La société a réalisé 50 millions d'euros de chiffre d'affaires sur le territoire en 2022 et une croissance de 23%. La force de Cris Réseaux, c'est sa capacité à adresser le mid-market et les marchés publics grâce à un catalogue d'offres souveraines • Cris Réseaux va distribuer auprès de ses 1500 revendeurs WALLIX IDaaS. Parmi ces 1500 revendeurs, 300 sont des fournisseurs de services informatiques et cloud (MSP - Managed Services Providers), un des piliers de la stratégie de croissance de WALLIX dans le Plan de développement Unicorn 25. - Business | Cloud | ★★ | ||

| 2023-06-19 17:21:00 | Présentation de l'assainissement guidé par l'AI pour la sécurité IAC / KICS Introducing AI-guided Remediation for IaC Security / KICS (lien direct) |

Bien que l'utilisation de l'infrastructure en tant que code (IAC) ait gagné en popularité car les organisations adoptent les pratiques de cloud computing et DevOps, la vitesse et la flexibilité fournies par l'IAC peuvent également introduire le potentiel de erreurs de configuration et de vulnérabilités de sécurité.

IAC permet aux organisations de définir et de gérer leur infrastructure à l'aide de fichiers de configuration lisibles par machine, qui sont

While the use of Infrastructure as Code (IaC) has gained significant popularity as organizations embrace cloud computing and DevOps practices, the speed and flexibility that IaC provides can also introduce the potential for misconfigurations and security vulnerabilities. IaC allows organizations to define and manage their infrastructure using machine-readable configuration files, which are |

Cloud | ★★ | ||

| 2023-06-19 14:07:00 | Microsoft blâme l'attaque DDOS massive pour les perturbations Azure, Outlook et OneDrive Microsoft Blames Massive DDoS Attack for Azure, Outlook, and OneDrive Disruptions (lien direct) |

Vendredi, Microsoft a attribué une série de pannes de service destinées à Azure, Outlook et OneDrive plus tôt ce mois-ci à un cluster non classé qu'il suit sous le nom de Storm-1359.

"Ces attaques reposent probablement sur l'accès à plusieurs serveurs privés virtuels (VPS) en conjonction avec l'infrastructure cloud louée, les proxys ouverts et les outils DDOS", a déclaré le géant de la technologie dans un article vendredi.

Tempête-#### (

Microsoft on Friday attributed a string of service outages aimed at Azure, Outlook, and OneDrive earlier this month to an uncategorized cluster it tracks under the name Storm-1359. "These attacks likely rely on access to multiple virtual private servers (VPS) in conjunction with rented cloud infrastructure, open proxies, and DDoS tools," the tech giant said in a post on Friday. Storm-#### ( |

Cloud | ★★ | ||

| 2023-06-19 13:39:00 | Prendre une approche centralisée de la sécurité du cloud Taking a Centralized Approach to Cloud Security (lien direct) |

Bien que l'utilisation du cloud présente de nombreux avantages pour les entreprises, il apporte également de nouvelles difficultés que les équipes de sécurité de toutes tailles doivent être conscientes et aborder.Découvrez ces nouveaux défis et comment une approche centralisée peut aider.

While using the cloud has many advantages for businesses, it also brings new difficulties that security teams of all sizes must be aware of and address. Read about these new challenges and how a centralized approach can help. |

Cloud | ★★ | ||

| 2023-06-16 19:40:00 | L'ingénieur de sécurité des infrastructures est une licorne parmi les pur-sang The Infrastructure Security Engineer Is a Unicorn Among Thoroughbreds (lien direct) |

Ce nouveau déploiement de cloud de sauvegarde des rôles nécessite un ensemble extrêmement rare de compétences techniques et de douceur.

This new role safeguarding cloud deployments requires an exceedingly rare set of technical and soft skills. |

Cloud | ★★ | ||

| 2023-06-16 13:15:09 | CVE-2023-20885 (lien direct) | Vulnérabilité dans Cloud Foundry Notifications, Cloud Foundry SMB-Volume Release, Cloud Foundry CF-NFS-Volume Release.Ce problème affecte les notifications: toutes les versions avant 63;Version SMB-Volume: Toutes les versions avant 3.1.19;CF-NFS-VOLUME version: 5.0.x Versions avant 5.0.27, 7.1.x Versions avant 7.1.19.

Vulnerability in Cloud Foundry Notifications, Cloud Foundry SMB-volume release, Cloud FOundry cf-nfs-volume release.This issue affects Notifications: All versions prior to 63; SMB-volume release: All versions prior to 3.1.19; cf-nfs-volume release: 5.0.X versions prior to 5.0.27, 7.1.X versions prior to 7.1.19. |

Vulnerability Cloud | |||

| 2023-06-16 12:00:00 | Hashicorp étend Pam, Secrets Management Capacités HashiCorp Expands PAM, Secrets Management Capabilities (lien direct) |

La nouvelle gestion privilégiée de la gestion de l'accès et de la gestion des secrets s'attaque aux problèmes d'accès et à l'étalement secret dans l'environnement cloud.

The new privileged access management and secrets management capabilities tackles access issues and secret sprawl across the cloud environment. |

Cloud | ★★ | ||

| 2023-06-16 10:36:24 | Microsoft explique la panne d\'Azure : un pic de trafic " anormal " à l\'origine du problème (lien direct) | Microsoft a récemment annoncé que la panne de sa plateforme cloud Azure avait été provoquée par une augmentation anormale des requêtes HTTP. Derriére la panne, une cyber attaque lancée par un hacker !... | Cloud | ★★ | ||

| 2023-06-16 00:00:00 | Réponse Microsoft aux attaques de déni de service distribué de couche 7 (DDOS) Microsoft Response to Layer 7 Distributed Denial of Service (DDoS) Attacks (lien direct) |

Résumé Résumé Début début juin 2023, Microsoft a identifié des surtensions dans le trafic contre certains services qui ont temporairement eu un impact sur la disponibilité.Microsoft a rapidement ouvert une enquête et a ensuite commencé à suivre l'activité DDOS en cours par l'acteur de menace que Microsoft suit comme Storm-1359.

Ces attaques reposent probablement sur l'accès à plusieurs serveurs privés virtuels (VP) en conjonction avec une infrastructure cloud louée, des proxys ouverts et des outils DDOS.

Summary Summary Beginning in early June 2023, Microsoft identified surges in traffic against some services that temporarily impacted availability. Microsoft promptly opened an investigation and subsequently began tracking ongoing DDoS activity by the threat actor that Microsoft tracks as Storm-1359. These attacks likely rely on access to multiple virtual private servers (VPS) in conjunction with rented cloud infrastructure, open proxies, and DDoS tools. |

Threat Cloud | ★★ | ||

| 2023-06-15 23:15:09 | CVE-2023-2080 (lien direct) | Neutralisation incorrecte des éléments spéciaux utilisés dans une commande SQL (\\ 'SQL Injection \') Vulnérabilité dans Forcepoint Cloud Security Gateway (CSG) sur la passerelle de sécurité du cloud Web, le cloud de sécurité des e-mails permet à Blind SQL injection.

Improper Neutralization of Special Elements used in an SQL Command (\'SQL Injection\') vulnerability in Forcepoint Cloud Security Gateway (CSG) Portal on Web Cloud Security Gateway, Email Security Cloud allows Blind SQL Injection. |

Vulnerability Cloud | |||

| 2023-06-15 21:50:00 | Les pirates et les escrocs de ransomware utilisant le cloud mine pour blanchir la crypto-monnaie Ransomware Hackers and Scammers Utilizing Cloud Mining to Launder Cryptocurrency (lien direct) |

Les acteurs de ransomwares et les escrocs de crypto-monnaie ont rejoint les acteurs de l'État-nation pour abuser des services miniers dans le cloud pour blanchir les actifs numériques, révèlent de nouvelles découvertes.

"L'exploitation de crypto-monnaie est une partie cruciale de notre industrie, mais elle détient également un appel spécial aux mauvais acteurs, car il fournit un moyen d'acquérir de l'argent avec une source originale en chaîne totalement propre", a déclaré la société d'analyse de la blockchain Chainalysy

Ransomware actors and cryptocurrency scammers have joined nation-state actors in abusing cloud mining services to launder digital assets, new findings reveal. "Cryptocurrency mining is a crucial part of our industry, but it also holds special appeal to bad actors, as it provides a means to acquire money with a totally clean on-chain original source," blockchain analytics firm Chainalysis said in |

Ransomware Cloud | ★★ | ||

| 2023-06-15 21:24:00 | (Déjà vu) Vulcan Cyber est un partenaire de lancement de la plate-forme Wiz Integrations (WIN) Vulcan Cyber Is a Launch Partner for Wiz Integrations (WIN) Platform (lien direct) |

Le connecteur Vulcan pour Wiz permet aux clients mutuels de réduire le risque de cloud à grande échelle.

Vulcan Connector for Wiz enables mutual customers to reduce cloud risk at scale. |

Cloud | ★★ | ||

| 2023-06-15 19:21:14 | Conseils de sécurité des lignes de première ligne de la réponse aux incidents du nuage Security Guidance from the Front Lines of Cloud Incident Response (lien direct) |

Dans notre tout premier sommet des menaces de cloud, la vice-présidente principale du renseignement de CrowdStrike \\ et le directeur principal des services de conseil a discuté des façons les plus courantes que les adversaires influencent le cloud et les étapes que les organisations peuvent prendre pour rester en sécurité.Une conversation perspicace et engageante au cours de la semaine dernière, le sommet des menaces cloud de la semaine dernière a présenté Adam Meyers, vice-président principal du renseignement, [& # 8230;]

In our first-ever Cloud Threat Summit, CrowdStrike\'s Senior Vice President of Intelligence and Senior Director of Consulting Services discussed the most common ways adversaries breach the cloud and the steps organizations can take to stay safe. An insightful and engaging conversation during last week\'s Cloud Threat Summit featured Adam Meyers, Senior Vice President of Intelligence, […] |

Threat Cloud | ★★ | ||

| 2023-06-15 19:06:42 | GCP-2023-013 (lien direct) | Publié: 2023-06-08 Description Description Gravité notes Lorsque vous activez l'API de build Cloud dans un projet, Cloud Build crée automatiquement un compte de service par défaut pour exécuter des builds en votre nom.Ce compte Cloud Build Service avait auparavant le Logging.privateLoGentries.List IAM Permission, qui a permis aux builds d'avoir accès à la liste des journaux privés par défaut.Cette autorisation a maintenant été révoquée à partir du compte Cloud Build Service pour adhérer au principe de sécurité du moindre privilège. Pour les instructions et plus de détails, consultez le Cloud Build Security Bulletin . Low Published: 2023-06-08Description Description Severity Notes When you enable the Cloud Build API in a project, Cloud Build automatically creates a default service account to execute builds on your behalf. This Cloud Build service account previously had the logging.privateLogEntries.list IAM permission, which allowed builds to have access to list private logs by default. This permission has now been revoked from the Cloud Build service account to adhere to the security principle of least privilege. For instructions and more details, see the Cloud Build security bulletin. Low | Cloud | ★★ | ||

| 2023-06-15 15:40:50 | ESN : IBM Consulting s\'offre Agyla SAS, spécialiste du Cloud (lien direct) | IBM Consulting vient ainsi d'acquérir Agyla SAS, une ESN spécialiste du Cloud. Le montant de la transaction n'est pas communiqué. | Cloud | ★★ | ||

| 2023-06-15 11:00:27 | Quand «assez bon» n'est pas assez bon pour la sécurité de la migration du cloud When “Good Enough” Isn\\'t Good Enough for Cloud Migration Security (lien direct) |

> Que faut-il pour sécuriser votre réseau cloud pendant et après votre migration cloud?Cette question est de plus en plus complexe à mesure que la plupart des organisations migrent vers le nuage hybride et les multi-nuages, qui sont désormais utilisés parmi 76% des entreprises, contre 62% il y a un an, selon (ISC) & sup2;.Il existe trois directives principales que vous pouvez choisir lors de la sécurisation des réseaux et des migrations cloud: protégez vos actifs en utilisant des solutions de sécurité livrées par votre fournisseur de cloud, investissez dans une approche de bricolage avec un fournisseur spécialisé dans la cybersécurité.Chaque option présente ses avantages et ses inconvénients et doit être évaluée dans [& # 8230;]

>What does it take to secure your cloud network during and after your cloud migration? This question is growing even more complex as most organizations migrate to hybrid-cloud and multi-clouds, which are now in use among 76 percent of enterprises, compared to 62 percent a year ago, according to (ISC)². There are three main directions you can choose when securing cloud networks and migrations: Protect your assets using security solutions delivered by your cloud vendor Invest in a DIY approach Work with a vendor who specializes in cybersecurity. Each option has its advantages and disadvantages and should be evaluated in […] |

Cloud | ★★ | ||

| 2023-06-15 10:00:00 | Qu'est-ce que NFV What is NFV (lien direct) |

Dans le paysage numérique au rythme rapide d'aujourd'hui, les entreprises recherchent de manière proactive des moyens innovants d'optimiser leurs réseaux, d'améliorer l'efficacité opérationnelle et de réduire les coûts.La virtualisation des fonctions du réseau (NFV) apparaît comme une technologie transformatrice qui mène la charge. NFV révolutionne les fonctions de réseau traditionnelles basées sur le matériel en les convertissant en solutions flexibles basées sur un logiciel.Les fonctions de réseau virtuel (VNF) peuvent être déployées sur des serveurs de produits de base, une infrastructure cloud ou même dans des centres de données, libérant des entreprises des contraintes du matériel spécialisé et propriétaire. NFV simplifie les opérations réseau et réduit considérablement les coûts matériels en permettant aux fonctions réseau, telles que les pare-feu, les équilibreurs de charge et les routeurs, pour fonctionner sur des serveurs à usage général.Cela conduit à des économies substantielles dans les dépenses en capital (CAPEX) et les dépenses opérationnelles (OPEX). En outre, NFV offre aux entreprises l'agilité et la flexibilité nécessaires pour s'adapter rapidement à l'évolution des demandes de réseau.Contrairement aux fonctions réseau traditionnelles basées sur le matériel, qui sont statiques et nécessitent une configuration manuelle, les VNF peuvent être rapidement déployés, mis à l'échelle ou modifiés pour répondre aux exigences du réseau fluctuantes.Cela fournit un niveau d'évolutivité et d'agilité qui était auparavant inaccessible. NFV rationalise également la gestion et l'automatisation du réseau.Avec les systèmes de gestion et d'orchestration NFV (MANO), les entreprises peuvent gérer et orchestrer les VNF de manière centralisée, réduisant la complexité et l'effort manuel associés à l'administration du réseau.Cela simplifie le déploiement et la gestion des services réseau, améliore l'efficacité et minimise le risque d'erreurs. De plus, le NFV contribue à des opérations plus durables et respectueuses de l'environnement en réduisant la consommation d'énergie.En consolidant plusieurs fonctions de réseau sur une infrastructure partagée, le NFV abaisse les exigences de consommation d'énergie et de refroidissement. L'architecture NFV, standardisée par l'European Telecommunications Standards Institute (ETSI), fournit un plan pour la mise en œuvre et le déploiement de solutions NFV.Il comprend trois composants principaux: Fonctions réseau virtuelles (VNF) : Implémentations de logiciels des fonctions réseau déployables sur l'infrastructure de virtualisation des fonctions de réseau (NFVI).Chaque VNF s'exécute sur du matériel de serveur générique et interconnecte avec d'autres VNF pour créer des services de communication de réseautage étendus. infrastructure NFV (NFVI) : L'environnement hébergeant le VNFS.Il comprend les ressources matérielles et les couches logicielles qui abstraitent, mettent en commun et gèrent les ressources physiques. Gestion et orchestration NFV (MANO) : Le cadre orchestrant et gérant des ressources physiques et / ou virtuelles qui prennent en charge les VNF.La couche mano se compose de l'orchestrateur NFV, du gestionnaire VNF et du gestionnaire d'infrastructure virtualisé (VIM). Cette architecture découpe le réseau fonctionne à partir de l'appareil matériel propriétaire qui est de savoir comment NFV améliore la flexibilité du réseau, l'évolutivité et la vitesse de déploiement de service, tout en réduisant les coûts et la consommation d'énergie. NFV apporte non seulement des économies de coûts et de l'efficacité, mais favorise également l'innovation.La capacité de déployer rapidement et facilement de nouvelles fonctions de réseau permet aux entreprises d'expérimenter de nouveaux services et fonctionnalités, accélérant l'inn | Cloud | ★★ | ||

| 2023-06-15 08:48:37 | Gestion des identités et des accès : le Cloud est-il une alternative fiable ? (lien direct) | Bien qu'il existe, aujourd'hui, une multitude de solutions IAM sur le marché, la grande majorité des solutions respectent l'expérience utilisateur. Ces outils sont pensés pour communiquer entre eux - parlant alors de fédération d'identité, via les protocoles SAML, OAuth, OpenID. | Cloud | ★★ | ||

| 2023-06-15 00:00:00 | Attack Surface Management Strategies (lien direct) | Alors que les organisations se déplacent vers le cloud en masse, leur surface d'attaque numérique continue de se développer rapidement.Nous explorons comment la gestion proactive du cyber-risque peut aider à durcir vos défenses et à réduire la probabilité d'une attaque ou d'une violation.

As organizations shift to the cloud in droves, their digital attack surface continues to rapidly expand. We explore how proactive cyber risk management can help harden your defenses and reduce the likelihood of an attack or breach. |

Cloud | ★★ | ||

| 2023-06-14 23:30:00 | Webinar Barracuda : Tout savoir sur le SASE – pour une implémentation rapide et facile (lien direct) | Le SASE (Secure Access Service Edge) est la nouvelle référence en matière de sécurité et de connectivité réseau dans un monde dominé par la mobilité des employés qui travaillent à distance, s'appuyant sur des ressources basées sur le cloud et des applications SaaS. Cependant l'intégration de l'accès zéro-confiance, des fonctionnalités de pare-feu, du filtrage Web, de la sécurité IoT, etc., peut s'avérer extrêmement complexe. Participez à ce webinaire, le mardi 4 juillet à 11h00, pour découvrir comment une (...) - Événements / gauche_haut | Cloud | ★★ | ||

| 2023-06-14 21:28:23 | Dig Security annoncé comme partenaire de lancement pour Wiz Integrations (WIN) Dig Security Announced as Launch Partner for Wiz Integrations (WIN) (lien direct) |

Dig Security annoncé comme partenaire de lancement pour Wiz Integrations (WIN)

Le partenariat technologique permet aux clients mutuels de réduire le risque de cloud et de protéger les données sensibles de l'exfiltration

-

nouvelles commerciales

Dig Security Announced as Launch Partner for Wiz Integrations (WIN) Technology partnership enables mutual customers to reduce cloud risk and protect sensitive data from exfiltration - Business News |

Cloud | ★★ | ||

| 2023-06-14 20:25:00 | Vulnérabilités XSS trouvées dans Microsoft Azure Cloud Services XSS Vulnerabilities Found in Microsoft Azure Cloud Services (lien direct) |

Microsoft a rapidement émis des correctifs pour les deux problèmes de sécurité, ce qui pourrait permettre un accès non autorisé aux sessions cloud.

Microsoft quickly issued patches for the two security issues, which could allow unauthorized access to cloud sessions. |

Cloud | ★★ | ||

| 2023-06-14 14:00:00 | Comment les outils de messagerie populaires inculquent un faux sentiment de sécurité How Popular Messaging Tools Instill a False Sense of Security (lien direct) |

Il est temps d'inclure la sécurité des outils de messagerie dans votre programme de sécurité cloud.Les bonnes premières étapes incluent le resserrement des paramètres du filtre sur Slack et les équipes.

It\'s time to include messaging tool security in your cloud security program. Good first steps include tightening filter parameters on Slack and Teams. |

Tool Cloud | ★★★ | ||

| 2023-06-14 13:36:32 | Mulligan Funding déploie Calico Cloud pour atteindre la conformité SOC 2 Mulligan Funding Deploys Calico Cloud to Achieve SOC 2 Compliance (lien direct) |

Mulligan Funding déploie Calico Cloud pour atteindre la conformité SOC 2

Calico Cloud permet au fournisseur de prêts commerciaux de renforcer sa posture de sécurité et de répondre aux exigences de conformité

-

actualités du marché

Mulligan Funding Deploys Calico Cloud to Achieve SOC 2 Compliance Calico Cloud enables the business loan provider to strengthen its security posture and meet compliance requirements - Market News |

Cloud | ★★ | ||

| 2023-06-14 12:38:54 | Google Cloud annonce de nouvelles solutions de sécurité et de mise en réseau (lien direct) | Google Cloud annonce de nouvelles solutions de sécurité et de mise en réseau lors du Security Summit - Produits | Cloud | ★★ | ||

| 2023-06-14 11:08:26 | Vulnérabilité Moveit armée dans l'attaque des ransomwares MOVEit Vulnerability Weaponized in Ransomware Attack (lien direct) |

> Qu'est-ce que Moveit?Moveit est une solution logicielle de transfert de fichiers géré (MFT) développée par Progress Software Corporation (anciennement ipswitch).Il est conçu pour transférer en toute sécurité des fichiers au sein ou entre les organisations.Moveit propose une plate-forme centralisée pour gérer les transferts de fichiers, assurant des fonctionnalités de sécurité, de conformité et d'automatisation.Ce qui s'est passé?En mai 2023, les progrès ont révélé une vulnérabilité dans le transfert Moveit et le nuage Moveit (CVE-2023-34362) qui pourrait entraîner des privilèges croissants et un accès potentiel non autorisé à l'environnement.Lors de la découverte, Progress a lancé une enquête, a fourni des étapes d'atténuation et a publié un correctif de sécurité, le tout dans les 48 heures.Malheureusement, pendant cette période, les cybercriminels associés aux russes [& # 8230;]

>What is MOVEit? MOVEit is a managed file transfer (MFT) software solution developed by Progress Software Corporation (formerly Ipswitch). It is designed to securely transfer files within or between organizations. MOVEit offers a centralized platform for managing file transfers, providing security, compliance, and automation features. What happened? In May 2023, Progress disclosed a vulnerability in MOVEit Transfer and MOVEit Cloud (CVE-2023-34362) that could lead to escalated privileges and potential unauthorized access to the environment. Upon discovery, Progress launched an investigation, provided mitigation steps and released a security patch, all within 48 hours. Unfortunately, during that time, cybercriminals associated with Russian-affiliated […] |

Ransomware Vulnerability Cloud | ★★ | ||

| 2023-06-14 09:39:46 | Sentinélone suralimente la sécurité du cloud avec une intégration Wiz améliorée SentinelOne supercharges cloud security with enhanced Wiz integration (lien direct) |

Sentineone Supercarge la sécurité du cloud avec une intégration Wiz améliorée

L'entreprise présente la chasse aux menaces en temps réel avec Singularity ™ Skylight, permettant aux entreprises de tirer parti de sa plate-forme de protection de la charge de travail et de la charge de travail de la charge de travail de la charge de travail à la tête du marché pour mieux gérer les risques

-

revues de produits

SentinelOne supercharges cloud security with enhanced Wiz integration Company introduces real-time threat hunting with Singularity™ Skylight, enabling companies to leverage its market-leading security data lake and cloud workload protection platform to better manage risks - Product Reviews |

Threat Cloud | ★★ | ||

| 2023-06-14 00:15:10 | CVE-2023-29361 (lien direct) | Windows Cloud Files Mini Filter Driver Elevation of Privilege Vulnérabilité

Windows Cloud Files Mini Filter Driver Elevation of Privilege Vulnerability |

Vulnerability Cloud | |||

| 2023-06-13 18:05:00 | Anomali Cyber Watch: Fractureuse Tentative de presse-papeterieEn tant que travail parallèle, Stealth Soldier s'est connecté à l'œil sur la campagne du Nil, et plus encore. Anomali Cyber Watch: Fractureiser Attempted Clipboard-Poisoning VM Escape, Asylum Ambuscade Spies as a Side Job, Stealth Soldier Connected with The Eye on The Nile Campaign, and More. (lien direct) |

Les diverses histoires de l'intelligence des menaces dans cette itération de l'anomali cyber watch discutent des sujets suivants: Fraude aux frais avancés, cyberespionnage, extorsion, infostelleurs, injection SQL, système de direction de la circulation, et vulnérabilités .Les CIO liés à ces histoires sont attachés à Anomali Cyber Watch et peuvent être utilisés pour vérifier vos journaux pour une activité malveillante potentielle. Figure 1 - Diagrammes de résumé du CIO.Ces graphiques résument les CIO attachés à ce magazine et donnent un aperçu des menaces discutées.

Cyber News et Intelligence des menaces

Il est temps de patcher pour patcherVotre solution de transfert Moveit à nouveau!

(Publié: 12 juin 2023)

Le 9 juin 2023, le logiciel de progression a découvert des vulnérabilités supplémentaires d'injection SQL qui pourraient potentiellement être utilisées par les attaquants non authentifiés pour saisir les données de la base de données Moveit Transfer.La société a publié des correctifs / versions fixes et déployé un nouveau correctif à tous les clusters de cloud Moveit pour aborder les nouvelles vulnérabilités.Le gang CL0P Cyber Extorsion a activement exploité une autre vulnérabilité de transfert Moveit récemment divulguée (CVE-2023-34362) et a ciblé une variété d'organisations, des petites entreprises aux grandes entreprises dans une variété de secteurs du monde.Aer Lingus, la BBC, Boots, British Airways, le gouvernement de la province de la Nouvelle-Écosse (Canada) et Zellis font partie des organisations victimes.Les chercheurs de Kroll ont trouvé des preuves d'une activité similaire survenant en avril 2022 et juillet 2021, indiquant que les attaquants testaient l'accès aux organisations et saisissent les informations des serveurs de transfert Moveit pour identifier l'organisation à laquelle ils accédaient.

Commentaire de l'analyste: Moveit Transfer 2020.0.x (12.0) ou plus doit être mis à niveau vers une version prise en charge, pour les versions plus récentes appliquez les correctifs de sécurité disponibles à partir du logiciel Progress depuis le 10 juin 2023 (lien) .Les organisations doivent demander des confirmations de leurs fournisseurs, en particulier de ceux qui gèrent les données en leur nom, qu'ils utilisent Moveit dans leurs services, et confirment tout compromis et sont à jour avec l'atténuation et les correctifs recommandés.

mitre att & amp; ck: [mitre att & amp; ck] t1190 - exploiter l'application de formation publique | [mitre att & amp; ck] t1036 - masquée | [mitre att & amp; ck] t1560.001 - Données collectées par les archives: archive via l'utilité

Tags: Target-Software: Moveit Transfert, Vulnérabilité: CVE-2023-34362, Target-Country: Canada, Target-Country: États-Unis, acteur: CL0P, technique: injection SQL, type de menace: donnéesFuite, type de menace: Extorsion, Cible-Country: Royaume-Uni, Cible-Country: Canada, Système cible: Windows

Les mods Minecraft infectés conduisent à des logiciels malveillants infostèleurs multiplateformes

Figure 1 - Diagrammes de résumé du CIO.Ces graphiques résument les CIO attachés à ce magazine et donnent un aperçu des menaces discutées.

Cyber News et Intelligence des menaces

Il est temps de patcher pour patcherVotre solution de transfert Moveit à nouveau!

(Publié: 12 juin 2023)

Le 9 juin 2023, le logiciel de progression a découvert des vulnérabilités supplémentaires d'injection SQL qui pourraient potentiellement être utilisées par les attaquants non authentifiés pour saisir les données de la base de données Moveit Transfer.La société a publié des correctifs / versions fixes et déployé un nouveau correctif à tous les clusters de cloud Moveit pour aborder les nouvelles vulnérabilités.Le gang CL0P Cyber Extorsion a activement exploité une autre vulnérabilité de transfert Moveit récemment divulguée (CVE-2023-34362) et a ciblé une variété d'organisations, des petites entreprises aux grandes entreprises dans une variété de secteurs du monde.Aer Lingus, la BBC, Boots, British Airways, le gouvernement de la province de la Nouvelle-Écosse (Canada) et Zellis font partie des organisations victimes.Les chercheurs de Kroll ont trouvé des preuves d'une activité similaire survenant en avril 2022 et juillet 2021, indiquant que les attaquants testaient l'accès aux organisations et saisissent les informations des serveurs de transfert Moveit pour identifier l'organisation à laquelle ils accédaient.

Commentaire de l'analyste: Moveit Transfer 2020.0.x (12.0) ou plus doit être mis à niveau vers une version prise en charge, pour les versions plus récentes appliquez les correctifs de sécurité disponibles à partir du logiciel Progress depuis le 10 juin 2023 (lien) .Les organisations doivent demander des confirmations de leurs fournisseurs, en particulier de ceux qui gèrent les données en leur nom, qu'ils utilisent Moveit dans leurs services, et confirment tout compromis et sont à jour avec l'atténuation et les correctifs recommandés.

mitre att & amp; ck: [mitre att & amp; ck] t1190 - exploiter l'application de formation publique | [mitre att & amp; ck] t1036 - masquée | [mitre att & amp; ck] t1560.001 - Données collectées par les archives: archive via l'utilité

Tags: Target-Software: Moveit Transfert, Vulnérabilité: CVE-2023-34362, Target-Country: Canada, Target-Country: États-Unis, acteur: CL0P, technique: injection SQL, type de menace: donnéesFuite, type de menace: Extorsion, Cible-Country: Royaume-Uni, Cible-Country: Canada, Système cible: Windows

Les mods Minecraft infectés conduisent à des logiciels malveillants infostèleurs multiplateformes |

Malware Vulnerability Threat Prediction Cloud | ★★★ | ||

| 2023-06-13 16:44:10 | Vulcan Cyber est un partenaire de lancement de la plate-forme Wiz Integrations (WIN) Vulcan Cyber is a Launch Partner for Wiz Integrations (WIN) Platform (lien direct) |

Vulcan Cyber est un partenaire de lancement de la plate-forme Wiz Integrations (WIN)

Le connecteur Vulcan pour Wiz permet aux clients mutuels de réduire le risque de cloud à grande échelle

-

revues de produits

Vulcan Cyber is a Launch Partner for Wiz Integrations (WIN) Platform Vulcan Connector for Wiz enables mutual customers to reduce cloud risk at scale - Product Reviews |

Cloud | ★★ | ||

| 2023-06-13 15:02:00 | Microsoft dit que la panne Azure a été causée par \\ 'anormal \\' Traffic Pike Microsoft says Azure outage was caused by \\'anomalous\\' traffic spike (lien direct) |

Microsoft a déclaré qu'un problème de connectivité récent affectant sa plate-forme cloud Azure a été causé par une augmentation anormale des demandes HTTP, peu de temps après qu'un groupe de piratage a prétendu lancer une attaque de déni distribution (DDOS) contre le service.Dans un examen préliminaire de l'incident publié mardi, le géant de la technologie a déclaré que l'inondation dans les demandes des demandes

Microsoft a déclaré qu'un problème de connectivité récent affectant sa plate-forme cloud Azure a été causé par une augmentation anormale des demandes HTTP, peu de temps après qu'un groupe de piratage a prétendu lancer une attaque de déni distribution (DDOS) contre le service.Dans un examen préliminaire de l'incident publié mardi, le géant de la technologie a déclaré que l'inondation dans les demandes des demandes

Microsoft said that a recent connectivity issue affecting its Azure cloud platform was caused by an abnormal increase in HTTP requests, shortly after a hacking group claimed to launch a distributed denial-of-service (DDoS) attack against the service. In a preliminary review of the incident published on Tuesday, the tech giant said the flood in requests

Microsoft said that a recent connectivity issue affecting its Azure cloud platform was caused by an abnormal increase in HTTP requests, shortly after a hacking group claimed to launch a distributed denial-of-service (DDoS) attack against the service. In a preliminary review of the incident published on Tuesday, the tech giant said the flood in requests |

Cloud | ★★ | ||

| 2023-06-13 13:20:33 | IA cloud : le terrain de bataille des offres sectorielles (lien direct) | Régulièrement pointés par le passé pour leur pricing, les têtes de pont du Magic Quadrant de l'IA cloud se distinguent plus positivement cette année. Leurs stratégies respectives se verticalisent... à des rythmes variables. | Cloud | ★★ | ||

| 2023-06-13 10:39:58 | Sécurité du cloud : pourquoi les entreprises doivent adopter une nouvelle approche en 2023 (lien direct) | La complexité de la sécurité du cloud est amplifiée par le fait que de nombreuses entreprises utilisent plusieurs solutions basées sur le cloud, chacune avec ses propres paramètres de sécurité spécifiques. | Cloud | ★★ |

To see everything:

Our RSS (filtrered)