What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-04-18 18:04:29 | Les sénateurs font avancer la législation de l'article 702 alors que la date limite se profile Senators push forward with Section 702 legislation as deadline looms (lien direct) |

Legislation | ★★★ | |||

| 2024-04-18 17:13:48 | Data Broker Dispositions dans le projet de législation sur la vie privée trop faible, disent les législateurs Data broker provisions in draft privacy legislation too weak, lawmakers say (lien direct) |

Legislation | ★★ | |||

| 2024-04-18 15:58:00 | L'opération de police mondiale perturbe \\ 'Labhost \\' Phishing Service, plus de 30 personnes arrêtées dans le monde Global Police Operation Disrupts \\'LabHost\\' Phishing Service, Over 30 Arrested Worldwide (lien direct) |

Jusqu'à 37 personnes ont été arrêtées dans le cadre d'une répression internationale d'un service de cybercriminalité appelé & nbsp; labhost & nbsp; qui a été utilisé par des acteurs criminels pour voler des références personnelles aux victimes du monde entier.

Décrit comme l'un des plus grands fournisseurs de phishing en tant que service (PHAAS), Labhost a offert des pages de phishing ciblant les banques, les organisations de haut niveau et d'autres services

As many as 37 individuals have been arrested as part of an international crackdown on a cybercrime service called LabHost that has been used by criminal actors to steal personal credentials from victims around the world. Described as one of the largest Phishing-as-a-Service (PhaaS) providers, LabHost offered phishing pages targeting banks, high-profile organizations, and other service |

Legislation | ★★ | ||

| 2024-04-18 13:40:42 | Empêcher les fuites de données généatives de l'IA avec Chrome Enterprise DLP Prevent Generative AI Data Leaks with Chrome Enterprise DLP (lien direct) |

Publié Kaleigh Rosenblat, Chrome Enterprise Senior Staff Engineer, Security Lead L'IA générative est devenue un outil puissant et populaire pour automatiser la création de contenu et des tâches simples.De la création de contenu personnalisée à la génération de code source, il peut augmenter à la fois notre productivité et notre potentiel créatif. Les entreprises souhaitent tirer parti de la puissance des LLM, comme les Gémeaux, mais beaucoup peuvent avoir des problèmes de sécurité et souhaiter plus de contrôle sur la façon dont les employés s'assurent de ces nouveaux outils.Par exemple, les entreprises peuvent vouloir s'assurer que diverses formes de données sensibles, telles que des informations personnellement identifiables (PII), des dossiers financiers et de la propriété intellectuelle interne, ne doit pas être partagé publiquement sur les plateformes d'IA génératrices.Les dirigeants de la sécurité sont confrontés au défi de trouver le bon équilibre - permettant aux employés de tirer parti de l'IA pour augmenter l'efficacité, tout en protégeant les données des entreprises. Dans cet article de blog, nous explorerons des politiques de reportage et d'application que les équipes de sécurité des entreprises peuvent mettre en œuvre dans Chrome Enterprise Premium Pour la prévention des pertes de données (DLP). 1. & nbsp; Voir les événements de connexion * pour comprendre l'utilisation des services d'IA génératifs au sein de l'organisation.Avec Chrome Enterprise \'s Reporting Connector , la sécurité et les équipes informatiques peuvent voir quand unL'utilisateur se connecte avec succès dans un domaine spécifique, y compris les sites Web d'IA génératifs.Les équipes d'opérations de sécurité peuvent tirer parti de cette télémétrie pour détecter les anomalies et les menaces en diffusant les données dans chronique ou autre tiers siems sans frais supplémentaires. 2. & nbsp; Activer le filtrage URL pour avertir les utilisateurs des politiques de données sensibles et les laisser décider s'ils souhaitent ou non accéder à l'URL, ou pour empêcher les utilisateurs de passer à certains groupes de sites. Par exemple, avec le filtrage d'URL de l'entreprise Chrome, les administrateurs informatiques peuvent créer des règlesqui avertissent les développeurs de ne pas soumettre le code source à des applications ou outils AI génératifs spécifiques, ou de les bloquer. 3. & nbsp; avertir, bloquer ou surveiller les actions de données sensibles dans les sites Web d'IA génératifs avec des règles dynamiques basées sur le contenu pour des actions telles que la pâte, les téléchargements / téléchargements de fichiers et l'impression. & nbsp; Chrome Enterprise DLP DLPRègles Donnez aux administrateurs des administrateurs des activités granulaires sur les activités du navigateur, telles que la saisie des informations financières dans les sites Web de Gen AI.Les administrateurs peuvent personnaliser les règles du DLP pour restre | Tool Legislation | ★★★ | ||

| 2024-04-18 12:47:21 | L'ancien officier de la FSB a condamné à 9 ans de prison pour avoir aidé les pirates russes Ex-FSB officer sentenced to 9 years in prison for helping Russian hackers (lien direct) |

Publié Kaleigh Rosenblat, Chrome Enterprise Senior Staff Engineer, Security Lead L'IA générative est devenue un outil puissant et populaire pour automatiser la création de contenu et des tâches simples.De la création de contenu personnalisée à la génération de code source, il peut augmenter à la fois notre productivité et notre potentiel créatif. Les entreprises souhaitent tirer parti de la puissance des LLM, comme les Gémeaux, mais beaucoup peuvent avoir des problèmes de sécurité et souhaiter plus de contrôle sur la façon dont les employés s'assurent de ces nouveaux outils.Par exemple, les entreprises peuvent vouloir s'assurer que diverses formes de données sensibles, telles que des informations personnellement identifiables (PII), des dossiers financiers et de la propriété intellectuelle interne, ne doit pas être partagé publiquement sur les plateformes d'IA génératrices.Les dirigeants de la sécurité sont confrontés au défi de trouver le bon équilibre - permettant aux employés de tirer parti de l'IA pour augmenter l'efficacité, tout en protégeant les données des entreprises. Dans cet article de blog, nous explorerons des politiques de reportage et d'application que les équipes de sécurité des entreprises peuvent mettre en œuvre dans Chrome Enterprise Premium Pour la prévention des pertes de données (DLP). 1. & nbsp; Voir les événements de connexion * pour comprendre l'utilisation des services d'IA génératifs au sein de l'organisation.Avec Chrome Enterprise \'s Reporting Connector , la sécurité et les équipes informatiques peuvent voir quand unL'utilisateur se connecte avec succès dans un domaine spécifique, y compris les sites Web d'IA génératifs.Les équipes d'opérations de sécurité peuvent tirer parti de cette télémétrie pour détecter les anomalies et les menaces en diffusant les données dans chronique ou autre tiers siems sans frais supplémentaires. 2. & nbsp; Activer le filtrage URL pour avertir les utilisateurs des politiques de données sensibles et les laisser décider s'ils souhaitent ou non accéder à l'URL, ou pour empêcher les utilisateurs de passer à certains groupes de sites. Par exemple, avec le filtrage d'URL de l'entreprise Chrome, les administrateurs informatiques peuvent créer des règlesqui avertissent les développeurs de ne pas soumettre le code source à des applications ou outils AI génératifs spécifiques, ou de les bloquer. 3. & nbsp; avertir, bloquer ou surveiller les actions de données sensibles dans les sites Web d'IA génératifs avec des règles dynamiques basées sur le contenu pour des actions telles que la pâte, les téléchargements / téléchargements de fichiers et l'impression. & nbsp; Chrome Enterprise DLP DLPRègles Donnez aux administrateurs des administrateurs des activités granulaires sur les activités du navigateur, telles que la saisie des informations financières dans les sites Web de Gen AI.Les administrateurs peuvent personnaliser les règles du DLP pour restre | Legislation | ★★★ | ||

| 2024-04-18 12:19:33 | La police appréhende le cyber gang mondial impliqué dans une fraude à grande échelle Police apprehend global cyber gang implicated in large-scale fraud (lien direct) |

La police du Met, longue avec une multitude d'autres agences mondiales d'application de la loi, a démantelé un gang criminel qui a utilisé un service technologique pour faciliter les messages texte frauduleux, conduisant au vol des victimes.L'arnaque a principalement ciblé les jeunes individus familiers avec Internet.Le service technologique, Labhost, a aidé les escrocs à envoyer des messages trompeurs et [& # 8230;]

le post La police appréhende la policeGlobal Cyber Gang impliqué dans une fraude à grande échelle est apparu pour la première fois sur gourou de la sécurité informatique .

The Met Police, a long with a host of other global law enforcement agencies, have dismantled a criminal gang that used a technology service to facilitate fraudulent text messages, leading to theft from victims. The scam primarily targeted younger individuals familiar with the internet. The technology service, LabHost, aided scammers in sending deceptive messages and […] The post Police apprehend global cyber gang implicated in large-scale fraud first appeared on IT Security Guru. |

Legislation | ★★ | ||

| 2024-04-18 08:59:54 | 37 arrêté comme la police Smash Labhost International Fraud Network 37 Arrested as Police Smash LabHost International Fraud Network (lien direct) |

La police a réussi à infiltrer et à perturber la plate-forme de fraude "Labhost", utilisée par plus de 2 000 criminels pour frauder les victimes du monde entier.Une grande opération internationale, dirigée par la police métropolitaine du Royaume-Uni, a pris le contrôle de Labhost, qui a aidé les cybercriminels à créer des sites Web de phishing depuis 2021 pour voler des informations sensibles comme les mots de passe, les adresses e-mail et les détails bancaires.Labhost a aidé les criminels à créer plus de 40 000 sites Web frauduleux et à voler des données auprès de plus de 70 000 victimes au Royaume-Uni seulement.Les escrocs ont utilisé le service pour voler de grandes quantités d'informations, y compris ...

Police have successfully infiltrated and disrupted the fraud platform "LabHost", used by more than 2,000 criminals to defraud victims worldwide. A major international operation, led by the UK\'s Metropolitan Police, has seized control of LabHost, which has been helping cybercriminals create phishing websites since 2021 to steal sensitive information like passwords, email addresses, and bank details. LabHost has helped criminals create over 40,000 fraudulent websites and steal data from over 70,000 victims in the UK alone. Scammers used the service to steal vast amounts of information, including... |

Legislation | ★★ | ||

| 2024-04-18 08:30:00 | La police britannique a perturbé la perturbation de & Pound; 1M Phishing-As-A-Service Site Labhost UK Police Lead Disruption of £1m Phishing-as-a-Service Site LabHost (lien direct) |

La police et les partenaires métropolitains ont perturbé la plate-forme prolifique de Phishing-As-A-A-Service

The Metropolitan Police and partners have disrupted the prolific LabHost phishing-as-a-service platform |

Legislation | ★★ | ||

| 2024-04-18 05:52:04 | Service de phishing Labhost avec 40 000 domaines perturbés, 37 arrêtés LabHost phishing service with 40,000 domains disrupted, 37 arrested (lien direct) |

La plate-forme Labhost Phishing-As-A-Service (PHAAS) a été perturbée dans une opération mondiale d'application de la loi mondiale qui a compromis l'infrastructure et a arrêté 37 suspects, dont le développeur d'origine.[...]

The LabHost phishing-as-a-service (PhaaS) platform has been disrupted in a year-long global law enforcement operation that compromised the infrastructure and arrested 37 suspects, among them the original developer. [...] |

Legislation | ★★ | ||

| 2024-04-18 00:50:32 | La maison adopte la facture pour limiter les achats de données personnelles par les forces de l'ordre, les agences de renseignement House passes bill to limit personal data purchases by law enforcement, intelligence agencies (lien direct) |

> L'adoption du projet de loi a été applaudi par les défenseurs de la vie privée, mais fait face à un avenir incertain au Sénat et à la Maison Blanche.

>The bill\'s passage was cheered by privacy advocates, but faces an uncertain future in the Senate and with the White House. |

Legislation | ★★ | ||

| 2024-04-18 00:00:00 | La chute de Labhost: les forces de l'ordre ferment le fournisseur de services de phishing The Fall of LabHost: Law Enforcement Shuts Down Phishing Service Provider (lien direct) |

Le 18 avril 2024, le service de police métropolitain du Royaume-Uni et d'autres ont mené une opération qui a réussi à éliminer le fournisseur de phishing en tant que service.

On April 18, 2024, the UK\'s Metropolitan Police Service and others conducted an operation that succeeded in taking down the Phishing-as-a-Service provider LabHost. |

Legislation | ★★ | ||

| 2024-04-17 14:32:07 | Ce que vous devez savoir sur la directive NIS II: une partie de la série Sans Compliance Countdown What You Need to Know about the NIS II Directive: Part of the SANS Compliance Countdown Series (lien direct) |

Venez apprendre d'Enisa, l'agence de cybersécurité de l'Union européenne), sur le NIS2, la législation de cybersécurité de l'UE \\, qui entrera en vigueur cette annéesecteurs.

-

sans institut

Come and learn from ENISA, the European Union\'s Agency for Cybersecurity), about the NIS2, the EU\'s cybersecurity legislation, which will come into force this year across all the EU\'s critical sectors. - SANS INSTITUTE |

Legislation | ★★ | ||

| 2024-04-17 14:29:04 | SANS Institute: différence entre NIS et NIS2 SANS INSTITUTE: Difference between NIS & NIS2 (lien direct) |

La directive NIS, adoptée en 2016, a été la première législation à l'échelle de l'UE sur la cybersécurité.Son objectif principal était d'établir un niveau commun de sécurité pour les systèmes de réseau et d'information à travers l'Union européenne. https: //assets.contentstack.io/v3/a ...] La directive NIS2 est une version mise à jour et plus complète de la directive NIS,visant à répondre aux lacunes de la législation originale et à s'adapter au paysage numérique en évolution.Nous avons répertorié les différences les plus importantes (...)

-

sans institut

The NIS Directive, adopted in 2016, was the first EU-wide legislation on cybersecurity. Its main goal was to establish a common level of security for network and information systems across the European Union. https://assets.contentstack.io/v3/a...] The NIS2 Directive is an updated and more comprehensive version of the NIS Directive, aiming to address the shortcomings of the original legislation and to adapt to the evolving digital landscape. We\'ve listed the most important differences (...) - SANS INSTITUTE |

Legislation | ★★ | ||

| 2024-04-17 13:46:00 | Immuta a annoncé la disponibilité de l'application des politiques de domaines Immuta announced the availability of Domains policy enforcement (lien direct) |

Immuta lance la capacité d'application des politiques de domaines pour simplifier la sécurité des données et la gouvernance à l'échelle de l'entreprise

New Capability fournit aux propriétaires de données un plus de contrôle d'accès et de visibilité sur l'utilisation des données

-

revues de produits

Immuta Launches Domains Policy Enforcement Capability to Simplify Enterprise-wide Data Security and Governance New capability provides data owners with more access control and visibility into data utilization - Product Reviews |

Legislation | ★★ | ||

| 2024-04-17 12:00:00 | Les logiciels malveillants de décennie hante la police ukrainienne Decade-old malware haunts Ukrainian police (lien direct) |

> Un virus datant de 2015 atteint toujours des cibles en Ukraine, montrant sa puissance durable.

>A virus dating to 2015 is still hitting targets in Ukraine, showing its enduring power. |

Malware Legislation | ★★ | ||

| 2024-04-16 08:22:44 | Loi italienne : restreindre le partage en ligne de la vie des enfants (lien direct) | L'Italie envisage de limiter le partage en ligne de la vie des enfants à travers une nouvelle législation, inspirée par des préoccupations croissantes concernant la vie privée des jeunes sur les réseaux sociaux.... | Legislation | ★★ | ||

| 2024-04-15 12:41:17 | Un joueur japonais arrêté pour vente de Pokémons trafiqués (lien direct) | Un japonais de 36 ans a été arrêté pour avoir vendu des Pokémon modifiés dans les jeux Pokémon Écarlate et Violet sur Nintendo Switch. Il risque jusqu'à 5 ans de prison et une amende de 5 millions de yens pour avoir enfreint la loi japonaise en modifiant et revendant les données de sauvegarde des jeux. | Legislation | ★★★ | ||

| 2024-04-15 08:45:00 | La police a plongé sur & euro; 645m Gang de fraude d'investissement de cannabis Police Swoop on €645m Cannabis Investment Fraud Gang (lien direct) |

Neuf arrestations et des millions d'euros saisis dans le but de faire éclater des escrocs d'investissement de Juicyfields

Nine arrests and millions of euros seized in bid to bust JuicyFields investment scammers |

Legislation | ★★ | ||

| 2024-04-13 19:55:00 | Un ancien ingénieur en sécurité emprisonné 3 ans pour 12,3 millions de dollars de vol d'échange de crypto Ex-Security Engineer Jailed 3 Years for $12.3 Million Crypto Exchange Thefts (lien direct) |

Un ancien ingénieur de sécurité a été & NBSP; condamné & nbsp; à trois ans de prison aux États-Unis pour des accusations liées au piratage de deux échanges de crypto-monnaie décentralisés en juillet 2022 et au vol de plus de 12,3 millions de dollars.

Shakeb Ahmed, le défendeur en question, & nbsp; a plaidé coupable & nbsp; à un chef de fraude informatique en décembre 2023 & nbsp; après son arrestation & nbsp; en juillet.

"Au moment des deux attaques,

A former security engineer has been sentenced to three years in prison in the U.S. for charges relating to hacking two decentralized cryptocurrency exchanges in July 2022 and stealing over $12.3 million. Shakeeb Ahmed, the defendant in question, pled guilty to one count of computer fraud in December 2023 following his arrest in July. "At the time of both attacks, |

Legislation | ★★ | ||

| 2024-04-12 13:48:52 | Dans d'autres nouvelles: Moscou Set Sheage Hack, Report des femmes dans la cybersécurité, des problèmes de sécurité des barrages In Other News: Moscow Sewage Hack, Women in Cybersecurity Report, Dam Security Concerns (lien direct) |

> Des histoires remarquables qui auraient pu glisser sous le Radar: Moscou Setwage System Piraked, un nouveau rapport Women in Cybersecurity, Domain Pastehub saisi par les forces de l'ordre.

>Noteworthy stories that might have slipped under the radar: Moscow sewage system hacked, a new women in cybersecurity report, PasteHub domain seized by law enforcement. |

Hack Legislation | ★★ | ||

| 2024-04-11 07:34:40 | Les sites porno devront bientôt vérifier votre âge avec votre carte bancaire (lien direct) | Les sites pornos devront bientôt vérifier l'âge des internautes avec leur carte bancaire, selon un référentiel de l'Arcom qui sera appliqué dans les prochaines semaines, suite à l'adoption de la loi visant à sécuriser et réguler l'espace numérique. | Legislation | ★★★ | ||

| 2024-04-10 19:18:18 | L'article 702 La législation sur les pouvoirs de surveillance frappe un autre obstacle à la maison Section 702 surveillance powers legislation hits another roadblock in House (lien direct) |

Les sites pornos devront bientôt vérifier l'âge des internautes avec leur carte bancaire, selon un référentiel de l'Arcom qui sera appliqué dans les prochaines semaines, suite à l'adoption de la loi visant à sécuriser et réguler l'espace numérique. | Legislation | ★★ | ||

| 2024-04-10 16:55:36 | Le sénateur Wyden présente une législation pour stimuler la sécurité des technologies de collaboration gouvernementale, interopérabilité Senator Wyden introduces legislation to boost government collaboration technology security, interoperability (lien direct) |

U.S.Le sénateur Ron Wyden a présenté mardi le projet de loi pour éliminer la dépendance fédérale à l'égard des logiciels de propriété sans sécurité suivant ...

U.S. Senator Ron Wyden introduced draft legislation on Tuesday to eliminate federal reliance on insecure, proprietary software following... |

Legislation | ★★★ | ||

| 2024-04-10 13:50:06 | Le sénateur américain éminent voit un nouvel élan pour la poussée de cybersécurité des soins de santé Prominent US senator sees new momentum for healthcare cybersecurity push (lien direct) |

Alors que les hôpitaux américains ont du mal à payer leurs employés au milieu d'une cyberattaque qui a assommé un grand fournisseur de paiement, un puissant sénateur démocrate saisit le moment pour faire pression pour une meilleure sécurité dans le secteur de la santé profondément vulnérable.Le sénateur Mark Warner (D-VA) a introduit une législation qui obligerait les hôpitaux et leurs fournisseurs technologiques à mettre en œuvre

Alors que les hôpitaux américains ont du mal à payer leurs employés au milieu d'une cyberattaque qui a assommé un grand fournisseur de paiement, un puissant sénateur démocrate saisit le moment pour faire pression pour une meilleure sécurité dans le secteur de la santé profondément vulnérable.Le sénateur Mark Warner (D-VA) a introduit une législation qui obligerait les hôpitaux et leurs fournisseurs technologiques à mettre en œuvre

As U.S. hospitals struggle to pay their employees amid a cyberattack that knocked out a major payment vendor, a powerful Democratic senator is seizing the moment to push for better security in the sorely vulnerable healthcare sector. Sen. Mark Warner (D-VA) has introduced legislation that would require hospitals and their technology vendors to implement

As U.S. hospitals struggle to pay their employees amid a cyberattack that knocked out a major payment vendor, a powerful Democratic senator is seizing the moment to push for better security in the sorely vulnerable healthcare sector. Sen. Mark Warner (D-VA) has introduced legislation that would require hospitals and their technology vendors to implement |

Legislation Medical | ★★★ | ||

| 2024-04-10 12:09:36 | House met en place un débat sur le projet de loi sur l'article 702, ainsi que les votes sur les changements proposés House sets up debate on Section 702 bill, along with votes on proposed changes (lien direct) |

Le comité des règles de la Chambre a ouvert la voie à un débat sur le plancher sur la législation révisée afin de réautoriser un programme de surveillance controversé, brisant une impasse parmi les législateurs républicains quelques jours seulement avant l'expiration de la loi.Le panel a voté 9-2 mardi soir en faveur d'une règle de débat sur une mesure à

Le comité des règles de la Chambre a ouvert la voie à un débat sur le plancher sur la législation révisée afin de réautoriser un programme de surveillance controversé, brisant une impasse parmi les législateurs républicains quelques jours seulement avant l'expiration de la loi.Le panel a voté 9-2 mardi soir en faveur d'une règle de débat sur une mesure à

The House Rules Committee has paved the way for floor debate on revised legislation to reauthorize a controversial surveillance program, breaking a months-long stalemate among Republican lawmakers just days before the law is due to expire. The panel voted 9-2 on Tuesday night in favor of a rule for debate on a measure to

The House Rules Committee has paved the way for floor debate on revised legislation to reauthorize a controversial surveillance program, breaking a months-long stalemate among Republican lawmakers just days before the law is due to expire. The panel voted 9-2 on Tuesday night in favor of a rule for debate on a measure to |

Legislation | ★★★ | ||

| 2024-04-09 13:00:24 | Mars 2024 \\'s Mostware le plus recherché: les pirates découvrent une nouvelle méthode de la chaîne d'infection pour livrer des remcos March 2024\\'s Most Wanted Malware: Hackers Discover New Infection Chain Method to Deliver Remcos (lien direct) |

> Les chercheurs ont découvert une nouvelle méthode de déploiement des remcos de Troie (rat) d'accès à distance, contournant les mesures de sécurité communes pour obtenir un accès non autorisé aux victimes \\ '.Pendant ce temps, Blackbasta est entré dans les trois premiers des groupes de ransomwares les plus recherchés et les communications ont sauté à la troisième place dans les industries les plus exploitées que notre dernier indice de menace mondial pour les chercheurs de mars 2024 a révélé des pirates en utilisant des fichiers de disque dur virtuel (VHD) pour déployer un accès à distance Trojan (Rat) remcos.Pendant ce temps, Lockbit3 est resté le groupe de ransomwares le plus répandu en mars malgré le retrait des forces de l'ordre en février, bien que sa fréquence sur les 200 points de contrôle ait surveillé les ransomwares [& # 8230;]

>Researchers have discovered a new method of deploying the Remote Access Trojan (RAT) Remcos, bypassing common security measures to gain unauthorized access to victims\' devices. Meanwhile, Blackbasta entered the top three of the most wanted ransomware groups and Communications jumped into third place in the most exploited industries Our latest Global Threat Index for March 2024 saw researchers reveal hackers utilizing Virtual Hard Disk (VHD) files to deploy Remote Access Trojan (RAT) Remcos. Meanwhile, Lockbit3 remained the most prevalent ransomware group in March despite the law enforcement takedown in February, although its frequency on the 200 Check Point monitored ransomware […] |

Ransomware Malware Threat Legislation | ★★ | ||

| 2024-04-08 20:39:40 | Wyden publie un projet de législation pour mettre fin à la dépendance fédérale à l'égard des logiciels propriétaires sans sécurité Wyden Releases Draft Legislation to End Federal Dependence on Insecure, Proprietary Software (lien direct) |

> Les chercheurs ont découvert une nouvelle méthode de déploiement des remcos de Troie (rat) d'accès à distance, contournant les mesures de sécurité communes pour obtenir un accès non autorisé aux victimes \\ '.Pendant ce temps, Blackbasta est entré dans les trois premiers des groupes de ransomwares les plus recherchés et les communications ont sauté à la troisième place dans les industries les plus exploitées que notre dernier indice de menace mondial pour les chercheurs de mars 2024 a révélé des pirates en utilisant des fichiers de disque dur virtuel (VHD) pour déployer un accès à distance Trojan (Rat) remcos.Pendant ce temps, Lockbit3 est resté le groupe de ransomwares le plus répandu en mars malgré le retrait des forces de l'ordre en février, bien que sa fréquence sur les 200 points de contrôle ait surveillé les ransomwares [& # 8230;]

>Researchers have discovered a new method of deploying the Remote Access Trojan (RAT) Remcos, bypassing common security measures to gain unauthorized access to victims\' devices. Meanwhile, Blackbasta entered the top three of the most wanted ransomware groups and Communications jumped into third place in the most exploited industries Our latest Global Threat Index for March 2024 saw researchers reveal hackers utilizing Virtual Hard Disk (VHD) files to deploy Remote Access Trojan (RAT) Remcos. Meanwhile, Lockbit3 remained the most prevalent ransomware group in March despite the law enforcement takedown in February, although its frequency on the 200 Check Point monitored ransomware […] |

Legislation | ★★ | ||

| 2024-04-08 10:00:00 | 10 stratégies pour fortifier la sécurité du système SCADA 10 Strategies to Fortify SCADA System Security (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. Here are some of the best SCADA protection strategies to ensure your organization\'s safety. Late last year, Pennsylvania\'s Municipal Water Authority of Aliquippa (MWAA) fell victim to a sophisticated cyberattack, targeting its SCADA system at a key booster station. This station, crucial for regulating water pressure across Raccoon and Potter townships in Beaver County, experienced a temporary loss of communication, triggering an immediate investigation. Upon closer examination, the technicians discovered a clear indication of a cyberattack: a message declaring, "You have been hacked." This startling discovery led to the swift activation of manual control systems, ensuring that water quality and supply remained unaffected despite the breach. The hacked device operated on a separate network, distinct from the main corporate systems. This separation helped to limit the breach\'s impact and prevented it from affecting other essential parts of the infrastructure. The hackers, identified as being affiliated with an Iranian group, specifically targeted this equipment due to its Israeli-made components. This choice of target was part of a broader strategy, as similar devices are commonly used in water utility stations both in the US and internationally, hinting at the potential for more widespread attacks. The incident drew significant attention from US legislators, who expressed concerns about the vulnerability of the nation\'s critical infrastructure to such cyberattacks. The breach underscored the urgent need for enhanced cybersecurity measures across similar utilities, especially those with limited resources and exposure to international conflicts. Investigations by the Federal Bureau of Investigation and the Pennsylvania State Police were launched to examine the specifics of the attack. The cybersecurity community pointed out that industrial control systems, like the SCADA system breached at MWAA, often have inherent security weaknesses, making them susceptible to such targeted attacks. The following discussion on SCADA defense strategies aims to address these challenges, proposing measures to fortify these vital systems against potential cyberattacks and ensuring the security and reliability of essential public utilities. How to Enhance SCADA System Security? The breach at the MWAA sharply highlights the inherent vulnerabilities in SCADA systems, a crucial component of our critical infrastructure. In the wake of this incident, it\'s imperative to explore robust SCADA defense strategies. These strategies are not mere recommendations but essential steps towards safeguarding our essential public utilities from similar threats. 1. Network Segmentation: This strategy involves creating \'zones\' within the SCADA network, each with its own specific security controls. This could mean separating critical control systems from the rest of the network, or dividing a large system into smaller, more manageable segments. Segmentation often includes implementing demilitarized zones (DMZs) between the corporate and control networks. This reduces the risk of an attacker being able to move laterally across the network and access sensitive areas after breaching a less secure section. 2. Access Control and Authentication: Beyond basic measures, access control in SCADA systems should involve a comprehensive management of user privileges. This could include role-based access controls, where users are granted access rights depending on their job function, and time-based access controls, limiting access to certain times for specific users. Strong authentication methods also | Vulnerability Threat Patching Legislation Industrial | ★★★★ | ||

| 2024-04-05 11:55:53 | La police britannique enquêtant sur \\ 'Honey Trap \\' Messages WhatsApp envoyés aux députés British police investigating \\'honey trap\\' WhatsApp messages sent to MPs (lien direct) |

La police du Royaume-Uni enquête sur les messages envoyés dans le cadre d'un exercice de «piège à miel» signalé ciblant les politiciens, les responsables et les journalistes travaillant à Westminster.Il suit un rapport Politico découvrant comment les comptes WhatsApp contactent des cibles avec des messages suggestifs et sur mesure qui se sont transformés en conversations sexuellement explicites pour le bien de l'acquisition

La police du Royaume-Uni enquête sur les messages envoyés dans le cadre d'un exercice de «piège à miel» signalé ciblant les politiciens, les responsables et les journalistes travaillant à Westminster.Il suit un rapport Politico découvrant comment les comptes WhatsApp contactent des cibles avec des messages suggestifs et sur mesure qui se sont transformés en conversations sexuellement explicites pour le bien de l'acquisition

Police in the United Kingdom are investigating messages sent as part of a reported “honey trap” exercise targeting politicians, officials and journalists working in Westminster. It follows a Politico report uncovering how WhatsApp accounts were contacting targets with suggestive and tailored messages that developed into sexually explicit conversations for the apparent sake of acquiring

Police in the United Kingdom are investigating messages sent as part of a reported “honey trap” exercise targeting politicians, officials and journalists working in Westminster. It follows a Politico report uncovering how WhatsApp accounts were contacting targets with suggestive and tailored messages that developed into sexually explicit conversations for the apparent sake of acquiring |

Legislation | ★★ | ||

| 2024-04-04 13:26:09 | Un autre initié de l'escroquerie de crypto-monnaie Onecoin est condamné à une peine de prison Another insider in OneCoin cryptocurrency scam gets prison sentence (lien direct) |

Une femme bulgare extradée aux États-Unis l'année dernière purgera quatre ans de prison fédérale et perdra plus de 100 millions de dollars après avoir plaidé coupable pour son rôle dans le programme de crypto-monnaie Onecoin de plusieurs milliards de dollars.Irina Dilkinska, 42

Une femme bulgare extradée aux États-Unis l'année dernière purgera quatre ans de prison fédérale et perdra plus de 100 millions de dollars après avoir plaidé coupable pour son rôle dans le programme de crypto-monnaie Onecoin de plusieurs milliards de dollars.Irina Dilkinska, 42

A Bulgarian woman extradited to the U.S. last year will serve four years in federal prison and forfeit more than $100 million after pleading guilty for her role in the multibillion-dollar OneCoin cryptocurrency scheme. Irina Dilkinska, 42, assisted in day-to-day operations of OneCoin, which sold a fraudulent cryptocurrency by the same name through a

A Bulgarian woman extradited to the U.S. last year will serve four years in federal prison and forfeit more than $100 million after pleading guilty for her role in the multibillion-dollar OneCoin cryptocurrency scheme. Irina Dilkinska, 42, assisted in day-to-day operations of OneCoin, which sold a fraudulent cryptocurrency by the same name through a |

Legislation | ★★ | ||

| 2024-04-02 10:00:00 | Arrestations numériques: la nouvelle frontière de la cybercriminalité Digital Arrests: The New Frontier of Cybercrime (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. The intricate world of cybercrime continues to evolve, and with it emerges a disturbing trend known as "digital arrests." In this scam, fraudsters manipulate technology to instil fear, isolate victims, and ultimately extort them for financial gain. Reports indicate that digital arrests are on the rise globally, leading to devastating consequences for individuals and businesses alike. What are Digital Arrests? Digital arrests refer to a type of a sophisticated cyber fraud where cyber-criminals impersonate law enforcement officials or other authorities. The targets of these scams are often contacted out of the blue usually on Instant messaging apps like WhatsApp and informed that their bank accounts, digital identities, or other online assets have been compromised. Criminals play into the victims\' fear by threatening them with imminent arrest, legal consequences, or public humiliation if they don\'t cooperate with a series of urgent demands. Fraudsters behind digital arrests are masters of psychological manipulation. They understand that fear and urgency are powerful motivators that can cloud judgment and lead people to act against their best interests. By creating a fabricated sense of crisis, they pressure victims into making hasty decisions without the chance for rational thought or verification. The techniques used in digital arrests are diverse and constantly evolving. Here\'s how they typically unfold: Impersonation: Criminals pose as law enforcement, bank representatives, or other authoritative figures, using forged documents and spoofed phone numbers to create a convincing facade of legitimacy. False Accusations: Victims are accused of involvement in illegal activities, money laundering, identity theft, or other serious crimes. Demands and Threats: Scammers demand sensitive information like banking credentials, passwords, and personal identification details. They instil fear with threats of arrest, hefty fines, or the release of compromising information. Technological Trickery: Fraudsters often trick victims into downloading remote access software like TeamViewer or AnyDesk, inadvertently giving criminals extensive control over their devices. Monitored \'Interrogation\': Criminals may insist on video calls to maintain their illusion of authority and monitor victims. They may threaten to fabricate and disseminate compromising evidence to extort large sums of money. Some real-life incidents as to understand these cybercrimes are given below: Case I: A Noida woman was duped out of over Rs 11 lakh (approximately $13,500 USD) in a digital arrest scam. The scammers, posing as police officers, convinced her that her identity was used in illicit activities and her involvement carried severe legal ramifications. Through prolonged interrogation on a video call, they led her to transfer the funds under the guise of protection. Case II: A 23-year-old woman was defrauded of Rs 2.5 lakh (approximately $3,000 USD) after fraudsters convinced her that her Aadhaar card details were linked to human trafficking activities. Facing threats of arrest and social humiliation, she was coerced into transferring money | Vulnerability Threat Legislation Prediction Cloud | ★★ | ||

| 2024-04-01 20:24:18 | Le site de déchets nucléaires de sellafield étendus poursuivi pour défaillance de la cybersécurité Sprawling Sellafield Nuclear Waste Site Prosecuted for Cybersecurity Failings (lien direct) |

Le régulateur britannique a déclaré que l'un des sites les plus toxiques du monde a accumulé des "infractions" de cybersécurité de 2019 à 2023.

UK regulator said that one of the world\'s most toxic sites accumulated cybersecurity "offenses" from 2019 to 2023. |

Legislation Prediction | ★★★ | ||

| 2024-03-29 18:58:38 | Les leçons du démontage de Lockbit Lessons From the LockBit Takedown (lien direct) |

Le démontage des forces de l'ordre vraiment satisfaisante du géant des ransomwares montre la valeur de la collaboration - et de la riposte.

The truly satisfying law enforcement takedown of the ransomware giant shows the value of collaborating - and fighting back. |

Ransomware Legislation | ★★ | ||

| 2024-03-28 22:20:00 | La Finlande blâme le groupe de piratage chinois Apt31 pour la cyberattaque du Parlement Finland Blames Chinese Hacking Group APT31 for Parliament Cyber Attack (lien direct) |

La police de Finlande (alias Poliisi) a officiellement accusé un acteur chinois de l'État-nation suivi comme APT31 pour avoir orchestré une cyberattaque ciblant le Parlement du pays en 2020.

L'intrusion, selon les autorités, se serait produite entre l'automne 2020 et le début de 2021. L'agence a décrit la sonde criminelle en cours comme à la fois exigeante et longue, impliquant une analyse approfondie de A "

The Police of Finland (aka Poliisi) has formally accused a Chinese nation-state actor tracked as APT31 for orchestrating a cyber attack targeting the country\'s Parliament in 2020. The intrusion, per the authorities, is said to have occurred between fall 2020 and early 2021. The agency described the ongoing criminal probe as both demanding and time-consuming, involving extensive analysis of a " |

Legislation | APT 31 | ★★★ | |

| 2024-03-27 10:29:52 | GRAND Issue travaillant avec NCSC, NCA et a rencontré la police pour enquêter sur le cyber-incident Big Issue working with NCSC, NCA and Met Police to investigate cyber incident (lien direct) |

Les chercheurs de Comparerch, le site Web Pro-Consumer fournissant des informations, des outils, des avis et des comparaisons pour aider les lecteurs à améliorer leur cybersécurité et leur confidentialité en ligne, ont découvert que Ransomware Gang Qilin a revendiqué son crédit sur son site Web pour avoir volé 550 Go de données dans les données des données des données des données des données de laBig Issue, un journal de rue basé au Royaume-Uni.La société a déclaré dans un communiqué que [& # 8230;]

Le post GRAND PROBLÈME DE LA PRODUCTION AVEC NCSC, NCA ET MONT La police pour enquêter sur le cyber-incident est apparu pour la première fois sur gourou de la sécurité informatique .

Researchers at Comparitech, the pro-consumer website providing information, tools, reviews and comparisons to help readers improve their cyber security and privacy online, have discovered that ransomware gang Qilin claimed credit on its website for stealing 550 GB of data from the Big Issue, a UK-based street newspaper. The company has said in a statement that […] The post Big Issue working with NCSC, NCA and Met Police to investigate cyber incident first appeared on IT Security Guru. |

Ransomware Tool Legislation | ★★ | ||

| 2024-03-27 09:25:00 | Les responsables de la loi britannique arrêtent 400 dans une répression de fraude majeure UK Law Enforcers Arrest 400 in Major Fraud Crackdown (lien direct) |

La police britannique a plongé sur 400 suspects de fraude et saisi & Pound; 19m;

British police have swooped on 400 fraud suspects and seized £19m |

Legislation | ★★ | ||

| 2024-03-26 17:23:54 | La Finlande confirme les pirates pirates de l'APT31 derrière la violation du Parlement en 2021 Finland confirms APT31 hackers behind 2021 parliament breach (lien direct) |

La police finlandaise a confirmé mardi que le groupe de piratage de l'APT31 lié au ministère chinois de la sécurité de l'État (MSS) était à l'origine d'une violation du Parlement du pays divulgué en mars 2021. [...]

The Finnish Police confirmed on Tuesday that the APT31 hacking group linked to the Chinese Ministry of State Security (MSS) was behind a breach of the country\'s parliament disclosed in March 2021. [...] |

Legislation | APT 31 | ★★★ | |

| 2024-03-26 16:22:26 | Décrits détenus, une évasion audacieuse et des charges d'évasion fiscale: le Nigéria vise la binance Detained execs, a bold escape, and tax evasion charges: Nigeria takes aim at Binance (lien direct) |

Dans les cercles de la crypto-monnaie et des forces de l'ordre, Tigran Gambaryan est un peu une légende.En tant qu'agent spécial de l'Internal Revenue Service, il a enquêté sur les délits financiers et il est venu se spécialiser dans quelque chose que beaucoup d'agents, au moins initialement, ne comprenaient pas très bien: la blockchain. & Nbsp;Gambaryan est devenu le zelig des démontages du marché sombre,

Dans les cercles de la crypto-monnaie et des forces de l'ordre, Tigran Gambaryan est un peu une légende.En tant qu'agent spécial de l'Internal Revenue Service, il a enquêté sur les délits financiers et il est venu se spécialiser dans quelque chose que beaucoup d'agents, au moins initialement, ne comprenaient pas très bien: la blockchain. & Nbsp;Gambaryan est devenu le zelig des démontages du marché sombre,

In cryptocurrency and law enforcement circles, Tigran Gambaryan is a bit of a legend. As a special agent with the Internal Revenue Service he investigated financial crimes and he came to specialize in something a lot of agents, at least initially, didn\'t quite understand: the blockchain. Gambaryan became the Zelig of dark market takedowns,

In cryptocurrency and law enforcement circles, Tigran Gambaryan is a bit of a legend. As a special agent with the Internal Revenue Service he investigated financial crimes and he came to specialize in something a lot of agents, at least initially, didn\'t quite understand: the blockchain. Gambaryan became the Zelig of dark market takedowns, |

Legislation | ★★ | ||

| 2024-03-26 15:11:12 | La Floride promulgue la loi difficile sur les réseaux sociaux à moins que les enfants de moins de 14 ans ne tiennent des comptes Florida enacts tough social media law barring children under 14 from holding accounts (lien direct) |

Le gouverneur de la Floride, Ron DeSantis, a signé lundi un projet de loi interdisant aux enfants de moins de 14 ans de détenir des comptes de médias sociaux et n'autant que 14 et 15 ans à ouvrir des comptes avec consentement de leurs parents.En vertu de la législation, les comptes déjà détenus par les adolescents de 14 et 15 ans doivent être effacés à moins qu'un parent ou un tuteur ne consent

Le gouverneur de la Floride, Ron DeSantis, a signé lundi un projet de loi interdisant aux enfants de moins de 14 ans de détenir des comptes de médias sociaux et n'autant que 14 et 15 ans à ouvrir des comptes avec consentement de leurs parents.En vertu de la législation, les comptes déjà détenus par les adolescents de 14 et 15 ans doivent être effacés à moins qu'un parent ou un tuteur ne consent

Florida Governor Ron DeSantis on Monday signed a bill barring children younger than 14 from holding social media accounts and only allowing 14- and 15-year-olds to open accounts with consent from their parents. Under the legislation, accounts already held by teens aged 14 and 15 must be erased unless a parent or guardian consents

Florida Governor Ron DeSantis on Monday signed a bill barring children younger than 14 from holding social media accounts and only allowing 14- and 15-year-olds to open accounts with consent from their parents. Under the legislation, accounts already held by teens aged 14 and 15 must be erased unless a parent or guardian consents |

Legislation | ★★★ | ||

| 2024-03-25 15:25:15 | Une nouvelle législation oblige les normes minimales de cybersécurité pour protéger les prestataires de soins de santé en cas de futurs hacks New legislation mandates minimum cybersecurity standards to safeguard healthcare providers in case of future hacks (lien direct) |

Un sénateur américain a introduit le Health Care Cybersecurity Improvement Act de 2024, qui propose de fournir des progrès et ...

A U.S. Senator has introduced the Health Care Cybersecurity Improvement Act of 2024, which proposes providing advance and... |

Legislation Medical | ★★ | ||

| 2024-03-25 10:57:50 | Marché notoire en nèmes saisi par la police allemande Notorious Nemesis Market Seized by German Police (lien direct) |

Le marché Nemesis, un coin notoire du Darknet bien-aimé par les cybercriminels et les trafiquants de drogue, a été soudainement fermé après que la police allemande a pris le contrôle de ses systèmes.La police criminelle fédérale de l'Allemagne (connue sous le nom de BKA) a annoncé qu'elle avait saisi l'infrastructure de Némésis et retiré son site Web.Dans le même temps, la crypto-monnaie d'une valeur de 94 000 euros a été saisie par la police.Depuis sa création en 2021, Nemesis Market s'est développé rapidement - avec plus de 150 000 comptes d'utilisateurs et plus de 1 100 vendeurs enregistrés dans le monde - traitant un large éventail de produits, y compris les stupéfiants ...

Nemesis Market, a notorious corner of the darknet beloved by cybercriminals and drug dealers, has been suddenly shut down after German police seized control of its systems. Germany\'s Federal Criminal Police (known as the BKA) has announced that it has seized the infrastructure of Nemesis and taken down its website. At the same time, cryptocurrency worth 94,000 Euros was seized by police. Since its inception in 2021, Nemesis Market has grown rapidly - with more than 150,000 user accounts and over 1,100 sellers registered worldwide - dealing in a wide range of products including, narcotics... |

Legislation | ★★ | ||

| 2024-03-25 10:00:00 | Bustage de la police Gang de fraude de vacances de plusieurs millions de dollars Police Bust Multimillion-Dollar Holiday Fraud Gang (lien direct) |

Les responsables de la loi ont arrêté neuf membres présumés d'un gang de cyber-fraude prolifique

Law enforcers have arrested nine suspected members of a prolific cyber-fraud gang |

Legislation | ★★ | ||

| 2024-03-24 10:54:00 | La police allemande saisit \\ 'Némesis Market \\' dans le grand raid international de Darknet German Police Seize \\'Nemesis Market\\' in Major International Darknet Raid (lien direct) |

Les autorités allemandes ont annoncé le retrait d'un marché souterrain illicite appelé & nbsp; nemesis market & nbsp; qui a colporté des stupéfiants, des données volées et divers services de cybercriminalité.

Le bureau fédéral de la police pénale (alias Bundeskriminalamt ou BKA) a déclaré avoir saisi l'infrastructure numérique associée au service Darknet situé en Allemagne et en Lituanie et confisqué et Euro; 94 000 (102 107 $)

German authorities have announced the takedown of an illicit underground marketplace called Nemesis Market that peddled narcotics, stolen data, and various cybercrime services. The Federal Criminal Police Office (aka Bundeskriminalamt or BKA) said it seized the digital infrastructure associated with the darknet service located in Germany and Lithuania and confiscated €94,000 ($102,107) |

Legislation | ★★ | ||

| 2024-03-22 19:47:43 | Le meilleur démocrate propose des normes minimales de cybersécurité à la suite d'un changement d'attaque de soins de santé Top Democrat proposes minimum cybersecurity standards in wake of Change Healthcare attack (lien direct) |

> La nouvelle législation du sénateur Mark Warner intervient alors que les groupes de soins de santé disent qu'ils s'opposeraient à de telles propositions.

>The new legislation from Sen. Mark Warner comes as health care groups say they would oppose such proposals. |

Legislation Medical | ★★ | ||

| 2024-03-21 18:37:05 | Keeper Security annonce des améliorations significatives à son interface utilisateur de console d'administration (UI) Keeper Security announces significant improvements to its Admin Console User Interface (UI) (lien direct) |

GENEUR Sécurité Bolsters Contrôle Administrative sur les mots de passe et la gestion de l'accès privilégié avec des mises à jour de l'interface utilisateur et rationalisés intégration

Visibilité améliorée, application de l'authentification à deux facteurs renforcée (2FA) et mesures de sécurité améliorées se combinent pour créer une expérience de gestion sans effort

-

revues de produits

Keeper Security Bolsters Administrative Control Over Passwords and Privileged Access Management With UI Updates and Streamlined Onboarding Enhanced visibility, strengthened Two-Factor Authentication (2FA) enforcement and improved security measures combine to create an effortless management experience - Product Reviews |

Legislation | ★★ | ||

| 2024-03-21 16:00:00 | La législation américaine cible le partage de données avec les adversaires étrangers US Legislation Targets Data Sharing With Foreign Adversaries (lien direct) |

La Chambre des représentants des États-Unis a approuvé le nouveau projet de loi avec un vote écrasant de 414-0

The US House of Representatives approved the new bill with an overwhelming vote of 414-0 |

Legislation | ★★★ | ||

| 2024-03-21 15:01:04 | Nemesis Darknet Marketplace Raided dans l'opération dirigée par l'Allemagne Nemesis darknet marketplace raided in Germany-led operation (lien direct) |

La police allemande a déclaré avoir saisi l'infrastructure du populaire marché illégal de DarkNet connu sous le nom de Némesis et a abattu son site Web.Les visiteurs du site Web de la cybercriminalité ont été accueillis jeudi avec une bannière rouge annonçant la prise de contrôle.En bas, la police a placé un vaisseau spatial animé rappelant un jeu vidéo des années 1990 appelé Némesis.

La police allemande a déclaré avoir saisi l'infrastructure du populaire marché illégal de DarkNet connu sous le nom de Némesis et a abattu son site Web.Les visiteurs du site Web de la cybercriminalité ont été accueillis jeudi avec une bannière rouge annonçant la prise de contrôle.En bas, la police a placé un vaisseau spatial animé rappelant un jeu vidéo des années 1990 appelé Némesis.

German police said they seized the infrastructure of the popular illegal darknet marketplace known as Nemesis and took its website down. Visitors to the cybercrime website were greeted on Thursday with a red banner announcing the takeover. At the bottom, the police placed an animated spaceship reminiscent of a 1990s video game called Nemesis.

German police said they seized the infrastructure of the popular illegal darknet marketplace known as Nemesis and took its website down. Visitors to the cybercrime website were greeted on Thursday with a red banner announcing the takeover. At the bottom, the police placed an animated spaceship reminiscent of a 1990s video game called Nemesis. |

Legislation | ★★ | ||

| 2024-03-21 00:07:15 | La maison adopte à l'unanimité Bill pour bloquer les courtiers de données de la vente d'Américains \\ 'Info aux adversaires étrangers House unanimously passes bill to block data brokers from selling Americans\\' info to foreign adversaries (lien direct) |

Un projet de loi qui interdirait les courtiers de données de la vente de données sensibles aux Américains à des adversaires étrangers comme la Chine, ainsi qu'aux entreprises sous leur pouce, a adopté la Chambre des représentants des États-Unis mercredi à l'unanimité.Ainsi que la législation complémentaire qui obligerait Tiktok à se départir de sa propriété chinoise ou à bloquer efficacement

Un projet de loi qui interdirait les courtiers de données de la vente de données sensibles aux Américains à des adversaires étrangers comme la Chine, ainsi qu'aux entreprises sous leur pouce, a adopté la Chambre des représentants des États-Unis mercredi à l'unanimité.Ainsi que la législation complémentaire qui obligerait Tiktok à se départir de sa propriété chinoise ou à bloquer efficacement

A bill that would bar data brokers from selling Americans\' sensitive data to foreign adversaries like China, as well as to the companies under their thumb, passed the U.S. House of Representatives unanimously on Wednesday. Along with companion legislation that would require TikTok to divest from its Chinese ownership or effectively be blocked from

A bill that would bar data brokers from selling Americans\' sensitive data to foreign adversaries like China, as well as to the companies under their thumb, passed the U.S. House of Representatives unanimously on Wednesday. Along with companion legislation that would require TikTok to divest from its Chinese ownership or effectively be blocked from |

Legislation | ★★★ | ||

| 2024-03-20 15:07:30 | Après Lockbit, les démontages Alphv, les startups RAAS vont sur un lecteur de recrutement After LockBit, ALPHV Takedowns, RaaS Startups Go on a Recruiting Drive (lien direct) |

L'action des forces de l'ordre n'a pas éradiqué les groupes de ransomwares, mais il a ébranlé le cyber-sous-sol et semé la méfiance parmi les voleurs.

Law enforcement action hasn\'t eradicated ransomware groups, but it has shaken up the cyber underground and sown distrust among thieves. |

Ransomware Legislation | ★★★ | ||

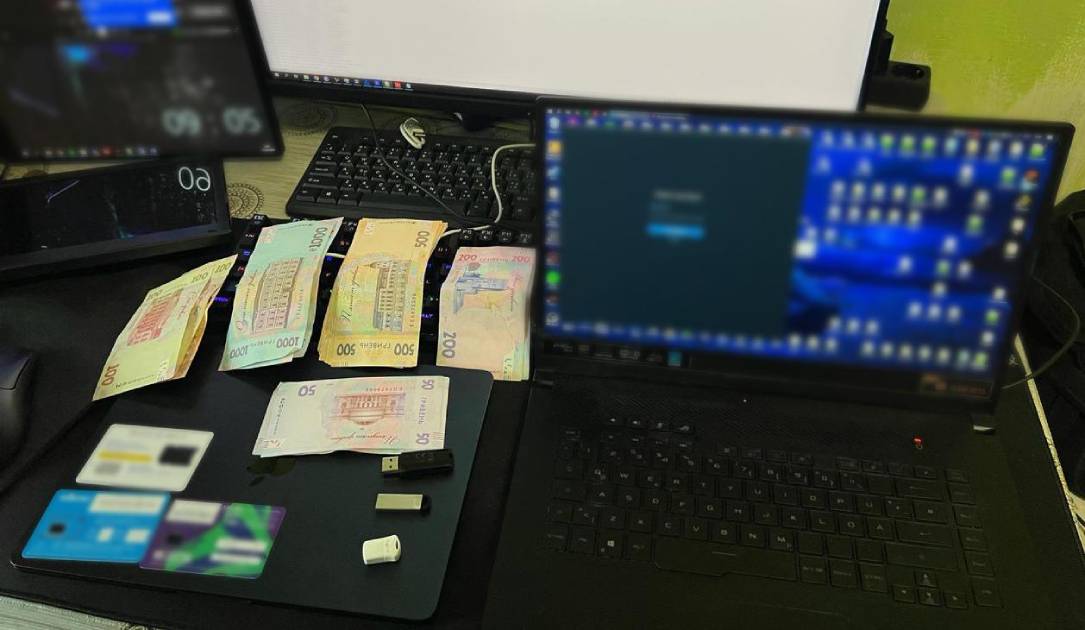

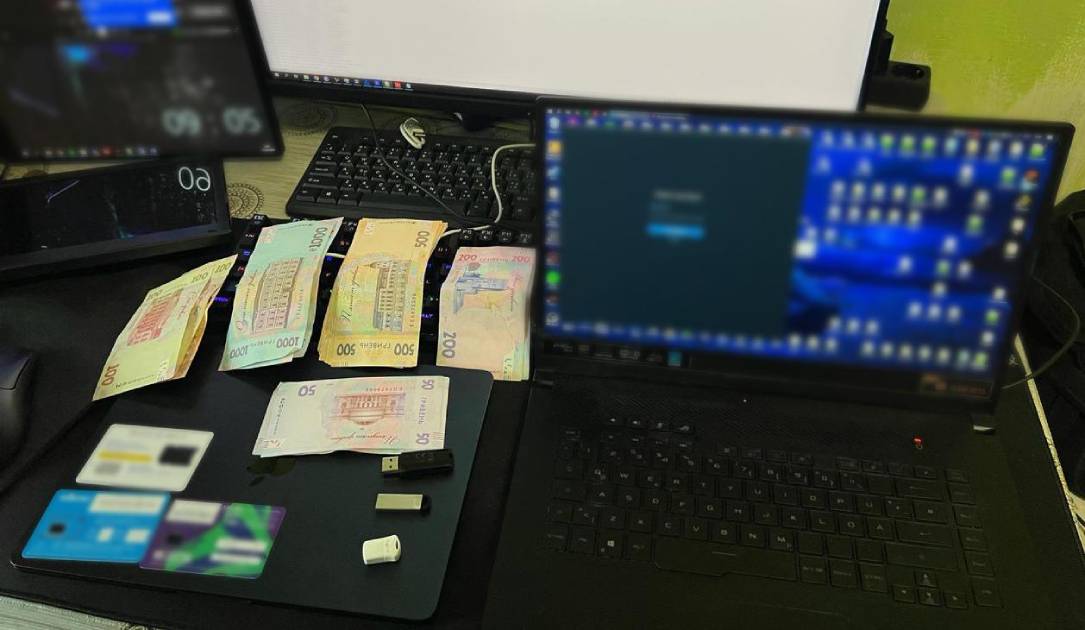

| 2024-03-20 14:27:29 | La police ukrainienne détenait les cybercriminels essayant de vendre des millions de courriels volés et de comptes Instagram Ukrainian police detain cybercriminals trying to sell millions of stolen email and Instagram accounts (lien direct) |

La cyber-police ukrainienne a arrêté trois membres d'un gang criminel organisé soupçonné d'avoir détourné plus de 100 millions de comptes de courriels et d'instagram des utilisateurs du monde entier.Les suspects, qui ont entre 20 et 40 ans, ont utilisé une technique appelée force brute, dans laquelle les attaquants tentent d'accéder à un

La cyber-police ukrainienne a arrêté trois membres d'un gang criminel organisé soupçonné d'avoir détourné plus de 100 millions de comptes de courriels et d'instagram des utilisateurs du monde entier.Les suspects, qui ont entre 20 et 40 ans, ont utilisé une technique appelée force brute, dans laquelle les attaquants tentent d'accéder à un

Ukrainian cyber police have detained three members of an organized criminal gang suspected of hijacking more than 100 million email and Instagram accounts from users across the world. The suspects, who are between the ages of 20 and 40, used a technique called brute force, in which attackers attempt to gain access to a

Ukrainian cyber police have detained three members of an organized criminal gang suspected of hijacking more than 100 million email and Instagram accounts from users across the world. The suspects, who are between the ages of 20 and 40, used a technique called brute force, in which attackers attempt to gain access to a |

Legislation | ★★★ |

To see everything:

Our RSS (filtrered)