What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-03-04 06:00:36 | La chaîne d'attaque inhabituelle de TA577 \\ mène au vol de données NTLM TA577\\'s Unusual Attack Chain Leads to NTLM Data Theft (lien direct) |

Ce qui s'est passé Proofpoint a identifié l'acteur de menace cybercriminale notable TA577 en utilisant une nouvelle chaîne d'attaque pour démontrer un objectif inhabituellement observé: voler des informations d'authentification NT LAN Manager (NTLM).Cette activité peut être utilisée à des fins de collecte d'informations sensibles et pour permettre l'activité de suivi. Proofpoint a identifié au moins deux campagnes en tirant parti de la même technique pour voler des hachages NTLM les 26 et 27 février 2024. Les campagnes comprenaient des dizaines de milliers de messages ciblant des centaines d'organisations dans le monde.Les messages sont apparus sous forme de réponses aux e-mails précédents, appelés détournement de fil, et contenaient des pièces jointes HTML zippées. Exemple de message utilisant le détournement de thread contenant une pièce jointe zippée contenant un fichier HTML. Chaque pièce jointe .zip a un hachage de fichiers unique, et les HTML dans les fichiers compressés sont personnalisés pour être spécifiques pour chaque destinataire.Lorsqu'il est ouvert, le fichier HTML a déclenché une tentative de connexion système à un serveur de blocs de messages (SMB) via un actualisation Meta à un schéma de fichier URI se terminant par .txt.Autrement dit, le fichier contacterait automatiquement une ressource SMB externe appartenant à l'acteur de menace.ProofPoint n'a pas observé la livraison de logiciels malveillants de ces URL, mais les chercheurs évaluent à la grande confiance que l'objectif de Ta577 \\ est de capturer les paires de défi / réponse NTLMV2 du serveur SMB pour voler des hachages NTLM en fonction des caractéristiques de la chaîne d'attaque et des outils utilisés. Exemple HTML contenant l'URL (en commençant par «File: //») pointant vers la ressource SMB. Ces hachages pourraient être exploités pour la fissuration du mot de passe ou faciliter les attaques "pass-the-hash" en utilisant d'autres vulnérabilités au sein de l'organisation ciblée pour se déplacer latéralement dans un environnement touché.Les indications à l'appui de cette théorie comprennent des artefacts sur les serveurs SMB pointant vers l'utilisation de l'impaquette de boîte à outils open source pour l'attaque.L'utilisation d'Impacket sur le serveur SMB peut être identifiée par le défi du serveur NTLM par défaut "aaaaaaaaaaaaaaaaa" et le GUID par défaut observé dans le trafic.Ces pratiques sont rares dans les serveurs SMB standard. Capture de paquets observée (PCAP) de la campagne TA577. Toute tentative de connexion autorisée à ces serveurs SMB pourrait potentiellement compromettre les hachages NTLM, ainsi que la révélation d'autres informations sensibles telles que les noms d'ordinateurs, les noms de domaine et les noms d'utilisateur dans un texte clair. Il est à noter que TA577 a livré le HTML malveillant dans une archive zip pour générer un fichier local sur l'hôte.Si le schéma de fichiers URI était envoyé directement dans l'organisme de messagerie, l'attaque ne fonctionnerait pas sur les clients d'Outlook Mail patchés depuis juillet 2023. La désactivation de l'accès des clients à SMB n'atteint pas l'attaque, car le fichier doit tenter de s'authentifier auprès du serveur externe SMB ServerPour déterminer s'il doit utiliser l'accès des clients. Attribution TA577 est un acteur de menace de cybercriminalité éminent et l'un des principaux affiliés de QBOT avant la perturbation du botnet.Il est considéré comme un courtier d'accès initial (IAB) et Proofpoint a associé des campagnes TA577 avec des infections de ransomware de suivi, notamment Black Basta.Récemment, l'acteur favorise Pikabot comme charge utile initiale. Pourquoi est-ce important Proof Point observe généralement TA577 menant des attaques pour livrer des logiciels malveillants et n'a jamais observé cet acteur de menace démontrant la chaîne d'attaque utilisée pour voler des informations d'identification NTLM observées le 26 février.Récemment, TA577 a été observé pour fou | Ransomware Malware Tool Vulnerability Threat | ★★ | ||

| 2024-03-03 10:16:08 | GTPDOOR LINUX MALWOREAL cible les réseaux d'opérateur mobile Stealthy GTPDOOR Linux malware targets mobile operator networks (lien direct) |

Le chercheur en sécurité Haxrob a découvert une porte dérobée Linux auparavant inconnue nommée GTPDOOR, conçue pour des opérations secrètes dans les réseaux de transporteurs mobiles.[...]

Security researcher HaxRob discovered a previously unknown Linux backdoor named GTPDOOR, designed for covert operations within mobile carrier networks. [...] |

Malware Mobile | ★★ | ||

| 2024-03-02 18:13:51 | Podcast de recherche du samedi: le retour d'une menace malveillante. Research Saturday Podcast: The return of a malware menace. (lien direct) |

Le chercheur en sécurité Haxrob a découvert une porte dérobée Linux auparavant inconnue nommée GTPDOOR, conçue pour des opérations secrètes dans les réseaux de transporteurs mobiles.[...]

Security researcher HaxRob discovered a previously unknown Linux backdoor named GTPDOOR, designed for covert operations within mobile carrier networks. [...] |

Malware | ★★ | ||

| 2024-03-02 11:47:08 | Les chercheurs créent des vers d'IA qui peuvent se propager d'un système à un autre Researchers create AI worms that can spread from one system to another (lien direct) |

Les vers pourraient potentiellement voler des données et déployer des logiciels malveillants.

Worms could potentially steal data and deploy malware. |

Malware | ★★★ | ||

| 2024-03-01 16:26:00 | Nouvelle variante de logiciels malveillants Bifrose Linux utilisant un domaine VMware trompeur pour l'évasion New BIFROSE Linux Malware Variant Using Deceptive VMware Domain for Evasion (lien direct) |

Les chercheurs en cybersécurité ont découvert une nouvelle variante Linux d'un cheval de Troie à distance (rat) appelé bifrose (aka bifrost) qui utilise un domaine trompeur imitant VMware.

"Cette dernière version de Bifrost vise à contourner les mesures de sécurité et à compromettre les systèmes ciblés", a déclaré les chercheurs Palo Alto Networks Unit 42.

Bifrose & nbsp; est l'un des longs

Cybersecurity researchers have discovered a new Linux variant of a remote access trojan (RAT) called BIFROSE (aka Bifrost) that uses a deceptive domain mimicking VMware. "This latest version of Bifrost aims to bypass security measures and compromise targeted systems," Palo Alto Networks Unit 42 researchers Anmol Maurya and Siddharth Sharma said. BIFROSE is one of the long-standing |

Malware | ★★ | ||

| 2024-03-01 14:18:31 | CISA met en garde contre le bogue de streaming de Microsoft exploité dans des attaques de logiciels malveillants CISA warns of Microsoft Streaming bug exploited in malware attacks (lien direct) |

La CISA a ordonné aux agences fédérales de direction (FCEB) des États-Unis de sécuriser leurs systèmes Windows contre une vulnérabilité à haute sévérité dans le service de streaming Microsoft (MSKSRV.SYS) qui a activement exploité dans les attaques.[...]

CISA ordered U.S. Federal Civilian Executive Branch (FCEB) agencies to secure their Windows systems against a high-severity vulnerability in the Microsoft Streaming Service (MSKSSRV.SYS) that\'s actively exploited in attacks. [...] |

Malware Vulnerability | ★★ | ||

| 2024-03-01 00:45:11 | Github a du mal à suivre les fourchettes malveillantes automatisées GitHub struggles to keep up with automated malicious forks (lien direct) |

Cloned puis compromis, les mauvaises repos sont fourchues plus rapidement qu'ils ne peuvent être supprimés une campagne de distribution de logiciels malveillants qui a commencé en mai dernier avec une poignée de packages logiciels malveillants téléchargés sur l'index Python Package (PYPI) s'est propagéà github et élargi pour atteindre au moins 100 000 référentiels compromis.…

Cloned then compromised, bad repos are forked faster than they can be removed A malware distribution campaign that began last May with a handful of malicious software packages uploaded to the Python Package Index (PyPI) has spread to GitHub and expanded to reach at least 100,000 compromised repositories.… |

Malware | ★★★ | ||

| 2024-02-29 22:49:41 | FBI, CISA Release IOCs for Phobos Ransomware (lien direct) | Les acteurs de la menace utilisant les logiciels malveillants ont infecté des systèmes au sein du gouvernement, des soins de santé et d'autres organisations d'infrastructures critiques depuis au moins 2019.

Threat actors using the malware have infected systems within government, healthcare, and other critical infrastructure organizations since at least 2019. |

Ransomware Malware Threat | ★★★ | ||

| 2024-02-29 19:41:02 | Android Money Transfer Xhelper App exposé comme réseau de blanchiment d'argent Android Money Transfer XHelper App Exposed as Money Laundering Network (lien direct) |

> Par deeba ahmed

ne confond pas l'application Xhelper avec le malware du malhelper, qui cible les appareils Android et est notoirement difficile à supprimer.

Ceci est un article de HackRead.com Lire le post original: Android Money Transfer Xhelper App exposé comme réseau de blanchiment d'argent

>By Deeba Ahmed Don\'t confuse the XHelper app with the notorious XHelper malware, which targets Android devices and is notoriously difficult to remove. This is a post from HackRead.com Read the original post: Android Money Transfer XHelper App Exposed as Money Laundering Network |

Malware Tool Mobile | ★★★ | ||

| 2024-02-29 17:03:00 | GTPDOOOR Linux MALWare cible les télécommunications, exploitant les réseaux d'itinérance GPRS GTPDOOR Linux Malware Targets Telecoms, Exploiting GPRS Roaming Networks (lien direct) |

Les chasseurs de menaces ont découvert un nouveau logiciel malveillant Linux appelé & nbsp; gtpdoor & nbsp; qui \\ est conçu pour être déployé dans des réseaux de télécommunications qui sont adjacents aux échanges d'itinérance GPRS (GRX)

Le & nbsp; malware & nbsp; est nouveau dans le fait qu'il exploite le protocole de tunneling GPRS (GTP) pour les communications de commandement et de contrôle (C2).

GPRS Roaming permet aux abonnés d'accéder à leurs services GPRS pendant qu'ils sont

Threat hunters have discovered a new Linux malware called GTPDOOR that\'s designed to be deployed in telecom networks that are adjacent to GPRS roaming exchanges (GRX) The malware is novel in the fact that it leverages the GPRS Tunnelling Protocol (GTP) for command-and-control (C2) communications. GPRS roaming allows subscribers to access their GPRS services while they are |

Malware Threat | ★★ | ||

| 2024-02-29 16:36:18 | NOUVEAU MALWORE MALWORE BIFost pour Linux Mimics VMware Domain for Evasion New Bifrost malware for Linux mimics VMware domain for evasion (lien direct) |

Une nouvelle variante Linux de la Troie (rat) à accès à distance Bifrost utilise plusieurs nouvelles techniques d'évasion, y compris l'utilisation d'un domaine trompeur qui a été fait apparaître comme faisant partie de VMware.[...]

A new Linux variant of the Bifrost remote access trojan (RAT) employs several novel evasion techniques, including the use of a deceptive domain that was made to appear as part of VMware. [...] |

Malware | ★★★ | ||

| 2024-02-29 16:27:11 | Les gangs de ransomwares font attention aux infostelleurs, alors pourquoi ne soyez pas? Ransomware gangs are paying attention to infostealers, so why aren\\'t you? (lien direct) |

Les analystes mettent en garde contre le grand saut dans l'activité malveillante de prélèvement de crédit l'année dernière Il semble y avoir une augmentation de l'intérêt des cybercriminels dans les infostelleurs & # 8211;Malware conçu pour glisser des mots de passe du compte en ligne, des informations financières et d'autres données sensibles à partir de PC infectés & # 8211;En tant que moyen relativement bon marché et facile de prendre pied dans les environnements des organisations \\ 'pour déployer des ransomwares dévastateurs.…

Analysts warn of big leap in cred-harvesting malware activity last year There appears to be an uptick in interest among cybercriminals in infostealers – malware designed to swipe online account passwords, financial info, and other sensitive data from infected PCs – as a relatively cheap and easy way to get a foothold in organizations\' IT environments to deploy devastating ransomware.… |

Ransomware Malware | ★★★ | ||

| 2024-02-29 13:47:00 | Lazarus exploite les fautes de frappe pour faufiler les logiciels malveillants PYPI dans les systèmes de développement Lazarus Exploits Typos to Sneak PyPI Malware into Dev Systems (lien direct) |

Le groupe de piratage nord-coréen nord-coréen Lazarus a téléchargé quatre packages dans le référentiel d'index de package Python (PYPI) dans le but d'infecter les systèmes de développeurs par des logiciels malveillants.

Les packages, maintenant supprimés, sont & nbsp; pycryptoenv, & nbsp; pycryptoconf, & nbsp; quasarlib et & nbsp; swapmempool.Ils ont été téléchargés collectivement 3 269 fois, PycryptoConf représentant le plus

The notorious North Korean state-backed hacking group Lazarus uploaded four packages to the Python Package Index (PyPI) repository with the goal of infecting developer systems with malware. The packages, now taken down, are pycryptoenv, pycryptoconf, quasarlib, and swapmempool. They have been collectively downloaded 3,269 times, with pycryptoconf accounting for the most |

Malware | APT 38 | ★★★★ | |

| 2024-02-29 11:30:00 | Les logiciels malveillants du timbrestealer ciblent les victimes mexicaines avec des leurres d'impôt TimbreStealer Malware Targets Mexican Victims with Tax-Related Lures (lien direct) |

Le fabricant du Trojan Mispadu a commencé à distribuer un nouvel infostecteur avec des leurres financiers aux utilisateurs mexicains, a trouvé Cisco Talos

The maker of the Mispadu Trojan started distributing a new infostealer with financial lures to Mexican users, Cisco Talos found |

Malware | ★★ | ||

| 2024-02-29 11:19:00 | Hackers chinois exploitant des défauts VPN Ivanti pour déployer de nouveaux logiciels malveillants Chinese Hackers Exploiting Ivanti VPN Flaws to Deploy New Malware (lien direct) |

Au moins deux clusters de cyber-espionnage liés à la Chine différents, suivis en tant que & nbsp; un5325 & nbsp; et & nbsp; unc3886, ont été attribués à l'exploitation des défauts de sécurité dans les appareils VPN sécurisés Ivanti Connect.

UNC5325 abusé & nbsp; CVE-2024-21893 & nbsp; pour livrer une large gamme de nouveaux logiciels malveillants appelés littlelamb.wooltea, pitstop, pitdog, pitjet et pithook, ainsi que tentant de maintenir

At least two different suspected China-linked cyber espionage clusters, tracked as UNC5325 and UNC3886, have been attributed to the exploitation of security flaws in Ivanti Connect Secure VPN appliances. UNC5325 abused CVE-2024-21893 to deliver a wide range of new malware called LITTLELAMB.WOOLTEA, PITSTOP, PITDOG, PITJET, and PITHOOK, as well as attempted to maintain |

Malware | ★★★ | ||

| 2024-02-29 04:46:11 | ACEMAGIQUE DE PC chinois a personnalisé ses propres machines pour être infectée par des logiciels malveillants Chinese PC-maker Acemagic customized its own machines to get infected with malware (lien direct) |

a essayé d'accélérer les temps de démarrage, peut-être en jouant avec \\ 'Windows Source Code \', a fini par construire une rampe virale Le fabricant de PC chinois Acemagic a admis certains de ses produits expédiés avecmalware préinstallé.…

Tried to speed boot times, maybe by messing with \'Windows source code\', ended up building a viral on-ramp Chinese PC maker Acemagic has admitted some of its products shipped with pre-installed malware.… |

Malware | ★★★★ | ||

| 2024-02-28 20:29:56 | La campagne de cyber-espionnage iranienne présumée cible le Moyen-Orient Aerospace, les industries de la défense Suspected Iranian cyber-espionage campaign targets Middle East aerospace, defense industries (lien direct) |

Une campagne de cyber-espionnage en cours qui utilise des logiciels malveillants uniques contre les industries de l'aérospatiale, de l'aviation et de la défense au Moyen-Orient semble avoir des liens avec l'Iran, selon des chercheurs en sécurité.L'opération cible des entités en Israël et aux Émirats arabes unis (EAU) - et potentiellement en Turquie, en Inde et en Albanie - selon les analystes de mandiant , le

Une campagne de cyber-espionnage en cours qui utilise des logiciels malveillants uniques contre les industries de l'aérospatiale, de l'aviation et de la défense au Moyen-Orient semble avoir des liens avec l'Iran, selon des chercheurs en sécurité.L'opération cible des entités en Israël et aux Émirats arabes unis (EAU) - et potentiellement en Turquie, en Inde et en Albanie - selon les analystes de mandiant , le

An ongoing cyber-espionage campaign that uses unique malware against the aerospace, aviation and defense industries in the Middle East appears to have links to Iran, security researchers say. The operation is targeting entities in Israel and the United Arab Emirates (UAE) - and potentially Turkey, India and Albania - according to analysts at Mandiant, the

An ongoing cyber-espionage campaign that uses unique malware against the aerospace, aviation and defense industries in the Middle East appears to have links to Iran, security researchers say. The operation is targeting entities in Israel and the United Arab Emirates (UAE) - and potentially Turkey, India and Albania - according to analysts at Mandiant, the |

Malware | ★★ | ||

| 2024-02-28 19:25:59 | La campagne de phishing cible les contribuables mexicains avec des leurres sur le thème des impôts Phishing Campaign Targets Mexican Taxpayers With Tax-Themed Lures (lien direct) |

a PHIGHISH La campagne vise des utilisateurs au Mexique avec des leurres sur le thème des impôts, selon les chercheurs de Cisco Talos.

Les e-mails de phishing disent que les utilisateurs vers un site Web qui tentent de les inciter à télécharger une nouvelle souche de logiciels malveillants de volée d'informations appelés «Timbrester».

a PHIGHISH La campagne vise des utilisateurs au Mexique avec des leurres sur le thème des impôts, selon les chercheurs de Cisco Talos.

Les e-mails de phishing disent que les utilisateurs vers un site Web qui tentent de les inciter à télécharger une nouvelle souche de logiciels malveillants de volée d'informations appelés «Timbrester».

A phishing campaign is targeting users in Mexico with tax-themed lures, according to researchers at Cisco Talos.

The phishing emails direct users to a website that attempts to trick them into downloading a new strain of information-stealing malware called “TimbreStealer.”

A phishing campaign is targeting users in Mexico with tax-themed lures, according to researchers at Cisco Talos.

The phishing emails direct users to a website that attempts to trick them into downloading a new strain of information-stealing malware called “TimbreStealer.” |

Malware | ★★ | ||

| 2024-02-28 19:25:55 | Changeur de jeu: malware de vol biométrique Game-Changer: Biometric-Stealing Malware (lien direct) |

|

Malware | ★★ | ||

| 2024-02-28 18:07:30 | Les cyberattaques attirent les diplomates de l'UE avec des offres de dégustation de vin Cyberattackers Lure EU Diplomats With Wine-Tasting Offers (lien direct) |

Une attaque ciblée visant à exploiter les relations géopolitiques entre l'Inde et l'Europe fournit des logiciels de porte dérobée sans papiers sans papiers auparavant sans papiers.

A targeted attack aiming to exploit geopolitical relations between India and Europe delivers previously undocumented, uniquely evasive backdoor malware. |

Malware Threat | ★★★★ | ||

| 2024-02-28 16:56:43 | Calendrier Meeting Links utilisés pour diffuser des logiciels malveillants Mac Calendar Meeting Links Used to Spread Mac Malware (lien direct) |

Les pirates malveillants visent des personnes dans l'espace de crypto-monnaie dans des attaques qui commencent par un lien ajouté au compte de la cible \\ à Calendly, une application de calendrier gratuite populaire pour la planification des rendez-vous et des réunions.Les attaquants se faisaient passer pour des investisseurs de crypto-monnaie et demandent à planifier une conférence téléphonique vidéo.Mais cliquer sur le lien de réunion fourni par les escrocs invite l'utilisateur à exécuter un script qui installe discrètement les logiciels malveillants sur les systèmes macOS.

Malicious hackers are targeting people in the cryptocurrency space in attacks that start with a link added to the target\'s account at Calendly, a popular free calendar application for scheduling appointments and meetings. The attackers impersonate established cryptocurrency investors and ask to schedule a video conference call. But clicking the meeting link provided by the scammers prompts the user to run a script that quietly installs malware on macOS systems. |

Malware Conference | ★★ | ||

| 2024-02-28 13:13:00 | Timbrester malware se propage via l'escroquerie de phishing sur le thème des impôts cible les utilisateurs informatiques TimbreStealer Malware Spreading via Tax-themed Phishing Scam Targets IT Users (lien direct) |

Les utilisateurs mexicains ont été ciblés avec des leurres de phishing sur le thème des impôts au moins depuis novembre 2023 pour distribuer un logiciel malveillant Windows précédemment sans papiers appelé & nbsp; timbrester.

Cisco Talos, qui & nbsp; découvert & nbsp; l'activité, a décrit les auteurs comme qualifiés et que "l'acteur de menace a déjà utilisé des tactiques, des techniques et des procédures similaires (TTPS) pour distribuer un Troie bancaire connu

Mexican users have been targeted with tax-themed phishing lures at least since November 2023 to distribute a previously undocumented Windows malware called TimbreStealer. Cisco Talos, which discovered the activity, described the authors as skilled and that the "threat actor has previously used similar tactics, techniques and procedures (TTPs) to distribute a banking trojan known |

Malware | ★★ | ||

| 2024-02-28 12:21:28 | Les cyberespaces chinoises utilisent de nouveaux logiciels malveillants dans les attaques VPN ivanti Chinese Cyberspies Use New Malware in Ivanti VPN Attacks (lien direct) |

> Les acteurs de la menace chinoise ciblent les appareils VPN Ivanti avec de nouveaux logiciels malveillants conçus pour persister des mises à niveau du système.

>Chinese threat actors target Ivanti VPN appliances with new malware designed to persist system upgrades. |

Malware Threat | ★★★ | ||

| 2024-02-28 12:02:58 | Un filet de sécurité de la cyber-assurance A Cyber Insurance Backstop (lien direct) |

In the first week of January, the pharmaceutical giant Merck quietly settled its years-long lawsuit over whether orLes assureurs de propriété et de victimes ne couvriraient pas une réclamation de 700 millions de dollars déposée après la dévastatrice NotPetya Cyberattack en 2017. Les logiciels malveillants ont finalement infecté plus de 40 000 ordinateurs de Merck, ce qui a considérablement perturbé l'entreprise & # 8217; s Production de médicaments et de vaccins .Après que Merck a déposé sa réclamation de 700 millions de dollars, les assureurs du géant pharmaceutique ont fait valoir qu'ils n'étaient pas tenus de couvrir les dommages du malware parce que la cyberattaque était largement attribuée au gouvernement russe et a donc été exclue des biens standard et des pertes standardCouverture d'assurance en tant que A & # 8220; acte hostile ou guerrier. & # 8221; ...

In the first week of January, the pharmaceutical giant Merck quietly settled its years-long lawsuit over whether or not its property and casualty insurers would cover a $700 million claim filed after the devastating NotPetya cyberattack in 2017. The malware ultimately infected more than 40,000 of Merck’s computers, which significantly disrupted the company’s drug and vaccine production. After Merck filed its $700 million claim, the pharmaceutical giant’s insurers argued that they were not required to cover the malware’s damage because the cyberattack was widely attributed to the Russian government and therefore was excluded from standard property and casualty insurance coverage as a “hostile or warlike act.”... |

Malware | ★★ | ||

| 2024-02-28 10:30:36 | Securonix Threat Research Knowledge Sharing Series: Lot (DOS) Obfuscation ou Dosfusccation: pourquoi il est en augmentation, et comment les attaquants se cachent dans l'obscurité Securonix Threat Research Knowledge Sharing Series: Batch (DOS) Obfuscation or DOSfuscation: Why It\\'s on the Rise, and How Attackers are Hiding in Obscurity (lien direct) |

La recherche sur les menaces de Securonix a surveillé une tendance connue sous le nom de fusccation ou dosfuscation par lots (DOS) où un nombre accru d'échantillons de logiciels malveillants utilise le code obscurci contenu dans des scripts par lots ou DOS.Cette tendance a probablement été provoquée lorsque Microsoft a pris la décision de désactiver l'exécution des macro dans les produits de bureau par défaut.Depuis lors, il y a eu une augmentation de l'exécution basée sur les raccourcis (.LNK Fichier) provenant des pièces jointes archivées.Naturellement, l'obscuscation CMD est le chemin naturel car tout ce qui est passé en ligne de commande dans un fichier de raccourci sera probablement principalement exécuté à l'aide de CMD.exe comme processus initial

Securonix Threat Research has been monitoring a trend known as batch (DOS) fuscation or DOSfuscation where an increased number of malware samples use obfuscated code contained within batch or DOS-based scripts. This trend was likely brought about when Microsoft made the decision to disable macro execution in Office products by default. Since then, there has been a rise in shortcut-based (.lnk file) execution coming from archived email attachments. Naturally, CMD obfuscation is the natural path as any passed in command line into a shortcut file will likely be primarily executed using cmd.exe as the initial process |

Malware Threat Prediction | ★★★ | ||

| 2024-02-28 10:04:50 | Le Japon met en garde contre les packages PYPI malveillants créés par des pirates nord-coréens Japan warns of malicious PyPi packages created by North Korean hackers (lien direct) |

L'équipe de réponse aux incidents de sécurité informatique du Japon (JPCERT / CC) avertit que le célèbre groupe de piratage nord-coréen Lazarus a téléchargé quatre packages PYPI malveillants pour infecter les développeurs par malware.[...]

Japan\'s Computer Security Incident Response Team (JPCERT/CC) is warning that the notorious North Korean hacking group Lazarus has uploaded four malicious PyPI packages to infect developers with malware. [...] |

Malware | APT 38 | ★★ | |

| 2024-02-27 20:31:31 | La campagne Timbrester cible les utilisateurs mexicains avec des leurres financiers TimbreStealer Campaign Targets Mexican Users with Financial Lures (lien direct) |

#### Description

Talos a observé une campagne de spam de phishing ciblant les victimes potentielles au Mexique, attirant les utilisateurs à télécharger un nouveau voleur d'informations obscurcis Talos appelle Timbrester, qui est actif depuis au moins novembre 2023. Il contient plusieurs modules intégrés utilisés pour l'orchestration, le décryptage et la protection dele malware binaire.

Cet acteur de menace a été observé distribuant Timbrester via une campagne de spam utilisant des thèmes mexicains liés à l'impôt à partir du moins en novembre 2023. L'acteur de menace a déjà utilisé des tactiques, des techniques et des procédures similaires (TTPS) pour distribuer un trojan bancaire connu sous le nom de «Mispadu».

#### URL de référence (s)

1. https://blog.talosintelligence.com/timbrestealer-campaign-targets-mexican-users/

#### Date de publication

27 février 2024

#### Auteurs)

Guilherme Veree

Jacob Finn

Tucker Favreau

Jacob Stanfill

James Nutland

#### Description Talos has observed a phishing spam campaign targeting potential victims in Mexico, luring users to download a new obfuscated information stealer Talos is calling TimbreStealer, which has been active since at least November 2023. It contains several embedded modules used for orchestration, decryption and protection of the malware binary. This threat actor was observed distributing TimbreStealer via a spam campaign using Mexican tax-related themes starting in at least November 2023. The threat actor has previously used similar tactics, techniques and procedures (TTPs) to distribute a banking trojan known as “Mispadu.” #### Reference URL(s) 1. https://blog.talosintelligence.com/timbrestealer-campaign-targets-mexican-users/ #### Publication Date February 27, 2024 #### Author(s) Guilherme Venere Jacob Finn Tucker Favreau Jacob Stanfill James Nutland |

Spam Malware Threat | ★★ | ||

| 2024-02-27 11:00:00 | L'évolution du point de terminaison - passant des critères de terminaison traditionnels aux charges de travail cloud ou conteneurisées et les solutions de sécurité pour les protéger The endpoint evolution - Evolving from traditional endpoints to cloud or containerized workloads and the security solutions to protect them (lien direct) |

As organizations grow and more endpoints are added across the enterprise, they create an increasingly broad attack surface sophisticated attackers are looking to compromise. According to the 2019 Endpoint Security Trends Report 70% of breaches originate at the endpoint¹. That is likely because endpoints typically represent the Intersection between humans and machines creating vulnerable points of entry for cybercriminals. This is why it is increasingly important to secure your endpoints.

Growth in endpoints

An endpoint is defined as any computing device that communicates back and forth with a network to which it is connected. Some end user devices serve as an interface with human users while others are servers that communicate with other endpoints on the network. Traditional endpoints began as physical devices including servers, workstations, desktops, and laptops, all connected to a corporate network. When smartphones and tablets became handheld computing devices with access to corporate email, document sharing and collaboration tools the number of endpoints at least doubled.

Then came the rise of the Internet of Things (IoT) including devices like printers, webcams, smartwatches, and thermostats, all of which are connected to the network. Industries like healthcare and manufacturing are using millions of IoT sensors to collect and exchange data. This continued growth in IoT only increases the number of endpoints that need to be protected.

Another contribution to the growth in endpoints is the migration to the cloud. It is estimated that 67% of enterprise infrastructure is cloud-based². This cloud transformation is the evolution from physical devices to virtualization and containerization.

Endpoint virtualization

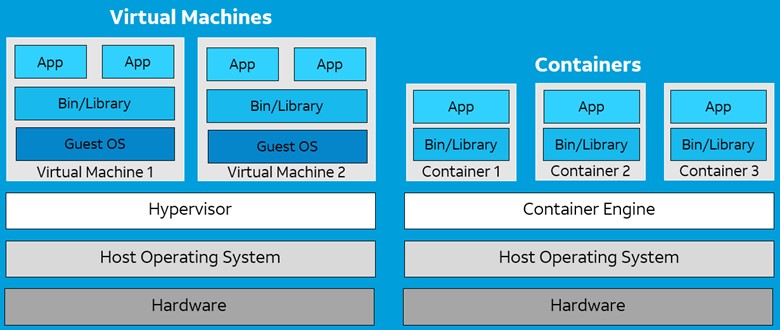

The cloud is a multi-tenant environment where multiple users run services on the same server hardware. Virtualization and containerization are both virtualization technologies that separate the host operating system from the programs that run in them.

Virtualization is achieved using a hypervisor, which splits CPU, RAM, and storage resources between multiple virtual machines (VMs). Each VM behaves like a separate computer that gets a guest operating system and each VM is independent of each other. This allows organizations to run multiple OS instances on a single server.

Containerization, on the other hand, runs a single host OS instance and uses a container engine to help package applications into container images that can be easily deployed and re-used. By splitting each individual application function or microservice into containers they can operate independently to improve enterprise resilience and scalability. Kubernetes then manages the orchestration of multiple containers. VMs and containers present very different security challenges so let’s look at the evolution of endpoint security and the solutions that meet the needs of complex customer environments.

Securing endpoints

For decades, organizations have heavily relied on antivirus (AV) software to secure endpoints. However, traditional antivirus worked by matching known malicious signatures in a database and can no longer protect against today’s sophisticated threats. Modern endpoint security solutions are less signature-based and much more behavior-based. Endpoint protection platforms (EPP) offer cloud native architectures that provide a layered defense against fileless attacks using machine learning and behavioral AI to protect against malicious activity. Endpoint detection and response (EDR) solutions went beyond protection by recording and storing endpoint-system level behaviors to detect malicious threats.

EDR solutions use data analytics combined with threat intelligence feeds to provide incident responders with the forensic data for completing investigations and threat hunting. In addi

Virtualization is achieved using a hypervisor, which splits CPU, RAM, and storage resources between multiple virtual machines (VMs). Each VM behaves like a separate computer that gets a guest operating system and each VM is independent of each other. This allows organizations to run multiple OS instances on a single server.

Containerization, on the other hand, runs a single host OS instance and uses a container engine to help package applications into container images that can be easily deployed and re-used. By splitting each individual application function or microservice into containers they can operate independently to improve enterprise resilience and scalability. Kubernetes then manages the orchestration of multiple containers. VMs and containers present very different security challenges so let’s look at the evolution of endpoint security and the solutions that meet the needs of complex customer environments.

Securing endpoints

For decades, organizations have heavily relied on antivirus (AV) software to secure endpoints. However, traditional antivirus worked by matching known malicious signatures in a database and can no longer protect against today’s sophisticated threats. Modern endpoint security solutions are less signature-based and much more behavior-based. Endpoint protection platforms (EPP) offer cloud native architectures that provide a layered defense against fileless attacks using machine learning and behavioral AI to protect against malicious activity. Endpoint detection and response (EDR) solutions went beyond protection by recording and storing endpoint-system level behaviors to detect malicious threats.

EDR solutions use data analytics combined with threat intelligence feeds to provide incident responders with the forensic data for completing investigations and threat hunting. In addi |

Malware Tool Vulnerability Threat Mobile Cloud | ★★ | ||

| 2024-02-27 00:36:02 | Malware de phishing qui envoie des informations volées à l'aide de l'API Telegram Phishing Malware That Sends Stolen Information Using Telegram API (lien direct) |

l'année dernière, Ahnlab Security Intelligence Center (ASEC) a introduit des fichiers de script de phishing qui utilisaient Telegram pour divulguer des informations utilisateur[1].Récemment, plusieurs scripts de phishing utilisant Telegram sont distribués sans discrimination à travers des mots clés tels que les remises et les reçus.Contrairement aux fichiers de script de phishing qui ont été distribués au début, les derniers fichiers sont obscurcis pour éviter la détection.Semblable au passé, ils sont distribués en utilisant divers moyens et tactiques tels que inciter les utilisateurs à se connecter pour ouvrir des fichiers protégés ou ...

Last year, AhnLab SEcurity intelligence Center (ASEC) introduced phishing script files that used Telegram to leak user information [1]. Recently, several phishing scripts using Telegram are being distributed indiscriminately through keywords such as remittance and receipts. Unlike the phishing script files that were distributed in the early days, the latest files are obfuscated to avoid detection. Similar to the past, they are being distributed using various means and tactics such as prompting users to login to open protected files or... |

Malware | ★★★ | ||

| 2024-02-26 20:46:17 | Analysis of Nood RAT Used in Attacks Against Linux (Gh0st RAT\'s Variant) (lien direct) | #### Description

Ahnlab Security Intelligence Center (ASEC) a découvert que Nood Rat, une variante de GH0ST RAT qui fonctionne dans Linux, est utilisé dans des attaques de logiciels malveillants.Nood Rat est un malware de porte dérobée qui peut recevoir des commandes du serveur C&C pour effectuer des activités malveillantes telles que le téléchargement de fichiers malveillants, le vol de fichiers internes de systèmes \\ 'et l'exécution de commandes.Bien que simple en forme, il est équipé d'une fonction de chiffrement pour éviter la détection des paquets de réseau.

Nood Rat est développé à l'aide d'un constructeur qui permet à l'acteur de menace de créer du binaire x86 ou x64 basé sur l'architecture et de choisir et d'utiliser le binaire qui correspond au système cible.Le malware a une fonctionnalité qui modifie son nom afin de se déguiser en programme légitime.L'acteur de menace est en mesure de décider du faux nom de processus du malware \\ pendant la phase de développement.

#### URL de référence (s)

1. https://asec.ahnlab.com/en/62144/

#### Date de publication

25 février 2024

#### Auteurs)

Sanseo

#### Description AhnLab Security Intelligence Center (ASEC) has discovered that Nood RAT, a variant of Gh0st RAT that works in Linux, is being used in malware attacks. Nood RAT is a backdoor malware that can receive commands from the C&C server to perform malicious activities such as downloading malicious files, stealing systems\' internal files, and executing commands. Although simple in form, it is equipped with an encryption feature to avoid network packet detection. Nood RAT is developed using a builder that allows the threat actor to create x86 or x64 binary based on the architecture and choose and use the binary that fits the target system. The malware has a feature that changes its name in order to disguise itself as a legitimate program. The threat actor is able to decide the malware\'s fake process name during the development stage. #### Reference URL(s) 1. https://asec.ahnlab.com/en/62144/ #### Publication Date February 25, 2024 #### Author(s) Sanseo |

Malware Threat | ★★ | ||

| 2024-02-26 20:24:00 | Nouvelles attaques de chargeur IDAT en utilisant la stéganographie pour déployer Remcos Rat New IDAT Loader Attacks Using Steganography to Deploy Remcos RAT (lien direct) |

Les entités ukrainiennes basées en Finlande ont été ciblées dans le cadre d'une campagne malveillante distribuant un cheval de Troie à distance commercial connu sous le nom de Remcos Rat à l'aide d'un chargeur de logiciels malveillants appelée IDAT Loader.

L'attaque a été attribuée à un acteur de menace suivi par l'équipe d'intervention d'urgence informatique d'Ukraine (CERT-UA) en vertu du surnom UAC-0184.

"L'attaque, dans le cadre du chargeur IDAT, a utilisé

Ukrainian entities based in Finland have been targeted as part of a malicious campaign distributing a commercial remote access trojan known as Remcos RAT using a malware loader called IDAT Loader. The attack has been attributed to a threat actor tracked by the Computer Emergency Response Team of Ukraine (CERT-UA) under the moniker UAC-0184. "The attack, as part of the IDAT Loader, used |

Malware Threat Commercial | ★★ | ||

| 2024-02-26 19:57:01 | UAC-0184 cible l'entité ukrainienne en Finlande avec Remcos Rat UAC-0184 Targets Ukrainian Entity in Finland With Remcos RAT (lien direct) |

Le logiciel malveillant IDAT Loader a été utilisé pour livrer l'outil de cyber-espionnage, en utilisant la stéganographie, une technique rarement vue dans les attaques du monde réel.

The IDAT Loader malware was used to deliver the cyber espionage tool, employing steganography, a seldom-seen technique in real-world attacks. |

Malware Tool | ★★ | ||

| 2024-02-26 16:30:00 | Expert avertit une activité de logiciels malveillants en pleine croissance Expert Warns of Growing Android Malware Activity (lien direct) |

Kaspersky a déclaré qu'en 2023, le nombre d'attaques mobiles a grimpé à près de 33,8 millions

Kaspersky said that in 2023, the number of mobile attacks soared to nearly 33.8 million |

Malware Mobile | ★★ | ||

| 2024-02-26 15:21:00 | Les chevaux de Troie bancaires ciblent l'Amérique latine et l'Europe via Google Cloud Run Banking Trojans Target Latin America and Europe Through Google Cloud Run (lien direct) |

Les chercheurs en cybersécurité mettent en garde contre un pic dans les campagnes de phishing par e-mail qui armement le service Google Cloud Run pour livrer divers chevaux de Troie bancaires tels que & nbsp; Astaroth & nbsp; (aka guildma), & nbsp; mekotio et & nbsp; Ousaban & nbsp; (aka javali) to ciblers à travers letin; OUSABAN & NBSP; (AKA JAVALI) pour cibler à travers le latin;Amérique (Latam) et Europe.

"Les chaînes d'infection associées à ces familles de logiciels malveillants comportent l'utilisation de malveillants

Cybersecurity researchers are warning about a spike in email phishing campaigns that are weaponizing the Google Cloud Run service to deliver various banking trojans such as Astaroth (aka Guildma), Mekotio, and Ousaban (aka Javali) to targets across Latin America (LATAM) and Europe. "The infection chains associated with these malware families feature the use of malicious |

Malware Cloud | ★★ | ||

| 2024-02-26 11:00:00 | Construire une cyber-résilience contre l'ingénierie sociale alimentée par l'IA Building Cyber resilience against AI-powered social engineering (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. Exploring advanced AI tactics in social engineering and effective strategies for cyber defense Long-standing as a significant threat in the business world, social engineering attacks constitute a major portion of global cyberattacks. An average business regularly faces a substantial number of such attacks every year. These attacks manifest in various forms, from intricate phishing emails to complex interactions designed to deceive employees, often leading to grave outcomes. This alarming reality is further underscored by the following statistics: · Social engineering is implicated in 98% of all cyberattacks · Approximately 90% of malicious data breaches occur due to social engineering · The typical organization faces over 700 social engineering attacks each year · The average cost incurred from a social engineering attack is about $130,000 | Malware Tool Vulnerability Threat | ★★ | ||

| 2024-02-26 08:00:20 | Le paysage des menaces de logiciels malveillants mobiles en 2023 The mobile malware threat landscape in 2023 (lien direct) |

Ce rapport détaille les statistiques et les tendances clés associées aux logiciels malveillants mobiles: Google Play Trojans, Malicents Messaging App Mods et autres.

This report details statistics and key trends associated with mobile malware: Google Play Trojans, malicious messaging app mods, and others. |

Malware Threat Studies Mobile | ★★★★ | ||

| 2024-02-26 02:14:17 | Analyse du rat Nood utilisé dans les attaques contre Linux (variante de Gh0st Rat \\) Analysis of Nood RAT Used in Attacks Against Linux (Gh0st RAT\\'s Variant) (lien direct) |

Ahnlab Security Intelligence Center (ASEC) a récemment découvert que Nood Rat était utilisé dans les attaques de logiciels malveillants.Nood Rat est une variante de GH0st Rat qui fonctionne dans Linux.Bien que le nombre de rats GH0ST pour Linux soit inférieur à celle du rat GH0ST pour Windows, les cas de rat GH0ST pour Linux sont collectés en continu.NOOD RAT est classé comme une variante du rat GH0ST en fonction de la similitude du code avec les codes précédents de Gh0st Rat [1].Un constructeur utilisé ...

AhnLab SEcurity intelligence Center (ASEC) recently discovered that Nood RAT is being used in malware attacks. Nood RAT is a variant of Gh0st RAT that works in Linux. Although the number of Gh0st RAT for Linux is fewer compared to Gh0st RAT for Windows, the cases of Gh0st RAT for Linux are continuously being collected. Nood RAT is categorized as a variant of Gh0st RAT based on the code’s similarity with previous codes from Gh0st RAT [1]. A builder used... |

Malware | ★★ | ||

| 2024-02-24 16:43:02 | Logiciel du ministère russe arrière avec malware konni nord-coréen Russian Ministry Software Backdoored with North Korean KONNI Malware (lien direct) |

> Par waqas

ami ou ennemi?

Ceci est un article de HackRead.com Lire la publication originale: Backdoor du logiciel du ministère russe avec des logiciels malveillants konni nord-coréens

>By Waqas Friend or Foe? This is a post from HackRead.com Read the original post: Russian Ministry Software Backdoored with North Korean KONNI Malware |

Malware | ★★★ | ||

| 2024-02-23 22:38:00 | Ensemble PYPI dormant compromis pour répandre Nova Sentinel MALWORED Dormant PyPI Package Compromised to Spread Nova Sentinel Malware (lien direct) |

Un package dormant disponible sur le référentiel Python Package Index (PYPI) a été mis à jour presque après deux ans pour propager un malware d'information sur le voleur appelé Nova Sentinel.

Le package, nommé & nbsp; django-log-tracker, a été publié pour la première fois au PYPI en avril 2022, selon la société de sécurité de la chaîne d'approvisionnement des logiciels Phylum, qui & nbsp; détecté & nbsp; une mise à jour anormale de la bibliothèque le 21 février,

A dormant package available on the Python Package Index (PyPI) repository was updated nearly after two years to propagate an information stealer malware called Nova Sentinel. The package, named django-log-tracker, was first published to PyPI in April 2022, according to software supply chain security firm Phylum, which detected an anomalous update to the library on February 21, |

Malware | ★★ | ||

| 2024-02-23 20:51:22 | Astaroth, Mekotio & Ousaban abusant Google Cloud Run dans les campagnes de logiciels malveillants axés sur LATAM Astaroth, Mekotio & Ousaban Abusing Google Cloud Run in LATAM-Focused Malware Campaigns (lien direct) |

#### Description

Depuis septembre 2023, Cisco Talos a observé une augmentation significative du volume de courriels malveillants tirant parti du service Google Cloud Run pour infecter les victimes potentielles avec des chevaux de Troie bancaires.

Les chaînes d'infection associées à ces familles de logiciels malveillants présentent l'utilisation de installateurs Microsoft malveillants (MSIS) qui fonctionnent comme des gouttes ou des téléchargeurs pour la charge utile des logiciels malveillants finaux.Les campagnes de distribution pour ces familles de logiciels malveillants sont liées, Astaroth et Mekotio distribués sous le même projet Google Cloud et Google Cloud Storage Bucket.Ousaban est également abandonné dans le cadre du processus d'infection Astaroth.

Le malware est distribué par e-mails qui sont envoyés à l'aide de thèmes liés aux factures ou aux documents financiers et fiscaux, et se présentent parfois comme étant envoyés par l'agence fiscale du gouvernement local dans le pays ciblé.Les e-mails contiennent des hyperliens vers Google Cloud Run, qui peuvent être identifiés en raison de l'utilisation de l'application Run [.] Comme domaine de niveau supérieur (TLD).Lorsque les victimes accèdent à ces hyperliens, elles sont redirigées vers les services Web d'exécution du cloud déployés par les acteurs de la menace et ont livré les composants nécessaires pour initier le processus d'infection.

#### URL de référence (s)

1. https://blog.talosintelligence.com/google-cloud-run-abuse/

#### Date de publication

20 février 2024

#### Auteurs)

Edmund Brumaghin

Ashley Shen

Holger Unterbrink

Guilherme Veree

#### Description Since September 2023, Cisco Talos have observed a significant increase in the volume of malicious emails leveraging the Google Cloud Run service to infect potential victims with banking trojans. The infection chains associated with these malware families feature the use of malicious Microsoft Installers (MSIs) that function as droppers or downloaders for the final malware payload(s). The distribution campaigns for these malware families are related, with Astaroth and Mekotio being distributed under the same Google Cloud Project and Google Cloud storage bucket. Ousaban is also being dropped as part of the Astaroth infection process. The malware is being distributed via emails that are being sent using themes related to invoices or financial and tax documents, and sometimes pose as being sent from the local government tax agency in the country being targeted. The emails contain hyperlinks to Google Cloud Run, which can be identified due to the use of run[.]app as the top-level domain (TLD). When victims access these hyperlinks, they are redirected to the Cloud Run web services deployed by the threat actors and delivered the components necessary to initiate the infection process. #### Reference URL(s) 1. https://blog.talosintelligence.com/google-cloud-run-abuse/ #### Publication Date February 20, 2024 #### Author(s) Edmund Brumaghin Ashley Shen Holger Unterbrink Guilherme Venere |

Malware Threat Cloud | ★★ | ||

| 2024-02-23 18:52:05 | Lovers \\ 'Spat?Ministère des affaires étrangères russes en Corée du Nord Lovers\\' Spat? North Korea Backdoors Russian Foreign Affairs Ministry (lien direct) |

D'abord Brad et Jennifer, maintenant Kim et Poutine?La romance est vraiment morte, car la Corée du Nord est surpris en train d'espionner (encore) son partenaire au nord avec le malware de Konni.

First Brad and Jennifer, now Kim and Putin? Romance truly is dead, as North Korea is caught spying (again) on its partner to the north with the Konni malware. |

Malware | ★★ | ||

| 2024-02-23 12:25:12 | \\ 'slashandgrab \\' Vulnérabilité de déconnexion largement exploitée pour la livraison de logiciels malveillants \\'SlashAndGrab\\' ScreenConnect Vulnerability Widely Exploited for Malware Delivery (lien direct) |

Vulnérabilité ConnectWise Screenconnect suivie sous le nom de CVE-2024-1709 et Slashandgrab exploité pour fournir des ransomwares et autres logiciels malveillants.

ConnectWise ScreenConnect vulnerability tracked as CVE-2024-1709 and SlashAndGrab exploited to deliver ransomware and other malware. |

Ransomware Malware Vulnerability | ★★ | ||

| 2024-02-23 00:28:12 | Trollagent qui infecte les systèmes lors du processus d'installation du programme de sécurité (groupe Kimsuk) TrollAgent That Infects Systems Upon Security Program Installation Process (Kimsuky Group) (lien direct) |

Ahnlab Security Intelligence Center (ASEC) a récemment découvert que les souches de logiciels malveillants sont téléchargées dans des systèmes lorsque les utilisateurs essaient de téléchargerProgrammes de sécurité d'un site Web coréen lié à la construction.La connexion est nécessaire pour utiliser les services de site Web, et divers programmes de sécurité doivent être installés pour se connecter. Parmi les programmes qui doivent être installés pour la connexion, l'un des installateurs avait des souches de logiciels malveillants à l'intérieur.Lorsque l'utilisateur télécharge et installe le programme d'installation, les souches de logiciels malveillants sont également installées avec la sécurité ...

AhnLab SEcurity intelligence Center (ASEC) recently discovered that malware strains are downloaded into systems when users try to download security programs from a Korean construction-related association’s website. Login is required to use the website’s services, and various security programs must be installed to log in. Among the programs that must be installed for login, one of the installers had malware strains inside. When the user downloads and installs the installer, the malware strains are also installed along with the security... |

Malware | ★★ | ||

| 2024-02-22 21:52:42 | New MaaS InfoStealer Malware Campaign Targeting Oil & Gas Sector (lien direct) | New MaaS InfoStealer Malware Campaign Targeting Oil & Gas Sector - Malware Update | Malware | ★★ | ||

| 2024-02-22 16:13:00 | Backdoor du logiciel du gouvernement russe pour déployer des logiciels malveillants de rat Konni Russian Government Software Backdoored to Deploy Konni RAT Malware (lien direct) |

Un programme d'installation d'un outil probablement utilisé par le département consulaire russe du ministère des Affaires étrangères (MID) a été détrommé pour livrer un cheval de Troie à distance appelé & nbsp; konni rat & nbsp; (aka & nbsp; updog).

Les résultats proviennent de la société allemande de cybersécurité DCSO, qui a lié l'activité à l'origine des acteurs de la République de Corée du peuple démocrate (DPRC) -nexus ciblant la Russie.

Le

An installer for a tool likely used by the Russian Consular Department of the Ministry of Foreign Affairs (MID) has been backdoored to deliver a remote access trojan called Konni RAT (aka UpDog). The findings come from German cybersecurity company DCSO, which linked the activity as originating from the Democratic People\'s Republic of Korea (DPRK)-nexus actors targeting Russia. The |

Malware Tool | ★★ | ||

| 2024-02-22 11:47:19 | (Déjà vu) Les données sur la menace de Sonicwall expose les profondeurs des cyberattaques;Propulse le besoin de fournisseurs de services gérés SonicWall Threat Data Exposes Depths of Cyberattacks; Propels the Need for Managed Service Providers (lien direct) |

Les données sur la menace de Sonicwall expose les profondeurs des cyberattaques;Propulse le besoin de fournisseurs de services gérés (MSPS)

• Les tentatives globales d'intrusion grimpent (+ 20%), alors que les acteurs de la menace diversifient les tactiques - augmentation des attaques à travers le monde

• Le ransomware s'intensifie tout au long de l'année (+ 27% en 2h) au pic pendant les mois d'été (+ 37%)

• Volume total de cryptojacking & # 8211;pics + 659% mondialement

• IoT exploit (+ 15%) et menaces cryptées (+ 117%) également sur la montée

• Sonicwall a découvert 293 989 \\ 'never-befre-vis \' malware variantes & # 8211;805 par jour

-

rapports spéciaux

SonicWall Threat Data Exposes Depths of Cyberattacks; Propels the Need for Managed Service Providers (MSPs) • Overall intrusion attempts climb (+20%), as threat actors diversify tactics - increase in attacks around the globe • Ransomware intensifies through the year (+27% in 2H) peaking during the summer months (+37%) • Total cryptojacking volume – spikes +659% globally • IoT exploit (+15%) and encrypted threats (+117%) also on the rise • SonicWall discovered 293,989 \'never-before-seen\' malware variants – 805 a day - Special Reports |

Malware Threat | ★★ | ||

| 2024-02-22 08:51:11 | Ransomware de verrouillage construisant secrètement le cryptor de nouvelle génération avant le retrait LockBit ransomware secretly building next-gen encryptor before takedown (lien direct) |

Les développeurs de ransomwares de Lockbit construisaient secrètement une nouvelle version de leur fichier cryware, surnommé Lockbit-ng-Dev - probablement un futur Lockbit 4.0, lorsque les forces de l'ordre ont enlevé l'infrastructure de Cybercriminal \\ plus tôt cette semaine.[...]

LockBit ransomware developers were secretly building a new version of their file encrypting malware, dubbed LockBit-NG-Dev - likely a future LockBit 4.0, when law enforcement took down the cybercriminal\'s infrastructure earlier this week. [...] |

Ransomware Malware | ★★ | ||

| 2024-02-21 20:23:19 | Les logiciels malveillants livrés par le phishing surtendent 276% Malware Delivered Through Phishing Surges 276% (lien direct) |

|

Malware | ★★★ | ||

| 2024-02-21 18:33:00 | Mustang Panda cible l'Asie avec des variantes avancées Doplugs Mustang Panda Targets Asia with Advanced PlugX Variant DOPLUGS (lien direct) |

L'acteur de menace lié à la Chine connue sous le nom de Mustang Panda a ciblé divers pays asiatiques à l'aide d'une variante de la porte dérobée Plugx (AKA Korplug) surnommée Doplugs.

"Le jeu de malware Plugx personnalisé est différent du type général du malware Plugx qui contient un module de commande de porte dérobée terminé, et que le premier n'est utilisé que pour télécharger le second", Trend Micro Researchs Sunny Lu

The China-linked threat actor known as Mustang Panda has targeted various Asian countries using a variant of the PlugX (aka Korplug) backdoor dubbed DOPLUGS. "The piece of customized PlugX malware is dissimilar to the general type of the PlugX malware that contains a completed backdoor command module, and that the former is only used for downloading the latter," Trend Micro researchers Sunny Lu |

Malware Threat Prediction | ★★★ | ||

| 2024-02-21 18:00:49 | New Linux malware «Migo» exploite Redis pour le cryptojacking, désactive la sécurité New Linux Malware “Migo” Exploits Redis for Cryptojacking, Disables Security (lien direct) |

par deeba ahmed

Campagne de logiciels malveillants Migo: RootKit en mode utilisateur cache le cryptojacking sur les systèmes Linux.

Ceci est un article de HackRead.com Lire le post original: New Linux Malware & # 8220; Migo & # 8221;Exploite Redis pour le cryptojacking, désactive la sécurité

By Deeba Ahmed Migo Malware Campaign: User-Mode Rootkit Hides Cryptojacking on Linux Systems. This is a post from HackRead.com Read the original post: New Linux Malware “Migo” Exploits Redis for Cryptojacking, Disables Security |

Malware | ★★ |

To see everything:

Our RSS (filtrered)