What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-11-17 10:25:41 | Fortinet révèle une vulnérabilité critique dans le serveur de rapport Fortisiem (CVE-2023-36553): Patch maintenant Fortinet Reveals Critical Vulnerability in FortiSIEM Report Server (CVE-2023-36553): Patch Now (lien direct) |

Fortinet, un principal fournisseur de cybersécurité, a récemment émis un avis pour une vulnérabilité critique ayant un impact sur ...

Fortinet, a leading cybersecurity provider, has recently issued an advisory for a critical vulnerability impacting... |

Vulnerability | ★★★ | ||

| 2023-11-17 10:23:29 | Exploitation de vulnérabilité citrichlée suspectée dans l'attaque de ransomware Toyota CitrixBleed Vulnerability Exploitation Suspected in Toyota Ransomware Attack (lien direct) |

> Toyota Financial Services a été frappée par une attaque de ransomware qui pourrait avoir impliqué l'exploitation de la vulnérabilité agricole.

>Toyota Financial Services has been hit by a ransomware attack that may have involved exploitation of the CitrixBleed vulnerability. |

Ransomware Vulnerability | ★★ | ||

| 2023-11-17 08:06:42 | Prédire l'exploitation de la vulnérabilité pour la cybersécurité proactive: qu'est-ce que les EPS \\, et comment les SVR peuvent-ils l'améliorer? Predicting Vulnerability Exploitation for Proactive Cybersecurity: What\\'s EPSS, and How Can SVRS Enhance It? (lien direct) |

Prédire de près les résultats avant d'agir est un aspect fondamental de la prise de décision efficace.Que ce soit dans ...

Predicting outcomes closely before taking action is a fundamental aspect of effective decision-making. Whether in... |

Vulnerability | ★★★ | ||

| 2023-11-16 21:00:00 | \\ 'Cachewarp \\' AMD VM Bug ouvre la porte à l'escalade des privilèges \\'CacheWarp\\' AMD VM Bug Opens the Door to Privilege Escalation (lien direct) |

Les universitaires en Allemagne ont compris comment inverser le temps dans les environnements de virtualisation AMD, puis récolter le butin.

Academics in Germany figured out how to reverse time in AMD virtualization environments, then reap the spoils. |

Vulnerability | ★★★ | ||

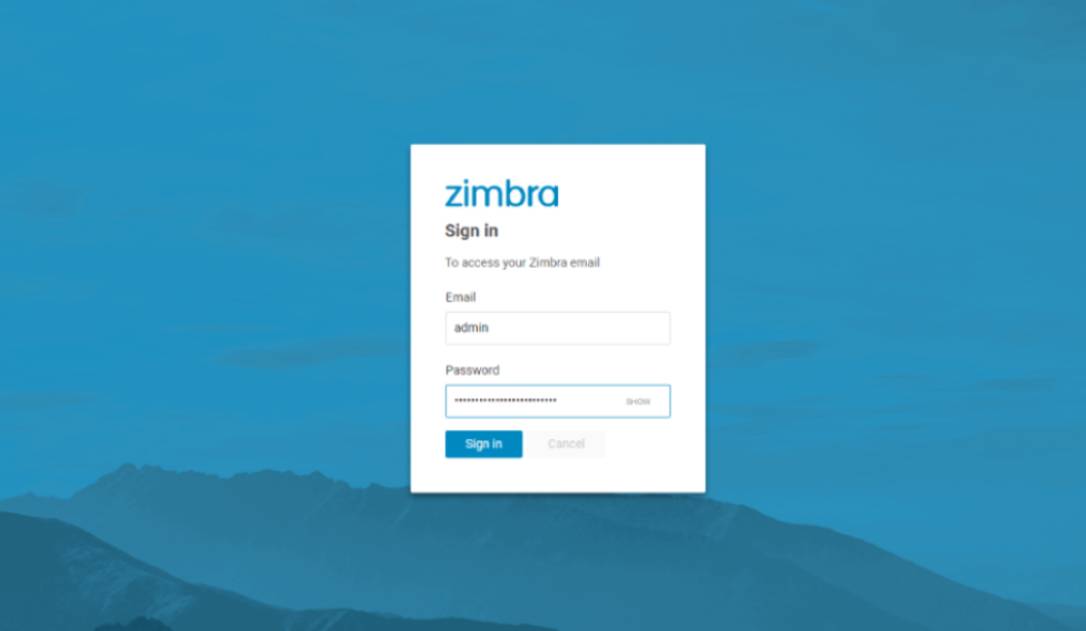

| 2023-11-16 20:07:41 | Zimbra 0-Day utilisé pour voler des données par e-mail aux organisations gouvernementales Zimbra 0-Day Used to Steal Email Data From Government Organizations (lien direct) |

#### Description

Le groupe d'analyse des menaces de Google (TAG) a découvert un exploit de 0 jours dans le viseur ciblant la collaboration de Zimbra, utilisé pour voler des données de courrier électronique à des organisations gouvernementales internationales suivis sous le nom de CVE-2023-37580.

Tag a d'abord découvert la vulnérabilité de Scripting (XSS) reflétée de 0 jour, en juin, lorsqu'il a été activement exploité dans des attaques ciblées contre le serveur de messagerie de Zimbra \\.Zimbra a poussé un hotfix à leur github public le 5 juillet 2023 et a publié un avis initial avec des prévisions de correction le 13 juillet 2023.

Tag a observé trois groupes de menaces exploitant la vulnérabilité avant la publication du patch officiel, y compris des groupes qui ont peut-être appris le bogue après que le correctif a été initialement rendu public sur Github.Tag a découvert une quatrième campagne en utilisant la vulnérabilité XSS après la sortie du patch officiel.Trois de ces campagnes ont commencé après que le hotfix a été initialement rendu public en soulignant l'importance des organisations qui appliquent des correctifs le plus rapidement possible.

#### URL de référence (s)

1. https://blog.google/thereat-analysis-group/zimbra-0-day-used-to-teal-email-data-from-government-organizations/

#### Date de publication

16 novembre 2023

#### Auteurs)

Clement Lecigne

Pierre de maddie

#### Description Google\'s Threat Analysis Group (TAG) has discovered an in-the-wild 0-day exploit targeting Zimbra Collaboration, used to steal email data from international government organizations tracked as CVE-2023-37580. TAG first discovered the 0-day, a reflected cross-site scripting (XSS) vulnerability, in June when it was actively exploited in targeted attacks against Zimbra\'s email server. Zimbra pushed a hotfix to their public Github on July 5, 2023 and published an initial advisory with remediation guidance on July 13, 2023. TAG observed three threat groups exploiting the vulnerability prior to the release of the official patch, including groups that may have learned about the bug after the fix was initially made public on Github. TAG discovered a fourth campaign using the XSS vulnerability after the official patch was released. Three of these campaigns began after the hotfix was initially made public highlighting the importance of organizations applying fixes as quickly as possible. #### Reference URL(s) 1. https://blog.google/threat-analysis-group/zimbra-0-day-used-to-steal-email-data-from-government-organizations/ #### Publication Date November 16, 2023 #### Author(s) Clement Lecigne Maddie Stone |

Vulnerability Threat | ★★★ | ||

| 2023-11-16 18:33:09 | Citrix Hyperviseor Security Mise à jour: aborder les vulnérabilités CVE-2023-23583 et CVE-2023-46835 Citrix Hypervisor Security Update: Addressing CVE-2023-23583 and CVE-2023-46835 Vulnerabilities (lien direct) |

Dans le domaine dynamique de la cybersécurité, il est crucial de rester au courant de nouvelles vulnérabilités.Le récent ...

In the dynamic field of cybersecurity, staying abreast of new vulnerabilities is crucial. The recent... |

Vulnerability | ★★★ | ||

| 2023-11-16 17:47:00 | Les vulnérabilités critiques non corrigées ouvrent les modèles d'IA à la prise de contrôle Unpatched Critical Vulnerabilities Open AI Models to Takeover (lien direct) |

Les trous de sécurité peuvent permettre la prise de contrôle du serveur, le vol d'informations, l'empoisonnement du modèle et plus encore.

The security holes can allow server takeover, information theft, model poisoning, and more. |

Vulnerability | ★★★ | ||

| 2023-11-16 17:40:00 | \\ 'Randstorm \\' Bug: des millions de portefeuilles crypto ouverts au vol \\'Randstorm\\' Bug: Millions of Crypto Wallets Open to Theft (lien direct) |

La vulnérabilité de sécurité dans un composant d'une implémentation JavaScript largement utilisée de Bitcoin rend les mots de passe deviner via des attaques brutales.

The security vulnerability in a component of a widely used JavaScript implementation of Bitcoin makes passwords guessable via brute-force attacks. |

Vulnerability | ★★★ | ||

| 2023-11-16 17:00:00 | Les pirates ciblent la Grèce, la Tunisie, la Moldavie, le Vietnam et le Pakistan avec Zimbra Zero-Day Hackers target Greece, Tunisia, Moldova, Vietnam and Pakistan with Zimbra zero-day (lien direct) |

Les pirates ont exploité une vulnérabilité dans le produit de courrier électronique de Zimbra \\ pour attaquer les agences gouvernementales en Grèce, en Tunisie, en Moldavie, au Vietnam et au Pakistan, ont découvert les chercheurs de Google.Le groupe d'analyse des menaces de Google (TAG) a découvert le bogue, classé comme CVE-2023-37580, en juin.À partir de ce mois-ci, quatre groupes différents ont exploité le zéro jour pour cibler la collaboration Zimbra, un serveur de messagerie de nombreuses organisations

Les pirates ont exploité une vulnérabilité dans le produit de courrier électronique de Zimbra \\ pour attaquer les agences gouvernementales en Grèce, en Tunisie, en Moldavie, au Vietnam et au Pakistan, ont découvert les chercheurs de Google.Le groupe d'analyse des menaces de Google (TAG) a découvert le bogue, classé comme CVE-2023-37580, en juin.À partir de ce mois-ci, quatre groupes différents ont exploité le zéro jour pour cibler la collaboration Zimbra, un serveur de messagerie de nombreuses organisations

Hackers exploited a vulnerability in Zimbra\'s email product to attack government agencies in Greece, Tunisia, Moldova, Vietnam and Pakistan, Google researchers have discovered. Google\'s Threat Analysis Group (TAG) first discovered the bug, classified as CVE-2023-37580, in June. Beginning that month, four different groups exploited the zero-day to target Zimbra Collaboration, an email server many organizations

Hackers exploited a vulnerability in Zimbra\'s email product to attack government agencies in Greece, Tunisia, Moldova, Vietnam and Pakistan, Google researchers have discovered. Google\'s Threat Analysis Group (TAG) first discovered the bug, classified as CVE-2023-37580, in June. Beginning that month, four different groups exploited the zero-day to target Zimbra Collaboration, an email server many organizations |

Vulnerability Threat | ★★ | ||

| 2023-11-16 13:13:26 | Les vulnérabilités de l'espace de travail Google entraînent des violations à l'échelle du réseau Google Workspace Vulnerabilities Lead to Network-Wide Breaches (lien direct) |

> Par deeba ahmed

Les vulnérabilités ont été découvertes par les chercheurs en cybersécurité de Bitdefender.

Ceci est un article de HackRead.com Lire le post original: google workspaceLes vulnérabilités entraînent des violations à l'échelle du réseau

>By Deeba Ahmed The vulnerabilities were discovered by cybersecurity researchers at Bitdefender. This is a post from HackRead.com Read the original post: Google Workspace Vulnerabilities Lead to Network-Wide Breaches |

Vulnerability | ★★★ | ||

| 2023-11-16 12:10:04 | Laisser des informations d'identification d'authentification dans le code public Leaving Authentication Credentials in Public Code (lien direct) |

Seth Godin a écrit un Article sur une vulnérabilité étonnamment commune: programmeurs quittant les informations d'authentification et autres secrets dans le code logiciel accessible au public:

Chercheurs de la société de sécurité Gitguardian cette semaine rapportés Trouver près de 4 000 secrets uniques cachées dans un total de 450 000 projets soumis à PYPI, le référentiel de code officiel pour le langage de programmation Python.Près de 3 000 projets contenaient au moins un secret unique.De nombreux secrets ont été divulgués plus d'une fois, portant le nombre total de secrets exposés à près de 57 000 ...

Seth Godin wrote an article about a surprisingly common vulnerability: programmers leaving authentication credentials and other secrets in publicly accessible software code: Researchers from security firm GitGuardian this week reported finding almost 4,000 unique secrets stashed inside a total of 450,000 projects submitted to PyPI, the official code repository for the Python programming language. Nearly 3,000 projects contained at least one unique secret. Many secrets were leaked more than once, bringing the total number of exposed secrets to almost 57,000... |

Vulnerability | ★★★ | ||

| 2023-11-16 11:00:00 | Histoires du SOC: étapes proactives pour protéger les clients contre le MFA mal configuré Stories from the SOC: Proactive steps to protect customers from misconfigured MFA (lien direct) |

Résumé de l'exécutif

Authentification multifactrice, ou MFA, offre aux utilisateurs une couche de sécurité ajoutée lors de la connexion aux applications Web.Dépassant son prédécesseur, l'authentification à deux facteurs, en 2023, le MFA est une option standard pour une autre couche de sécurité pour les comptes en ligne..

En mai 2022, la cybersécurité et l'ampli;Infrastructure Security Agency (CISA) a publié le conseil en sécurité aa22-074a & nbsp; décrire comment les configurations par défaut dans les applications MFA sont considérées comme une vulnérabilité.La tactique a été utilisée par les cyber-acteurs parrainés par l'État russe dès mai 2021 dans un compromis réussi d'une organisation américaine.

Sur la base de ces directives de la CISA, les AT & amp; T cybersecurity a géré la détection gérée par la cybersecurity.et réponse (MDR) Centre d'opérations de sécurité (SOC) a analysé de manière proactive dans notre flotte de clients et a découvert un client qui utilisait la configuration par défaut, qui peut être exploitée.Les analystes de SOC ont contacté le client pour l'informer du risque et ont fourni des recommandations sur la façon de sécuriser leur réseau.

Investigation

Recherche d'événements

Les analystes ont utilisé l'outil open-source, Elastic Stack, pour rechercher nos clients pour & ldquo; défaillance, & rdquo; qui est la configuration par défaut dans les applications MFA qui rend possible un accès non autorisé.

& nbsp; & nbsp;

Événement Deep-Dive

La recherche a révélé un client avec son ensemble de candidatures MFA sur Rectendopen = 1, qui est le paramètre qui permet à un acteur malveillant de contourner l'authentification lorsqu'il est exploité.Le & ldquo; défaillance & rdquo;Le paramètre permet une tentative incorrecte de connexion, ce qui permettrait alors un accès sans entrave à un compte avec ce paramètre sur le réseau client. & nbsp; & nbsp;

Événement Deep-Dive

La recherche a révélé un client avec son ensemble de candidatures MFA sur Rectendopen = 1, qui est le paramètre qui permet à un acteur malveillant de contourner l'authentification lorsqu'il est exploité.Le & ldquo; défaillance & rdquo;Le paramètre permet une tentative incorrecte de connexion, ce qui permettrait alors un accès sans entrave à un compte avec ce paramètre sur le réseau client.

Revue pour des indicateurs supplémentaires

De là, les analystes SOC ont pivoté pour rechercher l'environnement client pour toutes les informations qui identifieraient les actifs et les comptes des clients associés et qui indiqueraient une activité malveillante extérieure.Ils ont découvert que l'utilisateur responsable était répertorié comme administrateur dans l'environnement client.

Revue pour des indicateurs supplémentaires

De là, les analystes SOC ont pivoté pour rechercher l'environnement client pour toutes les informations qui identifieraient les actifs et les comptes des clients associés et qui indiqueraient une activité malveillante extérieure.Ils ont découvert que l'utilisateur responsable était répertorié comme administrateur dans l'environnement client.

Réponse

Construire l'enquête

Les analystes ont ouvert une enquête pour traiter la mauvaise configuration de l'application mobile MFA ainsi que pour confirmer si l'activité associée à l'utilisateur identifié a été autorisée.L'enquête comprenait une explication de la vulnérabilité ainsi qu'un résumé de l'activité de l'utilisateur impliqué sur les actifs identifiés au cours des 30 derniers jours.

Réponse

Construire l'enquête

Les analystes ont ouvert une enquête pour traiter la mauvaise configuration de l'application mobile MFA ainsi que pour confirmer si l'activité associée à l'utilisateur identifié a été autorisée.L'enquête comprenait une explication de la vulnérabilité ainsi qu'un résumé de l'activité de l'utilisateur impliqué sur les actifs identifiés au cours des 30 derniers jours.

Interaction client

Les analystes ont créé une enquête à faible sévérité, ce qui, dans ce cas, signifiait qu'ils n'étaient pas tenus de contacter le client.(Nos clients MDR déterminent quand et comment le SOC communique avec eux.)

Cependant, pour s'assurer que le problème a été résolu en temps opportun, les analystes ont également informé le groupe Hu

Interaction client

Les analystes ont créé une enquête à faible sévérité, ce qui, dans ce cas, signifiait qu'ils n'étaient pas tenus de contacter le client.(Nos clients MDR déterminent quand et comment le SOC communique avec eux.)

Cependant, pour s'assurer que le problème a été résolu en temps opportun, les analystes ont également informé le groupe Hu |

Tool Vulnerability Threat | ★★★ | ||

| 2023-11-16 10:03:48 | SAP novembre 2023 Journée du patch de sécurité: Business critique Une vulnérabilité a été corrigée (CVE-2023-31403) SAP November 2023 Security Patch Day: Critical Business One Vulnerability Has Been Fixed (CVE-2023-31403) (lien direct) |

SAP, une société de logiciels d'entreprise proéminente, a dévoilé trois nouvelles vulnérabilités en novembre 2023 ...

SAP, a prominent enterprise software company, has unveiled three new vulnerabilities in its November 2023... |

Vulnerability | ★★ | ||

| 2023-11-15 23:32:48 | Comment Hibob protège les données des clients à partir de violations How HiBob Safeguards Customer Data from Breaches (lien direct) |

Data breaches have become far too commonplace these days. Over 5 billion personal records were compromised in cyber attacks this year alone. For HR platforms like HiBob that handle extremely sensitive information like salaries and reviews, tough security isn’t just advised – it’s absolutely essential. As such, guarding personal details should be priority number one. But here’s the good news – HiBob gets how critical security is. They’ve made it the cornerstone of their platform, using a layered defense strategy – encryption, access controls, audits, the works – to protect customer data. While no system is completely fool-proof, HiBob takes a myriad of proactive precautions to lock things down tight. With their built-in protections, strict standards, limited access, and constant upgrades, they’re ahead of the game when it comes to breach prevention. So, even though cyber attacks remain a lingering threat, customers can rest assured knowing that HiBob data leak prevention strategies take enterprise-level measures to keep sensitive employee info secure. Their defense strategy aims to keep personal data out of the wrong hands. Built-in Security Architecture Protects Customer Data For HiBob, security isn’t some last-minute addition – it’s baked right into the core design of their platform’s architecture. Rather than slapping on security as an afterthought, HiBob engineers it into the platform’s DNA from the get-go. For starters, HiBob uses powerful encryption to scramble customer data like a secret recipe, keeping prying eyes from reading it. This locks down info even if improperly accessed. HiBob also institutes strict “eyes only” access rules, with employees only able to view the specific data they need to do their jobs. This minimizes exposure on a need-to-know basis. Activity monitoring provides another safeguard, tracking access to data like a security camera. Suspicious activity triggers alerts, allowing HiBob to rapidly detect and respond to threats. With this robust baked-in security as the base, HiBob can design a platform balancing usability and data protection. After all, security shouldn\'t come at the cost of user experience. Compliance with Rigorous Security Standards HiBob has earned some major badges of honor – ISO 27001 and ISO 27018 certifications. These are like gold stars for info security controls and cloud privacy best practices. Scoring these rigorous certs proves HiBob’s security program passes with flying colors. On top of that, HiBob has aced some intense independent audits – SOC 1 and SOC 2. These audits are like tough exams focused on security, availability, privacy, and discretion. Passing verifies HiBob has the needed controls in place to handle sensitive customer data properly. By meeting these elite security standards set by organizations like ISO and AICPA, HiBob shows they’re serious about data protection. These stamps of approval from renowned institutions give customers confidence that HiBob’s platform makes the grade when it comes to industry-accepted security practices. This reduces risk for any organization using their HR platform. Vetting Third-Party Integrations to Close Security Gaps With any HR platform, third-party integrations are necessary to connect the different tech puzzle pieces. But every integration also creates a potential security weak spot if not vetted properly. HiBob gets how risky this can be. That’s why they take integrating very seriously – no puzzle piece gets add | Vulnerability Threat Cloud | ★★★ | ||

| 2023-11-15 19:19:05 | GCP-2023-044 (lien direct) | Publié: 2023-11-15 Description AMD-SN-3002:" AMD Server Vulnérabilités & # 8211; Novembre 2023 ".

modéré

cve.-2022-23820

cve-2021-46774

cve-2023-20533

cve-2023-20519

cve-2023-20592

cve-2023-20566

cve-2022-23830

cve-2023-20526

cve-2021-26345

Published: 2023-11-15Description Description Severity Notes On November 14, AMD disclosed multiple vulnerabilities that impact various AMD server CPUs. Specifically, the vulnerabilities impact EPYC Server CPUs leveraging Zen core generation 2 "Rome," gen 3 "Milan," and gen 4 "Genoa." Google has applied fixes to affected assets, including Google Cloud, to ensure customers are protected. At this time, no evidence of exploitation has been found or reported to Google. What should I do? No customer action is required. Fixes have already been applied to the Google server fleet for Google Cloud, including Google Compute Engine. What vulnerabilities are being addressed? The patch mitigated the following vulnerabilities: CVE-2022-23820 CVE-2021-46774 CVE-2023-20533 CVE |

Vulnerability Cloud | |||

| 2023-11-15 19:19:00 | Nouvel exploit POC pour Apache ActiveMQ Flaw pourrait laisser les attaquants voler sous le radar New PoC Exploit for Apache ActiveMQ Flaw Could Let Attackers Fly Under the Radar (lien direct) |

Les chercheurs en cybersécurité ont démontré une nouvelle technique qui exploite un défaut de sécurité critique dans Apache ActiveMQ pour réaliser une exécution arbitraire de code en mémoire.

Suivi en CVE-2023-46604 (score CVSS: 10.0), la vulnérabilité est un bogue d'exécution de code distant qui pourrait permettre à un acteur de menace d'exécuter des commandes de shell arbitraires.

Il a été corrigé par Apache dans les versions ActiveMQ 5.15.16, 5.16.7, 5.17.6,

Cybersecurity researchers have demonstrated a new technique that exploits a critical security flaw in Apache ActiveMQ to achieve arbitrary code execution in memory. Tracked as CVE-2023-46604 (CVSS score: 10.0), the vulnerability is a remote code execution bug that could permit a threat actor to run arbitrary shell commands. It was patched by Apache in ActiveMQ versions 5.15.16, 5.16.7, 5.17.6, |

Vulnerability Threat | ★★★ | ||

| 2023-11-15 17:51:52 | Nouvelle vulnérabilité SSH New SSH Vulnerability (lien direct) |

c'est intéressant :

Pour la première fois, les chercheurs ont démontré qu'une grande partie des clés cryptographiques utilisées pour protéger les données dans le trafic SSH d'ordinateur à serveur est vulnérable au compromis complet lorsque des erreurs de calcul naturelles se produisent pendant l'établissement de la connexion..

[& # 8230;]

La vulnérabilité se produit lorsqu'il y a des erreurs pendant la génération de signature qui se déroule lorsqu'un client et un serveur établissent une connexion.Il affecte uniquement les clés en utilisant l'algorithme cryptographique RSA, que les chercheurs ont trouvé dans environ un tiers des signatures SSH qu'ils ont examinées.Cela se traduit par environ 1 milliard de signatures sur les 3,2 milliards de signatures examinées.Sur environ 1 milliard de signatures RSA, environ un sur un million a exposé la clé privée de l'hôte ...

This is interesting: For the first time, researchers have demonstrated that a large portion of cryptographic keys used to protect data in computer-to-server SSH traffic are vulnerable to complete compromise when naturally occurring computational errors occur while the connection is being established. […] The vulnerability occurs when there are errors during the signature generation that takes place when a client and server are establishing a connection. It affects only keys using the RSA cryptographic algorithm, which the researchers found in roughly a third of the SSH signatures they examined. That translates to roughly 1 billion signatures out of the 3.2 billion signatures examined. Of the roughly 1 billion RSA signatures, about one in a million exposed the private key of the host... |

Vulnerability | ★★★ | ||

| 2023-11-15 17:27:21 | Novembre 2023 Patch mardi: 58 vulnérabilités, dont trois jours zéro exploités activement November 2023 Patch Tuesday: 58 Vulnerabilities Including Three Actively Exploited Zero-Days (lien direct) |

Microsoft a publié des mises à jour de sécurité pour 58 vulnérabilités, dont cinq jours zéro, dont trois sont activement exploités.L'un des jours zéro (CVE-2023-36025) est une vulnérabilité de contournement de fonction de sécurité Windows SmartScreen, la seconde (CVE-2023-36033) est une vulnérabilité d'escalade de privilège dans la bibliothèque Windows DWM Core, et la troisième (CVE-2023 CVE-2023 dans la Windows DWM, et la troisième (CVE-2023-36036) est une autre vulnérabilité d'escalade des privilèges affectant [& # 8230;]

Microsoft has released security updates for 58 vulnerabilities, including five zero-days, three of which are being actively exploited. One of the zero-days (CVE-2023-36025) is a Windows SmartScreen Security Feature Bypass Vulnerability, the second (CVE-2023-36033) is a privilege escalation vulnerability in the Windows DWM Core Library, and the third (CVE-2023-36036) is another privilege escalation vulnerability affecting […] |

Vulnerability | ★★ | ||

| 2023-11-15 15:30:00 | Intel Patches Vulnérabilité de haute sévérité affectant les unités de traitement centrales Intel patches high-severity vulnerability affecting central processing units (lien direct) |

Le fabricant américain de puces Intel a corrigé unUne vulnérabilité de haute sévérité affectant les unités de traitement centrales (CPU) dans ses produits de bureau, mobile et serveur.L'exploitation réussie du bogue pourrait permettre aux pirates d'obtenir un accès de niveau supérieur au système, d'obtenir des informations sensibles et même de faire planter la machine.La vulnérabilité, suivi comme CVE-2023-23583 et nommé par code

Le fabricant américain de puces Intel a corrigé unUne vulnérabilité de haute sévérité affectant les unités de traitement centrales (CPU) dans ses produits de bureau, mobile et serveur.L'exploitation réussie du bogue pourrait permettre aux pirates d'obtenir un accès de niveau supérieur au système, d'obtenir des informations sensibles et même de faire planter la machine.La vulnérabilité, suivi comme CVE-2023-23583 et nommé par code

The U.S. chip manufacturer Intel has patched a high-severity vulnerability affecting central processing units (CPUs) in its desktop, mobile and server products. The successful exploitation of the bug could allow hackers to gain higher-level access to the system, obtain sensitive information and even cause the machine to crash. The vulnerability, tracked as CVE-2023-23583 and codenamed

The U.S. chip manufacturer Intel has patched a high-severity vulnerability affecting central processing units (CPUs) in its desktop, mobile and server products. The successful exploitation of the bug could allow hackers to gain higher-level access to the system, obtain sensitive information and even cause the machine to crash. The vulnerability, tracked as CVE-2023-23583 and codenamed |

Vulnerability Vulnerability | ★★★ | ||

| 2023-11-15 14:00:00 | Pentesting vs Pentest en tant que service: quel est le meilleur? Pentesting vs. Pentesting as a Service: Which is better? (lien direct) |

> Dans le paysage de la cybersécurité en évolution rapidement en évolution rapide, les organisations recherchent constamment les moyens les plus efficaces de sécuriser leurs actifs numériques.Les tests de pénétration (pentisting) sont devenus une solution principale pour identifier les vulnérabilités potentielles du système tout en renforçant les lacunes de sécurité qui peuvent conduire à une attaque.Dans le même temps, un nouveau participant dans l'arène de sécurité est à la pente [& # 8230;]

>In today’s quickly evolving cybersecurity landscape, organizations constantly seek the most effective ways to secure their digital assets. Penetration testing (pentesting) has emerged as a leading solution for identifying potential system vulnerabilities while closing security gaps that can lead to an attack. At the same time, a newer entrant into the security arena is Pentesting […] |

Vulnerability | ★★ | ||

| 2023-11-15 13:46:31 | Déballage CVSS 4.0 et compréhension du risque de vulnérabilité Unpacking CVSS 4.0 and understanding vulnerability risk (lien direct) |

La dernière version du système de notation de vulnérabilité commun (CVSS) propose des groupements métriques mis à jour pour vous aider à évaluer avec précision les risques.

The latest version of the Common Vulnerability Scoring System (CVSS) features updated metric groupings to help you accurately assess risk. |

Vulnerability | ★★★ | ||

| 2023-11-15 13:22:00 | Reptar: la nouvelle vulnérabilité Intel CPU a un impact sur les environnements virtualisés multi-locataires Reptar: New Intel CPU Vulnerability Impacts Multi-Tenant Virtualized Environments (lien direct) |

Intel a publié des correctifs pour clôturer un reptar de code de défaut à haute sévérité qui a un impact sur ses processeurs de bureau, mobile et serveur.

Suivi en CVE-2023-23583 (score CVSS: 8.8), le problème a le potentiel de "permettre l'escalade des privilèges et / ou de la divulgation d'informations et / ou du déni de service via l'accès local".

Une exploitation réussie de la vulnérabilité pourrait également permettre une contournement des CPU \\

Intel has released fixes to close out a high-severity flaw codenamed Reptar that impacts its desktop, mobile, and server CPUs. Tracked as CVE-2023-23583 (CVSS score: 8.8), the issue has the potential to "allow escalation of privilege and/or information disclosure and/or denial of service via local access." Successful exploitation of the vulnerability could also permit a bypass of the CPU\'s |

Vulnerability | ★★★ | ||

| 2023-11-15 11:30:00 | Critique CVE-2023-34060 Vulnérabilité dans VMware Cloud Director Appliance: CISA conseille des correctifs immédiats Critical CVE-2023-34060 Vulnerability in VMware Cloud Director Appliance: CISA Advises Immediate Patching (lien direct) |

VMware a récemment publié un avis (VMSA-2023-0026) concernant une vulnérabilité de contournement d'authentification critique dans son VMware ...

VMware recently issued an advisory (VMSA-2023-0026) regarding a critical authentication bypass vulnerability in its VMware... |

Vulnerability Patching Cloud | ★★★ | ||

| 2023-11-15 11:16:00 | Alerte: Microsoft publie des mises à jour de correctifs pour 5 nouvelles vulnérabilités zéro-jours Alert: Microsoft Releases Patch Updates for 5 New Zero-Day Vulnerabilities (lien direct) |

Microsoft a publié des correctifs pour aborder 63 bogues de sécurité dans son logiciel pour le mois de novembre 2023, y compris trois vulnérabilités qui ont fait l'objet d'une exploitation active dans la nature.

Sur les 63 défauts, trois sont évalués, 56 sont notés importants et quatre sont évalués en gravité modérée.Deux d'entre eux ont été répertoriés comme connu publics au moment de la libération.

Les mises à jour sont dans

Microsoft has released fixes to address 63 security bugs in its software for the month of November 2023, including three vulnerabilities that have come under active exploitation in the wild. Of the 63 flaws, three are rated Critical, 56 are rated Important, and four are rated Moderate in severity. Two of them have been listed as publicly known at the time of the release. The updates are in |

Vulnerability | ★★ | ||

| 2023-11-15 11:00:00 | Dans quelle mesure votre entreprise est-elle préparée pour une attaque en chaîne d'approvisionnement? How prepared is your company for a supply chain attack? (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. In a supply chain attack, hackers aim to breach a target\'s defenses by exploiting vulnerabilities in third-party companies. These attacks typically follow one of two paths. The first involves targeting a service provider or contractor, often a smaller entity with less robust security. The second path targets software developers, embedding malicious code into their products. This code, masquerading as a legitimate update, may later infiltrate the IT systems of customers. This article delves into specific instances of supply chain attacks, explores the inherent risks, examines common strategies employed by attackers, as well as effective defense mechanisms, and offers supply chain risk management tips. Understanding the scope and danger of supply chain cyberattacks In their assaults on supply chains, attackers are driven by various objectives, which can range from espionage and extortion to other malicious intents. These attacks are merely one of many strategies hackers use to infiltrate a victim\'s infrastructure. What makes supply chain attacks particularly dangerous is their unpredictability and extensive reach. Companies can find themselves compromised by mere misfortune. A case in point is the 2020 incident involving SolarWinds, a network management software firm. The company fell victim to a hack that resulted in extensive breaches across various government agencies and private corporations. Over 18,000 SolarWinds customers unknowingly installed malicious updates, which led to an undetected, widespread malware infiltration. Why do companies fall victim to supply chain attacks? Several factors contribute to the susceptibility of companies to supply chain attacks: Inadequate security measures A staggering 84% of businesses have high-risk vulnerabilities within their networks. For companies involved in software production and distribution, a supply chain attack represents a significant breach of security protocols. Reliance on unsafe components Many firms utilize components from third-party vendors and open-source software (OSS), seeking to cut costs and expedite product development. However, this practice can backfire by introducing severe vulnerabilities into a company\'s infrastructure. OSS platforms and repositories frequently contain security loopholes. Cybersecurity professionals have identified over 10,000 GitHub repositories susceptible to RepoJacking, a form of supply chain attack exploiting dependency hijacking. Furthermore, the layered nature of OSS, often integrating third-party components, creates a chain of transitive dependencies and potential security threats. Overconfidence in partners Not many companies conduct thorough security evaluations of their service providers, typically relying on superficial questionnaires or legal compliance checks. These measures fall short of providing an accurate picture of a partner\'s cybersecurity maturity. In most cases, real audits are an afterthought triggered by a security incident that has already taken place. Additional risk factors precipit | Malware Hack Tool Vulnerability Threat | ★★ | ||

| 2023-11-15 10:36:57 | Le correctif de novembre 2023 de Microsoft \\ est des vulnérabilités exploitées de vulnérabilités zéro-jours, désormais répertoriée dans CISA Kev Microsoft\\'s November 2023 Patch Tuesday Tackles Exploited Zero-Day Vulnerabilities, Now Listed in CISA KEV (lien direct) |

Microsoft a récemment déployé son correctif mardi pour novembre 2023, abordant un total de 63 ...

Microsoft recently rolled out its Patch Tuesday for November 2023, tackling a total of 63... |

Vulnerability | ★★ | ||

| 2023-11-15 10:00:00 | Microsoft corrige cinq vulnérabilités zéro jour Microsoft Fixes Five Zero-Day Vulnerabilities (lien direct) |

Patch Mardi comprend des correctifs pour trois bogues activement exploités

Patch Tuesday includes fixes for three actively exploited bugs |

Vulnerability | ★★★ | ||

| 2023-11-15 09:48:00 | Urgent: VMware met en garde contre la vulnérabilité du directeur du cloud critique non corrigé Urgent: VMware Warns of Unpatched Critical Cloud Director Vulnerability (lien direct) |

VMware avertit un défaut de sécurité critique et non corrigé dans le directeur du cloud qui pourrait être exploité par un acteur malveillant pour contourner les protections d'authentification.

Suivi en CVE-2023-34060 (score CVSS: 9.8), la vulnérabilité a un impact sur les instances qui ont été mises à niveau vers la version 10.5 à partir d'une ancienne version.

"Sur une version améliorée de VMware Cloud Director Appliance 10.5, un acteur malveillant avec

VMware is warning of a critical and unpatched security flaw in Cloud Director that could be exploited by a malicious actor to get around authentication protections. Tracked as CVE-2023-34060 (CVSS score: 9.8), the vulnerability impacts instances that have been upgraded to version 10.5 from an older version. "On an upgraded version of VMware Cloud Director Appliance 10.5, a malicious actor with |

Vulnerability Cloud | ★★ | ||

| 2023-11-15 09:30:00 | Nouvelle vulnérabilité Intel CPU \\ 'Reptar \\' peut permettre des attaques DOS, une escalade de privilège New Intel CPU Vulnerability \\'Reptar\\' Can Allow DoS Attacks, Privilege Escalation (lien direct) |

Une nouvelle vulnérabilité Intel CPU suivie en tant que reptar et CVE-2023-23583 peut être exploitée pour les attaques DOS et éventuellement une escalade de privilège.

A new Intel CPU vulnerability tracked as Reptar and CVE-2023-23583 can be exploited for DoS attacks and possibly privilege escalation. |

Vulnerability | ★★★ | ||

| 2023-11-15 08:48:52 | Vigilance.fr - Envoy: fuite de mémoire via le codec nghttp2, analysé le 15/09/2023 Vigilance.fr - Envoy: memory leak via Nghttp2 Codec, analyzed on 15/09/2023 (lien direct) |

Un attaquant peut créer une fuite de mémoire de l'envoyé, via le codec nghttp2, afin de déclencher un déni de service.

-

vulnérabilité de sécurité

An attacker can create a memory leak of Envoy, via Nghttp2 Codec, in order to trigger a denial of service. - Security Vulnerability |

Vulnerability | ★★★ | ||

| 2023-11-15 04:15:00 | CISA ajoute trois bogues Microsoft Patch mardi aux vulnérabilités CISA adds three Microsoft Patch Tuesday bugs to vulnerability list (lien direct) |

Aux États-Unis, la principale agence de cybersécurité a averti que les pirates exploitent trois vulnérabilités divulguées mardi par Microsoft.L'Agence de sécurité de la cybersécurité et de l'infrastructure (CISA) Ajout CVE-2023-36033, CVE-2023-36025 et CVE-2023-36036 à son catalogue connu sur les vulnérabilités exploitée mardi, donnant mardi au 5 décembre.Plusieurs experts en cybersécurité différents ont dit

Aux États-Unis, la principale agence de cybersécurité a averti que les pirates exploitent trois vulnérabilités divulguées mardi par Microsoft.L'Agence de sécurité de la cybersécurité et de l'infrastructure (CISA) Ajout CVE-2023-36033, CVE-2023-36025 et CVE-2023-36036 à son catalogue connu sur les vulnérabilités exploitée mardi, donnant mardi au 5 décembre.Plusieurs experts en cybersécurité différents ont dit

The top cybersecurity agency in the U.S. warned that hackers are exploiting three vulnerabilities disclosed by Microsoft on Tuesday. The Cybersecurity and Infrastructure Security Agency (CISA) added CVE-2023-36033, CVE-2023-36025 and CVE-2023-36036 to its Known Exploited vulnerabilities catalog on Tuesday, giving federal civilian agencies until December 5 to patch the issues. Several different cybersecurity experts said

The top cybersecurity agency in the U.S. warned that hackers are exploiting three vulnerabilities disclosed by Microsoft on Tuesday. The Cybersecurity and Infrastructure Security Agency (CISA) added CVE-2023-36033, CVE-2023-36025 and CVE-2023-36036 to its Known Exploited vulnerabilities catalog on Tuesday, giving federal civilian agencies until December 5 to patch the issues. Several different cybersecurity experts said |

Vulnerability | ★★ | ||

| 2023-11-15 04:00:00 | Près de deux douzaines de sociétés d'énergie danoise ont piraté le bug du pare-feu en mai Nearly two dozen Danish energy companies hacked through firewall bug in May (lien direct) |

L'infrastructure critique du Danemark \\ a connu la plus grande cyberattaque de l'histoire du pays ce printemps, avec 22 sociétés énergétiques violées en quelques jours, selon un nouveau rapport de l'une des principales cyber-agences du pays \\.Les attaques sont passées inaperçues par les citoyens danois ordinaires, mais ont considérablement perturbé les opérations des installations ciblées, [selon

L'infrastructure critique du Danemark \\ a connu la plus grande cyberattaque de l'histoire du pays ce printemps, avec 22 sociétés énergétiques violées en quelques jours, selon un nouveau rapport de l'une des principales cyber-agences du pays \\.Les attaques sont passées inaperçues par les citoyens danois ordinaires, mais ont considérablement perturbé les opérations des installations ciblées, [selon

Denmark\'s critical infrastructure experienced the largest cyberattack in the country\'s history this spring, with 22 energy companies breached in just a few days, according to a new report from one of the country\'s top cyber agencies. The attacks went unnoticed by ordinary Danish citizens but significantly disrupted the operations of the targeted facilities, [according to

Denmark\'s critical infrastructure experienced the largest cyberattack in the country\'s history this spring, with 22 energy companies breached in just a few days, according to a new report from one of the country\'s top cyber agencies. The attacks went unnoticed by ordinary Danish citizens but significantly disrupted the operations of the targeted facilities, [according to |

Vulnerability | ★★★★ | ||

| 2023-11-15 00:10:00 | Attaque de Cachewarp: Une nouvelle vulnérabilité dans AMD Sev expose les machines virtuelles cryptées CacheWarp Attack: New Vulnerability in AMD SEV Exposes Encrypted VMs (lien direct) |

Un groupe d'universitaires a révélé une nouvelle "attaque de défaut de logiciel" sur la technologie de virtualisation cryptée (SEV) sécurisée d'AMD \\ qui pourrait être potentiellement exploitée par les acteurs de la menace pour infiltrer les machines virtuelles cryptées (VM) et même effectuer une escalade de privilèges.

L'attaque a été nommée Cachewarp (CVE-2023-20592) par des chercheurs du Cispa Helmholtz Center for Information Security.Il

A group of academics has disclosed a new "software fault attack" on AMD\'s Secure Encrypted Virtualization (SEV) technology that could be potentially exploited by threat actors to infiltrate encrypted virtual machines (VMs) and even perform privilege escalation. The attack has been codenamed CacheWarp (CVE-2023-20592) by researchers from the CISPA Helmholtz Center for Information Security. It |

Vulnerability Threat | ★★★ | ||

| 2023-11-14 23:00:59 | Microsoft Patch Mardi, novembre 2023 Édition Microsoft Patch Tuesday, November 2023 Edition (lien direct) |

Microsoft a publié aujourd'hui des mises à jour pour réparer plus de cinq douzaines de trous de sécurité dans ses systèmes d'exploitation Windows et des logiciels connexes, y compris trois vulnérabilités "zéro jour" que Microsoft avertit déjà exploitées dans des attaques actives.

Microsoft today released updates to fix more than five dozen security holes in its Windows operating systems and related software, including three "zero day" vulnerabilities that Microsoft warns are already being exploited in active attacks. |

Vulnerability | ★★ | ||

| 2023-11-14 22:00:00 | Les vulnérabilités logicielles sont en déclin, selon la recherche de nouvelles synopsys Software Vulnerabilities Are on the Decline, According to New Synopsys Research (lien direct) |

Microsoft a publié aujourd'hui des mises à jour pour réparer plus de cinq douzaines de trous de sécurité dans ses systèmes d'exploitation Windows et des logiciels connexes, y compris trois vulnérabilités "zéro jour" que Microsoft avertit déjà exploitées dans des attaques actives.

Microsoft today released updates to fix more than five dozen security holes in its Windows operating systems and related software, including three "zero day" vulnerabilities that Microsoft warns are already being exploited in active attacks. |

Vulnerability Studies | ★★★ | ||

| 2023-11-14 19:14:00 | 21 vulnérabilités découvertes dans les routeurs Connective IT-OT cruciaux 21 Vulnerabilities Discovered in Crucial IT-OT Connective Routers (lien direct) |

Dans cet aperçu de Black Hat Europe, les appareils portant des machines critiques avec l'Internet plus large sont exposées et soumises à de nombreux bogues induits par la chaîne d'approvisionnement.

In this Black Hat Europe preview, devices bridging critical machinery with the wider Internet are exposed and subject to numerous supply chain-induced bugs. |

Vulnerability Industrial | ★★★★ | ||

| 2023-11-14 18:00:00 | Visual Studio Code Security: Markdown Vulnérabilités dans les extensions tierces (2/3) Visual Studio Code Security: Markdown Vulnerabilities in Third-Party Extensions (2/3) (lien direct) |

Nous avons examiné la sécurité de l'éditeur de code le plus populaire, Visual Studio Code!Ce billet de blog couvre les vulnérabilités que nos chercheurs ont découvertes dans des extensions tierces.

We took a look at the security of the most popular code editor, Visual Studio Code! This blog post covers vulnerabilities our researchers discovered in third-party extensions. |

Vulnerability | ★★★ | ||

| 2023-11-14 15:34:15 | La nouvelle attaque Cachewarp AMD CPU permet aux pirates de gagner de la racine dans les machines virtuelles Linux New CacheWarp AMD CPU attack lets hackers gain root in Linux VMs (lien direct) |

Une nouvelle attaque d'injection de défauts basée sur un logiciel, Cachewarp, peut laisser les acteurs de menace pirater les machines virtuelles protégées par AMD SEV en ciblant les écritures de mémoire pour augmenter les privilèges et gagner l'exécution de code distant.[...]

A new software-based fault injection attack, CacheWarp, can let threat actors hack into AMD SEV-protected virtual machines by targeting memory writes to escalate privileges and gain remote code execution. [...] |

Hack Vulnerability Threat | ★★ | ||

| 2023-11-14 15:12:07 | Alerte Vert Threat: novembre 2023 Patch mardi analyse VERT Threat Alert: November 2023 Patch Tuesday Analysis (lien direct) |

Aujourd'hui, les adresses d'alerte VERT de \\ sont des mises à jour de sécurité novembre 2023 de Microsoft.Vert travaille activement sur la couverture de ces vulnérabilités et prévoit d'expédier ASPL-1082 le mercredi 15 novembre.IN-THE-the-wild et divulgué CVES CVE-2023-36033 Une vulnérabilité dans le Microsoft Desktop Window Manager (DWM) pourrait permettre à un attaquant d'obtenir des privilèges de niveau du système.Cette vulnérabilité a été divulguée publiquement et a vu une exploitation active.Microsoft a signalé cette vulnérabilité à la détection de l'exploitation.CVE-2023-36025 Windows SmartScreen est la technologie qui apparaît lors de l'exécution d'un fichier ...

Today\'s VERT Alert addresses Microsoft\'s November 2023 Security Updates . VERT is actively working on coverage for these vulnerabilities and expects to ship ASPL-1082 on Wednesday, November 15th. In-The-Wild & Disclosed CVEs CVE-2023-36033 A vulnerability in the Microsoft Desktop Window Manager (DWM) could allow an attacker to gain SYSTEM level privileges. This vulnerability has been publicly disclosed and seen active exploitation. Microsoft has reported this vulnerability as Exploitation Detected . CVE-2023-36025 Windows SmartScreen is the technology that pops up when running a file... |

Vulnerability Threat | ★★ | ||

| 2023-11-14 15:03:21 | Lockbit Ransomware exploite Citrix Said dans les attaques, les serveurs 10k exposés LockBit ransomware exploits Citrix Bleed in attacks, 10K servers exposed (lien direct) |

Les attaques de ransomware de verrouillage utilisent des exploits accessibles au public pour la vulnérabilité des saignements Citrix (CVE-2023-4966) pour violer les systèmes des grandes organisations, voler des données et crypter les fichiers.[...]

The Lockbit ransomware attacks use publicly available exploits for the Citrix Bleed vulnerability (CVE-2023-4966) to breach the systems of large organizations, steal data, and encrypt files. [...] |

Ransomware Vulnerability | ★★★ | ||

| 2023-11-14 14:00:00 | L'évolution des ransomwares: leçons pour l'avenir The evolution of ransomware: Lessons for the future (lien direct) |

> Les ransomwares font partie de l'écosystème de la cybercriminalité depuis la fin des années 1980 et restent une menace majeure dans le cyber paysage aujourd'hui.Les attaques en évolution des ransomwares deviennent de plus en plus sophistiquées à mesure que les acteurs de la menace tirent parti des vulnérabilités, de l'ingénierie sociale et des menaces d'initiés.Bien que l'avenir des ransomwares regorge de menaces inconnues, nous pouvons nous tourner vers [& # 8230;]

>Ransomware has been part of the cyber crime ecosystem since the late 1980s and remains a major threat in the cyber landscape today. Evolving ransomware attacks are becoming increasingly more sophisticated as threat actors leverage vulnerabilities, social engineering and insider threats. While the future of ransomware is full of unknown threats, we can look to […] |

Ransomware Vulnerability Threat | ★★★ | ||

| 2023-11-14 11:33:00 | La CISA établit une date limite - Patch Juniper Junos OS Flaws avant le 17 novembre CISA Sets a Deadline - Patch Juniper Junos OS Flaws Before November 17 (lien direct) |

L'Agence américaine de sécurité de la cybersécurité et de l'infrastructure (CISA) a donné une date limite pour les agences et organisations fédérales du 17 novembre 2023 pour appliquer des atténuations pour s'assurer contre un certain nombre de défauts de sécurité dans le Juniper Junos OS qui ont été révélés en août.

L'agence a ajouté lundi cinq vulnérabilités au catalogue connu des vulnérabilités exploitées (KEV), sur la base de preuves

The U.S. Cybersecurity and Infrastructure Security Agency (CISA) has given a November 17, 2023, deadline for federal agencies and organizations to apply mitigations to secure against a number of security flaws in Juniper Junos OS that came to light in August. The agency on Monday added five vulnerabilities to the Known Exploited Vulnerabilities (KEV) catalog, based on evidence of active |

Vulnerability | ★★ | ||

| 2023-11-14 11:00:06 | Le roman de la porte dérobée persiste même après la lutte contre la confluence critique Novel backdoor persists even after critical Confluence vulnerability is patched (lien direct) |

Vous avez un serveur Confluence?Écoutez.Les logiciels malveillants auraient des capacités de grande envergure Une nouvelle porte dérobée a été trouvée cette semaine implantée dans les environnements des organisations pour exploiter la vulnérabilité critique récemment divulguée dans le confluence atlasienne.…

Got a Confluence server? Listen up. Malware said to have wide-ranging capabilities A new backdoor was this week found implanted in the environments of organizations to exploit the recently disclosed critical vulnerability in Atlassian Confluence.… |

Malware Vulnerability Threat | ★★ | ||

| 2023-11-14 09:31:45 | Explorer les meilleures vulnérabilités exploitées par des acteurs de menace parrainés par l'État Exploring the Top Vulnerabilities Exploited by State-Sponsored Threat Actors (lien direct) |

Alors que les cyberattaques sont une préoccupation commune pour les individus et les organisations, le royaume sombre de ...

While cyberattacks are a common concern for individuals and organizations alike, the shadowy realm of... |

Vulnerability Threat | ★★ | ||

| 2023-11-14 00:00:00 | Vulnérabilités VPN Tunnelcrack TunnelCrack VPN vulnerabilities (lien direct) |

Fortinet est au courant d'un article de recherche nommé Tunnelcrack, publié à Usenix [1], qui décrivent les attaques locales et serverip.

Ces attaques visent à fuir le trafic client VPN en dehors du tunnel VPN protégé lorsque les clients se connectent via des réseaux non fiables, tels que des points d'accès Wi-Fi Rogue.

L'attaque localet permet à un attaquant de forcer l'utilisation des fonctionnalités d'accès au réseau local du VPN pour accéder au trafic non crypté.

L'attaque de serveur permet à un attaquant d'intercepter le trafic envoyé à une passerelle VPN usurpées via des attaques d'usurpation DNS.

Ces attaques ne permettent pas à l'attaquant de décrypter le trafic crypté, mais essaiera plutôt de rediriger le trafic via des canaux contrôlés par l'attaquant avant que le trafic ne soit crypté par le VPN.

Fortinet is aware of a research article named TunnelCrack, published at Usenix [1], which describe the LocalNet and ServerIP attacks. These attacks aim to leak VPN client traffic outside of the protected VPN tunnel when clients connect via untrusted networks, such as rogue Wi-Fi access points. The LocalNet attack allows an attacker to force the usage of local network access features of the VPN to access unencrypted traffic. The ServerIP attack allows an attacker to intercept traffic sent to a spoofed VPN gateway via DNS spoofing attacks. These attacks do not enable the attacker to decrypt the encrypted traffic but rather will try to redirect the traffic through attacker controlled channels before the traffic is encrypted by the VPN. |

Vulnerability | |||

| 2023-11-14 00:00:00 | Fortiwan - Secret de jeton Web JSON Static JSON STATIC FortiWAN - Guessable static JSON web token secret (lien direct) |

* Produit hors soutien *

Une vulnérabilité d'authentification inappropriée [CWE-287] à Fortwan peut permettre à un attaquant authentifié de dégénérer ses privilèges via des demandes HTTP ou HTTPS avec des valeurs de jeton JWT conçues.

*PRODUCT OUT OF SUPPORT* An improper authentication vulnerability [CWE-287] in FortWAN may allow an authenticated attacker to escalate his privileges via HTTP or HTTPs requests with crafted JWT token values. |

Vulnerability | |||

| 2023-11-14 00:00:00 | Fortisiem - Mot de passe crypté stocké dans les journaux FortiSIEM - Encrypted password stored in logs (lien direct) |

Une insertion d'informations sensibles dans la vulnérabilité des fichiers journaux [CWE-532] dans Fortisiem peut permettre à un utilisateur authentifié d'afficher un mot de passe Elasticsearch crypté via les fichiers journaux de débogage générés lorsque Fortisiem est configuré avec le stockage d'événements Elasticsearch.

An insertion of sensitive information into log file vulnerability [CWE-532] in FortiSIEM may allow an authenticated user to view an encrypted ElasticSearch password via debug log files generated when FortiSIEM is configured with ElasticSearch Event Storage. |

Vulnerability | |||

| 2023-11-14 00:00:00 | VM Fortios & Fortiproxy - contournement des vérifications d'intégrité du système de fichiers racine au moment du démarrage sur VM FortiOS & FortiProxy VM - Bypass of root file system integrity checks at boot time on VM (lien direct) |

Une mauvaise validation de la vulnérabilité de la valeur de vérification de l'intégrité [CWE-354] dans Fortios et Fortiproxy VMS peut permettre à un attaquant local avec des privilèges d'administration de démarrer une image malveillante sur l'appareil et de contourner le contrôle d'intégrité de fichiers.

An improper validation of integrity check value vulnerability [CWE-354] in FortiOS and FortiProxy VMs may allow a local attacker with admin privileges to boot a malicious image on the device and bypass the filesytem integrity check in place. |

Vulnerability | |||

| 2023-11-14 00:00:00 | Fortimail - L'utilisateur peut voir et modifier les dossiers d'adresses Titre des autres utilisateurs FortiMail - User can see and modify address book folders title of other users (lien direct) |

Une mauvaise vulnérabilité d'autorisation [CWE-285] dans Fortimail Webmail peut permettre à un attaquant authentifié de voir et de modifier le titre de dossiers de carnets d'adresses d'autres utilisateurs via les demandes HTTP ou HTTPS fabriquées.

An improper authorization vulnerability [CWE-285] in FortiMail webmail may allow an authenticated attacker to see and modify the title of address book folders of other users via crafted HTTP or HTTPs requests. |

Vulnerability | |||

| 2023-11-14 00:00:00 | Forticlient (Windows) - Suppression arbitraire des fichiers des utilisateurs non privilégiés FortiClient (Windows) - Arbitrary file deletion from unprivileged users (lien direct) |

Une vulnérabilité d'autorisation incorrecte [CWE-863] dans Forticlient (Windows) peut permettre à un attaquant local privilégié de faiblesse d'effectuer une suppression arbitraire de fichiers dans le système de fichiers de l'appareil.

An incorrect authorization [CWE-863] vulnerability in FortiClient (Windows) may allow a local low privileged attacker to perform arbitrary file deletion in the device filesystem. |

Vulnerability |

To see everything:

Our RSS (filtrered)