What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-11-17 15:26:00 | 27 packages PYPI malveillants avec des milliers de téléchargements trouvés pour cibler des experts 27 Malicious PyPI Packages with Thousands of Downloads Found Targeting IT Experts (lien direct) |

Un acteur de menace inconnu a été observé de publication de packages de typosquat au référentiel Python Package Index (PYPI) pendant près de six mois dans le but de fournir des logiciels malveillants capables d'obtenir de la persistance, de voler des données sensibles et d'accès à des portefeuilles de crypto-monnaie pour un gain financier.

Les 27 packages, qui se faisaient passer pour des bibliothèques Python légitimes populaires, ont attiré des milliers de téléchargements,

An unknown threat actor has been observed publishing typosquat packages to the Python Package Index (PyPI) repository for nearly six months with an aim to deliver malware capable of gaining persistence, stealing sensitive data, and accessing cryptocurrency wallets for financial gain. The 27 packages, which masqueraded as popular legitimate Python libraries, attracted thousands of downloads, |

Malware Threat | ★★★ | ||

| 2023-11-17 13:02:00 | Les agences de cybersécurité américaines mettent en garde contre l'écosystème de cybercriminalité Gen Z de Sported Spider \\ U.S. Cybersecurity Agencies Warn of Scattered Spider\\'s Gen Z Cybercrime Ecosystem (lien direct) |

Les agences de cybersécurité et de renseignement américaines ont publié un avis conjoint sur un groupe cybercriminal connu sous le nom d'araignée dispersée qui est connue pour utiliser des tactiques de phishing sophistiquées pour infiltrer des cibles.

"Les acteurs de la menace d'araignée dispersés s'engagent généralement dans un vol de données pour l'extorsion à l'aide de plusieurs techniques d'ingénierie sociale et ont récemment exploité le ransomware BlackCat / Alphv aux côtés de leur

U.S. cybersecurity and intelligence agencies have released a joint advisory about a cybercriminal group known as Scattered Spider that\'s known to employ sophisticated phishing tactics to infiltrate targets. "Scattered Spider threat actors typically engage in data theft for extortion using multiple social engineering techniques and have recently leveraged BlackCat/ALPHV ransomware alongside their |

Ransomware Threat | ★★ | ||

| 2023-11-17 12:01:12 | Démystifier l'IA et ML: six questions critiques à poser à votre fournisseur de cybersécurité Demystifying AI and ML: Six Critical Questions to Ask Your Cybersecurity Vendor (lien direct) |

As cyber threats continue to evolve at an unprecedented pace, many organizations are turning to artificial intelligence (AI) and machine learning (ML) in hopes of keeping up. While these advanced technologies hold immense promise, they\'re also more complex and far less efficient than traditional threat detection approaches. The tradeoff isn\'t always worth it. And not all AI and ML processes are created equal. The models used, the size and quality of the data sets they\'re trained on-and whether an advanced computational process is suitable for the problem at hand-are all critical factors to consider when deciding how both AI and ML fit into your cybersecurity strategy. In this blog post, we explore the vital questions you should ask your cybersecurity vendor about these technologies. We will also demystify their role in safeguarding your people, data and environment. Note: Though often conflated, AL and ML are related but distinct concepts. For simplicity, we\'re using AI when discussing the broader technology category and ML to discuss narrower learning models used in AI. Question 1: Why is AI suitable for this security problem? You\'ve probably heard the old saying that when your only tool is a hammer, every problem looks like a nail. While AI has rightly generated enthusiasm in cybersecurity, it may not be the optimal approach to every task. On one hand, the technologies can help analyze large amounts of data and find anomalies, trends and behaviors that indicate potential attacks. And the technologies can automate response and mitigation of security incidents. But depending on the size and complexity of the learning model, they can also be computationally intensive (read: expensive) to maintain. And worse, execution time can be much longer than less complex approaches such as rules and signatures. On the other hand, rules and signatures are static, so they don\'t automatically evolve to detect new threats. But they\'re also fast, easy on computing resources and highly effective for certain aspects of threat detection. Other signals, such as email sender reputation and IP addresses, can also be as effective as AI for many detections-and in most cases are faster and much more cost-effective. Getting AI right starts with understanding what cybersecurity tasks they\'re best suited to and applying them to the right problems. In the same vein, how the technology is applied matters. In cybersecurity, every second counts. Making decisions in real time and blocking malicious content before it can be delivered is today\'s key challenge. If the processing time of the vendor\'s AI means the technology is relegated solely to post-delivery inspection and remediation, that\'s a major drawback. Question 2: Where do you get your training data? The performance of ML models hinges on the source and quality of their data. That\'s because AI models learn from examples and patterns, not rules. And that requires a large amount of data. The more data, and the higher the quality of that data, the better the model can learn and generalize to new conditions. Like any ML model, those used in cybersecurity need a wide-ranging, diverse data set that accurately reflects the real world. Or more precisely, the data used to train your vendor\'s AI model should reflect your world-the threats targeting your organization and users. Finding data for general-purpose AI applications is easy. It\'s all over the internet. But threat data-especially data well-suited for the type of ML model the vendor intends to use- is scarcer. Gaining malware samples is a lot harder than acquiring data used in applications such as image and natural language processing. First, not much attack data is publicly available. Most security vendors hold on tightly to the threat data they collect, and for good reason. Beyond the obvious competitive advantages it offers, threat data is sensitive and comes with a bevy of privacy concerns. As a result, few cybersecurity vendors have a dataset large enough to trai | Malware Tool Vulnerability Threat | ★★ | ||

| 2023-11-17 11:00:00 | Black Friday: les escrocs exploitent les marques de luxe pour attirer les victimes Black Friday: Scammers Exploit Luxury Brands to Lure Victims (lien direct) |

La recherche sur le point de vérification affirme que ces dernières escroqueries de marque de luxe sont un réveil pour que les acheteurs restent vigilants en ligne

Check Point Research say these latest luxury brand scams are a wake-up call for shoppers to stay vigilant online |

Threat | ★★★ | ||

| 2023-11-17 11:00:00 | Procurations gratuites et dangers cachés Free proxies and the hidden dangers (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. Data privacy continues to be a growing concern for all internet users. While the internet gives us so much more freedom and access to information we might not have otherwise, online privacy continues to be a significant risk. It’s not just cybercriminals that invade your privacy, but businesses as well. Data has become more valuable than ever, and companies will do whatever they can to collect your information. Proxies have been a popular option for protecting your online privacy. Now, these proxies offer even more benefits and specific use cases. You might even be looking into getting one and considering a free proxy. In this article, we’ll look at free proxies and why they can be a bigger danger than you might realize. We’ll also examine why residential proxies from a reliable provider like Smartproxy are better if security and privacy are your goals. Keep reading to discover how free proxies work and the dangers they pose. What is a proxy? A proxy is an intermediary server that accepts and forwards all your requests to the web server. This means that instead of connecting directly to the internet, you first connect to the proxy server. You might be wondering why using an intermediary server like a proxy is effective. Usually, it’s better to cut out the middleman, right? In this case, by connecting to the proxy first, your personal information, such as your IP and other associated data, is replaced by a new IP. This completely hides your information from the websites you visit. By changing your IP address through a proxy, websites or apps cannot track you, and your data is more secure. However, that’s not all a proxy does. What can you use a proxy for? By now, we know that proxies are great tools when it comes to online security and privacy. By hiding your real IP, the websites that you visit won’t be able to collect the data associated with your IP. This usually includes your name, location, ISP, devices, operating system, and more. Residential proxies, in particular, are great for anonymity because they use the IPs from real devices. As such, they don’t look like proxies and are much less likely to be detected as such. However, proxies can be used for many other ways aside from security and privacy. Another use is managing multiple social media accounts. Social media platforms are quick to issue IP bans if they find the same IP address creating multiple accounts. Account limits are usually only a handful per IP address, and the moment you create too many, you might receive an IP ban. This is frustrating if you’re a digital marketer who creates and manages accounts for clients. However, by using a proxy, you can change the IP that creates the accounts and avoid IP bans. Another use of proxies is related to automation. This can affect a wide range of automated tools, from sneaker bots to data scrapers and even social media automation. Many websites and social media platforms block automation tools as part of their anti-bot protection. However, by linking residential proxies to these tools, you can make them appear like natural users and bypass these limitations. However, to be successful, you’ll need to use residential proxies with a real IP. Finally, proxies can also help improve your connection speed and stabilize it. This is because you’re routing all your traffic through larger servers instead of your own device. These servers are much more capa | Malware Tool Vulnerability Threat | ★★ | ||

| 2023-11-17 10:30:00 | Le FBI soulève le couvercle sur un groupe d'araignée dispersé notoire FBI Lifts the Lid on Notorious Scattered Spider Group (lien direct) |

Détails de conseil en sécurité TTPS des acteurs de menace prolifique

Security advisory details TTPs of prolific threat actors |

Threat | ★★★ | ||

| 2023-11-17 08:00:00 | Sécurité de l'éducation: une analyse critique du paysage des menaces K-12 Education Security: A Critical Analysis of the K-12 Threat Landscape (lien direct) |

> Alors que la transformation numérique remodèle le secteur de l'éducation, la sécurité de l'éducation dans les écoles de la maternelle à la 12e année est devenue ...

>As digital transformation reshapes the education sector, education security in K-12 schools has emerged as... |

Threat | ★★★ | ||

| 2023-11-16 22:45:00 | Dangereux exploit activemq apache permet de contourner EDR furtif Dangerous Apache ActiveMQ Exploit Allows Stealthy EDR Bypass (lien direct) |

Il n'y a pas de temps à perdre: pour les organisations sur la clôture sur le correctif du bogue critique dans ActiveMQ, le nouvel exploit de preuve de concept devrait les pousser vers l'action.

There\'s no time to waste: For organizations on the fence about patching the critical bug in ActiveMQ, the new proof-of-concept exploit should push them towards action. |

Threat Patching | ★★ | ||

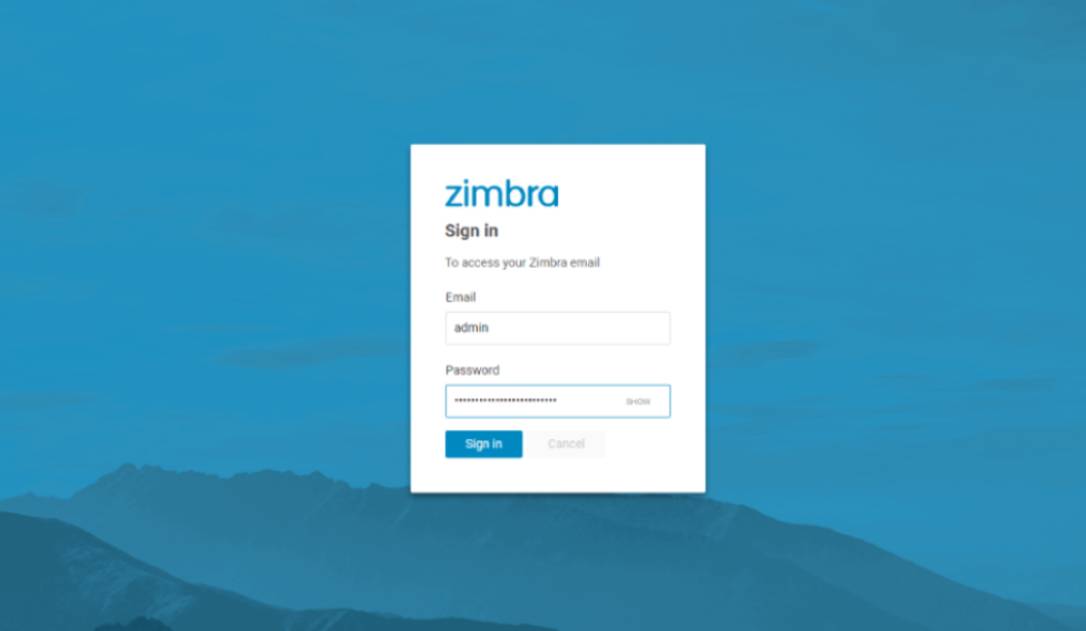

| 2023-11-16 21:39:00 | Flaw zéro-jour dans le logiciel de messagerie Zimbra exploité par quatre groupes de pirates Zero-Day Flaw in Zimbra Email Software Exploited by Four Hacker Groups (lien direct) |

Un défaut zéro-jour dans le logiciel de messagerie de collaboration Zimbra a été exploité par quatre groupes différents dans les attaques du monde réel pour piloter des données de messagerie, des informations d'identification des utilisateurs et des jetons d'authentification.

"La majeure partie de cette activité s'est produite après que le correctif initial est devenu public sur GitHub", a déclaré Google Threat Analysis Group (TAG) dans un rapport partagé avec le Hacker News.

Le défaut, suivi comme CVE-2023-37580 (score CVSS:

A zero-day flaw in the Zimbra Collaboration email software was exploited by four different groups in real-world attacks to pilfer email data, user credentials, and authentication tokens. "Most of this activity occurred after the initial fix became public on GitHub," Google Threat Analysis Group (TAG) said in a report shared with The Hacker News. The flaw, tracked as CVE-2023-37580 (CVSS score: |

Threat | ★★ | ||

| 2023-11-16 20:18:20 | Statistiques de Netkope Threat Labs pour octobre 2023 Netskope Threat Labs Stats for October 2023 (lien direct) |

> Netskope Threat Labs publie un article de blog de résumé mensuel des principales menaces que nous suivons sur la plate-forme Netskope.Le but de cet article est de fournir des renseignements stratégiques et exploitables sur les menaces actives contre les utilisateurs d'entreprise du monde entier.Résumé Après quatre mois, les fichiers PE (EXE / DLL) ont récupéré la première place comme le format de fichier le plus populaire [& # 8230;]

>Netskope Threat Labs publishes a monthly summary blog post of the top threats we are tracking on the Netskope platform. The purpose of this post is to provide strategic, actionable intelligence on active threats against enterprise users worldwide. Summary After four months, PE files (EXE/DLL) reclaimed the top spot as the most popular file format […] |

Threat Studies | ★★★ | ||

| 2023-11-16 20:07:41 | Zimbra 0-Day utilisé pour voler des données par e-mail aux organisations gouvernementales Zimbra 0-Day Used to Steal Email Data From Government Organizations (lien direct) |

#### Description

Le groupe d'analyse des menaces de Google (TAG) a découvert un exploit de 0 jours dans le viseur ciblant la collaboration de Zimbra, utilisé pour voler des données de courrier électronique à des organisations gouvernementales internationales suivis sous le nom de CVE-2023-37580.

Tag a d'abord découvert la vulnérabilité de Scripting (XSS) reflétée de 0 jour, en juin, lorsqu'il a été activement exploité dans des attaques ciblées contre le serveur de messagerie de Zimbra \\.Zimbra a poussé un hotfix à leur github public le 5 juillet 2023 et a publié un avis initial avec des prévisions de correction le 13 juillet 2023.

Tag a observé trois groupes de menaces exploitant la vulnérabilité avant la publication du patch officiel, y compris des groupes qui ont peut-être appris le bogue après que le correctif a été initialement rendu public sur Github.Tag a découvert une quatrième campagne en utilisant la vulnérabilité XSS après la sortie du patch officiel.Trois de ces campagnes ont commencé après que le hotfix a été initialement rendu public en soulignant l'importance des organisations qui appliquent des correctifs le plus rapidement possible.

#### URL de référence (s)

1. https://blog.google/thereat-analysis-group/zimbra-0-day-used-to-teal-email-data-from-government-organizations/

#### Date de publication

16 novembre 2023

#### Auteurs)

Clement Lecigne

Pierre de maddie

#### Description Google\'s Threat Analysis Group (TAG) has discovered an in-the-wild 0-day exploit targeting Zimbra Collaboration, used to steal email data from international government organizations tracked as CVE-2023-37580. TAG first discovered the 0-day, a reflected cross-site scripting (XSS) vulnerability, in June when it was actively exploited in targeted attacks against Zimbra\'s email server. Zimbra pushed a hotfix to their public Github on July 5, 2023 and published an initial advisory with remediation guidance on July 13, 2023. TAG observed three threat groups exploiting the vulnerability prior to the release of the official patch, including groups that may have learned about the bug after the fix was initially made public on Github. TAG discovered a fourth campaign using the XSS vulnerability after the official patch was released. Three of these campaigns began after the hotfix was initially made public highlighting the importance of organizations applying fixes as quickly as possible. #### Reference URL(s) 1. https://blog.google/threat-analysis-group/zimbra-0-day-used-to-steal-email-data-from-government-organizations/ #### Publication Date November 16, 2023 #### Author(s) Clement Lecigne Maddie Stone |

Vulnerability Threat | ★★★ | ||

| 2023-11-16 19:21:00 | Les experts découvrent Darkcasino: Nouvelle menace émergente exploite Winrar Flaw Experts Uncover DarkCasino: New Emerging APT Threat Exploiting WinRAR Flaw (lien direct) |

Un groupe de piratage qui a exploité une faille de sécurité récemment divulguée dans le logiciel Winrar en tant que jour zéro a maintenant été classé comme une menace persistante avancée entièrement nouvelle (APT).

La société de cybersécurité NSFOCUS a décrit Darkcasino comme un acteur "à motivation économique" qui a été révélé pour la première fois en 2021.

"Darkcasino est un acteur de menace approprié avec une forte capacité technique et d'apprentissage, qui est bonne

A hacking group that leveraged a recently disclosed security flaw in the WinRAR software as a zero-day has now been categorized as an entirely new advanced persistent threat (APT). Cybersecurity company NSFOCUS has described DarkCasino as an "economically motivated" actor that first came to light in 2021. "DarkCasino is an APT threat actor with strong technical and learning ability, who is good |

Threat Technical | ★★ | ||

| 2023-11-16 18:21:38 | Sysdig annonce la détection des menaces de logiciels malveillants et la détection de Windows Server Sysdig announces malware threat detection and Windows server detection (lien direct) |

Sysdig étend la puissance de la détection et de la réponse pour inclure Windows Server et une détection de menace de logiciels malveillants

élargir ses capacités CDR au sein de la plate-forme de protection des applications natives de la société de la société

-

revues de produits

Sysdig Extends the Power of Detection and Response to Include Windows Server and Malware Threat Detection Expanding its CDR capabilities within the company\'s cloud native application protection platform - Product Reviews |

Malware Threat Cloud | ★★ | ||

| 2023-11-16 18:00:00 | Menace d'initié: chasse et détection Insider Threat: Hunting and Detecting (lien direct) |

La menace d'initié est un défi à multiples facettes qui représente aujourd'hui un risque de cybersécurité significatif pour les organisations.Certains sont des initiés malveillants tels que les employés qui cherchent à voler des données ou à saboter l'organisation.Certains sont des initiés involontaires tels que des employés qui commettent des erreurs imprudents ou sont victimes de phisses. Si vous avez besoin d'un rafraîchissement sur les menaces d'initiés ou leur impact, veuillez vous référer à nos articles de blog précédents: menace d'initié: les dangers à l'intérieur menace d'initié: Études d'impact L'identification des menaces d'initié devient de plus en plus importante.Les initiés malveillants transportent souvent

The insider threat is a multifaceted challenge that represents a significant cybersecurity risk to organizations today. Some are malicious insiders such as employees looking to steal data or sabotage the organization. Some are unintentional insiders such as employees who make careless mistakes or fall victim to phishing attacks. If you need a refresher on what insider threats are or their impact, please refer to our previous blog posts:Insider Threat: The Dangers WithinInsider Threat: Impact StudiesIdentifying insider threats is becoming increasingly important. Malicious insiders often carry |

Threat | ★★★★ | ||

| 2023-11-16 17:33:00 | CISA et FBI émettent un avertissement sur les attaques d'extorsion à double extorsion du ransomware de Rhysida CISA and FBI Issue Warning About Rhysida Ransomware Double Extortion Attacks (lien direct) |

Les acteurs de la menace derrière le ransomware de Rhysida s'engagent dans des attaques opportunistes ciblant les organisations couvrant divers secteurs industriels.

L'avis est gracieuseté de l'Agence américaine de sécurité de la cybersécurité et des infrastructures (CISA), le Federal Bureau of Investigation (FBI) et le Centre multi-états de partage et d'analyse d'informations (MS-ISAC).

"Observé comme un ransomware en tant que service (RAAS)

The threat actors behind the Rhysida ransomware engage in opportunistic attacks targeting organizations spanning various industry sectors. The advisory comes courtesy of the U.S. Cybersecurity and Infrastructure Security Agency (CISA), the Federal Bureau of Investigation (FBI), and the Multi-State Information Sharing and Analysis Center (MS-ISAC). "Observed as a ransomware-as-a-service (RaaS) |

Ransomware Threat | ★★ | ||

| 2023-11-16 17:00:00 | L'investissement en cybersécurité implique plus que la technologie Cybersecurity Investment Involves More Than Just Technology (lien direct) |

L'investissement en cybersécurité implique plus que l'achat de technologies de sécurité - les organisations envisagent également de l'intelligence des menaces, de l'évaluation des risques, de la cyber-assurance et de la gestion des risques tiers.

Cybersecurity investment involves more than just buying security technologies - organizations are also looking at threat intelligence, risk assessment, cyber-insurance, and third-party risk management. |

Threat | ★★★ | ||

| 2023-11-16 17:00:00 | Les pirates ciblent la Grèce, la Tunisie, la Moldavie, le Vietnam et le Pakistan avec Zimbra Zero-Day Hackers target Greece, Tunisia, Moldova, Vietnam and Pakistan with Zimbra zero-day (lien direct) |

Les pirates ont exploité une vulnérabilité dans le produit de courrier électronique de Zimbra \\ pour attaquer les agences gouvernementales en Grèce, en Tunisie, en Moldavie, au Vietnam et au Pakistan, ont découvert les chercheurs de Google.Le groupe d'analyse des menaces de Google (TAG) a découvert le bogue, classé comme CVE-2023-37580, en juin.À partir de ce mois-ci, quatre groupes différents ont exploité le zéro jour pour cibler la collaboration Zimbra, un serveur de messagerie de nombreuses organisations

Les pirates ont exploité une vulnérabilité dans le produit de courrier électronique de Zimbra \\ pour attaquer les agences gouvernementales en Grèce, en Tunisie, en Moldavie, au Vietnam et au Pakistan, ont découvert les chercheurs de Google.Le groupe d'analyse des menaces de Google (TAG) a découvert le bogue, classé comme CVE-2023-37580, en juin.À partir de ce mois-ci, quatre groupes différents ont exploité le zéro jour pour cibler la collaboration Zimbra, un serveur de messagerie de nombreuses organisations

Hackers exploited a vulnerability in Zimbra\'s email product to attack government agencies in Greece, Tunisia, Moldova, Vietnam and Pakistan, Google researchers have discovered. Google\'s Threat Analysis Group (TAG) first discovered the bug, classified as CVE-2023-37580, in June. Beginning that month, four different groups exploited the zero-day to target Zimbra Collaboration, an email server many organizations

Hackers exploited a vulnerability in Zimbra\'s email product to attack government agencies in Greece, Tunisia, Moldova, Vietnam and Pakistan, Google researchers have discovered. Google\'s Threat Analysis Group (TAG) first discovered the bug, classified as CVE-2023-37580, in June. Beginning that month, four different groups exploited the zero-day to target Zimbra Collaboration, an email server many organizations |

Vulnerability Threat | ★★ | ||

| 2023-11-16 16:48:00 | Les pirates pourraient exploiter Google Workspace et une plate-forme cloud pour les attaques de ransomwares Hackers Could Exploit Google Workspace and Cloud Platform for Ransomware Attacks (lien direct) |

Un ensemble de nouvelles méthodes d'attaque a été démontré contre Google Workspace et la plate-forme Google Cloud qui pourrait être potentiellement exploitée par les acteurs de la menace pour mener des ransomwares, une exfiltration de données et des attaques de récupération de mot de passe.

"À partir d'une seule machine compromise, les acteurs de la menace pourraient progresser de plusieurs manières: ils pourraient se déplacer vers d'autres machines clonées avec GCPW installé, accéder

A set of novel attack methods has been demonstrated against Google Workspace and the Google Cloud Platform that could be potentially leveraged by threat actors to conduct ransomware, data exfiltration, and password recovery attacks. "Starting from a single compromised machine, threat actors could progress in several ways: they could move to other cloned machines with GCPW installed, gain access |

Ransomware Threat Cloud | ★★★ | ||

| 2023-11-16 16:30:00 | Les cybercriminels exploitent la crise de Gaza avec une fausse charité Cyber-Criminals Exploit Gaza Crisis With Fake Charity (lien direct) |

Les attaquants ont demandé des dons de crypto de 100 $ à 5 000 $ en utilisant des adresses Bitcoin, litecoin et Ethereum

Attackers sought crypto donations of $100-$5000 using Bitcoin, Litecoin and Ethereum addresses |

Threat | ★★★ | ||

| 2023-11-16 16:19:54 | Chasse des éléphants |À l'intérieur d'un groupe de hack-for-hire indien Elephant Hunting | Inside an Indian Hack-For-Hire Group (lien direct) |

Exploration des subtilités techniques d'Appin, un groupe hack-for-embauche, révélant l'attribution confirmée et l'activité de menace mondiale, ancienne et nouvelle.

Exploring the technical intricacies of Appin, a hack-for-hire group, revealing confirmed attribution and global threat activity, both old and new. |

Threat Technical | ★★ | ||

| 2023-11-16 15:21:02 | Etude Threat Labs Netskope : les applications Google, premiers vecteurs de diffusion de malwares dans le secteur du retail (lien direct) | Etude Threat Labs Netskope : les applications Google, premiers vecteurs de diffusion de malwares dans le secteur du retail • Google Drive et Gmail sont les applications les plus couramment utilisées pour télécharger des logiciels malveillants dans le secteur du retail, contrairement à Microsoft OneDrive qui occupe une position dominante dans d'autres secteurs. • Les chevaux de Troie sont le principal mécanisme d'attaque utilisé pour amener les acteurs de ce secteur à télécharger d'autres malwares. • Concernant les téléchargements effectués par les professionnels du secteur, WhatsApp est plus populaire que Sharepoint, ce qui soulève un risque majeur dans la mesure où cette application de messagerie personnelle est utilisée comme un outil collaboratif d'entreprise. - Investigations | Threat Studies | ★★★ | ||

| 2023-11-16 15:12:22 | À emporter de l'attaque MGM et du paysage des menaces émergentes Takeaways from the MGM Attack and Emerging Threat Landscape (lien direct) |

Vaidotas Šedys, chef de la gestion des risques chez oxylabs

À emporter de l'attaque MGM et du paysage des menaces émergentes

-

opinion

/ /

affiche

Vaidotas Šedys, Head of Risk Management at Oxylabs Takeaways from the MGM Attack and Emerging Threat Landscape - Opinion / affiche |

Threat | ★★ | ||

| 2023-11-16 15:00:01 | New SEO#LURKER Attack Campaign: Threat Actors Use SEO Poisoning and Fake Google Ads to Lure Victims Into Installing Malware (lien direct) | Une campagne d'empoisonnement / malvertisation en cours en cours tirant parti des leurres WinSCP ainsi qu'une chaîne d'infection furtive attire des victimes de logiciels malveillants (aux côtés du logiciel WinSCP légitime).Les attaquants tirent probablement parti des annonces de recherche dynamique qui permettent aux acteurs de menace injecter leur propre code malveillant tout en imitant des sources légitimes comme les pages de recherche Google.

An ongoing SEO poisoning/malvertising campaign leveraging WinSCP lures along with a stealthy infection chain lures victims into installing malware (alongside the legitimate WinSCP software). Attackers are likely leveraging dynamic search ads which let threat actors inject their own malicious code while mimicking legitimate sources like Google search pages. |

Malware Threat | ★★★ | ||

| 2023-11-16 15:00:01 | Nouvelle campagne d'attaque SEO # Lurker: les acteurs de la menace utilisent l'empoisonnement du référencement et les fausses publicités Google pour attirer les victimes d'installation New SEO#LURKER Attack Campaign: Threat Actors Use SEO Poisoning and Fake Google Ads to Lure Victims Into Installing Malware (lien direct) |

Une campagne d'empoisonnement / malvertisation en cours en cours tirant parti des leurres WinSCP ainsi qu'une chaîne d'infection furtive attire des victimes de logiciels malveillants (aux côtés du logiciel WinSCP légitime).Les attaquants tirent probablement parti des annonces de recherche dynamique qui permettent aux acteurs de menace injecter leur propre code malveillant tout en imitant des sources légitimes comme les pages de recherche Google.

An ongoing SEO poisoning/malvertising campaign leveraging WinSCP lures along with a stealthy infection chain lures victims into installing malware (alongside the legitimate WinSCP software). Attackers are likely leveraging dynamic search ads which let threat actors inject their own malicious code while mimicking legitimate sources like Google search pages. |

Malware Threat | ★★★ | ||

| 2023-11-16 14:15:19 | Informations exploitables: simplifier l'explication des menaces via le résumé de la condamnation Actionable Insights: Simplifying Threat Explainability via the Condemnation Summary (lien direct) |

In this blog series we cover how to improve your company\'s security posture with actionable insights. Actionable insights are a critical tool to help you improve your security posture and stop initial compromise in the attack chain. You can use them to identify and respond to potential risks, enhance your incident response capabilities, and make more informed security decisions. In previous actionable insights blog posts, we covered these topics: People risk Origin risk Business email compromise (BEC) risk Ensuring proper risk context Risk efficacy Telephone-oriented attack delivery (TOAD) risk Threat intelligence Your risk profile In this post, we are excited to announce the new TAP Condemnation Summary-which is available to all Proofpoint Targeted Attack Protection (TAP) customers who use the Proofpoint Aegis threat protection platform. We\'ll explain why it is an invaluable resource and we\'ll explore some of its key reports. Threat explainability: Introducing the Condemnation Summary In the ever-evolving cybersecurity landscape, clear communication and rapid understanding of email threats are essential. Proofpoint introduced the Condemnation Summary to enhance threat visibility and explain-in plain, everyday language-why a particular threat is condemned. The summary makes it easier for both technical and nontechnical users to comprehend email threats. You can find the TAP Condemnation Summary in the Evidence section of the threat details page for any individual threat within your Aegis platform. Let\'s explore how this new feature can help your business. Insights: What you can learn from the Condemnation Summary The Condemnation Summary helps demystify email threats and streamline the decision-making process for threat remediation. Here\'s what you can expect from this innovative feature. User and VIP insights The Condemnation Summary includes a highlights card that spotlights impacted users and VIPs. With drilldown options and actionable items, you can quickly determine who is affected. You can use these insights to understand the steps you need to take to mitigate the threat. Details about affected users shown in the Condemnation Summary. Threat state overview This section of the summary breaks down the state of the threat or campaign, complete with timestamps. A chronological view provides you with a clear understanding of how the threat evolved, so you can assess its severity and impact. The threat state overview section in the Condemnation Summary. User-friendly descriptions The Condemnation Summary offers high-level observations from our behavioral and machine learning detection layers. Threats are described in everyday language. So nontechnical users can better grasp the nature of a threat and its potential consequences. High-level observations in plain language in the Condemnation Summary. Source attribution It\'s helpful to understand where a threat originated. Condemnation Sources gives you insight into which sources contributed to the detection and condemnation of the threat. The Condemnation Sources section in the Condemnation Summary. Targeted controls: Taking action The Condemnation Summary isn\'t just a feature for visibility or explainability. It\'s a tool for action. Here\'s how to make the most of this new feature: Mitigate threats faster. With user and VIP insights, you can respond promptly to threats that are impacting specific individuals. Take immediate actions to protect these users and mitigate risks. Improve your communication about threats. The user-friendly descriptions in the Condemnation Summary make it easier to communicate threat details to nontechnical stakeholders. This, in turn, helps to foster better collaboration around security across your business. See how threats evolve. When you have a timeline of a threat\'s progression, you can assess how a threat evolved and whether it is part of a broader campaign. Track where threats come from. It is cruci | Tool Threat Technical | ★★★ | ||

| 2023-11-16 13:57:08 | Cybersécurité : les réponses face à la sophistication des menaces (lien direct) | Cybersécurité : les réponses face à la sophistication des menaces Par Fabrice de Vésian, Sales Manager chez Yubico - Points de Vue | Threat | ★★ | ||

| 2023-11-16 12:30:00 | Black Friday: MalwareBytes met en garde contre la surtension de l'écrémage des cartes de crédit Black Friday: Malwarebytes Warns of Credit Card Skimming Surge (lien direct) |

Les acteurs de la menace écrémotrice accélèrent leur activité juste à temps pour la saison des fêtes

Skimming threat actors ramp up their activity just in time for the holiday season |

Threat | ★★ | ||

| 2023-11-16 11:36:00 | Lancement de pirates russes \\ 'la plus grande cyberattaque de tous les temps \\' sur l'infrastructure critique danoise Russian Hackers Launch \\'Largest Ever Cyber Attack\\' on Danish Critical Infrastructure (lien direct) |

Les acteurs de la menace russe ont peut-être été liés à ce qui a été décrit comme la «plus grande cyberattaque contre les infrastructures critiques danoises», dans lesquelles 22 entreprises associées au fonctionnement du secteur de l'énergie du pays ont été ciblées en mai 2023.

"22 Les cyberattaques simultanées et réussies contre les infrastructures critiques danoises ne sont pas monnaie courante", a déclaré Sektorcert du Danemark \\."Le

Russian threat actors have been possibly linked to what\'s been described as the "largest cyber attack against Danish critical infrastructure," in which 22 companies associated with the operation of the country\'s energy sector were targeted in May 2023. "22 simultaneous, successful cyberattacks against Danish critical infrastructure are not commonplace," Denmark\'s SektorCERT said [PDF]. "The |

Threat | ★★ | ||

| 2023-11-16 11:00:00 | Histoires du SOC: étapes proactives pour protéger les clients contre le MFA mal configuré Stories from the SOC: Proactive steps to protect customers from misconfigured MFA (lien direct) |

Résumé de l'exécutif

Authentification multifactrice, ou MFA, offre aux utilisateurs une couche de sécurité ajoutée lors de la connexion aux applications Web.Dépassant son prédécesseur, l'authentification à deux facteurs, en 2023, le MFA est une option standard pour une autre couche de sécurité pour les comptes en ligne..

En mai 2022, la cybersécurité et l'ampli;Infrastructure Security Agency (CISA) a publié le conseil en sécurité aa22-074a & nbsp; décrire comment les configurations par défaut dans les applications MFA sont considérées comme une vulnérabilité.La tactique a été utilisée par les cyber-acteurs parrainés par l'État russe dès mai 2021 dans un compromis réussi d'une organisation américaine.

Sur la base de ces directives de la CISA, les AT & amp; T cybersecurity a géré la détection gérée par la cybersecurity.et réponse (MDR) Centre d'opérations de sécurité (SOC) a analysé de manière proactive dans notre flotte de clients et a découvert un client qui utilisait la configuration par défaut, qui peut être exploitée.Les analystes de SOC ont contacté le client pour l'informer du risque et ont fourni des recommandations sur la façon de sécuriser leur réseau.

Investigation

Recherche d'événements

Les analystes ont utilisé l'outil open-source, Elastic Stack, pour rechercher nos clients pour & ldquo; défaillance, & rdquo; qui est la configuration par défaut dans les applications MFA qui rend possible un accès non autorisé.

& nbsp; & nbsp;

Événement Deep-Dive

La recherche a révélé un client avec son ensemble de candidatures MFA sur Rectendopen = 1, qui est le paramètre qui permet à un acteur malveillant de contourner l'authentification lorsqu'il est exploité.Le & ldquo; défaillance & rdquo;Le paramètre permet une tentative incorrecte de connexion, ce qui permettrait alors un accès sans entrave à un compte avec ce paramètre sur le réseau client. & nbsp; & nbsp;

Événement Deep-Dive

La recherche a révélé un client avec son ensemble de candidatures MFA sur Rectendopen = 1, qui est le paramètre qui permet à un acteur malveillant de contourner l'authentification lorsqu'il est exploité.Le & ldquo; défaillance & rdquo;Le paramètre permet une tentative incorrecte de connexion, ce qui permettrait alors un accès sans entrave à un compte avec ce paramètre sur le réseau client.

Revue pour des indicateurs supplémentaires

De là, les analystes SOC ont pivoté pour rechercher l'environnement client pour toutes les informations qui identifieraient les actifs et les comptes des clients associés et qui indiqueraient une activité malveillante extérieure.Ils ont découvert que l'utilisateur responsable était répertorié comme administrateur dans l'environnement client.

Revue pour des indicateurs supplémentaires

De là, les analystes SOC ont pivoté pour rechercher l'environnement client pour toutes les informations qui identifieraient les actifs et les comptes des clients associés et qui indiqueraient une activité malveillante extérieure.Ils ont découvert que l'utilisateur responsable était répertorié comme administrateur dans l'environnement client.

Réponse

Construire l'enquête

Les analystes ont ouvert une enquête pour traiter la mauvaise configuration de l'application mobile MFA ainsi que pour confirmer si l'activité associée à l'utilisateur identifié a été autorisée.L'enquête comprenait une explication de la vulnérabilité ainsi qu'un résumé de l'activité de l'utilisateur impliqué sur les actifs identifiés au cours des 30 derniers jours.

Réponse

Construire l'enquête

Les analystes ont ouvert une enquête pour traiter la mauvaise configuration de l'application mobile MFA ainsi que pour confirmer si l'activité associée à l'utilisateur identifié a été autorisée.L'enquête comprenait une explication de la vulnérabilité ainsi qu'un résumé de l'activité de l'utilisateur impliqué sur les actifs identifiés au cours des 30 derniers jours.

Interaction client

Les analystes ont créé une enquête à faible sévérité, ce qui, dans ce cas, signifiait qu'ils n'étaient pas tenus de contacter le client.(Nos clients MDR déterminent quand et comment le SOC communique avec eux.)

Cependant, pour s'assurer que le problème a été résolu en temps opportun, les analystes ont également informé le groupe Hu

Interaction client

Les analystes ont créé une enquête à faible sévérité, ce qui, dans ce cas, signifiait qu'ils n'étaient pas tenus de contacter le client.(Nos clients MDR déterminent quand et comment le SOC communique avec eux.)

Cependant, pour s'assurer que le problème a été résolu en temps opportun, les analystes ont également informé le groupe Hu |

Tool Vulnerability Threat | ★★★ | ||

| 2023-11-16 09:15:10 | Comment l\'approche SASE de Cato Networks permet d\'améliorer son niveau de sécurité ? (lien direct) | >Avec l’évolution constante des technologies et des menaces cyber, la sécurité des réseaux devient un enjeu majeur pour les entreprises. Dans ce contexte, le modèle Secure Access Service Edge (SASE) émerge comme une solution novatrice, offrant une approche cloud intégrée, globale et convergente pour renforcer la sécurité tout en optimisant les performances. Le SASE résumé […] The post Comment l'approche SASE de Cato Networks permet d'améliorer son niveau de sécurité ? first appeared on UnderNews. | Threat Cloud | ★★ | ||

| 2023-11-16 07:00:00 | Patrick Joyce rejoint la preuve en tant que résident mondial CISO Patrick Joyce Joins Proofpoint as Global Resident CISO (lien direct) |

Nous sommes ravis d'accueillir Patrick Joyce, un véritable leader de l'industrie, qui servira de responsable de la sécurité en chef de l'information résidente de Proofpoint \\ (RCISO).Dans ce rôle, Patrick agira en tant que conseiller stratégique de la Communauté du Greater Ciso et se fermera le comité consultatif client de Customer Point de Ciso (CAB).

Alors que certaines sociétés de cybersécurité offrent des ressources et une valeur supplémentaire à leurs clients grâce à un CISO interne, l'objectif est généralement de vendre leurs produits de leur entreprise.Chez ProofPoint, notre RCISO agit comme une liaison, une collègue, un mentor et des ressources à la grande communauté de Ciso, axée uniquement sur les besoins de sécurité des CISO des clients en fournissant des conseils, des connaissances et une formation impartiaux pour aider les CISOChanger le paysage des menaces.

Patrick est un leader d'opinion reconnu dans l'industrie de la cybersécurité, et son vaste expertise sera un atout précieux pour aider nos clients à briser la chaîne d'attaque, les protégeant des cyber-risques et menaces les plus sophistiqués d'aujourd'hui.En tant que praticien de cybersécurité très respecté avec plus de 30 ans d'expérience dans le domaine de l'informatique et de la sécurité, Patrick apporte une richesse de connaissances à ce rôle essentiel;Plus récemment, il a été vice-président et chef de la sécurité (CSO et CISO) pour Medtronic, une entreprise de MedTech Fortune 500, où il était responsable de la direction des stratégies, opérations et initiatives mondiales de la société de la société.Avant de rejoindre Medtronic, Patrick a occupé des postes de direction dans des organisations du secteur public et privé à travers plusieurs verticales, notamment des soins de santé (fournisseur et payeur), des voyages / hospitalités et du conseil informatique.Il a également été officier dans l'US Air Force et dans la communauté du renseignement américain.

Patrick a une solide référence de la création de partenariats de confiance et de collaborations en réunissant des pairs et d'autres hauts dirigeants pour relever les défis communs dans le secteur privé et diverses agences gouvernementales.Il siège également aux conseils d'administration de l'industrie et présente ses conseils et son expertise sur les forums privés et publics.Par exemple, il a siégé au conseil d'administration du Healthcare Information Shart & Analysis Center (H-ISAC), créé par la directive présidentielle américaine pour gérer le cyber-risque à travers les infrastructures critiques, ainsi que les conseils d'administration de la Minnesota Technology Association (Mntech), laLe comité d'audit du programme national des donateurs de Marrow ou \\ 'être le match \', et le comité d'audit et de risque du système de santé d'Allina.

En plus de ses réalisations en tant que partenaire commercial et conseiller de confiance, Patrick est également connu pour son approche de bon sens, son leadership calme et minutieux, son bon jugement et sa capacité à communiquer efficacement à tous les niveaux.

Nous sommes ravis d'accueillir Patrick à Proofpoint et nous sommes impatients de présenter Patrick aux CISO à travers le monde au cours des semaines et des mois à venir.

We are thrilled to welcome Patrick Joyce, a veritable industry leader, who will serve as Proofpoint\'s Global Resident Chief Information Security Officer (RCISO). In this role, Patrick will act as a strategic advisor to the greater CISO community and spearhead Proofpoint\'s Customer Advisory Board (CAB). While some cybersecurity companies offer resources and additional value to their customers through an internal CISO, the goal is typically to sell their company\'s products. At Proofpoint, our RCISO acts as a liaison, colleague, mentor and resource to the greater CISO community, focused solely on the security needs of customer CISOs by delivering unbiased advice, knowledge and training to help CISOs stay ahead of t |

Threat | ★★ | ||

| 2023-11-15 23:32:48 | Comment Hibob protège les données des clients à partir de violations How HiBob Safeguards Customer Data from Breaches (lien direct) |

Data breaches have become far too commonplace these days. Over 5 billion personal records were compromised in cyber attacks this year alone. For HR platforms like HiBob that handle extremely sensitive information like salaries and reviews, tough security isn’t just advised – it’s absolutely essential. As such, guarding personal details should be priority number one. But here’s the good news – HiBob gets how critical security is. They’ve made it the cornerstone of their platform, using a layered defense strategy – encryption, access controls, audits, the works – to protect customer data. While no system is completely fool-proof, HiBob takes a myriad of proactive precautions to lock things down tight. With their built-in protections, strict standards, limited access, and constant upgrades, they’re ahead of the game when it comes to breach prevention. So, even though cyber attacks remain a lingering threat, customers can rest assured knowing that HiBob data leak prevention strategies take enterprise-level measures to keep sensitive employee info secure. Their defense strategy aims to keep personal data out of the wrong hands. Built-in Security Architecture Protects Customer Data For HiBob, security isn’t some last-minute addition – it’s baked right into the core design of their platform’s architecture. Rather than slapping on security as an afterthought, HiBob engineers it into the platform’s DNA from the get-go. For starters, HiBob uses powerful encryption to scramble customer data like a secret recipe, keeping prying eyes from reading it. This locks down info even if improperly accessed. HiBob also institutes strict “eyes only” access rules, with employees only able to view the specific data they need to do their jobs. This minimizes exposure on a need-to-know basis. Activity monitoring provides another safeguard, tracking access to data like a security camera. Suspicious activity triggers alerts, allowing HiBob to rapidly detect and respond to threats. With this robust baked-in security as the base, HiBob can design a platform balancing usability and data protection. After all, security shouldn\'t come at the cost of user experience. Compliance with Rigorous Security Standards HiBob has earned some major badges of honor – ISO 27001 and ISO 27018 certifications. These are like gold stars for info security controls and cloud privacy best practices. Scoring these rigorous certs proves HiBob’s security program passes with flying colors. On top of that, HiBob has aced some intense independent audits – SOC 1 and SOC 2. These audits are like tough exams focused on security, availability, privacy, and discretion. Passing verifies HiBob has the needed controls in place to handle sensitive customer data properly. By meeting these elite security standards set by organizations like ISO and AICPA, HiBob shows they’re serious about data protection. These stamps of approval from renowned institutions give customers confidence that HiBob’s platform makes the grade when it comes to industry-accepted security practices. This reduces risk for any organization using their HR platform. Vetting Third-Party Integrations to Close Security Gaps With any HR platform, third-party integrations are necessary to connect the different tech puzzle pieces. But every integration also creates a potential security weak spot if not vetted properly. HiBob gets how risky this can be. That’s why they take integrating very seriously – no puzzle piece gets add | Vulnerability Threat Cloud | ★★★ | ||

| 2023-11-15 21:25:29 | #Stopransomware: ransomware Rhysida #StopRansomware: Rhysida Ransomware (lien direct) |

#### Description

Les variants de ransomwares émergents de Rhysida, ont été principalement déployés contre les secteurs de l'éducation, des soins de santé, de la fabrication, des technologies de l'information et du gouvernement depuis mai 2023. Les acteurs de la menace tirent parti des ransomwares de Rhysida sont connus pour avoir un impact sur les «objectifs d'opportunité», y compris les victimes de l'éducation,Les secteurs de la santé, de la fabrication, des technologies de l'information et du gouvernement.Les rapports open source détaillent les similitudes entre l'activité de la vice Society (Dev-0832) et les acteurs ont observé le déploiement du ransomware de Rhysida.De plus, les rapports open source ont confirmé que les cas observés d'acteurs de Rhysida opérant dans une capacité de ransomware en tant que service (RAAS), où les outils de ransomware et l'infrastructure sont loués dans un modèle de renseignement.Toutes les rançons payées sont ensuite divisées entre le groupe et les affiliés.

#### URL de référence (s)

1. https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-319a

#### Date de publication

15 novembre 2023

#### Auteurs)

Cisa

#### Description Rhysida-an emerging ransomware variant-has predominately been deployed against the education, healthcare, manufacturing, information technology, and government sectors since May 2023. Threat actors leveraging Rhysida ransomware are known to impact “targets of opportunity,” including victims in the education, healthcare, manufacturing, information technology, and government sectors. Open source reporting details similarities between Vice Society (DEV-0832) activity and the actors observed deploying Rhysida ransomware. Additionally, open source reporting has confirmed observed instances of Rhysida actors operating in a ransomware-as-a-service (RaaS) capacity, where ransomware tools and infrastructure are leased out in a profit-sharing model. Any ransoms paid are then split between the group and the affiliates. #### Reference URL(s) 1. https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-319a #### Publication Date November 15, 2023 #### Author(s) CISA |

Ransomware Tool Threat | ★★ | ||

| 2023-11-15 20:19:58 | Les escrocs chinois exploitent des sites Web clonés dans un vaste réseau de jeu Chinese Scammers Exploit Cloned Websites in Vast Gambling Network (lien direct) |

> Par waqas

Les escrocs chinois ont créé des versions clonées de sites Web légitimes, redirigeant les visiteurs vers des sites de jeu.

Ceci est un article de HackRead.com Lire le post original: Les escrocs chinois exploitent des sites Web clonés dans un vaste réseau de jeux

>By Waqas Chinese scammers have been creating cloned versions of legitimate websites, redirecting visitors to gambling sites. This is a post from HackRead.com Read the original post: Chinese Scammers Exploit Cloned Websites in Vast Gambling Network |

Threat | ★★ | ||

| 2023-11-15 19:19:00 | Nouvel exploit POC pour Apache ActiveMQ Flaw pourrait laisser les attaquants voler sous le radar New PoC Exploit for Apache ActiveMQ Flaw Could Let Attackers Fly Under the Radar (lien direct) |

Les chercheurs en cybersécurité ont démontré une nouvelle technique qui exploite un défaut de sécurité critique dans Apache ActiveMQ pour réaliser une exécution arbitraire de code en mémoire.

Suivi en CVE-2023-46604 (score CVSS: 10.0), la vulnérabilité est un bogue d'exécution de code distant qui pourrait permettre à un acteur de menace d'exécuter des commandes de shell arbitraires.

Il a été corrigé par Apache dans les versions ActiveMQ 5.15.16, 5.16.7, 5.17.6,

Cybersecurity researchers have demonstrated a new technique that exploits a critical security flaw in Apache ActiveMQ to achieve arbitrary code execution in memory. Tracked as CVE-2023-46604 (CVSS score: 10.0), the vulnerability is a remote code execution bug that could permit a threat actor to run arbitrary shell commands. It was patched by Apache in ActiveMQ versions 5.15.16, 5.16.7, 5.17.6, |

Vulnerability Threat | ★★★ | ||

| 2023-11-15 17:19:57 | Squat et détournement de marque de domaine: une menace silencieuse pour les entreprises numériques Domain Squatting and Brand Hijacking: A Silent Threat to Digital Enterprises (lien direct) |

> Par waqas

Le squat du domaine peut vous conduire à des sites Web malveillants, et il pourrait être trop tard pour réaliser ce qui s'est réellement passé.

Ceci est un article de HackRead.com Lire le post original: Squat et détournement de marque du domaine: une menace silencieuse pour les entreprises numériques

>By Waqas Domain squatting can lead you to malicious websites, and it might be too late to realize what actually happened. This is a post from HackRead.com Read the original post: Domain Squatting and Brand Hijacking: A Silent Threat to Digital Enterprises |

Threat | ★★ | ||

| 2023-11-15 17:05:29 | Bitdefender nommé Leader de la sécurité des endpoints par le cabinet d\'études indépendant Forrester Research (lien direct) | Bitdefender nommé Leader de la sécurité des endpoints par le cabinet d'études indépendant Forrester Research Dans le rapport publié par Forrester, Bitdefender a obtenu la meilleure note maximale dans dix catégories, dont " Prévention des malwares ", " Détection des menaces réseau ", " Application des correctifs ", " Innovation " et " Flexibilité et Transparence des tarifs ". The Forrester Wave™ : Endpoint Security, Q4 2023 - Magic Quadrant | Threat | ★★ | ||

| 2023-11-15 16:45:44 | Étude Rubrik Zero Lab : une organisation sur deux a subi une perte de données sensibles en 2023 (lien direct) | Étude Rubrik Zero Lab : une organisation sur deux a subi une perte de données sensibles en 2023. Le nouveau rapport cybersécurité de Rubrik révèle la dure réalité de la défense des données aujourd'hui, les menaces qui pèsent sur nos données et le besoin croissant de stratégies différentes en matière de sécurité des données et de cyber-résilience. - Investigations | Threat Studies | ★★★ | ||

| 2023-11-15 16:32:49 | Top Malware Check Point - Octobre 2023 (lien direct) | Top Malware Check Point - Octobre 2023 : En France, Formbook est de retour à la tête du classement, Emotet et Remcos chutent chacun d'une place mais restent sur le podium La France passe de la 97ème à la 104ème place dans l'indice des menaces, qui classe les pays en fonction du niveau de menaces moyen auquel ils sont exposés chaque mois. A l'échelle mondiale, NJRat a gagné quatre places pour arriver en 2ème position le mois dernier. Entre-temps, une nouvelle campagne de malvertising a été découverte dans laquelle AgentTesla, le sixième malware le plus utilisé, circule via des pièces jointes corrompues. - Malwares | Malware Threat | ★★ | ||

| 2023-11-15 14:44:31 | MGM Casino Hack et réalités des attaques d'ingénierie sociale MGM Casino Hack and Realities of Social Engineering Attacks (lien direct) |

> Dans le monde compliqué de la cybersécurité, l'élément le plus imprévisible reste le facteur humain.Social ...

>In the complicated world of cybersecurity, the most unpredictable element remains the human factor. Social... |

Hack Threat | ★★★★★ | ||

| 2023-11-15 13:52:05 | 0DAY : FAILLE POUR WINDOWS À VENDRE 70 000 $ (lien direct) | [Info ZATAZ] - Un hacker propose à la vente un LPE 0day concernant le noyau Windows au prix de 70 000 dollars américains !... | Threat | ★★★ | ||

| 2023-11-15 11:44:58 | Radicl ajoute 9 millions de dollars de financement pour fortifier les cyber-défenses des PME dans la base industrielle de la défense RADICL Adds $9 Million in Funding to Fortify Cyber Defenses of SMBs in Defense Industrial Base (lien direct) |

> Radicl, une startup de cybersécurité spécialisée dans la protection des menaces aux PME, a obtenu un financement supplémentaire de 9 millions de dollars supplémentaires, ajoutant à 3 millions de dollars que la société avait collecté auparavant.

>RADICL, a cybersecurity startup specializing in providing threat protection to SMBs, secured an additional $9 million in early-stage funding, adding to $3 million that the company had raised previously. |

Threat Industrial | ★★ | ||

| 2023-11-15 11:00:00 | Dans quelle mesure votre entreprise est-elle préparée pour une attaque en chaîne d'approvisionnement? How prepared is your company for a supply chain attack? (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. In a supply chain attack, hackers aim to breach a target\'s defenses by exploiting vulnerabilities in third-party companies. These attacks typically follow one of two paths. The first involves targeting a service provider or contractor, often a smaller entity with less robust security. The second path targets software developers, embedding malicious code into their products. This code, masquerading as a legitimate update, may later infiltrate the IT systems of customers. This article delves into specific instances of supply chain attacks, explores the inherent risks, examines common strategies employed by attackers, as well as effective defense mechanisms, and offers supply chain risk management tips. Understanding the scope and danger of supply chain cyberattacks In their assaults on supply chains, attackers are driven by various objectives, which can range from espionage and extortion to other malicious intents. These attacks are merely one of many strategies hackers use to infiltrate a victim\'s infrastructure. What makes supply chain attacks particularly dangerous is their unpredictability and extensive reach. Companies can find themselves compromised by mere misfortune. A case in point is the 2020 incident involving SolarWinds, a network management software firm. The company fell victim to a hack that resulted in extensive breaches across various government agencies and private corporations. Over 18,000 SolarWinds customers unknowingly installed malicious updates, which led to an undetected, widespread malware infiltration. Why do companies fall victim to supply chain attacks? Several factors contribute to the susceptibility of companies to supply chain attacks: Inadequate security measures A staggering 84% of businesses have high-risk vulnerabilities within their networks. For companies involved in software production and distribution, a supply chain attack represents a significant breach of security protocols. Reliance on unsafe components Many firms utilize components from third-party vendors and open-source software (OSS), seeking to cut costs and expedite product development. However, this practice can backfire by introducing severe vulnerabilities into a company\'s infrastructure. OSS platforms and repositories frequently contain security loopholes. Cybersecurity professionals have identified over 10,000 GitHub repositories susceptible to RepoJacking, a form of supply chain attack exploiting dependency hijacking. Furthermore, the layered nature of OSS, often integrating third-party components, creates a chain of transitive dependencies and potential security threats. Overconfidence in partners Not many companies conduct thorough security evaluations of their service providers, typically relying on superficial questionnaires or legal compliance checks. These measures fall short of providing an accurate picture of a partner\'s cybersecurity maturity. In most cases, real audits are an afterthought triggered by a security incident that has already taken place. Additional risk factors precipit | Malware Hack Tool Vulnerability Threat | ★★ | ||

| 2023-11-15 00:10:00 | Attaque de Cachewarp: Une nouvelle vulnérabilité dans AMD Sev expose les machines virtuelles cryptées CacheWarp Attack: New Vulnerability in AMD SEV Exposes Encrypted VMs (lien direct) |

Un groupe d'universitaires a révélé une nouvelle "attaque de défaut de logiciel" sur la technologie de virtualisation cryptée (SEV) sécurisée d'AMD \\ qui pourrait être potentiellement exploitée par les acteurs de la menace pour infiltrer les machines virtuelles cryptées (VM) et même effectuer une escalade de privilèges.

L'attaque a été nommée Cachewarp (CVE-2023-20592) par des chercheurs du Cispa Helmholtz Center for Information Security.Il

A group of academics has disclosed a new "software fault attack" on AMD\'s Secure Encrypted Virtualization (SEV) technology that could be potentially exploited by threat actors to infiltrate encrypted virtual machines (VMs) and even perform privilege escalation. The attack has been codenamed CacheWarp (CVE-2023-20592) by researchers from the CISPA Helmholtz Center for Information Security. It |

Vulnerability Threat | ★★★ | ||

| 2023-11-14 22:42:05 | AVERTISSEMENT LA DISTRIBUTION DE LA MALWORED IMÉSPURANT UNE ORGANISATION PUBLIQUE (LNK) Warning Against Distribution of Malware Impersonating a Public Organization (LNK) (lien direct) |

Ahnlab Security Emergency Response Center (ASEC) a observé la distribution des dossiers de raccourci malveillant (* .lnk)une organisation publique.L'acteur de menace semble distribuer un fichier de script malveillant (HTML) déguisé en e-mail de sécurité en le joignant aux e-mails.Ceux-ci ciblent généralement les individus dans le domaine de la réunification coréenne et de la sécurité nationale.Notamment, ceux-ci étaient déguisés par des sujets de paiement honoraire pour les faire ressembler à des documents légitimes.La méthode de fonctionnement des logiciels malveillants et le format C2 sont similaires à ceux ...

AhnLab Security Emergency response Center (ASEC) observed the distribution of malicious shortcut (*.lnk) files impersonating a public organization. The threat actor seems to be distributing a malicious script (HTML) file disguised as a security email by attaching it to emails. These usually target individuals in the field of Korean reunification and national security. Notably, these were disguised with topics of honorarium payment to make them seem like legitimate documents. The malware’s operation method and C2 format are similar to those... |

Malware Threat | ★★ | ||

| 2023-11-14 20:57:50 | Ne jetez pas une crise de sifflement;Défendre contre Medusa Don\\'t Throw a Hissy Fit; Defend Against Medusa (lien direct) |

#### Description

Le ransomware MEDUSA est une variante qui aurait existe depuis juin 2021 [1].MEDUSA est un exemple de ransomware à double exposition où l'acteur de menace exfiltre et chiffre les données.L'acteur de menace menace de libérer ou de vendre les données de la victime sur le Web sombre si la rançon n'est pas payée.Cela signifie que le groupe derrière les ransomwares de Medusa pourrait être caractérisé comme motivé financièrement.Les victimes des ransomwares de MEDUSA ne proviennent pas d'une industrie particulière suggérant que le groupe derrière cette variante n'a aucun problème à nuire à aucune organisation.

#### URL de référence (s)

1. https://research.nccgroup.com/2023/11/13/dont-throw-a-hissy-fit-defend-against-medusa/

#### Date de publication

13 novembre 2023

#### Auteurs)

Molly Dewis

#### Description Medusa ransomware is a variant that is believed to have been around since June 2021 [1]. Medusa is an example of a double-extortion ransomware where the threat actor exfiltrates and encrypts data. The threat actor threatens to release or sell the victim\'s data on the dark web if the ransom is not paid. This means the group behind Medusa ransomware could be characterized as financially motivated. Victims of Medusa ransomware are from no particular industry suggesting the group behind this variant have no issue with harming any organization. #### Reference URL(s) 1. https://research.nccgroup.com/2023/11/13/dont-throw-a-hissy-fit-defend-against-medusa/ #### Publication Date November 13, 2023 #### Author(s) Molly Dewis |

Ransomware Threat | ★★ | ||

| 2023-11-14 20:23:00 | Les jours zéro dans les dispositifs de bord deviennent la tactique de cyber-guerre de la Chine de choix Zero-Days in Edge Devices Become China\\'s Cyber Warfare Tactic of Choice (lien direct) |

Alors que la Chine est déjà parmi les acteurs de menace les plus formidables du monde, l'accent mis sur l'exploitation des appareils publics rendu compte que jamais ses APT parrainés par l'État.

While China is already among the world\'s most formidable threat actors, a focus on exploiting public-facing appliances makes its state-sponsored APTs more dangerous than ever. |

Threat | ★★★ | ||

| 2023-11-14 17:24:00 | Alerte: Oracleiv DDOS BOTNET cible les API de moteur Docker public aux conteneurs de détournement Alert: OracleIV DDoS Botnet Targets Public Docker Engine APIs to Hijack Containers (lien direct) |

Les instances API du moteur Docker accessibles en bourse sont ciblées par les acteurs de la menace dans le cadre d'une campagne conçue pour coopter les machines dans un botnet de déni de service distribué (DDOS) surnommé Oracleiv.

"Les attaquants exploitent cette erreur de configuration pour livrer un conteneur docker malveillant, construit à partir d'une image nommée \\ 'Oracleiv_latest \' et contenant des logiciels malveillants Python compilés comme un exécutable ELF

Publicly-accessible Docker Engine API instances are being targeted by threat actors as part of a campaign designed to co-opt the machines into a distributed denial-of-service (DDoS) botnet dubbed OracleIV. "Attackers are exploiting this misconfiguration to deliver a malicious Docker container, built from an image named \'oracleiv_latest\' and containing Python malware compiled as an ELF executable |

Malware Threat | ★★ | ||

| 2023-11-14 17:00:00 | Le processus CTI Hyperloop: une mise en œuvre pratique du cycle de vie du processus CTI The CTI Process Hyperloop: A Practical Implementation of the CTI Process Lifecycle (lien direct) |

Implémentation du cycle de vie du processus CTI en tant que Hyperloop Le cycle Hyperloop de renseignement est un modèle de mise en œuvre du cyber-menace Intelligence (CTI).Le cycle de vie est un processus bien établi décrivant la façon dont les produits d'intelligence sont motivés par la planification et la direction initialement, suivis des phases de collecte, de traitement, d'analyse, de production et de diffusion.La nature cyclique décrit comment les produits diffusés éclairent ensuite une nouvelle étape de planification et de direction d'un nouveau cycle. | Threat | ★★★★ | ||

| 2023-11-14 16:40:49 | 2024 Prédictions de l'industrie & # 8211;Des dirigeants de Stackhawk 2024 Industry Predictions – Executives from StackHawk (lien direct) |

Alors que 2023 touche à sa fin, je voulais partager certaines prédictions de l'équipe de direction de Stackhawk sur ce qui est à l'horizon pour l'espace de cybersécurité en 2024. Veuillez voir ci-dessous pour les prédictions de Joni Klippert, PDG et fondateurde Stackhawk, Scott Gerlach, CSO et co-fondateur de Stackhawk et Dan Hopkins, vice-président de l'ingénierie à Stackhawk.Le changement de sécurité, de conformité et d'automatisation qui a quitté est parmi les principales tendances que Joni, Scott et Dan s'attendent à secouer le paysage des menaces l'année prochaine.

-

opinion

As 2023 comes to a close, I wanted to share some predictions from the leadership team at StackHawk about what\'s on the horizon for the cybersecurity space in 2024. Please see below for predictions from Joni Klippert, CEO and Founder of StackHawk, Scott Gerlach, CSO and Co-Founder of StackHawk, and Dan Hopkins, VP of Engineering at StackHawk. Shift left security, compliance, and automation are among the top trends that Joni, Scott and Dan are expecting to shake up the threat landscape next year. - Opinion |

Threat Industrial Prediction | ★★★ |

To see everything:

Our RSS (filtrered)