What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2021-04-13 10:00:00 | Piratage de la technologie opérationnelle pour la défense: leçons apprises de l'infrastructure de contrôle des compteurs intelligents en équipe d'OT Red Hacking Operational Technology for Defense: Lessons Learned From OT Red Teaming Smart Meter Control Infrastructure (lien direct) |

Les incidents de sécurité très médiatisés au cours de la dernière décennie ont apporté un examen minutieux à la cybersécurité pour la technologie opérationnelle (OT).Cependant, il existe une perception continue entre les organisations d'infrastructures critiques que les réseaux OT sont isolés de réseaux publics tels que Internet.Dans l'expérience de mandiant, le concept d'un \\ 'Air Gap \' séparant les actifs des réseaux externes est rarement vrai dans la pratique.

En 2018, nous avons publié un article de blog présentant les outils et techniques qui Temp.veles utilisé pendant l'incident de Triton pour traverser un compromis externe des informations

High-profile security incidents in the past decade have brought increased scrutiny to cyber security for operational technology (OT). However, there is a continued perception across critical infrastructure organizations that OT networks are isolated from public networks-such as the Internet. In Mandiant\'s experience, the concept of an \'air gap\' separating OT assets from external networks rarely holds true in practice. In 2018, we released a blog post presenting the tools and techniques that TEMP.Veles used during the TRITON incident to traverse from an external compromise of the information |

Tool Industrial | ★★★★ | ||

| 2020-12-08 21:00:00 | Accès non autorisé aux outils d'équipe rouge de FireEye Unauthorized Access of FireEye Red Team Tools (lien direct) |

Présentation

Un adversaire très sophistiqué parrainé par l'État a volé des outils d'équipe rouge Fireeye.Parce que nous pensons qu'un adversaire possède ces outils, et nous ne savons pas si l'attaquant a l'intention d'utiliser les outils volés eux-mêmes ou de les divulguer publiquement, Fireeye publie des centaines de contre-mesures avec ce billet de blog pour permettre à la communauté de sécurité plus large de se protéger contre les centainesces outils.Nous avons incorporé les contre-mesures de nos produits FireEye et avons partagé ces contre-mesures avec des partenaires, les agences gouvernementales limitent considérablement la capacité du mauvais acteur

Overview A highly sophisticated state-sponsored adversary stole FireEye Red Team tools. Because we believe that an adversary possesses these tools, and we do not know whether the attacker intends to use the stolen tools themselves or publicly disclose them, FireEye is releasing hundreds of countermeasures with this blog post to enable the broader security community to protect themselves against these tools. We have incorporated the countermeasures in our FireEye products-and shared these countermeasures with partners, government agencies-to significantly limit the ability of the bad actor |

Tool | ★★★★ | ||

| 2020-11-19 19:00:00 | VBA purgalicious: obscurcissement macro avec purge de VBA Purgalicious VBA: Macro Obfuscation With VBA Purging (lien direct) |

Les documents de bureau malveillants restent une technique préférée pour chaque type d'acteur de menace, des Teamers Red aux groupes FIN en passant par APTS.Dans cet article de blog, nous discuterons de "Purging VBA", une technique que nous avons de plus en plus observée dans la nature et c'était d'abord Documé publiquement par Didier Stevens en février 2020 .Nous expliquerons comment VBA Purging fonctionne avec les documents Microsoft Office au format binaire de fichiers composés (CFBF), partagez certaines opportunités de détection et de chasse et introduire un nouvel outil créé par l'équipe rouge de Mandiant \\: officepurge .

Format de fichier MS-OVBA

Avant de plonger dans la purge VBA, c'est

Malicious Office documents remain a favorite technique for every type of threat actor, from red teamers to FIN groups to APTs. In this blog post, we will discuss "VBA Purging", a technique we have increasingly observed in the wild and that was first publicly documented by Didier Stevens in February 2020. We will explain how VBA purging works with Microsoft Office documents in Compound File Binary Format (CFBF), share some detection and hunting opportunities, and introduce a new tool created by Mandiant\'s Red Team: OfficePurge. MS-OVBA File Format Before diving into VBA Purging, it is |

Tool Threat Technical | ★★★★ | ||

| 2020-11-04 19:00:00 | Dans le débordement de tampon critique sauvage, la vulnérabilité de Solaris peut permettre une prise de contrôle à distance - CVE-2020-14871 In Wild Critical Buffer Overflow Vulnerability in Solaris Can Allow Remote Takeover - CVE-2020-14871 (lien direct) |

Fireeye Mandiant a étudié les machines Oracle Solaris compromises dans les environnements clients.Au cours de nos enquêtes, nous avons découvert un outil d'exploitation sur le système d'un client et l'avons analysé pour voir comment il attaquait leur environnement Solaris.Le groupe de travail offensif de l'équipe Flare \\ a analysé l'exploit pour déterminer comment il a fonctionné, reproduit la vulnérabilité sur différentes versions de Solaris, puis l'a signalée à Oracle.Dans cet article de blog, nous présentons une description de la vulnérabilité, offrons un moyen rapide de tester si un système peut être vulnérable et suggérer des atténuations et

FireEye Mandiant has been investigating compromised Oracle Solaris machines in customer environments. During our investigations, we discovered an exploit tool on a customer\'s system and analyzed it to see how it was attacking their Solaris environment. The FLARE team\'s Offensive Task Force analyzed the exploit to determine how it worked, reproduced the vulnerability on different versions of Solaris, and then reported it to Oracle. In this blog post we present a description of the vulnerability, offer a quick way to test whether a system may be vulnerable, and suggest mitigations and |

Tool Vulnerability | ★★★ | ||

| 2020-11-02 19:15:00 | Vivre du terrain?Que diriez-vous d'apporter votre propre île?Un aperçu de UNC1945 Live off the Land? How About Bringing Your Own Island? An Overview of UNC1945 (lien direct) |

Grâce à une enquête mandiante des intrusions, l'équipe de Flare Advanced Practices a observé un groupe que nous suivons en tant que fournisseurs de services gérés par UNC1945 et opérant contre un ensemble de cibles sur mesure au sein des industries de conseil financière et professionnelle en tirant un accès à des réseaux tiers (voir (voirCe article de blog pour une description approfondie des groupes «UNC»).

UNC1945 Tiré des systèmes d'exploitation Oracle Solaris, utilisé plusieurs outils et utilitaires contre Windows et Systèmes d'exploitation Linux, des machines virtuelles personnalisées chargées et exploitées et utilisé des techniques pour échapper à la détection

Through Mandiant investigation of intrusions, the FLARE Advanced Practices team observed a group we track as UNC1945 compromise managed service providers and operate against a tailored set of targets within the financial and professional consulting industries by leveraging access to third-party networks (see this blog post for an in-depth description of “UNC” groups). UNC1945 targeted Oracle Solaris operating systems, utilized several tools and utilities against Windows and Linux operating systems, loaded and operated custom virtual machines, and employed techniques to evade detection |

Tool | ★★★★ | ||

| 2020-07-16 14:40:00 | CAPA: Identifiez automatiquement les capacités de logiciels malveillants capa: Automatically Identify Malware Capabilities (lien direct) |

capa est le nouvel outil open source de l'équipe Flare \\ pour analyser les programmes malveillants.Notre outil fournit un cadre pour que la communauté puisse encoder, reconnaître et partager des comportements que nous avons vus dans les logiciels malveillants.Quel que soit votre parcours, lorsque vous utilisez CAPA, vous invoquez des décennies d'expérience cumulative d'ingénierie inverse pour comprendre ce qu'un programme fait.Dans cet article, vous apprendrez comment fonctionne CAPA, comment installer et utiliser l'outil, et pourquoi vous devez l'intégrer dans votre flux de travail de triage à partir d'aujourd'hui.

Problème

Les analystes efficaces peuvent rapidement comprendre et hiérarchiser les fichiers inconnus dans

capa is the FLARE team\'s newest open-source tool for analyzing malicious programs. Our tool provides a framework for the community to encode, recognize, and share behaviors that we\'ve seen in malware. Regardless of your background, when you use capa, you invoke decades of cumulative reverse engineering experience to figure out what a program does. In this post you will learn how capa works, how to install and use the tool, and why you should integrate it into your triage workflow starting today. Problem Effective analysts can quickly understand and prioritize unknown files in |

Malware Tool | ★★★★ | ||

| 2020-07-07 13:00:00 | Configuration d'un domaine Windows pour analyser dynamiquement un outil de mouvement latéral obscurci Configuring a Windows Domain to Dynamically Analyze an Obfuscated Lateral Movement Tool (lien direct) |

Nous avons récemment rencontré un grand échantillon de logiciels malveillants obscurcis qui a offert plusieurs défis d'analyse intéressants.Il a utilisé la virtualisation qui nous a empêchés de produire un vidage de mémoire entièrement désobfusé pour une analyse statique.L'analyse statiquement d'un grand échantillon virtualisé peut prendre de plusieurs jours à plusieurs semaines.Le contournement de cette étape chronophage a présenté une opportunité de collaboration entre l'équipe d'ingénierie inverse de Flare et l'équipe de conseil Mandiant qui a finalement économisé de nombreuses heures d'ingénierie inverse difficile.

Nous avons soupçonné que l'échantillon était un mouvement latéral

We recently encountered a large obfuscated malware sample that offered several interesting analysis challenges. It used virtualization that prevented us from producing a fully-deobfuscated memory dump for static analysis. Statically analyzing a large virtualized sample can take anywhere from several days to several weeks. Bypassing this time-consuming step presented an opportunity for collaboration between the FLARE reverse engineering team and the Mandiant consulting team which ultimately saved many hours of difficult reverse engineering. We suspected the sample to be a lateral movement |

Malware Tool | ★★★★ | ||

| 2020-04-02 10:00:00 | Fakennet Genie: Amélioration de l'analyse dynamique des logiciels malveillants avec des codes de triche pour fakennet-ng FakeNet Genie: Improving Dynamic Malware Analysis with Cheat Codes for FakeNet-NG (lien direct) |

En tant que développeurs de l'outil de simulation de réseau FAKENET-NG, ingénieurs inverses de l'équipe Fireeye Flare et instructeurs d'analyse de logiciels malveillants, nous voyons comment différents analystes utilisent Fakennet-NG et les défis auxquels ils sont confrontés.Nous avons appris que Fakennet-NG fournit de nombreuses fonctionnalités et solutions utiles dont nos utilisateurs ignorent souvent.Dans cet article de blog, nous présenterons certains codes de triche pour améliorer votre analyse de réseau avec Fakennet-NG.Nous introduirons des réponses personnalisées et présenterons des fonctionnalités puissantes telles que l'exécution de commandes sur les événements de connexion et le décryptage du trafic SSL.

depuis son premier

As developers of the network simulation tool FakeNet-NG, reverse engineers on the FireEye FLARE team, and malware analysis instructors, we get to see how different analysts use FakeNet-NG and the challenges they face. We have learned that FakeNet-NG provides many useful features and solutions of which our users are often unaware. In this blog post, we will showcase some cheat codes to level up your network analysis with FakeNet-NG. We will introduce custom responses and demonstrate powerful features such as executing commands on connection events and decrypting SSL traffic. Since its first |

Malware Tool | ★★★ | ||

| 2020-03-23 07:00:00 | Surveillance des outils de cyber-opération ICS et des modules d'exploitation de logiciels pour anticiper les menaces futures Monitoring ICS Cyber Operation Tools and Software Exploit Modules To Anticipate Future Threats (lien direct) |

Il n'y a eu qu'un petit nombre de cyberattaques largement documentées ciblant les technologies opérationnelles (OT) / systèmes de contrôle industriel (ICS) au cours de la dernière décennie.Bien que moins d'attaques soit clairement une bonne chose, l'absence d'une taille d'échantillon adéquate pour déterminer les seuils de risque peut rendre difficile pour les défenseurs de comprendre l'environnement de menace, de hiérarchiser les efforts de sécurité et de justifier l'allocation des ressources.

Pour résoudre ce problème, Fireeye Mandiant Threat Intelligence produit une gamme de rapports pour abonnement Les clients qui se concentrent sur différents indicateurs pour prédire les menaces futures

There has only been a small number of broadly documented cyber attacks targeting operational technologies (OT) / industrial control systems (ICS) over the last decade. While fewer attacks is clearly a good thing, the lack of an adequate sample size to determine risk thresholds can make it difficult for defenders to understand the threat environment, prioritize security efforts, and justify resource allocation. To address this problem, FireEye Mandiant Threat Intelligence produces a range of reports for subscription customers that focus on different indicators to predict future threats |

Tool Threat Industrial Prediction | ★★★★ | ||

| 2019-12-03 16:00:00 | Analyse exceller & # 8211;Conseils et astuces pour analyser les données avec Microsoft Excel Excelerating Analysis – Tips and Tricks to Analyze Data with Microsoft Excel (lien direct) |

Les enquêtes sur la réponse aux incidents n'impliquent pas toujours des artefacts standard basés sur l'hôte avec des outils d'analyse et d'analyse entièrement développés.Chez FireEye Mandiant, nous rencontrons fréquemment des incidents qui impliquent un certain nombre de systèmes et de solutions qui utilisent des données de journalisation ou d'artefacts personnalisés.La détermination de ce qui s'est passé dans un incident consiste à plonger dans le type de données qui nous sont présentés, à l'apprendre et à développer un moyen efficace d'analyser les preuves importantes.

L'un des outils les plus efficaces pour effectuer ce type d'analyse est celui qui est dans presque tout le monde \'s Toolkit

Incident response investigations don\'t always involve standard host-based artifacts with fully developed parsing and analysis tools. At FireEye Mandiant, we frequently encounter incidents that involve a number of systems and solutions that utilize custom logging or artifact data. Determining what happened in an incident involves taking a dive into whatever type of data we are presented with, learning about it, and developing an efficient way to analyze the important evidence. One of the most effective tools to perform this type of analysis is one that is in almost everyone\'s toolkit |

Tool | ★★★ | ||

| 2019-11-25 20:00:00 | Fidl: Bibliothèque de décompilation Ida de Flare \\ FIDL: FLARE\\'s IDA Decompiler Library (lien direct) |

IDA Pro et les décompiler des rayons hexadécimaux font la base de toute boîte à outils pour la recherche en ingénierie inverse et en vulnérabilité.Dans un article de blog précédent, nous avons expliqué comment l'API des rayons hexadécimaux peut être utilisé pour résoudre de petits problèmes bien définis couramment considérés comme faisant partie de l'analyse des logiciels malveillants.Avoir accès à une représentation de code binaire de niveau supérieur fait du décompilateur des rayons hexagonaux un outil puissant pour l'ingénierie inverse.Cependant, l'interaction avec l'API Hexrays et ses sources de données sous-jacentes peut être intimidante, ce qui rend la création de scripts d'analyse générique difficile ou fastidieux.

Ce billet de blog présente le Fla

IDA Pro and the Hex Rays decompiler are a core part of any toolkit for reverse engineering and vulnerability research. In a previous blog post we discussed how the Hex-Rays API can be used to solve small, well-defined problems commonly seen as part of malware analysis. Having access to a higher-level representation of binary code makes the Hex-Rays decompiler a powerful tool for reverse engineering. However, interacting with the HexRays API and its underlying data sources can be daunting, making the creation of generic analysis scripts difficult or tedious. This blog post introduces the FLA |

Malware Tool Vulnerability | ★★★ | ||

| 2019-10-31 08:00:00 | Messagetap: Qui lit vos messages texte? MESSAGETAP: Who\\'s Reading Your Text Messages? (lien direct) |

Fireeye Mandiant a récemment découvert une nouvelle famille de logiciels malveillants utilisé par APT41 (un groupe APT chinois) conçu pour surveiller et enregistrer le trafic SMS à partir de numéros de téléphone spécifiques, de numéros IMSI et de mots clés pour le vol ultérieur.Nommé Messagetap, l'outil a été déployé par APT41 dans un fournisseur de réseaux de télécommunications à l'appui des efforts d'espionnage chinois.Les opérations d'APT41 \\ ont inclus des missions de cyber-espionnage parrainées par l'État ainsi que des intrusions financièrement motivées.Ces opérations se sont déroulées depuis 2012 à nos jours.Pour un aperçu de l'APT41, consultez notre Août 2019 Blog Post ou | Malware Tool | APT 41 | ★★★ | |

| 2019-10-10 07:00:00 | Mahalo Fin7: Répondre aux opérateurs criminels \\ 'de nouveaux outils et techniques Mahalo FIN7: Responding to the Criminal Operators\\' New Tools and Techniques (lien direct) |

Au cours de plusieurs engagements récents de réponse aux incidents, les enquêteurs de FireEye Mandiant ont découvert de nouveaux outils dans l'arsenal de logiciels malveillants de Fin7 \\ et ont suivi le rythme comme Les opérateurs criminels mondiaux tentent de nouvelles techniques d'évasion.Dans ce blog, nous révélons deux des nouveaux outils de Fin7 \\ que nous avons appelés boostwrite et rdfsniffer.

Le premier des nouveaux outils de Fin7 \\ est Boostwrite & # 8211;Un compte-gouttes uniquement en mémoire qui décrypte les charges utiles intégrées à l'aide d'une clé de chiffrement récupérée à partir d'un serveur distant lors de l'exécution.FIN7 a été observé apporter de petits changements à cette famille de logiciels malveillants en utilisant plusieurs méthodes pour éviter l'antivirus traditionnel

During several recent incident response engagements, FireEye Mandiant investigators uncovered new tools in FIN7\'s malware arsenal and kept pace as the global criminal operators attempted new evasion techniques. In this blog, we reveal two of FIN7\'s new tools that we have called BOOSTWRITE and RDFSNIFFER. The first of FIN7\'s new tools is BOOSTWRITE – an in-memory-only dropper that decrypts embedded payloads using an encryption key retrieved from a remote server at runtime. FIN7 has been observed making small changes to this malware family using multiple methods to avoid traditional antivirus |

Malware Tool | ★★★ | ||

| 2019-07-25 14:15:00 | Trouver le mal dans la mémoire comprimée Windows 10, première partie: Volatilité et outils de rekall Finding Evil in Windows 10 Compressed Memory, Part One: Volatility and Rekall Tools (lien direct) |

Paging Tous les médecins numériques, les intervenants incidents et les amateurs de gestionnaire de mémoire!Vous êtes-vous déjà retrouvé sur un site client travaillant 24 heures sur 24 pour extraire le mal d'une image Windows 10?Avez-vous frappé le mur à étape zéro , rencontré des difficultés à visualiser un arbre de processus ou à énumer les modules de noyau?Ou pire encore, j'ai dû faire face à la suite C et leur faire savoir que vous ne pouviez pas trouver de mal?Ne craignez pas plus & # 8211;Flare vous a couvert.Nous avons analysé Windows 10 et intégré nos recherches sur Volatilité et rekall pour votre consommation immédiate!

jusqu'en août 2013, en tant que spécialiste qualifié

Paging all digital forensicators, incident responders, and memory manager enthusiasts! Have you ever found yourself at a client site working around the clock to extract evil from a Windows 10 image? Have you hit the wall at step zero, running into difficulties viewing a process tree, or enumerating kernel modules? Or even worse, had to face the C-Suite and let them know you couldn\'t find any evil? Well fear no more – FLARE has you covered. We\'ve analyzed Windows 10 and integrated our research into Volatility and Rekall tools for your immediate consumption! Until August 2013, as a skilled |

Tool | ★★★★ | ||

| 2019-05-29 09:30:00 | Apprendre à classer les chaînes de sortie pour l'analyse de logiciels malveillants plus rapide Learning to Rank Strings Output for Speedier Malware Analysis (lien direct) |

inverse, les enquêteurs médico-légaux et les intervenants incidents ont un arsenal d'outils à leur disposition pour disséquer des binaires de logiciels malveillants.Lors de l'analyse des logiciels malveillants, ils appliquent successivement ces outils afin de recueillir progressivement des indices sur la fonction binaire, de concevoir des méthodes de détection et de déterminer comment contenir ses dommages.L'une des étapes initiales les plus utiles consiste à inspecter ses caractères imprimables via le Strings .Un binaire contiendra souvent des chaînes si elle effectue des opérations comme l'impression d'un message d'erreur, la connexion à une URL, la création d'une clé de registre ou la copie

Reverse engineers, forensic investigators, and incident responders have an arsenal of tools at their disposal to dissect malicious software binaries. When performing malware analysis, they successively apply these tools in order to gradually gather clues about a binary\'s function, design detection methods, and ascertain how to contain its damage. One of the most useful initial steps is to inspect its printable characters via the Strings program. A binary will often contain strings if it performs operations like printing an error message, connecting to a URL, creating a registry key, or copying |

Malware Tool | ★★★★ | ||

| 2019-04-25 08:01:01 | Carbanak Week Four partie partie: le joueur vidéo de bureau de Carbanak CARBANAK Week Part Four: The CARBANAK Desktop Video Player (lien direct) |

La première partie , la deuxième partie et la troisième partie de la semaine de Carbanak sont derrière nous.Dans ce dernier article de blog, nous plongeons dans l'un des outils les plus intéressants qui fait partie de l'ensemble d'outils Carbanak.Les auteurs de Carbanak ont écrit leur propre joueur vidéo et nous avons rencontré une capture vidéo intéressante de Carbanak d'un opérateur de réseau préparant un engagement offensant.Pouvons-nous le rejouer?

sur le lecteur vidéo

La porte dérobée de Carbanak est capable d'enregistrer la vidéo du bureau de la victime.Les attaquants auraient Viches de bureau enregistrées du flux de travail opérationnel de

Part One, Part Two and Part Three of CARBANAK Week are behind us. In this final blog post, we dive into one of the more interesting tools that is part of the CARBANAK toolset. The CARBANAK authors wrote their own video player and we happened to come across an interesting video capture from CARBANAK of a network operator preparing for an offensive engagement. Can we replay it? About the Video Player The CARBANAK backdoor is capable of recording video of the victim\'s desktop. Attackers reportedly viewed recorded desktop videos to gain an understanding of the operational workflow of |

Tool | ★★★ | ||

| 2019-04-22 12:00:00 | Carbanak Week Première partie: un événement rare CARBANAK Week Part One: A Rare Occurrence (lien direct) |

Il est très inhabituel pour Flare d'analyser une porte dérobée en privé prolifique et développée pour que le code source et les outils d'opérateur tombent dans nos tours.Pourtant, c'est la circonstance extraordinaire qui ouvre la voie à Carbanak Week, une série de blogs en quatre parties qui commence par ce post.

Carbanak est l'une des délais les plus complets du monde.Il a été utilisé pour perpétrer des millions de dollars de délits financiers, en grande partie par le groupe que nous suivons comme

Il est très inhabituel pour Flare d'analyser une porte dérobée en privé prolifique et développée pour que le code source et les outils d'opérateur tombent dans nos tours.Pourtant, c'est la circonstance extraordinaire qui ouvre la voie à Carbanak Week, une série de blogs en quatre parties qui commence par ce post.

Carbanak est l'une des délais les plus complets du monde.Il a été utilisé pour perpétrer des millions de dollars de délits financiers, en grande partie par le groupe que nous suivons comme |

Tool | ★★★ | ||

| 2019-03-28 08:00:00 | Commando VM: la première distribution offensive Windows de son genre Commando VM: The First of Its Kind Windows Offensive Distribution (lien direct) |

Pour les testeurs de pénétration à la recherche d'une plate-forme de test Linux stable et prise en charge, l'industrie convient que Kali est la plate-forme incontournable.Cependant, si vous préférez utiliser Windows comme système d'exploitation, vous avez peut-être remarqué qu'une plate-forme digne n'existait pas.En tant que chercheurs en sécurité, chacun de nous a probablement passé des heures à personnaliser un environnement Windows au moins une fois et nous utilisons tous les mêmes outils, services publics et techniques pendant les engagements des clients.Par conséquent, le maintien d'un environnement personnalisé tout en conservant tous nos ensembles d'outils à jour peut être une corvée monotone pour tous

Pour les testeurs de pénétration à la recherche d'une plate-forme de test Linux stable et prise en charge, l'industrie convient que Kali est la plate-forme incontournable.Cependant, si vous préférez utiliser Windows comme système d'exploitation, vous avez peut-être remarqué qu'une plate-forme digne n'existait pas.En tant que chercheurs en sécurité, chacun de nous a probablement passé des heures à personnaliser un environnement Windows au moins une fois et nous utilisons tous les mêmes outils, services publics et techniques pendant les engagements des clients.Par conséquent, le maintien d'un environnement personnalisé tout en conservant tous nos ensembles d'outils à jour peut être une corvée monotone pour tous

For penetration testers looking for a stable and supported Linux testing platform, the industry agrees that Kali is the go-to platform. However, if you\'d prefer to use Windows as an operating system, you may have noticed that a worthy platform didn\'t exist. As security researchers, every one of us has probably spent hours customizing a Windows working environment at least once and we all use the same tools, utilities, and techniques during customer engagements. Therefore, maintaining a custom environment while keeping all our tool sets up-to-date can be a monotonous chore for all

For penetration testers looking for a stable and supported Linux testing platform, the industry agrees that Kali is the go-to platform. However, if you\'d prefer to use Windows as an operating system, you may have noticed that a worthy platform didn\'t exist. As security researchers, every one of us has probably spent hours customizing a Windows working environment at least once and we all use the same tools, utilities, and techniques during customer engagements. Therefore, maintaining a custom environment while keeping all our tool sets up-to-date can be a monotonous chore for all |

Tool | ★★★ | ||

| 2019-03-15 11:00:00 | Dissection d'une campagne de phishing de réseau Dissecting a NETWIRE Phishing Campaign\\'s Usage of Process Hollowing (lien direct) |

Introduction

Les auteurs de logiciels malveillants tentent d'échapper à la détection en exécutant leur charge utile sans avoir à écrire le fichier exécutable sur le disque.L'une des techniques les plus couramment vues de cette exécution "sans fil" est l'injection de code.Plutôt que d'exécuter directement les logiciels malveillants, les attaquants injectent le code de malware dans la mémoire d'un autre processus qui est déjà en cours d'exécution.

En raison de sa présence sur toutes les machines Windows 7 et ultérieures et le grand nombre de fonctionnalités prises en charge, PowerShell est un outil préféré des attaquants depuis un certain temps.Fireeye a publié plusieurs rapports où PowerShell était

Introduction Malware authors attempt to evade detection by executing their payload without having to write the executable file on the disk. One of the most commonly seen techniques of this "fileless" execution is code injection. Rather than executing the malware directly, attackers inject the malware code into the memory of another process that is already running. Due to its presence on all Windows 7 and later machines and the sheer number of supported features, PowerShell has been a favorite tool of attackers for some time. FireEye has published multiple reports where PowerShell was |

Malware Tool | ★★★ | ||

| 2019-03-13 11:00:00 | Breaking the Bank: faiblesse des demandes d'IA financières Breaking the Bank: Weakness in Financial AI Applications (lien direct) |

Actuellement, les acteurs de la menace ont un accès limité à la technologie requise pour mener des opérations perturbatrices contre les systèmes d'intelligence artificielle financière (IA) et le risque de ce type de ciblage reste faible.Cependant, il existe un risque élevé d'acteurs de la menace tirant parti de l'IA dans le cadre des campagnes de désinformation pour provoquer une panique financière.À mesure que les outils financiers de l'IA deviennent plus courants, les méthodes contradictoires pour exploiter ces outils deviendront également plus disponibles, et les opérations ciblant l'industrie financière seront de plus en plus probables à l'avenir.

composés AI à la fois l'efficacité et le risque

financi

Currently, threat actors possess limited access to the technology required to conduct disruptive operations against financial artificial intelligence (AI) systems and the risk of this targeting type remains low. However, there is a high risk of threat actors leveraging AI as part of disinformation campaigns to cause financial panic. As AI financial tools become more commonplace, adversarial methods to exploit these tools will also become more available, and operations targeting the financial industry will be increasingly likely in the future. AI Compounds Both Efficiency and Risk Financi |

Tool Threat | ★★★ | ||

| 2019-03-12 10:00:00 | Aller atomique: regroupement et association de l'activité des attaquants à grande échelle Going ATOMIC: Clustering and Associating Attacker Activity at Scale (lien direct) |

À Fireeye, nous travaillons dur pour détecter, suivre et arrêter les attaquants.Dans le cadre de ce travail, nous apprenons beaucoup d'informations sur le fonctionnement des divers attaquants, y compris des détails sur les logiciels malveillants couramment utilisés, les infrastructures, les mécanismes de livraison et d'autres outils et techniques.Ces connaissances sont construites plus de centaines d'enquêtes et de milliers d'heures d'analyse chaque année.Au moment de la publication, nous avons 50 groupes APT ou FIN, chacun ayant des caractéristiques distinctes.Nous avons également collecté des milliers de grappes \\ 'non caractérisées \' d'activité connexe sur laquelle nous n'avons pas encore fait

At FireEye, we work hard to detect, track, and stop attackers. As part of this work, we learn a great deal of information about how various attackers operate, including details about commonly used malware, infrastructure, delivery mechanisms, and other tools and techniques. This knowledge is built up over hundreds of investigations and thousands of hours of analysis each year. At the time of publication, we have 50 APT or FIN groups, each of which have distinct characteristics. We have also collected thousands of uncharacterized \'clusters\' of related activity about which we have not yet made |

Tool | ★★★★ | ||

| 2019-02-28 16:30:00 | Série de scripts Flare: récupération de stackstrings en utilisant l'émulation avec des irontrements FLARE Script Series: Recovering Stackstrings Using Emulation with ironstrings (lien direct) |

Cet article de blog poursuit notre série de scripts où l'équipe de la FireEye Labs Advanced Reverser Engineering (Flare) partage des outils pour aider la communauté d'analyse des logiciels malveillants.Aujourd'hui, nous publions ironstrings : Une nouvelle idapythonscript pour récupérer les stackstrings à partir de logiciels malveillants.Le script exploite l'émulation de code pour surmonter cette technique d'obscurcissement de la chaîne commune.Plus précisément, il utilise notre Outil, qui combine IDA Pro et le moteur d'émulation Unicorn.Dans cet article de blog, j'explique comment notre nouveau script utilise Flare-EMU pour récupérer les stackstrings à partir de logiciels malveillants.De plus, je discute de Flare-emu \'s Event Hooks

This blog post continues our Script Series where the FireEye Labs Advanced Reverse Engineering (FLARE) team shares tools to aid the malware analysis community. Today, we release ironstrings: a new IDAPython script to recover stackstrings from malware. The script leverages code emulation to overcome this common string obfuscation technique. More precisely, it makes use of our flare-emu tool, which combines IDA Pro and the Unicorn emulation engine. In this blog post, I explain how our new script uses flare-emu to recover stackstrings from malware. In addition, I discuss flare-emu\'s event hooks |

Malware Tool | ★★★★ | ||

| 2018-10-23 10:00:00 | Attribution de Triton: le laboratoire appartenant à un gouvernement russe a probablement construit des outils d'intrusion personnalisés pour les attaquants de Triton TRITON Attribution: Russian Government-Owned Lab Most Likely Built Custom Intrusion Tools for TRITON Attackers (lien direct) |

Présentation

Dans un article de blog précédent, nous avons détaillé l'intrusion de Triton qui a eu un impact sur les systèmes de contrôle industriel (ICS) dans une installation d'infrastructure critique.Nous suivons maintenant cet ensemble d'activités comme Temp.veles.Dans ce billet de blog, nous fournissons des informations supplémentaires reliant Temp.veles et leur activité entourant l'intrusion de Triton à un institut de recherche appartenant au gouvernement russe.

Triton Intrusion démontre des liens russes;Probablement soutenu par l'Institut de recherche russe

Le renseignement Fireeye évalue avec une grande confiance que l'activité d'intrusion qui a conduit au déploiement de Triton a été soutenue par le

Overview In a previous blog post we detailed the TRITON intrusion that impacted industrial control systems (ICS) at a critical infrastructure facility. We now track this activity set as TEMP.Veles. In this blog post we provide additional information linking TEMP.Veles and their activity surrounding the TRITON intrusion to a Russian government-owned research institute. TRITON Intrusion Demonstrates Russian Links; Likely Backed by Russian Research Institute FireEye Intelligence assesses with high confidence that intrusion activity that led to deployment of TRITON was supported by the |

Tool Industrial | ★★★★ | ||

| 2018-07-18 09:00:00 | (Déjà vu) Comment la montée des crypto-monnaies façonne le paysage de la cybercriminalité: la croissance des mineurs How the Rise of Cryptocurrencies Is Shaping the Cyber Crime Landscape: The Growth of Miners (lien direct) |

Introduction

Les cybercriminels ont tendance à favoriser les crypto-monnaies car elles fournissent un certain niveau d'anonymat et peuvent être facilement monétisées.Cet intérêt a augmenté ces dernières années, dépassant bien au-delà du désir d'utiliser simplement les crypto-monnaies comme mode de paiement pour les outils et services illicites.De nombreux acteurs ont également tenté de tirer parti de la popularité croissante des crypto-monnaies et de la hausse des prix ultérieurs, en menant diverses opérations qui leur sont destinées.Ces opérations comprennent l'exploitation malveillante de crypto-monnaie (également appelée cryptojacking), la collection de crypto-monnaie

Introduction Cyber criminals tend to favor cryptocurrencies because they provide a certain level of anonymity and can be easily monetized. This interest has increased in recent years, stemming far beyond the desire to simply use cryptocurrencies as a method of payment for illicit tools and services. Many actors have also attempted to capitalize on the growing popularity of cryptocurrencies, and subsequent rising price, by conducting various operations aimed at them. These operations include malicious cryptocurrency mining (also referred to as cryptojacking), the collection of cryptocurrency |

Tool | ★★★★ | ||

| 2018-06-18 10:45:00 | Apportez votre propre terre (BYOL) & # 8211;Une nouvelle technique d'équipe rouge Bring Your Own Land (BYOL) – A Novel Red Teaming Technique (lien direct) |

Introduction

L'un des développements récents les plus importants dans les opérations offensives sophistiquées est l'utilisation des techniques de «vivre hors terre» (LOTL) par les attaquants.Ces techniques exploitent des outils légitimes présents sur le système, tels que le langage de script PowerShell, afin d'exécuter des attaques.La popularité de PowerShell en tant qu'outil offensif a abouti au développement de cadres d'équipe rouge entiers basés autour de lui, tels que Empire et Powerspoit .De plus, l'exécution de PowerShell peut être obscurcie grâce à l'utilisation d'outils tels que « invoke-obfuscation ».En réponse, les défenseurs

Introduction One of most significant recent developments in sophisticated offensive operations is the use of “Living off the Land” (LotL) techniques by attackers. These techniques leverage legitimate tools present on the system, such as the PowerShell scripting language, in order to execute attacks. The popularity of PowerShell as an offensive tool culminated in the development of entire Red Team frameworks based around it, such as Empire and PowerSploit. In addition, the execution of PowerShell can be obfuscated through the use of tools such as “Invoke-Obfuscation”. In response, defenders |

Tool Technical | ★★★★ | ||

| 2018-05-29 12:00:00 | Outil d'authentification à distance de géofaisabilité - Geologonalyzer Remote Authentication GeoFeasibility Tool - GeoLogonalyzer (lien direct) |

Les utilisateurs ont longtemps besoin pour accéder aux ressources importantes telles que les réseaux privés virtuels (VPN), les applications Web et les serveurs de courrier de n'importe où dans le monde à tout moment.Bien que la capacité d'accéder à des ressources de n'importe où soit impérative pour les employés, les acteurs de la menace tirent souvent parti des informations d'identification volées pour accéder aux systèmes et aux données.En raison de grands volumes de connexions d'accès à distance, il peut être difficile de faire la distinction entre une connexion légitime et malveillante.

Aujourd'hui, nous sortons Geologonalyzer pour aider les organisations à analyser les journaux pour identifier les connexions malveillantes basées sur la géofasibilité;par exemple

Users have long needed to access important resources such as virtual private networks (VPNs), web applications, and mail servers from anywhere in the world at any time. While the ability to access resources from anywhere is imperative for employees, threat actors often leverage stolen credentials to access systems and data. Due to large volumes of remote access connections, it can be difficult to distinguish between a legitimate and a malicious login. Today, we are releasing GeoLogonalyzer to help organizations analyze logs to identify malicious logins based on GeoFeasibility; for example |

Tool Threat | ★★★★ | ||

| 2018-04-26 11:15:00 | Établir une base de référence pour le protocole de bureau à distance Establishing a Baseline for Remote Desktop Protocol (lien direct) |

Pour le personnel informatique et les utilisateurs de Power Windows, Microsoft Terminal Services Remote Desktop Protocol (RDP) est un outil bénéfique qui permet le Interactive Utilisation ou administration d'un système Windows distant.Cependant, les consultants Mandiant ont également observé des acteurs de menace utilisant le RDP, avec des informations d'identification de domaine compromises, pour se déplacer latéralement sur les réseaux avec une segmentation limitée.

Pour comprendre comment les acteurs de la menace profitent du RDP, considérez l'exemple suivant (et figure 1):

Un membre du personnel du département des ressources humaines travaillant sur son bureau inadvertant une porte dérobée malveillante de

For IT staff and Windows power users, Microsoft Terminal Services Remote Desktop Protocol (RDP) is a beneficial tool that allows for the interactive use or administration of a remote Windows system. However, Mandiant consultants have also observed threat actors using RDP, with compromised domain credentials, to move laterally across networks with limited segmentation. To understand how threat actors take advantage of RDP, consider the following example (and Figure 1): A staff member from the HR department working on his or her desktop inadvertently installs a malicious backdoor by |

Tool Threat | ★★★★ | ||

| 2018-04-23 10:00:00 | Chargement de code de coquille du noyau Loading Kernel Shellcode (lien direct) |

Dans le sillage des récents décharges d'outils de piratage, l'équipe Flare a vu un pic dans des échantillons de logiciels malveillants détonant le shellcode du noyau.Bien que la plupart des échantillons puissent être analysés statiquement, l'équipe Flare débogue parfois ces échantillons pour confirmer des fonctionnalités spécifiques.Le débogage peut être un moyen efficace de contourner l'emballage ou l'obscurcissement et d'identifier rapidement les structures, les routines système et les processus auxquels un échantillon de shellcode de noyau accéde.

Ce message commence une série centrée sur l'analyse des logiciels du noyau et présente un outil qui utilise un pilote de noyau Windows personnalisé pour charger et exécuter le noyau Windows

In the wake of recent hacking tool dumps, the FLARE team saw a spike in malware samples detonating kernel shellcode. Although most samples can be analyzed statically, the FLARE team sometimes debugs these samples to confirm specific functionality. Debugging can be an efficient way to get around packing or obfuscation and quickly identify the structures, system routines, and processes that a kernel shellcode sample is accessing. This post begins a series centered on kernel software analysis, and introduces a tool that uses a custom Windows kernel driver to load and execute Windows kernel |

Malware Tool Technical | ★★★★ | ||

| 2018-04-18 01:00:00 | Comment la montée des crypto-monnaies façonne le paysage de la cybercriminalité: utilisation des infrastructures de blockchain How the Rise of Cryptocurrencies Is Shaping the Cyber Crime Landscape: Blockchain Infrastructure Use (lien direct) |

Mise à jour (31 mai 2018): Une section de la publication sur les IPS OpenNIC couramment utilisées a été supprimée pour éviter toute implication selon laquelle les IPS OpenNIC sont intrinsèquement malveillants, ce qui n'est pas le cas.

Introduction

Les cybercriminels ont toujours été attirés par les crypto-monnaies car il fournit un certain niveau d'anonymat et peut être facilement monétisé.Cet intérêt a augmenté ces dernières années, dépassant bien au-delà du désir d'utiliser simplement les crypto-monnaies comme mode de paiement pour les outils et services illicites.De nombreux acteurs ont également tenté de capitaliser sur la popularité croissante et la montée en puissance ultérieure

UPDATE (May 31, 2018): A section of the post on commonly used OpenNIC IPs has been removed to avoid any implication that the OpenNIC IPs are inherently malicious, which is not the case. Introduction Cyber criminals have always been attracted to cryptocurrencies because it provides a certain level of anonymity and can be easily monetized. This interest has increased in recent years, stemming far beyond the desire to simply use cryptocurrencies as a payment method for illicit tools and services. Many actors have also attempted to capitalize on the growing popularity and subsequent rising |

Tool | ★★★★ | ||

| 2018-04-05 10:00:00 | Fake Software Update Abuses NetSupport Tool à distance Fake Software Update Abuses NetSupport Remote Access Tool (lien direct) |

Au cours des derniers mois, FireEye a suivi une campagne dans la fenêtre qui exploite des sites compromis pour répartir les fausses mises à jour.Dans certains cas, la charge utile était l'outil d'accès à distance (RAT) du gestionnaire Netsupport.Netsupport Manager est un rat disponible dans le commerce qui peut être utilisé légitimement par les administrateurs système pour accéder à distance aux ordinateurs clients.Cependant, les acteurs malveillants abusent de cette application en l'installant aux systèmes des victimes à leur insu pour obtenir un accès non autorisé à leurs machines.Ce blog détaille notre analyse du javascript et des composants utilisés dans

Over the last few months, FireEye has tracked an in-the-wild campaign that leverages compromised sites to spread fake updates. In some cases, the payload was the NetSupport Manager remote access tool (RAT). NetSupport Manager is a commercially available RAT that can be used legitimately by system administrators for remotely accessing client computers. However, malicious actors are abusing this application by installing it to the victims\' systems without their knowledge to gain unauthorized access to their machines. This blog details our analysis of the JavaScript and components used in |

Tool Technical | ★★★★ | ||

| 2018-02-07 16:45:00 | Reelphish: un outil de phishing à deux facteurs en temps réel ReelPhish: A Real-Time Two-Factor Phishing Tool (lien direct) |

Ingénierie sociale et authentification à deux facteurs

Les campagnes d'ingénierie sociale sont une menace constante pour les entreprises car elles ciblent la chaîne la plus faible de la sécurité: les gens.Une attaque typique capturerait le nom d'utilisateur et le mot de passe d'une victime et le stockerait pour qu'un attaquant puisse réutiliser plus tard.L'authentification à deux facteurs (2FA) ou l'authentification multi-facteurs (MFA) est couramment considérée comme une solution à ces menaces.

2FA ajoute une couche supplémentaire d'authentification en plus du nom d'utilisateur et du mot de passe typiques.Deux implémentations 2FA courantes sont des mots de passe unique et des notifications push.Les mots de passe uniques sont

Social Engineering and Two-Factor Authentication Social engineering campaigns are a constant threat to businesses because they target the weakest chain in security: people. A typical attack would capture a victim\'s username and password and store it for an attacker to reuse later. Two-Factor Authentication (2FA) or Multi-Factor Authentication (MFA) is commonly seen as a solution to these threats. 2FA adds an extra layer of authentication on top of the typical username and password. Two common 2FA implementations are one-time passwords and push notifications. One-time passwords are |

Tool Threat Technical | ★★★★ | ||

| 2018-01-04 16:30:00 | Débogage de logiciels malveillants complexes qui exécutent du code sur le tas Debugging Complex Malware that Executes Code on the Heap (lien direct) |

Introduction

Dans ce blog, je partagerai une simple tactique de débogage pour créer des «points de sauvegarde» lors du débogage à distance itératif d'échantillons à plusieurs étages complexes qui exécutent du code dans la mémoire du tas à des adresses non déterministes.Je partagerai deux exemples: l'un artificiel, et l'autre un échantillon de logiciel malveillant modulaire complexe (MD5 Hash: 830A09FF05EAC9A5F42897BA5176A36A) d'une famille que nous appelons PoisonPlug.Je me concentrerai sur IDA Pro et Windbg, mais j'expliquerai comment réaliser le même effet avec d'autres outils.Avec cette tactique, vous pouvez également remettre l'exécution du programme entre plusieurs débuggeurs en utilisant

Introduction In this blog, I will share a simple debugging tactic for creating “save points” during iterative remote debugging of complex multi-stage samples that execute code in heap memory at non-deterministic addresses. I\'ll share two examples: one contrived, and the other a complex, modular malware sample (MD5 hash: 830a09ff05eac9a5f42897ba5176a36a) from a family that we call POISONPLUG. I will focus on IDA Pro and WinDbg, but I\'ll explain how to achieve the same effect with other tools as well. With this tactic, you can also hand off program execution between multiple debuggers using |

Malware Tool Technical | ★★★★ | ||

| 2017-11-28 19:00:00 | La variante Ursnif nouvellement observée utilise une technique de rappel TLS malveillante pour réaliser l'injection de processus Newly Observed Ursnif Variant Employs Malicious TLS Callback Technique to Achieve Process Injection (lien direct) |

Introduction

Les rappels TLS (stockage local de thread) sont fournis par le système d'exploitation Windows pour prendre en charge l'initialisation et la terminaison supplémentaires pour les structures de données par thread.

Comme indiqué précédemment, les rappels TLS malveillants, en tant qu'astuce anti-analyse, ont été observés pendant un certain temps et peuvent permettre à des fichiers PE d'inclure des fonctions de rappel TLS malveillantesExécution prévue) dans l'en-tête PE.Essentiellement, les analystes sans méfiance et les outils de sécurité automatisés peuvent manquer le point d'entrée réel à Malcode s'ils

Introduction TLS (Thread Local Storage) callbacks are provided by the Windows operating system to support additional initialization and termination for per-thread data structures. As previously reported, malicious TLS callbacks, as an anti-analysis trick, have been observed for quite some time and can allow for PE files to include malicious TLS callback functions to be executed prior to the AddressOfEntryPoint field (the normal start of intended execution) in the PE header. In essence, unsuspecting analysts and automated security tools can miss the actual entry point to malcode if they |

Tool | ★★★★ | ||

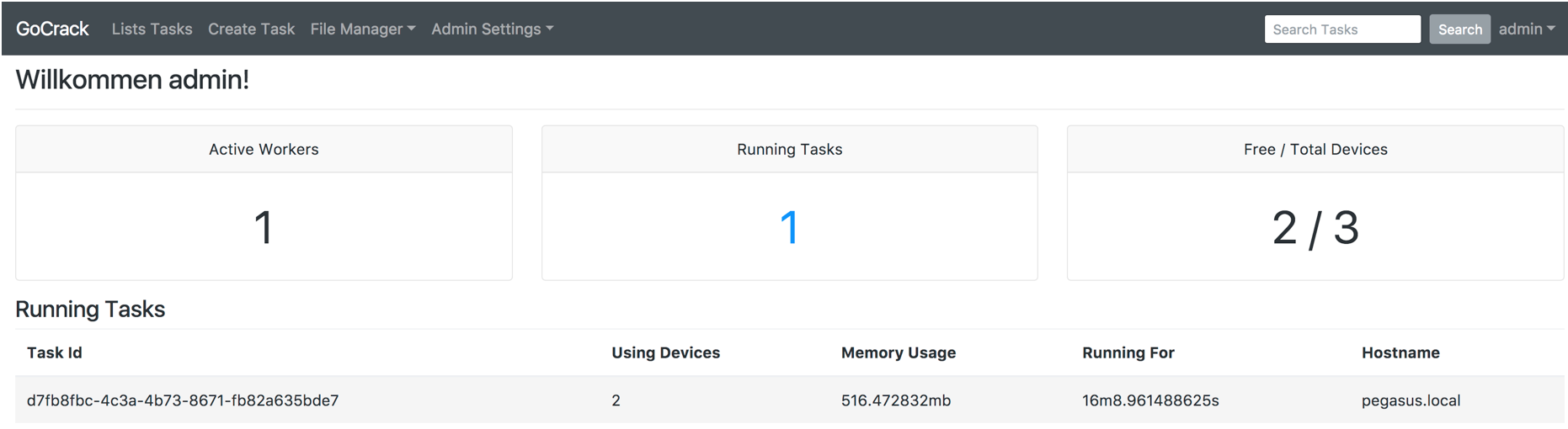

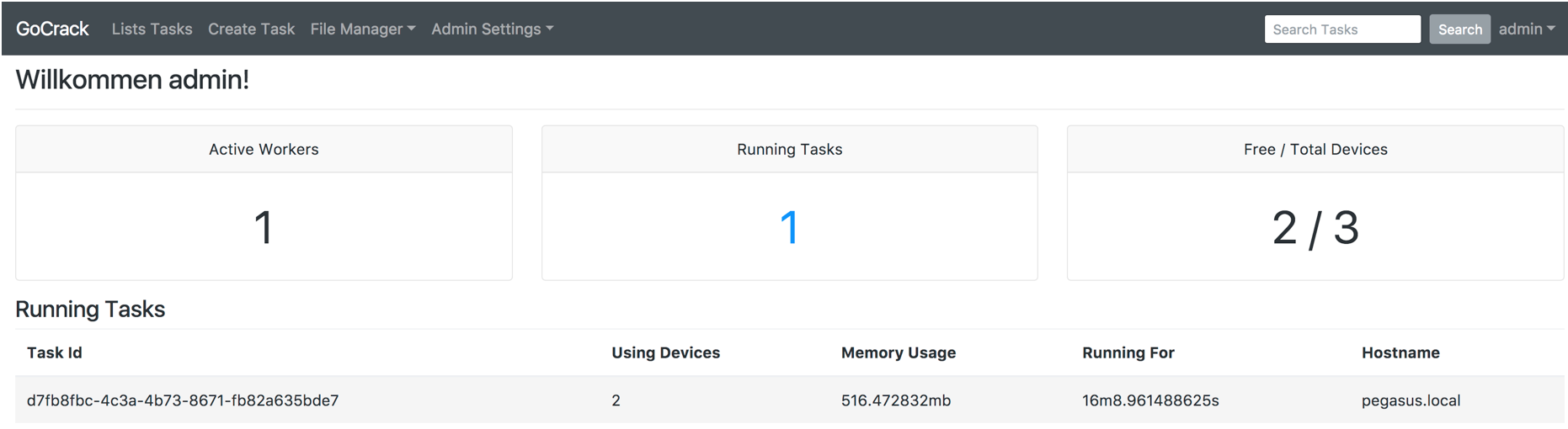

| 2017-10-30 09:00:00 | Présentation de GoCrack: un outil de fissuration de mot de passe géré Introducing GoCrack: A Managed Password Cracking Tool (lien direct) |

L'équipe d'innovation et d'ingénierie personnalisée de Fireeye \\ a publié aujourd'hui un outil appelé gocrack qui permet aux équipes rouges d'effectuer efficacement efficacement efficacementGérez les tâches de craquage de mot de passe sur plusieurs serveurs GPU en fournissant une interface utilisateur en temps réel facile à utiliser (Figure 1 montre le tableau de bord) pour créer, afficher et gérer les tâches.Déployez simplement un serveur GoCrack avec un travailleur sur chaque machine capable GPU / CPU et le système distribuera automatiquement des tâches sur ces machines GPU / CPU.

Dashboard Comme les lecteurs de ce blog le savent probablement, les outils de craquage de mot de passe sont un moyen efficace pour les professionnels de la sécurité de tester le mot de passe Dashboard Comme les lecteurs de ce blog le savent probablement, les outils de craquage de mot de passe sont un moyen efficace pour les professionnels de la sécurité de tester le mot de passe

FireEye\'s Innovation and Custom Engineering (ICE) team released a tool today called GoCrack that allows red teams to efficiently manage password cracking tasks across multiple GPU servers by providing an easy-to-use, web-based real-time UI (Figure 1 shows the dashboard) to create, view, and manage tasks. Simply deploy a GoCrack server along with a worker on every GPU/CPU capable machine and the system will automatically distribute tasks across those GPU/CPU machines.  DashboardAs readers of this blog probably know, password cracking tools are an effective way for security professionals to test password DashboardAs readers of this blog probably know, password cracking tools are an effective way for security professionals to test password |

Tool | ★★★★ | ||

| 2017-07-26 11:31:00 | VM Flare: la distribution d'analyse de logiciels malveillants Windows dont vous avez toujours besoin! FLARE VM: The Windows Malware Analysis Distribution You\\'ve Always Needed! (lien direct) |

Mise à jour 3 (5 décembre 2022): La VM Flare a été Mise à jour àêtre plus ouvert et maintenable .

Mise à jour 2 (14 novembre 2018): VM Flare a maintenant un Nouveau processus d'installation, de mise à niveau et de désinstallation , et comprend également de nombreux nouveaux outils tels que IDA 7.0, Radare et Yara.

mise à jour (26 avril 2018): La méthode d'installation Web pour déployer Flare VM est désormais obsolète.Veuillez vous référer à la Readme sur la VM Github le plus à la dateinstructions d'installation.

En tant qu'ingénieur à la recherche de l'équipe Flare, je compte sur une machine virtuelle (VM) personnalisée pour effectuer Analyse des logiciels malveillants .La machine virtuelle est un Windows

UPDATE 3 (Dec. 5, 2022): FLARE VM has been updated to be more open and maintainable. UPDATE 2 (Nov. 14, 2018): FLARE VM now has a new installation, upgrade, and uninstallation process, and also includes many new tools such as IDA 7.0, radare and YARA. UPDATE (April 26, 2018): The web installer method to deploy FLARE VM is now deprecated. Please refer to the README on the FLARE VM GitHub for the most up-to-date installation instructions. As a reverse engineer on the FLARE Team I rely on a customized Virtual Machine (VM) to perform malware analysis. The Virtual Machine is a Windows |

Malware Tool | ★★★★ | ||

| 2017-07-05 10:00:00 | Présentation de la prise en charge de Linux pour Fakennet-NG: outil d'analyse de réseau dynamique de Next Generation de Flare \\ Introducing Linux Support for FakeNet-NG: FLARE\\'s Next Generation Dynamic Network Analysis Tool (lien direct) |

Introduction

En 2016, Flare a présenté FAKENET-NG , un ouvert-Source Outil d'analyse de réseau écrite en python.Fakennet-NG permet aux analystes de sécurité d'observer et d'interagir avec les applications réseau à l'aide de protocoles standard ou personnalisés sur un seul hôte Windows, ce qui est particulièrement utile pour l'analyse des logiciels malveillants et l'ingénierie inverse.Depuis la version de Fakennet-NG \\, Flare a ajouté le support pour des protocoles supplémentaires.Fakennet-ng a maintenant une prise en charge prête à l'emploi pour DNS, HTTP (y compris les bits), FTP, TFTP, IRC, SMTP, POP, TCP et UDP ainsi que SSL.

En s'appuyant sur ce travail, Flare a maintenant amené Fakennet-NG à

Introduction In 2016, FLARE introduced FakeNet-NG, an open-source network analysis tool written in Python. FakeNet-NG allows security analysts to observe and interact with network applications using standard or custom protocols on a single Windows host, which is especially useful for malware analysis and reverse engineering. Since FakeNet-NG\'s release, FLARE has added support for additional protocols. FakeNet-NG now has out-of-the-box support for DNS, HTTP (including BITS), FTP, TFTP, IRC, SMTP, POP, TCP, and UDP as well as SSL. Building on this work, FLARE has now brought FakeNet-NG to |

Malware Tool Technical | ★★★★ | ||

| 2017-04-03 07:00:00 | Dissection de l'une des boursiers WMI et PowerShell sans fichu et PowerShell (Poshspy) Dissecting One of APT29\\'s Fileless WMI and PowerShell Backdoors (POSHSPY) (lien direct) |

Mandiant a observé APT29 en utilisant une porte dérobée furtive que nous appelons poshspy.Poshspy exploite deux des outils que le groupe utilise fréquemment: PowerShell et Windows Management Instrumentation (WMI).Dans les enquêtes que Mandiant a menées, il est apparu qu'APT29 a déployé Poshspy comme porte dérobée secondaire pour une utilisation s'ils perdaient l'accès à leurs possibilités principales.

Poshspy tire le meilleur parti des fonctionnalités Windows intégrées & # 8211;Ce que l'on appelle «vivre du terrain» & # 8211;pour faire une porte dérobée particulièrement furtive.L'utilisation de WMI de Poshspy \\ pour stocker et persister le code de porte dérobée le rend presque invisible pour quiconque

Mandiant has observed APT29 using a stealthy backdoor that we call POSHSPY. POSHSPY leverages two of the tools the group frequently uses: PowerShell and Windows Management Instrumentation (WMI). In the investigations Mandiant has conducted, it appeared that APT29 deployed POSHSPY as a secondary backdoor for use if they lost access to their primary backdoors. POSHSPY makes the most of using built-in Windows features – so-called “living off the land” – to make an especially stealthy backdoor. POSHSPY\'s use of WMI to both store and persist the backdoor code makes it nearly invisible to anyone |

Tool Technical | APT 29 | ★★★★ | |

| 2017-03-31 09:15:00 | Présentation du moniteur.app pour macOS Introducing Monitor.app for macOS (lien direct) |

Mise à jour 2 (24 octobre 2018): Monitor.App prend maintenant en charge MacOS 10.14 .

mise à jour (4 avril 2018): Monitor.app prend maintenant en charge MacOS 10.13.

En tant qu'analyste de logiciels malveillants ou programmeur de systèmes, avoir une suite d'outils d'analyse dynamique solides est vital pour être rapide et efficace.Ces outils nous permettent de comprendre les capacités de logiciels malveillants et les composants sans papiers du système d'exploitation.Un outil évident qui me vient à l'esprit est procmon de la légendaire Sysinternals Suite de Microsoft.Ces outils ne fonctionnent que sur Windows et nous aimons macOS.

macOS possède un logiciel d'instrumentation dynamique fantastique

UPDATE 2 (Oct. 24, 2018): Monitor.app now supports macOS 10.14. UPDATE (April 4, 2018): Monitor.app now supports macOS 10.13. As a malware analyst or systems programmer, having a suite of solid dynamic analysis tools is vital to being quick and effective. These tools enable us to understand malware capabilities and undocumented components of the operating system. One obvious tool that comes to mind is Procmon from the legendary Sysinternals Suite from Microsoft. Those tools only work on Windows though and we love macOS. macOS has some fantastic dynamic instrumentation software |

Malware Tool | ★★★★ | ||

| 2017-03-08 17:15:00 | Introduction aux applications de cacao en ingénierie inverse Introduction to Reverse Engineering Cocoa Applications (lien direct) |

Bien que cela ne soit pas aussi courant que Windows Malware, un flux constant de logiciels malveillants a été découvert au fil des ans qui s'exécute sur le système d'exploitation OS X, désormais rebaptisé MacOS.Février a vu trois publications particulièrement intéressantes sur le thème des logiciels malveillants MacOS: un application de cacao de trojan qui envoie des informations systèmey compris les données de trousseau à l'attaquant, un version macOS d'APT28\'s xagent malware , et un new-trojan ransomware .

Dans ce blog, l'équipe Flare souhaite introduire deux petits outils qui peuvent aider à la tâche des applications de cacao en ingénierie inverse pour MacOS.Afin de

While not as common as Windows malware, there has been a steady stream of malware discovered over the years that runs on the OS X operating system, now rebranded as macOS. February saw three particularly interesting publications on the topic of macOS malware: a Trojan Cocoa application that sends system information including keychain data back to the attacker, a macOS version of APT28\'s Xagent malware, and a new Trojan ransomware. In this blog, the FLARE team would like to introduce two small tools that can aid in the task of reverse engineering Cocoa applications for macOS. In order to |

Malware Tool | APT 28 | ★★★★ | |

| 2017-03-03 13:00:00 | Évasion antivirus reconstruite & # 8211;Voile 3.0 AntiVirus Evasion Reconstructed – Veil 3.0 (lien direct) |

le Veil Framework est une collection d'outils conçus pour être utilisés lors de tests de sécurité offensive.Lorsque le temps l'appelle, mandiant \\L'équipe rouge utilisera le voile-trame pour atteindre leur objectif.L'outil le plus couramment utilisé est le voile-évasion, qui peut transformer un script arbitraire ou un morceau de shellcode en un exécutable Windows qui échappera aux détections par des produits antivirus courants.

Veil 2.0 a été rendu public le 17 juin 2013 et le cadre principal est resté largement inchangé depuis cette date.Il y a eu quelques modifications dans le cadre lui-même, mais ceux-ci ont

The Veil Framework is a collection of tools designed for use during offensive security testing. When the time calls for it, Mandiant\'s Red Team will use the Veil-Framework to help achieve their objective. The most commonly used tool is Veil-Evasion, which can turn an arbitrary script or piece of shellcode into a Windows executable that will evade detections by common antivirus products. Veil 2.0 was made publicly available on June 17, 2013, and the core framework has remained largely unchanged since that date. There have been some modifications to the framework itself, but these have |

Tool Technical | ★★★★ | ||

| 2017-02-22 12:20:20 | Techniques de phishing de lance utilisées dans les attaques ciblant le gouvernement mongol Spear Phishing Techniques Used in Attacks Targeting the Mongolian Government (lien direct) |

Introduction

Fireeye a récemment observé une campagne sophistiquée ciblant les individus au sein du gouvernement mongol.Les individus ciblés qui ont activé les macros dans un document Microsoft Word malveillant peuvent avoir été infectés par poison ivy , un outil d'accès à distance populaire (rat) qui est utilisé depuis près d'une décennie pour la journalisation clé, la capture d'écran et de vidéo, les transferts de fichiers, le vol de mot de passe, l'administration du système, le traficrelais, et plus encore.Les acteurs de la menace derrière cette attaque ont démontré des techniques intéressantes, notamment:

Évasion personnalisée basée sur le profil de la victime & # 8211;La campagne a utilisé un

Introduction FireEye recently observed a sophisticated campaign targeting individuals within the Mongolian government. Targeted individuals that enabled macros in a malicious Microsoft Word document may have been infected with Poison Ivy, a popular remote access tool (RAT) that has been used for nearly a decade for key logging, screen and video capture, file transfers, password theft, system administration, traffic relaying, and more. The threat actors behind this attack demonstrated some interesting techniques, including: Customized evasion based on victim profile – The campaign used a |

Tool Threat | ★★★ | ||

| 2016-08-03 03:30:00 | FAKENET-NG: outil d'analyse de réseau dynamique de prochaine génération FakeNet-NG: Next Generation Dynamic Network Analysis Tool (lien direct) |

En tant qu'équipe insensée dans l'équipe Flare (Fireeye Labs Advanced Inverse Engineering), j'effectue régulièrement une analyse dynamique de base des échantillons de logiciels malveillants.L'objectif est d'observer rapidement les caractéristiques d'exécution en exécutant des binaires dans un environnement sûr.Une tâche importante lors de l'analyse dynamique consiste à imiter l'environnement réseau et à inciter les logiciels malveillants à penser qu'il est connecté à Internet.Une fois bien fait, le logiciel malveillant révèle ses signatures de réseau telles que les noms de domaine de commande et de contrôle (C2), les chaînes d'agent utilisateur, les URL interrogées, etc.

Un outil de choix est Fakennet.Dans ce blog, je

As a reverse engineer on the FLARE (FireEye Labs Advanced Reverse Engineering) team, I regularly perform basic dynamic analysis of malware samples. The goal is to quickly observe runtime characteristics by running binaries in a safe environment. One important task during dynamic analysis is to emulate the network environment and trick the malware into thinking it is connected to the Internet. When done right, the malware reveals its network signatures such as command and control (C2) domain names, User-Agent strings, URLs queried, and so on. One tool of choice is FakeNet. In this blog, I |

Malware Tool Technical | ★★★★ | ||

| 2015-04-17 09:00:00 | Flare Ida Pro Script Series: Application des prototypes de fonction aux appels indirects FLARE IDA Pro Script Series: Applying Function Prototypes to Indirect Calls (lien direct) |

intro

L'équipe Advanced Insinerering (Flare) de FireEye Labs Travelding Fireeye Labs souhaite présenter le prochain épisode de notre série de blogs IDA Pro Script afin de partager les connaissances et les outils avec la communauté.Tous les scripts et plug-ins sont disponibles à partir de notre référentiel github .

lorsque les choses fonctionnent correctement

L'analyse de pile Ida \\ et la propagation des informations de type est extrêmement utile lorsque les logiciels malveillants de l'ingénierie inverse.Hex Rays fournit plusieurs fichiers .til avec IDA qui contiennent le type de données et les déclarations de fonction pour une gamme de compilateurs et d'API.Ils fournissent également un outil supplémentaire nommé tilib

Intro The FireEye Labs Advanced Reverse Engineering (FLARE) Team would like to introduce the next installment of our IDA Pro Script series of blog posts in order to share knowledge and tools with the community. All scripts and plug-ins are available from our GitHub repository. When Things Work Right IDA\'s stack analysis and propagation of type information is extremely useful when reverse engineering malware. Hex-Rays provides several .til files with IDA that contain data type and function declarations for a range of compilers and APIs. They also provide an additional tool named tilib |

Tool | ★★★ | ||

| 2015-04-01 15:17:27 | Microsoft Word Intruder (MWI): un nouveau kit d'exploitation de documents Word Microsoft Word Intruder (MWI): A New Word Document Exploit Kit (lien direct) |

Les outils utilisés pour créer des documents malveillants qui exploitent les vulnérabilités dans Microsoft Word sont désormais annoncés dans des forums underground et un nouvel outil a émergé qui offre la possibilité de suivre l'efficacité des campagnes.Le constructeur, Microsoft Word Intruder (MWI), est annoncé comme un outil «APT» à utiliser dans les attaques ciblées.Il s'accompagne d'un ensemble de statistiques appelé «Mwistat» qui permet aux opérateurs de suivre diverses campagnes.

Selon l'auteur, l'utilisation de MWI en collaboration avec le spam est interdite, et ceux qui ignorent ce risque pour que leur permis soit révoquée.Dans

The tools used to create malicious documents that exploit vulnerabilities in Microsoft Word are now being advertised in underground forums and one new tool has emerged that provides the ability to track the effectiveness of campaigns. The builder, Microsoft Word Intruder (MWI), is advertised as an “APT” tool to be used in targeted attacks. It is accompanied by a statistics package known as “MWISTAT” that allows operators to track various campaigns. According to the author, the use of MWI in conjunction with spam is forbidden, and those who ignore this risk having their license revoked. In |

Spam Tool Vulnerability Technical | ★★★★ | ||

| 2015-01-08 20:39:00 | Flare Ida Pro Script Series: Génération de modèles de fonction Flair Using Idapython FLARE IDA Pro Script Series: Generating FLAIR function patterns using IDAPython (lien direct) |

L'équipe Advanced Insidering (Flare) de FireEye Labs continue de partager les connaissances et les outils avec la communauté.Ceci est le troisième script Ida Pro que nous avons publié via ce blog et nous continuerons à publier ces scripts ici .

Résumé

Ce blog décrit un script idapython pour aider à l'ingénierie inverse de logiciels malveillants.Les signatures de flirt aident Ida Pro reconnaître les fonctions communes dans les programmes compilés et les renommer automatiquement pour l'ingénieur inverse.Le script idapython idb2pat.py génère des modèles IDA Pro Flair à partir des fichiers IDB existants.Vous pouvez l'utiliser pour générer des signatures de flirt pour

The FireEye Labs Advanced Reverse Engineering (FLARE) Team continues to share knowledge and tools with the community. This is the third IDA Pro script we\'ve released via this blog and we\'ll continue to release these scripts here. Summary This blog describes an IDAPython script to assist with malware reverse engineering. FLIRT signatures help IDA Pro recognize common functions in compiled programs and automatically rename them for the reverse engineer. The IDAPython script idb2pat.py generates IDA Pro FLAIR patterns from existing IDB files. You can use it to generate FLIRT signatures for |

Malware Tool Technical | ★★★★ | ||

| 2014-09-11 09:00:00 | Flare Ida Pro Script Series: MSDN Annotations Plugin for Malware Analysis (lien direct) | L'équipe Advanced Insidering (Flare) de FireEye Labs continue de partager les connaissances et les outils avec la communauté.Nous avons commencé cette série de blogs avec un script pour Récupération automatique des chaînes construites dans les logiciels malveillants .Comme toujours, vous pouvez Téléchargez ces scripts sur notre page github .Nous espérons que vous trouverez tous ces scripts aussi utiles que nous.

motivation

Au cours de mon stage d'été avec l'équipe Flare, mon objectif était de développer des plug-ins idapython qui accélèrent le flux de travail ingénieur en inverse dans IDA Pro.Tout en analysant des échantillons de logiciels malveillants avec l'équipe, j'ai réalisé que beaucoup de temps est passé à chercher

The FireEye Labs Advanced Reverse Engineering (FLARE) Team continues to share knowledge and tools with the community. We started this blog series with a script for Automatic Recovery of Constructed Strings in Malware. As always, you can download these scripts at our Github page. We hope you find all these scripts as useful as we do. Motivation During my summer internship with the FLARE team, my goal was to develop IDAPython plug-ins that speed up the reverse engineering workflow in IDA Pro. While analyzing malware samples with the team, I realized that a lot of time is spent looking up |

Malware Tool | ★★★ | ||

| 2014-08-01 09:00:00 | Flare Ida Pro Script Series: Récupération automatique des chaînes construites dans les logiciels malveillants FLARE IDA Pro Script Series: Automatic Recovery of Constructed Strings in Malware (lien direct) |

L'équipe Advanced Insinerering (Flare) de FireEye Labs (Flare) se consacre au partage des connaissances et des outils avec la communauté.Nous avons commencé avec la sortie du Flare on Challenge Début juillet où des milliers d'ingénieurs inversés et des amateurs de sécurité ont participé.Restez à l'écoute pour une rédaction des Solutions Challenge dans un prochain article de blog.

Ce post est le début d'une série où nous cherchons à aider d'autres analystes de logiciels malveillants sur le terrain.Étant donné que IDA PRO est l'outil le plus populaire utilisé par les analystes de logiciels malveillants, nous nous concentrons sur la libération de scripts et de plug-ins pour en faire un outil encore plus efficace pour

The FireEye Labs Advanced Reverse Engineering (FLARE) Team is dedicated to sharing knowledge and tools with the community. We started with the release of the FLARE On Challenge in early July where thousands of reverse engineers and security enthusiasts participated. Stay tuned for a write-up of the challenge solutions in an upcoming blog post. This post is the start of a series where we look to aid other malware analysts in the field. Since IDA Pro is the most popular tool used by malware analysts, we\'ll focus on releasing scripts and plug-ins to help make it an even more effective tool for |

Malware Tool | ★★★ | ||

| 2014-01-23 15:00:00 | Suivi des logiciels malveillants avec un hachage d'importation Tracking Malware with Import Hashing (lien direct) |

Le suivi des groupes de menaces au fil du temps est un outil important pour aider les défenseurs à rechercher le mal sur les réseaux et à mener une réponse efficace aux incidents.Savoir comment certains groupes opèrent en fait une enquête efficace et aide à identifier facilement l'activité des acteurs de la menace.

Chez Mandiant, nous utilisons plusieurs méthodes pour aider à identifier et corréler l'activité du groupe de menaces.Un élément critique de notre travail consiste à suivre divers éléments opérationnels tels que l'infrastructure d'attaquant et les adresses e-mail.De plus, nous suivons les délais spécifiques que chaque groupe de menaces utilise - l'un des moyens clés pour suivre un

Tracking threat groups over time is an important tool to help defenders hunt for evil on networks and conduct effective incident response. Knowing how certain groups operate makes for an efficient investigation and assists in easily identifying threat actor activity. At Mandiant, we utilize several methods to help identify and correlate threat group activity. A critical piece of our work involves tracking various operational items such as attacker infrastructure and email addresses. In addition, we track the specific backdoors each threat group utilizes - one of the key ways to follow a |

Malware Tool Threat Technical | ★★★★ | ||

| 2011-07-20 23:05:35 | Déchirant le registre de Windows avec un réglage de Python Tearing up the Windows Registry with python-registry (lien direct) |

Récemment, je voulais creuser profondément dans un artefact médico-légal résidant dans le registre de Windows.Pour rendre la tâche plus intéressante, je me suis mis au défi d'utiliser uniquement des outils natifs de mon système d'exploitation préféré: Linux.J'ai été rapidement déçu, cependant, car il y a peu d'outils ouverts et multiplateformes pour le registre de Windows Registry au-delà du registre Win32 :: de Perl \\.J'ai donc écrit un outil pour combler ce vide à l'aide de Python - mon langage de programmation préféré.Python-Registry est le résultat de cet effort et offre un accès pratique aux fichiers de registre Windows.Puisqu'il est pur python, il peut être utilisé sur tous les principaux

Recently, I wanted to dig deep into a forensic artifact resident in the Windows Registry. To make the task more interesting, I challenged myself to use only tools native to my favorite operating system: Linux. I was quickly disappointed, however, as there are few open and cross-platform tools for Windows Registry forensics beyond Perl\'s Win32::Registry. So, I wrote a tool to fill this void using Python - my favorite programming language. Python-registry is the result of this effort, and provides convenient access to Windows Registry files. Since it is pure Python, it can be used on all major |

Tool Technical | ★★★★ |

To see everything:

Our RSS (filtrered)