What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-08-24 08:00:00 | Les temps de résidence des attaques tombent mais les acteurs de la menace se déplacent plus rapidement Attack Dwell Times Fall but Threat Actors Are Moving Faster (lien direct) |

Un rapport de Sophos constate que les attaquants adaptent leurs approches face à l'amélioration des capacités de détection

A Sophos report finds that attackers are adapting their approaches in the face of improved detection capabilities |

Threat | ★★ | ||

| 2023-08-24 07:29:08 | Les risques de cyberattaques n\'ont jamais été aussi élevés ces trois dernières années en France (lien direct) | Les risques de cyberattaques n'ont jamais été aussi élevés ces trois dernières années en France Le dernier rapport Avast sur les menaces montre que les risques d'escroqueries en ligne ont augmenté de 97% en France sur le second trimestre. - Malwares | Threat | ★★ | ||

| 2023-08-24 06:04:03 | Hacker Dumps Stracted Data de 2,6 millions d'utilisateurs de Duolingo Hacker Dumps Scraped Data Of 2.6 Million Duolingo Users (lien direct) |

Les données grattées de 2,6 millions d'utilisateurs de l'application populaire d'apprentissage des langues Duolingo sont disponibles à la vente sur un forum de piratage. Les données divulguées comprennent les adresses e-mail, les noms et les images de profil de 2,6 millions de personnes, qui peuvent être exploitées par les acteurs de la menace pour effectuer des attaques de phishing ciblées. Bien que les données divulguées comprennent une combinaison de connexion publique et de noms réels, qui sont accessibles au public dans le cadre d'un profil Duolingo de l'utilisateur, il comprend également des adresses e-mail et des informations internes liées au service Duolingo qui n'est pas publiquementdisponible.Cela a soulevé des préoccupations, car cela pourrait rendre les utilisateurs vulnérables aux attaques de phishing par e-mail. Pour ceux qui ne le savent pas, les informations grattées de 2,6 millions de comptes clients ont été mis en vente pour 1 500 $ sur un forum de piratage désormais disparu, violé, en janvier 2023. À l'époque, le pirate, dans un article sur le forum de piratage, a déclaré qu'ils avaient obtenu les informations de gratter une interface de programmation d'application (API) et ont également fourni un échantillon de données de 1000 comptes. «Je vends 2,6 millions d'entrées de compte Duolingo qui ont été grattées d'une API exposée.Le prix de démarrage est de 1 500 USD, mais le prix peut être négocié », a lu le message sur le forum de piratage. Lorsque Duolingo a pris conscience de l'incident, ils ont confirmé therecord qu'il a été gratté des informations de profil public, mais aucune violation ou piratage de données ne s'était produit. Ils ont ajouté qu'une enquête interne était en cours pour découvrir la nécessité de mesures de sécurité supplémentaires. Cependant, ils n'ont pas mentionné le fait que les adresses e-mail privées, qui ne sont pas publiques, faisaient également partie des données exposées. Récemment, l'ensemble de données d'utilisateur 2,6 millions de grattes avec toutes les informations a été publié sur une nouvelle version du forum de piratage violé pour 8 crédits de site, d'une valeur de 2,13 $, qui a été repéré pour la première fois par vx-underground . "Hello BreachForums Community, aujourd'hui, j'ai téléchargé le Scrape Duolingo pour que vous puissiez télécharger, merci d'avoir lu et apprécié!"lit un article sur le forum de piratage. Ces données ont été grattées en exploitant la vulnérabilité dans l'interface de programmation d'applications (API) de Duolingo, qui permet à quiconque de soumettre un nom d'utilisateur et de récupérer une sortie JSON comprenant des informations de profil public de l'utilisateur (nom, nom,e-mail, langues étudiées). L'API exposée est diffusée ouvertement et connue depuis au moins mars 2023. De plus, les chercheurs tweetent et documentant publiquement comment utiliser l'API. Selon VX-Underground, les pirates peuvent facilement exploiter ce défaut en soumettant une adresse e-mail dans l'API pour confirmer si elle est liée à un compte Duolingo valide.Ils avertissent que les données divulguées pourraient être utilisées pour le doxxing et peuvent également conduire à des attaques de phishing ciblées. BleepingComputer a confirmé que l'API est toujours accessible au public malgré le fait que Duolingo soit informé qu'il était ouvert en janvier 2023. Duolingo n'a pas encore répondu à la | Data Breach Hack Vulnerability Threat | ★★ | ||

| 2023-08-23 21:15:08 | CVE-2023-40035 (lien direct) | Craft est un CMS pour créer des expériences numériques personnalisées sur le Web et au-delà.Le contournement de la fonction ValidatePath peut conduire à une exécution potentielle de code distant.Cette vulnérabilité peut conduire à un contrôle malveillant des systèmes vulnérables et des exfiltrations de données.Bien que la vulnérabilité ne soit exploitable que dans les utilisateurs authentifiés, configuration avec allow_admin_changes = true, il existe toujours une menace de sécurité potentielle (exécution de code distante).Ce problème a été corrigé dans la version 4.4.15 et la version 3.8.15.

Craft is a CMS for creating custom digital experiences on the web and beyond. Bypassing the validatePath function can lead to potential remote code execution. This vulnerability can lead to malicious control of vulnerable systems and data exfiltrations. Although the vulnerability is exploitable only in the authenticated users, configuration with ALLOW_ADMIN_CHANGES=true, there is still a potential security threat (Remote Code Execution). This issue has been patched in version 4.4.15 and version 3.8.15. |

Vulnerability Threat | |||

| 2023-08-23 21:15:00 | L'acteur de menace exploite zéro jour à Winrar pour cibler les comptes de cryptographie Threat Actor Exploits Zero-Day in WinRAR to Target Crypto Accounts (lien direct) |

Les attaques ciblant le bogue désormais réglées depuis au moins avril 2023, a déclaré le vendeur de sécurité.

Attacks targeting the now-patched bug have been going on since at least April 2023, security vendor says. |

Threat | ★★★ | ||

| 2023-08-23 18:13:00 | Affiliés nord-coréens soupçonnés de 40 millions de dollars de crypto-monnaie, avertit le FBI North Korean Affiliates Suspected in $40M Cryptocurrency Heist, FBI Warns (lien direct) |

Le Federal Bureau of Investigation (FBI) des États-Unis a averti mardi que les acteurs de la menace affiliés à la Corée du Nord pourraient tenter de retirer la crypto-monnaie volée d'une valeur de plus de 40 millions de dollars.

L'agence d'application de la loi a attribué l'activité de la blockchain à un adversaire que le gouvernement américain suit le TraderTraitor, qui est également connu sous le nom de Jade Sheet.

Une enquête entreprise par le FBI a trouvé

The U.S. Federal Bureau of Investigation (FBI) on Tuesday warned that threat actors affiliated with North Korea may attempt to cash out stolen cryptocurrency worth more than $40 million. The law enforcement agency attributed the blockchain activity to an adversary the U.S. government tracks as TraderTraitor, which is also known by the name Jade Sleet. An investigation undertaken by the FBI found |

Threat | ★★ | ||

| 2023-08-23 17:14:00 | L'acteur de la menace syrienne EVLF a été démasqué en tant que créateur de malware Android Cypherrat et Craxsrat Syrian Threat Actor EVLF Unmasked as Creator of CypherRAT and CraxsRAT Android Malware (lien direct) |

Un acteur de menace syrienne nommé EVLF a été sorti en tant que créateur de familles de logiciels malveillants Cypherrat et Craxsrat.

"Ces rats sont conçus pour permettre à un attaquant d'effectuer à distance des actions en temps réel et de contrôler la caméra, l'emplacement et le microphone du dispositif de victime", a déclaré la société de cybersécurité Cyfirma dans un rapport publié la semaine dernière.

Cypherrat et Craxsrat seraient offerts à d'autres cybercriminels comme

A Syrian threat actor named EVLF has been outed as the creator of malware families CypherRAT and CraxsRAT. "These RATs are designed to allow an attacker to remotely perform real-time actions and control the victim device\'s camera, location, and microphone," Cybersecurity firm Cyfirma said in a report published last week. CypherRAT and CraxsRAT are said to be offered to other cybercriminals as |

Malware Threat | ★★★ | ||

| 2023-08-23 15:42:28 | Journée mondiale de l'intérieur: naviguer dans le domaine numérique commence en toute sécurité par la compréhension du paysage des menaces World Internaut Day: Navigating the Digital Realm Safely Begins with Understanding the Threat Landscape (lien direct) |

Journée mondiale de l'intérieur: naviguer dans le domaine numérique commence en toute sécurité par la compréhension du paysage des menaces

• Comme le souligne Statista, une partie substantielle de la population mondiale, plus des deux tiers pour être précise, est profondément ancrée dans l'écosystème numérique, passant en moyenne 6,4 heures en ligne chaque jour.

• L'année dernière a connu une augmentation alarmante de 38% des cyberattaques, soulignant la nécessité absolue de la sécurité en ligne vigilante et proactive.

-

opinion

World Internaut Day: Navigating the Digital Realm Safely Begins with Understanding the Threat Landscape • As Statista underscores, a substantial portion of the global population, over two-thirds to be precise, is deeply embedded in the digital ecosystem, spending an average of 6.4 hours online every day. • The past year witnessed an alarming 38% surge in cyberattacks, underscoring the absolute necessity for vigilant and proactive online security. - Opinion |

Threat | ★★ | ||

| 2023-08-23 12:59:35 | St Helens Council Targeted In Suspected Ransomware Attack (lien direct) | Le Conseil d'arrondissement de St Helens à Merseyside a été victime d'une attaque présumée de ransomwares, selon un communiqué officiel publié le lundi 21 août. L'autorité locale a décrit l'incident comme a & # 8220; situation complexe et évolutive, & # 8221;avec des experts en cybersécurité qui enquêtent actuellement sur la violation.L'attaque du ransomware, un type de cyber-menace où les criminels cryptent [& # 8230;]

St Helens Borough Council in Merseyside has fallen victim to a suspected ransomware attack, according to an official statement released on Monday, August 21. The local authority has described the incident as a “complex and evolving situation,” with cybersecurity experts currently investigating the breach. The ransomware attack, a type of cyber threat where criminals encrypt […] |

Ransomware Threat | ★★ | ||

| 2023-08-23 12:59:35 | St Helens Council ciblé dans une attaque de ransomware présumée St Helens Council Targeted In Suspected Ransomware Attack (lien direct) |

Le Conseil d'arrondissement de St Helens à Merseyside a été victime d'une attaque présumée de ransomwares, selon un communiqué officiel publié le lundi 21 août. L'autorité locale a décrit l'incident comme a & # 8220; situation complexe et évolutive, & # 8221;avec des experts en cybersécurité qui enquêtent actuellement sur la violation.L'attaque du ransomware, un type de cyber-menace où les criminels cryptent [& # 8230;]

St Helens Borough Council in Merseyside has fallen victim to a suspected ransomware attack, according to an official statement released on Monday, August 21. The local authority has described the incident as a “complex and evolving situation,” with cybersecurity experts currently investigating the breach. The ransomware attack, a type of cyber threat where criminals encrypt […] |

Ransomware Threat | ★★★ | ||

| 2023-08-23 10:40:58 | Tanium rejoint la Joint Cyber Defense Collaboration (lien direct) | Tanium a été sélectionné par le DHS CISA pour rejoindre la Joint Cyber Defense Collaboration Le leader du marché du Converged Endpoint Management (XEM) a rejoint le collectif technologique dans la lutte contre les menaces nationales de cybersécurité - Business | Threat | ★★ | ||

| 2023-08-23 10:00:00 | Versa améliore le package SASE avec des outils de sécurité basés sur l'IA Versa enhances SASE package with AI-based security tools (lien direct) |

Versa renforce les fonctionnalités de gestion de la sécurité de l'IA de son package intégré Secure Access Service Edge (SASE) pour inclure une amélioration de la détection de logiciels malveillants pour la protection avancée des menaces, la microsegmentation du réseau et la protection génératrice de l'IA pour aider les clients à mieux détecter et atténuer rapidement les menaces à leur réseauService et applications. Le fournisseur prend en charge AI dans son intégré Package Versa Sase qui inclut SD WAN, un pare-feu de nouvelle génération et d'application Web, la prévention des intrusions, le support zéro fiducie et la prévention de la perte de données. Pour lire cet article en entier, veuillez cliquer ici

Versa is bolstering the AI security management features of its integrated Secure Access Service Edge (SASE) package to include improved malware detection for Advanced Threat Protection, network microsegmention and generative AI protection to help customers better detect and quickly mitigate threats to their networked service and applications.The vendor supports AI in its integrated Versa SASE package that includes SD WAN, a next-generation and web application firewall, intrusion prevention, zero trust support and data loss prevention.To read this article in full, please click here |

Malware Tool Threat | ★★ | ||

| 2023-08-23 10:00:00 | Défense de menace mobile ou buste Mobile threat defense or bust (lien direct) |

The case for unified endpoint management and mobile threat defense The evolution of endpoint management Unified endpoint management (UEM) has played a significant role over the years in enabling companies to improve the productivity and security of their corporate mobile devices and applications. In the early days of endpoint management there were separate workflows and products as it pertains to traditional endpoints, such as desktops and laptops, versus mobile devices. Over time, administrators grew frustrated with the number of tools they were required to learn and manage so developers moved toward an integrated solution where all endpoint devices, regardless of type, could be inventoried, managed, and have consistent policies applied through a single pane of glass. Today, UEMs allow IT administrators to be more productive by enabling them to set and enforce policies as to the type of data and applications an employee can access, providing the administrators with granular control and more effective security. These UEM platforms boast security features including the ability to identify jailbroken or rooted devices, enforcing passcodes, and enabling companies to wipe the data from mobile devices in the event they become lost or stolen. In general, UEMs have and continue to play an integral part in improving the management and productivity of business-critical mobile endpoints. Possible avenues for attack However, in today’s environment, companies are experiencing a significant rise in the number of sophisticated and targeted malware attacks whose goal is to capture their proprietary data. Only a few years ago, losing a mobile device meant forfeiture of content such as text messages, photographs, contacts, and calling information. Today’s smartphones have become increasingly sophisticated not only in their transactional capabilities but also represent a valuable target, storing a trove of sensitive corporate and personal data, and in many cases include financial information. If the phone stores usernames and passwords, it may allow a malicious actor to access and manipulate a user’s account via banking or e-commerce websites and apps. To give you a sense of the magnitude of the mobile security issues: The number of mobile users in enterprise environments clicking on more than six malicious links annually has jumped from 1.6% in 2020 to 11.8% in 2022 In 2021, banking trojan attacks on Android devices have increased by 80% In 2022, 80% of phishing attacks targeted mobile devices or were designed to function on both mobile devices and desktops In 2022, 43% of all compromised devices were fully exploited, not jailbroken or rooted-an increase of 187% YOY Attack vectors come in various forms, with the most common categorized below: Device-based threats – These threats are designed to exploit outdated operating systems, risky device configurations and jailbroken/rooted devices. App threats – Malicious apps can install malware, spyware or rootkits, or share information with the developer or third parties unbeknownst to the user, including highly sensitive business and personal data. Web and content threats – Threats may be transmitted | Malware Tool Vulnerability Threat | ★★★ | ||

| 2023-08-23 00:00:00 | CL0P augmente l'exploit de chaîne d'approvisionnement de transfert Moveit Massive Moveit Cl0p Ups the Ante with Massive MOVEit Transfer Supply-Chain Exploit (lien direct) |

Pas de details / No more details | Threat | ★★ | ||

| 2023-08-23 00:00:00 | Interpol + tendance pour lutter contre les réseaux de cybercriminalité africains INTERPOL + Trend to Fight African Cybercrime Networks (lien direct) |

Global Threat Intelligence aide à perturber des milliers de réseaux de cybercrimes africains

Global threat intelligence helps to disrupt thousands of African cyber crimes networks |

Threat Prediction | ★★ | ||

| 2023-08-23 00:00:00 | Les voleurs de profil se sont répandus via des publicités Facebook sur le thème de la LLM Profile Stealers Spread via LLM-themed Facebook Ads (lien direct) |

Dans cette entrée, nous discutons de la façon dont un acteur de menace abus a payé des promotions Facebook mettant en vedette des LLM pour diffuser du code malveillant, dans le but d'installer un module complémentaire de navigateur malveillant et de voler les références des victimes.

In this entry, we discuss how a threat actor abuses paid Facebook promotions featuring LLMs to spread malicious code, with the goal of installing a malicious browser add-on and stealing victims\' credentials. |

Threat | ★★★ | ||

| 2023-08-22 16:50:00 | Les cisos voctent la confiance de la cybersécurité SaaS, mais 79% admettent les incidents SaaS, le nouveau rapport trouve CISOs Tout SaaS Cybersecurity Confidence, But 79% Admit to SaaS Incidents, New Report Finds (lien direct) |

Un nouveau rapport de gestion de la posture de sécurité de l'état du SaaS du fournisseur de cybersécurité SaaS Appomni indique que la cybersécurité, l'informatique et les chefs d'entreprise reconnaissent la cybersécurité SaaS comme une partie de plus en plus importante du paysage cyber-menace.Et à première vue, les répondants semblent généralement optimistes quant à leur cybersécurité SaaS.

Plus de 600 TI, la cybersécurité et les chefs d'entreprise à

A new State of SaaS Security Posture Management Report from SaaS cybersecurity provider AppOmni indicates that Cybersecurity, IT, and business leaders alike recognize SaaS cybersecurity as an increasingly important part of the cyber threat landscape. And at first glance, respondents appear generally optimistic about their SaaS cybersecurity. Over 600 IT, cybersecurity, and business leaders at |

Threat Cloud | ★★ | ||

| 2023-08-22 15:42:00 | Attaques de Carderbee: organisations de Hong Kong ciblées via des mises à jour logicielles malveillantes Carderbee Attacks: Hong Kong Organizations Targeted via Malicious Software Updates (lien direct) |

Un cluster de menaces sans papiers auparavant a été lié à une chaîne d'approvisionnement logicielle des organisations ciblant principalement Hong Kong et dans d'autres régions d'Asie.

L'équipe Hunter de Symantec Threat, qui fait partie de Broadcom, suit l'activité sous son surnom sur le thème des insectes Carderbee.

Les attaques, selon l'entreprise de cybersécurité, tirent parti d'une version trojanisée d'un logiciel légitime appelé

A previously undocumented threat cluster has been linked to a software supply chain attack targeting organizations primarily located in Hong Kong and other regions in Asia. The Symantec Threat Hunter Team, part of Broadcom, is tracking the activity under its insect-themed moniker Carderbee. The attacks, per the cybersecurity firm, leverage a trojanized version of a legitimate software called |

Threat | ★★★ | ||

| 2023-08-22 13:36:00 | Un logiciel légitime entaché dans les attaques contre les organisations de Hong Kong, indique le rapport Legitimate software tainted in attacks on Hong Kong organizations, report says (lien direct) |

Les pirates ont pu abuser des logiciels légitimes lors d'une attaque de chaîne d'approvisionnement présumée ciblant environ 100 ordinateurs utilisés par des organisations de Hong Kong et d'autres régions d'Asie.Les experts derrière la recherche - de l'équipe de chasseurs de menaces de Symantec - n'ont pas pu lier la campagne à un groupe de menace persistant avancé (APT) connu (APT)

Les pirates ont pu abuser des logiciels légitimes lors d'une attaque de chaîne d'approvisionnement présumée ciblant environ 100 ordinateurs utilisés par des organisations de Hong Kong et d'autres régions d'Asie.Les experts derrière la recherche - de l'équipe de chasseurs de menaces de Symantec - n'ont pas pu lier la campagne à un groupe de menace persistant avancé (APT) connu (APT)

Hackers were able to abuse legitimate software during a suspected supply chain attack targeting about 100 computers used by organizations in Hong Kong and other regions of Asia. The experts behind the research - from the Symantec Threat Hunter Team - were unable to tie the campaign to any known advanced persistent threat (APT) group

Hackers were able to abuse legitimate software during a suspected supply chain attack targeting about 100 computers used by organizations in Hong Kong and other regions of Asia. The experts behind the research - from the Symantec Threat Hunter Team - were unable to tie the campaign to any known advanced persistent threat (APT) group |

Threat | ★★★ | ||

| 2023-08-22 13:28:58 | La menace se cache dans les centres de données & # 8211;Hack Power Management Systems, prenez toute la puissance The Threat Lurking in Data Centers – Hack Power Management Systems, Take All the Power (lien direct) |

La menace se cache dans les centres de données & # 8211;Hack Power Management Systems, prenez toute la puissance

Par Sam Quinn, Jesse Chick et Philippe Laulheret & # 8211;12 août 2023

-

vulnérabilité de sécurité

The Threat Lurking in Data Centers – Hack Power Management Systems, Take All the Power By Sam Quinn, Jesse Chick, and Philippe Laulheret – August 12, 2023 - Security Vulnerability |

Hack Threat | ★★ | ||

| 2023-08-22 13:11:22 | L'armée américaine ciblée lors d'une récente attaque de hiatusrat US Military Targeted in Recent HiatusRAT Attack (lien direct) |

> L'acteur de menace derrière Hiatusrat a été vu en reconnaissance de la reconnaissance contre un système d'approvisionnement militaire américain en juin 2023.

>The threat actor behind HiatusRAT was seen performing reconnaissance against a US military procurement system in June 2023. |

Threat | ★★ | ||

| 2023-08-22 12:47:21 | Nouvelles attaques de logiciels malveillants Hiatusrat cibler le département de la Défense américaine New HiatusRAT malware attacks target US Defense Department (lien direct) |

Dans une nouvelle campagne de logiciels malveillants Hiatusrat, les acteurs de la menace ont ciblé un serveur appartenant au ministère américain de la Défense dans ce que les chercheurs ont décrit comme une attaque de reconnaissance.[...]

In a new HiatusRAT malware campaign, threat actors have targeted a server belonging to the U.S. Department of Defense in what researchers described as a reconnaissance attack. [...] |

Malware Threat | ★★ | ||

| 2023-08-22 02:13:28 | Analyse des cas d'attaque APT ciblant les services Web de sociétés coréennes Analysis of APT Attack Cases Targeting Web Services of Korean Corporations (lien direct) |

Les serveurs Web sont vulnérables aux attaques car ils sont accessibles au public à un large éventail d'utilisateurs à des fins de finfournir des services Web.Cette accessibilité en fait une cible principale pour les acteurs de la menace.AHNLAB Security Emergency Response Center (ASEC) surveillait les attaques ciblant les serveurs Web vulnérables qui n'ont pas été corrigés ou mal gérés.Dans cet article, nous avons compilé les cas d'attaque APT où les serveurs Web des sociétés coréens ont été continuellement ciblés au fil des ans.Nous avons ...

Web servers are vulnerable to attacks because they are publicly accessible to a wide range of users for the purpose of delivering web services. This accessibility makes them a prime target for threat actors. AhnLab Security Emergency response Center (ASEC) is monitoring attacks targeting vulnerable web servers that have not been patched or are poorly managed. In this post, we have compiled APT attack cases where the web servers of Korean corporations were continuously targeted over the years. We have... |

Threat | ★★★ | ||

| 2023-08-21 20:45:00 | Analyse des menaces: assembler Lockbit 3.0 THREAT ANALYSIS: Assemble LockBit 3.0 (lien direct) |

|

Threat | ★★ | ||

| 2023-08-21 19:14:00 | La nouvelle vulnérabilité Winrar pourrait permettre aux pirates de prendre le contrôle de votre PC New WinRAR Vulnerability Could Allow Hackers to Take Control of Your PC (lien direct) |

Un défaut de sécurité à haute sévérité a été divulgué dans l'utilitaire Winrar qui pourrait être potentiellement exploité par un acteur de menace pour réaliser une exécution de code distante sur les systèmes Windows.

Suivi en CVE-2023-40477 (score CVSS: 7.8), la vulnérabilité a été décrite comme un cas de validation incorrecte lors du traitement des volumes de récupération.

"Le problème résulte de l'absence de validation appropriée de l'utilisateur

A high-severity security flaw has been disclosed in the WinRAR utility that could be potentially exploited by a threat actor to achieve remote code execution on Windows systems. Tracked as CVE-2023-40477 (CVSS score: 7.8), the vulnerability has been described as a case of improper validation while processing recovery volumes. "The issue results from the lack of proper validation of user-supplied |

Vulnerability Threat | ★★★ | ||

| 2023-08-21 17:35:00 | AT & amp; T Cybersecurity remporte le prix SC Media pour la meilleure intelligence de menace AT&T Cybersecurity wins SC Media Award for Best Threat Intelligence (lien direct) |

Aujourd'hui, SC Media a annoncé les gagnants de ses prix annuels de cybersécurité pour l'excellence et les réalisations.

À AT & amp; T Cybersecurity Nous sommes ravis que AT & amp; t Les laboratoires extraterrestres Intelligence dans cette prestigieuse compétition.L'équipe Alien Labs travaille en étroite collaboration avec l'Open Keners Exchange (OTX), & NBSP; une plate-forme ouverte et gratuite qui permet aux professionnels de la sécurité partager, rechercher et valider les dernières menaces, tendances et techniques.

Avec plus de 200 000 professionnels de la sécurité mondiale et des professionnels de l'informatique soumettant quotidiennement les données, OTX est devenu l'une des plus grandes communautés de renseignement de menace ouverte du monde.Il offre un contexte et des détails sur les menaces, y compris les acteurs de menaces, les organisations et les industries ciblés et les indicateurs de compromis connexes.

La liste complète des gagnants est Ici .

Aujourd'hui, SC Media a annoncé les gagnants de ses prix annuels de cybersécurité pour l'excellence et les réalisations.

À AT & amp; T Cybersecurity Nous sommes ravis que AT & amp; t Les laboratoires extraterrestres Intelligence dans cette prestigieuse compétition.L'équipe Alien Labs travaille en étroite collaboration avec l'Open Keners Exchange (OTX), & NBSP; une plate-forme ouverte et gratuite qui permet aux professionnels de la sécurité partager, rechercher et valider les dernières menaces, tendances et techniques.

Avec plus de 200 000 professionnels de la sécurité mondiale et des professionnels de l'informatique soumettant quotidiennement les données, OTX est devenu l'une des plus grandes communautés de renseignement de menace ouverte du monde.Il offre un contexte et des détails sur les menaces, y compris les acteurs de menaces, les organisations et les industries ciblés et les indicateurs de compromis connexes.

La liste complète des gagnants est Ici .

Today, SC Media announced the winners of its annual cybersecurity awards for excellence and achievements.

At AT&T Cybersecurity we are thrilled that AT&T Alien Labs was awarded Best Threat Intelligence in this prestigious competition. The Alien Labs team works closely with the Open Threat Exchange (OTX), an open and free platform that lets security professionals easily share, research, and validate the latest threats, trends and techniques.

With more than 200,000 global security and IT professionals submitting data daily, OTX has become one of the world’s largest open threat intelligence communities. It offers context and details on threats, including threat actors, organizations and industries targeted, and related indicators of compromise.

The full list of winners is here.

Today, SC Media announced the winners of its annual cybersecurity awards for excellence and achievements.

At AT&T Cybersecurity we are thrilled that AT&T Alien Labs was awarded Best Threat Intelligence in this prestigious competition. The Alien Labs team works closely with the Open Threat Exchange (OTX), an open and free platform that lets security professionals easily share, research, and validate the latest threats, trends and techniques.

With more than 200,000 global security and IT professionals submitting data daily, OTX has become one of the world’s largest open threat intelligence communities. It offers context and details on threats, including threat actors, organizations and industries targeted, and related indicators of compromise.

The full list of winners is here. |

Threat | ★★ | ||

| 2023-08-21 17:12:58 | 91% des professionnels de la sécurité et de l'informatique conviennent que les cybercriminels utilisent déjà l'IA dans les attaques par e-mail, par rapport de Slashnext et Osterman Research 91% of Security and IT Professionals Agree Cybercriminals are Already Using AI in Email Attacks, per Report from SlashNext and Osterman Research (lien direct) |

91% des professionnels de la sécurité et de l'informatique conviennent que les cybercriminels utilisent déjà l'IA dans les attaques par e-mail, par rapport de Slashnext et Osterman Research

La nouvelle étude de marché révèle que la sécurité des e-mails et de la messagerie multicanal est une préoccupation majeure pour les organisations, car l'IA joue un rôle central dans le paysage de la menace

-

rapports spéciaux

91% of Security and IT Professionals Agree Cybercriminals are Already Using AI in Email Attacks, per Report from SlashNext and Osterman Research New market research reveals email and multi-channel messaging security is a top concern for organizations, as AI plays a pivotal role in the threat landscape - Special Reports |

Threat | ★★ | ||

| 2023-08-21 15:39:00 | Ce malware a transformé des milliers de PC Windows et macOS piratés en serveurs proxy This Malware Turned Thousands of Hacked Windows and macOS PCs into Proxy Servers (lien direct) |

Les acteurs de la menace tirent parti de l'accès aux machines Windows et MacOS infectées par malware pour fournir une application de serveur proxy et les utiliser comme nœuds de sortie pour rediriger les demandes de proxy.

Selon AT & amp; t Alien Labs, la société anonyme qui offre le service proxy exploite plus de 400 000 nœuds de sortie proxy, bien qu'il ne soit pas immédiatement clair combien d'entre eux ont été cooptés par des logiciels malveillants installés sur

Threat actors are leveraging access to malware-infected Windows and macOS machines to deliver a proxy server application and use them as exit nodes to reroute proxy requests. According to AT&T Alien Labs, the unnamed company that offers the proxy service operates more than 400,000 proxy exit nodes, although it\'s not immediately clear how many of them were co-opted by malware installed on |

Malware Threat | ★★★ | ||

| 2023-08-21 13:25:05 | À l'horizon: groupe de ransomware rançais. On the Horizon: Ransomed.vc Ransomware Group Spotted in the Wild (lien direct) |

Nous surveillons Telegram depuis longtemps que de nombreux acteurs de la menace ...

We have been monitoring Telegram for a long time as many of the threat actors... |

Ransomware Threat | ★★★ | ||

| 2023-08-21 12:52:12 | 21 août & # 8211;Rapport de renseignement sur les menaces 21st August – Threat Intelligence Report (lien direct) |

> Pour les dernières découvertes de la cyber-recherche pour la semaine du 21 août, veuillez télécharger notre Bulletin Mende_Intellince Bulletin et violer l'Association allemande du barreau fédéral (BRAK), qui supervise 28 barreaux régionaux dans toute l'Allemagne et représente environ 166 000 avocats d'un niveau national et internationalScale, étudie actuellement une attaque de ransomware sur ses Bruxelles [& # 8230;]

>For the latest discoveries in cyber research for the week of 21st August, please download our Threat_Intelligence Bulletin TOP ATTACKS AND BREACHES The German Federal Bar (BRAK) Association, which oversees 28 regional bars throughout Germany and represents approximately 166,000 lawyers on a national and international scale, is currently investigating a ransomware attack on its Brussels […] |

Ransomware Threat | ★★ | ||

| 2023-08-21 12:30:00 | Industrie spatiale américaine sous la menace du cyber-espionnage étranger US Space Industry Under Threat from Foreign Cyber Espionage (lien direct) |

Un avis des US Intelligence fournit des conseils aux entreprises spatiales sur la façon d'identifier une campagne d'espionnage, de le rapporter et de l'atténuer

An advisory by US intelligence provides guidance for space firms on how to identify an espionage campaign, report and mitigate it |

Threat | ★★ | ||

| 2023-08-21 11:52:37 | Emotet revient, Lokibot persiste, DarkGate exploite (lien direct) | En plus des méthodes de chiffrement unique en leur genre de DarkGate et le retour en force d'Emotet, les exploits de LokiBot se poursuivent, illustrant l'évolution constante du paysage des menaces cyber. | Threat | ★★★ | ||

| 2023-08-21 11:07:00 | Hiatusrat Malware Resurfaces: Taiwan Firms and U.S. Militar HiatusRAT Malware Resurfaces: Taiwan Firms and U.S. Military Under Attack (lien direct) |

Les acteurs de la menace derrière les logiciels malveillants de hiatusrat sont revenus de leur hiatus avec une nouvelle vague d'activités de reconnaissance et de ciblage destinées aux organisations basées à Taïwan et à un système d'approvisionnement militaire américain.

En plus de recomposer des échantillons de logiciels malveillants pour différentes architectures, les artefacts auraient été organisés sur de nouveaux serveurs privés virtuels (VPSS), a déclaré Lumen Black Lotus Labs dans un rapport

The threat actors behind the HiatusRAT malware have returned from their hiatus with a new wave of reconnaissance and targeting activity aimed at Taiwan-based organizations and a U.S. military procurement system. Besides recompiling malware samples for different architectures, the artifacts are said to have been hosted on new virtual private servers (VPSs), Lumen Black Lotus Labs said in a report |

Malware Threat | ★★ | ||

| 2023-08-21 09:44:43 | Kaspersky assiste INTERPOL dans ses opérations de lutte contre la cybercriminalité en Afrique (lien direct) | >Kaspersky a prêté main forte à INTERPOL en lui fournissant des données de renseignement sur les menaces dans le cadre de son opération Africa Cyber Surge II, qui a permis aux enquêteurs d’identifier des infrastructures compromises et d’appréhender des acteurs de la menace présumés dans tout le continent africain. L’opération a abouti à l’arrestation de […] The post Kaspersky assiste INTERPOL dans ses opérations de lutte contre la cybercriminalité en Afrique first appeared on UnderNews. | Threat | ★★ | ||

| 2023-08-19 11:58:00 | Des milliers d'applications de logiciels malveillants Android utilisant une compression APK furtive pour échapper à la détection Thousands of Android Malware Apps Using Stealthy APK Compression to Evade Detection (lien direct) |

Les acteurs de la menace utilisent des fichiers Android Package (APK) avec des méthodes de compression inconnus ou non pris en charge pour échapper à l'analyse des logiciels malveillants.

Cela \\ est selon les résultats de Zimperium, qui ont trouvé 3 300 artefacts tirant parti de ces algorithmes de compression à l'état sauvage.71 des échantillons identifiés peuvent être chargés sur le système d'exploitation sans aucun problème.

Il n'y a aucune preuve que les applications étaient disponibles sur le

Threat actors are using Android Package (APK) files with unknown or unsupported compression methods to elude malware analysis. That\'s according to findings from Zimperium, which found 3,300 artifacts leveraging such compression algorithms in the wild. 71 of the identified samples can be loaded on the operating system without any problems. There is no evidence that the apps were available on the |

Malware Threat | ★★★ | ||

| 2023-08-18 19:26:51 | Environ 2000 Netcalers Citrix ont été compromis dans des campagnes d'attaque massives About 2000 Citrix NetScalers Were Compromised in Massive Attack Campaigns (lien direct) |

Environ 2 000 Netcalers Citrix ont été compromis dans des campagnes d'attaque massives automatisées.En savoir plus sur les acteurs de la menace et comment les protéger.

About 2,000 Citrix NetScalers were compromised in automated massive attack campaigns. Find out more about the threat actors and how to protect from them. |

Threat | ★★ | ||

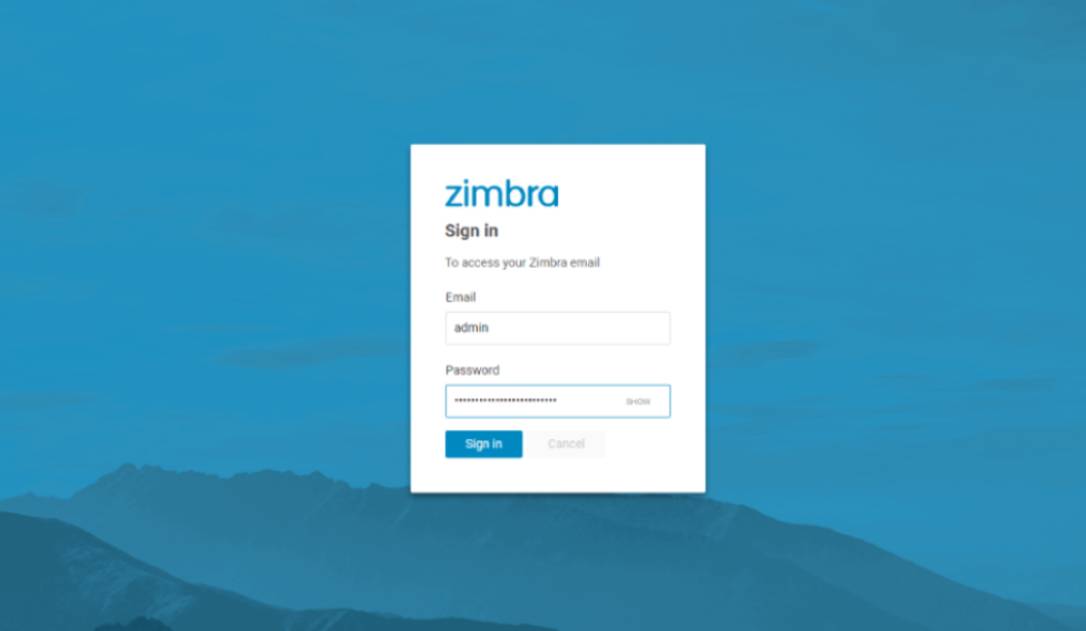

| 2023-08-18 16:24:00 | Les pirates compromettent les comptes de messagerie Zimbra dans la campagne de phishing Hackers compromise Zimbra email accounts in phishing campaign (lien direct) |

Les pirates ciblent les serveurs de courriels de collaboration Zimbra dans une campagne de phishing en cours, ont découvert les chercheurs.Selon un Rapport De la société de logiciels slovaques ESET, leLes attaquants recueillent des informations d'identification des utilisateurs de compte Zimbra depuis au moins avril.Les chercheurs n'ont pas attribué les attaques à tous les acteurs de menace connus.Bien que cette campagne ne soit pas «techniquement

Les pirates ciblent les serveurs de courriels de collaboration Zimbra dans une campagne de phishing en cours, ont découvert les chercheurs.Selon un Rapport De la société de logiciels slovaques ESET, leLes attaquants recueillent des informations d'identification des utilisateurs de compte Zimbra depuis au moins avril.Les chercheurs n'ont pas attribué les attaques à tous les acteurs de menace connus.Bien que cette campagne ne soit pas «techniquement

Hackers are targeting Zimbra Collaboration email servers in an ongoing phishing campaign, researchers have discovered. According to a report from Slovak software company ESET, the attackers have been gathering credentials of Zimbra account users since at least April. The researchers haven\'t attributed the attacks to any known threat actors. Although this campaign is not “technically

Hackers are targeting Zimbra Collaboration email servers in an ongoing phishing campaign, researchers have discovered. According to a report from Slovak software company ESET, the attackers have been gathering credentials of Zimbra account users since at least April. The researchers haven\'t attributed the attacks to any known threat actors. Although this campaign is not “technically |

Threat | ★★ | ||

| 2023-08-18 10:00:00 | Implémentation en toute sécurité Active Directory sur Windows Server 2019 Securely implementing Active Directory on Windows Server 2019 (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. The installation of Active Directory (AD) on Windows Server 2019 calls for a thorough understanding of technical nuances and a steadfast dedication to security best practices. This guide will walk you through the process of securely implementing Active Directory, ensuring the highest level of protection for the information and resources within your company. Planning and design Start by carefully planning and designing. Analyze your organization\'s requirements, network topology, and security requirements in great detail. Establish the necessary number of organizational units (OUs), domains, and user and group structures. Make a thorough design plan that complies with your organization\'s compliance standards and security guidelines. Installing Windows Server 2019 Install Windows Server 2019 on a dedicated system that satisfies the system minimums. Use the most recent Windows Server 2019 ISO and adhere to recommended procedures for a secure installation. Set a strong password for the Administrator account and enable Secure Boot if it is supported in the BIOS/UEFI settings for hardware security. Choose the right deployment type Select the domain controller (DC) installation as the Active Directory deployment type. By doing this, you can be confident that your server is a dedicated domain controller overseeing your domain\'s directory services, authentication, and security policies. Install Active Directory Domain Services (AD DS) role Add the Active Directory Domain Services (AD DS) role to Windows Server 2019. For the installation, use Server Manager or PowerShell. Select the appropriate forest and domain functional levels during the procedure and specify the server as a domain controller. Choose an appropriate Forest Functional Level (FFL) Select the highest Forest Functional Level (FFL) compatible with your domain controllers. This enables access to the most recent AD features and security upgrades. Examine the FFL specifications and confirm that every domain controller currently in use can support the selected level. Secure DNS configuration AD heavily relies on DNS for name resolution and service location. Ensure that DNS is configured securely by: a. Using Active Directory Integrated Zones for DNS storage, enabling secure updates and zone replication through AD. b. Implementing DNSSEC to protect against DNS data tampering and for secure zone signing. c. Restricting zone transfers to authorized servers only, preventing unauthorized access to DNS data. d. Implementing DNS monitoring and logging for suspicious activities using tools like DNS auditing and query logging. Use strong authentication protocols Configure Active Directory to use strong authentication protocols such as Kerberos. To stop credential-based attacks, disable older, less secure protocols like NTLM and LM hashes. Ensure domain controllers are set up to favor robust authentication techniques over weak ones when performing authentication. Securing administrative accounts Safeguard administrative accounts by: a. Creating complicated, one-of-a-kind passwords for each administrative account, following the password policy guidelines, and rotating passwords frequently. b. Adding multi-factor authentication (MFA) to all administrative accounts to improve login security and reduce the risk of credential theft. c. Enforcing the principle of least privilege, role-based access control (RBAC), and limiting the use of administrative accounts to authorized personnel only. d. To reduce the attack surface and potential insider threats, administrative account privileges should be regularly reviewed, and extra access rights should be removed. | Tool Threat | ★★ | ||

| 2023-08-18 09:54:37 | Évacuation de 30 000 pirates et # 8211;Semaine en sécurité avec Tony Anscombe Evacuation of 30,000 hackers – Week in security with Tony Anscombe (lien direct) |

Def Con, la convention annuelle des pirates à Las Vegas, a été interrompue samedi soir lorsque les autorités ont évacué le lieu de l'événement en raison d'une menace de bombe

DEF CON, the annual hacker convention in Las Vegas, was interrupted on Saturday evening when authorities evacuated the event\'s venue due to a bomb threat |

Threat | ★★ | ||

| 2023-08-18 08:30:00 | La campagne de proxyjacking et de cryptomiminage cible Gitlab Proxyjacking and Cryptomining Campaign Targets GitLab (lien direct) |

Les acteurs de la menace utilisent plusieurs techniques d'évasion pour rester cachés

Threat actors use several evasion techniques to stay hidden |

Threat | ★★ | ||

| 2023-08-17 21:10:00 | Groupe des étoiles en bronze lié à la Chine ciblant le secteur des jeux de hasard avec des balises de frappe Cobalt China-Linked Bronze Starlight Group Targeting Gambling Sector with Cobalt Strike Beacons (lien direct) |

Une campagne de cyberattaque en cours originaire de Chine vise le secteur du jeu d'Asie du Sud-Est pour déployer des balises de grève de Cobalt sur des systèmes compromis.

La société de cybersécurité, Sentinélone, a déclaré que les tactiques, les techniques et les procédures indiquent l'implication d'un acteur de menace suivi sous le nom de Bronze Starlight (alias Emperor Dragonfly ou Storm-0401), qui a été lié à l'utilisation de courte durée de la courte durée de vie

An ongoing cyber attack campaign originating from China is targeting the Southeast Asian gambling sector to deploy Cobalt Strike beacons on compromised systems. Cybersecurity firm SentinelOne said the tactics, techniques, and procedures point to the involvement of a threat actor tracked as Bronze Starlight (aka Emperor Dragonfly or Storm-0401), which has been linked to the use of short-lived |

Threat | ★★ | ||

| 2023-08-17 20:50:00 | Vigilance intelligente: autonomiser la sécurité avec la menace Intel \\ Copilot Ai Intelligent Vigilance: Empowering Security with Threat Intel\\'s CoPilot AI (lien direct) |

Dans ce segment Dark Reading News Desk,, Michael-Angelo Zummo de Cybersixgill \\ explique comment autonomiser la sécurité avec l'IA.

In this Dark Reading News Desk segment, Cybersixgill\'s Michael-Angelo Zummo discusses how to empower security with AI. |

Threat | ★★ | ||

| 2023-08-17 20:40:00 | Cisco: Apporter plus d'intelligence sur le paysage des menaces Cisco: Bringing More Intelligence to Bear on the Threat Landscape (lien direct) |

Dans ce segment Dark Reading News Desk, Nick Biasini de Cisco Talos discute des dernières tactiques, techniques et procédures d'attaquant (TTPS).

In this Dark Reading News Desk segment, Nick Biasini from Cisco Talos discusses the latest attacker tactics, techniques, and procedures (TTPs). |

Threat | ★★ | ||

| 2023-08-17 20:20:00 | Sécuriser les infrastructures critiques face à l'évolution des cyber-menaces Securing Critical Infrastructure in the Face of Evolving Cyber Threats (lien direct) |

Dans ce segment Dark Reading News Desk, le fondateur d'Opswat, Benny Czarny, décrit le paysage des menaces affectant les secteurs des infrastructures critiques.

In this Dark Reading News Desk segment, OPSWAT founder Benny Czarny outlines the threat landscape affecting critical infrastructure sectors. |

Threat Industrial | ★★★ | ||

| 2023-08-17 20:20:00 | Crowdsec: ce que l'effet de réseau \\ 'apporte au tableau de cybersécurité CrowdSec: What the \\'Network Effect\\' Brings to the Cybersecurity Table (lien direct) |

Dans ce segment Dark Reading News Desk, PDG / co-fondateur de Crowdsec, Philippe Hume, explique comment le concept d'un effet de réseau s'applique à la gestion des menaces.

In this Dark Reading News Desk segment, CrowdSec CEO/co-founder Philippe Humeau discusses how the concept of a network effect applies to threat management. |

Threat | ★★ | ||

| 2023-08-17 20:10:00 | CRIBL, partenaire exabeam sur la détection, l'enquête et la réponse des menaces Cribl, Exabeam Partner on Threat Detection, Investigation, and Response (lien direct) |

Dans ce segment de bureau de lecture sombre, Abby Strong and Exabeam \\ de Cribl \\ a discuté de la façon dont leurs entreprises travaillent ensemble pour détecter et répondre aux menaces.

In this Dark Reading News Desk segment, Cribl\'s Abby Strong and Exabeam\'s Chris Cesio discuss how their companies work together to detect and respond to threats. |

Threat | ★★ | ||

| 2023-08-17 20:05:00 | Qualys offre des prévisions de menace pour le cloud et des conseils pour réduire les risques de cloud Qualys Offers Threat Forecast For Cloud, and Tips For Reducing Cloud Risks (lien direct) |

Dans ce segment Dark Reading News Desk, le PDG et président de Qualys, Sumedh Thakar, offre des conseils sur la réduction des risques de cloud.

In this Dark Reading News Desk segment, Qualys CEO and president Sumedh Thakar offers advice on reducing cloud risks. |

Threat Cloud | ★★ | ||

| 2023-08-17 20:05:00 | Interpre: tirer le meilleur parti des ressources de renseignement sur les menaces Interpres: Getting the Most Out of Threat Intelligence Resources (lien direct) |

Dans ce segment Dark Reading News Desk, interpère Nick Lantuh de Security \\ explique comment les praticiens de la sécurité peuvent tirer le meilleur parti des diverses offres de renseignement sur les menaces.

In this Dark Reading News Desk segment, Interpres Security\'s Nick Lantuh discusses how security practitioners can get the most out of various threat intelligence offerings. |

Threat | ★★ | ||

| 2023-08-17 16:15:09 | CVE-2023-2915 (lien direct) | Le Thinserver Rockwell Automation ThinManager est affecté par une vulnérabilité de validation d'entrée incorrecte, en raison d'une mauvaise validation d'entrée, une vulnérabilité de traversée de chemin existe lorsque le logiciel ThinManager traite une certaine fonction.S'il est exploité, un acteur de menace à distance non authentifiée peut supprimer des fichiers arbitraires avec des privilèges système.Un utilisateur malveillant pourrait exploiter cette vulnérabilité en envoyant un message de protocole de synchronisation spécifiquement conçu résultant en une condition de déni de service.

The Rockwell Automation Thinmanager Thinserver is impacted by an improper input validation vulnerability, Due to improper input validation, a path traversal vulnerability exists when the ThinManager software processes a certain function. If exploited, an unauthenticated remote threat actor can delete arbitrary files with system privileges. A malicious user could exploit this vulnerability by sending a specifically crafted synchronization protocol message resulting in a denial-of-service condition. |

Vulnerability Threat | |||

| 2023-08-17 15:09:00 | Les pirates russes utilisent une application de chat Zulip pour C & C Covert dans les attaques de phishing diplomatique Russian Hackers Use Zulip Chat App for Covert C&C in Diplomatic Phishing Attacks (lien direct) |

Une campagne en cours ciblant les ministères des affaires étrangères des pays alignés de l'OTAN souligne la participation des acteurs de la menace russe.

Les attaques de phishing présentent des documents PDF avec des leurres diplomatiques, dont certains sont déguisés en provenance d'Allemagne, pour livrer une variante d'un malware appelé Duke, qui a été attribué à l'APT29 (aka Bluebravo, Ursa enroulé, confortable, Hemlock, fer, Hemlock,

An ongoing campaign targeting ministries of foreign affairs of NATO-aligned countries points to the involvement of Russian threat actors. The phishing attacks feature PDF documents with diplomatic lures, some of which are disguised as coming from Germany, to deliver a variant of a malware called Duke, which has been attributed to APT29 (aka BlueBravo, Cloaked Ursa, Cozy Bear, Iron Hemlock, |

Malware Threat | APT 29 | ★★ |

To see everything:

Our RSS (filtrered)