What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-03-20 15:00:00 | Déverrouillez la puissance de la succursale de la prochaine génération avec une intelligence de dispositif IoT / OT intégré dans Unified Sase Gateway Unlock the Power of Next Gen SASE Branch with IoT/OT Device Intelligence Integrated in Unified SASE Gateway (lien direct) |

> Imaginez un avenir où les machines à café Office commandent de manière autonome les grains, et le confort et l'efficacité énergétique sont gérés sans effort grâce à l'éclairage intelligent et aux commandes de température, aux côtés des usines intelligentes tirant parti des bras robotiques pour une production optimale.Le marché de l'Internet des objets (IoT) devrait atteindre 55,7 milliards d'appareils d'ici 2025, comme prévu par IDC, ce potentiel [& # 8230;]

>Imagine a future where office coffee machines autonomously order beans, and both comfort and energy efficiency are effortlessly managed through smart lighting and temperature controls, alongside smart factories leveraging robotic arms for optimal production. With the internet of things (IoT) market expected to reach 55.7 billion devices by 2025, as predicted by IDC, this potential […] |

Industrial | ★★★ | ||

| 2024-03-20 14:57:05 | [Tête haute] renforce vos défenses contre l'augmentation des cyber-menaces de la chaîne d'approvisionnement [Heads Up] Reinforce Your Defenses Against Rising Supply-Chain Cyber Threats (lien direct) |

![[Heads Up] Reinforce Your Defenses Against Rising Supply-Chain Cyber Threats](https://blog.knowbe4.com/hubfs/iStock-171292089.jpg)

|

★★ | |||

| 2024-03-20 14:45:20 | Intégration BRINQA des intigriseurs angritriting \\ Announcing Intigriti\\'s Brinqa Integration (lien direct) |

Nous sommes heureux d'annoncer le dernier partenariat d'Initigriti avec Brinqa, un leader de la gestion de la vulnérabilité.Cette intégration marque un pas en avant significatif dans la gestion et la hiérarchisation des vulnérabilités aux niveaux des entreprises. & # 160;À quoi sert Brinqa? & # 160;Brinqa est une plate-forme robuste permettant aux organisations de gérer et d'atténuer efficacement les cyber-risques en utilisant le cadre du connecteur BRINQA.Il [& # 8230;]

We\'re happy to announce Intigriti\'s latest partnership with Brinqa, a leader in vulnerability management. This integration marks a significant step forward in managing and prioritizing vulnerabilities on enterprise levels. What is Brinqa used for? Brinqa is a robust platform enabling organizations to effectively manage and mitigate cyber risk by using the Brinqa Connector framework. It […] |

Vulnerability | ★★★ | ||

| 2024-03-20 14:36:21 | Palo Alto Networks dévoile son nouveau rapport sur l\'état de la sécurité OT (lien direct) | Palo Alto Networks dévoile son nouveau rapport sur l'état de la sécurité OT Les cyberattaques ont mis hors service 1 entreprise industrielle sur 4 ! La complexité de la sécurité OT est un obstacle majeur - Investigations | Studies Industrial | ★★★★ | ||

| 2024-03-20 14:35:33 | Votre fournisseur de services Internet peut-il voir votre historique de navigation? Can your internet service provider see your browsing history? (lien direct) |

… | ★★★ | |||

| 2024-03-20 14:29:10 | \\ 'Wolf duvel \\'Fluffy Wolf\\' Spreads Meta Stealer in Corporate Phishing Campaign (lien direct) |

L'acteur de menace non sophistiqué vise les entreprises russes avec des logiciels malveillants facilement disponibles et des logiciels authentiques.

Unsophisticated threat actor is targeting Russian companies with both readily available malware and authentic software. |

Malware Threat | ★★★ | ||

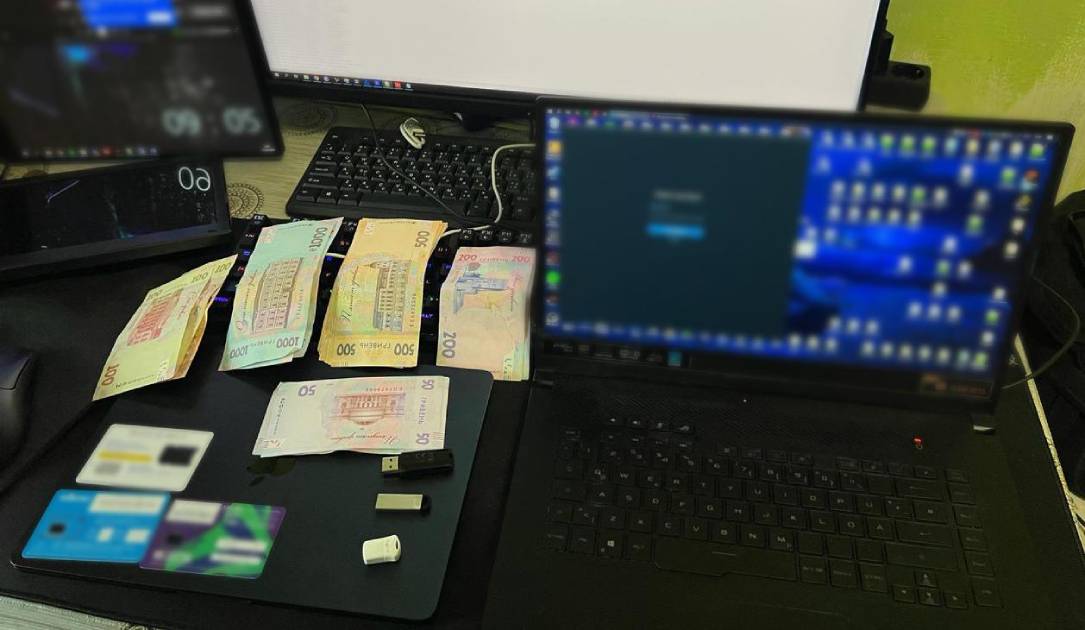

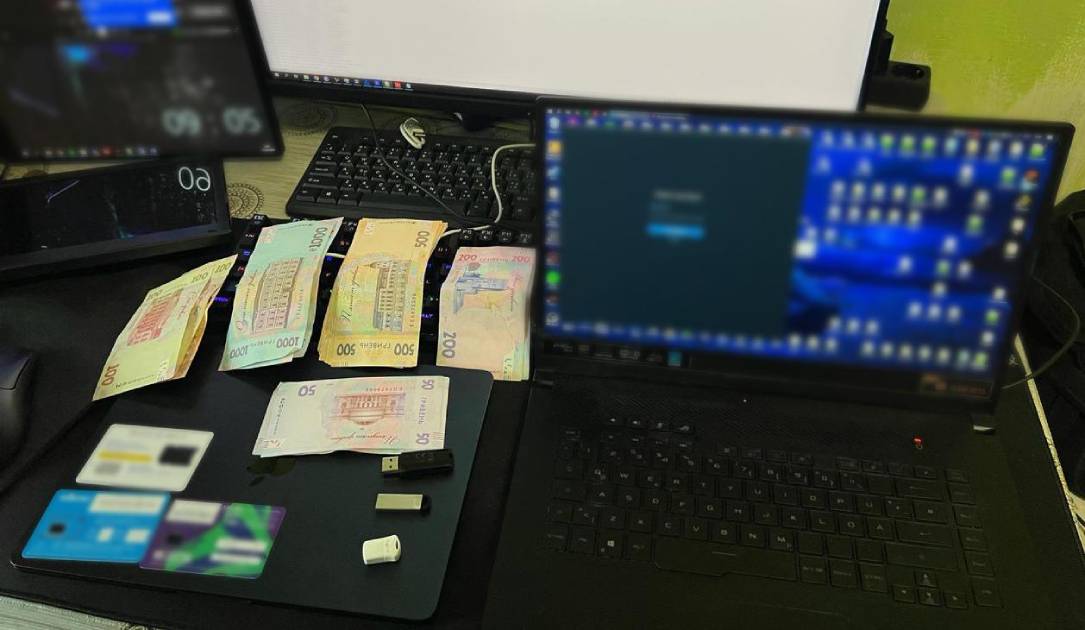

| 2024-03-20 14:27:29 | La police ukrainienne détenait les cybercriminels essayant de vendre des millions de courriels volés et de comptes Instagram Ukrainian police detain cybercriminals trying to sell millions of stolen email and Instagram accounts (lien direct) |

La cyber-police ukrainienne a arrêté trois membres d'un gang criminel organisé soupçonné d'avoir détourné plus de 100 millions de comptes de courriels et d'instagram des utilisateurs du monde entier.Les suspects, qui ont entre 20 et 40 ans, ont utilisé une technique appelée force brute, dans laquelle les attaquants tentent d'accéder à un

La cyber-police ukrainienne a arrêté trois membres d'un gang criminel organisé soupçonné d'avoir détourné plus de 100 millions de comptes de courriels et d'instagram des utilisateurs du monde entier.Les suspects, qui ont entre 20 et 40 ans, ont utilisé une technique appelée force brute, dans laquelle les attaquants tentent d'accéder à un

Ukrainian cyber police have detained three members of an organized criminal gang suspected of hijacking more than 100 million email and Instagram accounts from users across the world. The suspects, who are between the ages of 20 and 40, used a technique called brute force, in which attackers attempt to gain access to a

Ukrainian cyber police have detained three members of an organized criminal gang suspected of hijacking more than 100 million email and Instagram accounts from users across the world. The suspects, who are between the ages of 20 and 40, used a technique called brute force, in which attackers attempt to gain access to a |

Legislation | ★★★ | ||

| 2024-03-20 14:00:00 | Ai a gagné le problème de rétention de la cybersécurité \\ AI Won\\'t Solve Cybersecurity\\'s Retention Problem (lien direct) |

Pour réparer les lacunes de rétention et de compétences, nous devons encourager davantage de femmes et de minorités à construire des carrières en cybersécurité.

To fix retention and skills gaps, we need to encourage more women and minorities to build careers in cybersecurity. |

★★★ | |||

| 2024-03-20 14:00:00 | Gouvernement britannique: 75% des entreprises britanniques ont connu un cyber-incident en 2023 UK Government: 75% of UK Businesses Experienced a Cyber Incident in 2023 (lien direct) |

Un nouveau rapport du gouvernement britannique révèle que 75% des entreprises et 79% des organismes de bienfaisance ont connu un cyber-incident en 2023

A new UK government report finds that 75% of businesses and 79% of charities experienced a cyber incident in 2023 |

★★★ | |||

| 2024-03-20 13:58:32 | La chasse: la chasse aux menaces dans les environnements OT The Hunt: Threat Hunting in OT Environments (lien direct) |

> Bienvenue à & # 8220; The Hunt, & # 8221;Une série de blogs s'est concentrée sur le rôle essentiel de la chasse aux menaces dans les environnements de technologie opérationnelle (OT) ....

Le post The Hunt: Hugen Hunting in OT Environments est apparu pour la première fois sur dragos .

>Welcome to “The Hunt,” a blog series focused on the critical role of threat hunting within operational technology (OT) environments.... The post The Hunt: Threat Hunting in OT Environments first appeared on Dragos. |

Threat Industrial Technical | ★★★ | ||

| 2024-03-20 13:51:52 | Ce que la Cyber Resilience Act a besoin des fabricants What the Cyber Resilience Act requires from manufacturers (lien direct) |

> Documentation, documentation, documentation (qui est vraiment meilleure que ce qu'elle semble) Quelle est la Cyber Resilience Act?La cyber-résilience ...

>Documentation, documentation, documentation (that\'s actually better than it sounds) What is the Cyber Resilience Act? The Cyber Resilience... |

★★★ | |||

| 2024-03-20 13:08:58 | Ivanti corrige le bogue de sentinelle autonome critique rapportée par l'OTAN Ivanti fixes critical Standalone Sentry bug reported by NATO (lien direct) |

Ivanti a averti les clients de corriger immédiatement une vulnérabilité critique de gravité cruciale signalée par les chercheurs du centre de sécurité de l'OTAN.[...]

Ivanti warned customers to immediately patch a critical severity Standalone Sentry vulnerability reported by NATO Cyber Security Centre researchers. [...] |

Vulnerability | ★★★ | ||

| 2024-03-20 13:00:16 | Le point de contrôle remporte la première place dans le pare-feu en tête Check Point Wins First Place in Head-to-Head Firewall Testing Miercom 2024 NGFW Firewall Security Benchmark (lien direct) |

> Les pare-feu du réseau d'entreprise sont essentiels à une posture de cyber-défense.La décision de choisir un pare-feu est basée sur de multiples facteurs, notamment la réputation des fournisseurs, la flexibilité opérationnelle, les capacités de gestion des politiques et du pare-feu, et le prix / la valeur.Les résultats des tests de performance sont tout aussi importants qui aident à déterminer dans quelle mesure une plate-forme de sécurité réseau donnée peut détecter et bloquer la dernière génération d'attaques, y compris les attaques de jour zéro & # 8211;Même dans les conditions de réseau les plus exigeantes.Par définition, dans les premières heures d'attaques zéro jour, il n'y a pas de signatures connues \\ 'pour déclencher immédiatement des alertes de renseignement sur les menaces ou informer les pare-feu d'une attaque furtive.Par conséquent, [& # 8230;]

>Enterprise network firewalls are critical to a cyber defense posture. The decision of choosing a firewall is based on multiple factors, including vendor reputation, operational flexibility, policy and firewall management capabilities, and price/value. Equally important are performance test results that help determine how well a given network security platform can detect and block the latest generation of attacks including zero day attacks – even under the most demanding network conditions. By definition, in the first few hours of zero day attacks there are no known \'signatures\' to immediately trigger threat intelligence alerts or inform firewalls of a stealth attack. Therefore, […] |

Threat | ★★★ | ||

| 2024-03-20 13:00:08 | Cyber Report de NSTAC \\ - Tire de l'IA pour réduire les risques de façon mesurable NSTAC\\'s Cyber Report - Leveraging AI to Measurably Reduce Risk (lien direct) |

> NSTAC a publié sa dernière série de recommandations dans un nouveau rapport, mesurant et incitant l'adoption des meilleures pratiques de cybersécurité.

>NSTAC issued its latest series of recommendations in a new report, Measuring and Incentivizing the Adoption of Cybersecurity Best Practices. |

★★ | |||

| 2024-03-20 13:00:00 | Le secteur de l'énergie britannique fait face à un paysage de menace en expansion The UK energy sector faces an expanding OT threat landscape (lien direct) |

> L'infrastructure critique est attaquée dans presque tous les pays, mais surtout au Royaume-Uni.Le Royaume-Uni était le pays le plus attaqué d'Europe, qui est déjà la région la plus touchée par les cyber-incidents.L'industrie de l'énergie prend le poids de ces cyberattaques, selon IBM & # 8217; s X-Force Threat Intelligence Index 2024. Le secteur de l'énergie [& # 8230;]

>Critical infrastructure is under attack in almost every country, but especially in the United Kingdom. The UK was the most attacked country in Europe, which is already the region most impacted by cyber incidents. The energy industry is taking the brunt of those cyberattacks, according to IBM’s X-Force Threat Intelligence Index 2024. The energy sector […] |

Threat Industrial | ★★★ | ||

| 2024-03-20 13:00:00 | Connectivity Standards Alliance relève des défis de sécurité des appareils avec une norme unifiée et une certification Connectivity Standards Alliance Meets Device Security Challenges With a Unified Standard and Certification (lien direct) |

La nouvelle spécification de sécurité des appareils IoT 1.0, avec certification qui l'accompagne, vise à offrir une norme de l'industrie unifiée et à accroître la sensibilisation des consommateurs.

The new IoT Device Security Specification 1.0, with accompanying certification, aims to offer a unified industry standard and increase consumer awareness. |

★★ | |||

| 2024-03-20 12:59:49 | Guide complet des opérations intégrées (partie 4) Comprehensive Guide to Integrated Operations (Part 4) (lien direct) |

> Exigences du réseau et de la cybersécurité: TIC pour les opérations intégrées dans les opérations intégrées, où les technologies de l'information et de la communication ...

>Network and OT Cyber Security Requirements: ICT for Integrated Operations In Integrated Operations, where Information and Communication Technology... |

Industrial | ★★★ | ||

| 2024-03-20 12:49:56 | Détecter les menaces de nuage avec CloudGrappler Detecting Cloud Threats With CloudGrappler (lien direct) |

L'outil open source de Permiso peut aider les équipes de sécurité à identifier les acteurs de la menace qui se cachent dans leurs environnements AWS et Azure.

The open-source tool from Permiso can help security teams identify threat actors lurking within their AWS and Azure environments. |

Tool Threat Cloud | ★★ | ||

| 2024-03-20 12:47:07 | Officier militaire allemand accusé d'espionnage pour les services de renseignement russes German military officer charged with spying for Russian intelligence services (lien direct) |

Les procureurs allemands ont inculpé un officier militaire d'infractions d'espionnage après avoir été attrapé d'espionnage au nom des services de renseignement russes.L'homme, identifié comme Thomas H, a été arrêté en août dernier et reste en détention.Bien que les procureurs l'ont décrit comme un soldat, le ministre de l'Allemagne du juge Marco Buschmann l'a identifié comme «un allemand

Les procureurs allemands ont inculpé un officier militaire d'infractions d'espionnage après avoir été attrapé d'espionnage au nom des services de renseignement russes.L'homme, identifié comme Thomas H, a été arrêté en août dernier et reste en détention.Bien que les procureurs l'ont décrit comme un soldat, le ministre de l'Allemagne du juge Marco Buschmann l'a identifié comme «un allemand

German prosecutors have charged a military officer with espionage offenses after he was allegedly caught spying on behalf of Russian intelligence services. The man, identified as Thomas H, was arrested last August and remains in custody. Although prosecutors described him as a soldier, Germany\'s minister for justice Marco Buschmann identified him as “a German

German prosecutors have charged a military officer with espionage offenses after he was allegedly caught spying on behalf of Russian intelligence services. The man, identified as Thomas H, was arrested last August and remains in custody. Although prosecutors described him as a soldier, Germany\'s minister for justice Marco Buschmann identified him as “a German |

★★★ | |||

| 2024-03-20 12:45:42 | Amélioration de la plate-forme d'intégrité du logiciel Polaris: Synopsys présente des fonctionnalités de test de sécurité dynamique Enhancing the Polaris Software Integrity Platform: Synopsys Introduces Dynamic Security Testing Features (lien direct) |

Synopsys a dévoilé Synopsys Fast Dynamic, un nouveau ajout à ses solutions de test de sécurité des applications dynamiques (DAST) dans la plate-forme d'intégrité du logiciel Synopsys Polaris & Reg;.Cette offre permet aux équipes de développement, de sécurité et de DevOps de détecter et de traiter rapidement les défauts de sécurité dans les applications Web contemporaines tout en maintenant l'élan de développement.Bénéficiant d'intégration et de configuration rationalisées, exécution d'attaque intelligente, [& # 8230;]

Le post L'amélioration de la plate-forme d'intégrité des logiciels Polaris: Synopsys présente des fonctionnalités de test de sécurité dynamique apparu pour la première fois sur gourou de sécurité informatique .

Synopsys has unveiled Synopsys fAST Dynamic, a fresh addition to its dynamic application security testing (DAST) solutions within the Synopsys Polaris Software Integrity Platform®. This offering empowers development, security, and DevOps teams to swiftly detect and address security flaws in contemporary web applications while maintaining development momentum. Boasting streamlined onboarding and setup, intelligent attack execution, […] The post Enhancing the Polaris Software Integrity Platform: Synopsys Introduces Dynamic Security Testing Features first appeared on IT Security Guru. |

★★ | |||

| 2024-03-20 12:35:05 | Un établissement d'enseignement de premier plan dans le sud de l'Inde fait confiance aux caméras IP Matrix et à l'envr pour améliorer la sécurité du campus A Leading Educational Institution in South India Trusts Matrix IP Cameras and ENVRs for Enhancing Campus Security (lien direct) |

Un établissement d'enseignement de premier plan dans le sud de l'Inde fait confiance aux caméras IP Matrix et aux envrs pour améliorer la sécurité du campus

Industrie: éducation

Emplacement: Chennai, Tamil Nadu, Inde

-

actualités du marché

A Leading Educational Institution in South India Trusts Matrix IP Cameras and ENVRs for Enhancing Campus Security Industry: Education Location: Chennai, Tamil Nadu, India - Market News |

★★★ | |||

| 2024-03-20 12:27:53 | Stable Video Diffusion, le concurrent de Sora, adapté au rendu 3D (lien direct) | À partir de son modèle image-to-video, Stability AI a conçu un générateur de rendus orbitaux 3D. | ★★ | |||

| 2024-03-20 12:18:00 | L'Ukraine arrête le trio pour détourner plus de 100 millions de comptes de courriels et d'instagram Ukraine Arrests Trio for Hijacking Over 100 Million Email and Instagram Accounts (lien direct) |

La cyber-police d'Ukraine a & nbsp; arrêté & nbsp; trois personnes soupçonnées de détournement de plus de 100 millions de courriels et de comptes Instagram des utilisateurs du monde entier.

Les suspects, âgés de 20 à 40 ans, feraient partie d'un groupe criminel organisé vivant dans différentes parties du pays.S'ils sont reconnus coupables, ils sont confrontés à 15 ans de prison.

Les comptes, selon les autorités, étaient

The Cyber Police of Ukraine has arrested three individuals on suspicion of hijacking more than 100 million emails and Instagram accounts from users across the world. The suspects, aged between 20 and 40, are said to be part of an organized criminal group living in different parts of the country. If convicted, they face up to 15 years in prison. The accounts, authorities said, were |

Legislation | ★★ | ||

| 2024-03-20 12:17:27 | L'Ukraine arrête des pirates pour avoir vendu 100 millions de courriels, comptes Instagram Ukraine Arrests Hackers for Selling 100 Million Email, Instagram Accounts (lien direct) |

> Par waqas

La police ukrainienne a saisi un tréponiseur massif de 100 millions de courriels volés et de comptes Instagram & # 8211;Trois individus étaient & # 8230;

Ceci est un article de HackRead.com Lire la publication originale: L'Ukraine arrête des pirates pour avoir vendu 100 millions de courriels, des comptes Instagram

>By Waqas Ukrainian police seized a massive trove of 100 million stolen email and Instagram accounts – Three individuals were… This is a post from HackRead.com Read the original post: Ukraine Arrests Hackers for Selling 100 Million Email, Instagram Accounts |

Legislation | ★★★ | ||

| 2024-03-20 12:04:55 | Risque de fraude pour les clients de VANS après violation de données Fraud risk for Vans customers after data breach (lien direct) |

La société mère de la société de chaussures \\ a été piratée et les clients des informations personnelles ont été volées.

The footwear firm\'s parent company was hacked and customers\' personal information stolen. |

Data Breach | ★★★ | ||

| 2024-03-20 12:00:45 | Cisco et Nvidia: redéfinir la sécurité de la charge de travail Cisco and Nvidia: Redefining Workload Security (lien direct) |

Découvrez le puissant partenariat entre Cisco et NVIDIA, offrant une solution de sécurité d'entreprise dirigée par l'IA avec Cisco Secure Workload 3.9 et NVIDIA Bluefield DPU.Découvrez comment l'apprentissage automatique et la microsegmentation peuvent protéger votre réseau et vos données.

Discover the powerful partnership between Cisco and Nvidia, offering an AI-driven enterprise security solution with Cisco Secure Workload 3.9 and Nvidia Bluefield DPUs. Learn how machine learning and microsegmentation can protect your network and data. |

★★ | |||

| 2024-03-20 12:00:00 | Les pirates se faisant passer pour des cabinets d'avocats Phish Global Orgs en plusieurs langues Hackers Posing as Law Firms Phish Global Orgs in Multiple Languages (lien direct) |

Les entreprises font confiance aux avocats avec les informations les plus sensibles qu'ils ont obtenues.Les attaquants visent à exploiter ce lien pour fournir des logiciels malveillants.

Companies trust lawyers with the most sensitive information they\'ve got. Attackers are aiming to exploit that bond to deliver malware. |

Malware Threat | ★★★ | ||

| 2024-03-20 11:30:51 | Usage de l\'IA : deux sociétés d\'investissement condamnées pour de fausses allégations (lien direct) | La SEC a condamné deux sociétés de conseil en investissement au motif qu'elles prétendaient utiliser l'IA pour optimiser ses opérations auprès de leurs clients. Des allégations qui se sont révélées fausses. | ★★★ | |||

| 2024-03-20 11:30:00 | La cyber-résilience du Royaume-Uni stagne alors que davantage de chute des attaques UK\\'s cyber resilience stagnates as more fall victim to attacks (lien direct) |

Pas de details / No more details | ★★ | |||

| 2024-03-20 11:18:00 | U.S.EPA Formes le groupe de travail pour protéger les systèmes d'eau des cyberattaques U.S. EPA Forms Task Force to Protect Water Systems from Cyberattacks (lien direct) |

L'Agence américaine de protection de l'environnement (EPA) a déclaré qu'elle formait un nouveau «groupe de travail sur la cybersécurité du secteur de l'eau» pour concevoir des méthodes pour contrer les menaces auxquelles le secteur de l'eau du pays est confronté dans le pays.

"En plus de considérer les vulnérabilités courantes des systèmes d'eau aux cyberattaques et les défis rencontrés par certains systèmes dans l'adoption des meilleures pratiques, ce groupe de travail dans ses délibérations

The U.S. Environmental Protection Agency (EPA) said it\'s forming a new "Water Sector Cybersecurity Task Force" to devise methods to counter the threats faced by the water sector in the country. "In addition to considering the prevalent vulnerabilities of water systems to cyberattacks and the challenges experienced by some systems in adopting best practices, this Task Force in its deliberations |

Vulnerability | ★★ | ||

| 2024-03-20 11:08:52 | Tricher les cabines à péage automatiques en obscurcissant les plaques d'immatriculation Cheating Automatic Toll Booths by Obscuring License Plates (lien direct) |

Le Wall Street Journal est Reporting Sur une variété de techniques, les pilotes utilisent pour masquer leurs tas d'immatriculation.>

Certains conducteurs ont une peinture lavée en puissance de leurs assiettes ou les ont recouverts d'une gamme d'articles ménagers tels que des aimants en forme de feuilles, a déclaré Bramwell-Stewart.L'Autorité portuaire affirme que les agents en 2023 ont approfondi le nombre de citations de permis délivrées pour des plaques d'immatriculation obstruées, manquantes ou fictives par rapport à l'année précédente.

Bramwell-Stewart a déclaré qu'un pilote du New Jersey a utilisé à plusieurs reprises ce que connu dans les rues comme une flipper, ce qui vous permet d'échanger à distance une véritable assiette de voiture pour un faux devant une zone à péage.Dans ce cas, la fausse plaque correspondait à une réelle inscrite à une femme qui a été mystifiée pour recevoir les péages.& # 8220; Pourquoi continuez-vous de me facturer? & # 8221;Bramwell-Stewart a rappelé qu'elle avait demandé ...

The Wall Street Journal is reporting on a variety of techniques drivers are using to obscure their license plates so that automatic readers can’t identify them and charge tolls properly. Some drivers have power-washed paint off their plates or covered them with a range of household items such as leaf-shaped magnets, Bramwell-Stewart said. The Port Authority says officers in 2023 roughly doubled the number of summonses issued for obstructed, missing or fictitious license plates compared with the prior year. Bramwell-Stewart said one driver from New Jersey repeatedly used what’s known in the streets as a flipper, which lets you remotely swap out a car’s real plate for a bogus one ahead of a toll area. In this instance, the bogus plate corresponded to an actual one registered to a woman who was mystified to receive the tolls. “Why do you keep billing me?” Bramwell-Stewart recalled her asking... |

★★ | |||

| 2024-03-20 11:04:06 | Le renseignement russe cible les victimes du monde entier dans des cyberattaques à tir rapide Russian Intelligence Targets Victims Worldwide in Rapid-Fire Cyberattacks (lien direct) |

Le gouvernement de la Russie prétend être d'autres gouvernements par courriels, en vue de voler des informations stratégiques.

Russia\'s government is pretending to be other governments in emails, with an eye toward stealing strategic intel. |

★★★ | |||

| 2024-03-20 11:00:34 | Malware Android, logiciels malveillants Android et plus de logiciels malveillants Android Android malware, Android malware and more Android malware (lien direct) |

Dans ce rapport, nous partageons nos dernières découvertes de logiciels malveillants Android: The Tambir Spyware, Dwphon Downloader et Gigabud Banking Trojan.

In this report, we share our latest Android malware findings: the Tambir spyware, Dwphon downloader and Gigabud banking Trojan. |

Malware Mobile | ★★ | ||

| 2024-03-20 10:58:56 | Le marché de la cybersécurité de l'IA pour quadrupler et atteindre une valeur de 133 milliards de dollars d'ici 2030 AI Cybersecurity Market to Quadruple and Hit a $133 Billion Value by 2030 (lien direct) |

Le marché de la cybersécurité AI pour quadrupler et atteindre une valeur de 133 milliards de dollars d'ici 2030. Selon les données présentées par Altindex.com, le marché mondial de la cybersécurité de l'IA devrait quadrupler et atteindre une valeur de 133 milliards de dollars d'ici 2030.

-

opinion

/ /

affiche

AI Cybersecurity Market to Quadruple and Hit a $133 Billion Value by 2030. According to data presented by AltIndex.com, the global AI cybersecurity market is expected to quadruple and reach a $133 billion value by 2030. - Opinion / affiche |

★★ | |||

| 2024-03-20 10:54:34 | ABB intègre les batteries nickel-zinc (NiZn) à sa gamme de produits de protection électrique pour les DataCenters (lien direct) | ABB renforce la durabilité et la résilience des DataCenters avec des batteries nickel-zinc • La technologie nickel-zinc constitue une alternative plus sûre et plus fiable pour les applications électriques critiques, tout en réduisant leur empreinte carbone • ABB Electrification choisit ZincFive comme fournisseur de solutions de stockage de l'énergie • Plus de 150 MW d'ASI MegaFlex d'ABB équipés de solutions de stockage de l'énergie ZincFive sont désormais déployés - Produits | ★★ | |||

| 2024-03-20 10:36:07 | Le CESIN analyse les implications du Cyber Resilience Act et renforce son engagement en faveur d\'une cybersécurité robuste en Europe (lien direct) | Le CESIN analyse les implications du Cyber Resilience Act et renforce son engagement en faveur d'une cybersécurité robuste en Europe Le Club des Experts de la Sécurité de l'Information et du Numérique accueille favorablement l'adoption du CRA par les co-législateurs européens, il souligne à la fois la nécessité d'une réglementation équilibrée, les points forts et défis à relever pour garantir la résilience du cyberespace européen. - Risk Management | ★★ | |||

| 2024-03-20 10:30:00 | Rescoms monte des vagues de spam d'acceptor Rescoms rides waves of AceCryptor spam (lien direct) |

Aperçu des statistiques de télémétrie ESET sur l'accryptor dans H2 2023 en mettant l'accent sur les campagnes de rescoms dans les pays européens

Insight into ESET telemetry statistics about AceCryptor in H2 2023 with a focus on Rescoms campaigns in European countries |

Spam | ★★ | ||

| 2024-03-20 10:29:47 | Mintlify confirme la violation des données grâce à des jetons GitHub compromis Mintlify Confirms Data Breach Through Compromised GitHub Tokens (lien direct) |

> Par deeba ahmed

Mintlify se précipite après une rupture de sécurité, révoque les jetons et implémente de nouvelles garanties!

Ceci est un article de HackRead.com Lire le post original: Mintlify confirme la violation des données grâce à des jetons GitHub compromis

>By Deeba Ahmed Mintlify Scrambles After Security Breach, Revokes Tokens and Implements New Safeguards! This is a post from HackRead.com Read the original post: Mintlify Confirms Data Breach Through Compromised GitHub Tokens |

Data Breach | ★★★ | ||

| 2024-03-20 10:26:22 | Trend Micro découvre la Terre des pirates de krahang exploitant la confiance intergouvernementale pour les attaques intergouvernementales Trend Micro uncovers Earth Krahang hackers exploiting intergovernmental trust for cross-government attacks (lien direct) |

Les micro-chercheurs de tendance ont révélé que depuis le début de 2022, ils suivent la Terre Krahang, un apt (avancé persistant ...

Trend Micro researchers disclosed that since early 2022 they have been tracking Earth Krahang, an APT (advanced persistent... |

Studies Prediction | ★★★ | ||

| 2024-03-20 10:20:37 | IC Consult annonce un partenariat stratégique avec Transmit Security iC Consult Announces Strategic Partnership with Transmit Security (lien direct) |

IC Consult annonce un partenariat stratégique avec Transmit Security pour élever la cybersécurité et la fraude au combat

-

nouvelles commerciales

iC Consult Announces Strategic Partnership with Transmit Security to Elevate Cybersecurity and Combat Fraud - Business News |

★★ | |||

| 2024-03-20 10:16:45 | E2E-Assure s'associe à l'incursion Cyber Security pour intégrer la Sécurité MDR dans son portefeuille de services de conseil e2e-assure partners with Incursion Cyber Security to incorporate Security MDR into its consulting services portfolio (lien direct) |

E2E-assurance s'associe à la cybersécurité d'incursion pour intégrer la sécurité MDR dans son portefeuille de services de conseil

-

nouvelles commerciales

e2e-assure partners with Incursion Cyber Security to incorporate Security MDR into its consulting services portfolio - Business News |

★★ | |||

| 2024-03-20 10:15:08 | Cinq yeux racontent des infra orgs critiques: prenez ces actions maintenant pour protéger contre le Typhoon Volt de la Chine Five Eyes tell critical infra orgs: take these actions now to protect against China\\'s Volt Typhoon (lien direct) |

à moins que vous ne vouliez être le prochain changement de santé, c'est-à-dire les fédéraux et les amis ont émis hier un autre avertissement sur le gang de Typhoon Volt Typhoon de la Chine, exhortant cette fois les propriétaires d'infrastructures critiques et les opérateurs àProtégez leurs installations contre les cyberattaques destructrices qui peuvent se brasser.…

Unless you want to be the next Change Healthcare, that is The Feds and friends yesterday issued yet another warning about China\'s Volt Typhoon gang, this time urging critical infrastructure owners and operators to protect their facilities against destructive cyber attacks that may be brewing.… |

Medical | Guam | ★★★ | |

| 2024-03-20 10:15:00 | Police ukrainienne Arrestation suspectée de pirateurs de compte brute-force Ukrainian Police Arrest Suspected Brute-Force Account Hijackers (lien direct) |

La police de Kharkiv arrête trois hommes soupçonnés d'avoir piraté 100 millions d'instagram et de comptes de messagerie

Police in Kharkiv arrest three men suspected of hacking 100 million Instagram and email accounts |

Legislation | ★★ | ||

| 2024-03-20 10:06:41 | Attention aux liens sur X ! (lien direct) | Les liens partagés sur X (ex-Twitter) peuvent parfois rediriger les utilisateurs vers des sites inattendus et potentiellement dangereux, en exploitant une faille dans la génération des aperçus de liens. Soyez vigilants en cliquant sur les liens, surtout sur mobile. | Mobile | ★★ | ||

| 2024-03-20 10:03:18 | Les fraudeurs se font passer pour les consommateurs d'escroquerie Fraudsters Are Posing As The FTC To Scam Consumers (lien direct) |

La United States Federal Trade Commission (FTC) a averti le public d'être prudent s'ils sont contactés par des personnes prétendant être ... du personnel de la FTC.Dans un avertissement publié sur son site Web, la FTC a déclaré que les escrocs utilisaient ses employés \\ 'noms pour voler de l'argent aux consommateurs.Une ruse typique verra la fausse membre du personnel de la FTC conseiller à quelqu'un de câbler ou de transférer de l'argent pour le "protéger", d'envoyer une victime à un guichet automatique Bitcoin, ou même d'exiger qu'il achète des barres d'or et l'emmenez à quelqu'un pour "la garde du sécurité".Le faux travailleur de la FTC utilise parfois des menaces pour encourager les gens à déplacer des fonds imprudemment.Les conseils de la FTC \\ ...

The United States Federal Trade Commission (FTC) has warned the public to be cautious if contacted by people claiming to be... FTC staff. In a warning published on its website , the FTC said that scammers were using its employees\' real names to steal money from consumers. A typical ruse will see the bogus FTC staffer advising someone to wire or transfer money to "protect" it, send a victim to a Bitcoin ATM, or even demand that they buy gold bars and take it to someone for "safe-keeping." The bogus FTC worker sometimes uses threats to encourage people to move funds recklessly . The FTC\'s advice... |

★★★ | |||

| 2024-03-20 09:30:00 | La Maison Blanche s'associe aux États pour discuter des violations du secteur de l'eau White House Convenes States to Discuss Water Sector Breaches (lien direct) |

L'administration Biden invite les représentants de l'État à discuter de toute urgence de la sécurité du secteur de l'eau

The Biden administration is inviting state representatives to urgently discuss the security of the water sector |

★★★ | |||

| 2024-03-20 09:03:15 | 300 000 systèmes vulnérables à une nouvelle boucle DOS Attaque 300,000 Systems Vulnerable to New Loop DoS Attack (lien direct) |

> Les chercheurs universitaires décrivent une nouvelle attaque de boucle de couche application affectant Broadcom, Honeywell, Microsoft et Mikrotik.

>Academic researchers describe a new application-layer loop DoS attack affecting Broadcom, Honeywell, Microsoft and MikroTik. |

★★ | |||

| 2024-03-20 08:51:33 | Quelques éléments sur l\'offre GenAI qu\'Orange Business monte avec LightOn (lien direct) | Orange Business s'appuie sur un LLM made in LightOn pour alimenter un " ChatGPT d'entreprise ". Voici quelques éléments à son sujet. | ChatGPT | ★★ | ||

| 2024-03-20 08:51:29 | Garnet – Le nouveau cache qui remplacera un jour Redis dans votre cœur (lien direct) | Microsoft lance Garnet, un système de cache innovant open source qui promet une vitesse, une efficacité et une scalabilité inégalées, surpassant Redis et Memcached. Découvrez comment Garnet révolutionne le monde des bases de données clé-valeur. | ★★★ | |||

| 2024-03-20 08:40:41 | Le rapport State of DevOps en 2024 de Puppet \\ révèle que la sécurité est renforcée par l'ingénierie de la plate-forme Puppet\\'s 2024 State of DevOps Report Reveals Security is Strengthened by Platform Engineering (lien direct) |

Le rapport sur l'état de l'état du Puppet \\ de DevOps révèle que la sécurité est renforcée par l'ingénierie de la plate-forme Les répondants à l'enquête confirment que la sécurité et la conformité intégrées sont livrées par des plates-formes en libre-service, ainsi que l'efficacité etAugmentation de la productivité des développeurs.

-

rapports spéciaux

Puppet\'s 2024 State of DevOps Report Reveals Security is Strengthened by Platform Engineering Survey respondents confirm built-in security and compliance are delivered by self-service platforms, along with efficiency and increased developer productivity. - Special Reports |

★★★ |

To see everything:

Our RSS (filtrered)