What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-05-15 13:36:14 | Hitachi Vantara et Veeam annoncent une alliance (lien direct) | Hitachi Vantara et Veeam annoncent une alliance stratégique mondiale en vue de proposer des solutions de protection des données complètes adaptées aux environnements de cloud hybrides Ce nouveau partenariat renforce l'approche stratégique de défense d'Hitachi Vantara en associant son expertise dans le domaine des infrastructures à celle des logiciels de protection des données et de lutte contre les ransomwares de Veeam. - Business | Cloud | ★★ | ||

| 2024-05-15 12:59:21 | E / S 2024: Ce qui est nouveau dans la sécurité et la confidentialité d'Android I/O 2024: What\\'s new in Android security and privacy (lien direct) |

Posted by Dave Kleidermacher, VP Engineering, Android Security and Privacy

Our commitment to user safety is a top priority for Android. We\'ve been consistently working to stay ahead of the world\'s scammers, fraudsters and bad actors. And as their tactics evolve in sophistication and scale, we continually adapt and enhance our advanced security features and AI-powered protections to help keep Android users safe.

In addition to our new suite of advanced theft protection features to help keep your device and data safe in the case of theft, we\'re also focusing increasingly on providing additional protections against mobile financial fraud and scams.

Today, we\'re announcing more new fraud and scam protection features coming in Android 15 and Google Play services updates later this year to help better protect users around the world. We\'re also sharing new tools and policies to help developers build safer apps and keep their users safe.

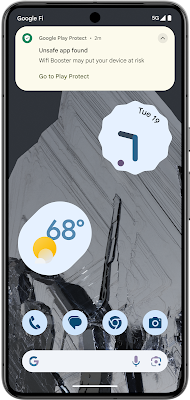

Google Play Protect live threat detection

Google Play Protect now scans 200 billion Android apps daily, helping keep more than 3 billion users safe from malware. We are expanding Play Protect\'s on-device AI capabilities with Google Play Protect live threat detection to improve fraud and abuse detection against apps that try to cloak their actions.

With live threat detection, Google Play Protect\'s on-device AI will analyze additional behavioral signals related to the use of sensitive permissions and interactions with other apps and services. If suspicious behavior is discovered, Google Play Protect can send the app to Google for additional review and then warn users or disable the app if malicious behavior is confirmed. The detection of suspicious behavior is done on device in a privacy preserving way through Private Compute Core, which allows us to protect users without collecting data. Google Pixel, Honor, Lenovo, Nothing, OnePlus, Oppo, Sharp, Transsion, and other manufacturers are deploying live threat detection later this year.

Stronger protections against fraud and scams

We\'re also bringing additional protections to fight fraud and scams in Android 15 with two key enhancements to safeguard your information and privacy from bad apps:

Protecting One-time Passwords from Malware: With the exception of a few types of apps, such as wearable companion apps, one-time passwords are now hidden from notifications, closing a common attack vector for fraud and spyware.

Expanded Restricted Settings: To help protect more sensitive permissions that are commonly abused by fraudsters, we\'re expanding Android 13\'s restricted settings, which require additional user approval to enable permissions when installing an app from an Internet-sideloading source (web browsers, messaging apps or file managers).

We are continuing to develop new, AI-powered protections,

Stronger protections against fraud and scams

We\'re also bringing additional protections to fight fraud and scams in Android 15 with two key enhancements to safeguard your information and privacy from bad apps:

Protecting One-time Passwords from Malware: With the exception of a few types of apps, such as wearable companion apps, one-time passwords are now hidden from notifications, closing a common attack vector for fraud and spyware.

Expanded Restricted Settings: To help protect more sensitive permissions that are commonly abused by fraudsters, we\'re expanding Android 13\'s restricted settings, which require additional user approval to enable permissions when installing an app from an Internet-sideloading source (web browsers, messaging apps or file managers).

We are continuing to develop new, AI-powered protections, |

Malware Tool Threat Mobile Cloud | ★★ | ||

| 2024-05-15 12:00:20 | Black Hat Asia 2024 NOC: Cisco Security Cloud (lien direct) | Protection de Black Hat Asia NOC avec Cisco Security Cloud Protecting Black Hat Asia NOC with Cisco Security Cloud |

Cloud | ★★ | ||

| 2024-05-15 10:00:00 | Horizons en expansion: LevelBlue améliore les offres MSSP avec le support du cloud gouvernemental Expanding Horizons: LevelBlue Enhances MSSP Offerings with Government Cloud Support (lien direct) |

Dans le paysage numérique d'aujourd'hui, la cybersécurité est primordiale, en particulier pour les agences gouvernementales chargées de sauvegarder des données sensibles et des infrastructures critiques.Reconnaissant ce besoin, LevelBlue est fier d'annoncer la disponibilité de sa dernière offre: support pour les fournisseurs de services de sécurité gérés (MSSP) dans le cloud gouvernemental. Nouvelle disponibilité dans le cloud Gov pour MSSPS Cette nouvelle offre marque une progression importante dans les solutions de cybersécurité adaptées aux MSSP.Avec le soutien de la plate-forme du cloud gouvernemental, les MSSP ont désormais accès à des fonctionnalités de sécurité et de conformité améliorées, les permettant de mieux servir leurs clients dans les secteurs gouvernementaux. Certification FedRamp et conformité multi-trame L'engagement de NivedBlue \\ envers les normes de sécurité rigoureuses est évidente dans sa certification modérée FedRamp.Cette certification, qui implique l'adhésion à environ 325 contrôles de cybersécurité, garantit que les solutions de niveauBlue \\ répondent aux normes les plus élevées d'évaluation, d'autorisation et de surveillance continue.En plus de FedRamp, LevelBlue s'aligne avec plusieurs autres cadres de sécurité, offrant une couverture de conformité complète aux MSSP et à leurs clients. Central Management and FIPS Compliance L'un des principaux avantages de cette nouvelle offre est la possibilité pour les MSSP de gérer de manière centralisée leurs clients de sécurité dans le cloud gouvernemental.Avec des fonctionnalités telles que la gestion centralisée des alarmes et la conformité FIPS, les MSSP peuvent rationaliser leurs opérations tout en garantissant les niveaux de protection des données les plus élevés. Améliorations sur USM n'importe où Tout en s'appuyant sur les bases de la plate-forme USM Anyme existante de niveau \\, l'offre du cloud gouvernemental introduit de nouvelles détections adaptées explicitement au secteur du cloud Gov.Ces améliorations incluent l'intelligence avancée des menaces, ce qui permet aux MSSPS de rester en avance sur l'évolution des cyber-menaces. Intégration avec les environnements cloud La solution de niveau ne s'intègre pas parfaitement à divers environnements de cloud gouvernementaux, notamment AWS GovCloud et Microsoft Azure Government.Cette flexibilité permet aux MSSP de déployer et de gérer des solutions de sécurité dans diverses infrastructures cloud, assurant une protection complète pour leurs clients. Soutenir les contraintes de transformation numérique et budgétaire À une époque de transformation numérique et de contraintes budgétaires, les agences gouvernementales sont confrontées à une pression croissante pour moderniser leurs défenses de cybersécurité.Les offres de cloud GovernmentBlue \\ de LevelBlue offrent une solution de compétition et de NBSP; prix et évolutif qui aide les agences à atténuer les risques numériques tout en optimisant l'allocation des ressources des analystes de sécurité. Conseil et support NIVEALBLUE & NBSP; Le conseil joue un rôle crucial dans la prise en charge des MSSP avec la mise en œuvre et la gestion des services de sécurité.De la réponse des incidents à l'aide de conformité, l'équipe d'experts de niveauBlue \\ garantit que les MSSP ont le soutien dont ils ont besoin pour fournir des services de cybersécurité exceptionnels à leurs clients. Contrat Gagits and Future Directions Le contrat récent gagne avec des organisations prestigieuses comme le ministère des Transports souligne la fiabilité et l'efficacité des solutions de cybersécurité de niveauBlue.À l'avenir, LevelBlue s'engage à obtenir des certifications supplémentaires, telles que | Threat Cloud | ★★★ | ||

| 2024-05-15 08:23:07 | SentinelOne® lance une plateforme de protection des applications Cloud Natives (lien direct) | l \\ '& eacute; diteur lance une forme de protection des applications indigènes cloud (cnapp) r & eacute;volutionnaire dotée d\'un moteur de sécurité offensive unique (Offensive Security Engine™) qui raisonne tel un hacker pour aller au-delà de la théorie et proposer des chemins d\'exploitation vérifiés (Verified Exploit Paths™).

-

Produits

L\'éditeur lance une plateforme de protection des applications Cloud Natives (CNAPP) révolutionnaire dotée d\'un moteur de sécurité offensive unique (Offensive Security Engine™) qui raisonne tel un hacker pour aller au-delà de la théorie et proposer des chemins d\'exploitation vérifiés (Verified Exploit Paths™). - Produits |

Threat Cloud | ★★ | ||

| 2024-05-15 01:00:00 | La mise à jour de la cybersécurité de Singapour met les fournisseurs de cloud en préavis Singapore Cybersecurity Update Puts Cloud Providers on Notice (lien direct) |

La nation modifie sa loi sur la cybersécurité, donnant à sa principale agence de cybersécurité plus de pouvoir pour réglementer les infrastructures critiques et les tiers, et exigeant que les cyber-incidents soient signalés.

The nation amends its Cybersecurity Act, giving its primary cybersecurity agency more power to regulate critical infrastructure and third parties, and requiring cyber incidents be reported. |

Cloud | ★★★ | ||

| 2024-05-14 20:07:04 | Une stratégie de chiffrement rentable commence par la gestion clé A Cost-Effective Encryption Strategy Starts With Key Management (lien direct) |

La gestion clé est plus complexe que jamais.Vos choix sont: comptez sur votre fournisseur de cloud ou gérez les clés localement;Crypter uniquement les données les plus critiques;Ou crypter tout.

Key management is more complex than ever. Your choices are: Rely on your cloud provider or manage keys locally; Encrypt only the most critical data; Or encrypt everything. |

Cloud | ★★ | ||

| 2024-05-14 12:15:11 | Les innovations dans la protection par e-mail de Barracuda \\ ont renforcé les défenses contre les menaces nouvelles et évolutives Innovations in Barracuda\\'s AI-enabled email protection boost defenses against new and evolving threats (lien direct) |

Les innovations dans la protection par e-mail de Barracuda \\ ont renforcé les défenses contre les menaces nouvelles et évolutives

Efficacité de détection supérieure, l'expansion internationale et les progrès continus conduisent à une croissance à deux chiffres

Campbell, Californie (14 mai 2024) & # 8211;

Faits saillants:

• L'investissement continu de Barracuda \\ dans l'apprentissage automatique apporte des améliorations de l'efficacité de la détection.

• Les nouvelles innovations offrent une expérience utilisateur améliorée, des rapports, un moteur de perte de données et un support de résidence de données pour les clients internationaux.

• La protection par e-mail compatible AI aide les clients de Microsoft 365 à bloquer 70% de compromis de compromis sur les e-mails commerciaux en plus que lorsque vous comptez sur la sécurité indigène.

• Barracuda \\ Protection par e-mail Les activités SaaS ont connu une croissance à deux chiffres, les MSP représentant le segment des canaux à la croissance la plus rapide.

-

revues de produits

Innovations in Barracuda\'s AI-enabled email protection boost defenses against new and evolving threats Superior detection efficacy, international expansion, and ongoing advances lead to double-digit growth Campbell, Calif. (May 14, 2024) – Highlights: • Barracuda\'s ongoing investment in machine learning delivers improvements in detection efficacy. • New innovations deliver enhanced user experience, reporting, data loss engine, and data residency support for international customers. • AI-enabled email protection helps Microsoft 365 customers to block 70% more business email compromise attacks than when relying on native security alone. • Barracuda\'s Email Protection SaaS business experienced double-digit growth, with MSPs representing the fastest growing channel segment. - Product Reviews |

Cloud | ★★★ | ||

| 2024-05-14 08:13:25 | Rapid7 lance un partenariat de recherche sur la sécurité de l'IA avec CSIT, Université de Queen \\'s Belfast Rapid7 Launches AI Security Research Partnership with CSIT, Queen\\'s University Belfast (lien direct) |

Rapid7 lance un partenariat de recherche sur la sécurité de l'IA avec CSIT, Université de Queen \\ Belfast

Collaboration entre l'industrie de la cybersécurité et les universités accéléré les innovations de sécurité cloud sur le marché

-

nouvelles commerciales

Rapid7 Launches AI Security Research Partnership with CSIT, Queen\'s University Belfast Collaboration between cybersecurity industry and academia speeds cloud security innovations to market - Business News |

Cloud | ★★ | ||

| 2024-05-13 23:00:00 | L\'Open Source est un allié pour la Cybersécurité de la Banque / Assurance à l\'heure du Cloud et de l\'IA / IAG (lien direct) | L'Open Source est un allié pour la Cybersécurité de la Banque / Assurance à l'heure du Cloud et de l'IA / IAG. Retour sur le Petit-Déjeuner/Débat du mercredi 24 avril 2024 qui s'est tenu dans les salons des Arts et Métiers du 16ème arrondissement de Paris. José Diz du Club de la Presse Informatique B2B, a animé les échanges entre les experts de sociétés membres, avec le témoignage exceptionnel de Christophe Boulangé, Directeur Cloud de chez BNP Paribas en tant qu'invité spécial d'IBM. Les représentants des entreprises et débateurs étaient, Mountaha Ndiaye, EMEA Director Ecosystem Sales & Programs chez Hyland ; Denis Fraval-Olivier, Senior Director Sales Engineering EMEA chez Cloudera ; Hervé Oliny, Ingénieur Avant-Vente chez Couchbase ; Sébastien Verger, CTO Directeur Technique chez Dell Technologies France ; Gabriel Ferreira, Directeur Technique chez Pure Storage. - Investigations / primetime | Cloud | ★★★ | ||

| 2024-05-13 13:30:14 | Faits saillants hebdomadaires, 13 mai 2024 Weekly OSINT Highlights, 13 May 2024 (lien direct) |

## Instantané La semaine dernière, les rapports de \\ de OSINT mettent en évidence une gamme de cyber-menaces et de tactiques d'attaque en évolution orchestrée par des acteurs de menace sophistiqués.Les articles discutent d'une variété de vecteurs d'attaque, notamment l'exploitation des vulnérabilités logicielles (comme dans les appliances VPN Secure Ivanti Secure et Laravel), le malvertissant via Google Search Ads et les invites de mise à jour de navigateur trompeuses utilisées pour distribuer des logiciels malveillants comme Socgholish.Les acteurs de la menace identifiés dans ces rapports, y compris des groupes APT comme APT42 (Mint Sandstorm) et Kimsuky (Emerald Sleet), démontrent des tactiques d'ingénierie sociale avancées, des portes dérobées et des efforts de reconnaissance persistants ciblant les ONG, les organisations de médias et les entreprises.Les attaquants exploitent les sites Web compromis, les plateformes de médias sociaux et les outils de gestion du système pour établir des anciens et exécuter des commandes distantes, soulignant la nécessité de défenses de cybersécurité robustes et une vigilance accrue pour lutter efficacement ces menaces en évolution. ## Description 1. ** [Nouvelle chaîne d'infection associée à Darkgate Malware] (https://security.microsoft.com/intel-explorer/articles/1db83f2c) **: Les chercheurs de McAfee Labs ont découvert une nouvelle chaîne d'infection liée à Darkgate, une télécommandeAccès à Trojan (rat) commercialisé sur un forum de cybercriminalité en langue russe.Darkgate utilise des fonctionnalités diverses comme l'injection de processus, le keylogging et le vol de données, et il échappe à la détection en utilisant des tactiques d'évasion comme le contournementMicrosoft Defender SmartScreen. 2. ** [Évolution du chargeur de logiciels malveillants Hijackloader] (https://security.microsoft.com/intel-explorer/Articles / 8c997d7c) **: Zscaler rapporte sur l'évolution de Hijackloader, un chargeur de logiciels malveillants modulaire avec de nouvelles techniques d'évasion ciblant l'antivirus Windows Defender et le contrôle des comptes d'utilisateurs (UAC).Hijackloader offre diverses familles de logiciels malveillants comme Amadey, Lumma Stealer et Remcos Rat grâce à des techniques impliquant des images PNG et un décryptage. 3. ** [Kimsuky Group \'s (Emerald Sleet) Sophistiqué Espionage Tactics] (https://security.microsoft.com/intel-explorer/articles/6e7f4a30) **: Kimsuky (suivi sous le nom de Sleet Emerald par Microsoft)Emploie les plateformes de médias sociaux et les outils de gestion des systèmes pour l'espionnage, ciblant les individus des droits de l'homme et des affaires de la sécurité nord-coréennes.Ils utilisent de faux profils Facebook, de faux entretiens d'embauche et des fichiers malveillants de la console de gestion Microsoft (MMC) pour exécuter des commandes distantes et établir des canaux de commande et de contrôle (C2). 4. ** [Distribution des logiciels malveillants via Google Search Ads Exploitation] (https://security.microsoft.com/intel-explorer/articles/1f1ae96f): ** Les acteurs de la menace tirent parti des annonces de recherche Google pour distribuer des logiciels malveillants via des packages MSI, la mascarradagecomme un logiciel légitime comme la notion.Lors de l'interaction, les scripts PowerShell s'exécutent pour injecter des logiciels malveillants Zgrat, démontrant des techniques sophistiquées pour contourner les mesures de sécurité et contrôler les systèmes infectés. 5. **[Exploitation of Ivanti Pulse Secure VPN Vulnerabilities](https://security.microsoft.com/intel-explorer/articles/2d95eb1b):** Attackers exploit vulnerabilities (CVE-2023-46805 and CVE-2024-21887) In Ivanti Pulse Secure VPN Appliances pour livrer le botnet Mirai et d'autres logiciels malveillants.Ces vulnérabilités permettent l'exécution du code distant et le contournement des mécanismes d'authentification, ce qui constitue des menaces importantes à la sécurité du réseau à l'échelle mondia | Spam Malware Tool Vulnerability Threat Cloud | APT 42 | ★★ | |

| 2024-05-13 08:10:53 | 3i investit 116 M€ dans Constellation (lien direct) | 3i investit 116 M€ dans Constellation pour accélérer sa croissance dans les services managés cloud & cyber - Business | Cloud | ★★ | ||

| 2024-05-13 07:48:56 | Cloud : les start-up dénoncent aussi les pratiques de Microsoft (lien direct) | La liste des plaintes contre Microsoft s'allonge à l'initiative d'une association espagnole de start-up. | Cloud | ★★ | ||

| 2024-05-10 21:39:05 | Llmjacking: des informations d'identification cloud volées utilisées dans une nouvelle attaque d'IA LLMjacking: Stolen Cloud Credentials Used in New AI Attack (lien direct) |

#### Industries ciblées

- Informatique

## Instantané

L'équipe de recherche sur les menaces de Sysdig a publié un rapport sur une nouvelle attaque appelée LLMJacking, où des informations d'identification cloud exploitées sont utilisées pour cibler les services de modèle de grande langue (LLM).

## Description

Les informations d'identification utilisées dans cette attaque ont été acquises à partir d'un système exécutant une version vulnérable de Laravel ([CVE-2021-3129] (https://security.microsoft.com/intel-explorer/cves/cve-2021-3129/)).Bien que les attaques contre les systèmes d'IA basées sur LLM soient souvent discutées dans le contexte de l'abus rapide et de la modification des données de formation, cette attaque visait à vendre l'accès à LLM à d'autres cybercriminels tandis que le propriétaire du compte cloud a pris la facture.Lors de l'accès initial, les attaquants ont exfiltré des informations d'identification cloud et ont pénétré l'environnement cloud pour cibler les modèles LLM locaux hébergés par les fournisseurs de cloud.

Les chercheurs de Sysdig ont découvert des preuves d'un proxy inversé pour les LLM utilisés, suggérant une motivation financière ou l'extraction des données de formation LLM.Les attaquants visaient à accéder à un large éventail de modèles LLM à travers différents services, vérifiant les informations d'identification pour dix services d'IA différents afin de déterminer leur utilité.Les requêtes LLM légitimes n'ont pas été exécutées au cours de cette phase, avec des actions limitées pour évaluer les capacités et les quotas des informations d'identification, ainsi que les paramètres de journalisation de l'interrogation.Les modèles LLM hébergés sont accessibles entre les principaux fournisseurs de cloud, mais les demandes doivent être soumises pour l'activation, posant un obstacle mineur pour les attaquants.

Les attaquants ont navigué dans l'environnement cloud en émettant des demandes d'API apparemment légitimes, en sondant stratégiquement leurs limites d'accès sans déclencher immédiatement des alarmes.Par exemple, en définissant intentionnellement un paramètre non valide dans l'appel API InvokEModel, ils ont confirmé l'accès aux services LLM actifs.En outre, les attaquants ont exprimé leur intérêt pour la configuration du service, visant à cacher leurs activités en évitant les observations détaillées.Dans les attaques de LLMJacking, les victimes sont confrontées à une augmentation des coûts, les dépenses quotidiennes potentielles dépassant 46 000 $, et les attaquants peuvent perturber les opérations commerciales en maximisant les limites des quotas et en bloquant l'utilisation légitime du modèle.

## Les références

[Llmjacking: les informations d'identification cloud volées utilisées dans une nouvelle attaque d'IA] (https://sysdig.com/blog/llmjacking-stolen-cloud-credentials-used-in-new-ai-attack/).Sysdig (consulté le 05-10-2024)

#### Targeted Industries - Information Technology ## Snapshot The Sysdig Threat Research Team released a report on a new attack termed LLMjacking, where exploited cloud credentials are used to target large language model (LLM) services. ## Description The credentials used in this attack were acquired from a system running a vulnerable version of Laravel ([CVE-2021-3129](https://security.microsoft.com/intel-explorer/cves/CVE-2021-3129/)). While attacks against LLM-based AI systems are often discussed in the context of prompt abuse and altering training data, this attack aimed to sell LLM access to other cybercriminals while the cloud account owner footed the bill. Upon initial access, attackers exfiltrated cloud credentials and penetrated the cloud environment to target local LLM models hosted by cloud providers. Sysdig researchers discovered evidence of a reverse proxy for LLMs being used, suggesting financial motivation or the extraction of LLM training data. Th |

Threat Cloud | ★★★ | ||

| 2024-05-10 20:54:34 | Une nouvelle attaque llmjacking permet aux pirates de détourner les modèles AI à but lucratif New LLMjacking Attack Lets Hackers Hijack AI Models for Profit (lien direct) |

> Par deeba ahmed

Les chercheurs découvrent un nouveau schéma de cyberattaque appelé "llmjacking" exploitant des informations d'identification cloud volées pour détourner des modèles d'IA puissants.Cet article explore les implications des attaquants en tirant parti de grands modèles de langue (LLM) à des fins malveillantes et offre des recommandations de sécurité pour les communautés cloud et AI.

Ceci est un article de HackRead.com Lire le post original: Une nouvelle attaque llmjacking permet aux pirates de détourner les modèles AI à but lucratif

>By Deeba Ahmed Researchers uncover a novel cyberattack scheme called "LLMjacking" exploiting stolen cloud credentials to hijack powerful AI models. This article explores the implications of attackers leveraging large language models (LLMs) for malicious purposes and offers security recommendations for the cloud and AI communities. This is a post from HackRead.com Read the original post: New LLMjacking Attack Lets Hackers Hijack AI Models for Profit |

Cloud | ★★★ | ||

| 2024-05-10 13:11:00 | Les chercheurs découvrent \\ 'llmjacking \\' schéma ciblant les modèles d'IA hébergés dans le cloud Researchers Uncover \\'LLMjacking\\' Scheme Targeting Cloud-Hosted AI Models (lien direct) |

Les chercheurs en cybersécurité ont découvert une nouvelle attaque qui emploie des informations d'identification cloud volées pour cibler les services de modèle de grand langage hébergé par le cloud (LLM) et NBSP; dans le but de vendre & NBSP; Accès à d'autres acteurs de menace.

La technique d'attaque a été nommée Coded & nbsp; llmjacking & nbsp; par l'équipe de recherche sur les menaces sysdig.

"Une fois l'accès initial obtenu, ils ont exfiltré des références cloud et gagné

Cybersecurity researchers have discovered a novel attack that employs stolen cloud credentials to target cloud-hosted large language model (LLM) services with the goal of selling access to other threat actors. The attack technique has been codenamed LLMjacking by the Sysdig Threat Research Team. "Once initial access was obtained, they exfiltrated cloud credentials and gained |

Threat Cloud | ★★★ | ||

| 2024-05-10 13:00:00 | Cybersécurité dans une course à démasquer une nouvelle vague de profondeurs d'origine de l'AI Cybersecurity in a Race to Unmask a New Wave of AI-Borne Deepfakes (lien direct) |

Kevin Mandia, PDG de Mandiant chez Google Cloud, appelle du contenu aux "filigranes" alors que l'industrie s'appuie pour un barrage de faux audio et vidéo générés par l'AI.

Kevin Mandia, CEO of Mandiant at Google Cloud, calls for content "watermarks" as the industry braces for a barrage of mind-bending AI-generated fake audio and video traffic. |

Cloud | ★★★ | ||

| 2024-05-09 20:14:24 | Cyberroproof annonce un partenariat stratégique avec Google Cloud CyberProof Announces Strategic Partnership With Google Cloud (lien direct) |

Pas de details / No more details | Cloud | ★★ | ||

| 2024-05-09 18:30:53 | Le joueur agressif du cloud-Sécurité Wiz scores de 1 milliard de dollars de financement Aggressive Cloud-Security Player Wiz Scores $1B in Funding Round (lien direct) |

Le dernier cycle de prix des investissements, la plate-forme de protection des applications natives à croissance rapide (CNAPP), à 12 milliards de dollars avec un simple mandat: augmente rapidement grâce à l'acquisition.

The latest round of investment prices the fast-growing cloud native application protection platform (CNAPP) at $12 billion with a simple mandate: Grow quickly through acquisition. |

Cloud | ★★★ | ||

| 2024-05-09 16:44:05 | The Darkgate Menace: Tireing AutoHotKey et tenter d'échapper à SmartScreen The DarkGate Menace: Leveraging Autohotkey & Attempt to Evade Smartscreen (lien direct) |

## Instantané Des chercheurs de McAfee Labs ont découvert une nouvelle chaîne d'infection associée aux logiciels malveillants de Darkgate. Voir la rédaction de Microsoft \\ sur Darkgate Malware [ici] (https://sip.security.microsoft.com/intel-profiles/52fa311203e55e65b161aa012eba65621f91be7c43bacaaad126192697e6b648). ## Description Darkgate est un cheval de Troie (RAT) à l'accès à distance, commercialisé comme une offre de logiciels malveillants en tant que service (MAAS) sur un forum de cybercriminalité en russe depuis au moins 2018. Le logiciel malveillant possède un éventail de fonctionnalités, telles que l'injection de processus, les fichiersTéléchargez et exécution, vol de données, exécution de la commande shell, capacités de keylogging, entre autres.Darkgate intègre de nombreuses tactiques d'évasion pour contourner la détection, notamment CIrcuvent Microsoft Defender SmartScreen ([CVE-2023-36025] (https://sip.security.microsoft.com/intel-profiles/cve-2023-36025)), Probandant Microsoft T To Libérez par la suite un correctif pour aborder cette vulnérabilité. McAffee Labs a découvert une nouvelle chaîne d'infection associée à Darkgate qui a deux vecteurs initiaux distincts qui transportent une coquille et une charge utile Darkgate identiques.Le premier vecteur provient d'un fichier HTML, tandis que le second commence par un fichier XLS.Lors de l'interaction avec l'un ou l'autre de ces fichiers, un fichier VBScript est exécuté.Exploitant CVE-2023-36025, les attaquants échappent aux invites de protection à écran intelligent à l'aide d'un fichier de raccourci Windows (.url) incorporant un fichier de script dans le cadre de la charge utile malveillante.Le fichier VBScript abandonne un fichier à un emplacement spécifié, conduisant à une séquence de commandes qui télécharge et exécutent finalement du contenu malveillant, y compris un fichier exécutable compilé de Delphi constituant la charge utile finale de Darkgate.Cette charge utile s'engage dans l'activité réseau sur un site C2 à des fins d'exfiltration, tout en maintenant la persistance via un fichier .lnk abandonné dans le dossier de démarrage, garantissant l'exécution des fichiers AutoHotKey et Shellcode pour une activité malveillante continue. ## Analyse Microsoft Parmi les groupes d'activités de menace, les chercheurs que Microsoft ont observé le déploiement de Darkgate figurent [Storm-0464] (https://sip.security.microsoft.com/intel-profiles/181dce10854e61400e7d65ccee41b995bfb8a429ef8de83ad73f1f1f groupe bercriminal qui a pivoté pour commencer à distribuerDarkgate en septembre 2023 après l'opération de perturbation de Qakbot en août 2023;[Storm-1674] (https://sip.security.microsoft.com/intel-profiles/1e4aed47c8ac0f360c4786d16420dadf2fff4f3b32c217a329edb43c7859e451) ;et [Storm-1607] (https://sip.security.microsoft.com/intel-profiles/27d533252dc97a2be141e1795892f05e3ae95292f1d4bb6cae3b3d5bd6e62911) (Dev-1607), a 3 et a été observé en exploitant CVE-2023-36025 pour livrer le malware. ## Détections ** Microsoft Defender Antivirus ** Microsoft Defender Antivirus détecte les composants de la menace comme le malware suivant: - [Trojan: Win32 / Darkgate] (https://www.microsoft.com/en-us/wdsi/therets/malware-encycopedia-dercription?name=trojan:win32/darkgate) - [Trojan: win64 / darkgate] (https://www.microsoft.com/en-us/wdsi/Threats/Malware-encYClopedia-Description? Name = Trojan: Win64 / Darkgate! Mtb & menaceID = -2147076814) - [Trojan: VBS / Darkgate] (https://www.microsoft.com/en-us/wdsi/atherets/malWare-SencyClopedia-Description? Name = Trojan: VBS / Darkgate.ba! MSR & menaceID = -2147075963) - [comportement: win32 / darkgate] (https://www.microsoft.com/en-us/wdsi/thereats/malware-encycopedia-dercription?name=behavior:win32/darkgate.zy& threatId=-2147065333) ** Microsoft Defender pour le point de terminaison ** Les alertes avec le titre suivant dans le centre de sécurité peuvent indiquer une activité d | Malware Vulnerability Threat Cloud | ★★★ | ||

| 2024-05-09 16:00:00 | Nouveaux \\ 'llmjacking \\' Exploits d'attaque des informations d'identification de cloud volées New \\'LLMjacking\\' Attack Exploits Stolen Cloud Credentials (lien direct) |

Sysdig a déclaré que les attaquants ont eu accès à ces informations d'identification à partir d'une version vulnérable de Laravel

Sysdig said the attackers gained access to these credentials from a vulnerable version of Laravel |

Cloud | ★★★ | ||

| 2024-05-09 15:04:53 | CrowdStrike améliore la visualisation des actifs du nuage pour accélérer la hiérarchisation des risques CrowdStrike Enhances Cloud Asset Visualization to Accelerate Risk Prioritization (lien direct) |

L'augmentation massive de l'adoption du cloud a entraîné des adversaires pour concentrer leurs efforts sur les environnements du cloud - un changement qui a conduit à des intrusions de cloud augmentant de 75% en 2023, soulignant la nécessité d'une sécurité du cloud plus forte.Une plus grande échelle entraîne un risque plus important.À mesure que les organisations augmentent leur quantité d'actifs de nuages, leur surface d'attaque augmente.Chacun [& # 8230;]

The massive increase in cloud adoption has driven adversaries to focus their efforts on cloud environments - a shift that led to cloud intrusions increasing by 75% in 2023, emphasizing the need for stronger cloud security. Larger scale leads to larger risk. As organizations increase their quantity of cloud assets, their attack surface grows. Each […] |

Cloud | ★★★ | ||

| 2024-05-09 13:00:29 | Cinq cas d'utilisation de l'entreprise pour évaluer les solutions de sécurité Virtual Azure Five business use cases for evaluating Azure Virtual WAN security solutions (lien direct) |

> utilisez-vous Microsoft Azure Virtual WAN, ou envisagez-vous de l'utiliser?Si oui, quelle est la meilleure façon de sécuriser vos déploiements WAN virtuels?Ce n'est pas une question triviale, car tous les pare-feu ne sont pas égaux ou même similaires en termes de capacité à protéger leur client, à sauver la croissance de leur entreprise et à répondre aux exigences opérationnelles.Pour aider les organisations qui évaluent les solutions de sécurité pour protéger leurs déploiements WAN virtuels, cet article considère cinq cas d'utilisation commerciale et explique comment Check Point améliore et complète la sécurité Azure par sa sécurité de réseau cloud de qualité supérieure de qualité supérieure.Contexte de plus en plus d'organisations sont [& # 8230;]

>Are you using Microsoft Azure Virtual WAN, or considering using it? If so, what is the best way to secure your Virtual WAN deployments? This is not a trivial question, because not all firewalls are equal or even similar in terms of their ability to protect their customer, future-proof their business growth and meet operational requirements. To help organizations who are evaluating security solutions to protect their Virtual WAN deployments, this article considers five business use cases and explains how Check Point enhances and complements Azure security with its best-of-breed, enterprise-grade cloud network security. Background More and more organizations are […] |

Cloud | ★★ | ||

| 2024-05-09 11:09:44 | Nozomi, Mandiant étend une alliance pour stimuler la détection et la réponse des menaces pour l'infrastructure critique mondiale Nozomi, Mandiant extend alliance to boost threat detection and response for global critical infrastructure (lien direct) |

Nozomi Networks et Mandiant, qui fait partie de Google Cloud, a annoncé mercredi qu'ils avaient élargi leur partenariat mondial à ...

Nozomi Networks and Mandiant, part of Google Cloud, announced Wednesday that they have expanded their global partnership to... |

Threat Cloud | ★★★ | ||

| 2024-05-09 10:08:04 | Le FBI avertit les détaillants américains que les cybercriminels ciblent leurs systèmes de cartes-cadeaux FBI Warns US Retailers That Cybercriminals Are Targeting Their Gift Card Systems (lien direct) |

Le FBI a émis un avertissement aux détaillants américains de un anneau de piratage malveillant motivé financièrement qui a ciblé les employés avec des attaques de phishing dans le but de créer des cartes-cadeaux frauduleuses.Le personnel des bureaux d'entreprise des sociétés de vente au détail américain a été l'objectif d'attaques de phishing par e-mail et de phishing SMS («smirants»).Ces attaques tentent d'accéder aux comptes des employés, aux systèmes informatiques et aux services cloud utilisés par l'entreprise.Une fois qu'ils ont eu accès, les cybercriminels ciblent d'autres employés afin de se déplacer latéralement dans un réseau.Ils tentent de ...

The FBI has issued a warning to US retailers about a financially-motivated malicious hacking ring that has been targeting employees with phishing attacks in an attempt to create fraudulent gift cards. Staff at the corporate offices of US retail companies have been the target of highly-sophisticated email phishing and SMS phishing ("smishing") attacks. These attacks attempt to gain access to employee accounts, IT systems, and cloud services used by the company. Once they have gained access, the cybercriminals target other employees in order to move laterally through a network. They attempt to... |

Cloud | ★★★ | ||

| 2024-05-09 06:00:11 | Ummasking Tycoon 2FA: Un kit de phishing furtif utilisé pour contourner Microsoft 365 et Google MFA Unmasking Tycoon 2FA: A Stealthy Phishing Kit Used to Bypass Microsoft 365 and Google MFA (lien direct) |

Tycoon 2FA is a phishing-as-a-service (PhaaS) platform that was first seen in August 2023. Like many phish kits, it bypasses multifactor authentication (MFA) protections and poses a significant threat to users. Lately, Tycoon 2FA has been grabbing headlines because of its role in ongoing campaigns designed to target Microsoft 365 and Gmail accounts. This blog post is a rundown of how these attacks work, how they\'re evolving, what they look like in the real world-and how Proofpoint can help. How it works Tycoon 2FA operates as an adversary-in-the-middle (AitM) phishing kit. Its primary function is to harvest Microsoft 365 and Gmail session cookies. Attackers use these cookies to circumvent MFA access controls during subsequent authentication. That allows them to gain unauthorized access to a user\'s accounts, systems and cloud services-even those that have additional security measures in place. What\'s new In March 2024, the group behind Tycoon 2FA released an updated version of the kit. This new version boasts enhanced detection evasion capabilities that make it even harder for security systems to identify and block the kit. Significant alterations to the kit\'s JavaScript and HTML code have been implemented to increase its stealthiness and effectiveness. These changes include: Obfuscation techniques that scramble the code, making it difficult to understand Dynamic code generation that alters the code each time it runs, thereby enabling it to evade signature-based detection systems Where to find it The group behind Tycoon 2FA sells ready-to-use phishing pages for Microsoft 365 and Gmail via Telegram, a malicious cloud-based encrypted messaging service. Prices start at $120 for 10 days of access to the service, with variations based on top-level domains (TLDs). This business model broadens the potential pool of attackers because it allows less technically skilled bad actors to launch sophisticated phishing attacks. What an attack looks like Tycoon 2FA relies on attacker-controlled infrastructure to host the phishing webpage. Through the use of a “reverse proxy,” the platform allows the interception of victims\' entered credentials. The credentials are then relayed to the legitimate service for a transparent, successful login, prompting MFA requests. The resulting session cookies are relayed back to the threat actors. The stolen session credentials allow the attackers to bypass a company\'s MFA protection if they remain active. This gives them unauthorized access to the user\'s account. Real-world examples Since December 2023, Proofpoint has observed phishing landing pages that use Tycoon 2FA to facilitate MFA token theft and bypass. Proofpoint TAP Dashboard campaign snapshot from December campaigns. A forensics snapshot that showcases our Emerging Threats rules, which detect the Tycoon 2FA landing pages. QR code and voicemail lure examples for the Tycoon 2FA threats that were seen in late 2023. In the next steps of the attack chain, the user is directed to a CAPTCHA landing page and then to a final landing page that the attackers use to harvest credentials. Proofpoint PTIS portal Threat Tippers around Tycoon 2FA phish threats that were curated for security awareness and training teams and end users. A PSAT portal snapshot that showcases Threat Alerts around Tycoon 2FA phish threats (bonus-themed and WordPress lures). The lures the attackers use include the following. Malicious links in emails to fake authentication landing pages Voicemail-themed threats Attached PDFs with QR codes that lead to phishing landing pages These lures are designed to trick users into providing their login credentials and sensitive information. In the threats Proofpoint has seen, lure themes have frequently been related to company bonuses, payroll increases and bogus WordPress updates. However, it is impor | Tool Threat Prediction Cloud | ★★★ | ||

| 2024-05-09 00:49:06 | Les pirates abusent des annonces de recherche Google pour livrer des logiciels malveillants pleins de MSI Hackers Abuse Google Search Ads to Deliver MSI-Packed Malware (lien direct) |

## Instantané Les chercheurs en sécurité ont identifié une nouvelle campagne dans laquelle les pirates exploitent des annonces de recherche Google pour distribuer des logiciels malveillants via des packages MSI (Microsoft Installer).Cette campagne, impliquant le chargeur de logiciels malveillants connue sous le nom de FakeBat, cible les utilisateurs sans méfiance en se faisant passer pour des téléchargements de logiciels légitimes. ## Description L'attaque commence par une annonce de recherche Google qui semble légitime, en utilisant l'adresse du site Web réel des logiciels populaires comme la notion.Cependant, l'annonce est une façade, achetée par des acteurs de la menace qui ont toujours utilisé des identités liées au Kazakhstan.Cliquez sur les redirections publicitaires vers un site d'apparence hébergé chez Notilion \ [. \] Co.Le site incite les utilisateurs à télécharger ce qui semble être un programme d'installation de logiciel standard au format MSIX, signé sous le nom apparemment crédible «Forth View Designs Ltd.» Lors de l'exécution du programme d'installation MSIX, un script PowerShell caché est activé.Les commandes PowerShell exécutées au cours de ce processus sont conçues pour contourner les mesures de sécurité locales et injecter les logiciels malveillants Zgrat directement dans les processus système, prenant efficacement le contrôle de la machine infectée.La campagne utilise un service Click Tracker pour gérer l'efficacité de l'annonce et filtrer le trafic indésirable.Cette étape implique un domaine intermédiaire qui sépare l'URL malveillante de la publicité Google, améliorant la furtivité de l'attaque.Une fois les logiciels malveillants installés, le script PowerShell atteint le serveur FakeBat C2, qui dicte les actions suivantes, y compris la livraison de la charge utile Zgrat.Cet incident met en évidence les risques en cours associés à la malvertisation et à la sophistication des cyber-menaces modernes. ## Analyse Microsoft Malvertising a fait les gros titres de l'OSINT ces derniers mois avec des nombres d'incidences et des acteurs de menace utilisant des techniques de plus en plus sophistiquées pour distribuer des logiciels malveillants et des systèmes de compromis.Microsoft a suivi les tendances à travers des incidents et des observations de malvertising récents de toute la communauté de la sécurité.Ces tendances incluent la diversification des charges utiles, l'émergence des logiciels malveillants MSIX et l'amélioration du clochard et de l'évasion. En savoir plus sur [les tendances récentes de l'osint en malvertising] (https://sip.security.microsoft.com/intel-explorer/articles/003295ff) et la tendance plus large des [acteurs de menace motivés financièrement l'installateur d'application] (https: //security.microsoft.com/intel-explorer/articles/74368091). Les groupes de cybercrimins sont probablement à l'origine de la majorité des activités de malvertisation, à en juger par un examen des rapports open-source.Dans l'économie souterraine, les forums criminels et les marchés facilitent l'échange de services et d'outils adaptés à la malvertisation.Cet écosystème rend ces tactiques accessibles et rentables pour un large éventail de cybercriminels. Les acteurs de la menace active dans ce domaine incluent les acteurs que Microsoft suit comme [Storm-0569] (https://security.microsoft.com/Thereatanalytics3/6d557f37-0952-4a05-bdc5-d40d6742fbaf/analystreport) et [Storm-1113] (HTTPS: //sip.security.microsoft.com/intel-profiles/4847b8382f24f3cd10d4cf3acdda5c59d5c48df64b042590436be6e92e1b232f). ## Détections Microsoft Defender Antivirus détecte les composants de la menace comme suitmalware: *** Fakebat / Eugenloader *** - [Trojandownloader: PowerShell / EugenLoader] (https://www.microsoft.com/en-us/wdsi/atherets/malwarE-SencyClopedia-Description? Name = Trojandownloader: PowerShell / Eugenloader.a & menaceID = -214706790) - [Trojan: Win32 / EugenlOader] | Ransomware Malware Tool Threat Prediction Cloud | ★★★ | ||

| 2024-05-08 21:28:20 | Sentinelone a lancé la sécurité native du cloud Singularity ™ SentinelOne launched Singularity™ Cloud Native Security (lien direct) |

Sentinelone & Reg;Redéfinit la sécurité du cloud

L'entreprise lance le CNApp révolutionnaire avec un moteur de sécurité offensif ™ unique qui pense comme un pirate pour aller au-delà du théorique et livrer Exploit Paths ™

-

revues de produits

SentinelOne® Redefines Cloud Security Company launches revolutionary CNAPP with unique Offensive Security Engine™ that thinks like a hacker to move beyond the theoretical and deliver Verified Exploit Paths™ - Product Reviews |

Threat Cloud | ★★★ | ||

| 2024-05-08 21:20:21 | Stackhawk annonce l'intégration avec Microsoft Defender pour Cloud Stackhawk StackHawk Announces Integration with Microsoft Defender for Cloud StackHawk (lien direct) |

Stackhawk annonce l'intégration avec Microsoft Defender pour le cloud

Stackhawk

Stackhawk collabore avec Microsoft pour tester de manière proactive les API pour les vulnérabilités de sécurité pour renforcer la posture de sécurité globale

-

nouvelles commerciales

StackHawk Announces Integration with Microsoft Defender for Cloud StackHawk StackHawk collaborates with Microsoft to proactively test APIs for security vulnerabilities to strengthen overall security posture - Business News |

Vulnerability Cloud | ★★★ | ||

| 2024-05-08 19:48:00 | Un défi de sécurité SaaS: obtenir des autorisations en un seul endroit A SaaS Security Challenge: Getting Permissions All in One Place (lien direct) |

Les autorisations dans les plates-formes SaaS comme Salesforce, Workday et Microsoft 365 sont & nbsp; remarquablement précis.Ils indiquent exactement quels utilisateurs ont accès aux ensembles de données. & NBSP; La terminologie diffère entre les applications, mais chaque autorisation de base de l'utilisateur est déterminée par leur rôle, tandis que & NBSP; des autorisations supplémentaires peuvent être accordées sur la base de tâches ou de projets qu'ils sontimpliqué avec. & nbsp; superposé au-dessus de

Permissions in SaaS platforms like Salesforce, Workday, and Microsoft 365 are remarkably precise. They spell out exactly which users have access to which data sets. The terminology differs between apps, but each user\'s base permission is determined by their role, while additional permissions may be granted based on tasks or projects they are involved with. Layered on top of |

Cloud | ★★★ | ||

| 2024-05-08 16:28:00 | Les principes fondamentaux des tests de stress de sécurité du cloud The Fundamentals of Cloud Security Stress Testing (lien direct) |

״ Les défenseurs pensent que dans les listes, les attaquants pensent dans les graphiques », a déclaré John Lambert de Microsoft, distillant la différence fondamentale dans l'état d'esprit entre ceux qui défendent les systèmes informatiques et ceux qui essaient de les compromettre.

L'approche traditionnelle des défenseurs consiste à énumérer les lacunes de sécurité directement liées à leurs actifs dans le réseau et à en éliminer autant que possible, en commençant par les plus critiques.

״Defenders think in lists, attackers think in graphs,” said John Lambert from Microsoft, distilling the fundamental difference in mindset between those who defend IT systems and those who try to compromise them. The traditional approach for defenders is to list security gaps directly related to their assets in the network and eliminate as many as possible, starting with the most critical. |

Cloud | ★★★ | ||

| 2024-05-08 15:00:16 | Défense du pare-feu sécurisé et du multi-gerticloud: sécuriser la connectivité avec une politique simplifiée sur les nuages Secure Firewall & Multicloud Defense: Secure Connectivity With Simplified Policy Across Clouds (lien direct) |

Découvrez comment Cisco rassemble la sécurité sur site et le cloud dans une plate-forme unifiée pour épouser la puissance du pare-feu sécurisé Cisco et de la défense multicloud. Learn how Cisco is bringing on-prem and cloud security together into a unified platform to marry the power of Cisco Secure Firewall and Multicloud Defense. |

Cloud | ★★★ | ||

| 2024-05-08 10:58:57 | Cado Security présente la plate-forme de sécurité CADO Cado Security Introduces Cado Security Platform (lien direct) |

CADO Security présente le premier support pour effectuer des enquêtes dans les environnements de conteneurs distro

La plate-forme de sécurité CADO prend désormais en charge les enquêtes dans les environnements de conteneurs distro, éliminant les pointslits critiques et offrant une visibilité sans précédent sur le risque de cloud.

-

revues de produits

Cado Security Introduces First-Ever Support to Perform Investigations in Distroless Container Environments Cado Security Platform now Supports Investigations in Distroless Container Environments, Eliminating Critical Blindspots and Delivering Unprecedented Visibility into Cloud Risk. - Product Reviews |

Cloud | ★★★ | ||

| 2024-05-08 06:00:27 | Comment les attaquants utilisent-ils des e-mails usurpés pour détourner vos communications commerciales?4 scénarios de risque How Do Attackers Use Spoofed Email to Hijack Your Business Communications? 4 Risk Scenarios (lien direct) |

When you hear the term “spoofed” email, does business email compromise (BEC) come to mind? It does for many people-especially security leaders. BEC is a form of email fraud, and it has been a top concern for chief information security officers for years. BEC scams are a costly problem. The latest Internet Crime Report from the FBI\'s Internet Crime Complaint Center (IC3) notes that adjusted losses from BEC were $2.9 billion last year. Since 2013, accumulated financial losses due to BEC have reached nearly $53 billion. Spoofing is impersonation, and it is the essence of email fraud. It is also one of the most common techniques used in other types of attacks like phishing and ransomware. Your business, like many, probably focuses on stopping spoofed emails before they can reach employees\' inboxes. However, there is more to worry about. Spoofed email has the potential to damage your brand reputation and jeopardize your business ecosystem, too. In this post, we will explore various impersonation risk scenarios. But first, let\'s look at some common tactics. Impersonation tactics Here are some common methods bad actors use to impersonate others so they can further their attacks. Display name spoofing. The display name appears in the “From:” field of an email. It is the easiest email identifier to manipulate. Attackers forge email headers so that client software displays the fraudulent sender, which most users take at face value. Domain spoofing. Bad actors will use an exact match of an organization\'s domain to launch this type of fraud attack. Attackers who engage in domain spoofing will attempt to imitate the sending server or sending domain. Lookalike domains. Third parties can register lookalike domains and send email that appears to have come from a trusted source. Compromised supplier accounts. In some advanced attacks, attackers will compromise an account from a supplier that works with the business that they want to target. They will use the compromised supplier account to hijack the email communication between their target and its supplier. Eventually, attackers are in a position to launch an attack or solicit fraudulent payment or sensitive data. Attack scenarios Now, let\'s dive into how attackers can use spoofed emails to exploit the trusted relationships you have with your customers, business partners, suppliers and employees. Scenario 1: Impersonate you to target your employees You are probably most familiar with the first scenario, where attackers pretend to be someone within your company, like your CEO or manager. The scam often starts with a simple lure that seems to be a benign message like: How is your day? Are you at your desk? Can you help me with something urgent? Once attackers get a victim to engage, the conversation evolves. The bad actor may request the victim to purchase gift cards for them, proceed with a fraudulent payment, or share confidential data. Not only can attackers impersonate executives, but they can also pretend to be general employees asking human resources to redirect their payrolls. In short, it doesn\'t matter what a victim\'s role is. Anyone can be impersonated to target anyone within an organization. An example of a simple lure where the attacker used display name spoofing to impersonate Ken, the CEO. Another example of a BEC lure where an attacker used a lookalike domain of Watertronics (vs. waltertronics, in the example) to spoof their CEO. Scenario 2: Exploit your suppliers or business partners to target your employees The most common theme in this scenario is supplier invoicing fraud. Bad actors will exploit a company\'s suppliers using tactics such as malicious lookalike domains of suppliers or compromised supplier accounts to either send a fake invoice or request the victim to redirect the payment to a bank account that the attackers control. (Sometimes, we see multiple | Ransomware Malware Tool Threat Cloud | ★★★ | ||

| 2024-05-08 02:44:47 | Hey vous.Descend de mon nuage Hey, You. Get Off of My Cloud (lien direct) |

Les Rolling Stones voulaient protéger leur espace;En tant que praticiens de la sécurité, nous devons protéger la nôtre.Les données \\ 'châteaux \' dans le cloud sont là-bas, et ils sont constamment sous siège.En s'inspirant d'un groupe qui incarnait la liberté personnelle, nous pouvons en tirer un certain & # 8211;D'accord, très étiré - parallèles à la sécurité du cloud moderne.Néanmoins, ils fonctionnent.Et nous savions tous que ce blog allait arriver.Et si vous lisez le blog en arrière, vous pouvez entendre le nom de la dernière famille de logiciels malveillants ... peut-être."Hé, toi. Descendez de mon nuage!"Nous sommes à peu près certains que la vraie signification des pierres \\ 'Pinnacle Lyric était le ...

The Rolling Stones wanted to protect their space; we, as security practitioners, need to protect ours. Data \'castles\' in the cloud are out there, and they\'re constantly under siege. By drawing inspiration from a band that embodied personal freedom, we can draw some – okay, very stretched - parallels to modern cloud security . Nonetheless, they work. And we all knew this blog was coming. And if you read the blog backward you can hear the name of the latest malware family... Maybe. "Hey, you. Get off of my cloud!" We\'re quite certain the real meaning of the Stones\' pinnacle lyric was the... |

Malware Cloud | ★★ | ||

| 2024-05-07 19:24:31 | Appomni a annoncé Appomni Zero Trust Posture Management AppOmni announced AppOmni Zero Trust Posture Management (lien direct) |

Appomni publie Zero Trust Posture Management, améliorant la sécurité SaaS en étendant zéro confiance à la couche d'application

-

revues de produits

AppOmni Releases Zero Trust Posture Management, Enhancing SaaS Security by Extending Zero Trust to the Application Layer - Product Reviews |

Cloud | ★ | ||

| 2024-05-07 18:55:00 | Les pirates APT42 se présentent en tant que journalistes pour récolter les informations d'identification et accéder aux données du cloud APT42 Hackers Pose as Journalists to Harvest Credentials and Access Cloud Data (lien direct) |

La tenue de piratage soutenue par l'État iranien & nbsp; appelé & nbsp; apt42 & nbsp; utilise & nbsp; schémas d'ingénierie sociale améliorés pour infiltrer les réseaux cibles et les environnements cloud.

Les cibles de l'attaque comprennent & NBSP; ONG occidentales et du Moyen-Orient, organisations médiatiques, université, services juridiques et NBSP; et les militants, a déclaré la filiale de Google Cloud Mandiant dans un rapport publié la semaine dernière.

"APT42 était

The Iranian state-backed hacking outfit called APT42 is making use of enhanced social engineering schemes to infiltrate target networks and cloud environments. Targets of the attack include Western and Middle Eastern NGOs, media organizations, academia, legal services and activists, Google Cloud subsidiary Mandiant said in a report published last week. "APT42 was |

Cloud | APT 42 | ★★★★ | |

| 2024-05-07 16:32:56 | Le point de contrôle protège les entreprises en accélérant la sécurité des réseaux et de l'infrastructure cloud IA, en collaboration avec NVIDIA Check Point Protects Enterprises by Accelerating Security for Networks and AI Cloud Infrastructure, in Collaboration with NVIDIA (lien direct) |

> Alors que les cybermenaces se développent rapidement, les entreprises peuvent faire confiance à un point de contrôle pour fournir des solutions accélérées de réseau et de cloud, en collaboration avec NVIDIA.En combinant l'expérience de Check Point \\ dans la prévention avancée des menaces avec les plates-formes informatiques accélérées de pointe de Nvidia \\, les entreprises peuvent obtenir la meilleure sécurité sur les réseaux les plus rapides.Vérifier la collaboration pluriannuelle de Point \\ avec NVIDIA s'étend sur trois domaines clés: Premièrement, la sécurisation de l'infrastructure de cloud AI propulsée par les unités de traitement des données Bluefield NVIDIA (DPU) pour aider les entreprises à développer et à déployer des applications généatives d'IA génératives.Deuxièmement, accélérer la sécurité du réseau en tirant parti de la plate-forme de réseautage NVIDIA ConnectX à haute vitesse pour l'inspection du pare-feu.Troisièmement, en utilisant des commutateurs intelligents [& # 8230;]

>As cyber threats expand rapidly, enterprises can trust Check Point to deliver accelerated network and cloud security solutions, in collaboration with NVIDIA. By combining Check Point\'s experience in advanced threat prevention with NVIDIA\'s cutting-edge accelerated computing platforms, enterprises can get the best security on the fastest networks. Check Point\'s multi-year collaboration with NVIDIA spans three key areas: First, securing the AI Cloud infrastructure powered by NVIDIA BlueField data processing units (DPUs) to help enterprises safely develop and deploy generative AI applications. Second, accelerating network security by leveraging the high-speed NVIDIA ConnectX networking platform for firewall inspection. Third, using intelligent switches […] |

Threat Cloud | ★★★ | ||

| 2024-05-07 16:10:43 | Docontrol introduit la détection et la réponse des menaces d'identité DoControl introduces Identity Threat Detection and Response (lien direct) |

DoControl dévoile les nouveaux produits innovations: détection et réponse des menaces d'identité (ITDR) et la gestion des erreurs de conformité SaaS

Avec ces deux capacités révolutionnaires, Docontrol fournit une solution de gestion de la posture de sécurité SaaS holistique, de sauvegarde des données SaaS, des identités, des applications connectées et des configurations pour atténuer l'exposition aux données sensibles et les menaces d'initiés de combat

-

revues de produits

DoControl Unveils New Product Innovations: Identity Threat Detection and Response (ITDR) and SaaS Misconfigurations Management With these two groundbreaking capabilities, DoControl delivers a holistic SaaS Security Posture Management solution, safeguarding SaaS data, identities, connected apps, and configurations to mitigate sensitive data exposure and combat insider threats - Product Reviews |

Threat Cloud | ★★ | ||

| 2024-05-07 13:37:22 | Ibm annonce l \\ 'ibm & reg;Power & Reg;S1012 IBM annonce l\\'IBM® Power® S1012 (lien direct) |

le Nouveau Serveur IBM Power & Eacute; Tend Les applications d \\ 'ia "sur site" Vers le Cloud et l \' "Edge" pour les affaires de Valeur accumulentdans tous les secteurs d\'activité

-

Produits

Le nouveau serveur IBM Power étend les applications d\'IA " on-premises " vers le Cloud et l\'" Edge " pour une valeur business accrue dans tous les secteurs d\'activité - Produits |

Cloud | ★★ | ||

| 2024-05-07 13:08:21 | Veeam lance Kasten V7.0 (lien direct) | Veeam lance Kasten V7.0, favorisant la cyberrésilience et l'innovation au service des grandes entreprises Veeam améliore la protection des données natives Kubernetes avec Kasten V7.0, en élargissant la prise en charge des machines virtuelles (VM) et du cloud natif dans les environnements Red Hat OpenShift et Microsoft, en renforçant les capacités de sécurité pour améliorer la protection contre les ransomwares et en assurant la première mise en conformité FIPS du secteur. - Produits | Cloud | ★★ | ||

| 2024-05-07 13:06:05 | Proofpoint, inc. dévoile deux innovations (lien direct) | Proofpoint établit un nouveau standard dans l'industrie de la sécurité des messageries électroniques avec le déploiement de capacités de protection adaptées à l'ensemble de la chaîne d'acheminement des courriels Les clients bénéficient désormais de capacités de défense renforcées contre l'ingénierie sociale et pour la protection des liens avant livraison, ainsi que de capacités d'IA comportementale après livraison, stoppant ainsi les techniques d'attaques dont les acteurs de la menace dépendent. Proofpoint Adaptive Email Security est une solution " Integrated Cloud Email Security " (ICES) - Produits | Cloud | ★★★ | ||

| 2024-05-07 13:03:05 | Evide lance le nouveau Cloud Secops Center à Timisoara, en Roumanie, Eviden launchs new CloudSecOps Center in Timisoara, Romania (lien direct) |

Eviden renforce son offre de cloud de bout en bout avec un nouveau CloudSecops Center, un centre intégré de services de sécurité du cloud, à Timisoara, en Roumanie

Compléments Eviden \'s Three Cloud Centers lancés l'année dernière

-

nouvelles commerciales

Eviden reinforces its end-to-end cloud offering with new CloudSecOps Center, an integrated center of Cloud security services, in Timisoara, Romania Complements Eviden\'s three Cloud Centers launched last year - Business News |

Cloud | ★★ | ||

| 2024-05-07 12:05:00 | 2024 Cyber Resilience Research révèle un terrain complexe 2024 Cyber Resilience Research Reveals a Complex Terrain (lien direct) |

Les nouvelles données aident les chefs d'entreprise à comprendre comment et pourquoi prioriser la résilience.

Dans le paysage en constante évolution de l'innovation numérique, les entreprises se retrouvent à l'intersection du progrès et du péril.Les données révèlent que les compromis ne sont pas seulement dramatiques, mais ils mettent également l'organisation à risque significatif.

L'un des principaux obstacles est la déconnexion entre les cadres supérieurs et les priorités de cybersécurité.Alors que la cyber-résilience est reconnue comme un impératif critique, de nombreuses organisations ont du mal à recueillir le soutien et les ressources nécessaires du leadership supérieur.Ce manque d'engagement entrave non seulement les progrès, mais laisse également les entreprises vulnérables aux violations potentielles.

Pendant ce temps, la technologie progresse à un rythme effréné, tout comme les risques posés par les cybermenaces.Le rapport FUTURESTM de niveau 2024 révèle cet acte d'équilibrage délicat entre l'innovation et la sécurité.Nous avons examiné l'ensemble des problèmes commerciaux impliqués dans la résilience cyber et de cybersécurité et découvert le leadership exécutif et le leadership technique ont des opportunités pour un alignement beaucoup plus profond.

Obtenez votre copie gratuite du rapport. & nbsp;

La quête insaisissable de la cyber-résilience.

Imaginez un monde où les entreprises sont imperméables aux cybermenaces & mdash; un monde où chaque aspect d'une organisation est sauvegardé contre les perturbations potentielles.C'est l'idéal élevé de la cyber-résilience, mais pour de nombreuses entreprises, elle reste un objectif insaisissable.L'évolution rapide de l'informatique a transformé le paysage informatique, brouillant les lignes entre les logiciels propriétaires et open-source, les systèmes hérités, les initiatives de transformation numérique du cloud computing.Bien que ces progrès apportent des avantages indéniables, ils introduisent également des risques sans précédent.

Pendant ce temps, la technologie progresse à un rythme effréné, tout comme les risques posés par les cybermenaces.Le rapport FUTURESTM de niveau 2024 révèle cet acte d'équilibrage délicat entre l'innovation et la sécurité.Nous avons examiné l'ensemble des problèmes commerciaux impliqués dans la résilience cyber et de cybersécurité et découvert le leadership exécutif et le leadership technique ont des opportunités pour un alignement beaucoup plus profond.

Obtenez votre copie gratuite du rapport. & nbsp;

La quête insaisissable de la cyber-résilience.

Imaginez un monde où les entreprises sont imperméables aux cybermenaces & mdash; un monde où chaque aspect d'une organisation est sauvegardé contre les perturbations potentielles.C'est l'idéal élevé de la cyber-résilience, mais pour de nombreuses entreprises, elle reste un objectif insaisissable.L'évolution rapide de l'informatique a transformé le paysage informatique, brouillant les lignes entre les logiciels propriétaires et open-source, les systèmes hérités, les initiatives de transformation numérique du cloud computing.Bien que ces progrès apportent des avantages indéniables, ils introduisent également des risques sans précédent.

Selon nos recherches, 85% des leaders informatiques reconnaissent que l'innovation informatique a le prix d'un risque accru.Dans un monde où les cybercriminels deviennent de plus en plus sophistiqués, le besoin de cyber-résilience n'a jamais été aussi urgent.Des attaques de ransomwares massives aux incidents DDOS débilitants, les entreprises opèrent dans un climat où une seule cyber violation peut avoir des conséquences catastrophiques.

Exploration de la relation entre le leadership exécutif et la cyber-résilience.

Notre enquête auprès de 1 050 C-suite et cadres supérieurs comprenait 18 pays et sept industries: énergie et services publics, services financiers, soins de santé, fabrication, commerce de détail, transport et SLED américain (État, gouvernement local et enseignement supérieur).Dans les prochains mois, nous publierons un rapport vertical pour chaque marché.Ce rapport Landmark a été conçu pour aider les organisations à commencer à parler plus de manière réfléchie des vulnérabilités et des opportunités d'amélioration.

Dans le rapport, vous & rsquo; ll:

Découvrez pourquoi les chefs d'entreprise et les chefs de technologie ont besoin de hiérarchiser la cyber-résilience.

découvrez les obstacles critiques à la cyber-résilience.

Découvrez les défis concernant la résilience de la cybersécurité.

Selon nos recherches, 85% des leaders informatiques reconnaissent que l'innovation informatique a le prix d'un risque accru.Dans un monde où les cybercriminels deviennent de plus en plus sophistiqués, le besoin de cyber-résilience n'a jamais été aussi urgent.Des attaques de ransomwares massives aux incidents DDOS débilitants, les entreprises opèrent dans un climat où une seule cyber violation peut avoir des conséquences catastrophiques.

Exploration de la relation entre le leadership exécutif et la cyber-résilience.

Notre enquête auprès de 1 050 C-suite et cadres supérieurs comprenait 18 pays et sept industries: énergie et services publics, services financiers, soins de santé, fabrication, commerce de détail, transport et SLED américain (État, gouvernement local et enseignement supérieur).Dans les prochains mois, nous publierons un rapport vertical pour chaque marché.Ce rapport Landmark a été conçu pour aider les organisations à commencer à parler plus de manière réfléchie des vulnérabilités et des opportunités d'amélioration.

Dans le rapport, vous & rsquo; ll:

Découvrez pourquoi les chefs d'entreprise et les chefs de technologie ont besoin de hiérarchiser la cyber-résilience.

découvrez les obstacles critiques à la cyber-résilience.

Découvrez les défis concernant la résilience de la cybersécurité.

|

Ransomware Vulnerability Medical Cloud Technical | ★★★ | ||

| 2024-05-07 12:00:46 | Accélération des certifications de sécurité SaaS pour maximiser l'accès au marché Accelerating SaaS security certifications to maximize market access (lien direct) |

Annonce de la disponibilité publique de Cisco Cloud Controls Framework (CCF) V3.0 - Une approche «build-once-use-many» pour la conformité SaaS avec les normes globales. Announcing the public availability of Cisco Cloud Controls Framework (CCF) V3.0 - a “build-once-use-many” approach for SaaS compliance with global standards. |

Cloud | ★★★ | ||

| 2024-05-07 11:41:03 | Cloudrerso sélectionne le nuage distribué DS3 hyper-résilient de Cubbit \\ pour obtenir la sécurité des données CloudReso selects Cubbit\\'s hyper-resilient DS3 distributed cloud to achieve data security (lien direct) |

MSP Cloudrerso sélectionne le nuage distribué DS3 hyper-résilient de Cubbit \\ pour réaliser la sécurité des données et 30% d'économies sur les coûts de stockage

Avec Cubbit DS3, le MSP Cloudrerso basé en français peut offrir une souveraineté de données sans précédent, une résilience géographique et une protection des ransomwares

-

actualités du marché

MSP CloudReso selects Cubbit\'s hyper-resilient DS3 distributed cloud to achieve data security and 30% savings on storage costs With Cubbit DS3, French-based MSP CloudReso can offer unprecedented data sovereignty, geographical resilience, and ransomware protection - Market News |

Ransomware Cloud | ★★ | ||

| 2024-05-07 09:20:26 | Genetec Inc. a annoncé le Centre de sécurité SaaS Genetec Inc. announced Security Center SaaS (lien direct) |

Genetec Security Center SaaS se connecte parfaitement aux appareils directs sur cloud et maximise le contrôle d'accès existant et les investissements de la caméra

La nouvelle offre prend en charge les workflows directs sur cloud avec les appareils Axis, Bosch, Hanwha et I-Pro, tandis que la nouvelle gamme d'appareils d'appareils Genetec Cloudlink permet à la commande d'accès et à la caméra déjà déployée pour se connecter au cloud.

-

revues de produits

Genetec Security Center SaaS seamlessly connects to direct-to-cloud devices, and maximizes existing access control and camera investments New offering supports direct-to-cloud workflows with Axis, Bosch, Hanwha, and i-PRO devices, while the new Genetec Cloudlink line of appliances enables already deployed access control and camera equipment to connect to the cloud. - Product Reviews |

Cloud | ★★ | ||

| 2024-05-07 09:09:28 | CrowdStrike et Google Cloud annoncent un partenariat stratégique (lien direct) | CrowdStrike et Google Cloud annoncent un partenariat stratégique pour transformer la cybersécurité AI-native Google Cloud permet à CrowdStrike d'utiliser les services IR et MDR de Mandiant - Business | Cloud | ★★★ | ||

| 2024-05-07 07:20:11 | F5 dévoile de nouvelles solutions de sécurité (lien direct) | F5 annonce de nouvelles solutions pour simplifier radicalement la sécurité de chaque application et API F5 Distributed Cloud Services Web Application Scanning automatise la détection de la sécurité et les tests de pénétration des applications web. BIG-IP Next WAF réduit les menaces liées aux applications web et aux API tout en optimisant l'efficacité opérationnelle des équipes NetOps et SecOps. NGINX App Protect étend les protections du pare-feu des applications web pour les déploiements open-source NGINX pour doter les équipes DevSecOps de contrôles efficaces sans nuire à l'agilité des développeurs. - Produits | Threat Cloud | ★★★ | ||

| 2024-05-06 22:38:28 | Téléphones Xiaomi affectés par plus de 20 vulnérabilités de sécurité Xiaomi Phones Affected By 20+ Security Vulnerabilities (lien direct) |

Les smartphones xiaomi se sont avérés avoir plusieurs vulnérabilités dans leurs composants et applications système. Overcured, une société de recherche sur la sécurité, a fait la révélation. Il a commencé ses recherches en 2023 et a trouvé plus de 20 lacunes existantes qui auraient pu permettre aux attaquants malveillants d'accéder facilement. En outre, il a rapporté les résultats à Xiaomi du 25 avril au 30 avril 2023, mais tous n'ont pas été fixés. Selon cela | Vulnerability Mobile Cloud | ★★★ |

To see everything:

Our RSS (filtrered)