What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-05-16 12:03:39 | Mémoire de sécurité: édulcorant artificiel: Sugargh0st Rat utilisé pour cibler les experts en intelligence artificielle américaine Security Brief: Artificial Sweetener: SugarGh0st RAT Used to Target American Artificial Intelligence Experts (lien direct) |

What happened Proofpoint recently identified a SugarGh0st RAT campaign targeting organizations in the United States involved in artificial intelligence efforts, including those in academia, private industry, and government service. Proofpoint tracks the cluster responsible for this activity as UNK_SweetSpecter. SugarGh0st RAT is a remote access trojan, and is a customized variant of Gh0stRAT, an older commodity trojan typically used by Chinese-speaking threat actors. SugarGh0st RAT has been historically used to target users in Central and East Asia, as first reported by Cisco Talos in November 2023. In the May 2024 campaign, UNK_SweetSpecter used a free email account to send an AI-themed lure enticing the target to open an attached zip archive. Analyst note: Proofpoint uses the UNK_ designator to define clusters of activity that are still developing and have not been observed enough to receive a numerical TA designation. Lure email Following delivery of the zip file, the infection chain mimicked “Infection Chain 2” as reported by Cisco Talos. The attached zip file dropped an LNK shortcut file that deployed a JavaScript dropper. The LNK was nearly identical to the publicly available LNK files from Talos\' research and contained many of the same metadata artifacts and spoofed timestamps in the LNK header. The JavaScript dropper contained a decoy document, an ActiveX tool that was registered then abused for sideloading, and an encrypted binary, all encoded in base64. While the decoy document was displayed to the recipient, the JavaScript dropper installed the library, which was used to run Windows APIs directly from the JavaScript. This allowed subsequent JavaScript to run a multi-stage shellcode derived from DllToShellCode to XOR decrypt, and aplib decompress the SugarGh0st payload. The payload had the same keylogging, command and control (C2) heartbeat protocol, and data exfiltration methods. The main functional differences in the infection chain Proofpoint observed compared to the initial Talos report were a slightly modified registry key name for persistence, CTFM0N.exe, a reduced number of commands the SugarGh0st payload could run, and a different C2 server. The analyzed sample contained the internal version number of 2024.2. Network analysis Threat Research analysis demonstrated UNK_SweetSpecter had shifted C2 communications from previously observed domains to account.gommask[.]online. This domain briefly shared hosting on 103.148.245[.]235 with previously reported UNK_SweetSpecter domain account.drive-google-com[.]tk. Our investigation identified 43.242.203[.]115 hosting the new C2 domain. All identified UNK_SweetSpecter infrastructure appears to be hosted on AS142032. Context Since SugarGh0st RAT was originally reported in November 2023, Proofpoint has observed only a handful of campaigns. Targeting in these campaigns included a U.S. telecommunications company, an international media organization, and a South Asian government organization. Almost all of the recipient email addresses appeared to be publicly available. While the campaigns do not leverage technically sophisticated malware or attack chains, Proofpoint\'s telemetry supports the assessment that the identified campaigns are extremely targeted. The May 2024 campaign appeared to target less than 10 individuals, all of whom appear to have a direct connection to a single leading US-based artificial intelligence organization according to open source research. Attribution Initial analysis by Cisco Talos suggested SugarGh0st RAT was used by Chinese language operators. Analysis of earlier UNK_SweetSpecter campaigns in Proofpoint visibility confirmed these language artifacts. At this time, Proofpoint does not have any additional intelligence to strengthen this attribution. While Proofpoint cannot attribute the campaigns with high confidence to a specific state objective, the lure theme specifically referencing an AI too | Malware Tool Vulnerability Threat | ★★★ | ||

| 2024-05-16 11:57:15 | Les pirates russes utilisent de nouveaux logiciels malveillants lunaires pour briser les agences européennes du gouvernement \\ Russian hackers use new Lunar malware to breach a European govt\\'s agencies (lien direct) |

Les chercheurs en sécurité ont découvert deux dérives auparavant invisibles surnommées Lunarweb et Lunarmail qui ont été utilisées pour compromettre les institutions diplomatiques d'un gouvernement européen à l'étranger.[...]

Security researchers discovered two previously unseen backdoors dubbed LunarWeb and LunarMail that were used to compromise a European government\'s diplomatic institutions abroad. [...] |

Malware | ★★★ | ||

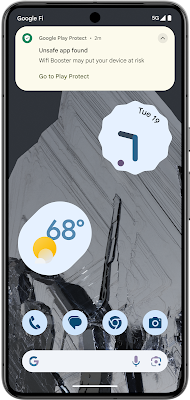

| 2024-05-16 11:09:41 | Android 15 apporte une amélioration des fraudes et des protections de logiciels malveillants Android 15 Brings Improved Fraud and Malware Protections (lien direct) |

> Google stimule les protections de fraude et de logiciels malveillants dans Android 15 avec une détection de menace en direct et des paramètres restreints élargis.

>Google is boosting fraud and malware protections in Android 15 with live threat detection and expanded restricted settings. |

Malware Threat Mobile | ★★★ | ||

| 2024-05-16 09:28:37 | Les pirates Kimsuky déploient une nouvelle porte dérobée Linux en attaques contre la Corée du Sud Kimsuky hackers deploy new Linux backdoor in attacks on South Korea (lien direct) |

Le groupe de pirates nord-coréen Kimsuki utilise un nouveau logiciel malveillant Linux appelé Gomir qui est une version de la porte dérobée de GoBear livrée via des installateurs de logiciels trojanisés.[...]

The North Korean hacker group Kimsuki has been using a new Linux malware called Gomir that is a version of the GoBear backdoor delivered via trojanized software installers. [...] |

Malware | APT 43 | ★★★ | |

| 2024-05-16 01:02:40 | Vipersoftx utilise Tesseract basé sur l'apprentissage en profondeur pour exfiltrater des informations ViperSoftX Uses Deep Learning-based Tesseract to Exfiltrate Information (lien direct) |

Ahnlab Security Intelligence Center (ASEC) a récemment découvert les attaquants de Vipersoftx utilisant Tesseract pour exfiltrat les utilisateurs & # 8217;Fichiers d'image.Vipersoftx est une souche malveillante responsable de la résidence sur les systèmes infectés et de l'exécution des attaquants & # 8217;commandes ou voler des informations liées à la crypto-monnaie.Le logiciel malveillant nouvellement découvert cette fois utilise le moteur OCR open-source Tesseract.Tesseract extrait des textes d'images utilisant des techniques d'apprentissage en profondeur.Le malware utilisé dans l'attaque lit les images stockées sur les systèmes infectés et extrait les chaînes à l'aide de l'outil Tesseract.Si le ...

AhnLab SEcurity intelligence Center (ASEC) has recently discovered ViperSoftX attackers using Tesseract to exfiltrate users’ image files. ViperSoftX is a malware strain responsible for residing on infected systems and executing the attackers’ commands or stealing cryptocurrency-related information. The malware newly discovered this time utilizes the open-source OCR engine Tesseract. Tesseract extracts texts from images using deep learning techniques. The malware used in the attack reads images stored on the infected systems and extracts strings using the Tesseract tool. If the... |

Malware Tool | ★★★ | ||

| 2024-05-15 22:30:00 | Android 15 déploie des fonctionnalités avancées pour protéger les utilisateurs des escroqueries et des applications malveillantes Android 15 Rolls Out Advanced Features to Protect Users from Scams and Malicious Apps (lien direct) |

Google dévoile un ensemble de nouvelles fonctionnalités dans Android 15 pour empêcher les applications malveillantes installées sur l'appareil de capturer des données sensibles.

Cela constitue une mise à jour de la & nbsp; Play Integrity API & nbsp; que les développeurs d'applications tiers peuvent profiter pour sécuriser leurs applications contre les logiciels malveillants.

"Les développeurs peuvent vérifier s'il existe d'autres applications en cours d'exécution qui pourraient capturer l'écran, créant

Google is unveiling a set of new features in Android 15 to prevent malicious apps installed on the device from capturing sensitive data. This constitutes an update to the Play Integrity API that third-party app developers can take advantage of to secure their applications against malware. "Developers can check if there are other apps running that could be capturing the screen, creating |

Malware Mobile | ★★ | ||

| 2024-05-15 20:41:19 | Gitcaught: l'acteur de menace exploite le référentiel Github pour les infrastructures malveillantes GitCaught: Threat Actor Leverages GitHub Repository for Malicious Infrastructure (lien direct) |

## Instantané Le groupe insikt de l'avenir enregistré a découvert une campagne cybercriminale sophistiquée dirigée par des acteurs de menace russophone du Commonwealth des États indépendants (CIS), en utilisant un profil GitHub pour distribuer des logiciels malveillants sous couvert d'applications logicielles légitimes. ## Description Les applications logicielles comme 1Password, Bartender 5 et Pixelmator Pro ont été usurpées, entre autres.Les variantes de logiciels malveillants observées dans cette campagne comprenaient le voleur de macOS atomique (AMOS) et le vidar.Ils ont été fabriqués pour infiltrer les systèmes et voler des données sensibles, présentant les acteurs en profondeur de la compréhension du développement logiciel et de la confiance des utilisateurs dans ces plateformes.L'analyse de Insikt Group \\ a dévoilé une infrastructure partagée de commandement et de contrôle (C2) parmi ces variantes, indiquant un effort coordonné par un groupe de menaces bien ressourcé capable de lancer des cyberattaques soutenues dans divers systèmes et dispositifs d'exploitation. ## Recommandations Microsoft recommande les atténuations suivantes pour réduire l'impact de cette menace.Vérifiez la carte de recommandations pour l'état de déploiement des atténuations surveillées. - Encourager les utilisateurs à utiliser Microsoft Edge et d'autres navigateurs Web qui prennent en charge [SmartScreen] (https://learn.microsoft.com/microsoft-365/security/defender-endpoint/web-overview?ocid=Magicti_TA_LearnDDoc), qui identifieet bloque des sites Web malveillants, y compris des sites de phishing, des sites d'arnaque et des sites qui hébergent des logiciels malveillants. - Allumez [protection en livraison du cloud] (https://learn.microsoft.com/microsoft-365/security/defender-enDPoint / Configure-Block-at-First-Sight-Microsoft-Dender-Antivirus? OCID = MAGICTI_TA_LELARNDOC) dans Microsoft DefEnder Antivirus, ou l'équivalent de votre produit antivirus, pour couvrir les outils et techniques d'attaquant en évolution rapide.Les protections d'apprentissage automatique basées sur le cloud bloquent une majorité de variantes nouvelles et inconnues. - appliquer le MFA sur tous les comptes, supprimer les utilisateurs exclus du MFA et STRictly [nécessite MFA] (https://learn.microsoft.com/azure/active-directory/identity-protection/howto-identity-protection-configure-mfa-policy?ocid=Magicti_ta_learndoc) de tous les appareils, à tous les endroits, à tout moment. - Activer les méthodes d'authentification sans mot de passe (par exemple, Windows Hello, FIDO Keys ou Microsoft Authenticator) pour les comptes qui prennent en charge sans mot de passe.Pour les comptes qui nécessitent toujours des mots de passe, utilisez des applications Authenticatrices comme Microsoft Authenticator pour MFA.[Reportez-vous à cet article] (https://learn.microsoft.com/azure/active-directory/authentication/concept-authentication-methods?ocid=Magicti_ta_learndoc) pour les différentes méthodes et fonctionnalités d'authentification. - Pour MFA qui utilise des applications Authenticator, assurez-vous que l'application nécessite qu'un code soit tapé dans la mesure du possible, car de nombreuses intrusions où le MFA a été activé a toujours réussi en raison des utilisateurs cliquant sur «Oui» sur l'invite sur leurs téléphones même lorsqu'ils n'étaient pas àLeurs [appareils] (https://learn.microsoft.com/azure/active-directory/authentication/how-to-mfa-number-match?ocid=Magicti_TA_LearnDoc).Reportez-vous à [cet article] (https://learn.microsoft.com/azure/active-directory/authentication/concept-authentication-methods?ocid=Magicti_ta_learndoc) pour un exemple. - Rappeler aux employés que l'entreprise ou les informations d'identification en milieu de travail ne doivent pas être stockées dans des navigateurs ou des coffres de mot de passe garantis avec des informations d'identification personnelles.Les organisations peuvent désactiver la synchronisation des mots de passe dans le navigat | Ransomware Malware Tool Threat | ★★★ | ||

| 2024-05-15 20:23:43 | FIN7 exploite les marques de confiance et les publicités Google pour livrer des charges utiles Malicious MSIX FIN7 Exploits Trusted Brands and Google Ads to Deliver Malicious MSIX Payloads (lien direct) |

## Instantané En avril 2024, l'unité de réponse aux menaces d'Esentire a observé plusieurs incidents impliquant FIN7, un groupe cybercriminal à motivation financière. Microsoft suit cet acteur de menace comme Sangria Tempest, [en savoir plus ici] (https://security.microsoft.com/intel-profiles/3e4a164ad64958b784649928499521808aeaa4d3565df70afc7c85eae69f74278). ## Description Ces incidents impliquaient l'utilisation de sites Web malveillants imitant des marques bien connues comme AnyDesk, WinSCP, BlackRock et Google Meet.Les utilisateurs qui ont visité ces sites via des publicités Google sponsorisées ont rencontré de faux fenêtres contextuelles les incitant à télécharger une extension de navigateur malveillante emballée sous forme de fichier MSIX.Dans un cas, le rat NetSupport a été livré via un script PowerShell malveillant extrait du fichier MSIX, collectant des informations système et téléchargeant des charges utiles du serveur de commande et de contrôle (C2). Dans un autre cas, les utilisateurs ont téléchargé un faux installateur MSIX à partir de la rencontre du site Web \ [. \] Cliquez, conduisant à l'installation de NetSupport Rat sur leurs machines.Les acteurs de la menace ont ensuite accédé à ces machines via Netsupport Rat, effectuant une reconnaissance et créant de la persistance via des tâches programmées et des charges utiles Python.La charge utile Python impliquait des opérations de décryptage pour exécuter la charge utile diceloader par injection de processus.Ces incidents soulignent la menace continue posée par FIN7, en particulier leur exploitation de noms de marque de confiance et de publicités Web trompeuses pour distribuer des logiciels malveillants. ## Analyse Microsoft Malvertising a fait les gros titres de l'OSINT au cours des derniers mois, car le nombre d'incidents a augmenté et que les acteurs de la menace continuent d'utiliser des techniques de plus en plus sophistiquées pour distribuer des logiciels malveillants et des systèmes de compromis.Un examen des rapports open-source suggère que les organisations cybercriminales sont probablement responsables de la majorité de l'activité de malvertisation car il s'agit d'une tactique rentable qui nécessite une quantité relativement faible d'efforts.De plus, il est difficile de combattre car les réseaux publicitaires légitimes ont du mal à distinguer les publicités nuisibles des dignes de confiance. Microsoft a observé [Sangria Tempest] (https://security.microsoft.com/intel-profiles/3E4A164AD64958B784649928499521808AEA4D3565DF70AFC7C85EAE69F74278) PPORT RAT et Diceloader, entre autres. En savoir plus sur [OSInt Trends in Malvertising] (https://security.microsoft.com/intel-explorer/articles/003295ff) et la tendance plus large des [acteurs de menace motivés financièrement abusant l'installateur de l'application et le format de fichiers MSIX] (HTTPS://security.microsoft.com/intel-explorer/articles/74368091). ## Détections Microsoft Defender Antivirus détecte les composants de la menace comme le malware suivant: ** Diceloader ** - [* Trojan: win64 / diceloader *] (https: //www.microsoft.com/en-us/wdsi/therets/malware-encyclopedia-description?name=trojan:win64/diceloader.km!mtb& ;theatid=-2147194875) ## Recommandations MicroSoft recommande les atténuations suivantes pour réduire l'impact de cette menace. - Encouragez les utilisateurs à utiliser Microsoft Edge et d'autres navigateurs Web qui prennent en charge [Microsoft Defender SmartScreen] (https: //learn.microsoft.com/en-us/deployedge/microsoft-edge-security-smartScreen?ocid=Magicti_ta_learndoc), qui identifie et bloCKS MALICIEMS SIBTÉES, y compris les sites de phishing, les sites d'arnaque et les sites qui contiennent des exploits et hébergent des logiciels malveillants. - Allumez [Protection du réseau] (https://learn.microsoft.com/en-us/microsoft-365/security/defender-endpoint/enable-network-protection?view=o365-worldwide& ;ocid=Magic | Malware Tool Threat Prediction | ★★★ | ||

| 2024-05-15 16:56:03 | SSH Backdoor a infecté 400 000 serveurs Linux sur 15 ans et continue de se propager SSH backdoor has infected 400,000 Linux servers over 15 years and keeps on spreading (lien direct) |

Embury Bondoors SSH serveurs dans les fournisseurs d'hébergement, donnant aux logiciels malveillants extraordinaires.

Ebury backdoors SSH servers in hosting providers, giving the malware extraordinary reach. |

Malware | ★★★ | ||

| 2024-05-15 16:26:00 | Embury Botnet Malware compromet 400 000 serveurs Linux au cours des 14 dernières années Ebury Botnet Malware Compromises 400,000 Linux Servers Over Past 14 Years (lien direct) |

Un botnet malveillant appelé & nbsp; Ebury & nbsp; devrait avoir compromis 400 000 serveurs Linux depuis 2009, dont plus de 100 000 étaient toujours compromis à la fin de 2023.

Les résultats proviennent de la société de cybersécurité slovaque ESET, qui l'a caractérisée comme l'une des campagnes malveillantes les plus avancées pour le gain financier.

«Les acteurs Evury ont poursuivi les activités de monétisation [...],

A malware botnet called Ebury is estimated to have compromised 400,000 Linux servers since 2009, out of which more than 100,000 were still compromised as of late 2023. The findings come from Slovak cybersecurity firm ESET, which characterized it as one of the most advanced server-side malware campaigns for financial gain. "Ebury actors have been pursuing monetization activities [...], |

Malware | ★★★ | ||

| 2024-05-15 15:53:51 | Android 15, Google Play Protect Obtenez de nouvelles fonctionnalités anti-malware et anti-fraude Android 15, Google Play Protect get new anti-malware and anti-fraud features (lien direct) |

Aujourd'hui, Google a annoncé que les nouvelles fonctionnalités de sécurité venant sur Android 15 et Google Play Protect qui aideront à bloquer les escroqueries, la fraude et les applications de logiciels malveillants sur les appareils utilisateurs \\ '.[...]

Today, Google announced new security features coming to Android 15 and Google Play Protect that will help block scams, fraud, and malware apps on users\' devices. [...] |

Malware Mobile | ★★ | ||

| 2024-05-15 15:30:00 | L'exploitation PDF cible les utilisateurs du lecteur Foxit PDF Exploitation Targets Foxit Reader Users (lien direct) |

La RCR a déclaré que les constructeurs d'exploitation de .NET et Python ont été utilisés pour déployer ce malware

CPR said exploit builders in .NET and Python have been employed to deploy this malware |

Malware Threat | ★★★ | ||

| 2024-05-15 13:00:33 | Le côté obscur de l'IA en cybersécurité - logiciels malveillants générés par l'AI The Dark Side of AI in Cybersecurity - AI-Generated Malware (lien direct) |

> Bar Matalon et Rem Dudas ont mis en lumière leurs recherches révolutionnaires sur les logiciels malveillants générés par l'IA et les prédictions pour l'avenir de l'IA en cybersécurité.

>Bar Matalon and Rem Dudas shed light on their groundbreaking research into AI-generated malware and predictions for the future of AI in cybersecurity. |

Malware | ★★★ | ||

| 2024-05-15 13:00:00 | Bataille de chaque industrie: la menace des logiciels malveillants mobiles sur l'entreprise Every Industry\\'s Battle: The Threat of Mobile Malware on the Enterprise (lien direct) |

Nos recherches montrent également que les 29 familles de logiciels malveillants que nous avons soulignées dans le rapport de cambriolage ciblent également 478 applications mobiles non bancaires dans 32 catégories.

Our research also shows that the 29 malware families we highlighted in the Heist report also target 478 non-banking mobile applications across 32 categories. |

Malware Threat Mobile | ★★★ | ||

| 2024-05-15 12:59:21 | E / S 2024: Ce qui est nouveau dans la sécurité et la confidentialité d'Android I/O 2024: What\\'s new in Android security and privacy (lien direct) |

Posted by Dave Kleidermacher, VP Engineering, Android Security and Privacy

Our commitment to user safety is a top priority for Android. We\'ve been consistently working to stay ahead of the world\'s scammers, fraudsters and bad actors. And as their tactics evolve in sophistication and scale, we continually adapt and enhance our advanced security features and AI-powered protections to help keep Android users safe.

In addition to our new suite of advanced theft protection features to help keep your device and data safe in the case of theft, we\'re also focusing increasingly on providing additional protections against mobile financial fraud and scams.

Today, we\'re announcing more new fraud and scam protection features coming in Android 15 and Google Play services updates later this year to help better protect users around the world. We\'re also sharing new tools and policies to help developers build safer apps and keep their users safe.

Google Play Protect live threat detection

Google Play Protect now scans 200 billion Android apps daily, helping keep more than 3 billion users safe from malware. We are expanding Play Protect\'s on-device AI capabilities with Google Play Protect live threat detection to improve fraud and abuse detection against apps that try to cloak their actions.

With live threat detection, Google Play Protect\'s on-device AI will analyze additional behavioral signals related to the use of sensitive permissions and interactions with other apps and services. If suspicious behavior is discovered, Google Play Protect can send the app to Google for additional review and then warn users or disable the app if malicious behavior is confirmed. The detection of suspicious behavior is done on device in a privacy preserving way through Private Compute Core, which allows us to protect users without collecting data. Google Pixel, Honor, Lenovo, Nothing, OnePlus, Oppo, Sharp, Transsion, and other manufacturers are deploying live threat detection later this year.

Stronger protections against fraud and scams

We\'re also bringing additional protections to fight fraud and scams in Android 15 with two key enhancements to safeguard your information and privacy from bad apps:

Protecting One-time Passwords from Malware: With the exception of a few types of apps, such as wearable companion apps, one-time passwords are now hidden from notifications, closing a common attack vector for fraud and spyware.

Expanded Restricted Settings: To help protect more sensitive permissions that are commonly abused by fraudsters, we\'re expanding Android 13\'s restricted settings, which require additional user approval to enable permissions when installing an app from an Internet-sideloading source (web browsers, messaging apps or file managers).

We are continuing to develop new, AI-powered protections,

Stronger protections against fraud and scams

We\'re also bringing additional protections to fight fraud and scams in Android 15 with two key enhancements to safeguard your information and privacy from bad apps:

Protecting One-time Passwords from Malware: With the exception of a few types of apps, such as wearable companion apps, one-time passwords are now hidden from notifications, closing a common attack vector for fraud and spyware.

Expanded Restricted Settings: To help protect more sensitive permissions that are commonly abused by fraudsters, we\'re expanding Android 13\'s restricted settings, which require additional user approval to enable permissions when installing an app from an Internet-sideloading source (web browsers, messaging apps or file managers).

We are continuing to develop new, AI-powered protections, |

Malware Tool Threat Mobile Cloud | ★★ | ||

| 2024-05-15 06:00:25 | La théorie du coup de pouce à elle seule a gagné \\ 'ne sauvera pas la cybersécurité: 3 considérations essentielles Nudge Theory Alone Won\\'t Save Cybersecurity: 3 Essential Considerations (lien direct) |

After reading the book Nudge: Improving Decisions About Health, Wealth, and Happiness, it is tempting to believe a well-crafted, perfectly timed pop-up message will move people away from engaging in unsafe online behaviors and toward building better cybersecurity habits. But let\'s be honest. If it were that simple, then we wouldn\'t be seeing the ongoing financial losses that many individuals and organizations are experiencing each year. Instead, it is more productive to talk about the judicious application of nudging to this incredibly complex problem. We wish to understand how the practice of nudging fits within the broader scope of cybersecurity education and behavioral change. The purpose of this blog is to lay the conceptual groundwork for deciding when nudging is appropriate, as well as maintaining a realistic understanding of the magnitude of the impact. Toward that end, we will attempt to address three important questions when considering nudging in the context of cybersecurity education and behavioral change: What is a nudge? Conversely, what is not a nudge? Where do we draw the line? Under which conditions are nudges effective, and what is the expected magnitude of the effect? Assuming nudges are cheap and easy to ignore (by definition), what is the alternative? Question 1: What is a nudge? What is not a nudge? As stated above, the concept of a nudge was made popular in 2009 with the publication of Nudge: Improving Decisions About Health, Wealth, and Happiness. In the past 15 years, we have collected ample evidence of its efficacy. One advantage of nudge theory is its broad applicability. It has been shown to facilitate better behaviors in several disparate domains, including auto-enrolling employees into retirement plans, increasing the number of organ donors, and the number of people who pay their taxes on time. These benefits were achieved by architecting sensible defaults and crafting well-designed messages for the target audiences. The broad applicability might be related to the all-encompassing definition of what counts as a “nudge.” The authors Richard H. Thaler, and Cass R. Sunstein define a nudge as, “Any aspect of the choice architecture that alters people\'s behavior in a predictable way without forbidding any options or significantly changing their economic incentives.” One easily overlooked aspect of the nudge definition is, “the intervention must be easy and cheap to avoid” (my emphasis). In other words, a nudge aims to influence the decision a person makes without taking away any options. A good example of this is putting healthier foods at the beginning of a salad bar. You can still wait and choose to fill your plate with desserts. However, given that many people choose the first food that sounds good, having salad ahead of dessert makes people more likely to pick it. By this definition, then, a policy should not be considered a nudge because a policy expressly forbids a specific action, behavior or choice. This is problematic because most cybersecurity behaviors fall under “policy violations.” Consider, for example, an organization that does not allow its employees to use third-party storage solutions like DropBox. If an employee attempts to save their work-related files on an unsupported storage platform, then a data loss prevention (DLP) policy might be triggered, thus preventing them from executing their action (see Figure 1). Figure 1. A DLP warning to the end user that their action has been blocked. If a pop-up message explains what happened, then that would not count as a nudge, under the strict definition, because it prevents the end user from taking their preferred action. Instead, this message might be considered “feedback” or a “just-in-time learning opportunity” that reiterates or reinforces the company\'s DLP policy. It is also important to consider the pragmatics of nudge delivery. Policies ar | Malware Tool | ★★★ | ||

| 2024-05-14 20:34:29 | Security Brief: Millions of Messages Distribute LockBit Black Ransomware (lien direct) | ## Instantané En avril 2024, des chercheurs de preuves ont observé des campagnes à volume élevé avec des millions de messages facilités par le botnet Phorpiex et la livraison du ransomware Black Lockbit.Le ransomware en tant que charge utile de première étape attachée aux campagnes de menace par e-mail n'est pas quelque chose que le point de preuve a observé en volumes élevé depuis avant 2020, donc l'observation d'un échantillon noir de verrouillage dans les données de menace par e-mail sur cette échelle globale est très inhabituelle. ## Description L'échantillon Black Lockbit de cette campagne a probablement été construit à partir du constructeur de verrouillage qui a été divulgué au cours de l'été 2023. Les e-mails contenaient un fichier zip joint avec un exécutable (.exe).Cet exécutable a été observé en téléchargeant la charge utile Black Lockbit à partir de l'infrastructure de botnet Phorpiex.Les e-mails ont ciblé les organisations dans plusieurs verticales à travers le monde et semblaient opportunistes par rapport à spécifiquement ciblé.ProofPoint a observé un groupe d'activités utilisant le même alias «Jenny Green» avec des leurres liés à «votre document» livrant des logiciels malveillants Phorpiex dans les campagnes de messagerie depuis au moins janvier 2023. La chaîne d'attaque nécessite l'interaction de l'utilisateur et démarre lorsqu'un utilisateur final exécute l'exécutable compressé dans le fichier zip joint.Lockbit Black (AKA Lockbit 3.0) est une version de Lockbit Ransomware qui a été officiellement publié avec des capacités améliorées par les affiliés des Ransomware en juin 2022. Le Black Builder a donné aux acteurs de la menace accès à un rançon propriétaire et sophistiqué.La combinaison de ceci avec le botnet Phorpiex de longue date amplifie l'ampleur de ces campagnes de menace et augmente les chances d'attaques de ransomwares réussies. ## Analyse Microsoft Lockbit est un Ransomware-As-A-Service (RAAS) proposé géré par un groupe Microsoft Tracks en tant que [Storm-0396] (https://security.microsoft.com/thereatanalytics3/6cd57981-f221-4a99-9e90-103bf58fd6e9/analyStreportreportreportreport) (Dev-0396).Le modèle RAAS fournit des services d'économie cybercriminale aux attaquants qui n'ont pas les compétences nécessaires pour développer une charge utile des ransomwares en échange d'une partie des bénéfices.Le Lockbit Raas a ciblé et impactné des organisations à travers le monde, en restant l'un des meilleurs programmes RAAS, alors que les opérateurs continuent d'affiner et de faciliter les offres de lockbit et d'attirer de nouveaux affiliés. Phorpiex, autrement connu sous le nom de Trik, est un botnet en plusieurs parties.Ce malware a commencé la vie comme un ver connu pour affecter les utilisateurs en se propageant via des lecteurs USB amovibles et via des messages instantanés tels que Skype ou IRC.Dans le sillage du retrait d'Emotet \\, ce botnet diversifié son infrastructure pour devenir plus résilient.Pendant de nombreuses années, Phorpiex a utilisé des machines infectées pour fournir l'extorsion, les logiciels malveillants, le phishing et d'autres contenus par e-mail.Ces e-mails couvrent un ensemble incroyablement important de leurres, de lignes d'objet, de langues et de destinataires en raison de l'échelle des campagnes. ## Détections ** Microsoft Defender Antivirus ** Microsoft Defender Antivirus détecte les composants de la menace comme le malware suivant: - Trojan: Win32 / Phorpiex- Trojandownloader: Win32 / Phorpiex - ver: win32 / phorpiex - Trojan: Win32 / Lockbit - Ransom: Win32 / Lockbit- Comportement: win32 / lockbit - Comportement: win64 / lockbit ** Microsoft Defender pour le point de terminaison ** Les alertes avec le titre suivant dans le centre de sécurité peuvent indiquer une activité de menace sur votre réseau: - MALWOREAL PHORPIEX - Phorpiex C2 ## Recommandations La mise en | Ransomware Spam Malware Tool Vulnerability Threat | ★★★ | ||

| 2024-05-14 17:14:38 | Qakbot attaque avec Windows Zero-Day (CVE-2024-30051) QakBot attacks with Windows zero-day (CVE-2024-30051) (lien direct) |

En avril 2024, lors de la recherche de CVE-2023-36033, nous avons découvert une autre vulnérabilité d'altitude de privilège zéro-jour, qui a été attribuée à l'identifiant CVE-2024-30051 et corrigé le 14 mai dans le cadre du patch Microsoft \\.Nous l'avons vu exploité par Quakbot et d'autres logiciels malveillants.

In April 2024, while researching CVE-2023-36033, we discovered another zero-day elevation-of-privilege vulnerability, which was assigned CVE-2024-30051 identifier and patched on May, 14 as part of Microsoft\'s patch Tuesday. We have seen it exploited by QuakBot and other malware. |

Malware Vulnerability Threat | ★★★ | ||

| 2024-05-14 16:25:58 | Android Malware pose comme WhatsApp, Instagram, Snapchat pour voler des données Android Malware Poses as WhatsApp, Instagram, Snapchat to Steal Data (lien direct) |

> Par deeba ahmed

Android Security Alert - Les pirates déguisent des logiciels malveillants comme des applications populaires comme Instagram et Snapchat pour voler vos détails de connexion.Apprenez à identifier les fausses applications et à vous protéger de cette cyberattaque sournoise.

Ceci est un article de HackRead.com Lire le post original: Les logiciels malveillants Android se présentent comme WhatsApp, Instagram, Snapchat pour voler des données

>By Deeba Ahmed Android Security Alert- Hackers are disguising malware as popular apps like Instagram and Snapchat to steal your login details. Learn how to identify fake apps and protect yourself from this sneaky cyberattack. This is a post from HackRead.com Read the original post: Android Malware Poses as WhatsApp, Instagram, Snapchat to Steal Data |

Malware Mobile | ★★ | ||

| 2024-05-14 14:18:05 | Microsoft corrige Windows Zero-Day exploité dans les attaques de logiciels malveillants Qakbot Microsoft fixes Windows zero-day exploited in QakBot malware attacks (lien direct) |

Microsoft a fixé une vulnérabilité zéro jour exploitée dans les attaques pour fournir Qakbot et d'autres charges utiles de logiciels malveillants sur les systèmes Windows vulnérables.[...]

Microsoft has fixed a zero-day vulnerability exploited in attacks to deliver QakBot and other malware payloads on vulnerable Windows systems. [...] |

Malware Vulnerability Threat | ★★★ | ||

| 2024-05-14 14:00:00 | Les acteurs russes ont armé les services légitimes dans l'attaque multi-malware Russian Actors Weaponize Legitimate Services in Multi-Malware Attack (lien direct) |

Enregistré les détails futurs une nouvelle campagne qui abuse des services Internet légitimes pour déployer plusieurs variantes de logiciels malveillants pour un vol d'identification

Recorded Future details a novel campaign that abuses legitimate internet services to deploy multiple malware variants for credential theft |

Malware | ★★★ | ||

| 2024-05-14 13:58:05 | Classement Top Malware - avril 2024 : • Recrudescence des attaques par Androxgh0st • Déclin de LockBit3 (lien direct) | Classement Top Malware - avril 2024 : • Recrudescence des attaques par Androxgh0st • Déclin de LockBit3 - Investigations | Malware | ★★ | ||

| 2024-05-14 12:31:22 | Embury Botnet Malware a infecté 400 000 serveurs Linux depuis 2009 Ebury botnet malware infected 400,000 Linux servers since 2009 (lien direct) |

Un botnet malware connu sous le nom de \\ 'ebury \' a infecté près de 400 000 serveurs Linux depuis 2009, avec environ 100 000 encore compromis à la fin de 2023. [...]

A malware botnet known as \'Ebury\' has infected almost 400,000 Linux servers since 2009, with roughly 100,000 still compromised as of late 2023. [...] |

Malware | ★★★ | ||

| 2024-05-14 10:50:52 | Ebury est vivant mais invisible: 400k serveurs Linux compromis pour le vol de crypto-monnaie et le gain financier Ebury is alive but unseen: 400k Linux servers compromised for cryptocurrency theft and financial gain (lien direct) |

L'une des campagnes de logiciels malveillants côté serveur les plus avancées est toujours en croissance, avec des centaines de milliers de serveurs compromis, et il s'est diversifié pour inclure la carte de crédit et le vol de crypto-monnaie

One of the most advanced server-side malware campaigns is still growing, with hundreds of thousands of compromised servers, and it has diversified to include credit card and cryptocurrency theft |

Malware | ★★ | ||

| 2024-05-14 10:00:00 | Comment DDR peut renforcer votre posture de sécurité How DDR Can Bolster Your Security Posture (lien direct) |

The content of this post is solely the responsibility of the author. LevelBlue does not adopt or endorse any of the views, positions, or information provided by the author in this article. Today’s threat landscape is as dangerous as it has ever been. Global unrest, emerging technologies, and economic downturn all contribute to persistently high cybercrime rates and a dire need for organizations of all types to improve their security posture. There are standard ways of achieving a solid security posture that most of us will already be aware of: awareness training, regular patch management, and robust authentication methods are some examples. But in the face of increasingly frequent and sophisticated attacks, many traditional security methods are fast becoming inadequate. But this fact is no reason to panic. Tools and technologies are available that stand as a bulwark against an onslaught of both internal and external threats. The most important of these is Data Detection and Response (DDR). Please keep reading to learn more about DDR, how it can bolster your security posture, and what threats it can mitigate. What is Data Detection and Response? Data Detection and Response (DDR) is a cybersecurity solution that identifies and responds to security incidents within an organization’s IT environment. These solutions monitor data and user activity around the clock to identify and mitigate potential threats that have already penetrated the network. How Can Data Detection and Response Bolster Your Security Posture? Preventing data exfiltration is DDR’s most important function and can go a long way to bolstering your security posture. By classifying data based on its content and lineage, DDR solutions build a picture of an organization’s enterprise environment, identify the data most at risk, and establish what constitutes normal behavior. The solution can identify and act on any anomalous behavior by doing so. For example, an employee attempting to download sensitive financial information to their personal account would be deemed anomalous behavior, and the solution would either notify the security team or act to prevent the exfiltration, depending on how sophisticated the solution is. But it’s worth looking a little deeper at what we mean by classifying data: Lineage - Data lineage refers to the historical record of data as it moves through various stages of its lifecycle, including its origins, transformations, and destinations. It tracks data flow from its source systems to its consumption points, providing insights into how data is created, manipulated, and used within an organization. Content - Data classification by content involves categorizing data based on its inherent characteristics, attributes, and meaning within a specific business context or domain. It considers data type, sensitivity, importance, and relevance to business processes or analytical requirements. This distinction is important because some DDR solutions only classify data by content, which can result in false positives. To expand upon the previous example, a DDR solution classifying data by content alone would only know that an employee was trying to download a spreadsheet full of numbers, not that the spreadsheet contained financial data; this means that even if the spreadsheet contained personal, non-sensitive data, the solution would flag this to security team | Ransomware Malware Tool Vulnerability Threat | ★★★ | ||

| 2024-05-14 01:20:42 | Distribution de Danabot Malware via des fichiers Word détectés par Ahnlab EDR Distribution of DanaBot Malware via Word Files Detected by AhnLab EDR (lien direct) |

Il existe deux types de documents malveillants qui sont distribués par e-mail récemment: ces éditeurs d'équation exploitant et les notamment les notammentURL de liaison externe.Ce message décrira le flux d'infection du malware Danabot qui est distribué via des documents contenant des liens externes, cette dernière méthode, ainsi que le processus de preuve et de détection avec le diagramme AHNLAB EDR & # 8217; & # 160; & # 160; La figure 1 montre le contenu d'un e-mail de spam avec un document Word joint qui contient un lien externe.Comme vous pouvez ...

There are two types of malicious documents that are distributed via email recently: those exploiting equation editor and those including external link URLs. This post will describe the infection flow of the DanaBot malware that is distributed through documents containing external links, the latter method, as well as the evidence and detection process with the AhnLab EDR product’s diagram. Figure 1 shows the content of a spam email with a Word document attached that contains an external link. As you can... |

Spam Malware | ★★ | ||

| 2024-05-13 13:30:14 | Faits saillants hebdomadaires, 13 mai 2024 Weekly OSINT Highlights, 13 May 2024 (lien direct) |

## Instantané La semaine dernière, les rapports de \\ de OSINT mettent en évidence une gamme de cyber-menaces et de tactiques d'attaque en évolution orchestrée par des acteurs de menace sophistiqués.Les articles discutent d'une variété de vecteurs d'attaque, notamment l'exploitation des vulnérabilités logicielles (comme dans les appliances VPN Secure Ivanti Secure et Laravel), le malvertissant via Google Search Ads et les invites de mise à jour de navigateur trompeuses utilisées pour distribuer des logiciels malveillants comme Socgholish.Les acteurs de la menace identifiés dans ces rapports, y compris des groupes APT comme APT42 (Mint Sandstorm) et Kimsuky (Emerald Sleet), démontrent des tactiques d'ingénierie sociale avancées, des portes dérobées et des efforts de reconnaissance persistants ciblant les ONG, les organisations de médias et les entreprises.Les attaquants exploitent les sites Web compromis, les plateformes de médias sociaux et les outils de gestion du système pour établir des anciens et exécuter des commandes distantes, soulignant la nécessité de défenses de cybersécurité robustes et une vigilance accrue pour lutter efficacement ces menaces en évolution. ## Description 1. ** [Nouvelle chaîne d'infection associée à Darkgate Malware] (https://security.microsoft.com/intel-explorer/articles/1db83f2c) **: Les chercheurs de McAfee Labs ont découvert une nouvelle chaîne d'infection liée à Darkgate, une télécommandeAccès à Trojan (rat) commercialisé sur un forum de cybercriminalité en langue russe.Darkgate utilise des fonctionnalités diverses comme l'injection de processus, le keylogging et le vol de données, et il échappe à la détection en utilisant des tactiques d'évasion comme le contournementMicrosoft Defender SmartScreen. 2. ** [Évolution du chargeur de logiciels malveillants Hijackloader] (https://security.microsoft.com/intel-explorer/Articles / 8c997d7c) **: Zscaler rapporte sur l'évolution de Hijackloader, un chargeur de logiciels malveillants modulaire avec de nouvelles techniques d'évasion ciblant l'antivirus Windows Defender et le contrôle des comptes d'utilisateurs (UAC).Hijackloader offre diverses familles de logiciels malveillants comme Amadey, Lumma Stealer et Remcos Rat grâce à des techniques impliquant des images PNG et un décryptage. 3. ** [Kimsuky Group \'s (Emerald Sleet) Sophistiqué Espionage Tactics] (https://security.microsoft.com/intel-explorer/articles/6e7f4a30) **: Kimsuky (suivi sous le nom de Sleet Emerald par Microsoft)Emploie les plateformes de médias sociaux et les outils de gestion des systèmes pour l'espionnage, ciblant les individus des droits de l'homme et des affaires de la sécurité nord-coréennes.Ils utilisent de faux profils Facebook, de faux entretiens d'embauche et des fichiers malveillants de la console de gestion Microsoft (MMC) pour exécuter des commandes distantes et établir des canaux de commande et de contrôle (C2). 4. ** [Distribution des logiciels malveillants via Google Search Ads Exploitation] (https://security.microsoft.com/intel-explorer/articles/1f1ae96f): ** Les acteurs de la menace tirent parti des annonces de recherche Google pour distribuer des logiciels malveillants via des packages MSI, la mascarradagecomme un logiciel légitime comme la notion.Lors de l'interaction, les scripts PowerShell s'exécutent pour injecter des logiciels malveillants Zgrat, démontrant des techniques sophistiquées pour contourner les mesures de sécurité et contrôler les systèmes infectés. 5. **[Exploitation of Ivanti Pulse Secure VPN Vulnerabilities](https://security.microsoft.com/intel-explorer/articles/2d95eb1b):** Attackers exploit vulnerabilities (CVE-2023-46805 and CVE-2024-21887) In Ivanti Pulse Secure VPN Appliances pour livrer le botnet Mirai et d'autres logiciels malveillants.Ces vulnérabilités permettent l'exécution du code distant et le contournement des mécanismes d'authentification, ce qui constitue des menaces importantes à la sécurité du réseau à l'échelle mondia | Spam Malware Tool Vulnerability Threat Cloud | APT 42 | ★★ | |

| 2024-05-13 11:26:27 | Comment les autorités ont-elles identifié le prétendu patron de Lockbit? How Did Authorities Identify the Alleged Lockbit Boss? (lien direct) |

La semaine dernière, les États-Unis ont rejoint le Royaume-Uni et l'Australie pour sanctionner et inculper un homme russe nommé Dmitry Yuryevich Khoroshev en tant que chef du tristement célèbre groupe de ransomware de lockbit.Le chef de Lockbit \\ "Lockbitsupp" affirme que les autorités fédérales ont nommé le mauvais gars, affirmant que les accusations n'expliquent pas comment ils l'ont connecté à Khorosev.Cet article examine les activités des nombreux alternes de Khorosev \\ sur les forums de la cybercriminalité et suit la carrière d'un auteur de logiciel malveillant doué qui a écrit et vendu du code malveillant au cours des 14 dernières années.

Last week, the United States joined the U.K. and Australia in sanctioning and charging a Russian man named Dmitry Yuryevich Khoroshev as the leader of the infamous LockBit ransomware group. LockBit\'s leader "LockBitSupp" claims the feds named the wrong guy, saying the charges don\'t explain how they connected him to Khoroshev. This post examines the activities of Khoroshev\'s many alter egos on the cybercrime forums, and tracks the career of a gifted malware author who has written and sold malicious code for the past 14 years. |

Ransomware Malware | ★★★ | ||

| 2024-05-13 07:18:13 | Mémoire de sécurité: des millions de messages distribuent un ransomware noir Lockbit Security Brief: Millions of Messages Distribute LockBit Black Ransomware (lien direct) |

Que s'est-il passé & nbsp; À partir du 24 avril 2024 et en continuant quotidiennement pendant environ une semaine, Proofpoint a observé des campagnes à volume élevé avec des millions de messages facilités par le botnet Phorpiex et la livraison de ransomware Black Lockbit.C'est la première fois que des chercheurs ont observé des échantillons de ransomwares noirs Lockbit (AKA Lockbit 3.0) livrés via Phorphiex dans des volumes aussi élevés.L'échantillon Black Lockbit de cette campagne a probablement été construit à partir du constructeur de lockbit qui a été divulgué au cours de l'été 2023. & nbsp; & nbsp; Les messages provenaient de «Jenny Green» avec l'adresse e-mail de Jenny @ GSD [.] Com.Les e-mails contenaient un fichier zip joint avec un exécutable (.exe).Cet exécutable a été observé en téléchargeant la charge utile Black Lockbit à partir de l'infrastructure de botnet Phorpiex.& nbsp; De: «Jenny Green» Jenny @ gsd [.] Com & nbsp; Sujet: Votre document et NBSP; Pièce jointe: document.zip & nbsp; Exemple de message de «Jenny Green». & Nbsp; Les e-mails ont ciblé les organisations dans plusieurs verticales à travers le monde et semblaient opportunistes par rapport à spécifiquement ciblé.Bien que la chaîne d'attaque de cette campagne n'était pas nécessairement complexe par rapport à ce qui a été observé sur le paysage de la cybercriminalité jusqu'à présent en 2024, la nature à volume élevé des messages et l'utilisation du ransomware comme charge utile de première étape sont notables.& nbsp; La chaîne d'attaque nécessite l'interaction de l'utilisateur et démarre lorsqu'un utilisateur final exécute l'exécutable compressé dans le fichier zip joint.Le binaire .exe initiera un appel de réseau à l'infrastructure de botnet Phorphiex.En cas de succès, l'échantillon Black Lockbit est téléchargé et fait exploser sur le système final de l'utilisateur \\ où il présente un comportement de vol de données et saisit le système, cryptant des fichiers et terminant les services.Dans une campagne antérieure, le ransomware a été directement exécuté et aucune activité de réseau n'a été observée, empêchant les détections ou les blocs de réseau. & NBSP; Note de rançon de l'échantillon noir Lockbit. & Nbsp; Attribution et NBSP; La recherche sur les menaces de preuves n'a pas attribué cette campagne à un acteur de menace connu.Phorpiex est un botnet de base conçu pour offrir des logiciels malveillants via des campagnes d'email à haut volume.Il fonctionne comme un logiciel malveillant en tant que service et a recueilli un grand portefeuille de clients d'acteurs de menace plus d'une décennie de fonctionnement (des versions antérieures ont été observées pour la première fois dans le paysage des menaces vers 2011).Depuis 2018, le botnet a été observé pour effectuer des activités d'exfiltration de données et de livraison de ransomwares.Malgré les efforts de perturbation au fil des ans, le botnet persiste. & Nbsp; & nbsp; ProofPoint a observé un groupe d'activités utilisant le même alias «Jenny Green» avec des leurres liés à «votre document» livrant des logiciels malveillants Phorpiex dans les campagnes de messagerie depuis au moins janvier 2023. & nbsp; & nbsp; Lockbit Black (AKA Lockbit 3.0) est une version de Lockbit Ransomware qui a été officiellement publié avec des capacités améliorées par les affiliés des ransomwares en juin 2022. En septembre 2022, le constructeur de ransomware confidentiel a été divulgué via Twitter.À l'époque, plusieurs parties ont revendiqué l'attribution, mais les affiliés de Lockbit ont affirmé que le constructeur avait été divulgué par un développeur mécontent.La fuite permet à quiconque d'adopter la configuration des versions personnalisées. & Nbsp; & nbsp; Pourquoi c'est important et NBSP; Le ransomware en tant que charge utile de première étape attachée aux campagnes de menace par e-mail n'est pas quelque chose que le point de preuve a observé en volumes élevé de | Ransomware Malware Threat | ★★★ | ||

| 2024-05-13 01:00:30 | MALWORED DISTRIBUTÉE MATÉRIAUX liés à la violation du droit d'auteur (bête ransomware, Vidar Infostealer) Malware Distributed as Copyright Violation-Related Materials (Beast Ransomware, Vidar Infostealer) (lien direct) |

Ahnlab Security Intelligence Center (ASEC) couvrait continuellement un malware déguisé en avertissements de violation en droit d'auteur et curricuMoyens de distribution de ransomwares et d'infostateurs.La distribution d'une nouvelle souche de logiciels malveillants a été identifiée sur la base d'un avertissement de violation du droit d'auteur récent, et il sera couvert ici.1. Présentation du contenu de l'e-mail reste largement inchangé, mais un changement dans la méthode de livraison de logiciels malveillants a été confirmé.Auparavant, des fichiers compressés avec les mots de passe définis ont été joints aux e-mails, ...

AhnLab SEcurity Intelligence Center (ASEC) has been continuously covering malware disguised as copyright violation warnings and resumes as a means of distributing ransomware and Infostealers. The distribution of a new malware strain has been identified based on a recent copyright infringement warning, and it will be covered here. 1. Overview The content of the email remains largely unchanged, but a change in the method of delivering malware has been confirmed. Previously, compressed files with passwords set were attached to emails,... |

Ransomware Malware | ★★★ | ||

| 2024-05-10 20:24:00 | Les pirates nord-coréens déploient de nouveaux logiciels malveillants de Golang \\ 'durian \\' contre les entreprises cryptographiques North Korean Hackers Deploy New Golang Malware \\'Durian\\' Against Crypto Firms (lien direct) |

L'acteur de menace nord-coréen suivi comme Kimsuky a été observé pour déployer un logiciel malveillant auparavant sans papiers surnommé Golang surnommé & nbsp; Durian & NBSP; dans le cadre de cyberattaques fortement ciblées destinées aux entreprises sud-coréennes.

"Durian possède une fonctionnalité complète de porte dérobée, permettant l'exécution de commandes délivrées, de téléchargements de fichiers supplémentaires et d'exfiltration de fichiers", Kaspersky &

The North Korean threat actor tracked as Kimsuky has been observed deploying a previously undocumented Golang-based malware dubbed Durian as part of highly-targeted cyber attacks aimed at South Korean cryptocurrency firms. "Durian boasts comprehensive backdoor functionality, enabling the execution of delivered commands, additional file downloads and exfiltration of files," Kaspersky& |

Malware Threat | ★★★ | ||

| 2024-05-10 16:50:08 | Socgholish attaque les entreprises via de fausses mises à jour du navigateur SocGholish Attacks Enterprises Via Fake Browser Updates (lien direct) |

## Instantané

Socgholish (également connu sous le nom de FakeUpdates), un logiciel malveillant connu pour sa furtivité et la complexité de ses mécanismes de livraison, cible les entreprises avec des invites de mise à jour de navigateur trompeuse.

## Description

Comme indiqué par Esesentire, des sites Web légitimes compromis servent de vecteur d'infection, où le code JavaScript malveillant est injecté pour inciter les utilisateurs à télécharger des mises à jour du navigateur.Les fichiers téléchargés contiennent des logiciels malveillants SocGholish, en lançant le processus d'infection lors de l'exécution.

Le script utilise diverses techniques pour éviter la détection et échapper à l'analyse.Tout d'abord, il vérifie si le navigateur est contrôlé par des outils d'automatisation et termine l'exécution s'il est détecté.Par la suite, il examine si la fenêtre du navigateur a subi une manipulation importante pour déterminer si l'environnement est surveillé.De plus, il inspecte des cookies WordPress spécifiques pour arrêter d'autres actions si l'utilisateur est connecté à un site WordPress.Si aucune de ces conditions ne s'applique, il établit un écouteur d'événements de mouvement de souris, déclenchant le chargement du script uniquement après l'interaction de l'utilisateur, susceptible de contourner les mécanismes de détection ciblant l'activité malveillante lors du chargement de la page.

Après le compromis initial, les attaquants se sont engagés dans l'activité pratique des panneaux et des techniques de vie pour extraire les mots de passe stockés des navigateurs, décrypter et effectuer une reconnaissance.Notamment, les attaquants ont également inséré des balises Web dans les signatures par e-mail et les partages de réseau pour tracer les relations commerciales.Esesentire affirme que cela peut être un effort pour cibler les organisations d'intérêt connexes.

## Détections

** Microsoft Defender Antivirus **

Microsoft Defender Antivirus détecte les composants de la menace comme le malware suivant:

- [Comportement: win32 / socgolsh] (https://www.microsoft.com/en-us/wdsi/therets/malware-encycopedia-dercription?name=behavior:win32/socgolsh.sB & menaceid = -2147152249)

- [Trojan: JS / FakeUpdate] (https://www.microsoft.com/en-us/wdsi/therets/malware-encycopedia-dercription?name=trojan:js/fakeupdate.c& threattid=-2147150555)

- [Trojandownloader: JS / Socgholish] (https://www.microsoft.com/en-us/wdsi/Threats/Malware-Cycopedia-DEscription? Name = Trojandownloader: JS / SocGholish! MSR & menaceID = -2147135220)

## Les références

[SocGholish vise les pairs des victimes] (https://www.esentire.com/blog/socgholish-sets-sights-on-victim-peers).ESENTRE (consulté le 05-10-2024)

[Socgholish attaque les entreprises via de fausses mises à jour du navigateur] (https://gbhackers.com/socgholish-attacks-fake-browser/).GBHACKERS (consulté le 05-10-2024)

## Snapshot SocGholish (also known as FakeUpdates), a malware known for its stealth and the intricacy of its delivery mechanisms, is targeting enterprises with deceptive browser update prompts. ## Description As reported by eSentire, compromised legitimate websites serve as the infection vector, where malicious JavaScript code is injected to prompt users to download browser updates. The downloaded files contain SocGholish malware, initiating the infection process upon execution. The script employs various techniques to avoid detection and evade analysis. First, it checks if the browser is being controlled by automation tools and terminates execution if detected. Subsequently, it scrutinizes if the browser window has undergone significant manipulation to determine if the environment is being monitored. Additionally, it inspects for specific WordPress cookies to halt further actions if the user is logged into a WordPress site. If none of these conditions apply, it establishes a mouse movement event listener, tr |

Malware Tool Threat | ★★★ | ||

| 2024-05-10 15:51:00 | Les applications Android malveillantes posent comme Google, Instagram, WhatsApp, réparties via Shumshing Malicious Android Apps Pose as Google, Instagram, WhatsApp, Spread via Smishing (lien direct) |

Les applications Android malveillantes se faisant passer pour Google, Instagram, Snapchat, WhatsApp et X (anciennement Twitter) ont été observées pour voler des informations d'identification des utilisateurs à des appareils compromis.

"Ce logiciel malveillant utilise des icônes d'applications Android célèbres pour induire les utilisateurs en erreur et inciter les victimes à l'installation de l'application malveillante sur leurs appareils", a déclaré l'équipe de recherche sur les menaces de la capture de capture de Sonicwall & nbsp; a déclaré & nbsp; dans un rapport récent.

Le

Malicious Android apps masquerading as Google, Instagram, Snapchat, WhatsApp, and X (formerly Twitter) have been observed to steal users\' credentials from compromised devices. "This malware uses famous Android app icons to mislead users and trick victims into installing the malicious app on their devices," the SonicWall Capture Labs threat research team said in a recent report. The |

Malware Threat Mobile | ★★★ | ||

| 2024-05-09 20:50:00 | APT28 soutenu par le Kremlin cible les institutions polonaises dans une campagne de logiciels malveillants à grande échelle Kremlin-Backed APT28 Targets Polish Institutions in Large-Scale Malware Campaign (lien direct) |

Les institutions gouvernementales polonaises ont été ciblées dans le cadre d'une campagne de logiciels malveillants à grande échelle orchestrée par un acteur de l'État-nation lié à la Russie appelée & NBSP; APT28.

"La campagne a envoyé des e-mails avec du contenu destiné à susciter l'intérêt du destinataire et à le persuader de cliquer sur le lien", l'équipe d'intervention d'urgence de l'ordinateur, le cert Polska, & nbsp; a dit & nbsp; dans un bulletin du mercredi.

Cliquez sur le lien

Polish government institutions have been targeted as part of a large-scale malware campaign orchestrated by a Russia-linked nation-state actor called APT28. "The campaign sent emails with content intended to arouse the recipient\'s interest and persuade him to click on the link," the computer emergency response team, CERT Polska, said in a Wednesday bulletin. Clicking on the link |

Malware | APT 28 | ★★★ | |

| 2024-05-09 16:44:05 | The Darkgate Menace: Tireing AutoHotKey et tenter d'échapper à SmartScreen The DarkGate Menace: Leveraging Autohotkey & Attempt to Evade Smartscreen (lien direct) |

## Instantané Des chercheurs de McAfee Labs ont découvert une nouvelle chaîne d'infection associée aux logiciels malveillants de Darkgate. Voir la rédaction de Microsoft \\ sur Darkgate Malware [ici] (https://sip.security.microsoft.com/intel-profiles/52fa311203e55e65b161aa012eba65621f91be7c43bacaaad126192697e6b648). ## Description Darkgate est un cheval de Troie (RAT) à l'accès à distance, commercialisé comme une offre de logiciels malveillants en tant que service (MAAS) sur un forum de cybercriminalité en russe depuis au moins 2018. Le logiciel malveillant possède un éventail de fonctionnalités, telles que l'injection de processus, les fichiersTéléchargez et exécution, vol de données, exécution de la commande shell, capacités de keylogging, entre autres.Darkgate intègre de nombreuses tactiques d'évasion pour contourner la détection, notamment CIrcuvent Microsoft Defender SmartScreen ([CVE-2023-36025] (https://sip.security.microsoft.com/intel-profiles/cve-2023-36025)), Probandant Microsoft T To Libérez par la suite un correctif pour aborder cette vulnérabilité. McAffee Labs a découvert une nouvelle chaîne d'infection associée à Darkgate qui a deux vecteurs initiaux distincts qui transportent une coquille et une charge utile Darkgate identiques.Le premier vecteur provient d'un fichier HTML, tandis que le second commence par un fichier XLS.Lors de l'interaction avec l'un ou l'autre de ces fichiers, un fichier VBScript est exécuté.Exploitant CVE-2023-36025, les attaquants échappent aux invites de protection à écran intelligent à l'aide d'un fichier de raccourci Windows (.url) incorporant un fichier de script dans le cadre de la charge utile malveillante.Le fichier VBScript abandonne un fichier à un emplacement spécifié, conduisant à une séquence de commandes qui télécharge et exécutent finalement du contenu malveillant, y compris un fichier exécutable compilé de Delphi constituant la charge utile finale de Darkgate.Cette charge utile s'engage dans l'activité réseau sur un site C2 à des fins d'exfiltration, tout en maintenant la persistance via un fichier .lnk abandonné dans le dossier de démarrage, garantissant l'exécution des fichiers AutoHotKey et Shellcode pour une activité malveillante continue. ## Analyse Microsoft Parmi les groupes d'activités de menace, les chercheurs que Microsoft ont observé le déploiement de Darkgate figurent [Storm-0464] (https://sip.security.microsoft.com/intel-profiles/181dce10854e61400e7d65ccee41b995bfb8a429ef8de83ad73f1f1f groupe bercriminal qui a pivoté pour commencer à distribuerDarkgate en septembre 2023 après l'opération de perturbation de Qakbot en août 2023;[Storm-1674] (https://sip.security.microsoft.com/intel-profiles/1e4aed47c8ac0f360c4786d16420dadf2fff4f3b32c217a329edb43c7859e451) ;et [Storm-1607] (https://sip.security.microsoft.com/intel-profiles/27d533252dc97a2be141e1795892f05e3ae95292f1d4bb6cae3b3d5bd6e62911) (Dev-1607), a 3 et a été observé en exploitant CVE-2023-36025 pour livrer le malware. ## Détections ** Microsoft Defender Antivirus ** Microsoft Defender Antivirus détecte les composants de la menace comme le malware suivant: - [Trojan: Win32 / Darkgate] (https://www.microsoft.com/en-us/wdsi/therets/malware-encycopedia-dercription?name=trojan:win32/darkgate) - [Trojan: win64 / darkgate] (https://www.microsoft.com/en-us/wdsi/Threats/Malware-encYClopedia-Description? Name = Trojan: Win64 / Darkgate! Mtb & menaceID = -2147076814) - [Trojan: VBS / Darkgate] (https://www.microsoft.com/en-us/wdsi/atherets/malWare-SencyClopedia-Description? Name = Trojan: VBS / Darkgate.ba! MSR & menaceID = -2147075963) - [comportement: win32 / darkgate] (https://www.microsoft.com/en-us/wdsi/thereats/malware-encycopedia-dercription?name=behavior:win32/darkgate.zy& threatId=-2147065333) ** Microsoft Defender pour le point de terminaison ** Les alertes avec le titre suivant dans le centre de sécurité peuvent indiquer une activité d | Malware Vulnerability Threat Cloud | ★★★ | ||

| 2024-05-09 16:11:06 | Mises à jour de Hijackloader HijackLoader Updates (lien direct) |

## Instantané

Des chercheurs de Zscaler ont publié un rapport sur l'évolution de Hijackloader, un chargeur de logiciels malveillants et ses nouvelles tactiques d'évasion.

## Description

Hijackloader, également connu sous le nom de chargeur IDAT, a émergé en 2023 comme un chargeur de logiciels malveillants équipé de modules polyvalents pour l'injection et l'exécution de code.Hijackloader a une architecture modulaire, un attribut qui le distingue des chargeurs typiques.

Les chercheurs de ZSCaler ont analysé une nouvelle variante Hijackloader qui présente des techniques d'évasion améliorées.Ces améliorations visent à aider à la furtivité du malware, prolongeant sa capacité à échapper à la détection.La dernière version de Hijackloader introduit des modules pour contourner Windows Defender Antivirus, Courtmvant User Compte Control (UAC), EVADER LE HOCKING API COMMENT utilisé par des outils de sécurité et utiliser des creux de processus.

Le mécanisme de livraison de Hijackloader \\ implique l'utilisation d'une image PNG, décryptée et analysée pour charger l'étape suivante de l'attaque.Hijackloader a été observé servant de mécanisme de livraison pour diverses familles de logiciels malveillants, notamment Amadey, [Lumma Stealer] (https: //sip.security.microsoft.com/intel-profiles/33933578825488511c30b0728dd3c4f8b5ca20e41c285a56f796eb39f57531ad), Racoon Stealer V2 et Remcos Rat.

## Détections

Microsoft Defender ANtivirus détecte les composants de menace comme le malware suivant:

- [Trojan: Win32 / Hijackloader] (https://www.microsoft.com/en-us/wdsi/therets/malware-encycopedia-description?name=trojan:win32/hijackloader.ahj!mtb& ;heted=-2147058662)

## Les références

[Hijackloader Mises à jour] (https://www.zscaler.com/blogs/security-research/hijackloader-updates).Zscaler (consulté en 2024-05-09)

## Snapshot Researchers at Zscaler have published a report about the evolution of HijackLoader, a malware loader, and its new evasion tactics. ## Description HijackLoader, also known as IDAT Loader, emerged in 2023 as a malware loader equipped with versatile modules for injecting and executing code. HijackLoader has modular architecture, an attribute that sets it apart from typical loaders. Zscaler researchers analyzed a new HijackLoader variant that features upgraded evasion techniques. These enhancements aim to aid in the malware\'s stealth, prolonging its ability to evade detection. The latest version of HijackLoader introduces modules to bypass Windows Defender Antivirus, circumvent User Account Control (UAC), evade inline API hooking commonly used by security tools, and utilize process hollowing. HijackLoader\'s delivery mechanism involves utilizing a PNG image, decrypted and parsed to load the subsequent stage of the attack. HijackLoader has been observed serving as a delivery mechinism for various malware families, including Amadey, [Lumma Stealer](https://sip.security.microsoft.com/intel-profiles/33933578825488511c30b0728dd3c4f8b5ca20e41c285a56f796eb39f57531ad), Racoon Stealer v2, and Remcos RAT. ## Detections Microsoft Defender Antivirus detects threat components as the following malware: - [Trojan:Win32/HijackLoader](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Trojan:Win32/HijackLoader.AHJ!MTB&threatId=-2147058662) ## References [HijackLoader Updates](https://www.zscaler.com/blogs/security-research/hijackloader-updates). Zscaler (accessed 2024-05-09) |

Malware Tool Threat | ★★★ | ||

| 2024-05-09 15:00:00 | Les logiciels malveillants de la banque mobile augmentent 32% Mobile Banking Malware Surges 32% (lien direct) |

Les victimes de l'Afghanistan, du Turkménistan et du Tadjikistan ont connu la part la plus élevée de chevaux de Troie bancaires

Afghanistan, Turkmenistan and Tajikistan victims experienced the highest share of banking Trojans |

Malware Mobile | ★★★ | ||

| 2024-05-09 13:00:21 | Avril 2024 \\'s le plus recherché des logiciels malveillants: surtension dans les attaques AndroxGH0st et la baisse de Lockbit3 April 2024\\'s Most Wanted Malware: Surge in Androxgh0st Attacks and the Decline of LockBit3 (lien direct) |

> Les chercheurs ont récemment identifié un pic dans les attaques AndroxGH0st, un Troie qui cible les plates-formes Windows, Mac et Linux, qui l'ont vu sauter directement à la deuxième place de la liste des logiciels malveillants.Pendant ce temps, Lockbit3 reste étroitement le premier groupe de ransomwares, malgré une réduction de sa prévalence, notre dernier indice de menace mondial pour avril 2024 SAW, les chercheurs ont révélé une augmentation significative de l'utilisation des attaques AndroxGH0st, le malware étant utilisé comme un outil pour voler des informations sensibles à l'aidebotnets.Parallèlement, Lockbit3 est resté le groupe de ransomware le plus répandu en avril, malgré une baisse de 55% de son taux de détection depuis le début [& # 8230;]

>Researchers recently identified a spike in Androxgh0st attacks, a Trojan that targets Windows, Mac and Linux platforms, which saw it jump straight into second place in the top malware list. Meanwhile, LockBit3 narrowly remains the top ransomware group, despite a reduction in its prevalence Our latest Global Threat Index for April 2024 saw researchers revealed a significant increase in the use of Androxgh0st attacks, with the malware being used as a tool for stealing sensitive information using botnets. Meanwhile, LockBit3 remained the most prevalent ransomware group in April, despite a 55% drop in its rate of detection since the beginning […] |

Ransomware Malware Tool Threat | ★★★ | ||

| 2024-05-09 10:00:28 | Rapport sur les tendances de l'APT Q1 2024 APT trends report Q1 2024 (lien direct) |

Le rapport présente les développements les plus importants relatifs aux groupes APT au T1 2024, y compris les nouvelles campagnes de logiciels malveillants Dunequixote et Durian et l'activité hacktiviste.

The report features the most significant developments relating to APT groups in Q1 2024, including the new malware campaigns DuneQuixote and Durian, and hacktivist activity. |

Malware | ★★★ | ||

| 2024-05-09 07:50:58 | Dernier groupe de sécurité VIPRE Tendances de menace des e-mails expose le paysage mondial de la menace de phishing et de logiciels malveillants Latest VIPRE Security Group Email Threat Trends Research Exposes Global Phishing and Malware Threat Landscape (lien direct) |

Les dernières tendances des tendances de la menace par e-mail du groupe de sécurité vipre expose le paysage mondial de phishing et de logiciels malveillants

Les États-Unis, le Royaume-Uni, l'Irlande et le Japon émergent comme la principale source de spam;Les secteurs de la fabrication, du gouvernement et des informations sont les plus victimes;Pikabot Top Malware Family

-

rapports spéciaux

Latest VIPRE Security Group Email Threat Trends Research Exposes Global Phishing and Malware Threat Landscape The US, UK, Ireland, and Japan emerge as the main source of spam; manufacturing, government, and IT sectors are most victimised; Pikabot top malware family - Special Reports |

Spam Malware Threat | ★★★ | ||

| 2024-05-09 00:49:06 | Les pirates abusent des annonces de recherche Google pour livrer des logiciels malveillants pleins de MSI Hackers Abuse Google Search Ads to Deliver MSI-Packed Malware (lien direct) |

## Instantané Les chercheurs en sécurité ont identifié une nouvelle campagne dans laquelle les pirates exploitent des annonces de recherche Google pour distribuer des logiciels malveillants via des packages MSI (Microsoft Installer).Cette campagne, impliquant le chargeur de logiciels malveillants connue sous le nom de FakeBat, cible les utilisateurs sans méfiance en se faisant passer pour des téléchargements de logiciels légitimes. ## Description L'attaque commence par une annonce de recherche Google qui semble légitime, en utilisant l'adresse du site Web réel des logiciels populaires comme la notion.Cependant, l'annonce est une façade, achetée par des acteurs de la menace qui ont toujours utilisé des identités liées au Kazakhstan.Cliquez sur les redirections publicitaires vers un site d'apparence hébergé chez Notilion \ [. \] Co.Le site incite les utilisateurs à télécharger ce qui semble être un programme d'installation de logiciel standard au format MSIX, signé sous le nom apparemment crédible «Forth View Designs Ltd.» Lors de l'exécution du programme d'installation MSIX, un script PowerShell caché est activé.Les commandes PowerShell exécutées au cours de ce processus sont conçues pour contourner les mesures de sécurité locales et injecter les logiciels malveillants Zgrat directement dans les processus système, prenant efficacement le contrôle de la machine infectée.La campagne utilise un service Click Tracker pour gérer l'efficacité de l'annonce et filtrer le trafic indésirable.Cette étape implique un domaine intermédiaire qui sépare l'URL malveillante de la publicité Google, améliorant la furtivité de l'attaque.Une fois les logiciels malveillants installés, le script PowerShell atteint le serveur FakeBat C2, qui dicte les actions suivantes, y compris la livraison de la charge utile Zgrat.Cet incident met en évidence les risques en cours associés à la malvertisation et à la sophistication des cyber-menaces modernes. ## Analyse Microsoft Malvertising a fait les gros titres de l'OSINT ces derniers mois avec des nombres d'incidences et des acteurs de menace utilisant des techniques de plus en plus sophistiquées pour distribuer des logiciels malveillants et des systèmes de compromis.Microsoft a suivi les tendances à travers des incidents et des observations de malvertising récents de toute la communauté de la sécurité.Ces tendances incluent la diversification des charges utiles, l'émergence des logiciels malveillants MSIX et l'amélioration du clochard et de l'évasion. En savoir plus sur [les tendances récentes de l'osint en malvertising] (https://sip.security.microsoft.com/intel-explorer/articles/003295ff) et la tendance plus large des [acteurs de menace motivés financièrement l'installateur d'application] (https: //security.microsoft.com/intel-explorer/articles/74368091). Les groupes de cybercrimins sont probablement à l'origine de la majorité des activités de malvertisation, à en juger par un examen des rapports open-source.Dans l'économie souterraine, les forums criminels et les marchés facilitent l'échange de services et d'outils adaptés à la malvertisation.Cet écosystème rend ces tactiques accessibles et rentables pour un large éventail de cybercriminels. Les acteurs de la menace active dans ce domaine incluent les acteurs que Microsoft suit comme [Storm-0569] (https://security.microsoft.com/Thereatanalytics3/6d557f37-0952-4a05-bdc5-d40d6742fbaf/analystreport) et [Storm-1113] (HTTPS: //sip.security.microsoft.com/intel-profiles/4847b8382f24f3cd10d4cf3acdda5c59d5c48df64b042590436be6e92e1b232f). ## Détections Microsoft Defender Antivirus détecte les composants de la menace comme suitmalware: *** Fakebat / Eugenloader *** - [Trojandownloader: PowerShell / EugenLoader] (https://www.microsoft.com/en-us/wdsi/atherets/malwarE-SencyClopedia-Description? Name = Trojandownloader: PowerShell / Eugenloader.a & menaceID = -214706790) - [Trojan: Win32 / EugenlOader] | Ransomware Malware Tool Threat Prediction Cloud | ★★★ | ||

| 2024-05-08 19:42:50 | Les pirates exploitent activement les vulnérabilités d'Ivanti Pulse Secure Hackers Actively Exploiting Ivanti Pulse Secure Vulnerabilities (lien direct) |

## Instantané

Juniper Threat Labs a rapporté que les attaquants exploitent activement les vulnérabilités dans les appareils VPN Secure Ivanti Secure.

** En savoir plus sur la couverture de Microsoft \\ de [CVE-2023-46805 et CVE-2024-21887 ici.] (Https://sip.security.microsoft.com/intel-profiles/cve-2023-46805)**

## Description

Les vulnérabilités, identifiées comme CVE-2023-46805 et CVE-2024-21887, ont été exploitées pour livrer le botnet Mirai, entre autres logiciels malveillants, constituant une menace importante pour la sécurité du réseau dans le monde entier.

Le CVE-2023-46805 est un défaut de sécurité critique affectant Ivanti Connect Secure (ICS) et Ivanti Policy Secure Gateways.Cette vulnérabilité permet aux attaquants distants de contourner les mécanismes d'authentification et de gagner un accès non autorisé aux ressources restreintes.La deuxième vulnérabilité, CVE-2024-21887, est une faille d'injection de commande trouvée dans les composants Web d'Ivanti Connect Secure et Ivanti Policy Secure.Cette vulnérabilité permet aux attaquants d'envoyer des demandes spécialement conçues pour exécuter des commandes arbitraires sur l'appliance.Les attaquants ont utilisé ces vulnérabilités pour livrer des charges utiles Mirai via des scripts Shell.

Les organisations utilisant des appareils électroménagers Ivanti Pulse Secure sont invités à appliquer immédiatement les correctifs fournis et à examiner leur posture de sécurité pour se protéger contre ces vulnérabilités et futures.

## Recommandations

Au 31 janvier, 2024 Ivanti a publié des correctifs via le portail de téléchargement standard pour Ivanti Connect Secure (versions 9.1r14.4, 9.1r17.2, 9.18.3, 22.4r2.2 et 22.5r1.1) et ZTA version 22.6R1.3.Suivez le Guide [du vendeur \\ »(https://forums.ivanti.com/s/article/how-to-the-complete-upgrade-guide) pour passer à une version corrigée.

## Les références