What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-04-08 20:07:00 | La société de PC taïwanaise MSI est victime de l'attaque des ransomwares Taiwanese PC Company MSI Falls Victim to Ransomware Attack (lien direct) |

La société de PC taïwanaise MSI (abréviation de Micro-Star International) a officiellement confirmé qu'elle était victime d'une cyberattaque contre ses systèmes.

La société a déclaré qu'elle avait "rapidement" lancé des mesures de réponse aux incidents et de récupération après avoir détecté des "anomalies du réseau".Il a également déclaré qu'il avait alerté les agences d'application de la loi de la question.

Cela dit, MSI n'a révélé aucun détail sur le moment où l'attaque a eu lieu

Taiwanese PC company MSI (short for Micro-Star International) officially confirmed it was the victim of a cyber attack on its systems. The company said it "promptly" initiated incident response and recovery measures after detecting "network anomalies." It also said it alerted law enforcement agencies of the matter. That said, MSI did not disclose any specifics about when the attack took place |

Ransomware | ★★★ | ||

| 2023-04-08 12:49:00 | Des pirates basés en Iran ont surpris en train de mener des attaques destructrices sous une forme de ransomware Iran-Based Hackers Caught Carrying Out Destructive Attacks Under Ransomware Guise (lien direct) |

Le groupe iranien de l'État-nation connu sous le nom de Muddywater a été observé pour effectuer des attaques destructrices contre des environnements hybrides sous le couvert d'une opération de ransomware.

Cela \\ est selon les nouvelles conclusions de l'équipe Microsoft Threat Intelligence, qui a découvert l'acteur de menace ciblant à la fois sur site et les infrastructures cloud

The Iranian nation-state group known as MuddyWater has been observed carrying out destructive attacks on hybrid environments under the guise of a ransomware operation. That\'s according to new findings from the Microsoft Threat Intelligence team, which discovered the threat actor targeting both on-premises and cloud infrastructures in partnership with another emerging activity cluster dubbed |

Ransomware Threat Cloud | ★★★ | ||

| 2023-04-07 21:50:14 | MSI confirme la cyberattaque après une nouvelle demande du groupe de ransomwares MSI Confirms Cyberattack After Fresh Demand From Ransomware Group (lien direct) |

MSI (abréviation de Micro-Star International), un fournisseur de PC taïwanais, a révélé aujourd'hui que son réseau avait été compromis dans une cyberattaque en réponse aux affirmations d'une attaque de ransomware.Le groupe de ransomware de message d'argent aurait violé certains des systèmes de MSI plus tôt cette semaine et volé des données qui seront publiées en ligne la semaine prochaine si l'entreprise [& # 8230;]

MSI (short for Micro-Star International), a Taiwanese PC vendor, revealed today that its network had been compromised in a cyberattack in response to claims of a ransomware attack. The Money Message ransomware group allegedly breached some of MSI’s systems earlier this week and stole data that will be released online next week if the business […] |

Ransomware | ★★★ | ||

| 2023-04-07 19:32:00 | Officiels de Tasmanie: 16 000 documents étudiants divulgués par le groupe de ransomwares CLOP Tasmania officials: 16,000 student documents leaked by Clop ransomware group (lien direct) |

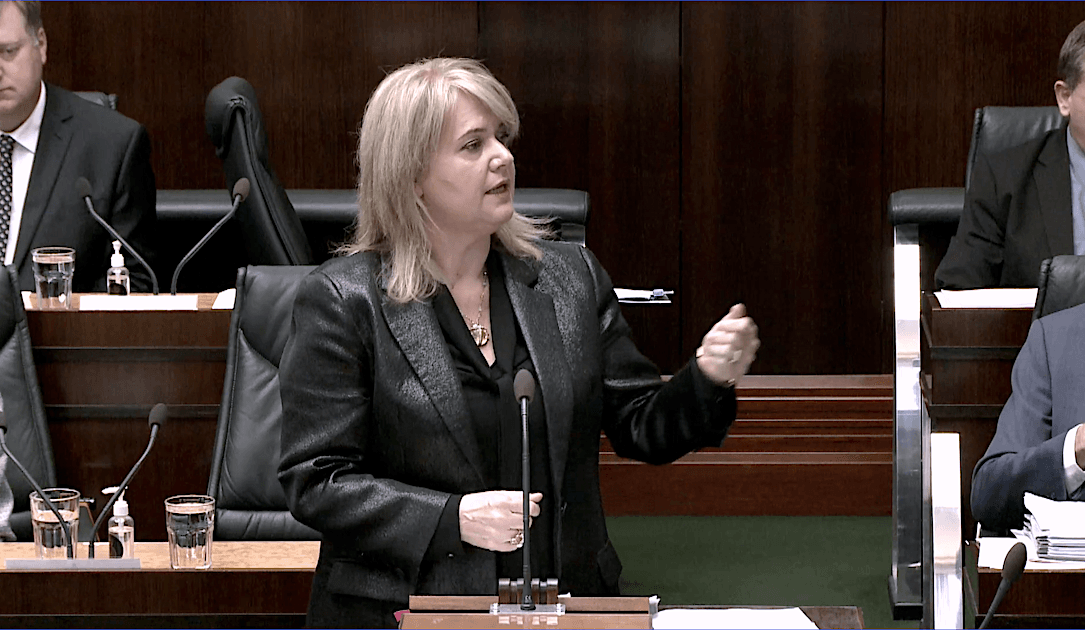

Les représentants du gouvernement en Tasmanie ont confirmé vendredi que plus de 16 000 documents sensibles avaient été divulgués par le groupe de ransomware CLOP à la suite d'un incident de vol de données il y a deux semaines.Vendredi, lors d'une conférence de presse, le ministre des Sciences et de la Technologie Madeleine Ogilvie [a déclaré aux journalistes] (https://pulsehobart.com.au/news/hackers-release-personal-data-from-tasmanian-government-data-breach/)que les informations publiées comprennent des factures financières, des déclarations et des informations relatives à

Les représentants du gouvernement en Tasmanie ont confirmé vendredi que plus de 16 000 documents sensibles avaient été divulgués par le groupe de ransomware CLOP à la suite d'un incident de vol de données il y a deux semaines.Vendredi, lors d'une conférence de presse, le ministre des Sciences et de la Technologie Madeleine Ogilvie [a déclaré aux journalistes] (https://pulsehobart.com.au/news/hackers-release-personal-data-from-tasmanian-government-data-breach/)que les informations publiées comprennent des factures financières, des déclarations et des informations relatives à

Government officials in Tasmania confirmed on Friday that more than 16,000 sensitive documents were leaked by the Clop ransomware group following a data theft incident two weeks ago. During a press conference on Friday, Minister for Science and Technology Madeleine Ogilvie [told reporters](https://pulsehobart.com.au/news/hackers-release-personal-data-from-tasmanian-government-data-breach/) that the information released includes financial invoices, statements and information relating to

Government officials in Tasmania confirmed on Friday that more than 16,000 sensitive documents were leaked by the Clop ransomware group following a data theft incident two weeks ago. During a press conference on Friday, Minister for Science and Technology Madeleine Ogilvie [told reporters](https://pulsehobart.com.au/news/hackers-release-personal-data-from-tasmanian-government-data-breach/) that the information released includes financial invoices, statements and information relating to |

Ransomware Conference | ★★★ | ||

| 2023-04-07 17:59:00 | Le géant du matériel MSI confirme la cyberattaque après la demande du groupe de nouveaux ransomwares Hardware giant MSI confirms cyberattack after new ransomware group issues demand (lien direct) |

Micro-Star International (MSI), fabricant de quincailleurs taïwanais, a confirmé vendredi qu'il était victime d'une cyberattaque à la suite de rapports selon lesquels un nouveau groupe de ransomware avait ciblé la société.Dans sa déclaration, MSI n'a pas précisé quand l'attaque s'est produite, mais a déclaré que l'incident avait été signalé aux organismes d'application de la loi «rapidement» et que des mesures de récupération avaient été prises.

Micro-Star International (MSI), fabricant de quincailleurs taïwanais, a confirmé vendredi qu'il était victime d'une cyberattaque à la suite de rapports selon lesquels un nouveau groupe de ransomware avait ciblé la société.Dans sa déclaration, MSI n'a pas précisé quand l'attaque s'est produite, mais a déclaré que l'incident avait été signalé aux organismes d'application de la loi «rapidement» et que des mesures de récupération avaient été prises.

Taiwanese hardware maker Micro-Star International (MSI) confirmed Friday that it was the victim of a cyberattack following reports that said a new ransomware group targeted the company. In its statement, MSI did not specify when the attack occurred but said the incident was reported to law enforcement agencies “promptly” and recovery measures have been initiated.

Taiwanese hardware maker Micro-Star International (MSI) confirmed Friday that it was the victim of a cyberattack following reports that said a new ransomware group targeted the company. In its statement, MSI did not specify when the attack occurred but said the incident was reported to law enforcement agencies “promptly” and recovery measures have been initiated. |

Ransomware | ★★★ | ||

| 2023-04-07 17:30:00 | Microsoft, Fortra & Health-ISAC s'associe pour éliminer les outils de frappe de cobalt illicites Microsoft, Fortra & Health-ISAC Team Up to Remove Illicit Cobalt Strike Tools (lien direct) |

L'effort vise à perturber l'utilisation d'un logiciel de frappe de Cobalt altéré par les cybercriminels dans les ransomwares et autres attaques.

The effort aims to disrupt the use of altered Cobalt Strike software by cybercriminals in ransomware and other attacks. |

Ransomware | ★★ | ||

| 2023-04-07 16:54:00 | New Jersey county police department confirms ransomware attack (lien direct) |

The police department in Camden County, New Jersey confirmed that it was hit with a ransomware attack last month and is still investigating the incident. A spokesperson for the department - which serves the county\'s 523,000 residents - told Recorded Future News that the ransomware attack took place on March 13. Camden County borders Philadelphia

The police department in Camden County, New Jersey confirmed that it was hit with a ransomware attack last month and is still investigating the incident. A spokesperson for the department - which serves the county\'s 523,000 residents - told Recorded Future News that the ransomware attack took place on March 13. Camden County borders Philadelphia

The police department in Camden County, New Jersey confirmed that it was hit with a ransomware attack last month and is still investigating the incident. A spokesperson for the department - which serves the county\'s 523,000 residents - told Recorded Future News that the ransomware attack took place on March 13. Camden County borders Philadelphia

The police department in Camden County, New Jersey confirmed that it was hit with a ransomware attack last month and is still investigating the incident. A spokesperson for the department - which serves the county\'s 523,000 residents - told Recorded Future News that the ransomware attack took place on March 13. Camden County borders Philadelphia |

Ransomware | ★★ | ||

| 2023-04-07 12:39:44 | MSI confirme la violation de la sécurité à la suite de réclamations d'attaque de ransomware MSI confirms security breach following ransomware attack claims (lien direct) |

Suite aux rapports d'une attaque de ransomware, le fournisseur de PC taïwanais MSI (abréviation de Micro-Star International) a confirmé aujourd'hui que son réseau avait été violé dans une cyberattaque.[...]

Following reports of a ransomware attack, Taiwanese PC vendor MSI (short for Micro-Star International) confirmed today that its network was breached in a cyberattack. [...] |

Ransomware | ★★ | ||

| 2023-04-06 12:11:03 | MEDUSA Ransomware revendique une attaque contre l'université ouverte de Chypre Medusa ransomware claims attack on Open University of Cyprus (lien direct) |

Le gang de ransomware Medusa a revendiqué une cyberattaque à l'Université ouverte de Chypre (OUC), qui a provoqué de graves perturbations des opérations de l'organisation.[...]

The Medusa ransomware gang has claimed a cyberattack on the Open University of Cyprus (OUC), which caused severe disruptions of the organization\'s operations. [...] |

Ransomware | ★★★ | ||

| 2023-04-06 11:15:48 | Voici Rorschach, le ransomware le plus redoutable et le plus rapide du monde (lien direct) |  Un mystérieux nouveau ransomware vise les entreprises. Redoutablement efficace, il chiffre toutes les données d'un ordinateur en un temps record… Un mystérieux nouveau ransomware vise les entreprises. Redoutablement efficace, il chiffre toutes les données d'un ordinateur en un temps record… |

Ransomware | ★★★ | ||

| 2023-04-06 08:30:00 | Le bureau des casiers judiciaires britannique est paralysé par "Cyber Incident" UK Criminal Records Office Crippled by "Cyber Incident" (lien direct) |

Ransomware soupçonné car les applications de visa sont touchées

Ransomware suspected as visa applications are hit |

Ransomware | ★★ | ||

| 2023-04-06 00:01:50 | ASEC Weekly Malware Statistics (27 mars 2023 & # 8211; 2 avril 2023) ASEC Weekly Malware Statistics (March 27th, 2023 – April 2nd, 2023) (lien direct) |

Ahnlab Security Emergency Response Center (ASEC) utilise le système d'analyse automatique ASEC Rapit pour catégoriser et répondre à connumalware.Ce poste répertorie les statistiques hebdomadaires collectées du 27 mars 2023 (lundi) au 2 avril 2023 (dimanche).Pour la catégorie principale, la porte dérobée a été classée avec 54,9%, suivie d'un téléchargeur avec 22,9%, d'infostaler avec 20,6%, de ransomwares avec 1,3% et de co -minner avec 0,3%.Top 1 & # 8211;Redline Redline s'est classée en première place avec 47,4%.Le malware vole diverses informations telles que les navigateurs Web, ...

AhnLab Security Emergency response Center (ASEC) uses the ASEC automatic analysis system RAPIT to categorize and respond to known malware. This post will list weekly statistics collected from March 27th, 2023 (Monday) to April 2nd, 2023 (Sunday). For the main category, backdoor ranked top with 54.9%, followed by downloader with 22.9%, Infostealer with 20.6%, ransomware with 1.3%, and CoinMiner with 0.3%. Top 1 – RedLine RedLine ranked first place with 47.4%. The malware steals various information such as web browsers,... |

Ransomware Malware | ★★ | ||

| 2023-04-05 17:19:00 | Protégez votre entreprise: la prévention des ransomwares facilitée Protect Your Company: Ransomware Prevention Made Easy (lien direct) |

Chaque année, des centaines de millions d'attaques de logiciels malveillants se produisent dans le monde entier, et chaque année, les entreprises traitent de l'impact des virus, des vers, des keyloggers et des ransomwares.Le malware est une menace pernicieuse et le plus grand moteur des entreprises pour rechercher des solutions de cybersécurité.

Naturellement, les entreprises veulent trouver des produits qui arrêteront les logiciels malveillants sur ses pistes, et ils recherchent donc des solutions pour ce faire.

Every year hundreds of millions of malware attacks occur worldwide, and every year businesses deal with the impact of viruses, worms, keyloggers, and ransomware. Malware is a pernicious threat and the biggest driver for businesses to look for cybersecurity solutions. Naturally, businesses want to find products that will stop malware in its tracks, and so they search for solutions to do that. |

Ransomware Malware Threat | ★★ | ||

| 2023-04-05 15:00:00 | Le site de fuite de ransomware de Clop montre une activité accrue Clop Ransomware Leak Site Shows Increased Activity (lien direct) |

Type: Blogs Le site de fuite des ransomwares CLOP montre une activité accrue La surtension est probablement due à l'exploitation présumée de Gold Tahoe \\ d'une vulnérabilité zéro jour dans Fortra Goanywhere Mft. Découvrez comment les chercheurs SecureWorks CTU étudient une augmentation du nombre de victimes publiées sur le site de fuite de ransomware de Clop.

Type: BlogsClop Ransomware Leak Site Shows Increased ActivityThe surge is likely due to GOLD TAHOE\'s alleged exploitation of a zero-day vulnerability in Fortra GoAnywhere MFT.Learn how Secureworks CTU researchers are investigating an increase in the number of victims posted on the Clop ransomware leak site. |

Ransomware Vulnerability | ★★ | ||

| 2023-04-04 21:04:49 | La police capture le marché de la genèse, plus grand lieu de fraude en ligne Police Capture Genesis Market, Biggest Venue For Online Fraud (lien direct) |

L'un des sites criminels en ligne les plus importants, Genesis Market, a été retiré mardi dans une enquête dirigée par le FBI impliquant plus d'une douzaine de partenaires internationaux.Genesis a été lié à des millions de cyber-incidents basés sur le monde entier, de la fraude aux attaques de ransomwares.Genesis a été un guichet unique pour les voleurs, vendant des références volées et [& # 8230;]

One of the most important online criminal sites, Genesis Market, was taken down on Tuesday in an FBI-led investigation involving more than a dozen international partners. Genesis has been connected to millions of financially driven cyber incidents worldwide, from fraud to ransomware attacks. Genesis served as a one-stop shop for thieves, selling stolen credentials and […] |

Ransomware | ★★ | ||

| 2023-04-04 18:46:00 | Rorschach Ransomware émerge: les experts mettent en garde contre les stratégies d'évasion avancées Rorschach Ransomware Emerges: Experts Warn of Advanced Evasion Strategies (lien direct) |

Les chercheurs en cybersécurité ont éliminé les enveloppes d'une souche de ransomware précédemment sans papiers appelée Rorschach qui est à la fois sophistiquée et rapide.

"Ce qui fait que Rorschach se démarque des autres souches de ransomware, c'est son haut niveau de personnalisation et ses fonctionnalités techniquement uniques qui n'ont jamais été vues auparavant dans les ransomwares", a déclaré Check Point Research dans un nouveau rapport."En fait, Rorschach en est un

Cybersecurity researchers have taken the wraps off a previously undocumented ransomware strain called Rorschach that\'s both sophisticated and fast. "What makes Rorschach stand out from other ransomware strains is its high level of customization and its technically unique features that have not been seen before in ransomware," Check Point Research said in a new report. "In fact, Rorschach is one |

Ransomware | ★★★ | ||

| 2023-04-04 18:32:25 | Mystérieux \\ 'Rorschach \\' Ransomware double les vitesses de chiffrement connues Mysterious \\'Rorschach\\' Ransomware Doubles Known Encryption Speeds (lien direct) |

Le malware est l'une des Ransomwares les plus sophistiquées jamais vues dans la nature et marque un bond en avant pour la cybercriminalité.

The malware is one of the most sophisticated ransomwares ever seen in the wild, and marks a leap ahead for cybercrime. |

Ransomware Malware | ★★ | ||

| 2023-04-04 18:09:00 | Les experts mettent en garde contre le ransomware \\ 'Rorschach \\' Experts warn of fast-encrypting \\'Rorschach\\' ransomware (lien direct) |

Une nouvelle souche de ransomware a alarmé des chercheurs en cybersécurité, qui le décrivent comme un mélange des Ransomwares les plus efficaces actuellement utilisés.Les chercheurs de la société israélienne de cybersécurité Check Point ont qualifié le nouveau ransomware de «Rorschach» et a déclaré que leur équipe de réponse aux incidents l'avait découvert tout en enquêtant sur une attaque impliquant une entreprise basée aux États-Unis.Sergey Shykevich, Group de renseignement sur les menaces

Une nouvelle souche de ransomware a alarmé des chercheurs en cybersécurité, qui le décrivent comme un mélange des Ransomwares les plus efficaces actuellement utilisés.Les chercheurs de la société israélienne de cybersécurité Check Point ont qualifié le nouveau ransomware de «Rorschach» et a déclaré que leur équipe de réponse aux incidents l'avait découvert tout en enquêtant sur une attaque impliquant une entreprise basée aux États-Unis.Sergey Shykevich, Group de renseignement sur les menaces

A new ransomware strain has alarmed cybersecurity researchers, who describe it as a mash-up of the most effective ransomwares currently in use. Researchers at Israeli cybersecurity firm Check Point called the new ransomware “Rorschach” and said their incident response team discovered it while investigating an attack involving a U.S.-based company. Sergey Shykevich, threat intelligence group

A new ransomware strain has alarmed cybersecurity researchers, who describe it as a mash-up of the most effective ransomwares currently in use. Researchers at Israeli cybersecurity firm Check Point called the new ransomware “Rorschach” and said their incident response team discovered it while investigating an attack involving a U.S.-based company. Sergey Shykevich, threat intelligence group |

Ransomware Threat | ★★★ | ||

| 2023-04-04 16:00:00 | NOUVEAU RORSCHWAGE "RORSCHACH" via un produit commercial New "Rorschach" Ransomware Spread Via Commercial Product (lien direct) |

La souche ransomware utilise un composant signé de l'outil de service de vidage Palo Alto Cortex XDR

The ransomware strain uses a signed component of the Palo Alto Cortex XDR Dump Service Tool |

Ransomware Tool | ★★ | ||

| 2023-04-04 13:50:02 | Scareware d'un groupe de ransomwares bidon Scareware From a Phony Ransomware Group (lien direct) |

|

Ransomware | ★★ | ||

| 2023-04-04 13:00:00 | CyberheistNews Vol 13 # 14 [Eyes sur le prix] Comment les inconvénients croissants ont tenté un courteur par e-mail de 36 millions de vendeurs CyberheistNews Vol 13 #14 [Eyes on the Prize] How Crafty Cons Attempted a 36 Million Vendor Email Heist (lien direct) |

CyberheistNews Vol 13 #14 | April 4th, 2023

[Eyes on the Prize] How Crafty Cons Attempted a 36 Million Vendor Email Heist

The details in this thwarted VEC attack demonstrate how the use of just a few key details can both establish credibility and indicate the entire thing is a scam.

It\'s not every day you hear about a purely social engineering-based scam taking place that is looking to run away with tens of millions of dollars. But, according to security researchers at Abnormal Security, cybercriminals are becoming brazen and are taking their shots at very large prizes.

This attack begins with a case of VEC – where a domain is impersonated. In the case of this attack, the impersonated vendor\'s domain (which had a .com top level domain) was replaced with a matching .cam domain (.cam domains are supposedly used for photography enthusiasts, but there\'s the now-obvious problem with it looking very much like .com to the cursory glance).

The email attaches a legitimate-looking payoff letter complete with loan details. According to Abnormal Security, nearly every aspect of the request looked legitimate. The telltale signs primarily revolved around the use of the lookalike domain, but there were other grammatical mistakes (that can easily be addressed by using an online grammar service or ChatGPT).

This attack was identified well before it caused any damage, but the social engineering tactics leveraged were nearly enough to make this attack successful. Security solutions will help stop most attacks, but for those that make it past scanners, your users need to play a role in spotting and stopping BEC, VEC and phishing attacks themselves – something taught through security awareness training combined with frequent simulated phishing and other social engineering tests.

Blog post with screenshots and links:https://blog.knowbe4.com/36-mil-vendor-email-compromise-attack

[Live Demo] Ridiculously Easy Security Awareness Training and Phishing

Old-school awareness training does not hack it anymore. Your email filters have an average 7-10% failure rate; you need a strong human firewall as your last line of defense.

Join us TOMORROW, Wednesday, April 5, @ 2:00 PM (ET), for a live demo of how KnowBe4 i

CyberheistNews Vol 13 #14 | April 4th, 2023

[Eyes on the Prize] How Crafty Cons Attempted a 36 Million Vendor Email Heist

The details in this thwarted VEC attack demonstrate how the use of just a few key details can both establish credibility and indicate the entire thing is a scam.

It\'s not every day you hear about a purely social engineering-based scam taking place that is looking to run away with tens of millions of dollars. But, according to security researchers at Abnormal Security, cybercriminals are becoming brazen and are taking their shots at very large prizes.

This attack begins with a case of VEC – where a domain is impersonated. In the case of this attack, the impersonated vendor\'s domain (which had a .com top level domain) was replaced with a matching .cam domain (.cam domains are supposedly used for photography enthusiasts, but there\'s the now-obvious problem with it looking very much like .com to the cursory glance).

The email attaches a legitimate-looking payoff letter complete with loan details. According to Abnormal Security, nearly every aspect of the request looked legitimate. The telltale signs primarily revolved around the use of the lookalike domain, but there were other grammatical mistakes (that can easily be addressed by using an online grammar service or ChatGPT).

This attack was identified well before it caused any damage, but the social engineering tactics leveraged were nearly enough to make this attack successful. Security solutions will help stop most attacks, but for those that make it past scanners, your users need to play a role in spotting and stopping BEC, VEC and phishing attacks themselves – something taught through security awareness training combined with frequent simulated phishing and other social engineering tests.

Blog post with screenshots and links:https://blog.knowbe4.com/36-mil-vendor-email-compromise-attack

[Live Demo] Ridiculously Easy Security Awareness Training and Phishing

Old-school awareness training does not hack it anymore. Your email filters have an average 7-10% failure rate; you need a strong human firewall as your last line of defense.

Join us TOMORROW, Wednesday, April 5, @ 2:00 PM (ET), for a live demo of how KnowBe4 i |

Ransomware Malware Hack Threat | ChatGPT ChatGPT APT 43 | ★★ | |

| 2023-04-04 12:00:30 | Concevoir des exercices de table qui contrecarrent les attaques Designing Tabletop Exercises That Actually Thwart Attacks (lien direct) |

Vous êtes-vous déjà demandé comment ils conçoivent des exercices d'équipe bleue?Une simulation de ransomwares et de cyber nords montre les meilleures pratiques.

Have you ever wondered how they design blue team exercises? One ransomware and cyber extortion simulation demonstrates the best practices. |

Ransomware | ★★ | ||

| 2023-04-04 09:00:00 | Les chercheurs de menace dissérent l'anatomie d'une attaque royale de ransomware Threat researchers dissect anatomy of a Royal ransomware attack (lien direct) |

Pas de details / No more details | Ransomware Threat | ★★★ | ||

| 2023-04-03 23:02:34 | Rorschach & # 8211;Un nouveau ransomware sophistiqué et rapide Rorschach – A New Sophisticated and Fast Ransomware (lien direct) |

> Introduction des résultats clés Tout en répondant à une affaire de ransomware contre une entreprise basée aux États-Unis, le CPIRT a récemment rencontré une souche de ransomware unique déployée à l'aide d'un composant signé d'un produit de sécurité commerciale.Contrairement à d'autres cas de ransomware, l'acteur de menace ne s'est caché derrière aucun alias et ne semble avoir aucune affiliation à aucun des [& # 8230;]

>Key Findings Introduction While responding to a ransomware case against a US-based company, the CPIRT recently came across a unique ransomware strain deployed using a signed component of a commercial security product. Unlike other ransomware cases, the threat actor did not hide behind any alias and appears to have no affiliation to any of the […] |

Ransomware Threat | ★★★ | ||

| 2023-04-03 22:39:09 | Que vous disent les coups d'encre?Les chercheurs de point de contrôle dévoilent «Rorschach», auparavant invisible et le plus rapide jamais ransomware What do the inkblots tell you? Check Point Researchers Unveil “Rorschach,” previously unseen, fastest ever Ransomware (lien direct) |

> Faits saillants: Check Point Research (RCR) et l'équipe de réponse aux incidents de point de contrôle (CPIRT) ont détecté une souche de ransomware auparavant anonyme, désormais surnommée «Rorschach», déployée contre une société américaine.Homage personnalisable avec des fonctionnalités techniquement uniques auparavant invisibles dans les ransomwares, Rorschach est l'un des ransomwares les plus rapides jamais observés.Le ransomware a été déployé à l'aide de DLL à chargement latéral de Cortex XDR de Palo Alto Network \\, un produit de sécurité commercial signé, dans une méthode de chargement non couramment utilisée pour charger des ransomwares.Les informations ont été correctement divulguées aux réseaux Palo Alto.& # 160;Tout le monde voit quelque chose de différent & # 160;Vérifier la recherche sur les points (RCR) est toujours sur le plan de la nouvelle et émergente [& # 8230;]

>Highlights: Check Point Research (CPR) and Check Point Incident Response Team (CPIRT) detected a previously unnamed ransomware strain, now dubbed “Rorschach,” deployed against a US-based company. Highly customizable with technically unique features previously unseen in ransomware, Rorschach is one of the fastest ransomware ever observed. The ransomware was deployed using DLL side-loading of Palo Alto Network\'s Cortex XDR, a signed commercial security product, in a loading method not commonly used to load ransomware. The information was properly disclosed to Palo Alto Networks. Everyone sees something different Check Point Research (CPR) is always on guard for new and emerging […] |

Ransomware | ★★★ | ||

| 2023-04-03 17:46:18 | Pierre-Fran & Ccedil; Ois Guglielmi, Rubrik: La préparation des cyberattaques reste essentielle pour que les CISO adoptent une bonne posture face aux cyberattaques Pierre-François Guglielmi, Rubrik: Preparing for cyberattacks remains essential for CISOs to adopt a good posture in the face of cyberattacks (lien direct) |

À la FIC 2023, Rubrik présentera ces nouvelles fonctionnalités, telles que Rubrik Zero Labs, sa nouvelle entité de recherche en cybersécurité et son équipe spécialisée appelée l'équipe de réponse Ransomware (RRT).Pour Pierre-Fran & Ccedil; Ois Guglielmi, Field CTO EMEA de Rubrik, se préparant pour les cyberattaques et sa partie technique reste essentielle pour que les CISO adoptent une bonne posture face aux cyberattaques.

-

Entretiens

At FIC 2023, Rubrik will present these new features, such as Rubrik Zero Labs, its new cybersecurity research entity and its specialized team called the Ransomware Response Team (RRT). For Pierre-François Guglielmi, Field CTO EMEA of Rubrik, preparing for cyberattacks and its technical part remains essential for CISOs to adopt a good posture in the face of cyberattacks. - Interviews |

Ransomware | ★★ | ||

| 2023-04-03 17:43:37 | Pierre-François Guglielmi, Rubrik : La préparation aux cyberattaques reste indispensable pour que les RSSI adoptent une bonne posture face aux cyberattaques (lien direct) | A l'occasion du FIC 2023, Rubrik présentera ces nouveautés comme entre autre Rubrik Zero Labs, sa nouvelle entité de recherche en cybersécurité ou encore son équipe spécialisée appelée la Ransomware Response Team (RRT). Pour Pierre-François Guglielmi, Field CTO EMEA de Rubrik, la préparation aux cyberattaques et sa partie technique reste indispensable pour que les RSSI adoptent une bonne posture face aux cyberattaques. - Interviews / FIC 2023 | Ransomware | ★★ | ||

| 2023-04-03 09:00:00 | ALPHV Ransomware Affiliate cible les installations de sauvegarde vulnérables pour obtenir un accès initial ALPHV Ransomware Affiliate Targets Vulnerable Backup Installations to Gain Initial Access (lien direct) |

Mandiant a observé un nouvel ALPHV (aka BlackCat Ransomware) Ransomware Affiliate, suivi sous le nom de UNC4466, Target exposé publiquement Veritas Backup ExecInstallations, vulnérables aux CVE-2021-27876, CVE-2021-27877 et CVE-2021-27878, pour l'accès initial aux environnements victimes.Un service commercial de numérisation Internet a identifié plus de 8 500 installations d'instances Veritas Backup Exec qui sont actuellement exposées à Internet, dont certaines peuvent toujours être non corrigées et vulnérables.Les intrusions alphv précédentes étudiées par Mandiant sont principalement originaires des informations d'identification volées suggérant un passage à

Mandiant has observed a new ALPHV (aka BlackCat ransomware) ransomware affiliate, tracked as UNC4466, target publicly exposed Veritas Backup Exec installations, vulnerable to CVE-2021-27876, CVE-2021-27877 and CVE-2021-27878, for initial access to victim environments. A commercial Internet scanning service identified over 8,500 installations of Veritas Backup Exec instances that are currently exposed to the internet, some of which may still be unpatched and vulnerable. Previous ALPHV intrusions investigated by Mandiant primarily originated from stolen credentials suggesting a shift to |

Ransomware | ★★★ | ||

| 2023-04-03 08:39:45 | Gangs de ransomware notoires sur l'attaque Spree Notorious Ransomware Gangs on Attack Spree (lien direct) |

Propulsé par DarkMirror ™ dans le résumé du Web Dark de la semaine précédente, nous avons parlé de ...

Powered by DarkMirror™ In the dark web summary of the previous week, we talked about... |

Ransomware | ★★ | ||

| 2023-04-02 13:36:12 | Nouveau message d'argent Ransomware exige des rançons d'un million de dollars New Money Message ransomware demands million dollar ransoms (lien direct) |

Un nouveau gang de ransomwares nommé \\ 'Message de l'argent \' est apparu, ciblant les victimes dans le monde entier et exigeant des rançons à un million de dollars pour ne pas divulguer de données et libérer un décrypteur.[...]

A new ransomware gang named \'Money Message\' has appeared, targeting victims worldwide and demanding million-dollar ransoms not to leak data and release a decryptor. [...] |

Ransomware | ★★★ | ||

| 2023-04-01 11:59:04 | Les fausses gangs de ransomware ciblent les organisations américaines avec des menaces de fuite de données vides [Fake ransomware gang targets U.S. orgs with empty data leak threats] (lien direct) | Les faux extorqueurs sont des effractions sur les violations de données et les incidents de ransomwares, menaçant les entreprises américaines de publication ou de vente de données prétendument volées à moins qu'elles ne soient payées.[...]

Fake extortionists are piggybacking on data breaches and ransomware incidents, threatening U.S. companies with publishing or selling allegedly stolen data unless they get paid. [...] |

Ransomware | ★★ | ||

| 2023-04-01 06:39:00 | Dish giflé avec plusieurs poursuites après une cyberattaque ransomware [DISH slapped with multiple lawsuits after ransomware cyber attack] (lien direct) | Dish Network a été giflé avec de multiples recours collectifs après avoir subi un incident de ransomware qui était derrière la "panne de réseau" de plusieurs jours de la société.Les actions en justice visent à récupérer les pertes confrontées à des investisseurs à vaisselle qui ont été affectés par ce qui a été surnommé une «fraude en matière de valeurs mobilières».[...]

Dish Network has been slapped with multiple class action lawsuits after it suffered a ransomware incident that was behind the company\'s multi-day "network outage." The legal actions aim to recover losses faced by DISH investors who were adversely affected by what has been dubbed a "securities fraud." [...] |

Ransomware | ★★★ | ||

| 2023-03-31 17:50:00 | Lewis & Clark College Cyberattack revendiqué par un gang ransomware notoire [Lewis & Clark College cyberattack claimed by notorious ransomware gang] (lien direct) |

Une cyberattaque sur Lewis & Clark College annoncée plus tôt ce mois-ci a été revendiquée par un gang de ransomware impliqué dans plusieurs attaques contre les écoles et collèges de la maternelle à la 12e année au cours de la dernière année.Vendredi, le groupe de cybercrimes vice de la Société a pris le crédit de l'attaque, affichant des échantillons de passeports ainsi que des documents qui comprenaient la sécurité sociale

Une cyberattaque sur Lewis & Clark College annoncée plus tôt ce mois-ci a été revendiquée par un gang de ransomware impliqué dans plusieurs attaques contre les écoles et collèges de la maternelle à la 12e année au cours de la dernière année.Vendredi, le groupe de cybercrimes vice de la Société a pris le crédit de l'attaque, affichant des échantillons de passeports ainsi que des documents qui comprenaient la sécurité sociale

A cyberattack on Lewis & Clark College announced earlier this month has been claimed by a ransomware gang implicated in several attacks on K-12 schools and colleges over the last year. The Vice Society cybercrime group took credit for the attack on Friday, posting samples of passports as well as documents that included Social Security

A cyberattack on Lewis & Clark College announced earlier this month has been claimed by a ransomware gang implicated in several attacks on K-12 schools and colleges over the last year. The Vice Society cybercrime group took credit for the attack on Friday, posting samples of passports as well as documents that included Social Security |

Ransomware | ★★★ | ||

| 2023-03-30 16:31:16 | Conseils uniques experts: Journée mondiale de la sauvegarde 2023 [Expert Unique Advice: World Backup Day 2023] (lien direct) | Au lieu de la Journée mondiale de la sauvegarde, demain, des experts de Barracuda et de la Delinea, offrent leurs conseils uniques, y compris la façon dont les données de sauvegarde font désormais partie intégrante d'une attaque de ransomware, et plus encore.Charlie Smith, ingénieur des solutions de consultants chez Barracuda, a déclaré que «la découverte, la désactivation ou la suppression des données de sauvegarde fait désormais partie intégrante d'une attaque de ransomware.Si votre plan de sauvegarde a des lacunes de sécurité, les attaquants les trouveront et les exploiteront.

-

opinion

In lieu of World Backup Day tomorrow, experts at Barracuda and Delinea, offer their unique advice, including how backup data is now an integral part of a ransomware attack, and more. Charlie Smith, Consultant Solutions Engineer at Barracuda, says “Discovering, disabling, or deleting backup data is now an integral part of a ransomware attack. If your backup plan has any security gaps, attackers will find and exploit them. - Opinion |

Ransomware | ★★★ | ||

| 2023-03-30 13:51:00 | Ransomware Roundup & # 8211;Power Dark et Ransomware PayMe100USD [Ransomware Roundup – Dark Power and PayMe100USD Ransomware] (lien direct) | Dans cette semaine, le ransomware de cette semaine, Fortiguard Labs couvre le ransomware Dark Power et PayMe100USD ainsi que des recommandations de protection.Apprendre encore plus.

In this week\'s Ransomware Roundup, FortiGuard Labs covers the Dark Power and PayME100USD ransomware along with protection recommendations. Learn more. |

Ransomware | ★★ | ||

| 2023-03-30 13:37:28 | Vous pensez que les gangs de ransomware ont gagné \\ 'ne prospérer pas cette année?Discutez à nouveau, disent les experts [Think ransomware gangs won\\'t thrive this year? Think again, experts say] (lien direct) | Pas de details / No more details | Ransomware | ★★ | ||

| 2023-03-30 12:53:18 | Les États-Unis donnent au Costa Rica 25 millions de dollars pour l'éradication des ransomwares continues [US Gives Costa Rica $25M For Eradication Of Conti Ransomware] (lien direct) | Les États-Unis fournissent 25 millions de dollars au Costa Rica pour l'éradication des ransomwares continues.Pour aider la nation à se remettre d'une attaque de ransomware dévastatrice qui a rendu de nombreuses agences cruciales inopérantes l'année dernière, le gouvernement américain remet 25 millions de dollars au gouvernement du Costa Rica.En mai 2022, le gang de ransomwares continu est gravement endommagé [& # 8230;]

The US provides $25 million to Costa Rica for the eradication of Conti ransomware. To aid the nation in recovering from a devastating ransomware attack that rendered numerous crucial agencies inoperable last year, the US government is handing the government of Costa Rica $25 million. In May 2022, the now-defunct Conti ransomware gang seriously damaged […] |

Ransomware | ★★ | ||

| 2023-03-30 11:00:10 | Top vulnérabilités en 2023 et comment les bloquer [Top Vulnerabilities in 2023 and How to Block Them] (lien direct) | > par Mor Ahuvia, directeur du marketing de produit avant que les cyberattaquants puissent mener des campagnes de logiciels malveillants ou de ransomwares réussies, ils doivent accéder à leurs environnements cibles.En 2022, la moitié de l'équipe de réponse aux incidents de point de contrôle, les cas de 8217;Au moment où les activités malveillantes ransomwares, les e-mails ou les e-mails forgés, les logiciels malveillants & # 8230;

>By Mor Ahuvia, Product Marketing Manager Before cyber attackers can wage successful malware or ransomware campaigns, they have to gain access to their target environments. In 2022, half of the Check Point Incident Response Team’s cases resulted from attackers gaining access by exploiting known vulnerabilities. By the time malicious activities-ransomware, spoofed or forged emails, malware… |

Ransomware Malware | ★★★ | ||

| 2023-03-30 04:08:53 | ASEC Weekly Malware Statistics (20 mars 2023 & # 8211; 26 mars 2023) [ASEC Weekly Malware Statistics (March 20th, 2023 – March 26th, 2023)] (lien direct) | Ahnlab Security Response Center (ASEC) utilise le système d'analyse automatique ASEC Rapit pour catégoriser et répondre aux logiciels malveillants connus.Ce message répertorie les statistiques hebdomadaires collectées du 20 mars 2023 (lundi) au 26 mars 2023 (dimanche).Pour la catégorie principale, la porte dérobée a été classée avec 41,7%, suivie d'un téléchargeur avec 31,9%, d'infostaler avec 24,7%, de ransomware avec 1,1%, de soutien avec 0,3% et de COINMINER avec 0,3%.Top 1 & # 8211; & # 160;Redline Redline s'est classée en première place avec 35,6%.Le malware vole diverses informations telles que ...

AhnLab Security response Center (ASEC) uses the ASEC automatic analysis system RAPIT to categorize and respond to known malware. This post will list weekly statistics collected from March 20th, 2023 (Monday) to March 26th, 2023 (Sunday). For the main category, backdoor ranked top with 41.7%, followed by downloader with 31.9%, Infostealer with 24.7%, ransomware with 1.1%, backing with 0.3%, and CoinMiner with 0.3%. Top 1 – Redline RedLine ranked first place with 35.6%. The malware steals various information such as... |

Ransomware Malware | ★★ | ||

| 2023-03-30 00:00:00 | Anti-blanchiment de l'argent - contre-financement des ransomwares Anti-Money Laundering - Countering Ransomware Financing (lien direct) |

Pas de details / No more details | Ransomware | ★★ | ||

| 2023-03-29 23:30:00 | Les États-Unis engagent 25 millions de dollars au Costa Rica pour une récupération des ransomwares continues [US commits $25 million to Costa Rica for Conti ransomware recovery] (lien direct) |

Le gouvernement américain envoie 25 millions de dollars au gouvernement du Costa Rica pour aider le pays à se remettre d'une attaque de ransomware dévastatrice l'année dernière qui a paralysé plusieurs agences clés.En mai 2022, le président nouvellement élu du Costa Rica \\, Rodrigo Chaves, a déclaré [État d'urgence] (https://therecord.media/costa-ricas-new-president-declares-state-of-egency-fter-conti-Ransomware-Attack) après le [groupe de ransomwares continut] (https://therecord.media/son-of-conti) a gravement endommagé le ministère

Le gouvernement américain envoie 25 millions de dollars au gouvernement du Costa Rica pour aider le pays à se remettre d'une attaque de ransomware dévastatrice l'année dernière qui a paralysé plusieurs agences clés.En mai 2022, le président nouvellement élu du Costa Rica \\, Rodrigo Chaves, a déclaré [État d'urgence] (https://therecord.media/costa-ricas-new-president-declares-state-of-egency-fter-conti-Ransomware-Attack) après le [groupe de ransomwares continut] (https://therecord.media/son-of-conti) a gravement endommagé le ministère

The U.S. government is sending $25 million to the government of Costa Rica to help the country recover from a devastating ransomware attack last year that crippled several key agencies. In May 2022, Costa Rica\'s newly elected president Rodrigo Chaves declared a [state of emergency](https://therecord.media/costa-ricas-new-president-declares-state-of-emergency-after-conti-ransomware-attack) after the now-defunct [Conti ransomware group](https://therecord.media/son-of-conti) severely damaged the Ministry

The U.S. government is sending $25 million to the government of Costa Rica to help the country recover from a devastating ransomware attack last year that crippled several key agencies. In May 2022, Costa Rica\'s newly elected president Rodrigo Chaves declared a [state of emergency](https://therecord.media/costa-ricas-new-president-declares-state-of-emergency-after-conti-ransomware-attack) after the now-defunct [Conti ransomware group](https://therecord.media/son-of-conti) severely damaged the Ministry |

Ransomware | ★★ | ||

| 2023-03-29 20:05:00 | Le géant pharmaceutique indien met en garde contre la perte de revenus, le litige après une attaque de ransomware [Indian pharmaceutical giant warns of revenue loss, litigation after ransomware attack] (lien direct) |

La plus grande entreprise pharmaceutique en Inde a confirmé une attaque de ransomware dans ses documents réglementaires cette semaine, expliquant que l'incident impliquait le vol de données de l'entreprise et d'informations personnelles.Sun Pharmaceuticals & # 8211;la quatrième plus grande entreprise de pharmaceutique générique spécialisée au monde & # 8211;a déclaré dans les documents déposés auprès de la bourse de Bombay, les efforts pour contenir et

La plus grande entreprise pharmaceutique en Inde a confirmé une attaque de ransomware dans ses documents réglementaires cette semaine, expliquant que l'incident impliquait le vol de données de l'entreprise et d'informations personnelles.Sun Pharmaceuticals & # 8211;la quatrième plus grande entreprise de pharmaceutique générique spécialisée au monde & # 8211;a déclaré dans les documents déposés auprès de la bourse de Bombay, les efforts pour contenir et

The largest pharmaceutical company in India confirmed a ransomware attack in its regulatory filings this week, explaining that the incident involved the theft of company data and personal information. Sun Pharmaceuticals – the fourth-largest specialty generic pharmaceutical company in the world – said in filings with the Bombay Stock Exchange that efforts to contain and

The largest pharmaceutical company in India confirmed a ransomware attack in its regulatory filings this week, explaining that the incident involved the theft of company data and personal information. Sun Pharmaceuticals – the fourth-largest specialty generic pharmaceutical company in the world – said in filings with the Bombay Stock Exchange that efforts to contain and |

Ransomware | ★★ | ||

| 2023-03-29 17:47:00 | Données volées au bureau du shérif de Floride divulguées par Lockbit Ransomware Group [Data stolen from Florida sheriff\\'s office leaked by LockBit ransomware group] (lien direct) |

Le groupe Ransomware Lockbit a divulgué des données qu'il a volées au bureau du shérif du comté de Washington dans le nord-est de la Floride.Le dossier n'a pas vu les données volées, mais les experts en cybersécurité ont déclaré qu'il comprenait des mandats et des informations sur les employés.Le comté de Washington compte plus de 25 000 habitants et est à environ 45 minutes de Panama City, en Floride.Un porte-parole

Le groupe Ransomware Lockbit a divulgué des données qu'il a volées au bureau du shérif du comté de Washington dans le nord-est de la Floride.Le dossier n'a pas vu les données volées, mais les experts en cybersécurité ont déclaré qu'il comprenait des mandats et des informations sur les employés.Le comté de Washington compte plus de 25 000 habitants et est à environ 45 minutes de Panama City, en Floride.Un porte-parole

The LockBit ransomware group has leaked data it stole from Washington County Sheriff\'s Office in northeastern Florida. The Record did not view the stolen data but cybersecurity experts said it included warrants and information on employees. Washington County has more than 25,000 residents and is about 45 minutes away from Panama City, Florida. A spokesperson

The LockBit ransomware group has leaked data it stole from Washington County Sheriff\'s Office in northeastern Florida. The Record did not view the stolen data but cybersecurity experts said it included warrants and information on employees. Washington County has more than 25,000 residents and is about 45 minutes away from Panama City, Florida. A spokesperson |

Ransomware | ★★★ | ||

| 2023-03-29 16:00:00 | Le groupe de ransomware de Clop exploite Goanywhere Mft Flaw [Clop Ransomware Group Exploits GoAnywhere MFT Flaw] (lien direct) | La vulnérabilité a un score CVSS de 7,2 et a été exploité contre plusieurs sociétés aux États-Unis

The vulnerability has a CVSS score of 7.2 and was exploited against several companies in the US |

Ransomware Vulnerability | ★★ | ||

| 2023-03-29 14:29:03 | Rapport de ransomware de Barracuda [Barracuda Ransomware Report] (lien direct) | 38% des organisations frappées par des ransomwares en 2022 étaient des victimes répétées: Barracuda Networks, Inc., un partenaire de confiance et le principal fournisseur de solutions de sécurité en cloud-d'abord, a publié aujourd'hui son rapport sur les informations sur Ransomware 2023, qui montre que 73% des organisations interrogées en 2023Le rapport étant frappé avec au moins une attaque de ransomware réussie en 2022 - et 38% disent [& # 8230;]

38% of organisations hit with ransomware in 2022 were repeat victims Highlights: Barracuda Networks, Inc., a trusted partner and leading provider of cloud-first security solutions, today published its 2023 Ransomware Insights report, which shows that 73% of the organisations surveyed report being hit with at least one successful ransomware attack in 2022 - and 38% say […] |

Ransomware Guideline | ★★ | ||

| 2023-03-29 12:33:03 | Seules 40 % des entreprises françaises interrogées ont établi un plan de réponse aux attaques de ransomware (lien direct) | Seules 40 % des entreprises françaises interrogées ont établi un plan de réponse aux attaques de ransomware Dans la nouvelle enquête de Palo Alto Networks, 56 % des PDG français conviennent[1] que la cybersécurité représente un risque plus important pour leur organisation que l'incertitude économique. Près de 27 %, soit trois sur dix, seraient ainsi prêts à payer la rançon en échange d'une récupération des systèmes. 43 % des PDG français n'ont pas dressé un bilan exhaustif de leurs pertes financières en cas de cyberattaque réussie. - Investigations | Ransomware | ★★ | ||

| 2023-03-29 00:00:00 | Le dernier rapport trimestriel du Threat Lab de WatchGuard révèle une augmentation des ransomwares sur les endpoints et une diminution des malwares détectés sur le réseau. (lien direct) | Paris, le 29 Mars 2023 – WatchGuard® Technologies, leader mondial de la cybersécurité unifiée, a publié aujourd\'hui les conclusions de son dernier rapport sur la sécurité d\'Internet, détaillant les principales tendances en matière de malwares et de menaces pour la sécurité des réseaux et des endpoints analysées par les chercheurs du Threat Lab de WatchGuard au quatrième trimestre 2022. Alors que les principales conclusions ont montré une diminution des logiciels malveillants détectés sur le réseau, les ransomwares sur les endpoints ont quant à eux augmenté significativement de 627%. Les logiciels malveillants associés aux campagnes de phishing sont devenus une menace persistante. Malgré une baisse globale des logiciels malveillants, une analyse plus poussée des chercheurs du Threat Lab de WatchGuard s\'appuyant sur les Firebox qui déchiffrent le trafic HTTPS (TLS/SSL) a révélé une incidence plus élevée des logiciels malveillants, ce qui indique que leur activité s\'est déplacée vers le trafic chiffré. Dans la mesure où seulement 20 % des Firebox qui fournissent des données pour ce rapport ont activé le déchiffrement, le constat prouve que la grande majorité des logiciels malveillants ne sont pas détectés. L\'activité des logiciels malveillants chiffrés est un thème récurrent dans les récents rapports de Threat Lab. " Une tendance constante et préoccupante dans nos données et nos recherches montre que le chiffrement ou, plus précisément, l\'absence de déchiffrement au niveau du réseau, ne révèle pas l\'image complète des tendances des attaques par les logiciels malveillants ", a déclaré Corey Nachreiner, Chief Security Officer chez WatchGuard. " Il est essentiel que les professionnels de la sécurité activent l\'inspection HTTPS pour s\'assurer que ces menaces sont identifiées et traitées avant qu\'elles ne fassent des dégâts. " Parmi les autres résultats clés du rapport sur la sécurité Internet du quatrième trimestre 2022, on peut citer : Les détections de ransomware sur les endpoints ont augmenté de 627%. Ce pic souligne la nécessité de mettre en place des défenses contre les ransomwares, telles que des contrôles de sécurité modernes pour une prévention proactive, ainsi que de bons plans de reprise après incident et de continuité des activités qui incluent la sauvegarde. 93 % des logiciels malveillants se cachent derrière le chiffrement. Les recherches du Threat Lab continuent d\'indiquer que la plupart des logiciels malveillants se cachent dans le chiffrement SSL/TLS utilisé par les sites web sécurisés. Ce quatrième trimestre confirme cette tendance avec une augmentation de 82 % à 93 %. Les professionnels de la sécurité qui n\'inspectent pas ce trafic passent probablement à côté de la plupart des logiciels malveillants et font peser une plus grande responsabilité sur la sécurité des endpoints pour les détecter. Les détections de logiciels malveillants qui ciblent les réseaux ont chuté d\'environ 9,2 % d\'un trimestre à l\'autre au cours du quatrième trimestre. Cette évolution s\'inscrit dans le prolongement d\'une baisse générale des détections de logiciels malveillants au cours des deux derniers trimestres. Toutefois, comme nous l\'avons mentionné, les logiciels malveillants sont en hausse si l\'on tient compte du trafic Web chiffré. L\'équipe du Threat Lab | Ransomware Malware Threat | ★★ | ||

| 2023-03-28 19:16:00 | Ransomware Group prend le crédit pour l'attaque de février contre la ville de Modesto [Ransomware group takes credit for February attack on city of Modesto] (lien direct) |

Une attaque de ransomware contre la ville de Modesto a été revendiquée par une opération de cybercriminalité de longue date plus d'un mois après que le gouvernement local a confirmé qu'il avait été attaqué.Le groupe Snatch a pris le crédit de l'incident, mais n'a pas dit combien de données avaient été prises ou lorsqu'elle serait publiée.L'annonce vient comme

Une attaque de ransomware contre la ville de Modesto a été revendiquée par une opération de cybercriminalité de longue date plus d'un mois après que le gouvernement local a confirmé qu'il avait été attaqué.Le groupe Snatch a pris le crédit de l'incident, mais n'a pas dit combien de données avaient été prises ou lorsqu'elle serait publiée.L'annonce vient comme

A ransomware attack on the city of Modesto has been claimed by a long-running cybercrime operation more than one month after the local government confirmed it was attacked. The Snatch group took credit for the incident, but did not say how much data was taken or when it would be released. The announcement comes as

A ransomware attack on the city of Modesto has been claimed by a long-running cybercrime operation more than one month after the local government confirmed it was attacked. The Snatch group took credit for the incident, but did not say how much data was taken or when it would be released. The announcement comes as |

Ransomware | ★★ | ||

| 2023-03-28 17:38:00 | Les changements de logiciels malveillants icedid se concentrent de la fraude bancaire à la livraison des ransomwares [IcedID Malware Shifts Focus from Banking Fraud to Ransomware Delivery] (lien direct) | Des acteurs de menaces multiples ont été observés à l'aide de deux nouvelles variantes du malware icedid à l'état sauvage avec des fonctionnalités plus limitées qui suppriment les fonctionnalités liées à la fraude bancaire en ligne.

Icedide, également connu sous le nom de Bokbot, a commencé comme un Troie bancaire en 2017. Il est également capable de livrer des logiciels malveillants supplémentaires, y compris des ransomwares.

"La version glacée bien connue se compose d'un chargeur initial

Multiple threat actors have been observed using two new variants of the IcedID malware in the wild with more limited functionality that removes functionality related to online banking fraud. IcedID, also known as BokBot, started off as a banking trojan in 2017. It\'s also capable of delivering additional malware, including ransomware. "The well-known IcedID version consists of an initial loader |

Ransomware Malware Threat | ★★★ | ||

| 2023-03-28 13:00:00 | Cyberheistnews Vol 13 # 13 [Oeil Overner] Comment déjouer les attaques de phishing basées sur l'IA sournoises [CyberheistNews Vol 13 #13 [Eye Opener] How to Outsmart Sneaky AI-Based Phishing Attacks] (lien direct) |

CyberheistNews Vol 13 #13 | March 28th, 2023

[Eye Opener] How to Outsmart Sneaky AI-Based Phishing Attacks

Users need to adapt to an evolving threat landscape in which attackers can use AI tools like ChatGPT to craft extremely convincing phishing emails, according to Matthew Tyson at CSO.

"A leader tasked with cybersecurity can get ahead of the game by understanding where we are in the story of machine learning (ML) as a hacking tool," Tyson writes. "At present, the most important area of relevance around AI for cybersecurity is content generation.

"This is where machine learning is making its greatest strides and it dovetails nicely for hackers with vectors such as phishing and malicious chatbots. The capacity to craft compelling, well-formed text is in the hands of anyone with access to ChatGPT, and that\'s basically anyone with an internet connection."

Tyson quotes Conal Gallagher, CIO and CISO at Flexera, as saying that since attackers can now write grammatically correct phishing emails, users will need to pay attention to the circumstances of the emails.

"Looking for bad grammar and incorrect spelling is a thing of the past - even pre-ChatGPT phishing emails have been getting more sophisticated," Gallagher said. "We must ask: \'Is the email expected? Is the from address legit? Is the email enticing you to click on a link?\' Security awareness training still has a place to play here."

Tyson explains that technical defenses have become very effective, so attackers focus on targeting humans to bypass these measures.

"Email and other elements of software infrastructure offer built-in fundamental security that largely guarantees we are not in danger until we ourselves take action," Tyson writes. "This is where we can install a tripwire in our mindsets: we should be hyper aware of what it is we are acting upon when we act upon it.

"Not until an employee sends a reply, runs an attachment, or fills in a form is sensitive information at risk. The first ring of defense in our mentality should be: \'Is the content I\'m looking at legit, not just based on its internal aspects, but given the entire context?\' The second ring of defense in our mentality then has to be, \'Wait! I\'m being asked to do something here.\'"

New-school security awareness training with simulated phishing tests enables your employees to recognize increasingly sophisticated phishing attacks and builds a strong security culture.

Remember: Culture eats strategy for breakfast and is always top-down.

Blog post with links:https://blog.knowbe4.com/identifying-ai-enabled-phishing

CyberheistNews Vol 13 #13 | March 28th, 2023

[Eye Opener] How to Outsmart Sneaky AI-Based Phishing Attacks

Users need to adapt to an evolving threat landscape in which attackers can use AI tools like ChatGPT to craft extremely convincing phishing emails, according to Matthew Tyson at CSO.

"A leader tasked with cybersecurity can get ahead of the game by understanding where we are in the story of machine learning (ML) as a hacking tool," Tyson writes. "At present, the most important area of relevance around AI for cybersecurity is content generation.

"This is where machine learning is making its greatest strides and it dovetails nicely for hackers with vectors such as phishing and malicious chatbots. The capacity to craft compelling, well-formed text is in the hands of anyone with access to ChatGPT, and that\'s basically anyone with an internet connection."

Tyson quotes Conal Gallagher, CIO and CISO at Flexera, as saying that since attackers can now write grammatically correct phishing emails, users will need to pay attention to the circumstances of the emails.

"Looking for bad grammar and incorrect spelling is a thing of the past - even pre-ChatGPT phishing emails have been getting more sophisticated," Gallagher said. "We must ask: \'Is the email expected? Is the from address legit? Is the email enticing you to click on a link?\' Security awareness training still has a place to play here."

Tyson explains that technical defenses have become very effective, so attackers focus on targeting humans to bypass these measures.

"Email and other elements of software infrastructure offer built-in fundamental security that largely guarantees we are not in danger until we ourselves take action," Tyson writes. "This is where we can install a tripwire in our mindsets: we should be hyper aware of what it is we are acting upon when we act upon it.

"Not until an employee sends a reply, runs an attachment, or fills in a form is sensitive information at risk. The first ring of defense in our mentality should be: \'Is the content I\'m looking at legit, not just based on its internal aspects, but given the entire context?\' The second ring of defense in our mentality then has to be, \'Wait! I\'m being asked to do something here.\'"

New-school security awareness training with simulated phishing tests enables your employees to recognize increasingly sophisticated phishing attacks and builds a strong security culture.

Remember: Culture eats strategy for breakfast and is always top-down.

Blog post with links:https://blog.knowbe4.com/identifying-ai-enabled-phishing

|

Ransomware Malware Hack Tool Threat Guideline | ChatGPT ChatGPT | ★★★ |

To see everything:

Our RSS (filtrered)