What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-12-05 10:30:00 | Méfiez-vous de la nageoire prédatrice (Tech): les requins de prêt utilisent les applications Android pour atteindre de nouvelles profondeurs Beware of predatory fin(tech): Loan sharks use Android apps to reach new depths (lien direct) |

Les chercheurs de l'ESET décrivent la croissance des applications de prêt trompeuses pour Android et les techniques qu'ils utilisent pour contourner Google Play

ESET researchers describe the growth of deceptive loan apps for Android and techniques they use to circumvent Google Play |

Mobile | ★★★ | ||

| 2023-12-05 09:27:23 | Spyloan Android Malware sur Google Play a téléchargé 12 millions de fois SpyLoan Android malware on Google Play downloaded 12 million times (lien direct) |

Plus d'une douzaine d'applications de prêts malveillants, qui sont génériques nommées Spyloan, ont été téléchargées plus de 12 millions de fois cette année à partir de Google Play, mais le décompte est beaucoup plus important car ils sont également disponibles dans des magasins tiers et des sites Web suspects.[...]

More than a dozen malicious loan apps, which are generically named SpyLoan, have been downloaded more than 12 million times this year from Google Play but the count is much larger since they are also available on third-party stores and suspicious websites. [...] |

Malware Mobile | ★★ | ||

| 2023-12-04 14:37:38 | Les mises à jour Android de décembre corrigent le défaut RCE CRITICAL ZERO-CLIC December Android updates fix critical zero-click RCE flaw (lien direct) |

Google a annoncé aujourd'hui que les mises à jour Android Security de décembre 2023 s'attaquent à 85 vulnérabilités, y compris un bogue critique du code distant de la gravité du code à distance (RCE).[...]

Google announced today that the December 2023 Android security updates tackle 85 vulnerabilities, including a critical severity zero-click remote code execution (RCE) bug. [...] |

Vulnerability Mobile | ★★★ | ||

| 2023-12-04 12:00:00 | NCCOE 5G Cybersecurity: Connexion des points entre elle et les capacités de cybersécurité des télécoce dans les systèmes 5G NCCoE 5G Cybersecurity: Connecting the Dots Between IT and Teleco Cybersecurity Capabilities in 5G Systems (lien direct) |

5G finira par avoir un impact sur chaque industrie à partir des soins de santé financières à même agriculture et transport ... et son impact ne fait qu'augmenter avec le temps.Malgré ses avantages, il comporte des risques de confidentialité et de sécurité.Un nombre croissant de dispositifs interconnectés augmente la surface d'attaque.En outre, il existe également des vulnérabilités accrues de la chaîne d'approvisionnement et des problèmes de visibilité du réseau (les entreprises peuvent avoir des problèmes d'identification des attaques car il peut y avoir beaucoup de nouveaux trafics Web à partir d'appareils mobiles et / ou plus de sophistication en ce qui concerne les attaques).Le but de la NCCOE 5G

5G will eventually impact every single industry-from healthcare to financial to even agriculture and transportation...and its impact is only increasing over time. Despite its benefits, it comes with privacy and security risks. An increasing number of interconnected devices increases the attack surface. In addition, there are also increased supply chain vulnerabilities and network visibility issues (companies may have issues identifying attacks since there may be a lot of new web traffic from mobile devices and/or more sophistication when it comes to attacks). The goal of the NCCoE 5G |

Vulnerability Mobile | ★★ | ||

| 2023-12-04 03:36:35 | Comprendre la sécurité des paiements mobiles Understanding Mobile Payment Security (lien direct) |

Alors que la saison des achats des Fêtes entre en jeu, beaucoup sont impatients d'obtenir des rabais et des offres pour les lève-tôt, se préparant pour la saison des fêtes.La commodité et la vitesse des appareils mobiles ont conduit à un nombre croissant de personnes optant pour des paiements mobiles, qu'ils soient effectués en ligne ou via des systèmes sans contact.Les revenus mondiaux de paiement mobile devraient atteindre 12,06 billions de dollars d'ici 2027, et les utilisateurs de smartphones devraient dépasser 7,7 milliards d'ici 2028.À mesure que ces chiffres montent en flèche, l'importance de réaliser des transactions sécurisées en ligne devient de plus en plus évidente.Les paiements mobiles englobent tout ...

As the holiday shopping season kicks in, many are eager to secure early bird discounts and offers, preparing for the festive season. The convenience and speed of mobile devices has led to a growing number of individuals opting for mobile payments, whether conducted online or through contactless systems. The global mobile payment revenue is expected to reach $12.06 trillion by 2027 , and smartphone users are anticipated to surpass 7.7 billion by 2028 . As these figures soar, the importance of conducting secure transactions online becomes increasingly evident. Mobile payments encompass all... |

Mobile | ★★ | ||

| 2023-12-01 18:59:00 | Les iPhones et les Mac obtiennent des correctifs pour deux vulnérabilités iPhones and Macs get patches for two vulnerabilities (lien direct) |

Apple a averti les clients des dernières vulnérabilités zéro-jours affectant plusieurs de ses produits, libération Une mise à jour de sécurité d'urgence jeudi.Les vulnérabilités - CVE-2023-42916 et CVE-2023-42917 - ont été découvertes par Cl & eacute; ment Lecigne du groupe d'analyse des menaces de Google et affectent l'iPhone XS et plus tard;plusieurs modèles d'iPads;et Mac exécutant MacOS Monterey, Ventura ou Sonoma.

Apple a averti les clients des dernières vulnérabilités zéro-jours affectant plusieurs de ses produits, libération Une mise à jour de sécurité d'urgence jeudi.Les vulnérabilités - CVE-2023-42916 et CVE-2023-42917 - ont été découvertes par Cl & eacute; ment Lecigne du groupe d'analyse des menaces de Google et affectent l'iPhone XS et plus tard;plusieurs modèles d'iPads;et Mac exécutant MacOS Monterey, Ventura ou Sonoma.

Apple warned customers of the latest zero-day vulnerabilities affecting several of its products, releasing an emergency security update on Thursday. The vulnerabilities - CVE-2023-42916 and CVE-2023-42917 - were discovered by Clément Lecigne of Google\'s Threat Analysis Group and affect iPhone XS and later; several models of iPads; and Macs running macOS Monterey, Ventura or Sonoma.

Apple warned customers of the latest zero-day vulnerabilities affecting several of its products, releasing an emergency security update on Thursday. The vulnerabilities - CVE-2023-42916 and CVE-2023-42917 - were discovered by Clément Lecigne of Google\'s Threat Analysis Group and affect iPhone XS and later; several models of iPads; and Macs running macOS Monterey, Ventura or Sonoma. |

Vulnerability Threat Mobile | ★★★ | ||

| 2023-12-01 18:10:00 | Nouveau Fjordphantom Android Malware cible les applications bancaires en Asie du Sud-Est New FjordPhantom Android Malware Targets Banking Apps in Southeast Asia (lien direct) |

Les chercheurs en cybersécurité ont révélé un nouveau logiciel malveillant Android sophistiqué appelé & nbsp; fjordphantom & nbsp; qui a été observé ciblant les utilisateurs dans des pays d'Asie du Sud-Est comme l'Indonésie, la Thaïlande et le Vietnam depuis début septembre 2023.

"Spreading principalement via des services de messagerie, il combine des logiciels malveillants basés sur des applications avec l'ingénierie sociale pour frauder les clients bancaires", application mobile basée à Oslo

Cybersecurity researchers have disclosed a new sophisticated Android malware called FjordPhantom that has been observed targeting users in Southeast Asian countries like Indonesia, Thailand, and Vietnam since early September 2023. "Spreading primarily through messaging services, it combines app-based malware with social engineering to defraud banking customers," Oslo-based mobile app |

Malware Mobile | ★★ | ||

| 2023-12-01 10:00:31 | IT Menace l'évolution au troisième trimestre 2023. Statistiques mobiles IT threat evolution in Q3 2023. Mobile statistics (lien direct) |

Les statistiques sur les menaces mobiles pour le troisième trimestre 2023 incluent des données sur les logiciels malveillants, les logiciels publicitaires, les chevaux de Troie bancaires et les ransomwares pour les appareils Android.

Mobile threat statistics for Q3 2023 include data on malware, adware, banking Trojans and ransomware for Android devices. |

Ransomware Malware Threat Mobile Mobile | ★★★ | ||

| 2023-12-01 08:00:00 | Protégez votre application Android des curieux grâce à la lib ARTful (lien direct) | Ah, les amis ! Découvrez ARTful, une bibliothèque Android native pour modifier l'Android Runtime (ART) sur Android 13 et 14. Open source, elle permet de changer dynamiquement les méthodes statiques et offre une résistance à l'ingénierie inverse. Redonnez vie à vos anciens smartphones et protégez votre code. | Mobile | ★★★ | ||

| 2023-11-30 18:58:27 | Android Banking Malware Fjordphantom vole des fonds via la virtualisation Android Banking Malware FjordPhantom Steals Funds Via Virtualization (lien direct) |

> Par waqas

Jusqu'à présent, le malware Fjordphantom a fraudé les victimes d'environ 280 000 $ (et 225 000).

Ceci est un article de HackRead.com Lire le post original: Android Banking Malware Fjordphantom vole des fonds via la virtualisation

>By Waqas Thus far, the FjordPhantom malware has defrauded victims of around $280,000 (£225,000). This is a post from HackRead.com Read the original post: Android Banking Malware FjordPhantom Steals Funds Via Virtualization |

Malware Mobile Mobile | ★★ | ||

| 2023-11-30 15:40:00 | Déluge de près de 300 fausses applications inonde le secteur bancaire iranien Deluge of Nearly 300 Fake Apps Floods Iranian Banking Sector (lien direct) |

Aucun client de banque iranienne n'est à l'abri des cybercriminels à motivation financière qui exercent des applications mobiles convaincantes mais fausses.

No Iranian bank customers are safe from financially motivated cybercriminals wielding convincing but fake mobile apps. |

Mobile | ★★ | ||

| 2023-11-30 14:30:00 | Fjordphantom Android Malware cible les banques avec virtualisation FjordPhantom Android Malware Targets Banks With Virtualization (lien direct) |

Promon a déclaré qu'une attaque de fjordphantom a entraîné une perte substantielle d'environ 280 000 $

Promon said one FjordPhantom attack resulted in a substantial loss of approximately $280,000 |

Malware Mobile Mobile | ★★★ | ||

| 2023-11-30 13:17:25 | La dernière version du serveur secret de la délibération stimule la convivialité avec de nouvelles fonctionnalités The Latest Delinea Secret Server Release Boosts Usability with New Features (lien direct) |

La réduction des frottements pour les administrateurs et les utilisateurs professionnels lors de l'accès aux informations d'identification voûtées peut aider à augmenter l'adoption de la gestion de l'accès privilégié la délibération a annoncé de nouvelles fonctionnalités pour le serveur secret afin d'améliorer la convivialité et d'augmenter l'adoption du PAM entre les organisations.Ces améliorations optimisent comment les utilisateurs privilégiés interagissent avec le coffre-fort via le remplissage de mot de passe Web et le gestionnaire de connexion, tandis que les nouvelles capacités de l'application mobile de la chariot mobile réduisent les frottements et améliorent les workflows pour les utilisateurs (...)

-

revues de produits

Reduced Friction for Administrators and Business Users When Accessing Vaulted Credentials Can Help Increase Privileged Access Management Adoption Delinea announced new features for Secret Server to improve usability and increase PAM adoption across organisations. These enhancements optimise how privileged users interact with the vault through Web Password Filler and Connection Manager, while new capabilities within the Delinea Mobile app reduce friction and improve workflows for users (...) - Product Reviews |

Mobile | ★★ | ||

| 2023-11-30 09:53:00 | Des centaines d'applications Android malveillantes ciblent les utilisateurs de banque mobile iranienne Hundreds of Malicious Android Apps Target Iranian Mobile Banking Users (lien direct) |

> Zimperium a identifié plus de 200 applications Android de vol d'informations ciblant les utilisateurs des banques mobiles en Iran.

>Zimperium has identified over 200 information-stealing Android applications targeting mobile banking users in Iran. |

Mobile Mobile | ★★ | ||

| 2023-11-30 09:00:00 | Fjordphantom Android Malware utilise la virtualisation pour échapper à la détection FjordPhantom Android malware uses virtualization to evade detection (lien direct) |

Un nouveau logiciel malveillant Android nommé FjordPhantom a été découvert en utilisant la virtualisation pour exécuter du code malveillant dans un conteneur et une détection d'évasion.[...]

A new Android malware named FjordPhantom has been discovered using virtualization to run malicious code in a container and evade detection. [...] |

Malware Vulnerability Mobile Mobile | ★★★ | ||

| 2023-11-30 08:46:34 | Transformez votre iPhone en caméra professionnelle avec Blackmagic Camera (lien direct) | La Blackmagic Camera transforme votre iPhone en caméra professionnelle avec une interface et des réglages avancés. L'application offre des fonctions de monitoring, un accès au Blackmagic Cloud pour collaborer sur des projets et facilite le processus de post-production avec DaVinci Resolve. | Mobile Cloud | ★ | ||

| 2023-11-29 22:51:00 | 1KOSMOS UNIFIES LES VÉRIFICATIONS D'IDENTIT 1Kosmos Unifies Identity Verification User Journeys Across Web and Mobile Platforms (lien direct) |

La Blackmagic Camera transforme votre iPhone en caméra professionnelle avec une interface et des réglages avancés. L'application offre des fonctions de monitoring, un accès au Blackmagic Cloud pour collaborer sur des projets et facilite le processus de post-production avec DaVinci Resolve. | Mobile | ★★ | ||

| 2023-11-29 17:53:00 | Les cybercriminels étendent le ciblage des clients de la banque iranienne avec des logiciels malveillants mobiles connus Cybercriminals expand targeting of Iranian bank customers with known mobile malware (lien direct) |

Les chercheurs ont découvert plus de 200 fausses applications mobiles qui imitent les grandes banques iraniennes pour voler des informations à leurs clients.La campagne était découvert pour la première fois en juilletde cette année, mais depuis lors, les cybercriminels ont a élargi leurs capacités , selon la société de cybersécurité basée aux États-Unis Zimperium.Initialement, l'acteur de menace derrière la campagne a créé 40 personnes accueillantes

Les chercheurs ont découvert plus de 200 fausses applications mobiles qui imitent les grandes banques iraniennes pour voler des informations à leurs clients.La campagne était découvert pour la première fois en juilletde cette année, mais depuis lors, les cybercriminels ont a élargi leurs capacités , selon la société de cybersécurité basée aux États-Unis Zimperium.Initialement, l'acteur de menace derrière la campagne a créé 40 personnes accueillantes

Researchers have uncovered more than 200 fake mobile apps that mimic major Iranian banks to steal information from their customers. The campaign was first discovered in July of this year, but since then, the cybercriminals have expanded their capabilities, according to U.S.-based cybersecurity firm Zimperium. Initially, the threat actor behind the campaign created 40 credential-harvesting

Researchers have uncovered more than 200 fake mobile apps that mimic major Iranian banks to steal information from their customers. The campaign was first discovered in July of this year, but since then, the cybercriminals have expanded their capabilities, according to U.S.-based cybersecurity firm Zimperium. Initially, the threat actor behind the campaign created 40 credential-harvesting |

Malware Threat Mobile Mobile | ★★★ | ||

| 2023-11-29 15:43:00 | Plus de 200 applications malveillantes sur la boutique Android iranienne installée par des millions d'utilisateurs bancaires 200+ Malicious Apps on Iranian Android Store Installed by Millions of Banking Users (lien direct) |

Une campagne de logiciels malveillants Android ciblant les banques iraniennes a élargi ses capacités et incorporé des tactiques d'évasion supplémentaires pour voler sous le radar.

Cela \\ est selon un nouveau rapport de Zimperium, qui a découvert plus de 200 applications malveillantes associées à l'opération malveillante, l'acteur de menace a également observé des attaques de phishing contre les institutions financières ciblées.

An Android malware campaign targeting Iranian banks has expanded its capabilities and incorporated additional evasion tactics to fly under the radar. That\'s according to a new report from Zimperium, which discovered more than 200 malicious apps associated with the malicious operation, with the threat actor also observed carrying out phishing attacks against the targeted financial institutions. |

Malware Threat Mobile Mobile | ★★★ | ||

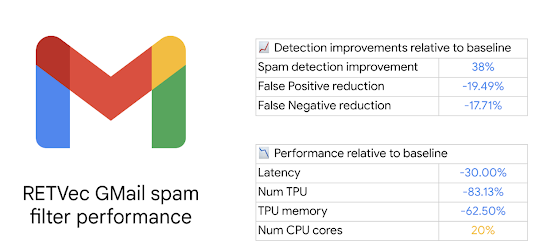

| 2023-11-29 12:00:03 | Amélioration de la résilience et de l'efficacité de la classification du texte avec RETVE Improving Text Classification Resilience and Efficiency with RETVec (lien direct) |

Elie Bursztein, Cybersecurity & AI Research Director, and Marina Zhang, Software EngineerSystems such as Gmail, YouTube and Google Play rely on text classification models to identify harmful content including phishing attacks, inappropriate comments, and scams. These types of texts are harder for machine learning models to classify because bad actors rely on adversarial text manipulations to actively attempt to evade the classifiers. For example, they will use homoglyphs, invisible characters, and keyword stuffing to bypass defenses. To help make text classifiers more robust and efficient, we\'ve developed a novel, multilingual text vectorizer called RETVec (Resilient & Efficient Text Vectorizer) that helps models achieve state-of-the-art classification performance and drastically reduces computational cost. Today, we\'re sharing how RETVec has been used to help protect Gmail inboxes.Strengthening the Gmail Spam Classifier with RETVec Figure 1. RETVec-based Gmail Spam filter improvements. Figure 1. RETVec-based Gmail Spam filter improvements. |

Spam Mobile | ★★ | ||

| 2023-11-28 23:05:04 | Prédictions 2024 de Proofpoint \\: Brace for Impact Proofpoint\\'s 2024 Predictions: Brace for Impact (lien direct) |

In the ever-evolving landscape of cybersecurity, defenders find themselves navigating yet another challenging year. Threat actors persistently refine their tactics, techniques, and procedures (TTPs), showcasing adaptability and the rapid iteration of novel and complex attack chains. At the heart of this evolution lies a crucial shift: threat actors now prioritize identity over technology. While the specifics of TTPs and the targeted technology may change, one constant remains: humans and their identities are the most targeted links in the attack chain. Recent instances of supply chain attacks exemplify this shift, illustrating how adversaries have pivoted from exploiting software vulnerabilities to targeting human vulnerabilities through social engineering and phishing. Notably, the innovative use of generative AI, especially its ability to improve phishing emails, exemplifies a shift towards manipulating human behavior rather than exploiting technological weaknesses. As we reflect on 2023, it becomes evident that cyber threat actors possess the capabilities and resources to adapt their tactics in response to increased security measures such as multi-factor authentication (MFA). Looking ahead to 2024, the trend suggests that threats will persistently revolve around humans, compelling defenders to take a different approach to breaking the attack chain. So, what\'s on the horizon? The experts at Proofpoint provide insightful predictions for the next 12 months, shedding light on what security teams might encounter and the implications of these trends. 1. Cyber Heists: Casinos are Just the Tip of the Iceberg Cyber criminals are increasingly targeting digital supply chain vendors, with a heightened focus on security and identity providers. Aggressive social engineering tactics, including phishing campaigns, are becoming more prevalent. The Scattered Spider group, responsible for ransomware attacks on Las Vegas casinos, showcases the sophistication of these tactics. Phishing help desk employees for login credentials and bypassing MFA through phishing one-time password (OTP) codes are becoming standard practices. These tactics have extended to supply chain attacks, compromising identity provider (IDP) vendors to access valuable customer information. The forecast for 2024 includes the replication and widespread adoption of such aggressive social engineering tactics, broadening the scope of initial compromise attempts beyond the traditional edge device and file transfer appliances. 2. Generative AI: The Double-Edged Sword The explosive growth of generative AI tools like ChatGPT, FraudGPT and WormGPT bring both promise and peril, but the sky is not falling as far as cybersecurity is concerned. While large language models took the stage, the fear of misuse prompted the U.S. president to issue an executive order in October 2023. At the moment, threat actors are making bank doing other things. Why bother reinventing the model when it\'s working just fine? But they\'ll morph their TTPs when detection starts to improve in those areas. On the flip side, more vendors will start injecting AI and large language models into their products and processes to boost their security offerings. Across the globe, privacy watchdogs and customers alike will demand responsible AI policies from technology companies, which means we\'ll start seeing statements being published about responsible AI policies. Expect both spectacular failures and responsible AI policies to emerge. 3. Mobile Device Phishing: The Rise of Omni-Channel Tactics take Centre Stage A notable trend for 2023 was the dramatic increase in mobile device phishing and we expect this threat to rise even more in 2024. Threat actors are strategically redirecting victims to mobile interactions, exploiting the vulnerabilities inherent in mobile platforms. Conversational abuse, including conversational smishing, has experienced exponential growth. Multi-touch campaigns aim to lure users away from desktops to mobile devices, utilizing tactics like QR codes and fraudulent voice calls | Ransomware Malware Tool Vulnerability Threat Mobile Prediction Prediction | ChatGPT ChatGPT | ★★★ | |

| 2023-11-28 18:20:05 | Verizon Business 2023 Mobile Security Index : Équilibrer la sécurité et les impératifs de l\'entreprise (lien direct) | Verizon Business 2023 Mobile Security Index : Équilibrer la sécurité et les impératifs de l'entreprise Ce qu'il faut retenir : • Les utilisateurs sont 6 à 10 fois plus susceptibles d'être victimes d'une attaque de phishing par SMS que d'une attaque par courrier électronique. • 90 % des cyberattaques réussies et jusqu'à 70 % des violations de données réussies trouvent leur origine dans les dispositifs d'extrémité. • Plus de la moitié des entreprises (62 %) ont subi une violation au moins partiellement imputable au travail à distance au cours des trois dernières années. - Investigations | Mobile Mobile | ★★★ | ||

| 2023-11-28 17:00:00 | Android Trojan non détecté élargit l'attaque contre les banques iraniennes Undetected Android Trojan Expands Attack on Iranian Banks (lien direct) |

Les dernières découvertes de Zimperium \\ incluent l'identification de 245 nouvelles variantes d'application

Zimperium\'s latest findings include the identification of 245 new app variants |

Mobile | ★★ | ||

| 2023-11-28 11:00:00 | Dévoiler la menace persistante: la campagne iranienne des logiciels malveillants des banques mobiles étend sa portée Unveiling the Persisting Threat: Iranian Mobile Banking Malware Campaign Extends Its Reach (lien direct) |

> Recherche d'Aazim Bill Se Yaswant et Vishnu Pratapagiri En juillet 2023, il a été découvert qu'une campagne mobile Android, qui était composée de chevaux de Troie bancaires, visait les grandes banques iraniennes.L'équipe de recherche de Zimperium \\ a récemment constaté que la campagne reste non seulement active mais a également étendu ses capacités.Ces échantillons nouvellement trouvés sont complètement [& # 8230;]

>Research by Aazim Bill SE Yaswant and Vishnu Pratapagiri In July 2023, it was discovered that an Android mobile campaign, which consisted of banking trojans, was targeting major Iranian banks. Zimperium\'s research team recently found that the campaign not only remains active but also extended its capabilities. These newly found samples are completely […] |

Malware Threat Mobile | ★★ | ||

| 2023-11-27 22:09:04 | La police exhortait les parents à désactiver la fonctionnalité «NABLEATROP» sur iPhone Police Urging Parents To Disable “NameDrop” Feature On iPhone (lien direct) |

Les pages de médias sociaux de la police multiples sur Facebook avertissent les parents de désactiver une nouvelle fonctionnalité, «Namedrop», qui a été déployée dans la mise à jour iOS 17.1 plus tôt cette année. Cette nouvelle fonctionnalité iPhone, qui est activée par défaut avec la mise à jour iOS 17.1, peut échanger automatiquement les informations de contact, y compris les photos, les numéros de téléphone, les adresses e-mail, et plus, en tenant simplement votre iPhone à côté d'un autre iPhone ou Apple Watch Closeensemble. Au cours du week-end, la Division de la police de Middletown de l'Ohio a publié un avertissement sur Facebook exhortant les parents à désactiver la fonctionnalité «Namedrop» sur leurs iPhones à empêcher le transfert d'informations personnelles, telles que le numéro de téléphone ouAdresse e-mail et nom, pour les garder en sécurité. «Parents: n'oubliez pas de modifier ces paramètres sur le téléphone de votre enfant pour les aider à garder en sécurité», la Division de la police de Middletown a écrit dans sa publication Facebook. Même le | Mobile | ★ | ||

| 2023-11-27 09:26:51 | 8 sujets essentiels de cybersécurité à inclure dans votre programme de formation 8 Essential Cybersecurity Topics to Include in Your Training Program (lien direct) |

Your employees have a critical role to play as a first line of defense against cyberthreats. But to be effective, they need to know what those threats are-and stay apprised of how they\'re evolving. A comprehensive security awareness program is the key to helping your users grow their understanding of attackers\' methods and objectives so they can become more proactive defenders. That includes knowing what strategies malicious actors employ to manipulate people so they can use them to enable their campaigns. The importance of security awareness It\'s well worth taking the time to craft a meaningful and engaging security awareness program. By presenting the right mix of information to your users in a compelling way, you can empower them to help you improve your organization\'s security posture as well as create a more robust security culture overall. The cybersecurity topics that you include in your program should be relevant to your business and industry, of course. Companies face different cyberthreat challenges and regulatory compliance requirements related to data protection and data privacy. That said, there are several subjects that almost any modern business, regardless of its industry, will want to ensure its employees understand. We list eight of these cybersecurity topics below. They are the go-to approaches and tools that attackers around the world commonly use to compromise users and their accounts, disrupt normal business operations, steal money or data, and do other damage. Here\'s a high-level overview of these eight must-know cybersecurity topics: 1. Social engineering Social engineering is a collection of techniques malicious actors use to manipulate human psychology. Attackers rely on these strategies to trick or threaten users to take actions such as giving up account credentials, handing over sensitive data, running malicious code and transferring funds. They do this by taking advantage of users\': Emotions, by conveying a sense of urgency, generating excitement about an opportunity, or creating fear around losing money or doing something wrong Trust, by posing as someone familiar to the user or a trusted brand or authority-such as the Internal Revenue Service (IRS), UPS, Amazon or Microsoft Fatigue, by timing attacks when users are likely to be tired or distracted and more inclined to let their “emotional mind” guide their decision-making Common social engineering tactics include phishing-which we cover in the next section-and these others: Social media reconnaissance. Attackers often turn to social media to gather information about users that they target with their campaigns. These efforts can include direct outreach to users. Vishing (voice phishing) and smishing (SMS/text phishing). Vishing is the fraudulent practice of making phone calls or leaving voice messages purporting to be from a trusted brand or authority. With smishing, attackers use text messages to send SMS messages to users or robocall them. The messages often promise gifts or services in exchange for payment. Telephone-oriented attack delivery (TOAD). TOAD attacks start with an email that claims to be from a legitimate source and includes a phone number for customer assistance. Callers are connected to fake customer service representatives who then direct the victim through the attack. They may instruct the victim to let them access their machine remotely or download a file that turns out to be malware. Or they might direct them to a phishing site. Common sense can go a long way toward preventing a social engineering attack. Make sure to reiterate that if a message seems too good to be true, it\'s very likely a scam. And if something doesn\'t look or sound right, it probably isn\'t. 2. Phishing Phishing is an example of social engineering. Most phishing messages are sent by email. But some attackers deliver these messages through other methods, including smishing and vishing. Here are some typical strategies: Malicious links. When a user clicks on a | Ransomware Malware Tool Vulnerability Threat Mobile Cloud | Uber Uber | ★★ | |

| 2023-11-22 18:39:21 | «Chatgpt with Voice» s'ouvre à tout le monde sur iOS et Android “ChatGPT with voice” opens up to everyone on iOS and Android (lien direct) |

Tous les utilisateurs d'Android et iOS peuvent bientôt appuyer sur une icône de casque et commencer à discuter.

All Android and iOS users can soon tap a headphone icon and start chatting. |

Mobile | ChatGPT | ★★ | |

| 2023-11-21 14:00:00 | Comment sauvegarder votre téléphone Android (2023) How to Back Up Your Android Phone (2023) (lien direct) |

Faites votre future faveur et sauvegardez toutes vos précieuses photos, messages, et plus encore avant qu'il soit trop tard.

Do your future self a favor and back up all your precious photos, messages, and more before it\'s too late. |

Mobile | ★★ | ||

| 2023-11-21 13:16:00 | Applications malveillantes déguisées en banques et agences gouvernementales ciblant les utilisateurs d'Android indiens Malicious Apps Disguised as Banks and Government Agencies Targeting Indian Android Users (lien direct) |

Les utilisateurs de smartphones Android en Inde sont la cible d'une nouvelle campagne de logiciels malveillants qui utilise des leurres d'ingénierie sociale pour installer des applications frauduleuses capables de récolter des données sensibles.

«En utilisant des plateformes de médias sociaux comme WhatsApp et Telegram, les attaquants envoient des messages conçus pour attirer les utilisateurs dans l'installation d'une application malveillante sur leur appareil mobile en usurpant l'identité d'organisations légitimes,

Android smartphone users in India are the target of a new malware campaign that employs social engineering lures to install fraudulent apps that are capable of harvesting sensitive data. “Using social media platforms like WhatsApp and Telegram, attackers are sending messages designed to lure users into installing a malicious app on their mobile device by impersonating legitimate organizations, |

Malware Mobile | ★★ | ||

| 2023-11-21 12:48:00 | Top 5 des meilleures applications clients télégrammes pour Android Top 5 Best Telegram Client Apps for Android (lien direct) |

> Par owais sultan

Classé et décrit les fonctionnalités des 5 meilleures applications clients télégrammes pour Android.Telegram Messenger est & # 8230;

Ceci est un article de HackRead.com Lire la publication originale: Top 5 des meilleures applications client télégrammes pour Android

>By Owais Sultan Ranked and described the functionality of the top 5 best Telegram client applications for Android. Telegram messenger is… This is a post from HackRead.com Read the original post: Top 5 Best Telegram Client Apps for Android |

Tool Mobile | ★★★ | ||

| 2023-11-21 11:26:42 | JetBrains State of Developer Ecosystem 2023: Android et iOS dominent les questions mobiles JetBrains State of Developer Ecosystem 2023: Android and iOS Dominate Mobile Matters (lien direct) |

Les derniers résultats de l'enquête révèlent que 87% des répondants à l'enquête se développent pour Android et 58% se développent pour iOS.

The latest survey results reveal that 87% of survey respondents develop for Android and 58% develop for iOS. |

Mobile | ★★ | ||

| 2023-11-17 18:31:54 | OnePlus Ships Android 14 à OnePlus 11 OnePlus ships Android 14 to the OnePlus 11 (lien direct) |

Le déploiement se produit pour la première fois en Inde, mais il devrait bientôt sortir aux États-Unis.

The rollout is first happening in India, but it should be out in the US soon. |

Mobile | ★★ | ||

| 2023-11-17 17:16:19 | Rien ne discute le premier look: iMessage sur Android Nothing Chats First Look: iMessage on Android (lien direct) |

L'application fait apparaître vos textes dans Blue Chat Bubbles sur vos téléphones IOS Friends \\ '.Mais il y a un coût.

The app makes your texts appear in blue chat bubbles on your iOS friends\' phones. But there\'s a cost. |

Mobile | ★★ | ||

| 2023-11-16 23:38:13 | L'engagement d'Apple \\ à prendre en charge la messagerie RCS pourrait enfin tuer SMS Apple\\'s Pledge to Support RCS Messaging Could Finally Kill SMS (lien direct) |

La prise en charge de l'Apple \\ est promis pour la norme de messagerie largement utilisée pour que les téléphones Android partagent plus facilement les messages avec des iPhones, tout en poussant également d'anciennes façons de envoyer des SMS sur le côté de la route.

Apple\'s pledged support for the widely used messaging standard will make it easier for Android phones to share messages with iPhones-while also pushing old ways of texting to the side of the road. |

Mobile | ★★★ | ||

| 2023-11-16 17:42:41 | L'application «Windows» pour Mac, iOS et les navigateurs est un bureau à distance fantaisie, pour l'instant The “Windows App” for Mac, iOS, and browsers is a fancy remote desktop, for now (lien direct) |

Microsoft vous veut à Windows, que vous \\ 're sur iPad, Android ou Chrome OS.

Microsoft wants you in Windows, whether you\'re on iPad, Android, or Chrome OS. |

Mobile | ★★★ | ||

| 2023-11-15 22:17:51 | La part des revenus de recherche de Google \\ est à 36% avec Apple est 3x ce que les OEM Android obtiennent Google\\'s 36% search revenue share with Apple is 3x what Android OEMs get (lien direct) |

Les fabricants d'Android coopératifs ne reçoivent que 12% des revenus de recherche.

Cooperative Android manufacturers only get 12 percent of search revenue. |

Mobile | ★★ | ||

| 2023-11-15 21:04:00 | Les États-Unis éliminent le botnet IPStorm, le cerveau de Moldovan russe plaide coupable U.S. Takes Down IPStorm Botnet, Russian-Moldovan Mastermind Pleads Guilty (lien direct) |

Le gouvernement américain a annoncé mardi le retrait du réseau proxy de botnet IPStorm et de son infrastructure, alors que le ressortissant russe et moldave derrière l'opération a plaidé coupable.

"L'infrastructure de botnet avait infecté des systèmes Windows, puis étendus pour infecter les appareils Linux, Mac et Android, victimisation des ordinateurs et autres appareils électroniques du monde entier, y compris en Asie,

The U.S. government on Tuesday announced the takedown of the IPStorm botnet proxy network and its infrastructure, as the Russian and Moldovan national behind the operation pleaded guilty. "The botnet infrastructure had infected Windows systems then further expanded to infect Linux, Mac, and Android devices, victimizing computers and other electronic devices around the world, including in Asia, |

Mobile | ★★ | ||

| 2023-11-15 15:09:35 | Les fausses applications Android et iOS volent des SMS et des contacts en Corée du Sud Fake Android and iOS apps steal SMS and contacts in South Korea (lien direct) |

>  Rédigé par Dexter Shin La plupart des gens ont des smartphones ces jours-ci qui peuvent être utilisés pour rechercher facilement divers sujets ...

Rédigé par Dexter Shin La plupart des gens ont des smartphones ces jours-ci qui peuvent être utilisés pour rechercher facilement divers sujets ...

>  Authored by Dexter Shin Most people have smartphones these days which can be used to easily search for various topics...

Authored by Dexter Shin Most people have smartphones these days which can be used to easily search for various topics...

|

Mobile | ★★ | ||

| 2023-11-14 23:47:11 | Rien de téléphone ne dit qu'il piratera IMessage, apportera des bulles bleues sur Android Nothing Phone says it will hack into iMessage, bring blue bubbles to Android (lien direct) |

Android OEM HUNDROID HOES APPHE a gagné \\ 'ne fermera pas immédiatement le projet.

Upstart Android OEM hopes Apple won\'t immediately shut the project down. |

Hack Mobile | ★★ | ||

| 2023-11-14 18:30:00 | Le FBI supprime le botnet malware ipstorm en tant que pirate derrière elle plaide coupable FBI takes down IPStorm malware botnet as hacker behind it pleads guilty (lien direct) |

Le FBI a démantelé le réseau proxy IPStorm Botnet et son infrastructure cette semaine après un accord de plaidoyer de septembre avec le pirate derrière l'opération.Le ministère de la Justice a déclaré avoir supprimé l'infrastructure associée au logiciel malveillant IPStorm - qui, selon les experts

Le FBI a démantelé le réseau proxy IPStorm Botnet et son infrastructure cette semaine après un accord de plaidoyer de septembre avec le pirate derrière l'opération.Le ministère de la Justice a déclaré avoir supprimé l'infrastructure associée au logiciel malveillant IPStorm - qui, selon les experts

The FBI dismantled the IPStorm botnet proxy network and its infrastructure this week following a September plea deal with the hacker behind the operation. The Justice Department said it took down the infrastructure associated with the IPStorm malware - which experts said infected thousands of Linux, Mac, and Android devices across Asia, Europe, North America

The FBI dismantled the IPStorm botnet proxy network and its infrastructure this week following a September plea deal with the hacker behind the operation. The Justice Department said it took down the infrastructure associated with the IPStorm malware - which experts said infected thousands of Linux, Mac, and Android devices across Asia, Europe, North America |

Malware Mobile | ★★★ | ||

| 2023-11-14 11:00:00 | Répondre aux exigences de NIS2: pourquoi il est temps de se préparer maintenant Addressing NIS2 Requirements: Why it\\'s Time to Get Ready Now (lien direct) |

se conformer à la directive NIS2 représentera un effort important et basé pour les équipes de sécurité, et le renforcement de la sécurité des appareils mobiles et des applications mobiles sera un élément clé de ces efforts.

Complying with the NIS2 directive will represent a significant, broad-based effort for security teams, and strengthening the security of mobile devices and mobile apps will be a key part of those efforts. |

Mobile | ★★ | ||

| 2023-11-13 19:09:54 | Qualcomm tue sa copie du satellite d'Apple \\ SOS après dix mois Qualcomm kills its copy of Apple\\'s satellite SOS after ten months (lien direct) |

Les fabricants d'Android ont tous dit "non merci" à la première balançoire de Qualcomm \\ à l'idée.

Android manufacturers all said "no thanks" to Qualcomm\'s first swing at the idea. |

Mobile | ★★★ | ||

| 2023-11-10 19:00:00 | Android Spyware livré via un site d'information infecté cible les haut-parleurs ourdou au Cachemire Android spyware delivered through infected news site targets Urdu speakers in Kashmir (lien direct) |

Les pirates ciblent des haut-parleurs en ourdou avec des logiciels espions livrés via un site d'information populaire infecté, selon un nouveau rapport.Des chercheurs de la société de cybersécurité ESET ont déclaré avoir découvert une marque de logiciels spymétriques Android appelés Kamran qui auraient été distribués grâce à une soi-disant attaque d'arrosage impliquant un site d'information compromis appelé Hunza News.Abreuvoir

Les pirates ciblent des haut-parleurs en ourdou avec des logiciels espions livrés via un site d'information populaire infecté, selon un nouveau rapport.Des chercheurs de la société de cybersécurité ESET ont déclaré avoir découvert une marque de logiciels spymétriques Android appelés Kamran qui auraient été distribués grâce à une soi-disant attaque d'arrosage impliquant un site d'information compromis appelé Hunza News.Abreuvoir

Hackers are targeting Urdu speakers with spyware delivered through an infected popular news site, according to a new report. Researchers from cybersecurity firm ESET said they discovered a brand of Android spyware called Kamran that is allegedly being distributed through a so-called watering hole attack involving a compromised news website called Hunza News. Watering hole

Hackers are targeting Urdu speakers with spyware delivered through an infected popular news site, according to a new report. Researchers from cybersecurity firm ESET said they discovered a brand of Android spyware called Kamran that is allegedly being distributed through a so-called watering hole attack involving a compromised news website called Hunza News. Watering hole |

Threat Mobile | ★★ | ||

| 2023-11-10 18:13:29 | Les tablettes Amazon Fire et d'autres équipements se seraient éloignés d'Android Amazon Fire Tablets and other gear will reportedly switch away from Android (lien direct) |

Les téléviseurs, l'émission d'écho et d'autres équipements pourraient bientôt arborer le remplacement interne d'Amazon \\.

TVs, Echo Show, and other gear could sport Amazon\'s in-house replacement soon. |

Mobile | ★★ | ||

| 2023-11-10 15:42:48 | Spyware déguisé en une application d'actualités & # 8211;Semaine en sécurité avec Tony Anscombe Spyware disguised as a news app – Week in security with Tony Anscombe (lien direct) |

La version ourdou du site Web de Hunza News offre aux lecteurs la possibilité de télécharger une application Android & # 8211;Ils ne savent pas que l'application est en fait des logiciels espions

The Urdu version of the Hunza News website offers readers the option to download an Android app – little do they know that the app is actually spyware |

Mobile | ★★ | ||

| 2023-11-10 10:39:00 | Des logiciels espions furtifs Kamran ciblant les utilisateurs de langue ourdou dans Gilgit-Baltistan Stealthy Kamran Spyware Targeting Urdu-speaking Users in Gilgit-Baltistan (lien direct) |

Les lecteurs de langue ourdou d'un site Web régional qui s'adresse à la région de Gilgit-Baltistan sont probablement apparus comme une cible d'une attaque d'arrosage conçue pour offrir un Android sans papiers auparavant sans papiersSpyware surnommé Kamran.

La campagne, a découvert Eset, tire parti de Hunza News (ourdou.hunzanews [.] Net), WHICH, lorsqu'il est ouvert sur un appareil mobile, invite les visiteurs de la version ourdou pour installer son

Urdu-speaking readers of a regional news website that caters to the Gilgit-Baltistan region have likely emerged as a target of a watering hole attack designed to deliver a previously undocumented Android spyware dubbed Kamran. The campaign, ESET has discovered, leverages Hunza News (urdu.hunzanews[.]net), which, when opened on a mobile device, prompts visitors of the Urdu version to install its |

Mobile | ★★ | ||

| 2023-11-10 03:58:49 | Cherryblos, le malware qui vole la crypto-monnaie via vos photos - ce que vous devez savoir CherryBlos, the malware that steals cryptocurrency via your photos - what you need to know (lien direct) |

Qu'est-ce que l'accord avec Cherryblos?Cherryblos est une famille assez intéressante de logiciels malveillants Android qui peuvent piller vos comptes de crypto-monnaie - avec un peu d'aide de vos photos.Attendez.J'ai déjà entendu parler de pirates qui volent des photos, mais qu'entendez-vous par malware qui vole la crypto-monnaie via mes photos?Comment ça fait?Eh bien, imaginez que vous avez des informations sensibles - telles que les détails liés à votre portefeuille de crypto-monnaie - dans la galerie de photos de votre téléphone Android.Accrochez-vous.Pourquoi aurais-je des photos liées à mon portefeuille de crypto-monnaie stocké sur mon smartphone?Bonne question!Cela ne semble pas entièrement ...

What\'s the deal with CherryBlos? CherryBlos is a rather interesting family of Android malware that can plunder your cryptocurrency accounts - with a little help from your photos. Wait. I\'ve heard of hackers stealing photos before, but what do you mean by malware stealing cryptocurrency via my photos? How does it do that? Well, imagine you have sensitive information - such as details related to your cryptocurrency wallet - in your Android phone\'s photo gallery. Hang on. Why would I have photos related to my cryptocurrency wallet stored on my smartphone? Good question! It doesn\'t sound entirely... |

Malware Mobile | ★★ | ||

| 2023-11-09 18:00:00 | Comment déjouer les attaques de logiciels malveillants qui peuvent tromper la protection antivirus How to Outsmart Malware Attacks That Can Fool Antivirus Protection (lien direct) |

L'un des principaux défis pour les utilisateurs d'Android est de se protéger des applications malveillantes qui peuvent endommager les appareils ou effectuer d'autres actions nocives.

One of the main challenges for Android users is protecting themselves malicious applications that can damage devices or perform other harmful actions. |

Malware Mobile | ★★★ | ||

| 2023-11-09 16:30:00 | New Kamran Spyware cible les utilisateurs de langue en ourdou au Pakistan New Kamran Spyware Targets Urdu-Speaking Users in Pakistan (lien direct) |

ESET a déclaré que l'attaque affecte les utilisateurs d'Android accédant à la version ourdou du site Web de Hunza News

ESET said the attack affects Android users accessing the Urdu version of the Hunza News website |

Mobile | ★★★ | ||

| 2023-11-09 10:30:00 | Malchanceux Kamran: Android Malware espionnant des résidents de langue ourdou de Gilgit-Baltistan Unlucky Kamran: Android malware spying on Urdu-speaking residents of Gilgit-Baltistan (lien direct) |

Les chercheurs de l'ESET ont découvert Kamran, malveillant auparavant inconnu, qui espionne les lecteurs de langue ourdou de Hunza News

ESET researchers discovered Kamran, previously unknown malware, which spies on Urdu-speaking readers of Hunza News |

Malware Mobile | ★★ |

To see everything:

Our RSS (filtrered)