What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-08-03 11:22:55 | Comment les applications Android malveillantes se déguisent How Malicious Android Apps Slip Into Disguise (lien direct) |

Les chercheurs disent que les fournisseurs de logiciels malveillants mobiles ont abusé d'un bogue dans la plate-forme Google Android qui leur permet de faufiler le code malveillant dans des applications mobiles bénignes et d'éviter des outils de numérisation de sécurité.Google dit qu'il a mis à jour ses mécanismes de détection de logiciels malveillants d'application en réponse à la nouvelle recherche.

Researchers say mobile malware purveyors have been abusing a bug in the Google Android platform that lets them sneak malicious code into benign mobile apps and evade security scanning tools. Google says it has updated its app malware detection mechanisms in response to the new research. |

Malware | ★★ | ||

| 2023-08-03 10:36:47 | Chrome Malware Rilide cible les utilisateurs d'entreprise via des guides PowerPoint Chrome malware Rilide targets enterprise users via PowerPoint guides (lien direct) |

L'extension de navigateur Chrome du voleur de Rilide malveurs est revenue dans de nouvelles campagnes en ciblant les utilisateurs de crypto et les employés d'entreprise pour voler des informations d'identification et des portefeuilles cryptographiques.[...]

The malicious Rilide Stealer Chrome browser extension has returned in new campaigns targeting crypto users and enterprise employees to steal credentials and crypto wallets. [...] |

Malware | ★★★ | ||

| 2023-08-03 00:00:00 | Reptile malware ciblant les systèmes Linux Reptile Malware Targeting Linux Systems (lien direct) |

Reptile est un module de noyau ouvert RootKit qui cible les systèmes Linux et est accessible au public sur GitHub.[1] Les rootkits sont des logiciels malveillants qui possèdent la capacité de cacher eux-mêmes ou d'autres logiciels malveillants.Ils ciblent principalement les fichiers, les processus et les communications réseau pour leur dissimulation.Les capacités de dissimulation des reptiles incluent non seulement son propre module de noyau, mais aussi les fichiers, les répertoires, les contenus de fichiers, les processus et le trafic réseau.Contrairement à d'autres logiciels malveillants Rootkit qui ne fournissent généralement que des capacités de dissimulation, Reptile va plus loin en offrant un revers ...

Reptile is an open-source kernel module rootkit that targets Linux systems and is publicly available on GitHub. [1] Rootkits are malware that possess the capability to conceal themselves or other malware. They primarily target files, processes, and network communications for their concealment. Reptile’s concealment capabilities include not only its own kernel module but also files, directories, file contents, processes, and network traffic. Unlike other rootkit malware that typically only provide concealment capabilities, Reptile goes a step further by offering a reverse... |

Malware | ★★ | ||

| 2023-08-02 17:51:00 | De nouvelles variantes trouvées de logiciels malveillants qui ciblent les comptes d'entreprise Facebook New variants found of malware that targets Facebook business accounts (lien direct) |

Les chercheurs ont découvert une campagne de phishing non signalée auparavant qui utilise de nouvelles variantes du malware NODESSELEER.Les attaques réussies peuvent entraîner des pertes financières ainsi que des dommages à une réputation pour une cible, selon un Rapport par Palo Alto Networks \\ 'Unit 42. NodeSealer est conçu pour reprendre les comptes d'entreprise Facebook et voler la crypto-monnaie de Metamask

Les chercheurs ont découvert une campagne de phishing non signalée auparavant qui utilise de nouvelles variantes du malware NODESSELEER.Les attaques réussies peuvent entraîner des pertes financières ainsi que des dommages à une réputation pour une cible, selon un Rapport par Palo Alto Networks \\ 'Unit 42. NodeSealer est conçu pour reprendre les comptes d'entreprise Facebook et voler la crypto-monnaie de Metamask

Researchers have uncovered a previously unreported phishing campaign that uses new variants of the NodeStealer malware. Successful attacks can result in financial losses as well as reputation damage for a target, according to a report by Palo Alto Networks\' Unit 42. NodeStealer is designed to take over Facebook business accounts and steal cryptocurrency from MetaMask

Researchers have uncovered a previously unreported phishing campaign that uses new variants of the NodeStealer malware. Successful attacks can result in financial losses as well as reputation damage for a target, according to a report by Palo Alto Networks\' Unit 42. NodeStealer is designed to take over Facebook business accounts and steal cryptocurrency from MetaMask |

Malware | ★★ | ||

| 2023-08-02 14:13:29 | Nouveau malware HVNC MacOS annoncé sur le forum des pirates New hVNC macOS Malware Advertised on Hacker Forum (lien direct) |

> Une nouvelle famille de logiciels malveillants HVNC-ciblage macOS est annoncée sur un forum de cybercriminalité proéminent.

>A new macOS-targeting hVNC malware family is being advertised on a prominent cybercrime forum. |

Malware | ★★ | ||

| 2023-08-02 12:52:08 | Bad Actor utilise un faux chat Android pour installer des logiciels malveillants Bad Actor Uses Fake Android Chat to Install Malware (lien direct) |

|

Malware | ★★ | ||

| 2023-08-02 11:18:35 | L'agent AWS SSM d'Amazon \\ peut être utilisé comme logiciel malveillant de rat post-exploitation Amazon\\'s AWS SSM agent can be used as post-exploitation RAT malware (lien direct) |

Les chercheurs ont découvert une nouvelle technique post-exploitation dans Amazon Web Services (AWS) qui permet aux pirates d'utiliser l'agent System Manager (SSM) de la plate-forme (SSM) en tant que Troie (RAT) à accès à distance indétectable.[...]

Researchers have discovered a new post-exploitation technique in Amazon Web Services (AWS) that allows hackers to use the platform\'s System Manager (SSM) agent as an undetectable Remote Access Trojan (RAT). [...] |

Malware | ★★ | ||

| 2023-08-02 09:06:47 | Les logiciels malveillants auto-répartis infectent Call of Duty Modern Warfare 2 Exploitation de bogue connu Self-Spreading Malware Infects Call of Duty Modern Warfare 2 Exploiting Known Bug (lien direct) |

> Au cours du dernier mois, les joueurs du jeu classique, Call of Duty: Modern Warfare 2, se sont retrouvés au piège dans un réseau enchevêtré de cyber-menaces.Un logiciel malveillant auto-réparti, ou ver, parcourt les veines des serveurs de jeu, exploitant un bogue non corrigé qui a été signalé à l'éditeur, Activision, il y a cinq ans.& # 8230;

>For the past month, players of the classic game, Call of Duty: Modern Warfare 2, have found themselves ensnared in a tangled web of cyber threats. A self-spreading malware, or worm, has been coursing through the veins of the game’s servers, exploiting an unpatched bug that was reported to the publisher, Activision, five years ago. … |

Malware | ★★ | ||

| 2023-08-02 09:00:00 | Les logiciels malveillants OT / IoT sont décuplés au premier semestre OT/IoT Malware Surges Tenfold in First Half of the Year (lien direct) |

Les réseaux de Nozomi mettent en garde contre l'escalade des menaces

Nozomi Networks warns of escalating threats |

Malware Industrial | ★★ | ||

| 2023-08-01 20:21:32 | GuardZ identifie les nouveaux logiciels malveillants macOS HVNC, révélant la tendance émergente des outils d'attaque de macOS en tant que service Guardz Identifies New macOS hVNC Malware, Revealing Emerging Trend of macOS Attack-as-a-Service Tools (lien direct) |

Guardz identifie les nouveaux logiciels malveillants MacOS HVNC, révélant la tendance émergente des outils d'attaque macOS en tant que service

Pour la deuxième fois en un mois, l'équipe de recherche GuardZ révèle l'existence d'un autre logiciel malveillant ciblant les appareils MacOS disponibles sur le Web Dark, qui permet aux acteurs malveillants d'obtenir un accès furtif et continu aux systèmes infectés

-

mise à jour malveillant

Guardz Identifies New macOS hVNC Malware, Revealing Emerging Trend of macOS Attack-as-a-Service Tools For the second time in one month, the Guardz research team discloses the existence of another malware targeting macOS devices available on the dark web, which enables malicious actors to obtain stealthy and continuous access to infected systems - Malware Update |

Malware Tool Prediction | ★★ | ||

| 2023-08-01 20:21:00 | New Wikiloder malware cible les organisations italiennes New WikiLoader malware targets Italian organizations (lien direct) |

Les chercheurs ont découvert une nouvelle souche malveillante destinée aux organisations italiennes à travers plusieurs campagnes de phishing.Wikiloader est «un téléchargeur sophistiqué» dont l'objectif principal est d'installer une autre charge utile malveillante sur les appareils des victimes, y compris des logiciels malveillants appelés Ursnif, selon les chercheurs de Proofpoint.Wikiloader a été identifié pour la première fois en décembre 2022. Depuis lors, des chercheurs de la société de cybersécurité

Les chercheurs ont découvert une nouvelle souche malveillante destinée aux organisations italiennes à travers plusieurs campagnes de phishing.Wikiloader est «un téléchargeur sophistiqué» dont l'objectif principal est d'installer une autre charge utile malveillante sur les appareils des victimes, y compris des logiciels malveillants appelés Ursnif, selon les chercheurs de Proofpoint.Wikiloader a été identifié pour la première fois en décembre 2022. Depuis lors, des chercheurs de la société de cybersécurité

Researchers have discovered a new malware strain aimed at Italian organizations through several phishing campaigns. WikiLoader is “a sophisticated downloader” whose primary goal is to install another malicious payload on victims\' devices, including malware called Ursnif, according to researchers at Proofpoint. WikiLoader was first identified in December 2022. Since then, researchers at the cybersecurity company

Researchers have discovered a new malware strain aimed at Italian organizations through several phishing campaigns. WikiLoader is “a sophisticated downloader” whose primary goal is to install another malicious payload on victims\' devices, including malware called Ursnif, according to researchers at Proofpoint. WikiLoader was first identified in December 2022. Since then, researchers at the cybersecurity company |

Malware | ★★ | ||

| 2023-08-01 17:25:47 | Les utilisateurs d'Apple s'ouvrent à la télécommande via un malware macOS délicat Apple Users Open to Remote Control via Tricky macOS Malware (lien direct) |

Les logiciels malveillants cachés en réseau virtuel virtuel (HVNC) infestent les Mac et exécutent silencieusement les caries de contrôle complètes, sans l'autorisation utilisateur nécessaire.Il arbore également la persistance par des redémarrages.

The Hidden Virtual Network Computing (hVNC) malware infests Macs and silently executes complete takeovers, with no user permission needed. It also sports persistence through reboots. |

Malware | ★★★ | ||

| 2023-08-01 17:17:00 | \\ 'Darkbert \\' GPT MALWWare se forme sur tout le Web Dark Web \\'DarkBERT\\' GPT-Based Malware Trains Up on the Entire Dark Web (lien direct) |

Les chatbots cybercriminaux Darkbart et Darkbert, basés sur Google Bard, représentent un bond en avant pour l'IA adversaire, y compris l'intégration de l'objectif Google pour les images et l'accès instantané à l'ensemble de la base de connaissances de cyber-sous-sol.

The DarkBART and DarkBERT cybercriminal chatbots, based on Google Bard, represent a major leap ahead for adversarial AI, including Google Lens integration for images and instant access to the whole of the cyber-underground knowledge base. |

Malware | ★★★ | ||

| 2023-08-01 16:00:00 | Nouvel Magware de type ver p2pinfect cible les déploiements redis Novel Worm-Like Malware P2Pinfect Targets Redis Deployments (lien direct) |

Cado Security a déclaré que le malware agit comme un botnet et est compatibille avec Windows et Linux

Cado Security said the malware acts as a botnet and is compatibille with both Windows and Linux |

Malware | ★★ | ||

| 2023-08-01 14:41:32 | ALERTE NOUVELLES: Guardz découvre les nouveaux logiciels malveillants MacOS & # 8211;Computing réseau virtuel caché (HVNC) News Alert: Guardz uncovers new macOS malware – Hidden Virtual Network Computing (hVNC) (lien direct) |

Tel Aviv, Israël, 1er août 2023 & # 8211; | Malware | ★ | ||

| 2023-08-01 14:31:21 | Les pirates utilisent de nouveaux logiciels malveillants pour violer les appareils à air en Europe de l'Est Hackers use new malware to breach air-gapped devices in Eastern Europe (lien direct) |

Des pirates chinois parrainés par l'État ont ciblé des organisations industrielles avec de nouveaux logiciels malveillants qui peuvent voler des données à des systèmes à air.[...]

Chinese state-sponsored hackers have been targeting industrial organizations with new malware that can steal data from air-gapped systems. [...] |

Malware Industrial | ★★★★ | ||

| 2023-08-01 11:09:05 | P2pinfect: un logiciel malveillant de botnet de type ver ciblant les déploiements redis P2Pinfect: A Worm-Like Botnet Malware Targeting Redis Deployments (lien direct) |

Les chercheurs ont identifié un groupe inconnu de pirates utilisant une nouvelle souche de logiciels malveillants nommés ...

Researchers have identified an unknown group of hackers employing a novel strain of malware named... |

Malware | ★★ | ||

| 2023-08-01 10:08:16 | Les cybercriminels forment des chatbots d'IA pour le phishing, des attaques de logiciels malveillants Cybercriminals train AI chatbots for phishing, malware attacks (lien direct) |

Dans le sillage de Wormgpt, un clone Chatgpt formé sur des données axées sur les logiciels malveillants, un nouvel outil de piratage génératif de l'intelligence artificielle appelée fraudegpt a émergé, et au moins un autre est en cours de développement qui serait basé sur l'expérience de Google \\ S, Bard.[...]

In the wake of WormGPT, a ChatGPT clone trained on malware-focused data, a new generative artificial intelligence hacking tool called FraudGPT has emerged, and at least another one is under development that is allegedly based on Google\'s AI experiment, Bard. [...] |

Malware Tool | ChatGPT ChatGPT | ★★★ | |

| 2023-08-01 09:50:00 | Cybercriminels louant Wikiloader pour cibler les organisations italiennes avec un troyen bancaire Cybercriminals Renting WikiLoader to Target Italian Organizations with Banking Trojan (lien direct) |

Les organisations en Italie sont la cible d'une nouvelle campagne de phishing qui tire parti d'une nouvelle souche de logiciels malveillants appelée Wikiloader dans le but ultime d'installer un cheval de Troie, un voleur et un logiciel espion bancaire appelé Ursnif (aka Gozi).

"C'est un téléchargeur sophistiqué dans le but d'installer une deuxième charge utile de logiciels malveillants", a déclaré Proofpoint dans un rapport technique."Le malware utilise plusieurs mécanismes pour échapper

Organizations in Italy are the target of a new phishing campaign that leverages a new strain of malware called WikiLoader with an ultimate aim to install a banking trojan, stealer, and spyware called Ursnif (aka Gozi). "It is a sophisticated downloader with the objective of installing a second malware payload," Proofpoint said in a technical report. "The malware uses multiple mechanisms to evade |

Malware | ★★ | ||

| 2023-08-01 08:31:00 | MALWORIAL chinois possible dans les systèmes américains A \\ 'Ticking Time Bomb \\': Rapport Possible Chinese Malware in US Systems a \\'Ticking Time Bomb\\': Report (lien direct) |

La Chine a implanté des logiciels malveillants dans les principaux réseaux de puissance et de communication américains dans une "bombe à retardement" qui pourrait perturber l'armée en cas de conflit

China has implanted malware in key US power and communications networks in a "ticking time bomb" that could disrupt the military in event of a conflict |

Malware | ★★ | ||

| 2023-08-01 08:30:00 | Le nouveau logiciel malveillant Wikiloder va à des longueurs extrêmes pour se cacher New WikiLoader Malware Goes to Extreme Lengths to Hide (lien direct) |

Ses auteurs le développent activement et rapidement

Its authors are actively and rapidly developing it |

Malware | ★★ | ||

| 2023-08-01 00:00:00 | Sliver C2 distribué par le biais de la société de développement de programmes coréens Sliver C2 Being Distributed Through Korean Program Development Company (lien direct) |

Dans le passé, le centre d'intervention d'urgence de sécurité Ahnlab (ASEC) avait partagé le & # 8220; Sparkrat étantDistribué au sein d'un installateur VPN coréen & # 8221;[1] Post de cas et & # 8220; Analyse des cas d'attaque: des installations de VPN coréenes aux infections à meshagents & # 8221;[2] Post de cas qui couvrait le logiciel malveillant Sparkrat distribué via un installateur de services VPN coréen.L'ASEC a récemment identifié des souches de logiciels malveillants similaires distribuées tout en étant déguisées en fichiers de configuration pour les fournisseurs de services VPN coréens et les producteurs de programmes de marketing.Contrairement au passé ...

In the past, AhnLab Security Emergency response Center (ASEC) had shared the “SparkRAT Being Distributed Within a Korean VPN Installer” [1] case post and the “Analysis of Attack Cases: From Korean VPN Installations to MeshAgent Infections” [2] case post which covered the SparkRAT malware being distributed through a Korean VPN service provider’s installer. ASEC has recently identified similar malware strains being distributed while being disguised as setup files for Korean VPN service providers and marketing program producers. Unlike the past... |

Malware | ★★ | ||

| 2023-07-31 19:33:00 | Systèmes ICS à ponction aérienne ciblés par des logiciels malveillants sophistiqués Air-Gapped ICS Systems Targeted by Sophisticated Malware (lien direct) |

Les chercheurs ont découvert de nouveaux outils de deuxième étape de vermidage utilisés pour exfiltrer localement les données des environnements ICS à puits d'air, mettant les acteurs de la menace à un pas de la transmission des informations à un C2.

Researchers uncovered new worming second-stage tools used to locally exfiltrate data from air gapped ICS environments, putting threat actors one step away from transmission of the info to a C2. |

Malware Tool Threat Industrial | ★★ | ||

| 2023-07-31 19:22:00 | \\ 'Worm-like \\' botnet malware ciblant l'outil de stockage redis populaire \\'Worm-like\\' botnet malware targeting popular Redis storage tool (lien direct) |

Un groupe inconnu de pirates utilise une nouvelle souche de logiciels malveillants pour attaquer les déploiements de redis accessibles publics - un outil de stockage de données populaire utilisé par les grandes sociétés comme Amazon, Hulu et Tinder.Des chercheurs de CADO Security Labs ont expliqué que ce qui se démarquait le plus était le fait que le malware semble être un

Un groupe inconnu de pirates utilise une nouvelle souche de logiciels malveillants pour attaquer les déploiements de redis accessibles publics - un outil de stockage de données populaire utilisé par les grandes sociétés comme Amazon, Hulu et Tinder.Des chercheurs de CADO Security Labs ont expliqué que ce qui se démarquait le plus était le fait que le malware semble être un

An unknown group of hackers is using a novel strain of malware to attack publicly accessible deployments of Redis - a popular data storage tool used by major companies like Amazon, Hulu and Tinder. Researchers from Cado Security Labs explained that what stood out most was the fact that the malware appears to be a

An unknown group of hackers is using a novel strain of malware to attack publicly accessible deployments of Redis - a popular data storage tool used by major companies like Amazon, Hulu and Tinder. Researchers from Cado Security Labs explained that what stood out most was the fact that the malware appears to be a |

Malware Tool | ★★ | ||

| 2023-07-31 19:08:00 | NOUVEAU P2PINFECT WORM Cible les serveurs Redis avec des méthodes de violation sans papiers New P2PInfect Worm Targets Redis Servers with Undocumented Breach Methods (lien direct) |

Le ver pair-to-peer (P2) P2PINFECT a été observé en utilisant des méthodes d'accès initial précédemment sans papiers pour violer les serveurs redis sensibles et les encourager dans un botnet.

"Les logiciels malveillants compromettent les instances exposées du magasin de données Redis en exploitant la fonctionnalité de réplication", a déclaré Nate Bill et Matt Muir, chercheurs de la sécurité de la CADO, dans un rapport partagé avec le Hacker News.

"Une attaque commune

The P2PInfect peer-to-peer (P2) worm has been observed employing previously undocumented initial access methods to breach susceptible Redis servers and rope them into a botnet. "The malware compromises exposed instances of the Redis data store by exploiting the replication feature," Cado Security researchers Nate Bill and Matt Muir said in a report shared with The Hacker News. "A common attack |

Malware | ★ | ||

| 2023-07-31 18:30:00 | Spynote Android Spyware frappe les institutions financières SpyNote Android Spyware Strikes Financial Institutions (lien direct) |

Cleafy a déclaré que le malware exploite les services d'accessibilité pour mener plusieurs activités malveillantes

Cleafy said the malware exploits Accessibility services to conduct multiple malicious activities |

Malware | ★★ | ||

| 2023-07-31 15:26:42 | Les pirates volent le signal, les données des utilisateurs WhatsApp avec une fausse application de chat Android Hackers steal Signal, WhatsApp user data with fake Android chat app (lien direct) |

Les pirates utilisent une fausse application Android nommée \\ 'Safechat \' pour infecter les appareils avec des logiciels malveillants spyware qui volent les journaux d'appels, les textes et les emplacements GPS à partir de téléphones.[...]

Hackers are using a fake Android app named \'SafeChat\' to infect devices with spyware malware that steals call logs, texts, and GPS locations from phones. [...] |

Malware | ★★ | ||

| 2023-07-31 14:55:00 | Avrecon Botnet tirant parti des routeurs compromis pour alimenter le service proxy illégal AVRecon Botnet Leveraging Compromised Routers to Fuel Illegal Proxy Service (lien direct) |

Plus de détails ont émergé sur un botnet appelé Avrecon, qui a été observé en utilisant des petits routeurs compromis de bureau / bureau à domicile (SOHO) dans le cadre d'une campagne pluriannuelle active depuis au moins mai 2021.

Avrecon a été divulgué pour la première fois par Lumen Black Lotus Labs plus tôt ce mois-ci alors que des logiciels malveillants capables d'exécuter des commandes supplémentaires et de voler la bande passante de la victime

More details have emerged about a botnet called AVRecon, which has been observed making use of compromised small office/home office (SOHO) routers as part of a multi-year campaign active since at least May 2021. AVRecon was first disclosed by Lumen Black Lotus Labs earlier this month as malware capable of executing additional commands and stealing victim\'s bandwidth for what appears to be an |

Malware | ★★ | ||

| 2023-07-31 14:08:00 | Fruity Trojan utilise des installateurs de logiciels trompeurs pour diffuser Remcos Rat Fruity Trojan Uses Deceptive Software Installers to Spread Remcos RAT (lien direct) |

Les acteurs de la menace créent de faux sites Web hébergeant des installateurs de logiciels trojanisés pour inciter les utilisateurs sans méfiance à télécharger un logiciel malveillant de téléchargeur appelé Fruity dans le but d'installer des outils de chevaux de Troie distants comme Remcos Rat.

"Parmi les logiciels en question figurent divers instruments pour les processeurs à réglage fin, les cartes graphiques et les bios; outils de surveillance du matériel PC; et certaines autres applications", Cybersecurity

Threat actors are creating fake websites hosting trojanized software installers to trick unsuspecting users into downloading a downloader malware called Fruity with the goal of installing remote trojans tools like Remcos RAT. "Among the software in question are various instruments for fine-tuning CPUs, graphic cards, and BIOS; PC hardware-monitoring tools; and some other apps," cybersecurity |

Malware Tool Threat | ★★ | ||

| 2023-07-31 11:31:42 | P2Pinfect Server Spreads Botnet à l'aide de la fonction de réplication Redis P2PInfect server botnet spreads using Redis replication feature (lien direct) |

Les acteurs de la menace ciblent activement les instances exposées du magasin de données open source redis avec un ver auto-répliquant d'auto-réplication entre pairs avec des versions pour Windows et Linux que les auteurs de logiciels malveillants ont nommé P2Pinfect.[...]

Threat actors are actively targeting exposed instances of the Redis open-source data store with a peer-to-peer self-replicating worm with versions for both Windows and Linux that the malware authors named P2Pinfect. [...] |

Malware Threat | ★★ | ||

| 2023-07-31 11:27:53 | Out of the Sandbox: Wikiloder creuse une évasion sophistiquée Out of the Sandbox: WikiLoader Digs Sophisticated Evasion (lien direct) |

Cybersecurity Company Proofpoint a publié aujourd'hui de nouvelles recherches détaillant l'identification d'un nouveau malware de la malware \'s menace que les chercheurs appellent «Wikiloader», un nouveau logiciel malveillant sophistiqué qui est récemment apparu sur le paysage des menaces de cybercriminalité, si bien associée aux campagnes de livraison de campagnes qui ont été réalisées dans le paysage de la cybercriminalité, à l'égard des campagnes de création de campagnesTrojan bancaire Ursnif.

-

mise à jour malveillant

Cybersecurity company Proofpoint has today published new research detailing the identification of a new malware Proofpoint\'s threat researchers are calling “WikiLoader”, a sophisticated new malware that recently appeared on the cybercrime threat landscape, so far associated with campaigns delivering banking trojan Ursnif. - Malware Update |

Malware Threat | ★★ | ||

| 2023-07-31 09:37:49 | Proofpoint identifie un nouveau malware baptisé WikiLoader et lié au trojan Ursnif (lien direct) | Les chercheurs Proofpoint, leader en matière de cybersécurité et conformité, publie de nouvelles recherches suite à l'identification d'un logiciel malveillant, qu'ils ont nommé " WikiLoader ". - Malwares | Malware | ★★ | ||

| 2023-07-31 08:52:26 | CISA analyse les logiciels malveillants utilisés dans les attaques ESG de Barracuda CISA Analyzes Malware Used in Barracuda ESG Attacks (lien direct) |

> CISA a partagé des rapports d'analyse sur trois familles de logiciels malveillants obtenues d'une organisation piratée via une récente vulnérabilité de Barracuda ESG.

>CISA has shared analysis reports on three malware families obtained from an organization hacked via a recent Barracuda ESG vulnerability. |

Malware | ★★ | ||

| 2023-07-31 08:30:00 | CISA: Nouveau sous-marin Backdoor utilisé dans la campagne Barracuda CISA: New Submarine Backdoor Used in Barracuda Campaign (lien direct) |

L'acteur de menace chinoise a utilisé des logiciels malveillants dans les attaques

Chinese threat actor used malware in attacks |

Malware Threat | ★★ | ||

| 2023-07-31 03:01:22 | Sécurité DNS dans les soins de santé: le joyau de votre arsenal de cybersécurité DNS Security in Healthcare: The Gem in Your Cybersecurity Arsenal (lien direct) |

Les ransomwares, les logiciels malveillants et les attaques de phishing qui se déroulent dans l'industrie des soins de santé sont assez alarmants ces jours-ci.Les données des clients dans l'industrie des soins de santé sont plus sensibles que dans la plupart des industries, ce qui s'est avéré être un endroit idéal pour les acteurs de la menace.Des recherches récentes d'Infloblox ont rapporté qu'en 2022, il y avait plus de 546 violations de données majeures en raison d'une activité malveillante.Cela fait suite à une augmentation de 4% par rapport aux 521 violations de données majeures rapportées par les établissements de santé en 2023. Ces chiffres ont continué d'augmenter régulièrement pendant plus de 5 ans.Les données montrent également que de 2016 à 2022, le ...

The ransomware, malware and phishing attacks going on in the healthcare industry are quite alarming these days. The customers\' data in the healthcare industry is more sensitive than in most industries, and this has proven to be a sweet spot for threat actors. Recent research by Infloblox reported that in 2022, there were over 546 major data breaches due to malicious activity. This follows a 4% increase over the 521 major data breaches reported by healthcare institutions in 2023. These numbers have continued to rise steadily for over 5 years. The data also shows that from 2016 to 2022, the... |

Malware Threat | ★★★ | ||

| 2023-07-29 13:40:00 | NOUVEAU Cherryblos de logiciels malveillants Android utilisant l'OCR pour voler des données sensibles New Android Malware CherryBlos Utilizing OCR to Steal Sensitive Data (lien direct) |

Une nouvelle souche malveillante Android appelée Cherryblos a été observée en utilisant des techniques de reconnaissance de caractères optiques (OCR) pour recueillir des données sensibles stockées en images.

CherryBlos, par tendance micro, est distribué via de faux publications sur les plateformes de médias sociaux et est livré avec des capacités pour voler des références liées au portefeuille de crypto-monnaie et agir comme un tondeuse pour remplacer les adresses du portefeuille lorsqu'il est

A new Android malware strain called CherryBlos has been observed making use of optical character recognition (OCR) techniques to gather sensitive data stored in pictures. CherryBlos, per Trend Micro, is distributed via bogus posts on social media platforms and comes with capabilities to steal cryptocurrency wallet-related credentials and act as a clipper to substitute wallet addresses when a |

Malware | ★★ | ||

| 2023-07-29 13:00:00 | \\ 'Call of Duty: Modern Warfare 2 \\' Les joueurs frappent avec un malware de vers \\'Call of Duty: Modern Warfare 2\\' Players Hit With Worm Malware (lien direct) |

Plus: la Russie resserre la censure des médias sociaux, les nouvelles règles de rapport de cyberattaque pour les entreprises américaines et Google Street View revient en Allemagne.

Plus: Russia tightens social media censorship, new cyberattack reporting rules for US companies, and Google Street View returns to Germany. |

Malware | ★★ | ||

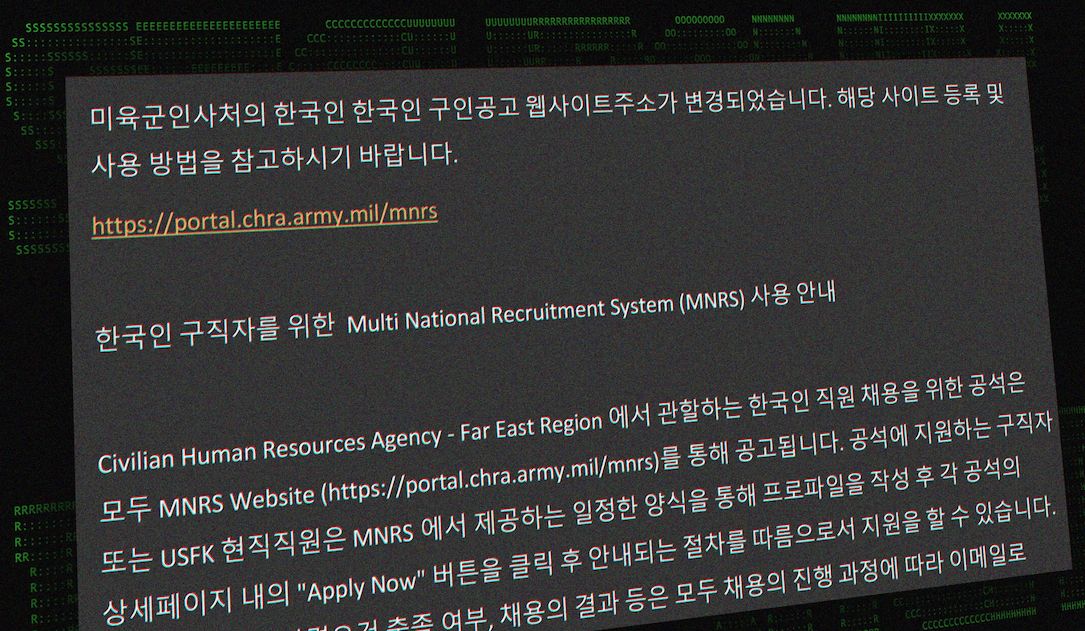

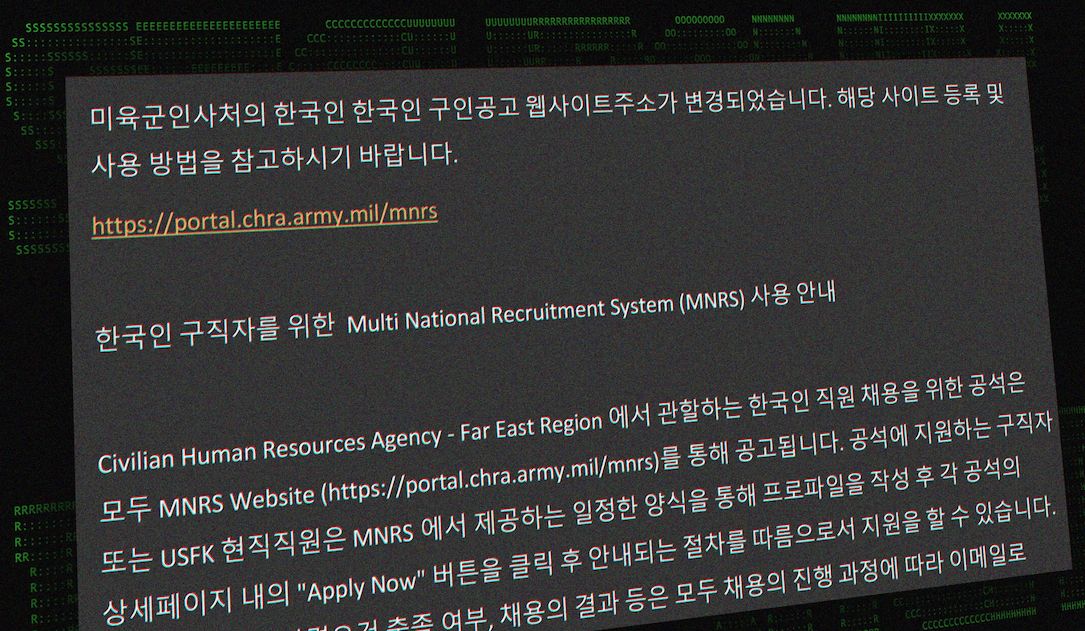

| 2023-07-29 01:00:00 | La campagne de logiciels malveillants Stark # Mule cible les Coréens, utilise des documents de l'armée américaine Stark#Mule Malware Campaign Targets Koreans, Uses US Army Documents (lien direct) |

Les techniques sont similaires à celles des précédentes attaques nord-coréennes et pourraient être liées à des organisations de cyber-espionnage bien connues.

Techniques are similar to those in previous North Korean attacks and could be linked to well-known cyber-espionage organizations. |

Malware | ★★ | ||

| 2023-07-28 20:43:00 | Cherryblos Malware utilise l'OCR pour cueillir des utilisateurs d'Android \\ 'crypto-monnaie CherryBlos Malware Uses OCR to Pluck Android Users\\' Cryptocurrency (lien direct) |

Le malware, ainsi qu'une souche sœur surnommée "FakeTrade", ont été trouvés cachés dans Google Play.

The malware, along with a sister strain dubbed "FakeTrade," was found lurking in Google Play. |

Malware | ★ | ||

| 2023-07-28 20:31:22 | Android Malware vole les informations d'identification de l'utilisateur à l'aide de la reconnaissance de caractères optiques Android malware steals user credentials using optical character recognition (lien direct) |

OCR n'est pas la seule technique avancée utilisée par les applications "Cherryblos".

OCR isn\'t the only advanced technique used by "CherryBlos" apps. |

Malware | ★★ | ||

| 2023-07-28 18:40:00 | Icedid malware adapte et élargit la menace avec le module de backconnect mis à jour IcedID Malware Adapts and Expands Threat with Updated BackConnect Module (lien direct) |

Les acteurs de la menace liés au chargeur de logiciels malveillants connus sous le nom de IceDID ont fait des mises à jour du module BackConnect (BC) que \\ est utilisé pour l'activité post-compromis sur les systèmes piratés, les nouvelles résultats de l'équipe Cymru révèlent.

Icedide, également appelé Bokbot, est une souche de logiciels malveillants similaires à Emotet et Qakbot qui a commencé comme un Troie bancaire en 2017, avant de passer au rôle d'un facilitateur d'accès initial

The threat actors linked to the malware loader known as IcedID have made updates to the BackConnect (BC) module that\'s used for post-compromise activity on hacked systems, new findings from Team Cymru reveal. IcedID, also called BokBot, is a strain of malware similar to Emotet and QakBot that started off as a banking trojan in 2017, before switching to the role of an initial access facilitator |

Malware Threat | ★★ | ||

| 2023-07-28 18:27:00 | Stark # Mule cible les Coréens avec des leurres de documents sur le thème des militaires américains STARK#MULE Targets Koreans with U.S. Military-themed Document Lures (lien direct) |

Une campagne de cyberattaque en cours a fixé son objectif sur des personnes de langue coréenne en utilisant des leurres de documents sur le thème des militaires américains pour les inciter à exécuter des logiciels malveillants sur des systèmes compromis.

La société de cybersécurité Securonix suit l'activité sous le nom de Stark # Mule.

"Sur la base de la source et des cibles probables, ces types d'attaques sont à égalité avec les attaques passées provenant du nord typique

An ongoing cyber attack campaign has set its sights on Korean-speaking individuals by employing U.S. Military-themed document lures to trick them into running malware on compromised systems. Cybersecurity firm Securonix is tracking the activity under the name STARK#MULE. "Based on the source and likely targets, these types of attacks are on par with past attacks stemming from typical North |

Malware | ★★ | ||

| 2023-07-28 17:27:17 | CISA: Nouveau logiciel malveillant sous-marin trouvé sur les appareils ESG Barracuda piratés CISA: New Submarine malware found on hacked Barracuda ESG appliances (lien direct) |

CISA dit que les nouveaux logiciels malveillants connus sous le nom de sous-marin ont été utilisés pour les appareils électroménagers Barracuda ESG (Gateway) en exploitant un bogue zéro-jour désormais paires.[...]

CISA says new malware known as Submarine was used to backdoor Barracuda ESG (Email Security Gateway) appliances by exploiting a now-patched zero-day bug. [...] |

Malware | ★★ | ||

| 2023-07-28 15:52:00 | L'opération de N. Linée en Corée combine des leurres militaires américains, des sites de commerce électronique coréen N. Korea-linked operation combines US military lures, S. Korean e-commerce sites (lien direct) |

Les pirates auraient été connectés au gouvernement nord-coréen utilisent de faux documents de recrutement d'emploi militaire américain pour attirer les gens dans le téléchargement de logiciels malveillants organisés sur des sites de commerce électronique légitimes - mais compromis - coréens.Oleg Kolesnikov, vice-président de la recherche sur les menaces à Securonix, a déclaré à enregistrer les futures nouvelles que ce qui se démarque le plus dans la campagne est

Les pirates auraient été connectés au gouvernement nord-coréen utilisent de faux documents de recrutement d'emploi militaire américain pour attirer les gens dans le téléchargement de logiciels malveillants organisés sur des sites de commerce électronique légitimes - mais compromis - coréens.Oleg Kolesnikov, vice-président de la recherche sur les menaces à Securonix, a déclaré à enregistrer les futures nouvelles que ce qui se démarque le plus dans la campagne est

Hackers allegedly connected to the North Korean government are using fake U.S. military job-recruitment documents to lure people into downloading malware staged on legitimate - but compromised - South Korean e-commerce sites. Oleg Kolesnikov, vice president of threat research at Securonix, told Recorded Future News that what stands out the most about the campaign is

Hackers allegedly connected to the North Korean government are using fake U.S. military job-recruitment documents to lure people into downloading malware staged on legitimate - but compromised - South Korean e-commerce sites. Oleg Kolesnikov, vice president of threat research at Securonix, told Recorded Future News that what stands out the most about the campaign is |

Malware Threat | ★★ | ||

| 2023-07-28 11:31:34 | Le nouveau malware Android utilise l'OCR pour voler des informations d'identification des images New Android malware uses OCR to steal credentials from images (lien direct) |

Deux nouvelles familles de logiciels malveillants Android nommées \\ 'CERRERYBLOS \' et \\ 'FAKETRADE \' ont été découvertes sur Google Play, visant à voler des informations d'identification et de fonds de crypto-monnaie ou à effectuer des escroqueries.[...]

Two new Android malware families named \'CherryBlos\' and \'FakeTrade\' were discovered on Google Play, aiming to steal cryptocurrency credentials and funds or conduct scams. [...] |

Malware | ★★ | ||

| 2023-07-28 00:00:00 | Skid Osint Investigation (lien direct) | Skid Osint Investigation sur le fait de passer très WIP!

En commençant par AlexxModder, j'ai reçu un message Discord de l'utilisateur AlexxModder me demandant d'être un développeur pour son projet de logiciel malveillant.Je n'étais pas enclin à participer mais plutôt à analyser le code.Alors j'ai déclaré Envoyer le code source, j'ai ensuite reçu le code source en tant qu'Elys.zip (Figure Planholder).

Figure Payholder: Alexmodder envoie un code source de botnet.

Ensuite, nous avons enquêté sur le prochain personnage, qui a été obtenu en visitant le site https [:] // elys.

Skid OSINT Investigation On Going very WIP! Starting with AlexxModder I received a Discord message from the user AlexxModder asking me to be a developer for their malware project. I was not inclined to participate but rather to analyze the code. So I stated Send me the source code, I then received the source code as ELYSc2.zip (Figure placeholder). Figure placeholder: AlexModder sending botnet source code. Next, we investigated the next persona, which was obtained by visiting the site https[:]//elys. |

Malware | ★★★ | ||

| 2023-07-28 00:00:00 | Cherryblos connexes et logiciels malveillants Android associés impliqués dans des campagnes d'escroquerie Related CherryBlos and FakeTrade Android Malware Involved in Scam Campaigns (lien direct) |

L'équipe du Service de réputation d'application mobile de Trend Micro \'s Mobile a découvert deux nouvelles familles de logiciels malveillants Android impliqués dans des crypto-monnaies et des campagnes d'escroquerie motivées financièrement ciblant les utilisateurs d'Android.

Trend Micro\'s Mobile Application Reputation Service (MARS) team discovered two new related Android malware families involved in cryptocurrency-mining and financially-motivated scam campaigns targeting Android users. |

Malware Mobile Prediction | ★★ | ||

| 2023-07-27 23:30:00 | InfostEaler distribué via des fichiers CHM Infostealer Distributed via CHM Files (lien direct) |

Ahnlab Security Emergency Response Center (ASEC) a précédemment couvert les souches de logiciels malveillants CHM usurpulsant les sociétés de sécurité et les établissements financiers (ASEC).Ce poste couvrira les souches de CHM récemment identifiées imitantes d'instituts financiers coréens et les compagnies d'assurance, car elles ont été jugées distribuées pour voler des informations.La distribution s'est produite le 17 (lundi), lorsque des déclarations sont régulièrement envoyées aux utilisateurs dont le calendrier de paiement aux instituts financiers tombe sur le 25 de chaque mois.Il est certainement possible pour ceux qui ont le même calendrier pour ...

AhnLab Security Emergency response Center (ASEC) previously covered CHM-type malware strains impersonating security companies and financial institutes. This post will cover recently identified CHM strains impersonating Korean financial institutes and insurance companies as they were found being distributed to steal information. The distribution occurred on the 17th (Monday), when statements are regularly sent to users whose payment schedule to financial institutes falls on the 25th of each month. It is certainly possible for those who have the same schedule to... |

Malware | ★★ | ||

| 2023-07-27 23:05:00 | Le CHM se fait passer pour les instituts financiers coréens et les compagnies d'assurance CHM Impersonates Korean Financial Institutes and Insurance Companies (lien direct) |

instituts financiers.Ce poste couvrira la distribution récemment identifiée des logiciels malveillants de type CHM en utilisant une méthode similaire d'identité des instituts financiers coréens et des compagnies d'assurance.Le fichier CHM est dans un format de fichier compressé (RAR).Lors de l'exécution, il affiche les écrans d'aide suivants.Ce sont tous des guides déguisés comme envoyés par les instituts financiers coréens et les compagnies d'assurance et incluent des contenus tels que & # 8220; crédit ...

In March, AhnLab Security Emergency response Center (ASEC) covered a CHM-type malware impersonating security emails from financial institutes. This post will cover the recently identified distribution of CHM-type malware using a similar method of impersonating Korean financial institutes and insurance companies. The CHM file is in a compressed file (RAR) format. Upon execution, it displays the following help screens. These are all guides disguised as being sent from Korean financial institutes and insurance companies and include content such as “credit... |

Malware | ★★ | ||

| 2023-07-27 18:26:27 | Les numéros d'attaque par e-mail de phishing «baisse» tandis que les volumes de logiciels malveillants augmentent de 15% Phishing Email Attack Numbers “Decline” While Malware Volumes Increase 15% (lien direct) |

|

Malware | ★★★ |

To see everything:

Our RSS (filtrered)