What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-03-21 17:00:00 | Comment accélérer les évaluations des risques des fournisseurs à l'ère de SAAS How to Accelerate Vendor Risk Assessments in the Age of SaaS Sprawl (lien direct) |

Dans l'environnement commercial numérique du numérique aujourd'hui dominé par les applications SaaS, les organisations dépendent de plus en plus de fournisseurs tiers pour les services cloud et les solutions logicielles essentielles.Au fur et à mesure que de plus en plus de vendeurs et de services sont ajoutés au mélange, la complexité et les vulnérabilités potentielles dans la chaîne d'approvisionnement & NBSP; SAASS (NBSP; Snowball rapidement.C'est pourquoi la gestion efficace des risques des fournisseurs (VRM) est un

In today\'s digital-first business environment dominated by SaaS applications, organizations increasingly depend on third-party vendors for essential cloud services and software solutions. As more vendors and services are added to the mix, the complexity and potential vulnerabilities within the SaaS supply chain snowball quickly. That\'s why effective vendor risk management (VRM) is a |

Cloud Vulnerability | ★★ | ||

| 2024-03-21 13:00:00 | La vulnérabilité a permis la prise de contrôle en un clic des comptes de service AWS Vulnerability Allowed One-Click Takeover of AWS Service Accounts (lien direct) |

> AWS Patches Vulnérabilité qui aurait pu être utilisée pour détourner les séances de flux de travail de travail gérées (MWAA) via FlowFixation Attack.

>AWS patches vulnerability that could have been used to hijack Managed Workflows Apache Airflow (MWAA) sessions via FlowFixation attack. |

Vulnerability | ★★ | ||

| 2024-03-21 09:30:00 | Les chercheurs en sécurité gagnent deuxième Tesla à PWN2OWN Security Researchers Win Second Tesla At Pwn2Own (lien direct) |

L'équipe Synacktiv a remporté sa deuxième voiture Tesla pour avoir trouvé l'un des 19 bugs zéro jour le premier jour de PWN2OWN VANCOUVER

The Synacktiv team won its second Tesla car for finding one of 19 zero-day bugs on the first day of Pwn2Own Vancouver |

Threat Vulnerability | ★★ | ||

| 2024-03-21 09:25:00 | Ivanti libère une solution urgente pour la vulnérabilité critique de la sentinelle critique Ivanti Releases Urgent Fix for Critical Sentry RCE Vulnerability (lien direct) |

Ivanti a divulgué les détails d'un défaut à l'exécution de code à distance critique ayant un impact sur la sentinelle autonome, exhortant les clients à appliquer immédiatement les correctifs pour rester protégé contre les cyber-menaces potentielles.

Suivi comme & nbsp; CVE-2023-41724, la vulnérabilité comporte un score CVSS de 9,6.

"Un acteur de menace non authentifié peut exécuter des commandes arbitraires sur le système d'exploitation sous-jacent de l'appareil

Ivanti has disclosed details of a critical remote code execution flaw impacting Standalone Sentry, urging customers to apply the fixes immediately to stay protected against potential cyber threats. Tracked as CVE-2023-41724, the vulnerability carries a CVSS score of 9.6. "An unauthenticated threat actor can execute arbitrary commands on the underlying operating system of the appliance |

Threat Vulnerability | ★★★ | ||

| 2024-03-21 09:04:00 | Atlassian publie des correctifs pour plus de 2 douzaines de défauts, y compris le bogue de bambou critique Atlassian Releases Fixes for Over 2 Dozen Flaws, Including Critical Bamboo Bug (lien direct) |

Atlassian a publié des correctifs pour & nbsp; plus de deux douzaines de défauts de sécurité, y compris un bogue critique ayant un impact sur le centre de données en bambou qui pourrait être exploité sans nécessiter une interaction utilisateur.

Suivi en AS & NBSP; CVE-2024-1597, la vulnérabilité comporte un score CVSS de 10,0, indiquant une gravité maximale.

Décrit comme un défaut d'injection SQL, il est enraciné dans une dépendance appelée org.postgresql:

Atlassian has released patches for more than two dozen security flaws, including a critical bug impacting Bamboo Data Center and Server that could be exploited without requiring user interaction. Tracked as CVE-2024-1597, the vulnerability carries a CVSS score of 10.0, indicating maximum severity. Described as an SQL injection flaw, it\'s rooted in a dependency called org.postgresql: |

Vulnerability | ★★★ | ||

| 2024-03-21 00:00:00 | Bringing Access Back - Initial Access Brokers Exploit F5 BIG-IP (CVE-2023-46747) and ScreenConnect (lien direct) | Written by: Michael Raggi, Adam Aprahamian, Dan Kelly, Mathew Potaczek, Marcin Siedlarz, Austin Larsen

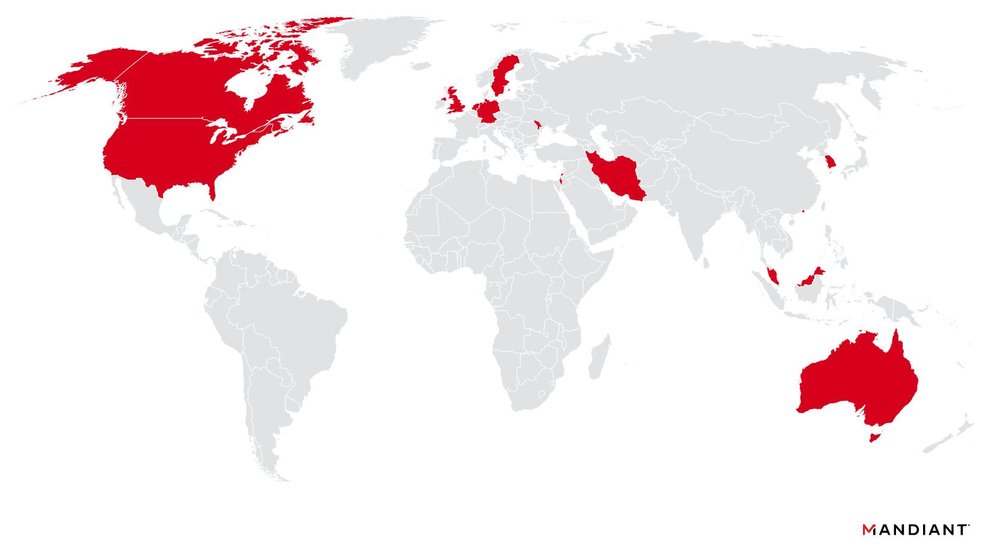

During the course of an intrusion investigation in late October 2023, Mandiant observed novel N-day exploitation of CVE-2023-46747 affecting F5 BIG-IP Traffic Management User Interface. Additionally, in February 2024, we observed exploitation of Connectwise ScreenConnect CVE-2024-1709 by the same actor. This mix of custom tooling and the SUPERSHELL framework leveraged in these incidents is assessed with moderate confidence to be unique to a People\'s Republic of China (PRC) threat actor, UNC5174. Mandiant assesses UNC5174 (believed to use the persona "Uteus") is a former member of Chinese hacktivist collectives that has since shown indications of acting as a contractor for China\'s Ministry of State Security (MSS) focused on executing access operations. UNC5174 has been observed attempting to sell access to U.S. defense contractor appliances, UK government entities, and institutions in Asia in late 2023 following CVE-2023-46747 exploitation. In February 2024, UNC5174 was observed exploiting ConnectWise ScreenConnect vulnerability (CVE-2024-1709) to compromise hundreds of institutions primarily in the U.S. and Canada. Targeting and Timeline UNC5174 has been linked to widespread aggressive targeting and intrusions of Southeast Asian and U.S. research and education institutions, Hong Kong businesses, charities and non-governmental organizations (NGOs), and U.S. and UK government organizations during October and November 2023, as well as in February 2024. The actor appears primarily focused on executing access operations. Mandiant observed UNC5174 exploiting various vulnerabilities during this time. ConnectWise ScreenConnect Vulnerability CVE-2024-1709 F5 BIG-IP Configuration Utility Authentication Bypass Vulnerability CVE-2023-46747 Atlassian Confluence CVE-2023-22518 Linux Kernel Exploit CVE-2022-0185 Zyxel Firewall OS Command Injection Vulnerability CVE-2022-30525 Investigations revealed several instances of UNC5174 infrastructure, exposing the attackers\' bash command history. This history detailed artifacts of extensive reconnaissance, web application fuzzing, and aggressive scanning for vulnerabilities on internet-facing systems belonging to prominent universities in the U.S., Oceania, and Hong Kong regions. Additionally, key strategic targets like think tanks in the U.S. and Taiwan were identified; however, Mandiant does not have significant evidence to determine successful exploitation of these targets.  Figure 1: UNC5174 global targeting map

Initial Disclosure of CVE-2023-46747

On Oct. 25, 2023, Praetorian published an advisory and proof-of-concept (PoC) for a zero-day (0-day) vulnerabil

Figure 1: UNC5174 global targeting map

Initial Disclosure of CVE-2023-46747

On Oct. 25, 2023, Praetorian published an advisory and proof-of-concept (PoC) for a zero-day (0-day) vulnerabil |

Threat Malware Cloud Tool Vulnerability | ★★★ | ||

| 2024-03-20 21:45:25 | Un avertissement fédéral met en évidence la cyber-vulnérabilité des systèmes d'eau américains Federal Warning Highlights Cyber Vulnerability of US Water Systems (lien direct) |

La Maison Blanche a exhorté les opérateurs de systèmes d'eau et d'eaux usées pour examiner et renforcer leurs contrôles de sécurité contre les attaques par des groupes basés en Iran et en Chine.

The White House urged operators of water and wastewater systems to review and beef up their security controls against attacks by Iran- and China-based groups. |

Vulnerability | ★★★ | ||

| 2024-03-20 14:45:20 | Intégration BRINQA des intigriseurs angritriting \\ Announcing Intigriti\\'s Brinqa Integration (lien direct) |

Nous sommes heureux d'annoncer le dernier partenariat d'Initigriti avec Brinqa, un leader de la gestion de la vulnérabilité.Cette intégration marque un pas en avant significatif dans la gestion et la hiérarchisation des vulnérabilités aux niveaux des entreprises. & # 160;À quoi sert Brinqa? & # 160;Brinqa est une plate-forme robuste permettant aux organisations de gérer et d'atténuer efficacement les cyber-risques en utilisant le cadre du connecteur BRINQA.Il [& # 8230;]

We\'re happy to announce Intigriti\'s latest partnership with Brinqa, a leader in vulnerability management. This integration marks a significant step forward in managing and prioritizing vulnerabilities on enterprise levels. What is Brinqa used for? Brinqa is a robust platform enabling organizations to effectively manage and mitigate cyber risk by using the Brinqa Connector framework. It […] |

Vulnerability | ★★★ | ||

| 2024-03-20 13:08:58 | Ivanti corrige le bogue de sentinelle autonome critique rapportée par l'OTAN Ivanti fixes critical Standalone Sentry bug reported by NATO (lien direct) |

Ivanti a averti les clients de corriger immédiatement une vulnérabilité critique de gravité cruciale signalée par les chercheurs du centre de sécurité de l'OTAN.[...]

Ivanti warned customers to immediately patch a critical severity Standalone Sentry vulnerability reported by NATO Cyber Security Centre researchers. [...] |

Vulnerability | ★★★ | ||

| 2024-03-20 11:18:00 | U.S.EPA Formes le groupe de travail pour protéger les systèmes d'eau des cyberattaques U.S. EPA Forms Task Force to Protect Water Systems from Cyberattacks (lien direct) |

L'Agence américaine de protection de l'environnement (EPA) a déclaré qu'elle formait un nouveau «groupe de travail sur la cybersécurité du secteur de l'eau» pour concevoir des méthodes pour contrer les menaces auxquelles le secteur de l'eau du pays est confronté dans le pays.

"En plus de considérer les vulnérabilités courantes des systèmes d'eau aux cyberattaques et les défis rencontrés par certains systèmes dans l'adoption des meilleures pratiques, ce groupe de travail dans ses délibérations

The U.S. Environmental Protection Agency (EPA) said it\'s forming a new "Water Sector Cybersecurity Task Force" to devise methods to counter the threats faced by the water sector in the country. "In addition to considering the prevalent vulnerabilities of water systems to cyberattacks and the challenges experienced by some systems in adopting best practices, this Task Force in its deliberations |

Vulnerability | ★★ | ||

| 2024-03-20 04:56:57 | Qu'est-ce que la gestion des journaux et pourquoi vous en avez besoin What Is Log Management and Why you Need it (lien direct) |

Grâce à la chaîne d'approvisionnement en plein essor, à une multitude d'appareils IoT et de travail à domicile et une présence en expansion du cloud, les organisations ingèrent constamment de nouveaux matériels dans leur environnement informatique.Avec chaque nouvelle ligne de code vient une nouvelle chance pour une vulnérabilité cachée.Avec chaque faiblesse non fondée, les attaquants acquièrent une autre occasion pour prendre pied dans l'organisation et compromettre les actifs sensibles.Afin de l'arrêter, les entreprises peuvent tirer parti des outils de gestion de la configuration de sécurité (SCM) et des outils de surveillance de l'intégrité des fichiers (FIM), mais pour vraiment créer une approche préventive, ils ont besoin de plein ...

Thanks to the burgeoning supply chain, a host of IoT and work-from-home devices, and an expanding cloud presence, organizations are constantly ingesting new hardware into their IT environments. With each new line of code comes a fresh chance for a hidden vulnerability. With each unfound weakness, attackers gain one more opportunity to gain a foothold in the organization and compromise sensitive assets. In order to stop this, companies can leverage security configuration management (SCM) and file integrity monitoring (FIM) tools, but to truly create a preventative approach, they need full... |

Cloud Tool Vulnerability | ★★★ | ||

| 2024-03-19 17:13:01 | US Defense Dept a reçu 50 000 rapports de vulnérabilité depuis 2016 US Defense Dept received 50,000 vulnerability reports since 2016 (lien direct) |

Le Cyber Crime Center (DC3) du Département américain de la Défense (DoD) a déclaré avoir atteint le trait du traitement de son 50 000e rapport de vulnérabilité soumis par 5 635 chercheurs depuis sa création en novembre 2016. [...]

The Cyber Crime Center (DC3) of the U.S. Department of Defense (DoD) says it has reached the milestone of processing its 50,000th vulnerability report submitted by 5,635 researchers since its inception in November 2016. [...] |

Vulnerability | ★★★ | ||

| 2024-03-19 10:00:00 | Techniques de numérisation NMAP Nmap scanning techniques (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. In our previous blog, we explored the significance of host discovery techniques using Nmap, Netdiscover, and Angry IP Scanner. Now, let\'s dive deeper into the network reconnaissance and focus specifically on the powerful features offered by Nmap. Renowned for its versatility and robust feature set, Nmap enables analysts to probe networked systems, map network topology, identify open ports, detect services, and even determine operating system details. Its command-line interface, coupled with a myriad of options and scripting capabilities, makes it an indispensable asset for security professionals, network administrators, and ethical hackers alike. I have used a virtual environment created mainly for demonstration purposes to see these scanning techniques in action, Target machine for this demonstration is metasploitable2 (192.168.25.130), Attacker Machine is Kali Linux (192.168.25.128). We already have seen how to discover hosts in a networked environment in our previous blog. Additionally, you can refer to nmap.org for better understanding of these techniques. Let\'s take a look at different techniques nmap offers: 1. TCP SYN scan (-sS): The TCP SYN scan, also known as a half-open scan, sends SYN pack | Vulnerability | ★★★ | ||

| 2024-03-19 09:26:34 | La violation de données d'empilement conduit à l'exposition des jetons github du client Mintlify Data Breach Leads to Exposure of Customer GitHub Tokens (lien direct) |

> Mintlify annonce un programme de divulgation de vulnérabilité après une violation de données exposée 91 jetons github client.

>Mintlify announces vulnerability disclosure program after a data breach exposed 91 customer GitHub tokens. |

Data Breach Vulnerability | ★★ | ||

| 2024-03-19 04:51:08 | Aperçu critique du paysage des risques de la chaîne d'approvisionnement de l'Australie Critical insights into Australia\\'s supply chain risk landscape (lien direct) |

Les organisations australiennes se retrouvent à naviguer dans un champ de mines de risques de chaîne d'approvisionnement, avec une augmentation des incidents résultant de violations multipartites.Ces violations sont souvent causées par des vulnérabilités dans les fournisseurs de cloud ou de logiciels et sont en train de devenir un défi qui exige l'attention et les stratégies proactives.De juillet à décembre 2023, 483 violations de données ont été signalées au commissaire australien de l'information (OAIC), en hausse de 19% par rapport à 407 entre janvier et juin de la même année.De plus, il y a eu 121 notifications secondaires, une augmentation notable par rapport à 29 notifications au cours de la même période.Le...

Australian organizations find themselves navigating a minefield of supply chain risks, with a surge in incidents stemming from multi-party breaches. These breaches are often caused by vulnerabilities in cloud or software providers and are emerging as a challenge that demands attention and proactive strategies. From July to December 2023, 483 data breaches were reported to the Australian Information Commissioner (OAIC), up 19% from 407 between January and June of the same year. Moreover, there were 121 secondary notifications, a notable increase from 29 notifications in the same period. The... |

Cloud Vulnerability | ★★★ | ||

| 2024-03-19 00:00:00 | Les exploits de vulnérabilité TeamCity conduisent à des ransomwares de jasmin, d'autres types de logiciels malveillants TeamCity Vulnerability Exploits Lead to Jasmin Ransomware, Other Malware Types (lien direct) |

CVE-2024-27198 et CVE-2024-27199 sont des vulnérabilités au sein de la plate-forme TeamCity sur site qui peut permettre aux attaquants d'obtenir un contrôle administratif sur les systèmes affectés.

CVE-2024-27198 and CVE-2024-27199 are vulnerabilities within the TeamCity On-Premises platform that can allow attackers to gain administrative control over affected systems. |

Ransomware Malware Vulnerability | ★★ | ||

| 2024-03-19 00:00:00 | Jenkins Args4j CVE-2024-23897: fichiers exposés, code à risque Jenkins Args4j CVE-2024-23897: Files Exposed, Code at Risk (lien direct) |

Jenkins, un serveur d'automatisation open source populaire, a été découvert comme étant affecté par une vulnérabilité de lecture de fichiers, CVE-2024-23897.

Jenkins, a popular open-source automation server, was discovered to be affected by a file read vulnerability, CVE-2024-23897. |

Vulnerability | ★★ | ||

| 2024-03-18 19:00:10 | Plus de 133 000 appareils Fortinet toujours vulnérables au bogue critique âgé d'un mois More than 133,000 Fortinet appliances still vulnerable to month-old critical bug (lien direct) |

Une énorme surface d'attaque pour une vulnérabilité avec divers POC disponibles Le volume de boîtes Fortinet exposées à l'Internet public et vulnérable à un défaut de sécurité critique vieux de Fortios est encore extrêmement élevé, malgré unAugmentation progressive des correctifs…

A huge attack surface for a vulnerability with various PoCs available The volume of Fortinet boxes exposed to the public internet and vulnerable to a month-old critical security flaw in FortiOS is still extremely high, despite a gradual increase in patching.… |

Patching Vulnerability | ★★ | ||

| 2024-03-18 18:28:00 | Fortra Patches Critical RCE Vulnérabilité dans l'outil de transfert FileCatalyst Fortra Patches Critical RCE Vulnerability in FileCatalyst Transfer Tool (lien direct) |

Fortra a publié les détails d'un défaut de sécurité critique désormais par paire impactant sa solution de transfert de fichiers & nbsp; FileCatalyst & nbsp; qui pourrait permettre aux attaquants non authentifiés d'obtenir une exécution de code distante sur des serveurs sensibles.

Suivi sous le nom de CVE-2024-25153, la lacune contient un score CVSS de 9,8 sur un maximum de 10.

"Une traversée du répertoire dans le \\ 'ftpServlet \' du flux de travail FileCatalyst

Fortra has released details of a now-patched critical security flaw impacting its FileCatalyst file transfer solution that could allow unauthenticated attackers to gain remote code execution on susceptible servers. Tracked as CVE-2024-25153, the shortcoming carries a CVSS score of 9.8 out of a maximum of 10. "A directory traversal within the \'ftpservlet\' of the FileCatalyst Workflow |

Tool Vulnerability | ★★ | ||

| 2024-03-18 15:00:00 | Plus de 50 000 vulnérabilités découvertes dans les systèmes DoD via le programme de primes de bogue Over 50,000 Vulnerabilities Discovered in DoD Systems Through Bug Bounty Program (lien direct) |

Sept ans après son programme de piratage éthique, le Pentagone a obtenu son 50 000e rapport de vulnérabilité le 15 mars

Seven years into its ethical hacking program, the Pentagon received its 50,000th vulnerability report on March 15 |

Vulnerability | ★★★ | ||

| 2024-03-18 14:00:00 | Trois nouvelles vulnérabilités critiques découvertes à Argo Three New Critical Vulnerabilities Uncovered in Argo (lien direct) |

Les défauts, identifiés par KTrust, permettent aux attaquants de contourner les limites de taux et les mécanismes de protection contre la force brute

The flaws, identified by KTrust, enable attackers to bypass rate limits and brute force protection mechanisms |

Vulnerability | ★★ | ||

| 2024-03-18 13:00:54 | Les risques cachés au sein de la fonction Create2 d'Ethereum \\: un guide pour naviguer sur la sécurité de la blockchain The Hidden Risks Within Ethereum\\'s CREATE2 Function: A Guide to Navigating Blockchain Security (lien direct) |

par Oded Vanunu, Dikla Barda, Roman Zaikin L'ère numérique a inauguré une vague d'innovations technologiques, avec la technologie de la blockchain debout au premier plan de cette révolution numérique.Ethereum, un acteur clé de cet espace, a été essentiel pour faire avancer l'adoption et le développement des technologies de la blockchain.Cependant, avec une grande innovation vient de nouvelles vulnérabilités.Aujourd'hui, nous nous procurons dans un problème moins parlé mais critique dans la communauté de la blockchain: les risques de sécurité associés à la fonction Create2 de Ethereum.Souleveillance déverrouiller de nouvelles possibilités, invitant de nouveaux risques: la fonction Create2 de Ethereum, saluée pour son progrès technologique, est maintenant exploitée par Cyber [& # 8230;] par Oded Vanunu, Dikla Barda, Roman Zaikin L'ère numérique a inauguré une vague d'innovations technologiques, avec la technologie de la blockchain debout au premier plan de cette révolution numérique.Ethereum, un acteur clé de cet espace, a été essentiel pour faire avancer l'adoption et le développement des technologies de la blockchain.Cependant, avec une grande innovation vient de nouvelles vulnérabilités.Aujourd'hui, nous nous procurons dans un problème moins parlé mais critique dans la communauté de la blockchain: les risques de sécurité associés à la fonction Create2 de Ethereum.Souleveillance déverrouiller de nouvelles possibilités, invitant de nouveaux risques: la fonction Create2 de Ethereum, saluée pour son progrès technologique, est maintenant exploitée par Cyber [& # 8230;]

By Oded Vanunu, Dikla Barda, Roman Zaikin The digital age has ushered in a wave of technological innovations, with blockchain technology standing at the forefront of this digital revolution. Ethereum, a key player in this space, has been pivotal in driving forward the adoption and development of blockchain technologies. However, with great innovation comes new vulnerabilities. Today, we’re delving into a less talked about yet critical issue in the blockchain community: the security risks associated with Ethereum’s CREATE2 function. Highlights Unlocking New Possibilities, Inviting New Risks: Ethereum’s CREATE2 function, hailed for its technological advancement, is now being exploited by cyber […] By Oded Vanunu, Dikla Barda, Roman Zaikin The digital age has ushered in a wave of technological innovations, with blockchain technology standing at the forefront of this digital revolution. Ethereum, a key player in this space, has been pivotal in driving forward the adoption and development of blockchain technologies. However, with great innovation comes new vulnerabilities. Today, we’re delving into a less talked about yet critical issue in the blockchain community: the security risks associated with Ethereum’s CREATE2 function. Highlights Unlocking New Possibilities, Inviting New Risks: Ethereum’s CREATE2 function, hailed for its technological advancement, is now being exploited by cyber […]

|

Vulnerability | ★★ | ||

| 2024-03-18 13:00:26 | Embrasser l'avenir de l'accès à distance: la transition des VPN hérités à SASE Embrace the Future of Remote Access: Transitioning from Legacy VPNs to SASE (lien direct) |

> Cisco cessera de fournir des correctifs et des mises à jour de maintenance pour tous les clients Connect le 31 mars 2024. Tous les clients qui utilisent encore ces clients seront exposés au risque si de nouvelles vulnérabilités sont découvertes.Vous pouvez également vous retrouver avec des fonctionnalités limitées si des bogues critiques émergent.Si tout cela semble effrayant et une cause de préoccupation, c'est parce que c'est le cas.Tout à fait.Pour garder votre entreprise en sécurité, il est temps de passer à une nouvelle solution à distance à distance.La transition loin de AnyConnect est une opportunité fantastique de glisser les liens sur les appareils VPN hérités et de passer à [& # 8230;]

>Cisco will cease providing patches and maintenance updates for AnyConnect clients on March 31, 2024. Any customers still using these clients will be exposed to risk should new vulnerabilities be discovered. You could also end up with limited functionality if critical bugs emerge. If any of this sounds scary and a cause for concern, it\'s because it is. Very much so. To keep your business going and safe, it\'s time to move on to a new remote access solution. The transition away from AnyConnect is a fantastic opportunity to slip the surly bonds of legacy VPN appliances and transition to […] |

Vulnerability | ★★ | ||

| 2024-03-18 11:38:35 | NIST NVD Halt laisse des milliers de vulnérabilités NIST NVD Halt Leaves Thousands of Vulnerabilities Untagged (lien direct) |

> Par deeba ahmed

40% de 2024 CVE INFORMATION CLÉ MANQUE: L'espace de données NVD augmente les risques de sécurité!

Ceci est un article de HackRead.com Lire le post original: NIST NVD HALT laisse des milliers de vulnérabilités intacturées

>By Deeba Ahmed 40% of 2024 CVEs Missing Key Info: NVD Data Gap Raises Security Risks! This is a post from HackRead.com Read the original post: NIST NVD Halt Leaves Thousands of Vulnerabilities Untagged |

Vulnerability | ★★ | ||

| 2024-03-18 02:31:10 | L'attaque du canal latéral Chatgpt a une solution facile: obscurcissement des jetons ChatGPT side-channel attack has easy fix: token obfuscation (lien direct) |

Aussi: Infostaler sur le thème de Roblox sur The Prowl, Telco Insider plaide coupable d'avoir échangé des Sims, et certaines critiques Vulns en bref presque aussi rapidement qu'un article est sorti dernierSemaine révélant une vulnérabilité du canal latéral de l'IA, les chercheurs de Cloudflare ont compris comment le résoudre: obscurcissant votre taille de jeton.…

ALSO: Roblox-themed infostealer on the prowl, telco insider pleads guilty to swapping SIMs, and some crit vulns in brief Almost as quickly as a paper came out last week revealing an AI side-channel vulnerability, Cloudflare researchers have figured out how to solve it: just obscure your token size.… |

Vulnerability | ChatGPT | ★★★ | |

| 2024-03-15 23:16:00 | Ghostrace & # 8211;La nouvelle vulnérabilité des fuites de données affecte les processeurs modernes GhostRace – New Data Leak Vulnerability Affects Modern CPUs (lien direct) |

Un groupe de chercheurs a découvert une nouvelle attaque de fuite de données impactant les architectures de processeur modernes soutenant l'exécution spéculative.

Surnommé & nbsp; ghostrace & nbsp; (CVE-2024-2193), il s'agit d'une variation de la vulnérabilité du CPU à exécution transitoire connue sous le nom de Spectre V1 (CVE-2017-5753).L'approche combine l'exécution spéculative et les conditions de course.

"Toutes les primitives de synchronisation communes mises en œuvre

A group of researchers has discovered a new data leakage attack impacting modern CPU architectures supporting speculative execution. Dubbed GhostRace (CVE-2024-2193), it is a variation of the transient execution CPU vulnerability known as Spectre v1 (CVE-2017-5753). The approach combines speculative execution and race conditions. "All the common synchronization primitives implemented |

Vulnerability | ★★★ | ||

| 2024-03-15 21:09:49 | \\ 'ghostrace \\' L'attaque d'exécution spéculative a un impact \\'GhostRace\\' Speculative Execution Attack Impacts All CPU, OS Vendors (lien direct) |

Comme Spectre, le nouvel exploit ghostrace pourrait donner aux attaquants un moyen d'accéder aux informations sensibles de la mémoire du système et de prendre d'autres actions malveillantes.

Like Spectre, the new GhostRace exploit could give attackers a way to access sensitive information from system memory and take other malicious actions. |

Threat Vulnerability | ★★★★ | ||

| 2024-03-15 16:46:00 | La perturbation de la base de données de la vulnérabilité nationale du NIST voit l'enrichissement de CVE en attente NIST National Vulnerability Database Disruption Sees CVE Enrichment on Hold (lien direct) |

Les données de vulnérabilité ont cessé d'être ajoutées à la base de données de vulnérabilité logicielle la plus utilisée pendant plus d'un mois, mettant les organisations à risque & # 8211;Et personne ne sait pourquoi

Vulnerability data has stopped being added to the most widely used software vulnerability database for over a month, putting organizations at risk – and nobody knows why |

Vulnerability | ★★★ | ||

| 2024-03-15 11:05:41 | Amélioration du C ++ Improving C++ (lien direct) |

c ++ guru herb sutter écrit sur la façon dont nous pouvons améliorer le langage de programmation pour une meilleure sécurité.

Le problème immédiat & # 8220; est & # 8221;qu'il est trop facile par défaut ™ pour rédiger des vulnérabilités de sécurité et de sécurité en C ++ qui auraient été capturées par une application plus stricte de règles connues pour le type , les limites, l'initialisation et Lifetime Sécurité linguistique.

sa conclusion:

Nous devons améliorer la sécurité des logiciels et la sécurité des logiciels dans l'industrie, en particulier en améliorant la sécurité du langage de programmation en C et C ++, et en C ++, une amélioration de 98% dans les quatre problèmes les plus courants est réalisable à moyen terme.Mais si nous nous concentrons uniquement sur la sécurité du langage de programmation, nous pouvons nous retrouver à combattre hier \\ et manquer des dangers de sécurité passés et futurs qui affectent les logiciels écrits dans n'importe quelle langue ...

C++ guru Herb Sutter writes about how we can improve the programming language for better security. The immediate problem “is” that it\'s Too Easy By Default™ to write security and safety vulnerabilities in C++ that would have been caught by stricter enforcement of known rules for type, bounds, initialization, and lifetime language safety. His conclusion: We need to improve software security and software safety across the industry, especially by improving programming language safety in C and C++, and in C++ a 98% improvement in the four most common problem areas is achievable in the medium term. But if we focus on programming language safety alone, we may find ourselves fighting yesterday\'s war and missing larger past and future security dangers that affect software written in any language... |

Vulnerability Legislation | ★★ | ||

| 2024-03-14 17:29:00 | Les chercheurs détaillent la vulnérabilité de Kubernetes qui permet la prise de contrôle du nœud Windows Researchers Detail Kubernetes Vulnerability That Enables Windows Node Takeover (lien direct) |

Des détails ont été rendus publics sur un défaut de haute sévérité maintenant par régime à Kubernetes qui pourrait permettre à un attaquant malveillant d'atteindre une exécution de code distante avec des privilèges élevés dans des circonstances spécifiques.

"La vulnérabilité permet l'exécution de code distant avec les privilèges système sur tous les points de terminaison Windows dans un cluster Kubernetes", a déclaré le chercheur de sécurité Akamai Tomer Peled & NBSP;"Exploiter

Details have been made public about a now-patched high-severity flaw in Kubernetes that could allow a malicious attacker to achieve remote code execution with elevated privileges under specific circumstances. “The vulnerability allows remote code execution with SYSTEM privileges on all Windows endpoints within a Kubernetes cluster,” Akamai security researcher Tomer Peled said. “To exploit |

Threat Vulnerability | ★★ | ||

| 2024-03-14 14:23:05 | Windows SmartScreen Bypass Flaw exploité pour déposer Darkgate Rat Windows SmartScreen Bypass Flaw Exploited to Drop DarkGate RAT (lien direct) |

Les attaquants utilisent des redirectes Google dans leur attaque de phishing tirant parti d'une vulnérabilité désormais réglée qui propage les logiciels malveillants à multiples facettes.

Attackers use Google redirects in their phishing attack leveraging a now-patched vulnerability that spreads the multifaceted malware. |

Malware Vulnerability | ★★★ | ||

| 2024-03-14 10:27:00 | Darkgate Malware exploite récemment corrigé Microsoft Flaw en attaque zéro-jour DarkGate Malware Exploits Recently Patched Microsoft Flaw in Zero-Day Attack (lien direct) |

Une campagne Darkgate Malware observée à la mi-janvier 2024 a exploité un défaut de sécurité récemment corrigé dans Microsoft Windows en tant qu'installateurs de logiciels de faux-jour.

«Au cours de cette campagne, les utilisateurs ont été attirés par des PDF qui contenaient des redirections ouvertes Google DoubleClick Digital Marketing (DDM) qui ont conduit les victimes sans méfiance à des sites compromis hébergeant le pontage SmartScreen Microsoft Windows

A DarkGate malware campaign observed in mid-January 2024 leveraged a recently patched security flaw in Microsoft Windows as a zero-day using bogus software installers. “During this campaign, users were lured using PDFs that contained Google DoubleClick Digital Marketing (DDM) open redirects that led unsuspecting victims to compromised sites hosting the Microsoft Windows SmartScreen bypass |

Threat Malware Vulnerability | ★★ | ||

| 2024-03-14 10:15:00 | Fortinet Patches Bug critique dans Forticlient EMS Fortinet Patches Critical Bug in FortiClient EMS (lien direct) |

Fortinet a publié des mises à jour de sécurité pour corriger plusieurs vulnérabilités critiques dans ses produits

Fortinet has released security updates to fix several critical vulnerabilities in its products |

Vulnerability | ★★ | ||

| 2024-03-14 10:00:24 | Une surface d'attaque de fenêtres patchée est toujours exploitable A patched Windows attack surface is still exploitable (lien direct) |

Dans ce rapport, nous mettons en évidence les points clés d'une classe de vulnérabilités d'élévation de privilège récemment par réglement affectant Microsoft Window.

In this report, we highlight the key points about a class of recently-patched elevation-of-privilege vulnerabilities affecting Microsoft Windows, and then focus on how to check if any of them have been exploited or if there have been any attempts to exploit them. |

Threat Vulnerability | ★★ | ||

| 2024-03-14 10:00:00 | Spyware commercial: la menace furtive Commercial spyware: The stealthy threat (lien direct) |

It can be difficult to over-estimate the benefits that we accrue from the use of technology in our day to day lives. But these benefits have come at a price which has redefined what we expect in terms of privacy. As a member of Generation X, which came of age at the dawn of the Internet era and witnessed the rise of an entire industry built on consumer information analytics, I have on occasion struck my own Faustian bargains, offering up my personal data in exchange for convenience. As have we all. In doing so we are implicitly trusting the organization that runs the website or app in question to safeguard our information effectively. Spyware, as the name suggests, is software designed to covertly gather data about a victim without their consent. Spyware can infect both computers and mobile devices, infiltrating them through malicious or hacked websites, phishing emails, and software downloads. Unlike other forms of malware that may seek to disrupt or damage systems, spyware operates discreetly, often evading detection while silently siphoning off sensitive information. When deployed against individuals this data can range from browsing habits and keystrokes to login credentials and financial information. Spyware can access microphones and cameras for purposes of gathering intelligence or evidence when deployed by government agencies, or capturing content for purposes of sale, blackmail, or other monetization schemes if deployed by threat actors. The effects of which can be devastating. The proliferation of commercial spyware poses significant risks to companies as well. Commercial spyware is a niche industry which develops and markets software for the purpose of data collection. Their products use many of the same methods as other kinds of malware. Often, commercial spyware leverages zero-day exploits that were either developed by the vendor in question or purchased from independent researchers. For example, in a recent report, Google researchers concluded that approximately half of the zero-day vulnerabilities targeting their products over the past decade were the work of “Commercial Surveillance Vendors” (https://www.scmagazine.com/news/spyware-behind-nearly-50-of-zeros-days-targeting-google-products). | Threat Ransomware Malware Tool Mobile Commercial Vulnerability Legislation | ★★ | ||

| 2024-03-14 09:58:17 | Tester des sites Web statiques et découvrir des vulnérabilités de sécurité cachées Testing static websites and uncovering hidden security vulnerabilities (lien direct) |

> En ne effectuant pas de tests sur les sites Web statiques de vos cibles, vous pouvez négliger de nombreuses vulnérabilités potentielles.Dans le poste d'aujourd'hui, nous allons parcourir les 3 principaux moyens les plus courants de trouver des vulnérabilités de sécurité dans les sites Web statiques.Que sont les sites Web statiques?Vous rencontrez probablement un site statique auparavant.Ils rejettent souvent la saisie des utilisateurs, [& # 8230;]

>By not conducting tests on the static websites of your targets, you may be overlooking numerous potential vulnerabilities. In today’s post, we will go through the top 3 most common ways of finding security vulnerabilities in static websites. What are static websites? You’ve probably come across a static site before. They often reject user input, […] |

Vulnerability | ★★★ | ||

| 2024-03-14 09:51:00 | (Déjà vu) Fortinet met en garde contre la vulnérabilité SQLI sévère dans le logiciel Forticlientems Fortinet Warns of Severe SQLi Vulnerability in FortiClientEMS Software (lien direct) |

Fortinet a mis en garde contre une faille de sécurité critique ayant un impact sur son logiciel Forticlientems qui pourrait permettre aux attaquants d'atteindre l'exécution du code sur les systèmes affectés.

"Une neutralisation incorrecte des éléments spéciaux utilisés dans une vulnérabilité SQL (\\ 'sql injection \') [CWE-89] dans ForticLientems peut permettre à un attaquant non authentifié d'exécuter du code ou des commandes non autorisés via spécifiquement fabriqué spécifique

Fortinet has warned of a critical security flaw impacting its FortiClientEMS software that could allow attackers to achieve code execution on affected systems. "An improper neutralization of special elements used in an SQL Command (\'SQL Injection\') vulnerability [CWE-89] in FortiClientEMS may allow an unauthenticated attacker to execute unauthorized code or commands via specifically crafted |

Vulnerability | ★★ | ||

| 2024-03-13 23:16:34 | Claroty Team82: 63% des vulnérabilités exploitées connues suivis par CISA sont sur les réseaux d'organisation de soins de santé Claroty Team82: 63% of Known Exploited Vulnerabilities Tracked by CISA Are on Healthcare Organization Networks (lien direct) |

Fortinet a mis en garde contre une faille de sécurité critique ayant un impact sur son logiciel Forticlientems qui pourrait permettre aux attaquants d'atteindre l'exécution du code sur les systèmes affectés.

"Une neutralisation incorrecte des éléments spéciaux utilisés dans une vulnérabilité SQL (\\ 'sql injection \') [CWE-89] dans ForticLientems peut permettre à un attaquant non authentifié d'exécuter du code ou des commandes non autorisés via spécifiquement fabriqué spécifique

Fortinet has warned of a critical security flaw impacting its FortiClientEMS software that could allow attackers to achieve code execution on affected systems. "An improper neutralization of special elements used in an SQL Command (\'SQL Injection\') vulnerability [CWE-89] in FortiClientEMS may allow an unauthenticated attacker to execute unauthorized code or commands via specifically crafted |

Vulnerability Medical | ★★ | ||

| 2024-03-13 20:14:03 | Salt Security découvre les défauts de sécurité dans les extensions de chatppt qui ont permis d'accéder aux sites Web tiers et aux données sensibles - des problèmes ont été résolus Salt Security Uncovers Security Flaws within ChatGPT Extensions that Allowed Access to Third-Party Websites and Sensitive Data - Issues have been Remediated (lien direct) |

La sécurité du sel découvre les défauts de sécurité dans les extensions de Chatgpt qui ont permis d'accéder aux sites Web tiers et aux données sensibles - les problèmes ont été résolus

Les chercheurs de Salt Labs ont identifié la fonctionnalité des plugins, maintenant connue sous le nom de GPT, comme un nouveau vecteur d'attaque où les vulnérabilités auraient pu accorder l'accès à des comptes tiers des utilisateurs, y compris les référentiels GitHub.

-

mise à jour malveillant

Salt Security Uncovers Security Flaws within ChatGPT Extensions that Allowed Access to Third-Party Websites and Sensitive Data - Issues have been Remediated Salt Labs researchers identified plugin functionality, now known as GPTs, as a new attack vector where vulnerabilities could have granted access to third-party accounts of users, including GitHub repositories. - Malware Update |

Vulnerability | ChatGPT | ★★ | |

| 2024-03-13 18:04:25 | Plugins Chatgpt exposés à des vulnérabilités critiques, data des utilisateurs risqués ChatGPT Plugins Exposed to Critical Vulnerabilities, Risked User Data (lien direct) |

> Par deeba ahmed

Les défauts de sécurité critiques trouvés dans les plugins ChatGPT exposent les utilisateurs aux violations de données.Les attaquants pourraient voler les détails de la connexion et & # 8230;

Ceci est un article de HackRead.com Lire le post original: Plugins Chatgpt exposés à des vulnérabilités critiques, data des utilisateurs risqués

>By Deeba Ahmed Critical security flaws found in ChatGPT plugins expose users to data breaches. Attackers could steal login details and… This is a post from HackRead.com Read the original post: ChatGPT Plugins Exposed to Critical Vulnerabilities, Risked User Data |

Vulnerability | ChatGPT | ★★ | |

| 2024-03-13 17:26:41 | Les pirates exploitent Windows SmartScreen Flaw pour déposer Darkgate Malware Hackers exploit Windows SmartScreen flaw to drop DarkGate malware (lien direct) |

Une nouvelle vague d'attaques par l'opération de logiciels malveillants de Darkgate exploite une vulnérabilité SmartScreen de défenseur Windows désormais fixée pour contourner les vérifications de sécurité et installer automatiquement les fausses installateurs de logiciels.[...]

A new wave of attacks by the DarkGate malware operation exploits a now-fixed Windows Defender SmartScreen vulnerability to bypass security checks and automatically install fake software installers. [...] |

Threat Malware Vulnerability | ★★ | ||

| 2024-03-13 17:13:35 | Patch maintenant: Kubernetes RCE Flaw permet une prise de contrôle complète des nœuds Windows Patch Now: Kubernetes RCE Flaw Allows Full Takeover of Windows Nodes (lien direct) |

Les attaquants peuvent exécuter à distance le code avec les privilèges système en exploitant une vulnérabilité dans le code source du système de gestion des conteneurs open source.

Attackers can remotely execute code with system privileges by exploiting a vulnerability in the source code of the open source container management system. |

Vulnerability | ★★ | ||

| 2024-03-13 16:00:00 | CVE-2024-2432 GlobalProtect App: Vulnérabilité d'escalade des privilèges locaux (PE) (Gravité: médium) CVE-2024-2432 GlobalProtect App: Local Privilege Escalation (PE) Vulnerability (Severity: MEDIUM) (lien direct) |

Les attaquants peuvent exécuter à distance le code avec les privilèges système en exploitant une vulnérabilité dans le code source du système de gestion des conteneurs open source.

Attackers can remotely execute code with system privileges by exploiting a vulnerability in the source code of the open source container management system. |

Vulnerability | |||

| 2024-03-13 16:00:00 | CVE-2024-2433 PAN-OS: Une mauvaise gestion des privilèges dans le logiciel Panorama entraîne une perte de disponibilité (gravité: médium) CVE-2024-2433 PAN-OS: Improper Privilege Management Vulnerability in Panorama Software Leads to Availability Loss (Severity: MEDIUM) (lien direct) |

Les attaquants peuvent exécuter à distance le code avec les privilèges système en exploitant une vulnérabilité dans le code source du système de gestion des conteneurs open source.

Attackers can remotely execute code with system privileges by exploiting a vulnerability in the source code of the open source container management system. |

Vulnerability | |||

| 2024-03-13 15:44:00 | Les chercheurs mettent en évidence la sensibilité aux Gémeaux de Google \\ aux menaces LLM Researchers Highlight Google\\'s Gemini AI Susceptibility to LLM Threats (lien direct) |

Google \\ 'S & nbsp; Gemini & nbsp; Large Language Model (LLM) est sensible aux menaces de sécurité qui pourraient le faire divulguer les invites du système, générer du contenu nocif et effectuer des attaques d'injection indirectes.

Les résultats proviennent de Hiddenlayer, qui a déclaré que les problèmes ont un impact sur les consommateurs à l'aide de Gemini avancés avec Google Workspace ainsi que les entreprises utilisant l'API LLM.

La première vulnérabilité implique

Google\'s Gemini large language model (LLM) is susceptible to security threats that could cause it to divulge system prompts, generate harmful content, and carry out indirect injection attacks. The findings come from HiddenLayer, which said the issues impact consumers using Gemini Advanced with Google Workspace as well as companies using the LLM API. The first vulnerability involves |

Vulnerability | ★★★ | ||

| 2024-03-13 15:43:07 | Vulnérabilité zero-day enfin corrigée par anycubic (lien direct) | Mise à jour critique pour les imprimantes 3d anycubic suite à une cyberattaque massive Les utilisateurs d’imprimantes 3D Anycubic peuvent désormais respirer, car les développeurs ont annoncé la sortie d’un firmware actualisé pour les modèles Kobra 2. Ce déploiement vient corriger une vul... | Threat Vulnerability | ★★ | ||

| 2024-03-13 14:50:52 | Méfiez-vous des messagers, exploitant la vulnérabilité activeMQ Beware of the Messengers, Exploiting ActiveMQ Vulnerability (lien direct) |

Cybearason Security Services Problème des rapports d'analyse des menaces pour informer sur l'impact des menaces.Les rapports d'analyse des menaces étudient ces menaces et fournissent des recommandations pratiques pour se protéger contre eux.

Cybereason Security Services issues Threat Analysis reports to inform on impacting threats. The Threat Analysis reports investigate these threats and provide practical recommendations for protecting against them.

Cybereason Security Services issues Threat Analysis reports to inform on impacting threats. The Threat Analysis reports investigate these threats and provide practical recommendations for protecting against them. |

Threat Vulnerability | ★★ | ||

| 2024-03-13 12:00:00 | Les vulnérabilités du plugin Critical Chatgpt exposent des données sensibles Critical ChatGPT Plugin Vulnerabilities Expose Sensitive Data (lien direct) |

Les vulnérabilités trouvées dans les plugins Chatgpt - depuis l'assainissement - augmentent le risque de vol d'informations propriétaires et la menace des attaques de rachat de compte.

The vulnerabilities found in ChatGPT plugins - since remediated - heighten the risk of proprietary information being stolen and the threat of account takeover attacks. |

Threat Vulnerability | ChatGPT | ★★ | |

| 2024-03-13 11:17:26 | Un changement opportun: hiérarchiser la sécurité des logiciels dans le paysage numérique 2024 A Timely Shift: Prioritizing Software Security in the 2024 Digital Landscape (lien direct) |

La sortie du rapport technique de février 2024 de la Maison Blanche, de retour aux éléments constitutifs: un chemin vers des logiciels mesurables sécurisés, entraîne un changement en temps opportun dans la hiérarchisation de la sécurité des logiciels.Le logiciel est omniprésent, il devient donc de plus en plus crucial pour aborder la surface d'attaque en expansion, naviguer dans des environnements réglementaires complexes et atténuer les risques posés par des attaques sophistiquées de la chaîne d'approvisionnement des logiciels.

Soit \\ explorer les idées clés du rapport technique de la Maison Blanche et plonger dans les recommandations d'intégration de la sécurité dans le cycle de vie du développement logiciel (SDLC).

Sécuriser les blocs de construction du cyberespace: le rôle des langages de programmation

Le rapport de la Maison Blanche met l'accent sur le langage de programmation comme un élément de construction principal pour sécuriser l'écosystème numérique.Il met en évidence la prévalence des vulnérabilités de la sécurité mémoire et la nécessité d'éliminer de manière proactive des classes de vulnérabilités logicielles.Le rapport préconise l'adoption de…

The release of the February 2024 White House Technical Report, Back to the Building Blocks: A Path Towards Secure Measurable Software, brings about a timely shift in prioritizing software security. Software is ubiquitous, so it\'s becoming increasingly crucial to address the expanding attack surface, navigate complex regulatory environments, and mitigate the risks posed by sophisticated software supply chain attacks. Let\'s explore the key insights from the White House Technical Report and delve into recommendations for integrating security across the software development lifecycle (SDLC). Securing Cyberspace Building Blocks: The Role of Programming Languages The White House\'s report emphasizes the programming language as a primary building block in securing the digital ecosystem. It highlights the prevalence of memory safety vulnerabilities and the need to proactively eliminate entire classes of software vulnerabilities. The report advocates for the adoption of… |

Technical Vulnerability | ★★ | ||

| 2024-03-13 11:08:00 | Les mises à jour de la mars de Microsoft \\ sont des vulnérabilités de réparation 61, y compris des défauts hyper-v critiques Microsoft\\'s March Updates Fix 61 Vulnerabilities, Including Critical Hyper-V Flaws (lien direct) |

Microsoft a publié mardi sa mise à jour mensuelle de sécurité, & NBSP; s'adressant à 61 Flaws de sécurité différents et NBSP; couvrant son logiciel, y compris deux problèmes critiques ayant un impact sur Windows Hyper-V qui pourrait conduire au déni de service (DOS) et à l'exécution du code distant.

Sur les 61 vulnérabilités, deux sont évaluées, 58 sont notés importants et un est faible en gravité.Aucun des défauts n'est répertorié comme

Microsoft on Tuesday released its monthly security update, addressing 61 different security flaws spanning its software, including two critical issues impacting Windows Hyper-V that could lead to denial-of-service (DoS) and remote code execution. Of the 61 vulnerabilities, two are rated Critical, 58 are rated Important, and one is rated Low in severity. None of the flaws are listed as |

Vulnerability | ★★★ |

To see everything:

Our RSS (filtrered)