What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-09-14 09:47:16 | Fake Cisco Webex Google Ads Modèles de suivi des abus pour pousser les logiciels malveillants Fake Cisco Webex Google Ads abuse tracking templates to push malware (lien direct) |

Les acteurs de la menace utilisent des modèles de suivi des publicités Google comme une échappatoire pour créer des annonces de recherche de logiciels WebEx convaincantes qui redirigent les utilisateurs vers des sites Web qui distribuent le malware Batloader.[...]

Threat actors use Google Ads tracking templates as a loophole to create convincing Webex software search ads that redirect users to websites that distribute the BatLoader malware. [...] |

Threat Malware | ★★★ | ||

| 2023-09-14 01:37:17 | Téléchargeur déguisé avec le contenu de la violation des droits de propriété intellectuelle (détectés par MDS) Downloader Disguised With Contents on Violation of Intellectual Property Rights (Detected by MDS) (lien direct) |

Le 28 août, le centre d'intervention d'urgence de sécurité Ahnlab (ASEC) a découvert les circonstances d'un téléchargeur en distribution déguisée avecContenu concernant la violation des droits de propriété intellectuelle, ciblant les masses non spécifiées en Corée.Le logiciel malveillant distribué comprenait un code qui détecte les environnements virtuels pour échapper aux solutions de sécurité basées sur Sandbox et était un type .NET qui télécharge le malware MainBot.À en juger par les informations de dossier collectées par AHNLAB Smart Defense (ASD) et Virustotal, il semble que la Corée et Taiwan soient les destinations cibles pour la distribution ....

On August 28, AhnLab Security Emergency response Center (ASEC) discovered circumstances of a downloader in distribution disguised with contents regarding the violation of intellectual property rights, targeting unspecified masses in Korea. The distributed malware included a code that detects virtual environments to evade sandbox-based security solutions and was a .NET-type that downloads the MainBot malware. Judging from the file information collected by AhnLab Smart Defense (ASD) and VirusTotal, it seems that Korea and Taiwan were the target destinations for distribution.... |

Malware | ★★ | ||

| 2023-09-13 15:26:00 | Rust-écrit 3h du matin Ransomware: un aperçu d'une nouvelle famille de logiciels malveillants Rust-Written 3AM Ransomware: A Sneak Peek into a New Malware Family (lien direct) |

Une nouvelle famille de ransomwares appelée 3 heures du matin est apparue dans la nature après sa détection dans un seul incident dans lequel un affilié non identifié a déployé la souche après une tentative infructueuse de déployer Lockbit (AKA BIBWAYWING SPIDER ou SYRPHID) dans le réseau cible.

"3h du matin est écrit en rouille et semble être une toute nouvelle famille de logiciels malveillants", a déclaré l'équipe Symantec Threat Hunter, qui fait partie de Broadcom,

A new ransomware family called 3AM has emerged in the wild after it was detected in a single incident in which an unidentified affiliate deployed the strain following an unsuccessful attempt to deploy LockBit (aka Bitwise Spider or Syrphid) in the target network. "3AM is written in Rust and appears to be a completely new malware family," the Symantec Threat Hunter Team, part of Broadcom, said in |

Threat Ransomware Malware | ★★★ | ||

| 2023-09-13 12:54:39 | MacOS Info-Stealer malware \\ 'MetaStealer \\' ciblage des entreprises macOS Info-Stealer Malware \\'MetaStealer\\' Targeting Businesses (lien direct) |

Le voleur d'informations MacOS Metastealer a ciblé les entreprises pour exfilter les clés et autres informations précieuses.

The MetaStealer macOS information stealer has been targeting businesses to exfiltrate keychain and other valuable information. |

Malware | ★★ | ||

| 2023-09-13 12:47:00 | MGM critiqué pour des échecs de sécurité répétés MGM Criticized for Repeated Security Failures (lien direct) |

Les chercheurs de logiciels malveillants \\ 'collectif VX-Underground ont affirmé qu'Alphv / Blackcat était derrière l'attaque contre le géant du casino

The malware researchers\' collective Vx-underground claimed that ALPHV/BlackCat was behind the attack against the casino giant |

Malware | ★★ | ||

| 2023-09-13 11:01:35 | Classement Top Malware Check Point – Août 2023 (lien direct) | >Classement Top Malware Check Point – Août 2023. Une variante du malware ChromeLoader diffuse des extensions de navigateur malveillantes, tandis que le FBI met fin à l’activité de QBot. Tribune CheckPoint. Check Point Research a fait état d’une nouvelle campagne ChromeLoader intitulée " Shampoo ". Elle cible les utilisateurs du navigateur Chrome avec de fausses publicités chargées […] The post Classement Top Malware Check Point – Août 2023 first appeared on UnderNews. | Malware | ★★★ | ||

| 2023-09-13 07:18:53 | Classement Top malware Check Point - Août 2023 (lien direct) | Classement Top malware Check Point - Août 2023 : Une variante du malware ChromeLoader fait son apparition et diffuse des extensions de navigateur malveillantes Le FBI met fin à l'activité de QBot Check Point Research a fait état d'une nouvelle campagne ChromeLoader intitulée " Shampoo ". Elle cible les utilisateurs du navigateur Chrome avec de fausses publicités chargées de malwares. Parallèlement, le secteur des communications s'est hissé au deuxième rang des secteurs les plus touchés dans le monde, devant le secteur de la santé. En France, le secteur des loisirs et de l'hôtellerie/restauration reste en tête des industries les plus attaquées depuis juin, suivi par le secteur des éditeurs de logiciels et celui des communications. - Malwares | Malware | ★★ | ||

| 2023-09-13 00:00:00 | Redline / Vidar Abus EV Certificats, se déplace vers les ransomwares RedLine/Vidar Abuses EV Certificates, Shifts to Ransomware (lien direct) |

Dans ce blog, nous étudions comment les acteurs de la menace ont utilisé des logiciels malveillants de vol d'information avec des certificats de signature de code EV et ont ensuite livré des charges utiles de ransomware à ses victimes via la même méthode de livraison.

In this blog, we investigate how threat actors used information-stealing malware with EV code signing certificates and later delivered ransomware payloads to its victims via the same delivery method. |

Threat Ransomware Malware | ★★★ | ||

| 2023-09-12 23:59:08 | La Chine a attrapé & # 8211;Encore une fois & # 8211;avec ses logiciels malveillants dans une autre nation de puissance de la nation China caught – again – with its malware in another nation\\'s power grid (lien direct) |

\\ 'Obtenir une capacité perturbatrice pourrait être une motivation possible derrière cette vague d'attaques \' Espionage-Ware qui a été développé par la Chine a de nouveau été repérée dans le réseau électrique deune nation voisine.…

\'Obtaining a disruptive capability could be one possible motivation behind this surge in attacks\' Espionage-ware thought to have been developed by China has once again been spotted within the power grid of a neighboring nation.… |

Malware | ★★★★ | ||

| 2023-09-12 22:08:00 | Nouvelle variante de pondémie New MidgeDropper Variant (lien direct) |

Une analyse de logiciels malveillants sur une nouvelle variante compte-gouttes qui a une chaîne d'infection complexe qui comprend l'obscurcissement du code et l'élevage.Apprendre encore plus.

A malware analysis on a new dropper variant that has a complex infection chain that includes code obfuscation and sideloading. Learn more. |

Malware | ★★★ | ||

| 2023-09-12 20:00:00 | La campagne de phishing utilise des documents de mots pour distribuer trois souches de logiciels malveillants Phishing campaign uses Word documents to distribute three malware strains (lien direct) |

Les chercheurs ont identifié une nouvelle campagne de phishing qui utilise des documents Microsoft Word pour distribuer des logiciels malveillants qui peuvent enregistrer ce que les types de victimes, les fonds de crypto-monnaie siphon et voler des données sensibles.Pour accéder au système de la victime, les attaquants envoient un e-mail de phishing avec le document Word Malecious comme pièce jointe.Cliquez sur la pièce jointe active un

Les chercheurs ont identifié une nouvelle campagne de phishing qui utilise des documents Microsoft Word pour distribuer des logiciels malveillants qui peuvent enregistrer ce que les types de victimes, les fonds de crypto-monnaie siphon et voler des données sensibles.Pour accéder au système de la victime, les attaquants envoient un e-mail de phishing avec le document Word Malecious comme pièce jointe.Cliquez sur la pièce jointe active un

Researchers identified a new phishing campaign that uses Microsoft Word documents to distribute malware that can log what a victim types, siphon cryptocurrency funds, and steal sensitive data. To get into the victim\'s system, the attackers send a phishing email with the malicious Word document as an attachment. Clicking on the attachment activates an embedded

Researchers identified a new phishing campaign that uses Microsoft Word documents to distribute malware that can log what a victim types, siphon cryptocurrency funds, and steal sensitive data. To get into the victim\'s system, the attackers send a phishing email with the malicious Word document as an attachment. Clicking on the attachment activates an embedded |

Malware | ★★ | ||

| 2023-09-12 19:34:27 | Les logiciels malveillants Linux volets de mot de passe ont servi pendant 3 ans et personne n'a remarqué Password-stealing Linux malware served for 3 years and no one noticed (lien direct) |

Il n'est pas trop tard pour vérifier si un périphérique Linux que vous utilisez était ciblé.

It\'s not too late to check if a Linux device you use was targeted. |

Malware | ★★ | ||

| 2023-09-12 18:13:59 | Zero Day Summer: Microsoft met en garde contre de nouveaux exploits de logiciels Zero Day Summer: Microsoft Warns of Fresh New Software Exploits (lien direct) |

> Les difficultés de Microsoft \\ avec des exploits zéro-jours sont lancées dans un nouveau mois avec un nouveau patch mardi avertissant des attaques de logiciels malveillants dans la nature.

>Microsoft\'s struggles with zero-day exploits rolled into a new month with a fresh Patch Tuesday warning about malware attacks in the wild. |

Malware | ★★ | ||

| 2023-09-12 17:06:02 | Nouveau \\ 'MetaStealer \\' malware cible les systèmes macOS basés sur Intel New \\'MetaStealer\\' malware targets Intel-based macOS systems (lien direct) |

Un nouveau voleur d'informations malveillant nommé \\ 'MetaStealer \' est apparu dans la nature, volant une grande variété d'informations sensibles à des ordinateurs macOS basés sur Intel.[...]

A new information stealer malware named \'MetaStealer\' has appeared in the wild, stealing a wide variety of sensitive information from Intel-based macOS computers. [...] |

Malware | ★★ | ||

| 2023-09-12 16:49:51 | Point de contrôle: les pirates abandonnant les entraînements USB physiques aux trous d'arrosage Check Point: Hackers Dropping Physical USB Drives at Watering Holes (lien direct) |

Le CISO mondial de Check Point \\ discute de l'intelligence des menaces de la société 2023, y compris de nouveaux acteurs de malveillance et de menace d'IA, répartissant les logiciels malveillants en supprimant les lecteurs flash.

Check Point\'s Global CISO discusses the firm\'s 2023 threat intelligence, including new AI malice and threat actors spreading malware by dropping flash drives. |

Threat Malware | ★★★ | ||

| 2023-09-12 16:30:00 | Des millions de comptes d'entreprise Facebook bidiques par des logiciels malveillants Python Millions of Facebook Business Accounts Bitten by Python Malware (lien direct) |

Le "Mrtonyscam" a un taux de réussite étonnamment élevé, répartissant un voleur basé sur Python à quelque 100 000 comptes d'entreprise par semaine.

The "MrTonyScam" has a surprisingly high success rate, spreading a Python-based stealer to some 100,000 business accounts per week. |

Malware | ★★ | ||

| 2023-09-12 16:00:00 | Les campagnes par e-mail tirent parti de dbatloader mis à jour pour livrer des rats, des voléeurs Email campaigns leverage updated DBatLoader to deliver RATs, stealers (lien direct) |

> IBM X-FORCE a identifié de nouvelles capacités dans les échantillons de logiciels malveillants DBATloader livrés dans des campagnes de courrier électronique récentes, signalant un risque accru d'infection des familles de logiciels malveillants des produits associés à l'activité DBATloader.Explorez l'analyse.

>IBM X-Force has identified new capabilities in DBatLoader malware samples delivered in recent email campaigns, signaling a heightened risk of infection from commodity malware families associated with DBatLoader activity. Explore the analysis. |

Malware | ★★ | ||

| 2023-09-12 15:48:00 | Le groupe Redfly chinois a compromis la grille critique d'une nation dans la campagne de 6 mois de l'ombre Chinese Redfly Group Compromised a Nation\\'s Critical Grid in 6-Month ShadowPad Campaign (lien direct) |

Un acteur de menace appelé Redfly a été lié à un compromis d'une grille nationale située dans un pays asiatique sans nom depuis six mois plus tôt cette année en utilisant un logiciel malveillant connu appelé ShadowPad.

"Les attaquants ont réussi à voler des informations d'identification et à compromettre plusieurs ordinateurs sur le réseau de l'organisation \\", a déclaré l'équipe Symantec Threat Hunter, qui fait partie de Broadcom, dans un rapport partagé avec

A threat actor called Redfly has been linked to a compromise of a national grid located in an unnamed Asian country for as long as six months earlier this year using a known malware referred to as ShadowPad. "The attackers managed to steal credentials and compromise multiple computers on the organization\'s network," the Symantec Threat Hunter Team, part of Broadcom, said in a report shared with |

Threat Malware | ★★★ | ||

| 2023-09-12 15:30:00 | Systèmes Windows ciblés dans une attaque de logiciels malveillants en plusieurs étapes Windows Systems Targeted in Multi-Stage Malware Attack (lien direct) |

Selon Cara Lin de Fortinet Security, l'attaque commence par un e-mail de phishing

According to Fortinet security expert Cara Lin, the attack begins with a phishing email |

Malware | ★★ | ||

| 2023-09-12 13:06:00 | Le réseau électrique de la nation asiatique montre des signes d'intrusion par le groupe d'espionnage Power grid of Asian nation shows signs of intrusion by espionage group (lien direct) |

Les pirates ont attaqué le réseau électrique national d'un pays asiatique non spécifié plus tôt cette année en utilisant des logiciels malveillants généralement déployés par du personnel lié au gouvernement de la Chine, ont annoncé mardi des chercheurs.La société de cybersécurité Symantec a refusé d'attribuer l'incident à la Chine, mais a souligné un groupe qu'il suit en tant que Redfly.Le groupe a compromis le réseau pendant aussi longtemps que

Les pirates ont attaqué le réseau électrique national d'un pays asiatique non spécifié plus tôt cette année en utilisant des logiciels malveillants généralement déployés par du personnel lié au gouvernement de la Chine, ont annoncé mardi des chercheurs.La société de cybersécurité Symantec a refusé d'attribuer l'incident à la Chine, mais a souligné un groupe qu'il suit en tant que Redfly.Le groupe a compromis le réseau pendant aussi longtemps que

Hackers attacked the national power grid of an unspecified Asian country earlier this year using malware typically deployed by personnel connected to China\'s government, researchers said Tuesday. Cybersecurity company Symantec declined to attribute the incident to China but pointed to a group it tracks as RedFly. The group compromised the network for as long as

Hackers attacked the national power grid of an unspecified Asian country earlier this year using malware typically deployed by personnel connected to China\'s government, researchers said Tuesday. Cybersecurity company Symantec declined to attribute the incident to China but pointed to a group it tracks as RedFly. The group compromised the network for as long as |

Malware | ★★★ | ||

| 2023-09-12 13:00:50 | Recherche de point de contrôle rapporte une attaque de phishing à grande échelle ciblant plus de 40 entreprises colombiennes Check Point Research reports a large-scale phishing attack targeting over 40 Colombian based companies (lien direct) |

> Faits saillants: une nouvelle campagne de phishing a été découverte par des chercheurs de point de contrôle au cours des deux derniers mois.Cette campagne a ciblé plus de 40 entreprises éminentes dans diverses industries en Colombie.Les attaquants derrière la campagne de phishing visaient à installer les & # 8220; Remcos & # 8221;malware sur les victimes & # 8217;des ordinateurs.Les résultats potentiels d'une infection REMCOS comprennent le vol de données, les infections ultérieures et la prise de contrôle des comptes.Les clients de contrôle de contrôle restent protégés contre les menaces décrites dans ce résumé du cadre de recherche au cours des deux derniers mois, les chercheurs de chèques ont rencontré une nouvelle campagne de phishing à grande échelle qui ciblait spécifiquement plus de 40 entreprises éminentes couvrant divers [& # 8230;]

>Highlights: A new phishing campaign has been discovered by Check Point researchers in the last two months. This campaign targeted over 40 prominent companies in various industries within Colombia. The attackers behind the phishing campaign aimed to install the “Remcos” malware on the victims’ computers. The potential outcomes of a Remcos infection include data theft, subsequent infections, and the takeover of accounts. Check Point customers remain protected against threats described in this research Executive Summary Over the past two months, Check Point researchers have come across a novel large-scale phishing campaign that specifically targeted over 40 prominent companies spanning various […] |

Malware | ★★ | ||

| 2023-09-12 12:59:50 | Garder contre l'invisible: enquêter sur une attaque furtive de logiciels malveillants Remcos contre les entreprises colombiennes Guarding Against the Unseen: Investigating a Stealthy Remcos Malware Attack on Colombian Firms (lien direct) |

> Recherche de: NIV ASRAF Résumé Au cours des deux derniers mois, des chercheurs de point de contrôle ont rencontré une nouvelle campagne de phishing à grande échelle qui a récemment ciblé plus de 40 entreprises éminentes dans plusieurs industries, en Colombie.Les attaquants & # 8217;L'objectif était d'installer discrètement le célèbre & # 8220; Remcos & # 8221;MALWORED SUR LES VICTIONS \\ 'Ordinateurs.Remcos, un rat sophistiqué de «couteau à armée suisse», accorde aux attaquants [& # 8230;]

>Research by: Niv Asraf Abstract In the last two months, Check Point researchers encountered a new large-scale phishing campaign that recently targeted more than 40 prominent companies across multiple industries, in Colombia. The attackers’ objective was to discreetly install the notorious “Remcos” malware on victims\' computers. Remcos, a sophisticated “Swiss Army Knife” RAT, grants attackers […] |

Malware | ★★ | ||

| 2023-09-12 11:43:00 | Méfiez-vous: les logiciels malveillants métastés ciblent Apple macOS dans les attaques récentes Beware: MetaStealer Malware Targets Apple macOS in Recent Attacks (lien direct) |

Un nouveau voleur d'informations malveillant appelé MetaStealer a jeté son objectif sur les macOS d'Apple, faisant le dernier dans une liste croissante de familles de voleurs axées sur le système d'exploitation après Stealer, Pureland, Atomic Stealer et Realst.

"Les acteurs de la menace ciblent de manière proactive les entreprises de macOS en se faisant passer pour des faux clients afin d'ingénierie socialement les victimes de lancement de charges utiles malveillantes", Sentinélone

A new information stealer malware called MetaStealer has set its sights on Apple macOS, making the latest in a growing list of stealer families focused on the operating system after Stealer, Pureland, Atomic Stealer, and Realst. "Threat actors are proactively targeting macOS businesses by posing as fake clients in order to socially engineer victims into launching malicious payloads," SentinelOne |

Malware | ★★ | ||

| 2023-09-12 11:25:44 | Le site de téléchargement gratuit du site a redirigé les utilisateurs de Linux vers les logiciels malveillants pendant des années Free Download Manager site redirected Linux users to malware for years (lien direct) |

Une attaque de chaîne d'approvisionnement en téléchargement gratuit rapportée a redirigé les utilisateurs de Linux vers un référentiel de package Debian malveillant qui a installé des logiciels malveillants de voleur d'informations.[...]

A reported Free Download Manager supply chain attack redirected Linux users to a malicious Debian package repository that installed information-stealing malware. [...] |

Malware | ★★ | ||

| 2023-09-11 16:30:00 | Cuba Ransomware Group déchaîne un malware indétectable Cuba Ransomware Group Unleashes Undetectable Malware (lien direct) |

Kaspersky a trouvé des fichiers suspects en décembre 2022 qui ont activé la bibliothèque KOMAR65 connue sous le nom de Bughatch

Kaspersky found suspicious files in December 2022 which activated the komar65 library known as BUGHATCH |

Ransomware Malware | ★★ | ||

| 2023-09-11 12:55:42 | La campagne de phishing des équipes Microsoft distribue des logiciels malveillants Darkgate Microsoft Teams Phishing Campaign Distributes DarkGate Malware (lien direct) |

|

Malware | ★★ | ||

| 2023-09-11 12:19:26 | Iranian Hackers Backdoor 34 Orgs avec un nouveau sponsor malware Iranian hackers backdoor 34 orgs with new Sponsor malware (lien direct) |

Un acteur de menace national connu sous le nom de \\ 'Charming Kitten \' (Phosphorus, TA453, APT35 / 42) a été observé en déploiement d'un logiciel malveillant de porte dérobée auparavant inconnu nommé \\ 'sponsor \' contre 34 entreprises à travers le monde.[...]

A nation-state threat actor known as \'Charming Kitten\' (Phosphorus, TA453, APT35/42) has been observed deploying a previously unknown backdoor malware named \'Sponsor\' against 34 companies around the globe. [...] |

Threat Malware | APT 35 | ★★ | |

| 2023-09-11 11:53:00 | NOUVEAU HIJACKLOADher MODULAR MALWWare Loader Freed Waves dans le monde de la cybercriminalité New HijackLoader Modular Malware Loader Making Waves in the Cybercrime World (lien direct) |

Un nouveau chargeur de logiciels malveillants appelée Hijackloader gagne du terrain parmi la communauté cybercriminale pour livrer diverses charges utiles telles que Danabot, SystemBC et Redline Stealer.

"Même si Hijackloader ne contient pas de fonctionnalités avancées, il est capable d'utiliser une variété de modules pour l'injection de code et l'exécution car il utilise une architecture modulaire, une fonctionnalité que la plupart des chargeurs n'ont pas"

A new malware loader called HijackLoader is gaining traction among the cybercriminal community to deliver various payloads such as DanaBot, SystemBC, and RedLine Stealer. "Even though HijackLoader does not contain advanced features, it is capable of using a variety of modules for code injection and execution since it uses a modular architecture, a feature that most loaders do not have," Zscaler |

Malware | ★★ | ||

| 2023-09-09 11:55:00 | Les cybercriminels arminant l'outil d'installation avancé légitime dans les attaques d'extraction des crypto Cybercriminals Weaponizing Legitimate Advanced Installer Tool in Crypto-Mining Attacks (lien direct) |

Un outil Windows légitime utilisé pour créer des packages de logiciels appelés installateurs avancés est abusé par les acteurs de la menace pour déposer des logiciels malveillants d'exploration de crypto-monnaie sur les machines infectées depuis au moins novembre 2021.

"L'attaquant utilise un installateur avancé pour emballer d'autres installateurs de logiciels légitimes, tels qu'Adobe Illustrator, Autodesk 3DS Max et Sketchup Pro, avec des scripts et des utilisations malveillants

A legitimate Windows tool used for creating software packages called Advanced Installer is being abused by threat actors to drop cryptocurrency-mining malware on infected machines since at least November 2021. "The attacker uses Advanced Installer to package other legitimate software installers, such as Adobe Illustrator, Autodesk 3ds Max, and SketchUp Pro, with malicious scripts and uses |

Threat Malware Tool | ★★ | ||

| 2023-09-09 10:50:40 | Microsoft Teams Phishing Attack pousse Darkgate Malware Microsoft Teams phishing attack pushes DarkGate malware (lien direct) |

Une nouvelle campagne de phishing abuse des messages des équipes Microsoft pour envoyer des pièces jointes malveillantes qui installent le malware Darkgate Loader.[...]

A new phishing campaign is abusing Microsoft Teams messages to send malicious attachments that install the DarkGate Loader malware. [...] |

Malware | ★★ | ||

| 2023-09-08 16:57:00 | Protéger vos serveurs Microsoft IIS contre les attaques de logiciels malveillants Protecting Your Microsoft IIS Servers Against Malware Attacks (lien direct) |

Microsoft Internet Information Services (IIS) est un progiciel de serveur Web conçu pour Windows Server.Les organisations utilisent généralement des serveurs Microsoft IIS pour héberger des sites Web, des fichiers et d'autres contenus sur le Web.Les acteurs de la menace ciblent de plus en plus ces ressources orientées sur Internet comme des fruits à faible collecte pour trouver et exploiter des vulnérabilités qui facilitent l'accès aux environnements informatiques.

Récemment, un

Microsoft Internet Information Services (IIS) is a web server software package designed for Windows Server. Organizations commonly use Microsoft IIS servers to host websites, files, and other content on the web. Threat actors increasingly target these Internet-facing resources as low-hanging fruit for finding and exploiting vulnerabilities that facilitate access to IT environments. Recently, a |

Threat Malware Vulnerability | ★★ | ||

| 2023-09-08 00:55:10 | Redeyes (scarcruft) \\'s chm malware en utilisant le sujet de la version des eaux usées de Fukushima RedEyes (ScarCruft)\\'s CHM Malware Using the Topic of Fukushima Wastewater Release (lien direct) |

L'équipe d'analyse du centre d'intervention d'urgence (ASEC) AHNLAB a récemment découvert que le MAC MALW, qui est le CHM, qui estsupposé avoir été créé par le groupe de menaces Redeyes, est à nouveau distribué.La distribution de logiciels malveillants CHM fonctionne de la même manière que le logiciel malveillant & # 8220; CHM déguisé en e-mail de sécurité d'une société financière coréenne & # 8221; [1] couverte en mars de cette année et utilise également les mêmes commandes utilisées dans le & #.8220; 2.3.Persistance & # 8221; [2] Étape dans le processus d'attaque des redeyes ...

The AhnLab Security Emergency response Center (ASEC) analysis team has recently discovered that the CHM malware, which is assumed to have been created by the RedEyes threat group, is being distributed again. The CHM malware in distribution operates in a similar way to the “CHM Malware Disguised as Security Email from a Korean Financial Company”[1] covered in March of this year and also uses the same commands used in the “2.3. Persistence”[2] stage in the attack process of the RedEyes... |

Threat Malware | APT 37 | ★★ | |

| 2023-09-07 22:47:27 | Apple Patches «Clickless» Vulnérabilité de traitement d'image de 0 jour dans iOS, macOS Apple patches “clickless” 0-day image processing vulnerability in iOS, macOS (lien direct) |

Le bug "BlastPass" peut installer des logiciels malveillants sans interaction utilisateur.

"BLASTPASS" bug can install malware without user interaction. |

Malware Vulnerability | LastPass | ★★ | |

| 2023-09-07 20:38:00 | Les utilisateurs de Mac se méfient: la campagne de malvertising répartit le voleur atomique malware macOS Mac Users Beware: Malvertising Campaign Spreads Atomic Stealer macOS Malware (lien direct) |

Une nouvelle campagne de malvertising a été observée distribuant une version mise à jour d'un malware de voleur de macOS appelé atomique Stealer (ou Amos), indiquant qu'il est activement entretenu par son auteur.

Un logiciel malveillant Golang standard disponible pour 1 000 $ par mois, le voleur atomique a été révélé pour la première fois en avril 2023. Peu de temps après, de nouvelles variantes avec un ensemble élargi de collecte d'informations

A new malvertising campaign has been observed distributing an updated version of a macOS stealer malware called Atomic Stealer (or AMOS), indicating that it\'s being actively maintained by its author. An off-the-shelf Golang malware available for $1,000 per month, Atomic Stealer first came to light in April 2023. Shortly after that, new variants with an expanded set of information-gathering |

Malware | ★★ | ||

| 2023-09-07 19:30:00 | Le DOJ uncette des actes d'accusation contre les prétendus Trickbot et Conti Cybercriminals DOJ unseals indictments against alleged Trickbot and Conti cybercriminals (lien direct) |

Le Département américain de la Justice a non scellé Icitations Jeudi contre neuf personnes associées aux gangs Trickbot et Conti Cybercriminal, le dernier d'une campagne en cours contre les organisations de criminalité numérique.Le DOJ a «pris des mesures contre des personnes que nous allèguons que nous allèguons et déployons un dangereux schéma de logiciels malveillants utilisés dans les cyberattaques sur les districts scolaires américains, les gouvernements locaux et les finances

Le Département américain de la Justice a non scellé Icitations Jeudi contre neuf personnes associées aux gangs Trickbot et Conti Cybercriminal, le dernier d'une campagne en cours contre les organisations de criminalité numérique.Le DOJ a «pris des mesures contre des personnes que nous allèguons que nous allèguons et déployons un dangereux schéma de logiciels malveillants utilisés dans les cyberattaques sur les districts scolaires américains, les gouvernements locaux et les finances

The U.S. Justice Department unsealed indictments on Thursday against nine individuals associated with the Trickbot and Conti cybercriminal gangs, the latest in an ongoing campaign against digital crime organizations. DOJ has “taken action against individuals we allege developed and deployed a dangerous malware scheme used in cyberattacks on American school districts, local governments, and financial

The U.S. Justice Department unsealed indictments on Thursday against nine individuals associated with the Trickbot and Conti cybercriminal gangs, the latest in an ongoing campaign against digital crime organizations. DOJ has “taken action against individuals we allege developed and deployed a dangerous malware scheme used in cyberattacks on American school districts, local governments, and financial |

Malware | ★★ | ||

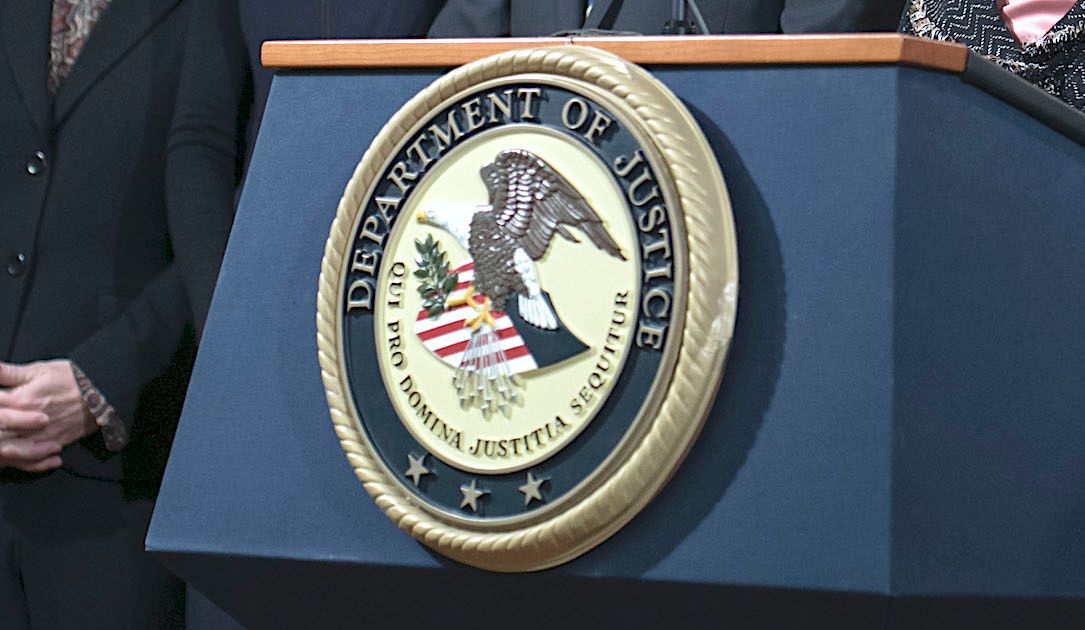

| 2023-09-07 13:30:00 | Royaume-Uni et Sanction américaine 11 Russes liés à un groupe de trucs notoire UK and US sanction 11 Russians connected to notorious Trickbot group (lien direct) |

Onze ressortissants russes qui auraient fait partie du groupe criminel exploitant les programmes malveillants et les schémas de ransomwares de continu ont été sanctionnés jeudi par les autorités aux États-Unis et au Royaume-Uni.Les individus ciblés par les sanctions «incluent les acteurs clés impliqués dans la gestion et les achats pour le groupe Trickbot, qui a des liens avec le russe

Onze ressortissants russes qui auraient fait partie du groupe criminel exploitant les programmes malveillants et les schémas de ransomwares de continu ont été sanctionnés jeudi par les autorités aux États-Unis et au Royaume-Uni.Les individus ciblés par les sanctions «incluent les acteurs clés impliqués dans la gestion et les achats pour le groupe Trickbot, qui a des liens avec le russe

Eleven Russian nationals alleged to have been part of the criminal group operating the Trickbot malware and Conti ransomware schemes were sanctioned Thursday by authorities in the United States and United Kingdom. The individuals targeted by the sanctions “include key actors involved in management and procurement for the Trickbot group, which has ties to Russian

Eleven Russian nationals alleged to have been part of the criminal group operating the Trickbot malware and Conti ransomware schemes were sanctioned Thursday by authorities in the United States and United Kingdom. The individuals targeted by the sanctions “include key actors involved in management and procurement for the Trickbot group, which has ties to Russian |

Ransomware Malware | ★★ | ||

| 2023-09-07 13:27:41 | \Ret \\'Atomic macOS Stealer\\' Malware Delivered via Malvertising Campaign (lien direct) |

Un malware nommé Atomic MacOS Stealer (AMOS) a été livré aux utilisateurs via une campagne de malvertising.

A malware named Atomic macOS Stealer (AMOS) has been delivered to users via a malvertising campaign. |

Malware | ★★ | ||

| 2023-09-07 10:00:00 | Le jeu du chat et de la souris: rester en avance sur l'évolution des menaces de cybersécurité The cat and mouse game: Staying ahead of evolving cybersecurity threats (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. Cybersecurity threats refer to malicious activities conducted over digital networks, targeting systems, devices, and data. These threats encompass a wide range of attacks, from stealing sensitive information and spreading malware to disrupting critical infrastructure. And their impact extends beyond technical realms. They can and regularly do affect individuals, businesses, and society at large. Individuals face risks of identity theft, financial loss, and invasion of privacy. Businesses can suffer from data breaches, financial damages, and reputational harm. Societal consequences include compromised infrastructure, erosion of trust in digital systems, and potential disruptions to essential services. As technology becomes increasingly integrated into our lives, understanding and addressing cyber threats is crucial for safeguarding personal, economic, and societal well-being. The cat and mouse game will never end, and it’s important to not only be aware of where the good guys stand but what to expect while running your business and trying to stay safe. The dynamic nature of cyber threats The dynamic nature of cyber threats lies in their continuous evolution and adaptation. Cybercriminals are relentless in their pursuit of new vulnerabilities, techniques, and tools to breach systems and compromise data. In response, cybersecurity experts are in a constant race to anticipate and counter emerging threats. They develop advanced security protocols like cloud penetration testing, analyze attack patterns, and collaborate to share threat intelligence. This ongoing battle is marked by innovation on both sides. What cybersecurity pros have at their disposal Cybersecurity professionals employ artificial intelligence, machine learning, and behavioural analytics to predict and detect threats, while cybercriminals use sophisticated social engineering and encryption techniques to evade detection. This tug-of-war highlights the necessity of a proactive approach to cybersecurity. As threats evolve, defenders must not only address current vulnerabilities but also anticipate future attack vectors. The rapid pace of technological change means that cybersecurity is not a one-time investment, but an ongoing commitment to staying updated, adapting strategies, and collaborating across sectors to safeguard digital ecosystems. The evolution of cyber threats The cyber threats that your business is likely to face in the 2020s are much different and far more insidious than they were back in the early days of the internet. The early days We have gone from: Viruses and worms: In the early days of computing, viruses and worms were the first types of cyber threats. They spread through infected files and email attachments, causing damage or disruption to systems. Malware: As technology advanced, so did malware. This category includes various types, such as Trojans, which masquerade as legitimate software, and keyloggers, which record keystrokes to steal sensitive information. Current threats What businesses and individuals must contend with now is shocking and, if you haven’t been following the industry and cyber threat landscape, very frightening. Contemporary threats include: Phishing and social engineering: With the rise of the internet, cybercriminals shifted to tactics that exploit human psychology. Phishing attacks trick users into revealing personal information or click | Threat Malware Tool Prediction Vulnerability | ★★★ | ||

| 2023-09-07 04:00:00 | Les pirates d'assurance vestimentaires GPU, les concepteurs avec des logiciels malveillants cryptomiminants GPU-thirsty hackers target architects, designers with cryptomining malware (lien direct) |

Les cybercriminels ciblent les architectes francophones, les ingénieurs et les graphistes avec des logiciels malveillants qui transforment leurs ordinateurs en machines d'extraction de crypto-monnaie, selon des chercheurs en cybersécurité.L'objectif est de forcer les logiciels malveillants sur des ordinateurs personnels avec de puissantes unités de traitement graphique (GPU), qui sont bonnes pour gérer les puzzles mathématiques complexes - y compris ceux impliqués dans la crypto-monnaie minière, les

Les cybercriminels ciblent les architectes francophones, les ingénieurs et les graphistes avec des logiciels malveillants qui transforment leurs ordinateurs en machines d'extraction de crypto-monnaie, selon des chercheurs en cybersécurité.L'objectif est de forcer les logiciels malveillants sur des ordinateurs personnels avec de puissantes unités de traitement graphique (GPU), qui sont bonnes pour gérer les puzzles mathématiques complexes - y compris ceux impliqués dans la crypto-monnaie minière, les

Cybercriminals are targeting French-speaking architects, engineers and graphic designers with malware that turns their computers into cryptocurrency mining machines, according to cybersecurity researchers. The goal is to force the malware onto personal computers with powerful graphics processing units (GPUs), which are good at handling complex mathematical puzzles - including those involved with mining cryptocurrency, the

Cybercriminals are targeting French-speaking architects, engineers and graphic designers with malware that turns their computers into cryptocurrency mining machines, according to cybersecurity researchers. The goal is to force the malware onto personal computers with powerful graphics processing units (GPUs), which are good at handling complex mathematical puzzles - including those involved with mining cryptocurrency, the |

Malware | ★★ | ||

| 2023-09-06 12:56:36 | La variante Mirai infecte les boîtes de télévision Android à faible coût pour les attaques DDOS Mirai variant infects low-cost Android TV boxes for DDoS attacks (lien direct) |

Une nouvelle variante Mirai Malware Botnet a été repérée pour infecter des bottes de téléviseurs Android bon marché utilisées utilisées par des millions pour le streaming multimédia.[...]

A new Mirai malware botnet variant has been spotted infecting inexpensive Android TV set-top boxes used by millions for media streaming. [...] |

Malware | ★★ | ||

| 2023-09-06 10:00:00 | Garder les réglementations de cybersécurité en tête pour une utilisation génératrice de l'IA Keeping cybersecurity regulations top of mind for generative AI use (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. Can businesses stay compliant with security regulations while using generative AI? It’s an important question to consider as more businesses begin implementing this technology. What security risks are associated with generative AI? It\'s important to earn how businesses can navigate these risks to comply with cybersecurity regulations. Generative AI cybersecurity risks There are several cybersecurity risks associated with generative AI, which may pose a challenge for staying compliant with regulations. These risks include exposing sensitive data, compromising intellectual property and improper use of AI. Risk of improper use One of the top applications for generative AI models is assisting in programming through tasks like debugging code. Leading generative AI models can even write original code. Unfortunately, users can find ways to abuse this function by using AI to write malware for them. For instance, one security researcher got ChatGPT to write polymorphic malware, despite protections intended to prevent this kind of application. Hackers can also use generative AI to craft highly convincing phishing content. Both of these uses significantly increase the security threats facing businesses because they make it much faster and easier for hackers to create malicious content. Risk of data and IP exposure Generative AI algorithms are developed with machine learning, so they learn from every interaction they have. Every prompt becomes part of the algorithm and informs future output. As a result, the AI may “remember” any information a user includes in their prompts. Generative AI can also put a business’s intellectual property at risk. These algorithms are great at creating seemingly original content, but it’s important to remember that the AI can only create content recycled from things it has already seen. Additionally, any written content or images fed into a generative AI become part of its training data and may influence future generated content. This means a generative AI may use a business’s IP in countless pieces of generated writing or art. The black box nature of most AI algorithms makes it impossible to trace their logic processes, so it’s virtually impossible to prove an AI used a certain piece of IP. Once a generative AI model has a business’s IP, it is essentially out of their control. Risk of compromised training data One cybersecurity risk unique to AI is “poisoned” training datasets. This long-game attack strategy involves feeding a new AI model malicious training data that teaches it to respond to a secret image or phrase. Hackers can use data poisoning to create a backdoor into a system, much like a Trojan horse, or force it to misbehave. Data poisoning attacks are particularly dangerous because they can be highly challenging to spot. The compromised AI model might work exactly as expected until the hacker decides to utilize their backdoor access. Using generative AI within security regulations While generative AI has some cybersecurity risks, it is possible to use it effectively while complying with regulations. Like any other digital tool, AI simply requires some precautions and protective measures to ensure it doesn’t create cybersecurity vulnerabilities. A few essential steps can help businesses accomplish this. Understand all relevant regulations Staying compli | Malware Tool | ChatGPT ChatGPT | ★★ | |

| 2023-09-06 01:29:24 | Distribution de la porte dérobée via un LNK malveillant: redeyes (Scarcruft) Distribution of Backdoor via Malicious LNK: RedEyes (ScarCruft) (lien direct) |

Ahnlab Security Emergency Response Center (ASEC) a confirmé que le malware [1], qui était auparavant distribué dansLe format CHM, est maintenant distribué au format LNK.Ce logiciel malveillant exécute des scripts supplémentaires situés à une URL spécifique via le processus MSHTA.Il reçoit ensuite des commandes du serveur de la menace pour effectuer des comportements malveillants supplémentaires.L'acteur de menace a distribué le fichier LNK confirmé sur un site Web ordinaire en le téléchargeant aux côtés de logiciels malveillants dans un fichier compressé.Le LNK malveillant ...

AhnLab Security Emergency response Center (ASEC) has confirmed that malware [1], which was previously distributed in CHM format, is now being distributed in LNK format. This malware executes additional scripts located at a specific URL through the mshta process. It then receives commands from the threat actor’s server to carry out additional malicious behaviors. The threat actor has been distributing the confirmed LNK file on a regular website by uploading it alongside malware within a compressed file. The malicious LNK... |

Threat Malware | APT 37 | ★★★ | |

| 2023-09-05 19:34:00 | Nouvelle mise à jour malveillante à ampoule alimentation infiltration de réseau furtif New BLISTER Malware Update Fuelling Stealthy Network Infiltration (lien direct) |

Une version mise à jour d'un chargeur de logiciels malveillants connue sous le nom de blister est utilisée dans le cadre des chaînes d'infection Socgholish pour distribuer un cadre de commande et de contrôle (C2) open source appelé Mythic.

«La nouvelle mise à jour des ampoules comprend la fonction de keying qui permet un ciblage précis des réseaux de victimes et réduit l'exposition dans les environnements VM / Sandbox», les chercheurs de la sécurité élastique Salim Bitam et Daniel

An updated version of a malware loader known as BLISTER is being used as part of SocGholish infection chains to distribute an open-source command-and-control (C2) framework called Mythic. “New BLISTER update includes keying feature that allows for precise targeting of victim networks and lowers exposure within VM/sandbox environments,” Elastic Security Labs researchers Salim Bitam and Daniel |

Malware | ★★ | ||

| 2023-09-05 18:45:00 | L'opération de Qakbot du FBI \\ ouvre la porte à plus de retraits de botnet FBI\\'s Qakbot operation opens door for more botnet takedowns (lien direct) |

Le FBI \'s retrait récent du botnet Qakbot a envoyé des ondes de choc dans toute la communauté de cybersécurité lors de la première fois que c'était le premier à la communauté de la cybersécurité lorsqu'il a été le premier temps lors de sa première communauté de cybersécurité lors de la première fois que c'était le premier à la communauté de la cybersécurité lors de la première fois que c'était le premier à la communauté de la cybersécurité lorsqu'il a été le premier temps lors de sa première communauté de cybersécurité lorsqu'il a été le premier temps lors de la première communauté de cybersécurité lorsqu'il a été le premier temps lors de sa première communauté de cybersécurité lorsqu'il a été le premier temps lors de sa première communauté de cybersécurité lorsqu'il a été le premier temps lorsqu'il a été le premier temps lorsqu'il a été le premier temps lors de la première communauté de cybersecureannoncé la semaine dernière.Qakbot était devenu le malware de choix pour des dizaines de groupes de piratage et de tenues de ransomware qui l'ont utilisé pour définir le tableau pour des attaques dévastatrices.Depuis sa sortie en 2007 comme un outil utilisé pour

Le FBI \'s retrait récent du botnet Qakbot a envoyé des ondes de choc dans toute la communauté de cybersécurité lors de la première fois que c'était le premier à la communauté de la cybersécurité lorsqu'il a été le premier temps lors de sa première communauté de cybersécurité lors de la première fois que c'était le premier à la communauté de la cybersécurité lors de la première fois que c'était le premier à la communauté de la cybersécurité lorsqu'il a été le premier temps lors de sa première communauté de cybersécurité lorsqu'il a été le premier temps lors de la première communauté de cybersécurité lorsqu'il a été le premier temps lors de sa première communauté de cybersécurité lorsqu'il a été le premier temps lors de sa première communauté de cybersécurité lorsqu'il a été le premier temps lorsqu'il a été le premier temps lorsqu'il a été le premier temps lors de la première communauté de cybersecureannoncé la semaine dernière.Qakbot était devenu le malware de choix pour des dizaines de groupes de piratage et de tenues de ransomware qui l'ont utilisé pour définir le tableau pour des attaques dévastatrices.Depuis sa sortie en 2007 comme un outil utilisé pour

The FBI\'s recent takedown of the QakBot botnet sent shockwaves throughout the cybersecurity community when it was first announced last week. QakBot had become the malware of choice for dozens of hacking groups and ransomware outfits that used it to set the table for devastating attacks. Since emerging in 2007 as a tool used to

The FBI\'s recent takedown of the QakBot botnet sent shockwaves throughout the cybersecurity community when it was first announced last week. QakBot had become the malware of choice for dozens of hacking groups and ransomware outfits that used it to set the table for devastating attacks. Since emerging in 2007 as a tool used to |

Ransomware Malware Tool | ★★★ | ||

| 2023-09-05 17:49:00 | Nouvelle variante Python de Chaes Malware cible les industries bancaires et logistiques New Python Variant of Chaes Malware Targets Banking and Logistics Industries (lien direct) |

Les industries bancaires et logistiques sont sous l'assaut d'une variante retravaillée d'un malware appelé Chaes.

"Il a subi une révision majeure: de la réécriture entièrement dans Python, qui a entraîné des taux de détection plus faibles par les systèmes de défense traditionnels, à une refonte complète et à un protocole de communication amélioré", a déclaré Morphisec dans une nouvelle rédaction technique détaillée partagée avec le pirate

Banking and logistics industries are under the onslaught of a reworked variant of a malware called Chaes. "It has undergone major overhauls: from being rewritten entirely in Python, which resulted in lower detection rates by traditional defense systems, to a comprehensive redesign and an enhanced communication protocol," Morphisec said in a new detailed technical write-up shared with The Hacker |

Malware | ★★ | ||

| 2023-09-05 15:45:00 | Les chercheurs mettent en garde contre les cyber-armes utilisées par le groupe Andariel du groupe Lazarus \\ Researchers Warn of Cyber Weapons Used by Lazarus Group\\'s Andariel Cluster (lien direct) |

L'acteur de menace nord-coréen connue sous le nom d'Andariel a été observé en utilisant un arsenal d'outils malveillants dans ses cyber-assaut contre les sociétés et les organisations de l'homologue du Sud.

"Une caractéristique des attaques identifiées en 2023 est qu'il existe de nombreuses souches de logiciels malveillants développées dans la langue go", a déclaré le Ahnlab Security Emergency Response Center (ASEC) dans une plongée profonde

The North Korean threat actor known as Andariel has been observed employing an arsenal of malicious tools in its cyber assaults against corporations and organizations in the southern counterpart. “One characteristic of the attacks identified in 2023 is that there are numerous malware strains developed in the Go language,” the AhnLab Security Emergency Response Center (ASEC) said in a deep dive |

Threat Malware Tool | APT 38 | ★★ | |

| 2023-09-05 13:01:19 | Chaes Malware utilise désormais le protocole Google Chrome Devtools pour voler des données Chaes malware now uses Google Chrome DevTools Protocol to steal data (lien direct) |

Le logiciel malveillant Chaes est revenu en tant que nouvelle variante plus avancée qui inclut une implémentation personnalisée du protocole Google Devtools pour un accès direct aux fonctions de navigateur de la victime, ce qui lui permet de voler des données à l'aide de webockets.[...]

The Chaes malware has returned as a new, more advanced variant that includes a custom implementation of the Google DevTools protocol for direct access to the victim\'s browser functions, allowing it to steal data using WebSockets. [...] |

Malware | ★★ | ||

| 2023-09-04 14:56:36 | 4 septembre & # 8211;Rapport de renseignement sur les menaces 4th September – Threat Intelligence Report (lien direct) |

> Pour les dernières découvertes de cyber-recherche pour la semaine du 4 septembre, veuillez télécharger nos principales attaques de menace_ingence et violation de l'opération annoncée par le FBI & # 8216; Duck Hunt & # 8217;Démontage du fonctionnement des logiciels malveillants Qakbot (QBOT) qui est actif depuis au moins 2008. Qakbot est connu pour infecter les victimes via des e-mails de spam avec des pièces jointes malveillantes et [& # 8230;]

>For the latest discoveries in cyber research for the week of 4th September, please download our Threat_Intelligence Bulletin TOP ATTACKS AND BREACHES The FBI announced operation ‘Duck Hunt’ dismantling the Qakbot (Qbot) malware operation that is active since at least 2008. Qakbot has been known to infect victims via spam emails with malicious attachments and […] |

Threat Spam Malware | ★★ | ||

| 2023-09-04 09:30:00 | Sortir le crochet: 10 étapes à prendre après avoir cliqué sur un lien de phishing Getting off the hook: 10 steps to take after clicking on a phishing link (lien direct) |

Les e-mails de phishing sont une arme de choix pour les criminels déterminés à voler des données personnelles et à planter des logiciels malveillants sur leurs appareils.Le processus de guérison ne se termine pas par le balayage antivirus.

Phishing emails are a weapon of choice for criminals intent on stealing people\'s personal data and planting malware on their devices. The healing process does not end with antivirus scanning. |

Malware | ★★ | ||

| 2023-09-04 02:37:05 | Suivi des logiciels malveillants sans fichier distribués via des courriers de spam Tracking Fileless Malware Distributed Through Spam Mails (lien direct) |

Ahnlab Security Emergency Response Center (ASEC) a découvert une campagne de phishing qui se propage par des e-mails de spam et exécute unFichier PE (EXE) sans créer le fichier dans le PC utilisateur.La pièce jointe malveillante dans l'extension HTA exécute finalement des souches de logiciels malveillants tels que AgentTesla, Remcos et Limerat.Ce billet de blog expliquera le flux du processus de distribution du courrier de spam au binaire final, ainsi que les techniques utilisées. & # 160;La figure 1 montre le texte principal du courrier du spam ...

AhnLab Security Emergency response Center (ASEC) has discovered a phishing campaign that propagates through spam mails and executes a PE file (EXE) without creating the file into the user PC. The malware attachment in the hta extension ultimately executes malware strains such as AgentTesla, Remcos, and LimeRAT. This blog post will explain the distribution process flow from the spam mail to the final binary, as well as the techniques employed. Figure 1 shows the main text of the spam mail... |

Spam Malware | ★★★ |

To see everything:

Our RSS (filtrered)