What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-04-24 19:34:05 | Arcaneroor - Nouvelle campagne axée sur l'espionnage a trouvé des dispositifs de réseau de périmètre ciblant ArcaneDoor - New Espionage-Focused Campaign Found Targeting Perimeter Network Devices (lien direct) |

## Instantané

Cisco Talos rend compte de la campagne ArcaneDoor, attribuée à l'acteur parrainé par l'État UAT4356 (suivi par Microsoft en tant que Storm-1849), cible les appareils de réseau périmètre de plusieurs fournisseurs, en particulier les appareils de sécurité adaptatifs Cisco (ASA).

Microsoft suit cet acteur en tant que Storm-1849, [en savoir plus ici.] (Https://sip.security.microsoft.com/intel-profiles/f3676211c9f06910f7f1f233d81347c1b837bddd93292c2e8f2eb860a27ad8d5)

## Description

Ces appareils sont cruciaux pour le flux de données dans et hors des réseaux, ce qui les rend idéaux pour les campagnes axées sur l'espionnage.L'UAT4356 a déployé deux baignoires, "Line Runner" et "Line Dancer", pour mener des actions malveillantes telles que la modification de la configuration, la reconnaissance, la capture / exfiltration du trafic réseau et les mouvements potentiellement latéraux.Le vecteur d'accès initial utilisé dans cette campagne reste non identifié, mais deux vulnérabilités (CVE-2024-20353 et CVE-2024-20359) ont été exploitées.

L'acteur a démontré un accent clair sur l'espionnage et une connaissance approfondie des dispositifs ciblés, indiquant une activité sophistiquée parrainée par l'État.Le calendrier de la campagne suggère que l'infrastructure contrôlée par l'acteur était active au début de novembre 2023, la plupart des activités se déroulant entre décembre 2023 et début janvier 2024.

L'implant "Line Dancer", un interprète ShellCode résident à la mémoire, permet aux adversaires de télécharger et d'exécuter des charges utiles de shellcode arbitraires sur les périphériques ASA compromis.Il permet aux acteurs de menace de désactiver les commandes syslog, exécuter et exfiltrater, créer et exfiltrater les captures de paquets et exécuter les commandes CLI, entre autres actions.

La porte dérobée "Line Runner", en revanche, maintient la persistance sur les appareils ASA compromis en tirant parti d'une capacité héritée qui permet la précharge de clients VPN et de plugins.

L'UAT4356 a pris des mesures délibérées pour prévenir la capture médico-légale des artefacts malveillants, y compris les capacités anti-forensiques et anti-analyse.Le niveau élevé de la campagne, le développement des capacités et l'exploitation des vulnérabilités de 0 jour indiquent un acteur parrainé par l'État.

## Recommandations

Microsoft recommande les atténuations suivantes pour réduire l'impact de l'activité associée au Storm-1849.

- durcir les actifs orientés Internet et identifier et sécuriser les systèmes de périmètre que les attaquants pourraient utiliser pour accéder à votre réseau.

- Encouragez les utilisateurs à utiliser Microsoft Edge et d'autres navigateurs Web qui prennent en charge SmartScreen, qui identifie et bloque des sites Web malveillants, y compris des sites de phishing, des sites d'arnaque et des sites contenant des exploits et hébergent des logiciels malveillants.

- Allumez la protection livrée par le cloud dans Microsoft Defender Antivirus ou l'équivalent pour que votre produit antivirus couvre des outils et techniques d'attaquant en évolution rapide.Les protections d'apprentissage automatique basées sur le cloud bloquent une majorité de variantes nouvelles et inconnues.

## Les références

[https://blog.talosintelligence.com/arcaneroor-new-espionage-foccused-campaign-found-targeting-perimeter-network-devices/-Campaign-Found-Targeting-Périmètre-Network-Devices /)

## Snapshot Cisco Talos reports on the ArcaneDoor campaign, attributed to the state-sponsored actor UAT4356 (Tracked by Microsoft as Storm-1849), targets perimeter network devices from multiple vendors, particularly Cisco Adaptive Security Appliances (ASA). Microsoft tracks this actor as Storm-1849, [read more about them here.](https://sip.security.microsoft.com/intel-profiles/f3676211c9f06910f7f1f233d81347c1b837bddd93292c2e8f2eb860a27ad8d5) # |

Threat Malware Tool Vulnerability | ★★★ | ||

| 2024-04-24 19:06:00 | Les chercheurs détaillent les systèmes de détournement d'attaque à plusieurs états avec SSLoad, Cobalt Strike Researchers Detail Multistage Attack Hijacking Systems with SSLoad, Cobalt Strike (lien direct) |

Les chercheurs en cybersécurité ont découvert une campagne d'attaque en cours et NBSP; que \\ 's & nbsp; tirant parti des e-mails de phishing pour livrer des logiciels malveillants appelés SSLoad.

La campagne, nommé par code et nbsp; Frozen # Shadow & nbsp; par Securonix, implique également & nbsp; le déploiement de & nbsp; Cobalt Strike et le logiciel ConnectWise Screenconnect Remote Desktop.

"SSLoad est conçu pour infiltrer furtivement les systèmes, rassembler

Cybersecurity researchers have discovered an ongoing attack campaign that\'s leveraging phishing emails to deliver malware called SSLoad. The campaign, codenamed FROZEN#SHADOW by Securonix, also involves the deployment of Cobalt Strike and the ConnectWise ScreenConnect remote desktop software. "SSLoad is designed to stealthily infiltrate systems, gather sensitive |

Malware | ★★★ | ||

| 2024-04-24 17:25:24 | Cisco stimule l'alarme pour \\ 'arcaneor \\' zéro-jours frappant les plates-formes de pare-feu ASA Cisco Raises Alarm for \\'ArcaneDoor\\' Zero-Days Hitting ASA Firewall Platforms (lien direct) |

> Cisco avertit que les pirates de pays nationaux exploitent au moins deux vulnérabilités de zéro jour dans ses plates-formes de pare-feu ASA pour planter des logiciels malveillants sur les télécommunications et les réseaux du secteur de l'énergie.

>Cisco warns that nation state-backed hackers are exploiting at least two zero-day vulnerabilities in its ASA firewall platforms to plant malware on telecommunications and energy sector networks. |

Threat Malware Vulnerability | ★★★ | ||

| 2024-04-24 14:44:17 | Mises à jour des antivirus de détournement de pirates nord-coréens pour la livraison de logiciels malveillants North Korean Hackers Hijack Antivirus Updates for Malware Delivery (lien direct) |

> Un acteur de menace lié à la Corée du Nord a détourné le mécanisme de mise à jour de l'antivirus ESCAN pour déployer des délais et des mineurs de crypto-monnaie.

>A North Korea-linked threat actor hijacked the update mechanism of eScan antivirus to deploy backdoors and cryptocurrency miners. |

Threat Malware | ★★ | ||

| 2024-04-24 13:00:00 | Les chercheurs développent des AI \\ 'vers \\' ciblant les systèmes Génératifs AI Researchers develop malicious AI \\'worm\\' targeting generative AI systems (lien direct) |

> Les chercheurs ont créé un nouveau type de logiciel malveillant, jamais vu auparavant, ils appellent le & # 8220; Morris II & # 8221;Worm, qui utilise des services d'IA populaires pour se propager, infecter de nouveaux systèmes et voler des données. & # 160; Le nom fait référence au ver d'ordinateur Morris qui a fait des ravages sur Internet en 1988. Le ver démontre les dangers potentiels des menaces de sécurité de l'IA et[& # 8230;]

>Researchers have created a new, never-seen-before kind of malware they call the “Morris II” worm, which uses popular AI services to spread itself, infect new systems and steal data. The name references the original Morris computer worm that wreaked havoc on the internet in 1988. The worm demonstrates the potential dangers of AI security threats and […] |

Malware | ★★★ | ||

| 2024-04-24 12:32:00 | Mécanisme de mise à jour de l'antivirus ESCAN exploité pour répandre les délais et les mineurs eScan Antivirus Update Mechanism Exploited to Spread Backdoors and Miners (lien direct) |

Une nouvelle campagne de logiciels malveillants a exploité le mécanisme de mise à jour du logiciel Antivirus ESCAN pour distribuer des déambulations et des mineurs de crypto-monnaie comme XMRIG grâce à une menace de longue date, le nom de code Guptiner ciblant les grands réseaux d'entreprise.

La société de cybersécurité Avast a déclaré que l'activité est le travail d'un acteur de menace avec des liens possibles avec un groupe de piratage nord-coréen & nbsp; surnombé & nbsp;

A new malware campaign has been exploiting the updating mechanism of the eScan antivirus software to distribute backdoors and cryptocurrency miners like XMRig through a long-standing threat codenamed GuptiMiner targeting large corporate networks. Cybersecurity firm Avast said the activity is the work of a threat actor with possible connections to a North Korean hacking group dubbed |

Threat Malware | ★★★ | ||

| 2024-04-24 10:20:00 | La campagne de logiciels malveillants de Coralraider exploite le cache CDN pour diffuser les voleurs d'informations CoralRaider Malware Campaign Exploits CDN Cache to Spread Info-Stealers (lien direct) |

Une nouvelle campagne de logiciels malveillants en cours a & nbsp; a été observé & nbsp; distribution de trois voleurs différents, & nbsp; tels que & nbsp; cryptbot, & nbsp; Lummac2, & & nbsp; rhadamanthys & nbsp; hébergé les domaines de cache de livraison de contenu (CDN) depuis au moins février 2024.

Cisco Talos a attribué l'activité avec une confiance modérée à un acteur de menace suivi comme & nbsp; Coralraider, un original d'origine vietnamienne suspectée

A new ongoing malware campaign has been observed distributing three different stealers, such as CryptBot, LummaC2, and Rhadamanthys hosted on Content Delivery Network (CDN) cache domains since at least February 2024. Cisco Talos has attributed the activity with moderate confidence to a threat actor tracked as CoralRaider, a suspected Vietnamese-origin |

Threat Malware | ★★★ | ||

| 2024-04-24 08:45:12 | Securonix Threat Research Security Advisory: Analyse de la campagne Frozen # Frozen # Shadow Attack Tirageant le logiciel malveillant SSLoad et RMM pour la prise de contrôle du domaine Securonix Threat Research Security Advisory: Analysis of Ongoing FROZEN#SHADOW Attack Campaign Leveraging SSLoad Malware and RMM Software for Domain Takeover (lien direct) |

L'équipe de recherche sur les menaces de Securonix (STR) a observé une campagne d'attaque intéressante surnommée Frozen # Shadow qui a exploité des implants de malware SSload et de cobalt de cobalt, ce qui a permis aux attaquants de pivoter et de reprendre l'ensemble du domaine du réseau.En savoir plus.

The Securonix Threat Research team (STR) observed an interesting attack campaign dubbed FROZEN#SHADOW which leveraged SSLoad malware and Cobalt Strike implants resulting in the attackers being able to pivot and take over the entire network domain. Read more. |

Threat Malware | ★★★ | ||

| 2024-04-24 00:09:33 | Distribution de l'infostaler à base d'électron Distribution of Infostealer Made With Electron (lien direct) |

Ahnlab Security Intelligence Center (ASEC) a découvert une souche d'infosteller fabriquée avec un électron.Electron est un cadre qui permet de développer des applications à l'aide de JavaScript, HTML et CSS.Discord et Microsoft Vscode sont des exemples majeurs d'applications faites avec un électron.Les applications faites avec des électrons sont emballées et généralement distribuées au format d'installation du système d'installation scriptable Nullsoft (NSIS).L'acteur de menace de ce cas d'attaque a appliqué ce format d'installation au malware.[1] CAS # 1 Lorsque l'on exécute le malware, l'électron ...

AhnLab SEcurity intelligence Center (ASEC) has discovered an Infostealer strain made with Electron. Electron is a framework that allows one to develop apps using JavaScript, HTML, and CSS. Discord and Microsoft VSCode are major examples of applications made with Electron. Apps made with Electron are packaged and usually distributed in Nullsoft Scriptable Install System (NSIS) installer format. The threat actor in this attack case applied this installer format to the malware. [1] Case #1 When one runs the malware, the Electron... |

Threat Malware | ★★ | ||

| 2024-04-24 00:00:00 | Trend Micro a collaboré avec Interpol pour réprimer Grandoreiro Banking Trojan Trend Micro Collaborated with Interpol in Cracking Down Grandoreiro Banking Trojan (lien direct) |

Dans cette entrée de blog, nous discutons des contributions de Trend Micro \\ à une opération coordonnée par interpol pour aider les organismes brésiliens et espagnols en matière d'analyse des logiciels malveillants de la banque de Grandoreiro.

In this blog entry, we discuss Trend Micro\'s contributions to an Interpol-coordinated operation to help Brazilian and Spanish law enforcement agencies analyze malware samples of the Grandoreiro banking trojan. |

Malware Prediction Legislation | ★★★ | ||

| 2024-04-23 22:47:49 | Les pirates de la Russie ont exploité Windows Flaw pour déployer & # 8216; GooseEgg & # 8217;Malware Russia’s APT28 Hackers Exploited Windows Flaw To Deploy ‘GooseEgg’ Malware (lien direct) |

Microsoft a récemment révélé que le groupe de menaces russes & # 8220; APT28 & # 8243;utilisé un outil de piratage précédemment inconnu, «GooseEgg & # 8221;Pour exploiter la vulnérabilité Windows Print Spooler pour obtenir un accès élevé aux systèmes cibles et voler des informations d'identification et des informations. Selon l'équipe de renseignement des menaces de Redmond, APT28, également appelée Fancy Bear and Forest Blizzard (anciennement Strontium), utilise l'outil post-compromis depuis au moins juin 2020 et peut-être dès avril 2019Pour exploiter le CVE-2022-38028 (score CVSS: 7.8) Vulnérabilité dans Windows Print Spooler Service. Cet outil modifie un fichier de contraintes JavaScript et l'exécute avec des autorisations au niveau du système. Bien que la société ait abordé la vulnérabilité, CVE-2022-38028, rapportée par la U.S.Mate Security Agency (NSA) dans le cadre de Microsoft & # 8217; s octobre 2022 Patch Mardi Security Mises à jour, elle n'a fait aucune mention du défaut dans son avis . Microsoft a observé APT28 en utilisant GooseEgg dans le cadre des activités post-compromis contre diverses cibles, y compris les organisations gouvernementales, non gouvernementales, de l'éducation et des transports en Ukraine, en Europe occidentale et en Amérique du Nord. Bien que Gooseegg soit une application de lanceur simple, il peut engendrer d'autres applications sur la ligne de commande avec des autorisations élevées. Cela permet aux acteurs de menace de prendre en charge les activités malveillantes telles que l'exécution du code distant, l'installation d'une porte dérobée et le déplacement latéralement à travers des réseaux compromis. Les gouvernements américains et britanniques ont lié Forest Blizzard à l'unité 26165 de la Fédération de Russie \'s Military Intelligence Agency, la principale Direction du renseignement de l'état-major général des Forces armées de la Fédération de Russie (GRU). «Microsoft a observé qu'après avoir obtenu l'accès à un appareil cible, Forest Blizzard utilise GooseEgg pour élever les privilèges dans l'environnement.GooseEgg est généralement déployé avec un script de lot, que nous avons observé en utilisant le nom execute.bat et doit.bat .Ce script de lot écrit le fichier servtask.bat, qui contient des commandes pour enregistrer / compresser les ruches de registre.Le script de lot invoque l'exécutable de GooseEgg apparié et configure la persistance en tant que tâche planifiée conçue pour exécuter servtask.bat », lit le Advisory publié par Microsoft lundi. Les chercheurs de Microsoft ont noté qu'un fichier DLL malveillant intégré généralement, qui comprend l'expression « wayzgoose»; par exemple, wayzgoose23.dll , est une application de lanceur utilisée par la menaceLes acteurs doivent lancer d'autres charges utiles avec des autorisations au niveau du système et installer une porte dérobée, se déplacer latéralement dans le réseau de la victime et exécuter à distance le code sur les systèmes violés. Comme mentionné précédemment, la société a corrigé le défaut de sécurité des spouleurs imprimés en 2022. Il a également corrigé les vulnérabilités imprimées précédemment exploitées en 2021. «Les clients qui n'ont pas encore mis en œuvre ces correctifs sont invités à le faire dès que possible pour la sécurité de leur organisation», a déclaré Microsoft dans son avis. De plus, la société recommande également de dé | Threat Malware Tool Vulnerability | APT 28 | ★★★ | |

| 2024-04-23 19:33:37 | Les pirates créent des liens de phishing légitime avec Ghost Github, GitLab Commentaires Hackers Create Legit Phishing Links With Ghost GitHub, GitLab Comments (lien direct) |

Une fonctionnalité totalement inoffensive dans les CDN Git populaires permet à quiconque de cacher des logiciels malveillants derrière les marques, sans que ces marques ne soient plus sages.

An utterly innocuous feature in popular Git CDNs allows anyone to conceal malware behind brand names, without those brands being any the wiser. |

Malware | ★★★ | ||

| 2024-04-23 18:32:40 | Statistiques de laboratoire de menace de netskope pour mars 2024 Netskope Threat Labs Stats for March 2024 (lien direct) |

> Netskope Threat Labs publie un article de blog de résumé mensuel des principales menaces que nous suivons sur la plate-forme NetSkope.Cet article vise à fournir une intelligence stratégique et exploitable sur les menaces actives contre les utilisateurs d'entreprise du monde entier.Le résumé OneDrive et SharePoint étaient en haut de la liste des principales applications cloud utilisées pour les téléchargements de logiciels malveillants.Les attaquants continuent [& # 8230;]

>Netskope Threat Labs publishes a monthly summary blog post of the top threats we track on the Netskope platform. This post aims to provide strategic, actionable intelligence on active threats against enterprise users worldwide. Summary OneDrive and SharePoint were on the top of the list of top cloud apps used for malware downloads. Attackers continue […] |

Threat Malware Cloud | ★★★ | ||

| 2024-04-23 17:27:54 | Les attaques de Coralraider utilisent le cache CDN pour pousser les logiciels malveillants du voleur d'informations CoralRaider attacks use CDN cache to push info-stealer malware (lien direct) |

Un acteur de menace utilise un cache de réseau de livraison de contenu pour stocker des logiciels malveillants de vol d'information dans une campagne en cours de ciblage des systèmes américains, au Royaume-Uni, en Allemagne et au Japon.[...]

A threat actor has been using a content delivery network cache to store information-stealing malware in an ongoing campaign targeting systems U.S., the U.K., Germany, and Japan. [...] |

Threat Malware | ★★★ | ||

| 2024-04-23 16:31:06 | KAPEKA: Un roman de porte dérobée repérée en Europe de l'Est Kapeka: A Novel Backdoor Spotted in Eastern Europe (lien direct) |

#### Géolocations ciblées

- Ukraine

- Estonie

- L'Europe de l'Est

## Instantané

WithSeCure a publié des recherches sur une porte dérobée appelée "Kapeka", suivie par Microsoft comme "Knuckletouch", utilisée dans les attaques en Europe de l'Est depuis la mi-2022.Kapeka fonctionne comme une porte dérobée polyvalente, offrant à la fois des capacités initiales de boîte à outils et un accès à long terme aux victimes.Sa sophistication suggère une implication par un groupe APT.Withsecure relie Kapeka à Sandworm, suivi par Microsoft en tant que Seashell Blizzard, un groupe de menaces russes de l'État-nation russe associé au GRU connu pour ses attaques destructrices en Ukraine.

**Microsoft tracks Sandworm as Seashell Blizzard.** [Read more about Seashell Blizzard here.](https://sip.security.microsoft.com/intel-profiles/cf1e406a16835d56cf614430aea3962d7ed99f01ee3d9ee3048078288e5201bb)

** Microsoft suit Kapeka comme Knuckletouch.** [En savoir plus sur Knuckletouch ici.] (Https: // sip.security.microsoft.com/intel-profiles/cdbe72d9f5f1ee3b3f8cd4e78a4a07f76addafdcc656aa2234a8051e8415d282)

## Description

Kapeka chevauche WIth Greynergy et Prestige Ransomware Attacks, tous attribués à Sandworm.Withsecure évalue qu'il est probable que Kapeka soit un ajout récent à l'arsenal de Sandworm \\.Le compte-gouttes du malware \\ installe la porte dérobée, collectionne la machine et les informations utilisateur pour l'acteur de menace.Cependant, la méthode de la distribution de Kapeka \\ reste inconnue.

L'émergence de Kapeka \\ coïncide avec le conflit de Russie-Ukraine, suggérant des attaques ciblées à travers l'Europe centrale et orientale depuis 2022. Il peut être impliqué dans le déploiement de ransomware de prestige à la fin de 2022. Kapeka est spéculé pour succéder à Greyenergy dans Sandworm \\Toolkit de, en remplacement éventuellement de BlackEnergy.

## Les références

[https://labs.withsecure.com/publications/kapeka

#### Targeted Geolocations - Ukraine - Estonia - Eastern Europe ## Snapshot WithSecure has published research about a backdoor called "Kapeka," tracked by Microsoft as "KnuckleTouch," used in attacks in Eastern Europe since mid-2022. Kapeka functions as a versatile backdoor, providing both initial toolkit capabilities and long-term access to victims. Its sophistication suggests involvement by an APT group. WithSecure links Kapeka to Sandworm, tracked by Microsoft as Seashell Blizzard, a notorious Russian nation-state threat group associated with the GRU known for destructive attacks in Ukraine. **Microsoft tracks Sandworm as Seashell Blizzard.** [Read more about Seashell Blizzard here.](https://sip.security.microsoft.com/intel-profiles/cf1e406a16835d56cf614430aea3962d7ed99f01ee3d9ee3048078288e5201bb) **Microsoft tracks Kapeka as KnuckleTouch. **[Read more about Knuckletouch here.](https://sip.security.microsoft.com/intel-profiles/cdbe72d9f5f1ee3b3f8cd4e78a4a07f76addafdcc656aa2234a8051e8415d282) ## Description Kapeka overlaps with GreyEnergy and Prestige ransomware attacks, all attributed to Sandworm. WithSecure assesses it\'s likely that Kapeka is a recent addition to Sandworm\'s arsenal. The malware\'s dropper installs the backdoor, collecting machine and user information for the threat actor. However, the method of Kapeka\'s distribution remains unknown. Kapeka\'s emergence coincides with the Russia-Ukraine conflict, suggesting targeted attacks across Central and Eastern Europe since 2022. It may have been involved in the deployment of Prestige ransomware in late 2022. Kapeka is speculated to succeed GreyEnergy in Sandworm\'s toolkit, possibly replacing BlackEnergy. ## References [https://labs.withsecure.com/publications/kapeka](https://labs.withsecure.com/publications/kapeka) |

Threat Ransomware Malware | ★★★ | ||

| 2024-04-23 13:24:36 | Les commentaires GitHub ont maltraité pour répandre les logiciels malveillants dans de faux référentiels Microsoft GitHub Comments Abused to Spread Malware in Fake Microsoft Repositories (lien direct) |

> Par deeba ahmed

Les pirates exploitent les commentaires de GitHub pour répandre les logiciels malveillants déguisés en téléchargements de logiciels Microsoft incitant les utilisateurs à télécharger des logiciels malveillants.

Ceci est un article de HackRead.com Lire le post original: Les commentaires GitHub ont maltraité pour répandre les logiciels malveillants dans de faux référentiels Microsoft

>By Deeba Ahmed Hackers are exploiting GitHub comments to spread malware disguised as Microsoft software downloads tricking users into downloading malware. This is a post from HackRead.com Read the original post: GitHub Comments Abused to Spread Malware in Fake Microsoft Repositories |

Malware | ★★★ | ||

| 2024-04-23 13:15:47 | Découvrir des menaces potentielles à votre application Web en tirant parti des rapports de sécurité Uncovering potential threats to your web application by leveraging security reports (lien direct) |

Posted by Yoshi Yamaguchi, Santiago Díaz, Maud Nalpas, Eiji Kitamura, DevRel team

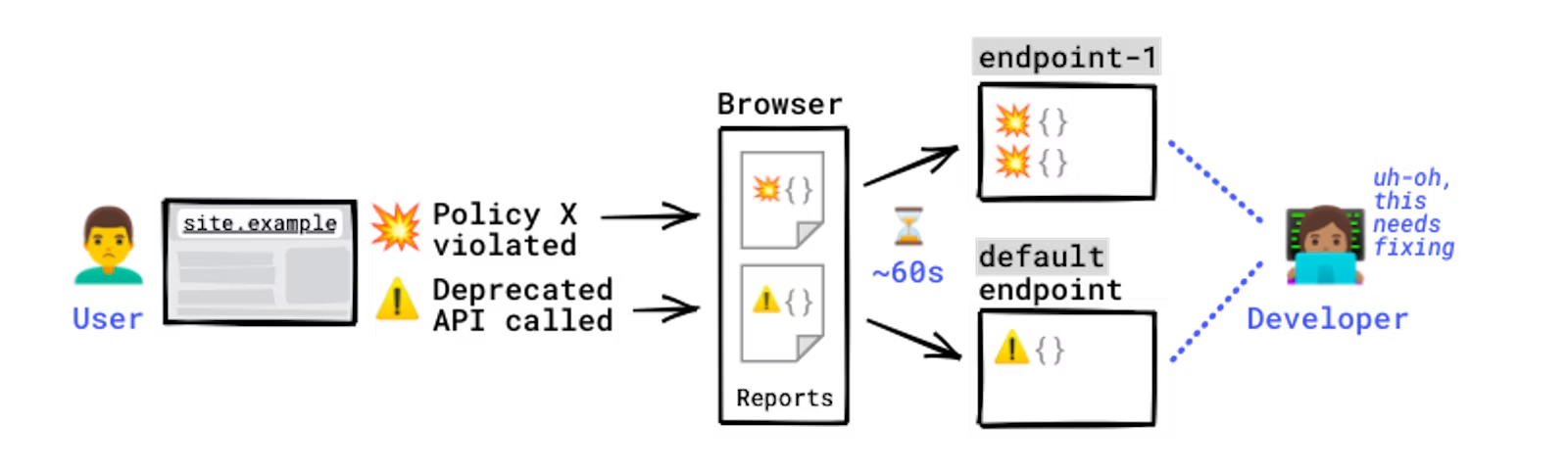

The Reporting API is an emerging web standard that provides a generic reporting mechanism for issues occurring on the browsers visiting your production website. The reports you receive detail issues such as security violations or soon-to-be-deprecated APIs, from users\' browsers from all over the world.

Collecting reports is often as simple as specifying an endpoint URL in the HTTP header; the browser will automatically start forwarding reports covering the issues you are interested in to those endpoints. However, processing and analyzing these reports is not that simple. For example, you may receive a massive number of reports on your endpoint, and it is possible that not all of them will be helpful in identifying the underlying problem. In such circumstances, distilling and fixing issues can be quite a challenge.

In this blog post, we\'ll share how the Google security team uses the Reporting API to detect potential issues and identify the actual problems causing them. We\'ll also introduce an open source solution, so you can easily replicate Google\'s approach to processing reports and acting on them.

How does the Reporting API work?

Some errors only occur in production, on users\' browsers to which you have no access. You won\'t see these errors locally or during development because there could be unexpected conditions real users, real networks, and real devices are in. With the Reporting API, you directly leverage the browser to monitor these errors: the browser catches these errors for you, generates an error report, and sends this report to an endpoint you\'ve specified.

How reports are generated and sent.

Errors you can monitor with the Reporting API include:

Security violations: Content-Security-Policy (CSP), Cross-Origin-Opener-Policy (COOP), Cross-Origin-Embedder-Policy (COEP)

Deprecated and soon-to-be-deprecated API calls

Browser interventions

Permissions policy

And more

For a full list of error types you can monitor, see use cases and report types.

The Reporting API is activated and configured using HTTP response headers: you need to declare the endpoint(s) you want the browser to send reports to, and which error types you want to monitor. The browser then sends reports to your endpoint in POST requests whose payload is a list of reports.

Example setup:#

How reports are generated and sent.

Errors you can monitor with the Reporting API include:

Security violations: Content-Security-Policy (CSP), Cross-Origin-Opener-Policy (COOP), Cross-Origin-Embedder-Policy (COEP)

Deprecated and soon-to-be-deprecated API calls

Browser interventions

Permissions policy

And more

For a full list of error types you can monitor, see use cases and report types.

The Reporting API is activated and configured using HTTP response headers: you need to declare the endpoint(s) you want the browser to send reports to, and which error types you want to monitor. The browser then sends reports to your endpoint in POST requests whose payload is a list of reports.

Example setup:# |

Malware Cloud Tool Mobile Vulnerability | ★★★ | ||

| 2024-04-23 12:50:57 | Les cyberespaces russes livrent \\ 'gooseegg \\' malware aux organisations gouvernementales Russian Cyberspies Deliver \\'GooseEgg\\' Malware to Government Organizations (lien direct) |

APT28, lié à la Russie, déploie l'outil post-exploitation d'OeEEGG contre de nombreuses organisations américaines et européennes.

Russia-linked APT28 deploys the GooseEgg post-exploitation tool against numerous US and European organizations. |

Malware Tool | APT 28 | ★★★ | |

| 2024-04-23 10:56:24 | Hackers Hijack Antivirus Mises à jour pour déposer des logiciels malveillants Guptiner Hackers hijack antivirus updates to drop GuptiMiner malware (lien direct) |

Les pirates nord-coréens ont exploité le mécanisme de mise à jour de l'antivirus ESCAN pour planter des déambulations sur les grands réseaux d'entreprise et livrer des mineurs de crypto-monnaie via Guptiner Maleware.[...]

North Korean hackers have been exploiting the updating mechanism of the eScan antivirus to plant backdoors on big corporate networks and deliver cryptocurrency miners through GuptiMiner malware. [...] |

Malware | ★★★ | ||

| 2024-04-23 09:53:00 | La Russie \\'s APT28 exploite Windows Print Spooler Flaw to déploier \\ 'gooseegg \\' malware Russia\\'s APT28 Exploited Windows Print Spooler Flaw to Deploy \\'GooseEgg\\' Malware (lien direct) |

L'acteur de menace nationale lié à la Russie a suivi comme & nbsp; apt28 & nbsp; a armé un défaut de sécurité dans le composant de spouleur d'impression Microsoft Windows pour fournir un logiciel malveillant personnalisé auparavant inconnu appelé Gooseegg.

L'outil post-compromise, & nbsp; qui est & nbsp;

The Russia-linked nation-state threat actor tracked as APT28 weaponized a security flaw in the Microsoft Windows Print Spooler component to deliver a previously unknown custom malware called GooseEgg. The post-compromise tool, which is said to have been used since at least June 2020 and possibly as early as April 2019, leveraged a now-patched flaw that allowed for |

Threat Malware Tool | APT 28 | ★★★ | |

| 2024-04-23 01:15:11 | Old Windows Print Spooler Bug est la dernière cible du gang d'ours sophistiqué de la Russie Old Windows print spooler bug is latest target of Russia\\'s Fancy Bear gang (lien direct) |

Les copains de Poutine \\ utilisent \\ 'gooseegg \' malware pour lancer des attaques que vous pouvez vaincre avec des correctifs ou une suppression Les espions russes exploitent une vulnérabilité de spooler d'impression Windows vieille et utilisent unUn outil personnalisé appelé GooseEgg pour élever les privilèges et voler des informations d'identification sur des réseaux compromis, selon Microsoft Threat Intelligence.…

Putin\'s pals use \'GooseEgg\' malware to launch attacks you can defeat with patches or deletion Russian spies are exploiting a years-old Windows print spooler vulnerability and using a custom tool called GooseEgg to elevate privileges and steal credentials across compromised networks, according to Microsoft Threat Intelligence.… |

Threat Malware Tool Vulnerability | APT 28 | ★★★ | |

| 2024-04-22 20:36:56 | Vulnérabilité Windows rapportée par la NSA exploitée pour installer des logiciels malveillants russes Windows vulnerability reported by the NSA exploited to install Russian malware (lien direct) |

Microsoft n'a pas divulgué les exploits dans le groupe par le Kremlin jusqu'à présent.

Microsoft didn\'t disclose the in-the-wild exploits by Kremlin-backed group until now. |

Malware Vulnerability | ★★ | ||

| 2024-04-22 17:47:00 | Microsoft unmasks Russia-linked \'GooseEgg\' malware (lien direct) | Microsoft n'a pas divulgué les exploits dans le groupe par le Kremlin jusqu'à présent.

Microsoft didn\'t disclose the in-the-wild exploits by Kremlin-backed group until now. |

Malware | ★★ | ||

| 2024-04-22 15:26:34 | Utilisation d'URL GitHub légitime pour les logiciels malveillants Using Legitimate GitHub URLs for Malware (lien direct) |

Intéressant d'ingénierie sociale attaquez le vecteur d'attaque:

McAfee a publié un rapport sur un newLUA Malware Loader Distribué via ce qui semblait être un référentiel Microsoft Github légitime pour le gestionnaire de bibliothèque & # 8220; C ++ pour Windows, Linux et MacOS, & # 8221;connu sous le nom de vcpkg .

L'attaquant exploite une propriété de GitHub: les commentaires à un dépôt particulier peuvent contenir des fichiers, et ces fichiers seront associés au projet dans l'URL.

Cela signifie que quelqu'un peut télécharger des logiciels malveillants et & # 8220; joint & # 8221;à un projet légitime et fiable.

Comme l'URL du fichier contient le nom du référentiel dans lequel le commentaire a été créé, et comme presque toutes les sociétés de logiciels utilisent Github, ce défaut peut permettre aux acteurs de menace de développer des leurres extraordinairement astucieux et dignes de confiance..

Interesting social-engineering attack vector: McAfee released a report on a new LUA malware loader distributed through what appeared to be a legitimate Microsoft GitHub repository for the “C++ Library Manager for Windows, Linux, and MacOS,” known as vcpkg. The attacker is exploiting a property of GitHub: comments to a particular repo can contain files, and those files will be associated with the project in the URL. What this means is that someone can upload malware and “attach” it to a legitimate and trusted project. As the file’s URL contains the name of the repository the comment was created in, and as almost every software company uses GitHub, this flaw can allow threat actors to develop extraordinarily crafty and trustworthy lures... |

Threat Malware | ★★ | ||

| 2024-04-22 14:00:00 | Niveaux FAKENET-NG: Présentation de la sortie interactive basée sur HTML FakeNet-NG Levels Up: Introducing Interactive HTML-Based Output (lien direct) |

Written by: Beleswar Prasad Padhi, Tina Johnson, Michael Bailey, Elliot Chernofsky, Blas Kojusner

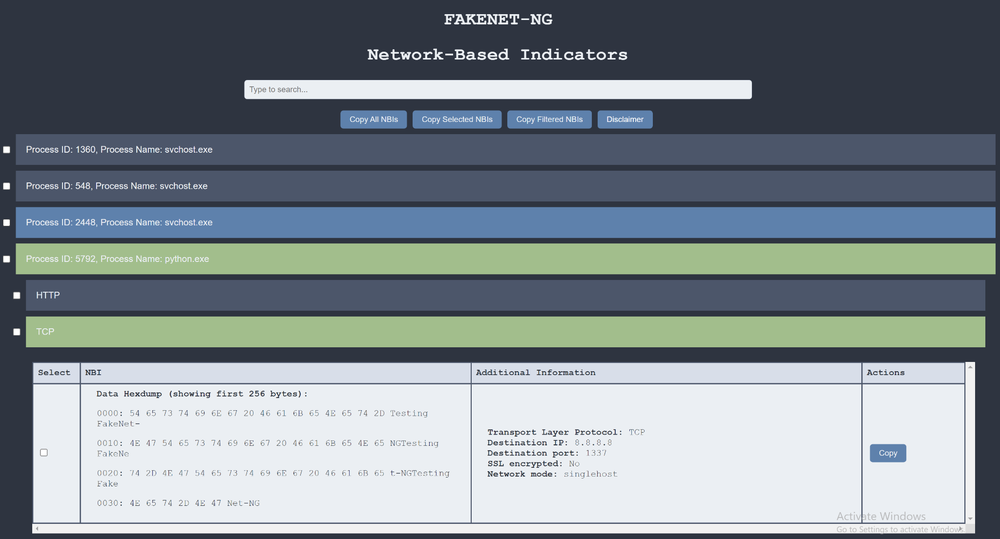

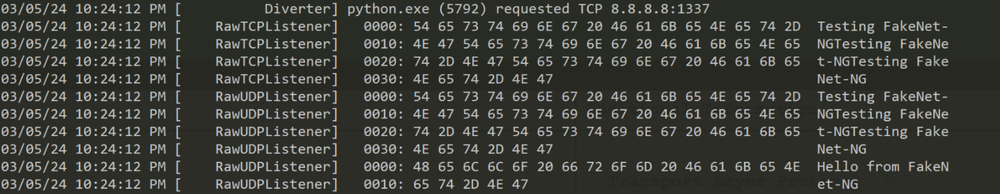

FakeNet-NG is a dynamic network analysis tool that captures network requests and simulates network services to aid in malware research. The FLARE team is committed to maintaining and updating the tool to improve its capabilities and usability. FakeNet is compatible across platforms and extensively customizable; however, we recognized a need to present captured network data in a more intuitive and user-friendly way to help you quickly identify relevant Network-Based Indicators (NBIs). To address this challenge and further enhance the usability, we extended FakeNet-NG to generate HTML-based output that enables you to view, explore, and share captured network data. This feature was implemented by Beleswar Prasad Padhi as part of a Google Summer of Code (GSoC) project that the Mandiant FLARE team mentored in 2023. To learn more about the program and our open-source contributors, check out the introductory post. Interactive HTML-Based Output FakeNet-NG\'s new interactive output is backed by an HTML page coupled with inline CSS and Javascript. Figure 1 shows the new HTML-based output and Figure 2 shows FakeNet-NG\'s existing text-based output.  Figure 1: FakeNet-NG\'s new HTML-based output

Figure 1: FakeNet-NG\'s new HTML-based output

Figure 2: FakeNet-NG\'s text-based output

FakeNet-NG generates each report using a

Figure 2: FakeNet-NG\'s text-based output

FakeNet-NG generates each report using a |

Malware Cloud Tool | ★★ | ||

| 2024-04-22 13:00:33 | Prendre des mesures vers la réalisation de Fedramp Taking Steps Toward Achieving FedRAMP (lien direct) |

> Les secteurs fédéral, étatique, gouvernemental local et éducation continuent d'être les plus ciblés par les cyberattaques aux États-Unis.Selon les organismes de recherche, d'éducation et de recherche sur les points de contrôle, connaissent 1 248 par semaine, en moyenne & # 8212;la plupart de toute industrie.Le gouvernement et les organisations militaires connaissent 1 034 par semaine, quatrième parmi toutes les industries.De plus, les organisations gouvernementales et militaires ont connu des attaques plus élevées que la moyenne de types de logiciels malveillants notables, notamment l'infostaler, le mobile, le ransomware et le botnet.Dans le secteur de l'éducation, les recherches sur les points de contrôle ont révélé des volumes d'attaque supérieurs à la moyenne d'infostaler, de ransomwares et de malwares de botnet.Pour aider à lutter contre ces menaces, vérifiez [& # 8230;]

>The federal, state, local government and education sectors continue to be the most targeted by cyberattacks in the United States. According to Check Point Research, education and research organizations experience 1,248 per week, on average — the most of any industry. The government and military organizations experience 1,034 per week, fourth among all industries. Further, government and military organizations have seen higher than average attacks of notable malware types, including Infostealer, mobile, ransomware and botnet. In the education sector, Check Point research found higher than average attack volumes of Infostealer, ransomware and botnet malwares. To help combat these threats, Check […] |

Ransomware Malware Mobile | ★★ | ||

| 2024-04-22 11:05:44 | Gitlab affecté par une faille CDN de style Github permettant l'hébergement de logiciels malveillants GitLab affected by GitHub-style CDN flaw allowing malware hosting (lien direct) |

BleepingComputer a récemment rapporté comment une faille GitHub, ou peut-être une décision de conception, est abusée par les acteurs de la menace pour distribuer des logiciels malveillants en utilisant les URL associés aux référentiels Microsoft, ce qui rend les fichiers dignes de confiance.Il s'avère que Gitlab est également affecté par ce problème et pourrait être maltraité de la même manière.[...]

BleepingComputer recently reported how a GitHub flaw, or possibly a design decision, is being abused by threat actors to distribute malware using URLs associated with Microsoft repositories, making the files appear trustworthy. It turns out, GitLab is also affected by this issue and could be abused in a similar fashion. [...] |

Threat Malware | ★★★ | ||

| 2024-04-22 10:55:30 | Le rapport sur les menaces USB de Honeywell 2024 révèle une augmentation significative de la fréquence des logiciels malveillants, mettant en évidence les préoccupations croissantes Honeywell\\'s 2024 USB Threat Report reveals significant rise in malware frequency, highlighting growing concerns (lien direct) |

Un nouveau rapport de l'équipe de Honeywell \'s GARD (Global Analysis, Research and Defence) a révélé que la fréquence globale des logiciels malveillants se poursuit ...

A new report from Honeywell\'s GARD (Global Analysis, Research, and Defense) team disclosed that overall malware frequency continues... |

Threat Data Breach Malware Industrial | ★★★ | ||

| 2024-04-22 10:00:00 | Apportez votre propre appareil: comment éduquer vos employés sur les meilleures pratiques de cybersécurité Bring Your Own Device: How to Educate Your Employees On Cybersecurity Best Practices (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article.

With the rise of remote and flexible work arrangements, Bring Your Own Device (BYOD) programs that allow employees to use their personal devices for work are becoming increasingly mainstream. In addition to slashing hardware costs, BYOD improves employee satisfaction by 56% and productivity by 55%, a survey by Crowd Research Partners finds. Yet, cybersecurity remains a concern for businesses. 72% are worried about data leakage or loss, while 52% fear the potential for malware on personal devices. But by implementing a strong BYOD policy and educating your employees on cybersecurity best practices, you can reap the benefits of BYOD without putting your company assets and data at risk.

Put a Formal BYOD Policy in Place

Just as your business has acceptable use policies in place for corporate devices, similar policies for personal devices are just as important. Your company’s BYOD policy should provide your employees with clear rules and guidelines on how they can use their devices safely at work without compromising cybersecurity. This policy should cover:

Devices, software, and operating systems that can be used to access digital business resources

Devices, software, and operating systems that can’t be used to access digital business resources

Policies that outline the acceptable use of personal devices for corporate activities

Essential security measures employees must follow on personal devices (such as, complex passwords and regular security updates)

Steps employees must follow if their device is stolen or lost (like immediately report it to their manager or IT department)

A statement that your business will erase company-related data from lost or stolen devices remotely

What happens if an employee violates your BYOD policy (are you going to revoke certain access privileges? If you give employees an allowance to cover BYOD costs, will you freeze the funds? Provide additional corrective training?).

Don’t forget to also include a signature field the employee must sign in to indicate their agreement with your BYOD policies. The best time to introduce employees to the policy is during onboarding or, for existing employees, during the network registration process for the BYOD device. Setting expectations and educating your employees is essential to protect both company data and employee privacy.

Basic Cybersecurity Training

When putting together your BYOD employee training program, don’t make the mistake of thinking basic device security is too…basic. It’s not. Since personal devices are usually less secure than corporate devices, they’re generally at a greater risk of data breaches, viruses, and loss or theft. Comprehensive user education that includes the basics is therefore all the more important to mitigate these risks.

So as a basic rule, your employees should know not to allow their devices to auto-connect to public networks. If, on rare occasions, employees really do need to access company data on an open network, they should use a virtual private network (VPN). VPNs encrypt data and hide we

With the rise of remote and flexible work arrangements, Bring Your Own Device (BYOD) programs that allow employees to use their personal devices for work are becoming increasingly mainstream. In addition to slashing hardware costs, BYOD improves employee satisfaction by 56% and productivity by 55%, a survey by Crowd Research Partners finds. Yet, cybersecurity remains a concern for businesses. 72% are worried about data leakage or loss, while 52% fear the potential for malware on personal devices. But by implementing a strong BYOD policy and educating your employees on cybersecurity best practices, you can reap the benefits of BYOD without putting your company assets and data at risk.

Put a Formal BYOD Policy in Place

Just as your business has acceptable use policies in place for corporate devices, similar policies for personal devices are just as important. Your company’s BYOD policy should provide your employees with clear rules and guidelines on how they can use their devices safely at work without compromising cybersecurity. This policy should cover:

Devices, software, and operating systems that can be used to access digital business resources

Devices, software, and operating systems that can’t be used to access digital business resources

Policies that outline the acceptable use of personal devices for corporate activities

Essential security measures employees must follow on personal devices (such as, complex passwords and regular security updates)

Steps employees must follow if their device is stolen or lost (like immediately report it to their manager or IT department)

A statement that your business will erase company-related data from lost or stolen devices remotely

What happens if an employee violates your BYOD policy (are you going to revoke certain access privileges? If you give employees an allowance to cover BYOD costs, will you freeze the funds? Provide additional corrective training?).

Don’t forget to also include a signature field the employee must sign in to indicate their agreement with your BYOD policies. The best time to introduce employees to the policy is during onboarding or, for existing employees, during the network registration process for the BYOD device. Setting expectations and educating your employees is essential to protect both company data and employee privacy.

Basic Cybersecurity Training

When putting together your BYOD employee training program, don’t make the mistake of thinking basic device security is too…basic. It’s not. Since personal devices are usually less secure than corporate devices, they’re generally at a greater risk of data breaches, viruses, and loss or theft. Comprehensive user education that includes the basics is therefore all the more important to mitigate these risks.

So as a basic rule, your employees should know not to allow their devices to auto-connect to public networks. If, on rare occasions, employees really do need to access company data on an open network, they should use a virtual private network (VPN). VPNs encrypt data and hide we |

Malware Vulnerability | ★★★ | ||

| 2024-04-21 14:49:58 | Le développement malware attire les enfants exploiteurs dans Honeytrap pour les extorquer Malware dev lures child exploiters into honeytrap to extort them (lien direct) |

Vous rarez rarement un cybercriminal, mais une nouvelle campagne de logiciels malveillants ciblant les exploiteurs d'enfants ne vous fait pas vous sentir mal pour les victimes.[...]

You rarely root for a cybercriminal, but a new malware campaign targeting child exploiters doesn\'t make you feel bad for the victims. [...] |

Malware | ★★★ | ||

| 2024-04-21 14:12:00 | Nouvelle variante de voleur Redline Disguisée en triche de jeu à l'aide de Lua Bytecode pour la furtivité New RedLine Stealer Variant Disguised as Game Cheats Using Lua Bytecode for Stealth (lien direct) |

Un nouveau voleur d'informations a été trouvé en train de tirer parti de Lua Bytecode pour plus de furtivité et de sophistication, révèlent les résultats de McAfee Labs.

La société de cybersécurité l'a évaluée comme une variante d'un logiciel malveillant connu appelé Redline Stealer en raison du fait que le serveur de commandement et de contrôle (C2) et NBSP; adresse IP & NBSP; a été précédemment identifié comme associé au malveillant.

Redline Stealer, & NBSP

A new information stealer has been found leveraging Lua bytecode for added stealth and sophistication, findings from McAfee Labs reveal. The cybersecurity firm has assessed it to be a variant of a known malware called RedLine Stealer owing to the fact that the command-and-control (C2) server IP address has been previously identified as associated with the malware. RedLine Stealer, |

Malware | ★★★ | ||

| 2024-04-21 12:37:29 | AndroxGH0st malware compromet les serveurs dans le monde entier pour l'attaque de botnet Androxgh0st Malware Compromises Servers Worldwide for Botnet Attack (lien direct) |

> Par deeba ahmed

Veriti Research expose une augmentation des attaques AndroxGH0ST, exploitant CVES et construisant des botnets pour le vol d'identification.Systèmes de correctifs, surveiller les coquilles Web et utiliser l'analyse comportementale pour vous protéger.

Ceci est un article de HackRead.com Lire le post d'origine: AndroxGH0st MicwareCompromet les serveurs dans le monde entier pour l'attaque de botnet

>By Deeba Ahmed Veriti Research exposes surge in Androxgh0st attacks, exploiting CVEs and building botnets for credential theft. Patch systems, monitor for web shells, and use behavioral analysis to protect yourself. This is a post from HackRead.com Read the original post: Androxgh0st Malware Compromises Servers Worldwide for Botnet Attack |

Malware | ★★★ | ||

| 2024-04-20 10:14:28 | Les commentaires GitHub ont été maltraités pour pousser les logiciels malveillants via les URL de Microsoft Repo GitHub comments abused to push malware via Microsoft repo URLs (lien direct) |

Une faille GitHub, ou peut-être une décision de conception, est abusée par les acteurs de la menace pour distribuer des logiciels malveillants à l'aide d'URL associés à un référentiel Microsoft, ce qui rend les fichiers dignes de confiance.[...]

A GitHub flaw, or possibly a design decision, is being abused by threat actors to distribute malware using URLs associated with a Microsoft repository, making the files appear trustworthy. [...] |

Threat Malware | ★★★ | ||

| 2024-04-19 08:59:00 | Les vulnérabilités d'Openmetadata exploitées pour abuser des grappes de Kubernetes pour la cryptomiminage OpenMetadata Vulnerabilities Exploited to Abuse Kubernetes Clusters for Cryptomining (lien direct) |

> Microsoft avertit que plusieurs vulnérabilités Openmetadata sont exploitées pour déployer des logiciels malveillants de cryptomine dans les environnements Kubernetes.

>Microsoft warns that several OpenMetadata vulnerabilities are being exploited to deploy cryptomining malware to Kubernetes environments. |

Malware Vulnerability | ★★ | ||

| 2024-04-19 03:20:00 | Evil XDR: Le chercheur transforme le logiciel Palo Alto en logiciel malveillant parfait Evil XDR: Researcher Turns Palo Alto Software Into Perfect Malware (lien direct) |

Il s'avère qu'une solution de sécurité puissante peut doubler en tant que logiciels malveillants encore plus puissants, capable d'accorder un accès complet sur une machine ciblée.

It turns out that a powerful security solution can double as even more powerful malware, capable of granting comprehensive access over a targeted machine. |

Malware Technical | ★★★★ | ||

| 2024-04-18 20:46:29 | Fake Cheat attire les joueurs dans la propagation du malware d'infostealer Fake cheat lures gamers into spreading infostealer malware (lien direct) |

Un nouveau logiciel malveillant de vol d'informations lié à Redline se fait passer pour une triche de jeu appelée \\ 'Cheat Lab, \' promettre aux téléchargeurs une copie gratuite s'ils convaincent leurs amis de l'installer également.[...]

A new info-stealing malware linked to Redline poses as a game cheat called \'Cheat Lab,\' promising downloaders a free copy if they convince their friends to install it too. [...] |

Malware | ★★ | ||

| 2024-04-18 20:37:30 | Threat Group FIN7 Targets the U.S. Automotive Industry (lien direct) | #### Géolocations ciblées

- États-Unis

## Instantané

À la fin de 2023, les analystes de BlackBerry ont détecté une campagne de phisces de lance lancée par FIN7, suivie par Microsoft sous le nom de Sangria Tempest, ciblant un constructeur automobile basé aux États-Unis.

## Description

Les attaquants se sont concentrés sur les employés du service informatique possédant des privilèges administratifs élevés, les attirant avec une offre d'un outil de numérisation IP gratuit, qui a dissimulé la porte dérobée Anunak.Cet incident démontre un changement dans les efforts de Fin7 \\, du ciblage généralisé au ciblage plus précis de secteurs de grande valeur tels que le transport et la défense.

En cliquant sur des URL intégrées, les victimes ont été dirigées vers des sites Web malveillants, faisant partie d'un schéma de typosquat, qui a facilité le téléchargement et l'exécution de la porte dérobée Anunak sur leurs systèmes.Le déploiement de la vie des binaires terrestres, des scripts et des bibliothèques (lolbas) a masqué l'activité malveillante, en aidant à l'attaquants \\ 'de pied initial.En outre, le flux d'exécution des logiciels malveillants a impliqué des processus complexes en plusieurs étapes, y compris le décryptage et l'exécution des charges utiles, telles que Anunak, et l'établissement de la persistance via OpenSSH.

Au cours de la phase de livraison de cette campagne, le site Web de faux leurre, «Advanced-ip-scanner \ [. \] Com», redirigé vers «Myipscanner \ [. \] Com».Les analystes de BlackBerry ont trouvé plusieurs domaines enregistrés dans les minutes suivant l'original sur le même fournisseur, illustrant que cette campagne n'est probablement pas limitée à cette attaque, mais fait plutôt partie d'une campagne plus large de FIN7.

## Les références

[https://blogs.blackberry.com/en/2024/04/fin7-targets-the-united-states-automotive-industrycibles-states unités-automotive-industrie)

#### Targeted Geolocations - United States ## Snapshot In late 2023, BlackBerry analysts detected a spear-phishing campaign launched by FIN7, tracked by Microsoft as Sangria Tempest, targeting a US-based automotive manufacturer. ## Description The attackers concentrated on employees within the IT department possessing elevated administrative privileges, luring them with an offer of a free IP scanning tool, which concealed the Anunak backdoor. This incident is demonstrative of a shift in FIN7\'s efforts from widespread targeting to more precise targeting of high-value sectors such as transportation and defense. Upon clicking on embedded URLs, victims were directed to malicious websites, part of a typosquatting scheme, which facilitated the download and execution of the Anunak backdoor onto their systems. The deployment of living off the land binaries, scripts, and libraries (lolbas) masked the malicious activity, aiding in the attackers\' initial foothold. Furthermore, the malware execution flow involved intricate multi-stage processes, including the decryption and execution of payloads, such as Anunak, and the establishment of persistence through OpenSSH. During the delivery phase of this campaign, the fake lure website, “advanced-ip-sccanner\[.\]com,” redirected to “myipscanner\[.\]com.” Blackberry analysts found multiple domains registered within minutes of the original on the same provider, illustrating that this campaign is likely not limited to this attack, but is instead part of a wider campaign by FIN7. ## References [https://blogs.blackberry.com/en/2024/04/fin7-targets-the-united-states-automotive-industry](https://blogs.blackberry.com/en/2024/04/fin7-targets-the-united-states-automotive-industry) |

Threat Malware Tool | ★★ | ||

| 2024-04-18 19:55:00 | Les logiciels malveillants Offlrouter échappent à la détection en Ukraine pendant près d'une décennie OfflRouter Malware Evades Detection in Ukraine for Almost a Decade (lien direct) |

Certains réseaux gouvernementaux ukrainiens sont restés infectés par un malware appelé Offlrouter depuis 2015.

Cisco Talos a déclaré que ses résultats sont basés sur une analyse de plus de 100 documents confidentiels qui ont été infectés par le virus macro VBA et téléchargés sur la plate-forme de balayage malware Virustotal.

"Les documents contenaient du code VBA pour supprimer et exécuter un exécutable avec le nom \\ 'ctrlpanel.exe, \'"

Select Ukrainian government networks have remained infected with a malware called OfflRouter since 2015. Cisco Talos said its findings are based on an analysis of over 100 confidential documents that were infected with the VBA macro virus and uploaded to the VirusTotal malware scanning platform. "The documents contained VBA code to drop and run an executable with the name \'ctrlpanel.exe,\'" |

Malware | ★★★ | ||

| 2024-04-18 16:26:44 | Étude de Kaspersky: les appareils infectés par des logiciels malveillants de vol de données ont augmenté de 7 fois depuis 2020 Kaspersky Study: Devices Infected With Data-Stealing Malware Increased by 7 Times Since 2020 (lien direct) |

Près de 10 millions de dispositifs ont été infectés par des logiciels malveillants de vol de données en 2023, les criminels volant en moyenne 50,9 informations d'identification par appareil.

Nearly 10 million devices were infected with data-stealing malware in 2023, with criminals stealing an average of 50.9 credentials per device. |

Malware Studies | ★★★ | ||

| 2024-04-18 16:01:00 | Comment effectuer une analyse statique avancée dans un sable de logiciels malveillants How to Conduct Advanced Static Analysis in a Malware Sandbox (lien direct) |

Les bacs à sable sont synonymes d'analyse dynamique de logiciels malveillants.Ils aident à exécuter des fichiers malveillants dans un environnement virtuel sûr et à observer leur comportement.Cependant, ils offrent également beaucoup de valeur en termes d'analyse statique.Voir ces cinq scénarios où un bac à sable peut s'avérer être un outil utile dans vos enquêtes.

Détecter les menaces dans les PDF

Les fichiers PDF sont fréquemment exploités par les acteurs de la menace

Sandboxes are synonymous with dynamic malware analysis. They help to execute malicious files in a safe virtual environment and observe their behavior. However, they also offer plenty of value in terms of static analysis. See these five scenarios where a sandbox can prove to be a useful tool in your investigations. Detecting Threats in PDFs PDF files are frequently exploited by threat actors to |

Threat Malware Tool | ★★★ | ||

| 2024-04-18 16:01:00 | Nouveau Android Trojan \\ 'Soumnibot \\' Évite la détection avec des astuces intelligentes New Android Trojan \\'SoumniBot\\' Evades Detection with Clever Tricks (lien direct) |

Un nouveau chevalier Android appelé & nbsp; soumnibot & nbsp; a été détecté dans les utilisateurs de ciblage sauvage en Corée du Sud en tirant parti des faiblesses dans la procédure d'extraction et d'analyse manifeste.

Le malware est "notable pour une approche non conventionnelle pour échapper à l'analyse et à la détection, à savoir l'obscurcissement du manifeste Android", le chercheur de Kaspersky Dmitry Kalinin & nbsp; dit & nbsp; dans une analyse technique.

A new Android trojan called SoumniBot has been detected in the wild targeting users in South Korea by leveraging weaknesses in the manifest extraction and parsing procedure. The malware is "notable for an unconventional approach to evading analysis and detection, namely obfuscation of the Android manifest," Kaspersky researcher Dmitry Kalinin said in a technical analysis. |

Malware Technical Mobile | ★★ | ||

| 2024-04-18 13:55:56 | Google AD imite le marché des baleines pour pousser les logiciels malveillants de drainage du portefeuille Google ad impersonates Whales Market to push wallet drainer malware (lien direct) |

Une publicité de recherche Google à l'aspect légitime pour la plate-forme de trading crypto \\ 'baleines du marché \' redirige les visiteurs vers un site de phishing drainant le portefeuille qui vole tous vos actifs.[...]

A legitimate-looking Google Search advertisement for the crypto trading platform \'Whales Market\' redirects visitors to a wallet-draining phishing site that steals all of your assets. [...] |

Malware | ★★ | ||

| 2024-04-18 10:00:07 | La campagne Dunequixote cible les entités du Moyen-Orient avec des logiciels malveillants «CR4T» DuneQuixote campaign targets Middle Eastern entities with “CR4T” malware (lien direct) |

De nouvelles entités de ciblage de la campagne Dunequixote non attribuée au Moyen-Orient emploient des gouttes déguisés en installateur total commandant et de la porte dérobée CR4T en C et GO.

New unattributed DuneQuixote campaign targeting entities in the Middle East employs droppers disguised as Total Commander installer and CR4T backdoor in C and Go. |

Malware | ★★★ | ||

| 2024-04-18 08:29:53 | Sneaky Shellcode: les fibres Windows offrent une exécution du code anti-EDR Sneaky Shellcode: Windows Fibers Offer EDR-Proof Code Execution (lien direct) |

Deux nouvelles techniques d'exécution de code, Foison Fibre et Phantom Thread, profitent d'un cheval de bataille Windows OS peu connu pour faufiler Shellcode et d'autres logiciels malveillants sur les machines victimes.

Two new code-execution techniques, Poison Fiber and Phantom Thread, take advantage of a little-known Windows OS workhorse to sneak shellcode and other malware onto victim machines. |

Malware | ★★★ | ||

| 2024-04-18 07:46:32 | Analyse du rat nautique utilisé dans les attaques contre les systèmes Linux Analysis of Pupy RAT Used in Attacks Against Linux Systems (lien direct) |

Pupy est une souche malveillante de rat qui offre un soutien à la plate-forme croisée.Parce qu'il s'agit d'un programme open-source publié sur GitHub, il est continuellement utilisé par divers acteurs de menace, y compris des groupes APT.Par exemple, il est connu pour avoir été utilisé par APT35 (qui aurait des liens avec l'Iran) [1] et a également été utilisé dans l'opération Earth Berberoka [2] qui ciblait les sites de jeux en ligne.Récemment, une souche de logiciels malveillante nommée Disy Dog a été découverte, qui est une version mise à jour de Pupy Rat ....

Pupy is a RAT malware strain that offers cross-platform support. Because it is an open-source program published on GitHub, it is continuously being used by various threat actors including APT groups. For example, it is known to have been used by APT35 (said to have ties to Iran) [1] and was also used in Operation Earth Berberoka [2] which targeted online gambling websites. Recently, a malware strain named Decoy Dog was discovered, which is an updated version of Pupy RAT.... |

Threat Malware | APT 35 | ★★ | |

| 2024-04-17 20:31:30 | Dangereux ICS Maleware cible les organisations en Russie et en Ukraine Dangerous ICS Malware Targets Orgs in Russia and Ukraine (lien direct) |

"Kapeka" et "Fuxnext" sont les derniers exemples de logiciels malveillants à émerger du conflit de longue date entre les deux pays.

"Kapeka" and "Fuxnext" are the latest examples of malware to emerge from the long-standing conflict between the two countries. |

Malware Industrial | ★★★★ | ||

| 2024-04-17 19:02:00 | Russian APT déploie de nouveaux \\ 'Kapeka \\' Backdoor dans les attaques d'Europe de l'Est Russian APT Deploys New \\'Kapeka\\' Backdoor in Eastern European Attacks (lien direct) |

Une porte dérobée "flexible" sans documentation, sans documentation, appelée & nbsp; kapeka & nbsp; a été "sporadiquement" observée dans les cyberattaques ciblant l'Europe de l'Est, notamment l'Estonie et l'Ukraine, depuis au moins au milieu de 2022.

Les résultats proviennent de la société de cybersécurité finlandaise avec Sésence, qui a attribué le groupe de logiciels malveillants au groupe avancé de menace persistante avancée (APT) suivi comme & nbsp; Sandworm & nbsp; (AKA APT44 ou

A previously undocumented "flexible" backdoor called Kapeka has been "sporadically" observed in cyber attacks targeting Eastern Europe, including Estonia and Ukraine, since at least mid-2022. The findings come from Finnish cybersecurity firm WithSecure, which attributed the malware to the Russia-linked advanced persistent threat (APT) group tracked as Sandworm (aka APT44 or |

Threat Malware | ★★★ | ||

| 2024-04-17 19:00:00 | KAPEKA: Une nouvelle porte dérobée dans Sandworm \\'s Arsenal d'agression Kapeka: A New Backdoor in Sandworm\\'s Arsenal of Aggression (lien direct) |

> Kapeka est une nouvelle porte dérobée qui peut être un nouvel ajout à l'arsenal de logiciels malveillants de la Russie-Link \\ et peut-être un successeur de Greyenergy.

>Kapeka is a new backdoor that may be a new addition to Russia-link Sandworm\'s malware arsenal and possibly a successor to GreyEnergy. |

Malware | ★★ | ||

| 2024-04-17 18:00:31 | Réduire le désabonnement d'incitation avec une composition de modèle explosive Reducing Prompting Churn with Exploding Template Composition (lien direct) |

Engineering Insights is an ongoing blog series that gives a behind-the-scenes look into the technical challenges, lessons and advances that help our customers protect people and defend data every day. Each post is a firsthand account by one of our engineers about the process that led up to a Proofpoint innovation. In the nascent world of large language models (LLMs), prompt engineering has emerged as a critical discipline. However, as LLM applications expand, it is becoming a more complex challenge to manage and maintain a library of related prompts. At Proofpoint, we developed Exploding Prompts to manage the complexity through exploding template composition. We first created the prompts to generate soft labels for our data across a multitude of models and labeling concerns. But Exploding Prompts has also enabled use cases for LLMs that were previously locked away because managing the prompt lifecycle is so complex. Recently, we\'ve seen exciting progress in the field of automated prompt generation and black-box prompt optimization through DSPy. Black-box optimization requires hand-labeled data to generate prompts automatically-a luxury that\'s not always an option. You can use Exploding Prompts to generate labels for unlabeled data, as well as for any prompt-tuning application without a clear (or tractable) objective for optimization. In the future, Exploding Prompts could be used with DSPy to achieve a human-in-the-loop feedback cycle. We are also thrilled to announce that Exploding Prompts is now an open-source release. We encourage you to explore the code and consider how you might help make it even better. The challenge: managing complexity in prompt engineering Prompt engineering is not just about crafting queries that guide intelligent systems to generate the desired outputs; it\'s about doing it at scale. As developers push the boundaries of what is possible with LLMs, the need to manage a vast array of prompts efficiently becomes more pressing. Traditional methods often need manual adjustments and updates across numerous templates, which is a process that\'s both time-consuming and error-prone. To understand this problem, just consider the following scenario. You need to label a large quantity of data. You have multiple labels that can apply to each piece of data. And each label requires its own prompt template. You timebox your work and find a prompt template that achieves desirable results for your first label. Happily, most of the template is reusable. So, for the next label, you copy-paste the template and change the portion of the prompt that is specific to the label itself. You continue doing this until you figure out the section of the template that has persisted through each version of your labels can be improved. Now you now face the task of iterating through potentially dozens of templates to make a minor update to each of the files. Once you finish, your artificial intelligence (AI) provider releases a new model that outperforms your current model. But there\'s a catch. The new model requires another small update to each of your templates. To your chagrin, the task of managing the lifecycle of your templates soon takes up most of your time. The solution: exploding prompts from automated dependency graphs Prompt templating is a popular way to manage complexity. Exploding Prompts builds on prompt templating by introducing an “explode” operation. This allows a few single-purpose templates to explode into a multitude of prompts. This is accomplished by building dependency graphs automatically from the directory structure and the content of prompt template files. At its core, Exploding Prompts embodies the “write it once” philosophy. It ensures that every change made in a template correlates with a single update in one file. This enhances efficiency and consistency, as updates automatically propagate across all relevant generated prompts. This separation ensures that updates can be made with speed and efficiency so you can focus on innovation rather th | Threat Malware Cloud Studies Tool Technical | ★★★ | ||

| 2024-04-17 17:38:28 | Soumnibot Malware exploite les bogues Android pour échapper à la détection SoumniBot malware exploits Android bugs to evade detection (lien direct) |

Un nouveau logiciel malveillant bancaire Android nommé \\ 'Soumnibot \' utilise une approche d'obscurcation moins courante en exploitant les faiblesses dans la procédure d'extraction et d'analyse manifeste Android.[...]

A new Android banking malware named \'SoumniBot\' is using a less common obfuscation approach by exploiting weaknesses in the Android manifest extraction and parsing procedure. [...] |

Malware Mobile | ★★ |

To see everything:

Our RSS (filtrered)