What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-06-16 11:00:56 | Preventing Cyber Attacks is Critical to Improve Healthcare Outcomes (lien direct) | >It\'s become painfully obvious that cybersecurity is critical to enabling clinicians to provide quality care to their patients. This week, a hospital in Illinois is closing its doors after a devastating ransomware attack. Recent cyberattacks against CommonSpirit Health compromised the personal data of over 600,000 patients, while Tallahassee Memorial Healthcare had to send emergency patients to other hospitals after their operations were taken offline. These disruptions can lead to delayed care as patients must travel to another hospital or physicians must rely on low-tech ways to deliver care. A recent NPR report highlighted how a hospital in Indiana had to […]

>It\'s become painfully obvious that cybersecurity is critical to enabling clinicians to provide quality care to their patients. This week, a hospital in Illinois is closing its doors after a devastating ransomware attack. Recent cyberattacks against CommonSpirit Health compromised the personal data of over 600,000 patients, while Tallahassee Memorial Healthcare had to send emergency patients to other hospitals after their operations were taken offline. These disruptions can lead to delayed care as patients must travel to another hospital or physicians must rely on low-tech ways to deliver care. A recent NPR report highlighted how a hospital in Indiana had to […] |

Ransomware | ★★ | ||

| 2023-06-16 10:41:00 | Ransomware Roundup - Big Head (lien direct) | Fortiguard Labs est tombé sur deux types de nouveaux ransomwares «Big Head» et un autre ransomware utilisé par le même attaquant, ciblant les consommateurs pour l'extorsion monétaire.

FortiGuard Labs came across two types of new ransomware “Big Head” and another ransomware used by the same attacker, targeting consumers for monetary extortion. |

Ransomware | ★★ | ||

| 2023-06-16 10:28:13 | Des millions d'identifiants de l'Oregon, l'État de Louisiane, volés dans la violation de Moveit Millions of Oregon, Louisiana state IDs stolen in MOVEit breach (lien direct) |

La Louisiane et l'Oregon avertissent que des millions de licences de conducteur \\ ont été exposées dans une violation de données après qu'un gang de ransomware a piraté ses systèmes de transfert de fichiers de sécurité de transfert Moveit pour voler des données stockées.[...]

Louisiana and Oregon warn that millions of driver\'s licenses were exposed in a data breach after a ransomware gang hacked their MOVEit Transfer security file transfer systems to steal stored data. [...] |

Ransomware Data Breach | ★★ | ||

| 2023-06-16 09:05:00 | Troisième défaut découvert dans l'application de transfert Moveit au milieu de l'attaque de masse du ransomware CL0p CL0p Third Flaw Uncovered in MOVEit Transfer App Amidst Cl0p Ransomware Mass Attack (lien direct) |

Progress Software on Thursday disclosed a third vulnerability impacting its MOVEit Transfer application, as the Cl0p cybercrime gang deployed extortion tactics against affected companies.

The new flaw, which is yet to be assigned a CVE identifier, also concerns an SQL injection vulnerability that "could lead to escalated privileges and potential unauthorized access to the environment."

The

Progress Software on Thursday disclosed a third vulnerability impacting its MOVEit Transfer application, as the Cl0p cybercrime gang deployed extortion tactics against affected companies. The new flaw, which is yet to be assigned a CVE identifier, also concerns an SQL injection vulnerability that "could lead to escalated privileges and potential unauthorized access to the environment." The |

Ransomware Vulnerability | ★★★ | ||

| 2023-06-16 08:47:04 | Blackfog Commentaire sur NCSC Lockbit Advisory Blackfog Comment on NCSC Lockbit Advisory (lien direct) |

The NCSC and international partners very recently offered an advisory on the ongoing Lockbit ransomware threat.

-

Malware Update

The NCSC and international partners very recently offered an advisory on the ongoing Lockbit ransomware threat. - Malware Update |

Ransomware | ★★ | ||

| 2023-06-16 08:34:00 | Ransomware Group commence à nommer les victimes d'attaques Moveit Zero-Day Ransomware Group Starts Naming Victims of MOVEit Zero-Day Attacks (lien direct) |

> Le gang de ransomware CL0P a répertorié plus de deux douzaines de victimes de l'attaque de Moveit Zero-Day sur son site Web de fuite.

>The Cl0p ransomware gang has listed more than two dozen victims of the MOVEit zero-day attack on its leak website. |

Ransomware | ★★ | ||

| 2023-06-15 21:50:00 | Les pirates et les escrocs de ransomware utilisant le cloud mine pour blanchir la crypto-monnaie Ransomware Hackers and Scammers Utilizing Cloud Mining to Launder Cryptocurrency (lien direct) |

Les acteurs de ransomwares et les escrocs de crypto-monnaie ont rejoint les acteurs de l'État-nation pour abuser des services miniers dans le cloud pour blanchir les actifs numériques, révèlent de nouvelles découvertes.

"L'exploitation de crypto-monnaie est une partie cruciale de notre industrie, mais elle détient également un appel spécial aux mauvais acteurs, car il fournit un moyen d'acquérir de l'argent avec une source originale en chaîne totalement propre", a déclaré la société d'analyse de la blockchain Chainalysy

Ransomware actors and cryptocurrency scammers have joined nation-state actors in abusing cloud mining services to launder digital assets, new findings reveal. "Cryptocurrency mining is a crucial part of our industry, but it also holds special appeal to bad actors, as it provides a means to acquire money with a totally clean on-chain original source," blockchain analytics firm Chainalysis said in |

Ransomware Cloud | ★★ | ||

| 2023-06-15 19:20:15 | Un attaquant britannique responsable d'une attaque littérale «man-in-the-middle» est finalement traduit en justice UK Attacker Responsible for a Literal “Man-in-the-Middle” Ransomware Attack is Finally Brought to Justice (lien direct) |

|

Ransomware | ★★ | ||

| 2023-06-15 19:01:00 | National russe arrêté aux États-Unis pour avoir déployé des ransomwares de verrouillage Russian national arrested in US for deploying LockBit ransomware (lien direct) |

Un ressortissant russe de 20 ans a été arrêté et inculpé par les forces de l'ordre américaines pour avoir prétendument ciblé les victimes du monde entier avec le notoire ransomware de verrouillage.Selon une plainte pénale publiée jeudi, Ruslan Astamirov de Tchétchénie a été impliqué dans des opérations de verrou

Un ressortissant russe de 20 ans a été arrêté et inculpé par les forces de l'ordre américaines pour avoir prétendument ciblé les victimes du monde entier avec le notoire ransomware de verrouillage.Selon une plainte pénale publiée jeudi, Ruslan Astamirov de Tchétchénie a été impliqué dans des opérations de verrou

A 20-year-old Russian national was arrested and charged by U.S. law enforcement for allegedly targeting victims around the world with the notorious LockBit ransomware. According to a criminal complaint released Thursday, Ruslan Astamirov from Chechnya was involved in LockBit operations from at least August 2020 to March 2023 and executed at least five attacks against

A 20-year-old Russian national was arrested and charged by U.S. law enforcement for allegedly targeting victims around the world with the notorious LockBit ransomware. According to a criminal complaint released Thursday, Ruslan Astamirov from Chechnya was involved in LockBit operations from at least August 2020 to March 2023 and executed at least five attacks against |

Ransomware | ★★ | ||

| 2023-06-15 18:41:41 | National russe arrêté en Arizona, accusé de rôle présumé dans les attaques de ransomware de verrouillage Russian national arrested in Arizona, charged for alleged role in LockBit ransomware attacks (lien direct) |

> Le groupe est l'un des gangs de ransomware les plus prolifiques, responsables d'environ 91 millions de dollars payés par les victimes américaines.

>The group is one of the most prolific ransomware gangs, responsible for an estimated $91 million paid by U.S. victims. |

Ransomware | ★ | ||

| 2023-06-15 18:10:00 | Les pirates infectent les joueurs russophones avec de faux ransomwares de Wannacry Hackers infect Russian-speaking gamers with fake WannaCry ransomware (lien direct) |

Les chercheurs ont découvert une campagne de phishing ciblant les joueurs russophones de Enrôlé, un tireur à la première personne multijoueur.Les pirates ont utilisé un faux site Web qui ressemble étroitement à la page Web officielle enrôlée pour distribuer des ransomwares, selon un rapport publié cette semaine par la société de cybersécurité Cyble.Alors que les chercheurs n'ont pas attribué cette attaque à un groupe particulier, ils croient que

Les chercheurs ont découvert une campagne de phishing ciblant les joueurs russophones de Enrôlé, un tireur à la première personne multijoueur.Les pirates ont utilisé un faux site Web qui ressemble étroitement à la page Web officielle enrôlée pour distribuer des ransomwares, selon un rapport publié cette semaine par la société de cybersécurité Cyble.Alors que les chercheurs n'ont pas attribué cette attaque à un groupe particulier, ils croient que

Researchers have uncovered a phishing campaign targeting Russian-speaking players of Enlisted, a multiplayer first-person shooter. The hackers used a fake website that closely resembles the official Enlisted webpage to distribute ransomware, according to a report published this week by cybersecurity firm Cyble. While researchers haven\'t attributed this attack to any particular group, they believe that

Researchers have uncovered a phishing campaign targeting Russian-speaking players of Enlisted, a multiplayer first-person shooter. The hackers used a fake website that closely resembles the official Enlisted webpage to distribute ransomware, according to a report published this week by cybersecurity firm Cyble. While researchers haven\'t attributed this attack to any particular group, they believe that |

Ransomware | Wannacry Wannacry | ★★ | |

| 2023-06-15 15:30:00 | L'étude révèle le ransomware comme un service de cybercriminalité le plus populaire Study Reveals Ransomware as Most Popular Cybercrime Service (lien direct) |

Kaspersky a également déclaré que 24% étaient des infostelleurs et 18% comprenaient des botnets, des chargeurs et des déambulations

Kaspersky also said 24% were infostealers and 18% included botnets, loaders and backdoors |

Ransomware | ★★★★ | ||

| 2023-06-15 13:33:00 | La coquille géante du pétrole et du gaz confirme qu'elle a été touchée par les attaques de ransomware de Clop Oil and gas giant Shell confirms it was impacted by Clop ransomware attacks (lien direct) |

Shell a confirmé jeudi qu'il avait été touché par la violation de l'outil de transfert de fichiers de déménagement des gangs ransomwares de CloP après que le groupe ait répertorié la multinationale britannique sur l'huile et le gas sur son site d'extorsion.C'est la deuxième fois que Shell - qui emploie plus de 80 000 personnes dans le monde et rapporte des revenus au-delà de

Shell a confirmé jeudi qu'il avait été touché par la violation de l'outil de transfert de fichiers de déménagement des gangs ransomwares de CloP après que le groupe ait répertorié la multinationale britannique sur l'huile et le gas sur son site d'extorsion.C'est la deuxième fois que Shell - qui emploie plus de 80 000 personnes dans le monde et rapporte des revenus au-delà de

Shell confirmed on Thursday it had been impacted by the Clop ransomware gang\'s breach of the MOVEit file transfer tool after the group listed the British oil and gas multinational on its extortion site. It is the second time that Shell - which employs more than 80,000 people globally and reported revenues in excess of

Shell confirmed on Thursday it had been impacted by the Clop ransomware gang\'s breach of the MOVEit file transfer tool after the group listed the British oil and gas multinational on its extortion site. It is the second time that Shell - which employs more than 80,000 people globally and reported revenues in excess of |

Ransomware Tool | ★★★★ | ||

| 2023-06-15 12:12:41 | La vulnérabilité de MOVEit instrumentalisée dans le cadre d\'une attaque par ransomware (lien direct) | Qu'est-ce que MOVEit ? MOVEit est une solution logicielle de transfert de fichiers gérés (MFT) développée par Progress Software Corporation (anciennement Ipswitch). Ce logiciel est conçu pour transférer des fichiers en toute sécurité au sein d'une entreprise ou entre des entreprises. MOVEit est un service centralisé spécialisé dans la gestion des transferts de fichiers, qui offre une gamme complète de fonctionnalités axées sur la sécurité, la conformité et l'automatisation. - Malwares | Ransomware | ★★ | ||

| 2023-06-15 11:39:03 | Le gang de ransomware de Clop commence à extorquer des victimes de vol de données Moveit Clop ransomware gang starts extorting MOVEit data-theft victims (lien direct) |

Le gang de ransomwares CLOP a commencé à extorquer les entreprises touchées par les attaques de vol de données Moveit en les énumérant sur un site de fuite de données, une tactique d'extorsion commune utilisée comme précurseur pour la fuite du public des données volées.[...]

The Clop ransomware gang has started extorting companies impacted by the MOVEit data theft attacks by listing them on a data leak site, a common extortion tactic used as a precursor for the public leaking of stolen data. [...] |

Ransomware | ★★ | ||

| 2023-06-15 10:55:07 | Les organisations américaines ont payé 91 millions de dollars pour Lockbit Ransomware Gang US Organizations Paid $91 Million to LockBit Ransomware Gang (lien direct) |

> Les opérateurs de ransomwares de verrouillage ont lancé 1 700 attaques aux États-Unis et ont reçu environ 91 millions de dollars de paiements de rançon.

>LockBit ransomware operators launched 1,700 attacks in the US and received roughly $91 million in ransom payments. |

Ransomware | ★★ | ||

| 2023-06-15 10:39:00 | Lockbit Ransomware extorque 91 millions de dollars auprès des entreprises américaines LockBit Ransomware Extorts $91 Million from U.S. Companies (lien direct) |

Les acteurs de la menace derrière le régime de Lockbit Ransomware-as-a-Service (RAAS) ont extorqué 91 millions de dollars à la suite de centaines d'attaques contre de nombreuses organisations américaines depuis 2020.

Que \\ est selon un bulletin conjoint publié par l'Agence américaine de sécurité de la cybersécurité et de l'infrastructure (CISA), Federal Bureau of Investigation (FBI), le centre de partage et d'analyse d'information multi-états (MS-ISAC

The threat actors behind the LockBit ransomware-as-a-service (RaaS) scheme have extorted $91 million following hundreds of attacks against numerous U.S. organizations since 2020. That\'s according to a joint bulletin published by the U.S. Cybersecurity and Infrastructure Security Agency (CISA), Federal Bureau of Investigation (FBI), the Multi-State Information Sharing and Analysis Center (MS-ISAC |

Ransomware Threat | ★★ | ||

| 2023-06-15 00:00:00 | To Fight Cyber Extortion and Ransomware, Shift Left (lien direct) | Comment les organisations peuvent-elles se défendre plus efficacement contre les ransomwares et autres formes de cyberintimidation?En «se déplaçant à gauche» et en adoptant des stratégies de cybersécurité proactives pour détecter les attaques plus tôt, atténuant les violations avant de nuire.

How can organizations defend themselves more effectively against ransomware and other forms of cyber extortion? By “shifting left” and adopting proactive cybersecurity strategies to detect attacks sooner, mitigating breaches before they cause harm. |

Ransomware | ★★ | ||

| 2023-06-14 23:30:00 | ASEC Weekly Malware Statistics (5 juin 2023 & # 8211; 11 juin 2023) ASEC Weekly Malware Statistics (June 5th, 2023 – June 11th, 2023) (lien direct) |

Ahnlab Security Emergency Response Center (ASEC) utilise le système d'analyse automatique ASEC Rapit pour catégoriser et répondre à connumalware.Ce poste répertorie les statistiques hebdomadaires collectées du 5 juin 2023 (lundi) au 11 juin 2023 (dimanche).Pour la catégorie principale, l'infostealer s'est classé en haut avec 44,6%, suivi d'un téléchargeur avec 43,9%, de la porte dérobée avec 9,5% et des ransomwares avec 2,0%.Top 1 & # 8211;Amadey cette semaine, Amadey Bot s'est classé première place avec 30,4%.Amadey est un téléchargeur qui peut recevoir des commandes de ...

AhnLab Security Emergency response Center (ASEC) uses the ASEC automatic analysis system RAPIT to categorize and respond to known malware. This post will list weekly statistics collected from June 5th, 2023 (Monday) to June 11th, 2023 (Sunday). For the main category, Infostealer ranked top with 44.6%, followed by downloader with 43.9%, backdoor with 9.5%, and ransomware with 2.0%. Top 1 – Amadey This week, Amadey Bot ranked first place with 30.4%. Amadey is a downloader that can receive commands from... |

Ransomware Malware | ★★ | ||

| 2023-06-14 21:42:02 | MOVEit Vulnerability Weaponized in Ransomware Attack (lien direct) | MOVEit Vulnerability Weaponized in Ransomware Attack - Malware Update | Ransomware Vulnerability | ★★ | ||

| 2023-06-14 21:36:00 | La fermeture de l'hôpital de l'Illinois présente la menace existentielle des ransomwares \\ Illinois Hospital Closure Showcases Ransomware\\'s Existential Threat (lien direct) |

La santé de St. Margaret \\ s'arrête en raison d'une attaque de ransomware en 2021 et d'autres facteurs.C'est une leçon d'objet pour la façon dont les petits établissements de santé ruraux sont confrontés à un grave cyber-risque lorsque les extorqueurs viennent appeler.

St. Margaret\'s Health is shutting down due to a 2021 ransomware attack and other factors. It\'s an object lesson for how small and rural healthcare facilities face grave cyber-risk when extortionists come calling. |

Ransomware Threat | ★★ | ||

| 2023-06-14 21:09:00 | CISA: Lockbit derrière 1 Ransomware Attaques sur US Gov \\ 't en 2022 CISA: LockBit behind 1 in 6 ransomware attacks on US gov\\'t in 2022 (lien direct) |

Environ une attaque de ransomware sur six ciblant les bureaux du gouvernement américain en 2022 peut être retracée à un seul groupe: Lockbit.Les agences de cybersécurité du monde entier ont déclaré mercredi que le gang de lockbit, qui a des liens avec la Russie, est l'une des plus grandes menaces de cybersécurité auxquelles les gouvernements et les autres organisations sont confrontés.La cybersécurité américaine et

Environ une attaque de ransomware sur six ciblant les bureaux du gouvernement américain en 2022 peut être retracée à un seul groupe: Lockbit.Les agences de cybersécurité du monde entier ont déclaré mercredi que le gang de lockbit, qui a des liens avec la Russie, est l'une des plus grandes menaces de cybersécurité auxquelles les gouvernements et les autres organisations sont confrontés.La cybersécurité américaine et

About one in every six ransomware attacks targeting U.S. government offices in 2022 can be traced back to a single group: LockBit. Cybersecurity agencies around the world said Wednesday that the LockBit gang, which has links to Russia, is one of the biggest cybersecurity threats that governments and other organizations face. The U.S. Cybersecurity and

About one in every six ransomware attacks targeting U.S. government offices in 2022 can be traced back to a single group: LockBit. Cybersecurity agencies around the world said Wednesday that the LockBit gang, which has links to Russia, is one of the biggest cybersecurity threats that governments and other organizations face. The U.S. Cybersecurity and |

Ransomware | ★★ | ||

| 2023-06-14 11:08:26 | Vulnérabilité Moveit armée dans l'attaque des ransomwares MOVEit Vulnerability Weaponized in Ransomware Attack (lien direct) |

> Qu'est-ce que Moveit?Moveit est une solution logicielle de transfert de fichiers géré (MFT) développée par Progress Software Corporation (anciennement ipswitch).Il est conçu pour transférer en toute sécurité des fichiers au sein ou entre les organisations.Moveit propose une plate-forme centralisée pour gérer les transferts de fichiers, assurant des fonctionnalités de sécurité, de conformité et d'automatisation.Ce qui s'est passé?En mai 2023, les progrès ont révélé une vulnérabilité dans le transfert Moveit et le nuage Moveit (CVE-2023-34362) qui pourrait entraîner des privilèges croissants et un accès potentiel non autorisé à l'environnement.Lors de la découverte, Progress a lancé une enquête, a fourni des étapes d'atténuation et a publié un correctif de sécurité, le tout dans les 48 heures.Malheureusement, pendant cette période, les cybercriminels associés aux russes [& # 8230;]

>What is MOVEit? MOVEit is a managed file transfer (MFT) software solution developed by Progress Software Corporation (formerly Ipswitch). It is designed to securely transfer files within or between organizations. MOVEit offers a centralized platform for managing file transfers, providing security, compliance, and automation features. What happened? In May 2023, Progress disclosed a vulnerability in MOVEit Transfer and MOVEit Cloud (CVE-2023-34362) that could lead to escalated privileges and potential unauthorized access to the environment. Upon discovery, Progress launched an investigation, provided mitigation steps and released a security patch, all within 48 hours. Unfortunately, during that time, cybercriminals associated with Russian-affiliated […] |

Ransomware Vulnerability Cloud | ★★ | ||

| 2023-06-13 20:46:00 | La banque publique en Afrique du Sud confirme \\ 'Akira \\' Ransomware Attack State-owned bank in South Africa confirms \\'Akira\\' ransomware attack (lien direct) |

La Banque de développement de l'Afrique australe a déclaré lundi qu'elle avait été frappée par une attaque de ransomware, ajoutant que les serveurs, les fichiers de journaux et les documents étaient cryptés par le gang Akira le mois dernier.Dans un communiqué, la banque appartenant à l'État a déclaré L'attaque a commencé vers le 21 mai et que le gangmenacé de publier des informations volées si un non divulgué

La Banque de développement de l'Afrique australe a déclaré lundi qu'elle avait été frappée par une attaque de ransomware, ajoutant que les serveurs, les fichiers de journaux et les documents étaient cryptés par le gang Akira le mois dernier.Dans un communiqué, la banque appartenant à l'État a déclaré L'attaque a commencé vers le 21 mai et que le gangmenacé de publier des informations volées si un non divulgué

The Development Bank of Southern Africa said Monday that it was hit with a ransomware attack, adding that servers, logfiles and documents were encrypted by the Akira gang last month. In a statement, the state-owned bank said the attack began around May 21 and that the gang threatened to publish stolen information if an undisclosed

The Development Bank of Southern Africa said Monday that it was hit with a ransomware attack, adding that servers, logfiles and documents were encrypted by the Akira gang last month. In a statement, the state-owned bank said the attack began around May 21 and that the gang threatened to publish stolen information if an undisclosed |

Ransomware | ★★ | ||

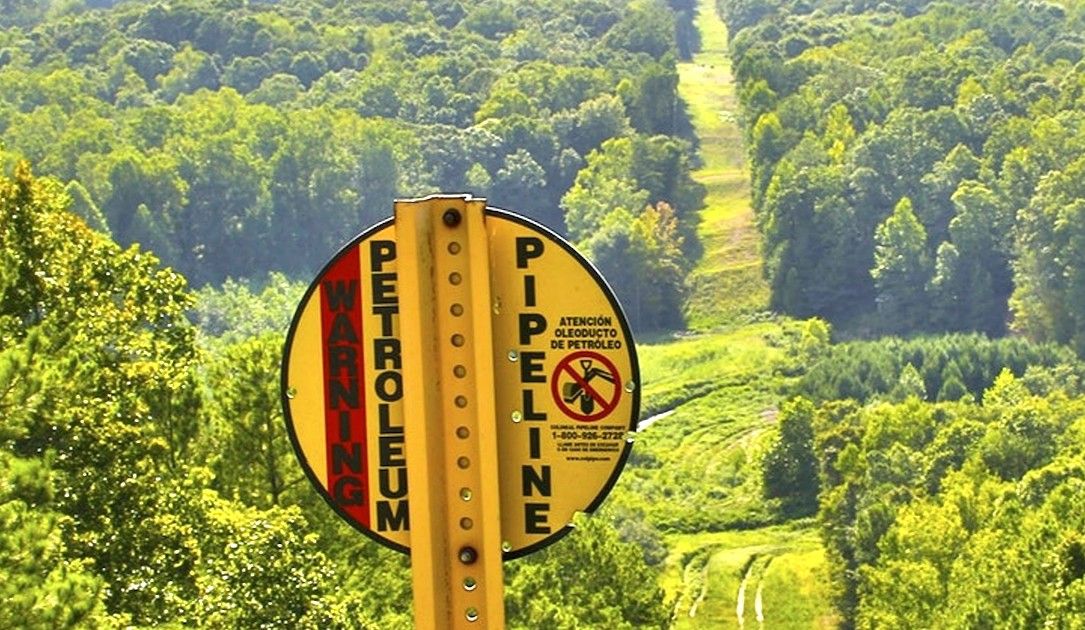

| 2023-06-13 14:00:00 | Les fonctionnaires de l'administration Biden ont vanté le cas du pipeline colonial pour faire pression pour le renouvellement de l'article 702 Biden administration officials tout Colonial Pipeline case in pushing for Section 702 renewal (lien direct) |

Le gouvernement américain a utilisé des pouvoirs controversés de surveillance numérique pour identifier l'individu derrière l'attaque paralysante des ransomwares contre le pipeline colonial en 2021 et pour reculer la majorité des millions de dollars en Bitcoin que la société a payé pour restaurer ses systèmes, selon les hauts responsables de l'administration Biden.Dans un autre cas, le gouvernement a utilisé des informations

Le gouvernement américain a utilisé des pouvoirs controversés de surveillance numérique pour identifier l'individu derrière l'attaque paralysante des ransomwares contre le pipeline colonial en 2021 et pour reculer la majorité des millions de dollars en Bitcoin que la société a payé pour restaurer ses systèmes, selon les hauts responsables de l'administration Biden.Dans un autre cas, le gouvernement a utilisé des informations

The U.S. government used controversial digital surveillance powers to identify the individual behind the crippling ransomware attack on Colonial Pipeline in 2021 and to claw back a majority of the millions of dollars in bitcoin the company paid to restore its systems, according to senior Biden administration officials. In another instance, the government used information

The U.S. government used controversial digital surveillance powers to identify the individual behind the crippling ransomware attack on Colonial Pipeline in 2021 and to claw back a majority of the millions of dollars in bitcoin the company paid to restore its systems, according to senior Biden administration officials. In another instance, the government used information |

Ransomware | ★★ | ||

| 2023-06-13 14:00:00 | Pourquoi l'infrastructure critique reste une cible de ransomware Why Critical Infrastructure Remains a Ransomware Target (lien direct) |

Bien que la protection des infrastructures critiques semble intimidante, voici quelques étapes critiques que l'industrie peut prendre maintenant pour devenir plus cyber-résiliente et atténuer les risques.

While protecting critical infrastructure seems daunting, here are some critical steps the industry can take now to become more cyber resilient and mitigate risks. |

Ransomware | ★★ | ||

| 2023-06-13 13:56:50 | 85% des organisations ont connu au moins une attaque de ransomware au cours de la dernière année 85% of Organizations Have Experienced At Least One Ransomware Attack in the Last Year (lien direct) |

|

Ransomware | ★★ | ||

| 2023-06-13 11:13:23 | Ransomware Attack Played Major Role in Shutdown of Illinois Hospital (lien direct) | >St. Margaret\'s Health in Illinois is shutting down hospitals partly due to a 2021 ransomware attack that caused serious payment system disruptions.

>St. Margaret\'s Health in Illinois is shutting down hospitals partly due to a 2021 ransomware attack that caused serious payment system disruptions. |

Ransomware | ★★ | ||

| 2023-06-13 10:45:00 | Arnold Clark Data Data Victims Préparez une action en justice Arnold Clark data leak victims prepare legal action (lien direct) |

Pas de details / No more details | Ransomware Legislation | ★★ | ||

| 2023-06-13 10:00:00 | Rise of IA in Cybercrime: Comment Chatgpt révolutionne les attaques de ransomwares et ce que votre entreprise peut faire Rise of AI in Cybercrime: How ChatGPT is revolutionizing ransomware attacks and what your business can do (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. OpenAI\'s flagship product, ChatGPT, has dominated the news cycle since its unveiling in November 2022. In only a few months, ChatGPT became the fastest-growing consumer app in internet history, reaching 100 million users as 2023 began. The generative AI application has revolutionized not only the world of artificial intelligence but is impacting almost every industry. In the world of cybersecurity, new tools and technologies are typically adopted quickly; unfortunately, in many cases, bad actors are the earliest to adopt and adapt. This can be bad news for your business, as it escalates the degree of difficulty in managing threats. Using ChatGPT’s large language model, anyone can easily generate malicious code or craft convincing phishing emails, all without any technical expertise or coding knowledge. While cybersecurity teams can leverage ChatGPT defensively, the lower barrier to entry for launching a cyberattack has both complicated and escalated the threat landscape. Understanding the role of ChatGPT in modern ransomware attacks We’ve written about ransomware many times, but it’s crucial to reiterate that the cost to individuals, businesses, and institutions can be massive, both financially and in terms of data loss or reputational damage. With AI, cybercriminals have a potent tool at their disposal, enabling more precise, adaptable, and stealthy attacks. They\'re using machine learning algorithms to simulate trusted entities, create convincing phishing emails, and even evade detection. The problem isn\'t just the sophistication of the attacks, but their sheer volume. With AI, hackers can launch attacks on an unprecedented scale, exponentially expanding the breadth of potential victims. Today, hackers use AI to power their ransomware attacks, making them more precise, adaptable, and destructive. Cybercriminals can leverage AI for ransomware in many ways, but perhaps the easiest is more in line with how many ChatGPT users are using it: writing and creating content. For hackers, especially foreign ransomware gangs, AI can be used to craft sophisticated phishing emails that are much more difficult to detect than the poorly-worded message that was once so common with bad actors (and their equally bad grammar). Even more concerning, ChatGPT-fueled ransomware can mimic the style and tone of a trusted individual or company, tricking the recipient into clicking a malicious link or downloading an infected attachment. This is where the danger lies. Imagine your organization has the best cybersecurity awareness program, and all your employees have gained expertise in deciphering which emails are legitimate and which can be dangerous. Today, if the email can mimic tone and appear 100% genuine, how are the employees going to know? It’s almost down to a coin flip in terms of odds. Furthermore, AI-driven ransomware can study the behavior of the security software on a system, identify patterns, and then either modify itself or choose th | Ransomware Malware Tool Threat | ChatGPT ChatGPT | ★★ | |

| 2023-06-13 09:42:08 | Selon le Verizon DBIR Report 2023, la fréquence et le coût des attaques d\'ingénierie sociale grimpent en flèche (lien direct) | Selon le Verizon DBIR Report 2023, la fréquence et le coût des attaques d\'ingénierie sociale grimpent en flèche. L\'erreur humaine continue d\'avoir une forte incidence sur les violations de données dans tous les secteurs.

Les éléments clefs à retenir :

• Le coût d\'une attaque au ransomware a doublé ces deux dernières années et les ransomware représentent un quart des violations de données.

• Le nombre d\'attaques par faux-semblant (menant à la divulgation d\'informations sensibles) a plus que doublé par rapport à l\'année précédente.

• Le facteur humain est impliqué dans 3 violations sur 4.

• L\'analyse de la vulnérabilité Log4j illustre l\'ampleur des incidents et l\'efficacité d\'une réponse coordonnée.

-

Malwares

Selon le Verizon DBIR Report 2023, la fréquence et le coût des attaques d\'ingénierie sociale grimpent en flèche. L\'erreur humaine continue d\'avoir une forte incidence sur les violations de données dans tous les secteurs. Les éléments clefs à retenir : • Le coût d\'une attaque au ransomware a doublé ces deux dernières années et les ransomware représentent un quart des violations de données. • Le nombre d\'attaques par faux-semblant (menant à la divulgation d\'informations sensibles) a plus que doublé par rapport à l\'année précédente. • Le facteur humain est impliqué dans 3 violations sur 4. • L\'analyse de la vulnérabilité Log4j illustre l\'ampleur des incidents et l\'efficacité d\'une réponse coordonnée. - Malwares |

Ransomware | ★★★ | ||

| 2023-06-12 22:26:00 | Les chercheurs rapportent une première instance d'extorsion automatisée du ransomware SaaS Researchers Report First Instance of Automated SaaS Ransomware Extortion (lien direct) |

L'attaque met en évidence un intérêt croissant parmi les acteurs de la menace pour cibler les données des fournisseurs de logiciels en tant que service.

The attack highlights growing interest among threat actors to target data from software-as-a-service providers. |

Ransomware Threat Cloud | ★★ | ||

| 2023-06-12 20:53:00 | La Suisse prévient qu'un gang de ransomware peut avoir accédé aux données gouvernementales Switzerland warns that a ransomware gang may have accessed government data (lien direct) |

Le gouvernement suisse a averti les citoyens que les données opérationnelles peuvent avoir été accessibles par des acteurs de ransomwares lors d'une récente attaque contre une société informatique.Le 23 mai, le groupe de ransomwares de jeu a affirmé avoir attaqué Xplain & # 8211;Une entreprise informatique suisse fournissant des services à plusieurs agences fédérales du pays.Le groupe de ransomwares a divulgué les fichiers

Le gouvernement suisse a averti les citoyens que les données opérationnelles peuvent avoir été accessibles par des acteurs de ransomwares lors d'une récente attaque contre une société informatique.Le 23 mai, le groupe de ransomwares de jeu a affirmé avoir attaqué Xplain & # 8211;Une entreprise informatique suisse fournissant des services à plusieurs agences fédérales du pays.Le groupe de ransomwares a divulgué les fichiers

The Swiss government warned citizens that operational data may have been accessed by ransomware actors during a recent attack on an IT company. On May 23, the Play ransomware group claimed it attacked Xplain – a Swiss IT firm providing services to several federal agencies in the country. The ransomware group leaked the files it

The Swiss government warned citizens that operational data may have been accessed by ransomware actors during a recent attack on an IT company. On May 23, the Play ransomware group claimed it attacked Xplain – a Swiss IT firm providing services to several federal agencies in the country. The ransomware group leaked the files it |

Ransomware | ★★ | ||

| 2023-06-12 14:45:36 | NetApp Ransomware Recovery Guarantee garantit la protection anti-ransomware (lien direct) | NetApp Ransomware Recovery Guarantee garantit la protection anti-ransomware Récupération de données instantanée en cas d'attaque ransomware - Produits | Ransomware | ★★ | ||

| 2023-06-12 14:29:50 | 12 juin & # 8211;Rapport de renseignement sur les menaces 12th June – Threat Intelligence Report (lien direct) |

> Pour les dernières découvertes de cyber-recherche pour la semaine du 12 juin, veuillez télécharger notre Bulletin Menace_Intelligence Top Attacks and Breach Cl0p Ransomware Gang a revendiqué la responsabilité d'une exploitation majeure d'un outil de transfert de fichiers géré & # 8211;Le gang a exploité la vulnérabilité d'injection SQL zéro-jour (CVE-2023-34362) qui a potentiellement exposé les données de centaines d'entreprises.[& # 8230;]

>For the latest discoveries in cyber research for the week of 12th June, please download our Threat_Intelligence Bulletin TOP ATTACKS AND BREACHES Cl0p ransomware gang claimed responsibility for a major exploitation of a managed file transfer tool – The gang leveraged zero-day SQL injection vulnerability (CVE-2023-34362) that potentially exposed the data of hundreds of companies. […] |

Ransomware Tool Vulnerability Threat | ★★ | ||

| 2023-06-12 11:57:00 | Cyberattack sur l'université allemande prend \\ 'Infrastructure informatique entière \\' Offline Cyberattack on German university takes \\'entire IT infrastructure\\' offline (lien direct) |

L'Université des sciences appliquées de Kaiserslautern (HS Kaisrslautern) est devenue la dernière université germanophone à être frappée par une attaque de ransomware, à la suite d'incidents affectant au moins une demi-douzaine d'institutions similaires ces derniers mois.L'incident a été confirmé vendredi, l'université en utilisant un site Web d'urgence pour annoncer que «toute l'infrastructure informatique» avait été

L'Université des sciences appliquées de Kaiserslautern (HS Kaisrslautern) est devenue la dernière université germanophone à être frappée par une attaque de ransomware, à la suite d'incidents affectant au moins une demi-douzaine d'institutions similaires ces derniers mois.L'incident a été confirmé vendredi, l'université en utilisant un site Web d'urgence pour annoncer que «toute l'infrastructure informatique» avait été

The Kaiserslautern University of Applied Sciences (HS Kaiserslautern) has become the latest German-speaking university to be hit by a ransomware attack, following incidents affecting at least half a dozen similar institutions in recent months. The incident was confirmed on Friday, with the university using an emergency website to announce its “entire IT infrastructure” had been

The Kaiserslautern University of Applied Sciences (HS Kaiserslautern) has become the latest German-speaking university to be hit by a ransomware attack, following incidents affecting at least half a dozen similar institutions in recent months. The incident was confirmed on Friday, with the university using an emergency website to announce its “entire IT infrastructure” had been |

Ransomware | ★★ | ||

| 2023-06-12 10:58:06 | Le gouvernement suisse met en garde contre les attaques DDOS en cours, la fuite de données Swiss government warns of ongoing DDoS attacks, data leak (lien direct) |

Le gouvernement suisse a révélé qu'une récente attaque de ransomware contre un fournisseur informatique aurait pu avoir un impact sur ses données, tandis qu'aujourd'hui, elle prévient qu'elle est désormais ciblée dans les attaques DDOS.[...]

The Swiss government has disclosed that a recent ransomware attack on an IT supplier might have impacted its data, while today, it warns that it is now targeted in DDoS attacks. [...] |

Ransomware | ★★ | ||

| 2023-06-12 10:33:07 | Tenez-le & # 8211;Plus de vulnérabilités trouvées dans le logiciel de transfert de fichiers Moveit Hold it – more vulnerabilities found in MOVEit file transfer software (lien direct) |

également, l'investissement de 180 000 $ du FBI \\ dans An0m continue de payer, et cette semaine \\ est des vulnérabilités critiques infosec en bref sociétés de sécurité aidant à progresserLe logiciel disséque les retombées d'une attaque de ransomware contre sa suite de transfert de fichiers Moveit a découvert plus de problèmes qui, selon la société, pourraient être utilisés pour mettre en scène des exploits supplémentaires.…

Also, the FBI\'s $180k investment in AN0M keeps paying off, and this week\'s critical vulnerabilities Infosec in brief Security firms helping Progress Software dissect the fallout from a ransomware attack against its MOVEit file transfer suite have discovered more issues that the company said could be used to stage additional exploits.… |

Ransomware | ★★ | ||

| 2023-06-12 09:59:16 | Suisse craint que les données du gouvernement volées en cyberattaque Swiss Fear Government Data Stolen in Cyberattack (lien direct) |

> La Suisse a déclaré que les données opérationnelles du gouvernement pourraient avoir été volées dans une attaque de ransomware contre une entreprise technologique qui fournit des logiciels pour plusieurs départements.

>Switzerland said government operational data might have been stolen in a ransomware attack on a technology firm that provides software for several departments. |

Ransomware | ★★ | ||

| 2023-06-12 00:00:00 | Ransomware in Transportation: une plongée profonde dans les menaces de cybersécurité et la tendance comprise l'impact de la cybersécurité sur l'aviation, la maritime et l'industrie du transport Ransomware In Transportation: A Deep Dive into Cybersecurity Threats and TrendsUnderstanding the impact of cybersecurity on aviation, maritime, and transportation industriesRead More (lien direct) |

Ransomware attacks have become a significant cybersecurity issue, causing severe financial loss and reputational damage for those affected. The use of sophisticated techniques and various delivery channels, such as phishing emails and software vulnerabilities, have made these attacks more challenging to prevent. This report provides a short synopsis of data and statistics from Kovrrâs cyber incident database spanning the previous three years.âMaritimeThe maritime industry involves all activities related to sea transportation, including the operation, maintenance, and management of ships and other vessels. It encompasses both commercial and military maritime activities, such as cargo and passenger shipping, offshore oil and gas exploration, and naval operations. The maritime industry is critical to global trade, supporting the movement of goods and commodities around the world. The industry is also subject to international regulations, ensuring safety, security, and environmental protection. Advancements in technology and increasing concerns about sustainability are shaping the future of the maritime industry.Main ransomware actors 2020-2022: 1. LockBitLockBit is a ransomware gang that emerged in 2019. They use advanced techniques to encrypt files and demand large ransoms. LockBit has targeted various organizations globally and is known to steal sensitive data and threaten to release it if the ransom is not paid. The group is believed to operate from Russia and is linked to other cybercriminal organizations in the region.2. REvil (Sodinokibi)Revil is a prominent ransomware group that has been active since 2019. They are infamous for their sophisticated attacks on high-profile organizations, including celebrities and large corporations. The group is known for their double-extortion tactics. Revil is believed to be a Russian-speaking group, and their ransom demands are usually in the seven-figure range. The group has also been linked to other cybercriminal organizations and is known for their use of zero-day exploits to bypass security measures.3. Mespinoza (Pysa)Mespinoza is a relatively new ransomware gang that appeared in 2020. They are known for their targeted attacks on high-profile organizations and their use of double-extortion tactics. Mespinoza\'s ransom demands are usually in the six-figure range, and they threaten to release sensitive data if the ransom is not paid. The group is believed to be based in Eastern Europe and has targeted industries such as healthcare and education.âDistribution of Company Revenue Range According to the Amount of Ransomware Attacks:âââââââAviationThe aviation industry encompasses all activities related to air transportation, including the design, manufacture, operation, and maintenance of aircrafts. It includes both commercial and military aviation, as well as the infrastructure and regulations that support air travel. The aviation industry has a significant impact on global commerce and tourism, facilitating the movement of people and goods around the world. The industry is highly regulated to ensure safety and security, and technological advancements continue to shape the future of air transportation.âMain ransomware actors 2020-2022: 1. LockBitLockBit is a ransomware gang that emerged in 2019. They use advanced techniques to encrypt files and demand large ransoms. LockBit has targeted various organizations globally and is known to steal sensitive data and threaten to release it if the ransom is not paid. The group is believed to operate from Russia and is linked to other cybercriminal organizations in the region. They were also main actors in the Maritime industry. 2. AvaddonAvaddon is another relatively new ransomware gang that appeared in early 2020. They use advanced double-extortion tactics, targeting various industries and operating as a Ransomware-as-a-Service. Avaddon\'s ransom demands are usually high, and is believed to be based in Russia or Eastern Europe.3. Maz | Ransomware Malware Threat | ★★★ | ||

| 2023-06-09 21:34:44 | BBC, British Airways, Boots a frappé des pirates \\ 'ultimatum après avoir subi une attaque de chaîne d'approvisionnement Moveit BBC, British Airways, Boots hit with hackers\\' ultimatum after suffering MOVEit supply-chain attack (lien direct) |

Obtenez les détails de l'ultimatum du groupe Ransomware Clop \\ aux entreprises qu'ils ont récemment frappés avec une attaque de chaîne d'approvisionnement.Apprenez également les meilleures pratiques d'atténuation de la cybersécurité pour toute organisation.

Get the details about the ransomware group Clop\'s ultimatum to companies they recently hit with a supply-chain attack. Also, learn cybersecurity mitigation best practices for any organization. |

Ransomware | ★★ | ||

| 2023-06-09 20:45:08 | De nouveaux bogues de sécurité affectent toutes les versions de transfert Moveit Brand-New Security Bugs Affect All MOVEit Transfer Versions (lien direct) |

Progress a publié un deuxième patch pour des défauts SQL supplémentaires qui sont distincts du zéro jour que le gang de ransomware CL0P exploite.

Progress has issued a second patch for additional SQL flaws that are distinct from the zero-day that Cl0p ransomware gang is exploiting. |

Ransomware | ★★ | ||

| 2023-06-09 17:48:00 | Les 49ers de San Francisco acceptent de verser des victimes de 2022 violation de données San Francisco 49ers agree to pay out victims of 2022 data breach (lien direct) |

Les 49ers de San Francisco ont accepté de régler un recours collectif résultant d'une violation de données, atteignant un accord pour verser près de 21 000 employés et fans touchés.Juste avant le Super Bowl LVI, en février 2022, le Blackbyte Ransomware Gang a attaqué l'équipe de la NFL, obtenant l'accès aux numéros de sécurité sociale et autres personnellement identifiables

Les 49ers de San Francisco ont accepté de régler un recours collectif résultant d'une violation de données, atteignant un accord pour verser près de 21 000 employés et fans touchés.Juste avant le Super Bowl LVI, en février 2022, le Blackbyte Ransomware Gang a attaqué l'équipe de la NFL, obtenant l'accès aux numéros de sécurité sociale et autres personnellement identifiables

The San Francisco 49ers have agreed to settle a class action lawsuit stemming from a data breach, reaching a deal to pay out nearly 21,000 affected employees and fans. Just before Super Bowl LVI, in February 2022, the BlackByte ransomware gang attacked the NFL team, obtaining access to Social Security numbers and other personally identifiable

The San Francisco 49ers have agreed to settle a class action lawsuit stemming from a data breach, reaching a deal to pay out nearly 21,000 affected employees and fans. Just before Super Bowl LVI, in February 2022, the BlackByte ransomware gang attacked the NFL team, obtaining access to Social Security numbers and other personally identifiable |

Ransomware Data Breach | ★★ | ||

| 2023-06-09 15:42:46 | Trouver et exploiter les conducteurs de tueurs de processus avec LOL pour 3000 $ Finding and exploiting process killer drivers with LOL for 3000$ (lien direct) |

Cet article décrit un moyen rapide de trouver des conducteurs de tueurs de processus exploitables faciles.Il existe de nombreuses façons d'identifier et d'exploiter les conducteurs de tueurs de processus.Cet article n'est pas exhaustif et ne présente qu'une seule méthode (facile).

Dernièrement, l'utilisation de la technique BYOVD pour tuer les agents AV et EDR semble tendance.Le projet Blackout ZeromeMoryEx, l'outil Terminator vendu (pour 3000 $) de Spyboy en est quelques exemples récents.

L'utilisation de conducteurs vulnérables pour tuer AV et EDR n'est pas neuf, il a été utilisé par APTS, Red Teamers et Ransomware Gangs depuis un certain temps.

This article describes a quick way to find easy exploitable process killer drivers. There are many ways to identify and exploit process killer drivers. This article is not exhaustive and presents only one (easy) method. Lately, the use of the BYOVD technique to kill AV and EDR agents seems trending. The ZeroMemoryEx Blackout project, the Terminator tool sold (for 3000$) by spyboy are some recent examples. Using vulnerable drivers to kill AV and EDR is not brand new, it’s been used by APTs, Red Teamers, and ransomware gangs for quite some time. |

Ransomware Tool Technical | ★★★★ | ||

| 2023-06-09 13:35:00 | Comment la surveillance et la menace continues peuvent aider à prévenir les ransomwares How Continuous Monitoring and Threat Intel Can Help Prevent Ransomware (lien direct) |

Les équipes de sécurité devraient être habilitées à la bonne quantité d'intelligence pour suivre les menaces nouvelles et émergentes et connecter cette Intel aux données historiques.

Security teams should be empowered with the right amount of intelligence to track new and emerging threats and connect that intel to historical data. |

Ransomware Threat | ★★ | ||

| 2023-06-09 11:00:00 | L'attaque de ransomware SaaS a frappé SharePoint en ligne sans utiliser un point de terminaison compromis SaaS Ransomware Attack Hit Sharepoint Online Without Using a Compromised Endpoint (lien direct) |

Une attaque de ransomware SaaS contre SharePoint en ligne d'une entreprise a été effectuée sans utiliser de point de terminaison compromis.

A SaaS ransomware attack against a company\'s Sharepoint Online was done without using a compromised endpoint. |

Ransomware Cloud | ★★ | ||

| 2023-06-09 05:09:33 | Rapport sur la tendance des menaces Web Deep & Dark & # 8211;Avril 2023 Deep Web & Dark Web Threat Trend Report – April 2023 (lien direct) |

Ce rapport de tendance sur le web profond et le réseau sombre d'avril 2023 est sectionné en ransomware, forums & # & #38;Marchés noirs et acteur de menace.Nous tenons à dire à l'avance qu'une partie du contenu n'a pas encore été confirmée comme vraie.Ransomware Alphv (Blackcat) Akira Cipherlocker Lockbit Money Message Forum & # 38;Clôture du marché noir du marché Genesis après la clôture des forums violés de la menace des forums du groupe de retraite du groupe de retraite.

This trend report on the deep web and dark web of April 2023 is sectioned into Ransomware, Forums & Black Markets, and Threat Actor. We would like to state beforehand that some of the content has yet to be confirmed to be true. Ransomware ALPHV (BlackCat) Akira CipherLocker LockBit Money Message Forum & Black Market Closing of Genesis Market After the Closing of Breached Forums Threat Actor Bassterlord’s Retirement Hacktivist Group’s Activity ATIP_2023_Apr_Deep Web and Dark Web Threat Trend Report |

Ransomware Threat Prediction | ★★ | ||

| 2023-06-09 05:08:34 | Rapport de tendance des menaces sur les ransomwares & # 8211;Avril 2023 Threat Trend Report on Ransomware – April 2023 (lien direct) |

Ce rapport fournit des statistiques sur de nouveaux échantillons de ransomware, des systèmes attaqués et des entreprises ciblées en avril 2023, ainsi queEn tant que problèmes de ransomware notables en Corée et à l'étranger.D'autres problèmes et statistiques majeurs pour les ransomwares qui ne sont pas mentionnés dans le rapport peuvent être trouvés en recherchant les mots clés suivants ou via le menu Statistiques de la plate-forme AHNLAB Threat Intelligence (ATIP).Les statistiques des ransomwares en tapant le nombre d'échantillons de ransomware et de systèmes ciblés sont basés sur les noms de détection désignés par ...

This report provides statistics on new ransomware samples, attacked systems, and targeted businesses in April 2023, as well as notable ransomware issues in Korea and overseas. Other major issues and statistics for ransomware that are not mentioned in the report can be found by searching for the following keywords or via the Statistics menu at AhnLab Threat Intelligence Platform (ATIP). Ransomware Statistics by Type The number of ransomware samples and targeted systems are based on the detection names designated by... |

Ransomware Threat Prediction | ★★ | ||

| 2023-06-09 01:00:00 | La ville de Dallas remonte encore des semaines après le cyber-incident City of Dallas Still Clawing Back Weeks After Cyber Incident (lien direct) |

Les réseaux de Texas City \\ sont revenus à 90% des fonctionnalités après l'attaque du Royal Ransomware du 3 mai.

The Texas city\'s networks have returned to 90% functionality following the May 3 Royal ransomware attack. |

Ransomware | ★★★ | ||

| 2023-06-08 23:30:00 | ASEC Weekly Malware Statistics (29 mai 2023 & # 8211; 4 juin 2023) ASEC Weekly Malware Statistics (May 29th, 2023 – June 4th, 2023) (lien direct) |

Ahnlab Security Emergency Response Center (ASEC) utilise le système d'analyse automatique ASEC Rapit pour catégoriser et répondre à connumalware.Ce poste répertorie les statistiques hebdomadaires collectées du 29 mai 2023 (lundi) au 4 juin 2023 (dimanche).Pour la catégorie principale, le téléchargeur s'est classé en haut avec 40,1%, suivi par InfoSteller avec 39,5%, porte dérobée avec 13,6%, Coinming avec 4,1% et ransomware avec 2,7%.Top 1 & # 8211;Agenttesla Agenttesla est un infostecteur qui s'est classé première place avec 21,4%.Il divulgue les informations d'identification de l'utilisateur enregistrées ...

AhnLab Security Emergency response Center (ASEC) uses the ASEC automatic analysis system RAPIT to categorize and respond to known malware. This post will list weekly statistics collected from May 29th, 2023 (Monday) to June 4th, 2023 (Sunday). For the main category, downloader ranked top with 40.1%, followed by Infostealer with 39.5%, backdoor with 13.6%, CoinMiner with 4.1%, and ransomware with 2.7%. Top 1 – AgentTesla AgentTesla is an Infostealer that ranked first place with 21.4%. It leaks user credentials saved... |

Ransomware Malware | ★★★ |

To see everything:

Our RSS (filtrered)