What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-05-01 20:17:03 | Google augmente la prime jusqu'à 450 000 $ pour les bogues RCE dans certaines applications Android Google Increases Bounty Up To $450,000 For RCE Bugs In Some Android Apps (lien direct) |

Google propose désormais une prime allant jusqu'à 450 000 $ pour signaler les vulnérabilités d'exécution du code distant (RCE) dans certaines applications Android. Pour ceux qui ne le savent pas, RCE est une cyberattaque par laquelle un attaquant peut exécuter à distance du code malveillant sur un ordinateur cible, peu importe où il est situé, afin de déployer des logiciels malveillants supplémentaires ou de voler des données sensibles. Auparavant, la récompense pour la déclaration des vulnérabilités RCE dans l'application de niveau 1 était de 30 000 $, ce qui a maintenant augmenté jusqu'à 10 fois à 300 000 $ Ces modifications ont été apportées au programme de récompenses de vulnérabilité mobile (Mobile VRP) lancée en 2023, qui se concentre sur les applications Android de premier parti développées ou entretenues par Google. L'objectif de ce programme est «d'atténuer les vulnérabilités dans les applications Android de première partie, et ainsi protéger les utilisateurs et leurs données» en «reconnaissant les contributions et le travail acharné des chercheurs qui aident Google à améliorer la posture de sécurité de notre premier-des applications Android de fête. » Depuis le lancement du VRP mobile, Google a reçu plus de 40 rapports de bogues de sécurité valides, pour lesquels il a payé près de 100 000 $ en récompenses aux chercheurs en sécurité. En arrivant au niveau 1, la liste des applications dans SCOPE comprend Google Play Services, l'Android Google Search App (AGSA), Google Cloud et Gmail. Google souhaite désormais également que les chercheurs en sécurité accordent une attention particulière aux défauts qui pourraient conduire au vol de données sensibles.Pour les exploits qui nécessitent une interaction à distance ou sans utilisateur, les chercheurs seraient payés 75 000 $ De plus, le géant de la technologie paiera 1,5 fois le montant total de récompense pour des rapports de qualité exceptionnels qui incluent un patch proposé ou une atténuation efficace de la vulnérabilité, ainsi qu'une analyse de cause profonde qui aide à trouver d'autres variantes similaires du problème.Cela permettrait aux chercheurs de gagner jusqu'à 450 000 $ pour un exploit RCE dans une application Android de niveau 1 Cependant, les chercheurs obtiendraient la moitié de la récompense des rapports de bogues de faible qualité que ne fournissent pas: Une description précise et détaillée du problème Un exploit de preuve de concept Un exemple d'application sous la forme d'un apk Une explication étape par étape de la façon de reproduire la vulnérabilité de manière fiable Une analyse claire et une démonstration de l'impact de la vulnérabilité Catégorie 1) Remote / pas d'interaction utilisateur 2) L'utilisateur doit suivre un lien qui exploite l'application vulnérable 3) L'utilisateur doit installer une application malveillante ou une application de victime est configurée de manière non défaut 4) L'attaquant doit être sur le même réseau (par exemple MITM) a) Exécution de code arbitraire 300 000 $ 150 000 $ 15 000 $ 9 000 $ b) Vol de données sensibles * 75 000 $ 37 500 $ 9 000 $ 6 000 $ c) Autres vulnérabilités 24 000 $ 9 000 $ 4 500 $ 2 400 $ & nbsp; «Quelques modifications supplémentaires et plus petites ont également été apportées à nos règles.Par exemple, le modificateur 2x pour les SDK est désormais cuit dans les récompenses régulières.Cela devrait augmenter les récompenses globales et rendre les décisions de panel plus faciles », a déclaré l'ingénieur de la sécuri | Malware Vulnerability Threat Mobile Cloud | ★★ | ||

| 2024-05-01 17:34:12 | \\ 'seiche \\' Un malware zéro cliquez sur des données de cloud privé \\'Cuttlefish\\' Zero-Click Malware Steals Private Cloud Data (lien direct) |

Les logiciels malveillants nouvellement découverts, qui ont jusqu'à présent principalement ciblé les télécommunications turcs et ont des liens vers HiatuSrat, infecte les routeurs et effectue des attaques DNS et HTTP Hijacking sur les connexions aux adresses IP privées.

The newly discovered malware, which has so far mainly targeted Turkish telcos and has links to HiatusRat, infects routers and performs DNS and HTTP hijacking attacks on connections to private IP addresses. |

Malware Cloud | ★★ | ||

| 2024-05-01 17:26:37 | F5 a annoncé la numérisation d'application Web Distributed Cloud Services Distributed F5 announced F5 Distributed Cloud Services Web Application Scanning (lien direct) |

F5 fournit de nouvelles solutions qui simplifient radicalement la sécurité pour chaque application et API

• F5 Distributed Services Cloud Services Application Web La numérisation automatise la reconnaissance de sécurité et les tests de pénétration pour les applications Web.

• BIG-IP NEXT WAF atténue l'application Web et les menaces API tout en augmentant l'efficacité opérationnelle pour les équipes NetOPS et SECOPS.

• Nginx App Protect étend les protections du pare-feu d'application Web pour les déploiements open source de Nginx pour fournir aux équipes DevSecops de contrôles efficaces sans entraver l'agilité du développeur.

-

revues de produits

F5 Delivers New Solutions that Radically Simplify Security for Every App and API • F5 Distributed Cloud Services Web Application Scanning automates security reconnaissance and penetration testing for web applications. • BIG-IP Next WAF mitigates web app and API threats while increasing operational efficiency for NetOps and SecOps teams. • NGINX App Protect extends web app firewall protections for NGINX open source deployments to provide DevSecOps teams with effective controls without hindering developer agility. - Product Reviews |

Cloud | ★★ | ||

| 2024-05-01 14:55:49 | Netwrix Annual Security Survey: 79% des organisations ont repéré une cyberattaque au cours des 12 derniers mois, contre 68% en 2023 Netwrix annual security survey: 79% of organisations spotted a cyberattack within the last 12 months, up from 68% in 2023 (lien direct) |

NetWrix Annual Security Survey: 79% des organisations ont repéré une cyberattaque au cours des 12 derniers mois, contre 68% en 2023

Au cours de la dernière année, les attaques qui ont pris de l'ampleur sont des compromis de compte dans le cloud et des attaques ciblées contre les prémisses

-

rapports spéciaux

Netwrix annual security survey: 79% of organisations spotted a cyberattack within the last 12 months, up from 68% in 2023 Over the last year, the attacks that gained momentum are account compromise in the cloud and targeted attacks on premises - Special Reports |

Cloud | ★★ | ||

| 2024-05-01 14:33:31 | Les logiciels malveillants de seiche ciblent les routeurs, récoltent les données d'authentification des nuages Cuttlefish Malware Targets Routers, Harvests Cloud Authentication Data (lien direct) |

> Plate-forme de logiciels malveillants semi-ruisseaux errant autour des routeurs SOHO d'entreprise capables de récolter secrètement les données d'authentification du cloud public à partir du trafic Internet.

>Cuttlefish malware platform roaming around enterprise SOHO routers capable of covertly harvesting public cloud authentication data from internet traffic. |

Malware Cloud | ★★★ | ||

| 2024-05-01 13:00:45 | Prolonger la protection des sases au navigateur Extending SASE Protection Into the Browser (lien direct) |

> Si vous souhaitez protéger vos travailleurs distants, l'un des meilleurs endroits pour démarrer est le navigateur Web.C'est le portail principal vers notre journée de travail pour accéder à tout, des fichiers aux applications SaaS ou simplement à parcourir le Web.C'est pourquoi nous avons récemment ajouté une protection significative de navigateur à l'accès à l'harmonie sur Internet.Que vous cherchiez à empêcher les attaques de phishing, la réutilisation des mots de passe d'entreprise ou des fuites numériques, nous vous sommes couverts.Soutenu par ThreatCloud AI, la technologie de prévention des menaces de Check Point \\, la sécurité du navigateur d'accès Internet, la sécurité des navigateurs améliore la sécurité de votre main-d'œuvre à distance et à bureau.Fonctionnalités principales de sécurité du navigateur Prise en charge de la sécurité du navigateur [& # 8230;]

>If you want to protect your remote workers one of the best places to start is the web browser. It\'s the primary portal to our workday for accessing everything from files to SaaS applications or just browsing the web. That\'s why we recently added significant browser protection to Harmony SASE Internet Access. Whether you\'re looking to prevent phishing attacks, reuse of corporate passwords, or digital leaks, we\'ve got you covered. Backed by ThreatCloud AI, Check Point\'s industry-leading threat prevention technology, Internet Access Browser Security improves the security of your remote and in-office workforce. Browser Security Main Features Browser Security supports […] |

Threat Cloud | ★★★ | ||

| 2024-05-01 05:12:14 | Quelle est la meilleure façon d'arrêter la perte de données Genai?Adopter une approche centrée sur l'homme What\\'s the Best Way to Stop GenAI Data Loss? Take a Human-Centric Approach (lien direct) |

Chief information security officers (CISOs) face a daunting challenge as they work to integrate generative AI (GenAI) tools into business workflows. Robust data protection measures are important to protect sensitive data from being leaked through GenAI tools. But CISOs can\'t just block access to GenAI tools entirely. They must find ways to give users access because these tools increase productivity and drive innovation. Unfortunately, legacy data loss prevention (DLP) tools can\'t help with achieving the delicate balance between security and usability. Today\'s release of Proofpoint DLP Transform changes all that. It provides a modern alternative to legacy DLP tools in a single, economically attractive package. Its innovative features help CISOs strike the right balance between protecting data and usability. It\'s the latest addition to our award-winning DLP solution, which was recognized as a 2024 Gartner® Peer Insights™ Customers\' Choice for Data Loss Prevention. Proofpoint was the only vendor that placed in the upper right “Customers\' Choice” Quadrant. In this blog, we\'ll dig into some of our latest research about GenAI and data loss risks. And we\'ll explain how Proofpoint DLP Transform provides you with a human-centric approach to reduce those risks. GenAI increases data loss risks Users can make great leaps in productivity with ChatGPT and other GenAI tools. However, GenAI also introduces a new channel for data loss. Employees often enter confidential data into these tools as they use them to expedite their tasks. Security pros are worried, too. Recent Proofpoint research shows that: Generative AI is the fastest-growing area of concern for CISOs 59% of board members believe that GenAI is a security risk for their business “Browsing GenAI sites” is one of the top five alert scenarios configured by companies that use Proofpoint Information Protection Valuable business data like mergers and acquisitions (M&A) documents, supplier contracts, and price lists are listed as the top data to protect A big problem faced by CISOs is that legacy DLP tools can\'t capture user behavior and respond to natural language processing-based user interfaces. This leaves security gaps. That\'s why they often use blunt tools like web filtering to block employees from using GenAI apps altogether. You can\'t enforce acceptable use policies for GenAI if you don\'t understand your content and how employees are interacting with it. If you want your employees to use these tools without putting your data security at risk, you need to take a human-centric approach to data loss. A human-centric approach stops data loss With a human-centric approach, you can detect data loss risk across endpoints and cloud apps like Microsoft 365, Google Workspace and Salesforce with speed. Insights into user intent allow you to move fast and take the right steps to respond to data risk. Proofpoint DLP Transform takes a human-centric approach to solving the security gaps with GenAI. It understands employee behavior as well as the data that they are handling. It surgically allows and disallows employees to use GenAI tools such as OpenAI ChatGPT and Google Gemini based on employee behavior and content inputs, even if the data has been manipulated or has gone through multiple channels (email, web, endpoint or cloud) before reaching it. Proofpoint DLP Transform accurately identifies sensitive content using classical content and LLM-powered data classifiers and provides deep visibility into user behavior. This added context enables analysts to reach high-fidelity verdicts about data risk across all key channels including email, cloud, and managed and unmanaged endpoints. With a unified console and powerful analytics, Proofpoint DLP Transform can accelerate incident resolution natively or as part of the security operations (SOC) ecosystem. It is built on a cloud-native architecture and features modern privacy controls. Its lightweight and highly stable user-mode agent is unique in | Tool Medical Cloud | ChatGPT | ★★★ | |

| 2024-04-30 09:30:54 | Keeper Security conclut un partenariat en cybersécurité avec Williams Racing (lien direct) | Keeper et Williams Racing annoncent aujourd'hui un nouveau parrainage pluriannuel. Keeper Security, le principal fournisseur de logiciels de cybersécurité Zero Trust et Zero Knowledge basés sur le cloud qui protègent les mots de passe, les connexions et les accès privilégiés, rejoint Williams Racing en tant que partenaire officiel à la veille du Grand Prix de F1 de Miami. Des milliers d'entreprises et des millions d'individus dans le monde font confiance à Keeper pour son logiciel de cybersécurité (...) - Business | Cloud | ★ | ||

| 2024-04-30 08:30:54 | OUTSCALE, marque de Dassault Systèmes, annonce l\'acquisition stratégique de Satelliz, consolidant son leadership dans le Cloud par de nouveaux services Kubernetes (lien direct) | OUTSCALE renforce son positionnement en tant que leader technologique en intégrant Satelliz : catalyseur de la cybergouvernance et de la transformation numérique. Satelliz enrichit l'offre de services managés d'OUTSCALE avec des solutions Kubernetes hautement sécurisées, répondant aux besoins croissants de flexibilité et d'efficacité des entreprises et institutions. Dans une démarche continue d'innovation et d'excellence, OUTSCALE, marque de Dassault Systèmes, annonce aujourd'hui l'acquisition de (...) - Business | Cloud | ★★ | ||

| 2024-04-30 08:10:42 | Groupe INFODIS devient TENEXA (lien direct) | Reconnu dans le secteur des services numériques pour sa qualité de services, le Groupe Infodis accélère son développement depuis l'arrivée du Groupe HLD à son capital dans les services Cloud, la Cybersécurité ou encore l'infogérance globale des services IT (depuis le DataCenter jusqu'à l'utilisateur). Pour incarner cette trajectoire stratégique ambitieuse, le Groupe Infodis devient TENEXA. Ce changement de nom intervient après une période de croissance significative, marquée par plusieurs acquisitions (...) - Business | Cloud | ★★ | ||

| 2024-04-30 07:23:24 | Le groupe inherent annonce l\'acquisition d\'Upper-Link et renforce son expertise autour des solutions Microsoft (lien direct) | Le groupe inherent, opérateur alternatif cloud, connectivité et cybersécurité B2B en France, annonce l'acquisition d'Upper-Link, acteur majeur de la transformation digitale et de la transition Cloud sur les environnements Microsoft. Upper-Link renforce l'offre de services du groupe autour des solutions Microsoft et l'offre Cloud Hybride Souveraine. Une vision partagée de l'IT au service de la réussite des entreprises Depuis plus de 10 ans, Upper-Link accompagne les PME, ETI et grands comptes dans (...) - Business | Cloud | ★ | ||

| 2024-04-30 07:17:16 | Trend Micro dévoile de nouvelles capacités pour maîtriser l\'ensemble de la chaine d\'attaque et anticiper les incidents (lien direct) | Trend Vision One Attack Surface Risk Management™ consolide plus de 10 fonctionnalités de supervision et de contrôle de la cybersécurité au sein d'une même interface. Trend Micro Incorporated annonce la disponibilité de fonctionnalités de gestion des risques basées par l'IA au sein sa plateforme de cybersécurité phare. Trend Vision One™ intègre de manière transparente plus de 10 services de sécurité uniques, permettant aux équipes dédiées à la protection des instances on-premise et cloud de gérer les (...) - Produits | Prediction Cloud | ★★ | ||

| 2024-04-29 10:49:21 | Votre incontournable AI et application de cloud-Native Appsec au RSAC 2024 Your Must-Know AI and Cloud-Native AppSec Insights at RSAC 2024 (lien direct) |

Cherchez-vous à rattraper les dernières personnes en matière d'IA et d'application native du cloud au RSAC 2024?Veracode organise une série de conférences sur notre stand avec une série de programmes au W San Francisco.Voici tous les détails.

Veracode à RSAC 2024: un aperçu

RSAC 2024 est au coin de la rue et Veracode, un fournisseur visionnaire de solutions de test de sécurité des applications natifs du cloud, sera à l'avant-garde, présentant des innovations révolutionnaires qui façonnent l'avenir de l'AppSec.

Cette année, nous sommes particulièrement ravis de présenter l'acquisition récente de Longbow Security, une décision stratégique qui renforce notre engagement à assurer une sécurité complète du code à cloud.

Selon le magazine des développeurs de l'APP, «L'intégration de Longbow dans Veracode permet aux équipes de sécurité de découvrir rapidement les actifs du cloud et des applications et d'évaluer facilement leur exposition à la menace en utilisant une enquête automatisée et une analyse des causes profondes.Longbow fournit un centralisé…

Are you looking to catch up on the latest in AI and cloud-native Application Security at RSAC 2024? Veracode is hosting a series of talks at our booth along with a series of programs at The W San Francisco. Here are all the details. Veracode at RSAC 2024: A Preview RSAC 2024 is around the corner and Veracode, a visionary provider of cloud-native Application Security testing solutions, will be at the forefront, showcasing groundbreaking innovations that are shaping the future of AppSec. This year, we are particularly excited to showcase the recent acquisition of Longbow Security, a strategic move that strengthens our commitment to providing comprehensive code-to-cloud security. According to App Developer Magazine, “The integration of Longbow into Veracode enables security teams to discover cloud and application assets quickly and easily assess their threat exposure using automated issue investigation and root cause analysis. Longbow provides a centralized… |

Threat Cloud | ★ | ||

| 2024-04-28 05:28:32 | Sécuriser le cloud, IIOT dans l'industrie 4.0 émerge cruciale pour protéger les opérations industrielles dans les environnements OT / ICS Securing cloud, IIoT in Industry 4.0 emerges crucial for protecting industrial operations across OT/ICS environments (lien direct) |

Les organisations sont de plus en plus obligées de protéger leur cloud et IIOT dans l'industrie 4.0 à travers OT / ICS (technologie opérationnelle / contrôle industriel ...

Organizations are increasingly forced to protect their cloud and IIoT in Industry 4.0 across OT/ICS (operational technology/industrial control... |

Industrial Cloud | ★★ | ||

| 2024-04-26 21:12:34 | Connords exécutif de votre client Know-your-customer executive order facing stiff opposition from cloud industry (lien direct) |

Les organisations sont de plus en plus obligées de protéger leur cloud et IIOT dans l'industrie 4.0 à travers OT / ICS (technologie opérationnelle / contrôle industriel ...

Organizations are increasingly forced to protect their cloud and IIoT in Industry 4.0 across OT/ICS (operational technology/industrial control... |

Cloud | ★★ | ||

| 2024-04-26 19:34:32 | CORNE CISO: sboms maléfiques;Pioneer Zero-Trust Slams Cloud Security;MITER \\'s ivanti CISO Corner: Evil SBOMs; Zero-Trust Pioneer Slams Cloud Security; MITRE\\'s Ivanti Issue (lien direct) |

Notre collection des perspectives de rapport et de l'industrie les plus pertinentes pour ceux qui guident les stratégies de cybersécurité et se sont concentrées sur SECOPS.Également inclus: mandats de licence de sécurité;un passage aux exigences de correction de quatre jours;Leçons sur OWASP pour LLMS.

Our collection of the most relevant reporting and industry perspectives for those guiding cybersecurity strategies and focused on SecOps. Also included: security license mandates; a move to four-day remediation requirements; lessons on OWASP for LLMs. |

Cloud | ★★★ | ||

| 2024-04-26 19:12:08 | Todckat APT Group Honne les tactiques d'expiltration des données, exploite les outils légitimes ToddyCat APT Group Hones Data Exfiltration Tactics, Exploits Legitimate Tools (lien direct) |

#### Targeted Geolocations - Oceania - Southeast Asia - South Asia - East Asia - Central Asia #### Targeted Industries - Government Agencies & Services - Defense ## Snapshot Kaspersky reports the APT group ToddyCat has been observed targeting governmental organizations, particularly defense-related ones in the Asia-Pacific region, with the goal of stealing sensitive information on an industrial scale. ## Description They employ various tools and techniques, including traffic tunneling and the creation of reverse SSH tunnels, to maintain constant access to compromised infrastructure. The attackers utilize disguised OpenSSH private key files, execute scripts to modify folder permissions, create SSH tunnels to redirect network traffic, and employ the SoftEther VPN package to potentially facilitate unauthorized access and data exfiltration. Additionally, they use various files and techniques, such as concealing file purposes, copying files through shared resources, and tunneling to legitimate cloud providers, to gain access to victim hosts and evade detection. The threat actors initially gain access to systems by installing servers, modifying server settings, and utilizing tools like Ngrok and Krong to redirect C2 traffic and create tunnels for unauthorized access. They also employ the FRP client, a data collection tool named "cuthead", and a tool called "WAExp" to search for and collect browser local storage files containing data from the web version of WhatsApp. The attackers demonstrate a sophisticated and evolving approach to data collection and exfiltration, utilizing multiple tools and techniques to achieve their objectives. ## Recommendations Microsoft recommends the following mitigations to reduce the impact of Information stealer threats. - Check your Office 365 email filtering settings to ensure you block spoofed emails, spam, and emails with malware. Use [Microsoft Defender for Office 365](https://learn.microsoft.com/microsoft-365/security/office-365-security/defender-for-office-365?ocid=magicti_ta_learndoc) for enhanced phishing protection and coverage against new threats and polymorphic variants. Configure Microsoft Defender for Office 365 to [recheck links on click](https://learn.microsoft.com/microsoft-365/security/office-365-security/safe-links-about?ocid=magicti_ta_learndoc) and [delete sent mail](https://learn.microsoft.com/microsoft-365/security/office-365-security/zero-hour-auto-purge?ocid=magicti_ta_learndoc) in response to newly acquired threat intelligence. Turn on [safe attachments policies](https://learn.microsoft.com/microsoft-365/security/office-365-security/safe-attachments-policies-configure?ocid=magicti_ta_learndoc) to check attachments to inbound email. - Encourage users to use Microsoft Edge and other web browsers that support SmartScreen, which identifies and blocks malicious websites, including phishing sites, scam sites, and sites that host malware. - Turn on [cloud-delivered protection](https://learn.microsoft.com/microsoft-365/security/defender-endpoint/configure-block-at-first-sight-microsoft-defender-antivirus?ocid=magicti_ta_learndoc) in Microsoft Defender Antivirus, or the equivalent for your antivirus product, to cover rapidly evolving attacker tools and techniques. Cloud-based machine learning protections block a majority of new and unknown variants. - Enforce MFA on all accounts, remove users excluded from MFA, and strictly [require MFA](https://learn.microsoft.com/azure/active-directory/identity-protection/howto-identity-protection-configure-mfa-policy?ocid=magicti_ta_learndoc) from all devices, in all locations, at all times. - Enable passwordless authentication methods (for example, Windows Hello, FIDO keys, or Microsoft Authenticator) for accounts that support passwordless. For accounts that still require passwords, use authenticator apps like Microsoft Authenticator for MFA. [Refer to this article](https://learn.microsoft.com/azure/active-directory/authentic | Ransomware Spam Malware Tool Threat Industrial Cloud | ★★ | ||

| 2024-04-26 18:33:10 | Accélération de la réponse aux incidents en utilisant une AI générative Accelerating incident response using generative AI (lien direct) |

Lambert Rosique and Jan Keller, Security Workflow Automation, and Diana Kramer, Alexandra Bowen and Andrew Cho, Privacy and Security Incident Response IntroductionAs security professionals, we\'re constantly looking for ways to reduce risk and improve our workflow\'s efficiency. We\'ve made great strides in using AI to identify malicious content, block threats, and discover and fix vulnerabilities. We also published the Secure AI Framework (SAIF), a conceptual framework for secure AI systems to ensure we are deploying AI in a responsible manner. Today we are highlighting another way we use generative AI to help the defenders gain the advantage: Leveraging LLMs (Large Language Model) to speed-up our security and privacy incidents workflows. IntroductionAs security professionals, we\'re constantly looking for ways to reduce risk and improve our workflow\'s efficiency. We\'ve made great strides in using AI to identify malicious content, block threats, and discover and fix vulnerabilities. We also published the Secure AI Framework (SAIF), a conceptual framework for secure AI systems to ensure we are deploying AI in a responsible manner. Today we are highlighting another way we use generative AI to help the defenders gain the advantage: Leveraging LLMs (Large Language Model) to speed-up our security and privacy incidents workflows. |

Tool Threat Industrial Cloud | ★★★ | ||

| 2024-04-26 13:00:25 | 7 Essentials Chaque gestion de la posture de sécurité des données (DSPM) doit avoir 7 Essentials Every Data Security Posture Management (DSPM) Must Have (lien direct) |

> Un effet secondaire intéressant de la prolifération du développement de logiciels natifs du cloud est les lignes floues entre les rôles des équipes Infosec et DevOps pour protéger les données de l'application et des utilisateurs.Jusqu'à récemment, DevSecops consistait principalement à sécuriser et à protéger le code, les outils utilisés dans le SDLC et l'infrastructure des applications \\ 'contre les vulnérabilités, les fuites et les erreurs de configuration potentiels.Aujourd'hui, les données sensibles ne vit plus dans des bases de données sécurisées et centralisées.Au lieu de cela, il est dispersé dans des instances fluides et amorphes sur diverses plates-formes cloud et hybrides, ce qui rend le problème de la protection des données.Si vous regardez les chiffres, l'état de la sécurité des données aujourd'hui est carrément terrifiant.[& # 8230;]

>An interesting side-effect of the proliferation of cloud-native software development is the blurred lines between the roles of InfoSec and DevOps teams in protecting application and user data. Until recently, DevSecOps was mostly about securing and protecting the code, the tools used in the SDLC, and the applications\' infrastructure from potential vulnerabilities, leaks, and misconfigurations. Today, sensitive data no longer lives in secure and centralized databases. Instead, it\'s scattered in fluid and amorphic instances on various cloud and hybrid platforms, making data protection everyone\'s problem. If you look at the numbers, the state of data security today is downright terrifying. […] |

Tool Vulnerability Cloud | ★★★ | ||

| 2024-04-25 07:20:40 | Localsumm – L\'extension Chrome qui résume vos articles en local avec Phi-3 (lien direct) | Découvrez Localsumm, un nouvel outil open source pour générer des résumés de pages web directement dans votre navigateur. Utilisant le modèle Phi-3 de Microsoft, il offre des résumés de qualité sans nécessiter de connexion au cloud. Je vous explique comment l'installer et le configurer sur Chrome. | Cloud | ★★★ | ||

| 2024-04-24 21:21:38 | GCP-2024-023 (lien direct) | Publié: 2024-04-24 Description Description Gravité notes Les CVE suivants exposent le maillot de service Anthos aux vulnérabilités exploitables: CVE-2024-27919: HTTP / 2: épuisement de la mémoire due à l'inondation du cadre de continuation. CVE-2024-30255: HTTP / 2: épuisement du processeur en raison de l'inondation du cadre de continuation CVE-2024-32475: terminaison anormale lors de l'utilisation de \\ 'auto_sni \' avec \\ ': l'autorité \' en tête de plus de 255 caractères. CVE-2023-45288: Les cadres de continuation HTTP / 2 peuvent être utilisés pour les attaques DOS. Pour les instructions et plus de détails, consultez le Anthos Service Mesh Security Bulletin . High cve-2024-27919 CVE-2024-30255 CVE-2024-32475 CVE-2023-45288 Published: 2024-04-24Description Description Severity Notes The following CVEs expose Anthos Service Mesh to exploitable vulnerabilities: CVE-2024-27919: HTTP/2: memory exhaustion due to CONTINUATION frame flood. CVE-2024-30255: HTTP/2: CPU exhaustion due to CONTINUATION frame flood CVE-2024-32475: Abnormal termination when using \'auto_sni\' with \':authority\' header longer than 255 characters. CVE-2023-45288: HTTP/2 CONTINUATION frames can be utilized for DoS attacks. For instructions and more details, see the Anthos Service Mesh security bulletin. High CVE-2024-27919 CVE-2024-30255 CVE-2024-32475 CVE-2023-45288 | Vulnerability Cloud | |||

| 2024-04-24 13:26:05 | L'enquête Metomic Ciso révèle que 72% des CISO américains sont préoccupés Metomic CISO Survey Finds 72% of U.S. CISOs Are Concerned Generative AI Solutions Could Result In Security Breach (lien direct) |

Metomic a interrogé plus de 400 CISO pour mieux comprendre les plus grands défis que les dirigeants de la sécurité sont confrontés en 2024, ainsi que leurs principales priorités et initiatives Metomic, une solution de sécurité des données de nouvelle génération pour protéger les sensibilités sensiblesLes données de la nouvelle ère des applications Collaborative SaaS, Genai et Cloud, ont publié aujourd'hui son «enquête RESO 2024: les informations des leaders de la sécurité qui gardent les données commerciales critiques en sécurité».Metomic a interrogé plus de 400 directeurs de sécurité de l'information (...)

-

rapports spéciaux

Metomic surveyed more than 400 CISOs to better understand the biggest challenges security leaders are up against in 2024, along with their top priorities and initiatives Metomic, a next generation data security solution for protecting sensitive data in the new era of collaborative SaaS, GenAI and cloud applications, today released its “2024 CISO Survey: Insights from the Security Leaders Keeping Critical Business Data Safe.” Metomic surveyed more than 400 Chief Information Security Officers (...) - Special Reports |

Cloud | ★★★ | ||

| 2024-04-24 13:24:44 | Patch maintenant: Exploit de nuages de nuages Crushftp Zero-Day cible les orgs américains Patch Now: CrushFTP Zero-Day Cloud Exploit Targets US Orgs (lien direct) |

Un exploit pour la vulnérabilité permet aux attaquants non authentifiés d'échapper à un bac à sable de système de fichiers virtuel pour télécharger des fichiers système et potentiellement réaliser RCE.

An exploit for the vulnerability allows unauthenticated attackers to escape a virtual file system sandbox to download system files and potentially achieve RCE. |

Vulnerability Threat Cloud | ★★ | ||

| 2024-04-24 12:22:43 | Nokia transfère ses fonctions de RH mondiales vers Oracle Fusion Cloud HCM (lien direct) | Le géant mondial des télécommunications centralise et simplifie ses processus RH pour ses 80 000 collaborateurs Nokia annonce avoir déployé Oracle Fusion Cloud Human Capital Management (HCM) pour consolider 14 applications de ressources humaines différentes sur le cloud dans le cadre d'un programme de numérisation de toute l'entreprise. Avec Oracle Cloud HCM, Nokia sera en mesure de centraliser et de simplifier ses processus RH pour plus de 80 000 collaborateurs dans 115 pays. La nouvelle (...) - Business | Cloud | ★★★ | ||

| 2024-04-24 08:05:50 | Nuageux avec une chance de ransomware: des outils cloud tiers vous mettent en danger, dit omniindex Cloudy with a chance of ransomware: Third-party cloud tools are putting you at risk, says OmniIndex (lien direct) |

Il est temps de passer de notre dépendance à l'égard des outils tiers construits sur une infrastructure facilement exploitée Actuellement, une proportion écrasante d'entreprises placent leurs données sensibles entre les mains dans les mainsd'outils cloud tiers qui sont en proie à une multitude de vulnérabilités.Ceci est selon le PDG d'OmniIndex et l'expert en sécurité des données Simon Bain, qui soutient que les entreprises doivent adopter des technologies modernes ou des attaques à risque, car les attaquants de ransomware exploitent continuellement le cloud tiers (...)

-

opinion

It\'s time to move on from our reliance on third-party tools built on easily exploited infrastructure At present, an overwhelming proportion of businesses are placing their sensitive data in the hands of third-party cloud tools that are plagued by a multitude of vulnerabilities. This is according to OmniIndex CEO and data security expert Simon Bain, who argues that businesses must embrace modern technologies or risk attacks, as ransomware attackers continually exploit third-party cloud (...) - Opinion |

Ransomware Tool Vulnerability Threat Cloud | ★★★ | ||

| 2024-04-23 20:47:27 | 5 vérités dures sur l'état de la sécurité du cloud 2024 5 Hard Truths About the State of Cloud Security 2024 (lien direct) |

Dark Reading parle de la sécurité du cloud avec John Kindervag, le parrain de Zero Trust.

Dark Reading talks cloud security with John Kindervag, the godfather of zero trust. |

Cloud | ★★★ | ||

| 2024-04-23 19:38:00 | Résultats clés du rapport de sécurité du cloud 2024 Key Findings from the 2024 Cloud Security Report (lien direct) |

Découvrez comment les organisations utilisent le cloud, leurs défis de sécurité du cloud et d'autres informations du rapport de sécurité du cloud 2024

Learn how organizations are using the cloud, their cloud-security challenges, and other insights from the 2024 Cloud Security Report |

Studies Cloud | ★★★ | ||

| 2024-04-23 18:32:40 | Statistiques de laboratoire de menace de netskope pour mars 2024 Netskope Threat Labs Stats for March 2024 (lien direct) |

> Netskope Threat Labs publie un article de blog de résumé mensuel des principales menaces que nous suivons sur la plate-forme NetSkope.Cet article vise à fournir une intelligence stratégique et exploitable sur les menaces actives contre les utilisateurs d'entreprise du monde entier.Le résumé OneDrive et SharePoint étaient en haut de la liste des principales applications cloud utilisées pour les téléchargements de logiciels malveillants.Les attaquants continuent [& # 8230;]

>Netskope Threat Labs publishes a monthly summary blog post of the top threats we track on the Netskope platform. This post aims to provide strategic, actionable intelligence on active threats against enterprise users worldwide. Summary OneDrive and SharePoint were on the top of the list of top cloud apps used for malware downloads. Attackers continue […] |

Malware Threat Cloud | ★★★ | ||

| 2024-04-23 13:59:53 | Le rapport M mandiant \\ a révèle de nouvelles perspectives des cyber-enquêtes de première ligne Mandiant\\'s M-Trends Report Reveals New Insights from Frontline Cyber Investigations (lien direct) |

Mandiant, qui fait partie de Google Cloud, a publié aujourd'hui les résultats de son rapport M-Trends 2024.Maintenant dans sa 15e année, ce rapport annuel fournit une analyse des tendances experte basée sur des enquêtes et des corrections de cyber-attaques mandiantes menées en 2023. Le rapport 2024 révèle des preuves que les organisations du monde ont apporté des améliorations significatives dans leurs capacités défensives, identifiant [& # 8230;]

Le post Le rapport M mandiant \\ a révèle que de nouvelles perspectives des cyber-enquêtes de première ligne sont apparues pour la première fois sur gourou de la sécurité informatique .

Mandiant, part of Google Cloud, today released the findings of its M-Trends 2024 report. Now in its 15th year, this annual report provides expert trend analysis based on Mandiant frontline cyber attack investigations and remediations conducted in 2023. The 2024 report reveals evidence that organizations globally have made meaningful improvements in their defensive capabilities, identifying […] The post Mandiant\'s M-Trends Report Reveals New Insights from Frontline Cyber Investigations first appeared on IT Security Guru. |

Prediction Cloud | ★★★ | ||

| 2024-04-23 13:30:25 | La nouvelle version de NetWrix 1Secure accélère la détection des menaces de sécurité et sauvegarde les données sur les locaux et dans le cloud New version of Netwrix 1Secure accelerates security threat detection and safeguards data both on premises and in the cloud (lien direct) |

Cette solution SaaS audit informatique est désormais disponible dans les versions finales et MSP NetWrix, un fournisseur qui offre une cybersécurité efficace et accessible à toute organisation, a publié une nouvelle version de son facile à faire-Utiliser la solution de logiciels de vérification informatique en tant que logiciel en tant que service (SaaS), NetWrix 1Secure.Il permet une détection rapide d'activités suspectes autour des données dans l'environnement Microsoft 365, ID ENTRA (anciennement Azure AD), ainsi qu'avec Active Directory, et des serveurs de fichiers.

NetWrix (...)

-

revues de produits

This IT auditing SaaS solution is now available in end-customer and MSP versions Netwrix, a vendor that delivers effective and accessible cybersecurity to any organisation, released a new version of its easy-to-use and fast-to-deploy IT auditing software-as-a-service (SaaS) solution, Netwrix 1Secure. It enables prompt detection of suspicious activities around data across the Microsoft 365 environment, Entra ID (formerly Azure AD), as well as Active Directory, and file servers. Netwrix (...) - Product Reviews |

Threat Cloud | ★★★ | ||

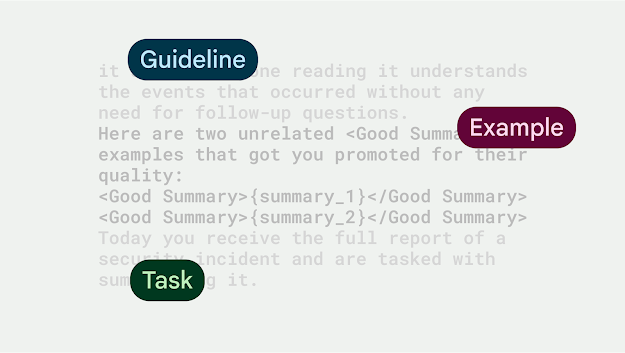

| 2024-04-23 13:15:47 | Découvrir des menaces potentielles à votre application Web en tirant parti des rapports de sécurité Uncovering potential threats to your web application by leveraging security reports (lien direct) |

Posted by Yoshi Yamaguchi, Santiago Díaz, Maud Nalpas, Eiji Kitamura, DevRel team

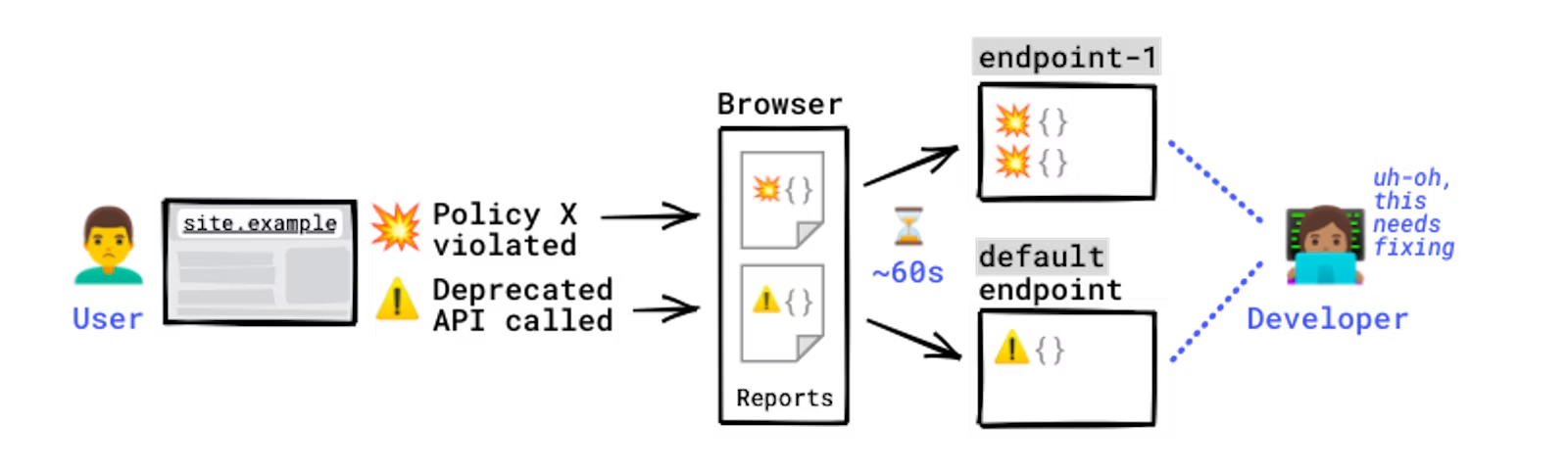

The Reporting API is an emerging web standard that provides a generic reporting mechanism for issues occurring on the browsers visiting your production website. The reports you receive detail issues such as security violations or soon-to-be-deprecated APIs, from users\' browsers from all over the world.

Collecting reports is often as simple as specifying an endpoint URL in the HTTP header; the browser will automatically start forwarding reports covering the issues you are interested in to those endpoints. However, processing and analyzing these reports is not that simple. For example, you may receive a massive number of reports on your endpoint, and it is possible that not all of them will be helpful in identifying the underlying problem. In such circumstances, distilling and fixing issues can be quite a challenge.

In this blog post, we\'ll share how the Google security team uses the Reporting API to detect potential issues and identify the actual problems causing them. We\'ll also introduce an open source solution, so you can easily replicate Google\'s approach to processing reports and acting on them.

How does the Reporting API work?

Some errors only occur in production, on users\' browsers to which you have no access. You won\'t see these errors locally or during development because there could be unexpected conditions real users, real networks, and real devices are in. With the Reporting API, you directly leverage the browser to monitor these errors: the browser catches these errors for you, generates an error report, and sends this report to an endpoint you\'ve specified.

How reports are generated and sent.

Errors you can monitor with the Reporting API include:

Security violations: Content-Security-Policy (CSP), Cross-Origin-Opener-Policy (COOP), Cross-Origin-Embedder-Policy (COEP)

Deprecated and soon-to-be-deprecated API calls

Browser interventions

Permissions policy

And more

For a full list of error types you can monitor, see use cases and report types.

The Reporting API is activated and configured using HTTP response headers: you need to declare the endpoint(s) you want the browser to send reports to, and which error types you want to monitor. The browser then sends reports to your endpoint in POST requests whose payload is a list of reports.

Example setup:#

How reports are generated and sent.

Errors you can monitor with the Reporting API include:

Security violations: Content-Security-Policy (CSP), Cross-Origin-Opener-Policy (COOP), Cross-Origin-Embedder-Policy (COEP)

Deprecated and soon-to-be-deprecated API calls

Browser interventions

Permissions policy

And more

For a full list of error types you can monitor, see use cases and report types.

The Reporting API is activated and configured using HTTP response headers: you need to declare the endpoint(s) you want the browser to send reports to, and which error types you want to monitor. The browser then sends reports to your endpoint in POST requests whose payload is a list of reports.

Example setup:# |

Malware Tool Vulnerability Mobile Cloud | ★★★ | ||

| 2024-04-23 12:43:53 | Le rapport M-Trends de Mandiant révèle de nouvelles informations issues des enquêtes de première ligne sur la cybercriminalité (lien direct) | La durée médiane d'exposition dans le monde tombe à son niveau le plus bas depuis plus de dix ans ; Les services financiers sont le secteur le plus ciblé par les attaquants Mandiant , filiale de Google Cloud, publie les conclusions de son rapport M-Trends 2024. Ce rapport annuel, désormais dans sa 15e année, fournit une analyse experte des tendances basée sur les enquêtes et remédiations de Mandiant sur les cyberattaques de première ligne menées en 2023. Le rapport 2024 montre que les entreprises (...) - Investigations | Cloud | ★★★ | ||

| 2024-04-23 12:12:05 | Avec la nouvelle version de sa solution d\'audit SaaS 1Secure, Netwrix accélère la détection des cybermenaces et protège les données sur site et dans le cloud (lien direct) | La solution Netwrix 1Secure permet aux clients de minimiser les risques de sécurité avant qu'ils ne provoquent des dommages grâce à une évaluation continue de la posture de sécurité. La détection rapide des cyberattaques accélère la capacité de réaction en empêchant les cybermenaces d'échapper au radar. La nouvelle version de Netwrix 1Secure s'enrichit des fonctionnalités suivantes : Amélioration de l'identification et de l'élimination des lacunes de sécurité grâce au module Risk Assessment 2.0. Cela (...) - Produits | Cloud | ★★ | ||

| 2024-04-22 17:03:13 | 5 meilleures pratiques pour sécuriser les ressources AWS 5 Best Practices to Secure AWS Resources (lien direct) |

Les organisations se tournent de plus en plus vers le cloud computing pour l'agilité, la résilience et l'évolutivité.Amazon Web Services (AWS) est à l'avant-garde de cette transformation numérique, offrant une plate-forme robuste, flexible et rentable qui aide les entreprises à stimuler la croissance et l'innovation.Cependant, à mesure que les organisations migrent vers le nuage, elles sont confrontées à un paysage de menaces complexe et croissant de [& # 8230;]

Organizations are increasingly turning to cloud computing for IT agility, resilience and scalability. Amazon Web Services (AWS) stands at the forefront of this digital transformation, offering a robust, flexible and cost-effective platform that helps businesses drive growth and innovation. However, as organizations migrate to the cloud, they face a complex and growing threat landscape of […] |

Threat Cloud | ★★★ | ||

| 2024-04-22 13:00:37 | Apprendre à connaître Netzer Shohet Getting to Know Netzer Shohet (lien direct) |

> Netzer Shohet est un chef de produit basé à Givatayim, en Israël.Il a rejoint Check Point en tant que développeur dans l'équipe d'infrastructure IPS en 2005 et travaille actuellement sur le développement du cloud pour notre plate-forme qui a permis le lancement de CloudGuard WAF, Quantum SD-WAN et Quantum IoT Protect, entre autres.Netzer est titulaire d'un diplôme de maîtrise en philosophie et d'un baccalauréat en informatique et biologie de l'Université de Tel Aviv et a rédigé son livre le plus vendu, «The Cyber-Safe Child», pour aider les parents à enseigner à leurs enfantssur la cyber-sécurité.Quel est votre rôle à Check Point, en particulier au sein de l'équipe de produit?Je travaille comme [& # 8230;]

>Netzer Shohet is a Product Manager based in Givatayim, Israel. He joined Check Point as a developer on the IPS infrastructure team in 2005 and currently works on cloud development for our platform that enabled the launch of CloudGuard WAF, Quantum SD-WAN, and Quantum IoT Protect, among others. Netzer holds a Master\'s degree in Philosophy and a Bachelor\'s degree in Computer Science and Biology from Tel Aviv University and authored his best-selling book, “The Cyber-Safe Child,” to help parents teach their children about cyber safety. What is your role at Check Point, specifically within the product team? I work as […] |

Cloud | ★★ | ||

| 2024-04-22 07:18:51 | Sécuriser les périmètres de nuages Securing cloud perimeters (lien direct) |

> Le changement global vers le cloud computing est indéniable.Selon Statista, le marché mondial de l'informatique du cloud public continue de croître et devrait atteindre environ 679 milliards de dollars américains en 2024. AWS, Azure et Google Cloud Services dominent le marché et offrent l'évolutivité et la rentabilité des entreprises.Néanmoins, tout devient plus compliqué lorsqu'il [& # 8230;]

la publication Suivante sécuriser les périmètres de cloud est un article de Blog Sekoia.io .

>The global shift towards cloud computing is undeniable. According to Statista, the worldwide public cloud computing market continues to grow and is expected to reach an estimated 679 billion U.S. dollars in 2024. AWS, Azure and Google Cloud services dominate the market and offer businesses scalability and cost-effectiveness. Nevertheless, everything becomes more complicated when it […] La publication suivante Securing cloud perimeters est un article de Sekoia.io Blog. |

Cloud | ★★ | ||

| 2024-04-22 02:35:32 | La NSA lance les 10 meilleurs stratégies d'atténuation de la sécurité du cloud NSA Debuts Top 10 Cloud Security Mitigation Strategies (lien direct) |

Alors que les entreprises passent aux configurations hybrides et multi-clouds, les vulnérabilités résultant de erreurs de configuration et de lacunes de sécurité augmentent, attirant l'attention des mauvais acteurs.En réponse, l'Agence américaine de sécurité nationale (NSA) a publié un ensemble de dix stratégies d'atténuation recommandées, publiées plus tôt cette année (avec le soutien de l'Agence américaine de sécurité de la cybersécurité et des infrastructures sur six des stratégies).Les recommandations couvrent la sécurité du cloud, la gestion de l'identité, la protection des données et la segmentation du réseau.Laissez \\ examiner de plus près: 1. Conservez le modèle de responsabilité partagée dans le cloud ...

As businesses transition to hybrid and multi-cloud setups, vulnerabilities arising from misconfigurations and security gaps are escalating, attracting attention from bad actors. In response, the US National Security Agency (NSA) issued a set of ten recommended mitigation strategies, published earlier this year (with support from the US Cybersecurity and Infrastructure Security Agency on six of the strategies). The recommendations cover cloud security, identity management, data protection, and network segmentation. Let \' s take a closer look: 1. Uphold the Cloud Shared Responsibility Model... |

Vulnerability Cloud | ★★★ | ||

| 2024-04-19 16:38:00 | Comment les attaquants peuvent posséder une entreprise sans toucher le point final How Attackers Can Own a Business Without Touching the Endpoint (lien direct) |

Les attaquants sont de plus en plus & nbsp; usage de & nbsp; «Networkless» & nbsp; Techniques d'attaque Tibting & NBSP; applications et identités cloud.Voici comment les attaquants peuvent (et sont) & nbsp; compromider les organisations & # 8211; & nbsp; sans jamais avoir besoin de toucher le point final ou les systèmes et services en réseau conventionnels. & Nbsp;

Avant d'entrer dans les détails des techniques d'attaque & nbsp; être & nbsp; utilisée, que ce soit pour discuter de pourquoi

Attackers are increasingly making use of “networkless” attack techniques targeting cloud apps and identities. Here\'s how attackers can (and are) compromising organizations – without ever needing to touch the endpoint or conventional networked systems and services. Before getting into the details of the attack techniques being used, let\'s discuss why |

Cloud | ★★★ | ||

| 2024-04-19 15:59:33 | Réponse AWS au rapport de mars 2024 CSRB AWS Response to March 2024 CSRB report (lien direct) |

Date de publication: & nbsp; 2024/04/19 09:00 AM PDT

AWS est au courant d'un récent rapport du comité d'examen de la cybersécurité (CSRB) concernant une question d'échange en ligne Microsoft 2023.Nous ne sommes pas affectés par les problèmes décrits dans ce rapport et aucune action client n'est requise.

À AWS, la sécurité est notre priorité absolue.Chaque client AWS profite du fait que nous avons l'expérience la plus opérationnelle de tout fournisseur de cloud.Nous avons conçu AWS de sa fondation même pour être le moyen le plus sûr pour nos clients de gérer leurs charges de travail et construit notre culture interne autour de la sécurité en tant qu'impérative commerciale.La sécurité du nuage AWS est unique et différenciée par notre technologie, notre culture et nos pratiques.

Pour en savoir plus, veuillez consulter notre " Comment la culture unique de la sécurité à AWS fait une différence " Article de blog.

& nbsp;

Publication Date: 2024/04/19 09:00 AM PDT AWS is aware of a recent Cyber Safety Review Board (CSRB) report regarding a 2023 Microsoft Online Exchange issue. We are not affected by the issues described in this report and no customer action is required. At AWS, security is our top priority. Every AWS customer benefits from the fact that we have the most operational experience of any cloud provider. We designed AWS from its very foundation to be the most secure way for our customers to run their workloads, and built our internal culture around security as a business imperative. The security of the AWS cloud is unique and differentiated by our technology, culture, and practices. To learn more, please refer to our "How the unique culture of security at AWS makes a difference" blog post. |

Cloud | |||

| 2024-04-18 19:56:43 | Porter Airlines consolide ses nuages, son identité et sa sécurité de point final avec CrowdStrike Porter Airlines Consolidates Its Cloud, Identity and Endpoint Security with CrowdStrike (lien direct) |

Alors que Porter Airlines a mis à l'échelle ses activités, il avait besoin d'une plate-forme de cybersécurité unifiée pour éliminer les défis de la jonglerie de plusieurs produits de sécurité cloud, identité et de point de vue.Porter a consolidé sa stratégie de cybersécurité avec l'architecture à un seul agent de console de la CrowdStrike Falcon & Reg;Plateforme XDR.Avec la plate-forme Falcon, la compagnie aérienne a réduit le coût et la complexité en conduisant [& # 8230;]

As Porter Airlines scaled its business, it needed a unified cybersecurity platform to eliminate the challenges of juggling multiple cloud, identity and endpoint security products. Porter consolidated its cybersecurity strategy with the single-agent, single-console architecture of the AI-native CrowdStrike Falcon® XDR platform. With the Falcon platform, the airline has reduced cost and complexity while driving […] |

Cloud | ★★★ | ||

| 2024-04-18 13:00:58 | Miercom NGFW Security Benchmark 2024: Pourquoi il est important pour la sécurité du réseau cloud Miercom NGFW Security Benchmark 2024: Why It Matters for Cloud Network Security (lien direct) |

> Alors que les entreprises passent de plus en plus vers le cloud, la sécurité du cloud est une priorité absolue.Les clients nous disent que plus leur confiance dans leur sécurité dans leur cloud est grande, plus ils migreront rapidement et plus ils se déplaceront vers le cloud.Une importance particulière est particulièrement importante, une couche fondamentale de défense avec une atténuation des risques les plus larges et un ratio de coûts / avantages les plus larges.Selon les cyberratings, «les pare-feu de réseau cloud sont considérés comme la première ligne de défense lorsqu'ils sont déployés dans des fournisseurs de cloud publics tels que les services Web d'Amazon, Google Cloud Platform et Microsoft Azure».Dans cet article, nous résumons une partie de la [& # 8230;] [& # 8230;]

>As businesses increasingly transition to the cloud, cloud security is a top priority. Customers tell us that the greater their confidence in their cloud security, the faster they will migrate, and the more workloads they will move to the cloud. Of particular importance is cloud network security, a foundational layer of defense with broadest risk mitigation and best cost/benefit ratio. According to CyberRatings, “Cloud network firewalls are considered to be the first line of defense when deployed in public cloud providers such as Amazon Web Services, Google Cloud Platform and Microsoft Azure.” In this article, we’ll summarize some of the […] |

Cloud | ★★ | ||

| 2024-04-18 12:30:46 | Cohesity annonce sa collaboration avec Intel (lien direct) | Cohesity intègre les capacités d'informatique confidentielle d'Intel au sein de Cohesity Data Cloud Cette collaboration renforce la sécurisation du stockage des données dans le cloud, et réduit les risques que les cybercriminels font peser sur les données des entreprises. - Business | Cloud | ★★ | ||

| 2024-04-18 08:35:54 | Cisco dévoile Hypershield (lien direct) | Avec Hypershield, Cisco réinvente la sécurité des data centers et du cloud à l'ère de l'IA Cisco Hypershield offre les capacités de sécurité et de connectivité hyperscale pour les entreprises Résumé de l'annonce : Cisco soutient et sécurise la révolution de l'IA dans les centres de données et dans les services clouds, afin de sécuriser toutes les applications et tous les terminaux, quelle que soit la manière dont ils sont distribués ou connectés. Dans un environnement toujours plus interconnecté, le délai entre la détection d'une vulnérabilité et son exploitation est de plus en plus court. Ainsi, la défense contre le paysage de menaces de plus en plus sophistiqué et complexe dans les centres de données dépasse l'échelle humaine. Cisco Hypershield permet aux clients de mettre en place la sécurité où ils en ont besoin – au niveau du réseau, dans leurs centres de données, dans leurs instances dans le cloud et dans les environnements industriels. Grâce à la sécurité alimentée par l'IA, les clients peuvent segmenter leurs réseaux de manière autonome, et bénéficient également d'une protection quasi en temps-réel contre les exploits évitant des patchs correctifs, et aussi de mises à jour logicielles autonomes, ne nécessitant aucune interruption de services. - Produits | Threat Cloud | ★★★ | ||

| 2024-04-18 02:00:00 | L'outil open source recherche des signaux dans les journaux cloud Noisy AWS Open Source Tool Looks for Signals in Noisy AWS Cloud Logs (lien direct) |

Permiso Security a annoncé le cartographe de console Cloud pendant Black Hat Asia pour aider les défenseurs à regarder à l'intérieur des journaux des événements de services Web Amazon pour les signes de cyberattaques.

Permiso Security announced Cloud Console Cartographer during Black Hat Asia to help defenders look inside Amazon Web Services events logs for signs of cyberattacks. |

Tool Cloud | ★★ | ||

| 2024-04-17 20:31:47 | Débout APT44: Russie \\ est le cyber-sabotage de la Russie Unearthing APT44: Russia\\'s Notorious Cyber Sabotage Unit Sandworm (lien direct) |

#### Géolocations ciblées

- Ukraine

## Instantané

Parrainé par le renseignement militaire russe, l'APT44 est un acteur de menace dynamique et mature opérationnel qui est activement engagé dans le spectre complet des opérations d'espionnage, d'attaque et d'influence.

** Microsoft suit cet apt en tant que blizzard de coquille.[En savoir plus à leur sujet ici.] (Https://sip.security.microsoft.com/intel-profiles/cf1e406a16835d56cf614430aea3962d7ed99f01ee3d9ee3048078288e5201bb) **

## Description

APT44 est un acteur de menace dynamique et mature opérationnel qui est activement engagé dans le spectre complet des opérations d'espionnage, d'attaque et d'influence.Le groupe a perfectionné chacune de ces capacités et a cherché à les intégrer dans un livre de jeu unifié au fil du temps.APT44 a poursuivi de manière agressive un effort à plusieurs volets pour aider les militaires russes à obtenir un avantage en temps de guerre et est responsable de presque toutes les opérations perturbatrices et destructrices contre l'Ukraine au cours de la dernière décennie.Le groupe présente une menace persistante et de forte gravité pour les gouvernements et les opérateurs d'infrastructures critiques dans le monde entier où les intérêts nationaux russes se croisent.L'APT44 est considéré par le Kremlin comme un instrument flexible de pouvoir capable de desservir les intérêts et les ambitions nationaux de la Russie, y compris les efforts visant à saper les processus démocratiques à l'échelle mondiale.Le soutien du groupe des objectifs politiques du Kremlin a abouti à certaines des cyberattaques les plus importantes et les plus consécutives de l'histoire.En raison de son histoire de l'utilisation agressive des capacités d'attaque du réseau dans des contextes politiques et militaires, l'APT44 présente un risque de prolifération significatif de nouveaux concepts et méthodes de cyberattaques.L'APT44 continuera certainement à présenter l'une des cyber-menaces de gravité la plus large et la plus élevée dans le monde.

## Recommandations

[Pour plus de CIO, visitez leur collection Virustotal ici.] (Https://www.virustotal.com/gui/collection/0bd93a520cae1fd917441e6e54ff263c88069ac5a7f8b9e55ef99cd961b6a1c7/iocs)

## Les références

https://cloud.google.com/blog/topics/thereat-intelligence/apt44-unearthing-sandworm

https://services.google.com/fh/files/misc/apt44-unithing-sandworm.pdf

https://sip.security.microsoft.com/intel-profiles/cf1e406a16835d56cf614430aea3962d7ed99f01ee3d9ee3048078288e5201bb

#### Targeted Geolocations - Ukraine ## Snapshot Sponsored by Russian military intelligence, APT44 is a dynamic and operationally mature threat actor that is actively engaged in the full spectrum of espionage, attack, and influence operations. **Microsoft tracks this APT as Seashell Blizzard. [Read more about them here.](https://sip.security.microsoft.com/intel-profiles/cf1e406a16835d56cf614430aea3962d7ed99f01ee3d9ee3048078288e5201bb)** ## Description APT44 is a dynamic and operationally mature threat actor that is actively engaged in the full spectrum of espionage, attack, and influence operations. The group has honed each of these capabilities and sought to integrate them into a unified playbook over time. APT44 has aggressively pursued a multi-pronged effort to help the Russian military gain a wartime advantage and is responsible for nearly all of the disruptive and destructive operations against Ukraine over the past decade. The group presents a persistent, high severity threat to governments and critical infrastructure operators globally where Russian national interests intersect. APT44 is seen by the Kremlin as a flexible instrument of power capable of servicing Russia\'s wide-ranging national interests and ambitions, including efforts to undermine democratic processes globally. The group\'s support of the Kremlin\'s political objectives has resulted in some of the largest and mo |

Threat Cloud | ★★ | ||

| 2024-04-17 18:00:31 | Réduire le désabonnement d'incitation avec une composition de modèle explosive Reducing Prompting Churn with Exploding Template Composition (lien direct) |

Engineering Insights is an ongoing blog series that gives a behind-the-scenes look into the technical challenges, lessons and advances that help our customers protect people and defend data every day. Each post is a firsthand account by one of our engineers about the process that led up to a Proofpoint innovation. In the nascent world of large language models (LLMs), prompt engineering has emerged as a critical discipline. However, as LLM applications expand, it is becoming a more complex challenge to manage and maintain a library of related prompts. At Proofpoint, we developed Exploding Prompts to manage the complexity through exploding template composition. We first created the prompts to generate soft labels for our data across a multitude of models and labeling concerns. But Exploding Prompts has also enabled use cases for LLMs that were previously locked away because managing the prompt lifecycle is so complex. Recently, we\'ve seen exciting progress in the field of automated prompt generation and black-box prompt optimization through DSPy. Black-box optimization requires hand-labeled data to generate prompts automatically-a luxury that\'s not always an option. You can use Exploding Prompts to generate labels for unlabeled data, as well as for any prompt-tuning application without a clear (or tractable) objective for optimization. In the future, Exploding Prompts could be used with DSPy to achieve a human-in-the-loop feedback cycle. We are also thrilled to announce that Exploding Prompts is now an open-source release. We encourage you to explore the code and consider how you might help make it even better. The challenge: managing complexity in prompt engineering Prompt engineering is not just about crafting queries that guide intelligent systems to generate the desired outputs; it\'s about doing it at scale. As developers push the boundaries of what is possible with LLMs, the need to manage a vast array of prompts efficiently becomes more pressing. Traditional methods often need manual adjustments and updates across numerous templates, which is a process that\'s both time-consuming and error-prone. To understand this problem, just consider the following scenario. You need to label a large quantity of data. You have multiple labels that can apply to each piece of data. And each label requires its own prompt template. You timebox your work and find a prompt template that achieves desirable results for your first label. Happily, most of the template is reusable. So, for the next label, you copy-paste the template and change the portion of the prompt that is specific to the label itself. You continue doing this until you figure out the section of the template that has persisted through each version of your labels can be improved. Now you now face the task of iterating through potentially dozens of templates to make a minor update to each of the files. Once you finish, your artificial intelligence (AI) provider releases a new model that outperforms your current model. But there\'s a catch. The new model requires another small update to each of your templates. To your chagrin, the task of managing the lifecycle of your templates soon takes up most of your time. The solution: exploding prompts from automated dependency graphs Prompt templating is a popular way to manage complexity. Exploding Prompts builds on prompt templating by introducing an “explode” operation. This allows a few single-purpose templates to explode into a multitude of prompts. This is accomplished by building dependency graphs automatically from the directory structure and the content of prompt template files. At its core, Exploding Prompts embodies the “write it once” philosophy. It ensures that every change made in a template correlates with a single update in one file. This enhances efficiency and consistency, as updates automatically propagate across all relevant generated prompts. This separation ensures that updates can be made with speed and efficiency so you can focus on innovation rather th | Malware Tool Threat Studies Cloud Technical | ★★★ | ||

| 2024-04-17 16:37:00 | Genai: un nouveau mal de tête pour les équipes de sécurité SaaS GenAI: A New Headache for SaaS Security Teams (lien direct) |

L'introduction du Chatgpt d'Open Ai \\ a été un moment déterminant pour l'industrie du logiciel, touchant une course Genai avec sa version de novembre 2022.Les fournisseurs SaaS se précipitent désormais pour mettre à niveau les outils avec des capacités de productivité améliorées qui sont motivées par une IA générative.

Parmi une large gamme d'utilisations, les outils Genai permettent aux développeurs de créer plus facilement des logiciels, d'aider les équipes de vente dans la rédaction de courrier électronique banal,

The introduction of Open AI\'s ChatGPT was a defining moment for the software industry, touching off a GenAI race with its November 2022 release. SaaS vendors are now rushing to upgrade tools with enhanced productivity capabilities that are driven by generative AI. Among a wide range of uses, GenAI tools make it easier for developers to build software, assist sales teams in mundane email writing, |

Tool Cloud | ChatGPT | ★★ | |

| 2024-04-17 13:15:17 | Pourquoi une approche native-première est la clé de la sécurité du cloud Why a Native-First Approach Is Key to Cloud Security (lien direct) |

Une approche native axée sur les natifs offre de meilleures protections et une utilisation plus efficace des ressources que les solutions les meilleures, bénéficiant aux fournisseurs de services cloud et aux clients des utilisateurs finaux.

A native-first approach delivers better protections and a more efficient use of resources than best-of-breed solutions, benefiting cloud service providers and end-user customers alike. |

Cloud | ★★★ | ||

| 2024-04-17 10:38:56 | Sauvegarde et restauration : Commvault muscle son offre cloud avec Appranix (lien direct) | Commvault s'offre Appranix, éditeur d'une plateforme cloud de protection et de restauration des applications. | Cloud | ★★ | ||

| 2024-04-17 10:00:00 | Introduction à l'analyse de la composition logicielle et comment sélectionner un outil SCA Introduction to Software Composition Analysis and How to Select an SCA Tool (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. Software code is constantly growing and becoming more complex, and there is a worrying trend: an increasing number of open-source components are vulnerable to attacks. A notable instance was the Apache Log4j library vulnerability, which posed serious security risks. And this is not an isolated incident. Using open-source software necessitates thorough Software Composition Analysis (SCA) to identify these security threats. Organizations must integrate SCA tools into their development workflows while also being mindful of their limitations. Why SCA Is Important Open-source components have become crucial to software development across various industries. They are fundamental to the construction of modern applications, with estimates suggesting that up to 96% of the total code bases contain open-source elements. Assembling applications from diverse open-source blocks presents a challenge, necessitating robust protection strategies to manage and mitigate risks effectively. Software Composition Analysis is the process of identifying and verifying the security of components within software, especially open-source ones. It enables development teams to efficiently track, analyze, and manage any open-source element integrated into their projects. SCA tools identify all related components, including libraries and their direct and indirect dependencies. They also detect software licenses, outdated dependencies, vulnerabilities, and potential exploits. Through scanning, SCA creates a comprehensive inventory of a project\'s software assets, offering a full view of the software composition for better security and compliance management. Although SCA tools have been available for quite some time, the recent open-source usage surge has cemented their importance in application security. Modern software development methodologies, such as DevSecOps, emphasize the need for SCA solutions for developers. The role of security officers is to guide and assist developers in maintaining security across the Software Development Life Cycle (SDLC), ensuring that SCA becomes an integral part of creating secure software. Objectives and Tasks of SCA Tools Software Composition Analysis broadly refers to security methodologies and tools designed to scan applications, typically during development, to identify vulnerabilities and software license issues. For effective management of open-source components and associated risks, SCA solutions help navigate several tasks: 1) Increasing Transparency A developer might incorporate various open-source packages into their code, which in turn may depend on additional open-source packages unknown to the developer. These indirect dependencies can extend several levels deep, complicating the understanding of exactly which open-source code the application uses. Reports indicate that 86% of vulnerabilities in node.js projects stem from transitive (indirect) dependencies, w | Tool Vulnerability Threat Patching Prediction Cloud Commercial | ★★ |

To see everything:

Our RSS (filtrered)