What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-09-21 11:23:49 | Sratch Ransomware - ce que vous devez savoir Snatch ransomware - what you need to know (lien direct) |

Ce qui s'est passé?Le FBI et la US Cybersecurity and Infrastructure Security Agency (CISA) ont publié une organisation conjointe d'avertissement consultative concernant une opération de ransomware en tant que service appelé "Snatch".Arracher?Comme dans le film d'il y a vingt ans?Je ne suis pas sûr d'avoir entendu parler de Snatch avant ... Peut-être que vous avez eu.Ils n'ont pas un profil aussi élevé que certaines des autres organisations de ransomwares plus notoires, mais si le FBI et la CISA pensent que cela vaut la peine d'être émis par le groupe, alors il est peut-être logique de s'asseoirEt écoutez.Et oui, à en juger par leur logo - ils apparaissent aux fans de Guy ...

What\'s happened? The FBI and US Cybersecurity and Infrastructure Security Agency (CISA) have issued a joint advisory warning organisations about a ransomware-as-a-service operation called "Snatch." Snatch? As in the movie from twenty odd years ago? I\'m not sure I\'ve heard of Snatch before... Maybe you haven\'t. They don\'t have as high a profile as some of the other more notorious ransomware organisations out there, but if the FBI and CISA think it\'s worth issuing a warning about the group then maybe it makes sense to sit up and listen. And yes, judging by their logo - they appear to fans of Guy... |

Ransomware | ★★ | ||

| 2023-09-21 09:38:26 | L'enquête révèle: 50% des répondants sont confrontés à des cyberattaques chaque année - les employeurs blâment les employés Survey Reveals: 50% Of Respondents Face Cyberattacks Yearly - Employers Blame Employees (lien direct) |

Environ 24% des employés n'ont jamais suivi de formation en cybersécurité, selon une nouvelle étude de Nordlocker.Cette enquête a également révélé que, en ce qui concerne la responsabilité des attaques de phishing, des attaques de ransomwares et des infections de logiciels malveillants, les répondants ont indiqué que les entreprises ont fréquemment transféré le blâme sur les employés et ont estimé qu'ils devraient être responsables de ces types de menaces.[& # 8230;]

Around 24% of employees have never had any cybersecurity training, according to a new study by NordLocker. This survey also revealed that when it comes to responsibility for phishing attacks, ransomware attacks, and malware infections, respondents indicated that companies frequently shifted the blame onto employees and felt they should bear accountability for these types of threats. […] |

Ransomware Malware Studies | ★★★★ | ||

| 2023-09-21 08:30:00 | Gouvernement américain en avertissement de ransomware d'arrachement US Government in Snatch Ransomware Warning (lien direct) |

Les experts pensent que les attaques ont récemment augmenté

Experts believe attacks have ramped up recently |

Ransomware | ★★ | ||

| 2023-09-21 05:00:51 | Le retour de la livraison directe des ransomwares? The Return of Direct Ransomware Delivery? (lien direct) |

Si vous avez lu notre guide de survie à Ransomware mis à jour, vous savez déjà que le ransomware moderne est rarement livré directement par e-mail.De nos jours, les gangs de ransomware préfèrent s'associer avec les courtiers d'accès initiaux (IAB).Les IAB fonctionnent en distribuant des logiciels malveillants dans des campagnes à haut volume, puis en vendant un accès à des systèmes compromis.Mais il y a encore des cas de bord où les acteurs de la menace essaient de couper l'intermédiaire et de livrer directement des ransomwares.

Un exemple récent de ceci est Knight ou Knight Lite Ransomware (une version rebaptisée du cyclops ransomware-as-a-Service).En août 2023, les chercheurs de Proofpoint ont vu plusieurs campagnes dans lesquelles Knight a été livré directement par e-mail.Ces campagnes étaient principalement à faible volume, avec moins de 500 messages, bien qu'une campagne en contenait plus de 1 000.Les campagnes ont principalement ciblé les utilisateurs anglophones, mais nous avons également noté des campagnes ciblant les utilisateurs en Italie et en Allemagne dans ces langues.

Un leurre sur le thème de la facture a envoyé une récente campagne Knight.

Les leurres e-mail de ces campagnes ont inclus des faux messages d'un site Web de voyage bien connu destiné aux organisations hôtelières, ainsi qu'à des leurres de facturation plus standard.Les e-mails contiennent une pièce jointe HTML qui charge une interface de navigateur dans le navigateur usurpant le site légitime.Cette interface invite ensuite la victime à cliquer et à télécharger un fichier exécutable ou xll zippé contenant le ransomware.Dans certaines campagnes ultérieures ciblant les utilisateurs italiens, la chaîne d'attaque a été modifiée pour inclure un fichier zip interstitiel contenant soit un LNK reliant à un partage WebDAV ou à un XLL, qui installent tous deux un téléchargeur.Cela installe à son tour la charge utile Knight.Le téléchargeur utilisé dans ces chaînes d'attaque ultérieurs n'a pas été vu auparavant dans nos données, et nos chercheurs enquêtent.Dans toutes les chaînes d'attaque, une fois installées, Knight Ransomware commence un mouvement latéral, en scrutant des adresses IP privées en tant que précurseur pour chiffrer les appareils en réseau.

Les fichiers sont chiffrés par une extension .Knight_L, et une note de rançon est laissée des sommes exigeantes allant de 5 000 $ à 15 000 $ en Bitcoin.L'acteur de menace fournit un lien vers un site contenant des instructions supplémentaires et une adresse e-mail pour les informer lorsqu'un paiement a été effectué.Actuellement, il n'y a rien pour indiquer que les données sont exfiltrées et chiffrées.

Capture d'écran de la page Web Knight Ransomware Tor.

Le paysage des menaces a considérablement changé depuis l'époque des campagnes de ransomwares à volume à volume élevé.En fait, les campagnes de Knight récentes sont la première fois depuis 2021 que les chercheurs à preuves ont vu la livraison de ransomwares par courriel dans les semaines consécutives en utilisant les mêmes caractéristiques de la campagne.Mais avec une perturbation récente dans le botnet de logiciel malveillant à grande échelle QBOT-A à grande échelle couramment utilisé par de nombreux attaquants IABS-Ransomware peuvent décider de revoir ces méthodes de livraison.

Pour plus d'informations sur le paysage des ransomwares en développement, consultez le Guide de survie des ransomwares et abonnez-vous à notre blog de menace.

If you\'ve read our updated Ransomware Survival Guide, you already know that modern ransomware is rarely delivered directly by email. These days, ransomware gangs prefer to partner with initial access brokers (IABs). IABs operate by distributing malware in high volume campaigns and then selling access to compromised systems. But there are still some edge cases where threat actors try to cut out the middleman and deliver ransomware directly. A recent example of this is Knight or Knight Li |

Ransomware Malware Threat | ★★ | ||

| 2023-09-20 19:40:00 | Sratch gang \\ 'a constamment évolué \\' pour cibler plusieurs industries, disent les fédéraux Snatch gang \\'consistently evolved\\' in targeting multiple industries, feds say (lien direct) |

Un groupe de ransomwares basé en Russie vise des organisations dans les industries de l'agriculture, de l'informatique et de la défense, selon un avis de mercredi des agences de cybersécurité américaines.Le FBI et la Cybersecurity and Infrastructure Security Agency (CISA) ont mis en lumière le gang de ransomware de Snatch, qui existe sous diverses formes depuis 2018 mais a provoqué les gros titres ces derniers mois sur les attaques contre [South

Un groupe de ransomwares basé en Russie vise des organisations dans les industries de l'agriculture, de l'informatique et de la défense, selon un avis de mercredi des agences de cybersécurité américaines.Le FBI et la Cybersecurity and Infrastructure Security Agency (CISA) ont mis en lumière le gang de ransomware de Snatch, qui existe sous diverses formes depuis 2018 mais a provoqué les gros titres ces derniers mois sur les attaques contre [South

A Russia-based ransomware group is targeting organizations in the agriculture, IT and defense industries, according to an Wednesday advisory from U.S. cybersecurity agencies. The FBI and Cybersecurity and Infrastructure Security Agency (CISA) spotlighted the Snatch ransomware gang, which has existed in various forms since 2018 but caused headlines in recent months over attacks on [South

A Russia-based ransomware group is targeting organizations in the agriculture, IT and defense industries, according to an Wednesday advisory from U.S. cybersecurity agencies. The FBI and Cybersecurity and Infrastructure Security Agency (CISA) spotlighted the Snatch ransomware gang, which has existed in various forms since 2018 but caused headlines in recent months over attacks on [South |

Ransomware | ★★ | ||

| 2023-09-20 15:10:55 | Les écoles sont l'industrie la plus ciblée par les gangs de ransomware Schools Are the Most Targeted Industry by Ransomware Gangs (lien direct) |

> Par waqas

Les écoles sont souvent en sous-effectif et ont des ressources limitées pour investir dans la cybersécurité.

Ceci est un article de HackRead.com Lire le post original: Les écoles sont l'industrie la plus ciblée par les gangs de ransomware

>By Waqas Schools are often understaffed and have limited resources to invest in cybersecurity. This is a post from HackRead.com Read the original post: Schools Are the Most Targeted Industry by Ransomware Gangs |

Ransomware | ★★ | ||

| 2023-09-20 13:51:25 | Dark Web Profile: NoEscape Ransomware (lien direct) | >Avaddon, a notorious Ransomware-as-a-Service (RaaS) that emerged in early 2019 was known for its double-extortion... | Ransomware | ★★★ | ||

| 2023-09-20 13:48:48 | Nombre record d\'attaques par ransomware : le 31 août, jour de dépassement de l\'année 2022 (lien direct) | Nombre record d'attaques par ransomware : le 31 août, jour de dépassement de l'année 2022 - Malwares | Ransomware Studies | ★★★★ | ||

| 2023-09-20 13:10:02 | 80% des prestataires d'éducation ont frappé des ransomwares l'année dernière, l'administration Biden répond 80% of education providers hit with ransomware last year, Biden administration responds (lien direct) |

80% des prestataires d'éducation ont frappé des ransomwares l'année dernière, l'administration Biden répond

-

Investigations

80% of education providers hit with ransomware last year, Biden administration responds - Investigations |

Ransomware Studies | ★★ | ||

| 2023-09-20 12:47:45 | ArcServe Survey: les défenses des ransomwares de l'industrie des soins de santé ont besoin d'une action plus préventive Arcserve Survey: Healthcare Industry\\'s Ransomware Defenses Need More Preventative Action (lien direct) |

ArcServe Survey:

Les défenses des ransomwares de l'industrie des soins de santé ont besoin de plus d'action préventive

● Les soins de santé étaient le secteur industriel le plus ciblé par les ransomwares l'année dernière

● 45% des répondants à la santé ont subi une attaque de ransomware au cours des 12 derniers mois

○ Deux sur trois ont payé la rançon

● 82% des services informatiques de santé n'ont pas de plan de reprise après sinistre mis à jour

-

rapports spéciaux

Arcserve Survey: Healthcare Industry\'s Ransomware Defenses Need More Preventative Action ● Healthcare was the most targeted industry sector by ransomware last year ● 45% of healthcare respondents suffered a ransomware attack in the past 12 months ○ two out of three paid the ransom ● 82% of healthcare IT departments do not have an updated disaster recovery plan - Special Reports |

Ransomware Studies | ★★★★ | ||

| 2023-09-20 12:00:00 | Obtenez le rapport AT & amp; T Cybersecurity Insights Rapport: Focus sur la fabrication Get the AT&T Cybersecurity Insights Report: Focus on Manufacturing (lien direct) |

We’re pleased to announce the availability of the 2023 AT&T Cybersecurity Insights Report: Focus on Manufacturing. The report examines the edge ecosystem, surveying manufacturing IT leaders from around the world, and provides benchmarks for assessing your edge computing plans. This is the 12th edition of our vendor-neutral and forward-looking report. Last year’s focus on manufacturing report documented how we secure the data, applications, and endpoints that rely on edge computing (get the 2022 report). Get the complimentary 2023 report. The robust quantitative field survey reached 1,418 security, IT, application development, and line of business professionals worldwide. The qualitative research tapped subject matter experts across the cybersecurity industry. Manufacturing-specific respondents equal 202. At the onset of our research, we established the following hypotheses. Momentum edge computing has in the market. Approaches to connecting and securing the edge ecosystem – including the role of trusted advisors to achieve edge goals. Perceived risk and perceived benefit of the common use cases in each industry surveyed. The results focus on common edge use cases in seven vertical industries – healthcare, retail, finance, manufacturing, energy and utilities, transportation, and U.S. SLED and delivers actionable advice for securing and connecting an edge ecosystem – including external trusted advisors. Finally, it examines cybersecurity and the broader edge ecosystem of networking, service providers, and top use cases. The role of IT is shifting, embracing stakeholders at the ideation phase of development Edge computing is a transformative technology that brings together various stakeholders and aligns their interests to drive integrated business outcomes. The emergence of edge computing has been fueled by a generation of visionaries who grew up in the era of smartphones and limitless possibilities. Look at the infographic below for a topline summary of key findings in the manufacturing industry. In this paradigm, the role of IT has shifted from being the task master to a collaborative partner in delivering innovative edge computing solutions. In addition, we found that manufacturing leaders are budgeting differently for edge use cases. These two things, along with an expanded approach to securing edge computing, were prioritized by our respondents in the 2023 AT&T Cybersecurity Insights Report: Edge Ecosystem. One of the most promising aspects of edge computing is its potential to effectively use near-real-time data for tighter control of variable operations such as inventory and supply chain management that deliver improved operational efficiency. Adding new endpoints is essential for collecting the data, but how they’re connected can make them vulnerable to cyberattacks. Successful cyberattacks can disrupt services, highlighting the need for robust cybersecurity measures. Edge computing brings the data closer to where decisions are made With edge computing, the intelligence required to make decisions, the networks used to capture and transmit data, and the use case management are distributed. Distributed means things work faster because nothing is backhauled to a central processing area such as a data center and delivers the near-real-time experience. With this level of complexity, it’s common to re-evaluate decisions regarding security, data storage, or networking. The report shares emerging trends as manufacturing continues exploring edge computing use cases. One ar | Ransomware Studies | ★★★★ | ||

| 2023-09-20 11:58:35 | Ransomware : c\'est combien ? Ce n\'est pas pour moi, c\'est pour un copain ! (lien direct) | Le business des ransomwares est connu via les "gros" du secteur du marketing de la malveillance, Lockbit, Play et autres Cl0p. Mais qu'en est-il des "petits" ? ZATAZ vous décortique ceux qui ont fait du chantage numérique un travail à plein temps.... | Ransomware | ★★ | ||

| 2023-09-19 19:34:12 | La Russie et la Chine dominent la majorité des attaques de bot contre les grandes entreprises Russia and China Dominate Majority of Bot Attacks on Large Companies (lien direct) |

La Russie et la Chine dominent la majorité des attaques de robots contre les grandes entreprises

La nouvelle recherche révèle que de telles attaques coûtent à l'entreprise moyenne l'équivalent de plus de 50 paiements de ransomwares chaque année tout en restant non détecté pendant quatre mois

-

mise à jour malveillant

Russia and China Dominate Majority of Bot Attacks on Large Companies New research reveals such attacks cost the average business the equivalent of over 50 ransomware payouts every year while remaining undetected for four months - Malware Update |

Ransomware | ★★★ | ||

| 2023-09-19 13:05:11 | Glimm, Glammer, Ransomware (lien direct) | Las Vegas et ses nombreux casinos sont connus pour de nombreuses facettes.Jouer, show et spa & szlig;, tout caché derrière un énorme effort de sécurité.& Uuml; caméras en surpoids, gardes du corps et bien plus encore.Presque aucun endroit n'est plus sûr que Las Vegas et son hôtelier et Auml; Ste.Mais comme si souvent, il y a l & uuml;Il y a quelques jours à peine, la chaîne hôtelière MGM a dû désactiver ses systèmes.La raison: soupçonnée d'une attaque de ransomware.

-

malware

/ /

ransomware ,

affiche

Las Vegas und seine zahlreichen Casinos sind für viele Facetten bekannt. Spiel, Show und Spaß, alles versteckt hinter einem riesigen Sicherheitsaufwand. Überwachungskameras, Bodyguards und vieles mehr. Kaum ein Ort ist sicherer als Las Vegas und seine Hotelpaläste. Doch wie so oft gibt es auch hier Lücken in den Sicherheitskonzepten. Erst vor wenigen Tagen musste die Hotelkette MGM ihre Systeme abschalten. Der Grund: Verdacht auf einen Ransomware-Angriff. - Malware / Ransomware, affiche |

Ransomware | ★★ | ||

| 2023-09-19 13:01:48 | Vérifier le point sur l'attaque des ransomwares sur MGM Resorts Check Point zum Ransomware-Angriff auf MGM Resorts (lien direct) |

RCR résume les événements, classe l'attaque avec des statistiques spécifiques au secteur et donne des conseils sur la façon dont les entreprises peuvent être utilisées devant les ransomwares.Le 12 septembre 2023, MGM Resorts, opérateur américain d'hôtels et de casinos de jeu, a rapporté une attaque de ransomware qui a établi plusieurs systèmes dans certains de ses emplacements les plus importants à Las Vegas; il a fonctionné.L'attaque a été verrouillée de leurs chambres par l'attaque et n'étaient ni sur place ni uuml; via les transactions MGM-Mobil-App à travers.Les hôtels de casino affectés ont finalement dû gérer les transactions manuellement.Il est prévu que cet incident aura un impact essentiel sur la capacité de l'entreprise.

-

malware

/ /

ransomware ,

cybersecurite_home_droite

CPR fasst die Geschehnisse zusammen, ordnet die Attacke mit sektorspezifischen Statistiken ein und gibt Tipps, wie Unternehmen sich vor Ransomware schützen können. Am 12. September 2023 wurde MGM Resorts, ein US-amerikanischer Betreiber von Hotels und Spielcasinos, Berichten zufolge von einem Ransomware-Angriff heimgesucht, der mehrere Systeme an einigen seiner wichtigsten Standorte in Las Vegas außer Betrieb setzte. Durch den Angriff wurden die Gäste aus ihren Zimmern ausgesperrt und konnten weder vor Ort noch über die MGM-Mobil-App Transaktionen durchführen. Die betroffenen Casino-Hotels mussten die Transaktionen letztlich manuell abwickeln. Es wird erwartet, dass dieser Vorfall wesentliche Auswirkungen auf die Geschäftstätigkeit des Unternehmens haben wird. - Malware / Ransomware, cybersecurite_home_droite |

Ransomware | ★★ | ||

| 2023-09-19 13:00:00 | CyberheistNews Vol 13 # 38 Pas de dés pour MGM Vegas alors qu'il lutte contre les temps d'arrêt d'attaque des ransomwares CyberheistNews Vol 13 #38 No Dice for MGM Vegas As It Battles Ransomware Attack Downtime (lien direct) |

|

Ransomware | ★★ | ||

| 2023-09-19 05:00:12 | Pourquoi les données sur les soins de santé sont difficiles à protéger et quoi faire à ce sujet Why Healthcare Data Is Difficult to Protect-and What to Do About It (lien direct) |

Hospitals, clinics, health insurance providers and biotech firms have long been targets for cyber criminals. They handle data like protected health information (PHI), intellectual property (IP), clinical trial data and payment card data, giving attackers many options to cash in. And as healthcare institutions embrace the cloud, remote work and telehealth, the risks of attacks on this data only increase. Besides outside attackers, insider risk is another concern in an industry where employees face high and sustained levels of stress. And then there\'s the increasing risk of ransomware. In the 2022 Internet Crime Report from the FBI\'s Internet Crime Complaint Center, healthcare was called out as the critical infrastructure industry hardest hit by ransomware attacks. In this blog, we\'ll take a look at some of the information protection challenges faced by the healthcare industry today. And we\'ll look at some solutions. Healthcare data breach costs Not only are data breaches in healthcare on the rise, but the costs for these breaches are high for this industry, too. IBM\'s Cost of a Data Breach Report 2023 says that the average cost of a healthcare data breach in the past year was $11 million. These costs can include: Ransoms paid Systems remediation Noncompliance fines Litigation Brand degradation There\'s a high cost in terms of disruptions to patient care as well. System downtime or compromised data integrity due to cyber attacks can put patients at risk. For example, when Prospect Medical Holdings faced a recent cyber attack, its hospitals had to shut down their IT networks to prevent the attack\'s spread. They also needed to revert to paper charts. The Rhysida ransomware gang claimed responsibility for that attack, where a wealth of data, including 500,000 Social Security numbers, patient files, and legal documents, was stolen. Information protection challenges in healthcare Healthcare firms face many challenges in protecting sensitive data. They include: Insider threats and electronic health record (EHR) snooping What are some insider threats that can lead to data breaches in healthcare? Here\'s a short list of examples: Employees might sneak a peek at the medical records of a famous patient and share the details with the media. Careless workers could click on phishing emails and open the door to data theft. Malicious insiders can sell patient data on the dark web. Departing employees can take valuable research data with them to help along own careers. A growing attack surface due to cloud adoption Most healthcare businesses are increasing their use of cloud services. This move is helping them to improve patient care by making information more accessible. But broad sharing of files in cloud-based collaboration platforms increases the risk of a healthcare data breach. It is a significant risk, too. Proofpoint threat intelligence shows that in 2022, 62% of all businesses were compromised via cloud account takeover. Data at risk across multiple data loss channels When EHRs are housed on-premises, patient records can still be accessed, shared and stored on remote endpoint and cloud-based collaboration and email systems. And as healthcare data travels across larger geographies, protecting it becomes much more of a challenge. How Proofpoint can help Our information protection platform, Proofpoint Sigma, provides unmatched visibility and control over sensitive data across email, cloud, web and endpoints. This unified platform allows healthcare businesses to manage data risk, while saving time and reducing operational costs. We can help protect your data from accidental disclosure, malicious attacks and insider risk. As the healthcare industry continues to adopt remote work and telehealth, there is one particular Proofpoint solution that stands out for its ability to help safeguard data. That\'s Proofpoint Insider Threat Management (ITM). It monitors user and data activity on endpoints. And it allows security teams to detect, investigate and respond to potential data l | Ransomware Data Breach Threat Medical Cloud | ★★ | ||

| 2023-09-19 02:12:53 | Qui est derrière le site Web des ransomwares 8Base? Who\\'s Behind the 8Base Ransomware Website? (lien direct) |

Le site Web de honte de victime exploité par les cybercriminels derrière 8Base - actuellement l'un des groupes de ransomwares les plus actifs - a été que plus tôt dans la journée, il a fui pas mal d'informations que le groupe de crimes n'avait probablement pas l'intention d'être rendu public.Les données divulguées suggèrent qu'au moins une partie du code du site Web a été écrite par un programmeur de 36 ans résidant dans la capitale de la Moldavie.

The victim shaming website operated by the cybercriminals behind 8Base -- currently one of the more active ransomware groups -- was until earlier today leaking quite a bit of information that the crime group probably did not intend to be made public. The leaked data suggests that at least some of website\'s code was written by a 36-year-old programmer residing in the capital city of Moldova. |

Ransomware | ★★★ | ||

| 2023-09-18 21:30:00 | DHS: les attaquants de ransomware se sont dirigés vers la deuxième année la plus rentable DHS: Ransomware attackers headed for second most profitable year (lien direct) |

Les assaillants de ransomwares restent une menace majeure pour les États-Unis et sont en cours de réalisation de leur deuxième année la plus rentable, a déclaré le ministère de la Sécurité intérieure dans un rapport annuel.Les résultats faisaient partie du département \\ 's 2024 Évaluation des menaces de la patrie Rapport publié la semaine dernière, qui a décrit une gamme de questions liées à

Les assaillants de ransomwares restent une menace majeure pour les États-Unis et sont en cours de réalisation de leur deuxième année la plus rentable, a déclaré le ministère de la Sécurité intérieure dans un rapport annuel.Les résultats faisaient partie du département \\ 's 2024 Évaluation des menaces de la patrie Rapport publié la semaine dernière, qui a décrit une gamme de questions liées à

Ransomware attackers remain a major threat to the United States and are on pace to have their second most profitable year ever, the Department of Homeland Security said in an annual report. The findings were part of the department\'s 2024 Homeland Threat Assessment report released last week, which outlined a range of issues related to

Ransomware attackers remain a major threat to the United States and are on pace to have their second most profitable year ever, the Department of Homeland Security said in an annual report. The findings were part of the department\'s 2024 Homeland Threat Assessment report released last week, which outlined a range of issues related to |

Ransomware Threat | ★★ | ||

| 2023-09-18 20:38:00 | Lockbit utilise des RMM pour diffuser ses ransomwares LockBit Is Using RMMs to Spread Its Ransomware (lien direct) |

Le groupe Lockbit utilise un logiciel de gestion informatique natif pour vivre hors du terrain, plantant puis se propage avant de déployer son ransomware.

The LockBit group is using native IT management software to live off the land, planting and then spreading itself before deploying its ransomware. |

Ransomware | ★★ | ||

| 2023-09-18 12:09:00 | Le groupe \\ 'dispersé Spider \\' lance des attaques de ransomwares tout en élargissant les cibles dans l'hospitalité, la vente au détail \\'Scattered Spider\\' group launches ransomware attacks while expanding targets in hospitality, retail (lien direct) |

Les pirates connectés à un groupe connu des chercheurs par des noms comme "Spattered Spider", "0ktapus" et UNC3944 sont allés au-delà du ciblage des entreprises de télécommunications et des entreprises technologiques en attaques contre l'hospitalité, le commerce de détail, les médias et les services financiers.Le groupe a fait des vagues la semaine dernière pour son rôle présumé dans une attaque de ransomware contre des stations MGM qui

Les pirates connectés à un groupe connu des chercheurs par des noms comme "Spattered Spider", "0ktapus" et UNC3944 sont allés au-delà du ciblage des entreprises de télécommunications et des entreprises technologiques en attaques contre l'hospitalité, le commerce de détail, les médias et les services financiers.Le groupe a fait des vagues la semaine dernière pour son rôle présumé dans une attaque de ransomware contre des stations MGM qui

Hackers connected to a group known to researchers by names like "Scattered Spider," "0ktapus," and UNC3944 have moved beyond targeting telecommunication firms and tech companies into attacks on hospitality, retail, media and financial services. The group made waves last week for its alleged role in a ransomware attack on MGM Resorts that caused chaos at

Hackers connected to a group known to researchers by names like "Scattered Spider," "0ktapus," and UNC3944 have moved beyond targeting telecommunication firms and tech companies into attacks on hospitality, retail, media and financial services. The group made waves last week for its alleged role in a ransomware attack on MGM Resorts that caused chaos at |

Ransomware | ★★ | ||

| 2023-09-18 08:46:00 | UNC3944 Menace motivé financièrement les déplacements des acteurs se concentrent sur les attaques de ransomwares Financially Motivated UNC3944 Threat Actor Shifts Focus to Ransomware Attacks (lien direct) |

L'acteur de menace motivé financièrement connu sous le nom de UNC3944 fait pivoter le déploiement des ransomwares dans le cadre d'une expansion de ses stratégies de monétisation, a révélé Mandiant.

"UNC3944 a démontré un objectif plus important sur le vol de grandes quantités de données sensibles à des fins d'extorsion et ils semblent comprendre les pratiques commerciales occidentales, peut-être en raison de la composition géographique du groupe,

The financially motivated threat actor known as UNC3944 is pivoting to ransomware deployment as part of an expansion to its monetization strategies, Mandiant has revealed. "UNC3944 has demonstrated a stronger focus on stealing large amounts of sensitive data for extortion purposes and they appear to understand Western business practices, possibly due to the geographical composition of the group, |

Ransomware Threat | ★★★ | ||

| 2023-09-18 07:47:08 | L\'industrie du casino à Las Vegas sous attaque : Caesars Entertainment a payé les pirates (lien direct) | Las Vegas a été secouée par une attaque de ransomware contre Caesars Entertainment et MGM Resorts. Les détails révélés via un rapport publié par la Securities and Exchange Commission (SEC) des États-Unis. Caesars a payé !... | Ransomware | ★★ | ||

| 2023-09-18 05:00:09 | Comment mieux sécuriser et protéger votre environnement Microsoft 365 How to Better Secure and Protect Your Microsoft 365 Environment (lien direct) |

Microsoft 365 has become the de facto standard for email and collaboration for most global businesses. At the same time, email continues to be the most common attack vector for threat actors. And spam, phishing, malware, ransomware and business email compromise (BEC) attacks keep increasing in both their sophistication and impact. Verizon\'s 2023 Data Breach Investigations Report highlights the upward trend BEC attacks, noting that they have doubled over the past year and comprise 60% of social engineering incidents. While Microsoft 365 includes basic email hygiene capabilities with Exchange Online Protection (EOP), you need more capabilities to protect your business against these attacks. Microsoft offers Defender for Office 365 (MDO) as part of its security tool set to bolster security. And it\'s a good place to start, but it simply can\'t stop today\'s most sophisticated email threats. That\'s why analysts suggest you augment native Microsoft 365 security to protect against advanced threats, like BEC and payload-less attacks such as TOAD (telephone-oriented attack delivery). “Supplement the native capabilities of your existing cloud email solutions with third-party security solutions to provide phishing protection for collaboration tools and to address both mobile- and BEC-type phishing scenarios.” Source: 2023 Gartner Market Guide for Email Security The rise of cloud-based email security solutions Email threats are nothing new. For years now, secure email gateways (SEG) have been the go-to solution to stop them. They filter spam, phishing emails and malware before they can get to users\' inboxes. But with more businesses adopting cloud-based email platforms-particularly Microsoft 365-alternative email security solutions have appeared on the market. Gartner calls them integrated cloud email security (ICES); Forrester refers to them as cloud-native API-enabled email security (CAPES). These solutions leave the basic email hygiene and handling of email traffic to Microsoft. Then, they examine the emails that are allowed through. Essentially, they identify threats that have slipped past Microsoft\'s defenses. The main advantage of ICES and CAPES is their ease of deployment and evaluation. They simply require a set of permissions to the Microsoft 365 installation, and they can start detecting threats right away. It\'s easy to remove these solutions, too, making it simple and straightforward to evaluate them. Two deployment models: the good and the bad When you\'re augmenting Microsoft 365 email security, you have several options for deployment. There\'s the post-delivery, API-based approach, which is used by ICES and CAPEs. And there\'s the pre-delivery, MX-based approach used by SEGs. Post-delivery deployment (API-based model) In this scenario, Microsoft provides an API to allow third-party vendors to receive a notification when a new email is delivered to a user\'s mailbox. Then, they process the message with their platform. If a threat is found, it can be deleted or moved to a different folder, like quarantine or junk. However, this approach presents a risk. Because a message is initially delivered to the mailbox, a user still has a chance to click on it until the threat is retracted. Emails must be processed fast or hidden altogether while the solution scans the message for threats. Analyzing attachments for malware or running them through a sandbox is time-consuming, especially for large or complex attachments. There are also limits on how many alerts from Microsoft 365 that cloud-based email security solutions can receive. Pre-delivery deployment (MX-based model) This approach is useful for businesses that want to detect and prevent email threats before they reach their users\' inboxes. As the name suggests, email is processed before it is delivered to a user\'s inbox. To enable this model, an organization\'s DNS email exchange (MX) record must be configured to a mail server. The MX record indicates how email messages should be routed in | Ransomware Data Breach Malware Tool Threat Prediction Cloud | ★★★ | ||

| 2023-09-15 18:32:38 | Okta Flaw impliquée dans la violation de MGM Resorts, réclament les attaquants Okta Flaw Involved in MGM Resorts Breach, Attackers Claim (lien direct) |

Les opérateurs de ransomwares Alphv / BlackCat ont utilisé leur site de fuite pour "remettre les pendules à l'heure" sur la cyberattaque MGM Resorts.Pendant ce temps, davantage d'attaques abusant d'Okta pourraient être probables.

ALPHV/BlackCat ransomware operators have used their leak site to "set the record straight" about the MGM Resorts cyberattack. Meanwhile, more attacks abusing Okta could be likely. |

Ransomware | ★★ | ||

| 2023-09-15 18:25:00 | Plusieurs ministères du gouvernement colombien ont entravé par une attaque de ransomware Several Colombian government ministries hampered by ransomware attack (lien direct) |

De multiples ministères du gouvernement en Colombie réagissent à une attaque de ransomware qui oblige les responsables à apporter des changements opérationnels importants.Cette semaine, le ministère de la Santé et de la Protection sociale, le pouvoir judiciaire du pays et la surveillance de l'industrie et du commerce ont annoncé qu'une cyberattaque sur le fournisseur de technologie IFX Networks Colombia avait provoqué une gamme

De multiples ministères du gouvernement en Colombie réagissent à une attaque de ransomware qui oblige les responsables à apporter des changements opérationnels importants.Cette semaine, le ministère de la Santé et de la Protection sociale, le pouvoir judiciaire du pays et la surveillance de l'industrie et du commerce ont annoncé qu'une cyberattaque sur le fournisseur de technologie IFX Networks Colombia avait provoqué une gamme

Multiple prominent government ministries in Colombia are responding to a ransomware attack that is forcing officials to make significant operational changes. This week, the Ministry of Health and Social Protection, the country\'s Judiciary Branch and the Superintendency of Industry and Commerce announced that a cyberattack on technology provider IFX Networks Colombia had caused a range

Multiple prominent government ministries in Colombia are responding to a ransomware attack that is forcing officials to make significant operational changes. This week, the Ministry of Health and Social Protection, the country\'s Judiciary Branch and the Superintendency of Industry and Commerce announced that a cyberattack on technology provider IFX Networks Colombia had caused a range |

Ransomware | ★★ | ||

| 2023-09-15 17:59:00 | Le fournisseur de logiciels de camionnage majeur confirme l'incident des ransomwares Major trucking software provider confirms ransomware incident (lien direct) |

Vendredi, l'un des plus grands fournisseurs de logiciels pour l'industrie du camionnage a reconnu une attaque de ransomware après que des rapports ont émergé des problèmes que les clients avaient avec ses produits.Un dirigeant de la société, Orbcomm, basé au New Jersey, a confirmé l'attaque aux nouvelles de futures

Vendredi, l'un des plus grands fournisseurs de logiciels pour l'industrie du camionnage a reconnu une attaque de ransomware après que des rapports ont émergé des problèmes que les clients avaient avec ses produits.Un dirigeant de la société, Orbcomm, basé au New Jersey, a confirmé l'attaque aux nouvelles de futures

One of the biggest providers of software for the trucking industry acknowledged a ransomware attack on Friday after reports emerged of issues that customers had with its products. An executive of the company, New Jersey-based ORBCOMM, confirmed the attack to Recorded Future News but would not say which ransomware group was behind the incident or

One of the biggest providers of software for the trucking industry acknowledged a ransomware attack on Friday after reports emerged of issues that customers had with its products. An executive of the company, New Jersey-based ORBCOMM, confirmed the attack to Recorded Future News but would not say which ransomware group was behind the incident or |

Ransomware | ★★ | ||

| 2023-09-15 17:54:14 | La semaine en ransomware - 15 septembre 2023 - Roulette russe The Week in Ransomware - September 15th 2023 - Russian Roulette (lien direct) |

Cette semaine, les grandes nouvelles sont les attaques d'extorsion contre les chaînes de casino Caesars et MGM Las Vegas, l'une ayant déjà payé la rançon et l'autre confrontée à des perturbations opérationnelles.[...]

This week\'s big news is the extortion attacks on the Caesars and MGM Las Vegas casino chains, with one having already paid the ransom and the other still facing operational disruptions. [...] |

Ransomware | ★★ | ||

| 2023-09-15 17:03:49 | Le groupe de menaces Storm-0324 étend les vecteurs d'attaque, ciblant les équipes Microsoft Storm-0324 Threat Group Expands Attack Vectors, Targeting Microsoft Teams (lien direct) |

Un groupe de cyber-menaces motivé par financièrement que Microsoft a suivi sous l'alias & # 8220; Storm-0324 & # 8221;élargit ses méthodologies de cyber-attaque.Historiquement, ce groupe a principalement infiltré les systèmes via des vecteurs d'infection par e-mail, transmettant plus tard l'accès aux réseaux compromis à d'autres acteurs malveillants.Ces transferts dégénèrent fréquemment des attaques de ransomwares.En juillet 2023, Storm-0324 a [& # 8230;]

A financially driven cyber threat group that Microsoft has been tracking under the alias “Storm-0324” is expanding its cyber-attack methodologies. Historically, this group primarily infiltrated systems via email-based infection vectors, later passing on access to the compromised networks to other malicious actors. These handoffs frequently escalate to ransomware attacks. As of July 2023, Storm-0324 has […] |

Ransomware Threat | ★★ | ||

| 2023-09-15 16:59:07 | Securonix Threat Labs Security Advisory: les acteurs de la menace ciblent les serveurs MSSQL dans DB # Jammer pour livrer le ransomware Freeworld Free Securonix Threat Labs Security Advisory: Threat Actors Target MSSQL Servers in DB#JAMMER to Deliver FreeWorld Ransomware (lien direct) |

Securonix Threat Labs Security Advisory: les acteurs de la menace ciblent les serveurs MSSQL dans DB # Jammer pour livrer le ransomware Freeworld Free

Securonix Threat Labs Security Advisory: Threat Actors Target MSSQL Servers in DB#JAMMER to Deliver FreeWorld Ransomware |

Ransomware Threat | ★★ | ||

| 2023-09-15 16:43:00 | L'interdépendance entre la collection automatisée des renseignements sur les menaces et les humains The Interdependence between Automated Threat Intelligence Collection and Humans (lien direct) |

Le volume des vulnérabilités de la cybersécurité augmente, avec près de 30% de vulnérabilités supplémentaires trouvées en 2022 contre 2018. Les coûts augmentent également, avec une violation de données en 2023 coûtant 4,45 millions de dollars en moyenne contre 3,62 millions de dollars en 2017.

Au deuxième trimestre 2023, un total de 1386 victimes ont été réclamées par des attaques de ransomwares contre seulement 831 au premier tri

The volume of cybersecurity vulnerabilities is rising, with close to 30% more vulnerabilities found in 2022 vs. 2018. Costs are also rising, with a data breach in 2023 costing $4.45M on average vs. $3.62M in 2017. In Q2 2023, a total of 1386 victims were claimed by ransomware attacks compared with just 831 in Q1 2023. The MOVEit attack has claimed over 600 victims so far and that number is still |

Ransomware Data Breach Vulnerability Threat | ★★★ | ||

| 2023-09-15 15:04:18 | (Déjà vu) Cyber Stakes: The MGM Ransomware Roulette (lien direct) | Ce que nous avons appris et les étapes pour protéger votre entreprise

Fait saillie

• MGM Resorts a été touché par une attaque de ransomware majeure qui a mis les systèmes hors ligne dans des endroits à travers Las Vegas

• Le groupe de ransomwares prolifiques Alphv a revendiqué la responsabilité dans un article publié sur son site Web sombre

• Les organisations doivent prendre des mesures pour rester protégés contre les ransomwares et autres attaques

-

mise à jour malveillant

What we have learned and the steps to protect your enterprise Highlights • MGM Resorts was hit by a major ransomware attack that took systems offline in locations across Las Vegas • Prolific ransomware group ALPHV claimed responsibility in a post published on its Dark Web site • Organizations must take action to remain protected against ransomware and other attacks - Malware Update |

Ransomware | ★★ | ||

| 2023-09-15 14:48:00 | NCSC: Pourquoi les attaques de cyber-extorsion ne nécessitent plus de ransomwares NCSC: Why Cyber Extortion Attacks No Longer Require Ransomware (lien direct) |

Les ransomwares deviennent moins un facteur car les acteurs de la menace extorquent les entreprises avec des options de paiement qui sont inférieures aux amendes réglementaires.

Ransomware becoming less of a factor as threat actors extort businesses with payment options that are less than regulatory fines. |

Ransomware Threat | ★★★ | ||

| 2023-09-15 14:19:00 | Les cybercriminels combinent des certificats de phishing et de véhicules électriques pour livrer les charges utiles des ransomwares Cybercriminals Combine Phishing and EV Certificates to Deliver Ransomware Payloads (lien direct) |

Les acteurs de la menace derrière les voleurs d'informations Redline et Vidar ont été observés pivotant des ransomwares grâce à des campagnes de phishing qui répartissent les charges utiles initiales signées avec des certificats de signature de code de validation (EV) prolongés.

"Cela suggère que les acteurs de la menace rationalisent les opérations en faisant leurs techniques polyvalentes", a déclaré les micro-chercheurs Trend dans une nouvelle analyse publiée

The threat actors behind RedLine and Vidar information stealers have been observed pivoting to ransomware through phishing campaigns that spread initial payloads signed with Extended Validation (EV) code signing certificates. "This suggests that the threat actors are streamlining operations by making their techniques multipurpose," Trend Micro researchers said in a new analysis published this |

Ransomware Threat Prediction | ★★ | ||

| 2023-09-15 13:52:23 | Cyber Stakes: La roulette du ransomware MGM Cyber Stakes: The MGM Ransomware Roulette (lien direct) |

> & # 160;Ce que nous avons appris et les étapes pour protéger votre entreprise met en évidence MGM Resorts a été touchée par une attaque de ransomware majeure qui a mis les systèmes hors ligne dans des emplacements à travers le groupe de ransomware prolifique de Las Vegas Alphv a revendiqué la responsabilité dans un article publié sur ses organisations de sites Web sombres doit prendre des mesures pourrester protégé contre les ransomwares et autres attaques & # 160;Ce qui s'est passé?Le 12 septembre 2023, MGM Resorts aurait été soumis à une attaque de ransomware qui a mis plusieurs systèmes hors ligne dans certains de ses principaux emplacements à Las Vegas.L'attaque a laissé les invités enfermés de leurs chambres et [& # 8230;]

> What we have learned and the steps to protect your enterprise Highlights MGM Resorts was hit by a major ransomware attack that took systems offline in locations across Las Vegas Prolific ransomware group ALPHV claimed responsibility in a post published on its Dark Web site Organizations must take action to remain protected against ransomware and other attacks What happened? On the 12th of September 2023, MGM Resorts was reportedly subjected to a ransomware attack that took multiple systems offline at some of its major locations in Las Vegas. The attack left guests locked out of their rooms and […] |

Ransomware | ★★ | ||

| 2023-09-15 09:45:28 | Ransomware de la police du Grand Manchester attaque une autre démo classique de défis de la chaîne d'approvisionnement Greater Manchester Police ransomware attack another classic demo of supply chain challenges (lien direct) |

Êtes-vous le maillon le plus faible? La police du Grand Manchester (GMP) du Royaume-Uni a admis que les escrocs ont obtenu leurs mitaines sur certaines de ses données après un fournisseur tiers responsable de IDLes badges ont été attaqués.…

Are you the weakest link? The UK\'s Greater Manchester Police (GMP) has admitted that crooks have got their mitts on some of its data after a third-party supplier responsible for ID badges was attacked.… |

Ransomware | ★★ | ||

| 2023-09-15 09:33:46 | L'attaque des ransomwares orbcomm provoque une panne de gestion de la flotte de camionnage ORBCOMM ransomware attack causes trucking fleet management outage (lien direct) |

Le fournisseur de solutions de camionnage et de gestion de flotte Orbcomm a confirmé qu'une attaque de ransomware provoque des pannes de services récentes qui empêchent les entreprises de camionnage de gérer leurs flottes.[...]

Trucking and fleet management solutions provider ORBCOMM has confirmed that a ransomware attack is causing recent service outages that prevent trucking companies from managing their fleets. [...] |

Ransomware | ★★ | ||

| 2023-09-15 08:30:00 | Césars Entertainment révèle une violation des ransomwares majeurs Caesars Entertainment Reveals Major Ransomware Breach (lien direct) |

Les attaquants ont compromis les données du programme de fidélité via le fournisseur

Attackers compromised loyalty program data via supplier |

Ransomware | ★★ | ||

| 2023-09-15 00:58:35 | US-Canada Water Org confirme \\ 'Cybersecurity Incident \\' après l'équipage de ransomware menace la fuite US-Canada water org confirms \\'cybersecurity incident\\' after ransomware crew threatens leak (lien direct) |

Noescape promet \\ 'vague colossale de problèmes \' si Ijc ne verse pas la Commission conjointe internationale, un organisme qui gère les droits de l'eau le long de la frontière américaine-canadienne, aconfirmé que sa sécurité informatique a été ciblée, après qu'un gang de ransomware a affirmé qu'il avait volé 80 Go de données à l'organisation.…

NoEscape promises \'colossal wave of problems\' if IJC doesn\'t pay up The International Joint Commission, a body that manages water rights along the US-Canada border, has confirmed its IT security was targeted, after a ransomware gang claimed it stole 80GB of data from the organization.… |

Ransomware | ★★★ | ||

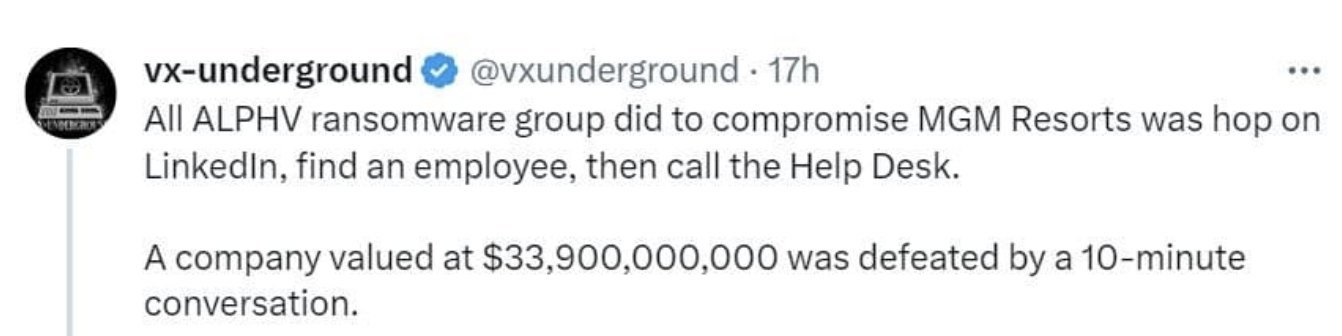

| 2023-09-14 20:03:51 | Pas de dés pour MGM Las Vegas alors qu'il lutte contre les retombées de Ransomware Attack après une arnaque de 10 minutes No Dice for MGM Las Vegas as It Battles Fallout from Ransomware Attack After a 10-minute Vishing Scam (lien direct) |

quatre jours plus tard, 52 millions de dollars en revenus et en comptage, une cyberattaque contre MGM Resorts International, un empire de jeu de Las Vegas de 14 milliards de dollars avec des spreads d'hôtel célèbre à Hollywood comme le Bellagio, le Cosmopolitan, E Xcalibur, Louxor et le MGM Grand lui-même, a fait tomber la maison par un parfaitExemple de Vishing … a 10 minutes Appel téléphonique.

quatre jours plus tard, 52 millions de dollars en revenus et en comptage, une cyberattaque contre MGM Resorts International, un empire de jeu de Las Vegas de 14 milliards de dollars avec des spreads d'hôtel célèbre à Hollywood comme le Bellagio, le Cosmopolitan, E Xcalibur, Louxor et le MGM Grand lui-même, a fait tomber la maison par un parfaitExemple de Vishing … a 10 minutes Appel téléphonique.

Four days later, $52 million in lost revenues and counting, a cyber attack on MGM Resorts International, a $14 billion Las Vegas gaming empire with Hollywood-famous hotel spreads like the Bellagio, Cosmopolitan, Excalibur, Luxor, and the MGM Grand itself, had the house brought down by a perfect example of vishing…a 10-minute phone call.

Four days later, $52 million in lost revenues and counting, a cyber attack on MGM Resorts International, a $14 billion Las Vegas gaming empire with Hollywood-famous hotel spreads like the Bellagio, Cosmopolitan, Excalibur, Luxor, and the MGM Grand itself, had the house brought down by a perfect example of vishing…a 10-minute phone call. |

Ransomware | ★★ | ||

| 2023-09-14 19:56:43 | MGM subit une attaque de ransomware qui a commencé avec un simple appel d'assistance MGM Suffers Ransomware Attack that Started with a Simple Helpdesk Call (lien direct) |

|

Ransomware | ★★ | ||

| 2023-09-14 19:45:00 | Les hôpitaux à but non lucratif de New York à l'État de New York sont toujours confrontés à des problèmes après une attaque de ransomware de verrouillage Upstate New York nonprofit hospitals still facing issues after LockBit ransomware attack (lien direct) |

Deux grands hôpitaux desservant des milliers dans le nord de l'État de New York ont du mal à se remettre de cyberattaques annoncées la semaine dernière.Les deux installations, l'hôpital de la région de Carthage et le centre médical de Claxton-Hepburn, servent une zone avec plus de 200 000 personnes dans les comtés de Jefferson, Lewis et Saint-Laurent.Pour Deux semaines , les hôpitaux ont été traités avec un

Deux grands hôpitaux desservant des milliers dans le nord de l'État de New York ont du mal à se remettre de cyberattaques annoncées la semaine dernière.Les deux installations, l'hôpital de la région de Carthage et le centre médical de Claxton-Hepburn, servent une zone avec plus de 200 000 personnes dans les comtés de Jefferson, Lewis et Saint-Laurent.Pour Deux semaines , les hôpitaux ont été traités avec un

Two major hospitals serving thousands in upstate New York are struggling to recover from cyberattacks that were announced last week. The two facilities, Carthage Area Hospital and Claxton-Hepburn Medical Center, serve an area with more than 200,000 people in Jefferson, Lewis and St. Lawrence Counties. For two weeks, the hospitals have been dealing with a

Two major hospitals serving thousands in upstate New York are struggling to recover from cyberattacks that were announced last week. The two facilities, Carthage Area Hospital and Claxton-Hepburn Medical Center, serve an area with more than 200,000 people in Jefferson, Lewis and St. Lawrence Counties. For two weeks, the hospitals have been dealing with a |

Ransomware Medical | ★★★ | ||

| 2023-09-14 19:01:25 | Cuba Ransomware Gang continue d'évoluer avec une porte dérobée dangereuse Cuba Ransomware Gang Continues to Evolve With Dangerous Backdoor (lien direct) |

Le gang ranso-endite des ransomwares continue de mettre à jour ses tactiques tout en réussi à voler des informations très sensibles à ses victimes.

The Russian-speaking ransomware gang continues to update its tactics while managing to steal highly sensitive information from its victims. |

Ransomware | ★★ | ||

| 2023-09-14 18:52:04 | Les serveurs ESXi de Mgm Casino \\ auraient crypté dans une attaque de ransomware MGM casino\\'s ESXi servers allegedly encrypted in ransomware attack (lien direct) |

Un affilié du Blackcat Ransomware Group, également connu sous le nom d'APLHV, est à l'origine de l'attaque qui a perturbé les opérations de MGM Resorts \\ ', forçant l'entreprise à fermer les systèmes informatiques.[...]

An affiliate of the BlackCat ransomware group, also known as APLHV, is behind the attack that disrupted MGM Resorts\' operations, forcing the company to shut down IT systems. [...] |

Ransomware | ★★ | ||

| 2023-09-14 17:51:07 | Des voyous du voleur derrière Redline et Vidar Pivot to Ransomware Stealer Thugs Behind RedLine & Vidar Pivot to Ransomware (lien direct) |

Dans un changement de stratégie notable, les acteurs de la menace abusent des certificats de signature de code pour répandre un double coup dur d'infostalers et des charges utiles de ransomwares.

In a notable shift in strategy, the threat actors are abusing code-signing certificates to spread a double whammy of infostealers and ransomware payloads. |

Ransomware Threat | ★★★ | ||

| 2023-09-14 16:09:02 | Auckland Transport Authority frappé par une attaque de ransomware présumée Auckland transport authority hit by suspected ransomware attack (lien direct) |

L'Auckland Transport (AT) Transportation Authority en Nouvelle-Zélande est confrontée à une panne généralisée provoquée par un cyber-incident, ce qui concerne un large éventail de services à la clientèle.[...]

The Auckland Transport (AT) transportation authority in New Zealand is dealing with a widespread outage caused by a cyber incident, impacting a wide range of customer services. [...] |

Ransomware | ★★ | ||

| 2023-09-14 15:14:00 | Officiers de police de Manchester \\ 'Données volées à la suite d'une attaque de ransomware contre le fournisseur Manchester police officers\\' data stolen following ransomware attack on supplier (lien direct) |

Une attaque de ransomwares contre un fournisseur tiers a compromis les détails personnels de milliers d'officiers avec la police du Grand Manchester (GMP) dans le nord-ouest de l'Angleterre.Bien que ni les informations financières ni les adresses domestiques aient été exposées dans l'incident conformément à la BCP, le risque que les informations personnelles soient obtenues par des groupes de crimes organisés - y compris ceux

Une attaque de ransomwares contre un fournisseur tiers a compromis les détails personnels de milliers d'officiers avec la police du Grand Manchester (GMP) dans le nord-ouest de l'Angleterre.Bien que ni les informations financières ni les adresses domestiques aient été exposées dans l'incident conformément à la BCP, le risque que les informations personnelles soient obtenues par des groupes de crimes organisés - y compris ceux

A ransomware attack on a third-party supplier has compromised the personal details of thousands of officers with Greater Manchester Police (GMP) in North West England. Although neither financial information nor home addresses were exposed in the incident according to GMP, the risk of officers\' personal details being obtained by organized crime groups - including those

A ransomware attack on a third-party supplier has compromised the personal details of thousands of officers with Greater Manchester Police (GMP) in North West England. Although neither financial information nor home addresses were exposed in the incident according to GMP, the risk of officers\' personal details being obtained by organized crime groups - including those |

Ransomware | ★★ | ||

| 2023-09-14 12:23:39 | \\ 'araignée dispersée \\' derrière la cyberattaque MGM, cible les casinos \\'Scattered Spider\\' Behind MGM Cyberattack, Targets Casinos (lien direct) |

Le Ransomware Group est une collection de jeunes adultes, et a également récemment violé Caesars Entertainment et a réalisé un score de rançon dans la gamme des dizaines de millions.

The ransomware group is a collection of young adults, and also recently breached Caesars Entertainment and made a ransom score in the tens of millions range. |

Ransomware | ★★★ | ||

| 2023-09-14 11:16:17 | Lockbit Affiliate déploie de nouveaux ransomwares de 3AM dans l'attaque récente LockBit Affiliate Deploys New 3AM Ransomware in Recent Attack (lien direct) |

> Un affilié de Lockbit a déployé la nouvelle famille de ransomwares de 3AM sur un réseau d'une victime, après que l'exécution de Lockbit \\ a été bloquée.

>A LockBit affiliate has deployed the new 3AM ransomware family on a victim\'s network, after LockBit\'s execution was blocked. |

Ransomware | ★★★ | ||

| 2023-09-14 11:13:12 | Officiers de police de Manchester \\ 'Données exposées dans l'attaque des ransomwares Manchester Police officers\\' data exposed in ransomware attack (lien direct) |

La police du Grand Manchester du Royaume-Uni (GMP) a déclaré plus tôt dans la journée que certaines de ses employés \\ '' d'informations personnelles avaient été touchées par une attaque de ransomware qui a frappé un fournisseur tiers.[...]

United Kingdom\'s Greater Manchester Police (GMP) said earlier today that some of its employees\' personal information was impacted by a ransomware attack that hit a third-party supplier. [...] |

Ransomware | ★★ |