What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-07-31 18:05:29 | Abyss Locker Ransomware cherche à noyer les serveurs ESXi de VMware \\ Abyss Locker Ransomware Looks to Drown VMware\\'s ESXi Servers (lien direct) |

Le gang de ransomware de 4 mois cible désormais activement les environnements virtuels de VMware \\ avec une deuxième variante de ses logiciels malveillants personnalisés.

The 4-month-old ransomware gang is now actively targeting VMware\'s virtual environments with a second variant of its custom malware. |

Ransomware | ★★ | ||

| 2023-07-31 16:57:27 | La SEC exige la limite de divulgation de quatre jours pour les violations de la cybersécurité SEC demands four-day disclosure limit for cybersecurity breaches (lien direct) |

Quand une attaque de ransomware est-elle une question à signaler?Et depuis combien de temps devez-vous décider?

When is a ransomware attack a reportable matter? And how long have you got to decide? |

Ransomware | ★★ | ||

| 2023-07-31 13:00:00 | Dragos Industrial Ransomware Attack Analysis: Q2 2023 (lien direct) | > Le deuxième trimestre de 2023 s'est avéré être une période exceptionnellement active pour les groupes de ransomwares, constituant des menaces importantes pour l'industrie ...

Le post Analyse des attaques de ransomware industrielles de Dragos: Q2 2023 dragos .

>The second quarter of 2023 proved to be an exceptionally active period for ransomware groups, posing significant threats to industrial... The post Dragos Industrial Ransomware Attack Analysis: Q2 2023 first appeared on Dragos. |

Ransomware Industrial | ★★★ | ||

| 2023-07-31 11:55:00 | Aucune preuve, les victimes de ransomwares atteints de cyber-assurance payent plus souvent, indique le rapport britannique No evidence ransomware victims with cyber insurance pay up more often, UK report says (lien direct) |

Il n'y a pas de «preuve convaincante» que les victimes d'attaques de ransomwares qui ont une cyber-assurance sont plus susceptibles de faire un paiement d'extorsion que celles sans, selon de nouvelles recherches examinant le rôle de l'industrie de l'assurance dans la conduite de l'écosystème criminel.L'étude indépendante, publié lundi et parrainé par leCentre national de cybersécurité du Royaume-Uni.

Il n'y a pas de «preuve convaincante» que les victimes d'attaques de ransomwares qui ont une cyber-assurance sont plus susceptibles de faire un paiement d'extorsion que celles sans, selon de nouvelles recherches examinant le rôle de l'industrie de l'assurance dans la conduite de l'écosystème criminel.L'étude indépendante, publié lundi et parrainé par leCentre national de cybersécurité du Royaume-Uni.

There is no “compelling evidence” that victims of ransomware attacks who have cyber insurance are more likely to make an extortion payment than those without, according to new research examining the role of the insurance industry in driving the criminal ecosystem. The independent study, published Monday and sponsored by the U.K.\'s National Cyber Security Centre

There is no “compelling evidence” that victims of ransomware attacks who have cyber insurance are more likely to make an extortion payment than those without, according to new research examining the role of the insurance industry in driving the criminal ecosystem. The independent study, published Monday and sponsored by the U.K.\'s National Cyber Security Centre |

Ransomware | ★★★★ | ||

| 2023-07-31 09:30:00 | Think Tank: les assureurs ne nourrissent pas le marché des ransomwares Think Tank: Insurers Not Fuelling Ransomware Market (lien direct) |

Rusi Report fait des recommandations pour l'industrie

RUSI report makes recommendations for the industry |

Ransomware | ★★ | ||

| 2023-07-28 16:01:16 | La semaine en ransomware - 28 juillet 2023 - Nouvelles tactiques d'extorsion The Week in Ransomware - July 28th 2023 - New extortion tactics (lien direct) |

Avec la baisse des paiements de rançon, les gangs de ransomware évoluent leurs tactiques d'extorsion pour utiliser de nouvelles méthodes pour faire pression sur les victimes.[...]

With ransom payments declining, ransomware gangs are evolving their extortion tactics to utilize new methods to pressure victims. [...] |

Ransomware | ★★ | ||

| 2023-07-28 15:37:17 | Movet Dergest: le fournisseur de services gouvernementaux américains Maximus Hit MOVEit latest: US Government services provider Maximus hit (lien direct) |

L'attaque Moveit est constamment évolue et cette semaine, une nouvelle mise à jour s'est produite.Maximus Inc., un fournisseur de services gouvernementaux américains est la dernière victime de l'exploitation de CloP Ransomware Gang \\ d'une vulnérabilité critique au sein du logiciel de transfert de fichiers Moveit de Progress Software Corp. \\.On estime que jusqu'à 11 millions de personnes ont eu [& # 8230;]

The MOVEit attack is constantly evolving and this week a new update has occurred. Maximus Inc., a US government services provider is the latest victim of the Clop ransomware gang\'s exploitation of a critical vulnerability within Progress Software Corp.\'s MOVEit file transfer software. It is estimated that as many as 11 million people have had […] |

Ransomware Vulnerability | ★★ | ||

| 2023-07-28 12:44:53 | Rapport de ransomware du T2 2023: le nombre de victimes atteint de nouveaux sommets Q2 2023 Ransomware Report: Victim Count Hits New Heights (lien direct) |

Rapport de ransomware Q2 2023: le nombre de victimes frappe les nouveaux sommets

-

mise à jour malveillant

Q2 2023 Ransomware Report: Victim Count Hits New Heights - Malware Update |

Ransomware Studies | ★★ | ||

| 2023-07-28 09:45:38 | Hawai \\ 'I Community College paie un gang de ransomware pour empêcher la fuite de données Hawai\\'i Community College pays ransomware gang to prevent data leak (lien direct) |

Le Hawaiʻi Community College a admis qu'il avait payé une rançon aux acteurs ransomwares pour empêcher la fuite de données volées d'environ 28 000 personnes.[...]

The Hawaiʻi Community College has admitted that it paid a ransom to ransomware actors to prevent the leaking of stolen data of approximately 28,000 people. [...] |

Ransomware | ★★ | ||

| 2023-07-27 21:48:18 | Les dossiers de soins de santé de plus de 8 mètres sont entre les mains de Clop via Moveit Mega-Bug Healthcare files of 8M-plus people fall into hands of Clop via MOVEit mega-bug (lien direct) |

Maximus Plus Deloitte et Chuck E. Cheese rejoignez plus de 500 orgs victimes Le géant comptable Deloitte, la chaîne de fêtes de pizza et d'anniversaire Chuck E. Cheese, l'entrepreneur du gouvernement Maximus et la chaîne Hallmark sont parmi les dernières victimesque le Clop Clop Russian Ransomware Crew prétend avoir compromis via la vulnérabilité Moveit.…

Maximus plus Deloitte and Chuck E. Cheese join 500+ victim orgs Accounting giant Deloitte, pizza and birthday party chain Chuck E. Cheese, government contractor Maximus, and the Hallmark Channel are among the latest victims that the Russian ransomware crew Clop claims to have compromised via the MOVEit vulnerability.… |

Ransomware | Deloitte | ★★★ | |

| 2023-07-27 21:15:00 | La TSA renouvelle les directives de cybersécurité pour les pipelines TSA renews cybersecurity guidelines for pipelines (lien direct) |

Jeudi, le Transportation Security Administration (TSA) a renouvelé les réglementations de cybersécurité pour les opérateurs de pipelines de liquide et de gaz naturel dangereux et d'installations de gaz naturel liquéfié.L'agence a d'abord publié

Jeudi, le Transportation Security Administration (TSA) a renouvelé les réglementations de cybersécurité pour les opérateurs de pipelines de liquide et de gaz naturel dangereux et d'installations de gaz naturel liquéfié.L'agence a d'abord publié |

Ransomware | ★★★ | ||

| 2023-07-27 18:42:00 | Nouvelle campagne de malvertising distribuant des outils informatiques trojanisés via les annonces de recherche Google et Bing New Malvertising Campaign Distributing Trojanized IT Tools via Google and Bing Search Ads (lien direct) |

Une nouvelle campagne de malvertising a été observée en tirant parti des publicités sur Google Search et Bing pour cibler les utilisateurs à la recherche d'outils comme des outils comme AnyDesk, Cisco AnyConnect VPN et WinSCP, et les inciter à télécharger des installateurs trojanisés dans le but de briser les réseaux d'entreprise et de réaliser probablement de futurs ransomwares dans les futurs ransomwaresattaques.

Surnommé d'azote, l'activité "opportuniste" est conçue pour déployer la deuxième étape

A new malvertising campaign has been observed leveraging ads on Google Search and Bing to target users seeking IT tools like AnyDesk, Cisco AnyConnect VPN, and WinSCP, and trick them into downloading trojanized installers with an aim to breach enterprise networks and likely carry out future ransomware attacks. Dubbed Nitrogen, the "opportunistic" activity is designed to deploy second-stage |

Ransomware Tool | ★★ | ||

| 2023-07-27 16:00:00 | Hawaiʻi Community College paie une rançon après que les attaquants volent des informations personnelles de 28 000 personnes Hawaiʻi Community College pays ransom after attackers steal personal info of 28,000 people (lien direct) |

Hawaiʻi Community College a annoncé cette semaine qu'il avait payé un gang de ransomware pour supprimer les informations de plus de 28 000 personnes qui avaient leurs informations accédé pendant uneattaque le mois dernier .Dans une mise à jour, le Community College Network a déclaré que l'attaque des ransomwares avait été «résolue» mais seulement après avoir payé les pirates en raison de préoccupations

Hawaiʻi Community College a annoncé cette semaine qu'il avait payé un gang de ransomware pour supprimer les informations de plus de 28 000 personnes qui avaient leurs informations accédé pendant uneattaque le mois dernier .Dans une mise à jour, le Community College Network a déclaré que l'attaque des ransomwares avait été «résolue» mais seulement après avoir payé les pirates en raison de préoccupations

Hawaiʻi Community College announced this week that it paid a ransomware gang to delete the information of more than 28,000 people who had their information accessed during an attack last month. In an update, the community college network said the ransomware attack has been “resolved” but only after they paid the hackers due to concerns

Hawaiʻi Community College announced this week that it paid a ransomware gang to delete the information of more than 28,000 people who had their information accessed during an attack last month. In an update, the community college network said the ransomware attack has been “resolved” but only after they paid the hackers due to concerns |

Ransomware | ★★ | ||

| 2023-07-27 13:26:24 | Profil Web sombre: 8Base Ransomware Dark Web Profile: 8Base Ransomware (lien direct) |

> Dans le monde du cyber-monde d'aujourd'hui, tandis que la scène ransomware reste dynamique et active, les nouveaux acteurs sont ...

>In today’s cyber world, while the ransomware scene remains dynamic and active, new actors are... |

Ransomware | ★★ | ||

| 2023-07-27 10:00:00 | Les cybercriminels se détournent du cryptage des ransomwares Cyber criminals pivot away from ransomware encryption (lien direct) |

Pas de details / No more details | Ransomware | ★★ | ||

| 2023-07-26 21:22:00 | \\ 'Azote \\' Ransomware Effort attire des pros via Google, Bing Ads \\'Nitrogen\\' Ransomware Effort Lures IT Pros via Google, Bing Ads (lien direct) |

Oubliez les temps et les nouveaux employés.Une nouvelle campagne malveillante compromet les organisations à travers un vecteur de récompense élevé à haut risque: les professionnels de l'informatique.

Forget temps and new employees. A new malicious campaign compromises organizations through a high risk, high reward vector: IT professionals. |

Ransomware | ★★ | ||

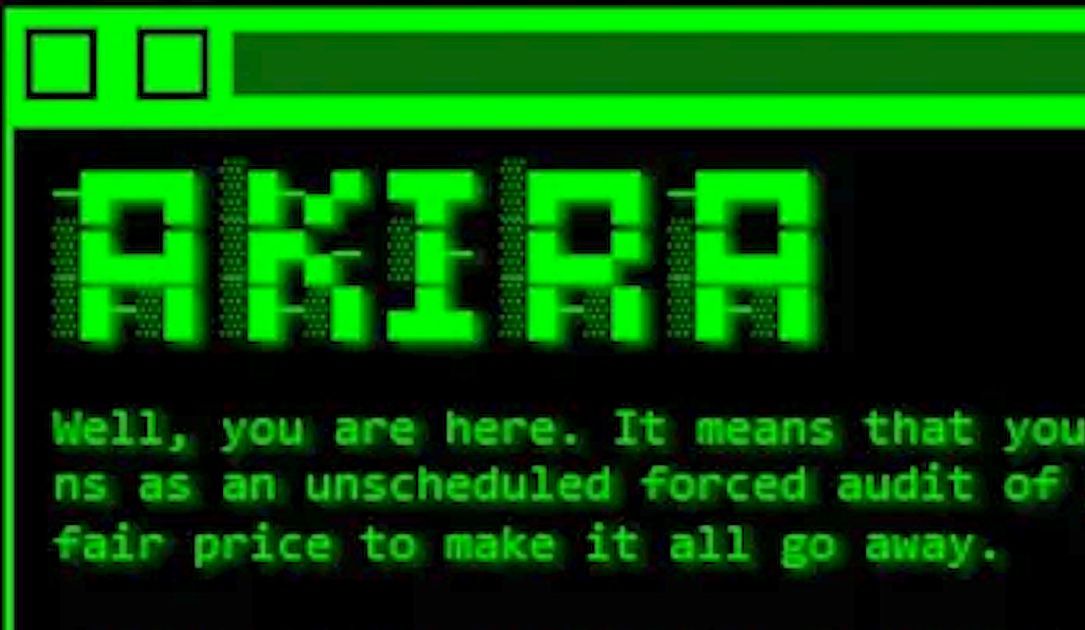

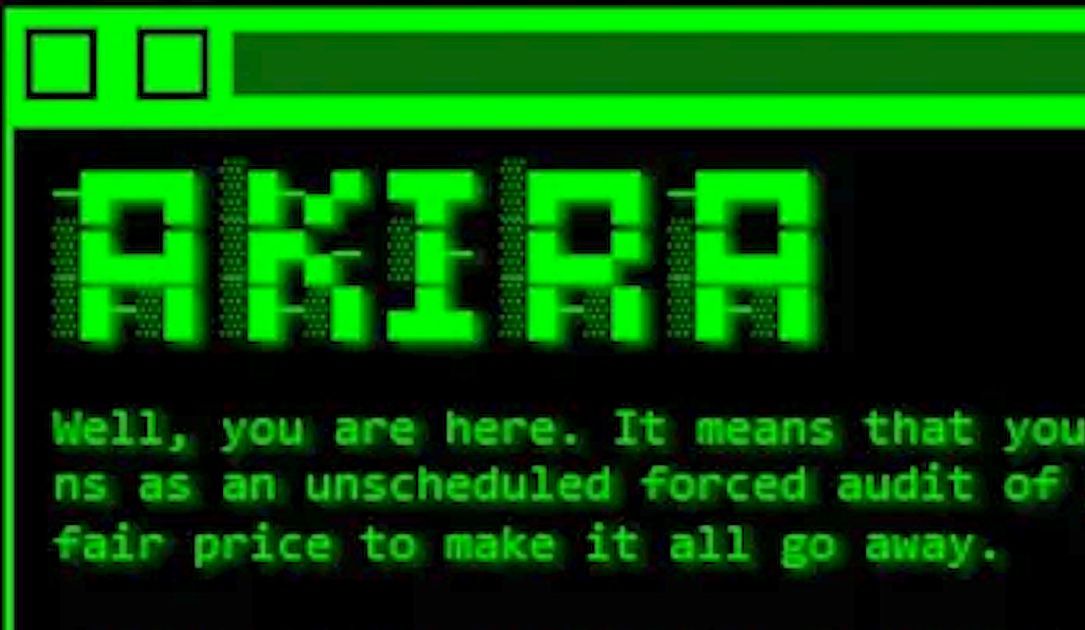

| 2023-07-26 17:28:00 | Akira Ransomware a compromis au moins 63 victimes depuis mars, indique le rapport Akira ransomware compromised at least 63 victims since March, report says (lien direct) |

Le ransomware Akira récemment découvert vise activement les petites et moyennes entreprises du monde entier, avec l'accent mis sur les États-Unis et le Canada, selon les chercheurs.Akira a été découverte en mars 2023 et a depuis compromis au moins 63 victimes, selon un Rapport publié mercredi par la société américaine de cybersécurité Arctic Wolf.Les chercheurs

Le ransomware Akira récemment découvert vise activement les petites et moyennes entreprises du monde entier, avec l'accent mis sur les États-Unis et le Canada, selon les chercheurs.Akira a été découverte en mars 2023 et a depuis compromis au moins 63 victimes, selon un Rapport publié mercredi par la société américaine de cybersécurité Arctic Wolf.Les chercheurs

The recently discovered Akira ransomware is actively targeting small and medium-sized businesses around the world, with the main focus on the U.S. and Canada, researchers say. Akira was discovered in March 2023 and has since compromised at least 63 victims, according to a report published Wednesday by the U.S. cybersecurity company Arctic Wolf. The researchers

The recently discovered Akira ransomware is actively targeting small and medium-sized businesses around the world, with the main focus on the U.S. and Canada, researchers say. Akira was discovered in March 2023 and has since compromised at least 63 victims, according to a report published Wednesday by the U.S. cybersecurity company Arctic Wolf. The researchers |

Ransomware | ★★ | ||

| 2023-07-26 13:08:22 | Des dizaines d'organisations ciblées par Akira Ransomware Dozens of Organizations Targeted by Akira Ransomware (lien direct) |

> Les opérateurs de ransomwares Akira prétendent avoir compromis 63 organisations depuis mars 2023, principalement des PME.

>The Akira ransomware operators claim to have compromised 63 organizations since March 2023, mostly SMBs. |

Ransomware | ★★ | ||

| 2023-07-26 11:04:24 | Nouveau malware d'azote poussé via Google Ads pour les attaques de ransomware New Nitrogen malware pushed via Google Ads for ransomware attacks (lien direct) |

Une nouvelle campagne de logiciels malveillants d'accès initial \\ 'azote \' utilise des annonces de recherche Google et Bing pour promouvoir les faux sites logiciels qui infectent les utilisateurs sans méfiance avec des charges utiles de grève de cobalt et de ransomware.[...]

A new \'Nitrogen\' initial access malware campaign uses Google and Bing search ads to promote fake software sites that infect unsuspecting users with Cobalt Strike and ransomware payloads. [...] |

Ransomware Malware | ★ | ||

| 2023-07-26 10:45:00 | Les attaques de ransomware montent en flèche au T2 2023 Ransomware Attacks Skyrocket in Q2 2023 (lien direct) |

Le rapport de Sonicwall \\ constate que le ransomware a rebondi au T2 2023 après une réduction majeure du premier trimestre

SonicWall\'s report finds that ransomware rebounded in Q2 2023 following a major reduction in Q1 |

Ransomware | ★★★ | ||

| 2023-07-26 10:00:00 | Le secteur de l'éducation a le nombre de victimes de ransomware le plus élevé Education Sector Has Highest Ransomware Victim Count (lien direct) |

Les extorqueurs savent que leurs cibles ont une faible tolérance pour les pannes

Extortionists know their targets have low tolerance for outages |

Ransomware | ★★ | ||

| 2023-07-26 02:34:46 | ALPHV Ransomware ajoute une API de fuite de données dans une nouvelle stratégie d'extorsion ALPHV ransomware adds data leak API in new extortion strategy (lien direct) |

Le gang de ransomware Alphv, également appelé BlackCat, essaie de mettre plus de pression sur leurs victimes pour payer une rançon en fournissant une API à leur site de fuite pour augmenter la visibilité de leurs attaques.[...]

The ALPHV ransomware gang, also referred to as BlackCat, is trying to put more pressure on their victims to pay a ransom by providing an API for their leak site to increase visibility for their attacks. [...] |

Ransomware | ★★★★ | ||

| 2023-07-25 16:04:40 | Cyberattaque à Angoulême : avec ou sans ransomware ? (lien direct) | La ville d'Angoulême et sa communauté d'agglomération font face à une attaque. Comment la situation se présente-t-elle ? | Ransomware | ★★ | ||

| 2023-07-25 10:00:00 | Ransomware Business Model - Qu'est-ce que c'est et comment le casser? Ransomware business model-What is it and how to break it? (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. The threat of ransomware attacks continues to strike organizations, government institutions, individuals, and businesses across the globe. These attacks have skyrocketed in frequency and sophistication, leaving a trail of disrupted operations, financial loss, and compromised data. Statistics reveal that there will be a new ransomware attack after every two seconds by 2031 while the companies lose between $1 and $10 million because of these attacks. As the security landscape evolves, cybercriminals change their tactics and attack vectors to maximize their profit potential. Previously, ransomware attackers employed tactics like email phishing, remote desktop protocol vulnerabilities, supply chain issues, and exploit kits to breach the system and implant the ransomware payloads. But now attackers have significantly changed their business model. Organizations need to adopt a proactive stance as more ransomware gangs emerge and new tactics are introduced. They must aim to lower their attack surface and increase their ability to respond to and recover from the aftermath of a ransomware attack. How is ransomware blooming as a business model? Ransomware has emerged as a thriving business model for cybercriminals. It is a highly lucrative and sophisticated method in which the attackers encrypt the data and release it only when the ransom is paid. Data backup was one way for businesses to escape this situation, but those lacking this had no option except to pay the ransom. If organizations delay or stop paying the ransom, attackers threaten to exfiltrate or leak valuable data. This adds more pressure on organizations to pay the ransom, especially if they hold sensitive customer information and intellectual property. As a result, over half of ransomware victims agree to pay the ransom. With opportunities everywhere, ransomware attacks have evolved as the threat actors continue looking for new ways to expand their operations\' attack vectors and scope. For instance, the emergence of the Ransomware-as-a-service (RaaS) model encourages non-technical threat actors to participate in these attacks. It allows cybercriminals to rent or buy ransomware toolkits to launch successful attacks and earn a portion of the profits instead of performing the attacks themselves. Moreover, a new breed of ransomware gangs is also blooming in the ransomware business. Previously, Conti, REvil, LockBit, Black Basta, and Vice Society were among the most prolific groups that launched the attacks. But now, the Clop, Cuban, and Play ransomware groups are gaining popularity as they exploit the zero-day vulnerability and impact various organizations. Ransomware has also become a professionalized industry in which attackers demand payments in Bitcoins only. Cryptocurrency provides anonymity and a more convenient way for cybercriminals to collect ransom payments, making it more difficult for law enforcement agencies to trace the money. Though the FBI discourages ransom | Ransomware Malware Tool Vulnerability Threat Studies Medical | ★★★ | ||

| 2023-07-24 20:06:00 | Yamaha confirme la cyberattaque après plusieurs gangs de ransomware réclament des attaques Yamaha confirms cyberattack after multiple ransomware gangs claim attacks (lien direct) |

La division musicale canadienne de Yamaha \\ a confirmé qu'elle avait récemment traité une cyberattaque après que deux groupes de ransomwares différents aient affirmé avoir attaqué la société.La Yamaha Corporation - différente de la division de moto Spun-Off - est un géant de la fabrication japonais produisant des instruments de musique et des équipements audio.Il est considéré comme le plus grand producteur d'équipement musical du monde.

La division musicale canadienne de Yamaha \\ a confirmé qu'elle avait récemment traité une cyberattaque après que deux groupes de ransomwares différents aient affirmé avoir attaqué la société.La Yamaha Corporation - différente de la division de moto Spun-Off - est un géant de la fabrication japonais produisant des instruments de musique et des équipements audio.Il est considéré comme le plus grand producteur d'équipement musical du monde.

Yamaha\'s Canadian music division confirmed that it recently dealt with a cyberattack after two different ransomware groups claimed to have attacked the company. The Yamaha Corporation - different from the spun-off motorcycle division - is a Japanese manufacturing giant producing musical instruments and audio equipment. It is considered the world\'s largest producer of musical equipment.

Yamaha\'s Canadian music division confirmed that it recently dealt with a cyberattack after two different ransomware groups claimed to have attacked the company. The Yamaha Corporation - different from the spun-off motorcycle division - is a Japanese manufacturing giant producing musical instruments and audio equipment. It is considered the world\'s largest producer of musical equipment. |

Ransomware | ★★ | ||

| 2023-07-24 13:12:48 | Moveit Hack pourrait gagner des cybercriminels 100 millions de dollars à mesure que le nombre de victimes confirmées augmente MOVEit Hack Could Earn Cybercriminals $100M as Number of Confirmed Victims Grows (lien direct) |

> Les experts pensent que le gang de ransomware CL0P pourrait gagner jusqu'à 100 millions de dollars du hack Moveit, avec le nombre de victimes confirmées approchant 400.

>Experts believe the Cl0p ransomware gang could earn as much as $100 million from the MOVEit hack, with the number of confirmed victims approaching 400. |

Ransomware Hack | ★★ | ||

| 2023-07-24 01:02:07 | Des hooligans diffusés sur le web après le piratage d\'une entreprise Suisse (lien direct) | Par suite d'une attaque de ransomware contre un prestataire de services informatiques suisse, plusieurs données de l'Office fédéral de la police (Fedpol) ont été divulguées dont plusieurs centaines de personnes interdites de stade de football.... | Ransomware | ★★★ | ||

| 2023-07-23 22:25:21 | Le cheval de Troie WISE REMOTE : un infostealer, RAT, bot DDoS et ransomware réunis (lien direct) | WISE REMOTE, un service malveillant (MaaS, Malware-as-a-Service) disponible sur le darknet. Il se distingue par sa capacité à se transformer en infostealer, RAT, bot DDoS et ransomware. | Ransomware | ★★★★ | ||

| 2023-07-23 15:10:17 | Clop divulgue maintenant les données volées dans les attaques Moveit sur les sites ClearWeb Clop now leaks data stolen in MOVEit attacks on clearweb sites (lien direct) |

Le gang de ransomwares CloP copie une tactique d'extorsion de gangs de ransomwares AlphV en créant des sites Web accessibles à Internet dédiés à des victimes spécifiques, ce qui facilite la fuite de données volées et la pression supplémentaire des victimes pour payer une rançon.[...]

The Clop ransomware gang is copying an ALPHV ransomware gang extortion tactic by creating Internet-accessible websites dedicated to specific victims, making it easier to leak stolen data and further pressuring victims into paying a ransom. [...] |

Ransomware | ★★★ | ||

| 2023-07-21 19:07:27 | La Cynthia Kaiser du FBI \\ sur la façon dont le Bureau combat le ransomware The FBI\\'s Cynthia Kaiser on how the bureau fights ransomware (lien direct) |

Le directeur adjoint adjoint de la cyber-division du FBI a déclaré que le bureau fait de véritables progrès contre la cybercriminalité mais a encore besoin de l'aide du public.

The deputy assistant director with the FBI Cyber Division says the bureau is making real strides against cybercrime but still needs the public\'s assistance. |

Ransomware | ★★ | ||

| 2023-07-21 18:56:00 | Le DHL enquête sur la violation de Moveit car le nombre de victimes dépasse 20 millions DHL investigating MOVEit breach as number of victims surpasses 20 million (lien direct) |

La branche du Royaume-Uni du géant de l'expédition DHL a déclaré qu'elle enquêtait sur une violation de données réapprochée de son utilisation du logiciel Moveit, qui a été exploitée par un groupe de ransomwares basé en Russie depuis près de deux mois.Dans une déclaration à la future nouvelle enregistrée, DHL a confirmé que l'un de ses fournisseurs de logiciels avait été touché par

La branche du Royaume-Uni du géant de l'expédition DHL a déclaré qu'elle enquêtait sur une violation de données réapprochée de son utilisation du logiciel Moveit, qui a été exploitée par un groupe de ransomwares basé en Russie depuis près de deux mois.Dans une déclaration à la future nouvelle enregistrée, DHL a confirmé que l'un de ses fournisseurs de logiciels avait été touché par

The United Kingdom arm of shipping giant DHL said it is investigating a data breach sourced back to its use of the MOVEit software, which has been exploited by a Russia-based ransomware group for nearly two months. In a statement to Recorded Future News, DHL confirmed that one of its software providers was impacted by

The United Kingdom arm of shipping giant DHL said it is investigating a data breach sourced back to its use of the MOVEit software, which has been exploited by a Russia-based ransomware group for nearly two months. In a statement to Recorded Future News, DHL confirmed that one of its software providers was impacted by |

Ransomware Data Breach | ★★★ | ||

| 2023-07-21 17:11:00 | Les gouvernements locaux ciblés pour les ransomwares & # 8211;Comment empêcher la baisse de la victime Local Governments Targeted for Ransomware – How to Prevent Falling Victim (lien direct) |

Quel que soit le pays, le gouvernement local est essentiel dans la plupart des citoyens \\ 'vie.Il fournit de nombreux services quotidiens et gère divers problèmes.Par conséquent, leurs effets peuvent être de grande envergure et profondément ressentis lorsque des défaillances de sécurité se produisent.

Au début de 2023, Oakland, en Californie, a été victime d'une attaque de ransomware.Bien que les responsables de la ville n'aient pas révélé comment l'attaque s'est produite, les experts soupçonnent un

Regardless of the country, local government is essential in most citizens\' lives. It provides many day-to-day services and handles various issues. Therefore, their effects can be far-reaching and deeply felt when security failures occur. In early 2023, Oakland, California, fell victim to a ransomware attack. Although city officials have not disclosed how the attack occurred, experts suspect a |

Ransomware | ★★ | ||

| 2023-07-21 13:06:00 | Ransomware Roundup - CL0P (lien direct) | Découvrez les activités passées du CL0P Ransomware Group \\, y compris l'utilisation de la vulnérabilité de transfert Moveit aux organisations de compromis.

Learn about the Cl0p ransomware group\'s past activities including using the MOVEit Transfer vulnerability to compromise organizations. |

Ransomware Vulnerability | ★★ | ||

| 2023-07-21 10:30:07 | L'hôpital général de Tampa a déclaré que les informations sur les patients volées dans une attaque de ransomware Tampa General Hospital Says Patient Information Stolen in Ransomware Attack (lien direct) |

> L'hôpital général de Tampa a commencé à informer les patients que leurs informations personnelles ont été volées dans une attaque de ransomware.

>Tampa General Hospital has started informing patients that their personal information was stolen in a ransomware attack. |

Ransomware | ★★ | ||

| 2023-07-21 09:30:00 | Le CLOP entraîne une activité record des ransomwares en juin Clop Drives Record Ransomware Activity in June (lien direct) |

Des dizaines de victimes frappées par la campagne Moveit

Scores of victims hit by MOVEit campaign |

Ransomware | ★★★ | ||

| 2023-07-20 22:26:00 | Le ransomware Mallox exploite les serveurs MS-SQL faibles pour violer les réseaux Mallox Ransomware Exploits Weak MS-SQL Servers to Breach Networks (lien direct) |

Les activités de ransomware de Mallox en 2023 ont connu une augmentation de 174% par rapport à l'année précédente, révèlent les nouvelles conclusions de l'unité de Palo Alto Networks 42.

"Le ransomware de Mallox, comme de nombreux autres acteurs de menace de ransomware, suit la tendance à double extorsion: voler des données avant de crypter les fichiers d'une organisation, puis de menacer de publier les données volées sur un site de fuite comme un levier pour convaincre

Mallox ransomware activities in 2023 have witnessed a 174% increase when compared to the previous year, new findings from Palo Alto Networks Unit 42 reveal. "Mallox ransomware, like many other ransomware threat actors, follows the double extortion trend: stealing data before encrypting an organization\'s files, and then threatening to publish the stolen data on a leak site as leverage to convince |

Ransomware Threat | ★★ | ||

| 2023-07-20 20:03:00 | L'activité du groupe de ransomware de Mallox passe à la vitesse supérieure Mallox Ransomware Group Activity Shifts Into High Gear (lien direct) |

L'activité malveillante ciblant les serveurs SQL vulnérables a bondi de 174% par rapport à 2022, selon l'unité 42 de Palo Alto \\.

Malicious activity targeting vulnerable SQL servers has surged 174% compared to 2022, Palo Alto\'s Unit 42 says. |

Ransomware | ★★ | ||

| 2023-07-20 17:22:00 | \\ 'C'est comme un ouragan numérique \\': le comté côtier du Mississippi se remettant d'une attaque de ransomware \\'It feels like a digital hurricane\\': Coastal Mississippi county recovering from ransomware attack (lien direct) |

Un comté côtier du Mississippi est en train de se remettre d'une grande attaque de ransomwares qui a abattu presque tous les ordinateurs de bureau du gouvernement.Niché le long de la frontière avec l'Alabama, le comté de George est la maison calme de plus de 25 000 personnes.Mais le gouvernement local a été jeté dans le chaos ce week-end lorsque le ransomware

Un comté côtier du Mississippi est en train de se remettre d'une grande attaque de ransomwares qui a abattu presque tous les ordinateurs de bureau du gouvernement.Niché le long de la frontière avec l'Alabama, le comté de George est la maison calme de plus de 25 000 personnes.Mais le gouvernement local a été jeté dans le chaos ce week-end lorsque le ransomware

A coastal Mississippi county is in the process of recovering from a wide-ranging ransomware attack that took down nearly all of the government\'s in-office computers. Nestled right along the border with Alabama, George County is the quiet home to more than 25,000 people. But the local government was thrown into chaos this weekend when ransomware

A coastal Mississippi county is in the process of recovering from a wide-ranging ransomware attack that took down nearly all of the government\'s in-office computers. Nestled right along the border with Alabama, George County is the quiet home to more than 25,000 people. But the local government was thrown into chaos this weekend when ransomware |

Ransomware | ★★ | ||

| 2023-07-20 15:47:00 | L'hôpital de Tampa affirme que des données sensibles de 1,2 million de volées dans une attaque de ransomware défaillante Tampa hospital says sensitive data of 1.2 million stolen in failed ransomware attack (lien direct) |

L'un des plus grands hôpitaux de la Floride a déclaré que les pirates ont volé les données sensibles de plus de 1,2 million de patients lors d'une tentative de ransomware en mai.L'hôpital général de Tampa compte environ 7 000 employés et plus de 1 000 lits pour les patients qui viennent de plusieurs comtés de la région.L'hôpital Publié Un avis jeudi

L'un des plus grands hôpitaux de la Floride a déclaré que les pirates ont volé les données sensibles de plus de 1,2 million de patients lors d'une tentative de ransomware en mai.L'hôpital général de Tampa compte environ 7 000 employés et plus de 1 000 lits pour les patients qui viennent de plusieurs comtés de la région.L'hôpital Publié Un avis jeudi

One of the largest hospitals in Florida said hackers stole the sensitive data of more than 1.2 million patients during an attempted ransomware attack in May. Tampa General Hospital has about 7,000 employees and more than 1,000 beds for patients who come from multiple counties in the region. The hospital published a notice on Thursday

One of the largest hospitals in Florida said hackers stole the sensitive data of more than 1.2 million patients during an attempted ransomware attack in May. Tampa General Hospital has about 7,000 employees and more than 1,000 beds for patients who come from multiple counties in the region. The hospital published a notice on Thursday |

Ransomware | ★★★ | ||

| 2023-07-20 14:11:43 | Géant des cosmétiques EST & Eacute; E Lauder ciblé par deux groupes de ransomwares Cosmetics Giant Estée Lauder Targeted by Two Ransomware Groups (lien direct) |

> Est & eacute; e Lauder a confirmé avoir subi une violation de données, tout comme deux groupes de ransomwares prétendaient avoir ciblé l'entreprise, tous deux voler de grandes quantités d'informations.

>Estée Lauder has confirmed suffering a data breach just as two ransomware groups claimed to have targeted the company, both allegedly stealing vast amounts of information. |

Ransomware Data Breach | ★★ | ||

| 2023-07-20 10:00:00 | Protéger les infrastructures énergétiques des cyberattaques Protecting energy infrastructure from cyberattacks (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. In the current geopolitical climate, the energy sector, which powers our modern society - from homes and businesses to critical infrastructure and national defense systems, finds itself under the growing threat of cyberattacks. With the energy sector\'s growing dependence on digital technologies and interconnectivity, the attack surface for cybercriminals has expanded. This situation is further complicated by incidents such as the SolarWinds and Colonial Pipeline attacks years ago, which compromised numerous value chains, along with recent escalations in cyber threats. These circumstances highlight the urgent need for a robust and proactive cybersecurity strategy in the energy sector. Why the energy sector is vulnerable According to McKinsey, the energy sector is particularly vulnerable to cyber threats due to several characteristics that amplify the risk and impact of attacks against utilities: The threat landscape has expanded, with nation-state actors, sophisticated players, cybercriminals, and hacktivists targeting infrastructure providers. This diverse range of threat actors poses varying levels of sophistication and potential disruptions to electric power and gas operations. The geographically distributed nature of organizations\' infrastructure further complicates cybersecurity efforts. Maintaining visibility across both information technology (IT) and operational technology (OT) systems becomes challenging, not only within utility-controlled sites but also in consumer-facing devices that may contain cyber vulnerabilities, thereby compromising revenue or the overall security of the grid. The organizational complexity of the energy sector exposes vulnerabilities to cyberattacks. Utilities often rely on multiple business units responsible for different aspects of energy generation, transmission, and distribution. This diversity introduces separate IT and OT policy regimes, making it difficult to ensure the network\'s overall security. To illustrate the potential impact across the entire value chain, it\'s worth noting that electric organizations, in particular, could face cyber threats capable of disrupting various stages, including generation, transmission, distribution, and network segments. Generation stage: Potential disruptions in this stage could stem from service interruptions and ransomware attacks targeting power plants and clean-energy generators. The primary vulnerabilities lie in legacy generation systems and clean-energy infrastructure that were not originally designed with cybersecurity in mind. Transmission stage: The large-scale disruption of power to consumers could occur through remote disconnection of services. This is possible due to physical security weaknesses that allow unauthorized access to grid control systems, leading to potential disruptions. Distribution stage: Disruptions at substations could result in regional service loss and customer disruptions. The root cause of such disruptions can be traced back to distributed power systems and the limited security built into Supervisory Control and Data Acquisition (SCADA) systems. Network stage: Cyber threats at this stage could lead to the theft of customer information, fraudulent activities, and service disruptions. These threats are driven by the extensive attack surface presented by Internet of Things (IoT) devices, including smart meters and electric vehicles. Recommendations for enhancing cybersecurity in the energy Sector To further strengthen cybersecurity practices in the ene | Ransomware Spam Vulnerability Threat Prediction | ★★★★ | ||

| 2023-07-20 08:20:00 | Estee Lauder violé par deux groupes de ransomwares Estee Lauder Breached by Two Ransomware Groups (lien direct) |

Le géant des cosmétiques confirme que les données ont été prises

Cosmetics giant confirms data was taken |

Ransomware | ★★ | ||

| 2023-07-19 21:00:00 | Sophosencrypt Ransomware Fools Security Researchers (lien direct) | L'offre Ransomware-as-a-Service a d'abord été supposée être un exercice en équipe rouge avant d'être détectée pour une véritable activité malveillante.

The ransomware-as-a-service offering was first assumed to be a red-team exercise before being detected for true malicious activity. |

Ransomware | ★★ | ||

| 2023-07-19 19:51:24 | EST & EACUTE; E Lauder Beauty Giant Breachée par deux gangs de ransomwares Estée Lauder beauty giant breached by two ransomware gangs (lien direct) |

Deux acteurs de ransomwares, Alphv / Blackcat et Clop, ont répertorié la société de beauté EST & Eacute; E Lauder sur leurs sites de fuite de données comme victime d'attaques distinctes.[...]

Two ransomware actors, ALPHV/BlackCat and Clop, have listed beauty company Estée Lauder on their data leak sites as a victim of separate attacks. [...] |

Ransomware | ★★★★ | ||

| 2023-07-19 14:08:00 | Blackcat, Clop réclame une attaque de ransomware contre le fabricant de cosmétiques Estee Lauder BlackCat, Clop claim ransomware attack on cosmetics maker Estee Lauder (lien direct) |

Le fabricant des cosmétiques américains Estee Lauder a subi une cyberattaque, a confirmé la société mardi.Selon une entreprise déclaration ,Les pirates ont acquis un accès non autorisé à ses systèmes et ont volé certaines données.Estee Lauder, propriétaire de la marque Clinique, Mac et Dr Jart +, a fermé certains de ses systèmes pour atténuer l'incident et a lancé un

Le fabricant des cosmétiques américains Estee Lauder a subi une cyberattaque, a confirmé la société mardi.Selon une entreprise déclaration ,Les pirates ont acquis un accès non autorisé à ses systèmes et ont volé certaines données.Estee Lauder, propriétaire de la marque Clinique, Mac et Dr Jart +, a fermé certains de ses systèmes pour atténuer l'incident et a lancé un

U.S. cosmetics manufacturer Estee Lauder has suffered a cyberattack, the company confirmed on Tuesday. According to a company statement, hackers gained unauthorized access to its systems and stole some data. Estee Lauder, the owner of the brands Clinique, MAC and Dr. Jart+, shut down some of its systems to mitigate the incident and launched an

U.S. cosmetics manufacturer Estee Lauder has suffered a cyberattack, the company confirmed on Tuesday. According to a company statement, hackers gained unauthorized access to its systems and stole some data. Estee Lauder, the owner of the brands Clinique, MAC and Dr. Jart+, shut down some of its systems to mitigate the incident and launched an |

Ransomware | ★★★ | ||

| 2023-07-18 20:55:00 | Le laboratoire médical russe suspend certains services après une attaque de ransomware Russian medical lab suspends some services after ransomware attack (lien direct) |

Les clients du laboratoire médical russe Helix n'ont pas été en mesure de recevoir leurs résultats de test pendant plusieurs jours en raison d'une cyberattaque «grave» qui a paralysé les systèmes de la société au cours du week-end.Selon un déclaration Le laboratoire a été publié lundi, des pirates ont tenté d'infecter les systèmes de l'entreprise avec un ransomware.L'entreprise a dit

Les clients du laboratoire médical russe Helix n'ont pas été en mesure de recevoir leurs résultats de test pendant plusieurs jours en raison d'une cyberattaque «grave» qui a paralysé les systèmes de la société au cours du week-end.Selon un déclaration Le laboratoire a été publié lundi, des pirates ont tenté d'infecter les systèmes de l'entreprise avec un ransomware.L'entreprise a dit

Customers of the Russian medical laboratory Helix have been unable to receive their test results for several days due to a “serious” cyberattack that crippled the company\'s systems over the weekend. According to a statement the lab issued Monday, hackers attempted to infect the company\'s systems with ransomware. The company told Russian state-owned news agency

Customers of the Russian medical laboratory Helix have been unable to receive their test results for several days due to a “serious” cyberattack that crippled the company\'s systems over the weekend. According to a statement the lab issued Monday, hackers attempted to infect the company\'s systems with ransomware. The company told Russian state-owned news agency |

Ransomware Medical | ★★ | ||

| 2023-07-18 16:24:00 | Allez au-delà des titres pour des plongées plus profondes dans le sous-sol cybercriminal Go Beyond the Headlines for Deeper Dives into the Cybercriminal Underground (lien direct) |

Découvrez des histoires sur les acteurs de la menace \\ 'Tactiques, techniques et procédures des experts en menace de Cybersixgill \\ chaque mois.Chaque histoire vous apporte des détails sur les menaces souterraines émergentes, les acteurs de la menace impliqués et comment vous pouvez prendre des mesures pour atténuer les risques.Découvrez les meilleures vulnérabilités et passez en revue les dernières tendances des ransomwares et des logiciels malveillants à partir du Web profond et sombre.

Chatgpt volé

Discover stories about threat actors\' latest tactics, techniques, and procedures from Cybersixgill\'s threat experts each month. Each story brings you details on emerging underground threats, the threat actors involved, and how you can take action to mitigate risks. Learn about the top vulnerabilities and review the latest ransomware and malware trends from the deep and dark web. Stolen ChatGPT |

Ransomware Malware Vulnerability Threat | ChatGPT ChatGPT | ★★ | |

| 2023-07-18 16:13:00 | Fin8 modifie \\ 'sardonic \\' Backdoor pour livrer un ransomware Blackcat FIN8 Modifies \\'Sardonic\\' Backdoor to Deliver BlackCat Ransomware (lien direct) |

Le groupe de cybercrimes a donné à ses logiciels malveillants de porte dérobée pour tenter d'échapper à la détection, à faire des corrections de bogues et à se mettre en place pour livrer son dernier jouet CrimeWare, BlackCat.

The cybercrime group has given its backdoor malware a facelift in an attempt to evade detection, making some bug fixes and setting itself up to deliver its latest crimeware toy, BlackCat. |

Ransomware Malware | ★★ | ||

| 2023-07-18 15:51:32 | Comment le ransomware a un impact How Ransomware Impacts Law Enforcement (lien direct) |

Cybersecurity par Zac Amos

#ransomware

#cybersecurity

#Police

# Law-application

#cybercrime

# Emergency-Response #cybercriminals

1x

Lire par le Dr One (EN-US) Voice-Avatar

Audio présenté par

Bp-cybersec-icon

-

mise à jour malveillant

/ /

affiche

cybersecurity BY Zac Amos #ransomware #cybersecurity #police #law-enforcement #cybercrime #emergency-response #cybercriminals 1x Read by Dr. One (en-US)voice-avatar Audio Presented by BP-CyberSec-icon - Malware Update / affiche |

Ransomware | ★★ | ||

| 2023-07-18 15:49:00 | Groupe FIN8 utilisant la porte dérobée sardonique modifiée pour les attaques de ransomware BlackCat FIN8 Group Using Modified Sardonic Backdoor for BlackCat Ransomware Attacks (lien direct) |

L'acteur de menace financièrement motivé connu sous le nom de FIN8 a été observé à l'aide d'une version "remaniée" d'une porte dérobée appelée Sardonic pour livrer le ransomware BlackCat.

Selon l'équipe Symantec Threat Hunter, qui fait partie de Broadcom, le développement est une tentative de la part du groupe E-Crime pour diversifier son objectif et maximiser les bénéfices des entités infectées.La tentative d'intrusion a eu lieu dans

The financially motivated threat actor known as FIN8 has been observed using a "revamped" version of a backdoor called Sardonic to deliver the BlackCat ransomware. According to the Symantec Threat Hunter Team, part of Broadcom, the development is an attempt on the part of the e-crime group to diversify its focus and maximize profits from infected entities. The intrusion attempt took place in |

Ransomware Threat | ★★★ |