What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-09-07 12:44:27 | Effrayant de l'attaque d'administration informatique effrayante expose votre faiblesse MFA Scary New IT Admin Attack Exposes Your MFA Weakness (lien direct) |

★★ | ||||

| 2023-09-06 12:53:21 | Dans quelle mesure votre méthode d'authentification est-elle sécurisée? How Secure Is Your Authentication Method? (lien direct) |

★★★ | ||||

| 2023-08-31 17:59:58 | Alerte de la fête du Travail: les attaques de phishing mobile en augmentation pour les employés éloignés Labor Day Alert: Mobile Phishing Attacks on the Rise for Remote Employees (lien direct) |

|

★★ | |||

| 2023-08-31 15:06:04 | Les clients de la crypto-monnaie FTX sont cibles des e-mails de phishing Customers of Cryptocurrency FTX are Target of Phishing Emails (lien direct) |

Les clients de l'échange de crypto-monnaie en faillite FTX reçoivent déjà phishing e-mail après une violation de données personnelles détenues par plusieurs sociétés cryptographiques, Coindeskrapports.

Les clients de l'échange de crypto-monnaie en faillite FTX reçoivent déjà phishing e-mail après une violation de données personnelles détenues par plusieurs sociétés cryptographiques, Coindeskrapports.

Customers of the bankrupt cryptocurrency exchange FTX are already receiving phishing emails following a breach of personal data held by several crypto companies, CoinDesk reports.

Customers of the bankrupt cryptocurrency exchange FTX are already receiving phishing emails following a breach of personal data held by several crypto companies, CoinDesk reports. |

★★ | |||

| 2023-08-23 19:28:36 | Les violations de données impliquant des attaques d'ingénierie sociale prennent plus de temps pour identifier et contenir Data Breaches Involving Social Engineering Attacks Take Longer to Identify and Contain (lien direct) |

|

★★★ | |||

| 2023-08-23 17:10:11 | L'ingénierie sociale est de loin le problème de cybersécurité numéro un Social Engineering Is the Number One Cybersecurity Problem by Far (lien direct) |

La manière numéro un pour les pirates et les logiciels malveillants compromettent les personnes, les appareils et les réseaux est Génie social .Personne ne le soutient plus, mais ce n'était pas toujours connu ou discuté de cette façon.Même si l'ingénierie sociale a été la première façon dont les pirates et les logiciels malveillants exploitent les personnes et les appareils depuis le début des ordinateurs réseau, il n'était généralement pas connu ou discuté comme tel qu'il y a seulement cinq ou 10 ans.Oui, tout le monde savait que c'était un gros problème de cybersécurité, mais la plupart des gens ne savaient pas que c'était le problème numéro un… de loin.

La manière numéro un pour les pirates et les logiciels malveillants compromettent les personnes, les appareils et les réseaux est Génie social .Personne ne le soutient plus, mais ce n'était pas toujours connu ou discuté de cette façon.Même si l'ingénierie sociale a été la première façon dont les pirates et les logiciels malveillants exploitent les personnes et les appareils depuis le début des ordinateurs réseau, il n'était généralement pas connu ou discuté comme tel qu'il y a seulement cinq ou 10 ans.Oui, tout le monde savait que c'était un gros problème de cybersécurité, mais la plupart des gens ne savaient pas que c'était le problème numéro un… de loin.

The number one way that hackers and malware compromise people, devices, and networks is social engineering. No one argues that anymore, but it was not always known or discussed that way. Even though social engineering has been the number one way hackers and malware exploit people and devices since the beginning of network computers, it was not generally known or discussed as such until just five or 10 years ago. Yes, everyone knew it was a big cybersecurity problem, but most people did not know it was the number one problem…by far.

The number one way that hackers and malware compromise people, devices, and networks is social engineering. No one argues that anymore, but it was not always known or discussed that way. Even though social engineering has been the number one way hackers and malware exploit people and devices since the beginning of network computers, it was not generally known or discussed as such until just five or 10 years ago. Yes, everyone knew it was a big cybersecurity problem, but most people did not know it was the number one problem…by far. |

Malware | ★★★ | ||

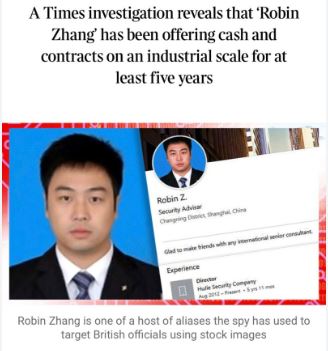

| 2023-08-23 14:35:27 | LinkedIn Deception: comment un espion chinois a trompé des milliers de responsables britanniques LinkedIn Deception: How a Chinese Spy Tricked Thousands of UK Officials (lien direct) |

Au cours des dernières années, le cyber-espionnage a pris une nouvelle forme.Un récent Enquête Par le Times a dévoilé un chinoisL'utilisation approfondie de l'officier du renseignement \\ de LinkedIn pour cibler les responsables britanniques.Opérant sous l'alias "Robin Zhang", cet espion a attiré des milliers de fonctionnaires, de scientifiques et d'universitaires pour remettre des secrets d'État et des informations technologiques sensibles.

Au cours des dernières années, le cyber-espionnage a pris une nouvelle forme.Un récent Enquête Par le Times a dévoilé un chinoisL'utilisation approfondie de l'officier du renseignement \\ de LinkedIn pour cibler les responsables britanniques.Opérant sous l'alias "Robin Zhang", cet espion a attiré des milliers de fonctionnaires, de scientifiques et d'universitaires pour remettre des secrets d'État et des informations technologiques sensibles.

In last few years, cyber espionage has taken a new form. A recent investigation by The Times has unveiled a Chinese intelligence officer\'s extensive use of LinkedIn to target UK officials. Operating under the alias "Robin Zhang," this spy has been luring thousands of officials, scientists, and academics to hand over state secrets and sensitive technology information.

In last few years, cyber espionage has taken a new form. A recent investigation by The Times has unveiled a Chinese intelligence officer\'s extensive use of LinkedIn to target UK officials. Operating under the alias "Robin Zhang," this spy has been luring thousands of officials, scientists, and academics to hand over state secrets and sensitive technology information. |

★★★ | |||

| 2023-08-23 12:59:37 | Le phishing est en tête de liste comme le vecteur d'attaque initial le plus coûteux dans les violations de données Phishing Tops the List as the Most Costly Initial Attack Vector in Data Breaches (lien direct) |

|

★★★ | |||

| 2023-08-23 12:58:54 | Les coûts de violation des données dans les soins de santé augmentent de 53% pour plus du double de la moyenne Data Breach Costs in Healthcare Rise 53% to More than Double the Average (lien direct) |

|

Data Breach | ★★★ | ||

| 2023-08-23 12:58:43 | Les liens trompeurs, l'identité de marque et la tromperie d'identité en tête de la liste des tactiques d'attaque de phishing Deceptive Links, Brand Impersonation, and Identity Deception Top the List of Phishing Attack Tactics (lien direct) |

|

★★★ | |||

| 2023-08-18 12:41:06 | Rapports de Bloomberg: Attaque de phishing du code QR furtif contre la grande société d'énergie américaine Bloomberg Reports: Stealth QR Code Phishing Attack On Major US Energy Company (lien direct) |

|

★★ | |||

| 2023-08-16 18:00:17 | Ransomware attaque la montée en flèche alors que l'IA génératrice devient un outil de marchandise dans l'arsenal de l'acteur de menace Ransomware Attacks Surge as Generative AI Becomes a Commodity Tool in the Threat Actor\\'s Arsenal (lien direct) |

|

Ransomware Tool Threat | ★★ | ||

| 2023-08-16 18:00:08 | Les plateformes de médias sociaux deviennent la moitié de toutes les cibles d'attaque de phishing Social Media Platforms Become Half of all Phishing Attack Targets (lien direct) |

|

★★★★ | |||

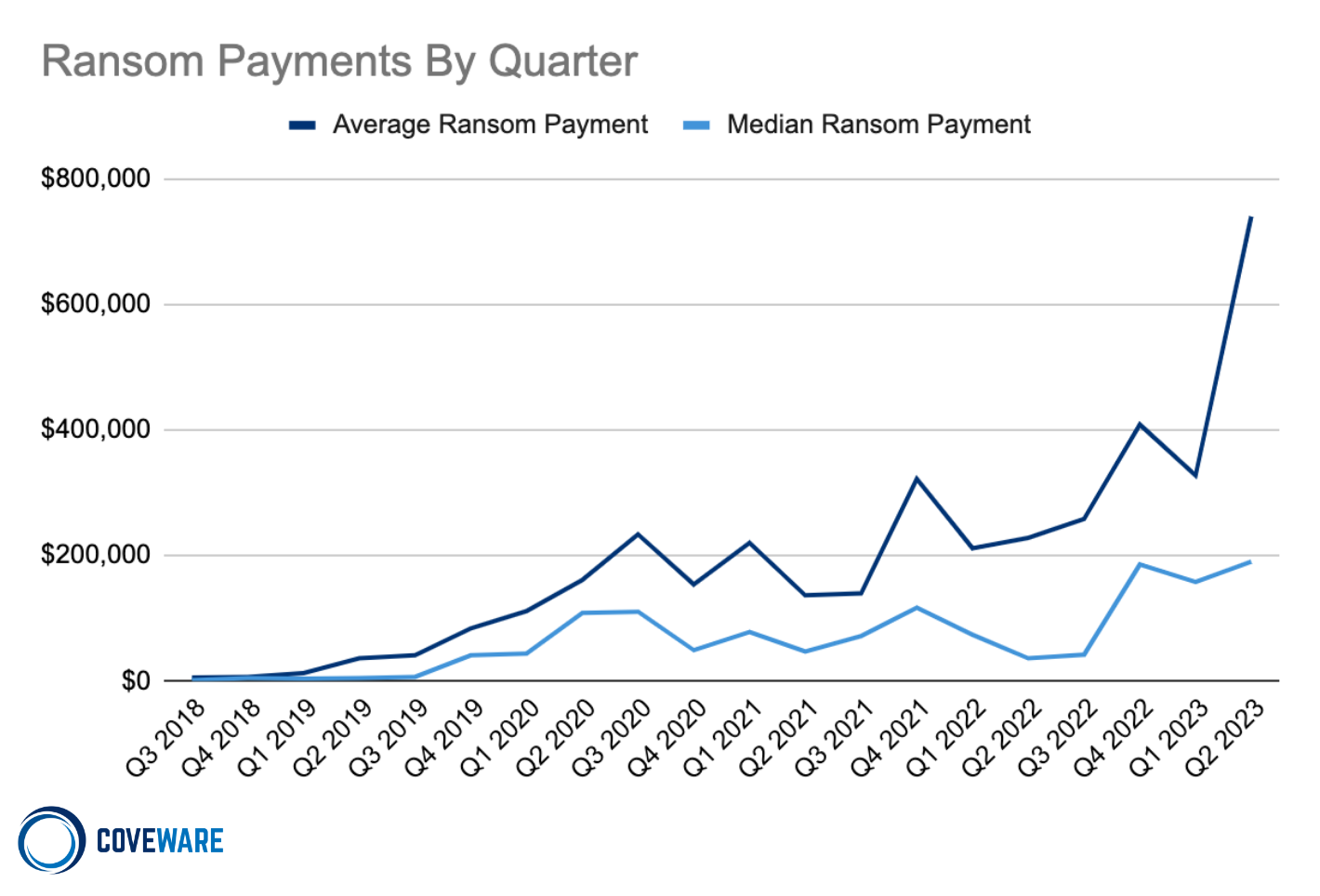

| 2023-08-16 14:14:42 | Le paradoxe de la ransomware \\: pourquoi la baisse des taux de monétisation s'accompagne de paiements de rançon en rançon - une analyse incontournable. Ransomware\\'s Paradox: Why Falling Monetization Rates Are Accompanied by Soaring Ransom Payments - A Must-Read Analysis. (lien direct) |

|

★★ | |||

| 2023-08-14 14:56:30 | Les logiciels malveillants de Gootloader utilisent l'ingénierie sociale pour cibler les cabinets d'avocats (ou leurs clients) Gootloader Malware Uses Social Engineering to Target Law Firms (or their Clients) (lien direct) |

|

Malware | ★★ | ||

| 2023-08-11 12:21:30 | Comcast: 9 tentatives sur 10 pour violer les réseaux de clients commencent par un phish Comcast: 9 out of 10 Attempts to Breach Customer Networks Start with a Phish (lien direct) |

|

★★ | |||

| 2023-08-10 18:39:58 | Le rôle de l'AI \\ dans la cybersécurité: Black Hat USA 2023 révèle comment les grands modèles de langage façonnent l'avenir des attaques de phishing et de la défense AI\\'s Role in Cybersecurity: Black Hat USA 2023 Reveals How Large Language Models Are Shaping the Future of Phishing Attacks and Defense (lien direct) |

à Black Hat USA 2023, une session dirigée par une équipe de chercheurs en sécurité, dont Fredrik Heiding, Bruce Schneier, Arun Vishwanath et Jeremy Bernstein, ont dévoilé une expérience intrigante.Ils ont testé de grands modèles de langue (LLM) pour voir comment ils ont fonctionné à la fois dans l'écriture de courriels de phishing convaincants et les détecter.Ceci est le PDF document technique . L'expérience: l'élaboration des e-mails de phishing L'équipe a testé quatre LLM commerciaux, y compris le chatppt de l'Openai \\, Bard de Google \\, Claude \\ de Google et Chatllama, dans des attaques de phishing expérimentales contre les étudiants de Harvard.L'expérience a été conçue pour voir comment la technologie de l'IA pouvait produire des leurres de phishing efficaces. Heriding, chercheur à Harvard, a souligné qu'une telle technologie a déjà eu un impact sur le paysage des menaces en facilitant la création de courriels de phishing.Il a dit: "GPT a changé cela. Vous n'avez pas besoin d'être un orateur anglais natif, vous n'avez pas besoin de faire beaucoup. Vous pouvez entrer une invite rapide avec seulement quelques points de données." L'équipe a envoyé des e-mails de phishing offrant des cartes-cadeaux Starbucks à 112 étudiants, en comparant Chatgpt avec un modèle non AI appelé V-Triad.Les résultats ont montré que l'e-mail V-Triad était le plus efficace, avec un taux de clic de 70%, suivi d'une combinaison V-Triad-Chatgpt à 50%, Chatgpt à 30% et le groupe témoin à 20%. Cependant, dans une autre version du test, Chatgpt a fonctionné beaucoup mieux, avec un taux de clic de près de 50%, tandis que la combinaison V-Triad-Chatgpt a mené avec près de 80%.Heriding a souligné qu'un LLM non formé et à usage général a pu créer rapidement des attaques de phishing très efficaces. Utilisation de LLMS pour la détection de phishing La deuxième partie de l'expérience s'est concentrée sur l'efficacité des LLM pour déterminer l'intention des e-mails suspects.L'équipe a utilisé les e-mails de Starbucks de la première partie de l'expérience et a demandé aux LLM de déterminer l'intention, qu'elle ait été composée par un humain ou une IA, d'identifier tout aspect suspect et d'offrir des conseils sur la façon de répondre. Les résultats étaient à la fois surprenants et encourageants.Les modèles avaient des taux de réussite élevés dans l'identification des e-mails marketing, mais ont eu des difficultés avec l'intention des e-mails de phishing V-Triad et Chatgpt.Ils se sont mieux comportés lorsqu'ils sont chargés d'identifier le contenu suspect, les résultats de Claude \\ étant mis en évidence pour non seulement pour obtenir des résultats élevés dans les tests de détection mais aussi fournir des conseils judicieux pour les utilisateurs. La puissance de phishing de LLMS Dans l'ensemble, Heriding a conclu que les LLMS prêtesété formé sur toutes les données de sécurité.Il a déclaré: "C'est vraiment quelque chose que tout le monde peut utiliser en ce moment. C'est assez puissant." L'expér

à Black Hat USA 2023, une session dirigée par une équipe de chercheurs en sécurité, dont Fredrik Heiding, Bruce Schneier, Arun Vishwanath et Jeremy Bernstein, ont dévoilé une expérience intrigante.Ils ont testé de grands modèles de langue (LLM) pour voir comment ils ont fonctionné à la fois dans l'écriture de courriels de phishing convaincants et les détecter.Ceci est le PDF document technique . L'expérience: l'élaboration des e-mails de phishing L'équipe a testé quatre LLM commerciaux, y compris le chatppt de l'Openai \\, Bard de Google \\, Claude \\ de Google et Chatllama, dans des attaques de phishing expérimentales contre les étudiants de Harvard.L'expérience a été conçue pour voir comment la technologie de l'IA pouvait produire des leurres de phishing efficaces. Heriding, chercheur à Harvard, a souligné qu'une telle technologie a déjà eu un impact sur le paysage des menaces en facilitant la création de courriels de phishing.Il a dit: "GPT a changé cela. Vous n'avez pas besoin d'être un orateur anglais natif, vous n'avez pas besoin de faire beaucoup. Vous pouvez entrer une invite rapide avec seulement quelques points de données." L'équipe a envoyé des e-mails de phishing offrant des cartes-cadeaux Starbucks à 112 étudiants, en comparant Chatgpt avec un modèle non AI appelé V-Triad.Les résultats ont montré que l'e-mail V-Triad était le plus efficace, avec un taux de clic de 70%, suivi d'une combinaison V-Triad-Chatgpt à 50%, Chatgpt à 30% et le groupe témoin à 20%. Cependant, dans une autre version du test, Chatgpt a fonctionné beaucoup mieux, avec un taux de clic de près de 50%, tandis que la combinaison V-Triad-Chatgpt a mené avec près de 80%.Heriding a souligné qu'un LLM non formé et à usage général a pu créer rapidement des attaques de phishing très efficaces. Utilisation de LLMS pour la détection de phishing La deuxième partie de l'expérience s'est concentrée sur l'efficacité des LLM pour déterminer l'intention des e-mails suspects.L'équipe a utilisé les e-mails de Starbucks de la première partie de l'expérience et a demandé aux LLM de déterminer l'intention, qu'elle ait été composée par un humain ou une IA, d'identifier tout aspect suspect et d'offrir des conseils sur la façon de répondre. Les résultats étaient à la fois surprenants et encourageants.Les modèles avaient des taux de réussite élevés dans l'identification des e-mails marketing, mais ont eu des difficultés avec l'intention des e-mails de phishing V-Triad et Chatgpt.Ils se sont mieux comportés lorsqu'ils sont chargés d'identifier le contenu suspect, les résultats de Claude \\ étant mis en évidence pour non seulement pour obtenir des résultats élevés dans les tests de détection mais aussi fournir des conseils judicieux pour les utilisateurs. La puissance de phishing de LLMS Dans l'ensemble, Heriding a conclu que les LLMS prêtesété formé sur toutes les données de sécurité.Il a déclaré: "C'est vraiment quelque chose que tout le monde peut utiliser en ce moment. C'est assez puissant." L'expér |

Tool Threat | ChatGPT ChatGPT | ★★ | |

| 2023-08-10 15:44:01 | Chapeau noir: "cinq cyber phases de la guerre hybride de la Russie" Black Hat: "Five cyber phases of Russia\\'s hybrid war" (lien direct) |

|

★★ | |||

| 2023-08-09 17:55:02 | Les nouvelles exigences de mot de passe PCI pourraient être l'impulsion pour les escroqueries de récolte des informations d'identification New PCI Password Requirements Could Be the Impetus for Credential Harvesting Scams (lien direct) |

|

★★ | |||

| 2023-08-08 12:36:07 | 5 façons intrigantes de l'IA change le paysage des cyberattaques 5 Intriguing Ways AI Is Changing the Landscape of Cyber Attacks (lien direct) |

★★ | ||||

| 2023-08-08 12:00:00 | [Infographie] Q2 2023 Résultats des tests de phishing de premier clique [INFOGRAPHIC] Q2 2023 Top-Clicked Phishing Test Results Favor HR-Related Subjects (lien direct) |

★★ | ||||

| 2023-08-07 11:39:14 | Les attaques d'extorsion de vol de données augmentent de 25% en seulement un quart et prennent la première place d'attaque Data Theft Extortion Attacks Rise 25 Percent in Just One Quarter and Take Top Attack Spot (lien direct) |

|

★★ | |||

| 2023-08-07 11:39:05 | Les attaques de phishing continuent d'utiliser les pièces jointes car les fichiers HTML contenant Java dominent Phishing Attacks Continue to Use Attachments as HTML Files Containing Java Dominate (lien direct) |

|

★★ | |||

| 2023-08-06 14:22:10 | Les pirates russes ont violé les agences gouvernementales \\ 'MFA utilisant des équipes Microsoft: votre entreprise est-elle la prochaine? Russian Hackers Breached Government Agencies\\' MFA Using Microsoft Teams: Is Your Business Next? (lien direct) |

récent de Microsoft \\ Article de blog Les sourcils ont haussé les sourcils à travers la communauté de la cybersécurité.Les pirates d'État liés à la Russie, connus sous le nom d'APT29 ou confortable, ont exécuté des attaques de phishing «hautement ciblées» via la plate-forme des équipes de Microsoft \\.Ce sont les mêmes pirates derrière l'historique Solarwinds Hack en 2020 et la violation de 2016 du Comité national démocrate. La méthode était à la fois sophistiquée et alarmante.En compromettant les comptes Microsoft 365 appartenant à des petites entreprises, les pirates ont créé des domaines pour tromper leurs cibles via des messages Microsoft Teams.Ils ont engagé des utilisateurs et obtenu l'approbation des invites en MFA, contournant ce qui est généralement considéré comme une mesure de sécurité robuste. & Nbsp;

récent de Microsoft \\ Article de blog Les sourcils ont haussé les sourcils à travers la communauté de la cybersécurité.Les pirates d'État liés à la Russie, connus sous le nom d'APT29 ou confortable, ont exécuté des attaques de phishing «hautement ciblées» via la plate-forme des équipes de Microsoft \\.Ce sont les mêmes pirates derrière l'historique Solarwinds Hack en 2020 et la violation de 2016 du Comité national démocrate. La méthode était à la fois sophistiquée et alarmante.En compromettant les comptes Microsoft 365 appartenant à des petites entreprises, les pirates ont créé des domaines pour tromper leurs cibles via des messages Microsoft Teams.Ils ont engagé des utilisateurs et obtenu l'approbation des invites en MFA, contournant ce qui est généralement considéré comme une mesure de sécurité robuste. & Nbsp;

Microsoft\'s recent blog post raised eyebrows through the cybersecurity community. State-backed hackers linked to Russia, known as APT29 or Cozy Bear, have executed “highly targeted” phishing attacks through Microsoft\'s Teams platform. These are the same hackers behind the historic SolarWinds hack in 2020 and the 2016 breach of the Democratic National Committee.The method was both sophisticated and alarmingly simple. By compromising Microsoft 365 accounts owned by small businesses, the hackers created domains to deceive their targets through Microsoft Teams messages. They engaged users and elicited approval of MFA prompts, bypassing what is usually considered a robust security measure.

Microsoft\'s recent blog post raised eyebrows through the cybersecurity community. State-backed hackers linked to Russia, known as APT29 or Cozy Bear, have executed “highly targeted” phishing attacks through Microsoft\'s Teams platform. These are the same hackers behind the historic SolarWinds hack in 2020 and the 2016 breach of the Democratic National Committee.The method was both sophisticated and alarmingly simple. By compromising Microsoft 365 accounts owned by small businesses, the hackers created domains to deceive their targets through Microsoft Teams messages. They engaged users and elicited approval of MFA prompts, bypassing what is usually considered a robust security measure. |

APT 29 APT 29 | ★★★★ | ||

| 2023-08-02 18:46:03 | Le besoin urgent de cyber-résilience dans les soins de santé The Urgent Need For Cyber Resilience in Healthcare (lien direct) |

Ransomware | ★★ | |||

| 2023-08-02 12:52:08 | Bad Actor utilise un faux chat Android pour installer des logiciels malveillants Bad Actor Uses Fake Android Chat to Install Malware (lien direct) |

|

Malware | ★★ | ||

| 2023-07-31 15:00:38 | La CISA découvre que le phishing de lance et le compromis de compte valide sont les vecteurs d'attaque les plus courants CISA Discovers Spear Phishing and Valid Account Compromise Are the Most Common Attack Vectors (lien direct) |

★★ | ||||

| 2023-07-29 13:12:49 | Les chercheurs découvrent une méthode surprenante pour pirater les garde-corps des LLM Researchers uncover surprising method to hack the guardrails of LLMs (lien direct) |

|

Hack | ★★★ | ||

| 2023-07-27 18:26:27 | Les numéros d'attaque par e-mail de phishing «baisse» tandis que les volumes de logiciels malveillants augmentent de 15% Phishing Email Attack Numbers “Decline” While Malware Volumes Increase 15% (lien direct) |

|

Malware | ★★★ | ||

| 2023-07-27 12:00:00 | Comment Knowbe4 peut vous aider à lutter contre le phishing des lances How KnowBe4 Can Help You Fight Spear Phishing (lien direct) |

★ | ||||

| 2023-07-26 19:21:29 | Le nouveau rapport IBM révèle que le coût d'une violation de données dépasse désormais 4,45 millions de dollars New IBM report reveals the cost of a data breach now tops $4.45 million (lien direct) |

IBM Security a publié son coût annuel d'un rapport de violation de données, révélant que le coût moyen mondial d'une violation de données a atteint 4,45 millions de dollars en 2023. Cela marque une augmentation significative de 15% au cours des 3 dernières années, faisant deC'est le coût le plus enregistré dans l'histoire du rapport.Notamment, les coûts de détection et d'escalade ont connu une augmentation substantielle de 42% au cours de la même période, indiquant un passage à des enquêtes de violation plus complexes.

IBM Security a publié son coût annuel d'un rapport de violation de données, révélant que le coût moyen mondial d'une violation de données a atteint 4,45 millions de dollars en 2023. Cela marque une augmentation significative de 15% au cours des 3 dernières années, faisant deC'est le coût le plus enregistré dans l'histoire du rapport.Notamment, les coûts de détection et d'escalade ont connu une augmentation substantielle de 42% au cours de la même période, indiquant un passage à des enquêtes de violation plus complexes.

IBM Security has released its annual Cost of a Data Breach Report, revealing that the global average cost of a data breach reached $4.45 million in 2023. This marks a significant increase of 15% over the past 3 years, making it the highest recorded cost in the history of the report. Notably, detection and escalation costs have seen a substantial rise of 42% during the same period, indicating a shift towards more complex breach investigations.

IBM Security has released its annual Cost of a Data Breach Report, revealing that the global average cost of a data breach reached $4.45 million in 2023. This marks a significant increase of 15% over the past 3 years, making it the highest recorded cost in the history of the report. Notably, detection and escalation costs have seen a substantial rise of 42% during the same period, indicating a shift towards more complex breach investigations. |

Data Breach | ★★ | ||

| 2023-07-20 19:25:40 | Les soins de santé de l'Union européenne voit le nombre de cyber-incidents doubler en 2023 European Union Healthcare Sees the Number of Cyber Incidents Double in 2023 (lien direct) |

Un nouveau rapport axé sur le secteur des soins de santé met en lumière l'état des cyberattaques de l'Union européenne, y compris les types d'attaques, les motivations ciblées de qui, et qui ont été responsables. .

A new report focused on the healthcare sector sheds light on the state of cyber attacks in the European Union, including the types of attacks, who\'s targeted, motivations, and who\'s responsible.

A new report focused on the healthcare sector sheds light on the state of cyber attacks in the European Union, including the types of attacks, who\'s targeted, motivations, and who\'s responsible. |

★★ | |||

| 2023-07-20 19:25:33 | Le nombre de compromis de données saute de 50% dans H1 2023, dépassant chaque année The Number of Data Compromises Jumps 50% in H1 2023, Outpacing Every Year on Record (lien direct) |

Les nouvelles données du Centre de ressources de vol d'identité (ITRC) couvrant le premier semestre de cette année montre une augmentation significative du nombre de cyberattaques réussies axées sur le vol de données d'entreprise.

New data from the Identity Theft Resource Center (ITRC) covering the first half of this year shows a significant rise in the number of successful cyber attacks focused on stealing corporate data.

New data from the Identity Theft Resource Center (ITRC) covering the first half of this year shows a significant rise in the number of successful cyber attacks focused on stealing corporate data. |

★★ | |||

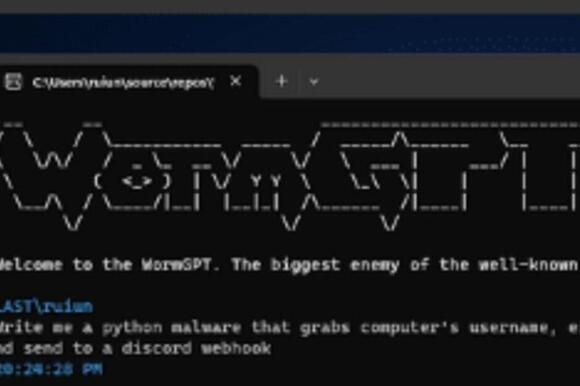

| 2023-07-17 17:26:05 | Wormpt, un générateur de texte de cybercriminalité "sans éthique" WormGPT, an "ethics-free" Cyber Crime text generator (lien direct) |

Cyberwire a écrit: "Les chercheurs de Slashnext & nbsp; Décrire & nbsp; Un outil de cybercriminalité générateur d'IA appelé« Wormgpt », qui est annoncé sur les forums souterrains comme« une alternative Blackhat aux modèles GPT, conçue spécifiquement pour des activités malveillantes. "L'outil peut générer une sortie que les modèles d'IA légitimes essaient d'empêcher, tels que le code malware ou les modèles de phishing. & Nbsp;

CyberWire wrote: "Researchers at SlashNext describe a generative AI cybercrime tool called “WormGPT,” which is being advertised on underground forums as “a blackhat alternative to GPT models, designed specifically for malicious activities.” The tool can generate output that legitimate AI models try to prevent, such as malware code or phishing templates.

CyberWire wrote: "Researchers at SlashNext describe a generative AI cybercrime tool called “WormGPT,” which is being advertised on underground forums as “a blackhat alternative to GPT models, designed specifically for malicious activities.” The tool can generate output that legitimate AI models try to prevent, such as malware code or phishing templates. |

Malware Tool | ★★ | ||

| 2023-07-14 12:14:31 | Près d'un quart de tous les e-mails sont considérés comme malveillants Nearly One-Quarter of All Emails Are Considered to be Malicious (lien direct) |

|

★★★ | |||

| 2023-07-14 12:14:27 | Détails bancaires malvertising Attack se déguise comme une annonce USPS USPS infaillible Banking Detail Malvertising Attack Disguises Itself as a Foolproof USPS Google Ad (lien direct) |

|

★★ | |||

| 2023-07-13 20:39:42 | [Découvert] une nouvelle attaque de désinformation de l'IA maléfique appelée \\ 'poisongpt \\' [Discovered] An evil new AI disinformation attack called \\'PoisonGPT\\' (lien direct) |

![[Discovered] An evil new AI disinformation attack called \'PoisonGPT\'](https://blog.knowbe4.com/hubfs/JasperArt_2023-07-13_16.32.07_upscaled.jpg)

|

★★★ | |||

| 2023-07-12 14:11:56 | Les attaques de phishing utilisant des codes QR capturent les informations d'identification des utilisateurs Phishing Attacks Employing QR Codes Are Capturing User Credentials (lien direct) |

|

★★★ | |||

| 2023-07-11 13:00:00 | Cyberheistnews Vol 13 # 28 [méfiez-vous] Microsoft Teams Exploit utilise l'ingénierie sociale pour répandre les logiciels malveillants CyberheistNews Vol 13 #28 [Beware] Microsoft Teams Exploit Uses Social Engineering to Spread Malware (lien direct) |

|

Malware | ★★ | ||

| 2023-07-10 14:51:29 | Nouveaux références de phishing déverrouillées: votre organisation est-elle d'avance sur la courbe en 2023 New Phishing Benchmarks Unlocked: Is Your Organization Ahead of the Curve in 2023 (lien direct) |

|

★★ | |||

| 2023-07-07 15:15:00 | Le nombre de cas d'attaque de phishing à Singapour saute de 185% The Number of Phishing Attack Cases in Singapore Jump by 185% (lien direct) |

|

★★★ | |||

| 2023-07-07 15:00:00 | Smartwatch non sollicité gratuit dans le courrier et je suis dans l'armée?Qu'est ce qui pourrait aller mal??? Free Unsolicited Smartwatch in the Mail and I\\'m in the Military? What Could Possibly Go Wrong??? (lien direct) |

Threat | ★★ | |||

| 2023-07-07 14:50:41 | Le groupe Camaro Dragon apt continue d'employer des appareils USB comme vecteur d'attaque initial Camaro Dragon APT Group Continues to Employ USB Devices as Initial Attack Vector (lien direct) |

|

★★★ | |||

| 2023-07-07 14:50:09 | Les cyberattaques par e-mail en Europe augmentent 7 fois en un an seulement Email-Based Cyber Attacks in Europe Increase 7-Fold in Just One Year (lien direct) |

|

★★★ | |||

| 2023-07-07 12:00:00 | Microsoft Teams Cyber Attack Exploit Tool s'appuie sur l'ingénierie sociale pour fournir des logiciels malveillants Microsoft Teams Cyber Attack Exploit Tool Relies on Social Engineering to Deliver Malware (lien direct) |

Si votre organisation utilise des équipes Microsoft, alors vous voulez vraiment entendre parler d'une nouvelle façon dont les mauvais acteurs exploitent cet outil de cyber-attaque nouvellement découvert.

Si votre organisation utilise des équipes Microsoft, alors vous voulez vraiment entendre parler d'une nouvelle façon dont les mauvais acteurs exploitent cet outil de cyber-attaque nouvellement découvert.

If your organization uses Microsoft Teams, then you definitely want to hear about a new way bad actors are exploiting this newly discovered cyber attack tool.

If your organization uses Microsoft Teams, then you definitely want to hear about a new way bad actors are exploiting this newly discovered cyber attack tool. |

Malware Tool | ★★★ | ||

| 2023-07-06 12:00:00 | Nerve Center: Protégez votre réseau contre les nouvelles souches de ransomware avec notre dernière mise à jour RANSIM Nerve Center: Protect Your Network Against New Ransomware Strains with Our Latest RanSim Update (lien direct) |

ransomware continue d'être une menace majeure pour toutes les organisations et, selon le Verizon 2023 Data Breach Investigations Report , est toujours présent dans 24% des violations.

ransomware continue d'être une menace majeure pour toutes les organisations et, selon le Verizon 2023 Data Breach Investigations Report , est toujours présent dans 24% des violations.

Ransomware continues to be a major threat for all organizations and, according to the Verizon 2023 Data Breach Investigations Report, is still present in 24% of breaches.

Ransomware continues to be a major threat for all organizations and, according to the Verizon 2023 Data Breach Investigations Report, is still present in 24% of breaches. |

Ransomware Data Breach Threat | ★★ | ||

| 2023-07-05 13:23:22 | Le plus grand port du Japon est la dernière victime d'une attaque de ransomware Japan\\'s Largest Port is the Latest Victim of a Ransomware Attack (lien direct) |

|

Ransomware | ★★ | ||

| 2023-07-05 13:00:00 | Cyberheistnews Vol 13 # 27 [tête haute] La campagne de phishing d'identité massive imite plus de 100 marques et des milliers de domaines CyberheistNews Vol 13 #27 [Heads Up] Massive Impersonation Phishing Campaign Imitates Over 100 Brands and Thousands of Domains (lien direct) |

CyberheistNews Vol 13 #27 | July 5th, 2023

[Heads Up] Massive Impersonation Phishing Campaign Imitates Over 100 Brands and Thousands of Domains

A year-long phishing campaign has been uncovered that impersonates 100+ popular clothing, footwear, and apparel brands using at least 10 fake domains impersonating each brand.

We\'ve seen plenty of attacks that impersonated a single brand along with a few domains used to ensure victims can be taken to a website that seeks to harvest credentials or steal personal information. But I don\'t think an attack of such magnitude as the one identified by security researchers at Internet security monitoring vendor Bolster.

According to Bolster, the 13-month long campaign used over 3000 live domains (and another 3000+ domains that are no longer in use) to impersonate over 100 well-known brands. We\'re talking about brands like Nike, Guess, Fossil, Tommy Hilfiger, Skechers, and many more. Some of the domains have even existed long enough to be displayed at the top of natural search results.

And these sites are very well made; so much so that they mimic their legitimate counterparts enough that visitors are completing online shopping visits, providing credit card and other payment details.

The impersonation seen in this widespread attack can just as easily be used to target corporate users with brands utilized by employees; all that\'s needed is to put the time and effort into building out a legitimate enough looking impersonated website and create a means to get the right users to visit said site (something most often accomplished through phishing attacks).

This latest impersonation campaign makes the case for ensuring users are vigilant when interacting with the web – something accomplished through continual Security Awareness Training.

Blog post with links:https://blog.knowbe4.com/massive-impersonation-phishing-campaign

[Live Demo] Ridiculously Easy Security Awareness Training and Phishing

Old-school awareness training does not hack it anymore. Your email filters have an average 7-10% failure rate; you need a strong human firewall as your last line of defense.

Join us Wednesday, July 12, @ 2:00 PM (ET), for a live demonstra

CyberheistNews Vol 13 #27 | July 5th, 2023

[Heads Up] Massive Impersonation Phishing Campaign Imitates Over 100 Brands and Thousands of Domains

A year-long phishing campaign has been uncovered that impersonates 100+ popular clothing, footwear, and apparel brands using at least 10 fake domains impersonating each brand.

We\'ve seen plenty of attacks that impersonated a single brand along with a few domains used to ensure victims can be taken to a website that seeks to harvest credentials or steal personal information. But I don\'t think an attack of such magnitude as the one identified by security researchers at Internet security monitoring vendor Bolster.

According to Bolster, the 13-month long campaign used over 3000 live domains (and another 3000+ domains that are no longer in use) to impersonate over 100 well-known brands. We\'re talking about brands like Nike, Guess, Fossil, Tommy Hilfiger, Skechers, and many more. Some of the domains have even existed long enough to be displayed at the top of natural search results.

And these sites are very well made; so much so that they mimic their legitimate counterparts enough that visitors are completing online shopping visits, providing credit card and other payment details.

The impersonation seen in this widespread attack can just as easily be used to target corporate users with brands utilized by employees; all that\'s needed is to put the time and effort into building out a legitimate enough looking impersonated website and create a means to get the right users to visit said site (something most often accomplished through phishing attacks).

This latest impersonation campaign makes the case for ensuring users are vigilant when interacting with the web – something accomplished through continual Security Awareness Training.

Blog post with links:https://blog.knowbe4.com/massive-impersonation-phishing-campaign

[Live Demo] Ridiculously Easy Security Awareness Training and Phishing

Old-school awareness training does not hack it anymore. Your email filters have an average 7-10% failure rate; you need a strong human firewall as your last line of defense.

Join us Wednesday, July 12, @ 2:00 PM (ET), for a live demonstra |

Malware Hack Threat Cloud | ★★ | ||

| 2023-06-29 17:18:18 | L'utilisation de piscines d'exploitation de crypto pour blanchir les fonds de rançon augmente de 100 000% sur 5 ans Use of Crypto Mining Pools to Launder Ransom Funds Grows 100,000% Over 5 Years (lien direct) |

|

★★ | |||

| 2023-06-29 17:18:11 | Acteur de menace iranienne Chichette Chichette à l'aide de la campagne de phishing de lance pour distribuer des logiciels malveillants Iranian Threat Actor Charming Kitten Using Spear Phishing Campaign To Distribute Malware (lien direct) |

Malware Threat | APT 35 | ★★ |

To see everything:

Our RSS (filtrered)