What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-12-04 11:49:08 | Applications de santé mentale: peuvent-ils faire confiance? Mental Health Apps: Can They Be Trusted? (lien direct) |

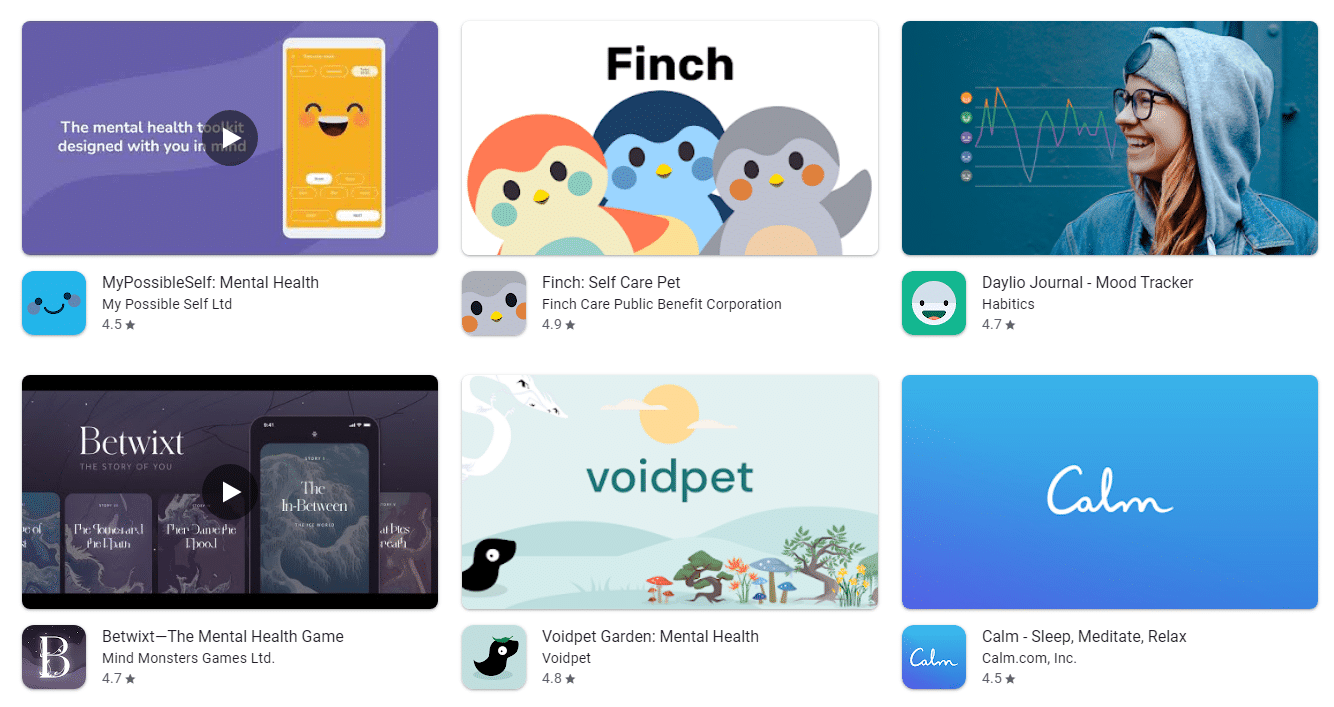

In the past few years, mental health apps have witnessed massive growth thanks to their potential to fix a multitude of mental health-related problems.

That said, they are not the best when it comes to managing and securing highly sensitive personal data.

Mental health apps with millions of downloads have been found guilty of selling, misusing, and leaking sensitive data of their users.

In this article, we have shared everything you need to know about the countless privacy concerns associated with mental health apps.

Let’s see if you can trust any mainstream mental health app or if they are all the same.

What Are Mental Health Apps? The name says it all, mental health apps offer tools, activities, and support to help cure serious problems like anxiety, depression, ADHD, Bipolar Disorder, substance abuse, and many more. While mental health apps can’t replace an actual doctor, they have been found to be quite effective in multiple instances.  On the surface, mental health apps seem to be quite useful for the well-being of users, but you will be surprised to know that the research from Private Internet Access revealed that many mainstream apps fail to protect the privacy and security of their users.

Let’s get into details and discuss all of the problems associated with mental health apps and see how they have become the biggest data-harvesting machines.

On the surface, mental health apps seem to be quite useful for the well-being of users, but you will be surprised to know that the research from Private Internet Access revealed that many mainstream apps fail to protect the privacy and security of their users.

Let’s get into details and discuss all of the problems associated with mental health apps and see how they have become the biggest data-harvesting machines.

Are Mental Health Apps Spying on You? Unlike other mainstream apps, mental health apps require substantially more information about their users for the app to function properly. |

Data Breach Tool Threat Medical | ★★★ | ||

| 2023-11-27 22:09:04 | La police exhortait les parents à désactiver la fonctionnalité «NABLEATROP» sur iPhone Police Urging Parents To Disable “NameDrop” Feature On iPhone (lien direct) |

Les pages de médias sociaux de la police multiples sur Facebook avertissent les parents de désactiver une nouvelle fonctionnalité, «Namedrop», qui a été déployée dans la mise à jour iOS 17.1 plus tôt cette année. Cette nouvelle fonctionnalité iPhone, qui est activée par défaut avec la mise à jour iOS 17.1, peut échanger automatiquement les informations de contact, y compris les photos, les numéros de téléphone, les adresses e-mail, et plus, en tenant simplement votre iPhone à côté d'un autre iPhone ou Apple Watch Closeensemble. Au cours du week-end, la Division de la police de Middletown de l'Ohio a publié un avertissement sur Facebook exhortant les parents à désactiver la fonctionnalité «Namedrop» sur leurs iPhones à empêcher le transfert d'informations personnelles, telles que le numéro de téléphone ouAdresse e-mail et nom, pour les garder en sécurité. «Parents: n'oubliez pas de modifier ces paramètres sur le téléphone de votre enfant pour les aider à garder en sécurité», la Division de la police de Middletown a écrit dans sa publication Facebook. Même le | Mobile | ★ | ||

| 2023-11-25 17:45:23 | Vulnérabilités critiques découvertes dans l'application de partage de fichiers OwnCloud Critical Vulnerabilities Discovered In ownCloud File Sharing App (lien direct) |

Le logiciel de partage de fichiers open source Owncloud a récemment émis un avertissement concernant trois vulnérabilités de sécurité critiques, ce qui peut entraîner des violations de données et présenter des risques graves, notamment en exposant des informations sensibles telles que les mots de passe administratrice et les informations d'identification du serveur de messagerie . Pour ceux qui ne le savent pas, OwnCloud est une solution de synchronisation de fichiers open source et de partage qui développe et fournit des logiciels open-source pour la collaboration de contenu, permettant aux équipes de partager et de travailler facilement sur les fichiers sans mesure que le périphérique ou l'emplacement. La première vulnérabilité, connue sous le nom de CVE-2023-49103 , a reçu le score CVSS V3 maximal de 10, qui peut être utilisé pour voler des informations d'identification et des informations de configuration dans les déploiements conteneurisés, et peuvent affecter tous les composants du serveur Webenvironnement. Dans les versions GUI 0.2.0 à 0.3.0, le problème se produit en raison de la dépendance à une bibliothèque tierce qui expose des informations sur l'environnement PHP via une URL, révélant des mots de passe administratifs OwnCloud, des informations d'identification du serveur de messagerie et des clés de licence. La correction recommandée implique la suppression de Owncloud / Apps / GraphAPI / Vendor / Microsoft / Microsoft-Graph / Tests / GetPhpinfo.php Fichier, désactivant la fonction "phpinfo" dans les conteneurs Docker et modifiant des secrets potentiellement exposés tels que la OwnCloud Admin Admin Owncloud et modifiant des secrets potentiellement exposés tels que la OwnCloud Admin Admin Owncloud et modifiant des secrets potentiellement exposés tels que la OwnCloud Admin Admin Owncloud, et modifiant des secrets potentiellement exposés tels que la OwnCloud Admin Admin OwnclouMot de passe, serveur de messagerie, informations d'identification de base de données et clés d'accès d'objet / S3. & # 8220; Il est important de souligner que le simple fait de désactiver l'application Graphapi n'élimine pas la vulnérabilité.De plus, Phpinfo expose divers autres détails de configuration potentiellement sensibles qui pourraient être exploités par un attaquant pour recueillir des informations sur le système.Par conséquent, même si OwnCloud ne fonctionne pas dans un environnement conteneurisé, cette vulnérabilité devrait toujours être une source de préoccupation, & # 8221;Le conseil en sécurité met en garde. En déplaçant plus loin, la deuxième vulnérabilité a un score CVSS V3 de 9.8 et affecte les versions de la bibliothèque de base de Owncloud \\ 10.6.0 à 10.13.0. Ceci est un | Vulnerability | ★★ | ||

| 2023-11-22 18:26:04 | Tout ce que vous devez savoir sur le cryptage Everything You Need to Know About Encryption (lien direct) |

Data in any shape or form has been one of the most valuable assets ever since the dawn of human beings.

In good hands, data can drastically enhance the development of a nation. While in the wrong hands, data can end up being disastrous for a nation.

Consequently, humans have relied upon Encryption for centuries to prevent valuable data from being stolen, changed, or compromised.

While the methods of encrypting data have come a long way, the core purpose of Encryption has more or less remained the same.

Utilizing Encryption, data (plaintext) is scrambled into a secret code (ciphertext), and it can only be unlocked and accessed by authorized parties.

In this article, we have shared everything you need to know about Encryption.

Encryption: Where Did It All Begin

You will be surprised to know that Encryption existed during the ancient and medieval periods.

As revealed by ExpressVPN, the Spartans in the 7th century developed a tool, namely, Scytale, that helped them encode a message.

Scytale was a wooden rod with parchment wrapped around it.

During the preparation phase, the sender wrote and encoded the message while the parchment was on the rod.

When the receiver took off the parchment, the words would automatically get jumbled. So, to decode it, the receiver wrapped the parchment around a rod with the same diameter.

Encryption witnessed massive developments during the Two World Wars. During the Second World War, Germans developed one of the most feature-packed and reliable encryption tools, The Enigma Machine.

The Enigma Machine used rotor mechanics that scrambled the 26 letters of the alphabet and converted the actual message into a complex puzzle. During the early- to mid-20th century, The Enigma Machine was considered super secure, and it was used to encode the most top-secret messages.

When the receiver took off the parchment, the words would automatically get jumbled. So, to decode it, the receiver wrapped the parchment around a rod with the same diameter.

Encryption witnessed massive developments during the Two World Wars. During the Second World War, Germans developed one of the most feature-packed and reliable encryption tools, The Enigma Machine.

The Enigma Machine used rotor mechanics that scrambled the 26 letters of the alphabet and converted the actual message into a complex puzzle. During the early- to mid-20th century, The Enigma Machine was considered super secure, and it was used to encode the most top-secret messages.

|

Tool | ★★ | ||

| 2023-11-15 23:32:48 | Comment Hibob protège les données des clients à partir de violations How HiBob Safeguards Customer Data from Breaches (lien direct) |

Data breaches have become far too commonplace these days. Over 5 billion personal records were compromised in cyber attacks this year alone. For HR platforms like HiBob that handle extremely sensitive information like salaries and reviews, tough security isn’t just advised – it’s absolutely essential. As such, guarding personal details should be priority number one. But here’s the good news – HiBob gets how critical security is. They’ve made it the cornerstone of their platform, using a layered defense strategy – encryption, access controls, audits, the works – to protect customer data. While no system is completely fool-proof, HiBob takes a myriad of proactive precautions to lock things down tight. With their built-in protections, strict standards, limited access, and constant upgrades, they’re ahead of the game when it comes to breach prevention. So, even though cyber attacks remain a lingering threat, customers can rest assured knowing that HiBob data leak prevention strategies take enterprise-level measures to keep sensitive employee info secure. Their defense strategy aims to keep personal data out of the wrong hands. Built-in Security Architecture Protects Customer Data For HiBob, security isn’t some last-minute addition – it’s baked right into the core design of their platform’s architecture. Rather than slapping on security as an afterthought, HiBob engineers it into the platform’s DNA from the get-go. For starters, HiBob uses powerful encryption to scramble customer data like a secret recipe, keeping prying eyes from reading it. This locks down info even if improperly accessed. HiBob also institutes strict “eyes only” access rules, with employees only able to view the specific data they need to do their jobs. This minimizes exposure on a need-to-know basis. Activity monitoring provides another safeguard, tracking access to data like a security camera. Suspicious activity triggers alerts, allowing HiBob to rapidly detect and respond to threats. With this robust baked-in security as the base, HiBob can design a platform balancing usability and data protection. After all, security shouldn\'t come at the cost of user experience. Compliance with Rigorous Security Standards HiBob has earned some major badges of honor – ISO 27001 and ISO 27018 certifications. These are like gold stars for info security controls and cloud privacy best practices. Scoring these rigorous certs proves HiBob’s security program passes with flying colors. On top of that, HiBob has aced some intense independent audits – SOC 1 and SOC 2. These audits are like tough exams focused on security, availability, privacy, and discretion. Passing verifies HiBob has the needed controls in place to handle sensitive customer data properly. By meeting these elite security standards set by organizations like ISO and AICPA, HiBob shows they’re serious about data protection. These stamps of approval from renowned institutions give customers confidence that HiBob’s platform makes the grade when it comes to industry-accepted security practices. This reduces risk for any organization using their HR platform. Vetting Third-Party Integrations to Close Security Gaps With any HR platform, third-party integrations are necessary to connect the different tech puzzle pieces. But every integration also creates a potential security weak spot if not vetted properly. HiBob gets how risky this can be. That’s why they take integrating very seriously – no puzzle piece gets add | Vulnerability Threat Cloud | ★★★ | ||

| 2023-11-06 12:59:30 | Discord passera aux liens de fichiers temporaires pour lutter contre les logiciels malveillants Discord Will Switch To Temporary File Links To Fight Malware (lien direct) |

Discord, le service de messagerie populaire et le service de streaming, commencera à utiliser des liens de fichiers temporaires pour tous les utilisateurs d'ici la fin de l'année pour réduire la quantité de logiciels malveillants distribués par les attaquants en utilisant son CDN (Network de livraison de contenu).

Les nouveaux liens de fichiers temporaires expireront après 24 heures pour le contenu utilisateur partagé en dehors de Discord, ce qui signifie que ces liens ne seront plus disponibles après l'heure d'expiration, et les fichiers seront supprimés.

L'intention du déménagement est de réprimer les logiciels malveillants et de fournir un environnement plus sûr et une expérience plus sûre pour les utilisateurs.Il vise également à restreindre l'utilisation approfondie de la discorde en tant que service non officiel d'hébergement de fichiers.

& # 8220; Discord évolue son approche des URL CDN d'attachement afin de créer une expérience plus sûre et plus sûre pour les utilisateurs.En particulier, cela aidera notre équipe de sécurité à restreindre l'accès au contenu signalé et réduira généralement la quantité de logiciels malveillants distribués à l'aide de notre CDN, & # 8221;Un porte-parole de Discord a déclaré à BleepingComputer .

& # 8220; Il n'y a aucun impact pour les utilisateurs de Discord qui partagent du contenu au sein du client Discord.Tous les liens au sein du client seront raffinés automatiquement.Si les utilisateurs utilisent Discord pour héberger des fichiers, nous recommandons qu'ils trouvent un service plus approprié.

& # 8220; Les développeurs Discord peuvent voir un impact minimal et nous travaillons en étroite collaboration avec la communauté sur la transition.Ces modifications seront déroulées plus tard cette année et nous partagerons plus d'informations avec les développeurs dans les prochaines semaines. & # 8221;

Discord ajoutera trois nouveaux paramètres aux URL CDN, qui comprendra des horodatages d'expiration et des signatures uniques qui resteront valides jusqu'à l'expiration du lien.Cela empêchera l'utilisation du CDN de Discord pour l'hébergement de fichiers permanents.De plus, les utilisateurs devront générer un nouveau lien pour accéder au fichier après la date d'expiration.

& # 8220; Pour améliorer la sécurité de la discorde & # 8217; s CDN, les URL CDN d'attachement ont 3 nouveaux paramètres URL: ex , est , et hm.Une fois que l'application de l'authentification commence plus tard cette année, les liens avec une signature donnée ( hm ) resteront valides jusqu'à l'horodatage d'expiration ( ex ), & # 8221;L'équipe de développement Discord a expliqué dans un article partagé sur le serveur Discord Developers.

& # 8220; Pour accéder au lien CDN de pièce jointe après l'expiration du lien, votre application devra récupérer une nouvelle URL CDN.L'API renverra automatiquement des URL valides et non expirées lorsque vous accédez aux ressources qui contiennent une URL CDN de pièce jointe, comme lors de la récupération d'un message. & # 8221;

Selon un récent rapport de Cybersecurity Company Trellix, , près de 10 000 échantillons de logiciels malveillants ont été stockés sur le CND Discord qui a été distribué en ligne.Les attaquants ont utilisé les webhooks de la plate-forme \\ pour extraire les données des ordinateurs et des particuliers des victimes et des particuliers, puis l'ont divulguée à un canal Discord exécuté par eux.

Discord, the popular messaging, and streaming service, will begin using temporary file links for all users by the end of the year to cut down the amount of malware distributed by attackers using its CDN (content delivery network). The new temporary file links will expire after 24 hours for user content shared outside of Discord, which means these links will no longer be available after the expiration |

Malware | ★★★★ | ||

| 2023-11-02 14:37:44 | Instagram et Facebook font face à l'interdiction de l'UE Instagram And Facebook Faces EU Ban (lien direct) |

En juillet, Datatilsynet , La National Data Protection Authority (DPA) pour la Norvège, a imposé une interdiction temporaire sur la «publicité comportementale» sur le géant de la technologie américain Meta, la société mère de Facebook et Instagram,jusqu'en octobre

Maintenant, l'European Data Protection Board (EDPB) a accepté d'étendre cette interdiction temporaire de la publicité comportementale sur Facebook et Instagram pour couvrir les 30 pays de l'Union européenne et du domaine économique européen (EEE).La décision contraignante urgente fait suite à une demande de la Norwegian Data Protection Authority (pas de DPA).

Pour les personnes non au courant, la publicité comportementale cible les utilisateurs & # 8217;Comportement de navigation Web en fonction de leur emplacement, du contenu qui les intéresse, de ce qu'ils publient, etc.Cela permet aux annonceurs de créer des profils personnalisés pour une publicité ciblée en fonction des utilisateurs & # 8217;activité en ligne et emplacements estimés.

Le 27 octobre 2023, l'EDPB a instruit la Commission de protection des données (DPC) en Irlande, où se trouvent le siège européen de Meta & # 8217;base du contrat et des intérêts légitimes dans l'ensemble de l'EEE dans les deux semaines.

Meta a été informé de la décision de contrainte urgente de l'EDPB \\ par le DPC irlandais le 31 octobre 2023. Le géant californien a une semaine pour se conformer à l'Ordre une fois que le régulateur de données irlandais aura terminé l'évaluation de la société & # 8217; Sproposition.

& # 8220; Après un examen attentif, l'EDPB a jugé nécessaire de demander à l'IE SA d'imposer une interdiction de traitement à l'échelle de l'EEE, adressée à Meta IE.Déjà en décembre 2022, les décisions contraignantes de l'EDPB ont précisé que le contrat n'est pas une base juridique appropriée pour le traitement des données personnelles effectuées par Meta pour la publicité comportementale, & # 8221;Le président de l'EDPB, Anu Talus, a déclaré dans un communiqué.

& # 8220; De plus, Meta a été trouvée par l'IE SA pour ne pas avoir démontré la conformité aux ordres imposés à la fin de l'année dernière.Il est grand temps pour Meta de mettre son traitement en conformité et d'arrêter un traitement illégal. & # 8221;

En réponse à ce développement, Meta a déclaré mercredi qu'elle avait déjà informé qu'elle avait l'intention de fournir aux utilisateurs de l'UE et de l'EEE la possibilité de consentir à la publicité comportementale.Il prévoit également d'offrir un modèle d'abonnement en novembre qui est conforme aux exigences réglementaires.

& # 8220; Les membres de l'EDPB sont conscients de ce plan depuis des semaines et nous étions déjà pleinement engagés avec eux pour arriver à un résultat satisfaisant pour toutes les parties.Ce développement ignore injustement ce processus réglementaire minutieux et robuste, & # 8221;Le porte-parole de la société a déclaré, exprimant la déception de la décision.

Cette extension de l'interdiction a des implications substantielles pour Meta, car elle est déjà soumise à des amendes quotidiennes en Norvège de 1 million de couronnes (90 000 $) pour l'utilisation des données personnelles des utilisateurs pour les annonces ciblées sans leur consentement explicite.

Previously, the Norwegian data regulator, Datatilsynet, had referred the ongoing fine to the European regulator, as the fine was valid only in Norway and scheduled to expire on November 3, 2023. With the EDPB\'s decision, theFine sera désormais rendue permanente.

L'interdiction de la publicité comportementale devrait affecter environ 250 millions d'utilisateurs de Facebook et Instagram en Europe.

In July, Datatilsynet, the national Data Protection Authority (DPA) for Norway, imposed a temporary ban on “behavioral advertising” on the U.S. tech giant Meta, the parent |

★★★ | |||

| 2023-10-26 16:31:34 | \\ 'ileakage \\' Attaque peut forcer Apple Safari à révéler les mots de passe \\'iLeakage\\' Attack Can Force Apple Safari To Reveal Passwords (lien direct) |

Un groupe de chercheurs universitaires a développé une attaque d'exécution spéculative nommée «ileakage» qui peut extraire des données sensibles, telles que les mots de passe et les e-mails, sur les appareils Apple récents via le navigateur Web Safari.Ileakage a été développé par une équipe d'universitaires de Georgia Tech, de l'Université du Michigan et de l'Université Ruhr Bochum après un examen approfondi [& hellip;]

A group of academic researchers has developed a speculative execution attack named “iLeakage” that can extract sensitive data, such as passwords and emails, on recent Apple devices via the Safari web browser. iLeakage has been developed by a team of academics from Georgia Tech, the University of Michigan, and Ruhr University Bochum after extensive examination […] |

★★ | |||

| 2023-10-24 13:44:15 | La mise à jour des conseils de cybersécurité de la FDA est-elle suffisante pour contrer de nouvelles menaces? Is the FDA Cybersecurity Guidance Update Enough to Counter New Threats? (lien direct) |

Reconnaissant l'urgence de lutter contre les nouvelles cybermenaces sur les dispositifs médicaux et de soins de santé, la Food and Drug Administration des États-Unis (FDA) a publié un document d'orientation intitulé «Cybersecurity in Medical Devices: Quality System Considérations et contenu des soumissions de pré-market».Ce document remplace le «contenu des soumissions de pré-commercialisation pour la gestion de la cybersécurité dans les dispositifs médicaux», qui était [& hellip;]

Acknowledging the urgency of addressing new cyber threats on medical and healthcare devices, the US Food and Drug Administration (FDA) issued a guidance document entitled “Cybersecurity in Medical Devices: Quality System Considerations and Content of Premarket Submissions.” This document supersedes the “Content of Premarket Submissions for Management of Cybersecurity in Medical Devices” guidance, which was […] |

Medical | ★★ | ||

| 2023-10-16 15:39:56 | La valve renforce la sécurité des développeurs avec vérification SMS Valve Strengthens Developer Security With SMS Verification (lien direct) |

Valve, l'entreprise derrière la plate-forme de jeu Steam largement populaire, a récemment annoncé qu'elle avait ajouté un nouveau contrôle de sécurité pour les développeurs de jeux à l'aide de Steamworks.Ce contrôle de sécurité supplémentaire obligerait les développeurs à vérifier leur identité via SMS pour mettre à jour les jeux sur Steam.À partir du 24 octobre 2023, les développeurs auront besoin d'un numéro de téléphone lié à leur [& hellip;]

Valve, the company behind the widely popular Steam gaming platform, has recently announced that it has added a new security check for game developers using Steamworks. This additional security check would require developers to verify their identity via SMS to update games on Steam. Starting October 24, 2023, developers will need a phone number linked to their […] |

★★ | |||

| 2023-10-16 13:28:19 | 8 Meilleur stress IP gratuit à utiliser en 2023 8 Best Free IP Stresser to Use in 2023 (lien direct) |

avez-vous besoin de tester votre site Web et recherchez-vous les meilleurs contraintes IP gratuites à utiliser?Cet article vous guidera pour faire la meilleure sélection qui correspond à vos besoins.Il devient crucial pour les propriétaires de sites Web - lors de la configuration de leurs sites - pour déterminer si le serveur hébergeant leur site [& hellip;]

Do you need to stress test your website, and are you looking for the best free IP stresses to use? This article will guide you in making the best selection that fits your needs. It becomes crucial for website owners - when setting up their sites - to determine whether the server hosting their site […] |

Tool Industrial | ★★★ | ||

| 2023-09-30 15:01:14 | Microsoft \\'s Bing Chat servant des annonces avec des liens vers les logiciels malveillants: Rapport Microsoft\\'s Bing Chat Serving Ads With Links To Malware: Report (lien direct) |

Les chercheurs de la société de cybersécurité Malwarebytes ont découvert que les réponses de chat Bing Microsoft \\ à AI serviraient des publicités malveillantes avec des liens de phishing qui répartissent les logiciels malveillants. Selon les chercheurs, les escrocs utilisent & # 8216; malvertising & # 8217;Pour tromper les utilisateurs de Bing Chat sans méfiance à la recherche de téléchargements de logiciels légitimes dans la visite de sites malveillants et l'installation de logiciels malveillants directement à partir d'une conversation de chat Bing. Pour ceux qui ignorent, en février 2023, Microsoft a présenté Bing Chat, une expérience de chatbot d'intelligence artificielle (AI) basée sur GPT-4 d'Openai \\, intégrée dans le moteur de recherche.Bing Chat visait à rendre les recherches en ligne plus intuitives et conviviales en offrant aux utilisateurs une expérience interactive basée sur le chat similaire à la façon dont les humains répondraient aux questions à une requête de recherche. De plus, en mars 2023, le géant de Redmond a commencé à injecter des publicités dans le cadre de ses efforts pour monétiser le chatbot et gagner des revenus pour cette nouvelle plateforme.Cependant, cette décision a également ouvert la porte aux acteurs de menace qui ont opté pour des tactiques de malvertisation et ont distribué des logiciels malveillants. «Les annonces peuvent être insérées dans une conversation de chat de Bing de diverses manières.L'un d'eux est lorsqu'un utilisateur plane sur un lien et qu'une annonce s'affiche d'abord avant le résultat organique », a écrit Jerome Segura, directeur de l'intelligence des menaces chez MALWareBytes, dans un article de blog. Pour tester le chat Bing, les chercheurs malveillants ont demandé une question simple: «Je voudrais télécharger un scanner IP avancé».À cela, le chatbot propulsé par l'IA a répondu en disant: «Vous pouvez télécharger un scanner IP avancé à partir de leur site officiel», et afficher un lien pour le télécharger dans le chat. Lorsque les chercheurs ont survolé le lien, ils ont découvert que le premier et le plus important lien qui s'est présenté était l'annonce malveillante pointant vers un lien frauduleux, tandis que le deuxième lien fourni par le chatbot était le lien de téléchargement original. «Les utilisateurs ont le choix de visiter l'un ou l'autre lien, bien que le premier puisse être plus susceptible d'être cliqué en raison de sa position.Même s'il y a un petit & # 8216; ad & # 8217;Étiquetez à côté de ce lien, il serait facile de manquer et de visualiser le lien comme un résultat de recherche régulier », a ajouté Segura. En cliquant sur le premier lien, les chercheurs ont constaté que les utilisateurs avaient été redirigés vers un site Web ( MyNetfoldersip [.] CFD ) dont le but est de filtrer le trafic et de séparer les victimes réelles des robots, des bacs à sable ou de la sécuritédes chercheurs.Le code du site Web détermine qu'en utilisant l'adresse IP du visiteur, le fuseau horaire et divers autres paramètres système, tels que le rendu Web qui identifie les machines virtuelles. Ensuite, les victimes humaines sont redirigées vers un faux site ( Adveded-ip-scanner [.] com ) qui imite le officiel ( avancé-ip-scanner [.] COM), où ils sont tentés de cliquer sur «Téléchargement gratuit» pour télécharger l'installateur supposé, qui contient des fichiers malveillants. Selon Segura, l'acteur malveillant a piraté le récit publicitaire d'une entreprise australienne légitime et a créé deux publicités malveillantes, une visant à duping des administrateurs du réseau (scanner IP avancé) et un autre avocat (MyCase Law Manager).Avec des pages de des | Malware Tool Threat | ★★ | ||

| 2023-09-19 17:06:25 | Hackers utilisant de fausses applications YouTube pour infecter les appareils Android Hackers Using Fake YouTube Apps To Infect Android Devices (lien direct) |

Le groupe de piratage APT36, également connu sous le nom de \\ 'Tribe Transparent, a été découvert à l'aide d'applications Android malveillantes qui imitent YouTube pour infecter leurs cibles \' avec le Troie (rat) d'accès à distance mobile appelé \\ appelé \'Caprarat \'. Pour les personnes inconscientes, l'APT36 (ou la tribu transparente) est un groupe de piratage présumé lié au Pakistan principalement connu pour avoir utilisé des applications Android malveillantes pour attaquer la défense indienne et les agences gouvernementales, les organisations impliquées dans la région du Cachemire, ainsi que les militants des droits de l'homme travaillant travailsur des questions liées au Pakistan. Sentinelabs, une entreprise de cybersécurité, a pu identifier trois packages d'applications Android (APK) liés à la Caprarat de la tribu transparente, qui a imité l'apparence de YouTube. & # 8220; Caprarat est un outil très invasif qui donne à l'attaquant un contrôle sur une grande partie des données sur les appareils Android qu'il infecte, & # 8221;Le chercheur de sécurité Sentinellabs Alex Delamotte a écrit dans une analyse lundi. Selon les chercheurs, les APK malveillants ne sont pas distribués via Google Play Store d'Android, ce qui signifie que les victimes sont probablement socialement conçues pour télécharger et installer l'application à partir d'une source tierce. L'analyse des trois APK a révélé qu'elles contenaient le Caprarat Trojan et ont été téléchargées sur Virustotal en avril, juillet et août 2023. Deux des Caprarat APK ont été nommés \\ 'YouTube \', et l'un a été nommé \'Piya Sharma \', associée à un canal potentiellement utilisé pour les techniques d'ingénierie sociale basées sur la romance pour convaincre les cibles d'installer les applications. La liste des applications est la suivante: base.media.service moves.media.tubes videos.watchs.share Pendant l'installation, les applications demandent un certain nombre d'autorisations à risque, dont certaines pourraient initialement sembler inoffensives pour la victime pour une application de streaming médiatique comme YouTube et la traiter sans soupçon. L'interface des applications malveillantes tente d'imiter l'application YouTube réelle de Google, mais ressemble plus à un navigateur Web qu'à une application en raison de l'utilisation de WebView à partir de l'application Trojanisée pour charger le service.Ils manquaient également de certaines fonctionnalités et fonctions disponibles dans l'application Android YouTube native légitime. Une fois que Caprarat est installé sur le dispositif de victime, il peut effectuer diverses actions telles que l'enregistrement avec le microphone, les caméras avant et arrière, la collecte de SMS et les contenus de messages multimédias et les journaux d'appels, d'envoi de messages SMS, de blocage des SMS entrants, initier les appels téléphoniques, prendre des captures d'écran, des paramètres système primordiaux tels que GPS & AMP;Réseau et modification des fichiers sur le système de fichiers du téléphone \\ Selon Sentinelabs, les variantes de caprarat récentes trouvées au cours de la campagne actuelle indiquent un développement continu des logiciels malveillants par la tribu transparente. En ce qui concerne l'attribution, les adresses IP des serveurs de commande et de contrôle (C2) avec lesquels Caprarat communique sont codées en dur dans le fichier de configuration de l'application et ont été liés aux activités passées du groupe de piratage. Cependant, certaines adresses IP étaient liées à d'autres campagnes de rats, bien que la relation exacte entre ces acteurs de menace et la tribu transparente reste claire. | Malware Tool Threat | APT 36 | ★★ | |

| 2023-08-30 14:09:05 | GhostSec viole et expose le système de surveillance iranienne GhostSec Breaches And Exposes Iranian Surveillance System (lien direct) |

Un collectif hacktiviste, "GhostSec, " a revendiqué le crédit pour avoir réussi à éliminer le logiciel Fanap Behnama de l'Iran \\, un outil qui prétendument utilisé par le gouvernement iranien pour la surveillance des citoyens. Cet outil a été initialement lancé en tant que système bancaire natal iranien, mais a maintenant été élargi par le gouvernement iranien pour surveiller et suivre ses citoyens, mettant ainsi la lumière sur les progrès importants du pays dans les capacités de surveillance. . Selon le groupe de piratage, la violation a exposé environ 20 Go de logiciels compromis, y compris le code source, lié aux systèmes de reconnaissance et de détection de mouvement de la société de logiciels iraniens Fanap. "Le logiciel Fanap, Behnama, a été entièrement violé", a déclaré GhostSec sur sa chaîne télégramme."Un total d'environ 20 Go [de] [fichiers] compressés ont été analysés au cours des deux derniers mois." GhostSec, dit qu'elle prévoit de rendre les données publiques non seulement pour les intérêts du peuple iranien, mais aussi pour les implications plus larges que cette violation a sur la vie privée dans le monde. La société d'analystes de cybersécurité Cyberint estime que les actions de Ghostsec \\ sont conformes aux principes hacktivistes, visant à promouvoir l'égalité dans la lutte pour les droits de l'homme pour la vie privée. «Cette exposition vise à permettre à la population iranienne de demander les droits à la vie privée à la suite d'une sensibilisation accrue à la surveillance du gouvernement.Alors que les actions de GhostSec \\ s'alignent avec les principes hacktiviste, ils se positionnent également comme des défenseurs des droits de l'homme », Cyberint dit . GhostSec dit que son déménagement ne concerne pas seulement la technologie, mais sur la vie privée du peuple, les libertés civiles et un équilibre de pouvoir. À cette fin, le collectif de piratage a mis en place une chaîne télégramme dédiée appelée L'Iran a exposé , qu'il prévoit d'utiliser pour publier des segments des données violées.Il a déjà téléchargé des parties du code Behnama compromis, y compris les fichiers de configuration et les données de l'API. GhostSec dit qu'il fournira des explications approfondies sur ses résultats et la justification de ses actions une fois que toutes les données ont été téléchargées. Les données téléchargées incluent des outils pour la surveillance vidéo basée sur la reconnaissance faciale (utilisée dans le système GPS de la voiture et de suivi de la Banque Pasargad), un système de reconnaissance de plaques d'immatriculation (qui pourrait avoir des implications pour les alertes de hijab), et une impression de carte d'identitéSystème de reconnaissance faciale. De plus, même un système lié à la plate-forme de connexion unique (SSO) utilisée par le régime pour l'authentification des utilisateurs en ligne est connecté au système Fanap. & # 8220; Cette intégration compile des aspects complexes des citoyens \\ 'Lives, non seulement pour déterminer les privilèges d'accès pour les services mais aussi pour construire un profil virtuel pour la reconnaissance faciale, & # 8221;dit Cyberint. & # 8220; Le groupe soutient que cette évaluation est enracinée dans le code du logiciel, justifiant des preuves incontestables des capacités et du déploiement du logiciel. & # 8221; GhostSec allègue que les outils sont activement utilisés par le gouvernement iranien, les organismes d'application de la loi et le personnel militaire, marquant une progression considérable dans les capacités de surveillance améliorées du pays | Tool | ★★★ | ||

| 2023-08-30 10:13:24 | Les serveurs de courrier électronique américains ciblés dans les attaques ESG de Barracuda US Govt Email Servers Targeted In Barracuda ESG Attacks (lien direct) |

La société américaine de cybersécurité Mandiant a confirmé que des pirates chinois soupçonnés de l'État sont à l'origine de l'exploitation d'une vulnérabilité zéro-jour dans les appareils électroménagers de la Sécurité de Barracuda \\. Selon un article de blog Mandiant publié aujourd'hui, la campagne mondiale de l'espionnage de la menace remonte dès octobre 2022, les acteurs de la menace abandonnant les logiciels malveillants inconnus sur des appareils compromis et le vol de données sensibles. Les plus grandes cibles de cette campagne ont été les États-Unis et le Canada, suivis de la Chine, de l'Allemagne, des Pays-Bas, de la Pologne, du Japon et du Vietnam.Près d'un tiers des appareils qui ont été touchés dans cette campagne appartenaient à des agences gouvernementales, suivies des entreprises des industries de haute technologie et informatique. & # 8220; Notamment, parmi les organisations affectées par les Amérique du Nord, il y avait de nombreux bureaux d'État, provinciaux, comtés, tribaux, en ville et en ville qui étaient ciblés dans cette campagne.Ces organisations comprenaient des bureaux municipaux, des bureaux d'application de la loi, des judiciaires de différents niveaux, des bureaux des services sociaux et de plusieurs villes incorporées, & # 8221;Mandiant a écrit dans le billet de blog. & # 8220; Bien que le ciblage global du gouvernement local comprenne un peu moins de sept pour cent de toutes les organisations affectées identifiées, cette statistique augmente à près de dix-sept pour cent par rapport au ciblage basé aux États-Unis. & # 8221; Selon Mandiant, le Chinese-Nexus Threat Group (actuellement suivi comme UNC4841) avait une motivation d'espionnage, qui a profité d'une vulnérabilité zéro-jour, CVE-2023-2868, et a exploité des systèmes appartenant à des utilisateurs de haut niveau dansSecteurs gouvernementaux (nationaux), de haute technologie et de technologie de l'information. Mandiant appelle ces familles de logiciels malveillants: Skipjack (une porte dérobée passive pour écouter les communications), DepterCharge (une porte dérobée passive suivie par CISA comme sous-marin), Foxglove (un lanceur de logiciels malveillants écrite en c), Foxtrot (une porte dérobée écrite en C ++ quiLes commandes prennent en charge l'inclusion de la capture de la touche, de l'exécution des commandes de shell, de la création de shell inversé et du transfert de fichiers) et une version deux de Seaspy (une porte dérobée passive). L'existence de CVE-2023-2868 a été découverte pour la première fois par Barracuda le 19 mai 2023, la société libérant un patch aux appareils ESG le 20 mai 2023. Cependant, il a été déterminé plus tard que les correctifs étaient inefficaces, qui, qui étaient inefficaces, qui étaient inefficaces, qui, qui étaient inefficaces, qui étaient inefficaces, qui, qui étaient inefficaces, qui étaient inefficaces, qui, qui étaient inefficaces, qui étaient inefficaces, qui, qui étaient inefficaces, qui étaient inefficaces, qui, qui étaient inefficaces, qui étaient inefficaces, qui, qui étaient inefficaces, qui étaient inefficaces, qui étaient inefficaces, qui, qui étaient inefficaces, qui étaient inefficaces quia incité Barracuda à demander aux utilisateurs d'ESG de jeter les appareils vulnérables et de chercher un remplacement. Depuis que Barracuda a publié un correctif aux appareils ESG le 20 mai 2023, Mandiant et Barracuda n'ont pas été en mesure de trouver une preuve d'exploitation réussie de CVE-2023-2868, ce qui a entraîné des appareils ESG physiques ou virtuels nouvellement compromis. Seuls 5% des appareils ESG des appareils ESG dans le monde ont été compromis.Aucun autre produit Barracuda, y compris les solutions de courrier électronique SAAS de Barracuda \\, n'a été affecté par cette vulnérabilité. Les enquêtes Mandiant et Barracuda sur les appareils précédemment compromis ont confirmé que l'UNC4841 a | Malware Vulnerability Threat Cloud | ★★★ | ||

| 2023-08-26 14:03:17 | Données de 10 millions de personnes exposées dans une violation de données à l'Agence française du gouvernement Data Of 10 Million People Exposed In Data Breach at French Govt Agency (lien direct) |

P & OCIRC; Le Emploi, agence gouvernementale française qui enregistre les chômeurs, les aide à trouver un emploi et leur fournit une aide financière informé mercredi qu'il est victime d'une cyberattaque après que l'un de ses prestataires de services a été ciblé, impliquant un risquede divulgation de données personnelles appartenant à 10 millions de demandeurs d'emploi. L'incident a été révélé à la fin de la semaine dernière.Des enquêtes sont en cours chez le fournisseur de services pour découvrir la raison de l'attaque.P & OCIRC; Le Emploi a déclaré qu'il avait également informé le CNIL (Commission nationale de l'informatique et des libertés) à propos de l'incident, et il déposera bientôt une plainte auprès des autorités judiciaires. Pour ceux qui ne le savent pas, P & OCIRC; Le Emploi est une agence gouvernementale française qui enregistre les chômeurs, les aide à trouver des emplois et leur fournit une aide financière. & # 8220; p & ocirc; le emploi a pris conscience de la violation du système d'information de l'un de ses prestataires impliquant un risque de divulgation des données personnelles des demandeurs d'emploi, & # 8221;Lit le Communiqué de presse (traduit en anglais). Selon P & OCIRC; LE EMPLOI, les demandeurs d'emploi enregistrés en février 2022 et les anciens utilisateurs de l'agence d'emploi sont potentiellement affectés par ce vol de données personnelles. Bien qu'il n'ait pas précisé le nombre d'individus affectés, environ 10 millions de personnes seraient affectées, selon un rapport de la publication française le parisien . Lorsque le Parisien a contacté P & OCIRC; Le Emploi pour découvrir le fournisseur de services ciblé dans la cyberattaque, ils ont été informés par leur direction que la société était majeur, qui est responsable de la numérisation et du traitement deTous les documents soumis par les demandeurs d'emploi. L'incident de la cybercriminalité aurait exposé le prénom, le nom de famille et le NIR (numéro de sécurité sociale) des demandeurs d'emploi.Cependant, aucune autre information sensible telle que les adresses e-mail, les numéros de téléphone, les mots de passe et les détails de la banque n'a été divulguée dans l'attaque. Bien que les données exposées aient une utilisation minimale dans la réalisation des attaques de cybercriminalité, P & OCIRC; Le Emploi conseille aux demandeurs d'emploi de rester vigilants de toute communication entrante qui pourrait sembler frauduleuse. De plus, l'agence a également précisé que ses programmes d'aide financière, ainsi que le portail d'emploi en ligne AT & # 8220; Pole-Employment.fr & # 8221;n'ont pas été touchés par la cyberattaque. «P & OCIRC; Le Emploi fait tout son possible pour limiter ses effets et informera individuellement toutes les personnes concernées, tandis que le fournisseur de services renforce les mesures de sécurité existantes.Le soutien aux demandeurs d'emploi sera également disponible via la plate-forme téléphonique 39 49 pour aider ceux qui ont des questions liées au sujet », a ajouté le communiqué de presse. P & OCIRC; LE EMPLOI dit que toutes ses équipes et fournisseurs de services sont engagés dans la sécurisation des données des demandeurs d'emploi et des entreprises. Il continuera de renforcer ses systèmes de protection, ses procédures et ses instructions concernant ce type d'événements pour les éviter de se reproduire à l'avenir. | Data Breach | ★★ | ||

| 2023-08-24 06:04:03 | Hacker Dumps Stracted Data de 2,6 millions d'utilisateurs de Duolingo Hacker Dumps Scraped Data Of 2.6 Million Duolingo Users (lien direct) |

Les données grattées de 2,6 millions d'utilisateurs de l'application populaire d'apprentissage des langues Duolingo sont disponibles à la vente sur un forum de piratage. Les données divulguées comprennent les adresses e-mail, les noms et les images de profil de 2,6 millions de personnes, qui peuvent être exploitées par les acteurs de la menace pour effectuer des attaques de phishing ciblées. Bien que les données divulguées comprennent une combinaison de connexion publique et de noms réels, qui sont accessibles au public dans le cadre d'un profil Duolingo de l'utilisateur, il comprend également des adresses e-mail et des informations internes liées au service Duolingo qui n'est pas publiquementdisponible.Cela a soulevé des préoccupations, car cela pourrait rendre les utilisateurs vulnérables aux attaques de phishing par e-mail. Pour ceux qui ne le savent pas, les informations grattées de 2,6 millions de comptes clients ont été mis en vente pour 1 500 $ sur un forum de piratage désormais disparu, violé, en janvier 2023. À l'époque, le pirate, dans un article sur le forum de piratage, a déclaré qu'ils avaient obtenu les informations de gratter une interface de programmation d'application (API) et ont également fourni un échantillon de données de 1000 comptes. «Je vends 2,6 millions d'entrées de compte Duolingo qui ont été grattées d'une API exposée.Le prix de démarrage est de 1 500 USD, mais le prix peut être négocié », a lu le message sur le forum de piratage. Lorsque Duolingo a pris conscience de l'incident, ils ont confirmé therecord qu'il a été gratté des informations de profil public, mais aucune violation ou piratage de données ne s'était produit. Ils ont ajouté qu'une enquête interne était en cours pour découvrir la nécessité de mesures de sécurité supplémentaires. Cependant, ils n'ont pas mentionné le fait que les adresses e-mail privées, qui ne sont pas publiques, faisaient également partie des données exposées. Récemment, l'ensemble de données d'utilisateur 2,6 millions de grattes avec toutes les informations a été publié sur une nouvelle version du forum de piratage violé pour 8 crédits de site, d'une valeur de 2,13 $, qui a été repéré pour la première fois par vx-underground . "Hello BreachForums Community, aujourd'hui, j'ai téléchargé le Scrape Duolingo pour que vous puissiez télécharger, merci d'avoir lu et apprécié!"lit un article sur le forum de piratage. Ces données ont été grattées en exploitant la vulnérabilité dans l'interface de programmation d'applications (API) de Duolingo, qui permet à quiconque de soumettre un nom d'utilisateur et de récupérer une sortie JSON comprenant des informations de profil public de l'utilisateur (nom, nom,e-mail, langues étudiées). L'API exposée est diffusée ouvertement et connue depuis au moins mars 2023. De plus, les chercheurs tweetent et documentant publiquement comment utiliser l'API. Selon VX-Underground, les pirates peuvent facilement exploiter ce défaut en soumettant une adresse e-mail dans l'API pour confirmer si elle est liée à un compte Duolingo valide.Ils avertissent que les données divulguées pourraient être utilisées pour le doxxing et peuvent également conduire à des attaques de phishing ciblées. BleepingComputer a confirmé que l'API est toujours accessible au public malgré le fait que Duolingo soit informé qu'il était ouvert en janvier 2023. Duolingo n'a pas encore répondu à la | Data Breach Hack Vulnerability Threat | ★★ | ||

| 2023-08-19 19:08:51 | Winrar Flaw permet aux pirates distants d'exécuter un code arbitraire WinRAR Flaw Allows Remote Hackers To Execute Arbitrary Code (lien direct) |

Un chercheur en sécurité à Zero Day Initiative (ZDI) a découvert une vulnérabilité de haute sévérité dans le logiciel Winrar qui permet aux attaquants distants d'exécuter un code arbitraire sur le système cible après avoir ouvert une archive RAR spécialement conçue.

Pour ceux qui ne le savent pas, Winrar est une compression de fichiers populaire et un utilitaire d'archiver pour Windows, qui peut créer et afficher des archives dans des formats de fichiers RAR ou zip et déballer de nombreux formats de fichiers d'archives.

Le chercheur en sécurité, & # 8220; Goodbyeselene & # 8221;Rarlab a rapporté la faille

La vulnérabilité peut être exploitée par des pirates pour créer un fichier RAR.En persuadant une victime d'ouvrir un fichier spécialement conçu, un attaquant pourrait exploiter cette vulnérabilité à exécuter du code dans le contexte du processus actuel.

«Le défaut spécifique existe dans le traitement des volumes de récupération.Le problème résulte de l'absence de validation appropriée des données fournies par l'utilisateur, ce qui peut entraîner un accès à la mémoire après la fin d'un tampon alloué », lit le Advisory de sécurité publié sur le site ZDI & # 8217; s.

Étant donné que la victime doit être trompée pour ouvrir une archive, la gravité de la cote de vulnérabilité descend à 7,8, selon le CVSS.

data-wpel-link = "external" rel = "nofollow nopenner noreferrer"> winrar version 6.23 pour corriger la vulnérabilité.Plus de détails peuvent être trouvés ici .

Pendant ce temps, tous les utilisateurs de Winrar sont fortement recommandés pour mettre à jour la version susmentionnée dès que possible.

A security researcher at Zero Day Initiative (ZDI) discovered a high-severity vulnerability in the WinRAR software that allows remote attackers to execute arbitrary code on the target system after opening a specially crafted RAR archive. For those unaware, WinRAR is a popular file compression and archiver utility for Windows, which can create and view archives in RAR or ZIP file formats and unpack numerous archive file formats. The security researcher, “goodbyeselene” reported the flaw to the vendor, RARLAB, on June 8th, 2023. The high-severity vulnerability, which was tracked as CVE-2023-40477 (CVSS score 7.8), has now been fixed. The vulnerability can be exploited by hackers to create a RAR file. By persuading a victim to open a specially crafted file, an attacker could exploit this vulnerability to execute code in the context of the current process. “The specific flaw exists within the processing of recovery volumes. The issue results from the lack of proper validation of user-supplied data, which can result in a memory access past the end of an allocated buffer,” reads the security advisory released on ZDI’s site. Since the victim needs to be tricked into opening an archive, the severity of the vulnerability rating drops down to 7.8, as per the CVSS. On August 2nd, 2023, RARLAB released WinRAR version 6.23 to correct the vulnerability. More details can be found |

Vulnerability | ★★ | ||

| 2023-08-17 17:05:03 | Apple avertit les utilisateurs de ne pas dormir à côté d'un iPhone chargé Apple Warns Users Not To Sleep Next To A Charging iPhone (lien direct) |

Apple a émis une prudence sévère aux utilisateurs d'iPhone en décrivant les dangers potentiels de charger l'appareil dans le lit pendant la nuit pendant qu'ils dorment. Le géant de la technologie dit que cette pratique pourrait devenir mortelle si le téléphone branché sur le chargeur est incapable de ventiler (c'est-à-dire recouvert d'un oreiller ou d'une couverture), car il peut entraîner une surchauffe dangereuse entraînant des incendies, un choc électrique, oudommages à l'iPhone ou à une autre propriété. Il a ajouté que les adaptateurs d'alimentation USB iPhone et Apple (vendus séparément) obéissent aux limites de température de surface requises définies par les réglementations de pays applicables et les normes de sécurité internationales et régionales. Cependant, même dans ces limites, un contact soutenu avec des surfaces chaudes pendant de longues périodes peut causer de l'inconfort ou des blessures. «Utilisez le bon sens pour éviter les situations où votre peau est en contact avec un appareil, son adaptateur d'alimentation ou un chargeur sans fil lorsqu'il fonctionne ou connecté à une source d'alimentation pendant de longues périodes», lit le note de sécurité officielle d'Apple sur son site Web. & # 8220; ne dormez pas sur un appareil, un adaptateur d'alimentation ou un chargeur sans fil, ou les placer sous une couverture, un oreiller ou votre corps, lorsqu'il est connecté à une source d'alimentation.Gardez votre iPhone, l'adaptateur d'alimentation et tout chargeur sans fil dans une zone bien ventilée lors de l'utilisation ou de la charge.Faites particulièrement attention si vous avez une condition physique qui affecte votre capacité à détecter la chaleur contre le corps. » Pour réduire la possibilité de blessures ou de dégâts liés à la chaleur, utilisez un adaptateur d'alimentation USB Apple en toute sécurité et branchez-le directement dans une prise de courant. Le géant de la technologie conseille d'utiliser l'adaptateur de puissance dans des emplacements humides, comme près d'un lavabo, d'une baignoire ou d'un stand de douche.De plus, ne connectez pas et ne déconnectez pas l'adaptateur d'alimentation avec les mains humides. Apple recommande fortement d'utiliser le câble de charge d'origine et un adaptateur d'alimentation USB Apple au lieu d'utiliser des chargeurs tiers bon marché qui ne répondent pas aux normes de sécurité applicables et peuvent présenter un risque de décès ou de blessure. Pour lutter contre cela, la société recommande d'opter pour & # 8220; Fabriqué pour iPhone & # 8221;câbles ou considérer d'autres câbles et adaptateurs électriques tiers qui sont conformes à l'USB 2.0 ou plus tard qui se conforment aux réglementations des pays applicables et aux normes de sécurité internationales et régionales. En plus d'éviter la charge pendant le sommeil, Apple a également insisté pour que l'on devait jeter les chargeurs dès qu'ils sont endommagés ou cesser de travailler. Il a également ajouté que les utilisateurs ne devraient jamais charger l'appareil près de l'eau ou tout autre liquide, ajoutant que «l'utilisation de câbles ou de chargeurs endommagés, ou de charge lorsque l'humidité est présente, peut provoquer un incendie, un choc électrique, des blessures ou des dommages à l'iPhone ouautre propriété. » En suivant les directives ci-dessus suggérées par Apple, vous pouvez assurer une expérience de charge plus sûre, ainsi que vous protéger, votre téléphone et votre environnement contre des dangers probables. Lisez également: est-il sûr de tenir votre iPhon | ★★ | |||

| 2023-08-16 16:00:18 | Des comptes LinkedIn piratés dans une grande campagne de détournement LinkedIn Accounts Hacked In Large Hijacking Campaign (lien direct) |

La société de cybersécurité Cyberint a annoncé lundi que de nombreux comptes LinkedIn ont été verrouillés ou intempestifs par les attaquants dans une importante campagne de piratage mondiale. Plusieurs utilisateurs de LinkedIn affectés sont passés à Reddit , twitter , et le Forums Microsoft Pour signaler qu'ils ont perdu accès à leurs comptes et sont confrontés à des comptes gelés ou bannis (via BleepingComputer ). & # 8220; Certains ont même été pressés de payer une rançon pour reprendre le contrôle ou confronté à la suppression permanente de leurs comptes, & # 8221;a écrit Coral Tayar, chercheur en sécurité chez Cyberint, dans un article de blog. & # 8220; Bien que LinkedIn n'ait pas encore publié d'annonce officielle, il semble que leur temps de réponse de support se soit allongé, avec des rapports d'un volume élevé de demandes de soutien. & # 8221; Les utilisateurs de LinkedIn frustrés ont également indiqué qu'ils ne sont pas en mesure de résoudre les problèmes liés à leurs comptes de violation, car le support LinkedIn n'a pas répondu ou inutile. & # 8220; Mon compte a été piraté il y a 6 jours.Le courrier électronique a été modifié au milieu de la nuit et je n'avais pas la capacité de confirmer le changement ou de l'empêcher, & # 8221; La vague d'attaques semble impliquer l'utilisation d'identification divulguée ou de forçage brute des mots de passe pour prendre les comptes LinkedIn mal protégés. Les pirates échangent ensuite rapidement l'adresse e-mail associée à une de la & # 8220; Rambler.ru & # 8221;Service, réinitialisez le mot de passe et activez l'authentification à deux facteurs (2FA), verrouillant le titulaire du compte d'origine.Cela a rendu le processus de récupération du compte encore plus diffici | Hack | ★★ | ||

| 2023-08-14 15:01:22 | La plate-forme OpenXDR stellar Cyber \\ est désormais disponible sur Oracle Cloud Infrastructure Stellar Cyber\\'s OpenXDR Platform Now Available On Oracle Cloud Infrastructure (lien direct) |

Silicon Valley-based cybersecurity company, Stellar Cyber, announced today that their OpenXDR platform is now accessible to those that use Oracle Cloud Infrastructure (OCI). Customers who have adopted the cloud and seek simpler and smarter solutions to improve their security can now purchase Stellar Cyberr\'s platform via the Oracle Cloud Marketplace, applying Oracle Universal Credits (OUCs) toward the purchase price. How does OpenXDR technology help businesses to better manage the security of their cloud structures, and what does this new partnership mean for Oracle Cloud users? Table Of ContentsCapabilities of Stellar Cyber\'s OpenXDR PlatformNow Available on Oracle Cloud InfrastructureThe Future of Cloud Security Capabilities of Stellar Cyber\'s OpenXDR Platform Stellar Cyber has developed Open Extended Detection and Response (OpenXDR) to facilitate security for both companies facing a large volume of attacks and overwhelmed security professionals. To achieve this, it unites the capabilities of several tools that are essential for security - many of which used to be incompatible. Some of the security solutions that are currently integrated into the platform are NextGen SIEM and Network Detection and Response (NDR). One of the key issues that the company has focused on since its beginning is the large quantity of data that is incoming from versatile incompatible security tools. Today, the issue of having to manage and make sense of large amounts of data is more emphasized than ever before. Why? Because organizations have added more security points to their systems - mostly to protect the new cloud technology that is now a regular part of their network. For instance, the data management solution integrated within OpenXDR can gather insights that are generated from versatile tools the platform supports. To make the reports more accurate and comprehensive, it can correlate the findings gathered from the tools it supports. As a result, the professionals retain visibility of ever-growing attack surfaces and get correct as well as actionable reports on the state of security in real-time. This helps them to react to sophisticated threats early - before they escalate into major security incidents. The tools that can be found under Stellar Cyber\'s umbrella platform are AI and machine-learning-powered. This means that they promptly and automatically mitigate well-known threats, but they continually learn about the company and use the findings to detect anomalies early. Also, they\'re available from a single dashboard since the platform unites the capabilities of versatile previously siloed solutions in one place. For those that already use Oracle Cloud, the new collaborations mean they\'ll now have the capabilities of the OpenXDR platform at their disposal as well. “Stellar Cyber is committed to providing the critical capabilities security teams need to deliver consistent security outcomes-all for a single license and price on a single platform,” said Jim O\'Hara, Chief Revenue Officer at Stellar Cyber. “This simple yet comprehensive model makes it easy for customers to measure how our Open XDR platform dramatically impacts their security ROI.” Now Available on Oracle Cloud Infrastructure Oracle Clou | Tool Threat Cloud | ★★ |

To see everything:

Our RSS (filtrered)