What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-04-03 16:00:00 | Prudential financier informe 36 000 personnes de violation de données Prudential Financial Notifies 36,000 Individuals of Data Breach (lien direct) |

Les données compromises comprennent des noms ou d'autres informations d'identification en combinaison avec les numéros de licence de Driver \\

The compromised data includes names or other identifying information in combination with driver\'s license numbers |

Data Breach | ★★ | ||

| 2024-04-03 15:54:22 | Les botnets et les infosteaux IoT ciblent fréquemment le secteur de la vente au détail IoT Botnets and Infostealers Frequently Target Retail Sector (lien direct) |

La nouvelle recherche de NetSkope Threat Labs a révélé que les botnets IoT, les outils d'accès à distance et les infostateurs étaient les principales familles de logiciels malveillants déployés par des attaquants ciblant le secteur de la vente au détail au cours de la dernière année.Les résultats ont été révélés dans un nouveau rapport sur le secteur de la vente au détail.La vente au détail a également subi un changement au cours des 12 derniers mois [& # 8230;] Le post | Malware Tool Threat | ★★ | ||

| 2024-04-03 15:51:00 | Le RDP a abusé de plus de 90% des cyberattaques, Sophos trouve RDP abused in over 90% of cyber attacks, Sophos finds (lien direct) |

La nouvelle recherche de NetSkope Threat Labs a révélé que les botnets IoT, les outils d'accès à distance et les infostateurs étaient les principales familles de logiciels malveillants déployés par des attaquants ciblant le secteur de la vente au détail au cours de la dernière année.Les résultats ont été révélés dans un nouveau rapport sur le secteur de la vente au détail.La vente au détail a également subi un changement au cours des 12 derniers mois [& # 8230;] Le post | Studies | ★★★★ | ||

| 2024-04-03 15:38:46 | Opérationnaliser zéro confiance: un guide pratique pour les agences fédérales modernes Operationalizing zero trust: A practical guide for modern federal agencies (lien direct) |

La nouvelle recherche de NetSkope Threat Labs a révélé que les botnets IoT, les outils d'accès à distance et les infostateurs étaient les principales familles de logiciels malveillants déployés par des attaquants ciblant le secteur de la vente au détail au cours de la dernière année.Les résultats ont été révélés dans un nouveau rapport sur le secteur de la vente au détail.La vente au détail a également subi un changement au cours des 12 derniers mois [& # 8230;] Le post | ★★★ | |||

| 2024-04-03 15:32:17 | Sophos révèle que les attaques de ransomwares visent désormais des sauvegardes Sophos Reveals Ransomware Attacks Are Now Targeting Backups (lien direct) |

> Par waqas

Le stockage d'une sauvegarde de vos données est une décision judicieuse, mais avez-vous envisagé de garder une sauvegarde de votre sauvegarde?

Ceci est un article de HackRead.com Lire le post original: Sophos révèleLes attaques de ransomware ciblent désormais les sauvegardes

>By Waqas Storing a backup of your data is a wise decision, but have you considered keeping a backup of your backup? This is a post from HackRead.com Read the original post: Sophos Reveals Ransomware Attacks Are Now Targeting Backups |

Ransomware | ★★ | ||

| 2024-04-03 15:30:00 | Construire votre entreprise avec le programme partenaire Fortinet Engage Building Your Business with the Fortinet Engage Partner Program (lien direct) |

Le programme de partenaires d'engage de Fortinet autorise les partenaires via un portefeuille robuste de solutions intégrées construites sur la plate-forme unifiée la plus mature du marché.Apprendre encore plus.

Fortinet\'s Engage Partner Program empowers partners through a robust portfolio of integrated solutions built on the market\'s most mature unified platform. Learn more. |

★★ | |||

| 2024-04-03 15:30:00 | Infostolers prévalent dans les tendances de la cybercriminalité du secteur de la vente au détail Infostealers Prevalent in Retail Sector Cybercrime Trends (lien direct) |

Les résultats de NetSkope montrent également un changement dans l'utilisation des applications cloud du secteur de la vente au détail

The findings from Netskope also show a shift in the retail sector\'s use of cloud applications |

Cloud | ★★★ | ||

| 2024-04-03 15:29:31 | Feds à Microsoft: Nettoyez votre acte de sécurité cloud maintenant Feds to Microsoft: Clean Up Your Cloud Security Act Now (lien direct) |

Un comité d'examen fédéral a exigé que le géant de la technologie privilégie sa posture de sécurité "inadéquate", mettant le blâme uniquement sur l'entreprise pour la violation de Microsoft 365 de l'année dernière qui a permis à la tempête-0558 de China \\ de pirater les comptes de messagerie des comptes de messagerie des comptes de messagerie des comptes de messagerie des comptes de messagerie des comptes de messagerie des comptes de messagerie des comptes de messagerie des comptes de messagerie des comptes de messagerie de China \\Les principaux représentants du gouvernement.

A federal review board demanded that the tech giant prioritize its "inadequate" security posture, putting the blame solely on the company for last year\'s Microsoft 365 breach that allowed China\'s Storm-0558 to hack the email accounts of key government officials. |

Hack Cloud | ★★ | ||

| 2024-04-03 15:15:36 | Stable Audio 2.0 – L\'IA qui ne remplacera pas les musiciens (lien direct) | Stable Audio 2.0 est une IA révolutionnaire capable de générer des morceaux musicaux complets de haute qualité à partir de simples descriptions textuelles. Découvrez comment cette technologie de pointe transforme le processus de création musicale, offrant de nouvelles possibilités aux artistes et musiciens. | ★★★ | |||

| 2024-04-03 15:02:00 | Mispadu Trojan cible l'Europe, des milliers d'identification compromises Mispadu Trojan Targets Europe, Thousands of Credentials Compromised (lien direct) |

Le Troie bancaire connu sous le nom de & nbsp; Mispadu & nbsp; a élargi son objectif au-delà de l'Amérique latine (LATAM) et des personnes hispanophones pour cibler les utilisateurs en Italie, en Pologne et en Suède.

Selon Morphiseec, les objectifs de la campagne en cours comprennent des entités couvrant le financement, les services, la fabrication de véhicules à moteur, les cabinets d'avocats et les installations commerciales.

"Malgré l'expansion géographique, le Mexique reste le

The banking trojan known as Mispadu has expanded its focus beyond Latin America (LATAM) and Spanish-speaking individuals to target users in Italy, Poland, and Sweden. Targets of the ongoing campaign include entities spanning finance, services, motor vehicle manufacturing, law firms, and commercial facilities, according to Morphisec. "Despite the geographic expansion, Mexico remains the |

Commercial | ★★ | ||

| 2024-04-03 15:00:20 | Palo Alto Networks 2023 Rapport ESG - Sécurisation de notre avenir numérique Palo Alto Networks 2023 ESG Report - Securing Our Digital Future (lien direct) |

> Palo Alto Networks a publié notre rapport sur l'exercice 2023 Environmental, Social and Governance (ESG) pour partager les progrès que nous avons réalisés l'année dernière.

>Palo Alto Networks released our fiscal 2023 Environmental, Social and Governance (ESG) Report to share the progress we\'ve made in the last year. |

★★★ | |||

| 2024-04-03 14:57:27 | Construire un cas pour les programmes de primes de bogues: répondre aux préoccupations des entreprises Building a case for bug bounty programs: Addressing corporate concerns (lien direct) |

> Les programmes de primes de bogues sont devenus un outil puissant dans l'arsenal de cybersécurité, ce qui permet aux organisations de pouvoir identifier et résoudre de manière proactive les vulnérabilités avant de pouvoir être exploitées.Malgré cela, les préoccupations internes concernant les implications financières, les complexités juridiques, les risques de sécurité des données et les barrières culturelles peuvent entraver l'adoption de ces programmes. & # 160; & # 160;Les entreprises ont besoin & # 8217; n'ont pas peur d'entrer dans [& # 8230;]

>Bug bounty programs have emerged as a powerful tool in the cybersecurity arsenal, empowering organizations to proactively identify and resolve vulnerabilities before they can be exploited. Despite this, internal concerns around financial implications, legal complexities, data security risks, and cultural barriers can hinder the adoption of these programs. Companies needn’t be afraid to step into […] |

Tool Vulnerability | ★★★ | ||

| 2024-04-03 14:55:21 | Le département d'État américain enquête sur un vol présumé de données gouvernementales US State Department investigates alleged theft of government data (lien direct) |

Le département d'État américain enquête sur les allégations d'un cyber-incident après qu'un acteur de menace a divulgué des documents qui auraient volé un entrepreneur du gouvernement.[...]

The U.S. Department of State is investigating claims of a cyber incident after a threat actor leaked documents allegedly stolen from a government contractor. [...] |

Threat | ★★ | ||

| 2024-04-03 14:48:18 | Finaliste Aembit pour la conférence RSA 2024 Innovation Sandbox Aembit Finalist for RSA Conference 2024 Innovation Sandbox (lien direct) |

> Par cyber navre

La principale entreprise pour obtenir l'accès entre les charges de travail reconnues pour la plate-forme Aembit Workload IAM.

Ceci est un article de HackRead.com Lire la publication originale: Finaliste Aembit pour RSA Conference 2024 Innovation Sandbox

>By Cyber Newswire The Leading Company for Securing Access Between Workloads Recognized for the Aembit Workload IAM Platform. This is a post from HackRead.com Read the original post: Aembit Finalist for RSA Conference 2024 Innovation Sandbox |

Conference | ★★ | ||

| 2024-04-03 14:31:53 | Protéger votre entreprise: aborder la crise de la vulnérabilité de Microsoft Exchange Protecting Your Business: Addressing the Microsoft Exchange Vulnerability Crisis (lien direct) |

> Découvrez comment sauvegarder votre entreprise à partir de la crise de vulnérabilité en cours Microsoft Exchange mise en évidence par l'Office fédéral allemand pour la sécurité de l'information (BSI).Découvrez les avertissements critiques, l'importance du correctif et comment les évaluations automatisées des compromis avec Thor Cloud Lite peuvent fortifier votre stratégie de cybersécurité.

>Discover how to safeguard your business from the ongoing Microsoft Exchange vulnerability crisis highlighted by the German Federal Office for Information Security (BSI). Learn about critical warnings, the importance of patching, and how automated compromise assessments with THOR Cloud Lite can fortify your cybersecurity strategy. |

Vulnerability Patching Cloud | ★★★ | ||

| 2024-04-03 14:30:46 | Au-delà de ChatGPT, L\'Oréal lance ses services de GenAI (lien direct) | L'Oréal est l'un des tout premiers groupes français à lancer son ChatGPT interne. Une plateforme GenAI est désormais en production et disponible tant pour les développeurs de la DSI que pour les métiers. | ChatGPT | ★★ | ||

| 2024-04-03 14:00:10 | Cyberattaques contre la France depuis 2023 Cyber attacks on France since 2023 (lien direct) |

Cyber Attacks contre la France depuis 2023 par surfshark

-

rapports spéciaux

Cyber attacks on France since 2023 by Surfshark - Special Reports |

★★ | |||

| 2024-04-03 14:00:00 | Pourquoi la cybersécurité est un problème de société Why Cybersecurity Is a Whole-of-Society Issue (lien direct) |

Travailler ensemble et intégrer la cybersécurité dans le cadre de notre pensée d'entreprise et individuelle peut rendre la vie plus difficile aux pirates et plus sûrs pour nous-mêmes.

Working together and integrating cybersecurity as part of our corporate and individual thinking can make life harder for hackers and safer for ourselves. |

★★ | |||

| 2024-04-03 13:58:25 | Le guide de Trainman \\ pour les points d'entrée négligés dans Microsoft Azure The Trainman\\'s Guide to overlooked entry points in Microsoft Azure (lien direct) |

Guidé par le "Trainman" de la matrice \\, nous parcourons des passages d'accès des utilisateurs plus obscurs dans Microsoft Azure et comment détecter leur utilisation.

Guided by The Matrix\'s "Trainman," we walk through more obscure user access passageways into Microsoft Azure, and how to detect their usage. |

★★★ | |||

| 2024-04-03 13:54:45 | Benjamin Duchet, HP France : Les technologies doivent évoluer avec des réponses pragmatiques face aux menaces émergentes (lien direct) | Benjamin Duchet, HP France : Les technologies doivent évoluer avec des réponses pragmatiques face aux menaces émergentes. Lors du Forum InCyber, HP a présenté sa suite de solutions HP Wolf Security qui vise à renforcer la sécurité et la résilience des postes de travail et solutions d'impression face aux attaques. - Interviews / INCYBER 2024 | Threat | ★★ | ||

| 2024-04-03 13:54:14 | Le mystère de \\ 'jia tan, \\' le cerveau de porte dérobée XZ The Mystery of \\'Jia Tan,\\' the XZ Backdoor Mastermind (lien direct) |

L'attaque de la chaîne d'approvisionnement de XZ contrecarrée a été des années en préparation.Maintenant, les indices suggèrent que les pirates d'État-nation étaient à l'origine du personnage qui a inséré le code malveillant.

The thwarted XZ Utils supply chain attack was years in the making. Now, clues suggest nation-state hackers were behind the persona that inserted the malicious code. |

★★★★ | |||

| 2024-04-03 13:46:57 | Intelbroker fuit des données présumées de sécurité nationale liées à l'entrepreneur américain Acuity Inc. IntelBroker Leaks Alleged National Security Data Tied to US Contractor Acuity Inc. (lien direct) |

> Par waqas

Les données divulguées étaient auparavant vendues par le pirate IntelBroker pour seulement 3 000 $ en crypto-monnaie Monero (XMR).

Ceci est un article de HackRead.com Lire le post original: Intelbroker fuit des données présumées de sécurité nationale liées à l'entrepreneur américain Acuity Inc.

>By Waqas The leaked data was previously being sold by the IntelBroker hacker for just $3,000 in Monero (XMR) cryptocurrency. This is a post from HackRead.com Read the original post: IntelBroker Leaks Alleged National Security Data Tied to US Contractor Acuity Inc. |

★★ | |||

| 2024-04-03 13:44:19 | Blackmarket : la boutique CosaNostra fermée ! (lien direct) | Le marché noir Cosa Nostra, repère de hackers malveillants dans le darkweb, ferme après la saisie de son nom de domaine par les Douanes, la Gendarmerie et le parquet de Paris ?... | ★★★ | |||

| 2024-04-03 13:39:19 | Les entreprises investissent plus de 100.000 $ par an pour renforcer les compétences de leurs équipes de cybersécurité (lien direct) | Les entreprises investissent plus de 100.000 $ par an pour renforcer les compétences de leurs équipes de cybersécurité Par Kaspersky - Investigations | ★★ | |||

| 2024-04-03 13:34:43 | Varonis présente sa solution de cybersécurité pour Microsoft 365 Copilot (lien direct) | Varonis présente sa solution de cybersécurité pour Microsoft 365 Copilot - Produits | ★★ | |||

| 2024-04-03 13:29:32 | Ivanti corrige la vulnérabilité de la passerelle VPN permettant RCE, DOS ATTAQUES Ivanti fixes VPN gateway vulnerability allowing RCE, DoS attacks (lien direct) |

La société de logiciels de sécurité informatique Ivanti a publié des correctifs pour corriger plusieurs vulnérabilités de sécurité ayant un impact sur ses passerelles Connect Secure et Policy Secure.[...]

IT security software company Ivanti has released patches to fix multiple security vulnerabilities impacting its Connect Secure and Policy Secure gateways. [...] |

Vulnerability | ★★ | ||

| 2024-04-03 13:29:05 | La France a été la cible de 44 cyberattaques depuis 2023, selon une étude (lien direct) | Notre dernière étude porte sur les cyberattaques en France et a été réalisée en analysant le Répertoire européen des incidents cybernétiques. Nous avons constaté que la France a été la cible de 44 cyberattaques depuis 2023, ce qui signifie que le pays a subi en moyenne 3 attaques chaque mois sur cette période. - Investigations | ★★ | |||

| 2024-04-03 13:23:56 | Cloudflare soutient le déploiement des applications IA grâce à Hugging Face (lien direct) | Cloudflare soutient le déploiement mondial en un clic des applications IA grâce à Hugging Face Avec la mise en disponibilité générale de Workers AI et de l'intégration à Hugging Face, le déploiement de solutions IA serverless est plus simple et économique que jamais - Produits | ★★★ | |||

| 2024-04-03 13:16:30 | Netwrix propose six conseils pour éviter d'être arnaqué lors de ses voyages aux Jeux olympiques Netwrix offers six tips to avoid being scammed when travelling to the Olympics (lien direct) |

NetWrix propose six conseils pour éviter d'être arnaqués lorsque vous voyagez aux Jeux olympiques

atténue la victime des escrocs et des cybercriminels pour une expérience olympique plus sûre

-

opinion

Netwrix offers six tips to avoid being scammed when travelling to the Olympics Mitigate falling victim to scammers and cybercriminals for a safer Olympic experience - Opinion |

★★★ | |||

| 2024-04-03 13:16:25 | \\ 'Les manipulaters \\' améliorer le phishing, échouent toujours à l'OPSEC \\'The Manipulaters\\' Improve Phishing, Still Fail at Opsec (lien direct) |

Il y a environ neuf ans, KrebSonsecurity a décrit un groupe de cybercriminalité basé au Pakistan appelé "The Manipulaters", un réseau d'hébergement Web tentaculaire de plateformes de phishing et de livraison de spam.En janvier 2024, les manipulateurs ont plaidé avec cet auteur à publier des histoires précédentes sur leur travail, affirmant que le groupe avait remis une nouvelle feuille et était devenu légitime.Mais de nouvelles recherches suggèrent que même si elles ont amélioré la qualité de leurs produits et services, ces nitwits échouent toujours de manière spectaculaire à cacher leurs activités illégales.

Roughly nine years ago, KrebsOnSecurity profiled a Pakistan-based cybercrime group called "The Manipulaters," a sprawling web hosting network of phishing and spam delivery platforms. In January 2024, The Manipulaters pleaded with this author to unpublish previous stories about their work, claiming the group had turned over a new leaf and gone legitimate. But new research suggests that while they have improved the quality of their products and services, these nitwits still fail spectacularly at hiding their illegal activities. |

Spam | ★★★ | ||

| 2024-04-03 13:14:30 | Caisse des Dépôts : Odile Duthil est nommée directrice de la cybersécurité (lien direct) | Adjointe depuis 2020, Odile Duthil accède au poste de directrice de la cybersécurité du groupe Caisse des Dépôts. | ★ | |||

| 2024-04-03 13:14:24 | Sophos annonce un nouveau service de gestion des cyberrisques en partenariat avec Tenable (lien direct) | Sophos annonce un nouveau service de gestion des cyberrisques en partenariat avec Tenable Cette solution entièrement managée conjugue les fonctions de visibilité, de surveillance des risques, de priorisation des vulnérabilités, d'investigation et de notification proactive pour anticiper les cyberattaques. - Produits | ★★ | |||

| 2024-04-03 13:12:21 | Zuyderland renouvelle un partenariat avec Zivver pour fournir une assistance à la décision axée sur l'IA pour une sécurité par e-mail optimale Zuyderland Renews Partnership with Zivver to Deliver AI-Driven Decision Support for Optimal Email Security (lien direct) |

Zuyderland renouvelle un partenariat avec Zivver pour fournir une assistance à la décision dirigée par l'IA pour une sécurité par e-mail optimale

-

actualités du marché

Zuyderland Renews Partnership with Zivver to Deliver AI-Driven Decision Support for Optimal Email Security - Market News |

★★ | |||

| 2024-04-03 13:08:00 | Le rapport fédéral cinglant déchire Microsoft pour une sécurité de mauvaise qualité, insincérité en réponse au piratage chinois Scathing Federal Report Rips Microsoft for Shoddy Security, Insincerity in Response to Chinese Hack (lien direct) |

> Cyber Safety Review Board, a déclaré que «une cascade d'erreurs» de Microsoft a permis aux cyber-opérateurs chinois soutenus par l'État de s'introduire dans les comptes de messagerie des hauts responsables américains.

>Cyber Safety Review Board, said “a cascade of errors” by Microsoft let state-backed Chinese cyber operators break into email accounts of senior U.S. officials. |

Hack | ★★ | ||

| 2024-04-03 13:00:21 | Autonomiser votre équipe: 5 façons dont les politiques de sécurité marketing en interne peuvent bénéficier à votre organisation Empowering Your Team: 5 ways internally marketing security policies can benefit your organization (lien direct) |

> L'histoire: pourquoi la frustration des politiques de sécurité des utilisateurs de la frustration est une histoire aussi ancienne que les politiques elles-mêmes.Initialement, les mesures de sécurité étaient rudimentaires, impliquant souvent une simple protection par mot de passe et des contrôles d'accès de base.Cependant, à mesure que la technologie avançait et que les cybermenaces sont devenues plus sophistiquées, les entreprises ont intensifié leurs protocoles de sécurité.Cette escalade a souvent conduit à des politiques plus complexes et strictes qui, bien que nécessaire à la protection, sont également devenues des sources de frustration pour les utilisateurs.L'introduction de l'authentification multi-facteurs, des modifications de mot de passe fréquentes et de l'accès restreint à certains sites Web ou outils au nom de la sécurité ont commencé à être considérés comme des obstacles à [& # 8230;]

>The History: Why the frustration User frustration with company security policies is a tale as old as the policies themselves. Initially, security measures were rudimentary, often involving simple password protection and basic access controls. However, as technology advanced and cyber threats became more sophisticated, companies ramped up their security protocols. This escalation often led to more complex and stringent policies, which, while necessary for protection, also became sources of frustration for users. The introduction of multi-factor authentication, frequent password changes, and restricted access to certain websites or tools in the name of security began to be seen as impediments to […] |

Tool | ★★ | ||

| 2024-04-03 13:00:20 | Top Genai Menaces & # 8211;Et pourquoi l'accès à zéro confiance est l'avenir Top GenAI Threats – and why Zero Trust AI Access is the Future (lien direct) |

> Les modèles de grandes langues (LLM) révolutionnent la façon dont nous interagissons avec la technologie.En conséquence, les vendeurs SaaS se disputent un avantage concurrentiel en intégrant les fonctionnalités de l'IA, offrant des outils d'entreprises tels que des informations commerciales basées sur l'IA ou des copilotes de codage.Traditionnellement, les modèles de sécurité Zero-Cust se sont appuyés sur une distinction claire entre les utilisateurs et les applications.Pourtant, les applications intégrées à LLM perturbent cette distinction, fonctionnant simultanément comme les deux.Cette réalité introduit un nouvel ensemble de vulnérabilités de sécurité, telles que la fuite de données, l'injection rapide, l'accès risqué aux ressources en ligne et même l'accès aux ressources des entreprises pour le compte des employés.Pour relever ces défis dans le déploiement de LLM, un [& # 8230;]

>Large Language Models (LLMs) are revolutionizing the way we interact with technology. As a result, SaaS vendors are vying for a competitive edge by integrating AI features, offering enterprises tools such as AI-based sales insights or coding co-pilots. Traditionally, zero-trust security models have relied on a clear distinction between users and applications. Yet, LLM-integrated applications disrupt this distinction, functioning simultaneously as both. This reality introduces a new set of security vulnerabilities, such as data leakage, prompt injection, risky access to online resources, and even access to corporate resources on behalf of employees. To address these challenges in LLM deployment, a […] |

Tool Vulnerability Cloud | ★★ | ||

| 2024-04-03 13:00:00 | Genai: La prochaine frontière des menaces de sécurité de l'IA GenAI: The next frontier in AI security threats (lien direct) |

> Les acteurs de la menace ne sont pas encore en train d'attaquer une IA générative (Genai) à grande échelle, mais ces menaces de sécurité de l'IA arrivent.Cette prédiction provient de l'indice de renseignement sur les menaces X 2024.Voici un examen des types de renseignements sur les menaces qui sous-tendent ce rapport.Les cyber-criminels changent la mise au point accrue des bavardages sur les marchés illicites et les forums Web sombres sont un signe [& # 8230;]

>Threat actors aren’t attacking generative AI (GenAI) at scale yet, but these AI security threats are coming. That prediction comes from the 2024 X-Force Threat Intelligence Index. Here’s a review of the threat intelligence types underpinning that report. Cyber criminals are shifting focus Increased chatter in illicit markets and dark web forums is a sign […] |

Threat Prediction | ★★★ | ||

| 2024-04-03 12:55:39 | De SOC à Cyber OPS: comment l'IA révolutionne les opérations de sécurité From SOC to Cyber Ops: How AI is Revolutionizing Security Operations (lien direct) |

Dans DevOps, la conformité garantit que le développement et la livraison des logiciels sont sécurisés et dignes de confiance.Et pour s'assurer que les entreprises respectent les réglementations de conformité, les audits sont effectués par des fournisseurs externes (généralement, mais les entreprises peuvent également avoir des audits internes).La conformité consiste à adhérer aux politiques de sécurité établies, aux exigences réglementaires et aux normes de l'industrie tout au long du cycle de vie du développement.

In DevOps, compliance ensures that software development and delivery are secure and trustworthy. And to ensure companies follow compliance regulations, audits are performed by external vendors (usually, but companies may have internal audits as well). Compliance involves adhering to established security policies, regulatory requirements, and industry standards throughout the development lifecycle. |

★★ | |||

| 2024-04-03 12:28:10 | AT&T fait face à des poursuites sur la violation de données affectant 73 millions de clients AT&T faces lawsuits over data breach affecting 73 million customers (lien direct) |

AT & t est confronté à plusieurs recours collectifs à la suite de l'admission de la société à une violation de données massive qui a exposé les données sensibles de 73 millions de clients actuels et anciens.[...]

AT&T is facing multiple class-action lawsuits following the company\'s admission to a massive data breach that exposed the sensitive data of 73 million current and former customers. [...] |

Data Breach | ★★★ | ||

| 2024-04-03 12:04:01 | ForeScout Research révèle une augmentation des appareils fabriqués par chinois sur les réseaux américains, y compris les infrastructures critiques Forescout research finds surge in Chinese-manufactured devices on US networks, including critical infrastructure (lien direct) |

Les chercheurs de ForeScout Vedere Labs ont révélé que les réseaux américains ont connu une augmentation significative de 40% en glissement annuel de ...

Researchers from Forescout Vedere Labs revealed that U.S. networks have experienced a significant 40 percent year-on-year increase in... |

★★★ | |||

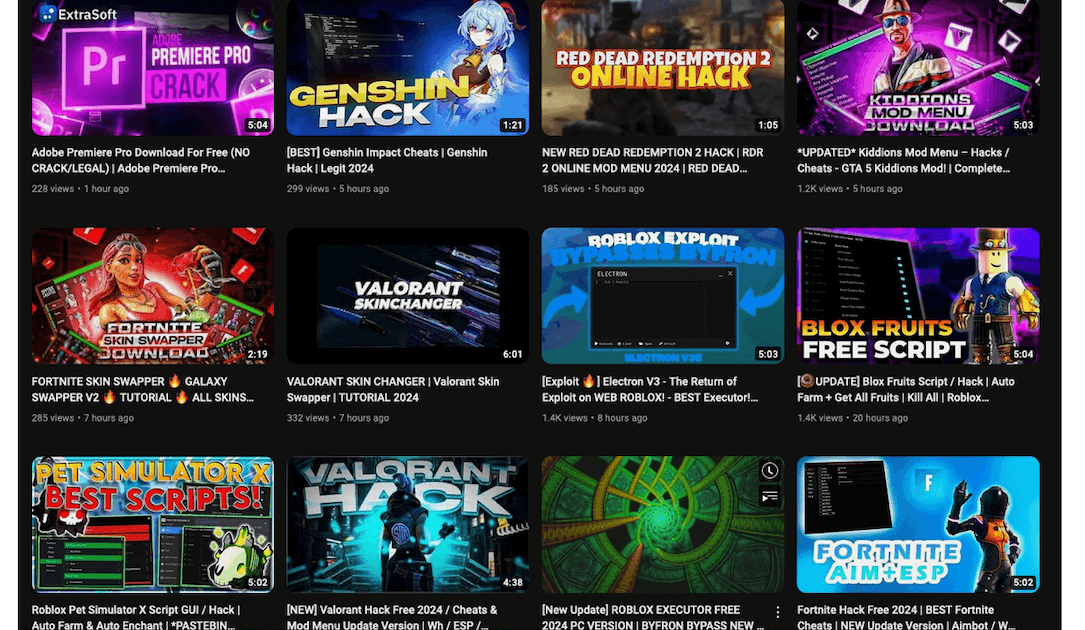

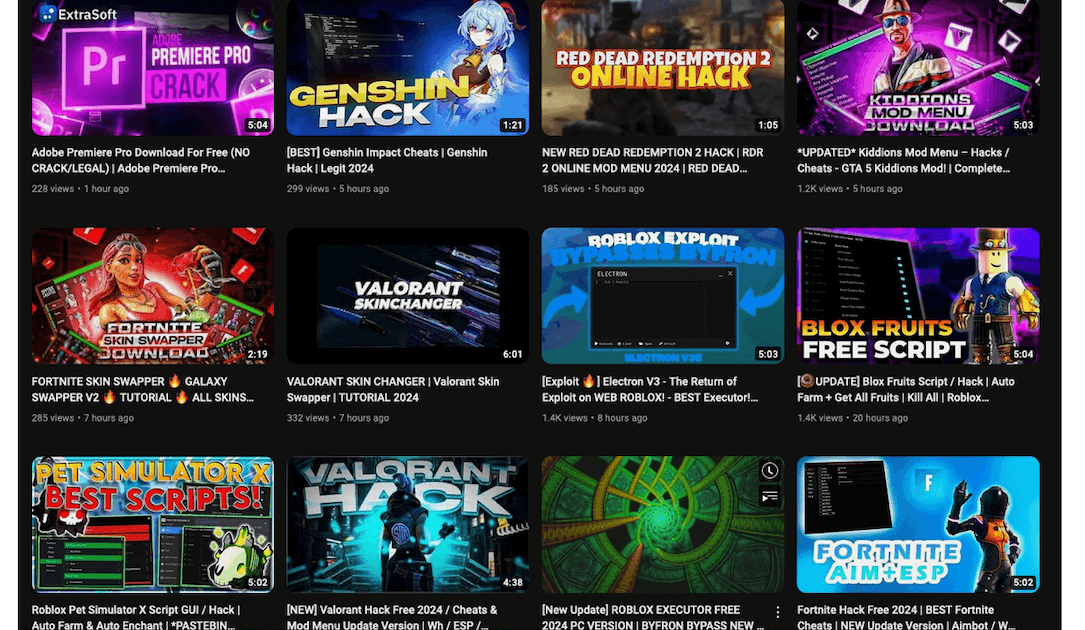

| 2024-04-03 12:04:01 | Channes YouTube trouvées à l'aide de jeux vidéo piratés comme appât pour la campagne de logiciels malveillants YouTube channels found using pirated video games as bait for malware campaign (lien direct) |

Les pirates distribuent des logiciels malveillants via plusieurs chaînes YouTube qui favorisent des jeux vidéo fissurés ou piratés, selon les chercheurs de Proofpoint.Dans un rapport publié mercredi, la société de cybersécurité a déclaré qu'elle avait suivi une campagne où les pirates mettent des liens dans les descriptions de vidéos YouTube qui prétendument des victimes à d'autres sites où les logiciels malveillants volent des informations comme

Les pirates distribuent des logiciels malveillants via plusieurs chaînes YouTube qui favorisent des jeux vidéo fissurés ou piratés, selon les chercheurs de Proofpoint.Dans un rapport publié mercredi, la société de cybersécurité a déclaré qu'elle avait suivi une campagne où les pirates mettent des liens dans les descriptions de vidéos YouTube qui prétendument des victimes à d'autres sites où les logiciels malveillants volent des informations comme

Hackers are distributing malware through multiple YouTube channels that promote cracked or pirated video games, according to researchers at Proofpoint. In a report released on Wednesday, the cybersecurity company said it has been tracking a campaign where hackers put links in YouTube video descriptions allegedly taking victims to other sites where information-stealing malware like

Hackers are distributing malware through multiple YouTube channels that promote cracked or pirated video games, according to researchers at Proofpoint. In a report released on Wednesday, the cybersecurity company said it has been tracking a campaign where hackers put links in YouTube video descriptions allegedly taking victims to other sites where information-stealing malware like |

Malware | ★★★ | ||

| 2024-04-03 12:03:03 | Det. Eng. Weekly #65 - xz: a wandering 🪿 event (lien direct) | An impromptu special edition about CVE-2024-3094 | ★★★★ | |||

| 2024-04-03 12:01:15 | Comté du Missouri frappé par les ransomwares Missouri County Hit by Ransomware (lien direct) |

> Jackson County, Missouri, révèle \\ 'des perturbations significatives \' aux systèmes informatiques, dit l'attaque des ransomwares probablement en faute.

>Jackson County, Missouri, discloses \'significant disruptions\' to IT systems, says ransomware attack likely at fault. |

Ransomware | ★★ | ||

| 2024-04-03 11:15:00 | Royaume-Uni et les États-Unis pour construire une approche commune sur la sécurité de l'IA UK and US to Build Common Approach on AI Safety (lien direct) |

Le Royaume-Uni et les États-Unis ont signé un partenariat pour coordonner le travail de leurs instituts de sécurité d'IA respectifs

The UK and the US have signed a partnership to coordinate the work of their respective AI Safety Institutes |

★★ | |||

| 2024-04-03 11:01:51 | Course en cours de réaction contre le mode incognito de Google \\ Class-Action Lawsuit against Google\\'s Incognito Mode (lien direct) |

Le procès a été réglé :

Google a accepté de supprimer & # 8220; milliards de dossiers de données & # 8221;L'entreprise a collecté tandis que les utilisateurs ont parcouru le Web en utilisant le mode incognito, selon Documents déposés au tribunal fédéral à San Francisco lundi.L'accord, qui fait partie d'un règlement dans un recours collectif déposé en 2020, met en évidence des années de divulgations sur les pratiques de Google \\ qui mettent en lumière la quantité de données que le géant technologique siphons de ses utilisateurs et timide; & # 8212; même lorsqu'ils\\ 're en mode de navigation privée.

Selon les termes du règlement, Google doit mettre à jour davantage la "page de splash" du mode incognito qui apparaît chaque fois que vous ouvrez une fenêtre chromée en mode incognito après ...

The lawsuit has been settled: Google has agreed to delete “billions of data records” the company collected while users browsed the web using Incognito mode, according to documents filed in federal court in San Francisco on Monday. The agreement, part of a settlement in a class action lawsuit filed in 2020, caps off years of disclosures about Google\'s practices that shed light on how much data the tech giant siphons from its users—even when they\'re in private-browsing mode. Under the terms of the settlement, Google must further update the Incognito mode “splash page” that appears anytime you open an Incognito mode Chrome window after ... |

★★★ | |||

| 2024-04-03 10:41:00 | Flaw de sécurité critique trouvé dans le plugin WordPress de couches populaire Critical Security Flaw Found in Popular LayerSlider WordPress Plugin (lien direct) |

Un défaut de sécurité critique impactant le plugin Layerslider pour WordPress pourrait être abusé pour extraire des informations sensibles des bases de données, telles que les hachages de mot de passe.

La faille, désignée comme & nbsp; CVE-2024-2879, porte un score CVSS de 9,8 sur un maximum de 10,0.Il a été décrit comme un cas d'injection SQL impactant les versions de 7.9.11 à 7.10.0.

Le problème a été résolu en version

A critical security flaw impacting the LayerSlider plugin for WordPress could be abused to extract sensitive information from databases, such as password hashes. The flaw, designated as CVE-2024-2879, carries a CVSS score of 9.8 out of a maximum of 10.0. It has been described as a case of SQL injection impacting versions from 7.9.11 through 7.10.0. The issue has been addressed in version |

★★ | |||

| 2024-04-03 10:30:00 | Abus RDP présents dans 90% des violations des ransomwares RDP Abuse Present in 90% of Ransomware Breaches (lien direct) |

Sophos révèle des niveaux «sans précédent» de compromis RDP dans les attaques de ransomwares en 2023

Sophos reveals “unprecedented” levels of RDP compromise in ransomware attacks in 2023 |

Ransomware | ★★ | ||

| 2024-04-03 10:23:35 | L'attaque de porte dérobée XZ Utils apporte un autre incident similaire à la lumière XZ Utils Backdoor Attack Brings Another Similar Incident to Light (lien direct) |

> La découverte de la porte dérobée XZ Utils rappelle à un développeur F-Droid d'un incident similaire qui s'est produit il y a quelques années.

>The discovery of the XZ Utils backdoor reminds an F-Droid developer of a similar incident that occurred a few years ago. |

★★★ | |||

| 2024-04-03 10:14:47 | YouTube channels found using pirated video games as bait for malware campaign (lien direct) | > La découverte de la porte dérobée XZ Utils rappelle à un développeur F-Droid d'un incident similaire qui s'est produit il y a quelques années.

>The discovery of the XZ Utils backdoor reminds an F-Droid developer of a similar incident that occurred a few years ago. |

Malware | ★★★ | ||

| 2024-04-03 10:00:00 | Le rôle des contrôles d'accès dans la prévention des menaces d'initiés The role of access controls in preventing insider threats (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. If you’ve ever worked in an IT department, you know how easily a single misclick can lead to data breaches and system compromises. Preventive efforts are critical since there’s no reliable way to truly eliminate insider threats. Can robust access controls protect your organization? The impact of insider threats on organizations Insider threats are a prominent danger regardless of the industry you’re in. In fact, 98% of U.S. organizations report being slightly to extremely vulnerable to them. This figure reveals how many are unconfident in their existing deterrents, highlighting the importance of preventative efforts. Even if you don’t believe anyone at your workplace would intentionally cause damage, you should still be wary — insider threats aren’t always malicious. Negligent employees are responsible for 60% of data breaches, meaning carelessness is a more common driver. Unfortunately, the fact that negligence is the primary driver of insider threat attacks isn’t a good thing — it means a single misclick could put your entire organization at risk. Robust access controls are among the best solutions to this situation since they can prevent careless employees from leaking data or unintentionally escalating an attacker’s permissions. Access control mechanisms are crucial for threat mitigation The main way robust access control mechanisms are crucial for addressing insider threats is through unauthorized access mitigation. Employees, whether acting negligently or with ill intent, won’t be able to do any damage to your organization when their permissions limit them from retrieving or editing sensitive data storage systems. No matter how long you’ve spent in the IT department, you know how irresponsible some employees are when dealing with sensitive data, intellectual property or identifiable details. Access control mechanisms keep information assets out of reach of most of the people in your organization, safeguarding them from being tampered with or exfiltrated. If an attacker successfully enters your organization’s systems or network, robust access control mechanisms restrict their lateral movement. Since they aren’t authorized personnel, they aren’t granted meaningful permissions. This act minimizes the damage they can do and prevents them from compromising anything else. Even if an attacker has one of your colleague’s lost or stolen devices, access controls block them from being able to do anything meaningful. Authentication measures prevent them from accessing your organization’s systems and exfiltrating sensitive data. It also helps keep them from escalating their privileges, minimizing their impact. With robust access control mechanisms, you can quickly identify indicators of compromise (IOCs) to stop threats before they become an issue. For example, spotting concurrent logins on a single user account means an attacker is using legitimate credentials, indicating a brute force, phishing or keylogging attack. Which access control systems should you implement? Although insider threats pose an issue regardless of your industry or organization’s size, you can find ways to prevent them from doing any damage. You should consider implementing access control systems to detect and deter unauthorized action, mitigating data breaches and system compromises. A standard system to consid | Tool Threat | ★★★ |

To see everything:

Our RSS (filtrered)