What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-04-08 09:41:17 | Atos : un ticket Onepoint x Butler Industries pour relancer l\'ESN ? (lien direct) | David Layani, fondateur-dirigeant de Onepoint et premier actionnaire d'Atos, annonce la création d'un consortium avec la société d'investissement Butler Industries pour l'accompagner dans son projet de relance de l'ESN. | ★★ | |||

| 2024-04-08 09:30:00 | 7 raisons pour lesquelles les cybercriminels veulent vos données personnelles 7 reasons why cybercriminals want your personal data (lien direct) |

Voici ce qui motive les cybercriminels pour cibler sans relâche les informations personnelles d'autres personnes & # 8211;Et pourquoi vous devez garder vos données comme votre vie en dépend

Here\'s what drives cybercriminals to relentlessly target the personal information of other people – and why you need to guard your data like your life depends on it |

★★ | |||

| 2024-04-08 09:12:04 | Cet internaute propose une nouvelle théorie sur l\'identité réelle de Satoshi Nakamoto, le créateur du Bitcoin (lien direct) | Une nouvelle théorie captivante sur l'identité de Satoshi Nakamoto, le créateur énigmatique de Bitcoin, émerge grâce au travail de détective d'un chercheur passionné. Des liens étonnants avec des cryptographes d'IBM soulèvent des questions fascinantes sur les véritables origines de la révolutionnaire crypto-monnaie. | ★★★ | |||

| 2024-04-08 09:00:00 | Hôpital It Helpdesks ciblé par des fraudeurs vocaux, avertit HHS Hospital IT Helpdesks Targeted By Voice Fraudsters, Warns HHS (lien direct) |

Les acteurs de la menace sont le personnel socialement génie des soins de santé informatique pour voler de l'argent, le gouvernement a averti

Threat actors are socially engineering healthcare IT helpdesk staff to steal money, the government has warned |

Threat Medical | ★★ | ||

| 2024-04-08 08:45:20 | L\'IA générative et les risques accrus pour la cybersécurité des entreprises (lien direct) | L'IA générative et les risques accrus pour la cybersécurité des entreprises, Johan Klein, Responsable Practice Cybersécurité chez Meritis, explique - Points de Vue | ★★ | |||

| 2024-04-08 08:38:47 | Re:AMP – Le retour de Winamp codé en Swift pour macOS (lien direct) | Re:AMP est un lecteur audio rapide et flexible pour macOS, écrit en Swift. Il prend en charge de nombreux formats audio et des interfaces personnalisées appelées skins, comme le célèbre Winamp. Découvrez ce lecteur audio old school et puissant. | ★★ | |||

| 2024-04-08 08:32:38 | NIS2 : A l\'aube de sa mise en application, les enjeux sont de taille (lien direct) | Même si la directive propose un mécanisme de proportionnalité en termes d'exigence, en fonction du niveau de criticité, la mise en œuvre peut devenir un projet conséquent, onéreux et exigeant en termes techniques, en fonction de la maturité initiale de l'entreprise. | ★★★ | |||

| 2024-04-08 08:30:32 | Les données récupérées par les applications d\'achat de vêtements (lien direct) | — Article en partenariat avec Incogni — Allez, ce matin avec Incogni on va continuer notre exploration des différents services qui récupèrent nos données à notre insu pour les revendre aux datas brokers. Il y a seulement quelques jours je vous parlais des applications Android visant spécialement nos bambins, aujourd’hui … Suite | Mobile | ★★★ | ||

| 2024-04-08 08:30:00 | Les CV géants vétérinaires révèlent une cyberattaque majeure Veterinary Giant CVS Reveals Major Cyber-Attack (lien direct) |

Le fournisseur de services vétérinaires CVS Group a notifié les marchés d'une violation de sécurité la semaine dernière

Veterinary services provider CVS Group today notified markets of a security breach last week |

★★★ | |||

| 2024-04-08 08:13:57 | Les PME britanniques devraient hiérarchiser la création de plans de reprise après sinistre pour les données cloud pour assurer la continuité des activités et prévenir la perte de données dans une augmentation des cyberattaques UK SMEs should prioritise creating disaster recovery plans for cloud data to ensure business continuity and prevent data loss amid rising cyber-attacks (lien direct) |

Les PME britanniques devraient hiérarchiser la création de plans de reprise après sinistre pour les données cloud pour garantir la continuité des activités et prévenir la perte de données dans une augmentation des cyberattaques

La cybercriminalité est un problème important pour les entreprises de toutes tailles au Royaume-Uni.Bien que nous en entendions généralement plus sur les incidents de cybersécurité ayant un impact sur les grandes entreprises, les petites entreprises sont également une cible.

-

opinion

UK SMEs should prioritise creating disaster recovery plans for cloud data to ensure business continuity and prevent data loss amid rising cyber-attacks Cybercrime is a significant issue for businesses of all sizes in the UK. Although we usually hear more about cybersecurity incidents impacting large businesses, smaller businesses are also a target. - Opinion |

Cloud | ★★ | ||

| 2024-04-08 07:25:55 | JetBrains pousse LLM local pour la saisie semi-automatique (lien direct) | JetBrains ajoute, dans certains de ses produits, une option de saisie semi-automatique fondée sur un modèle local. | ★★ | |||

| 2024-04-08 07:00:00 | Un petit outil IA pour rechercher la bonne photo en un clin d\'oeil (lien direct) | Rclip est un outil en ligne de commande boosté à l'IA pour rechercher vos photos par leur contenu grâce à des requêtes textuelles ou des images de référence. Il permet de combiner des requêtes, d'afficher une prévisualisation dans le terminal et révolutionne la recherche d'images. | ★★★ | |||

| 2024-04-08 06:28:13 | Chef de l'unité de cyber-espion israélienne exposée ... par sa propre erreur de confidentialité Head of Israeli cyber spy unit exposed ... by his own privacy mistake (lien direct) |

plus: un autre gouvernement local entravé par les ransomwares;Énorme augmentation des logiciels malveillants infostabilité;et les vulns critiques en bref protéger votre vie privée en ligne est difficile.Si dur, en fait, que même un grand espion israélien qui a réussi à rester incognito pendant 20 ans s'est retrouvé exposé après une erreur de base.…

PLUS: Another local government hobbled by ransomware; Huge rise in infostealing malware; and critical vulns In Brief Protecting your privacy online is hard. So hard, in fact, that even a top Israeli spy who managed to stay incognito for 20 years has found himself exposed after one basic error.… |

Ransomware Malware | ★★★ | ||

| 2024-04-08 06:00:00 | L'araignée solaire tourne de nouveaux logiciels malveillants pour piéger les entreprises financières saoudiennes Solar Spider Spins Up New Malware to Entrap Saudi Arabian Financial Firms (lien direct) |

Une campagne de cyberattaque en cours avec des liens apparentes avec la Chine utilise une nouvelle version de JavaScript à distance sophistiqué JavaScript à distance Trojan Jsoutprox et cible désormais les banques au Moyen-Orient.

An ongoing cyberattack campaign with apparent ties to China uses a new version of sophisticated JavaScript remote access Trojan JSOutProx and is now targeting banks in the Middle East. |

Malware | ★★★ | ||

| 2024-04-08 05:47:42 | Les acteurs de la menace piratent les chaînes YouTube pour distribuer des infostelleurs (Vidar et Lummac2) Threat Actors Hack YouTube Channels to Distribute Infostealers (Vidar and LummaC2) (lien direct) |

Ahnlab Security Intelligence Center (ASEC) a récemment découvert qu'il y avait un nombre croissant de cas où les acteurs de la menace utilisentYouTube pour distribuer des logiciels malveillants.Les attaquants ne créent pas simplement des canaux YouTube et distribuent des logiciels malveillants - ils volent des canaux bien connus qui existent déjà pour atteindre leur objectif.Dans l'un des cas, le canal ciblé comptait plus de 800 000 abonnés.Les acteurs de la menace qui abusent de YouTube distribuent principalement des infostelleurs.L'infostaler Redline qui a été distribué via YouTube en 2020 aussi ...

AhnLab SEcurity intelligence Center (ASEC) recently found that there are a growing number of cases where threat actors use YouTube to distribute malware. The attackers do not simply create YouTube channels and distribute malware-they are stealing well-known channels that already exist to achieve their goal. In one of the cases, the targeted channel had more than 800,000 subscribers. The threat actors who abuse YouTube are mainly distributing Infostealers. The RedLine Infostealer that was distributed via YouTube in 2020 as well... |

Malware Hack Threat | ★★★ | ||

| 2024-04-08 05:47:06 | Spotify propose des playlists à générer vous-même avec un simple prompt IA (lien direct) | Spotify introduit des playlists générées par IA, permettant aux utilisateurs de créer des mix personnalisés à partir de prompts écrits. Cette fonctionnalité innovante utilise des modèles de langage pour comprendre les demandes et la technologie de personnalisation de Spotify pour générer des playlists uniques. | ★★ | |||

| 2024-04-08 04:47:55 | Escroqueries en ligne: je voulais juste gagner beaucoup d'argent facilement Online Scams: I Just Wanted to Make a Lot of Money Easily (lien direct) |

Les escroqueries d'investissement en ligne de nos jours ne sont plus un problème limité à des nations spécifiques, devenant désormais un problème social répandu.autour du globe.Les escrocs (criminels) trompent leurs victimes par des moyens illégaux et immoraux, extorquant des actifs financiers, notamment des espèces et des actifs virtuels.Ils font généralement partie d'un syndicat criminel structuré, où ils conçoivent des scénarios sophistiqués pour commettre & # 8220; transnational & # 8221;crimes de fraude.Tout le monde peut être victime de son expertise et de sa persuasion lisse, quel que soit l'âge, le revenu ou l'intelligence.Le ...

Online investment scams these days are no longer an issue limited to specific nations, now becoming a social issue prevalent around the globe. Scammers (criminals) deceive their victims through illegal and immoral means, extorting financial assets including cash and virtual assets from them. They are usually a part of a structured criminal syndicate, where they devise sophisticated scenarios to commit “transnational” fraud crimes. Anyone can fall victim to their expertise and slick persuasion, regardless of age, income, or intelligence. The... |

★★ | |||

| 2024-04-08 04:27:00 | OpenSnitch – Le pare-feu interactif qui protège vos données sous GNU/Linux (lien direct) | Vous êtes-vous déjà demandé ce que vos applications faisaient dans votre dos ? Quelles données elles envoyaient sur Internet à votre insu ? Je suis sûr que oui ! C’est pourquoi, si vous êtes soucieux de votre confidentialité et de la sécurité de vos informations, il est temps de faire … Suite | ★★★ | |||

| 2024-04-08 03:04:22 | Gone Phishing 2023: Voici les résultats! Gone Phishing 2023: Here Are the Results! (lien direct) |

Le phishing est l'un des dangers de cybersécurité les plus pertinents pour les organisations qui se préoccupent du paysage numérique d'aujourd'hui.Les tendances des menaces vont et viennent, mais le phishing est une méthode éprouvée que les cybercriminels peuvent ajuster et s'adapter à toutes les différentes manières de la communication et de l'évolution de la technologie.Le tournoi de phishing (GPT) de Fortra est un événement de formation annuel, disponible gratuitement dans le monde entier.L'objectif est de fournir aux utilisateurs une simulation de phishing et de mesurer leurs réponses pour comprendre à quel point les participants sont préparés pour empêcher les attaques via une gamme de mesures ...

Phishing is one of the most pertinent cybersecurity dangers for organizations to be concerned about in today\'s digital landscape. Threat trends come and go, but phishing is a tried-and-true method that cybercriminals can adjust and adapt to all different manners of communication and evolving technology. Fortra\'s Gone Phishing Tournament (GPT) is a yearly training event, available for free all around the world. The goal is to provide users with a phishing simulation and measure their responses to gain an understanding of how prepared participants are to prevent attacks via a range of metrics... |

Threat | ★★★★ | ||

| 2024-04-08 03:04:20 | AI / ML Digital Everest: esquivant la fièvre du système de défaillance du système AI/ML Digital Everest: Dodging System Failure Summit Fever (lien direct) |

Le syndrome de la fièvre du sommet, une cause de nombreux grimpeurs à l'altitude extrême, est due à un manque de cécité d'oxygène et de mission, ce qui entraîne un jugement altéré où les grimpeurs prennent des risques inutiles, ne tiennent pas compte des précautions de sécurité et font des erreurs mortelles.Le déploiement de modèles AI / ML, c'est comme grimper le mont Everest.Les grimpeurs et les projets de l'IA chassent leurs pics avec (parfois trop) la détermination et succombent à la «fièvre du sommet».Cette obsession, tout comme les grimpeurs ignorant les signes périlleux sur l'Everest, peut condamner les initiatives de l'IA par la cécité de la mission, la mauvaise planification et se précipiter, ignorant les risques ...

Summit Fever Syndrome, a cause of many extreme altitude climbers\' deaths, is due to a lack of oxygen and mission blindness, which leads to impaired judgment where climbers take needless risks, disregard safety precautions, and make deadly errors. Deploying AI/ML models is like climbing Mount Everest. Both climbers and AI projects chase their peaks with (sometimes too much ) determination and succumb to "Summit Fever." This obsession, much like climbers ignoring the perilous signs on Everest, can doom AI initiatives through mission blindness, poor planning, and rushing forward, ignoring risks... |

★★ | |||

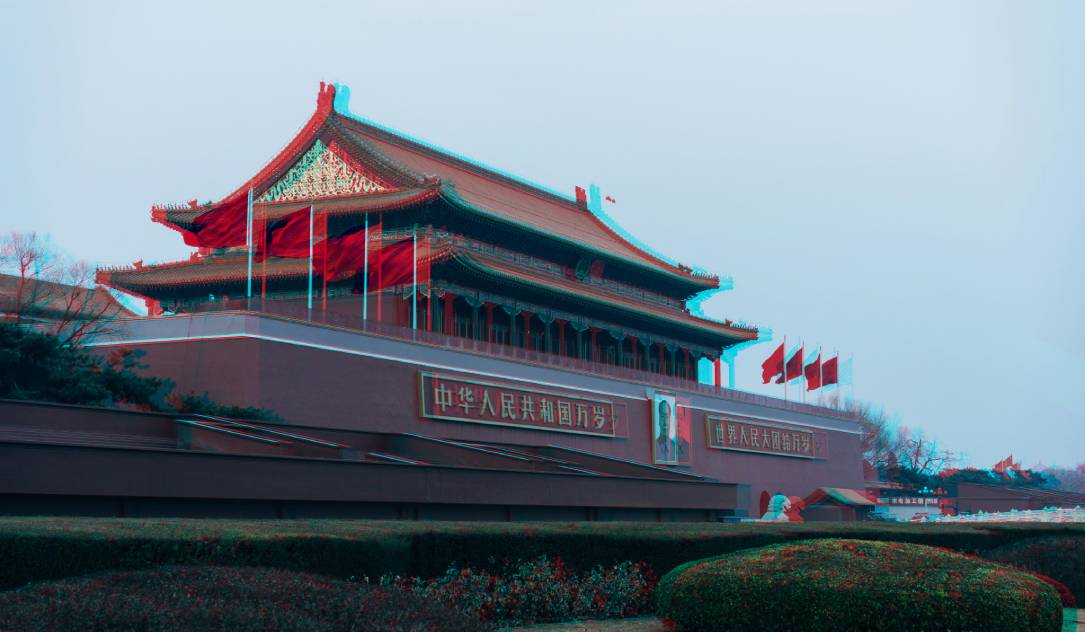

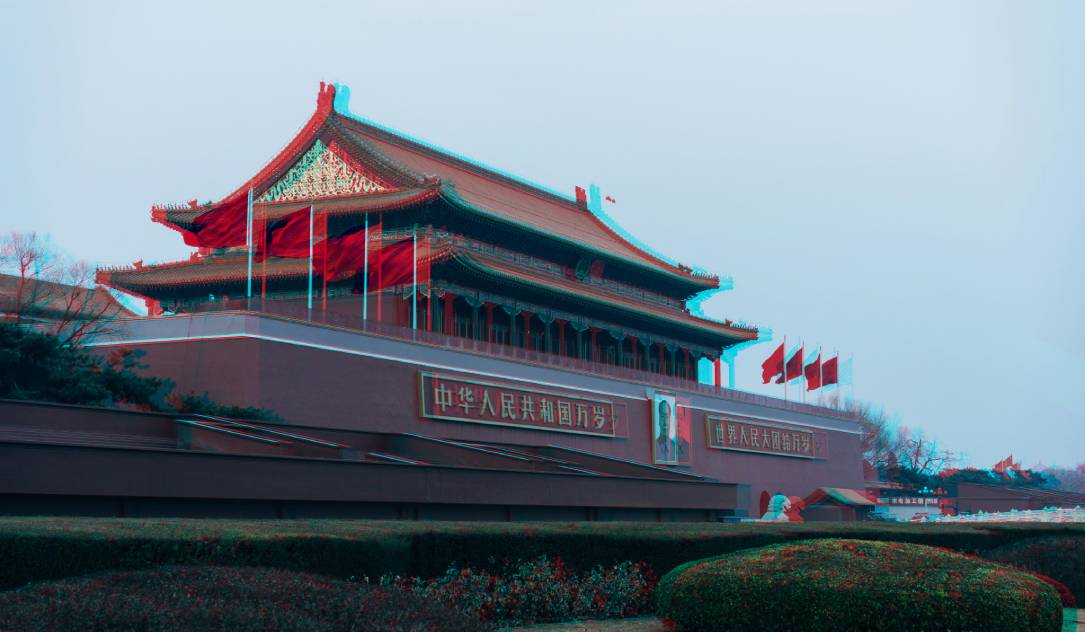

| 2024-04-08 01:17:10 | Les pirates chinois utilisent l'IA pour enflammer les tensions sociales aux États-Unis, dit Microsoft Chinese hackers are using AI to inflame social tensions in US, Microsoft says (lien direct) |

Les opérations d'influence liée à Pékin ont commencé à utiliser l'intelligence artificielle générative pour amplifier les problèmes domestiques controversés dans des endroits comme les États-Unis et Taïwan, selon de nouvelles recherches.Les campagnes ont principalement utilisé la technologie pour créer un contenu visuel conçu pour déclencher des conflits avant les élections, un rapport publié par Microsoft a trouvé jeudi. & NBSP;Clips audio générés en AI

Les opérations d'influence liée à Pékin ont commencé à utiliser l'intelligence artificielle générative pour amplifier les problèmes domestiques controversés dans des endroits comme les États-Unis et Taïwan, selon de nouvelles recherches.Les campagnes ont principalement utilisé la technologie pour créer un contenu visuel conçu pour déclencher des conflits avant les élections, un rapport publié par Microsoft a trouvé jeudi. & NBSP;Clips audio générés en AI

Beijing-linked influence operations have begun to use generative artificial intelligence to amplify controversial domestic issues in places like the U.S. and Taiwan, according to new research. The campaigns mainly used the technology to create visual content designed to spark conflict ahead of elections, a report published by Microsoft on Thursday found. AI-generated audio clips

Beijing-linked influence operations have begun to use generative artificial intelligence to amplify controversial domestic issues in places like the U.S. and Taiwan, according to new research. The campaigns mainly used the technology to create visual content designed to spark conflict ahead of elections, a report published by Microsoft on Thursday found. AI-generated audio clips |

★★★★★ | |||

| 2024-04-08 00:00:00 | Vers une plus grande transparence: adopter la norme CWE pour Microsoft CVE Toward greater transparency: Adopting the CWE standard for Microsoft CVEs (lien direct) |

Au Microsoft Security Response Center (MSRC), notre mission est de protéger nos clients, nos communautés et Microsoft contre les menaces actuelles et émergentes à la sécurité et à la confidentialité.Une façon dont nous y parvenons est de déterminer la cause profonde des vulnérabilités de sécurité dans les produits et services Microsoft.Nous utilisons ces informations pour identifier les tendances de vulnérabilité et fournir ces données à nos équipes d'ingénierie de produits pour leur permettre de comprendre et d'éradiquer systématiquement les risques de sécurité.

At the Microsoft Security Response Center (MSRC), our mission is to protect our customers, communities, and Microsoft from current and emerging threats to security and privacy. One way we achieve this is by determining the root cause of security vulnerabilities in Microsoft products and services. We use this information to identify vulnerability trends and provide this data to our Product Engineering teams to enable them to systematically understand and eradicate security risks. |

Vulnerability | ★★★ | ||

| 2024-04-07 16:50:07 | US Environmental Protection Agency prétendument piraté, 8,5 millions de données utilisateur ont fuité US Environmental Protection Agency Allegedly Hacked, 8.5M User Data Leaked (lien direct) |

> Par waqas

Un autre jour, une autre violation de données ciblant l'infrastracture critique aux États-Unis!

Ceci est un article de HackRead.com Lire la publication originale: Agence américaine de protection de l'environnement qui aurait piraté, 8,5 millions de données utilisateur divulguées

>By Waqas Another day, another data breach targeting critical infrastrcuture in the United States! This is a post from HackRead.com Read the original post: US Environmental Protection Agency Allegedly Hacked, 8.5M User Data Leaked |

Data Breach | ★★ | ||

| 2024-04-07 13:40:56 | Home Depot confirme la violation de données tierce des informations sur les employés exposés Home Depot confirms third-party data breach exposed employee info (lien direct) |

Home Depot a confirmé qu'il avait subi une violation de données après que l'un de ses fournisseurs SaaS a exposé par erreur un petit échantillon de données limitées aux employés, qui pourraient potentiellement être utilisées dans des attaques de phishing ciblées.[...]

Home Depot has confirmed that it suffered a data breach after one of its SaaS vendors mistakenly exposed a small sample of limited employee data, which could potentially be used in targeted phishing attacks. [...] |

Data Breach Cloud | ★★★ | ||

| 2024-04-07 13:24:45 | Un client IRC fonctionnel intégré dans un BIOS (lien direct) | Un développeur a créé un client IRC fonctionnel qui s'exécute entièrement dans l'environnement de pré-démarrage UEFI du BIOS de la carte mère, sans nécessiter de système d'exploitation. Une prouesse technique impressionnante, bien qu'essentiellement inutile en pratique. | ★★ | |||

| 2024-04-07 07:57:56 | La règle de Circia proposée stimule la compréhension des cyber-menaces, la détection précoce des campagnes adversaires, propose des actions coordonnées Proposed CIRCIA rule boosts cyber threat understanding, early detection of adversary campaigns, offers coordinated actions (lien direct) |

avec la publication récente d'une règle proposée en vertu du rapport sur les cyber-incidents pour la loi sur les infrastructures critiques de ...

With the recent release of a proposed rule under the Cyber Incident Reporting for Critical Infrastructure Act of... |

Threat | ★★ | ||

| 2024-04-07 07:00:00 | Alacritty – Le terminal nouvelle génération ultra rapide (lien direct) | Alacritty est un émulateur de terminal nouvelle génération performant et flexible, disponible sur de nombreuses plateformes. Hautement configurable, il offre des fonctionnalités avancées comme le mode Vi, la recherche intégrée et les hints. Facile à installer, il se concentre sur son cœur de métier et est ouvert aux contributions. | ★★ | |||

| 2024-04-06 18:51:40 | Google admet un problème majeur qui risque de mettre à mal son business model principal (lien direct) | Google envisage de faire payer l'accès à son IA de recherche, révélant un problème majeur : l'IA bouleverse son modèle publicitaire. Une situation ironique pour le géant du web, qui doit s'adapter. | ★★ | |||

| 2024-04-06 18:24:25 | Dune 2 déjà leaké en mémoire d\'EVO (lien direct) | Une copie haute qualité de Dune : Part Two a fuité sur les sites pirates avant sa sortie officielle, avec une référence au groupe EVO, démantelé en 2021. Cette fuite marque la fin d'une ère pour le piratage des films. | ★★ | |||

| 2024-04-06 18:03:07 | Backdoor critique dans les NAS D-Link – 92 000 appareils vulnérables qui ne seront pas patchés (lien direct) | Une faille critique a été découverte dans plus de 92 000 NAS D-Link obsolètes, permettant l'exécution de commandes à distance via un compte backdoor. Aucun correctif n'est prévu, il est conseillé de remplacer ces appareils vulnérables. | ★★ | |||

| 2024-04-06 17:19:44 | La Quête Fantastique – Un jeu de piste magique en plein air (lien direct) | La Quête Fantastique est un nouveau concept de jeu de piste géant en plein air dans un univers médiéval fantastique, ponctué d'énigmes et accessible dès 8 ans. Une aventure magique à vivre en famille ou entre amis dans près de 90 villes en France. | ★★ | |||

| 2024-04-06 15:13:00 | Les pirates exploitent le bug magento pour voler les données de paiement des sites Web de commerce électronique Hackers Exploit Magento Bug to Steal Payment Data from E-commerce Websites (lien direct) |

Les acteurs de la menace ont été trouvés exploitant une faille critique à Magento pour injecter une porte dérobée persistante dans les sites Web de commerce électronique.

Les leviers d'attaque et NBSP; CVE-2024-20720 & NBSP; (Score CVSS: 9.1), qui a été décrit par Adobe comme un cas de "neutralisation incorrecte d'éléments spéciaux" qui pourraient ouvrir la voie à l'exécution de code arbitraire.

C'était & nbsp; adressé & nbsp; par la société dans le cadre de

Threat actors have been found exploiting a critical flaw in Magento to inject a persistent backdoor into e-commerce websites. The attack leverages CVE-2024-20720 (CVSS score: 9.1), which has been described by Adobe as a case of "improper neutralization of special elements" that could pave the way for arbitrary code execution. It was addressed by the company as part of |

Threat | ★★ | ||

| 2024-04-06 12:54:18 | Le rapport de recherche Xage-Takepoint révèle une adoption croissante de la sécurité de la fiducie zéro dans les entreprises industrielles Xage-Takepoint Research report reveals growing adoption of zero trust security in industrial enterprises (lien direct) |

Zero Trust Access and Protection Vendor Xage Security, en collaboration avec Takepoint Research, a dévoilé de nouvelles recherches cette semaine ...

Zero trust access and protection vendor Xage Security, in collaboration with Takepoint Research, unveiled new research this week... |

Industrial | ★★ | ||

| 2024-04-06 12:54:07 | Le nouveau rapport JRC-ENISA améliore l'alignement des normes de cybersécurité par le biais de la cartographie des exigences de l'ARC New JRC-ENISA report enhances cybersecurity standards alignment through CRA requirements mapping (lien direct) |

> Le Centre de recherche conjoint de la Commission européenne (JRC) et l'Agence européenne de l'Union pour la cybersécurité (EISA) ont publié un cyber ...

>The European Commission\'s Joint Research Centre (JRC) and the European Union Agency for Cybersecurity (ENISA) released a Cyber... |

★★ | |||

| 2024-04-06 07:00:46 | Modrinth – La plateforme Minecraft open-source redevient indépendante (lien direct) | Modrinth, la plateforme open-source dédiée aux mods Minecraft, a pris la décision de rendre l'argent à ses investisseurs pour redevenir indépendante et se concentrer sur une croissance durable, tout en mettant la communauté et les créateurs au premier plan. | ★★ | |||

| 2024-04-06 07:00:00 | PlayAbility – Quand l\'IA change l\'expérience gaming pour les personnes handicapés (lien direct) | playAbility est un logiciel révolutionnaire qui utilise l'intelligence artificielle pour rendre les jeux vidéo accessibles aux personnes en situation de handicap. Il convertit les expressions faciales, les mouvements de tête et même le joystick d'un fauteuil roulant en commandes de jeu, offrant une expérience gaming inclusive pour tous. | ★★★ | |||

| 2024-04-06 06:31:11 | World Sim – Le simulateur IA pour explorer tous les possibles (et un accès gratuit à Claude 3) (lien direct) | Découvrez World Sim, le simulateur d'univers révolutionnaire de Nous Research. Explorez la naissance et l'évolution du cosmos, interagissez avec l'environnement virtuel et expérimentez des scénarios "et si" fascinants. Une expérience immersive inédite pour les passionnés d'astronomie et de technologie. | ★★ | |||

| 2024-04-06 00:53:02 | 57 000 données sur les utilisateurs du forum de fan club Kaspersky ont été divulgués dans l'hébergement de violation 57,000 Kaspersky Fan Club Forum User Data Leaked in Hosting Breach (lien direct) |

> Par waqas

Le groupe de pirates RVB prétend la responsabilité de violation du fan club de Kaspersky et du bureau de la Fédération de Russie du procureur, qui fuit plus de 100 000 casiers judiciaires.

Ceci est un article de HackRead.com Lire le post original: 57 000 données utilisateur du Fan Club Kaspersky Forum divulguées dans l'hébergement de violation

>By Waqas Hacker group RGB claims responsibility for breaching Kaspersky\'s fan club and the Prosecutor\'s Office of the Russian Federation, leaking over 100,000 criminal records. This is a post from HackRead.com Read the original post: 57,000 Kaspersky Fan Club Forum User Data Leaked in Hosting Breach |

★★ | |||

| 2024-04-05 23:46:43 | L'art de couper les coins The art of cutting corners (lien direct) |

J'adore les solutions axées sur le ROI et ce post en parle.Ma pratique personnelle de conseil en cybersécurité m'a exposé à de nombreux types différents de & # 8216; IT Security & # 8217;emplois au cours des 13 dernières années et aujourd'hui je décrirai l'un d'eux & # 8230;Presque & # 8230; Continuer la lecture & # 8594;

I love ROI-driven solutions and this post is about one of them. My personal cybersecurity consulting practice exposed me to many different types of ‘IT security’ jobs over last 13 years and today I will describe one of them… Nearly … Continue reading → |

★★★★ | |||

| 2024-04-05 22:30:11 | Le procès d'évasion des sanctions de l'Iran de Huawei \\ a poussé jusqu'en 2026 Huawei\\'s Iran sanctions evasion trial pushed to 2026 (lien direct) |

Meng Wanzhou est à la maison, mais l'affaire est loin d'être plus Huawei semble être pratiqué pour être jugé en 2026 pour qu'il ait induit les banques en erreur et Washington sur les transactions commerciales historiques en Iran en violation des sanctions américaines.… | ★★★ | |||

| 2024-04-05 22:29:44 | L\'App Store d\'Apple accepte enfin les émulateurs de jeux rétro (lien direct) | Apple assouplit ses restrictions sur l'App Store en autorisant les émulateurs de jeux rétro, une décision qui pourrait réduire l'attrait des magasins d'applications tiers en Europe. | ★★ | |||

| 2024-04-05 22:10:15 | Voyager 1 – La NASA identifie la cause du problème et travaille sur une solution (lien direct) | La NASA a identifié la cause du problème affectant la sonde Voyager 1 depuis novembre dernier. Une petite portion de mémoire corrompue dans l'un des ordinateurs de bord serait à l'origine des données illisibles envoyées par la sonde. Les ingénieurs travaillent sur une solution pour rétablir le fonctionnement normal. | ★★★ | |||

| 2024-04-05 21:48:49 | L'attaque de la chaîne d'approvisionnement envoie des ondes de choc via une communauté open source Supply chain attack sends shockwaves through open-source community (lien direct) |

> Une opération pour saper le logiciel Utility XZ Utils a exposé les fragiles fondations humaines sur lesquelles Internet moderne est construit.

>An operation to undermine the software utility XZ Utils has exposed the fragile human foundations on which the modern internet is built. |

★★★ | |||

| 2024-04-05 21:38:19 | Vulnérabilités exposées étreignant le visage des attaques de la chaîne d'approvisionnement de l'IA Vulnerabilities Exposed Hugging Face to AI Supply Chain Attacks (lien direct) |

> Par deeba ahmed

Wiz.io, connu pour son expertise en sécurité cloud, et Hugging Face, un leader des outils d'IA open source, combinent leurs connaissances pour développer des solutions qui répondent à ces problèmes de sécurité.Cette collaboration signifie un accent croissant sur la sécurisation des fondements des progrès de l'IA.

Ceci est un article de HackRead.com Lire le post original: Les vulnérabilités exposées étreignant le visage des étreintes aux attaques de la chaîne d'approvisionnement de l'IA

>By Deeba Ahmed Wiz.io, known for its cloud security expertise, and Hugging Face, a leader in open-source AI tools, are combining their knowledge to develop solutions that address these security concerns. This collaboration signifies a growing focus on securing the foundation of AI advancements. This is a post from HackRead.com Read the original post: Vulnerabilities Exposed Hugging Face to AI Supply Chain Attacks |

Tool Vulnerability Cloud | ★★★ | ||

| 2024-04-05 21:08:33 | Pacific Guardian Life Insurance indique que 165 000 informations financières ont été volées en 2023 attaques Pacific Guardian Life Insurance says 165,000 had financial info stolen in 2023 attack (lien direct) |

Plus de 165 000 personnes ont eu des informations financières sensibles volées par des cybercriminels dans une cyberattaque d'août 2023 sur un géant de l'assurance basé à Hawaiʻi.Pacific Guardian Life Insurance a déposé des documents auprès des régulateurs du Maine et a mis un avis sur son site Web sur une violation de données qui a commencé le 25 août. «Le 5 septembre 2023, PGL a identifié suspect

Plus de 165 000 personnes ont eu des informations financières sensibles volées par des cybercriminels dans une cyberattaque d'août 2023 sur un géant de l'assurance basé à Hawaiʻi.Pacific Guardian Life Insurance a déposé des documents auprès des régulateurs du Maine et a mis un avis sur son site Web sur une violation de données qui a commencé le 25 août. «Le 5 septembre 2023, PGL a identifié suspect

More than 165,000 people had sensitive financial information stolen by cybercriminals in an August 2023 cyberattack on a Hawaiʻi-based insurance giant. Pacific Guardian Life Insurance filed documents with regulators in Maine and put a notice on its website about a data breach that began on August 25. “On September 5, 2023, PGL identified suspicious

More than 165,000 people had sensitive financial information stolen by cybercriminals in an August 2023 cyberattack on a Hawaiʻi-based insurance giant. Pacific Guardian Life Insurance filed documents with regulators in Maine and put a notice on its website about a data breach that began on August 25. “On September 5, 2023, PGL identified suspicious |

Data Breach | ★★ | ||

| 2024-04-05 21:02:11 | Vendredi Blogging Squid: Squid Bots Friday Squid Blogging: SqUID Bots (lien direct) |

Ils & # 8217; re Ai Warehouse robots .

Comme d'habitude, vous pouvez également utiliser ce post de calmar pour parler des histoires de sécurité dans les nouvelles que je n'ai pas couvertes. .

Lisez mes directives de publication de blog ici .

They’re AI warehouse robots. As usual, you can also use this squid post to talk about the security stories in the news that I haven\'t covered. Read my blog posting guidelines here. |

★★ | |||

| 2024-04-05 20:58:00 | Diner du Cercle de la Cybersécurité : La filière de la cybersécurité nécessite un plus grand engagement de tous (lien direct) | Diner du Cercle de la Cybersécurité : La filière de la cybersécurité nécessite un plus grand engagement de tous - Investigations / primetime | ★★ | |||

| 2024-04-05 20:38:00 | Les bogues critiques mettent la plate-forme de vif étreinte dans un \\ 'cornichon \\' Critical Bugs Put Hugging Face AI Platform in a \\'Pickle\\' (lien direct) |

Un problème aurait permis des attaques croisées et un autre a permis un accès à un registre partagé pour les images de conteneurs;L'exploitation via un fichier de cornichon insécurité présente des risques émergents pour AI-AS-A-Service plus largement.

One issue would have allowed cross-tenant attacks, and another enabled access to a shared registry for container images; exploitation via an insecure Pickle file showcases emerging risks for AI-as-a-service more broadly. |

★★★ | |||

| 2024-04-05 20:03:23 | Méfiez-vous du flau Beware the Blur: Phishing Scam Drops Byakugan Malware via Fake PDF (lien direct) |

> Par deeba ahmed

Les données malveillantes du malfrein Byakugan volent les données, accordent un accès à distance & # 038;Utilise OB Studio pour espionner!Fortinet révèle une campagne de phishing distribuant des logiciels malveillants Byakugan déguisés en PDF.Ne cliquez pas!Apprenez à rester en sécurité.

Ceci est un article de HackRead.com Lire la publication originale: Méfiez-vous du flou: l'escroquerie de phishing laisse tomber le malware byakugan via un faux pdf

>By Deeba Ahmed New Byakugan Malware Steals Data, Grants Remote Access & Uses OBS Studio to Spy! Fortinet reveals a phishing campaign distributing Byakugan malware disguised as a PDF. Don\'t click! Learn how to stay safe. This is a post from HackRead.com Read the original post: Beware the Blur: Phishing Scam Drops Byakugan Malware via Fake PDF |

Malware | ★★ | ||

| 2024-04-05 19:48:48 | Panera pain alimente les soupçons des ransomwares avec silence Panera Bread Fuels Ransomware Suspicions With Silence (lien direct) |

La chaîne de restaurants n'a pas fourni d'informations sur ce qui a conduit à une panne informatique généralisée, et les clients et les employés demandent des réponses.

The restaurant chain hasn\'t provided any information regarding what led to a widespread IT outage, and customers and employees are asking for answers. |

Ransomware | ★★ |

To see everything:

Our RSS (filtrered)