What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-04-05 17:25:00 | Alphv intensifie le blanchiment du changement de santé des soins de santé ALPHV steps up laundering of Change Healthcare ransom payments (lien direct) |

> Alors que le groupe de ransomwares se déplace pour cacher ses 22 millions de dollars, son encoche d'affiliation est à la hauteur après avoir été affaibli en paiement.

>As the ransomware group moves to hide its $22 million, its affiliate notchy is laying low after reportedly being stiffed on payment. |

Ransomware Medical | ★★ | ||

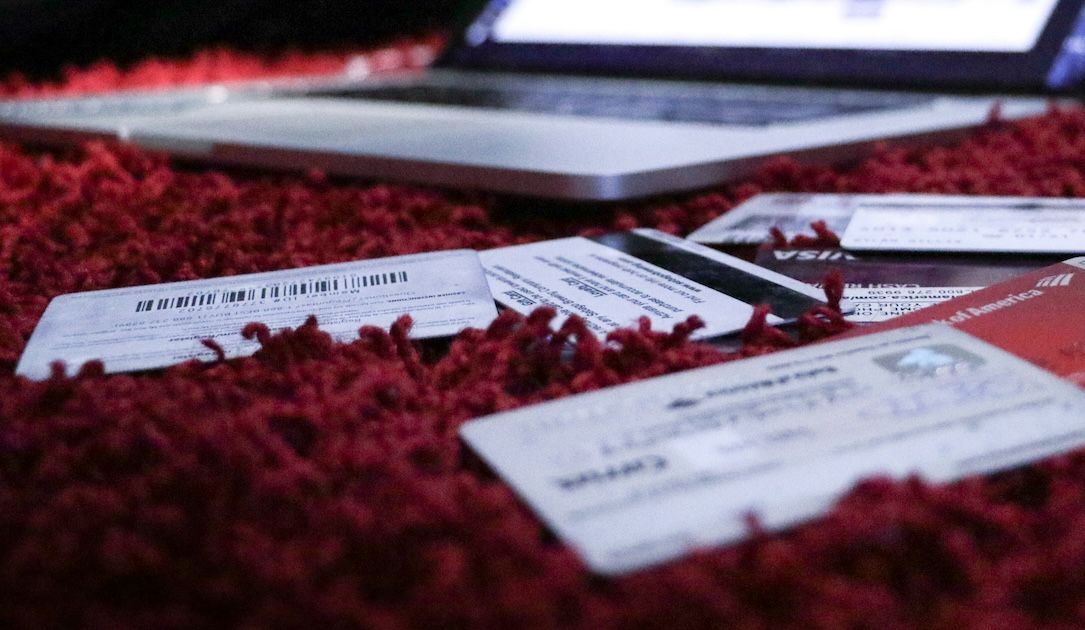

| 2024-04-05 17:14:36 | Magecart Attaters Pioneer Persistrent E-Commerce Backdoor Magecart Attackers Pioneer Persistent E-Commerce Backdoor (lien direct) |

L'organisation de cybercriminalité infâme de paiement de paiement exploite CVE-2024-20720 à Magento pour une nouvelle approche pour voler les données de la carte.

The infamous payment-skimmer cybercrime organization is exploiting CVE-2024-20720 in Magento for a novel approach to stealing card data. |

★★ | |||

| 2024-04-05 17:00:00 | Comment intégrons-nous la sécurité LLMS dans le développement d'applications? How Do We Integrate LLMs Security Into Application Development? (lien direct) |

Les modèles de grandes langues nécessitent de repenser comment faire la sécurité dans le processus de développement logiciel plus tôt.

Large language models require rethinking how to bake security into the software development process earlier. |

★★ | |||

| 2024-04-05 16:48:00 | Perspectives de la CISO sur le respect des réglementations de la cybersécurité CISO Perspectives on Complying with Cybersecurity Regulations (lien direct) |

Les exigences de conformité visent à accroître la transparence et la responsabilité de la cybersécurité.À mesure que les cyber-menaces augmentent, le nombre de cadres de conformité et NBSP; et la spécificité des contrôles de sécurité, politiques et activités qu'ils incluent.

Pour les CISO

Compliance requirements are meant to increase cybersecurity transparency and accountability. As cyber threats increase, so do the number of compliance frameworks and the specificity of the security controls, policies, and activities they include. For CISOs and their teams, that means compliance is a time-consuming, high-stakes process that demands strong organizational and |

★★ | |||

| 2024-04-05 16:32:29 | Chambre de commerce américaine, les groupes de l'industrie prévoient un retard de 30 jours dans les règles de Circia US Chamber of Commerce, industry groups call for 30-day delay in CIRCIA rules (lien direct) |

La Chambre de commerce des États-Unis et les multiples leaders de l'industrie appellent à une prolongation d'un mois de la période de commentaires de 60 jours pour une nouvelle règle de rapport d'incident publiée par la principale agence de cybersécurité aux États-Unis la semaine dernière, la Cybersecurity and Infrastructure Security Agency (CISA) a publié l'ensemble de réglementations de 447 pages en vertu du cyber

La Chambre de commerce des États-Unis et les multiples leaders de l'industrie appellent à une prolongation d'un mois de la période de commentaires de 60 jours pour une nouvelle règle de rapport d'incident publiée par la principale agence de cybersécurité aux États-Unis la semaine dernière, la Cybersecurity and Infrastructure Security Agency (CISA) a publié l'ensemble de réglementations de 447 pages en vertu du cyber

The U.S. Chamber of Commerce and multiple industry leaders are calling for a month-long extension of the 60-day comment period for a new incident reporting rule being issued by the top cybersecurity agency in the U.S. Last week, the Cybersecurity and Infrastructure Security Agency (CISA) posted the 447-page set of regulations under the Cyber

The U.S. Chamber of Commerce and multiple industry leaders are calling for a month-long extension of the 60-day comment period for a new incident reporting rule being issued by the top cybersecurity agency in the U.S. Last week, the Cybersecurity and Infrastructure Security Agency (CISA) posted the 447-page set of regulations under the Cyber |

★★ | |||

| 2024-04-05 16:16:22 | Comment votre entreprise doit gérer les commentaires négatifs sur les réseaux sociaux How your business should deal with negative feedback on social media (lien direct) |

> Par owais sultan

S'il est utilisé correctement, les médias sociaux peuvent non seulement fournir aux entreprises une chance fantastique (généralement gratuite) de commercialiser & # 8230;

Ceci est un article de HackRead.com Lire le post original: Comment votre entreprise doit gérer les commentaires négatifs sur les réseaux sociaux

>By Owais Sultan If used correctly, social media can not only provide businesses with a fantastic (generally free) chance to market… This is a post from HackRead.com Read the original post: How your business should deal with negative feedback on social media |

★★ | |||

| 2024-04-05 16:14:31 | GAM3S.GG et IMMUTABLE Annoncez le partenariat pour l'extension de jeu Web3 GAM3S.GG and Immutable Announce Partnership for Web3 Gaming Expansion (lien direct) |

> Par uzair amir

Le partenariat amènera des millions de joueurs dans l'écosystème immuable Web3 tout en offrant à Gam3s.gg la principale plate-forme de jeu Web3 sur le marché.

Ceci est un article de HackRead.com Lire le post original: GAM3S.GG et IMMUTABLE ANNONVER PARTENARIAT POUR L'EXPANSION DE GAMING WEB3

>By Uzair Amir The partnership will bring millions of players into the Immutable web3 ecosystem while providing GAM3S.GG with the leading web3 gaming platform on the market. This is a post from HackRead.com Read the original post: GAM3S.GG and Immutable Announce Partnership for Web3 Gaming Expansion |

★★ | |||

| 2024-04-05 15:10:00 | De PDFS à la charge utile: Bogus Adobe Acrobat Reader Installateurs Distribuez Byakugan Malware From PDFs to Payload: Bogus Adobe Acrobat Reader Installers Distribute Byakugan Malware (lien direct) |

Les installateurs de faux pour Adobe Acrobat Reader sont habitués à & nbsp; distribue & nbsp; un nouveau malware multifonctionnel doublé & nbsp; byakugan.

Le point de départ de l'attaque est un fichier PDF écrit en portugais qui, lorsqu'il est ouvert, affiche une image floue et demande à la victime de cliquer sur un lien pour télécharger l'application du lecteur pour afficher le contenu.

Selon Fortinet Fortiguard Labs, en cliquant sur l'URL

Bogus installers for Adobe Acrobat Reader are being used to distribute a new multi-functional malware dubbed Byakugan. The starting point of the attack is a PDF file written in Portuguese that, when opened, shows a blurred image and asks the victim to click on a link to download the Reader application to view the content. According to Fortinet FortiGuard Labs, clicking the URL |

Malware | ★★★ | ||

| 2024-04-05 14:52:30 | Le Congrès se prépare pour la FISA Round 3 Congress prepares for FISA Round 3 (lien direct) |

La maison américaine la semaine prochaine essaiera - pour la troisième fois - pour renouveler des autorités d'espionnage puissantes qui devraient expirer en quelques jours, bien qu'il n'y ait rien pour indiquer la dernière poussée gagnée \\ 't à se terminer comme un échec commeles deux premières tentatives.Le comité des règles de la Chambre devrait annoncer

La maison américaine la semaine prochaine essaiera - pour la troisième fois - pour renouveler des autorités d'espionnage puissantes qui devraient expirer en quelques jours, bien qu'il n'y ait rien pour indiquer la dernière poussée gagnée \\ 't à se terminer comme un échec commeles deux premières tentatives.Le comité des règles de la Chambre devrait annoncer

The U.S. House next week will try - for the third time - to renew powerful spying authorities that are slated to expire in a matter of days, though there\'s nothing to indicate the latest push won\'t end in failure like the first two attempts. The House Rules Committee is expected to announce on

The U.S. House next week will try - for the third time - to renew powerful spying authorities that are slated to expire in a matter of days, though there\'s nothing to indicate the latest push won\'t end in failure like the first two attempts. The House Rules Committee is expected to announce on |

★★ | |||

| 2024-04-05 14:51:54 | Allemagne pour lancer la branche de cyber militaire pour lutter contre les menaces russes Germany to launch cyber military branch to combat Russian threats (lien direct) |

L'Allemagne devrait introduire une cyber branche dédiée dans le cadre de sa restructuration militaire, a annoncé jeudi le ministre de la Défense du pays, dans le but de lutter contre l'augmentation de la cyber-agression de la Russie vers les membres de l'OTAN.Le service de domaine allemand de cyber et d'information allemand (CIR) deviendra la quatrième branche indépendante du pays armé du pays

L'Allemagne devrait introduire une cyber branche dédiée dans le cadre de sa restructuration militaire, a annoncé jeudi le ministre de la Défense du pays, dans le but de lutter contre l'augmentation de la cyber-agression de la Russie vers les membres de l'OTAN.Le service de domaine allemand de cyber et d'information allemand (CIR) deviendra la quatrième branche indépendante du pays armé du pays

Germany is set to introduce a dedicated cyber branch as part of its military restructuring, the country\'s defense minister announced on Thursday, with an aim to combat increasing cyber aggression from Russia toward NATO members. The expanded German Cyber and Information Domain Service (CIR) will become the fourth independent branch of the country\'s armed

Germany is set to introduce a dedicated cyber branch as part of its military restructuring, the country\'s defense minister announced on Thursday, with an aim to combat increasing cyber aggression from Russia toward NATO members. The expanded German Cyber and Information Domain Service (CIR) will become the fourth independent branch of the country\'s armed |

★★ | |||

| 2024-04-05 14:23:21 | La NSA relève des défis du cloud hybride, des environnements multi-cloud dans une nouvelle fiche d'information sur la cybersécurité NSA addresses challenges of hybrid cloud, multi-cloud environments in new cybersecurity information sheet (lien direct) |

La U.S.National Security Agency (NSA) a publié cette semaine une fiche d'information sur la cybersécurité se concentrant sur les défis associés à ...

The U.S. National Security Agency (NSA) released a cybersecurity information sheet this week focusing on challenges associated with... |

Cloud | ★★★★ | ||

| 2024-04-05 14:02:47 | Violation présumée de données Home Depot: Intelbroker fuit 22 000 données d'employés Alleged Home Depot Data Breach: IntelBroker Leaks 22,000 Employee Data (lien direct) |

> Par waqas

Un autre jour, une autre violation de données par Intelbroker Hacker ciblant un géant basé aux États-Unis!

Ceci est un article de HackRead.com Lire le post original: Violation présumée de données de Home Depot: Intelbroker fuit 22 000 données d'employés

>By Waqas Another day, another data breach by IntelBroker hacker targeting a US-based giant! This is a post from HackRead.com Read the original post: Alleged Home Depot Data Breach: IntelBroker Leaks 22,000 Employee Data |

Data Breach | ★★ | ||

| 2024-04-05 14:00:35 | # MIWIC2024: Nikki Webb, Global Channel Manager chez Pustodian360 #MIWIC2024: Nikki Webb, Global Channel Manager at Custodian360 (lien direct) |

Organisé par Eskenzi PR en partenariat médiatique avec le gourou de la sécurité informatique, les femmes les plus inspirantes des Cyber Awards visent à faire la lumière sur les femmes remarquables de notre industrie.Ce qui suit est une caractéristique sur l'une des 20 meilleures femmes de 2024 sélectionnées par un groupe de juges estimé.Présenté dans un format Q & # 38;

Le post # miwic2024: nikki webb,Global Channel Manager chez Pustodian360 est apparu pour la première fois sur gourou de la sécurité informatique .

Organised by Eskenzi PR in media partnership with the IT Security Guru, the Most Inspiring Women in Cyber Awards aim to shed light on the remarkable women in our industry. The following is a feature on one of 2024\'s Top 20 women selected by an esteemed panel of judges. Presented in a Q&A format, the nominee\'s answers are […] The post #MIWIC2024: Nikki Webb, Global Channel Manager at Custodian360 first appeared on IT Security Guru. |

★★ | |||

| 2024-04-05 14:00:00 | L'appel à la sécurité de la Maison de la Maison Blanche apporte des défis, des changements et des ampli;Frais White House\\'s Call for Memory Safety Brings Challenges, Changes & Costs (lien direct) |

L'amélioration de la sécurité dans les applications qui stimule l'économie numérique est une entreprise nécessaire, nécessitant une collaboration continue entre les secteurs public et privé.

Improving security in the applications that drive the digital economy is a necessary undertaking, requiring ongoing collaboration between the public and private sectors. |

★★ | |||

| 2024-04-05 14:00:00 | Les acteurs de la menace chinoise déploient de nouveaux TTP pour exploiter les vulnérabilités ivanti Chinese Threat Actors Deploy New TTPs to Exploit Ivanti Vulnerabilities (lien direct) |

Mandiant Research Détails comment les groupes d'espionnage chinois déploient de nouveaux outils après l'exploitation des vulnérabilités ivanti récemment corrigées

Mandiant research details how Chinese espionage groups are deploying new tools post-exploitation of recently patched Ivanti vulnerabilities |

Tool Vulnerability Threat | ★★ | ||

| 2024-04-05 13:39:39 | Même cibles, nouveaux manuels: les acteurs de la menace en Asie de l'Est utilisent des méthodes uniques Same targets, new playbooks: East Asia threat actors employ unique methods (lien direct) |

## Snapshot Microsoft has observed several notable cyber and influence trends from China and North Korea since June 2023 that demonstrate not only doubling down on familiar targets, but also attempts to use more sophisticated influence techniques to achieve their goals. Chinese cyber actors broadly selected three target areas over the last seven months. - One set of Chinese actors extensively targeted entities across the South Pacific Islands. - A second set of Chinese activity continued a streak of cyberattacks against regional adversaries in the South China Sea region. - Meanwhile, a third set of Chinese actors compromised the US defense industrial base. Chinese influence actors-rather than broadening the geographic scope of their targets-honed their techniques and experimented with new media. Chinese influence campaigns continued to refine AI-generated or AI-enhanced content. The influence actors behind these campaigns have shown a willingness to **both amplify AI-generated media that benefits their strategic narratives, as well as create their own video, memes, and audio content**. Such tactics have been used in campaigns stoking divisions within the United States and exacerbating rifts in the Asia-Pacific region-including Taiwan, Japan, and South Korea. These campaigns achieved varying levels of resonance with no singular formula producing consistent audience engagement. North Korean cyber actors made headlines for **increasing software supply chain attacks and cryptocurrency heists over the past year**. While strategic spear-phishing campaigns targeting researchers who study the Korean Peninsula remained a constant trend, North Korean threat actors appeared to make greater use of legitimate software to compromise even more victims. ## Activity Overview ### Chinese cyber operations target strategic partners and competitors #### Gingham Typhoon targets government, IT, and multinational entities across the South Pacific Islands **** *Figure 1: Observed events from Gingham Typhoon from June 2023 to January 2024 highlights their continued focus on South Pacific Island nations. However, much of this targeting has been ongoing, reflecting a yearslong focus on the region. Geographic locations and diameter of symbology are representational. * During the summer of 2023, Microsoft Threat Intelligence observed extensive activity from China-based espionage group Gingham Typhoon that targeted nearly every South Pacific Island country. Gingham Typhoon is the most active actor in this region, hitting international organizations, government entities, and the IT sector with complex phishing campaigns. Victims also included vocal critics of the Chinese government. Diplomatic allies of China who were victims of recent Gingham Typhoon activity include executive offices in government, trade-related departments, internet service providers, as well as a transportation entity. Heightened geopolitical and diplomatic competition in the region may be motivations for these offensive cyber activities. China pursues strategic partnerships with South Pacific Island nations to expand economic ties and broker diplomatic and security agreements. Chinese cyber espionage in this region also follows economic partners. For example, Chinese actors engaged in large-scale targeting of multinational organizations in Papua New Guinea, a longtime diplomatic partner that is benefiting from multiple Belt and Road Initiative (BRI) projects including the construction of a major highway which links a Papua New Guinea government building to the capital city\'s main road. (1) #### Chinese threat actors retain focus on South China Sea amid Western military exercises China-based threat actors continued to target entities related to China\'s economic and military interests in a | Malware Tool Vulnerability Threat Studies Industrial Prediction Technical | Guam | ★★★ | |

| 2024-04-05 13:18:00 | Nouvelle vague de logiciels malveillants jsoutprox ciblant les sociétés financières en APAC et MENA New Wave of JSOutProx Malware Targeting Financial Firms in APAC and MENA (lien direct) |

Les organisations financières de l'Asie-Pacifique (APAC) et du Moyen-Orient et de l'Afrique du Nord (MENA) sont ciblées par une nouvelle version d'une "menace évolutive" appelée & nbsp; jsoutprox.

"JSOutProx est un cadre d'attaque sophistiqué utilisant à la fois JavaScript et .NET", Resesecurity & NBSP; Said & NBSP; dans un rapport technique publié cette semaine.

"Il utilise la fonction de sérialisation .net (DE) pour interagir avec un noyau

Financial organizations in the Asia-Pacific (APAC) and Middle East and North Africa (MENA) are being targeted by a new version of an "evolving threat" called JSOutProx. "JSOutProx is a sophisticated attack framework utilizing both JavaScript and .NET," Resecurity said in a technical report published this week. "It employs the .NET (de)serialization feature to interact with a core |

Malware Technical | ★★ | ||

| 2024-04-05 13:10:18 | L\'ANCT et sa gestion " lacunaire " des SI (lien direct) | Divers manquements dans la gestion informatique à l'ANCT (Agence nationale de la cohésion des territoires) interpellent la Cour des comptes. | ★★ | |||

| 2024-04-05 13:00:05 | Protéger le maillon le plus faible: comment les erreurs humaines peuvent mettre une entreprise en risque Protecting the weakest link: how human errors can put a company in risk (lien direct) |

> selon & # 8220; le rapport mondial des risques 2022 & # 8221;95% des problèmes de cybersécurité proviennent des erreurs humaines.Le logiciel de point de contrôle met en évidence les mesures essentielles que les entreprises doivent mettre en œuvre pour assurer leur protection.Dans l'ère numérique d'aujourd'hui, la cybersécurité est devenue une priorité pour les entreprises, car les cyberattaques peuvent endommager leur économie et leur réputation.Selon Check Point, 71% des entreprises ont été victimes d'attaques de ransomwares en 2023, avec un paiement moyen de 4,35 millions de dollars.Les employés sont le premier lien de la chaîne de cybersécurité et le point d'entrée le plus vulnérable.Les statistiques brossent un tableau d'étournage de l'impact de l'erreur humaine dans la cybersécurité.Selon [& # 8230;]

>According to “The Global Risks Report 2022” 95% of cybersecurity issues originate from human errors. Check Point Software highlights essential measures that companies must implement to ensure their protection. In today’s digital age, cybersecurity has become a priority for businesses, as cyber attacks can damage their economy and reputation. According to Check Point, 71% of businesses were victims of ransomware attacks in 2023, with an average payout of $4.35 million. Employees are the first link in the cybersecurity chain and the most vulnerable entry point. Statistics paint a starling picture of the impact of human error in cybersecurity. According to […] |

Ransomware | ★★ | ||

| 2024-04-05 12:50:29 | Gouvernance de la cybersécurité: un chemin vers la cyber-maturité Cybersecurity Governance: A Path To Cyber Maturity (lien direct) |

> Cette semaine en cybersécurité des éditeurs du magazine Cybercrime & # 8211;Lisez l'histoire complète dans TechTarget Sausalito, Californie & # 8211;5 avril 2024 Dans un paysage de menace de plus en plus difficile, de nombreuses organisations ont du mal à développer et à mettre en œuvre une gouvernance efficace de cybersécurité.TechTarget rapporte & # 160; que & # 160; les dommages de la cybercriminalité sont projetés

>This week in cybersecurity from the editors at Cybercrime Magazine – Read the Full Story in TechTarget Sausalito, Calif. – Apr. 5, 2024 In an increasingly challenging threat landscape, many organizations struggle with developing and implementing effective cybersecurity governance. TechTarget reports that damages from cybercrime are projected |

Threat | ★★ | ||

| 2024-04-05 12:47:51 | Fake Facebook MidJourney AI Page a favorisé les logiciels malveillants à 1,2 million de personnes Fake Facebook MidJourney AI page promoted malware to 1.2 million people (lien direct) |

Les pirates utilisent des publicités Facebook et des pages détournées pour promouvoir les faux services d'intelligence artificielle, tels que MidJourney, Sora et ChatGPT-5 d'Openai \\, et Dall-E, pour infecter les utilisateurs sans méfiance avec des logiciels malveillants de ventre de mot de passe.[...]

Hackers are using Facebook advertisements and hijacked pages to promote fake Artificial Intelligence services, such as MidJourney, OpenAI\'s SORA and ChatGPT-5, and DALL-E, to infect unsuspecting users with password-stealing malware. [...] |

Malware | ★★ | ||

| 2024-04-05 12:45:00 | Les chercheurs identifient plusieurs groupes de pirates en Chine exploitant des défauts de sécurité Ivanti Researchers Identify Multiple China Hacker Groups Exploiting Ivanti Security Flaws (lien direct) |

Plusieurs acteurs de menace en Chine-Nexus ont été liés à l'exploitation zéro-jour de trois défauts de sécurité ayant un impact sur les appareils Ivanti (CVE-2023-46805, CVE-2024-21887 et CVE-2024-21893).

Les clusters sont suivis par Mandiant sous les surnoms & NBSP; UNC5221, UNC5266, UNC5291, & NBSP; UNC5325, UNC5330 et UNC5337.Un autre groupe lié à la série d'exploitation est & nbsp; unc3886.

Le cloud Google

Multiple China-nexus threat actors have been linked to the zero-day exploitation of three security flaws impacting Ivanti appliances (CVE-2023-46805, CVE-2024-21887, and CVE-2024-21893). The clusters are being tracked by Mandiant under the monikers UNC5221, UNC5266, UNC5291, UNC5325, UNC5330, and UNC5337. Another group linked to the exploitation spree is UNC3886. The Google Cloud |

Vulnerability Threat Cloud | ★★★ | ||

| 2024-04-05 12:24:19 | Des pirates de style Magecart chargés par la Russie dans un vol de 160 000 cartes de crédit Magecart-style hackers charged by Russia in theft of 160,000 credit cards (lien direct) |

La Russie a pris la rare pas de facturation publique six personnes soupçonnées d'avoir volé les détails de 160 000 cartes de crédit ainsi que des informations de paiement dans les magasins en ligne étrangers.Selon la déclaration publiée par le bureau du procureur général de la Russie plus tôt cette semaine, les suspects ont utilisé des logiciels malveillants pour contourner les sites Web \\ 'Mesures de sécurité et gain

La Russie a pris la rare pas de facturation publique six personnes soupçonnées d'avoir volé les détails de 160 000 cartes de crédit ainsi que des informations de paiement dans les magasins en ligne étrangers.Selon la déclaration publiée par le bureau du procureur général de la Russie plus tôt cette semaine, les suspects ont utilisé des logiciels malveillants pour contourner les sites Web \\ 'Mesures de sécurité et gain

Russia has taken the rare step of publicly charging six people suspected of stealing the details of 160,000 credit cards as well as payment information from foreign online stores. According to the statement published by Russia\'s Prosecutor General\'s Office earlier this week, the suspects used malware to bypass the websites\' security measures and gain

Russia has taken the rare step of publicly charging six people suspected of stealing the details of 160,000 credit cards as well as payment information from foreign online stores. According to the statement published by Russia\'s Prosecutor General\'s Office earlier this week, the suspects used malware to bypass the websites\' security measures and gain |

Malware | ★★ | ||

| 2024-04-05 12:24:03 | CheckMarx One Total Economic Impact Study révèle un retour sur investissement de 177% dans moins de six mois et un gain de 7,13 millions de dollars en avantages sociaux sur trois ans Checkmarx One Total Economic Impact Study Finds Return on Investment of 177% in Fewer Than Six Months and Gain of $7.13M in Benefits Over Three Years (lien direct) |

CheckMarx Une étude sur l'impact économique total trouve un retour sur investissement de 177% dans moins de six mois et un gain de 7,13 millions de dollars en avantages sociaux sur trois ans

Une nouvelle étude indépendante d'une organisation composite mondiale de 10 milliards de dollars avec 1000 développeurs a démontré un retour sur investissement de 177%, une amélioration de 40 à 50% de la productivité des développeurs et une réduction de 35% de la probabilité d'une brèche sur trois ans

-

rapports spéciaux

Checkmarx One Total Economic Impact Study Finds Return on Investment of 177% in Fewer Than Six Months and Gain of $7.13M in Benefits Over Three Years New independent study of a global, $10 billion composite organization with 1000 developers demonstrated a 177% ROI, 40-50% improvement in developer productivity and 35% reduction in the likelihood of a breach over three years - Special Reports |

Studies | ★★ | ||

| 2024-04-05 12:23:33 | Le CSRB rapporte la violation de Microsoft Exchange par Storm-0558, exhorte les réformes de la sécurité après l'incident d'espionnage CSRB reports Microsoft Exchange breach by Storm-0558, urges security reforms following espionage incident (lien direct) |

Le US Department of Homeland Security & # 8217; S Cyber Safety Review Board (CSRB) a publié un rapport sur l'été 2023 ...

The U.S. Department of Homeland Security’s Cyber Safety Review Board (CSRB) published a report on the Summer 2023... |

★★ | |||

| 2024-04-05 12:15:00 | Wiz découvre les défauts des modèles Genai permettant le vol de données client Wiz Discovers Flaws in GenAI Models Enabling Customer Data Theft (lien direct) |

Les chercheurs Wiz ont trouvé des défauts d'architecture dans des modèles d'IA génératifs disponibles sur le visage de la hub AI étreignant

Wiz researchers found architecture flaws in generative AI models available on the AI hub Hugging Face |

★★ | |||

| 2024-04-05 12:14:06 | HMS Networks, Red Lion Collaborent pour stimuler les offres d'informations industrielles et de technologies de communication HMS Networks, Red Lion collaborate to boost industrial information and communication technology offerings (lien direct) |

HMS Networks a finalisé l'acquisition de contrôles Red Lion à partir de Spectris Group Holdings Limited.Les deux sociétés ...

HMS Networks has finalized the acquisition of Red Lion Controls from Spectris Group Holdings Limited. The two companies... |

Industrial | ★★ | ||

| 2024-04-05 12:11:07 | Exalens s'associe à Hoop Cyber pour stimuler la résilience du système cyber-physique dans les opérations industrielles Exalens partners with HOOP Cyber to boost cyber-physical system resilience in industrial operations (lien direct) |

> EXALENS a annoncé un partenariat avec Hoop Cyber, un conseil en génie des cyber-données de nouvelle génération dédié à l'autonomisation des organisations ...

>Exalens has announced a partnership with HOOP Cyber, a next-generation cyber data engineering consultancy dedicated to empowering organizations... |

Industrial | ★★ | ||

| 2024-04-05 12:10:11 | Ampère la sécurité industrielle est en train de renommer AMPYX Cyber, élargit la présence mondiale avec de nouveaux bureaux Ampere Industrial Security rebrands to Ampyx Cyber, expands global presence with new offices (lien direct) |

> Ampère Industrial Security, réputée pour son expertise en sécurité industrielle, annonce son changement de marque à AMPYX Cyber, marquant un ...

>Ampere Industrial Security, renowned for its expertise in industrial security, announces its rebranding to Ampyx Cyber, marking a... |

Industrial | ★★★ | ||

| 2024-04-05 12:01:49 | Opswat acquiert CIP Cyber pour révolutionner la formation en cybersécurité, réduire l'écart des compétences OPSWAT acquires CIP Cyber to revolutionize cybersecurity training, reduce skills gap (lien direct) |

> La société critique de la protection contre les infrastructures (CIP) Opswat a annoncé cette semaine qu'elle avait acquis CIP Cyber, un apprentissage en ligne ...

>Critical infrastructure protection (CIP) firm OPSWAT announced this week that it has acquired CIP Cyber, an online learning... |

★★ | |||

| 2024-04-05 12:00:14 | Reconsidérez votre stratégie CNAPP en utilisant ces 5 scénarios Reconsider Your CNAPP Strategy Using These 5 Scenarios (lien direct) |

Les plates-formes de protection des applications (CNApps) du cloud-natif (CNAPPS) contournent la sécurité cloisonnée et intégrent la sécurité dans les premiers stades du développement des applications.

Cloud-native application protection platforms (CNAPPs) sidestep siloed security and embed security into the earliest stages of application development. |

★★ | |||

| 2024-04-05 11:59:41 | Dans d'autres nouvelles: 100 000 touchés par la violation de la CISA, Microsoft AI Copilot Ban, Poursuite du site nucléaire In Other News: 100,000 Affected by CISA Breach, Microsoft AI Copilot Ban, Nuclear Site Prosecution (lien direct) |

> Des histoires remarquables qui auraient pu glisser sous le radar: le piratage de la CISA pourrait avoir un impact sur 100 000 personnes, Microsoft AI Copilot interdit par US House, UK Nuclear Site Prosecution.

>Noteworthy stories that might have slipped under the radar: the CISA hack could impact 100,000 people, Microsoft AI Copilot banned by US House, UK nuclear site prosecution. |

Hack | ★★★ | ||

| 2024-04-05 11:58:04 | Le diable est dans les petits caractères & # 8211;Semaine en sécurité avec Tony Anscombe The devil is in the fine print – Week in security with Tony Anscombe (lien direct) |

Le cadeau de trésorerie de Temu \\ où les gens ont été invités à remettre de grandes quantités de leurs données personnelles sur la plate-forme mettent en lumière les pratiques de l'urgence de données des services en ligne aujourd'hui

Temu\'s cash giveaway where people were asked to hand over vast amounts of their personal data to the platform puts the spotlight on the data-slurping practices of online services today |

★★★ | |||

| 2024-04-05 11:55:53 | La police britannique enquêtant sur \\ 'Honey Trap \\' Messages WhatsApp envoyés aux députés British police investigating \\'honey trap\\' WhatsApp messages sent to MPs (lien direct) |

La police du Royaume-Uni enquête sur les messages envoyés dans le cadre d'un exercice de «piège à miel» signalé ciblant les politiciens, les responsables et les journalistes travaillant à Westminster.Il suit un rapport Politico découvrant comment les comptes WhatsApp contactent des cibles avec des messages suggestifs et sur mesure qui se sont transformés en conversations sexuellement explicites pour le bien de l'acquisition

La police du Royaume-Uni enquête sur les messages envoyés dans le cadre d'un exercice de «piège à miel» signalé ciblant les politiciens, les responsables et les journalistes travaillant à Westminster.Il suit un rapport Politico découvrant comment les comptes WhatsApp contactent des cibles avec des messages suggestifs et sur mesure qui se sont transformés en conversations sexuellement explicites pour le bien de l'acquisition

Police in the United Kingdom are investigating messages sent as part of a reported “honey trap” exercise targeting politicians, officials and journalists working in Westminster. It follows a Politico report uncovering how WhatsApp accounts were contacting targets with suggestive and tailored messages that developed into sexually explicit conversations for the apparent sake of acquiring

Police in the United Kingdom are investigating messages sent as part of a reported “honey trap” exercise targeting politicians, officials and journalists working in Westminster. It follows a Politico report uncovering how WhatsApp accounts were contacting targets with suggestive and tailored messages that developed into sexually explicit conversations for the apparent sake of acquiring |

Legislation | ★★ | ||

| 2024-04-05 11:42:02 | Des milliers de membres du personnel, les étudiants ont des données sensibles volées à l'Université de Winnipeg Hack Thousands of staff, students have sensitive data stolen in University of Winnipeg hack (lien direct) |

L'Université de Winnipeg au Canada a confirmé que les pirates ont volé des informations sensibles à l'institution dans un incident qui s'est produit à la fin du mois dernier, affectant les étudiants et le personnel actuels et actuels.L'université, qui compte jeudi plus de 18 000 étudiants et 800 employés, a déclaré dans un communiqué que «les informations volées probablement

L'Université de Winnipeg au Canada a confirmé que les pirates ont volé des informations sensibles à l'institution dans un incident qui s'est produit à la fin du mois dernier, affectant les étudiants et le personnel actuels et actuels.L'université, qui compte jeudi plus de 18 000 étudiants et 800 employés, a déclaré dans un communiqué que «les informations volées probablement

The University of Winnipeg in Canada has confirmed that hackers stole sensitive information from the institution in an incident that took place late last month, affecting former and current students and staff. The university, which has more than 18,000 students and 800 staff, said in a statement on Thursday that “the stolen information likely

The University of Winnipeg in Canada has confirmed that hackers stole sensitive information from the institution in an incident that took place late last month, affecting former and current students and staff. The university, which has more than 18,000 students and 800 staff, said in a statement on Thursday that “the stolen information likely |

Hack | ★★ | ||

| 2024-04-05 11:00:42 | Peut-être que les vulnérabilités de surveillance du système téléphonique seront fixes Maybe the Phone System Surveillance Vulnerabilities Will Be Fixed (lien direct) |

Il semble que la FCC soit Fixation des vulnérabilités en SS7 et le protocole diamètre:

Le 27 mars, la Commission a demandé aux fournisseurs de télécommunications de peser et de détailler ce qu'ils font pour empêcher les vulnérabilités de SS7 et de diamètre d'être mal utilisées pour suivre les consommateurs & # 8217;emplacements.

La FCC a également demandé aux transporteurs de détailler les exploits des protocoles depuis 2018. Le régulateur veut connaître la date de l'incident, ce qui s'est passé, quelles vulnérabilités ont été exploitées et avec quelles techniques, où laLe suivi de l'emplacement s'est produit et est timide;Si connu et timide;L'identité de l'attaquant ...

It seems that the FCC might be fixing the vulnerabilities in SS7 and the Diameter protocol: On March 27 the commission asked telecommunications providers to weigh in and detail what they are doing to prevent SS7 and Diameter vulnerabilities from being misused to track consumers’ locations. The FCC has also asked carriers to detail any exploits of the protocols since 2018. The regulator wants to know the date(s) of the incident(s), what happened, which vulnerabilities were exploited and with which techniques, where the location tracking occurred, and if known the attacker’s identity... |

Vulnerability | ★★★ | ||

| 2024-04-05 11:00:00 | Stormshield obtient la Qualification Standard de son offre Stormshield Network Security (lien direct) | StormShield OBTIENT LA Qualification Standard de Son Offre

Stormshield Network Security

l \\ 'offre sns de Stormshielddevient ainsi la première et seule gamme de " firewall chiffreur " qualifiée au niveau Standard et agréée DR par l\'ANSSI.

-

Produits

Stormshield obtient la Qualification Standard de son offre Stormshield Network Security L\'offre SNS de Stormshield devient ainsi la première et seule gamme de " firewall chiffreur " qualifiée au niveau Standard et agréée DR par l\'ANSSI. - Produits |

★★★ | |||

| 2024-04-05 10:05:30 | Comment empêcher votre enfant d'être cyber-collé, selon un expert How To Stop Your Child Being Cyberbullied, According To An Expert (lien direct) |

Comment empêcher votre enfant d'être cyber-bulldu, selon un expert

-

opinion

/ /

affiche

How To Stop Your Child Being Cyberbullied, According To An Expert - Opinion / affiche |

★★ | |||

| 2024-04-05 10:03:00 | La Chine utilisant du contenu généré par AI pour semer la division aux États-Unis, Microsoft trouve China Using AI-Generated Content to Sow Division in US, Microsoft Finds (lien direct) |

Un rapport de Microsoft a révélé que les acteurs affiliés à la Chine publient du contenu généré par l'IA sur les réseaux sociaux pour amplifier les problèmes nationaux controversés aux États-Unis

A Microsoft report found that China-affiliated actors are publishing AI-generated content on social media to amplify controversial domestic issues in the US |

★★★ | |||

| 2024-04-05 10:00:00 | Acuité répond aux allégations de vol de données du gouvernement américain, dit que les pirates ont obtenu de vieilles informations Acuity Responds to US Government Data Theft Claims, Says Hackers Obtained Old Info (lien direct) |

> Acuité, l'entreprise technologique à partir de laquelle les pirates ont prétendu avoir volé le département d'État et d'autres données gouvernementales, confirme le piratage, mais dit que les informations volées sont anciennes.

>Acuity, the tech firm from which hackers claimed to have stolen State Department and other government data, confirms hack, but says stolen info is old. |

Hack | ★★★ | ||

| 2024-04-05 09:53:32 | Le DRM Denuvo d\'Hogwarts Legacy enfin cracké (lien direct) | Un développeur a réussi à cracker la protection Denuvo de Hogwarts Legacy après six mois de travail, dans le but d'en apprendre les rouages. Il explique le fonctionnement complexe de ce DRM et conclut que, contrairement aux idées reçues, Denuvo n'impacte pas significativement les performances du jeu. | ★★★ | |||

| 2024-04-05 09:52:22 | Panera Bread d'une semaine d'une semaine provoquée par une attaque de ransomware Panera Bread week-long IT outage caused by ransomware attack (lien direct) |

La récente panne de Panera Bread \\ d'une semaine a été causée par une attaque de ransomware, selon des personnes familières avec la question et les e-mails vus par BleepingComputer.[...]

Panera Bread\'s recent week-long outage was caused by a ransomware attack, according to people familiar with the matter and emails seen by BleepingComputer. [...] |

Ransomware | ★★★ | ||

| 2024-04-05 09:52:15 | Cyber Resilience Act : l\'open source en ordre de bataille (lien direct) | Des fondations open source s'allient pour peser dans la définition des spécifications communes qui accompagneront la mise en application du Cyber Resilience Act. | ★★ | |||

| 2024-04-05 09:12:12 | AWS Summit : l\'IA générative en phase de cadrage (lien direct) | À l'AWS Summit Paris 2024, l'IA générative engendre une mosaïque de stratégies... et de questionnements. Retour d'expérience avec Schneider Electric, l'UCPA, ENGIE et Stellantis. | ★★ | |||

| 2024-04-05 08:58:20 | De EDR à XDR: procédure pas à pas détaillée From EDR to XDR: Detailed Walkthrough (lien direct) |

> En 2024, les lignes entre EDR et XDR deviennent floues.De plus en plus de fournisseurs offrent des plateformes qui combinent la sécurité des points de terminaison, du réseau, du cloud et des e-mails.Tous ces outils sont conçus pour bloquer les menaces, bien qu'ils diffèrent en termes de portée et de capacités.Pour apporter plus de clarté, nous voulons vous guider à travers la cybersécurité arsenal [& # 8230;]

la publication Suivante d'EDR à xdr: procédure détaillée est un article de l'ONU de blog Sekoia.io .

>In 2024, the lines between EDR and XDR are becoming blurred. More and more vendors offer platforms that combine endpoint, network, cloud, and email security. All these tools are designed to block threats, though they differ in terms of scope and capabilities. To bring more clarity, we want to guide you through the cybersecurity arsenal […] La publication suivante From EDR to XDR: Detailed Walkthrough est un article de Sekoia.io Blog. |

Tool Cloud Conference | ★★ | ||

| 2024-04-05 08:03:52 | Acumen a annoncé qu'il avait nommé Spencer Dissear et Darren Sewell Acumen announced it has appointed Spencer Misstear and Darren Sewell (lien direct) |

Acumen élargit son équipe - deux recrues passionnantes pour soutenir la croissance des entreprises

Le fournisseur de services de sécurité alimentée par des personnes annonce de nouvelles recrues pour soutenir son parcours pour devenir l'un des cinq meilleurs fournisseurs de services de sécurité gérés au Royaume-Uni (MSSP) au cours des cinq prochaines années

-

nouvelles commerciales

Acumen expands its team - two exciting recruits to support business growth People-powered security service provider announces new recruits to support its journey in becoming one of the top five UK Managed Security Service Providers (MSSPs) within the next five years - Business News |

★★ | |||

| 2024-04-05 07:37:52 | Combien coûtera le support étendu de Windows 10 (lien direct) | On connaît désormais les prix des mises à jour de sécurité étendues pour Windows 10. Quel est-il ? | ★★ | |||

| 2024-04-05 07:00:00 | MoOde – Le lecteur audio Raspberry Pi préféré des audiophiles (lien direct) | moOde audio est un lecteur audio open source gratuit pour Raspberry Pi. Il respecte la vie privée, est facile à installer et offre des performances audio impressionnantes. Compatible avec de nombreux périphériques, il dispose d'une interface web réactive. Le forum et les guides sont disponibles pour l'aide et le développement. | ★★★ | |||

| 2024-04-05 06:51:07 | Google Books indexe des livres générés par IA et ça c\'est pas bon (lien direct) | Google Books indexe des livres générés par IA de faible qualité, ce qui pourrait affecter les résultats de Ngram Viewer, un outil utilisé par les chercheurs. Google n'a pas encore de politique claire pour filtrer ce contenu. | ★★★ | |||

| 2024-04-05 06:00:25 | Amélioration de la détection et de la réponse: plaider en matière de tromperies Improving Detection and Response: Making the Case for Deceptions (lien direct) |

Let\'s face it, most enterprises find it incredibly difficult to detect and remove attackers once they\'ve taken over user credentials, exploited hosts or both. In the meantime, attackers are working on their next moves. That means data gets stolen and ransomware gets deployed all too often. And attackers have ample time to accomplish their goals. In July 2023, the reported median dwell time was eight days. That\'s the time between when an attacker accesses their victim\'s systems and when the attack is either detected or executed. Combine that data point with another one-that attackers take only 16 hours to reach Active Directory once they have landed-and the takeaway is that threats go undetected for an average of seven days. That\'s more than enough time for a minor security incident to turn into a major business-impacting breach. How can you find and stop attackers more quickly? The answer lies in your approach. Let\'s take a closer look at how security teams typically try to detect attackers. Then, we can better understand why deceptions can work better. What is the problem with current detection methods? Organizations and their security vendors have evolved when it comes to techniques for detecting active threats. In general, detection tools have focused on two approaches-finding files or network traffic that are “known-bad” and detecting suspicious or risky activity or behavior. Often called signature-based detection, finding “known-bad” is a broadly used tool in the detection toolbox. It includes finding known-bad files like malware, or detecting traffic from known-bad IPs or domains. It makes you think of the good old days of antivirus software running on endpoints, and about the different types of network monitoring or web filtering systems that are commonplace today. The advantage of this approach is that it\'s relatively inexpensive to build, buy, deploy and manage. The major disadvantage is that it isn\'t very effective against increasingly sophisticated threat actors who have an unending supply of techniques to get around them. Keeping up with what is known-bad-while important and helpful-is also a bit like a dog chasing its tail, given the infinite internet and the ingenuity of malicious actors. The rise of behavior-based detection About 20 years ago, behavioral-based detections emerged in response to the need for better detection. Without going into detail, these probabilistic or risk-based detection techniques found their way into endpoint and network-based security systems as well as SIEM, email, user and entity behavior analytics (UEBA), and other security systems. The upside of this approach is that it\'s much more nuanced. Plus, it can find malicious actors that signature-based systems miss. The downside is that, by definition, it can generate a lot of false positives and false negatives, depending on how it\'s tuned. Also, the high cost to build and operate behavior-based systems-considering the cost of data integration, collection, tuning, storage and computing-means that this approach is out of reach for many organizations. This discussion is not intended to discount the present and future benefits of newer analytic techniques such as artificial intelligence and machine learning. I believe that continued investments in behavior-based detections can pay off with the continued growth of security data, analytics and computing power. However, I also believe we should more seriously consider a third and less-tried technique for detection. Re-thinking detection Is it time to expand our view of detection techniques? That\'s the fundamental question. But multiple related questions are also essential: Should we be thinking differently about what\'s the best way to actively detect threats? Is there a higher-fidelity way to detect attackers that is cost-effective and easy to deploy and manage? Is there another less-tried approach for detecting threat actors-beyond signature-based and behavior-based methods-that can dra | Ransomware Malware Tool Vulnerability Threat | ★★ |

To see everything:

Our RSS (filtrered)