One Article Review

| Source | |

|---|---|

| Identifiant | 8654872 |

| Date de publication | 2025-03-07 17:57:00 (vue: 2025-03-10 14:08:18) |

| Titre | Empêcher, détecter, contenir: Guide de niveau MDR \\ contre les affiliés de Blast Basta \\ ' Prevent, Detect, Contain: LevelBlue MDR\\'s Guide Against Black Basta Affiliates\\' Attacks |

| Texte | Résumé de l'exécutif

Entre décembre 2024 et février 2025, l'équipe de niveau MDR de niveau a vu plus d'une douzaine de tentatives et une poignée d'intrusions réussies par les acteurs de la menace (TAS). En interne, nous attribuons largement ces attaques au Black Basta Ransomware Gang. Comme indiqué par d'autres rapports par les chercheurs en cybersécurité de tactiques, techniques et procédures similaires observées; Il existe une forte probabilité que cette activité provient de groupes d'affiliation ou de courtiers d'accès initiaux. Les informations présentées ci-dessous sont une compilation de notes, de détails, de recommandations et de conseils fournies à nos clients au cours des deux derniers mois résultant de dizaines d'enquêtes ouvertes et de motivations de réponse aux incidents. En prenant ou en recommandant le système et les changements d'entreprise décrits, les organisations peuvent considérablement réduire leur surface d'attaque, mettre en œuvre un modèle de sécurité à la défense plus fort, ainsi que pour détecter plus rapidement et donc contenir une intrusion par cette menace toujours prévalente et bien d'autres comme elle.

Accès initial

L'AT commence par le bombardement par e-mail des utilisateurs spécifiques dans l'environnement. Cela peut varier de quelques centaines à des milliers d'e-mails de spam et de indésirable. Ils suivent ensuite cette activité en tendant la main à ces utilisateurs via un appel téléphonique ou un message Microsoft Teams, avec des chats nommés une variation de «Help Desk». L'AT indique à l'utilisateur qu'il a remarqué les e-mails de spam et aura besoin d'accéder à sa machine pour remédier au problème. L'outil le plus courant utilisé pour obtenir un accès initial à une machine victime est l'assistance rapide de Microsoft, qui est préinstallée sur Windows 10 et plus. L'AT fournit à la victime un code à utiliser lors de l'établissement de la connexion - une fois l'entrée, l'AT aura un accès à distance à la machine et commencera à établir de la persistance après la fin de la session d'assistance rapide. Dans tous les cas où nous avons observé l'exécution de l'assistance rapide, une archive zip a été créée dans le dossier de téléchargements. En examinant certains cas, nous avons observé que l'AT a commencé le mot de passe protégeant les dossiers ZIP contenant des outils, mais ces fichiers initiaux ne sont pas protégés par mot de passe. Au cours de la dernière intrusion du client auxquelles nous avons répondu, deux fichiers .cab étaient à l'intérieur du zip, et dans les fichiers .cab se trouvaient le légitimerivestandaloneupdater.exe ainsi qu'un fichier DLL malveillant à être relâché et les fichiers supplémentaires nécessaires pour le mouvement latéral.

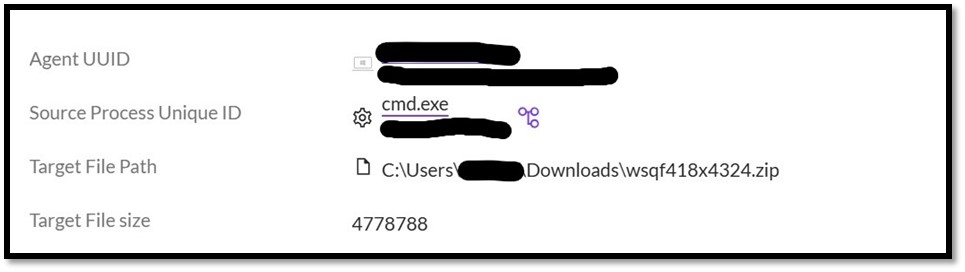

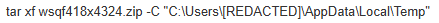

Figure 1: Création d'une archive zip à l'aide de CMD EXE pendant la session d'assistance rapide. Le TA extrait les fichiers de l'archive avec TAR:

Figure 1: Création d'une archive zip à l'aide de CMD EXE pendant la session d'assistance rapide. Le TA extrait les fichiers de l'archive avec TAR:

Ensuite, le TA étend les deux fichiers de cabine qui étaient à l'intérieur:

Image de deux éléments de ligne

Une fois les deux fichiers .CAB supprimés, le dossier OneDriveStandalOneUpDater est exécuté à partir du dossier \ OneDrive \ et il est à la mode Wininet.dll du même répertoire. La tenue de touche DLL se produit en raison du détournement de l'ordre de recherche DLL - les DLL d'un exécutable sont généralement chargées à partir d'un emplacement spécifique ou de la mémoire. Cependant, si l'application n'a pas spécifié l'emplacement de la DLL et qu'elle n'est pas en mémoire, elle les chargera dans cet ordre:

Le répertoire à partir duquel l'applic

Ensuite, le TA étend les deux fichiers de cabine qui étaient à l'intérieur:

Image de deux éléments de ligne

Une fois les deux fichiers .CAB supprimés, le dossier OneDriveStandalOneUpDater est exécuté à partir du dossier \ OneDrive \ et il est à la mode Wininet.dll du même répertoire. La tenue de touche DLL se produit en raison du détournement de l'ordre de recherche DLL - les DLL d'un exécutable sont généralement chargées à partir d'un emplacement spécifique ou de la mémoire. Cependant, si l'application n'a pas spécifié l'emplacement de la DLL et qu'elle n'est pas en mémoire, elle les chargera dans cet ordre:

Le répertoire à partir duquel l'applic |

| Notes | ★★★ |

| Envoyé | Oui |

| Condensat | “help 2024 2025 Advapi32 Bcrypt Dll Ole32 Oleaut32 RPCRT4 RSTRTMGR Secur32 Shell32 Version Winhttp Wininet able access activity actor actors additional affiliate affiliates after against along also anywhere application archive are assist attack attacks attempts attribute basta because been begin below between black bombing broadly brokers but cab call can case cases changes chats cmd code common compilation connection contain contain: containing couple created creation crypt32 current customer customers cybersecurity december defense deleted depth desk” details detect directories directory dll dlls dlls: does downloads dozen dozens during email emails ended engagements enterprise environment establishing ever every exe executable executed execution executive expands extracts february figure file files folder folders follow following from gain gang greatly groups guidance guide handful has have high higher hijacking however hundred image implement imported incident information initial input inside inside: installed instance internally intrusion intrusions investigations iphlpapi issue items junk kernel32 last lateral legitimate levelblue leveraged like line load loaded location machine malicious many may mdr memory message microsoft microsoft’s model months more most movement named need needed next not notes noticed ntdll observed observed; occurs once onedrive onedrivestandaloneupdater opened order order: organizations other others out outlined over particular password path persistence phone possible pre presented prevalent prevent previously probability procedures protected protecting provided provides putting quick quickly range ransomware reaching recently recommendations recommending reduce remedy remote reporting researchers’ responded response resulting reviewing same saw search security seen session shlwapi sideloaded sideloading sideloads similar some spam specific specified specify started starts stronger successful summary surface system system32 tactics taking tar: tas team teams technique techniques tells them then these thousands threat thus tool tools ttps two urlmon use used user user32 userenv users using usually variable variation victim we’ve well when where which will windows winhttp wininet wintrust within working ws2 wtsapi32 zip |

| Tags | Ransomware Spam Tool Threat |

| Stories | |

| Move |

|

L'article ne semble pas avoir été repris aprés sa publication.

L'article ne semble pas avoir été repris sur un précédent.