One Article Review

| Source | |

|---|---|

| Identifiant | 8654882 |

| Date de publication | 2025-03-07 02:58:00 (vue: 2025-03-10 15:08:44) |

| Titre | Préparer les preuves d'une évaluation HitRust validée Preparing Evidence for a Validated HITRUST Assessment |

| Texte | Résumé

La préparation des preuves d'une évaluation validée par HitRust est un processus détaillé qui nécessite une organisation minutieuse, une documentation appropriée et un alignement sur le cadre de contrôle de HitRust. En suivant les étapes ci-dessous, vous serez mieux préparé pour l'évaluation validée par Hitrust, augmentant vos chances de réaliser avec succès la certification. La clé est une collecte de preuves approfondie et bien organisée, une documentation claire et garantir que les preuves démontrent directement la conformité aux contrôles du CSF Hitrust.

Voici les étapes essentielles pour préparer les preuves nécessaires.

Comprenez le CSF HitRust et votre niveau de mise en œuvre

HITRURT CSF (Frame de sécurité commun) décrit un ensemble complet de contrôles dans divers domaines de sécurité, de confidentialité et de réglementation.

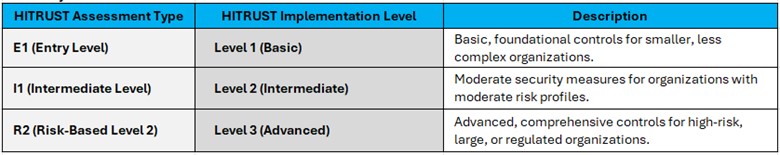

Passez en revue les contrôles pertinents de votre niveau de mise en œuvre (niveau 1, niveau 2 ou niveau 3), car les preuves requises varieront en fonction du niveau de complexité et de risque associé à votre organisation.

Familiarisez-vous avec le processus d'évaluation validé par Hitrust, qui comprend la validation externe d'un évaluateur hitrust.

élaborez un plan de collecte de preuves détaillé

Créez un plan de collecte de preuves qui spécifie:

Quelles preuves sont nécessaires pour démontrer la conformité pour chaque contrôle.

qui est responsable de la collecte des preuves (par exemple, l'informatique, la sécurité, la conformité, les RH).

Lorsque les preuves doivent être collectées, en veillant à ce qu'elle soit à jour et couvre la période d'évaluation.

Rassemblez des preuves de chaque contrôle Hitrust

Pour chaque contrôle HitRust, les preuves devraient clairement démontrer comment le contrôle est mis en œuvre et le fonctionnement. Les preuves peuvent inclure:

Politiques et procédures:

Fournir une documentation à jour des politiques, procédures et pratiques de votre organisation pertinentes pour les exigences de contrôle Hitrust (par exemple, la protection des données, la réponse aux incidents, le contrôle d'accès).

Configurations système et preuves techniques:

Fournir des captures d'écran, des fichiers de configuration ou des diagrammes qui montrent la mise en œuvre de contrôles techniques comme les pare-feu, le chiffrement, les restrictions d'accès, etc.

Journaux d'audit:

Fournir des journaux de systèmes de sécurité tels que SIEM (Informations de sécurité et gestion d'événements), pare-feu et autres outils de surveillance qui démontrent la conformité avec des contrôles spécifiques (par exemple, surveillance continue, gestion de l'accès).

Évaluations des risques et plans de correction:

Inclure la documentation montrant les résultats des évaluations des risques, les risques identifiés et les mesures prises pour les remédier ou les gérer.

Records de formation et de sensibilisation:

Fournit des dossiers montrant que les employés ont reçu une formation de sensibilisation à la sécurité requise et toute formation spécifique aux rôles sur les politiques de conformité.

Évaluations tierces:

Le cas échéant, incluez les preuves des audits ou certifications tiers (par exemple, ISO 27001, SOC 2) qui soutiennent votre conformité.

élaborez un plan de collecte de preuves détaillé

Créez un plan de collecte de preuves qui spécifie:

Quelles preuves sont nécessaires pour démontrer la conformité pour chaque contrôle.

qui est responsable de la collecte des preuves (par exemple, l'informatique, la sécurité, la conformité, les RH).

Lorsque les preuves doivent être collectées, en veillant à ce qu'elle soit à jour et couvre la période d'évaluation.

Rassemblez des preuves de chaque contrôle Hitrust

Pour chaque contrôle HitRust, les preuves devraient clairement démontrer comment le contrôle est mis en œuvre et le fonctionnement. Les preuves peuvent inclure:

Politiques et procédures:

Fournir une documentation à jour des politiques, procédures et pratiques de votre organisation pertinentes pour les exigences de contrôle Hitrust (par exemple, la protection des données, la réponse aux incidents, le contrôle d'accès).

Configurations système et preuves techniques:

Fournir des captures d'écran, des fichiers de configuration ou des diagrammes qui montrent la mise en œuvre de contrôles techniques comme les pare-feu, le chiffrement, les restrictions d'accès, etc.

Journaux d'audit:

Fournir des journaux de systèmes de sécurité tels que SIEM (Informations de sécurité et gestion d'événements), pare-feu et autres outils de surveillance qui démontrent la conformité avec des contrôles spécifiques (par exemple, surveillance continue, gestion de l'accès).

Évaluations des risques et plans de correction:

Inclure la documentation montrant les résultats des évaluations des risques, les risques identifiés et les mesures prises pour les remédier ou les gérer.

Records de formation et de sensibilisation:

Fournit des dossiers montrant que les employés ont reçu une formation de sensibilisation à la sécurité requise et toute formation spécifique aux rôles sur les politiques de conformité.

Évaluations tierces:

Le cas échéant, incluez les preuves des audits ou certifications tiers (par exemple, ISO 27001, SOC 2) qui soutiennent votre conformité. |

| Notes | ★★★★ |

| Envoyé | Oui |

| Condensat | 2024 27001 about access accessible accurate achieving across additional addressed addresses adds alignment all alteration altered analysis answer any applicable appropriately are ask assessment assessments assessments: assessor associated audit audits authenticity authorized awareness based been before below better block both can cannot careful category centralized certification certifications chances clarifications clear clearly collected collection common completeness complexity compliance complies comprehensive concise conduct configuration configurations confirm consider continuous control controls corp corresponding covers create cross csf current data date demonstrate demonstrates describe description: descriptions detailed details develop diagrams digital directly document documentation domains during each easily effectiveness employee employees encryption ensure ensuring especially essential etc event evidence evidence: example except explain external familiarize family files final firewall firewalls folder follow following formal framework from functioning further gap gaps gather gathering gdpr generated grc guidelines handbook handle has have hipaa hitrust hitrust’s how identified identify implementation implemented important inbound incident include include: includes increasing index information integrity internal internally introduction iso its keep key labeled level like link linked logs logs: maintain make manage management managing manner mapping may methods monitoring necessary needed needs nothing number once organization organize organized originated other outlines overlooked papers particularly party perform period phi piece pii plan plans: platform policies policy potentially practices prepare prepared preparing prevent privacy procedures procedures: process proper protection provide purpose questions ready received records records: referenced regulations regulatory relevance relevant remediate remediation reports repository request requests required requirements requires resources: response responsible restrictions results review reviewed risk risks role schedule screenshot screenshots secure security sensitive services set settings should show showing shows siem signatures soc source specific specifies: stakeholders stamp: steps storage successfully such summary support supports sure system systems systems: taken tampering team teams technical them third thorough through time timestamping timestamps tool tools track traffic trails training understand use using validate validated validation various vary verify version visible walk walkthrough walkthroughs well what when where which who will working your yourself |

| Tags | Tool Technical |

| Stories | |

| Move |

|

L'article ne semble pas avoir été repris aprés sa publication.

L'article ne semble pas avoir été repris sur un précédent.