What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-08-03 09:29:00 | Les pirates exploitent des cahiers de jupyter mal conçu avec un outil Minecraft DDOS réutilisé Hackers Exploit Misconfigured Jupyter Notebooks with Repurposed Minecraft DDoS Tool (lien direct) |

Les chercheurs en cybersécurité ont divulgué les détails d'une nouvelle campagne d'attaque du déni de service distribué (DDOS) ciblant les cahiers de jupyter à tort erroné.

L'activité, nommé Panamorfi de Cloud Security Firm Aqua, utilise un outil basé à Java appelé Mineping pour lancer une attaque DDOS de la crue TCP.Mineping est un package DDOS conçu pour les serveurs de jeux Minecraft.

Les chaînes d'attaque impliquent l'exploitation

Cybersecurity researchers have disclosed details of a new distributed denial-of-service (DDoS) attack campaign targeting misconfigured Jupyter Notebooks. The activity, codenamed Panamorfi by cloud security firm Aqua, utilizes a Java-based tool called mineping to launch a TCP flood DDoS attack. Mineping is a DDoS package designed for Minecraft game servers. Attack chains entail the exploitation |

Tool Threat Cloud | |||

| 2024-08-02 22:02:00 | Les pirates APT41 utilisent ShadowPad, Cobalt Strike in Taiwanais Institute Cyber Attack APT41 Hackers Use ShadowPad, Cobalt Strike in Taiwanese Institute Cyber Attack (lien direct) |

Un institut de recherche affilié au gouvernement taïwanais spécialisé dans l'informatique et les technologies associés a été violé par des acteurs de la menace nationale avec des liens avec la Chine, selon de nouvelles découvertes de Cisco Talos.

L'organisation anonyme a été ciblée dès la mi-juillet 2023 pour livrer une variété de déambularité et d'outils post-compromis comme ShadowPad et Cobalt Strike.Il a été attribué

A Taiwanese government-affiliated research institute that specializes in computing and associated technologies was breached by nation-state threat actors with ties to China, according to new findings from Cisco Talos. The unnamed organization was targeted as early as mid-July 2023 to deliver a variety of backdoors and post-compromise tools like ShadowPad and Cobalt Strike. It has been attributed |

Tool Threat | APT 41 | ||

| 2024-08-02 21:37:59 | Threat Actor Abuses Cloudflare Tunnels to Deliver RATs (lien direct) | ## Snapshot Researchers at Proofpoint have observed an increase in malware delivery via TryCloudflare Tunnel abuse. The threat activity is unattributed at this point in time but is financially motivated and delivers remote access trojans (RATs). ## Description The threat actors have modified tactics, techniques, and procedures to bypass detection and improve efficacy. The activity abuses the TryCloudflare feature to create a one-time tunnel without creating an account, allowing the delivery of malware. The campaigns lead to the delivery of Xworm, a remote access trojan (RAT), and other malware such as AsyncRAT, VenomRAT, GuLoader, and Remcos. The threat actor behind the campaigns has been observed modifying different parts of the attack chain to increase sophistication and defense evasion. The use of Cloudflare tunnels provides the threat actors with a way to use temporary infrastructure to scale their operations, making it harder for defenders to detect and take down instances in a timely manner. The attack chain requires significant victim interaction, giving the recipient multiple opportunities to identify suspicious activity and disrupt the attack chain before successful execution. ## Microsoft Analysis ProofPoint\'s findings fit with the trend [other security researchers]([https:/security.microsoft.com/intel-explorer/articles/7f0d7aa3]) have noted of hackers utilizing DNS tunneling as a covert communication method and for bypassing traditional security measures. Although ProofPoint does not attribute the activity to a tracked Threat Actor, Microsoft Threat Intelligence has also observed threat actors such as [Aqua Blizzard](https://sip.security.microsoft.com/intel-profiles/9b01de37bf66d1760954a16dc2b52fed2a7bd4e093dfc8a4905e108e4843da80) (ACTINIUM) utilize Cloudflare tunnels to obfuscate their command and control (C2) communication. The process began with phishing activities that downloaded the cloudflared.exe client, which doesn\'t require configuration or licensing. This client sets up a tunnel through Cloudflare\'s infrastructure, masking the connection to the C2 IP address and making it difficult for network security software to detect the threat actor\'s infrastructure. ## Detections/Hunting Queries Microsoft Defender Antivirus detects threat components as the following malware: - [Trojan:VBS/XWorm](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Trojan:VBS/XWorm) - [Trojan:Win32/Guloader](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Trojan:Win32/Guloader) - [Backdoor:JS/Remcos](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Backdoor:JS/Remcos) - [Trojan:Win32/Remcos](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Trojan:Win32/Remcos) - [PWS:Win32/Remcos](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=PWS:Win32/Remcos) - [Backdoor:MSIL/Remcos](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Backdoor:MSIL/Remcos) - [Backdoor:Win32/Remcos](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Backdoor:Win32/Remcos) - [TrojanDownloader:O97M/Remcos](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=TrojanDownloader:O97M/Remcos) - [TrojanDownloader:AutoIt/Remcos](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=TrojanDownloader:AutoIt/Remcos) - [Trojan:XML/AsyncRat](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Trojan:XML/AsyncRat) - [Backdoor:Win32/Asyncrat](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Backdoor:Win32/Asyncrat) - [Trojan:VBS/AsyncRAT](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Trojan:VBS/AsyncRAT) - [Trojan:VBA/AsyncRAT](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-descript | Spam Malware Tool Threat Prediction | |||

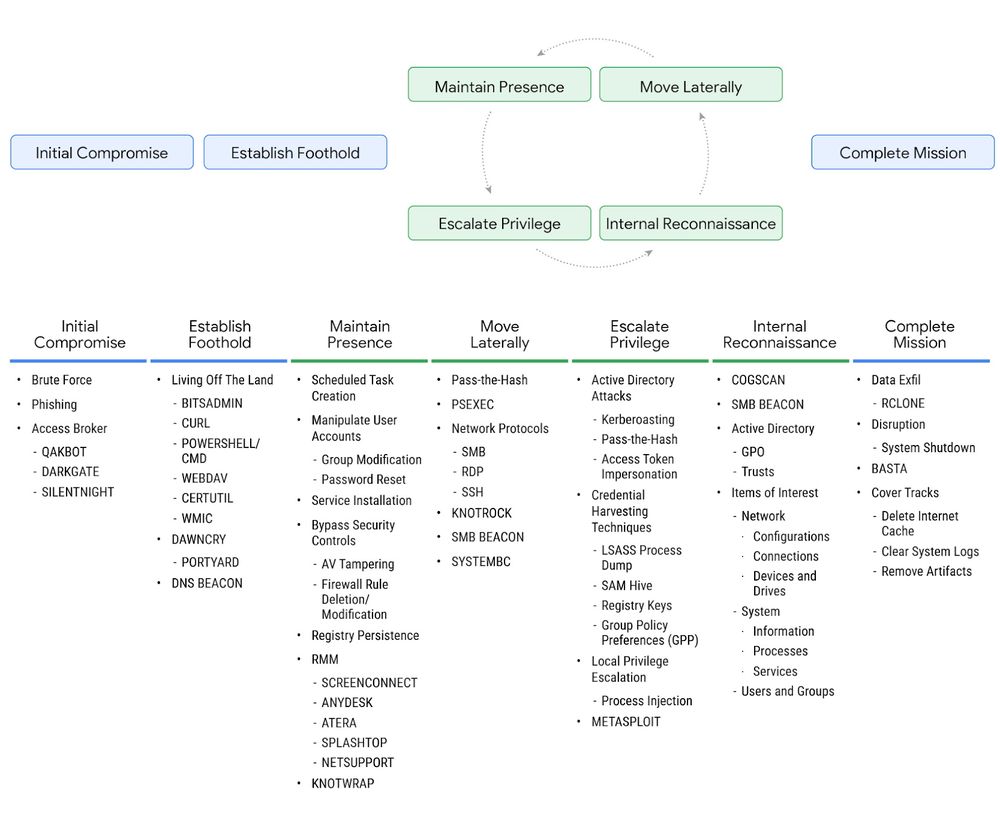

| 2024-08-02 20:39:07 | Black Basta ransomware switches to more evasive custom malware (lien direct) | ## Instantané Le Black Basta Ransomware Gang a été une menace mondiale importante, responsable de plus de 500 attaques réussies contre les entreprises du monde entier selon le site de fuite de données Black Basta.Le groupe utilise une stratégie à double extension, combinant le vol de données et le chiffrement et exige des paiements de rançon importants.Black Basta a été observé en utilisant des outils accessibles au public aux logiciels malveillants personnalisés développés en interne. ## Description Des recherches chez Mandiant Suspects Black Basta utilisent un modèle d'affiliation privé à invitation fermée pour distribuer des ransomwares de Basta, se différenciant des ransomwares traditionnels commercialisés en tant que service (RAAS).Mandiant nommé "UNC4393" comme principal utilisateur de [BASTA Ransomware] (https://security.microsoft.com/intel-profiles/0146164ed5ffa131074fa7e985f779597d2522865baaa088f25cd80c3Ded8d726).UNC4393, également connu sous le nom de Cardinal Cybercrime Group, est suivi par Microsoft sous le nom de [Storm-1811.] (Https://security.microsoft.com/intel-profiles/0a78394b205d9b9d6cbcbd5f34053d7fc1912c3fa7418ffd0ebf1d00f67777718 Initialement, le Black Basta Gang s'est associé à la [Qakbot (également connu sous le nom de QBOT)] (https: // Security.microsoft.com/intel-profiles/65019CE99508DD6A7ED35BA221524B6728A564600616C7229BAA0ECDEC21701B) pour l'accès réseau Distribution de Botnet en botnetFections via des e-mails de phishing et de la contrebande de HTML, mais après [les forces de l'ordre ont perturbé Qakbot] (https://www.bleepingcomputer.com/news/security/how-the-fbi-nuked-qakbot-malware-from-infected-windows-pcs/), ils ont dû former de nouveaux partenariats pour violer les réseaux d'entreprise.Black Basta est passé à des grappes de distribution d'accès initiales comme celles qui livrent [Darkgate] (https://sip.security.microsoft.com/intel-profiles/52fa311203e55e65b161aa012eba65621f91Be78) MALAFACT.Quelques mois plus tard, le groupe est passé de Darkgate via le phishing au malvertising à l'aide de Silentnight, un malware de porte dérobée.Silentnight (alias Terdot et Deloader), passe également par [Zloader] (https://security.microsoft.com/intel-profiles/cbcac2a1de4e52fa5fc4263829d11ba6f2851d6822569a3d3ba9669e72aff789).Zloader est remarquable pour sa capacité à s'adapter à différentes campagnes.Les logiciels malveillants de porte dérobée ont été observés dans les campagnes de phishing à des campagnes de malvertising plus récentes comme le Ransomware Black Basta. Des outils et tactiques supplémentaires de Basta noirs ont évolué pour inclure l'utilisation d'un compte-gouttes sur la mémoire personnalisé nommé DawnCry, qui a lancé une infection en plusieurs étapes, suivie de Daveshell, qui a conduit au Portyard Tunneler qui se connecte à la commande noire de Black \\et contrôle (C2).D'autres outils personnalisés remarquables utilisés dans les opérations récentes incluent COGSCAN, [SystemBC] (https://security.microsoft.com/intel-profiles/530f5cd2221c4bfcf67ea158a1e674ec5a210dbd611dfe9db652c9adf97292b), knknotrock.En outre, le gang continue d'utiliser des binaires "vivant hors du terrain" et des outils facilement disponibles dans leurs dernières attaques, y compris l'utilitaire de ligne de commande Windows Certutil pour télécharger Silentnight et le [Rclone] (https://security.microsoft.com/Intel-Profiles / 3C39892A30F3909119605D9F7810D693E502099AE03ABBD80F34D6C70D42D165) Tool to Exfiltrate Data. Le groupe a été soupçonné d'être lié à [un récent exploit de vulnérabilité du zéro-jour] (https://security.microsoft.com/intel-explorer/articles/94661562), y compris l'élévation du privilège Windows, et Vmware Esxi Authentication Bypass Flaws ([[[[[[[ByPass Flaws VMware ESXi ESXI ([[[[[[[[Flaws de VMware ESXi Esxi Bypass Flaws ([CVE-2024-37085] (https://security.microsoft.com/intel-profiles/cve-2024-37085)).Leur objectif est l'extorsion aux multiples facettes, tirant parti de la menace de fuite de do | Ransomware Malware Tool Vulnerability Threat Legislation Cloud | |||

| 2024-08-02 20:30:41 | Social Media Malvertising Campaign Promotes Fake AI Editor Website for Credential Theft (lien direct) | ## Snapshot Researchers at Trend Micro identified a malvertising campaign where threat actors hijack social media pages, rename them to mimic popular AI photo editors, and post malicious links to fake websites. ## Description These attackers use spam messages with phishing links to steal admin credentials, leading to fake account protection pages. Once they gain control, they post ads promoting the AI photo editor, which directs victims to download an endpoint management utility disguised as the photo editor. The ITarian software is then used to execute additional payloads like Lumma Stealer, which exfiltrates sensitive data such as cryptocurrency wallet files, browser data, and password manager databases. This campaign exploits the popularity of AI tools by using them as lures for malicious activities. Cybercriminals have been observed changing social media page names to those of popular AI tools and using paid ads to boost their malicious posts. Victims are tricked into downloading software that allows attackers to remotely control their devices, leading to data and credential theft. ## Additional Analysis Threat actors frequently capitalize on current trends and events to enhance the credibility of their phishing scams, and the recent surge in interest around AI is no exception. By leveraging the excitement surrounding new AI technologies, cybercriminals create convincing phishing sites and promotional materials that mimic legitimate AI platforms. These scams often employ sophisticated social engineering tactics, including the use of compromised social media accounts, to distribute malware under the guise of AI applications. Security researchers at [Cyble Research and Intelligence Labs](https://cyble.com/blog/threat-actors-exploit-sora-ai-themed-branding-to-spread-malware/) have observed cybercriminals using branding for OpenAI\'s Sora, to create convincing phishing sites promoted through compromised social media accounts. This strategy not only increases the perceived legitimacy of their malicious campaigns but also exploits the public\'s eagerness to engage with cutting-edge technologies, thereby maximizing the reach and impact of their attacks. ## Recommendations Microsoft recommends the following mitigations to reduce the impact of this threat. - Turn on [cloud-delivered protection](https://learn.microsoft.com/en-us/defender-endpoint/linux-preferences) in Microsoft Defender Antivirus or the equivalent for your antivirus product to cover rapidly evolving attacker tools and techniques. Cloud-based machine learning protections block a majority of new and unknown threats. - Run [EDR in block mode](https://learn.microsoft.com/microsoft-365/security/defender-endpoint/edr-in-block-mode?view=o365-worldwide?ocid=magicti_ta_learndoc) so that Microsoft Defender for Endpoint can block malicious artifacts, even when your non-Microsoft antivirus does not detect the threat or when Microsoft Defender Antivirus is running in passive mode. EDR in block mode works behind the scenes to remediate malicious artifacts that are detected post-breach. - Allow [investigation and remediation](https://learn.microsoft.com/microsoft-365/security/defender-endpoint/automated-investigations?view=o365-worldwide?ocid=magicti_ta_learndoc) in full automated mode to allow Microsoft Defender for Endpoint to take immediate action on alerts to resolve breaches, significantly reducing alert volume. - [Enable](https://learn.microsoft.com/en-us/defender-endpoint/enable-controlled-folders) controlled folder access. - Ensure that [tamper protection](https://learn.microsoft.com/en-us/defender-endpoint/prevent-changes-to-security-settings-with-tamper-protection#how-do-i-configure-or-manage-tamper-protection) is enabled in Microsoft Defender for Endpoint. - Enable [network protection](https://learn.microsoft.com/en-us/defender-endpoint/enable-network-protection) in Microsoft Defender for Endpoint. - Follow the credential hardening recommendations in the [on-premises credential theft overview](http | Ransomware Spam Malware Tool Threat Prediction | |||

| 2024-08-02 17:13:44 | Mise à jour de la recherche: les acteurs de la menace derrière la campagne Dev # Popper se sont réoutillants et continuent de cibler les développeurs de logiciels via l'ingénierie sociale Research Update: Threat Actors Behind the DEV#POPPER Campaign Have Retooled and are Continuing to Target Software Developers via Social Engineering (lien direct) |

#### Géolocations ciblées - Corée - Amérique du Nord - Moyen-Orient - L'Europe de l'Est - Europe du Nord - Europe du Sud - Europe de l'Ouest #### Industries ciblées - Informatique - Produits informatiques et services ## Instantané Les chercheurs de Securonix ont découvert une campagne de [Dev # Popper] (https://security.microsoft.com/intel-explorer/articles/7309c) par des acteurs de la menace nord-coréenne, ciblant les développeurs de logiciels par le biais de techniques avancées d'ingénierie sociale. ## Description La campagne est répandue et a eu un impact sur les victimes en Corée du Sud, en Amérique du Nord, en Europe et au Moyen-Orient.De plus, la campagne a élargi son pool de victimes pour cibler les utilisateurs de Windows, Linux et MacOS.L'attaque est lancée par de fausses entretiens d'embauche, où les acteurs de la menace présentent à la personne interrogée un package de fichiers zip contenant des logiciels malveillants. Ce malware utilise un code JavaScript fortement obscurci, C2 Communications, Téléchargements de charge utile et exécution Python, avec de nouvelles fonctionnalités de persistance à l'aide de AnyDesk RMM.Le logiciel malveillant basé sur Python comprend des capacités de vol de données sensibles, une prise en charge du système multi-opératoires, une obscurité améliorée et un codage, un réseau, une exécution de commande distante, une exfiltration de données, une journalisation du presse-papiers et des casques de touche et une fonctionnalité FTP étendue.La campagne implique également l'abus des tactiques d'ingénierie sociale et l'extraction des références stockées et des cookies de session de divers navigateurs. ## Analyse Microsoft Les acteurs de la menace exploitent de plus en plus des outils légitimes dans leurs cyberattaques, en particulier les outils de surveillance et de gestion à distance (RMM) comme AnyDesk.Ces outils, conçus à des fins de support informatique et administratifs, offrent aux attaquants un moyen d'obtenir un accès persistant et souvent non détecté aux systèmes cibles.En utilisant des outils RMM, les cybercriminels peuvent contrôler à distance les appareils compromis, exécuter des commandes et exfiltrater les données sans augmenter les suspicions immédiates car ces outils sont couramment utilisés dans les environnements commerciaux. Anydesk, en particulier, a été utilisé pour maintenir un accès à long terme, contourner les mesures de sécurité traditionnelles et se fondre dans un trafic réseau régulier.Cette approche améliore non seulement la furtivité de leurs opérations, mais complique également les efforts de détection et d'atténuation pour les professionnels de la sécurité. Microsoft a observé un certain nombre de groupes de cybercrimins et de groupes d'activités de l'État-nation utilisant des outils RMM dans le cadre de leurs attaques.Notamment, [Lemon Sandstorm] (https://security.microsoft.com/intel-profiles/0d4189e06940820f500aaad47d944280b34339bc24e7608df130c202bb36f2fa), un groupe d'activités national-state à partir de l'IRAN, [TEMPER-1] (HTTTS] (HTTT ecurity.microsoft.com/ Intel-Profiles / E056344786FAB8E389EACCBCB99C39A2764BB85B26AA55013D968E12FBD073AE), un groupe cybercriminal connu pour le déploiement de Lockbit et [BlackSuit] (https://Secucule.Microsoft.com. B47726C23F206E47B5253B45F3BFF8D17F68A0461EF8398CCDA9) Ransomware et [Storm0824] (https: // Security.microsoft.com/intel-profiles/895ade70af7fabf57b04ad178de7ee1c1ced8e2b42d21769c1e012f440215862), un groupe cybercriminal connu pour mener R opportuniste R opportunisteLes attaques Ansomware ont mis à profit les RMM, entre autres acteurs. ## Détections / requêtes de chasse Comme les outils utilisés dans ces types de campagnes peuvent avoir des utilisations légitimes, elles ne sont généralement pas détectées comme malveillantes et la chasse proactive est recommandée. ## Recommandations Microsof | Ransomware Malware Tool Threat | |||

| 2024-08-02 17:05:00 | Webinaire: Découvrez la solution de cybersécurité tout-en-un pour les PME Webinar: Discover the All-in-One Cybersecurity Solution for SMBs (lien direct) |

Dans le champ de bataille numérique d'aujourd'hui, les petites et moyennes entreprises (PME) sont confrontées aux mêmes cyber-menaces que les grandes entreprises, mais avec moins de ressources.Les prestataires de services gérés (MSP) ont du mal à répondre à la demande de protection.

Si votre stratégie de cybersécurité actuelle ressemble à une maison de cartes & # 8211;un gâchis complexe et coûteux de différents fournisseurs et outils & # 8211;Il est temps pour un changement.

Présentation

In today\'s digital battlefield, small and medium businesses (SMBs) face the same cyber threats as large corporations, but with fewer resources. Managed service providers (MSPs) are struggling to keep up with the demand for protection. If your current cybersecurity strategy feels like a house of cards – a complex, costly mess of different vendors and tools – it\'s time for a change. Introducing |

Tool | |||

| 2024-08-02 15:44:13 | Trend Micro Plateforme dépasse 10 000 clients de grandes entreprises, étend une solution éprouvée aux petites entreprises Trend Micro Platform Exceeds 10K Large Enterprise Customers, Extends Proven Solution to Small Enterprises (lien direct) |

plate-forme alimentée par AI avec ponts de gestion des risques intégrés pénurie de talents de cybersécurité, soutient la consolidation des fournisseurs

Trend Micro Incorporated a atteint de nouveaux étapes de croissance et de disponibilité pour sa plate-forme de cybersécurité.Trend Vision One ™ dessert désormais plus de 10 000 clients d'entreprise dans le monde et a également été étendu pour aider les petites et moyennes entreprises (PME) à mieux gérer leur cyber-risque.Amélioré avec de nouveaux outils de gestion et opérationnels conçus spécifiquement pour les prestataires de services gérés (MSP), la plate-forme simplifie la gestion des risques pour les entreprises tout en permettant aux MSP d'obtenir des efficacités opérationnelles, d'élargir leurs services et de monétiser l'opportunité du marché.

-

revues de produits

AI-powered platform with built-in risk management bridges cybersecurity talent shortage, supports vendor consolidation Trend Micro Incorporated has achieved new growth and availability milestones for its cybersecurity platform. Trend Vision One™ now serves over 10,000 enterprise customers worldwide and has also been extended to help small- and mid-sized enterprises (SMEs) better manage their cyber risk. Enhanced with new management and operational tools designed specifically for Managed Service Providers (MSPs), the platform simplifies risk management for enterprises while also allowing MSPs to gain operational efficiencies, expand their services and monetize the market opportunity. - Product Reviews |

Tool Prediction | |||

| 2024-08-02 14:32:33 | Fausses annonces d'éditeur d'IA sur Facebook Push Password Staling Malewware Fake AI editor ads on Facebook push password-stealing malware (lien direct) |

Une campagne Facebook malvertising cible les utilisateurs à la recherche d'outils d'édition d'image AI et vole leurs informations d'identification en les incitant à installer de fausses applications qui imitent les logiciels légitimes.[...]

A Facebook malvertising campaign targets users searching for AI image editing tools and steals their credentials by tricking them into installing fake apps that mimic legitimate software. [...] |

Malware Tool | |||

| 2024-08-02 10:45:51 | Le Royaume-Uni prévoit de réorganiser les outils nationaux de cyber-défense est déjà en mouvement UK plans to revamp national cyber defense tools are already in motion (lien direct) |

Le travail vise à s'appuyer sur le succès de l'initiative 2016 de NCSC \\ & # 8211;et le secteur privé jouera un rôle Le National Cyber Security Center (NCSC) du Royaume-Uni dit qu'il a été dans les étapes de planification de la mise en place d'une nouvelle suite de services à sa cyber-défense active existante(ACD) Programme.…

Work aims to build on the success of NCSC\'s 2016 initiative – and private sector will play a part The UK\'s National Cyber Security Centre (NCSC) says it\'s in the planning stages of bringing a new suite of services to its existing Active Cyber Defence (ACD) program.… |

Tool | |||

| 2024-08-02 09:50:00 | NCSC dévoile la cyberdéfense 2.0 avancée pour lutter contre l'évolution des menaces NCSC Unveils Advanced Cyber Defence 2.0 to Combat Evolving Threats (lien direct) |

Le NCSC du Royaume-Uni lance ACD 2.0, une suite avancée d'outils et de services de cybersécurité conçus pour protéger les entreprises contre l'évolution des cyber-menaces

The UK\'s NCSC is launching ACD 2.0, an advanced suite of cybersecurity tools and services designed to protect businesses from evolving cyber threats |

Tool | |||

| 2024-08-02 06:00:00 | Utilisez l'apprentissage ciblé pour réduire exponentiellement vos risques de cybersécurité Use Targeted Learning to Exponentially Reduce Your Cybersecurity Risks (lien direct) |

The days of a one-size fits all security awareness program are over. The State of the Phish report from Proofpoint notes that over 98% of businesses have a security awareness program. Yet a staggering 68% of users say they take risky actions despite knowing the risks. These statistics underscore the frustrations that we hear from prospective clients every day. They tell us that while they run a continuous educational program, they struggle to achieve the desired behavior improvements among their users. Some of the key challenges they face are: Not knowing who represents the greatest risk to the organization Not knowing what policies, threats and vulnerabilities to educate users about at any given moment Not being able to keep a program agile without exhausting resources, constantly updating user groups or continually tailoring curriculums These issues highlight the critical need to go beyond traditional security awareness and think holistically to build a human risk management program. A good place to start is focusing on highly targeted user groups. It\'s these users who are often the ones responsible for most of the security issues within a business. When you can tailor education to the specific needs of these users, you can mitigate individual vulnerabilities. You can also fortify your entire defense against potential attacks. A new workflow from Proofpoint focuses on these users to produce exponentially positive results in helping you reduce overall risk. In this blog, we\'ll explore why focusing on human risk management is so important. And we\'ll explain how Proofpoint can help you do just that. What is human risk management? Human risk management builds on existing security best practices to automate cyberattack prevention and response. What makes it different is that it places people at the center. Fundamental to a human risk management solution is an ability to ingest user event and identity activity across multiple security tools within a given environment. The solution will track: Attack risk. The likelihood a user will be attacked Vulnerability risk. The likelihood that the attack may be successful Privilege risk. The damage that a successful attack may cause the organization Then it quantifies an overall risk score for each individual. With this insight, companies and their security teams can: Gain visibility into which individuals or groups are prime targets and prioritize strategies to best protect them Intervene with technical controls to immediately prevent a risky action or provide contextual nudges that advise users about their risks and how to avoid them Automatically enroll risky users into tailored education curriculums, which empowers them to protect themselves and the company against future cyberattacks Easily track improvements in user behaviors and foster a positive security culture These are the issues that the new Adaptive Threat and User-Risk Response Workflow within Proofpoint Security Awareness is designed to address. In short, this new workflow lets you take advantage of everything that is great about Proofpoint. Our Adaptive Threat and User-Risk Response Workflow The new workflow integrates three core capabilities. It enables you to: Dynamically create and manage user groups based on the user risk profiles and groups derived from Proofpoint Nexus People Risk Explorer (NPRE) and Proofpoint Targeted Attack Protection (TAP) using Adaptive Groups Create a threat-driven educational curriculum based on the defined Threat Families tracked by our own Threat Research and reported via TAP Build an Adaptive Assignment to auto-enroll new users into the curriculum whenever a new user qualifies for the previously created Adaptive Group This adaptive learning approach prioritizes education for highly targeted groups. It helps to drive maximum user engagement, too, by enabling administrators to tailor | Tool Vulnerability Threat Cloud Technical | ★★★ | ||

| 2024-08-02 00:53:15 | Un nouvel outil Specula utilise Outlook pour l'exécution du code distant sous Windows New Specula tool uses Outlook for remote code execution in Windows (lien direct) |

## Instantané

TrustEdSec a identifié un nouveau cadre post-exploitation de l'équipe rouge appelée "Specula", qui tire parti d'une vulnérabilité dans Microsoft Outlook pour exécuter à distance le code en définissant des pages d'accueil malveillantes via des modifications du registre.

## Description

Le nouveau cadre de spéculations exploite [CVE-2017-11774] (https://sip.security.microsoft.com/vulnerabilities/vulnerabilité/CVE-2017-11774/overview), une fonctionnalité de sécurité de contournement de la vulnérabilité dans Outlook qui permet aux acteurs de menace àDéfinissez une page d'accueil Outlook personnalisée via des clés de registre et exécutez VBScript ou JScript pour exécuter des commandes arbitraires sur des systèmes Windows compromis.Bien qu'ils soient corrigés, les attaquants peuvent toujours créer des pages d'accueil malveillantes en utilisant des valeurs de registre Windows, leur permettant de réaliser de la persistance et de se propager latéralement à d'autres systèmes.La méthode est remarquable pour sa capacité à contourner les logiciels de sécurité en tirant parti de l'état du processus de confiance d'Outlook.

Pour que Specula exécute avec succès le code distant, les attaquants doivent d'abord compromettre une machine pour accéder.

En 2018, la vulnérabilité des perspectives du CVE-2017-11774 a été utilisée pour cibler les agences gouvernementales américaines et a été liée au groupe de cyber-espionnage APT33 parrainé par l'Iran par les chercheurs en sécurité de Chronicle, Fireeye et Palo Alto.

## Recommandations

La source fournit les recommandations suivantes:

- Tout d'abord, si possible pour votre organisation, commencez à utiliser la nouvelle Outlook \\ '\\.

- Deuxièmement, dans les versions à venir de Windows 11, le moteur VBScript sera un composant qui peut être supprimé et paralysera ce vecteur d'attaque car VBScript est nécessaire pour exécuter le code.

- Troisièmement, l'objet de stratégie de groupe (GPO) peut être utilisé pour configurer les clés associées et définir d'autres qui désactivent purement WebView.

- La quatrième option consiste à tirer parti des lignes de base dans la boîte à outils de conformité Microsoft Security.Lors des tests, les lignes de base semblent avoir verrouillé le moteur Web que Outlook utilise pour rendre HTML et VBScript, ce qui ne fait pas d'exécuter les scripts.

## Les références

[SPECULA - transformant Outlook en un C2 avec un changement de registre] (https://trustedsec.com/blog/specula-turning-outlook-into-a-c2-with-one-registry-change).TrustEdSec (consulté en 2024-07-31)

[New Specula Tool utilise Outlook pour l'exécution de code distant sous Windows] (https://www.bleepingcomputer.com/news/security/new-specula-tool-uses-bout-out--for-memote-code-execution-in-windows/).Bleeping Computer (consulté en 2024-07-31)

## Droits d'auteur

**&copie;Microsoft 2024 **.Tous droits réservés.La reproduction ou la distribution du contenu de ce site, ou de toute partie de celle-ci, sans l'autorisation écrite de Microsoft est interdite.

## Snapshot TrustedSec identified a new red team post-exploitation framework called "Specula," which leverages a vulnerability in Microsoft Outlook to remotely execute code by setting malicious home pages via registry modifications. ## Description The novel Specula framework exploits [CVE-2017-11774](https://sip.security.microsoft.com/vulnerabilities/vulnerability/CVE-2017-11774/overview), a security feature bypass vulnerability in Outlook that allows threat actors to set a custom Outlook home page via registry keys and run vbscript or jscript to execute arbitrary commands on compromised Windows systems. Despite being patched, attackers can still create malicious home pages using Windows Registry values, enabling them to achieve persistence and laterally spread to other systems. The method is notable for its ability to bypass security software by leveraging Outl |

Tool Vulnerability Threat | APT33 APT 33 | ★★★ | |

| 2024-08-01 19:06:45 | Black Basta développe des logiciels malveillants personnalisés dans le sillage de Qakbot Takedown Black Basta Develops Custom Malware in Wake of Qakbot Takedown (lien direct) |

Le groupe de ransomware prolifiques s'est éloigné du phishing comme méthode d'entrée dans les réseaux d'entreprise, et utilise désormais les courtiers d'accès initiaux ainsi que ses propres outils pour optimiser ses attaques les plus récentes.

The prolific ransomware group has shifted away from phishing as the method of entry into corporate networks, and is now using initial access brokers as well as its own tools to optimize its most recent attacks. |

Ransomware Malware Tool | ★★★ | ||

| 2024-08-01 18:42:27 | APT41 a probablement compromis l'institut de recherche affilié au gouvernement taïwanais avec ShadowPad et Cobalt Strike APT41 likely compromised Taiwanese government-affiliated research institute with ShadowPad and Cobalt Strike (lien direct) |

#### Géolocations ciblées - Taïwan ## Instantané Cisco Talos a identifié une campagne malveillante ciblant un institut de recherche affilié au gouvernement taïwanais à partir de juillet 2023. ## Description La campagne, censée être orchestrée par APT41, suivie par Microsoft sous le nom de typhon en laiton, a impliqué l'utilisation de Malware de ShadowPad, [Cobalt Strike] (https://sip.security.microsoft.com/intel-profiles/fd8511c1d61e93d39411acf36a31130a6795efe186497098fe0c6f2ccfb920fc?tid=72f988bf-86f1-41af-91abpour les activités post-compromis.APT41 a exploité un Microsoft Office IME binaire obsolète ([CVE-2018-0824] (https://security.microsoft.com/intel-explorer/cves/cve-2018-0824/)) pour déploier ShadowPad et levier une exécution du code à distanceVulnérabilité à l'escalade des privilèges.En août 2023, des commandes PowerShell anormales ont été détectées, se connectant à une adresse IP pour télécharger des scripts, indiquant des attaques en cours.La campagne s'aligne sur les tactiques, techniques et procédures connues d'APT41 \\, telles que le phishing de lance et l'utilisation d'exécutables BitDefender pour l'élevage de latérus.Les attaquants ont également utilisé la stéganographie dans des chargeurs de frappe de cobalt pour échapper à la détection. ## Analyse supplémentaire ShadowPad, un cheval de Troie à distance à distance (RAT), est déployé par APT-41 depuis au moins 2017 et par d'autres groupes de menaces chinoises depuis 2019. [SecureWorks] (https://www.secureworks.com/research/shadowpad-malware--Analyse) Évalue que les logiciels malveillants ont probablement été développés par les acteurs de la menace associés à l'APT-41 et partagés avec d'autres acteurs affiliés au ministère chinois de la sécurité des États (MSS) et à l'Armée de libération du peuple (PLA).Le malware a été déployé à l'échelle mondiale et a affecté les organisations dans diverses industries. ShadowPad est utilisé pour maintenir un accès persistant à des environnements compromis et permet aux acteurs de menace d'exécuter des commandes et d'effectuer un ciblage de suivi avec des charges utiles supplémentaires.ShadowPad est déployé via Dynamic Link Library (DLL) l'élevage de tours et a été observé dans le fait de se déguiser en tant qu'ApplAunch.exe, Consent.exe et Bdreinit.exe, entre autres. ## Détections / requêtes de chasse ** Microsoft Defender Antivirus ** Microsoft Defender Antivirus détecte les composants de menace suivants comme logiciels malveillants: - [Comportement: win32 / cobaltsstrike] (https://www.microsoft.com/en-us/wdsi/therets/malware-encycopedia-description?name=behavior:win32/cobaltstrike) - [baCKDOOR: WIN64 / COBALTSTRIKE] (https://www.microsoft.com/en-us/wdsi/atheats/malware-encycopedia-desCription? Name = Backdoor: Win64 / Cobaltsstrike) - [Hacktool: win64 / cobaltstrike] (https://www.microsoft.com/en-us/wdsi/therets/malware-encycopedia-description?name=hacktool:win64/cobaltstrike) - [Trojan: Win32 / ShadowPad] (https://www.microsoft.com/en-us/wdsi/therets/malware-encycopedia-dercription?name=trojan:win32/shadowpad) - [BackDoor: Win32 / ShadowPad] (https://www.microsoft.com/en-us/wdsi/therets/malware-encycopedia-dercription?name=backDoor:win32/shadowpad) ## Recommandations - Activer [Tamper Protection] (https://learn.microsoft.com/microsoft-365/security/defender-endpoint/prevent-changes-to-security-settings-with-tamper-protection) pour empêcher les attaques de s'arrêter ou d'interféreravec Microsoft Defender Antivirus. - Allumez la protection livrée par le cloud et la soumission automatique des échantillons sur Microsoft Defender Antivirus.Ces capacités utilisent l'intelligence artificielle et l'apprentissage automatique pour identifier et arrêter rapidement les menaces nouvelles et inconnues. - Utilisez le pare-feu Windows Defender et votre pare-feu réseau pour empêcher la communication RPC et SMB le long des points de terminai | Malware Tool Vulnerability Threat | APT 41 | ★★★ | |

| 2024-08-01 15:51:01 | (Déjà vu) Dangers invisibles qui se cachent derrière Evasive SecureServer.NET URL Unseen Dangers Lurking Behind Evasive Secureserver.net URLs (lien direct) |

#### Géolocations ciblées - Le Portugal - Espagne - L'Amérique centrale et les Caraïbes - Amérique du Sud #### Industries ciblées - Services financiers ## Instantané Des chercheurs de X-Labs ont identifié une campagne ciblant les grandes organisations financières dans le monde, avec un accent spécifique sur les régions espagnoles et portugais, en particulier l'Amérique latine. ## Description Les acteurs de la menace utilisent le domaine net SecureServer \ [. \] Pour distribuer des chevaux de Troie bancaires via des URL géoloyantes intégrées dans les e-mails.Lors de l'accès à l'URL, un fichier d'archive est supprimé, lançant une série d'activités qui conduisent finalement à l'injection de processus dans la mémoire du système.Le malware est conçu pour échapper à la détection en vérifiant la langue du système, l'emplacement et d'autres variables environnementales.Après une exécution réussie, il se connecte aux serveurs de commandement et de contrôle malveillants, de vol d'informations sensibles et d'utiliser des techniques de phishing. ## Analyse supplémentaire Les acteurs de la menace personnalisent souvent les chevaux de Troie bancaires pour cibler des pays ou des régions spécifiques en raison de plusieurs facteurs: - Langue et localisation: les cybercriminels élaborent leurs e-mails de phishing et leurs logiciels malveillants pour correspondre à la langue et aux nuances culturelles du pays cible, augmentant leurs chances de succès. - Environnement réglementaire: les pays diffèrent dans leurs niveaux de réglementation et d'application de la cybersécurité.Les attaquants ciblent souvent les pays avec des défenses de cybersécurité plus faibles ou des réglementations plus indulgentes. - Infrastructure bancaire: Certains pays peuvent avoir des systèmes bancaires moins sûrs ou des applications bancaires populaires plus sensibles à l'exploitation. - Facteurs économiques: les nations ayant une plus grande activité économique et la richesse sont des objectifs plus lucratifs, offrant un potentiel plus élevé de rendements financiers. - Succès antérieur: les cybercriminels peuvent persister à cibler un pays où ils ont déjà réussi, améliorant continuellement leurs méthodes en fonction des stratégies efficaces passées. ## Recommandations Microsoft recommande les atténuations suivantes pour réduire l'impact de cette menace. - Allumez [Protection en livraison du cloud] (https://learn.microsoft.com/en-us/defender-endpoint/linux-preférences) dans Microsoft Defender Antivirus ou l'équivalent de votre produit antivirus pour couvrir rapidement les outils d'attaquant en évolution et et et les outils d'attaquant en évolution rapide ettechniques.Les protections d'apprentissage automatique basées sur le cloud bloquent la majorité des menaces nouvelles et inconnues. - Exécuter [EDR en mode bloc] (https://learn.microsoft.com/microsoft-365/security/defender-endpoint/edr-in-block-mode?view=o365-worldwide?ocid=Magicti_TA_LearnDoc)Le défenseur du point final peut bloquer les artefacts malveillants, même lorsque votre antivirus non microsoft ne détecte pas la menace ou lorsque Microsoft Defender Antivirus fonctionne en mode passif.EDR en mode bloc fonctionne dans les coulisses pour corriger les artefacts malveillants qui sont détectés post-abri. - Autoriser [Investigation and Remediation] (https://learn.microsoft.com/microsoft-365/security/defender-endpoint/automated-investigations?view=o365-worldwide?ocid=Magicti_TA_LearnDoc) en mode automatisé complet pour permettre à Microsoft DefenderPour que le point final prenne des mesures immédiates sur les alertes pour résoudre les violations, réduisant considérablement le volume d'alerte. - [Activé] (https://learn.microsoft.com/en-us/defender-endpoint/enable-ctrelled-folders) Accès aux dossiers contrôlés. - Assurez-vous que [Protection de stimulation] (https://learn.microsoft.com/en-us/defender-e | Ransomware Malware Tool Threat Legislation | ★★★ | ||

| 2024-08-01 11:00:00 | Un outil open source de 500 $ permet à quiconque pirater des puces informatiques avec des lasers A $500 Open-Source Tool Lets Anyone Hack Computer Chips With Lasers (lien direct) |

Le Rayv Lite rendra des centaines de fois moins cher pour que quiconque réalise des exploits en physique de piratage matériel.

The RayV Lite will make it hundreds of times cheaper for anyone to carry out physics-bending feats of hardware hacking. |

Hack Tool | ★★★★ | ||

| 2024-08-01 10:25:29 | Création de déploiements de kubernetes évolutifs avec des mesures personnalisées Creating Scalable Kubernetes Deployments with Custom Metrics (lien direct) |

Engineering Insights is an ongoing blog series that gives a behind-the-scenes look into the technical challenges, lessons and advances that help our customers protect people and defend data every day. Each post is a firsthand account by one of our engineers about the process that led up to a Proofpoint innovation. Proofpoint Enterprise Archive offers a central, searchable repository that allows ingestion and meets Financial Industry Regulatory Authority (FINRA) standards for compliance. This blog explores how we achieved scale using Kubernetes as our deployment platform. Kubernetes and Horizontal Pod Autoscaler (HPA) Kubernetes is an open-source platform that provides straightforward container orchestration, scalability, resilience and fault tolerance for microservices. All of these factors made it a clear choice as a deployment platform for our application. HPA in Kubernetes is a built-in feature that automatically adjusts the number of replicas (pods) of a deployment based on observed metrics. In a regular environment, HPA queries the Kubernetes metric server, calculates the intended number of replicas and updates a deployment with a desired replica count. The deployment scales the pod count to the desired value. Horizontal Pod Autoscaler (HPA) in Kubernetes. Scaling a deployment based on custom metrics Autoscaling solutions are typically based on runtime metrics like CPU load. However, built-in system metrics are not always adequate for making autoscaling decisions. You need custom metrics to make useful autoscaling decisions. The Proofpoint Enterprise Archive includes a task scheduling system that takes tasks from the queue and executes them one by one. CPU-based autoscaling might not be optimal here because: Tasks can be IO-bound, not CPU-bound Tasks can have priorities, schedules and deadlines For prolonged periods, NO tasks might be scheduled to run at all; in this case, the scaling solution ideally would downscale to zero pods Another applicable scenario would be to scale proactively based on an artificial intelligence (AI) system that predicts load based on past usage patterns. For our use case, the tasks queue length can be a better metric to make scaling decisions, but it requires a custom queue length metric. Although you can set up Kubernetes HPA for this type of scaling, it can be challenging to implement custom metrics for scaling. Furthermore, HPA does not support scaling down to zero pods, which is essential to manage costs. Kubernetes Event Driven Autoscaling (KEDA) is a complementary autoscaling technology you can integrate into HPA. It offers a wide variety of scalers that can fetch metrics from various sources, including Prometheus monitors. KEDA uses these metrics for its integration with Kubernetes HPA. KEDA using its Prometheus Scaler to query metrics from Prometheus. The diagram above shows KEDA using its Prometheus Scaler to query metrics from Prometheus. In our system, the external metrics are mostly exposed by the application itself. KEDA uses these metrics to manage the HPA thereby indirectly controlling the pods\' replica count. KEDA also allows scaling the pods to zero by simply deleting the HPA object. When metrics demand the creation of pods, KEDA recreates the HPA object and starts to manage it. Sample definition and scaling behavior of a processor As a scaling example, we will show a background task processor (BTP) that waits for customer-driven events, picks them up and processes them. It is idle when there are no events to process. Our application exposes metrics that signal when and how many processors are required to handle customer events at any given time. Prometheus scrapes these metrics and makes them available to KEDA for processing. KEDA scale definition The above KEDA query definition includes the following parameters: btp_scaling_metrics is the Prometheus metric for scaling& | Tool Cloud Technical | ★★★ | ||

| 2024-08-01 01:09:55 | Sceau de menthe: une étude complète d'un voleur d'informations basé sur un python Mint Stealer: A Comprehensive Study of a Python-Based Information Stealer (lien direct) |

## Snapshot Researchers at Cyfirma have identified Mint Stealer, an [information-stealing malware](https://sip.security.microsoft.com/intel-profiles/2296d491ea381b532b24f2575f9418d4b6723c17b8a1f507d20c2140a75d16d6) operating within a malware-as-a-service (MaaS) framework. Mint Stealer is designed to covertly exfiltrate a wide-range of sensitive data from compromised systems, including web browser data, cryptocurrency wallet details, gaming credentials, VPN client information, messaging app data, FTP client data, and more. ## Description Mint-stealer\'s capabilities include capturing system information, detecting debuggers and analysis tools, continuously capturing clipboard data through PowerShell commands, encrypting exfiltrated data, and communicating with its C2 server for updates and instructions. Mint Stealer is created using the Nuitka Python compiler and relies on Python dynamic modules to support its functionality. The initial payload acts as a dropper, with the main payload hidden in a compressed form within the resources section of the executable. It uploads stolen data to free file-sharing websites and communicates with its command-and-control server (C2) for updates and instructions. The threat actor behind Mint Stealer is associated with another malware-selling website, cashout\[.\]pw, and offers hosting services that do not respect DMCA requests. ## Microsoft Analysis In recent years, Microsoft has tracked the growing risk that infostealers pose to enterprise security. Infostealers are commodity malware used to steal information from a target device and send it to the threat actor. The popularity of this class of malware led to the emergence of an infostealer ecosystem and a new class of threat actors who leveraged these capabilities to conduct their attacks. Often, infostealers are advertised as a malware as a service (MaaS) offering – a business model where the developers lease the infostealer payload to distributers for a fee. The new class of actors enabled by the infostealer ecosystem demonstrate that it is possible to gain initial access to an organization with minimal native malware development skills, by purchasing tools already available. Information stealers are versatile and can be distributed in various forms including through phishing email campaigns, malvertising, and trojanized software, games and tools. They can target a range of information like session tokens and cookies, saved passwords, financial information, and credentials for internet-facing systems and applications. ## Detections/Hunting Queries ### Microsoft Defender Antivirus Microsoft Defender Antivirus detects threat components as the following malware: - Trojan:Win32/Casdet ### Microsoft Defender for Endpoint Alerts with the following titles in the security center can indicate threat activity on your network: - Information stealing malware activity ## Recommendations Microsoft recommends the following mitigations to reduce the impact of this threat. Check the recommendations card for the deployment status of monitored mitigations. - Check your Office 365 email filtering settings to ensure you block spoofed emails, spam, and emails with malware. Use [Microsoft Defender for Office 365](https://learn.microsoft.com/microsoft-365/security/office-365-security/defender-for-office-365?ocid=magicti_ta_learndoc) for enhanced phishing protection and coverage against new threats and polymorphic variants. Configure Microsoft Defender for Office 365 to [recheck links on click](https://learn.microsoft.com/microsoft-365/security/office-365-security/safe-links-about?ocid=magicti_ta_learndoc) and [delete sent mail](https://learn.microsoft.com/microsoft-365/security/office-365-security/zero-hour-auto-purge?ocid=magicti_ta_learndoc) in response to newly acquired threat intelligence. Turn on [safe attachments policies](https://learn.microsoft.com/microsoft-365/security/office-365-security/safe-attachments-policies-configure?ocid=magic | Ransomware Spam Malware Tool Threat Studies | ★★★ | ||

| 2024-07-31 22:40:07 | Rapport trimestriel de la cyber-menace: MITER ATT & CK Framework Trends in Osint (avril 2024 & # 8211; juin 2024) Quarterly cyber threat report: MITRE ATT&CK framework trends in OSINT (April 2024 – June 2024) (lien direct) |

## Snapshot This report presents an analysis of recent trends in cyber threats based on 111 articles published by threat researchers across the security community between April and June 2024. These articles are curated by Microsoft Threat Intelligence from across a number of trusted sources and included in Microsoft Defender Threat Intelligence as open source intelligence (OSINT) articles. The analysis focuses on the nearly 1,000 MITRE ATT&CK framework tags correlated to the content in each article. By distilling insights from these tags and the related intelligence, we can highlight prevalent tactics, techniques, and procedures (TTPs) observed in the cyber security landscape over the past quarter. This dataset is not exhaustive but represents a curated set of most high-profile cyber threat intelligence reporting from across the security community. When prioritizing cyber security efforts, it\'s essential to understand the trending TTPs observed in the wild. This knowledge helps defenders make informed decisions about the most effective strategies to implement, especially where to focus engineering efforts and finite resources. ## Activity Overview - **Initial access: Phishing**: Phishing remains a prevalent initial access method, mentioned in a third of reports, including spear-phishing attachments and links. The persistence of this technique underscores its effectiveness and the ongoing need for robust user education and email security measures. - **Defense evasion: Obfuscated files or information:** Over a third of reports highlighted the use of obfuscation techniques, such as dynamic API resolution and steganography, to evade detection. This trend is likely underpinned by factors such as the cybercrime market for obfuscating even basic credential theft malware as well as the growing sophistication in some malware to bypass traditional security measures. - **Command and control: Ingress tool transfer:** Ingress tool transfer was the most frequently referenced technique, involving the transfer of tools from an external system to a compromised one. Key threats driving the prevalence of this tactic included an increase in OSINT reporting on threat actors misusing the ms-appinstaller URI scheme (App Installer) to distribute malware. - **Execution: Command and scripting interpreter/PowerShell:** Execution through PowerShell was prominent, continuing its trend of broad adoption in attacks over the past decade. The widespread adoption of PowerShell to launch malicious code is in part due to numerous toolkits that have been developed to allow quick deployment of a wide range of attacks. - **Exfiltration: Exfiltration over C2 channel:** The most commonly referenced exfiltration method was over the command-and-control (C2) channel, highlighting the critical need for network monitoring and anomaly detection to identify and mitigate data breaches. The frequent reports on infostealers such as Lumma and DarkGate-commodity malware used to steal information from a target device and send it to the threat actor-are likely key drivers of this MITRE tag\'s prominence. - **Impact: Data encrypted for impact:** Ransomware involving data encryption was the most frequently observed impact technique, with LockBit and other groups exploiting vulnerabilities. The use of Bring Your Own Vulnerable Driver (BYOVD) tactics, such as Warp AV Killer, remained common. #### Initial access: Phishing Phishing remains a significant initial access method in open-source research, with a third of the reports mentioning its use. This includes both spear-phishing attachments and spear-phishing links. Phishing involves deceptive attempts to trick individuals into divulging sensitive information or installing malicious software, often through seemingly legitimate emails. The persistence of this technique underscores its effectiveness and the ongoing need for robust user education and email security measures. Phishing remains a dominant method for initial access in cyber threat landscapes due to its effective | Ransomware Spam Malware Tool Vulnerability Threat Legislation Prediction Cloud | ★★★ | ||

| 2024-07-31 21:17:43 | (Déjà vu) «Echospoofing» - une campagne de phishing massive exploitant la protection par e-mail de Proofpoint \\ pour envoyer des millions de courriels parfaitement usurpés “EchoSpoofing” - A Massive Phishing Campaign Exploiting Proofpoint\\'s Email Protection to Dispatch Millions of Perfectly Spoofed Emails (lien direct) |

## Snapshot In a coordinated report, Guardio Labs and Proofpoint detailed spam campaigns, which exploited weak permissions in Proofpoint\'s email protection service to send millions of spoofed emails impersonating major entities like Disney, Nike, IBM, and Coca-Cola to Fortune 100 companies. ## Description The campaign, which began in January 2024, involved an average of 3 million spoofed emails per day, peaking at 14 million emails in early June. Threat actors utilized their own SMTP (Simple Mail Transfer Protocol) servers to create spoofed emails with manipulated headers and relayed them through compromised or rogue Microsoft Office 365 accounts via Proofpoint\'s relay servers. As of July 30th, Guardio Labs reported that a number of the Microsoft accounts have been removed. The attackers leveraged Virtual Private Servers (VPS) hosted by OVHCloud and Centrilogic, as well as various domains registered through Namecheap to conduct the campaign. Proofpoint assesses that this activity was likely conducted by one actor, who is currently unknown. The phishing emails were designed to steal sensitive personal information and incur unauthorized charges, and they passed SPF and DKIM checks, allowing them to bypass spam filters and reach recipients\' inboxes. Proofpoint, after being notified by Guardio Labs, tightened security measures and provided new settings and advice to mitigate these attacks. ## Recommendations Microsoft recommends the following mitigations to reduce the impact of this threat. - Turn on [cloud-delivered protection](https://learn.microsoft.com/en-us/defender-endpoint/linux-preferences) in Microsoft Defender Antivirus or the equivalent for your antivirus product to cover rapidly evolving attacker tools and techniques. Cloud-based machine learning protections block a majority of new and unknown threats. - Run [EDR in block mode](https://learn.microsoft.com/microsoft-365/security/defender-endpoint/edr-in-block-mode?view=o365-worldwide?ocid=magicti_ta_learndoc) so that Microsoft Defender for Endpoint can block malicious artifacts, even when your non-Microsoft antivirus does not detect the threat or when Microsoft Defender Antivirus is running in passive mode. EDR in block mode works behind the scenes to remediate malicious artifacts that are detected post-breach. - Allow [investigation and remediation](https://learn.microsoft.com/microsoft-365/security/defender-endpoint/automated-investigations?view=o365-worldwide?ocid=magicti_ta_learndoc) in full automated mode to allow Microsoft Defender for Endpoint to take immediate action on alerts to resolve breaches, significantly reducing alert volume. - [Enable](https://learn.microsoft.com/en-us/defender-endpoint/enable-controlled-folders) controlled folder access. - Ensure that [tamper protection](https://learn.microsoft.com/en-us/defender-endpoint/prevent-changes-to-security-settings-with-tamper-protection#how-do-i-configure-or-manage-tamper-protection) is enabled in Microsoft Defender for Endpoint. - Enable [network protection](https://learn.microsoft.com/en-us/defender-endpoint/enable-network-protection) in Microsoft Defender for Endpoint. - Follow the credential hardening recommendations in the [on-premises credential theft overview](https://security.microsoft.com/threatanalytics3/9382203e-5155-4b5e-af74-21562b1004d5/analystreport) to defend against common credential theft techniques like LSASS access. - [Enable](https://learn.microsoft.com/en-us/defender-endpoint/attack-surface-reduction-rules-reference#block-credential-stealing-from-the-windows-local-security-authority-subsystem) LSA protection. - Microsoft Defender XDR customers can turn on the following [attack surface reduction rule](https://learn.microsoft.com/microsoft-365/security/defender-endpoint/attack-surface-reduction) to prevent common attack techniques used for ransomware. - - [Block](https://learn.microsoft.com/en-us/defender-endpoint/attack-surface-reduction-rules-reference#block-executable-content-from-email-client-and-webmai | Ransomware Spam Tool Threat | ★★★ | ||

| 2024-07-31 20:02:49 | (Déjà vu) Socgholish malware attaquant les utilisateurs de Windows à l'aide d'une fausse mise à jour du navigateur SocGholish Malware Attacking Windows Users Using Fake Browser Update (lien direct) |

## Snapshot GData Software analysts found that the [SocGholish](https://security.microsoft.com/intel-profiles/7e30959d011aa33939afaa2477fd0cd097cee346fa3b646446a6b1e55f0c007f) malware, favored by threat groups like Evil Corp (tracked by Microsoft as [Manatee Tempest](https://security.microsoft.com/intel-profiles/1b66d1619b5365957ba8c785bfd7936bfa9cf8b58ad9f55b7987f7f3b390f4fc)) and TA569 (tracked by Microsft as [Mustard Tempest](https://security.microsoft.com/intel-profiles/79a9547522d81fe6c1f5e42d828009656892f3976c547360db52c33f0ba16db9)), is actively targeting Windows users with fake browser updates. ## Description This complex JavaScript downloader uses drive-by download techniques to silently install malware on user machines. It has evolved to exploit vulnerable WordPress plugins using the Keitaro traffic distribution system, with its infrastructure traced to Russian-hosted servers. The malware employs advanced techniques such as user profiling, browser fingerprinting, and fake browser update pages as lures. Potential payloads associated with SocGholish include backdoors, information stealers, remote access Trojans, and ransomware. Recent infections indicate the use of PowerShell scripts for persistence on compromised systems, enhancing its adaptability and evasion capabilities. ## Microsoft Analysis Microsoft researchers have investigated multiple incidents involving fake software updates served by the SocGholish malware distribution framework. [SocGholish](https://security.microsoft.com/intel-profiles/7e30959d011aa33939afaa2477fd0cd097cee346fa3b646446a6b1e55f0c007f) is an attack framework that malicious attackers have used since at least 2020. The attacker framework entices users to install fake software updates that eventually let attackers infiltrate target organizations. SocGholish can be tweaked to deliver any payload an attacker chooses. Threat actors [Mustard Tempest](https://security.microsoft.com/intel-profiles/79a9547522d81fe6c1f5e42d828009656892f3976c547360db52c33f0ba16db9?tab=tradeCraft) and [Manatee Tempest](https://security.microsoft.com/intel-profiles/1b66d1619b5365957ba8c785bfd7936bfa9cf8b58ad9f55b7987f7f3b390f4fc) use SocGholish/FakeUpdates as their primary technique to gain intial access. ## Detections/Hunting Queries Microsoft Defender Antivirus detects threat components as the following malware: - [TrojanDownloader:JS/FakeUpdates](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=TrojanDownloader:JS/FakeUpdates.J&threatId=-2147133367?ocid=magicti_ta_ency) - [Behavior:Win32/FakeUpdates](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Behavior:Win32/FakeUpdates.A&threatId=-2147140656?ocid=magicti_ta_ency) - [Trojan:JS/FakeUpdate](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Trojan:JS/FakeUpdate.C) - [Behavior:Win32/Socgolsh](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Behavior:Win32/Socgolsh.SB&threatId=-2147152249?ocid=magicti_ta_ency) - [TrojanDownloader:JS/SocGholish](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=TrojanDownloader:JS/SocGholish!MSR&threatId=-2147135220?ocid=magicti_ta_ency) - [Trojan:JS/Socgolsh.A](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Trojan:JS/Socgolsh.A) - [Behavior:Win32/Socgolsh.SB](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Behavior:Win32/Socgolsh.SB) - [Trojan:Win32/Blister](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Trojan:Win32/Blister.A&threatId=-2147152044?ocid=magicti_ta_ency) - [Trojan:Win64/Blister](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Trojan:Win64/Blister.A&threatId=-2147153518?ocid=magicti_ta_ency) - [Behavior:Win32/SuspRclone](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Behavior:Win32/Sus | Ransomware Malware Tool Threat | ★★★ | ||

| 2024-07-31 18:17:54 | (Déjà vu) Donot APT GROUP ciblant le Pakistan Donot APT Group Targeting Pakistan (lien direct) |

#### Targeted Geolocations - United States - Eastern Europe - Northern Europe - Western Europe - Southern Europe - Central Asia - East Asia - South Asia - Southeast Asia #### Targeted Industries - Government Agencies & Services - Information Technology - Defense Industrial Base ## Snapshot Rewterz published a profile on APT-C-35, also known as the Donot APT group, a cyber espionage group active since at least 2013. ## Description The Donot APT group is known to target government and military organizations, as well as companies in the aerospace, defense, and high-tech industries. Their activities have been observed in several regions, including the United States, Europe, and Asia. The Donot group\'s motivations are information theft and espionage. The group is known for targeting Pakistani users with Android malware named StealJob, disguised under the name “Kashmiri Voice” to steal confidential information and intellectual property. In July 2022, they used Comodo\'s certificate to sign their spyware, demonstrating their high level of technical skill. The Donot APT group employs various tactics such as spear-phishing emails, malware, and custom-developed tools, often using third-party file-sharing websites for malware distribution. They are well-funded and use sophisticated techniques to evade detection, including encryption and file-less malware. ## Additional Analysis According to a number of additional sources, Donot group is likely [linked to the Indian government](https://socradar.io/apt-profile-apt-c-35-donot-team/). Initial access to victim environments is typically achieved through phishing campaigns and the group has been observed exploiting vulnerabilities in Microsoft Office, including [CVE-2018-0802](https://security.microsoft.com/intel-explorer/cves/CVE-2018-0802/), [CVE-2017-0199](https://security.microsoft.com/intel-explorer/cves/CVE-2017-0199/), and [CVE-2017-8570](https://security.microsoft.com/intel-explorer/cves/CVE-2017-8570/). Donot group is a persistent and consistent actor. [ESET researchers](https://www.welivesecurity.com/2022/01/18/donot-go-do-not-respawn/) note the group is known to repeatedly attacks the same target, even if they are removed fromt he victim environment. In some cases, the Donot group launched spearphishing campaigns against targets every two to four months. ## Recommendations Microsoft recommends the following mitigations to reduce the impact of this threat. - Turn on [cloud-delivered protection](https://learn.microsoft.com/en-us/defender-endpoint/linux-preferences) in Microsoft Defender Antivirus or the equivalent for your antivirus product to cover rapidly evolving attacker tools and techniques. Cloud-based machine learning protections block a majority of new and unknown threats. - Run [EDR in block mode](https://learn.microsoft.com/microsoft-365/security/defender-endpoint/edr-in-block-mode?view=o365-worldwide?ocid=magicti_ta_learndoc) so that Microsoft Defender for Endpoint can block malicious artifacts, even when your non-Microsoft antivirus does not detect the threat or when Microsoft Defender Antivirus is running in passive mode. EDR in block mode works behind the scenes to remediate malicious artifacts that are detected post-breach. - Allow [investigation and remediation](https://learn.microsoft.com/microsoft-365/security/defender-endpoint/automated-investigations?view=o365-worldwide?ocid=magicti_ta_learndoc) in full automated mode to allow Microsoft Defender for Endpoint to take immediate action on alerts to resolve breaches, significantly reducing alert volume. - [Enable](https://learn.microsoft.com/en-us/defender-endpoint/enable-controlled-folders) controlled folder access. - Ensure that [tamper protection](https://learn.microsoft.com/en-us/defender-endpoint/prevent-changes-to-security-settings-with-tamper-protection#how-do-i-configure-or-manage-tamper-protection) is enabled in Microsoft Defender f | Ransomware Malware Tool Vulnerability Threat Mobile Industrial Technical | ★★★ | ||

| 2024-07-31 16:40:35 | (Déjà vu) Phishing targeting Polish SMBs continues via ModiLoader (lien direct) | #### Géolocations ciblées - Pologne - Roumanie - Italie ## Instantané Des chercheurs de l'ESET ont détecté des campagnes de phishing généralisées ciblant les petites et moyennes entreprises (PME) en Pologne, en Roumanie et en Italie en mai 2024. ## Description Les campagnes visant à distribuer diverses familles de logiciels malveillants, y compris les remcos à distance à distance (rat), [agent Tesla] (https://security.microsoft.com/intel-profiles/0116783AB9DA099992EC014985D7C56BFE2D8C360C6E7DD6CD39C8D6555555538) et FormBook) et Forme Modiloader (également connu sous le nom de dbatloader).Cela marque un changement de tactique comme dans les campagnes précédentes, les acteurs de la menace ont exclusivement utilisé l'accryptor pour offrir des charges utiles de suivi. Dans les campagnes les plus récentes, les attaquants ont utilisé précédemment les comptes de messagerie et les serveurs d'entreprise pour diffuser des e-mails malveillants, héberger des logiciels malveillants et collecter des données volées.Les e-mails de phishing contenaient des pièces jointes avec des noms comme RFQ8219000045320004.TAR ou ZAM & OACUTE; WIENIE \ _NR.2405073.IMG, qui ont été utilisés pour livrer Modiloader.Une fois lancé, Modiloader a téléchargé et exécuté la charge utile finale, qui variait entre les différentes campagnes.Les attaquants ont exfiltré des données utilisant différentes techniques, y compris SMTP et des serveurs Web compromis. ## Détections / requêtes de chasse ** Microsoft Defender Antivirus ** Microsoft Defender Antivirus détecte les composants de la menace comme le malware suivant: - [Trojan: Win32 / Modiloader] (https://www.microsoft.com/en-us/wdsi/therets/malware-encycopedia-dercription?name=trojan:win32/modiloader) - [Backdoor: JS / REMCOS] (https://www.microsoft.com/en-us/wdsi/thereats/malware-encycopedia-dercription?name=backDoor:js/remcos) - [Backdoor: MSIL / REMCOS] (https://www.microsoft.com/en-us/wdsi/terats/malware-encycopedia-description?name=backdoor: MSIL / REMCOS) - [Backdoor: Win32 / Remcos] (https://www.microsoft.com/en-us/wdsi/terats/malware-encycopedia-dEscription? Name = Backdoor: Win32 / Remcos) - [Trojan: Win32 / Remcos] (https://www.microsoft.com/en-us/wdsi/therets/malware-encycopedia-d-dEscription? Name = Trojan: Win32 / Remcos) - [Trojan: win32 / agenttesla] (https://www.microsoft.com/en-us/wdsi/therets/malware-encycopedia-description?name=trojan:win32/agenttesla) - [Trojanspy: MSIL / AgentTesla] (https://www.microsoft.com/en-us/wdsi/therets/malware-encycopedia-dercription?name=trojanspy:mil/agenttesla) - [Trojandownloader: MSIL / FormBook] (https://www.microsoft.com/en-us/wdsi/Threats/Malware-encyClopedia-Description?name=trojandownher:mil/formBook.kan!mtb&agne ;Threatid=-2147130651&ocid = magicti_ta_ency) ## Recommandations Microsoft recommande les atténuations suivantes to Réduire l'impact de cette menace. - Allumez [Protection en livraison du cloud] (https://learn.microsoft.com/en-us/defender-endpoint/linux-preférences) dans Microsoft Defender Antivirus ou l'équivalent de votre produit antivirus pour couvrir rapidement les outils d'attaquant en évolution et et et les outils d'attaquant en évolution rapide ettechniques.Les protections d'apprentissage automatique basées sur le cloud bloquent la majorité des menaces nouvelles et inconnues. - Exécuter [EDR en mode bloc] (https: //learn.microsoft.com/microsoft-365/security/defender-endpoint/edr-in-lock-mode?view=o365-worldwide?ocid=Magicti_TA_LearnDoc) So que Microsoft Defender pour le point final peut bloquer les artefacts malveillants, même lorsque votre antivirus non microsoft ne détecte pas la menace ou lorsque Microsoft Defender Antivirus fonctionne en mode passif.EDR en mode bloc fonctionne dans les coulisses pour corriger les artefacts malveillants qui sont détectés post-abri. - Autoriser [Investigation and Remediation] (https://learn.microsoft.com/microsoft-365/security/defen | Ransomware Malware Tool Threat | ★★★ | ||

| 2024-07-31 15:03:11 | Les fausses mises à jour du navigateur déploient un logiciel Asyncrat et malveillant BOINC Fake Browser Updates Deploy AsyncRAT and Malicious BOINC Software (lien direct) |

## Snapshot Researches at Huntress identified new behaviors associated with SocGholish, or FakeUpdates, malware. Typically, infections start when a user visits a compromised website and downloads a fake browser update, which executes malicious code to download further malware. . ## Description Initial access involves a malicious JavaScript file that downloads subsequent stages of the attack. In this case, two separate chains were identified: one leading to a fileless AsyncRAT installation and the other to a malicious BOINC (Berkeley Open Infrastructure Network Computing Client) installation. The AsyncRAT chain involved several stages with obfuscated PowerShell scripts and anti-VM techniques, eventually leading to a connection to a command and control (C2) server. The BOINC chain involved dropping multiple files, creating directories and scheduled tasks, and renaming executables to disguise their malicious intent. The BOINC software, typically used for legitimate distributed computing projects, was configured to connect to malicious servers, enabling threat actors to collect data and execute tasks on infected hosts. Persistence was maintained through scheduled tasks, and the use of BOINC in this context is relatively unusual. Both chains showed similarities with previous SocGholish activities, such as using fake browser updates and PowerShell scripts. The new campaigns utilized recently registered domains and shared infrastructure noted by other security researchers. ## Microsoft Analysis Microsoft researchers have investigated multiple incidents involving fake software updates served by the SocGholish malware distribution framework. [SocGholish](https://security.microsoft.com/intel-profiles/7e30959d011aa33939afaa2477fd0cd097cee346fa3b646446a6b1e55f0c007f) is an attack framework that malicious attackers have used since at least 2020. The attacker framework entices users to install fake software updates that eventually let attackers infiltrate target organizations. SocGholish can be tweaked to deliver any payload an attacker chooses. Threat actor, [Mustard Tempest](https://security.microsoft.com/intel-profiles/79a9547522d81fe6c1f5e42d828009656892f3976c547360db52c33f0ba16db9?tab=tradeCraft), uses SocGholish/FakeUpdates as their primary technique to gain intial access. Find out more about Mustard Tempest including indicators [here](https://security.microsoft.com/intel-profiles/79a9547522d81fe6c1f5e42d828009656892f3976c547360db52c33f0ba16db9?tab=description). [AsyncRAT](https://sip.security.microsoft.com/intel-profiles/e9216610feb409dfb620b28e510f2ae2582439dfc7c7e265815ff1a776016776) is a remote access tool (RAT) that allows a user to control a remote computer. It is designed to evade detection and is often used by attackers to gain unauthorized access to a victim\'s system. AsyncRAT is written in .NET and is capable of running on Windows machines. It can perform various malicious activities such as keylogging, file stealing, and ransomware deployment. Its name comes from its use of asynchronous programming techniques, which allow it to carry out multiple tasks simultaneously without blocking the program\'s main thread. Mirosoft researchers track the AsyncRAT portion of this attack to threat actor, [Storm-0426](https://security.microsoft.com/intel-profiles/2ef8bd6a2aa00638707e7eba5e86040ba0d88c4c0da6ad7bb0c95a8999e2af83). ## Detections/Hunting Queries #### Microsoft Defender Antivirus Microsoft Defender Antivirus detects threat components as the following malware: - [Trojan:JS/Socgolsh.A](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Trojan:JS/Socgolsh.A) - Trojan:JS/FakeUpdate.C - Trojan:JS/FakeUpdate.B - Behavior:Win32/Socgolsh.SB #### Microsoft Defender for Endpoint Alerts with the following titles in the security center can indicate threat activity on your network: - SocGholish command-and-control - Suspicious \'Socgolsh\' behavior was blocked The following aler | Ransomware Malware Tool Threat | ★★★ | ||

| 2024-07-31 10:00:00 | Les attaques de ransomwares sont-elles toujours une menace croissante en 2024? Are Ransomware Attacks Still a Growing Threat in 2024? (lien direct) |

The content of this post is solely the responsibility of the author. LevelBlue does not adopt or endorse any of the views, positions, or information provided by the author in this article. Ransomware attacks continue to pose a growing threat to organizations as it has emerged as the number one threat, affecting 66% of organizations in 2023 and pulling over $1 billion from the victims. These attacks have increased in frequency and sophistication, resulting in significant financial loss, operation disruption, theft of sensitive data, and reduced productivity rates. Also, it damages the organization\'s reputation and results in the loss of customer trust and compliance violations. An organization needs a comprehensive protection strategy to reduce the frequency of these attacks and the risks they pose. Ransomware Business Model: How These Attacks Are Evolving? In the past, ransomware attacks mainly relied on phishing emails, remote desktop protocol exploits, and vulnerable ports to increase their chances of success. Additionally, these attacks employ evasion techniques to bypass traditional security measures like firewalls or antivirus software. These methods have resulted in famous attacks like WannaCry, TeslaCrypt, and NotPetya. With time, ransomware attackers have evolved and have become more sophisticated, targeted, and profitable for cybercriminals. Below is an insight into the latest trends that hackers adopt to launch a successful ransomware attack: Exploiting Zero-Day Vulnerabilities The shift in ransomware gangs and their sophisticated tactics and procedures (TTPs) raise the number of ransomware attacks. . Previously, REvil, Conti, and LockBit were the famous ransomware gangs, but now Clop, Cuban, and Play are gaining immense popularity by employing advanced hacking techniques like zero-day vulnerabilities. Sophos\'s State of Ransomware 2024 revealed exploited vulnerabilities as the root cause of ransomware attacks. The Clop ransomware gang has used the zero-day vulnerability in the MOVEit Transfer platform to steal the sensitive data of different organizations. This group also targeted the GoAnywhere zero-day vulnerability in January 2023, affecting 130 organizations, and exploited the Accellion FTA servers in 2020. Similarly, Cuban and Play used the same attacking technique to compromise the unpatched Microsoft Exchange servers. Double and Triple Extortion Another reason for the rise in ransomware attacks is the introduction of the double or triple extortion technique. Cybersecurity firm Venafi reported that 83% of ransomware attacks included multiple ransom demands in 2022. Cybercriminals encrypt the data, exfiltrate sensitive information, and threaten to release it or sell it on the dark web if the ransom is not paid in a double extortion scheme. This tactic prove | Ransomware Malware Tool Vulnerability Threat Studies Legislation Prediction Medical Technical | NotPetya Wannacry Deloitte | ★★★ | |

| 2024-07-30 21:34:07 | Rapport d'analyse technique des ransomwares Azzasec AzzaSec Ransomware Technical Analysis Report (lien direct) |