What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-07-31 18:38:00 | Les logiciels malveillants liés à la Corée du Nord ciblent les développeurs sur Windows, Linux et MacOS North Korea-Linked Malware Targets Developers on Windows, Linux, and macOS (lien direct) |

Les acteurs de la menace derrière une campagne de logiciels malveillants en cours ciblant les développeurs de logiciels ont démontré de nouveaux logiciels malveillants et tactiques, élargissant leur objectif pour inclure les systèmes Windows, Linux et MacOS.

Le groupe d'activités, surnommé Dev # Popper et lié à la Corée du Nord, s'est avéré avoir distingué les victimes en Corée du Sud, en Amérique du Nord, en Europe et au Moyen-Orient.

"Cette forme d'attaque est un

The threat actors behind an ongoing malware campaign targeting software developers have demonstrated new malware and tactics, expanding their focus to include Windows, Linux, and macOS systems. The activity cluster, dubbed DEV#POPPER and linked to North Korea, has been found to have singled out victims across South Korea, North America, Europe, and the Middle East. "This form of attack is an |

Malware Threat | |||

| 2024-07-31 16:31:00 | Les pirates chinois ciblent les entreprises japonaises avec des logiciels malveillants Lodeinfo et Noopdoor Chinese Hackers Target Japanese Firms with LODEINFO and NOOPDOOR Malware (lien direct) |

Les organisations japonaises sont la cible d'un acteur de menace nationale chinoise qui exploite les familles de logiciels malveillants comme Lodeinfo et Noopdoor pour récolter des informations sensibles auprès d'hôtes compromis tout en restant furtivement sous le radar dans certains cas pendant une période allant de deux à trois ans.

La société israélienne de cybersécurité Cybearason suit la campagne sous le nom de Cuckoo Spear,

Japanese organizations are the target of a Chinese nation-state threat actor that leverages malware families like LODEINFO and NOOPDOOR to harvest sensitive information from compromised hosts while stealthily remaining under the radar in some cases for a time period ranging from two to three years. Israeli cybersecurity company Cybereason is tracking the campaign under the name Cuckoo Spear, |

Malware Threat | |||

| 2024-07-31 15:31:00 | Les cybercriminels déploient des applications Android de logiciels malveillants 100K + pour voler les codes OTP Cybercriminals Deploy 100K+ Malware Android Apps to Steal OTP Codes (lien direct) |

Une nouvelle campagne malveillante a été observée en utilisant des applications Android malveillantes pour voler des messages SMS des utilisateurs depuis au moins février 2022 dans le cadre d'une campagne à grande échelle.

Les applications malveillantes, couvrant plus de 107 000 échantillons uniques, sont conçues pour intercepter les mots de passe ponctuels (OTP) utilisés pour la vérification des comptes en ligne pour commettre une fraude à l'identité.

"Sur ces 107 000 échantillons de logiciels malveillants, plus de 99 000

A new malicious campaign has been observed making use of malicious Android apps to steal users\' SMS messages since at least February 2022 as part of a large-scale campaign. The malicious apps, spanning over 107,000 unique samples, are designed to intercept one-time passwords (OTPs) used for online account verification to commit identity fraud. "Of those 107,000 malware samples, over 99,000 of |

Malware Mobile | |||

| 2024-07-31 15:07:00 | Cyber Espionage Group XDSPY cible les entreprises en Russie et en Moldavie Cyber Espionage Group XDSpy Targets Companies in Russia and Moldova (lien direct) |

Les entreprises de Russie et de Moldavie ont été la cible d'une campagne de phishing orchestrée par un groupe de cyber-espionnage peu connu connu sous le nom de XDSPY.

Les résultats proviennent de la société de cybersécurité F.A.C.T., qui a déclaré que les chaînes d'infection conduisaient au déploiement d'un logiciel malveillant appelé DSDownloader.L'activité a été observée ce mois-ci, a-t-il ajouté.

XDSPY est un acteur de menace d'origine indéterminée qui était le premier

Companies in Russia and Moldova have been the target of a phishing campaign orchestrated by a little-known cyber espionage group known as XDSpy. The findings come from cybersecurity firm F.A.C.C.T., which said the infection chains lead to the deployment of a malware called DSDownloader. The activity was observed this month, it added. XDSpy is a threat actor of indeterminate origin that was first |

Malware Threat | |||

| 2024-07-31 15:03:11 | Les fausses mises à jour du navigateur déploient un logiciel Asyncrat et malveillant BOINC Fake Browser Updates Deploy AsyncRAT and Malicious BOINC Software (lien direct) |

## Snapshot Researches at Huntress identified new behaviors associated with SocGholish, or FakeUpdates, malware. Typically, infections start when a user visits a compromised website and downloads a fake browser update, which executes malicious code to download further malware. . ## Description Initial access involves a malicious JavaScript file that downloads subsequent stages of the attack. In this case, two separate chains were identified: one leading to a fileless AsyncRAT installation and the other to a malicious BOINC (Berkeley Open Infrastructure Network Computing Client) installation. The AsyncRAT chain involved several stages with obfuscated PowerShell scripts and anti-VM techniques, eventually leading to a connection to a command and control (C2) server. The BOINC chain involved dropping multiple files, creating directories and scheduled tasks, and renaming executables to disguise their malicious intent. The BOINC software, typically used for legitimate distributed computing projects, was configured to connect to malicious servers, enabling threat actors to collect data and execute tasks on infected hosts. Persistence was maintained through scheduled tasks, and the use of BOINC in this context is relatively unusual. Both chains showed similarities with previous SocGholish activities, such as using fake browser updates and PowerShell scripts. The new campaigns utilized recently registered domains and shared infrastructure noted by other security researchers. ## Microsoft Analysis Microsoft researchers have investigated multiple incidents involving fake software updates served by the SocGholish malware distribution framework. [SocGholish](https://security.microsoft.com/intel-profiles/7e30959d011aa33939afaa2477fd0cd097cee346fa3b646446a6b1e55f0c007f) is an attack framework that malicious attackers have used since at least 2020. The attacker framework entices users to install fake software updates that eventually let attackers infiltrate target organizations. SocGholish can be tweaked to deliver any payload an attacker chooses. Threat actor, [Mustard Tempest](https://security.microsoft.com/intel-profiles/79a9547522d81fe6c1f5e42d828009656892f3976c547360db52c33f0ba16db9?tab=tradeCraft), uses SocGholish/FakeUpdates as their primary technique to gain intial access. Find out more about Mustard Tempest including indicators [here](https://security.microsoft.com/intel-profiles/79a9547522d81fe6c1f5e42d828009656892f3976c547360db52c33f0ba16db9?tab=description). [AsyncRAT](https://sip.security.microsoft.com/intel-profiles/e9216610feb409dfb620b28e510f2ae2582439dfc7c7e265815ff1a776016776) is a remote access tool (RAT) that allows a user to control a remote computer. It is designed to evade detection and is often used by attackers to gain unauthorized access to a victim\'s system. AsyncRAT is written in .NET and is capable of running on Windows machines. It can perform various malicious activities such as keylogging, file stealing, and ransomware deployment. Its name comes from its use of asynchronous programming techniques, which allow it to carry out multiple tasks simultaneously without blocking the program\'s main thread. Mirosoft researchers track the AsyncRAT portion of this attack to threat actor, [Storm-0426](https://security.microsoft.com/intel-profiles/2ef8bd6a2aa00638707e7eba5e86040ba0d88c4c0da6ad7bb0c95a8999e2af83). ## Detections/Hunting Queries #### Microsoft Defender Antivirus Microsoft Defender Antivirus detects threat components as the following malware: - [Trojan:JS/Socgolsh.A](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Trojan:JS/Socgolsh.A) - Trojan:JS/FakeUpdate.C - Trojan:JS/FakeUpdate.B - Behavior:Win32/Socgolsh.SB #### Microsoft Defender for Endpoint Alerts with the following titles in the security center can indicate threat activity on your network: - SocGholish command-and-control - Suspicious \'Socgolsh\' behavior was blocked The following aler | Ransomware Malware Tool Threat | |||

| 2024-07-31 14:54:59 | (Déjà vu) Zimperium découvre la campagne sophistiquée du voleur SMS: les logiciels malveillants ciblés Android permettent un réseau d'entreprise et une infiltration d'application Zimperium Uncovers Sophisticated SMS Stealer Campaign: Android-Targeted Malware Enables Corporate Network and Application Infiltration (lien direct) |

Plus de 105 000 échantillons de logiciels malveillants ont identifié

Résultats clés:

Plus de 95% sont / étaient inconnus et des échantillons de logiciels malveillants indisponibles

Les logiciels malveillants ont détourné des messages texte OTP sur plus de 600 marques mondiales

Environ.4 000 échantillons contenaient des numéros de téléphone pré-inclus dans Android Kit

13 serveurs C & c utilisés pour communiquer et potentiellement recevoir des messages SMS volés

Plus de 2 600 robots télégrammes liés à la campagne, servant de canal de distribution

-

mise à jour malveillant

Over 105,000 Malware Samples Identified Key Findings: Over 95% are/were unknown and unavailable malware samples Malware hijacked OTP text messages across more than 600 global brands Approx. 4,000 samples contained phone numbers pre-embedded within Android kit 13 C&C servers used to communicate and potentially receive stolen SMS messages Over 2,600 Telegram bots linked to campaign, serving as a distribution channel - Malware Update |

Malware Mobile | |||

| 2024-07-31 12:24:42 | Zimperium découvre un malware ciblant Android qui permet d\'infiltrer les réseaux et applications d\'entreprise (lien direct) | >Zimperium, premier fournisseur mondial de solutions de sécurité mobile, annonce la découverte d’une nouvelle menace. Découvert par l’équipe zLabs de Zimperium lors d’une analyse de routine, ce malware a été identifié dans plus de 105 000 échantillons, à travers plus de 600 marques mondiales. Des chiffres qui soulignent sa portée et les risques qu'il génère […] The post Zimperium découvre un malware ciblant Android qui permet d'infiltrer les réseaux et applications d'entreprise first appeared on UnderNews. | Malware Mobile | |||

| 2024-07-31 12:19:58 | Zimperium découvre une campagne sophistiquée de vol de SMS : un malware ciblant Android permet l\'infiltration des réseaux et des applications d\'entreprise (lien direct) | Plus de 105 000 échantillons de malwares identifiés – Plus de 95 % sont des échantillons de malwares inconnus et indisponibles. – Les malwares ont détourné les messages OTP de plus de 600 marques internationales – Environ 4 000 échantillons contenaient des numéros de téléphone pré-intégrés dans le kit Android. – 13 serveurs C&C utilisés pour communiquer et potentiellement recevoir des SMS volés – Plus de 2 600 bots Telegram liés à la campagne, servant de canal de distribution - Malwares | Malware Mobile | |||

| 2024-07-31 12:04:57 | Step-F & Uuml; instructions R-Step pour la détection et la prévention des injections de cadre Schritt-für-Schritt-Anleitung zur Erkennung und Verhinderung von Frame-Injektionen (lien direct) |

Sur les méthodes sophistiquées des cybercriminels, l'injection de cadre.Il s'agit d'un dos des tactiques qui transforment les applications Web dans des rampes de lancement pour le phishing et les logiciels malveillants s'il n'est pas rapidement découvert et supprimé.Cependant, il existe également des méthodes pour décider efficacement des attaques d'injection de cadre.Avec un simple étape-f & uuml;

-

commentaires

/ /

affiche

Zu den raffinierten Methoden von Cyberkriminellen gehört die Frame Injection. Hierbei handelt es sich um eine hinterhältige Taktik, die Webanwendungen in Abschussrampen für Phishing und Malware verwandelt, wenn sie nicht schnell entdeckt und entfernt wird. Allerdings gibt es auch Methoden, um Frame-Injection-Angriffe wirksam zu entschärfen. Mit einer einfachen Schritt-für-Schritt-Anleitung können Sicherheitsteams ihre digitale Landschaft schützen. - Kommentare / affiche |

Malware | |||

| 2024-07-31 10:00:00 | Les attaques de ransomwares sont-elles toujours une menace croissante en 2024? Are Ransomware Attacks Still a Growing Threat in 2024? (lien direct) |

The content of this post is solely the responsibility of the author. LevelBlue does not adopt or endorse any of the views, positions, or information provided by the author in this article. Ransomware attacks continue to pose a growing threat to organizations as it has emerged as the number one threat, affecting 66% of organizations in 2023 and pulling over $1 billion from the victims. These attacks have increased in frequency and sophistication, resulting in significant financial loss, operation disruption, theft of sensitive data, and reduced productivity rates. Also, it damages the organization\'s reputation and results in the loss of customer trust and compliance violations. An organization needs a comprehensive protection strategy to reduce the frequency of these attacks and the risks they pose. Ransomware Business Model: How These Attacks Are Evolving? In the past, ransomware attacks mainly relied on phishing emails, remote desktop protocol exploits, and vulnerable ports to increase their chances of success. Additionally, these attacks employ evasion techniques to bypass traditional security measures like firewalls or antivirus software. These methods have resulted in famous attacks like WannaCry, TeslaCrypt, and NotPetya. With time, ransomware attackers have evolved and have become more sophisticated, targeted, and profitable for cybercriminals. Below is an insight into the latest trends that hackers adopt to launch a successful ransomware attack: Exploiting Zero-Day Vulnerabilities The shift in ransomware gangs and their sophisticated tactics and procedures (TTPs) raise the number of ransomware attacks. . Previously, REvil, Conti, and LockBit were the famous ransomware gangs, but now Clop, Cuban, and Play are gaining immense popularity by employing advanced hacking techniques like zero-day vulnerabilities. Sophos\'s State of Ransomware 2024 revealed exploited vulnerabilities as the root cause of ransomware attacks. The Clop ransomware gang has used the zero-day vulnerability in the MOVEit Transfer platform to steal the sensitive data of different organizations. This group also targeted the GoAnywhere zero-day vulnerability in January 2023, affecting 130 organizations, and exploited the Accellion FTA servers in 2020. Similarly, Cuban and Play used the same attacking technique to compromise the unpatched Microsoft Exchange servers. Double and Triple Extortion Another reason for the rise in ransomware attacks is the introduction of the double or triple extortion technique. Cybersecurity firm Venafi reported that 83% of ransomware attacks included multiple ransom demands in 2022. Cybercriminals encrypt the data, exfiltrate sensitive information, and threaten to release it or sell it on the dark web if the ransom is not paid in a double extortion scheme. This tactic prove | Ransomware Malware Tool Vulnerability Threat Studies Legislation Prediction Medical Technical | NotPetya Wannacry Deloitte | ||

| 2024-07-30 23:00:04 | Mysterous Famille de logiciels malveillants se cachait dans Google Play pendant des années Mysterious family of malware hid in Google Play for years (lien direct) |

La capacité de Mandrake \\ à passer inaperçu était le résultat de conceptions qui ne sont pas souvent vues dans les logiciels malveillants Android.

Mandrake\'s ability to go unnoticed was the result of designs not often seen in Android malware. |

Malware Mobile | |||

| 2024-07-30 18:39:52 | Des pirates qui attaquent les utilisateurs à la recherche de formulaire W2 Hackers Attacking Users Searching For W2 Form (lien direct) |

## Instantané Une campagne malveillante a été découverte le 21 juin 2024, qui cible les utilisateurs à la recherche de formulaires W2.Ce fichier a exécuté un programme d'installation MSI, laissant tomber une DLL Brute Ratel Badger dans l'AppData de l'utilisateur \\.Le framework Brute Ratel a ensuite téléchargé et inséré la porte dérobée Latrodectus, offrant aux acteurs de la menace une télécommande, des capacités de vol de données et la possibilité de déployer des charges utiles supplémentaires. ## Description L'attaquant a exploité les résultats de recherche de Bing pour rediriger les utilisateurs de la dameropia de domaine lookalike \ [. \] Com vers un faux site Web IRS hébergé sur grupotefex \ [. \] Com, en lançant un défi CAPTCHA qui a entraîné le téléchargement d'un fichier javascript malveillant hébergé sur leUn seau de stockage Google Firebase.Ce fichier a utilisé des techniques d'obscurcissement du code et un certificat d'authentification valide pour cacher sa nature malveillante et initier l'installation de packages MSI à partir d'URL spécifiés, ciblant potentiellement des systèmes avec des charges utiles malveillantes identiques.Cet événement est Similair à un événement du 25 juin 2024 impliquant "neuro.msi", observé par [Rapid7] (https://www.rapid7.com/blog/post/2024/07/24/malware-campaign-lures-Usgers-with-Fake-w2-forme /).Le programme d'installation MSI installe un fichier DLL nommé capisp.dll dans le dossier appdata / roaming de l'utilisateur et l'exécute à l'aide de rundll32.exe avec une exportation nommée «REMI».Le fichier capisp.dll initie une infection de logiciels malveillants en plusieurs étapes.Il contient des données cryptées qui, lorsqu'elles sont déchiffrées, révèlent un chargeur pour le [Brute Ratel Badger(BRC4)] (https://security.microsoft.com/intel-profiles/a09b8112881d2dead66c1b277c92ac586d9791e60b3b284ef303439a18d91786).Cette charge utilese connecte à plusieurs domaines de commande et de contrôle (C2) pour télécharger et injecter le malware Latrodectus dans explorateur.exe, qui communique ensuite avec plusieurs URL C2 supplémentaires. ## Analyse Microsoft Chaque année, la saison fiscale est une opportunité pour les acteurs de la menace de voler des informations sur des cibles.Cet événement montre que les acteurs de la menace continuent de tirer parti des attaques fiscales en dehors de la saison fiscale traditionnelle.Les acteurs de la menace utilisent des techniques comme la malvertisation et plusieurs types de tactiques de phishing.Les campagnes de phishing peuvent inclure des sites Web d'usurpation, des domaines d'homoglyphes et la personnalisation des liens pour faire appel aux utilisateurs.Plus tôt cette année, Microsoft a rendu compte des campagnes liées à la saison fiscale qui ont mis à profit ces techniques d'ingénierie sociale, pour inclure des leurres liés aux paiements comme les fausses notifications fiscales W-2 et W-9 et des fonctionnalités comme les captchas.Captchas peut rendre les attaques plus légitimes pour ses victimes en plus d'être utilisées pour déclencher la prochaine étape d'une attaque.Ces attaques peuvent entraîner le vol des diplômes liés financiers, le vol d'identité et la perte monétaire.Dans certains cas, l'attaque pourrait être utilisée pour prendre pied dans un environnement compromis pour les futures opportunités de ransomware. En savoir plus à ce sujet et les moyens de défendre contre les menaces centrées sur l'impôt [ici] (https://security.microsoft.com/intel-explorer/articles/5cfe2fe9). ## Détections / requêtes de chasse Microsoft Defender Antivirus détecte les composants de la menace comme le malware suivant: [Backdoor: win64 / bruteratel] (https://www.microsoft.com/en-us/wdsi/Threats/Malware-encyClopedia-dercription?name=backDoor:win64/bruteratel.a) [Trojan: Win64 / Bruteratel] (https: //www.microsoft.com/en-us/wdsi/therets/malware-encyclopedia-decription?name=trojan:win64/bruteratel.a) [Trojan: win64 / la | Ransomware Malware Threat | |||

| 2024-07-30 17:42:47 | (Déjà vu) SideWinder Utilizes New Infrastructure to Target Ports and Maritime Facilities in the Mediterranean Sea (lien direct) | #### Targeted Geolocations - Pakistan - Egypt - Sri Lanka - Bangladesh - Myanmar - Nepal - Maldives #### Targeted Industries - Transportation Systems - Maritime Transportation ## Snapshot The BlackBerry Threat Research and Intelligence team has uncovered a new campaign by the nation-state threat actor SideWinder, also known as Razor Tiger and Rattlesnake, which has upgraded its infrastructure and techniques since mid-2023. ## Description The campaign targets ports and maritime facilities in the Indian Ocean and Mediterranean Sea, with specific focus on Pakistan, Egypt, and Sri Lanka initially, and expanding to Bangladesh, Myanmar, Nepal, and the Maldives. SideWinder employs spear-phishing emails using familiar logos and themes to lure victims into opening malicious documents, which exploit vulnerabilities in Microsoft Office to gain access to systems. The group\'s objective is believed to be espionage and intelligence gathering, consistent with its past campaigns targeting military, government, and business entities in South Asia. The malicious documents use visual bait, such as fake port authority letters, to provoke fear and urgency, leading victims to download malware. The documents exploit a known vulnerability ([CVE-2017-0199](https://security.microsoft.com/intel-explorer/cves/CVE-2017-0199/)) in Microsoft Office, relying on outdated or unpatched systems to deliver their payload. Once opened, the documents download additional malicious files that execute shellcode to ensure the system is not a virtual environment, before proceeding with further stages of the attack. The campaign\'s infrastructure includes the use of Tor nodes to mask network traffic and protective DNS data to evade detection. ## Detections/Hunting Queries ### Microsoft Defender Antivirus Microsoft Defender Antivirus detects threat components as the following malware: - [Exploit:O97M/CVE-2017-0199](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Exploit:O97M/CVE-2017-0199!MSR) - [Trojan:Win32/Casdet](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Trojan:Win32/Casdet!rfn) ## Recommendations Microsoft recommends the following mitigations to reduce the impact of this threat. - Turn on [cloud-delivered protection](https://learn.microsoft.com/en-us/defender-endpoint/linux-preferences) in Microsoft Defender Antivirus or the equivalent for your antivirus product to cover rapidly evolving attacker tools and techniques. Cloud-based machine learning protections block a majority of new and unknown threats. - Run [EDR in block mode](https://learn.microsoft.com/microsoft-365/security/defender-endpoint/edr-in-block-mode?view=o365-worldwide?ocid=magicti_ta_learndoc) so that Microsoft Defender for Endpoint can block malicious artifacts, even when your non-Microsoft antivirus does not detect the threat or when Microsoft Defender Antivirus is running in passive mode. EDR in block mode works behind the scenes to remediate malicious artifacts that are detected post-breach. - Allow [investigation and remediation](https://learn.microsoft.com/microsoft-365/security/defender-endpoint/automated-investigations?view=o365-worldwide?ocid=magicti_ta_learndoc) in full automated mode to allow Microsoft Defender for Endpoint to take immediate action on alerts to resolve breaches, significantly reducing alert volume. - [Enable](https://learn.microsoft.com/en-us/defender-endpoint/enable-controlled-folders) controlled folder access. - Ensure that [tamper protection](https://learn.microsoft.com/en-us/defender-endpoint/prevent-changes-to-security-settings-with-tamper-protection#how-do-i-configure-or-manage-tamper-protection) is enabled in Microsoft Defender for Endpoint. - Enable [network protection](https://learn.microsoft.com/en-us/defender-endpoint/enable-network-protection) in Microsoft Defender for Endpoint. - Follow the credential hardening recom | Ransomware Malware Tool Vulnerability Threat | APT-C-17 | ||

| 2024-07-30 17:29:44 | La campagne massive du voleur SMS infecte les appareils Android dans 113 pays Massive SMS stealer campaign infects Android devices in 113 countries (lien direct) |

Une campagne malveillante ciblant les appareils Android du monde entier utilise des milliers de robots télégrammes pour infecter les appareils avec des logiciels malveillants de voler SMS et de voler des mots de passe 2FA (OTP) ponctuels pour plus de 600 services.[...]

A malicious campaign targeting Android devices worldwide utilizes thousands of Telegram bots to infect devices with SMS-stealing malware and steal one-time 2FA passwords (OTPs) for over 600 services. [...] |

Malware Mobile | |||

| 2024-07-30 16:36:00 | Les cybercriminels ciblent les entreprises polonaises avec l'agent Tesla et le malware Formbook Cybercriminals Target Polish Businesses with Agent Tesla and Formbook Malware (lien direct) |

Les chercheurs en cybersécurité ont détaillé des campagnes de phishing généralisées ciblant les petites et moyennes entreprises (PME) en Pologne en mai 2024 qui ont conduit au déploiement de plusieurs familles de logiciels malveillants comme l'agent Tesla, Formbook et Remcos Rat.

Certaines des autres régions ciblées par les campagnes comprennent l'Italie et la Roumanie, selon la société de cybersécurité ESET.

"Les attaquants utilisés précédemment

Cybersecurity researchers have detailed widespread phishing campaigns targeting small and medium-sized businesses (SMBs) in Poland during May 2024 that led to the deployment of several malware families like Agent Tesla, Formbook, and Remcos RAT. Some of the other regions targeted by the campaigns include Italy and Romania, according to cybersecurity firm ESET. "Attackers used previously |

Malware | |||

| 2024-07-30 14:55:41 | Le ransomware Black Basta passe à des logiciels malveillants personnalisés plus évasifs Black Basta ransomware switches to more evasive custom malware (lien direct) |

Le gang de ransomware Black Basta a montré de la résilience et une capacité à s'adapter à un espace de change constant, en utilisant de nouveaux outils et tactiques personnalisés pour échapper à la détection et à se propager dans un réseau.[...]

The Black Basta ransomware gang has shown resilience and an ability to adapt to a constantly shifting space, using new custom tools and tactics to evade detection and spread throughout a network. [...] |

Ransomware Malware Tool | |||

| 2024-07-30 13:03:19 | Google Chrome ajoute un cryptage lié à l'application pour bloquer les logiciels malveillants infosiner Google Chrome adds app-bound encryption to block infostealer malware (lien direct) |

Google Chrome a ajouté un cryptage lié à l'application pour une meilleure protection contre les cookies sur les systèmes Windows et amélioré les défenses contre les attaques de logiciels malveillants de vol d'informations.[...]

Google Chrome has added app-bound encryption for better cookie protection on Windows systems and improved defenses against information-stealing malware attacks. [...] |

Malware | |||

| 2024-07-30 09:50:00 | VMware Esxi Flaw exploité par des groupes de ransomwares pour l'accès administratif VMware ESXi Flaw Exploited by Ransomware Groups for Admin Access (lien direct) |

Un défaut de sécurité récemment corrigé impactant les hyperviseurs VMware ESXi a été activement exploité par "plusieurs" groupes de ransomwares pour obtenir des autorisations élevées et déploier des logiciels malveillants qui résidaient au fichier.

Les attaques impliquent l'exploitation de CVE-2024-37085 (score CVSS: 6.8), une contournement d'authentification de l'intégration Active Directory qui permet à un attaquant d'obtenir un accès administratif à l'hôte.

"UN

A recently patched security flaw impacting VMware ESXi hypervisors has been actively exploited by "several" ransomware groups to gain elevated permissions and deploy file-encrypting malware. The attacks involve the exploitation of CVE-2024-37085 (CVSS score: 6.8), an Active Directory integration authentication bypass that allows an attacker to obtain administrative access to the host. "A |

Ransomware Malware | |||

| 2024-07-30 09:00:00 | Le ciblage de phishing PMBS polonais se poursuit via Modiloader Phishing targeting Polish SMBs continues via ModiLoader (lien direct) |

Les chercheurs de l'ESET ont détecté des campagnes de phishing multiples et répandues ciblant les PME en Pologne en mai 2024, distribuant diverses familles de logiciels malveillants

ESET researchers detected multiple, widespread phishing campaigns targeting SMBs in Poland during May 2024, distributing various malware families |

Malware | |||

| 2024-07-30 03:40:48 | Réexorsion: comment les gangs de ransomware revirent les victimes Re-Extortion: How Ransomware Gangs Re-Victimize Victims (lien direct) |

Les ransomwares ont considérablement évolué depuis sa création.Initialement, ces attaques étaient relativement simples: les logiciels malveillants crypteraient les fichiers d'une victime, et l'attaquant exigerait une rançon pour la clé de décryptage.Cependant, à mesure que les mesures de cybersécurité se sont améliorées, les tactiques des gangs ransomwares ont également été.Les attaques de ransomwares modernes impliquent souvent des techniques sophistiquées telles que l'exfiltration des données, où les attaquants volent des informations sensibles avant de les chiffrer.Cette évolution leur permet de menacer de libérer publiquement les données volées, ajoutant une couche supplémentaire d'extorsion.La réextorsion est la dernière ...

Ransomware has evolved significantly since its inception. Initially, these attacks were relatively simple: malware would encrypt a victim\'s files, and the attacker would demand a ransom for the decryption key. However, as cybersecurity measures improved, so did ransomware gangs\' tactics. Modern ransomware attacks often involve sophisticated techniques such as data exfiltration, where attackers steal sensitive information before encrypting it. This development allows them to threaten to release the stolen data publicly, adding an additional layer of extortion. Re-extortion is the latest... |

Ransomware Malware | |||

| 2024-07-29 20:27:03 | Fake CrowdStrike fixes target companies with malware, data wipers (lien direct) | ## Snapshot

CrowdStrike\'s recent update glitch has been exploited by threat actors who use phishing emails to deliver data wipers and remote access tools. A campaign targeting BBVA bank customers distributed the Remcos RAT under the guise of a CrowdStrike Hotfix, while the pro-Iranian hacktivist group Handala used similar tactics against Israeli companies. These attacks, stemming from a logic error in a channel file update, have significantly impacted millions of Windows systems across various sectors.

## Description

AnyRun has identified the exploitation of CrowdStrike\'s update issue by threat actors, including phishing emails and malware campaigns targeting organizations with data wipers and remote access tools. Phishing emails have been observed attempting to take advantage of the disruption, with a malware campaign targeting BBVA bank customers offering a fake CrowdStrike Hotfix update that installs the Remcos RAT. The pro-Iranian hacktivist group Handala has also leveraged the situation by sending phishing emails that impersonate CrowdStrike to Israeli companies to distribute the data wiper. Additionally, attackers are distributing a data wiper under the pretense of delivering an update from CrowdStrike, decimating systems by overwriting files with zero bytes and reporting it over Telegram.

The defect in CrowdStrike\'s software update had a massive impact on Windows systems at numerous organizations, making it too good an opportunity for cybercriminals to pass. The cause of the outage was identified as a channel file update to Windows hosts triggering a logic error, leading to a crash. The impact on Windows systems at numerous organizations was significant, with millions of devices affected and disruptions across various sectors.

## Detections/Hunting Queries

Microsoft Defender Antivirus detects threat components as the following malware:

- [Backdoor:JS/Remcos](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Backdoor:JS/Remcos)

- [Trojan:Win32/Remcos](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Trojan:Win32/Remcos)

- [PWS:Win32/Remcos](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=PWS:Win32/Remcos)

- [Backdoor:MSIL/Remcos](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Backdoor:MSIL/Remcos)

- [Backdoor:Win32/Remcos](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Backdoor:Win32/Remcos)

- [TrojanDownloader:AutoIt/Remcos](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=TrojanDownloader:AutoIt/Remcos)

- [Trojan:Win32/HijackLoader](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Trojan:Win32/HijackLoader.AHJ!MTB&threatId=-2147058662)

## References

[Fake CrowdStrike fixes target companies with malware, data wipers.](https://www.bleepingcomputer.com/news/security/fake-crowdstrike-fixes-target-companies-with-malware-data-wipers/) Bleeping Computer (accessed 2024-07-22)

[Find Threats Exploiting CrowdStrike Outage with TI Lookup.](https://any.run/cybersecurity-blog/crowdstrike-outage-abuse/?utm_source=twitter&utm_medium=post&utm_campaign=outageabuse&utm_content=blog&utm_term=230724) Any Run (accessed 2024-07-24)

[HijackLoader Updates](https://security.microsoft.com/intel-explorer/articles/8c997d7c). Microsoft (accessed 2024-07-23)

## Copyright

**© Microsoft 2024**. All rights reserved. Reproduction or distribution of the content of this site, or any part thereof, without written permission of Microsoft is prohibited.

## Snapshot CrowdStrike\'s recent update glitch has been exploited by threat actors who use phishing emails to deliver data wipers and remote access tools. A campaign targeting BBVA bank customers distributed the Remcos RAT under the guise of a CrowdStrike Hotfix, while the pro-Iranian hacktivist group Handala used |

Malware Tool Threat | |||

| 2024-07-29 20:15:06 | SeleniumGreed: Threat actors exploit exposed Selenium Grid services for Cryptomining (lien direct) | ## Snapshot

Wiz researchers identified a threat campaign, referred to as "SeleniumGreed," exploiting a misconfiguration in Selenium Grid, a widely used web app testing framework, to deploy a modified XMRig tool for mining Monero cryptocurrency.

## Description

The attackers leverage the lack of default authentication in Selenium Grid to access app-testing instances, download files, and execute commands. By manipulating the Selenium WebDriver API, threat actors establish a reverse shell, drop a custom XMRig miner, and use compromised Selenium node workloads as intermediate command and control servers (C2) for subsequent infections and mining pool proxies. The campaign targets older versions of Selenium but is also possible on more recent versions, potentially evading detection by targeting less maintained and monitored instances.

## Additional Analysis

[XMRig miner](https://www.checkpoint.com/cyber-hub/threat-prevention/what-is-malware/xmrig-malware/) is a popular open-source software designed for mining cryptocurrencies, particularly Monero (XMR). Developed in C++, XMRig is efficient and versatile, supporting various algorithms, mining pools, and running on multiple platforms like Windows, Linux, and macOS. However, it has been widely misused by cybercriminals who deploy it through malware to hijack the computing resources of unsuspecting victims, a practice known as cryptojacking. This unauthorized use of systems significantly degrades performance, increases energy consumption, and can cause hardware damage over time. Due to its frequent abuse in malicious campaigns, XMRig miner has become a focal point in discussions about cybersecurity threats related to resource hijacking and cryptomining.

## References

[SeleniumGreed: Threat actors exploit exposed Selenium Grid services for Cryptomining](https://www.wiz.io/blog/seleniumgreed-cryptomining-exploit-attack-flow-remediation-steps). Wiz (accessed 2024-07-29)

[XMRig Malware](https://www.checkpoint.com/cyber-hub/threat-prevention/what-is-malware/xmrig-malware/). Check Point (accessed 2024-07-29)

## Copyright

**© Microsoft 2024**. All rights reserved. Reproduction or distribution of the content of this site, or any part thereof, without written permission of Microsoft is prohibited.

## Snapshot Wiz researchers identified a threat campaign, referred to as "SeleniumGreed," exploiting a misconfiguration in Selenium Grid, a widely used web app testing framework, to deploy a modified XMRig tool for mining Monero cryptocurrency. ## Description The attackers leverage the lack of default authentication in Selenium Grid to access app-testing instances, download files, and execute commands. By manipulating the Selenium WebDriver API, threat actors establish a reverse shell, drop a custom XMRig miner, and use compromised Selenium node workloads as intermediate command and control servers (C2) for subsequent infections and mining pool proxies. The campaign targets older versions of Selenium but is also possible on more recent versions, potentially evading detection by targeting less maintained and monitored instances. ## Additional Analysis [XMRig miner](https://www.checkpoint.com/cyber-hub/threat-prevention/what-is-malware/xmrig-malware/) is a popular open-source software designed for mining cryptocurrencies, particularly Monero (XMR). Developed in C++, XMRig is efficient and versatile, supporting various algorithms, mining pools, and running on multiple platforms like Windows, Linux, and macOS. However, it has been widely misused by cybercriminals who deploy it through malware to hijack the computing resources of unsuspecting victims, a practice known as cryptojacking. This unauthorized use of systems significantly degrades performance, increases energy consumption, and can cause hardware damage over time. Due to its frequent abuse in malicious campaigns, XMRig miner has become a focal point in discussions about cybersecurity threats related to resource hijacking and cryp |

Malware Tool Threat | |||

| 2024-07-29 18:01:57 | Malicious Inauthentic Falcon Crash Reporter Installer Distributed to German Entity via Spearphishing Website (lien direct) | #### Géolocations ciblées - Allemagne ## Instantané Crowdsstrike Intelligence a identifié une tentative de sportinging offrant un faux installateur de reporter crash cowdsstrike via un site Web imitant une entité allemande. ## Description Le site a été enregistré le 20 juillet 2024, peu de temps après un problème de mise à jour du capteur Falcon CrowdStrike, et a utilisé JavaScript déguisé en jQuery pour télécharger et désobfusquer le programme d'installation.Ce programme d'installation, marqué de contenu Crowdsstrike et localisé en allemand, a nécessité un mot de passe pour l'installation.La page de phishing liée à un fichier zip contenant un installateur innosetup malveillant et affiché la marque de Crowdstrike \\ semble légitime. Le JavaScript a masqué son code malveillant dans un véritable code jQuery pour échapper à la détection.Lorsque l'utilisateur a cliqué sur le bouton de téléchargement, le site a exécuté une fonction pour télécharger un fichier exécutable portable déguisé.Le programme d'installation, qui est apparu le 20 juillet 2024, avait un horodatage aligné avec la mise à jour du capteur, suggérant l'utilisation de l'horodatage pour éviter la détection. Le programme d'installation a incité les utilisateurs à saisir un mot de passe spécifique "serveur backend", probablement connu uniquement des cibles, indiquant une attaque très ciblée.Crowdstrike Intelligence a évalué avec une grande confiance que les attaquants se sont concentrés sur les clients germanophones touchés par le problème du capteur Falcon et ont utilisé des techniques avancées antiformes, notamment l'enregistrement des sous-domaines sous un registraire légitime et le contenu des installateurs. ## Analyse supplémentaire Les acteurs du cybermenace exploitent les événements actuels pour perpétrer une activité malveillante car ces situations créent souvent de la confusion et de l'urgence, rendant les individus et les organisations plus vulnérables à la tromperie.Ils capitalisent sur l'intérêt accru et l'attention entourant de tels événements pour augmenter la probabilité que leurs tentatives de phishing et d'autres attaques réussissent.En alignant leurs campagnes malveillantes avec des incidents ou des mises à jour bien connues, les acteurs de la menace peuvent plus facilement masquer leurs intentions et attirer les victimes pour compromettre involontairement leur sécurité. Cette campagne de phishing ciblant les clients germanophones est le dernier exemple de cyberattaques exploitant le chaos de la mise à jour de Falcon de Crowdsstrike.Les rapports antérieurs d'activité malveillante lors des pannes incluent [les essuie-glaces de données réparties par le groupe hacktiviste pro-iranien handala] (https://www.bleepingcomputer.com/news/security/fake-crowdstrike-fixes-target-companies-with-malware-data-wipers/), [HijackLoader dropping Remcos Remote Access Trojan](https://x.com/anyrun_app/status/1814567576858427410) disguised as a CrowdStrike hotfix, and information stealer[Daolpu] (https://www.crowdstrike.com/blog/fake-recovery-manUAL-UND-TO-DIVER-UNDENDIFIED SECELER /) Se propager par des e-mails de phishing se faisant passer pour un outil de récupération. ## Recommandations Microsoft recommande les atténuations suivantes pour réduire l'impact de cette menace. - Allumez [Protection en livraison du cloud] (https://learn.microsoft.com/en-us/defender-endpoint/linux-preférences) dans Microsoft Defender Antivirus ou l'équivalent de votre produit antivirus pour couvrir rapidement les outils d'attaquant en évolution et et et les outils d'attaquant en évolution rapide ettechniques.Les protections d'apprentissage automatique basées sur le cloud bloquent la majorité des menaces nouvelles et inconnues. - Exécuter [EDR en mode bloc] (https://learn.microsoft.com/microsoft-365/security/defender-endpoint/edr-in-block-mode?view=o365-worldwide?ocid=Magicti_TA_LearnDoc)Le défenseur du point f | Ransomware Malware Tool Threat | |||

| 2024-07-29 14:00:00 | Walmart découvre la nouvelle porte dérobée PowerShell liée au malware Zloader Walmart Discovers New PowerShell Backdoor Linked to Zloader Malware (lien direct) |

Walmart detailed findings about an unknown PowerShell backdoor, which was potentially utilized alongside a new Zloader variant

Walmart detailed findings about an unknown PowerShell backdoor, which was potentially utilized alongside a new Zloader variant |

Malware | |||

| 2024-07-29 14:00:00 | Unc4393 entre doucement dans la nuit silencieuse UNC4393 Goes Gently into the SILENTNIGHT (lien direct) |

Written by: Josh Murchie, Ashley Pearson, Joseph Pisano, Jake Nicastro, Joshua Shilko, Raymond Leong

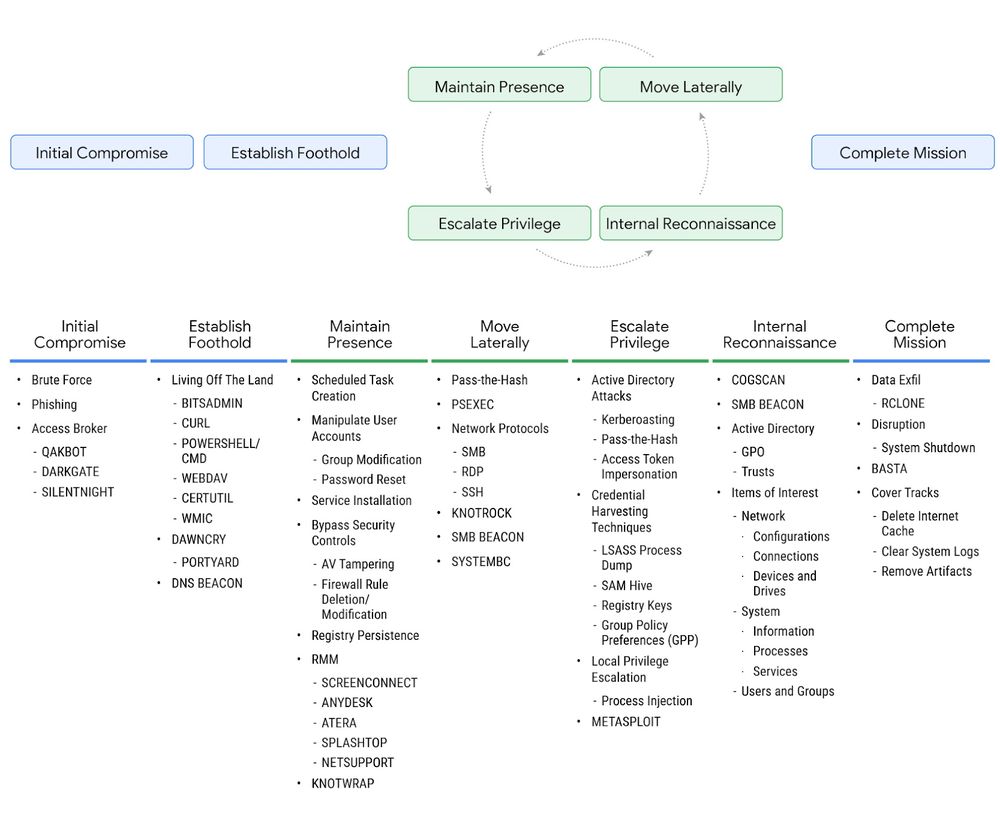

Overview In mid-2022, Mandiant\'s Managed Defense detected multiple intrusions involving QAKBOT, leading to the deployment of BEACON coupled with other pre-ransomware indicators. This marked Mandiant\'s initial identification of UNC4393, the primary user of BASTA ransomware. Mandiant has responded to over 40 separate UNC4393 intrusions across 20 different industry verticals. While healthcare organizations have not traditionally been a focus for UNC4393, several breaches in the industry this year indicate a possible expansion of their interests. However, this represents only a fraction of the cluster\'s victims, with the Black Basta data leak site purporting over 500 victims since inception. Over the course of this blog post, Mandiant will detail the evolution of UNC4393\'s operational tactics and malware usage throughout its active lifespan, with a focus on the period following the QAKBOT botnet takedown. We will highlight the cluster\'s transition from readily available tools to custom malware development as well as its evolving reliance on access brokers and diversification of initial access techniques.  Figure 1: UNC4393 intrusion lifecycle

Attribution and Targeting

UNC4393 is a financially motivated threat cluster, and the primary user of BASTA ransomware, tracked since mid-2022 but likely active since early 2022 based on activity on the BASTA DLS. The group has overwhelmingly leveraged initial access gained via UNC2633 and UNC2500 QAKBOT botnet infections to deploy BASTA ransomware. QAKBOT is typically distributed via phishing emails containing malicious links or attachments. In some cases, HTML smuggling has also been used to distribute ZIP files containing IMG files that house LNK files and QAKBOT payloads.

Mandiant suspects BASTA operators maintain a private or small, closed-invitation affiliate model whereby only trusted third-party actors are provided with use of the BASTA encryptor. Unlike traditional ransomware-as-a-service (RaaS), BASTA is not publicly marketed and its operators do not appear to actively recruit affiliates to deploy the ransomware. Instead, they focus on acquiring initial access via partnerships or purchases in underground communities. This deviates from traditional RaaS models, which focus on the ransomware development and related services such as the data leak site (DLS) that are provided to affiliates in exchange for directly distributing the ransomware. While UNC4393 is the only currently active threat cluster deploying BASTA that Mandiant tracks, we cannot rule out the possibility that other, vetted threat actors may also be given access to the encrypter.

The hundreds of BASTA ransomware victims claimed on the DLS appear credible due to UNC4393\'s rapid operational tempo. With a median time to ransom of approximately 42 hours, UNC4393 has demonstrated p

Figure 1: UNC4393 intrusion lifecycle

Attribution and Targeting

UNC4393 is a financially motivated threat cluster, and the primary user of BASTA ransomware, tracked since mid-2022 but likely active since early 2022 based on activity on the BASTA DLS. The group has overwhelmingly leveraged initial access gained via UNC2633 and UNC2500 QAKBOT botnet infections to deploy BASTA ransomware. QAKBOT is typically distributed via phishing emails containing malicious links or attachments. In some cases, HTML smuggling has also been used to distribute ZIP files containing IMG files that house LNK files and QAKBOT payloads.

Mandiant suspects BASTA operators maintain a private or small, closed-invitation affiliate model whereby only trusted third-party actors are provided with use of the BASTA encryptor. Unlike traditional ransomware-as-a-service (RaaS), BASTA is not publicly marketed and its operators do not appear to actively recruit affiliates to deploy the ransomware. Instead, they focus on acquiring initial access via partnerships or purchases in underground communities. This deviates from traditional RaaS models, which focus on the ransomware development and related services such as the data leak site (DLS) that are provided to affiliates in exchange for directly distributing the ransomware. While UNC4393 is the only currently active threat cluster deploying BASTA that Mandiant tracks, we cannot rule out the possibility that other, vetted threat actors may also be given access to the encrypter.

The hundreds of BASTA ransomware victims claimed on the DLS appear credible due to UNC4393\'s rapid operational tempo. With a median time to ransom of approximately 42 hours, UNC4393 has demonstrated p |

Ransomware Malware Tool Threat Prediction Medical Cloud | |||

| 2024-07-29 13:45:41 | Intruders at HealthEquity rifled through storage, stole 4.3M people\\'s data (lien direct) | No mention of malware or ransomware – somewhat of a rarity these days HealthEquity, a US fintech firm for the healthcare sector, admits that a "data security event" it discovered at the end of June hit the data of a substantial 4.3 million individuals. Stolen details include addresses, telephone numbers and payment data.…

No mention of malware or ransomware – somewhat of a rarity these days HealthEquity, a US fintech firm for the healthcare sector, admits that a "data security event" it discovered at the end of June hit the data of a substantial 4.3 million individuals. Stolen details include addresses, telephone numbers and payment data.… |

Ransomware Malware Medical | |||

| 2024-07-29 12:35:00 | \\ 'Stargazer Goblin \\' crée 3 000 faux comptes GitHub pour la diffusion de logiciels malveillants \\'Stargazer Goblin\\' Creates 3,000 Fake GitHub Accounts for Malware Spread (lien direct) |

Un acteur de menace connu sous le nom de Stargazer Goblin a mis en place un réseau de comptes GitHub inauthentiques pour alimenter une distribution en tant que service (DAAS) qui propage une variété de logiciels malveillants qui volent l'information et leur rapportent 100 000 $ en bénéfices illicites au cours de la dernière année.

Le réseau, qui comprend plus de 3 000 comptes sur la plate-forme d'hébergement de code basé sur le cloud, couvre des milliers de référentiels utilisés

A threat actor known as Stargazer Goblin has set up a network of inauthentic GitHub accounts to fuel a Distribution-as-a-Service (DaaS) that propagates a variety of information-stealing malware and netting them $100,000 in illicit profits over the past year. The network, which comprises over 3,000 accounts on the cloud-based code hosting platform, spans thousands of repositories that are used to |

Malware Threat | |||

| 2024-07-29 11:30:00 | Comment les infostateurs ont pilé les mots de passe du monde \\ How Infostealers Pillaged the World\\'s Passwords (lien direct) |

Infostealer malware is swiping millions of passwords, cookies, and search histories. It\'s a gold mine for hackers-and a disaster for anyone who becomes a target.

Infostealer malware is swiping millions of passwords, cookies, and search histories. It\'s a gold mine for hackers-and a disaster for anyone who becomes a target. |

Malware | |||

| 2024-07-29 10:58:35 | Weekly OSINT Highlights, 29 July 2024 (lien direct) | ## Snapshot Key trends from last week\'s OSINT reporting include novel malware, such as Flame Stealer and FrostyGoop, the compromise of legitimate platforms like Discord and GitHub, and state-sponsored threat actors conducting espionage and destructive attacks. Notable threat actors, including Russian groups, Transparent Tribe, FIN7, and DPRK\'s Andariel, are targeting a wide range of sectors from defense and industrial control systems to financial institutions and research entities. These attacks exploit various vulnerabilities and employ advanced evasion techniques, leveraging both traditional methods and emerging technologies like AI-generated scripts and RDGAs, underscoring the evolving and persistent nature of the cyber threat landscape. ## Description 1. [Widespread Adoption of Flame Stealer](https://sip.security.microsoft.com/intel-explorer/articles/f610f18e): Cyfirma reports Flame Stealer\'s use in stealing Discord tokens and browser credentials. Distributed via Discord and Telegram, this malware targets various platforms, utilizing evasion techniques like DLL side-loading and data exfiltration through Discord webhooks. 2. [ExelaStealer Delivered via PowerShell](https://sip.security.microsoft.com/intel-explorer/articles/5b4a34b0): The SANS Technology Institute Internet Storm Center reported a threat involving ExelaStealer, downloaded from a Russian IP address using a PowerShell script. The script downloads two PE files: a self-extracting RAR archive communicating with "solararbx\[.\]online" and "service.exe," the ExelaStealer malware. The ExelaStealer, developed in Python, uses Discord for C2, conducting reconnaissance activities and gathering system and user details. Comments in Russian in the script and the origin of the IP address suggest a Russian origin. 3. [FrostyGoop Disrupts Heating in Ukraine](https://sip.security.microsoft.com/intel-explorer/articles/cf8f8199): Dragos identified FrostyGoop malware in a cyberattack disrupting heating in Lviv, Ukraine. Linked to Russian groups, the ICS-specific malware exploits vulnerabilities in industrial control systems and communicates using the Modbus TCP protocol. 4. [Rhysida Ransomware Attack on Private School](https://sip.security.microsoft.com/intel-explorer/articles/4cf89ad3): ThreatDown by Malwarebytes identified a Rhysida ransomware attack using a new variant of the Oyster backdoor. The attackers used SEO-poisoned search results to distribute malicious installers masquerading as legitimate software, deploying the Oyster backdoor. 5. [LLMs Used to Generate Malicious Code](https://sip.security.microsoft.com/intel-explorer/articles/96b66de0): Symantec highlights cyberattacks using Large Language Models (LLMs) to generate malware code. Phishing campaigns utilize LLM-generated PowerShell scripts to download payloads like Rhadamanthys and LokiBot, stressing the need for advanced detection against AI-facilitated attacks. 6. [Stargazers Ghost Network Distributes Malware](https://sip.security.microsoft.com/intel-explorer/articles/62a3aa28): Check Point Research uncovers a network of GitHub accounts distributing malware via phishing repositories. The Stargazer Goblin group\'s DaaS operation leverages over 3,000 accounts to spread malware such as Atlantida Stealer and RedLine, targeting both general users and other threat actors. 7. [Crimson RAT Targets Indian Election Results](https://sip.security.microsoft.com/intel-explorer/articles/dfae4887): K7 Labs identified Crimson RAT malware delivered through documents disguised as "Indian Election Results." Transparent Tribe APT, believed to be from Pakistan, targets Indian diplomatic and defense entities using macro-embedded documents to steal credentials. 8. [AsyncRAT Distributed via Weaponized eBooks](https://sip.security.microsoft.com/intel-explorer/articles/e84ee11d): ASEC discovered AsyncRAT malware distributed through weaponized eBooks. Hidden PowerShell scripts within these eBooks trigger the AsyncRAT payload, which uses obfuscation and anti-detection techniques to exfiltrate data. | Ransomware Data Breach Spam Malware Tool Vulnerability Threat Legislation Mobile Industrial Medical | APT 28 APT 36 | ||

| 2024-07-29 10:48:46 | Opération contre le Malware PlugX : la France clic sur le bouton OFF (lien direct) | Les autorités judiciaires françaises, en collaboration avec Europol, ont lancé une "opération de désinfection" visant à éliminer le malware connu sous le nom de PlugX.... | Malware | |||

| 2024-07-29 09:00:00 | Méfiez-vous des faux outils d'IA masquant des menaces de logiciels malveillants très réels Beware of fake AI tools masking very real malware threats (lien direct) |

Toujours à l'écoute des dernières tendances, les cybercriminels distribuent des outils malveillants qui se présentent en tant que chatppt, midjourney et autres assistants génératifs de l'IA

Ever attuned to the latest trends, cybercriminals distribute malicious tools that pose as ChatGPT, Midjourney and other generative AI assistants |

Malware Tool | ChatGPT | ||

| 2024-07-27 12:15:49 | 3 000 faux comptes GitHub utilisés pour répandre les logiciels malveillants dans le schéma de fantômes Stargazers 3,000 Fake GitHub Accounts Used to Spread Malware in Stargazers Ghost Scheme (lien direct) |

Les cybercriminels utilisent GitHub pour distribuer des logiciels malveillants via de faux comptes.Découvrez comment les Ghost & # 8220; Stargazers & # 8221;Le réseau fonctionne et & # 8230;

Cybercriminals are using GitHub to distribute malware through fake accounts. Learn how the “Stargazers Ghost” network operates and… |

Malware | ★★ | ||

| 2024-07-27 11:39:00 | Les autorités françaises lancent une opération pour supprimer les logiciels malveillants Plugx des systèmes infectés French Authorities Launch Operation to Remove PlugX Malware from Infected Systems (lien direct) |

Les autorités judiciaires françaises, en collaboration avec Europol, ont lancé une soi-disant "opération de désinfection" pour débarrasser des hôtes compromis d'un logiciel malveillant connu appelé Plugx.

Le bureau du procureur de Paris, Parquet de Paris, a déclaré que l'initiative avait été lancée le 18 juillet et qu'elle devrait se poursuivre pendant "plusieurs mois".

Il a en outre déclaré qu'une centaine de victimes situées en France, Malte, Portugal,

French judicial authorities, in collaboration with Europol, have launched a so-called "disinfection operation" to rid compromised hosts of a known malware called PlugX. The Paris Prosecutor\'s Office, Parquet de Paris, said the initiative was launched on July 18 and that it\'s expected to continue for "several months." It further said around a hundred victims located in France, Malta, Portugal, |

Malware | ★★ | ||

| 2024-07-27 11:17:00 | Le package PYPI malveillant cible les macOS pour voler des informations d'identification Google Cloud Malicious PyPI Package Targets macOS to Steal Google Cloud Credentials (lien direct) |

Les chercheurs en cybersécurité ont découvert un package malveillant sur le référentiel Python Package Index (PYPI) qui cible les systèmes d'Apple MacOS dans le but de voler les utilisateurs \\ 'Google Cloud Indementiels à un pool étroit de victimes.

Le package, nommé "LR-Utils-lib", a attiré un total de 59 téléchargements avant d'être retiré.Il a été téléchargé au registre début juin 2024.

"Le malware utilise un

Cybersecurity researchers have discovered a malicious package on the Python Package Index (PyPI) repository that targets Apple macOS systems with the goal of stealing users\' Google Cloud credentials from a narrow pool of victims. The package, named "lr-utils-lib," attracted a total of 59 downloads before it was taken down. It was uploaded to the registry in early June 2024. "The malware uses a |

Malware Cloud | ★★ | ||

| 2024-07-26 21:04:13 | Rhysida utilisant la porte dérobée Oyster pour fournir des ransomwares Rhysida using Oyster Backdoor to deliver ransomware (lien direct) |

#### Industries ciblées - Éducation ## Instantané Le menace de malwarebytes a identifié une récente attaque du gang de ransomware Rhysida, qui a utilisé une nouvelle variante de la porte dérobée Oyster, également connue sous le nom deBroomstick. Lire Microsoft \'s [Profil d'outil sur Rhysida Ransomware] (https://security.microsoft.com/intel-Profils / 54FA2B350E8F22DA059F8463E93142A39C18A30C5BA1B9F3A4631A4979A9B507) pour plus d'informations. ## Description Il s'agit d'une version mise à jour de la campagne Oyster rapportée par [Rapid7] (https://www.rapid7.com/blog/post/2024/06/17/malvertinging-campaign-leads-to-execution-of-oyster-Backdoor /) qui a utilisé des résultats de recherche de SEO-poisson pour tromper les utilisateurs dans le téléchargement des installateurs malveillants, se faisant passer pour des logiciels légitimes tels que Google Chrome et Microsoft, pour abandonner la porte dérobée Oyster. Cette attaque de la campagne mise à jour a ciblé une éminente école privée et a impliqué le déploiement de la porte dérobée Oyster sur un point de terminaison client, provenant probablement d'un scanner IP malveillant distribué par malvertising.Les attaquants ont accédé aux périphériques de stockage (NAS) attachés au réseau et au logiciel de machine virtuelle (VM) utilisant des informations d'identification Shell Shell (SSH) volées pour contourner les mesures de sécurité et finalement déployer des ransomwares Rhysida, crypter des fichiers et des sauvegardes locales. ## Analyse supplémentaire Selon [Malpedia] (https://malpedia.caad.fkie.fraunhofer.de/details/win.broomstick), Oyster (également suivi comme Broomstick, CleanBoost et Cleanup), est un malware de backdoor qui a été observé pour la première fois au 2023.Cependant, les campagnes récentes ont vu le déploiement direct de la porte dérobée Oyster.En règle générale, Oyster est utilisé par les acteurs de la menace pour aider au déploiement des ransomwares car il peut collecter des données système, communiquer avec un serveur de commande et de contrôle et exécuter des fichiers supplémentaires. ## Détections / requêtes de chasse ** Microsoft Defender Antivirus ** Microsoft Defender Antivirus détecte les composants de la menace comme le malware suivant: - [Ransom: win64 / rhysida] (https://www.microsoft.com/en-us/wdsi/atheats/malware-encYClopedia-Description? Name = Ransom: win64 / rhysida.a! dha & menaceID = -2147114922 & ocid = magicti_ta_ency) ## Recommandations Microsoft RecOmence les atténuations suivantes pour réduire l'impact de cette menace.Vérifiez la carte de recommandations pour l'état de déploiement des atténuations surveillées. - durcir les actifs orientés Internet et identifier et sécuriser les systèmes de périmètre que les attaquants pourraient utiliser pour accéder au réseau.Interfaces de numérisation publique, telles que [Microsoft Defender External Attack Surface Management] (https://www.microsoft.com/security/business/cloud-security/microsoft-defender-extern-attack-surface-management?ocid=Magicti_TA_ABBReviatedMkTgpage),,,,,,peut être utilisé pour augmenter les données.Le tableau de bord du résumé de la surface d'attaque fait face à des actifs, tels que les serveurs d'échange, qui nécessitent des mises à jour de sécurité et fournissent des étapes de remédiation recommandées. - Allumez [Protection en livraison du cloud] (https://learn.microsoft.com/microsoft-365/security/defender-endpoint/configure-lock-at-first-sight-microsoft-defender-asvirus?ocid=magicti_ta_learndoc)Dans Microsoft Defender Antivirus ou l'équivalent pour que votre produit antivirus couvre des outils et techniques d'attaquant en évolution rapide.Les protections d'apprentissage automatique basées sur le cloud bloquent une majorité de variantes nouvelles et inconnues. - Exécuter [Détection et réponse de point de terminaison (EDR) en mode bloc] (https://learn.microsoft.com/micr | Ransomware Malware Tool Threat | ★★★ | ||

| 2024-07-26 20:46:44 | ExelaSealer a livré "de la Russie avec amour" ExelaStealer Delivered "From Russia With Love" (lien direct) |

## Instantané

Le SANS Technology Institute Internet Storm Center a signalé une menace impliquant la livraison d'ExelaSealer, téléchargée à partir d'une adresse IP russe.L'attaque implique l'utilisation d'un script PowerShell pour télécharger un fichier à partir d'une source russe, qui tente de désactiver la protection antivirus ou incite la victime à le faire.

## Description

Le script PowerShell télécharge deux fichiers PE, dont l'un est une archive RAR auto-extraite communiquant avec "Solararbx \ [. \] En ligne".L'autre fichier, "Service.exe", est l'Exelasealer, développé dans Python et en utilisant Discord comme canal de commande et de contrôle pour les activités de reconnaissance via un script, y compris la collecte d'informations système et les détails de l'utilisateur. Le script contient des commentaires en russe et leExelastealer serait également originaire de Russie.Le script PowerShell est simple et a un score VT faible de 8/65.À l'heure actuelle, le but des archives RAR est inconnu.

## Détections / requêtes de chasse

Microsoft Defender Antivirus détecte les composants de la menace comme le malware suivant:

- [Trojan: win32 / dcrat.mq! Mtb] (https://www.microsoft.com/en-us/wdssi/Therets/Malware-encyClopedia-description?name=trojan:win32/dcrat.mq!mtb)

## Les références

[EXELASTEALER a livré "de la Russie avec amour"] (https://isc.sans.edu/diary/rss/31118).SANS TECHNOLOGY Institute Internet Storm Center (consulté en 2024-07-26)

## Droits d'auteur

**&copie;Microsoft 2024 **.Tous droits réservés.La reproduction ou la distribution du contenu de ce site, ou de toute partie de celle-ci, sans l'autorisation écrite de Microsoft est interdite.

## Snapshot The SANS Technology Institute Internet Storm Center reported a threat involving the delivery of ExelaStealer, downloaded from a Russian IP address. The attack involves the use of a PowerShell script to download a file from a Russian source, which attempts to disable antivirus protection or prompts the victim to do so. ## Description The PowerShell script downloads two PE files, one of which is a self-extracting RAR archive communicating with "solararbx\[.\]online". The other file, "service.exe", is the ExelaStealer, developed in Python and using Discord as a command & control channel for reconnaissance activities via a script, including gathering system information and user details.The script contains comments in Russian, and the ExelaStealer is also believed to have originated from Russia. The PowerShell script is simple and has a low VT score of 8/65. At this time, the purpose of the RAR archive is unknown. ## Detections/Hunting Queries Microsoft Defender Antivirus detects threat components as the following malware: - [Trojan:Win32/DCRat.MQ!MTB](https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?Name=Trojan:Win32/DCRat.MQ!MTB) ## References [ExelaStealer Delivered "From Russia With Love"](https://isc.sans.edu/diary/rss/31118). SANS Technology Institute Internet Storm Center (accessed 2024-07-26) ## Copyright **© Microsoft 2024**. All rights reserved. Reproduction or distribution of the content of this site, or any part thereof, without written permission of Microsoft is prohibited. |

Malware Threat | ★★ | ||

| 2024-07-26 19:24:17 | (Déjà vu) Les attaques d'escroquerie profitent de la popularité de la vague de l'IA générative Scam Attacks Taking Advantage of the Popularity of the Generative AI Wave (lien direct) |

## Instantané Les analystes de Palo Alto Networks ont constaté que les acteurs du cybermenace exploitent l'intérêt croissant pour l'intelligne artificiel génératif (Genai) pour mener des activités malveillantes. ## Description Palo Alto Networks \\ 'Analyse des domaines enregistrés avec des mots clés liés à Genai a révélé des informations sur les activités suspectes, y compris les modèles textuels et le volume du trafic.Des études de cas ont détaillé divers types d'attaques, tels que la livraison de programmes potentiellement indésirables (chiots), de distribution de spam et de stationnement monétisé. Les adversaires exploitent souvent des sujets de tendance en enregistrant des domaines avec des mots clés pertinents.Analyser des domaines nouvellement enregistrés (NRD) contenant des mots clés Genai comme "Chatgpt" et "Sora", Palo Alto Networks a détecté plus de 200 000 NRD quotidiens, avec environ 225 domaines liés au Genai enregistrés chaque jour depuis novembre 2022. Beaucoup de ces domaines, identifiés comme suspects, a augmenté d'enregistrement lors des principaux jalons de Chatgpt, tels que son intégration avec Bing et la sortie de GPT-4.Les domaines suspects représentaient un taux moyen de 28,75%, nettement supérieur au taux de NRD général.La plupart des trafics vers ces domaines étaient dirigés vers quelques acteurs majeurs, avec 35% de ce trafic identifié comme suspect. ## Recommandations Microsoft recommande les atténuations suivantes pour réduire l'impact de cette menace.Vérifiez la carte de recommandations pour l'état de déploiement des atténuations surveillées. - Encourager les utilisateurs à utiliser Microsoft Edge et d'autres navigateurs Web qui prennent en charge [SmartScreen] (https://learn.microsoft.com/microsoft-365/security/defender-endpoint/web-overview?ocid=Magicti_TA_LearnDDoc), qui identifieet bloque des sites Web malveillants, y compris des sites de phishing, des sites d'arnaque et des sites qui hébergent des logiciels malveillants. - Allumez [Protection en livraison du cloud] (https://learn.microsoft.com/microsoft-365/security/defender-endpoint/configure-lock-at-first-Sight-Microsoft-Defender-Antivirus? Ocid = magicti_ta_learndoc) dans Microsoft Defender Antivirus, ou l'équivalentpour votre produit antivirus, pour couvrir les outils et techniques d'attaquant en évolution rapide.Les protections d'apprentissage automatique basées sur le cloud bloquent une majorité de variantes nouvelles et inconnues. - Appliquer le MFA sur tous les comptes, supprimer les utilisateurs exclus de MFA et strictement [nécessite MFA] (https: //Learn.microsoft.com/azure/active-directory/identity-protection/howto-identity-protection-configure-mfa-policy?ocid=Magicti_TA_LearnDoc) à partir deTous les appareils, à tous les endroits, à tout moment. - Activer les méthodes d'authentification sans mot de passe (par exemple, Windows Hello, FIDO Keys ou Microsoft Authenticator) pour les comptes qui prennent en charge sans mot de passe.Pour les comptes qui nécessitent toujours des mots de passe, utilisez des applications Authenticatrices comme Microsoft Authenticator pour MFA.[Reportez-vous à cet article] (https://learn.microsoft.com/azure/active-directory/authentication/concept-authentication-methods?ocid=Magicti_ta_learndoc) pour les différentes méthodes et fonctionnalités d'authentification. - Pour MFA qui utilise des applications Authenticator, assurez-vous que l'application nécessite qu'un code soit tapé dans la mesure du possible, car de nombreuses intrusions où le MFA a été activé a toujours réussi en raison des utilisateurs qui cliquent sur «Oui» sur l'invite sur leurs téléphones même lorsqu'ils n'étaient pas àLeurs [appareils] (https://learn.microsoft.com/azure/active-directory/authentication/how-to-mfa-number-match?ocid=Magicti_TA_LearnDoc).Reportez-vous à [cet article] (https://learn.microsoft.com/azure/active-directory/authentication/concept-authentication-methods?ocid=Magicti_ta_learndoc) pour un | Ransomware Spam Malware Tool Threat Studies | ChatGPT | ★★★ | |

| 2024-07-26 18:40:00 | La Corée du Nord Cyber Group mène une campagne d'espionnage mondiale pour faire avancer les régimes des programmes militaires et nucléaires North Korea Cyber Group Conducts Global Espionage Campaign to Advance Regimes Military and Nuclear Programs (lien direct) |

## Instantané Plusieurs agences américaines et internationales ont identifié l'activité de cyber-espionnage associée aux démocrates \\République de Corée (DPRC) 3e Bureau du Bureau général de la reconnaissance (RVB), connu sous le nom d'Andariel. Microsoft suit cector as onyx greet. [En savoir plus à leur sujet ici.] (https://sip.security.microsoft.com/intel-profiles/03ced82eecb35bdb459c47b7821b9b055d1dfa00b56dc1b06f59583bad8833c0) ## Description Le groupe cible les entités de défense, aérospatiale, nucléaire et ingénierie pour obtenir des informations techniques sensibles et une propriété intellectuelle pour l'avancement des programmes militaires et nucléaires du régime.Ils financent leurs activités grâce à des opérations de ransomwares contre des entités de santé américaines. Andariel gagne un accès initial par l'exploitation des serveurs Web à l'aide de vulnérabilités connues, déploie des coquilles Web, mène des activités de phishing à l'aide de pièces jointes malveillantes et utilise la découverte de système standard, les techniques d'énumération et l'escalade des privilèges à l'aide d'outils comme Mimikatz.De plus, ils ont été observés à l'aide d'outils de dénombrement de système de fichiers personnalisés, de collecte de données de ruche de registre, de mise à profit de la journalisation du système pour la découverte, de déguisement des logiciels malveillants dans les paquets HTTP et à l'aide d'outils de tunneling pour les opérations de commande et de contrôle.Les acteurs de la menace ont également exfiltré des données aux services Web, au stockage cloud et aux serveurs contrôlés par la Corée du Nord à l'aide d'utilitaires comme Putty et WinSCP, et ont mis en scène des fichiers d'exfiltration sur les machines victimes. ## Détections / requêtes de chasse Microsoft Defender Antivirus Microsoft Defender Antivirus détecte les composants de la menace comme le malware suivant: - [Trojan: Win32 / Vinosiren] (https://www.microsoft.com/en-us/wdsi/Threats/Malware-Cycopedia-Description?name=trojan:win32/vinosiren.l!dha) - [Trojan: Win64 / Hazyload] (https://www.microsoft.com/en-us/wdsi/Threats/Malware-encyClopedia-Description?name=trojan:win64/hazyload.a!dha&Theatid=-2147074394) - [Trojan: win64 / dtrack.b! Dha] (https://www.microsoft.com/en-us/wdsi/atherets/malware-encycopedia-description?name=trojan:win64/dtrack.b!dha& threatId= -2147062589) Microsoft Defender pour le point final Les alertes avec le titre suivant dans le centre de sécurité peuvent indiquer une activité de menace sur votre réseau: - Groupe d'activités de grésil Onyx L'alerte suivante pourrait également indiquer une activité de menace associée à cette menace.Cette alerte, cependant, peut être déclenchée par une activité de menace non apparentée et ne sont pas surveillées dans les cartes d'état fournies avec ce rapport. - [Comportement: win32 / certutilpe.a] (https://www.microsoft.com/en-us/wdsi/therets/malware-encycopedia-dercription?name=behavior:win32/OfficeExeccerTutil.a & menaceID = 2147781013 & ocid = magicti_ta_ency) ## Recommandations Microsoft recommande le suivantatténuations pour réduire l'impact de cette menace.Vérifiez la carte de recommandations pour l'état de déploiement des atténuations surveillées. - Allumez [Protection en livraison du cloud] (https://learn.microsoft.com/microsoft-365/security/defender-endpoint/configure-lock-at-first-sight-microsoft-defender-asvirus?ocid=magicti_ta_learndoc)Dans Microsoft Defender Antivirus, ou l'équivalent de votre produit antivirus, pour couvrir les outils et techniques d'attaquant en évolution rapide.Les protections d'apprentissage automatique basées sur le cloud bloquent une majorité de variantes nouvelles et inconnues. - Activer [Protection réseau] (https://learn.microsoft.com/microsoft-365/security/defender-endpoint/enable-network-protection?view=o365-worl | Ransomware Malware Tool Vulnerability Threat Medical Cloud Technical | ★★★ | ||

| 2024-07-26 15:00:23 | Voleur de flammes Flame Stealer (lien direct) |

## Snapshot Analysts at Cyfirma have released a report on the widespread adoption of Flame Stealer, an [information stealer](https://security.microsoft.com/intel-profiles/byExternalId/2296d491ea381b532b24f2575f9418d4b6723c17b8a1f507d20c2140a75d16d6) malware for sale on Discord and Telegram. ## Description Designed to steal Discord tokens, browser cookies, and credentials, this tool has been used by numerous threat actors employing various evasion techniques. Initially advertised as untraceable, Flame Stealer operates mainly on Discord, targeting sensitive data from platforms like Discord, Spotify, Instagram, TikTok, and Roblox. he malware is programmed in C/C++, employs DLL side-loading, and sends stolen data to specified webhooks. Flame Stealer achieves persistence by adding programs to startup folders and using code obfuscation techniques to evade detection. It also gathers extensive system information and can capture clipboard data and webcam footage. The Flame Stealer uses Discord webhooks for data exfiltration and has capabilities to shutdown or reboot the target machine. ## Microsoft Analysis In recent years, Microsoft has tracked the growing risk that infostealers pose to enterprise security. Infostealers are commodity malware used to steal information from a target device and send it to the threat actor. The popularity of this class of malware led to the emergence of an infostealer ecosystem and a new class of threat actors who leveraged these capabilities to conduct their attacks. Often, infostealers are advertised as a malware as a service (MaaS) offering – a business model where the developers lease the infostealer payload to distributers for a fee. Information stealers are versatile and can be distributed in various forms including through phishing email campaigns, malvertising, and trojanized software, games and tools. They can target a range of information like session tokens and cookies, saved passwords, financial information, and credentials for internet-facing systems and applications. Typically, once the user downloads and launches the malicious payload, it establishes command and control (C2) connections with suspicious domains. Once infected, the infostealer attempts to collect and ultimately exfiltrate information from the system including files, browsers, internet-facing devices and applications to the C2 servers. ## Recommendations Microsoft recommends the following mitigations to reduce the impact of this threat. Check the recommendations card for the deployment status of monitored mitigations. - Check your Office 365 email filtering settings to ensure you block spoofed emails, spam, and emails with malware. Use [Microsoft Defender for Office 365](https://learn.microsoft.com/microsoft-365/security/office-365-security/defender-for-office-365?ocid=magicti_ta_learndoc) for enhanced phishing protection and coverage against new threats and polymorphic variants. Configure Microsoft Defender for Office 365 to [recheck links on click](https://learn.microsoft.com/microsoft-365/security/office-365-security/safe-links-about?ocid=magicti_ta_learndoc) and [delete sent mail](https://learn.microsoft.com/microsoft-365/security/office-365-security/zero-hour-auto-purge?ocid=magicti_ta_learndoc) in response to newly acquired threat intelligence. Turn on [safe attachments policies](https://learn.microsoft.com/microsoft-365/security/office-365-security/safe-attachments-policies-configure?ocid=magicti_ta_learndoc) to check attachments to inbound email. - Encourage users to use Microsoft Edge and other web browsers that support [SmartScreen](https://learn.microsoft.com/microsoft-365/security/defender-endpoint/web-protection-overview?ocid=magicti_ta_learndoc), which identifies and blocks malicious websites, including phishing sites, scam sites, and sites that host malware. - Turn on [cloud-delivered protection](https://learn.microsoft.com/microsoft-365/security/defender-endpoint/configure-block-at-first-sight-microsoft-defender-antivirus?ocid=magicti_ta | Ransomware Spam Malware Tool Threat | ★★★ | ||

| 2024-07-26 01:34:07 | MALWARE CREW Stargazers GOBLIN a utilisé 3 000 comptes GitHub pour faire de la banque Malware crew Stargazers Goblin used 3,000 GitHub accounts to make bank (lien direct) |