What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-12-13 10:05:38 | Le jumeau numérique du SI combiné à un modèle génératif : Comment entrainer les entreprises à répondre aux cyber attaques (lien direct) | >Les cyberattaques se sont professionnalisées ces dernières années, les attaquants se montrent toujours plus inventifs et les attaques toujours plus sophistiquées. Les hackers profitent du contexte géopolitique, des innovations technologiques, et du travail hybride pour prospérer et innover. Le mois de septembre dernier, une augmentation record de 153 % des attaques de ransomware a été […] The post Le jumeau numérique du SI combiné à un modèle génératif : Comment entrainer les entreprises à répondre aux cyber attaques first appeared on UnderNews. | Ransomware | ★★★ | ||

| 2023-12-13 10:00:25 | Campagne Fakesg, Akira Ransomware et Amos MacOS Stealer FakeSG campaign, Akira ransomware and AMOS macOS stealer (lien direct) |

Dans ce rapport, nous partageons nos dernières conclusions CrimeWare: Campagne de distribution de logiciels malveillants Fakesg livrant Netsupport Rat, nouveau Ransomware Akira de type Conti et Sceller Amos pour MacOS.

In this report, we share our latest crimeware findings: FakeSG malware distribution campaign delivering NetSupport RAT, new Conti-like Akira ransomware and AMOS stealer for macOS. |

Ransomware Malware | ★★ | ||

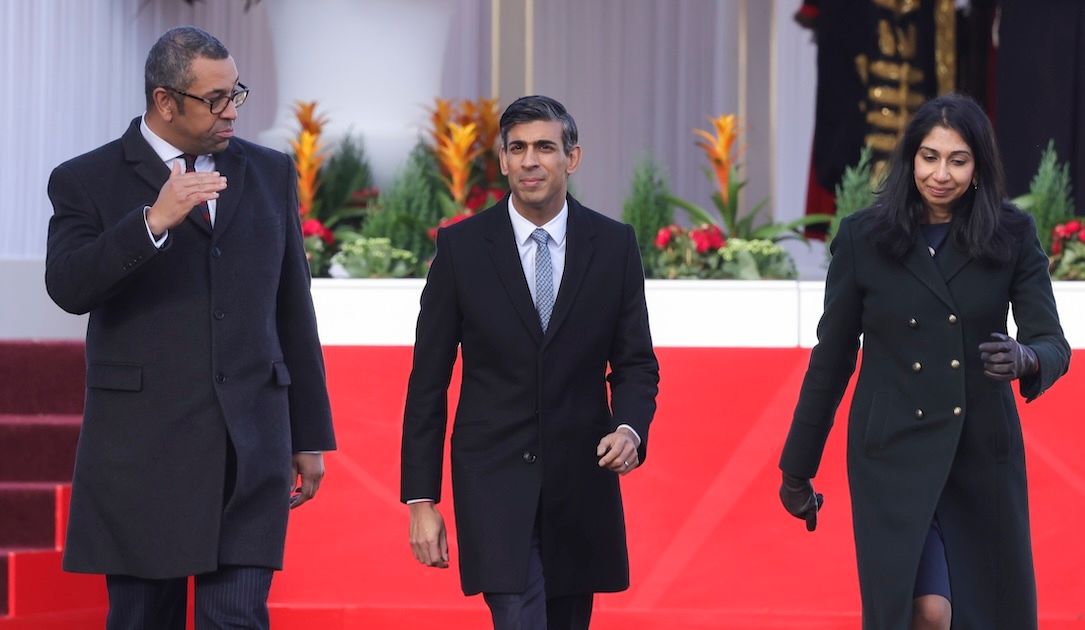

| 2023-12-13 00:00:00 | Le gouvernement britannique risque \\ 'Attaque des ransomwares catastrophiques, \\' Rapport parlementaire avertit UK government risking \\'catastrophic ransomware attack,\\' parliamentary report warns (lien direct) |

En raison de l'échec du gouvernement britannique à lutter contre les ransomwares, il y a un «risque élevé» auquel le pays fait face à une «attaque de ransomware catastrophique à tout moment», selon un rapport parlementaire critique sans précédent publié mercredi par le comité conjoint du NationalStratégie de sécurité (JCNSS).En particulier, le rapport distingue l'ancien secrétaire à l'Intérieur Suella Braverman, qui

En raison de l'échec du gouvernement britannique à lutter contre les ransomwares, il y a un «risque élevé» auquel le pays fait face à une «attaque de ransomware catastrophique à tout moment», selon un rapport parlementaire critique sans précédent publié mercredi par le comité conjoint du NationalStratégie de sécurité (JCNSS).En particulier, le rapport distingue l'ancien secrétaire à l'Intérieur Suella Braverman, qui

Because of the British government\'s failures to tackle ransomware, there is a “high risk” the country faces a “catastrophic ransomware attack at any moment,” according to an unprecedentedly critical parliamentary report published Wednesday by the Joint Committee on the National Security Strategy (JCNSS). In particular, the report singles out former Home Secretary Suella Braverman, who

Because of the British government\'s failures to tackle ransomware, there is a “high risk” the country faces a “catastrophic ransomware attack at any moment,” according to an unprecedentedly critical parliamentary report published Wednesday by the Joint Committee on the National Security Strategy (JCNSS). In particular, the report singles out former Home Secretary Suella Braverman, who |

Ransomware | ★★ | ||

| 2023-12-12 22:57:19 | Développeur Spider-Man Insomniac Games frappé par Rhysida Ransomware Spider-Man Developer Insomniac Games Hit by Rhysida Ransomware (lien direct) |

> Par waqas

Un autre jour, un autre géant du jeu revendiqué par un groupe de ransomwares.

Ceci est un article de HackRead.com Lire le message original: Développeur Spider-Man Insomniac Games frappé par Rhysida Ransomware

>By Waqas Another day, another gaming giant claimed by a ransomware group. This is a post from HackRead.com Read the original post: Spider-Man Developer Insomniac Games Hit by Rhysida Ransomware |

Ransomware | ★★ | ||

| 2023-12-12 22:15:48 | Toyota avertit des informations financières personnelles et financières peuvent avoir été exposées dans la violation de données Toyota Warns Personal, Financial Info May Have Been Exposed In Data Breach (lien direct) |

Toyota Financial Services (TFS), une filiale financière de la populaire constructeur automobile Toyota Motor Corporation, avertit les clients qu'il a subi une violation de données qui a exposé les informations personnelles, y compris les informations de compte bancaire, dans l'attaque (via BleepingComputer ). Pour ceux qui ne le savent pas, certains des systèmes de TFS \\ en Europe et en Afrique ont subi une attaque de ransomware le mois dernier. The Medusa Ransomware Gang Responsabilité affirmée pourL'attaque et les TF répertoriés comme site de fuite de données sur le Web Dark. Le groupe a exigé que l'entreprise paie une rançon de 8 millions de dollars américains en 10 jours pour supprimer les données qui auraient été volées à la société japonaise, avec la possibilité de payer 10 000 $ pour une extension de jour. . Pour soutenir sa réclamation, le gang de ransomware a également publié des captures d'écran de plusieurs documents, aux côtés d'une arborescence de fichiers de toutes les données exfiltrées. Il comprenait des documents financiers, des feuilles de calcul, des mots de passe du compte hachée, des factures d'achat, des analyses de passeport, des identifiants utilisateur en texte clair et des mots de passe, des adresses e-mail du personnel, des graphiques d'organisation interne, des rapports de performances financières, des accords, et plus encore. «Toyota Motor Corporation est un fabricant d'automobile multinational japonais dont le siège est à Toyota City, Aichi, Japon.Toyota est l'un des plus grands constructeurs automobiles au monde, produisant environ 10 millions de véhicules par an », a déclaré le site de fuite de Medusa \\, qui comprenait une brève description du piratage. «Les données divulguées proviennent de Toyota Financial Services en Allemagne.Toyota Deutschland GmbH est une société affiliée détenue par Toyota Motor Europe (TME) à Bruxelles / Belgique et située à K & OUML; LN (Cologne). » Suite à la menace de fuite de données par Medusa Ransomware, un porte-parole de Toyota a confirmé à BleepingComputer qu'il a détecté un accès non autorisé sur certains de ses systèmes en Europe et en Afrique. À l'époque, TFS n'a confirmé pas si l'une de ses données avait été volée dans la violation, mais a déclaré qu'elle avait pris des systèmes hors ligne pour atténuer les risques et aider ses enquêtes. Il semble que Toyota n'a pas cédé aux demandes du gang de ransomware de Medusa, car toutes les données divulguées ont été publiées sur le portail d'extorsion de Medusa & # 8217; Plus tôt ce mois-Germany-Toyota-KreditBank-GmbH-2 / Texte "Data-Wpel-Link =" External "rel =" Nofollow Noopener NoreFerrer "> Identifié comme l'une des divisions affectées, admettant que certains fichiers TKG étaient accessibles parpirates pendant l'attaque. Les lettres de notification de violation qui ont été envoyées en allemand aux clients touchés de Toyota \\ ont été accessibles par le point de presse allemand heise . Il les informe que les informations compromises dans la violation de données sur la base de l'enquête en cours comprennent les noms de premier et de famille, les adresses résidentielles, les informations du contrat, les détails de l'achat de location et Iban (numéro de compte bancaire international). Étan | Ransomware Data Breach Hack Threat | ★★★ | ||

| 2023-12-12 21:35:00 | Opérations de coopératives de crédit restaurées après l'attaque des ransomwares du fournisseur technologique Credit union operations restored after tech supplier ransomware attack (lien direct) |

L'agence fédérale qui supervise les coopératives de crédit a déclaré que les opérations dans environ 60 des organisations ont été restaurées à la suite d'un Ransomware AttackLe mois dernier .La National Credit Union Administration (NCUA) a déclaré à enregistrer les futures nouvelles qu'elle avait été en contact régulier avec toutes les institutions financières touchées, en les aidant à obtenir leurs systèmes et

L'agence fédérale qui supervise les coopératives de crédit a déclaré que les opérations dans environ 60 des organisations ont été restaurées à la suite d'un Ransomware AttackLe mois dernier .La National Credit Union Administration (NCUA) a déclaré à enregistrer les futures nouvelles qu'elle avait été en contact régulier avec toutes les institutions financières touchées, en les aidant à obtenir leurs systèmes et

The federal agency that oversees credit unions said operations at about 60 of the organizations have been restored following a ransomware attack last month. The National Credit Union Administration (NCUA) told Recorded Future News that it has been in regular contact with all of the affected financial institutions, helping them get their systems and

The federal agency that oversees credit unions said operations at about 60 of the organizations have been restored following a ransomware attack last month. The National Credit Union Administration (NCUA) told Recorded Future News that it has been in regular contact with all of the affected financial institutions, helping them get their systems and |

Ransomware | ★★★ | ||

| 2023-12-12 18:18:34 | Journal d'un ingénieur de détection: soufflé à BitsAdmin Diary of a Detection Engineer: Blown to BITSAdmin (lien direct) |

La combinaison de l'outil BitsAdmin avec Veritas Backup Software a pointé nos ingénieurs de détection vers une tentative d'attaque de ransomware.

The combination of the BITSAdmin tool with Veritas backup software pointed our detection engineers to an attempted ransomware attack. |

Ransomware Tool | ★★★ | ||

| 2023-12-12 10:54:54 | Toyota Allemagne confirme les informations personnelles volées dans une attaque de ransomware Toyota Germany Confirms Personal Information Stolen in Ransomware Attack (lien direct) |

> Toyota Allemagne informe les clients que leurs données personnelles ont été volées dans une attaque de ransomware le mois dernier.

>Toyota Germany is informing customers that their personal data has been stolen in a ransomware attack last month. |

Ransomware | ★★★ | ||

| 2023-12-11 22:00:00 | Près de 130 000 touchés par des attaques de ransomwares contre la société de stockage à froid Americold Nearly 130,000 affected by ransomware attack on cold storage company Americold (lien direct) |

Un ransomware attaque En avril, le géant du stockage à froid Americold a touché près de 130 000 personnes, a annoncé la société.Dans un Rapport de violation aux régulateurs du Maine Vendredi, Americold, basée à Atlanta, a confirmé que les pirates avaient violé ses systèmes le 26 avril et accédé aux informations des employés actuels et anciens d'Americold ainsi que de leurs personnes à charge.

Un ransomware attaque En avril, le géant du stockage à froid Americold a touché près de 130 000 personnes, a annoncé la société.Dans un Rapport de violation aux régulateurs du Maine Vendredi, Americold, basée à Atlanta, a confirmé que les pirates avaient violé ses systèmes le 26 avril et accédé aux informations des employés actuels et anciens d'Americold ainsi que de leurs personnes à charge.

A ransomware attack in April on cold storage giant Americold affected nearly 130,000 people, the company has announced. In a breach report to regulators in Maine on Friday, Atlanta-based Americold confirmed that hackers had breached its systems on April 26 and accessed the information of current and former Americold employees as well as their dependents.

A ransomware attack in April on cold storage giant Americold affected nearly 130,000 people, the company has announced. In a breach report to regulators in Maine on Friday, Atlanta-based Americold confirmed that hackers had breached its systems on April 26 and accessed the information of current and former Americold employees as well as their dependents. |

Ransomware | ★★★ | ||

| 2023-12-11 21:45:00 | Le géant du Kentucky Healthcare affirme que 2,5 millions de personnes touchées par l'attaque des ransomwares de mai Kentucky healthcare giant says 2.5 million people affected by May ransomware attack (lien direct) |

Une attaque de ransomware en mai a révélé 2,5 millions de patients d'hôpitaux liés au géant des soins de santé Norton Healthcare.Dans les avis soumis aux régulateurs dans MAINE et Californie La semaine dernière, la société a déclaré qu'elle avait découvert l'attaque le 9 mai et a confirmé plus tard que c'étaittraitant d'un incident de ransomware.Après une enquête, la société a déclaré

Une attaque de ransomware en mai a révélé 2,5 millions de patients d'hôpitaux liés au géant des soins de santé Norton Healthcare.Dans les avis soumis aux régulateurs dans MAINE et Californie La semaine dernière, la société a déclaré qu'elle avait découvert l'attaque le 9 mai et a confirmé plus tard que c'étaittraitant d'un incident de ransomware.Après une enquête, la société a déclaré

A ransomware attack in May exposed 2.5 million patients of hospitals connected to healthcare giant Norton Healthcare. In notices submitted to regulators in Maine and California last week, the company said it discovered the attack on May 9 and later confirmed that it was dealing with a ransomware incident. After an investigation, the company said

A ransomware attack in May exposed 2.5 million patients of hospitals connected to healthcare giant Norton Healthcare. In notices submitted to regulators in Maine and California last week, the company said it discovered the attack on May 9 and later confirmed that it was dealing with a ransomware incident. After an investigation, the company said |

Ransomware | ★★ | ||

| 2023-12-11 20:01:08 | 2.M Les brevets infectés par la perte de données dans l'épidémie de ransomware de Norton Healthcare 2.M patents infected with data loss in Norton Healthcare ransomware outbreak (lien direct) |

alphv jette les prétentions à l'intrusion Norton Healthcare, qui gère huit hôpitaux et plus de 30 cliniques dans le Kentucky et l'Indiana, a admis que Crooks avait volé 2,5 millions de données les plus sensibles de 2,5 millions de personnes au cours de laUne attaque de ransomware en mai…

AlphV lays claims to the intrusion Norton Healthcare, which runs eight hospitals and more than 30 clinics in Kentucky and Indiana, has admitted crooks may have stolen 2.5 million people\'s most sensitive data during a ransomware attack in May.… |

Ransomware | ★★ | ||

| 2023-12-11 16:00:18 | Claroty rapporte que 37% des attaques de ransomwares contre les organisations industrielles l'ont affecté et les environnements OT Claroty reports that 37 percent of ransomware attacks on industrial organizations affected IT and OT environments (lien direct) |

Un nouveau rapport de Claroty a constaté que 37% des attaques de ransomwares ciblant les organisations industrielles ont un ...

A new report from Claroty has found that 37 percent of ransomware attacks targeting industrial organizations have a... |

Ransomware Studies Industrial | ★★★★ | ||

| 2023-12-11 15:19:30 | Norton Healthcare Ransomware Hack: 2,5 millions de dossiers personnels volés Norton Healthcare Ransomware Hack: 2.5 Million Personal Records Stolen (lien direct) |

> Les données compromises comprennent des noms, des dates de naissance, des numéros de sécurité sociale, des informations sur la santé et l'assurance et les numéros de licence de conducteur.

>Compromised data includes names, dates of birth, Social Security numbers, health and insurance information, and driver\'s license numbers. |

Ransomware Hack | ★★★ | ||

| 2023-12-11 13:14:16 | 11 décembre & # 8211;Rapport de renseignement sur les menaces 11th December – Threat Intelligence Report (lien direct) |

> Pour les dernières découvertes en cyberLes principales attaques et violations l'American Greater Richmond Transit Company (GRTC), qui fournissent des services à des millions de personnes, a été victime d'une cyberattaque qui a eu un impact sur certaines applications et parties du réseau GRTC.Le ransomware de lecture [& # 8230;]

>For the latest discoveries in cyber research for the week of 11th December, please download our Threat_Intelligence Bulletin. TOP ATTACKS AND BREACHES The American Greater Richmond Transit Company (GRTC), which provides services for millions of people, has been a victim of cyber-attack that impacted certain applications and parts of the GRTC network. The Play ransomware […] |

Ransomware Threat | ★★ | ||

| 2023-12-11 12:50:49 | Le géant du stockage à froid Americold révèle la violation des données après l'attaque de logiciels malveillants d'avril Cold storage giant Americold discloses data breach after April malware attack (lien direct) |

Le géant du stockage et de la logistique à froid, Americold a confirmé que plus de 129 000 employés et leurs personnes à charge se sont fait voler leurs informations personnelles lors d'une attaque en avril, affirmé plus tard par Cactus Ransomware.[...]

Cold storage and logistics giant Americold has confirmed that over 129,000 employees and their dependents had their personal information stolen in an April attack, later claimed by Cactus ransomware. [...] |

Ransomware Data Breach Malware | ★★ | ||

| 2023-12-11 11:45:00 | Site Alphv / Blackcat a été abattu après une action de police présumée ALPHV/BlackCat Site Downed After Suspected Police Action (lien direct) |

Notorious Ransomware Collective Alphv / Blackcat peut avoir été perturbé par les forces de l'ordre

Notorious ransomware collective ALPHV/BlackCat may have been disrupted by law enforcement |

Ransomware | ★★ | ||

| 2023-12-11 09:58:35 | Les forces de l'ordre auraient été derrière le retrait du site Web de ransomware BlackCat / Alphv Law Enforcement Reportedly Behind Takedown of BlackCat/Alphv Ransomware Website (lien direct) |

> Le site Web de fuite du célèbre groupe de ransomware BlackCat / AlphV est hors ligne depuis des jours et les forces de l'ordre auraient été derrière le retrait.

>The leak website of the notorious BlackCat/Alphv ransomware group has been offline for days and law enforcement is reportedly behind the takedown. |

Ransomware | ★★★ | ||

| 2023-12-09 01:02:00 | ALPHV/BlackCat Takedown Appears to Be Law Enforcement Related (lien direct) | Les sources Intel de menace confirment que le site de Ransomware Group \\ a été fermé par les forces de l'ordre.

Threat intel sources confirm the ransomware group\'s site has been shuttered by law enforcement. |

Ransomware Threat | ★★★ | ||

| 2023-12-09 01:02:00 | ALPHV / Blackcat Takedown semble être lié aux forces de l'ordre ALPHV/BlackCat Takedown Appears to Be Law Enforcement Related (lien direct) |

Les sources Intel de menace confirment que le site de Ransomware Group \\ a été fermé par les forces de l'ordre.

Threat intel sources confirm the ransomware group\'s site has been shuttered by law enforcement. |

Ransomware Threat | ★★★ | ||

| 2023-12-08 18:28:18 | Norton Healthcare révèle la violation des données après l'attaque des ransomwares en mai Norton Healthcare discloses data breach after May ransomware attack (lien direct) |

Le Kentucky Health System Norton Healthcare a confirmé qu'une attaque de ransomware en mai a exposé des informations personnelles appartenant aux patients, aux employés et aux personnes à charge.[...]

Kentucky health system Norton Healthcare has confirmed that a ransomware attack in May exposed personal information belonging to patients, employees, and dependents. [...] |

Ransomware Data Breach Medical | ★★★ | ||

| 2023-12-08 18:00:00 | Les municipalités sont confrontées à une bataille constante en tant que boules de neige ransomwares Municipalities Face a Constant Battle as Ransomware Snowballs (lien direct) |

Alors que les volumes record de ransomwares ont frappé les villes, les villes et les comtés cette année, les municipalités restent des cibles faciles qui paient, et il n'y a pas de fin des attaques en vue.

As record-breaking volumes of ransomware hit cities, towns, and counties this year, municipalities remain easy targets that pay, and there\'s no end of the attacks in sight. |

Ransomware | ★★ | ||

| 2023-12-08 16:38:00 | Ransomware-as-a-Service: la menace croissante que vous ne pouvez pas ignorer Ransomware-as-a-Service: The Growing Threat You Can\\'t Ignore (lien direct) |

Les attaques de ransomwares et NBSP; sont devenues une menace importante et omniprésente dans le domaine en constante évolution de la cybersécurité.Parmi les différentes itérations des ransomwares, une tendance qui a pris de l'importance est le ransomware en tant que service (RAAS).Ce développement alarmant a transformé le paysage de la cybercriminalité, permettant aux personnes ayant une expertise technique limitée de mener des attaques dévastatrices.

Ransomware attacks have become a significant and pervasive threat in the ever-evolving realm of cybersecurity. Among the various iterations of ransomware, one trend that has gained prominence is Ransomware-as-a-Service (RaaS). This alarming development has transformed the cybercrime landscape, enabling individuals with limited technical expertise to carry out devastating attacks. |

Ransomware Threat Prediction Technical | ★★ | ||

| 2023-12-08 09:30:00 | La surtension des ransomwares stimule l'inflation au Royaume-Uni, dit Veeam Ransomware Surge is Driving UK Inflation, Says Veeam (lien direct) |

Veeam Research révèle que les victimes des entreprises de ransomwares sont plus susceptibles d'augmenter les prix et le personnel d'incendie

Veeam research reveals that corporate victims of ransomware are more likely to increase prices and fire staff |

Ransomware | ★★ | ||

| 2023-12-08 06:00:37 | Protéger les identités: comment ITDR complète EDR et XDR pour garder les entreprises plus en sécurité Protecting identities: How ITDR Complements EDR and XDR to Keep Companies Safer (lien direct) |

Defenders who want to proactively protect their company\'s identities have no shortage of security tools to choose from. There are so many, in fact, that it seems like a new category of tool is invented every few months just to help keep them all straight. Because most security teams are finding it increasingly difficult to stop attackers as they use identity vulnerabilities to escalate privilege and move laterally across their organization\'s IT environment, some of today\'s newest tools focus on this middle part of the attack chain. Endpoint detection and response (EDR) and extended detection and response (XDR) are two tools that claim to cover this specialized area of defense. But unfortunately, because of their fundamental architecture and core capabilities, that\'s not really what they do best. That\'s why a new category of tool-identity threat detection and response (ITDR)-is emerging to fill the gaps. In this blog post, we\'ll explain the difference between EDR, XDR and ITDR so that you can understand how these tools complement and reinforce each other. They each have strengths, and when they\'re combined they provide even better security coverage. But first, let\'s rewind the cybersecurity evolution timeline back to the 1980s to understand why ITDR has emerged as a critical defense measure in today\'s threat landscape. The rise of antivirus software and firewalls We\'re starting in the 1980s because that\'s the decade that saw the advent of computer networks and the proliferation of personal computers. It also saw the rapid rise of new threats due to adversaries taking advantage of both trends. There were notable computer threats prior to this decade, of course. The “Creeper” self-replicating program in 1971 and the ANIMAL Trojan in 1975 are two examples. But the pace of development picked up considerably during the 1980s as personal computing and computer networking spread, and bad actors and other mischief-makers sought to profit from or simply break into (or break) devices and systems. In 1987, the aptly named Bernd Robert Fix, a German computer security expert, developed a software program to stop a virus known as Vienna. This virus destroyed random files on the computers it infected. Fix\'s program worked-and the antivirus software industry was born. However, while early antivirus tools were useful, they could only detect and remove known viruses from infected systems. The introduction of firewalls to monitor and control network traffic is another security advancement from the decade. Early “network layer” firewalls were designed to judge “packets” (small chunks of data) based on simple information like the source, destination and connection type. If the packets passed muster, they were sent to the system requesting the data; if not, they were discarded. The internet explosion-and the escalation of cybercrime The late 1990s and early 2000s witnessed the explosive growth of the internet as a key business platform, kicking off an era of tremendous change. It brought new opportunities but also many new security risks and threats. Cybercrime expanded and became a more formalized and global industry during this time. Bad actors focused on developing malware and other threats. Email with malicious attachments and crafty social engineering strategies quickly became favorite tools for adversaries looking to distribute their innovations and employ unsuspecting users in helping to activate their criminal campaigns. As cyberthreats became more sophisticated, defenders evolved traditional detective security tools to feature: Signature-based detection to identify known malware Heuristic analysis to detect previously difficult to detect threats based on suspicious behavioral patterns All of these methods were effective to a degree. But once again, they could not keep in step with cybercriminal innovation and tended to generate a lot of false positives and false negatives. Enter the SIEM Around 2005, security information and event management (SIEM) tools emerged to enhance | Ransomware Malware Tool Vulnerability Threat Studies Cloud | ★★★ | ||

| 2023-12-08 05:00:12 | 2023 octobre & # 8211;Rapport sur la tendance des menaces du Web Deep et Dark 2023 Oct – Deep Web and Dark Web Threat Trend Report (lien direct) |

Ce rapport de tendance sur le Web Deep et le réseau sombre d'octobre 2023 est sectionné en ransomware, forums & # & #38;Marchés noirs et acteurs de menace.Nous tenons à dire à l'avance qu'une partie du contenu n'a pas encore été confirmée comme vraie.Ransomware & # 8211;Regard de la ruche?Hunters International & # 8211;NOESCAPE Ransomware Gang & # 8211;Ragnarlocker DLS fermé & # 8211;Trigona disparaît Forum & # 38;Marché noir & # 8211;La base de données 23andMe a fui et vendu & # 8211;Violation du système de support d'Okta \\ détecté ...

This trend report on the deep web and dark web of October 2023 is sectioned into Ransomware, Forums & Black Markets, and Threat Actors. We would like to state beforehand that some of the content has yet to be confirmed to be true. Ransomware – Rebrand of Hive? Hunters International – NoEscape Ransomware Gang – RagnarLocker DLS Shut Down – Trigona Disappears Forum & Black Market – 23andMe Database Leaked and Being Sold – Breach of Okta\'s Support System Detected... |

Ransomware Threat Prediction | ★★★ | ||

| 2023-12-08 04:58:39 | 2023 octobre & # 8211;Rapport de tendance des menaces sur les statistiques des ransomwares et les problèmes majeurs 2023 Oct – Threat Trend Report on Ransomware Statistics and Major Issues (lien direct) |

Ce rapport fournit des statistiques sur le nombre de nouveaux échantillons de ransomware, des systèmes ciblés et des entreprises ciblées en octobre 2023, ainsi que des problèmes de ransomware notables en Corée et dans d'autres pays.Tendances clés 1) Hellokitty Ransomware & # 8217; s Code source fuite 2) Attaques de ransomware contre le serveur WS_FTP non corrigé 3) BlackCat Ransomware utilise & # 8216; Munchkin & # 8217;Alpine Linux VM 4) Autres 2023_OCT_THERAT RAPPORT DE TENDANCE SUR LES STATISTIQUES RANSOMWAGIES ET LES MAJEURS INSCULTATIONS

This report provides statistics on the number of new ransomware samples, targeted systems, and targeted businesses in October 2023, as well as notable ransomware issues in Korea and other countries. Key Trends 1) HelloKitty Ransomware’s Source Code Leaked 2) Ransomware Attacks Against Unpatched WS_FTP Server 3) BlackCat Ransomware Uses ‘Munchkin’ Alpine Linux VM 4) Others 2023_Oct_Threat Trend Report on Ransomware Statistics and Major Issues |

Ransomware Threat Prediction | ★★ | ||

| 2023-12-07 20:55:31 | Comment répondre aux exigences de cyber-assurance lorsque toutes les identités sont à risque How to Meet Cyber Insurance Requirements When All Identities Are at Risk (lien direct) |

La fréquence et la sophistication croissantes des cyberattaques, en particulier sur le front des ransomwares, ont obligé encore plus d'entreprises à rechercher une couverture de cyber-assurance.Mais à mesure que le besoin de couverture augmente, les complexités aussi.Même si...

The growing frequency and sophistication of cyberattacks, especially on the ransomware front, have compelled even more companies to seek cyber insurance coverage. But as the need for coverage grows, so do the complexities. Even though... |

Ransomware | ★★ | ||

| 2023-12-07 19:00:00 | Ransomware, les violations de données sont inondées de l'OT et du secteur industriel Ransomware, Data Breaches Inundate OT & Industrial Sector (lien direct) |

En raison de la criticité des sociétés opérationnelles et des services publics restants, sont beaucoup plus susceptibles de payer, attirant encore plus de groupes de menaces et l'accent mis sur les systèmes OT.

Because of the criticality of remaining operational, industrial companies and utilities are far more likely to pay, attracting even more threat groups and a focus on OT systems. |

Ransomware Threat Industrial | ★★★ | ||

| 2023-12-07 17:13:52 | 75% du secteur industriel a connu une attaque de ransomware au cours de la dernière année, selon Claroty Study 75% of the Industrial Sector Experienced a Ransomware Attack in the Past Year, Claroty Study Finds (lien direct) |

Claroty a publié de nouvelles recherches montrant que 75% des répondants ont déclaré avoir été ciblés par des ransomwares au cours de la dernière année.Le rapport «L'état mondial de la cybersécurité industrielle 2023: les nouvelles technologies, les menaces persistantes et les défenses à maturation», est basée sur une enquête indépendante mondiale auprès des professionnels de la sécurité de 1 100 technologies de l'information (TI) et des technologies opérationnelles (OT) qui travaillent dans des infrastructures critiquesLes secteurs, l'exploration des défis de l'industrie sont confrontés au cours de la dernière année, leur impact sur les programmes de sécurité OT et les priorités à l'avenir.

-

rapports spéciaux

Claroty released new research showing that 75% of respondents reported being targeted by ransomware in the past year. The report, "The Global State of Industrial Cybersecurity 2023: New Technologies, Persistent Threats, and Maturing Defenses," is based on a global independent survey of 1,100 information technology (IT) and operational technology (OT) security professionals who work in critical infrastructure sectors, exploring industry challenges faced in the past year, their impact on OT security programs, and priorities moving forward. - Special Reports |

Ransomware Studies Industrial | ★★★ | ||

| 2023-12-07 15:15:00 | Le citoyen russe plaide coupable à l'exploitation de l'échange de crypto de Bitzlato utilisé par les cybercriminels Russian citizen pleads guilty to operating Bitzlato crypto exchange used by cybercriminals (lien direct) |

Un citoyen russe a plaidé coupable à la gestion de l'échange de crypto-monnaie Bitzlato, qui est devenu «un paradis pour les transactions illicites des criminels de ransomwares», selon le ministère américain de la Justice.Le cofondateur de la plateforme \\, Anatoly Legkodymov, qui s'associe également aux alias Tolik et Gandalf, a convenu de perdre 23 millions de dollars en produit de l'exploitation Bitzlato.Legkodymov, 41 ans,

Un citoyen russe a plaidé coupable à la gestion de l'échange de crypto-monnaie Bitzlato, qui est devenu «un paradis pour les transactions illicites des criminels de ransomwares», selon le ministère américain de la Justice.Le cofondateur de la plateforme \\, Anatoly Legkodymov, qui s'associe également aux alias Tolik et Gandalf, a convenu de perdre 23 millions de dollars en produit de l'exploitation Bitzlato.Legkodymov, 41 ans,

A Russian citizen pleaded guilty to running the cryptocurrency exchange Bitzlato, which became “a haven for illicit transactions by ransomware criminals,” according to the U.S. Department of Justice. The platform\'s co-founder, Anatoly Legkodymov, who also goes by the aliases Tolik and Gandalf, has agreed to forfeit $23 million in proceeds from operating Bitzlato. Legkodymov, 41,

A Russian citizen pleaded guilty to running the cryptocurrency exchange Bitzlato, which became “a haven for illicit transactions by ransomware criminals,” according to the U.S. Department of Justice. The platform\'s co-founder, Anatoly Legkodymov, who also goes by the aliases Tolik and Gandalf, has agreed to forfeit $23 million in proceeds from operating Bitzlato. Legkodymov, 41, |

Ransomware | ★★ | ||

| 2023-12-07 14:41:00 | Le détaillant de chaussures Aldo dit que la publication Lockbit est liée au système de franchise partenaire Shoe retailer Aldo says LockBit posting is related to system at franchise partner (lien direct) |

Le vendeur de chaussures d'un milliard de dollars, Aldo, a déclaré qu'une réclamation récente d'un gang de ransomware notoire était liée à l'un des partenaires de franchise de la société.Mercredi matin, le gang de ransomware Lockbit a réclamé Une quantité non divulguée de données volées.Le gang a fait

Le vendeur de chaussures d'un milliard de dollars, Aldo, a déclaré qu'une réclamation récente d'un gang de ransomware notoire était liée à l'un des partenaires de franchise de la société.Mercredi matin, le gang de ransomware Lockbit a réclamé Une quantité non divulguée de données volées.Le gang a fait

Billion-dollar shoe seller Aldo said a recent claim by a notorious ransomware gang was related to one of the company\'s franchise partners. On Wednesday morning, the LockBit ransomware gang claimed it attacked the company, giving it until December 25 to pay a ransom in exchange for an undisclosed amount of stolen data. The gang did

Billion-dollar shoe seller Aldo said a recent claim by a notorious ransomware gang was related to one of the company\'s franchise partners. On Wednesday morning, the LockBit ransomware gang claimed it attacked the company, giving it until December 25 to pay a ransom in exchange for an undisclosed amount of stolen data. The gang did |

Ransomware | ★★ | ||

| 2023-12-07 11:00:00 | Casinos de Las Vegas ciblés par des attaques de ransomwares Las Vegas casinos targeted by ransomware attacks (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. Introduction: Ever since the invention of internet browsers for personal computers came about in the 1990s, cybercrime has been on the rise. Almost 30 years after the invention of the Worldwide Web, cybercriminals have a variety of different methodologies and toolkits that they use on a daily basis to leverage vulnerabilities and commit crime. One of the most popular types of attacks that is used by threat actors is a ransomware attack. Most recently, several Las Vegas Casinos fell victim to a series of ransomware attacks. Las Vegas hacks: In mid-September 2023, two of the biggest Las Vegas casino and hotel chains found themselves to be victims of ransomware attacks. The two organizations that were targeted were Caesars Entertainment and MGM Resorts International. MGM Resorts International: The attack against MGM was first reported on September 11, 2023, when MGM personnel put out a public statement stating that a “cyber security incident” had affected some of its systems. On the days following this statement many guests reported numerous problems with the casino and the hotel operations of the company. On the casino side, many guests reported problems with slot machines and payout receipts. The slot machines in some of the MGM casinos were completely inoperable and, in the casinos, where they were operational, the machines were not able to print out the cash-out vouchers. On the hotel side, many of the organization\'s websites were inaccessible for a while after the attack. Guests across multiple MGM hotels reported issues with their mobile room keys not functioning, and new arrivals reported wait times of up to six hours to check in. A hacking group known as Scattered Spider has taken credit for the ransomware attack against MGM Resorts International. Scattered Spider first appeared in the cyber threat landscape in May 2022 and is thought to be individuals ages 19-22 and based out of the UK and USA. The attackers carried this attack out in three phases. The first phase was reconnaissance, in which they stalked the company’s LinkedIn Page and the employees that work there. The second phase of the attack was a vishing attack against MGM’s IT help desk. A vishing attack is when someone uses phone calls or voice communication to trick the victim into sharing personal information, credit card numbers, or credentials. Using the information they gathered on LinkedIn; the attackers were able to impersonate an MGM employee and tricked the help desk into giving them credentials into MGM systems. The attack\'s third phase was launching ransomware developed by another hacker group, ALPHAV. Scattered Spider rendered multiple systems throughout the organization useless unless the ransom is paid. Currently it is not known if MGM paid the ransom, but all casinos are once again fully operational. Caesars Entertainment: Days after MGM reported it had been hacked, Caesars Entertainment group disclosed to the SEC that they were also victims of a cyberattack around the same time as MGM. In a statement to the SEC, Caesar’s reported that confidential information about members of its customer loyalty program was stolen. Caesar’s representatives stated that the hackers were able to break into computer systems through a social engineering attack on an IT support contractor. Not much information is available about the execution of this attack. The use of a social engineering attack has led many people to believe that Scattered Spider was also behind this attack. The hackers demanded that Caesar’s pay a ransom of $30 million. It is reported that the organization paid $15million to the hackers and the company has “taken steps to ensure the stolen information is deleted by the hacker but canno | Ransomware Vulnerability Threat Mobile Technical | ★★★ | ||

| 2023-12-07 10:11:40 | Ransomware noire - ce que vous devez savoir BlackSuit ransomware - what you need to know (lien direct) |

Que se passe-t-il?Un groupe de cybercrimins qui s'appelait BlackSuit a revendiqué la responsabilité d'une série d'attaques de ransomwares, y compris des violations dans les écoles du centre de la Géorgie.Et plus tôt dans l'année, un zoo à Tampa Bay a été ciblé par le même gang de piratage.Pendant ce temps, l'Université Liberal Arts College DePauw dans l'Indiana a déclaré qu'elle a été récemment ciblée, et une "quantité limitée de données sur des individus spécifiques a été accessible".214 Go de données volées ont depuis été mises à disposition pour télécharger sur le site d'extorsion de BlackSuit \\ sur le Web Dark.Comment se fait-il que je n'entende pas parler de la combinaison noire?Il y a de fortes chances que ...

What\'s going on? A cybercriminal group calling itself BlackSuit has claimed responsibility for a series of ransomware attacks, including breaches at schools in central Georgia . And earlier in the year, a zoo in Tampa Bay was targeted by the same hacking gang. Meanwhile, liberal arts college DePauw University in Indiana says that it was recently targeted, and a "limited amount of data on specific individuals was accessed." 214GB of stolen data has since been made available for download on BlackSuit\'s extortion site on the dark web. How come I haven\'t heard of BlackSuit before? Chances are that... |

Ransomware | ★★ | ||

| 2023-12-06 22:00:00 | Les écoles du Maine, de l'Indiana et de la Géorgie font face aux attaques de ransomwares Schools in Maine, Indiana and Georgia contend with ransomware attacks (lien direct) |

Les collèges et les écoles de la maternelle à la 12e année dans plusieurs États sont confrontés à des incidents de ransomwares provoquant des pannes et une fuite de données sensibles - une continuation d'une tendance qui a affecté les campus à l'échelle nationale tout au long de l'année.Écoles du comté de Henry - Un district à une heure d'Atlanta avec des dizaines d'écoles élémentaires, intermédiaires et secondaires avec plus de 44 000 étudiants

Les collèges et les écoles de la maternelle à la 12e année dans plusieurs États sont confrontés à des incidents de ransomwares provoquant des pannes et une fuite de données sensibles - une continuation d'une tendance qui a affecté les campus à l'échelle nationale tout au long de l'année.Écoles du comté de Henry - Un district à une heure d'Atlanta avec des dizaines d'écoles élémentaires, intermédiaires et secondaires avec plus de 44 000 étudiants

Colleges and K-12 schools in several states are dealing with ransomware incidents causing outages and leaking sensitive data - a continuation of a trend that has affected campuses nationwide throughout the year. Henry County Schools - a district an hour from Atlanta with dozens of elementary, middle and high schools with more than 44,000 students

Colleges and K-12 schools in several states are dealing with ransomware incidents causing outages and leaking sensitive data - a continuation of a trend that has affected campuses nationwide throughout the year. Henry County Schools - a district an hour from Atlanta with dozens of elementary, middle and high schools with more than 44,000 students |

Ransomware Prediction | ★★★ | ||

| 2023-12-06 19:23:26 | L'unité de New York de la plus grande banque des mondes devient une victime de ransomware New York Unit of Worlds Largest Bank Becomes Ransomware Victim (lien direct) |

|

Ransomware | ★★ | ||

| 2023-12-06 16:30:00 | AUSTAL AUSTAL AUTAL AUTAL AUTAL AUTAL AUTAL AUTAL DE US U.S. Navy shipbuilder Austal says cyber incident had \\'no impact on operations\\' (lien direct) |

Un constructeur naval pour la marine américaine a récemment informé les autorités fédérales d'un cyber-incident réclamé par un groupe de ransomware au cours du week-end.La branche américaine d'Austal - une société de construction de navires basée en Australie et un entrepreneur de prime de défense spécialisé dans les navires de défense et commerciaux - a déclaré qu'il avait alerté le FBI et le Naval Criminal Investigative Service

Un constructeur naval pour la marine américaine a récemment informé les autorités fédérales d'un cyber-incident réclamé par un groupe de ransomware au cours du week-end.La branche américaine d'Austal - une société de construction de navires basée en Australie et un entrepreneur de prime de défense spécialisé dans les navires de défense et commerciaux - a déclaré qu'il avait alerté le FBI et le Naval Criminal Investigative Service

A shipbuilder for the U.S. Navy recently notified federal authorities of a cyber incident claimed by a ransomware group over the weekend. The U.S. arm of Austal - an Australia-based ship building company and defense prime contractor that specializes in defense and commercial vessels - said it alerted the FBI and Naval Criminal Investigative Service

A shipbuilder for the U.S. Navy recently notified federal authorities of a cyber incident claimed by a ransomware group over the weekend. The U.S. arm of Austal - an Australia-based ship building company and defense prime contractor that specializes in defense and commercial vessels - said it alerted the FBI and Naval Criminal Investigative Service |

Ransomware Commercial | ★★ | ||

| 2023-12-06 15:00:00 | UK Cyber CTO: les vendeurs \\ 'Les défaillances de la sécurité sont rampantes UK Cyber CTO: Vendors\\' Security Failings Are Rampant (lien direct) |

Le Ollie Whitehouse du NCSC \\ critique les fournisseurs de sécurité pour avoir travaillé activement contre les organisations dans leur lutte contre les violations et les ransomwares.

The NCSC\'s Ollie Whitehouse criticizes security vendors for actively working against organizations in their fight against breaches and ransomware. |

Ransomware | ★★ | ||

| 2023-12-06 14:36:06 | Rapport Cisco Talos: Nouvelles tendances des ransomwares, attaques d'infrastructure réseau, logiciels malveillants de chargeur de marchandises Cisco Talos Report: New Trends in Ransomware, Network Infrastructure Attacks, Commodity Loader Malware (lien direct) |

Sur la base de l'analyse des chercheurs en sécurité du paysage de la cybernaste de 2023, nous mettons en évidence les risques nouveaux ou accrus.

Based on the security researchers\' analysis of the 2023 cyberthreat landscape, we highlight new or heightened risks. |

Ransomware Malware | ★★★ | ||

| 2023-12-06 11:30:00 | Lockbit reste une menace de ransomware mondiale supérieure LockBit Remains Top Global Ransomware Threat (lien direct) |

La tension était responsable de plus d'un quart des attaques mondiales de ransomware entre janvier 2022 et septembre 2023

The strain was responsible for over a quarter of global ransomware attacks between January 2022 and September 2023 |

Ransomware Threat | ★★★ | ||

| 2023-12-06 00:00:00 | Le rapport du Threat Lab de WatchGuard révèle une augmentation du nombre d\'acteurs malveillants exploitant les logiciels d\'accès à distance (lien direct) | PARIS – 6 décembre 2023 – WatchGuard® Technologies, leader mondial de la cybersécurité unifiée, publie les conclusions de son dernier rapport sur la sécurité Internet, détaillant les principales tendances en matière de malwares et de menaces pour la sécurité des réseaux et des endpoints, analysées par les chercheurs du Threat Lab de WatchGuard. Les principales conclusions tirées des données révèlent une augmentation des cas d'utilisation abusive des logiciels d'accès à distance, la montée en puissance des cyberattaquants qui utilisent des voleurs de mots de passe et de données pour s'emparer d'informations d'identification précieuses, et le recours par les acteurs malveillants non plus à des scripts, mais à des techniques de type " living off the land " pour lancer une attaque sur les endpoints. " Les acteurs malveillants emploient sans cesse de nouveaux outils et méthodes pour mener leurs campagnes d'attaque. Il est donc essentiel que les entreprises se tiennent au courant des dernières tactiques afin de renforcer leur stratégie de sécurité ", souligne Corey Nachreiner, Chief Security Officer chez WatchGuard. " Les plateformes de sécurité modernes, qui intègrent des pare-feux et des logiciels de protection des endpoints, peuvent renforcer la protection des réseaux et des appareils. En revanche, lorsque les attaques font appel à des tactiques d'ingénierie sociale, l'utilisateur final représente la dernière ligne de défense pour empêcher les acteurs malveillants de s'infiltrer dans les entreprises. Il est important que celles-ci dispensent une formation sur l'ingénierie sociale et adoptent une approche de sécurité unifiée mettant en place des couches de défense pouvant être administrées efficacement par des fournisseurs de services managés. " Parmi les principales conclusions, le dernier rapport sur la sécurité Internet basé sur des données du troisième trimestre 2023 révèle les éléments suivants : Les acteurs malveillants utilisent de plus en plus d'outils et de logiciels de gestion à distance pour contourner la détection des malwares, ce que le FBI et la CISA ont tous deux reconnu. En étudiant les principaux domaines du phishing, le Threat Lab a par exemple observé une escroquerie à l'assistance technique qui conduisait la victime à télécharger une version préconfigurée et non autorisée de TeamViewer, ce qui permettait au pirate d'accéder à distance à l'intégralité de son ordinateur. Une variante du ransomware Medusa fait son apparition au troisième trimestre, entraînant une augmentation de 89 % du nombre d'attaques de ransomwares sur les endpoints. De prime abord, les détections de ransomwares sur les endpoints semblent avoir diminué au cours du troisième trimestre. Pourtant, la variante du ransomware Medusa, qui figure pour la première fois dans le Top 10 des menaces liées aux malwares, a été détectée à l'aide d'une signature générique provenant du moteur de signatures automatisé du Threat Lab. Si l'on tient compte des détections de Medusa, les attaques par ransomware ont augmenté de 89 % d'un trimestre par rapport à l'autre. Les acteurs malveillants cessent d'utiliser des attaques basées sur des scripts et recourent de plus en plus à d'autres techniques de type " living off the land ". Le vecteur d'attaque que constituent les scripts malveillants a connu une baisse de 11 % au troisième trimestre, après avoir chut&eacut | Ransomware Malware Tool Threat | ★★ | ||

| 2023-12-05 21:19:00 | Paiements Géant Tipalti: pas de violation de ransomware, pas de menace pour Roblox Payments Giant Tipalti: No Ransomware Breach, No Threat to Roblox (lien direct) |

BlackCat / AlphV affirme qu'il a eu accès aux systèmes du fournisseur de la technologie des paiements depuis septembre et menace des attaques de suivi contre son client Roblox.

BlackCat/ALPHV claims it has had access to the payments technology vendor\'s systems since September, and threatens follow-on attacks on its customer Roblox. |

Ransomware Threat | ★★ | ||

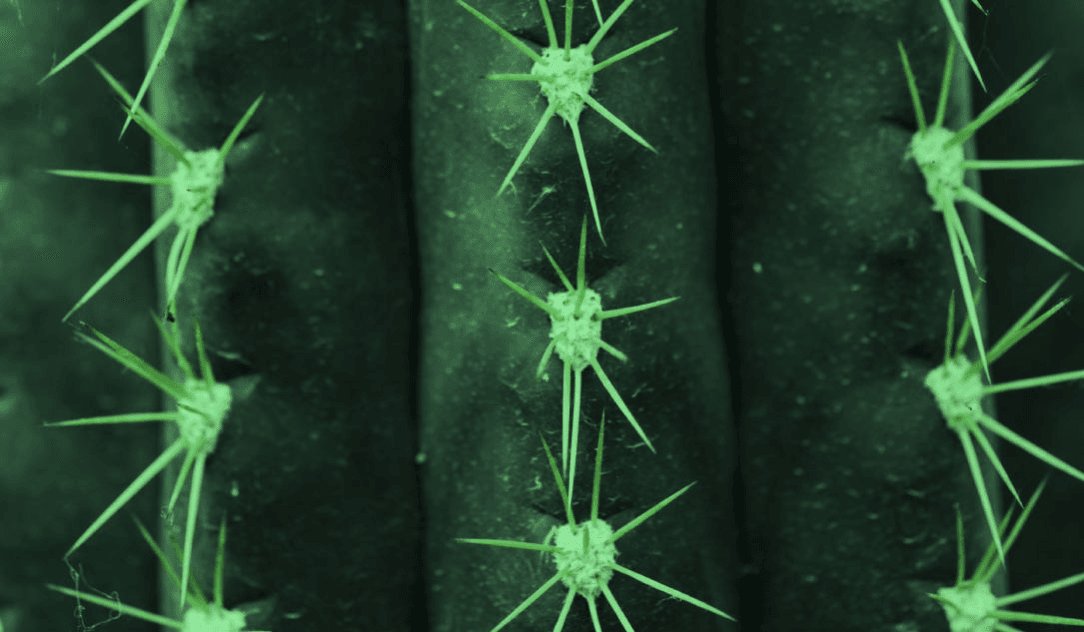

| 2023-12-05 20:00:00 | Microsoft met en garde contre les acteurs du ransomware de cactus utilisant la malvertising pour infecter les victimes Microsoft warns of Cactus ransomware actors using malvertising to infect victims (lien direct) |

Les pirates utilisent des logiciels malveillants distribués via des publicités en ligne pour infecter les victimes de ransomwares de cactus, selon de nouvelles recherches.Dans un avertissement publié vendredi, des chercheurs de Microsoft ont déclaré que l'acteur de ransomware derrière la campagne - que Microsoft appelle Storm-0216, mais d'autres appellent Twisted Spider et UNC2198 - avait «reçu des transferts de Qakbot

Les pirates utilisent des logiciels malveillants distribués via des publicités en ligne pour infecter les victimes de ransomwares de cactus, selon de nouvelles recherches.Dans un avertissement publié vendredi, des chercheurs de Microsoft ont déclaré que l'acteur de ransomware derrière la campagne - que Microsoft appelle Storm-0216, mais d'autres appellent Twisted Spider et UNC2198 - avait «reçu des transferts de Qakbot

Hackers are using malware distributed through online advertisements to infect victims with Cactus ransomware, according to new research. In a warning published on Friday, researchers at Microsoft said that the ransomware actor behind the campaign - which Microsoft calls Storm-0216 but others refer to as Twisted Spider and UNC2198 - had “received handoffs from Qakbot

Hackers are using malware distributed through online advertisements to infect victims with Cactus ransomware, according to new research. In a warning published on Friday, researchers at Microsoft said that the ransomware actor behind the campaign - which Microsoft calls Storm-0216 but others refer to as Twisted Spider and UNC2198 - had “received handoffs from Qakbot |

Ransomware Malware | ★★★ | ||

| 2023-12-04 19:33:00 | Fournisseur de logiciels comptables Tipalti enquête sur une attaque de ransomware présumée Accounting software provider Tipalti investigating alleged ransomware attack (lien direct) |

Le géant du logiciel comptable Tipalti a déclaré qu'il enquêtait sur les rapports d'une attaque de ransomware après qu'un gang avait passé le week-end à tenter d'extorquer l'entreprise et ses clients.Samedi, le gang de ransomware Black Cat / Alphv a affirmé qu'il avait attaqué la société basée en Californie et a commencé à menacer plusieurs de ses sonles clients les plus connus, notamment Roblox, Twitch et

Le géant du logiciel comptable Tipalti a déclaré qu'il enquêtait sur les rapports d'une attaque de ransomware après qu'un gang avait passé le week-end à tenter d'extorquer l'entreprise et ses clients.Samedi, le gang de ransomware Black Cat / Alphv a affirmé qu'il avait attaqué la société basée en Californie et a commencé à menacer plusieurs de ses sonles clients les plus connus, notamment Roblox, Twitch et

Accounting software giant Tipalti said it is investigating reports of a ransomware attack after a gang spent the weekend attempting to extort the company and its customers. On Saturday, the Black Cat/AlphV ransomware gang claimed that it attacked the California-based company and began to threaten several of its most well-known customers, including Roblox, Twitch and

Accounting software giant Tipalti said it is investigating reports of a ransomware attack after a gang spent the weekend attempting to extort the company and its customers. On Saturday, the Black Cat/AlphV ransomware gang claimed that it attacked the California-based company and began to threaten several of its most well-known customers, including Roblox, Twitch and |

Ransomware | ★★ | ||

| 2023-12-04 15:14:36 | Rapport de novembre sur l'état des ransomwares par Blackfog November State of Ransomware Report by Blackfog (lien direct) |

Rapport de novembre de l'état des ransomwares par Blackfog

-

rapports spéciaux

November State of Ransomware Report by Blackfog - Special Reports |

Ransomware | ★★ | ||

| 2023-12-04 14:22:36 | Tipalti enquête sur les allégations de données volées dans une attaque de ransomware Tipalti investigates claims of data stolen in ransomware attack (lien direct) |

Tipalti dit qu'ils enquêtent sur les affirmations selon lesquelles le gang de ransomware AlphV a violé son réseau et a volé 256 Go de données, y compris des données pour Roblox et Twitch.[...]

Tipalti says they are investigating claims that the ALPHV ransomware gang breached its network and stole 256 GB of data, including data for Roblox and Twitch. [...] |

Ransomware | ★★ | ||

| 2023-12-04 13:33:24 | Attaque des ransomwares Alphv / Blackcat sur Tipalti, menaçant les clients de Tipsti \\ ALPHV/BlackCat Ransomware Attack on Tipalti, Threatening Tipalti\\'s Customers (lien direct) |

Les premiers jours de décembre 2023 ont été secoués par le groupe Ransomware Alphv / BlackCat, connu pour son ...

The first days of December 2023 were rattled by ALPHV/BlackCat ransomware group, known for its... |

Ransomware | ★★ | ||

| 2023-12-04 13:00:00 | L'Université DePauw met en garde contre la violation des données comme des attaques de ransomwares contre les collèges DePauw University warns of data breach as ransomware attacks on colleges surge (lien direct) |

L'Université DePauw a averti cette semaine les étudiants que leurs informations personnelles pourraient avoir été accessibles par des pirates qui ont attaqué l'école.Le journal de l'école a rapporté que le 27 novembre, les élèves actuels et potentiels ont reçu des lettres notifiant les lettreseux d'une fuite de données et leur fournissant un an de services de protection d'identité gratuits.Les arts libéraux

L'Université DePauw a averti cette semaine les étudiants que leurs informations personnelles pourraient avoir été accessibles par des pirates qui ont attaqué l'école.Le journal de l'école a rapporté que le 27 novembre, les élèves actuels et potentiels ont reçu des lettres notifiant les lettreseux d'une fuite de données et leur fournissant un an de services de protection d'identité gratuits.Les arts libéraux

DePauw University warned students this week that their personal information may have been accessed by hackers who attacked the school. The school newspaper reported that on November 27, current and prospective students were sent letters notifying them of a data leak and providing them with one year of free identity protection services. The liberal arts

DePauw University warned students this week that their personal information may have been accessed by hackers who attacked the school. The school newspaper reported that on November 27, current and prospective students were sent letters notifying them of a data leak and providing them with one year of free identity protection services. The liberal arts |

Ransomware Data Breach | ★★ | ||

| 2023-12-04 11:00:17 | Kaspersky Security Bulletin 2023. Statistiques Kaspersky Security Bulletin 2023. Statistics (lien direct) |

Statistiques clés pour 2023: ransomware, banquiers de Troie, mineurs et autres logiciels malveillants financiers, vulnérabilités et exploits zéro jour, attaques Web, menaces pour MacOS et IoT.

Key statistics for 2023: ransomware, trojan bankers, miners and other financial malware, zero-day vulnerabilities and exploits, web attacks, threats for macOS and IoT. |

Ransomware Malware Vulnerability Threat Studies | ★★ | ||

| 2023-12-04 10:05:37 | L'attaque des ransomwares de la chaîne d'approvisionnement provoque des pannes à plus de 60 coopératives de crédit Supply-chain ransomware attack causes outages at over 60 credit unions (lien direct) |

Plus de soixante coopératives de crédit aux États-Unis ont été retirées à la suite d'une attaque de ransomware à l'un de leurs fournisseurs de technologie - démontrant une fois de plus les dégâts qui peuvent être causés par une attaque de chaîne d'approvisionnement.Il y a quelques pièces mobiles ici, donc ici \\ est un résumé rapide: Trellance - un fournisseur de solutions et de services utilisés par les coopératives de crédit et la société mère de FedComp.FedComp - un fournisseur de logiciels et de services qui permettent aux coopératives de crédit de fonctionner dans le monde.Opérations en cours - Une unité de trillance, spécialisée dans la reprise après sinistre et la récupération des entreprises ...

Over sixty credit unions across the United States have been taken offline following a ransomware attack at one of their technology providers - demonstrating once again the damage that can be caused by a supply-chain attack . There are a few moving parts here, so here\'s a quick summary: Trellance - A provider of solutions and services used by credit unions, and the parent company of FedComp. FedComp - a provider of software and services that enable credit unions to operate around the world. Ongoing Operations - a unit of Trellance, which specialises in disaster recovery and business recovery... |

Ransomware | ★★ | ||

| 2023-12-04 09:50:00 | Microsoft met en garde contre le schéma de malvertisation répartir les ransomwares du cactus Microsoft Warns of Malvertising Scheme Spreading CACTUS Ransomware (lien direct) |

Microsoft a mis en garde contre une nouvelle vague d'attaques de ransomwares de cactus qui tirent parti des leurres malvertising pour déployer Danabot en tant que vecteur d'accès initial.

Les infections à Danabot ont conduit à "l'activité pratique du clavier par l'opérateur de ransomware Storm-0216 (Twisted Spider, UNC2198), culminant dans le déploiement de Cactus Ransomware", l'équipe Microsoft Threat Intelligence & NBSP; Said & Nbsp; dans une série de messages sur x (

Microsoft has warned of a new wave of CACTUS ransomware attacks that leverage malvertising lures to deploy DanaBot as an initial access vector. The DanaBot infections led to "hands-on-keyboard activity by ransomware operator Storm-0216 (Twisted Spider, UNC2198), culminating in the deployment of CACTUS ransomware," the Microsoft Threat Intelligence team said in a series of posts on X ( |

Ransomware Threat | ★★ |

To see everything:

Our RSS (filtrered)