What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-03-26 10:00:00 | L'importance croissante du CAASM dans la stratégie de cybersécurité de l'entreprise The Growing Importance of CAASM in Company Cybersecurity Strategy (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. The recent years\' events, including the proliferation of ransomware, the pandemic, and political tensions, have fast-tracked the development of both offensive and defensive tools in the cyber domain. Cybersecurity concepts that were nascent a few years ago are now being refined, demonstrating the practical benefits of modern digital risk management strategies. Gartner analysts have highlighted the expansion of the attack surface as a significant risk for corporate cyber environments in the upcoming years. The most vulnerable entities include IoT devices, cloud apps, open-source systems, and complex software supply chains. There is an increasing demand for concepts like Cyber Asset Attack Surface Management (CAASM), External Attack Surface Management (EASM), and Cloud Security Posture Management (CSPM) in corporate security frameworks. This trend is also documented in Gartner\'s "hype" chart. Let\'s discuss the concept of CAASM, which is centered on identifying and managing all digital assets within an organization, whether they are internal or external. This approach aims to provide a comprehensive view and control over the organization\'s cyber environment, enhancing security measures and management practices. What Is CAASM CAASM assists IT departments in achieving end-to-end visibility of a company\'s cyber assets. This strategy creates a fuller understanding of the actual state of the infrastructure, enabling the security team to respond promptly to existing threats and potential future ones. CAASM-based products and solutions integrate with a broad array of data sources and security tools. CAASM gathers and aggregates data and analyzes perimeter traffic, providing a continuous, multi-dimensional view of the entire attack surface. Having access to current asset data enables information security officers to visualize the infrastructure and address security gaps promptly. They can prioritize the protection of assets and develop a unified perspective on the organization\'s actual security posture. This sets the stage for proactive risk management strategies. Exploring CAASM\'s Core Functions The CAASM approach equips security professionals with a variety of tools necessary for effectively managing an organization\'s attack surface and addressing risks. Asset Discovery A lack of visibility into all of an organization\'s assets heightens the risk of cyberattacks. Cyber Asset Attack Surface Management products automatically detect and catalog every component of a company\'s digital infrastructure, encompassing local, cloud, and various remote systems, including shadow IT. A company employing CAASM gains a clear overview of all its deployed web applications, servers, network devices, and cloud services. CAASM facilitates a comprehensive inventory of the devices, applications, networks, and users constituting the company\'s attack surface. Vulnerability Detection It is important to understand the risks each asset poses, such as missing the latest security updates or opportunities to access sensitive data. CAASM systems integrate asset data, helping security teams identify misconfigurations, vulnerabilities, and oth | Ransomware Tool Vulnerability Threat Prediction Cloud | ★★★ | ||

| 2024-03-25 18:21:40 | L'équipe82 de Claroty \\ révèle des vulnérabilités critiques dans les appareils unistream unitronics, incité les mises à jour des fournisseurs Claroty\\'s Team82 reveals critical vulnerabilities in Unitronics UniStream devices, prompting vendor updates (lien direct) |

Les chercheurs de Team82 de Claroty \\ ont révélé la présence de vulnérabilités matérielles critiques dans les produits PLC / HMI intégrés unitRonics, menant ...

Researchers from Claroty\'s Team82 disclosed the presence of critical hardware vulnerabilities in Unitronics UniStream integrated PLC/HMI products, leading... |

Vulnerability | ★★★ | ||

| 2024-03-25 17:07:00 | Leçon clé du piratage de pulvérisation de mot de passe de Microsoft \\: sécuriser chaque compte Key Lesson from Microsoft\\'s Password Spray Hack: Secure Every Account (lien direct) |

En janvier 2024, Microsoft a découvert qu'ils étaient les & nbsp; victime d'un hack & nbsp; orchestré par des pirates de blizzard de Midnight à l'état russe (parfois connu sous le nom de Nobelium).Le détail préoccupant de cette affaire est la facilité avec laquelle il était facile de violer le géant du logiciel.Ce n'était pas un hack hautement technique qui a exploité une vulnérabilité zéro-jour & # 8211;Les pirates ont utilisé une simple attaque par pulvérisation de mot de passe pour prendre le contrôle de

In January 2024, Microsoft discovered they\'d been the victim of a hack orchestrated by Russian-state hackers Midnight Blizzard (sometimes known as Nobelium). The concerning detail about this case is how easy it was to breach the software giant. It wasn\'t a highly technical hack that exploited a zero-day vulnerability – the hackers used a simple password spray attack to take control of |

Hack Vulnerability Threat Technical | ★★ | ||

| 2024-03-25 14:32:00 | Nouvelle vulnérabilité "GoFetch" dans les puces Apple M-Series Fuites Secret Encryption Keys New "GoFetch" Vulnerability in Apple M-Series Chips Leaks Secret Encryption Keys (lien direct) |

Une nouvelle lacune de sécurité découverte dans les puces Apple M-Series pourrait être exploitée pour extraire des clés secrètes utilisées pendant les opérations cryptographiques.

Surnommé & nbsp; GoFetch, la vulnérabilité se rapporte à une attaque de canal latéral microarchitectural qui tire parti d'une caractéristique connue sous le nom de préfetcher (DMP) dépendant de la mémoire des données pour cibler les implémentations cryptographiques à temps constant et les données sensibles à la capture de capture

A new security shortcoming discovered in Apple M-series chips could be exploited to extract secret keys used during cryptographic operations. Dubbed GoFetch, the vulnerability relates to a microarchitectural side-channel attack that takes advantage of a feature known as data memory-dependent prefetcher (DMP) to target constant-time cryptographic implementations and capture sensitive data |

Vulnerability | ★★ | ||

| 2024-03-25 13:28:48 | Faits saillants hebdomadaires, 25 mars 2024 Weekly OSINT Highlights, 25 March 2024 (lien direct) |

La semaine dernière, les rapports OSINT de \\ présentent une gamme de cyber-menaces, des campagnes d'espionnage parrainées par l'État russe par Secret Blizzard à l'infosteller malware comme Formbook et le lecteur Adobe Infosaler, démontrant l'adaptabilité et la persistance entre les acteurs de la menace.Des tactiques trompeuses telles que la typosquat et la distribution de faux logiciels sont utilisées pour le camouflage des activités et ciblent des groupes d'utilisateurs spécifiques, comme on le voit dans le cas du ciblage chinois des moteurs de recherche.De plus, le malvertising basé sur la recherche, notamment avec le malware FakeBat, met en évidence l'abus de sites Web légitimes et de certificats numériques pour échapper aux mesures de sécurité.Dans l'ensemble, ces tendances soulignent la nécessité de mesures de cybersécurité robustes et de l'intelligence continue des menaces pour atténuer efficacement les menaces en évolution. 1. ** [Campagne d'espionnage de Turla] (https://security.microsoft.com/intel-explorer/articles/bf6723e9?): ** Le groupe d'espionnage russe Turla, également connu sous le nom de Blizzard secret par Microsoft, orchestraciblant une ONG européenne, employant des tactiques comme le vol d'information et l'infiltration du réseau.Les activités post-compromises de Turla \\ impliquent le déploiement d'implants comme Tinyturla-ng et la reconnaissance de la reconnaissance, la démonstration de persistance et de furtivité dans leurs opérations. 2. ** [Linux Server RCE Attack] (https://security.microsoft.com/intel-explorer/articles/9b8f807f?): ** Cybereason Security Services rapporte un incident impliquant un serveur Linux exploité via une exécution de code distante (RCE) Vulnérabilité dans Apache ActiveMQ, facilitant le déploiement de VADes charges utiles malveillantes comme Mirai Botnet, Hellokitty Ransomware et Coinminers.Attaquer les méthodologiesClude l'automatisation et les séances interactives via les coquilles inversées de Netcat, mettant en évidence le divers arsenal des acteurs de la menace et leurs tactiques adaptables. 3. ** [Formbook InfoSteller Malware] (https://security.microsoft.com/intel-explorer/articles/7b321c6c?): ** Formbook, un logiciel malveillant infoséaler, présente des capacités avancées comme le suivi de la touche et la capture de l'écran, pendant l'évasion de l'évasion, comme le suivi des touches de touche et la capture d'écran, pendant l'évadisation, toutDétection par des techniques d'obscurcissement et de chiffrement.Les cybercriminels distribuent Formbook par courrier électronique, avec des cas d'utilisation notés lors des conflits géopolitiques, soulignant sa flexibilité et sa menace persistante. 4. ** [Ciblage de moteurs de recherche chinois] (https://security.microsoft.com/intel-explorer/articles/5a806c77?): ** Kaspersky découvre une menace ciblant les utilisateurs chinois via des versions modifiées de rédacteurs de texte populaires distribués via le type typosquattinget d'autres techniques trompeuses, soulignant les acteurs de la menace \\ 'efforts pour imiter les ressources légitimes à des fins malveillantes. 5. ** [Phantomblu Malware Campaign] (https://security.microsoft.com/intel-explorer/articles/356f4d44?): ** Perception Point révèle la campagne Phantomblu ciblant les organisations américaines avec le rat Netsupport, l'utilisation de la campagne avancée AdvanceLes tactiques d'évasion comme la manipulation des modèles OLE et l'ingénierie sociale pour compromettre efficacement les systèmes, présentant une évolution des stratégies de livraison de logiciels malveillants mélangeant l'évasion et l'ingénierie sociale. 6. ** [Surge malvertising basé sur la recherche] (https://security.microsoft.com/intel-explorer/articles/7cc81ecb?): ** MalwareBytes rapporte une augmentation des incidents malvertisons basés sur la recherche, impliquant notamment le malware FakeBat malveillant FakeBat.Distribué par le biais des installateurs de MSIX avec le code PowerShell obsc | Ransomware Spam Malware Tool Vulnerability Threat | ★★★ | ||

| 2024-03-25 10:00:00 | Décodage des implications de cybersécurité de l'avancement rapide de l'AI \\ Decoding the Cybersecurity Implications of AI\\'s Rapid Advancement (lien direct) |

The genius at the heart of AI—its ability to sift through mountains of data, actually spot a needle in a haystack, and act on threats before they blossom into full-scale emergencies—it’s undeniable. However, here’s the rub—every part of that impressive arsenal? It’s also up for grabs by the other side, and can (and will) arm them to launch attacks of unprecedented sophistication and elusiveness, the likes of which we’ve thankfully never seen up to now. How do we wield this impressive technology to fortify our defenses, while preventing it from falling into the wrong hands? Can such a thing even be accomplished? Join me below as we take a closer look at how AI’s rapid rise is changing the landscape of cybersecurity. AI as a Defense Tool AI is a reliable navigator for charting the digital deluge—it has the ability to handle vast quantities of information rapidly on a level that no human could ever hope to match. It doesn’t take a huge leap to come to the conclusion that those capabilities can very easily be leveraged for defense. Automated Threat Detection Think of AI as the ever-watchful eye, tirelessly scanning the horizon for signs of trouble in the vast sea of data. Its capability to detect threats with speed and precision beyond human ken is our first line of defense against the shadows that lurk in the network traffic, camouflaged in ordinary user behavior, or embedded within the seemingly benign activities of countless applications. AI isn’t just about spotting trouble; it’s about understanding it. Through machine learning, it constructs models that learn from the DNA of malware, enabling it to recognize new variants that bear the hallmarks of known threats. This is akin to recognizing an enemy’s tactics, even if their strategy evolves. All of what I’ve said also here applies to incident response—with AI’s ability to automatically meet threats head-on making a holistic cybersecurity posture both easier to achieve and less resource-intensive for organizations of all sizes. Predictive Analytics By understanding the patterns and techniques used in previous breaches, AI models can predict where and how cybercriminals might strike next. This foresight enables organizations to reinforce their defenses before an attack occurs, transforming cybersecurity from a reactive discipline into a proactive strategy that helps prevent breaches rather than merely responding to them. The sophistication of predictive analytics lies in its use of diverse data sources, including threat intelligence feeds, anomaly detection reports, and global cybersecurity trends. This comprehensive view allows AI systems to identify correlations and causations that might elude human analysts. Phishing Detection and Email Filtering AI has stepped up as a pivotal ally in the ongoing skirmish against phishing and other forms of social engineering attacks, which too often lay the groundwork for more invasive security breaches. Through meticulous analysis of email content, context, and even the | Spam Tool Vulnerability Threat Prediction Technical | Deloitte | ★★ | |

| 2024-03-25 02:32:03 | La cyber-menace imminente dans l'immobilier The Looming Cyber Threat in Real Estate (lien direct) |

Dans notre monde interconnecté, l'industrie immobilière a adopté la technologie pour révolutionner ses opérations, améliorer les expériences des clients et rationaliser les processus métier.Pourtant, bien que cette évolution technologique ait apporté d'immenses avantages au secteur immobilier, il a également attiré l'attention des acteurs néfastes désireux d'exploiter les vulnérabilités.Les transactions de grande valeur survenant quotidiennement, le secteur immobilier est devenu une cible convaincante pour les attaquants qui espèrent profiter de ces opportunités.De plus, la pandémie a alimenté une transition presque du jour au lendemain vers un travail à distance et ...

In our interconnected world, the real estate industry has embraced technology to revolutionize its operations, enhance customer experiences, and streamline business processes. Yet, while this technological evolution has brought immense benefits to the property sector, it has also attracted the attention of nefarious actors keen on exploiting vulnerabilities. With high-value transactions occurring daily, the real estate sector has become a compelling target for attackers hoping to cash in on these opportunities. In addition, the pandemic fueled an almost overnight transition to remote work and... |

Vulnerability Threat | ★★ | ||

| 2024-03-23 21:28:48 | Les pirates peuvent débloquer 3 millions de portes hôtelières dans 131 pays Hackers Can Unlock 3 million Hotel Doors In 131 Countries (lien direct) |

Les chercheurs en sécurité ont découvert des vulnérabilités dans la gamme de serrures électroniques RFID de Dormakaba \\, ce qui pourrait permettre à un attaquant d'accéder aux chambres d'hôtel et aux portes de l'unité de logement multifamilial en quelques secondes en utilisant une seule paire de clés forgés. La série de vulnérabilités, surnommée «DeSaflok», a été découverte par les chercheurs Lennert Wouters, Ian Carroll, RQU, Buscanfly, Sam Curry, Shell et Will Caruana en septembre 2022 et divulgués en mars 2024, comme l'a rapporté pour la première fois par | Tool Vulnerability Mobile Technical | ★★ | ||

| 2024-03-22 19:15:00 | AWS Patches Critical \\ 'FlowFixation \\' Bug dans le service de flux d'air pour empêcher le détournement de session AWS Patches Critical \\'FlowFixation\\' Bug in Airflow Service to Prevent Session Hijacking (lien direct) |

Les chercheurs en cybersécurité ont partagé les détails d'une vulnérabilité de sécurité désormais parformée dans Amazon Web Services (AWS) Géré des flux de travail pour Apache Airflow (MWAA) qui pourraient être potentiellement exploités par un acteur malveillant pour détourner les séances de victimes et réaliser une exécution de code à distance sur une sous-jacent sous-jacente sous-jacenteinstances.

La vulnérabilité, désormais abordée par AWS, a été nommée Coded & nbsp; FlowFixation & nbsp; par Tenable.

Cybersecurity researchers have shared details of a now-patched security vulnerability in Amazon Web Services (AWS) Managed Workflows for Apache Airflow (MWAA) that could be potentially exploited by a malicious actor to hijack victims\' sessions and achieve remote code execution on underlying instances. The vulnerability, now addressed by AWS, has been codenamed FlowFixation by Tenable. |

Vulnerability | ★★★ | ||

| 2024-03-22 15:03:26 | La vulnérabilité de silicium Apple au niveau du matériel peut fuir les clés cryptographiques Hardware-level Apple Silicon vulnerability can leak cryptographic keys (lien direct) |

à court de matériel de rediffusion, le correctif dégradera sérieusement les performances Apple a son propre moment de fusion / spectre avec une nouvelle vulnérabilité du canal latéCapacité à extraire les clés cryptographiques.…

Short of rearchitecting hardware, the fix will seriously degrade performance Apple is having its own Meltdown/Spectre moment with a new side-channel vulnerability found in the architecture of Apple Silicon processors that gives malicious apps the ability to extract cryptographic keys. … |

Vulnerability | ★★ | ||

| 2024-03-22 11:01:39 | Google paie 10 millions de dollars en primes de bogue en 2023 Google Pays $10M in Bug Bounties in 2023 (lien direct) |

BleepingComputer a le Détails .Il est de 2 millions de dollars de moins qu'en 2022, mais il est encore beaucoup beaucoup.

La récompense la plus élevée pour un rapport de vulnérabilité en 2023 était de 113 337 $, tandis que le décompte total depuis le lancement du programme en 2010 a atteint 59 millions de dollars.

Pour Android, le système d'exploitation mobile le plus populaire et le plus largement utilisé, le programme a accordé plus de 3,4 millions de dollars.

Google a également augmenté le montant maximal de récompense pour les vulnérabilités critiques concernant Android à 15 000 $, ce qui a augmenté les rapports communautaires.

Au cours des conférences de sécurité comme ESCAL8 et Hardwea.io, Google a attribué 70 000 $ pour 20 découvertes critiques dans le système d'exploitation Android et Android Automotive et 116 000 $ pour 50 rapports concernant les problèmes dans Nest, Fitbit et Wearables ...

BleepingComputer has the details. It’s $2M less than in 2022, but it’s still a lot. The highest reward for a vulnerability report in 2023 was $113,337, while the total tally since the program’s launch in 2010 has reached $59 million. For Android, the world’s most popular and widely used mobile operating system, the program awarded over $3.4 million. Google also increased the maximum reward amount for critical vulnerabilities concerning Android to $15,000, driving increased community reports. During security conferences like ESCAL8 and hardwea.io, Google awarded $70,000 for 20 critical discoveries in Wear OS and Android Automotive OS and another $116,000 for 50 reports concerning issues in Nest, Fitbit, and Wearables... |

Vulnerability Studies Mobile | ★★★ | ||

| 2024-03-22 10:42:36 | New \\ 'GoFetch \\' APPU ATTACE CPU expose les clés de cryptographie New \\'GoFetch\\' Apple CPU Attack Exposes Crypto Keys (lien direct) |

Les chercheurs détaillent Gofetch, une nouvelle attaque du canal latéral impactant des processeurs Apple qui pourraient permettre à un attaquant d'obtenir des clés secrètes.

Researchers detail GoFetch, a new side-channel attack impacting Apple CPUs that could allow an attacker to obtain secret keys. |

Vulnerability | ★★★★ | ||

| 2024-03-22 06:00:42 | La solution centrée sur l'homme à un problème centré sur l'homme défiant vos données critiques The Human-Centric Solution to a Human-Centric Problem-Defending Your Critical Data (lien direct) |

This cybersecurity lore is well on its way to becoming cliché. But like most clichés, it\'s true: Data doesn\'t leave your organization on its own. People let your data out. They either take it with them, or they leave the door open for someone else to help themselves. In this environment, where cybercriminals are less inclined to target software vulnerabilities and far more focused on our identities, the perimeter as we once knew it has disappeared. Today, our people are the perimeter-wherever they are, on-premises or in the cloud, and whatever systems, devices and credentials they use to access our data. Needless to say, if cyberattacks are targeted at our people (or rather, their identities), then our cyber defenses must be targeted, too. But with large and often remote workforces accessing our networks across various endpoints, this is increasingly challenging. To protect our people-and, in turn, our businesses-we need a deep understanding of who is accessing our data as well as how, when, where and why. It\'s only when we have all this information that we can begin to place protections where they are needed most, educate users on the risks they face and fight threat actors on the new frontier of our identities. Tackling insider threats As if defending a new, more fluid perimeter wasn\'t difficult enough, the increased focus on our identities presents another problem. Our people are already within our traditional defenses. So, to protect against malicious, compromised or careless users who are enabling data loss, we need to defend from the inside out. Email remains the number one entry point for common and advanced threats, so any effective defense starts in the inbox. Our people must understand the importance of strong credentials, the risk of password reuse and sharing, and the dangers posed by phishing emails, malicious links and bogus attachments. In our research for the 2024 State of the Phish report, Proofpoint found that security professionals in Europe and the Middle East rated password reuse as the riskiest behavior-and the second-most common behavior among end users. Email protection tools can assist here, too, by filtering malicious messages before they reach the inbox. That helps to mitigate the compromised employee use case. However, security teams must always assume that threats will get through these lines of defense, even with detection rates above 99% being the norm. And when they do, additional layers of security are needed to stop them in their tracks. Advanced enterprise data loss prevention (DLP) and insider threat management (ITM) tools provide this additional layer. By analyzing content, behavior and threat telemetry, these tools highlight anomalous or suspicious behavior that can lead to data loss. Careless users were the most cited cause of data loss in our inaugural 2024 Data Loss Landscape report. To handle this use case you might want to interrupt their careless behavior with a security prompt. For example, suppose an employee attempts to send confidential files in a plain text email. A simple pop-up advising them to reconsider their action could prevent this data from being exposed. A complete log of the incident is also captured, which can add real-world context to security awareness training. Another action that a careless user may perform is to send an email to the wrong recipient. According to our research, 1 in 3 users misdirected one or two emails to the wrong recipient. In the event of a malicious insider, intelligent DLP and ITM tools will spot and alert security teams to any high-risk behaviors. This could be a user who downloads an unauthorized app to a corporate machine or renames files to hide their intentions and cover their tracks. As for leavers-who remain one of the primary reasons for insider-driven data loss-security teams can take a more proactive approach. By focusing on these high-risk employees, you can build an evidential picture of intent. With the right tools in place, you can capture activity l | Tool Vulnerability Threat Cloud | ★★ | ||

| 2024-03-22 06:00:16 | Unsaflok – Le hack qui ouvre toutes les chambres d\'hôtel (ou presque) (lien direct) | Des chercheurs en sécurité ont découvert une technique baptisée Unsaflok permettant d'ouvrir en quelques secondes des millions de serrures d'hôtel de la marque Saflok, en exploitant des failles de chiffrement et du système RFID utilisé. Dormakaba, le fabricant, travaille à corriger ces vulnérabilités. | Hack Vulnerability | ★★★★ | ||

| 2024-03-21 22:32:49 | L'équipe Tesla Hack gagne 200 000 $ et une nouvelle voiture Tesla Hack Team Wins $200K and a New Car (lien direct) |

Zero Day Initiative a accordé un total de 732 000 $ aux chercheurs qui ont trouvé 19 vulnérabilités uniques de cybersécurité au cours du premier jour de PWN2OWN.

Zero Day Initiative awarded a total of $732,000 to researchers who found 19 unique cybersecurity vulnerabilities during the first day of Pwn2Own. |

Hack Vulnerability Threat | ★★ | ||

| 2024-03-21 20:38:56 | Hacker du gouvernement chinois exploitant ScreenConnect, F5 Bugs pour attaquer les entités de défense et gouvernementales Chinese government hacker exploiting ScreenConnect, F5 bugs to attack defense and government entities (lien direct) |

Un pirate serait lié à la République de Chine du peuple a exploité deux vulnérabilités populaires pour attaquer les entrepreneurs de la défense américaine, les entités et les institutions gouvernementales du Royaume-Uni en Asie. & NBSP;Un nouveau rapport de la société de sécurité appartenant à Google Mandiant a mis en lumière le travail d'un acteur de menace qu'ils appellent UNC5174.Les chercheurs pensent que l'UNC5174 est un ancien membre

Un pirate serait lié à la République de Chine du peuple a exploité deux vulnérabilités populaires pour attaquer les entrepreneurs de la défense américaine, les entités et les institutions gouvernementales du Royaume-Uni en Asie. & NBSP;Un nouveau rapport de la société de sécurité appartenant à Google Mandiant a mis en lumière le travail d'un acteur de menace qu'ils appellent UNC5174.Les chercheurs pensent que l'UNC5174 est un ancien membre

A hacker allegedly connected to the People\'s Republic of China has been exploiting two popular vulnerabilities to attack U.S. defense contractors, U.K. government entities and institutions in Asia. A new report from Google-owned security firm Mandiant spotlighted the work of a threat actor they call UNC5174. The researchers believe UNC5174 is a former member

A hacker allegedly connected to the People\'s Republic of China has been exploiting two popular vulnerabilities to attack U.S. defense contractors, U.K. government entities and institutions in Asia. A new report from Google-owned security firm Mandiant spotlighted the work of a threat actor they call UNC5174. The researchers believe UNC5174 is a former member |

Vulnerability Threat | ★★★ | ||

| 2024-03-21 20:17:15 | Beware of the Messengers, Exploiting ActiveMQ Vulnerability (lien direct) | #### Description

Cybereason Security Services a publié un rapport d'analyse des menaces sur un incident impliquant un serveur Linux qui a vu des exécutions de shell malveillant à partir d'un processus Java exécutant Apache ActiveMQ.Le service ActiveMQ est un courtier de messages open source utilisé pour rejeter les communications à partir de serveurs séparés exécutant différents composants et / ou écrits dans différentes langues.L'activité est fortement évaluée pour avoir mis à profit une vulnérabilité à distance d'exécution de code (RCE) CVE-2023-46604.

Les exécutions de shell observées incluent les tentatives de téléchargement des charges utiles supplémentaires telles que les exécutables de MiraiBotnet, Hellokitty Ransomware, Sparkrat Executables et Coinminers, y compris XMRIG.Les méthodologies de déploiementemployez principalement l'automatisation;Cependant, une étape initiale dépend d'une session interactive via des coquilles inversées NetCAT.

> [Consultez la rédaction de Microsoft \\ sur CVE-2023-46604 - Apache ActiveMQ ici.] (Https://sip.security.microsoft.com/intel-profiles/cve-2023-46604)

#### URL de référence (s)

1. https://www.cybereason.com/blog/beware-of-the-messengers-expoiting-activemq-vulnerabilité

#### Date de publication

13 mars 2024

#### Auteurs)

Équipe de services de sécurité de la cyberéasie

#### Description Cybereason Security Services has issued a Threat Analysis Report on an incident involving a Linux server that saw malicious shell executions from a Java process running Apache ActiveMQ. The ActiveMQ service is an open-source message broker used to bridge communications from separate servers running different components and/or written in different languages. The activity is strongly assessed to have leveraged a Remote Code Execution (RCE) vulnerability CVE-2023-46604. The observed shell executions include attempts to download additional payloads such as executables of Mirai Botnet, HelloKitty Ransomware, SparkRAT executables, and coinminers including XMRig. The deployment methodologies mainly employ automation; however, one initial foothold is dependent on an interactive session via Netcat reverse shells. > [Check out Microsoft\'s write-up on CVE-2023-46604 - Apache ActiveMQ here.](https://sip.security.microsoft.com/intel-profiles/CVE-2023-46604) #### Reference URL(s) 1. https://www.cybereason.com/blog/beware-of-the-messengers-exploiting-activemq-vulnerability #### Publication Date March 13, 2024 #### Author(s) Cybereason Security Services Team |

Ransomware Vulnerability Threat | ★★ | ||

| 2024-03-21 17:43:12 | Intelligence Insights: mars 2024 Intelligence Insights: March 2024 (lien direct) |

La saison des impôts jaillit les leurres de phishing sur le thème financièrement sur les utilisateurs, et les vulnérabilités continuent de germer dans les informations de l'intelligence de ce mois-ci

Tax season springs financially-themed phishing lures on users, and vulnerabilities continue to sprout in this month\'s Intelligence Insights |

Vulnerability | ★★ | ||

| 2024-03-21 17:00:00 | Micro-services, principaux maux de tête: détection des vulnérabilités dans les microservices ERXES \\ ' Micro Services, Major Headaches: Detecting Vulnerabilities in Erxes\\' Microservices (lien direct) |

Nos chercheurs en vulnérabilité ont découvert des vulnérabilités critiques dans ERXES à l'aide de SonarCloud.Renseignez-vous sur les détails et comment triage de tels problèmes dans votre propre code!

Our vulnerability researchers discovered critical vulnerabilities in Erxes with the help of SonarCloud. Learn about the details and how to triage such issues in your own code! |

Vulnerability | ★★ | ||

| 2024-03-21 17:00:00 | Comment accélérer les évaluations des risques des fournisseurs à l'ère de SAAS How to Accelerate Vendor Risk Assessments in the Age of SaaS Sprawl (lien direct) |

Dans l'environnement commercial numérique du numérique aujourd'hui dominé par les applications SaaS, les organisations dépendent de plus en plus de fournisseurs tiers pour les services cloud et les solutions logicielles essentielles.Au fur et à mesure que de plus en plus de vendeurs et de services sont ajoutés au mélange, la complexité et les vulnérabilités potentielles dans la chaîne d'approvisionnement & NBSP; SAASS (NBSP; Snowball rapidement.C'est pourquoi la gestion efficace des risques des fournisseurs (VRM) est un

In today\'s digital-first business environment dominated by SaaS applications, organizations increasingly depend on third-party vendors for essential cloud services and software solutions. As more vendors and services are added to the mix, the complexity and potential vulnerabilities within the SaaS supply chain snowball quickly. That\'s why effective vendor risk management (VRM) is a |

Vulnerability Cloud | ★★ | ||

| 2024-03-21 13:00:00 | La vulnérabilité a permis la prise de contrôle en un clic des comptes de service AWS Vulnerability Allowed One-Click Takeover of AWS Service Accounts (lien direct) |

> AWS Patches Vulnérabilité qui aurait pu être utilisée pour détourner les séances de flux de travail de travail gérées (MWAA) via FlowFixation Attack.

>AWS patches vulnerability that could have been used to hijack Managed Workflows Apache Airflow (MWAA) sessions via FlowFixation attack. |

Vulnerability | ★★ | ||

| 2024-03-21 09:30:00 | Les chercheurs en sécurité gagnent deuxième Tesla à PWN2OWN Security Researchers Win Second Tesla At Pwn2Own (lien direct) |

L'équipe Synacktiv a remporté sa deuxième voiture Tesla pour avoir trouvé l'un des 19 bugs zéro jour le premier jour de PWN2OWN VANCOUVER

The Synacktiv team won its second Tesla car for finding one of 19 zero-day bugs on the first day of Pwn2Own Vancouver |

Vulnerability Threat | ★★ | ||

| 2024-03-21 09:25:00 | Ivanti libère une solution urgente pour la vulnérabilité critique de la sentinelle critique Ivanti Releases Urgent Fix for Critical Sentry RCE Vulnerability (lien direct) |

Ivanti a divulgué les détails d'un défaut à l'exécution de code à distance critique ayant un impact sur la sentinelle autonome, exhortant les clients à appliquer immédiatement les correctifs pour rester protégé contre les cyber-menaces potentielles.

Suivi comme & nbsp; CVE-2023-41724, la vulnérabilité comporte un score CVSS de 9,6.

"Un acteur de menace non authentifié peut exécuter des commandes arbitraires sur le système d'exploitation sous-jacent de l'appareil

Ivanti has disclosed details of a critical remote code execution flaw impacting Standalone Sentry, urging customers to apply the fixes immediately to stay protected against potential cyber threats. Tracked as CVE-2023-41724, the vulnerability carries a CVSS score of 9.6. "An unauthenticated threat actor can execute arbitrary commands on the underlying operating system of the appliance |

Vulnerability Threat | ★★★ | ||

| 2024-03-21 09:04:00 | Atlassian publie des correctifs pour plus de 2 douzaines de défauts, y compris le bogue de bambou critique Atlassian Releases Fixes for Over 2 Dozen Flaws, Including Critical Bamboo Bug (lien direct) |

Atlassian a publié des correctifs pour & nbsp; plus de deux douzaines de défauts de sécurité, y compris un bogue critique ayant un impact sur le centre de données en bambou qui pourrait être exploité sans nécessiter une interaction utilisateur.

Suivi en AS & NBSP; CVE-2024-1597, la vulnérabilité comporte un score CVSS de 10,0, indiquant une gravité maximale.

Décrit comme un défaut d'injection SQL, il est enraciné dans une dépendance appelée org.postgresql:

Atlassian has released patches for more than two dozen security flaws, including a critical bug impacting Bamboo Data Center and Server that could be exploited without requiring user interaction. Tracked as CVE-2024-1597, the vulnerability carries a CVSS score of 10.0, indicating maximum severity. Described as an SQL injection flaw, it\'s rooted in a dependency called org.postgresql: |

Vulnerability | ★★★ | ||

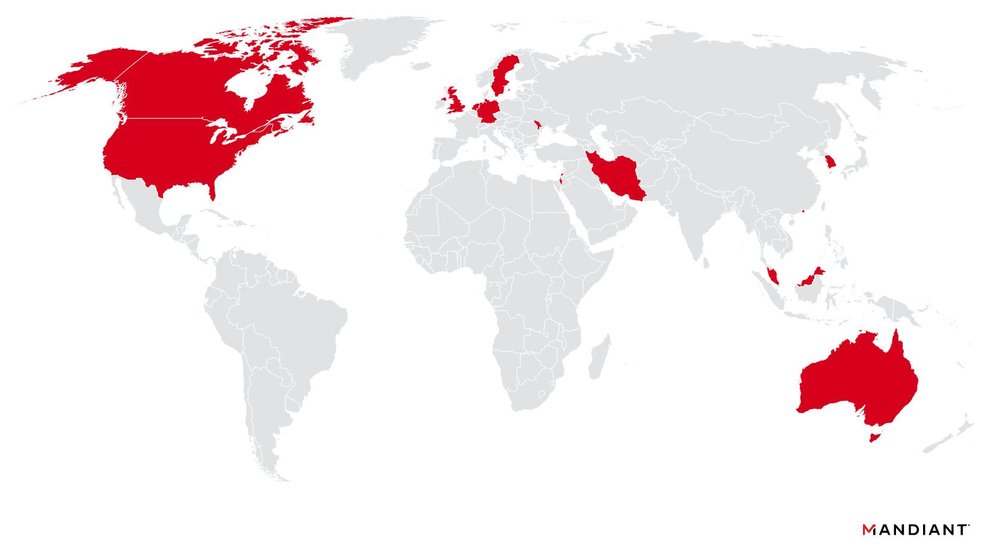

| 2024-03-21 00:00:00 | Bringing Access Back - Initial Access Brokers Exploit F5 BIG-IP (CVE-2023-46747) and ScreenConnect (lien direct) | Written by: Michael Raggi, Adam Aprahamian, Dan Kelly, Mathew Potaczek, Marcin Siedlarz, Austin Larsen

During the course of an intrusion investigation in late October 2023, Mandiant observed novel N-day exploitation of CVE-2023-46747 affecting F5 BIG-IP Traffic Management User Interface. Additionally, in February 2024, we observed exploitation of Connectwise ScreenConnect CVE-2024-1709 by the same actor. This mix of custom tooling and the SUPERSHELL framework leveraged in these incidents is assessed with moderate confidence to be unique to a People\'s Republic of China (PRC) threat actor, UNC5174. Mandiant assesses UNC5174 (believed to use the persona "Uteus") is a former member of Chinese hacktivist collectives that has since shown indications of acting as a contractor for China\'s Ministry of State Security (MSS) focused on executing access operations. UNC5174 has been observed attempting to sell access to U.S. defense contractor appliances, UK government entities, and institutions in Asia in late 2023 following CVE-2023-46747 exploitation. In February 2024, UNC5174 was observed exploiting ConnectWise ScreenConnect vulnerability (CVE-2024-1709) to compromise hundreds of institutions primarily in the U.S. and Canada. Targeting and Timeline UNC5174 has been linked to widespread aggressive targeting and intrusions of Southeast Asian and U.S. research and education institutions, Hong Kong businesses, charities and non-governmental organizations (NGOs), and U.S. and UK government organizations during October and November 2023, as well as in February 2024. The actor appears primarily focused on executing access operations. Mandiant observed UNC5174 exploiting various vulnerabilities during this time. ConnectWise ScreenConnect Vulnerability CVE-2024-1709 F5 BIG-IP Configuration Utility Authentication Bypass Vulnerability CVE-2023-46747 Atlassian Confluence CVE-2023-22518 Linux Kernel Exploit CVE-2022-0185 Zyxel Firewall OS Command Injection Vulnerability CVE-2022-30525 Investigations revealed several instances of UNC5174 infrastructure, exposing the attackers\' bash command history. This history detailed artifacts of extensive reconnaissance, web application fuzzing, and aggressive scanning for vulnerabilities on internet-facing systems belonging to prominent universities in the U.S., Oceania, and Hong Kong regions. Additionally, key strategic targets like think tanks in the U.S. and Taiwan were identified; however, Mandiant does not have significant evidence to determine successful exploitation of these targets.  Figure 1: UNC5174 global targeting map

Initial Disclosure of CVE-2023-46747

On Oct. 25, 2023, Praetorian published an advisory and proof-of-concept (PoC) for a zero-day (0-day) vulnerabil

Figure 1: UNC5174 global targeting map

Initial Disclosure of CVE-2023-46747

On Oct. 25, 2023, Praetorian published an advisory and proof-of-concept (PoC) for a zero-day (0-day) vulnerabil |

Malware Tool Vulnerability Threat Cloud | ★★★ | ||

| 2024-03-20 21:45:25 | Un avertissement fédéral met en évidence la cyber-vulnérabilité des systèmes d'eau américains Federal Warning Highlights Cyber Vulnerability of US Water Systems (lien direct) |

La Maison Blanche a exhorté les opérateurs de systèmes d'eau et d'eaux usées pour examiner et renforcer leurs contrôles de sécurité contre les attaques par des groupes basés en Iran et en Chine.

The White House urged operators of water and wastewater systems to review and beef up their security controls against attacks by Iran- and China-based groups. |

Vulnerability | ★★★ | ||

| 2024-03-20 14:45:20 | Intégration BRINQA des intigriseurs angritriting \\ Announcing Intigriti\\'s Brinqa Integration (lien direct) |

Nous sommes heureux d'annoncer le dernier partenariat d'Initigriti avec Brinqa, un leader de la gestion de la vulnérabilité.Cette intégration marque un pas en avant significatif dans la gestion et la hiérarchisation des vulnérabilités aux niveaux des entreprises. & # 160;À quoi sert Brinqa? & # 160;Brinqa est une plate-forme robuste permettant aux organisations de gérer et d'atténuer efficacement les cyber-risques en utilisant le cadre du connecteur BRINQA.Il [& # 8230;]

We\'re happy to announce Intigriti\'s latest partnership with Brinqa, a leader in vulnerability management. This integration marks a significant step forward in managing and prioritizing vulnerabilities on enterprise levels. What is Brinqa used for? Brinqa is a robust platform enabling organizations to effectively manage and mitigate cyber risk by using the Brinqa Connector framework. It […] |

Vulnerability | ★★★ | ||

| 2024-03-20 13:08:58 | Ivanti corrige le bogue de sentinelle autonome critique rapportée par l'OTAN Ivanti fixes critical Standalone Sentry bug reported by NATO (lien direct) |

Ivanti a averti les clients de corriger immédiatement une vulnérabilité critique de gravité cruciale signalée par les chercheurs du centre de sécurité de l'OTAN.[...]

Ivanti warned customers to immediately patch a critical severity Standalone Sentry vulnerability reported by NATO Cyber Security Centre researchers. [...] |

Vulnerability | ★★★ | ||

| 2024-03-20 11:18:00 | U.S.EPA Formes le groupe de travail pour protéger les systèmes d'eau des cyberattaques U.S. EPA Forms Task Force to Protect Water Systems from Cyberattacks (lien direct) |

L'Agence américaine de protection de l'environnement (EPA) a déclaré qu'elle formait un nouveau «groupe de travail sur la cybersécurité du secteur de l'eau» pour concevoir des méthodes pour contrer les menaces auxquelles le secteur de l'eau du pays est confronté dans le pays.

"En plus de considérer les vulnérabilités courantes des systèmes d'eau aux cyberattaques et les défis rencontrés par certains systèmes dans l'adoption des meilleures pratiques, ce groupe de travail dans ses délibérations

The U.S. Environmental Protection Agency (EPA) said it\'s forming a new "Water Sector Cybersecurity Task Force" to devise methods to counter the threats faced by the water sector in the country. "In addition to considering the prevalent vulnerabilities of water systems to cyberattacks and the challenges experienced by some systems in adopting best practices, this Task Force in its deliberations |

Vulnerability | ★★ | ||

| 2024-03-20 04:56:57 | Qu'est-ce que la gestion des journaux et pourquoi vous en avez besoin What Is Log Management and Why you Need it (lien direct) |

Grâce à la chaîne d'approvisionnement en plein essor, à une multitude d'appareils IoT et de travail à domicile et une présence en expansion du cloud, les organisations ingèrent constamment de nouveaux matériels dans leur environnement informatique.Avec chaque nouvelle ligne de code vient une nouvelle chance pour une vulnérabilité cachée.Avec chaque faiblesse non fondée, les attaquants acquièrent une autre occasion pour prendre pied dans l'organisation et compromettre les actifs sensibles.Afin de l'arrêter, les entreprises peuvent tirer parti des outils de gestion de la configuration de sécurité (SCM) et des outils de surveillance de l'intégrité des fichiers (FIM), mais pour vraiment créer une approche préventive, ils ont besoin de plein ...

Thanks to the burgeoning supply chain, a host of IoT and work-from-home devices, and an expanding cloud presence, organizations are constantly ingesting new hardware into their IT environments. With each new line of code comes a fresh chance for a hidden vulnerability. With each unfound weakness, attackers gain one more opportunity to gain a foothold in the organization and compromise sensitive assets. In order to stop this, companies can leverage security configuration management (SCM) and file integrity monitoring (FIM) tools, but to truly create a preventative approach, they need full... |

Tool Vulnerability Cloud | ★★★ | ||

| 2024-03-19 17:13:01 | US Defense Dept a reçu 50 000 rapports de vulnérabilité depuis 2016 US Defense Dept received 50,000 vulnerability reports since 2016 (lien direct) |

Le Cyber Crime Center (DC3) du Département américain de la Défense (DoD) a déclaré avoir atteint le trait du traitement de son 50 000e rapport de vulnérabilité soumis par 5 635 chercheurs depuis sa création en novembre 2016. [...]

The Cyber Crime Center (DC3) of the U.S. Department of Defense (DoD) says it has reached the milestone of processing its 50,000th vulnerability report submitted by 5,635 researchers since its inception in November 2016. [...] |

Vulnerability | ★★★ | ||

| 2024-03-19 10:00:00 | Techniques de numérisation NMAP Nmap scanning techniques (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. In our previous blog, we explored the significance of host discovery techniques using Nmap, Netdiscover, and Angry IP Scanner. Now, let\'s dive deeper into the network reconnaissance and focus specifically on the powerful features offered by Nmap. Renowned for its versatility and robust feature set, Nmap enables analysts to probe networked systems, map network topology, identify open ports, detect services, and even determine operating system details. Its command-line interface, coupled with a myriad of options and scripting capabilities, makes it an indispensable asset for security professionals, network administrators, and ethical hackers alike. I have used a virtual environment created mainly for demonstration purposes to see these scanning techniques in action, Target machine for this demonstration is metasploitable2 (192.168.25.130), Attacker Machine is Kali Linux (192.168.25.128). We already have seen how to discover hosts in a networked environment in our previous blog. Additionally, you can refer to nmap.org for better understanding of these techniques. Let\'s take a look at different techniques nmap offers: 1. TCP SYN scan (-sS): The TCP SYN scan, also known as a half-open scan, sends SYN pack | Vulnerability | ★★★ | ||

| 2024-03-19 09:26:34 | La violation de données d'empilement conduit à l'exposition des jetons github du client Mintlify Data Breach Leads to Exposure of Customer GitHub Tokens (lien direct) |

> Mintlify annonce un programme de divulgation de vulnérabilité après une violation de données exposée 91 jetons github client.

>Mintlify announces vulnerability disclosure program after a data breach exposed 91 customer GitHub tokens. |

Data Breach Vulnerability | ★★ | ||

| 2024-03-19 04:51:08 | Aperçu critique du paysage des risques de la chaîne d'approvisionnement de l'Australie Critical insights into Australia\\'s supply chain risk landscape (lien direct) |

Les organisations australiennes se retrouvent à naviguer dans un champ de mines de risques de chaîne d'approvisionnement, avec une augmentation des incidents résultant de violations multipartites.Ces violations sont souvent causées par des vulnérabilités dans les fournisseurs de cloud ou de logiciels et sont en train de devenir un défi qui exige l'attention et les stratégies proactives.De juillet à décembre 2023, 483 violations de données ont été signalées au commissaire australien de l'information (OAIC), en hausse de 19% par rapport à 407 entre janvier et juin de la même année.De plus, il y a eu 121 notifications secondaires, une augmentation notable par rapport à 29 notifications au cours de la même période.Le...

Australian organizations find themselves navigating a minefield of supply chain risks, with a surge in incidents stemming from multi-party breaches. These breaches are often caused by vulnerabilities in cloud or software providers and are emerging as a challenge that demands attention and proactive strategies. From July to December 2023, 483 data breaches were reported to the Australian Information Commissioner (OAIC), up 19% from 407 between January and June of the same year. Moreover, there were 121 secondary notifications, a notable increase from 29 notifications in the same period. The... |

Vulnerability Cloud | ★★★ | ||

| 2024-03-19 00:00:00 | Les exploits de vulnérabilité TeamCity conduisent à des ransomwares de jasmin, d'autres types de logiciels malveillants TeamCity Vulnerability Exploits Lead to Jasmin Ransomware, Other Malware Types (lien direct) |

CVE-2024-27198 et CVE-2024-27199 sont des vulnérabilités au sein de la plate-forme TeamCity sur site qui peut permettre aux attaquants d'obtenir un contrôle administratif sur les systèmes affectés.

CVE-2024-27198 and CVE-2024-27199 are vulnerabilities within the TeamCity On-Premises platform that can allow attackers to gain administrative control over affected systems. |

Ransomware Malware Vulnerability | ★★ | ||

| 2024-03-19 00:00:00 | Jenkins Args4j CVE-2024-23897: fichiers exposés, code à risque Jenkins Args4j CVE-2024-23897: Files Exposed, Code at Risk (lien direct) |

Jenkins, un serveur d'automatisation open source populaire, a été découvert comme étant affecté par une vulnérabilité de lecture de fichiers, CVE-2024-23897.

Jenkins, a popular open-source automation server, was discovered to be affected by a file read vulnerability, CVE-2024-23897. |

Vulnerability | ★★ | ||

| 2024-03-18 19:00:10 | Plus de 133 000 appareils Fortinet toujours vulnérables au bogue critique âgé d'un mois More than 133,000 Fortinet appliances still vulnerable to month-old critical bug (lien direct) |

Une énorme surface d'attaque pour une vulnérabilité avec divers POC disponibles Le volume de boîtes Fortinet exposées à l'Internet public et vulnérable à un défaut de sécurité critique vieux de Fortios est encore extrêmement élevé, malgré unAugmentation progressive des correctifs…

A huge attack surface for a vulnerability with various PoCs available The volume of Fortinet boxes exposed to the public internet and vulnerable to a month-old critical security flaw in FortiOS is still extremely high, despite a gradual increase in patching.… |

Vulnerability Patching | ★★ | ||

| 2024-03-18 18:28:00 | Fortra Patches Critical RCE Vulnérabilité dans l'outil de transfert FileCatalyst Fortra Patches Critical RCE Vulnerability in FileCatalyst Transfer Tool (lien direct) |

Fortra a publié les détails d'un défaut de sécurité critique désormais par paire impactant sa solution de transfert de fichiers & nbsp; FileCatalyst & nbsp; qui pourrait permettre aux attaquants non authentifiés d'obtenir une exécution de code distante sur des serveurs sensibles.

Suivi sous le nom de CVE-2024-25153, la lacune contient un score CVSS de 9,8 sur un maximum de 10.

"Une traversée du répertoire dans le \\ 'ftpServlet \' du flux de travail FileCatalyst

Fortra has released details of a now-patched critical security flaw impacting its FileCatalyst file transfer solution that could allow unauthenticated attackers to gain remote code execution on susceptible servers. Tracked as CVE-2024-25153, the shortcoming carries a CVSS score of 9.8 out of a maximum of 10. "A directory traversal within the \'ftpservlet\' of the FileCatalyst Workflow |

Tool Vulnerability | ★★ | ||

| 2024-03-18 15:00:00 | Plus de 50 000 vulnérabilités découvertes dans les systèmes DoD via le programme de primes de bogue Over 50,000 Vulnerabilities Discovered in DoD Systems Through Bug Bounty Program (lien direct) |

Sept ans après son programme de piratage éthique, le Pentagone a obtenu son 50 000e rapport de vulnérabilité le 15 mars

Seven years into its ethical hacking program, the Pentagon received its 50,000th vulnerability report on March 15 |

Vulnerability | ★★★ | ||

| 2024-03-18 14:00:00 | Trois nouvelles vulnérabilités critiques découvertes à Argo Three New Critical Vulnerabilities Uncovered in Argo (lien direct) |

Les défauts, identifiés par KTrust, permettent aux attaquants de contourner les limites de taux et les mécanismes de protection contre la force brute

The flaws, identified by KTrust, enable attackers to bypass rate limits and brute force protection mechanisms |

Vulnerability | ★★ | ||

| 2024-03-18 13:00:54 | Les risques cachés au sein de la fonction Create2 d'Ethereum \\: un guide pour naviguer sur la sécurité de la blockchain The Hidden Risks Within Ethereum\\'s CREATE2 Function: A Guide to Navigating Blockchain Security (lien direct) |

par Oded Vanunu, Dikla Barda, Roman Zaikin L'ère numérique a inauguré une vague d'innovations technologiques, avec la technologie de la blockchain debout au premier plan de cette révolution numérique.Ethereum, un acteur clé de cet espace, a été essentiel pour faire avancer l'adoption et le développement des technologies de la blockchain.Cependant, avec une grande innovation vient de nouvelles vulnérabilités.Aujourd'hui, nous nous procurons dans un problème moins parlé mais critique dans la communauté de la blockchain: les risques de sécurité associés à la fonction Create2 de Ethereum.Souleveillance déverrouiller de nouvelles possibilités, invitant de nouveaux risques: la fonction Create2 de Ethereum, saluée pour son progrès technologique, est maintenant exploitée par Cyber [& # 8230;] par Oded Vanunu, Dikla Barda, Roman Zaikin L'ère numérique a inauguré une vague d'innovations technologiques, avec la technologie de la blockchain debout au premier plan de cette révolution numérique.Ethereum, un acteur clé de cet espace, a été essentiel pour faire avancer l'adoption et le développement des technologies de la blockchain.Cependant, avec une grande innovation vient de nouvelles vulnérabilités.Aujourd'hui, nous nous procurons dans un problème moins parlé mais critique dans la communauté de la blockchain: les risques de sécurité associés à la fonction Create2 de Ethereum.Souleveillance déverrouiller de nouvelles possibilités, invitant de nouveaux risques: la fonction Create2 de Ethereum, saluée pour son progrès technologique, est maintenant exploitée par Cyber [& # 8230;]

By Oded Vanunu, Dikla Barda, Roman Zaikin The digital age has ushered in a wave of technological innovations, with blockchain technology standing at the forefront of this digital revolution. Ethereum, a key player in this space, has been pivotal in driving forward the adoption and development of blockchain technologies. However, with great innovation comes new vulnerabilities. Today, we’re delving into a less talked about yet critical issue in the blockchain community: the security risks associated with Ethereum’s CREATE2 function. Highlights Unlocking New Possibilities, Inviting New Risks: Ethereum’s CREATE2 function, hailed for its technological advancement, is now being exploited by cyber […] By Oded Vanunu, Dikla Barda, Roman Zaikin The digital age has ushered in a wave of technological innovations, with blockchain technology standing at the forefront of this digital revolution. Ethereum, a key player in this space, has been pivotal in driving forward the adoption and development of blockchain technologies. However, with great innovation comes new vulnerabilities. Today, we’re delving into a less talked about yet critical issue in the blockchain community: the security risks associated with Ethereum’s CREATE2 function. Highlights Unlocking New Possibilities, Inviting New Risks: Ethereum’s CREATE2 function, hailed for its technological advancement, is now being exploited by cyber […]

|

Vulnerability | ★★ | ||

| 2024-03-18 13:00:26 | Embrasser l'avenir de l'accès à distance: la transition des VPN hérités à SASE Embrace the Future of Remote Access: Transitioning from Legacy VPNs to SASE (lien direct) |

> Cisco cessera de fournir des correctifs et des mises à jour de maintenance pour tous les clients Connect le 31 mars 2024. Tous les clients qui utilisent encore ces clients seront exposés au risque si de nouvelles vulnérabilités sont découvertes.Vous pouvez également vous retrouver avec des fonctionnalités limitées si des bogues critiques émergent.Si tout cela semble effrayant et une cause de préoccupation, c'est parce que c'est le cas.Tout à fait.Pour garder votre entreprise en sécurité, il est temps de passer à une nouvelle solution à distance à distance.La transition loin de AnyConnect est une opportunité fantastique de glisser les liens sur les appareils VPN hérités et de passer à [& # 8230;]

>Cisco will cease providing patches and maintenance updates for AnyConnect clients on March 31, 2024. Any customers still using these clients will be exposed to risk should new vulnerabilities be discovered. You could also end up with limited functionality if critical bugs emerge. If any of this sounds scary and a cause for concern, it\'s because it is. Very much so. To keep your business going and safe, it\'s time to move on to a new remote access solution. The transition away from AnyConnect is a fantastic opportunity to slip the surly bonds of legacy VPN appliances and transition to […] |

Vulnerability | ★★ | ||

| 2024-03-18 11:38:35 | NIST NVD Halt laisse des milliers de vulnérabilités NIST NVD Halt Leaves Thousands of Vulnerabilities Untagged (lien direct) |

> Par deeba ahmed

40% de 2024 CVE INFORMATION CLÉ MANQUE: L'espace de données NVD augmente les risques de sécurité!

Ceci est un article de HackRead.com Lire le post original: NIST NVD HALT laisse des milliers de vulnérabilités intacturées

>By Deeba Ahmed 40% of 2024 CVEs Missing Key Info: NVD Data Gap Raises Security Risks! This is a post from HackRead.com Read the original post: NIST NVD Halt Leaves Thousands of Vulnerabilities Untagged |

Vulnerability | ★★ | ||

| 2024-03-18 02:31:10 | L'attaque du canal latéral Chatgpt a une solution facile: obscurcissement des jetons ChatGPT side-channel attack has easy fix: token obfuscation (lien direct) |

Aussi: Infostaler sur le thème de Roblox sur The Prowl, Telco Insider plaide coupable d'avoir échangé des Sims, et certaines critiques Vulns en bref presque aussi rapidement qu'un article est sorti dernierSemaine révélant une vulnérabilité du canal latéral de l'IA, les chercheurs de Cloudflare ont compris comment le résoudre: obscurcissant votre taille de jeton.…

ALSO: Roblox-themed infostealer on the prowl, telco insider pleads guilty to swapping SIMs, and some crit vulns in brief Almost as quickly as a paper came out last week revealing an AI side-channel vulnerability, Cloudflare researchers have figured out how to solve it: just obscure your token size.… |

Vulnerability | ChatGPT | ★★★ | |

| 2024-03-15 23:16:00 | Ghostrace & # 8211;La nouvelle vulnérabilité des fuites de données affecte les processeurs modernes GhostRace – New Data Leak Vulnerability Affects Modern CPUs (lien direct) |

Un groupe de chercheurs a découvert une nouvelle attaque de fuite de données impactant les architectures de processeur modernes soutenant l'exécution spéculative.

Surnommé & nbsp; ghostrace & nbsp; (CVE-2024-2193), il s'agit d'une variation de la vulnérabilité du CPU à exécution transitoire connue sous le nom de Spectre V1 (CVE-2017-5753).L'approche combine l'exécution spéculative et les conditions de course.

"Toutes les primitives de synchronisation communes mises en œuvre

A group of researchers has discovered a new data leakage attack impacting modern CPU architectures supporting speculative execution. Dubbed GhostRace (CVE-2024-2193), it is a variation of the transient execution CPU vulnerability known as Spectre v1 (CVE-2017-5753). The approach combines speculative execution and race conditions. "All the common synchronization primitives implemented |

Vulnerability | ★★★ | ||

| 2024-03-15 21:09:49 | \\ 'ghostrace \\' L'attaque d'exécution spéculative a un impact \\'GhostRace\\' Speculative Execution Attack Impacts All CPU, OS Vendors (lien direct) |

Comme Spectre, le nouvel exploit ghostrace pourrait donner aux attaquants un moyen d'accéder aux informations sensibles de la mémoire du système et de prendre d'autres actions malveillantes.

Like Spectre, the new GhostRace exploit could give attackers a way to access sensitive information from system memory and take other malicious actions. |

Vulnerability Threat | ★★★★ | ||

| 2024-03-15 16:46:00 | La perturbation de la base de données de la vulnérabilité nationale du NIST voit l'enrichissement de CVE en attente NIST National Vulnerability Database Disruption Sees CVE Enrichment on Hold (lien direct) |

Les données de vulnérabilité ont cessé d'être ajoutées à la base de données de vulnérabilité logicielle la plus utilisée pendant plus d'un mois, mettant les organisations à risque & # 8211;Et personne ne sait pourquoi

Vulnerability data has stopped being added to the most widely used software vulnerability database for over a month, putting organizations at risk – and nobody knows why |

Vulnerability | ★★★ | ||

| 2024-03-15 11:05:41 | Amélioration du C ++ Improving C++ (lien direct) |

c ++ guru herb sutter écrit sur la façon dont nous pouvons améliorer le langage de programmation pour une meilleure sécurité.

Le problème immédiat & # 8220; est & # 8221;qu'il est trop facile par défaut ™ pour rédiger des vulnérabilités de sécurité et de sécurité en C ++ qui auraient été capturées par une application plus stricte de règles connues pour le type , les limites, l'initialisation et Lifetime Sécurité linguistique.

sa conclusion:

Nous devons améliorer la sécurité des logiciels et la sécurité des logiciels dans l'industrie, en particulier en améliorant la sécurité du langage de programmation en C et C ++, et en C ++, une amélioration de 98% dans les quatre problèmes les plus courants est réalisable à moyen terme.Mais si nous nous concentrons uniquement sur la sécurité du langage de programmation, nous pouvons nous retrouver à combattre hier \\ et manquer des dangers de sécurité passés et futurs qui affectent les logiciels écrits dans n'importe quelle langue ...

C++ guru Herb Sutter writes about how we can improve the programming language for better security. The immediate problem “is” that it\'s Too Easy By Default™ to write security and safety vulnerabilities in C++ that would have been caught by stricter enforcement of known rules for type, bounds, initialization, and lifetime language safety. His conclusion: We need to improve software security and software safety across the industry, especially by improving programming language safety in C and C++, and in C++ a 98% improvement in the four most common problem areas is achievable in the medium term. But if we focus on programming language safety alone, we may find ourselves fighting yesterday\'s war and missing larger past and future security dangers that affect software written in any language... |

Vulnerability Legislation | ★★ | ||

| 2024-03-14 17:29:00 | Les chercheurs détaillent la vulnérabilité de Kubernetes qui permet la prise de contrôle du nœud Windows Researchers Detail Kubernetes Vulnerability That Enables Windows Node Takeover (lien direct) |

Des détails ont été rendus publics sur un défaut de haute sévérité maintenant par régime à Kubernetes qui pourrait permettre à un attaquant malveillant d'atteindre une exécution de code distante avec des privilèges élevés dans des circonstances spécifiques.

"La vulnérabilité permet l'exécution de code distant avec les privilèges système sur tous les points de terminaison Windows dans un cluster Kubernetes", a déclaré le chercheur de sécurité Akamai Tomer Peled & NBSP;"Exploiter

Details have been made public about a now-patched high-severity flaw in Kubernetes that could allow a malicious attacker to achieve remote code execution with elevated privileges under specific circumstances. “The vulnerability allows remote code execution with SYSTEM privileges on all Windows endpoints within a Kubernetes cluster,” Akamai security researcher Tomer Peled said. “To exploit |

Vulnerability Threat | ★★ | ||

| 2024-03-14 14:23:05 | Windows SmartScreen Bypass Flaw exploité pour déposer Darkgate Rat Windows SmartScreen Bypass Flaw Exploited to Drop DarkGate RAT (lien direct) |

Les attaquants utilisent des redirectes Google dans leur attaque de phishing tirant parti d'une vulnérabilité désormais réglée qui propage les logiciels malveillants à multiples facettes.

Attackers use Google redirects in their phishing attack leveraging a now-patched vulnerability that spreads the multifaceted malware. |

Malware Vulnerability | ★★★ |

To see everything:

Our RSS (filtrered)