What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2021-08-23 03:39:03 | Fireeye reconnu comme un leader des services de détection et de réponse gérés aux États-Unis FireEye Recognized as a Leader in U.S. Managed Detection and Response Services (lien direct) |

Tous les deux ans, le paysage des menaces de sécurité est transformé.Les entreprises doivent se transformer pour se protéger contre les menaces actuelles et les menaces émergentes de demain.2021 a déjà présenté plusieurs vulnérabilités très publiques, ransomwares, extorsion et attaques de chaîne d'approvisionnement qui affligent les entreprises de toutes les industries.La sécurité continue d'être un sujet de premier plan dans la salle de conférence.Tout cela montre à quel point les entreprises doivent prendre au sérieux leur posture de sécurité pour protéger leurs marques, produits et clients.De nombreuses entreprises réalisent que l'augmentation de leur sécurité existante

Every couple of years the security threat landscape is transformed. Companies must transform to protect themselves against the current threats and the emerging threats of tomorrow. 2021 has already featured several very public zero-day vulnerabilities, ransomware, extortion, and supply chain attacks plaguing companies of all industries. Security continues to be a prominent topic in the boardroom. All of this demonstrates how seriously companies must take their security posture to protect their brands, products, and customers. Many companies realize that augmenting their existing security |

Threat | ★★★ | ||

| 2021-08-18 08:01:01 | Détecter le contenu intégré dans les documents OOXML Detecting Embedded Content in OOXML Documents (lien direct) |

Sur les pratiques avancées, nous recherchons toujours de nouvelles façons de trouver des activités malveillantes et de suivre les adversaires au fil du temps.Aujourd'hui, nous partageons une technique que nous utilisons pour détecter et regrouper les documents Microsoft Office spécifiquement ceux du Office Open XML (OOXML) Format de fichier.De plus, nous libérons un outil afin que les analystes et défenseurs puissent générer automatiquement des règles YARA en utilisant cette technique.

Format de fichier OOXML

En commençant par Microsoft Office 2007, le format de fichier par défaut pour les documents Excel, PowerPoint et Word est passé d'un format basé sur un objet liant et intégrant (OLE) vers OOXML.Pour

On Advanced Practices, we are always looking for new ways to find malicious activity and track adversaries over time. Today we\'re sharing a technique we use to detect and cluster Microsoft Office documents-specifically those in the Office Open XML (OOXML) file format. Additionally, we\'re releasing a tool so analysts and defenders can automatically generate YARA rules using this technique. OOXML File Format Beginning with Microsoft Office 2007, the default file format for Excel, PowerPoint, and Word documents switched from an Object Linking and Embedding (OLE) based format to OOXML. For |

Tool | ★★★ | ||

| 2021-08-17 08:01:01 | Mandiant révèle la vulnérabilité critique affectant des millions de dispositifs IoT Mandiant Discloses Critical Vulnerability Affecting Millions of IoT Devices (lien direct) |

Aujourd'hui, Mandiant a révélé une vulnérabilité critique des risques en coordination avec le Agence de sécurité de la cybersécurité et des infrastructures («CISA») qui affecte des millions de dispositifs IoT qui utilisent les lytek «kalay» réseau.Cette vulnérabilité, découverte par des chercheurs de l'équipe rouge de Mandiant \\, à la fin de 2020, permettrait aux adversaires de compromettre à distance les appareils IoT victime, ce qui a donné la possibilité d'écouter l'audio en direct, de regarder des données vidéo en temps réel et de compromettre les informations d'identification de l'appareil pour plus de nouvellesAttaques basées sur la fonctionnalité du dispositif exposé.Ces autres attaques pourraient inclure des actions qui permettraient

Today, Mandiant disclosed a critical risk vulnerability in coordination with the Cybersecurity and Infrastructure Security Agency (“CISA”) that affects millions of IoT devices that use the ThroughTek “Kalay” network. This vulnerability, discovered by researchers on Mandiant\'s Red Team in late 2020, would enable adversaries to remotely compromise victim IoT devices, resulting in the ability to listen to live audio, watch real time video data, and compromise device credentials for further attacks based on exposed device functionality. These further attacks could include actions that would allow |

Vulnerability Industrial | ★★★ | ||

| 2021-08-10 08:01:01 | UNC215: Spotlight sur une campagne d'espionnage chinoise en Israël UNC215: Spotlight on a Chinese Espionage Campaign in Israel (lien direct) |

Ce billet de blog détaille les tactiques, techniques et procédures opérationnelles post-compromis et opérationnelles d'un groupe d'espionnage chinois que nous suivons UNC215.Alors que les cibles de l'UNC215 \\ sont situées dans tout le Moyen-Orient, l'Europe, l'Asie et l'Amérique du Nord, ce rapport se concentre sur l'activité d'intrusion principalement observée dans les entités israéliennes.

Ce rapport intervient dans les talons du 19 juillet 2021, des annonces par des gouvernements en Amérique du Nord, en Europe et en Asie et des organisations intragouvernementales, telles que l'Organisation du Traité de l'Atlantique Nord (OTAN) et l'Union européenne, condamnant répandu

This blog post details the post-compromise tradecraft and operational tactics, techniques, and procedures (TTPs) of a Chinese espionage group we track as UNC215. While UNC215\'s targets are located throughout the Middle East, Europe, Asia, and North America, this report focuses on intrusion activity primarily observed at Israeli entities. This report comes on the heels of the July 19, 2021, announcements by governments in North America, Europe, and Asia and intragovernmental organizations, such as the North Atlantic Treaty Organization (NATO), and the European Union, condemning widespread |

★★★★ | |||

| 2021-08-10 03:38:14 | Une mise à jour intrigante de l'avantage mandiant An Intriguing Update to Mandiant Advantage (lien direct) |

Aujourd'hui, Mandiant a fait une annonce significative dans la promotion des capacités de la plate-forme SaaS de mandiant avantage avec l'acquisition d'unEmerging Attack Surface Management (ASM) Leader, intrigue.Avec cette acquisition, nous nous réjouissons également de Jonathan Cran et de l'équipe d'intrigue auprès de la famille Mandiant.Nous sommes très heureux que Jonathan, un visionnaire et entrepreneur connu de l'industrie, se joigne à Maniant alors que nous continuons à développer nos capacités d'avantage.

ASM émerge rapidement, conduisant la valeur grâce à la visibilité des actifs et de l'exposition dans la surface d'attaque destinée à Internet.Il comble une lacune entre l'actif

Today Mandiant made a significant announcement in furthering the capabilities of the Mandiant Advantage SaaS platform with the acquisition of an emerging Attack Surface Management (ASM) leader, Intrigue. With this acquisition we also welcome Jonathan Cran and the Intrigue team to the Mandiant family. We are very excited to have Jonathan, a known industry visionary and entrepreneur, join Mandiant as we continue to build out our Advantage capabilities. ASM is quickly emerging, driving value through asset and exposure visibility in internet-facing attack surface. It fills a gap between asset |

Cloud | ★★★★ | ||

| 2021-08-05 10:48:56 | Directive claire: l'ordre exécutif ajoute de l'urgence à une adoption de confiance zéro Clear Directive: Executive Order Adds Urgency to Zero Trust Adoption (lien direct) |

La récente cybersécurité de l'administration Biden \\ Le décret exécutif est un tournant pour les agences fédérales.Il donne des conseils clairs pour garantir que les données et les systèmes gouvernementaux sont protégés.

La commande arrive à un moment où il y a une vague d'intérêt pour Zero Trust.Il s'appuie depuis février, lorsque l'Agence nationale de sécurité a publié des conseils sur l'adoption de la fiducie zéro.L'Agence de sécurité de la cybersécurité et de l'infrastructure récemment publiée Un modèle de maturitéPour aider les agences à suivre leurs progrès.

Pendant ce temps, le ministère de la Défense (DOD) a annoncé queil sera

The Biden Administration\'s recent cyber security Executive Order is a turning point for federal agencies. It gives clear guidance toward ensuring that government data and systems are protected. The Order arrives at a time when there is a groundswell of interest in Zero Trust. It has been building since February when the National Security Agency issued guidance toward Zero Trust adoption. The Cybersecurity and Infrastructure Security Agency also recently released a maturity model to help agencies track their progress. Meanwhile, the Department of Defense (DoD) has announced that it will |

★★★ | |||

| 2021-07-25 07:00:00 | Mandiant économise des millions de dollars de restauration multi-marques en évitant les ransomwares Mandiant Saves Multi-Brand Restaurant Company Millions of Dollars by Avoiding Ransomware (lien direct) |

Chaque professionnel de la sécurité informatique sait ce qu'il aime recevoir des nouvelles d'une vulnérabilité majeure entourant une cyberattaque.Ce n'est jamais une période pratique et alors les questions éprouvant pour les nerfs commencent.Nos systèmes sont-ils sûrs ou sont-ils vulnérables?Sommes-nous protégés ou nous sommes-nous dirigés vers des semaines ou des mois de perturbation, de distraction et de douleur?

Dans l'après-midi du 2 juillet 2021, Kaseya a annoncé qu'une vulnérabilité zéro jour dans son produit VSA, un outil de surveillance à distance, était exploitée pour déployer des ransomwares.Heureusement, un conglomérat de restaurant américain et plusieurs mandians Géré

Every IT security professional knows what it\'s like to receive news of a major vulnerability surrounding a cyber attack. It\'s never a convenient time-and then the nerve-racking questions begin. Are our systems safe, or are they vulnerable? Are we protected, or are we headed into weeks or months of disruption, distraction, and pain? On the afternoon of July 2, 2021, Kaseya announced that a zero-day vulnerability in their VSA product, a remote-monitoring and management tool, was being exploited to deploy ransomware. Fortunately, one U.S. restaurant conglomerate and several Mandiant Managed |

Ransomware Vulnerability | ★★★ | ||

| 2021-07-19 13:00:00 | capa 2.0: mieux, plus fort, plus rapide capa 2.0: Better, Stronger, Faster (lien direct) |

Nous sommes ravis d'annoncer la version 2.0 de notre outil open source appelé CAPA.CAPA identifie automatiquement les capacités des programmes à l'aide d'un ensemble de règles extensible.L'outil prend en charge à la fois le triage de logiciels malveillants et l'ingénierie inverse de plongée profonde.Si vous avez déjà entendu parler de capa ou si vous avez besoin d'un rafraîchissement, consultez notre First BlogPost .Vous pouvez télécharger des binaires autonomes CAPA 2.0 à partir de la Page de publication et de vérifier le code source sur github .

CAPA 2.0 permet à quiconque de contribuer des règles plus facilement, ce qui rend l'écosystème existant encore plus dynamique.Ce billet de blog détaille le major suivant

We are excited to announce version 2.0 of our open-source tool called capa. capa automatically identifies capabilities in programs using an extensible rule set. The tool supports both malware triage and deep dive reverse engineering. If you haven\'t heard of capa before, or need a refresher, check out our first blog post. You can download capa 2.0 standalone binaries from the project\'s release page and checkout the source code on GitHub. capa 2.0 enables anyone to contribute rules more easily, which makes the existing ecosystem even more vibrant. This blog post details the following major |

Malware Tool Technical | ★★★★ | ||

| 2021-06-28 13:00:00 | Allumez la charge avec XDR pour une meilleure détection des menaces Lighten the Load With XDR for Better Threat Detection (lien direct) |

La fatigue alerte est réelle.Pensez à ceci: combien de temps vos analystes de sécurité passent-ils à la poursuite des fausses alertes ou à la maintenance des contrôles de sécurité?Combien de temps passez-vous à entraîner de nouveaux membres de l'équipe de sécurité pour les faire s'éteindre rapidement des tâches vitales, mais banales de surveillance du réseau pour les menaces?À quelle fréquence passe-t-il à un autre travail, vous laissant à nouveau le cycle d'embauche et de formation?Jeter les gens sur le raz de marée des données pour étudier une alerte avant qu'il ne devienne un incident n'est pas une solution réalisable.

De nombreux centres d'opérations de sécurité (SOC) déjà

Alert fatigue is real. Think about this: How much time do your security analysts spend chasing false alerts or maintaining security controls? How much time do you spend training new security team members only to have them burn out quickly from the vital, yet mundane tasks of monitoring the network for threats? How often do they move on to another job, leaving you to repeat the hiring and training cycle all over again? Throwing people at the tidal wave of data to investigate an alert before it becomes an incident is not a feasible solution. Many security operations centers (SOC) already |

Threat | ★★★ | ||

| 2021-06-23 12:00:00 | Pouvez-vous prouver que votre prochain cyber-investissement aborde le plus de risques? Can You Prove Your Next Cyber Investment Addresses the Most Risk? (lien direct) |

Une grande majorité (87%) des dirigeants de la sécurité affirment que leurs organisations sont Ne pas suffisamment aborder les cyber-risques , selon l'étude CSO 2020 Les priorités de sécurité .

Ce n'est pas nécessairement surprenant étant donné la sophistication des menaces aujourd'hui.Le paysage des attaques se développe rapidement, avec des attaques à l'état national telles que SolarWinds et hafnium causant des défis pour de nombreux CISO du secteur public et CSOS.

Le gouvernement américain a pris note et vient d'approuver le financement pour améliorer considérablement les capacités fédérales de la cybersécurité des succursales et la capacité du gouvernement fédéral à

A large majority (87%) of security leaders say their organizations are not sufficiently addressing cyber risks, according to the CSO 2020 Security Priorities Study. That\'s not necessarily surprising given the sophistication of threats today. The attack landscape is quickly expanding, with nation-state attacks such as SolarWinds and HAFNIUM causing challenges for many public sector CISOs and CSOs. The U.S. government has taken notice and has just approved the funding to dramatically improve federal executive branch cyber security capabilities and the capacity for the federal government to |

Solardwinds | ★★★ | ||

| 2021-06-16 11:00:00 | Fumer un compromis de logiciel de chaîne d'approvisionnement de l'affilié de Darkside \\ Smoking Out a DARKSIDE Affiliate\\'s Supply Chain Software Compromise (lien direct) |

Mandiant a observé que l'affilié de Darkside UNC2465 accédant à au moins une victime via un installateur de logiciel malveillant téléchargé à partir d'un site Web légitime.Bien que cette organisation victime ait détecté l'intrusion, engagé mandiant pour la réponse aux incidents et évité des ransomwares, d'autres peuvent être en danger.

Comme indiqué dans le poste mandiant, " éclairer les opérations des ransomwares de Darkside ", Maniant Consulting a étudié les intrusions impliquant plusieurs affiliés de Darkside.UNC2465 est l'un de ces affiliés de Darkside qui, selon Mandiant, est actif depuis au moins mars 2020.

L'intrusion

Mandiant observed DARKSIDE affiliate UNC2465 accessing at least one victim through a Trojanized software installer downloaded from a legitimate website. While this victim organization detected the intrusion, engaged Mandiant for incident response, and avoided ransomware, others may be at risk. As reported in the Mandiant post, "Shining a Light on DARKSIDE Ransomware Operations," Mandiant Consulting has investigated intrusions involving several DARKSIDE affiliates. UNC2465 is one of those DARKSIDE affiliates that Mandiant believes has been active since at least March 2020. The intrusion |

Ransomware | ★★★★ | ||

| 2021-06-15 07:00:00 | Entraînement efficace à la cyber-intelligence à la demande, n'importe où, à tout moment Effective On-Demand Cyber Intelligence Training, Anywhere, Any Time (lien direct) |

Les organisations et les équipes de sécurité visent de plus en plus la sécurité dirigée par le renseignement pour maximiser les programmes d'atténuation des risques, réduire l'impact des événements de sécurité critiques et, finalement, améliorer leur sensibilisation à la menace et leur posture de sécurité.Ils commencent à reconnaître la réalité que l'expertise en matière de sécurité, la dotation et les données de menace exploitables doivent aligner, et que Cyber Threat Intelligence (CTI) est essentiel pour franchir la ligne d'arrivée en toute sécurité.

En fait, l'adoption de CTI a pris un élan significatif au cours des 12 derniers mois.Selon Forrester, les décideurs souscrivent désormais à une moyenne de

Organizations and security teams are increasingly aiming for intelligence-led security to maximize risk mitigation programs, reduce the impact of critical security events, and ultimately enhance their threat awareness and security posture. They\'re beginning to acknowledge the reality that security expertise, staffing and actionable threat data must align, and that cyber threat intelligence (CTI) is essential to safely cross the finish line. In fact, adoption of CTI has gained significant momentum over the past 12 months. According to Forrester, decision-makers now subscribe to an average of |

Threat | ★★★★ | ||

| 2021-06-02 12:00:00 | En ce qui concerne la validation de la sécurité, BAS ne suffit pas When It Comes to Security Validation, BAS Is Not Enough (lien direct) |

Les tests incomplets des contrôles de sécurité pourraient avoir des conséquences dévastatrices sur la posture de sécurité d'une organisation, la réputation de la marque et les résultats.Nous entendons les préoccupations presque quotidiennement des clients et des prospects qui ont réalisé que les technologies de simulation de violation et d'attaque (BAS) ne font que gratter la surface de l'efficacité de la sécurité.

Dans cet article de blog, nous partageons quelques raisons pour lesquelles BAS n'est pas suffisant pour démontrer la lutte contre la lutte contre la cyber et pourquoi les organisations choisissent plutôt Validation de sécurité mandiante pour imiter en toute sécurité les attaques réelles, prouvant la véritable sécurité

Incomplete testing of security controls could have devastating consequences on an organization\'s security posture, brand reputation and bottom line. We hear concerns almost daily from customers and prospects who have come to the realization that Breach and Attack Simulation (BAS) technologies are just scratching the surface of testing security effectiveness. In this blog post we share are a few reasons why BAS is not enough to demonstrate cyber readiness and why organizations are instead choosing Mandiant Security Validation to safely emulate real attacks, proving true security |

★★★★ | |||

| 2021-06-02 10:00:00 | Un nouvel avenir pour Fireeye et Mandiant: Accélération des opportunités A New Future for FireEye and Mandiant: Accelerating Opportunities (lien direct) |

avec ANNONCE D'AUJOURD'HUI De la vente de l'entreprise FireEye Products To Symphony Technology Group (STG), nous avons fait un pas en avant important pour nous aider à mieux servir nos clients et accélérer les stratégies qui sontDéfinir l'avenir de la cybersécurité.

La transaction séparera les produits de sécurité de Fireeye \\, des e-mails, des points de terminaison et des produits de sécurité cloud, ainsi que la plate-forme de gestion et d'orchestration de la sécurité connexe à partir de logiciels et services d'agnostiques mandiant solutions \\ '.Le résultat: les deux organisations seront en mesure d'accélérer les investissements en croissance, de poursuivre de nouvelles voies de mise sur le marché et

With today\'s announcement of the sale of the FireEye Products business to Symphony Technology Group (STG), we have taken an important step forward to help us better serve our customers and accelerate strategies that are defining the future of cyber security. The transaction will separate FireEye\'s network, email, endpoint, and cloud security products, and related security management and orchestration platform from Mandiant Solutions\' controls-agnostic software and services. The result: both organizations will be able to accelerate growth investments, pursue new go-to-market pathways, and |

Cloud | ★★★ | ||

| 2021-06-01 11:45:00 | Apporter la clarté du défi du gouvernement de la cybersécurité avec XDR propulsé par l'IA Bringing Clarity to the Government Cyber Security Challenge With AI-Powered XDR (lien direct) |

Les agences gouvernementales en dépendent pour effectuer des opérations, traiter les données essentielles et fournir des services citoyens.Pourtant, les risques pour ces systèmes augmentent constamment à mesure que les menaces de sécurité évoluent et deviennent plus sophistiquées.Selon le GAO, au-dessus de 28 000 incidents de sécurité ont été signalés par les agences civiles de la Direction fédérale du Département de la sécurité intérieure de l'exercice 2019.Ce nombre est presque certainement une sous-déclaration des attaques.

Un facteur majeur entravant les efforts de cybersécurité est que les analystes de sécurité de première ligne des agences sont aux prises avec trop de bruit

Government agencies depend on IT to carry out operations, process essential data and deliver citizen services. Yet the risks to these systems are constantly increasing as security threats evolve and become more sophisticated. According to the GAO, over 28,000 security incidents were reported by federal executive branch civilian agencies to the Department of Homeland Security in fiscal year 2019. That number is almost certainly an under-reporting of the attacks. One major factor hampering cyber security efforts is that agency front-line security analysts are struggling with too much noise |

★★★★ | |||

| 2021-05-27 12:00:00 | Re-vérifiez votre impulsion: mises à jour sur les acteurs chinois APT compromettant les appareils VPN Secure Pulse Secure Re-Checking Your Pulse: Updates on Chinese APT Actors Compromising Pulse Secure VPN Devices (lien direct) |

Le 20 avril 2021, Mandiant a publié des résultats détaillés de nos enquêtes sur Appromis dispositifs sécurisés par impulsions par des opérateurs d'espionnage chinois suspects .Ce billet de blog est destiné à fournir une mise à jour sur nos résultats, à faire des recommandations supplémentaires aux défenseurs du réseau et à discuter des implications potentielles pour les relations stratégiques américano-chinoises.

Mandiant continue de recueillir des preuves et de répondre aux intrusions impliquant des compromis d'appareils VPN sécurisés par Pulse dans les organisations de la défense, du gouvernement, de la haute technologie, des transports et des secteurs financiers aux États-Unis et en Europe (figure 1).

On April 20, 2021, Mandiant published detailed results of our investigations into compromised Pulse Secure devices by suspected Chinese espionage operators. This blog post is intended to provide an update on our findings, give additional recommendations to network defenders, and discuss potential implications for U.S.-China strategic relations. Mandiant continues to gather evidence and respond to intrusions involving compromises of Pulse Secure VPN appliances at organizations across the defense, government, high tech, transportation, and financial sectors in the U.S. and Europe (Figure 1). |

★★★★ | |||

| 2021-05-25 11:00:00 | Comment réduire le risque que la transformation numérique conduit à une violation financièrement coûteuse How to Lower the Risk That Digital Transformation Leads to a Financially Costly Breach (lien direct) |

À un moment où les budgets des entreprises sont déjà sous pression, les entreprises connaissent des cyber-menaces sans précédent depuis le début de Covid-19.L'accélération rapide de la transformation numérique et du travail à domicile a créé une augmentation inégalée des souches sur les réseaux informatiques de l'entreprise.Certains de ces changements opérationnels s'avéreront permanents.

Pour les entreprises qui s'exécutent bien, ces transformations offrent d'énormes avantages en termes d'efficacité améliorée, de productivité et d'économies de coûts.L'inconvénient, cependant, est que les risques augmentent à mesure que les sociétés \\ 'les plus appréciés ont été numérisés.

avec

At a time when corporate budgets are already under pressure, companies are experiencing unprecedented cyber threats since the onset of COVID-19. The rapid acceleration of digital transformation and work-from-home has created an unparalleled increase in strains on corporate IT networks. Some of these operational shifts will prove permanent. For companies that execute well, these transformations offer enormous benefits in terms of improved efficiencies, productivity, and cost savings. The downside, though, is that the risks grow as a companies\' most valued assets have been digitized. With |

★★ | |||

| 2021-05-25 09:00:00 | Crimes d'opportunité: augmentation de la fréquence des compromis sur la technologie opérationnelle à faible sophistication Crimes of Opportunity: Increasing Frequency of Low Sophistication Operational Technology Compromises (lien direct) |

Les attaques contre les processus de contrôle soutenues par la technologie opérationnelle (OT) sont souvent perçues comme nécessairement complexes.En effet, perturber ou modifier un processus de contrôle pour provoquer un effet prévisible est souvent assez difficile et peut nécessiter beaucoup de temps et de ressources.Cependant, Maniant Threat Intelligence a observé des attaques plus simples, où les acteurs ayant différents niveaux de compétences et de ressources utilisent des outils et des techniques informatiques communs pour accéder et interagir avec les systèmes OT exposés.

L'activité n'est généralement pas sophistiquée et n'est normalement pas ciblée contre des organisations spécifiques

Attacks on control processes supported by operational technology (OT) are often perceived as necessarily complex. This is because disrupting or modifying a control process to cause a predictable effect is often quite difficult and can require a lot of time and resources. However, Mandiant Threat Intelligence has observed simpler attacks, where actors with varying levels of skill and resources use common IT tools and techniques to gain access to and interact with exposed OT systems. The activity is typically not sophisticated and is normally not targeted against specific organizations |

Tool Threat Industrial | ★★★ | ||

| 2021-05-24 12:00:00 | Cybergers supérieurs contre l'Amérique latine et les Caraïbes Top Cyber Threats to Latin America and the Caribbean (lien direct) |

L'activité cyber-menace affecte les gouvernements, les entreprises et les sociétés à travers l'Amérique latine et les Caraïbes.Maniant Threat Intelligence a observé des acteurs à motivation financière poursuivant une variété de programmes dans la région, y compris l'ingénierie sociale pour inciter les individus et les entreprises à transférer de l'argent vers des comptes contrôlés par l'attaquant, et à recruter des initiés dans les banques et les sociétés de télécommunications pour faciliter le blanchiment d'argent et l'échange de sim.Des acteurs parrainés par l'État liés à la Chine, à la Russie et à l'Iran déploient des opérations de cyber-espionnage et d'information pour recueillir des renseignements et

Cyber threat activity affects governments, businesses, and societies across Latin America and the Caribbean. Mandiant Threat Intelligence has observed financially motivated actors pursuing a variety of schemes in the region, including social engineering to trick individuals and businesses into transferring money to attacker-controlled accounts, and recruiting insiders at banks and telecommunications companies to facilitate money laundering and SIM swapping. State-sponsored actors linked to China, Russia, and Iran deploy cyber espionage and information operations to gather intelligence and |

Threat | ★★★ | ||

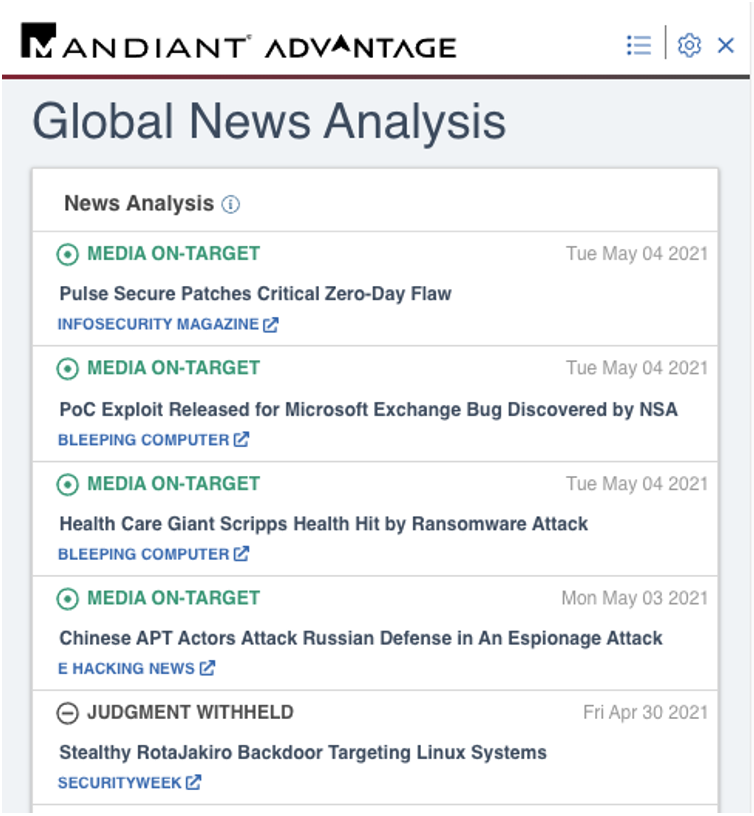

| 2021-05-19 11:30:00 | Restez dans la zone: le plugin du navigateur Mandiant Advantage apporte des informations, une expertise et un renseignement vers l'avant Stay in the Zone: Mandiant Advantage Browser Plugin Brings Insights, Expertise and Intelligence Forward (lien direct) |

Chez Mandiant, nous comprenons que les praticiens de la cybersécurité sont souvent «dans la zone» - un état d'esprit et un lieu spécial qui nécessite une concentration extrême et une concentration ininterrompue.Pourtant, les équipes de sécurité sont régulièrement distraites par des alertes et d'autres éléments d'action qui nécessitent une prise de décision rapide afin de protéger l'organisation.La perturbation du flux de travail, par exemple lors du passage entre les applications, est également une distraction majeure entraînant une perte de concentration, des cycles de travail prolongés, une frustration ou des événements critiques manqués.

At Mandiant, we understand that cyber security practitioners are often “in the zone”-a mindset and special place that requires extreme focus and unbroken concentration. Yet security teams are regularly distracted by alerts and other action items that require quick decision making in order to protect the organization. Workflow disruption, for instance when switching between applications, is also a major distraction resulting in loss of focus, extended work cycles, frustration or-worse-missed critical events.  Using the Browser Plugin, also called Extension in the Chrome Web Store, security Using the Browser Plugin, also called Extension in the Chrome Web Store, security |

★★★★ | |||

| 2021-05-12 10:30:00 | Le fournisseur mondial du stockage et de la gestion des informations maximise la valeur de sécurité avec la validation de sécurité mandiante Global Information Storage and Management Provider Maximizes Security Value With Mandiant Security Validation (lien direct) |

Il n'y a peut-être pas de meilleur exemple de la critique de la cybersécurité efficace que pour une entreprise mondiale dont l'activité principale est de stocker et de protéger ses clients \\ 'Data and Digital Assets.

basé dans la région orientale des États-Unis, la société s'appuie sur Google Cloud, Azure et AWS pour sa continuité des activités basée sur le cloud et le stockage et les offres de gestion des informations.La combinaison des réglementations rigides de confidentialité des données avec une augmentation régulière des attaques de ransomwares et de logiciels malveillants contre les entreprises dans plusieurs industries a fait pression sur le leadership pour démontrer la valeur et l'efficacité

There is perhaps no better example of how critical effective cyber security is than for a global company whose core business is storing and protecting its customers\' data and digital assets. Headquartered in the eastern region of the U.S., the company relies on Google Cloud, Azure and AWS for its cloud-based business continuity and information storage and management offerings. The combination of rigid data privacy regulations with a steady increase in ransomware and malware attacks against businesses across multiple industries pressured leadership to demonstrate the value and effectiveness |

Ransomware Malware | ★★★★ | ||

| 2021-05-11 16:30:00 | Briller les opérations des ransomwares de darkside |Blog Shining a Light on DARKSIDE Ransomware Operations | Blog (lien direct) |

Mise à jour (14 mai): Mandiant a observé que plusieurs acteurs citent une annonce du 13 mai qui semblait partager avec les affiliés de Darkside Raas par les opérateurs du service.Cette annonce a indiqué qu'ils avaient perdu accès à leur infrastructure, y compris leurs serveurs de blog, de paiement et de CDN, et fermeraient leur service.Les décryptères seraient également fournis aux entreprises qui n'ont pas payé, peut-être à leurs affiliés pour distribuer.Le poste a cité la pression et la pression des forces de l'ordre des États-Unis pour cette décision.Nous n'avons pas validé de manière indépendante ces affirmations et il y en a

Update (May 14): Mandiant has observed multiple actors cite a May 13 announcement that appeared to be shared with DARKSIDE RaaS affiliates by the operators of the service. This announcement stated that they lost access to their infrastructure, including their blog, payment, and CDN servers, and would be closing their service. Decrypters would also be provided for companies who have not paid, possibly to their affiliates to distribute. The post cited law enforcement pressure and pressure from the United States for this decision. We have not independently validated these claims and there is some |

Ransomware | ★★★★ | ||

| 2021-05-05 12:30:00 | Prouver la valeur des investissements en sécurité et insuffler confiance à l'organisation Prove the Value of Security Investments and Instill Confidence Across the Organization (lien direct) |

La cybersécurité a évolué pour devenir plus qu'un mandat axé sur la conformité.Aujourd'hui, les PDG, les conseils d'administration et les actionnaires de \\ exigent une compréhension de la direction informatique de la valeur que la sécurité fournit à l'entreprise, ce qui signifie que les DSI et les CISO ont besoin de preuves empiriques qui démontrent que les contrôles de sécurité fonctionnent comme prévu.En un mot, ils ont besoin d'une validation de sécurité pour prouver l'efficacité de la sécurité.

tel que partagé dans notre livre blanc, Validation de sécurité pour l'efficacité de la sécurité: cinq étapes critiques pour prouver le retour sur les investissements de sécurité , La validation de sécurité peut aider

Cyber security has evolved to become more than a compliance-driven mandate. Today\'s CEOs, boards of directors, and shareholders are demanding an understanding from IT leadership of the value security delivers to the business, which means that CIOs and CISOs need empiric evidence that demonstrates security controls are working as intended. In a nutshell, they need security validation to prove security effectiveness. As shared in our white paper, Security Validation for Security Effectiveness: Five Critical Steps to Prove the Return on Security Investments, security validation can help |

★★★ | |||

| 2021-05-04 09:00:00 | Le Triple Double UNC2529: une campagne de phishing trifecta The UNC2529 Triple Double: A Trifecta Phishing Campaign (lien direct) |

En décembre 2020, Mandiant a observé une campagne de phishing mondiale répandue ciblant de nombreuses organisations dans un éventail d'industries.Mandiant suit cet acteur de menace comme UNC2529.Sur la base de l'infrastructure considérable employée, des leurres de phishing personnalisés et de la sophistication codée par des professionnels du malware, cet acteur de menace semble expérimenté et bien ressources.Ce billet de blog discutera de la campagne de phishing, de l'identification de trois nouvelles familles de logiciels malveillants, Doubledrag, Doubledrop et Doubleback, fournissent une plongée profonde dans leur fonctionnalité, présentent un aperçu du modus de l'acteur \\

In December 2020, Mandiant observed a widespread, global phishing campaign targeting numerous organizations across an array of industries. Mandiant tracks this threat actor as UNC2529. Based on the considerable infrastructure employed, tailored phishing lures and the professionally coded sophistication of the malware, this threat actor appears experienced and well resourced. This blog post will discuss the phishing campaign, identification of three new malware families, DOUBLEDRAG, DOUBLEDROP and DOUBLEBACK, provide a deep dive into their functionality, present an overview of the actor\'s modus |

Malware Threat | ★★★ | ||

| 2021-05-03 08:00:00 | Maniant Managed Defense prend désormais en charge Microsoft Defender pour le point final Mandiant Managed Defense Now Supports Microsoft Defender for Endpoint (lien direct) |

En septembre dernier, Mandiant a annoncé une collaboration avec Microsoft pour lutter contre les cyberattaques et les acteurs de la menace.Cette collaboration a représenté notre appartenance à la Microsoft Intelligence Security Association (MISA) et a prévisualisé notre plan pour étendre Défense gérée pour prendre en charge Microsoft Defender pour Endpoint.Cette intégration combine la télémétrie de Defender \\ avec l'expertise de la défense gérée, de puissantes capacités analytiques et de l'intelligence des menaces de pointe.

Aujourd'hui, nous sommes ravis d'annoncer que Défense gérée mandiante pour Defenderpour le point de terminaison est désormais disponible pour nos clients conjoints.

Last September, Mandiant announced a collaboration with Microsoft to combat cyber attacks and threat actors. This collaboration represented our membership in the Microsoft Intelligence Security Association (MISA) and previewed our plan to extend Managed Defense to support Microsoft Defender for Endpoint. This integration combines Defender\'s telemetry with Managed Defense\'s expertise, powerful analytical capabilities, and industry-leading threat intelligence. Today, we are pleased to announce that Mandiant Managed Defense for Defender for Endpoint is now available to our joint customers. |

Threat | ★★★★ | ||

| 2021-04-29 16:00:00 | UNC2447 Ransomware Sombrat et Fivehands: une menace financière sophistiquée UNC2447 SOMBRAT and FIVEHANDS Ransomware: A Sophisticated Financial Threat (lien direct) |

Mandiant a observé un groupe agressif à motivation financière, UNC2447, exploitant une vulnérabilité VPN de SONicwall VPN avant qu'un patch soit disponible et le déploiement de logiciels malveillants sophistiqués précédemment signalés par d'autres fournisseurs comme sombrat.Mandiant a lié l'utilisation de Sombrat au déploiement de ransomwares, qui n'a pas été signalé publiquement.

UNC2447 monétise les intrusions en extorquant d'abord leurs victimes avec des ransomwares à cinq main-hands suivis de la pression agressive par des menaces d'attention des médias et de l'offre de données sur les victimes à vendre sur les forums de pirates.Unc2447 a

Mandiant has observed an aggressive financially motivated group, UNC2447, exploiting one SonicWall VPN zero-day vulnerability prior to a patch being available and deploying sophisticated malware previously reported by other vendors as SOMBRAT. Mandiant has linked the use of SOMBRAT to the deployment of ransomware, which has not been previously reported publicly. UNC2447 monetizes intrusions by extorting their victims first with FIVEHANDS ransomware followed by aggressively applying pressure through threats of media attention and offering victim data for sale on hacker forums. UNC2447 has |

Ransomware Malware Vulnerability Threat | ★★★ | ||

| 2021-04-28 05:00:00 | Mise à jour de Ghostwriter: Cyber Espionage Group UNC1151 mène probablement l'activité d'influence de Ghostwriter Ghostwriter Update: Cyber Espionage Group UNC1151 Likely Conducts Ghostwriter Influence Activity (lien direct) |

En juillet 2020, Mandiant Threat Intelligence libéré un rapport public détaillant une campagne d'influence continue que nous avons nommée« Ghostwriter ».Ghostwriter est une campagne d'influence cyberlative qui cible principalement le public en Lituanie, en Lettonie et en Pologne et promeut les récits critiques de la présence de l'Organisation du Traité de l'Atlantique Nord (OTAN) en Europe de l'Est.Depuis la publication de notre rapport public, nous avons continué à enquêter et à faire rapport sur l'activité Ghostwriter aux clients de l'intelligence Mandiant.Nous avons suivi de nouveaux incidents au fur et à mesure qu'ils se sont produits et identifié l'activité s'étendant à l'arrière des années avant

In July 2020, Mandiant Threat Intelligence released a public report detailing an ongoing influence campaign we named “Ghostwriter.” Ghostwriter is a cyber-enabled influence campaign which primarily targets audiences in Lithuania, Latvia and Poland and promotes narratives critical of the North Atlantic Treaty Organization\'s (NATO) presence in Eastern Europe. Since releasing our public report, we have continued to investigate and report on Ghostwriter activity to Mandiant Intelligence customers. We tracked new incidents as they happened and identified activity extending back years before we |

Threat | ★★★★ | ||

| 2021-04-27 12:00:00 | Abuser de la réplication de l'annonce: voler des secrets AD FS sur le réseau Abusing AD FS Replication: Stealing AD FS Secrets Over the Network (lien direct) |

Les organisations adoptent de plus en plus des services basés sur le cloud tels que Microsoft 365 pour héberger des applications et des données.Les acteurs de menace sophistiqués se réunissent et Mandiant a observé un accent accru sur l'accès persistant à long terme à Microsoft 365 comme l'un de leurs principaux objectifs.L'accent mis sur le développement de méthodes nouvelles et difficiles à détecter pour atteindre cet objectif a été mise en évidence avec la récente détection de UNC2452 et leur accès à Microsoft 365 .L'un des TTPS de ce groupe \\ a été de voler le certificat de signature de jeton d'un serveur AD FS de l'organisation \\ pour leur permettre de contourner MFA et d'accès

Organizations are increasingly adopting cloud-based services such as Microsoft 365 to host applications and data. Sophisticated threat actors are catching on and Mandiant has observed an increased focus on long-term persistent access to Microsoft 365 as one of their primary objectives. The focus on developing novel and hard to detect methods to achieve this goal was highlighted with the recent detection of UNC2452 and their access to Microsoft 365. One of this group\'s key TTPs was to steal the Token Signing Certificate from an organization\'s AD FS server to enable them to bypass MFA and access |

Threat | ★★★★ | ||

| 2021-04-20 16:00:00 | Les exploits zéro-jour dans la sécurité par courrier électronique de Sonicwall mènent à l'entreprise compromis Zero-Day Exploits in SonicWall Email Security Lead to Enterprise Compromise (lien direct) |

En mars 2021, la défense gérée par Mandiant a identifié trois vulnérabilités zéro jour dans le produit de sécurité par courrier électronique de Sonicwall \\ qui était exploitée dans la nature.Ces vulnérabilités ont été exécutées conjointement pour obtenir un accès administratif et une exécution de code sur un appareil Sonicwall ES.L'adversaire a mis à profit ces vulnérabilités, avec une connaissance intime de l'application Sonicwall, pour installer une porte dérobée, accéder aux fichiers et e-mails, et se déplacer latéralement dans le réseau de l'organisation victime. . Les vulnérabilités sont suivies dans les CVE suivants: CVE-2021-20021 In March 2021, Mandiant Managed Defense identified three zero-day vulnerabilities in SonicWall\'s Email Security (ES) product that were being exploited in the wild. These vulnerabilities were executed in conjunction to obtain administrative access and code execution on a SonicWall ES device. The adversary leveraged these vulnerabilities, with intimate knowledge of the SonicWall application, to install a backdoor, access files and emails, and move laterally into the victim organization\'s network. The vulnerabilities are being tracked in the following CVEs: CVE-2021-20021 | Vulnerability | ★★★ | ||

| 2021-04-20 09:00:00 | Vérifiez votre impulsion: les acteurs suspects APT tirent parti des techniques de contournement de l'authentification et de l'impulsion sécurisée zéro-jour Check Your Pulse: Suspected APT Actors Leverage Authentication Bypass Techniques and Pulse Secure Zero-Day (lien direct) |

Résumé de l'exécutif

Mandiant a récemment répondu à plusieurs incidents de sécurité impliquant des compromis sur les appareils VPN sécurisés par impulsions.

Ce billet de blog examine plusieurs techniques connexes pour contourner l'authentification unique et multifactorielle sur les appareils VPN Secure Pulse Secure, persistant à travers les mises à niveau et maintenir l'accès via des webhells.

L'enquête de Pulse Secure a déterminé qu'une combinaison de vulnérabilités antérieures et une vulnérabilité précédemment inconnue découverte en avril 2021, CVEU-2021-22893 , sont responsables du vecteur d'infection initial.

Pulse Secure \'s Parent Company

Executive Summary Mandiant recently responded to multiple security incidents involving compromises of Pulse Secure VPN appliances. This blog post examines multiple, related techniques for bypassing single and multifactor authentication on Pulse Secure VPN devices, persisting across upgrades, and maintaining access through webshells. The investigation by Pulse Secure has determined that a combination of prior vulnerabilities and a previously unknown vulnerability discovered in April 2021, CVE-2021-22893, are responsible for the initial infection vector. Pulse Secure\'s parent company |

Vulnerability | ★★★★ | ||

| 2021-04-13 10:00:00 | Piratage de la technologie opérationnelle pour la défense: leçons apprises de l'infrastructure de contrôle des compteurs intelligents en équipe d'OT Red Hacking Operational Technology for Defense: Lessons Learned From OT Red Teaming Smart Meter Control Infrastructure (lien direct) |

Les incidents de sécurité très médiatisés au cours de la dernière décennie ont apporté un examen minutieux à la cybersécurité pour la technologie opérationnelle (OT).Cependant, il existe une perception continue entre les organisations d'infrastructures critiques que les réseaux OT sont isolés de réseaux publics tels que Internet.Dans l'expérience de mandiant, le concept d'un \\ 'Air Gap \' séparant les actifs des réseaux externes est rarement vrai dans la pratique.

En 2018, nous avons publié un article de blog présentant les outils et techniques qui Temp.veles utilisé pendant l'incident de Triton pour traverser un compromis externe des informations

High-profile security incidents in the past decade have brought increased scrutiny to cyber security for operational technology (OT). However, there is a continued perception across critical infrastructure organizations that OT networks are isolated from public networks-such as the Internet. In Mandiant\'s experience, the concept of an \'air gap\' separating OT assets from external networks rarely holds true in practice. In 2018, we released a blog post presenting the tools and techniques that TEMP.Veles used during the TRITON incident to traverse from an external compromise of the information |

Tool Industrial | ★★★★ | ||

| 2021-04-13 08:45:00 | M-Trends 2021: une vue depuis les lignes de front M-Trends 2021: A View From the Front Lines (lien direct) |

Nous sommes ravis de lancer M-Trends 2021 , le 12 Th édition de notre publication annuelle Fireeye Mandiant.L'année dernière a été unique, car nous avons été témoins d'une combinaison sans précédent d'événements mondiaux.Les opérations commerciales se sont déplacées en réponse aux acteurs mondiaux de pandémie et de menace ont continué à dégénérer la sophistication et l'agressivité de leurs attaques, tandis que des événements mondiaux inattendus se sont mis à profit parallèles à leur avantage.

Nous discutons de tout cela et bien plus encore dans le rapport complet, qui est Disponible au téléchargement aujourd'hui .Mais d'abord, voici un aperçu des M-Trends les plus populaires

We are thrilled to launch M-Trends 2021, the 12th edition of our annual FireEye Mandiant publication. The past year has been unique, as we witnessed an unprecedented combination of global events. Business operations shifted in response to the worldwide pandemic and threat actors continued to escalate the sophistication and aggressiveness of their attacks, while in parallel leveraged unexpected global events to their advantage. We discuss all of this and much more in the full report, which is available for download today. But first, here is a sneak preview of the most popular M-Trends metric |

Threat Studies | ★★★★ | ||

| 2021-03-31 10:00:00 | De retour dans un peu: utilisation de l'attaquant du service de transfert intelligent de fond de Windows Back in a Bit: Attacker Use of the Windows Background Intelligent Transfer Service (lien direct) |

Dans cet article de blog, nous décrirons: Comment les attaquants utilisent le service de transfert intelligent (bits) Techniques médico-légales pour détecter l'activité de l'attaquant avec des spécifications de format de données Libération publique de la bitsparser Tool Un exemple réel de logiciels malveillants utilisant des bits persistance Introduction Microsoft a introduit le service de transfert (bits) intelligent de fond avec Windows XP pour simplifier et coordonner le téléchargement et le téléchargement de fichiers volumineux.Applications et composants système, notamment Windows Update, utilisent des bits pour fournir un système d'exploitation et In this blog post we will describe: How attackers use the Background Intelligent Transfer Service (BITS) Forensic techniques for detecting attacker activity with data format specifications Public release of the BitsParser tool A real-world example of malware using BITS persistence Introduction Microsoft introduced the Background Intelligent Transfer Service (BITS) with Windows XP to simplify and coordinate downloading and uploading large files. Applications and system components, most notably Windows Update, use BITS to deliver operating system and | Malware | ★★★ | ||

| 2021-03-04 22:30:00 | Détection et réponse à l'exploitation des vulnérabilités de Microsoft Exchange Zero-Day Detection and Response to Exploitation of Microsoft Exchange Zero-Day Vulnerabilities (lien direct) |

À partir de janvier 2021, Maniant Managed Defense a observé plusieurs instances d'abus de Microsoft Exchange Server dans au moins un environnement client.L'activité observée comprenait la création de shells Web pour l'accès persistant, l'exécution du code distant et la reconnaissance pour les solutions de sécurité des points de terminaison.Notre enquête a révélé que les fichiers créés sur les serveurs d'échange appartenaient à l'utilisateur nt Authority \ System , un compte local privilégié sur le système d'exploitation Windows.De plus, le processus qui a créé le shell Web était umworkerprocess.exe , le processus responsable de

Beginning in January 2021, Mandiant Managed Defense observed multiple instances of abuse of Microsoft Exchange Server within at least one client environment. The observed activity included creation of web shells for persistent access, remote code execution, and reconnaissance for endpoint security solutions. Our investigation revealed that the files created on the Exchange servers were owned by the user NT AUTHORITY\SYSTEM, a privileged local account on the Windows operating system. Furthermore, the process that created the web shell was UMWorkerProcess.exe, the process responsible for |

Vulnerability | ★★★ | ||

| 2021-03-04 17:00:00 | La nouvelle porte dérobée de deuxième étape Sunshuttle a été découverte de ciblage de l'entité américaine;Connexion possible à UNC2452 New SUNSHUTTLE Second-Stage Backdoor Uncovered Targeting U.S.-Based Entity; Possible Connection to UNC2452 (lien direct) |

Résumé de l'exécutif

En août 2020, une entité basée aux États-Unis a téléchargé une nouvelle porte dérobée que nous avons nommée Sunshuttle dans un référentiel de logiciels malveillants public.

Sunshuttle est une porte dérobée de deuxième étape écrite à Golang qui présente certaines capacités d'évasion de détection.

Mandiant a observé Sunshuttle lors d'une victime compromise par UNC2452 et a indiqué qu'il est lié à UNC2452, mais nous n'avons pas entièrement vérifié cette connexion.

Veuillez consulter l'annexe technique des techniques pertinentes d'attr & amp; CK (T1027, T1027.002, T1059.003, T1071.001, T1105, T1140, T1573.001).

L'activité discutée dans cet article de blog est

Executive Summary In August 2020, a U.S.-based entity uploaded a new backdoor that we have named SUNSHUTTLE to a public malware repository. SUNSHUTTLE is a second-stage backdoor written in GoLang that features some detection evasion capabilities. Mandiant observed SUNSHUTTLE at a victim compromised by UNC2452, and have indications that it is linked to UNC2452, but we have not fully verified this connection. Please see the Technical Annex for relevant MITRE ATT&CK techniques (T1027, T1027.002, T1059.003, T1071.001, T1105, T1140, T1573.001). The activity discussed in this blog post is |

Malware | ★★★★ | ||

| 2021-03-03 19:30:00 | Panage d'image à fuzz dans les fenêtres, deuxième partie: mémoire non initialisée Fuzzing Image Parsing in Windows, Part Two: Uninitialized Memory (lien direct) |

Poursuivant notre discussion sur vulnérabilités d'analyse d'image dans Windows , nousJetez un œil à une classe de vulnérabilité relativement moins populaire: mémoire non initialisée.Dans cet article, nous examinerons les analyseurs d'image intégrés Windows \\ ', spécifiquement pour les vulnérabilités impliquant l'utilisation de la mémoire non initialisée.

La vulnérabilité: mémoire non initialisée

Dans les langues non gérées, telles que C ou C ++, les variables ne sont pas initialisées par défaut.L'utilisation de variables non initialisées provoque un comportement non défini et peut provoquer un accident.Il existe environ deux variantes de mémoire non initialisée:

Utilisation directe de la mémoire non initialisée

Continuing our discussion of image parsing vulnerabilities in Windows, we take a look at a comparatively less popular vulnerability class: uninitialized memory. In this post, we will look at Windows\' inbuilt image parsers-specifically for vulnerabilities involving the use of uninitialized memory. The Vulnerability: Uninitialized Memory In unmanaged languages, such as C or C++, variables are not initialized by default. Using uninitialized variables causes undefined behavior and may cause a crash. There are roughly two variants of uninitialized memory: Direct uninitialized memory usage |

Vulnerability | ★★★ | ||

| 2021-02-25 16:00:00 | Tellement inconfort So Unchill: Melting UNC2198 ICEDID to Ransomware Operations (lien direct) |

Mandiant Advanced Practices (AP) suit étroitement les tactiques, techniques et procédures changeantes (TTP) des groupes motivés financièrement qui perturbent gravement les organisations avec un ransomware.En mai 2020, Fireeye a publié un billet de blog détaillant l'intrusion commerciale associée au déploiementde labyrinthe .À partir de la publication de cet article, nous suivons 11 groupes distincts qui ont déployé des ransomwares de labyrinthe.À la fin de 2020, nous avons remarqué un changement dans un sous-ensemble de ces groupes qui ont commencé à déployer des ransomwares d'Egregor en faveur du ransomware du labyrinthe après l'accès acquis à partir d'infections icedid.

Depuis son

Mandiant Advanced Practices (AP) closely tracks the shifting tactics, techniques, and procedures (TTPs) of financially motivated groups who severely disrupt organizations with ransomware. In May 2020, FireEye released a blog post detailing intrusion tradecraft associated with the deployment of MAZE. As of publishing this post, we track 11 distinct groups that have deployed MAZE ransomware. At the close of 2020, we noticed a shift in a subset of these groups that have started to deploy EGREGOR ransomware in favor of MAZE ransomware following access acquired from ICEDID infections. Since its |

Ransomware | ★★★★ | ||

| 2021-02-22 14:00:00 | Les cyber-criminels exploitent l'accélération de l'AFT pour le vol de données et l'extorsion Cyber Criminals Exploit Accellion FTA for Data Theft and Extortion (lien direct) |

À partir de la mi-décembre 2020, des acteurs malveillants qui mandiant suit en tant que UNC2546 ont exploité plusieurs vulnérabilités de zéro jour dans le cadre de l'appareil de transfert de fichiers hérité (FTA) pour installer un shell Web nouvellement découvert nommé DewMode.La motivation de l'UNC2546 n'était pas immédiatement apparente, mais à partir de fin janvier 2021, plusieurs organisations qui avaient été touchées par UNC2546 au cours du mois précédent ont commencé à recevoir des e-mails d'extorsion des acteurs menaçant de publier des données volées sur les «fuites Cl0p ^ _-» .onion ».onionSite Web. Certaines des données de victime publiées semblent avoir été volées à l'aide du WEB DEWMODE

Starting in mid-December 2020, malicious actors that Mandiant tracks as UNC2546 exploited multiple zero-day vulnerabilities in Accellion\'s legacy File Transfer Appliance (FTA) to install a newly discovered web shell named DEWMODE. The motivation of UNC2546 was not immediately apparent, but starting in late January 2021, several organizations that had been impacted by UNC2546 in the prior month began receiving extortion emails from actors threatening to publish stolen data on the “CL0P^_- LEAKS" .onion website. Some of the published victim data appears to have been stolen using the DEWMODE web |

Vulnerability | ★★★ | ||

| 2021-02-17 13:00:00 | Briller une lumière sur la solarcité: exploitation pratique du dispositif X2E IoT (deuxième partie) Shining a Light on SolarCity: Practical Exploitation of the X2e IoT Device (Part Two) (lien direct) |

Dans cet article, nous continuons notre analyse du Solarcity ConnectPort X2E Appareil ZigBee (appelé tous les appareils X2E).Dans partie un , nous avons discuté du x2e à un niveau élevé, effectué des attaques initiales basées sur le réseau, puis a discuté des techniques matérielles utilisées pour obtenir un shell distant sur le périphérique X2E en tant qu'utilisateur système non priviaire.Dans ce segment, nous couvrons comment nous avons obtenu une coquille privilégiée sur l'appareil localement en utilisant des attaques de glitch, et explorer CVE-2020-12878 , une vulnérabilité que nous avons découverte qui a permis une escalade de privilège à distance à l'utilisateur root .Combiné avec cve-2020-9306

In this post, we continue our analysis of the SolarCity ConnectPort X2e Zigbee device (referred to throughout as X2e device). In Part One, we discussed the X2e at a high level, performed initial network-based attacks, then discussed the hardware techniques used to gain a remote shell on the X2e device as a non-privileged system user. In this segment, we\'ll cover how we obtained a privileged shell on the device locally using power glitching attacks, and explore CVE-2020-12878, a vulnerability we discovered that permitted remote privilege escalation to the root user. Combined with CVE-2020-9306 |

Vulnerability Industrial | ★★★★ | ||

| 2021-02-17 13:00:00 | Briller une lumière sur la solarcité: exploitation pratique du dispositif X2E IoT (première partie) Shining a Light on SolarCity: Practical Exploitation of the X2e IoT Device (Part One) (lien direct) |

En 2019, l'équipe rouge de Mandiant \\ a découvert une série de vulnérabilités présentes dans Digi International \'s connectport x2e l'appareil, qui permet l'exécution du code distant en tant qu'utilisateur privilégié.Plus précisément, les recherches de Mandiant \\ se sont concentrées sur le dispositif de connexion X2E de SolarCity \\ appartenant à Tesla), qui est utilisé dans les installations solaires résidentielles.Mandiant effectue ce type de travail à des fins de recherche et en une capacité professionnelle pour leurs clients mondiaux.

Mandiant a collaboré avec Digi International et SolarCity / Tesla pour divulguer de manière responsable les résultats de la recherche

In 2019, Mandiant\'s Red Team discovered a series of vulnerabilities present within Digi International\'s ConnectPort X2e device, which allows for remote code execution as a privileged user. Specifically, Mandiant\'s research focused on SolarCity\'s (now owned by Tesla) rebranded ConnectPort X2e device, which is used in residential solar installations. Mandiant performs this type of work both for research purposes and in a professional capacity for their global clients. Mandiant collaborated with Digi International and SolarCity/Tesla to responsibly disclose the results of the research |

Vulnerability | ★★★★ | ||

| 2021-01-26 20:45:00 | La campagne de phishing tire parti de Woff Obfuscation and Telegram canaux de communication Phishing Campaign Leverages WOFF Obfuscation and Telegram Channels for Communication (lien direct) |

Fireeye Email Security a récemment rencontré diverses campagnes de phishing, principalement dans les Amériques et en Europe, en utilisant l'obscuscation du code source avec des domaines compromis ou mauvais.Ces domaines se faisaient passer pour des sites Web authentiques et ont volé des informations personnelles telles que les données de carte de crédit.Les informations volées ont ensuite été partagées pour des applications de messagerie instantanée basées sur le cloud et la plate-forme. .

Après une saison de vacances chargée avec une augmentation massive des livraisons, cet article met en évidence une campagne de phishing impliquant une fausse page de suivi du DHL.Alors que les attaques de phishing ciblant les utilisateurs de services d'expédition ne sont pas

FireEye Email Security recently encountered various phishing campaigns, mostly in the Americas and Europe, using source code obfuscation with compromised or bad domains. These domains were masquerading as authentic websites and stole personal information such as credit card data. The stolen information was then shared to cross-platform, cloud-based instant messaging applications. Coming off a busy holiday season with a massive surge in deliveries, this post highlights a phishing campaign involving a fake DHL tracking page. While phishing attacks targeting users of shipping services is not |

★★★★ | |||

| 2021-01-21 17:30:00 | Transformers de formation pour les tâches de cybersécurité: une étude de cas sur la prédiction de l'URL malveillante Training Transformers for Cyber Security Tasks: A Case Study on Malicious URL Prediction (lien direct) |

Fait saillie

Effectuez une étude de cas sur l'utilisation de modèles de transformateurs pour résoudre les problèmes de cybersécurité

Former un modèle de transformateur pour détecter les URL malveillantes sous plusieurs régimes de formation

Comparez notre modèle avec d'autres méthodes d'apprentissage en profondeur et montrez qu'elle fonctionne sur la page avec d'autres modèles de premier plan

Identifiez les problèmes de l'application de la pré-formation générative à la détection de l'URL malveillante, qui est une pierre angulaire de la formation des transformateurs dans les tâches de traitement du langage naturel (PNL)

Introduire une nouvelle fonction de perte qui équilibre la classification et la perte générative pour obtenir des performances améliorées sur le

Highlights Perform a case study on using Transformer models to solve cyber security problems Train a Transformer model to detect malicious URLs under multiple training regimes Compare our model against other deep learning methods, and show it performs on-par with other top-scoring models Identify issues with applying generative pre-training to malicious URL detection, which is a cornerstone of Transformer training in natural language processing (NLP) tasks Introduce novel loss function that balances classification and generative loss to achieve improved performance on the |

Studies | ★★★ | ||

| 2021-01-20 16:45:00 | Émulation de rootkits en mode noyau avec speakeasy Emulation of Kernel Mode Rootkits With Speakeasy (lien direct) |

En août 2020, nous avons publié un article de blog sur la façon dont le framework d'émulation Speakeasy peut être utilisé pour imiter les logiciels malveillants en mode utilisateur tels queshellcode.Si vous avez eu une chance, Donnez un poste à lire aujourd'hui .

En plus de l'émulation du mode utilisateur, Speakeasy prend également en charge l'émulation des binaires Windows en mode noyau.Lorsque les auteurs de logiciels malveillants utilisent des logiciels malveillants en mode noyau, il sera souvent sous la forme d'un pilote de périphérique dont l'objectif final est le compromis total d'un système infecté.Le malware n'interagit pas le plus souvent avec le matériel et exploite plutôt le mode du noyau pour compromettre complètement le système et rester caché.

In August 2020, we released a blog post about how the Speakeasy emulation framework can be used to emulate user mode malware such as shellcode. If you haven\'t had a chance, give the post a read today. In addition to user mode emulation, Speakeasy also supports emulation of kernel mode Windows binaries. When malware authors employ kernel mode malware, it will often be in the form of a device driver whose end goal is total compromise of an infected system. The malware most often doesn\'t interact with hardware and instead leverages kernel mode to fully compromise the system and remain hidden. |

Malware | ★★★ | ||

| 2021-01-19 14:00:00 | Les stratégies de remédiation et de durcissement pour Microsoft 365 pour se défendre contre UNC2452 |Blog Remediation and Hardening Strategies for Microsoft 365 to Defend Against UNC2452 | Blog (lien direct) |

Mise à jour (mai 2022): Nous avons fusionné unc2452 avec apt29 .L'activité UNC2452 décrite dans ce post et ce rapport est désormais attribuée à APT29.

Mise à jour (28 octobre 2021): Mandiant a récemment observé des acteurs de menace ciblés utilisant l'identité EWS (via le rôle de l'impression d'application) pour maintenir un accès persistant aux boîtes aux lettres dans les environnements victimes.Une fois que l'acteur de menace a accès à ce rôle, ses abus sont difficiles à détecter et fournissent le contrôle de l'acteur de menace sur chaque boîte aux lettres d'un locataire victime.Mandiant a également observé des acteurs de menace ciblés abusant de la relation de confiance entre le cloud

UPDATE (May 2022): We have merged UNC2452 with APT29. The UNC2452 activity described in this post and report is now attributed to APT29. UPDATE (Oct. 28, 2021): Mandiant has recently observed targeted threat actors using EWS impersonation (via the ApplicationImpersonation role) to maintain persistent access to mailboxes in victim environments. Once the threat actor has access to this role, its abuse is hard to detect and provides the threat actor control over every mailbox in a victim tenant. Mandiant has also observed targeted threat actors abusing the trust relationship between Cloud |

Threat | APT 29 | ★★★★ | |

| 2020-12-24 20:15:00 | Sunburst Détails techniques supplémentaires SUNBURST Additional Technical Details (lien direct) |

Fireeye a découvert des détails supplémentaires sur la porte dérobée Sunburst depuis notre publication initiale le 13 décembre 2020. Avant de plonger dans la profondeur technique de ce logiciel malveillant, nous recommandons aux lecteurs de se familiariser avec notre article de blog sur le Solarwinds Supply Compromis , qui a révélé une campagne d'intrusion mondiale par une campagne sophistiquée sophistiquée Acteur de menace que nous suivons actuellement UNC2452.

Sunburst est une version trojanisée d'un plugin SolarWinds Orion signé numérique appelé solarwinds.orion.core.businesslayer.dll .Le plugin contient une porte dérobée qui communique via HTTP à un tiers

FireEye has discovered additional details about the SUNBURST backdoor since our initial publication on Dec. 13, 2020. Before diving into the technical depth of this malware, we recommend readers familiarize themselves with our blog post about the SolarWinds supply chain compromise, which revealed a global intrusion campaign by a sophisticated threat actor we are currently tracking as UNC2452. SUNBURST is a trojanized version of a digitally signed SolarWinds Orion plugin called SolarWinds.Orion.Core.BusinessLayer.dll. The plugin contains a backdoor that communicates via HTTP to third party |

Threat | Solardwinds | ★★★★ | |

| 2020-12-17 13:01:01 | Attribution de débunchage: comment mandiant suit les acteurs de menace non classés DebUNCing Attribution: How Mandiant Tracks Uncategorized Threat Actors (lien direct) |

Beaucoup de gens entendent le terme UNC pour la première fois après avoir publié les détails d'un groupe de menaces que nous appelons Un2452 .Groupes «UNC» - ou non «non classés», les groupes sont une analyse d'attribution brute que nous avons auparavant gardée principalement en interne.Nous avons récemment commencé à déployer des informations UNC à Advantage mandiant Clients parce que nous voulons donner aux utilisateurs un accès direct aux matériaux source et brutsAnalyse que les experts mandiants utilisent pour rédiger des renseignements, répondre aux violations et défendre nos clients.À la lumière des événements récents, nous voulons fournir plus de détails au plus grand public sur la désignation UNC.

Many people are hearing the term UNC for the first time after we published details of a threat group we refer to as UNC2452. “UNC” groups-or “uncategorized” groups-are raw attribution analysis that we previously kept primarily in house. We recently began rolling out UNC information to Mandiant Advantage customers because we want to give users direct access to source materials and raw analysis that Mandiant experts use to write intelligence, respond to breaches, and defend our clients. In light of recent events, we want to provide some more details to the greater public on the UNC designation. |

Threat | Solardwinds | ★★★ | |

| 2020-12-13 22:00:00 | L'attaquant très évasif exploite la chaîne d'approvisionnement de Solarwinds pour compromettre plusieurs victimes mondiales avec Sunburst Backdoor Highly Evasive Attacker Leverages SolarWinds Supply Chain to Compromise Multiple Global Victims With SUNBURST Backdoor (lien direct) |

Mise à jour (mai 2022): Nous avons fusionné unc2452 avec apt29 .L'activité UNC2452 décrite dans ce post est désormais attribuée à APT29.

Résumé de l'exécutif

Nous avons découvert une campagne mondiale d'intrusion.Nous suivons les acteurs derrière cette campagne sous le nom de UNC2452.

Fireeye a découvert une attaque de chaîne d'approvisionnement trrojanisant les mises à jour de logiciels commerciaux de Solarwinds Orion afin de distribuer des logiciels malveillants que nous appelons Sunburst.

L'activité post-compromis de l'attaquant exploite plusieurs techniques pour échapper à la détection et obscurcir leur activité, mais ces efforts offrent également quelques opportunités de détection.

le

UPDATE (May 2022): We have merged UNC2452 with APT29. The UNC2452 activity described in this post is now attributed to APT29. Executive Summary We have discovered a global intrusion campaign. We are tracking the actors behind this campaign as UNC2452. FireEye discovered a supply chain attack trojanizing SolarWinds Orion business software updates in order to distribute malware we call SUNBURST. The attacker\'s post compromise activity leverages multiple techniques to evade detection and obscure their activity, but these efforts also offer some opportunities for detection. The |

Malware | Solardwinds APT 29 | ★★★ | |

| 2020-12-08 21:00:00 | Accès non autorisé aux outils d'équipe rouge de FireEye Unauthorized Access of FireEye Red Team Tools (lien direct) |

Présentation

Un adversaire très sophistiqué parrainé par l'État a volé des outils d'équipe rouge Fireeye.Parce que nous pensons qu'un adversaire possède ces outils, et nous ne savons pas si l'attaquant a l'intention d'utiliser les outils volés eux-mêmes ou de les divulguer publiquement, Fireeye publie des centaines de contre-mesures avec ce billet de blog pour permettre à la communauté de sécurité plus large de se protéger contre les centainesces outils.Nous avons incorporé les contre-mesures de nos produits FireEye et avons partagé ces contre-mesures avec des partenaires, les agences gouvernementales limitent considérablement la capacité du mauvais acteur

Overview A highly sophisticated state-sponsored adversary stole FireEye Red Team tools. Because we believe that an adversary possesses these tools, and we do not know whether the attacker intends to use the stolen tools themselves or publicly disclose them, FireEye is releasing hundreds of countermeasures with this blog post to enable the broader security community to protect themselves against these tools. We have incorporated the countermeasures in our FireEye products-and shared these countermeasures with partners, government agencies-to significantly limit the ability of the bad actor |

Tool | ★★★★ | ||

| 2020-12-01 20:30:00 | Utilisation du cadre d'émulation Speakeasy par programme pour déballer les logiciels malveillants Using Speakeasy Emulation Framework Programmatically to Unpack Malware (lien direct) |

Andrew Davis récemment a annoncé le communiqué public de son nouveau cadre d'émulation Windowsnommé speakeasy .Alors que le blog d'introduction s'est concentré sur l'utilisation de Speakeasy comme bac à sable de logiciels malveillants automatisés, cette entrée mettra en évidence une autre utilisation puissante du framework: déballage automatisé de logiciels malveillants.Je vais démontrer, avec des exemples de code, comment Speakeasy peut être utilisé par programme pour:

Typens les API Windows non pris en charge pour poursuivre l'émulation et le déballage

Enregistrer les adresses virtuelles du code alloué dynamiquement à l'aide de crochets API

Exécution directe chirurgicale vers les zones clés du code à l'aide de crochets de code

Andrew Davis recently announced the public release of his new Windows emulation framework named Speakeasy. While the introductory blog post focused on using Speakeasy as an automated malware sandbox of sorts, this entry will highlight another powerful use of the framework: automated malware unpacking. I will demonstrate, with code examples, how Speakeasy can be used programmatically to: Bypass unsupported Windows APIs to continue emulation and unpacking Save virtual addresses of dynamically allocated code using API hooks Surgically direct execution to key areas of code using code hooks |

Malware | ★★★★ | ||

| 2020-11-22 23:00:00 | Élections cyber-menaces dans la région Asie-Pacifique Election Cyber Threats in the Asia-Pacific Region (lien direct) |

Dans les sociétés démocratiques, les élections sont le mécanisme de choix des chefs d'État et des décideurs.Il y a de fortes incitations aux pays adversaires à comprendre les intentions et les préférences des personnes et des parties qui façonneront le chemin futur d'un pays et de réduire l'incertitude concernant les gagnants probables.Mandiant renseignement des menaces observe régulièrementet les organisations technologiques du monde entier.Nous avons également vu des cyberattaques perturbatrices et destructrices et

In democratic societies, elections are the mechanism for choosing heads of state and policymakers. There are strong incentives for adversary nations to understand the intentions and preferences of the people and parties that will shape a country\'s future path and to reduce uncertainty about likely winners. Mandiant Threat Intelligence regularly observes cyber espionage operations we believe to be seeking election-related information targeting governments, civil society, media, and technology organizations around the globe. We have also seen disruptive and destructive cyber attacks and |

★★★★ |

To see everything:

Our RSS (filtrered)