What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-04-30 14:00:00 | Protection des ransomwares et stratégies de confinement: conseils pratiques pour le durcissement et la protection des infrastructures, des identités et des points de terminaison Ransomware Protection and Containment Strategies: Practical Guidance for Hardening and Protecting Infrastructure, Identities and Endpoints (lien direct) |

Written by: Matthew McWhirt, Omar ElAhdan, Glenn Staniforth, Brian Meyer

Multi-faceted extortion via ransomware and/or data theft is a popular end goal for attackers, representing a global threat targeting organizations in all industries. The impact of a successful ransomware event can be material to an organization, including the loss of access to data, systems, and prolonged operational outages. The potential downtime, coupled with unforeseen expenses for restoration, recovery, and implementation of new security processes and controls can be overwhelming.Since the initial launch of our report in 2019, data theft and ransomware deployment tactics have continued to evolve and escalate. This evolution marks a shift from manual or script-based ransomware deployment to sophisticated, large-scale operations, including:

Weaponizing Trusted Service Infrastructure (TSI): Adversaries are increasingly abusing legitimate infrastructure and security tools (TSI) to rapidly propagate malware or ransomware across entire networks.

Targeting Virtualization Platforms: Attackers are actively focusing on the virtualization layer, aiming to mass-encrypt virtual machines (VMs) and other critical systems at scale.

Targeting Backup Data / Platforms: Threat actors are exploiting misconfigurations or security gaps in backup systems to either erase or corrupt data backups, severely hindering recovery efforts.

Based upon these newer techniques, it is critical that organizations identify the span of the attack surface, and align proper security controls and visibility that includes coverage for protecting:

Identities

Endpoints

Network Architectures

Remote Access Platforms

Trusted Service Infrastructure (TSI)

Cascading weaknesses across these layers create opportunities for attackers to breach an organization\'s perimeter, gain initial access, and maintain a persistent foothold within the compromised network.

In our updated report,

Multi-faceted extortion via ransomware and/or data theft is a popular end goal for attackers, representing a global threat targeting organizations in all industries. The impact of a successful ransomware event can be material to an organization, including the loss of access to data, systems, and prolonged operational outages. The potential downtime, coupled with unforeseen expenses for restoration, recovery, and implementation of new security processes and controls can be overwhelming.Since the initial launch of our report in 2019, data theft and ransomware deployment tactics have continued to evolve and escalate. This evolution marks a shift from manual or script-based ransomware deployment to sophisticated, large-scale operations, including:

Weaponizing Trusted Service Infrastructure (TSI): Adversaries are increasingly abusing legitimate infrastructure and security tools (TSI) to rapidly propagate malware or ransomware across entire networks.

Targeting Virtualization Platforms: Attackers are actively focusing on the virtualization layer, aiming to mass-encrypt virtual machines (VMs) and other critical systems at scale.

Targeting Backup Data / Platforms: Threat actors are exploiting misconfigurations or security gaps in backup systems to either erase or corrupt data backups, severely hindering recovery efforts.

Based upon these newer techniques, it is critical that organizations identify the span of the attack surface, and align proper security controls and visibility that includes coverage for protecting:

Identities

Endpoints

Network Architectures

Remote Access Platforms

Trusted Service Infrastructure (TSI)

Cascading weaknesses across these layers create opportunities for attackers to breach an organization\'s perimeter, gain initial access, and maintain a persistent foothold within the compromised network.

In our updated report, |

Ransomware Malware Tool Threat | ★★★ | ||

| 2024-04-25 10:00:00 | Pole Voûte: cyber-menaces aux élections mondiales Poll Vaulting: Cyber Threats to Global Elections (lien direct) |

Written by: Kelli Vanderlee, Jamie Collier

Executive Summary The election cybersecurity landscape globally is characterized by a diversity of targets, tactics, and threats. Elections attract threat activity from a variety of threat actors including: state-sponsored actors, cyber criminals, hacktivists, insiders, and information operations as-a-service entities. Mandiant assesses with high confidence that state-sponsored actors pose the most serious cybersecurity risk to elections. Operations targeting election-related infrastructure can combine cyber intrusion activity, disruptive and destructive capabilities, and information operations, which include elements of public-facing advertisement and amplification of threat activity claims. Successful targeting does not automatically translate to high impact. Many threat actors have struggled to influence or achieve significant effects, despite their best efforts. When we look across the globe we find that the attack surface of an election involves a wide variety of entities beyond voting machines and voter registries. In fact, our observations of past cycles indicate that cyber operations target the major players involved in campaigning, political parties, news and social media more frequently than actual election infrastructure. Securing elections requires a comprehensive understanding of many types of threats and tactics, from distributed denial of service (DDoS) to data theft to deepfakes, that are likely to impact elections in 2024. It is vital to understand the variety of relevant threat vectors and how they relate, and to ensure mitigation strategies are in place to address the full scope of potential activity. Election organizations should consider steps to harden infrastructure against common attacks, and utilize account security tools such as Google\'s Advanced Protection Program to protect high-risk accounts. Introduction The 2024 global election cybersecurity landscape is characterized by a diversity of targets, tactics, and threats. An expansive ecosystem of systems, administrators, campaign infrastructure, and public communications venues must be secured against a diverse array of operators and methods. Any election cybersecurity strategy should begin with a survey of the threat landscape to build a more proactive and tailored security posture. The cybersecurity community must keep pace as more than two billion voters are expected to head to the polls in 2024. With elections in more than an estimated 50 countries, there is an opportunity to dynamically track how threats to democracy evolve. Understanding how threats are targeting one country will enable us to better anticipate and prepare for upcoming elections globally. At the same time, we must also appreciate the unique context of different countries. Election threats to South Africa, India, and the United States will inevitably differ in some regard. In either case, there is an opportunity for us to prepare with the advantage of intelligence. |

Ransomware Malware Hack Tool Vulnerability Threat Legislation Cloud Technical | APT 40 APT 29 APT 28 APT 43 APT 31 APT 42 | ★★★ | |

| 2023-04-03 09:00:00 | ALPHV Ransomware Affiliate cible les installations de sauvegarde vulnérables pour obtenir un accès initial ALPHV Ransomware Affiliate Targets Vulnerable Backup Installations to Gain Initial Access (lien direct) |

Mandiant a observé un nouvel ALPHV (aka BlackCat Ransomware) Ransomware Affiliate, suivi sous le nom de UNC4466, Target exposé publiquement Veritas Backup ExecInstallations, vulnérables aux CVE-2021-27876, CVE-2021-27877 et CVE-2021-27878, pour l'accès initial aux environnements victimes.Un service commercial de numérisation Internet a identifié plus de 8 500 installations d'instances Veritas Backup Exec qui sont actuellement exposées à Internet, dont certaines peuvent toujours être non corrigées et vulnérables.Les intrusions alphv précédentes étudiées par Mandiant sont principalement originaires des informations d'identification volées suggérant un passage à

Mandiant has observed a new ALPHV (aka BlackCat ransomware) ransomware affiliate, tracked as UNC4466, target publicly exposed Veritas Backup Exec installations, vulnerable to CVE-2021-27876, CVE-2021-27877 and CVE-2021-27878, for initial access to victim environments. A commercial Internet scanning service identified over 8,500 installations of Veritas Backup Exec instances that are currently exposed to the internet, some of which may still be unpatched and vulnerable. Previous ALPHV intrusions investigated by Mandiant primarily originated from stolen credentials suggesting a shift to |

Ransomware | ★★★ | ||

| 2023-03-22 09:00:00 | Nous (avons fait!) Démarrer le feu: les hacktivistes revendiquent de plus en plus le ciblage des systèmes OT We (Did!) Start the Fire: Hacktivists Increasingly Claim Targeting of OT Systems (lien direct) |

En janvier 2023, le groupe hacktiviste affilié anonyme, GhostSec, a affirmé sur les réseaux sociaux pour avoir déployé des ransomwares pour crypter une unité de terminal éloigné biélorusse (RTU) -Un type de technologie de technologie opérationnelle (OT) pour la surveillance à distance des dispositifs d'automatisation industrielle.L'intention des acteurs a été déclarée de démontrer le soutien de l'Ukraine dans l'invasion russe en cours.Des chercheurs, des professionnels de la sécurité des OT et des médias ont analysé les réclamations et conclu que l'acteur a surestimé les implications de l'attaque présumée.

bien qu'il n'y ait pas eu d'impact significatif dans ce particulier

In January 2023, the Anonymous affiliated hacktivist group, GhostSec, claimed on social media to have deployed ransomware to encrypt a Belarusian remote terminal unit (RTU)-a type of operational technology (OT) device for remote monitoring of industrial automation devices. The actors\' stated intention was to demonstrate support for Ukraine in the ongoing Russian invasion. Researchers, OT security professionals and media outlets analyzed the claims and concluded that the actor overstated the implications of the alleged attack. Although there was no significant impact in this particular |

Ransomware Industrial | ★★★ | ||

| 2023-03-20 07:00:00 | Déplacer, patcher, sortir le chemin: 2022 Exploitation zéro-jour continue à un rythme élevé Move, Patch, Get Out the Way: 2022 Zero-Day Exploitation Continues at an Elevated Pace (lien direct) |

résumé exécutif

mandiant a suivi 55 vulnérabilités zéro jour que nous jugeons ont été exploitées en 2022. Bien que ce décompte soit inférieur à celui du record de 81 81zéro-jours exploités en 2021, il représente toujours presque le double du nombre de 2020.

Les groupes de cyber-espionnage parrainés par l'État chinois ont exploité plus de jours zéro que les autres acteurs de cyber-espionnage en 2022, ce qui est conforme aux années précédentes.

Nous avons identifié quatre vulnérabilités zéro jour exploitées par des acteurs de menace motivés financièrement.75% de ces instances semblent être liées aux opérations de ransomware.

Produits de Microsoft

Executive Summary Mandiant tracked 55 zero-day vulnerabilities that we judge were exploited in 2022. Although this count is lower than the record-breaking 81 zero-days exploited in 2021, it still represents almost double the number from 2020. Chinese state-sponsored cyber espionage groups exploited more zero-days than other cyber espionage actors in 2022, which is consistent with previous years. We identified four zero-day vulnerabilities exploited by financially motivated threat actors. 75% of these instances appear to be linked to ransomware operations. Products from Microsoft |

Ransomware Vulnerability Threat | ★★★ | ||

| 2022-10-27 10:00:00 | Cyber Security Forecast 2023 avec Sandra Joyce, responsable mandiant de l'intelligence mondiale Cyber Security Forecast 2023 with Sandra Joyce, Mandiant Head of Global Intelligence (lien direct) |

Il est difficile de croire que 2022 se terminera bientôt.Surtout dans l'industrie de la cybersécurité, nous avons tendance à être tellement concentrés sur l'ici et maintenant que nous pouvons oublier de penser aux batailles que nous attendons de combattre dans un avenir proche.

Les adversaires sont toujours une longueur d'avance sur les défenseurs, donc penser à l'avance et être préparé est particulièrement important.Pour nous aider à comprendre ce que nous devrions nous préparer en 2023, nous nous sommes tournés vers Sandra Joyce, chef mandiant de l'intelligence mondiale.

Url vidéo distante

Sandra a beaucoup de grandes idées sur les quatre grands, les ransomwares et plus, mais il faut plus qu'un seul

Sandra a beaucoup de grandes idées sur les quatre grands, les ransomwares et plus, mais il faut plus qu'un seul

It\'s hard to believe 2022 will be coming to an end soon. Especially in the cyber security industry, we tend to be so focused on the here and now that we can forget to think about the battles we expect to be fighting in the near future. Adversaries are always one step ahead of defenders, so thinking ahead and being prepared is particularly important. To help us get a sense of what we should be preparing for in 2023, we turned to Sandra Joyce, Mandiant Head of Global Intelligence. Remote video URL  Sandra has a lot of great insights about the Big Four, ransomware and more, but it takes more than a single

Sandra has a lot of great insights about the Big Four, ransomware and more, but it takes more than a single |

Ransomware | ★★ | ||

| 2022-10-19 08:00:00 | De RM3 à LDR4: Ursnif laisse derrière From RM3 to LDR4: URSNIF Leaves Banking Fraud Behind (lien direct) |

Une nouvelle variante du malware d'Ursnif, observée pour la première fois en juin 2022, marque une étape importante pour l'outil.Contrairement aux itérations précédentes d'Ursnif, cette nouvelle variante, surnommée LDR4, n'est pas un banquier, mais une porte dérobée générique (similaire à la courte durée variante Saigon ), qui peut avoir été délibérément conçue pour permettre des opérations telles que le ransomware et l'extorsion de vol de données.Il s'agit d'un changement significatif par rapport à l'objectif initial du malware \\ pour permettre la fraude bancaire, mais il est conforme au paysage des menaces plus large.

mandiant estime que les mêmes acteurs de menace qui ont exploité la variante RM3 d'Ursnif sont

A new variant of the URSNIF malware, first observed in June 2022, marks an important milestone for the tool. Unlike previous iterations of URSNIF, this new variant, dubbed LDR4, is not a banker, but a generic backdoor (similar to the short-lived SAIGON variant), which may have been purposely built to enable operations like ransomware and data theft extortion. This is a significant shift from the malware\'s original purpose to enable banking fraud, but is consistent with the broader threat landscape. Mandiant believes that the same threat actors who operated the RM3 variant of URSNIF are |

Ransomware Threat | ★★★ | ||

| 2022-08-04 09:00:00 | Roadsweep Ransomware - Un acteur de menace iranienne probable mène une activité perturbatrice à motivation politique contre les organisations gouvernementales albanaises ROADSWEEP Ransomware - Likely Iranian Threat Actor Conducts Politically Motivated Disruptive Activity Against Albanian Government Organizations (lien direct) |

résumé exécutif

Mandiant a identifié la famille des ransomwares routiers et un personnage télégramme qui a ciblé le gouvernement albanais dans une opération perturbatrice politiquement motivée avant une conférence de l'organisation d'opposition iranienne à la fin de juillet 2022.

Une chimneysweep de porte dérobée auparavant inconnue et une nouvelle variante de l'essuie-glace Zeroclear peuvent également avoir été impliquées.

Les données de distribution de logiciels malveillants Chimneysweep et le contenu de leurre, le timing de l'opération \\ et le contenu à thème politiquement, et l'implication possible de l'essuie-glace zérocléaire indique qu'un acteur de menace iranien est probablement responsable.

Executive Summary Mandiant identified the ROADSWEEP ransomware family and a Telegram persona which targeted the Albanian government in a politically motivated disruptive operation ahead of an Iranian opposition organization\'s conference in late July 2022. A previously unknown backdoor CHIMNEYSWEEP and a new variant of the ZEROCLEAR wiper may also have been involved. CHIMNEYSWEEP malware distribution data and decoy content, the operation\'s timing and politically themed content, and the possible involvement of the ZEROCLEAR wiper indicate an Iranian threat actor is likely responsible. |

Ransomware Malware Threat Conference | ★★★ | ||

| 2022-07-26 06:00:00 | L'équipe rouge mandiante émule les tactiques FIN11 pour contrôler les serveurs de technologie opérationnelle Mandiant Red Team Emulates FIN11 Tactics To Control Operational Technology Servers (lien direct) |

Au cours des deux dernières années, les incidents de ransomwares ont eu un impact sur des milliers d'organisations d'infrastructure industrielles et critiques.Dans certains cas, Mandiant a observé comment ces intrusions perturbent les chaînes de production industrielles et les flux de travail opérationnels comme méthode pour inciter le paiement des rançons.Bien que dans la plupart des cas, les victimes aient subi des dommages-intérêts exclusivement limités aux systèmes d'entreprise, cela ne signifie pas que les systèmes de technologie opérationnelle (OT) ne sont pas à risque.

La nature de la technologie OT et les défis de la défense signifie que de nombreux réseaux OT ont Sécurité Gaps que

During the last couple of years, ransomware incidents have impacted thousands of industrial and critical infrastructure organizations. In some cases, Mandiant has observed how these intrusions disrupt industrial production chains and operational workflows as a method to incentivize the payment of ransoms. Although in most cases victims have suffered damages exclusively restricted to enterprise systems, this does not mean that operational technology (OT) systems are not at risk. The nature of OT technology and the challenges of defending it means that many OT networks have security gaps that |

Ransomware Industrial | ★★★ | ||

| 2022-06-02 06:00:00 | À Hadès et dos: UNC2165 passe à Lockbit pour échapper aux sanctions To HADES and Back: UNC2165 Shifts to LOCKBIT to Evade Sanctions (lien direct) |

Le Contrôle du Bureau des actifs étrangers (OFAC) du Département des États-Unis (OFAC) | Ransomware Malware | ★★★★ | ||

| 2022-04-21 09:00:00 | Tolérance zéro: plus de zéro-jours exploités en 2021 que jamais auparavant Zero Tolerance: More Zero-Days Exploited in 2021 Than Ever Before (lien direct) |

en 2021, Intelligence de menace mandiante a identifié 80 jours zéro exploités dans la nature, qui est plus du double du volume record précédent en 2019. Les groupes parrainés par l'État continuent d'être les principaux acteurs exploitant des vulnérabilités zéro-jours, dirigés par des groupes chinois.La proportion d'acteurs motivés financièrement les groupes de ransomware à motif financièrement déposant des exploits zéro-jours a également augmenté de manière significative, et près de 1 acteurs identifiés sur 3 exploitant zéro-jours en 2021 a été motivé financièrement.Les acteurs de la menace ont exploité les jours zéro dans les produits Microsoft, Apple et Google, reflétant probablement le

In 2021, Mandiant Threat Intelligence identified 80 zero-days exploited in the wild, which is more than double the previous record volume in 2019. State-sponsored groups continue to be the primary actors exploiting zero-day vulnerabilities, led by Chinese groups. The proportion of financially motivated actors-particularly ransomware groups-deploying zero-day exploits also grew significantly, and nearly 1 in 3 identified actors exploiting zero-days in 2021 was financially motivated. Threat actors exploited zero-days in Microsoft, Apple, and Google products most frequently, likely reflecting the |

Ransomware Threat | ★★ | ||

| 2022-04-19 07:00:00 | M-Trends 2022: Mélos de sécurité, idées et conseils des fronts M-Trends 2022: Cyber Security Metrics, Insights and Guidance From the Frontlines (lien direct) |

Le paysage des menaces modernes est vaste.Les cyberattaques liées à la conflit en Ukraine augmente.Des vulnérabilités critiques et omniprésentes telles que « log4shell » ont entraîné un risque massif en raison de la complexité des correctifs.Les cyber-criminels mènent opérations sophistiquées de ransomware et d'extorsion à un tempo croissant.

Le travail de la communauté de la cybersécurité n'est jamais terminé, mais notre volonté de rester implacable dans nos efforts est de porter ses fruits.Cela se reflète dans la dernière édition de notre rapport annuel, M-Trends & Reg;2022 , qui est publié aujourd'hui.

Laissez \\ commencer par la grande question que nous connaissons

The modern threat landscape is vast. Cyber attacks related to the conflict in Ukraine are surging. Critical and pervasive vulnerabilities such as “Log4Shell” have led to massive risk due to complexity of patching. Cyber criminals are conducting sophisticated ransomware and extortion operations at a rising tempo. The work of the cyber security community is never done, but our willingness to remain relentless in our efforts is paying off. This is reflected in the latest edition of our annual report, M-Trends® 2022, which is released today. Let\'s start with the big question we know |

Ransomware Vulnerability Threat | ★★★ | ||

| 2022-04-04 09:00:00 | FIN7 Power Hour: archéologie adversaire et évolution de Fin7 FIN7 Power Hour: Adversary Archaeology and the Evolution of FIN7 (lien direct) |

La recherche publique récente affirme que les groupes de menaces partagent les chevauchements avec FIN7 transitionné vers des opérations de ransomware ciblées impliquant Revil, Darkside, Blackmatter et AlphV ransomware.Avec le prétendu passage aux opérations de ransomware, Mandiant publie nos recherches sur l'évolution de Fin7 dont nous n'avons pas été écrits publiquement depuis Mahalo Fin7 , publié en 2019.

Cet article de blog s'appuie sur la recherche organique à partir d'intrusions historiques et récentes que Mandiant a directement étudié et décrit le processus de fusion de plusieurs groupes UNC dans FIN7.Ce processus nous a permis de fusionner

Recent public research asserts threat groups sharing overlaps with FIN7 transitioned to targeted ransomware operations involving REVIL, DARKSIDE, BLACKMATTER, and ALPHV ransomware. With the purported shift to ransomware operations, Mandiant is publishing our research on the evolution of FIN7 which we haven\'t publicly written about since Mahalo FIN7, published in 2019. This blog post draws on organic research from both historical and recent intrusions that Mandiant directly investigated, and describes the process of merging multiple UNC groups into FIN7. This process allowed us to merge |

Ransomware Threat | ★★★ | ||

| 2022-02-23 15:00:00 | (Ex) Changement de rythme: UNC2596 Observé des vulnérabilités en train de tirer parti du déploiement des ransomwares de Cuba (Ex)Change of Pace: UNC2596 Observed Leveraging Vulnerabilities to Deploy Cuba Ransomware (lien direct) |

En 2021, Mandiant a observé certains acteurs de menace déploiement des ransomwares qui passent de plus en plus pour exploiter les vulnérabilités en tant que vecteur d'infection initial.UNC2596, un acteur de menace qui déploie le ransomware Colddraw, connu publiquement sous le nom de ransomware Cuba, illustre cette tendance.Tandis que rapports public a mis en évidence les campagnes Chanitor comme précurseur de ces incidents de ransomware, Mandiant a également identifié l'exploitation des vulnérabilités d'échange Microsoft, y compris proxyshell et proxylogon , comme un autre point d'accès exploité par unc2596 probablement dès août 2021. Le contenu de ce blog se concentre

In 2021, Mandiant observed some threat actors deploying ransomware increasingly shift to exploiting vulnerabilities as an initial infection vector. UNC2596, a threat actor that deploys COLDDRAW ransomware, publicly known as Cuba Ransomware, exemplifies this trend. While public reporting has highlighted CHANITOR campaigns as precursor for these ransomware incidents, Mandiant has also identified the exploitation of Microsoft Exchange vulnerabilities, including ProxyShell and ProxyLogon, as another access point leveraged by UNC2596 likely as early as August 2021. The content of this blog focuses |

Ransomware Vulnerability Threat | ★★★ | ||

| 2022-02-15 15:00:00 | La nouvelle offre de validation de la sécurité mandiante avantage aide les organisations à répondre avec confiance à la question: sommes-nous en mesure d'empêcher une attaque de ransomware? New Mandiant Advantage Security Validation Offering Helps Organizations Confidently Answer the Question: Are We Able to Prevent a Ransomware Attack? (lien direct) |

Les titres quotidiens disent que la fréquence et la prolifération des ransomwares accélèrent.Non seulement les intervenants incidents de Mandiant ont vu des attaques de ransomwares augmenter considérablement ces dernières années, mais les rançons eux-mêmes sont passés de 416 millions de dollars pour tous les 2020 à 590 millions de dollars pour les six premiers mois de 2021, selon le U.S.Trésor .Les organisations, grandes et petites, reconnaissent que sans les bons outils en place, ils pourraient être la prochaine victime.

Les acteurs de la menace continuent d'augmenter leur jeu avec des attaques de plus en plus agressives et sophistiquées, passant des ransomwares standard

Daily headlines say it all-the frequency and proliferation of ransomware is accelerating. Not only have Mandiant\'s incident responders seen ransomware attacks increase dramatically in recent years, ransoms themselves have increased from $416 million for all of 2020 to $590 million for the first six months of 2021, according to the U.S. Treasury. Organizations, large and small, recognize that without the right tools in place they could be the next victim. Threat actors continue to up their game with increasingly aggressive and sophisticated attacks, shifting from standard ransomware |

Ransomware Tool | ★★★ | ||

| 2022-01-31 15:00:00 | 1 sur 7 OT Ransomware Extorsion Attaque de fuite Critique Informations sur la technologie opérationnelle 1 in 7 OT Ransomware Extortion Attacks Leak Critical Operational Technology Information (lien direct) |

Les fuites de données ont toujours été une préoccupation pour les organisations.L'exposition d'informations sensibles peut entraîner des dommages à la réputation, des sanctions légales, une perte de propriété intellectuelle et même un impact sur la confidentialité des employés et des clients.Cependant, il y a peu de recherches sur les défis posés aux organisations industrielles lorsque les acteurs de la menace divulguent des détails sensibles sur leur sécurité, la production, les opérations ou la technologie.

En 2021, Mandiant Threat Intelligence a continué à observer les opérateurs de ransomwares tentant d'extorquer des milliers de victimes en divulguant des téraoctets de volés

Data leaks have always been a concern for organizations. The exposure of sensitive information can result in damage to reputation, legal penalties, loss of intellectual property, and even impact the privacy of employees and customers. However, there is little research about the challenges posed to industrial organizations when threat actors disclose sensitive details about their OT security, production, operations, or technology. In 2021, Mandiant Threat Intelligence continued observing ransomware operators attempting to extort thousands of victims by disclosing terabytes of stolen |

Ransomware Threat Industrial | ★★★ | ||

| 2022-01-19 22:00:00 | Une source pour les gouverner toutes: Chasing Avaddon Ransomware One Source to Rule Them All: Chasing AVADDON Ransomware (lien direct) |

Le modèle Ransomware-as-a-Service (RAAS) réduit la barrière d'entrée dans le monde de la cybercriminalité, provoquant le nombre d'attaques de ransomware que nous \'Regurez-vous plus haut que jamais.

Au cours des dernières années, le ransomware est devenu l'une des principales sources de revenus dans l'écosystème de cybercriminalité, avec une utilisation accrue de l'extorsion en faisant honte aux victimes , menaçant de libérer des données exfiltrées, et dans certains cas les frappant avec des attaques de déni de service distribué (DDOS).

Ce billet de blog explore l'activité, les similitudes et les chevauchements entre plusieurs familles de ransomwares liées à Avaddon

The ransomware-as-a-service (RaaS) model is lowering the barrier of entry into the cybercrime world, causing the number of ransomware attacks we\'re seeing to spike higher than ever before. In the last few years, ransomware has become one of the principal sources of income in the cybercrime ecosystem, with increased use of extortion by shaming victims, threatening to release exfiltrated data, and in some cases hitting them with distributed denial-of-service (DDoS) attacks. This blog post explores activity, similarities and overlaps between multiple ransomware families related to AVADDON |

Ransomware | ★★★ | ||

| 2021-11-29 10:00:00 | Kitten.gif: Rencontrez le programme d'affiliation du ransomware Sabbath, encore une fois Kitten.gif: Meet the Sabbath Ransomware Affiliate Program, Again (lien direct) |

En septembre 2021, Mandiant a découvert un article sur exploit.in en cherchant des partenaires pour un nouveau programme d'affiliation de ransomware.Le 21 octobre 2021, le site de honte et le blog de la honte et du blog de la honte des ransomwares et du sabbat) de 54BB47H (sabbat) ont été créés et sont rapidement devenus le chercheur de sécurité s .Contrairement à la plupart des autres programmes d'affiliation, Mandiant a observé deux occasions où l'opérateur de ransomwares a fourni à ses affiliés des charges utiles de porte dérobée de la balise de frappe de cobalt préconfigurée.Bien que l'utilisation de la balise soit une pratique courante dans les intrusions de ransomware, l'utilisation d'un opérateur de programme d'affiliation de rançon a fourni une balise est inhabituelle et

In September 2021, Mandiant discovered a post on exploit.in seeking partners for a new ransomware affiliate program. By October 21, 2021, the 54BB47h (Sabbath) ransomware shaming site and blog were created and quickly became the talk of security researchers. In contrast with most other affiliate programs, Mandiant observed two occasions where the ransomware operator provided its affiliates with pre-configured Cobalt Strike BEACON backdoor payloads. While the use of BEACON is common practice in ransomware intrusions, the use of a ransom affiliate program operator provided BEACON is unusual and |

Ransomware | ★★★★ | ||

| 2021-11-03 03:00:00 | 14 prédictions de cybersécurité pour 2022 et au-delà 14 Cyber Security Predictions for 2022 and Beyond (lien direct) |

La semaine dernière Sandra Joyce , EVP, Global Intel & Advanced AdvancedPratiques, et Charles Carmakal , vice-président directeurVoir en 2022. Le haut d'esprit pour eux était le ransomware et l'extorsion multiforme et ils n'étaient pas seuls.Alors que nous avons interviewé plusieurs autres dirigeants et experts mandiants pour rassembler leurs réflexions sur l'année à venir, ce sujet a continué à apparaître au-dessus de tous.

Étant donné que l'écrasante majorité des personnes se concentre principalement sur cette menace financière croissante et évolutive, nous avons décidé de mettre des ransomwares et une extorsion multiforme sous les projecteurs

Last week Sandra Joyce, EVP, Global Intel & Advanced Practices, and Charles Carmakal, SVP and CTO, each shared a little bit about what they expect to see in 2022. Top of mind for both them was ransomware and multifaceted extortion-and they\'re not alone. As we interviewed several more Mandiant leaders and experts to gather their thoughts about the coming year, this one topic kept popping up above all others. Because the overwhelming majority of people are focused primarily on this growing and evolving financial threat, we decided to put ransomware and multifaceted extortion in the spotlight |

Ransomware | ★★★ | ||

| 2021-10-28 08:01:01 | Road to Security Predictions 2022 avec Charles Carmakal, SVP et CTO de Mandiant \\ Road to Security Predictions 2022 with Charles Carmakal, Mandiant\\'s SVP and CTO (lien direct) |

mandiant pense à l'avenir!Nous savons que l'apprentissage de l'histoire n'est que la moitié de la bataille, si nous voulons rester en avance sur les attaquants, nous devons réfléchir et planifier les scénarios les plus probables de l'année à venir.Tout récemment, Sandra Joyce, EVP, Global Intel & Advanced Practices, a partagé ses réflexions sur Ce qu'elle s'attend à voir en 2022.

Pour maintenir la conversation, nous avons demandé à Charles Carmakal, Mandiant SVP et CTO, de fournir son point de vue pour l'année à venir.Semblable à Sandra, Charles pense également aux ransomwares et à l'extorsion multiforme.Charles soupçonne que nous verrons

Mandiant is thinking about the future! We know that learning from history is only half the battle-if we want to stay ahead of attackers, we need to think about and plan for the likeliest scenarios in the coming year. Just recently Sandra Joyce, EVP, Global Intel & Advanced Practices, shared her thoughts on what she expects to see in 2022. To keep the conversation going, we asked Charles Carmakal, Mandiant SVP and CTO, to provide his perspective on the coming year. Similar to Sandra, Charles is also thinking about ransomware and multifaceted extortion. Charles suspects that we will see |

Ransomware | ★★ | ||

| 2021-10-20 08:01:01 | Caché à la vue simple: identifier la cryptographie dans le rançon Blackmatter Hidden in Plain Sight: Identifying Cryptography in BLACKMATTER Ransomware (lien direct) |

L'un des principaux objectifs de l'évaluation d'un échantillon de ransomware est de déterminer le type de cryptographie que l'échantillon utilise.Parfois, c'est simple;Pour un échantillon Blackmatter que nous avons analysé, ce n'était pas le cas.Nous avons trouvé le processus que nous avons utilisé pour identifier les opérations mathématiques de la cryptographie RSA à partir du code Blackmatter intéressant et réutilisable pour d'autres échantillons de logiciels malveillants et pour devenir un meilleur ingénieur en général.

Introduction

La famille Blackmatter Ransomware a été identifiée dans plusieurs attaques récentes.D'autres auteurs ont publié des résumés de Blackmatter, y compris son

One of the main goals of evaluating a ransomware sample is to determine what kind of cryptography the sample uses. Sometimes this is straightforward; for a BLACKMATTER sample we analyzed, it was not. We found the process we used to identify the mathematical operations of RSA cryptography from the BLACKMATTER code interesting and reusable for other malware samples and for becoming a better reverse engineer in general. Introduction The BLACKMATTER ransomware family has been identified in several recent attacks. Other authors have published summaries of BLACKMATTER, including its |

Ransomware Malware | ★★★★ | ||

| 2021-10-12 08:01:01 | Définition des composants de frappe de cobalt afin que vous puissiez-vous confiant dans votre analyse Defining Cobalt Strike Components So You Can BEA-CONfident in Your Analysis (lien direct) |

cobalt frappe est un logiciel de simulation adversaire commercial qui est commercialisé dans les équipes rouges mais qui est également volé et activement utilisé par un large éventail d'acteurs de menaces, des opérateurs de ransomwares aux menaces persistantes avancées axées sur l'espionnage (APT).De nombreux défenseurs du réseau ont vu des charges utiles de grève de Cobalt utilisées dans les intrusions, mais pour ceux qui n'ont pas eu l'occasion d'utiliser Cobalt Strike en tant qu'opérateur, il peut être difficile de comprendre les nombreux composants et fonctionnalités inclus dans ce cadre.

Dans cet article de blog, nous parcourons des définitions et des concepts importants pour aider les défenseurs

Cobalt Strike is a commercial adversary simulation software that is marketed to red teams but is also stolen and actively used by a wide range of threat actors from ransomware operators to espionage-focused Advanced Persistent Threats (APTs). Many network defenders have seen Cobalt Strike payloads used in intrusions, but for those who have not had the opportunity to use Cobalt Strike as an operator, it can be challenging to understand the many components and features included in this framework. In this blog post, we will walk through important definitions and concepts to help defenders |

Ransomware Threat | ★★★ | ||

| 2021-10-07 00:01:01 | FIN12: L'acteur prolifique de la menace d'intrusion des ransomwares qui a agressivement poursuivi les objectifs de soins de santé FIN12: The Prolific Ransomware Intrusion Threat Actor That Has Aggressively Pursued Healthcare Targets (lien direct) |

Aujourd'hui, Maniant Intelligence publie un rapport complet détaillant FIN12, un acteur de menace agressif et motivé par financièrement derrière des attaques de ransomwares prolifiques depuis au moins octobre 2018. FIN12 est unique parmi de nombreux acteurs axés sur les ransomwares suivis aujourd'hui parce queIls ne s'engagent généralement pas dans l'extorsion aux multiples facettes et ont eu un impact de manière disproportionnée dans le secteur des soins de santé.Ils sont également le premier acteur de FIN que nous faisons la promotion qui se spécialise dans une phase spécifique du déploiement de cyclistes de cycle de vie des attaques - tout en s'appuyant sur d'autres acteurs de menace pour avoir accédé initial aux victimes

Today, Mandiant Intelligence is releasing a comprehensive report detailing FIN12, an aggressive, financially motivated threat actor behind prolific ransomware attacks since at least October 2018. FIN12 is unique among many tracked ransomware-focused actors today because they do not typically engage in multi-faceted extortion and have disproportionately impacted the healthcare sector. They are also the first FIN actor that we are promoting who specializes in a specific phase of the attack lifecycle-ransomware deployment-while relying on other threat actors for gaining initial access to victims |

Ransomware Threat | ★★★ | ||

| 2021-07-25 07:00:00 | Mandiant économise des millions de dollars de restauration multi-marques en évitant les ransomwares Mandiant Saves Multi-Brand Restaurant Company Millions of Dollars by Avoiding Ransomware (lien direct) |

Chaque professionnel de la sécurité informatique sait ce qu'il aime recevoir des nouvelles d'une vulnérabilité majeure entourant une cyberattaque.Ce n'est jamais une période pratique et alors les questions éprouvant pour les nerfs commencent.Nos systèmes sont-ils sûrs ou sont-ils vulnérables?Sommes-nous protégés ou nous sommes-nous dirigés vers des semaines ou des mois de perturbation, de distraction et de douleur?

Dans l'après-midi du 2 juillet 2021, Kaseya a annoncé qu'une vulnérabilité zéro jour dans son produit VSA, un outil de surveillance à distance, était exploitée pour déployer des ransomwares.Heureusement, un conglomérat de restaurant américain et plusieurs mandians Géré

Every IT security professional knows what it\'s like to receive news of a major vulnerability surrounding a cyber attack. It\'s never a convenient time-and then the nerve-racking questions begin. Are our systems safe, or are they vulnerable? Are we protected, or are we headed into weeks or months of disruption, distraction, and pain? On the afternoon of July 2, 2021, Kaseya announced that a zero-day vulnerability in their VSA product, a remote-monitoring and management tool, was being exploited to deploy ransomware. Fortunately, one U.S. restaurant conglomerate and several Mandiant Managed |

Ransomware Vulnerability | ★★★ | ||

| 2021-06-16 11:00:00 | Fumer un compromis de logiciel de chaîne d'approvisionnement de l'affilié de Darkside \\ Smoking Out a DARKSIDE Affiliate\\'s Supply Chain Software Compromise (lien direct) |

Mandiant a observé que l'affilié de Darkside UNC2465 accédant à au moins une victime via un installateur de logiciel malveillant téléchargé à partir d'un site Web légitime.Bien que cette organisation victime ait détecté l'intrusion, engagé mandiant pour la réponse aux incidents et évité des ransomwares, d'autres peuvent être en danger.

Comme indiqué dans le poste mandiant, " éclairer les opérations des ransomwares de Darkside ", Maniant Consulting a étudié les intrusions impliquant plusieurs affiliés de Darkside.UNC2465 est l'un de ces affiliés de Darkside qui, selon Mandiant, est actif depuis au moins mars 2020.

L'intrusion

Mandiant observed DARKSIDE affiliate UNC2465 accessing at least one victim through a Trojanized software installer downloaded from a legitimate website. While this victim organization detected the intrusion, engaged Mandiant for incident response, and avoided ransomware, others may be at risk. As reported in the Mandiant post, "Shining a Light on DARKSIDE Ransomware Operations," Mandiant Consulting has investigated intrusions involving several DARKSIDE affiliates. UNC2465 is one of those DARKSIDE affiliates that Mandiant believes has been active since at least March 2020. The intrusion |

Ransomware | ★★★★ | ||

| 2021-05-12 10:30:00 | Le fournisseur mondial du stockage et de la gestion des informations maximise la valeur de sécurité avec la validation de sécurité mandiante Global Information Storage and Management Provider Maximizes Security Value With Mandiant Security Validation (lien direct) |

Il n'y a peut-être pas de meilleur exemple de la critique de la cybersécurité efficace que pour une entreprise mondiale dont l'activité principale est de stocker et de protéger ses clients \\ 'Data and Digital Assets.

basé dans la région orientale des États-Unis, la société s'appuie sur Google Cloud, Azure et AWS pour sa continuité des activités basée sur le cloud et le stockage et les offres de gestion des informations.La combinaison des réglementations rigides de confidentialité des données avec une augmentation régulière des attaques de ransomwares et de logiciels malveillants contre les entreprises dans plusieurs industries a fait pression sur le leadership pour démontrer la valeur et l'efficacité

There is perhaps no better example of how critical effective cyber security is than for a global company whose core business is storing and protecting its customers\' data and digital assets. Headquartered in the eastern region of the U.S., the company relies on Google Cloud, Azure and AWS for its cloud-based business continuity and information storage and management offerings. The combination of rigid data privacy regulations with a steady increase in ransomware and malware attacks against businesses across multiple industries pressured leadership to demonstrate the value and effectiveness |

Ransomware Malware | ★★★★ | ||

| 2021-05-11 16:30:00 | Briller les opérations des ransomwares de darkside |Blog Shining a Light on DARKSIDE Ransomware Operations | Blog (lien direct) |

Mise à jour (14 mai): Mandiant a observé que plusieurs acteurs citent une annonce du 13 mai qui semblait partager avec les affiliés de Darkside Raas par les opérateurs du service.Cette annonce a indiqué qu'ils avaient perdu accès à leur infrastructure, y compris leurs serveurs de blog, de paiement et de CDN, et fermeraient leur service.Les décryptères seraient également fournis aux entreprises qui n'ont pas payé, peut-être à leurs affiliés pour distribuer.Le poste a cité la pression et la pression des forces de l'ordre des États-Unis pour cette décision.Nous n'avons pas validé de manière indépendante ces affirmations et il y en a

Update (May 14): Mandiant has observed multiple actors cite a May 13 announcement that appeared to be shared with DARKSIDE RaaS affiliates by the operators of the service. This announcement stated that they lost access to their infrastructure, including their blog, payment, and CDN servers, and would be closing their service. Decrypters would also be provided for companies who have not paid, possibly to their affiliates to distribute. The post cited law enforcement pressure and pressure from the United States for this decision. We have not independently validated these claims and there is some |

Ransomware | ★★★★ | ||

| 2021-04-29 16:00:00 | UNC2447 Ransomware Sombrat et Fivehands: une menace financière sophistiquée UNC2447 SOMBRAT and FIVEHANDS Ransomware: A Sophisticated Financial Threat (lien direct) |

Mandiant a observé un groupe agressif à motivation financière, UNC2447, exploitant une vulnérabilité VPN de SONicwall VPN avant qu'un patch soit disponible et le déploiement de logiciels malveillants sophistiqués précédemment signalés par d'autres fournisseurs comme sombrat.Mandiant a lié l'utilisation de Sombrat au déploiement de ransomwares, qui n'a pas été signalé publiquement.

UNC2447 monétise les intrusions en extorquant d'abord leurs victimes avec des ransomwares à cinq main-hands suivis de la pression agressive par des menaces d'attention des médias et de l'offre de données sur les victimes à vendre sur les forums de pirates.Unc2447 a

Mandiant has observed an aggressive financially motivated group, UNC2447, exploiting one SonicWall VPN zero-day vulnerability prior to a patch being available and deploying sophisticated malware previously reported by other vendors as SOMBRAT. Mandiant has linked the use of SOMBRAT to the deployment of ransomware, which has not been previously reported publicly. UNC2447 monetizes intrusions by extorting their victims first with FIVEHANDS ransomware followed by aggressively applying pressure through threats of media attention and offering victim data for sale on hacker forums. UNC2447 has |

Ransomware Malware Vulnerability Threat | ★★★ | ||

| 2021-02-25 16:00:00 | Tellement inconfort So Unchill: Melting UNC2198 ICEDID to Ransomware Operations (lien direct) |

Mandiant Advanced Practices (AP) suit étroitement les tactiques, techniques et procédures changeantes (TTP) des groupes motivés financièrement qui perturbent gravement les organisations avec un ransomware.En mai 2020, Fireeye a publié un billet de blog détaillant l'intrusion commerciale associée au déploiementde labyrinthe .À partir de la publication de cet article, nous suivons 11 groupes distincts qui ont déployé des ransomwares de labyrinthe.À la fin de 2020, nous avons remarqué un changement dans un sous-ensemble de ces groupes qui ont commencé à déployer des ransomwares d'Egregor en faveur du ransomware du labyrinthe après l'accès acquis à partir d'infections icedid.

Depuis son

Mandiant Advanced Practices (AP) closely tracks the shifting tactics, techniques, and procedures (TTPs) of financially motivated groups who severely disrupt organizations with ransomware. In May 2020, FireEye released a blog post detailing intrusion tradecraft associated with the deployment of MAZE. As of publishing this post, we track 11 distinct groups that have deployed MAZE ransomware. At the close of 2020, we noticed a shift in a subset of these groups that have started to deploy EGREGOR ransomware in favor of MAZE ransomware following access acquired from ICEDID infections. Since its |

Ransomware | ★★★★ | ||

| 2020-10-28 17:00:00 | Spécial d'heure malheureuse: Kegtap et Singlemalt avec un chasseur de ransomwares Unhappy Hour Special: KEGTAP and SINGLEMALT With a Ransomware Chaser (lien direct) |

tout au long de 2020, l'activité des ransomwares est devenue de plus en plus prolifique, en s'appuyant sur un écosystème d'opérations distinctes mais co-habilitantes pour accéder à des cibles d'intérêt avant de procéder à l'extorsion.Mandiant Threat Intelligence a suivi plusieurs campagnes de chargeur et de porte dérobée qui mènent au déploiement post-compromis de ransomwares, parfois dans 24 heures de compromis initial .Une détection efficace et rapide de ces campagnes est essentielle pour atténuer cette menace.

Les familles de logiciels malveillants permettant ces attaques précédemment rapportées par Mandiant aux abonnés de l'intelligence incluent Kegtap / Beerbot

Throughout 2020, ransomware activity has become increasingly prolific, relying on an ecosystem of distinct but co-enabling operations to gain access to targets of interest before conducting extortion. Mandiant Threat Intelligence has tracked several loader and backdoor campaigns that lead to the post-compromise deployment of ransomware, sometimes within 24 hours of initial compromise. Effective and fast detection of these campaigns is key to mitigating this threat. The malware families enabling these attacks previously reported by Mandiant to intelligence subscribers include KEGTAP/BEERBOT |

Ransomware Malware Threat | ★★★ | ||

| 2020-10-14 07:00:00 | FIN11: campagnes par e-mail généralisées comme précurseur pour les ransomwares et le vol de données FIN11: Widespread Email Campaigns as Precursor for Ransomware and Data Theft (lien direct) |

Mandiant Threat Intelligence a récemment promu un groupe de menaces à un groupe de menaces FIN (ou à motivé financièrement) pour la première fois depuis 2017. Nous avons détaillé diverses tactiques, techniques et procédures de Fin11 \\ dans un rapport disponible maintenant disponible maintenantEn s'inscrivant à mandiant avantage gratuit .

À certains égards, Fin11 rappelle APT1;Ils ne sont pas notables non pas pour leur sophistication, mais pour leur volume d'activité.Il existe des lacunes importantes dans les opérations de phishing de Fin11, mais lorsqu'elles sont actives, le groupe mène jusqu'à cinq campagnes à volume élevé par semaine.Tandis que de nombreuses motivations financières

Mandiant Threat Intelligence recently promoted a threat cluster to a named FIN (or financially motivated) threat group for the first time since 2017. We have detailed FIN11\'s various tactics, techniques and procedures in a report that is available now by signing up for Mandiant Advantage Free. In some ways, FIN11 is reminiscent of APT1; they are notable not for their sophistication, but for their sheer volume of activity. There are significant gaps in FIN11\'s phishing operations, but when active, the group conducts up to five high-volume campaigns a week. While many financially motivated |

Ransomware Threat | ★★★★ | ||

| 2020-05-07 18:00:00 | Navigation dans le labyrinthe: tactiques, techniques et procédures associées aux incidents de ransomware du labyrinthe Navigating the MAZE: Tactics, Techniques and Procedures Associated With MAZE Ransomware Incidents (lien direct) |

Les incidents de ransomwares ciblés ont entraîné une menace d'attaques perturbatrices et destructrices aux organisations des industries et des géographies.Fireeye Mandiant Threat Intelligence a précédemment documenté cette menace dans nos enquêtes sur tendances à travers les incidents de ransomware , Fin6 Activité , Implications pour les réseaux OT et d'autres aspects du déploiement des ransomwares post-compromis.Depuis novembre 2019, nous avons vu le ransomware du labyrinthe utilisé dans les attaques qui combinent l'utilisation des ransomwares ciblés, l'exposition publique des données de victime et un modèle d'affiliation.

Les acteurs malveillants ont activement déployé

Targeted ransomware incidents have brought a threat of disruptive and destructive attacks to organizations across industries and geographies. FireEye Mandiant Threat Intelligence has previously documented this threat in our investigations of trends across ransomware incidents, FIN6 activity, implications for OT networks, and other aspects of post-compromise ransomware deployment. Since November 2019, we\'ve seen the MAZE ransomware being used in attacks that combine targeted ransomware use, public exposure of victim data, and an affiliate model. Malicious actors have been actively deploying |

Ransomware Threat | ★★★★ | ||

| 2020-03-16 10:30:00 | Ils viennent dans la nuit: tendances de déploiement des ransomwares They Come in the Night: Ransomware Deployment Trends (lien direct) |

Ransomware est un shakedown numérique éloigné.Il est perturbateur et coûteux, et il affecte toutes sortes d'organisations, à partir de Cutting Edge Technologie spatiale Firms, aux Woolindustrie , à | Ransomware Threat Industrial | ★★★ | ||

| 2020-02-24 23:30:00 | Ransomware contre la machine: comment les adversaires apprennent à perturber la production industrielle en le ciblant et en OT Ransomware Against the Machine: How Adversaries are Learning to Disrupt Industrial Production by Targeting IT and OT (lien direct) |

Depuis au moins 2017, il y a eu une augmentation significative des divulgations publiques des incidents de ransomwares ayant un impact sur la production industrielle et les organisations d'infrastructures critiques.Des familles de ransomwares bien connues comme Wannacry,Lockergoga, Megacortex, Ryuk, Maze, et maintenant Snakehose (alias Snake / Ekans), ont des victimes de coûts dans une variété de verticales de l'industrie plusieurs millions de dollarsen rançon et en coûts de garantie.Ces incidents ont également entraîné des perturbations et des retards importants sur les processus physiques qui permettent aux organisations de produire et de fournir des biens et services.

tandis que beaucoup

Since at least 2017, there has been a significant increase in public disclosures of ransomware incidents impacting industrial production and critical infrastructure organizations. Well-known ransomware families like WannaCry, LockerGoga, MegaCortex, Ryuk, Maze, and now SNAKEHOSE (a.k.a. Snake / Ekans), have cost victims across a variety of industry verticals many millions of dollars in ransom and collateral costs. These incidents have also resulted in significant disruptions and delays to the physical processes that enable organizations to produce and deliver goods and services. While lots |

Ransomware Industrial | Wannacry | ★★★ | |

| 2019-10-01 05:00:00 | Faux de tête: s'attaquer aux attaques de ransomware perturbatrices Head Fake: Tackling Disruptive Ransomware Attacks (lien direct) |

Au cours des derniers mois, Fireeye a observé des menaces motivées financièrement les acteurs de la menace utilisés par les tactiques qui se concentrent sur la perturbation des processus commerciaux en déploiement des ransomwares en masse dans tout l'environnement d'une victime.Comprenant que les processus commerciaux normaux sont essentiels à la réussite organisationnelle, ces campagnes de ransomwares se sont accompagnées de montants de rançon de plusieurs millions de dollars.Dans cet article, nous fournirons un examen technique d'une campagne récente qui remonte à une technique sur laquelle nous avons initialement signalé dans avril 2018 .

Entre mai et septembre 2019, Fireeye a répondu à

Within the past several months, FireEye has observed financially-motivated threat actors employ tactics that focus on disrupting business processes by deploying ransomware in mass throughout a victim\'s environment. Understanding that normal business processes are critical to organizational success, these ransomware campaigns have been accompanied with multi-million dollar ransom amounts. In this post, we\'ll provide a technical examination of one recent campaign that stems back to a technique that we initially reported on in April 2018. Between May and September 2019, FireEye responded to |

Ransomware Threat | ★★★ | ||

| 2019-09-05 04:00:00 | Protection des ransomwares et stratégies de confinement: conseils pratiques pour la protection des points finaux, le durcissement et le confinement Ransomware Protection and Containment Strategies: Practical Guidance for Endpoint Protection, Hardening, and Containment (lien direct) |

mise à jour (30 octobre 2020): Nous avons mis à jour le rapport pour inclure des stratégies de protection et de confinement supplémentaires basées sur la visibilité et les efforts de réponse en première ligne dans la lutte contre les ransomwares.Bien que la portée complète des recommandations incluses dans le rapport initial reste inchangée, les stratégies suivantes ont été ajoutées au rapport:

Configurations de règles de pare-feu Windows pour empêcher des binaires spécifiques d'établir des connexions sortantes à partir de points de terminaison

Étapes d'isolement et de planification du contrôleur de domaine

Proactive Autorisations GPO Revue et surveillance des conseils

Le ransomware est un global

UPDATE (Oct. 30, 2020): We have updated the report to include additional protection and containment strategies based on front-line visibility and response efforts in combating ransomware. While the full scope of recommendations included within the initial report remain unchanged, the following strategies have been added into the report: Windows Firewall rule configurations to block specific binaries from establishing outbound connections from endpoints Domain Controller isolation and recovery planning steps Proactive GPO permissions review and monitoring guidance Ransomware is a global |

Ransomware | ★★★ | ||

| 2019-04-05 12:00:00 | Pick-six: Intercepter une intrusion FIN6, un acteur récemment lié à Ryuk et Lockergoga Ransomware Pick-Six: Intercepting a FIN6 Intrusion, an Actor Recently Tied to Ryuk and LockerGoga Ransomware (lien direct) |

Résumé

Récemment, FireEye a géré la défense détectée et répondu à une intrusion FIN6 chez un client de l'industrie de l'ingénierie, qui semblait hors de caractère en raison du ciblage historique de FIN6 \\ des données de carte de paiement.L'intention de l'intrusion était initialement claire car le client n'avait pas ou ne traitait pas les données de la carte de paiement.Heureusement, chaque enquête menée par Managed Defence ou Mandiant comprend des analystes de notre équipe Fireeye Advanced Practices qui contribue à une activité corrélée observée dans nos centaines d'enquêtes et à des renseignements sur les menaces volumineuses.Notre équipe

Summary Recently, FireEye Managed Defense detected and responded to a FIN6 intrusion at a customer within the engineering industry, which seemed out of character due to FIN6\'s historical targeting of payment card data. The intent of the intrusion was initially unclear because the customer did not have or process payment card data. Fortunately, every investigation conducted by Managed Defense or Mandiant includes analysts from our FireEye Advanced Practices team who help correlate activity observed in our hundreds of investigations and voluminous threat intelligence holdings. Our team |

Ransomware Threat | ★★★ | ||

| 2019-01-10 13:00:00 | Une astuce désagréable: des logiciels malveillants de vol d'identification aux perturbations de l'entreprise A Nasty Trick: From Credential Theft Malware to Business Disruption (lien direct) |

FireEye suit un ensemble d'activités motivées financières appelées Temp.Mixmaster qui implique le déploiement interactif de Ryuk Ransomware après des infections malveillantes TrickBot.Ces opérations sont actives depuis au moins décembre 2017, avec une augmentation notable dans la seconde moitié de 2018, et se sont avérées très réussies pour solliciter des paiements de rançon importants d'organisations victimes.Dans plusieurs incidents, plutôt que de s'appuyer uniquement sur les capacités de Trickbot intégrées, Temp.Mixmaster a utilisé des connexions Empire et RDP pour permettre le mouvement latéral dans les environnements victimes

FireEye is tracking a set of financially-motivated activity referred to as TEMP.MixMaster that involves the interactive deployment of Ryuk ransomware following TrickBot malware infections. These operations have been active since at least December 2017, with a notable uptick in the latter half of 2018, and have proven to be highly successful at soliciting large ransom payments from victim organizations. In multiple incidents, rather than relying solely on built-in TrickBot capabilities, TEMP.MixMaster used EMPIRE and RDP connections to enable lateral movement within victim environments |

Ransomware Malware | ★★★★ | ||

| 2018-09-06 10:00:00 | Kit d'exploitation de Fallout utilisé dans la campagne de malvertising pour livrer des ransomwares gandcrab Fallout Exploit Kit Used in Malvertising Campaign to Deliver GandCrab Ransomware (lien direct) |

Vers la fin du mois d'août 2018, Fireeye a identifié un nouveau kit d'exploitation (EK) qui était servi dans le cadre d'une campagne de malvertising affectant les utilisateurs au Japon, en Corée, au Moyen-Orient, en Europe du Sud et dans d'autres pays d'AsieRégion du Pacifique.

La première instance de la campagne a été observée le 24 août 2018, sur le domaine finalCountDown [.] GQ.Les chercheurs basés à Tokyo «NAO_SEC» ont identifié une instance de cette campagne le 29 août, et dans leur propre article de blog, ils se réfèrent à l'exploit kit comme Fallout Exploit Kit .Dans le cadre de nos recherches, nous avons observé des domaines, régions et charges utiles supplémentaires

Towards the end of August 2018, FireEye identified a new exploit kit (EK) that was being served up as part of a malvertising campaign affecting users in Japan, Korea, the Middle East, Southern Europe, and other countries in the Asia Pacific region. The first instance of the campaign was observed on Aug. 24, 2018, on the domain finalcountdown[.]gq. Tokyo-based researchers “nao_sec” identified an instance of this campaign on Aug. 29, and in their own blog post they refer to the exploit kit as Fallout Exploit Kit. As part of our research, we observed additional domains, regions, and payloads |

Ransomware | ★★★★ | ||

| 2017-10-26 08:01:01 | Backswing - tirant un badrabbit d'un chapeau BACKSWING - Pulling a BADRABBIT Out of a Hat (lien direct) |

Résumé de l'exécutif

Le 24 octobre 2017, les compromis Web stratégiques coordonnés ont commencé à distribuer des ransomwares de Badrabbit aux utilisateurs involontaires.Les appareils FireEye ont détecté les tentatives de téléchargement et bloqué notre base d'utilisateurs de l'infection.Au cours de notre enquête sur l'activité, Fireeye a identifié un chevauchement direct entre les sites de redirection de Badrabbit et les sites hébergeant un profileur que nous avons suivi comme backswing.Nous avons identifié 51 sites hébergeant le backswing et quatre confirmés pour laisser tomber Badrabbit.Tout au long de 2017, nous avons observé deux versions de backswing et avons vu une augmentation significative en mai avec un apparent

Executive Summary On Oct. 24, 2017, coordinated strategic web compromises started to distribute BADRABBIT ransomware to unwitting users. FireEye appliances detected the download attempts and blocked our user base from infection. During our investigation into the activity, FireEye identified a direct overlap between BADRABBIT redirect sites and sites hosting a profiler we\'ve been tracking as BACKSWING. We\'ve identified 51 sites hosting BACKSWING and four confirmed to drop BADRABBIT. Throughout 2017, we observed two versions of BACKSWING and saw a significant increase in May with an apparent |

Ransomware | ★★★ | ||

| 2017-10-19 09:00:00 | Magnber Ransomware veut infecter uniquement les bonnes personnes Magniber Ransomware Wants to Infect Only the Right People (lien direct) |

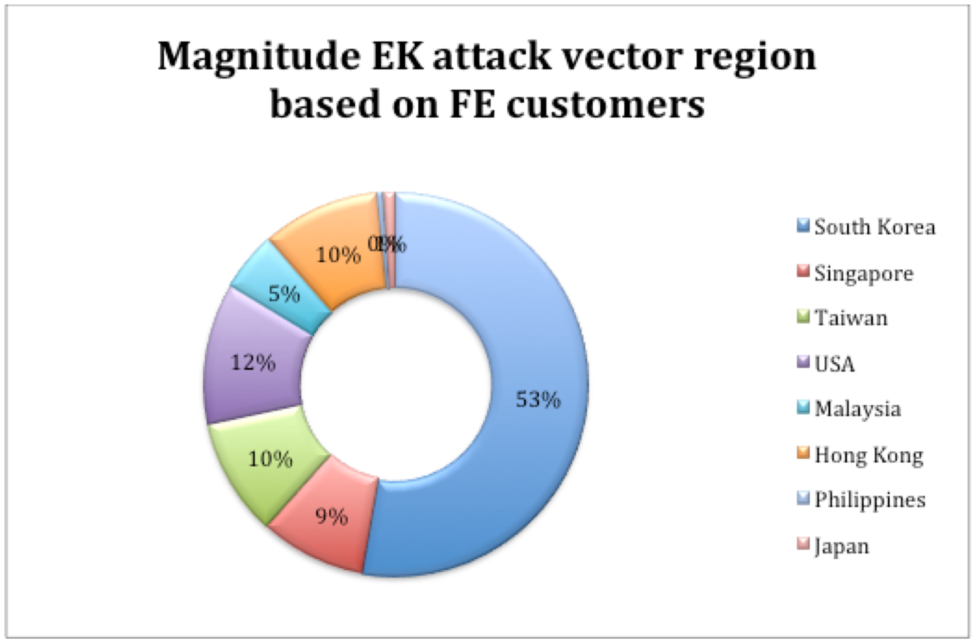

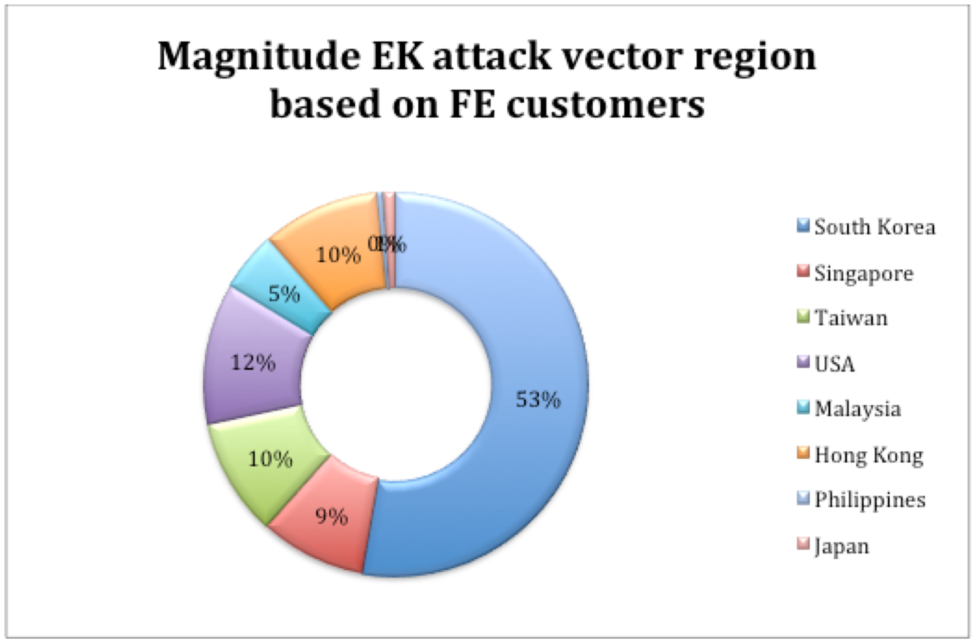

L'utilisation du kit d'exploitation (EK) est en baisse depuis la fin de 2016;Cependant, une certaine activité reste cohérente.Le kit d'exploitation de magnitude est un tel exemple qui continue d'affecter les utilisateurs, en particulier dans la région de l'APAC.

Dans la figure 1, qui est basée sur les données recueillies en mars 2017, nous pouvons voir les régions affectées par l'activité EK de magnitude au cours des trois derniers mois de 2016 et les trois premiers mois de 2017.

Figure 1: Distribution de l'amplitude EK comme le montre en mars 2017 Cette tendance s'est poursuivie jusqu'à la fin de septembre 2017, lorsque nous avons vu la magnitude EK se concentrer principalement sur la région de l'APAC, avec une grande partie ciblant la Corée du Sud.Activité EK de l'amplitude est ensuite tombée Figure 1: Distribution de l'amplitude EK comme le montre en mars 2017 Cette tendance s'est poursuivie jusqu'à la fin de septembre 2017, lorsque nous avons vu la magnitude EK se concentrer principalement sur la région de l'APAC, avec une grande partie ciblant la Corée du Sud.Activité EK de l'amplitude est ensuite tombée

Exploit kit (EK) use has been on the decline since late 2016; however, certain activity remains consistent. The Magnitude Exploit Kit is one such example that continues to affect users, particularly in the APAC region. In Figure 1, which is based on data gathered in March 2017, we can see the regions affected by Magnitude EK activity during the last three months of 2016 and the first three months of 2017.  Figure 1: Magnitude EK distribution as seen in March 2017This trend continued until late September 2017, when we saw Magnitude EK focus primarily on the APAC region, with a large chunk targeting South Korea. Magnitude EK activity then fell off Figure 1: Magnitude EK distribution as seen in March 2017This trend continued until late September 2017, when we saw Magnitude EK focus primarily on the APAC region, with a large chunk targeting South Korea. Magnitude EK activity then fell off |

Ransomware Prediction | ★★★ | ||

| 2017-06-02 08:00:00 | Les acteurs de la menace tirent parti de l'exploit éternel pour livrer des charges utiles non de la wannacry Threat actors leverage EternalBlue exploit to deliver non-WannaCry payloads (lien direct) |

L'exploit «eternalblue» ( MS017-010 ) a d'abord été utilisépar Wannacry Ransomware et Adylkuzz Cryptocurrency Miner.Maintenant, plus d'acteurs de menaces tirent parti de la vulnérabilité à MicrosoftProtocole de bloc de messages du serveur (SMB) & # 8211;Cette fois pour distribuer Backdoor.Nitol et Trojan Gh0st Rat.

Fireeye Dynamic Threat Intelligence (DTI) a historiquement observé des charges utiles similaires livrées via l'exploitation de la vulnérabilité CVE-2014-6332 ainsi que dans certaines campagnes de spam par e-mail en utilisant Commandes de versions .Plus précisément, Backdoor.Nitol a également été lié à des campagnes impliquant une exécution de code distante

The “EternalBlue” exploit (MS017-010) was initially used by WannaCry ransomware and Adylkuzz cryptocurrency miner. Now more threat actors are leveraging the vulnerability in Microsoft Server Message Block (SMB) protocol – this time to distribute Backdoor.Nitol and Trojan Gh0st RAT. FireEye Dynamic Threat Intelligence (DTI) has historically observed similar payloads delivered via exploitation of CVE-2014-6332 vulnerability as well as in some email spam campaigns using powershell commands. Specifically, Backdoor.Nitol has also been linked to campaigns involving a remote code execution |

Ransomware Spam Vulnerability Threat | Wannacry | ★★★★ | |

| 2017-05-23 12:30:00 | Profil de logiciel malveillant Wannacry WannaCry Malware Profile (lien direct) |

MALWARE WANNACRY (également connu sous le nom de WCRY ou WANACRYPTOR) est un ransomware d'auto-propagation (semblable à des vers) qui se propage dans les réseaux internes et sur Internet public en exploitant une vulnérabilité dans le bloc de messages du serveur de Microsoft \\ (SMB)Protocole, MS17-010.Le wannacry se compose de deux composants distincts, unqui fournit des fonctionnalités de ransomware et un composant utilisé pour la propagation, qui contient des fonctionnalités pour permettre les capacités d'exploitation des SMB.

Le malware exploite un exploit, nommé «EternalBlue», publié par les Shadow Brokers le 14 avril 2017.

le

WannaCry (also known as WCry or WanaCryptor) malware is a self-propagating (worm-like) ransomware that spreads through internal networks and over the public internet by exploiting a vulnerability in Microsoft\'s Server Message Block (SMB) protocol, MS17-010. The WannaCry malware consists of two distinct components, one that provides ransomware functionality and a component used for propagation, which contains functionality to enable SMB exploitation capabilities. The malware leverages an exploit, codenamed “EternalBlue”, that was released by the Shadow Brokers on April 14, 2017. The |

Ransomware Malware Vulnerability Technical | Wannacry | ★★★★ | |

| 2017-05-15 08:01:01 | Campagne de ransomwares Wannacry: Détails de la menace et gestion des risques WannaCry Ransomware Campaign: Threat Details and Risk Management (lien direct) |

Mise à jour 3 (17 mai & # 8211; 19 h 00 HE)

Nous avons observé l'émergence d'une nouvelle variante de Wannacry avec l'URL de vérification Internet www.iffferfsodp9ifjaposdfjhgosurijfaewrwergwea [.] Test.Un bogue dans la logique de code fait que les logiciels malveillants interrogent réellement www.iffefsodp9ifjaposdfjhgosurijfaewrwergwea [.] Test.Le malware ne cryptera vos fichiers que s'il ne peut pas contacter ce domaine (en particulier, s'il ne peut pas faire une demande HTTP réussie à la résolution du domaine).Les chercheurs en sécurité ont pu enregistrer ces domaines «Killswitch» pour les variantes précédentes pour arrêter le chiffrement;Cependant, ce domaine particulier

UPDATE 3 (May 17 – 7:00 p.m. ET) We observed the emergence of a new WannaCry variant with the internet-check URL www.ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]testing. A bug in the code logic causes the malware to actually query www.ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]test. The malware will encrypt your files only if it cannot contact this domain (specifically, if it cannot make a successful HTTP request to the resolution of the domain). Security researchers were able to register these “killswitch” domains for previous variants to stop encryption; however, this particular domain |

Ransomware Malware Threat | Wannacry | ★★★ |

1

We have: 44 articles.

We have: 44 articles.

To see everything:

Our RSS (filtrered)