What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-09-12 10:06:48 | Le moteur Memdive AI empêche les charges utiles malveillantes d'échapper aux mesures de sécurité MemDive AI Engine Prevents Malicious Payloads from Evading Security Measures (lien direct) |

> par Asaf Avisar, Arie Olshtein et Shiri Yaakobson Highlights: ces derniers mois, Memdive a permis à notre moteur d'émulation de menace d'empêcher diverses tentatives de packer basé sur Shellcode, visant à exécuter des ransomwares d'arrêt et le voleur Redline.Les clients de point de contrôle utilisant des produits quantum et harmonie (avec le moteur activé) sont désormais protégés contre ce vecteur d'attaque pernicieux.Le moteur d'émulation de menace de Check Point \\ permet aux utilisateurs d'envoyer des fichiers à ThreatCloud AI pour l'inspection.Le moteur d'émulation de menace utilise des bacs de sable connectés à Internet pour empêcher les attaques en plusieurs étapes en analysant la chaîne d'infection complète.Nous avons récemment mis en œuvre une approche avancée pour détecter et prévenir les charges utiles malveillantes cryptées, [& # 8230;]

> By Asaf Avisar, Arie Olshtein and Shiri Yaakobson Highlights: In recent months, MemDive allowed our Threat Emulation engine to prevent various attempts of a shellcode-based packer, aiming to execute STOP ransomware and the RedLine Stealer. Check Point customers using Quantum and Harmony products (with the engine activated) are now protected against this pernicious attack vector. Check Point\'s Threat Emulation engine allows users to send files to ThreatCloud AI for inspection. The Threat Emulation engine uses internet-connected sandboxes to prevent multi-stage attacks by analyzing the full infection chain. We\'ve recently implemented an advanced approach to detect and preventing encrypted malicious payloads, […] |

Ransomware Threat | ★★ | ||

| 2023-09-12 08:33:31 | Le ransomware reprend le vol de données car la protection des données sensibles maintient les professionnels de l'informatique éveillés la nuit Ransomware takes backseat to data theft as protection of sensitive data keeps IT professionals awake at night (lien direct) |

Les ransomwares reprennent le vol de données, car la protection des données sensibles maintient les professionnels de l'informatique éveillés la nuit

Près de 90% voient l'augmentation des alertes de sécurité au cours des 12 derniers mois

Les contraintes budgétaires défient la réponse aux incidents de cybersécurité

-

rapports spéciaux

Ransomware takes backseat to data theft as protection of sensitive data keeps IT professionals awake at night Almost 90% see increase in security alerts over past 12 months Budget restraints challenge cybersecurity Incident Response - Special Reports |

Ransomware | ★★ | ||

| 2023-09-12 04:00:00 | Les attaques de ransomware atteignent un niveau d'enregistrement au Royaume-Uni, selon les données officielles négligées Ransomware attacks hit record level in UK, according to neglected official data (lien direct) |

Les attaques de ransomwares signalées contre des organisations au Royaume-Uni ont atteint des niveaux record l'année dernière, lorsque les criminels ont compromis les données sur plus de 5,3 millions de personnes de plus de 700 organisations, selon un ensemble de données étonnamment négligé publié par le bureau du commissaire à l'information (ICO).Le vrai nombre d'incidents de ransomware est un inconnu connu pour les fonctionnaires essayant

Les attaques de ransomwares signalées contre des organisations au Royaume-Uni ont atteint des niveaux record l'année dernière, lorsque les criminels ont compromis les données sur plus de 5,3 millions de personnes de plus de 700 organisations, selon un ensemble de données étonnamment négligé publié par le bureau du commissaire à l'information (ICO).Le vrai nombre d'incidents de ransomware est un inconnu connu pour les fonctionnaires essayant

Reported ransomware attacks on organizations in the United Kingdom reached record levels last year, when criminals compromised data on potentially more than 5.3 million people from over 700 organizations, according to a surprisingly neglected dataset published by the Information Commissioner\'s Office (ICO). The true count of ransomware incidents is a known unknown for officials trying

Reported ransomware attacks on organizations in the United Kingdom reached record levels last year, when criminals compromised data on potentially more than 5.3 million people from over 700 organizations, according to a surprisingly neglected dataset published by the Information Commissioner\'s Office (ICO). The true count of ransomware incidents is a known unknown for officials trying |

Ransomware | ★★ | ||

| 2023-09-11 18:00:00 | Le gouvernement sri-lankais perd des mois de données après une attaque de ransomware Sri Lankan government loses months of data following ransomware attack (lien direct) |

Le réseau de messagerie gouvernemental du gouvernement du Sri Lanka a été frappé par une attaque de ransomware qui a effacé des mois de données provenant de milliers de comptes de messagerie, y compris ceux appartenant aux hauts fonctionnaires, autorités Confirmé lundi.L'attaque, qui a commencé fin août, a affecté près de 5 000 adresses e-mail à l'aide du domaine de messagerie Gov.LK.Les victimes incluent SRI

Le réseau de messagerie gouvernemental du gouvernement du Sri Lanka a été frappé par une attaque de ransomware qui a effacé des mois de données provenant de milliers de comptes de messagerie, y compris ceux appartenant aux hauts fonctionnaires, autorités Confirmé lundi.L'attaque, qui a commencé fin août, a affecté près de 5 000 adresses e-mail à l'aide du domaine de messagerie Gov.LK.Les victimes incluent SRI

Sri Lanka\'s government email network was hit by a ransomware attack that wiped months of data from thousands of email accounts, including ones belonging to top government officials, authorities confirmed on Monday. The attack, which started at the end of August, affected nearly 5,000 email addresses using the gov.lk email domain. The victims include Sri

Sri Lanka\'s government email network was hit by a ransomware attack that wiped months of data from thousands of email accounts, including ones belonging to top government officials, authorities confirmed on Monday. The attack, which started at the end of August, affected nearly 5,000 email addresses using the gov.lk email domain. The victims include Sri |

Ransomware | ★★ | ||

| 2023-09-11 16:30:00 | Cuba Ransomware Group déchaîne un malware indétectable Cuba Ransomware Group Unleashes Undetectable Malware (lien direct) |

Kaspersky a trouvé des fichiers suspects en décembre 2022 qui ont activé la bibliothèque KOMAR65 connue sous le nom de Bughatch

Kaspersky found suspicious files in December 2022 which activated the komar65 library known as BUGHATCH |

Ransomware Malware | ★★ | ||

| 2023-09-11 12:37:32 | Le ransomware Cuba déploie un nouveau logiciel malveillant (lien direct) | Découvertes concernant le groupe de ransomware connu sous le nom de Cuba : le groupe a récemment déployé des logiciels malveillants qui ont échappé à la détection avancée. | Ransomware | ★★ | ||

| 2023-09-11 12:00:00 | Ne vous concentrez pas sur les variantes de ransomware, disons les agences nationales de cyber et crime de l'UK \\ Don\\'t focus on ransomware variants, say UK\\'s national cyber and crime agencies (lien direct) |

Le National Cyber Security Center (NCSC) de la Grande-Bretagne et de la National Crime Agency (NCA) ont publié lundi un rapport conjoint détaillant les façons dont l'écosystème du ransomware est de plus en plus professionnel «dans le but de gagner de l'efficacité et de maximiser les bénéfices».Les agences repoussent ce qu'elles disent être des défis fréquents pour aborder des variantes de ransomware individuelles.Faire

Le National Cyber Security Center (NCSC) de la Grande-Bretagne et de la National Crime Agency (NCA) ont publié lundi un rapport conjoint détaillant les façons dont l'écosystème du ransomware est de plus en plus professionnel «dans le but de gagner de l'efficacité et de maximiser les bénéfices».Les agences repoussent ce qu'elles disent être des défis fréquents pour aborder des variantes de ransomware individuelles.Faire

Britain\'s National Cyber Security Centre (NCSC) and National Crime Agency (NCA) published a joint report on Monday detailing the ways in which the ransomware ecosystem is increasingly professionalizing “in a bid to gain efficiencies and maximize profits.” The agencies are pushing back against what they say are frequent challenges in tackling individual ransomware variants. Doing

Britain\'s National Cyber Security Centre (NCSC) and National Crime Agency (NCA) published a joint report on Monday detailing the ways in which the ransomware ecosystem is increasingly professionalizing “in a bid to gain efficiencies and maximize profits.” The agencies are pushing back against what they say are frequent challenges in tackling individual ransomware variants. Doing |

Ransomware General Information | ★★★ | ||

| 2023-09-11 11:10:00 | L'attaque des ransomwares élimine quatre mois de données du gouvernement sri lankais Ransomware Attack Wipes Out Four Months of Sri Lankan Government Data (lien direct) |

Le système de messagerie du gouvernement a souffert d'une attaque massive de ransomware en août

The government\'s email system has suffered from a massive ransomware attack in August |

Ransomware | ★★★ | ||

| 2023-09-11 10:00:26 | Des rives des Caraïbes à vos appareils: analyse des ransomwares de Cuba From Caribbean shores to your devices: analyzing Cuba ransomware (lien direct) |

L'article analyse les tactiques, techniques et procédures malveillantes (TTP) utilisées par l'opérateur des ransomwares de Cuba, et détaille un incident d'attaque de Cuba.

The article analyzes the malicious tactics, techniques and procedures (TTP) used by the operator of the Cuba ransomware, and details a Cuba attack incident. |

Ransomware | ★★ | ||

| 2023-09-11 09:30:00 | Systèmes informatiques cryptés après l'école britannique frappé par des ransomwares IT Systems Encrypted After UK School Hit By Ransomware (lien direct) |

L'Académie St Augustine de Maidstone \\ est la dernière victime

Maidstone\'s St Augustine Academy is latest victim |

Ransomware | ★★ | ||

| 2023-09-11 05:05:00 | Rapport de tendance des menaces sur les ransomwares & # 8211;Juillet 2023 Threat Trend Report on Ransomware – July 2023 (lien direct) |

Ce rapport fournit des statistiques sur le nombre de nouveaux échantillons de ransomware, des systèmes ciblés et des entreprises ciblées en juillet 2023, ainsi que des problèmes de ransomware notables en Corée et dans d'autres pays.Tendances clés 1) Plus d'entreprises affectées par l'exploitation des ransomwares de Clop & # 8217;Problèmes

This report provides statistics on the number of new ransomware samples, targeted systems, and targeted businesses in July 2023, as well as notable ransomware issues in Korea and other countries. Key Trends 1) More businesses affected by CLOP ransomware’s exploitation of MOVEit zero-day vulnerability 2) Big Head ransomware disguised as an emergency Windows update 3) Detection names for ransomware disguised as Sophos file ATIP_2023_Jul_Threat Trend Report on Ransomware Statistics and Major Issues |

Ransomware Vulnerability Threat Prediction | ★★ | ||

| 2023-09-11 05:02:13 | Rapport sur la tendance du Web Deep et Dark WEB & # 8211;Juillet 2023 Deep Web and Dark Web Threat Trend Report – July 2023 (lien direct) |

Ce rapport de tendance sur le Web Deep et le réseau sombre de juillet 2023 est sectionné en ransomware, forums & # & #38;Marchés noirs et acteur de menace.Nous tenons à dire à l'avance qu'une partie du contenu n'a pas encore été confirmée comme vraie.1) Ransomware (1) Alphv (Blackcat) (2) Cactus (3) Clop (4) Monti 2) Forum & # 38;Black Market (1) La vente de Genesis Market (2) Base de données pour violation de la base de données (3) US Medical Institution & # 8217; s Base de données 3) Acteur de menace (1) ...

This trend report on the deep web and dark web of July 2023 is sectioned into Ransomware, Forums & Black Markets, and Threat Actor. We would like to state beforehand that some of the content has yet to be confirmed to be true. 1) Ransomware (1) ALPHV (BlackCat) (2) Cactus (3) CLOP (4) Monti 2) Forum & Black Market (1) The Sale of Genesis Market (2) BreachedForums Database on Sale (3) US Medical Institution’s Database Breached 3) Threat Actor (1)... |

Ransomware Threat Prediction Medical | ★★ | ||

| 2023-09-08 22:47:59 | Les pirates de Bian Lian diffusent les informations volées au CHU de Rennes (lien direct) | [Info ZATAZ] - Peu médiatique et plutôt discret, le groupe de ransomware BianLian n'en reste pas moins agressif et malveillant. Ils viennent de diffuser les informations volées au CHU de Rennes.... | Ransomware | ★★ | ||

| 2023-09-08 19:50:26 | Cisco Security Appliance 0-Day est attaqué par des escrocs Ransomware Cisco security appliance 0-day is under attack by ransomware crooks (lien direct) |

Sans corrects disponibles, les utilisateurs doivent activer les solutions de contournement.Le meilleur: appliquer MFA.

With no patch available yet, users must enable workarounds. The best: enforce MFA. |

Ransomware | ★★ | ||

| 2023-09-08 15:02:43 | Ragnar Locker revendique l'attaque de l'hôpital Mayanei Hayeshua d'Israël Ragnar Locker claims attack on Israel\\'s Mayanei Hayeshua hospital (lien direct) |

Le gang de ransomware Ragnar Locker a revendiqué la responsabilité d'une attaque contre l'hôpital Mayanei Hayeshua d'Israël, menaçant de divulguer 1 To de données prétendument volées pendant la cyberattaque.[...]

The Ragnar Locker ransomware gang has claimed responsibility for an attack on Israel\'s Mayanei Hayeshua hospital, threatening to leak 1 TB of data allegedly stolen during the cyberattack. [...] |

Ransomware | ★★ | ||

| 2023-09-08 10:00:00 | AT & amp; T Cybersecurity sert de premier répondeur critique pendant l'attaque contre la municipalité AT&T Cybersecurity serves as critical first responder during attack on municipality (lien direct) |

Plus tôt cette année, les analystes du AT & AMP; T Cybersecurity Géré Centre des opérations de sécurité de détection et de réponse (SOC) ont été alertés sur une attaque potentielle de ransomware sur un grand client municipal.L'attaque, qui s'est ensuite avérée avoir été menée par des membres du Royal Ransomware Group, a affecté plusieurs départements et a temporairement perturbé les communications critiques et les systèmes informatiques.

Pendant l'incident, les analystes AT & amp; t ont servi de premiers intervenants critiques, enquêtant rapidement sur les alarmes sur la plate-forme USM n'importe où et communiquant rapidement le problème au client.Ils ont également fourni un support approfondi après les heures d'ouverture au plus fort de l'attaque & mdash; alors que le client partageait des mises à jour sur les serveurs et les services impactés, les analystes ont donné des conseils sur le condamnation et la correction.Ils ont partagé tous les indicateurs observés de compromis (IOC) avec le client, dont certaines incluaient des adresses IP et des domaines qui pourraient être bloqués rapidement et NBSP; par l'équipe de pare-feu AT & amp; parce que le client utilisait également AT & AMP; T & RSQUO;.

À peine 24 heures après les communications initiales, les analystes avaient compilé et livré au client un rapport détaillé sur les résultats des incidents.Le rapport comprenait des recommandations sur la façon d'aider à protéger contre les futures attaques de ransomwares ainsi que des mesures de correction suggérées que le client devrait prendre en cas d'examen juridique juridique, de conformité ou plus approfondi par la post-incidence. est nécessaire.

Lisez notreÉtude de cas Pour en savoir plus sur la façon dont nos analystes ont aidé le client à accélérer son temps pour répondre et contenir les dégâts de l'attaque, et apprendre comment l'équipe AT & amp; T Labs Mende Intelligence a utilisé les résultats de cet incident pour aidersécuriser Tous AT & amp; T cybersecurity gérée les clients de détection et de réponse!

Earlier this year, analysts in the AT&T Cybersecurity Managed Threat Detection and Response (MTDR) security operations center (SOC) were alerted to a potential ransomware attack on a large municipal customer. The attack, which was subsequently found to have been carried out by members of the Royal ransomware group, affected several departments and temporarily disrupted critical communications and IT systems. During the incident, AT&T analysts served as critical first responders, promptly investigating alarms in the USM Anywhere platform and quickly communicating the issue to the customer. They also provided extensive after-hours support at the height of the attack—as the customer shared updates on impacted servers and services, the analysts gave guidance on containment and remediation. They shared all observed indicators of compromise (IOCs) with the customer, some of which included IP addresses and domains that could be blocked quickly by the AT&T Managed Firewall team because the customer was also using AT&T’s managed firewall services. Just 24 hours after initial communications, analysts had compiled and delivered to the customer a detailed report on the incident findings. The report included recommendations on how to help protect against future ransomware attacks as well as suggested remediation actions the customer should take in the event that legal, compliance, or deeper post-incident forensic review is needed. Read our case study to learn more about how our analysts helped the customer accelerate their time to resp |

Ransomware Threat | ★★ | ||

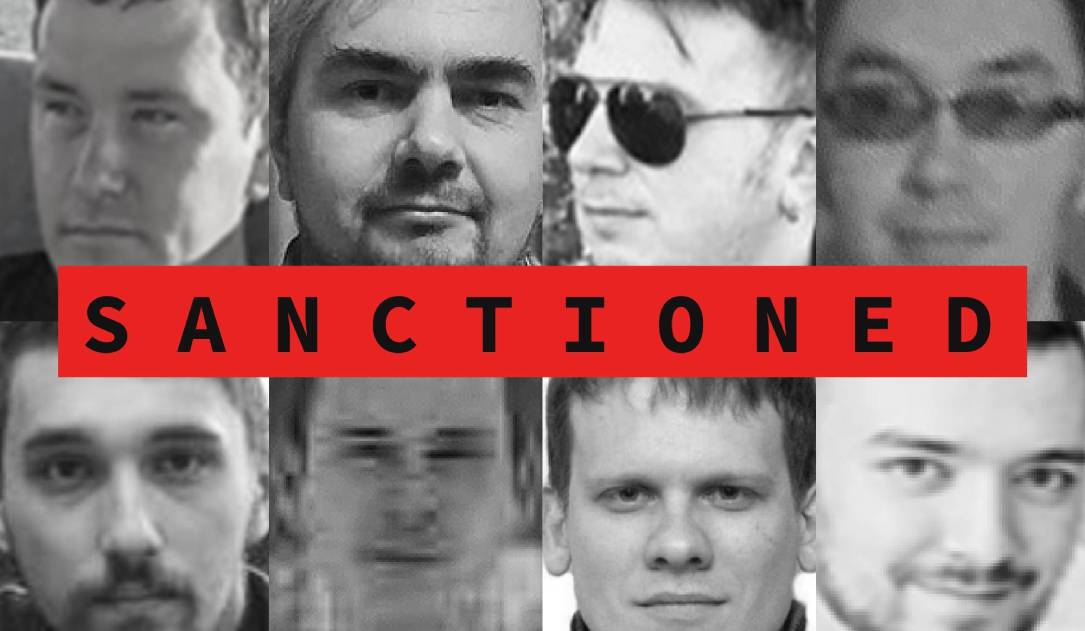

| 2023-09-07 18:12:10 | États-Unis, Royaume-Uni prennent des mesures contre les membres du Syndicat de piratage Trickbot lié à la Russie US, UK take action against members of the Russian-linked Trickbot hacker syndicate (lien direct) |

> Le DOJ a également inséré les actes d'accusation contre certains des individus sanctionnés pour des rôles présumés dans les ransomwares et autres activités de cybercriminalité.

>The DOJ also unsealed indictments against some of the sanctioned individuals for alleged roles in ransomware and other cybercrime activity. |

Ransomware | ★★★ | ||

| 2023-09-07 15:12:00 | Royaume-Uni et Sanction américaine 11 Russes liés au ransomware Conti / TrickBot UK and US Sanction 11 Russians Tied to Conti/TrickBot Ransomware (lien direct) |

Ces nouvelles sanctions suivent une première vague en février 2023, où sept Russes impliqués dans Trickbot et Conti ont également été sanctionnés

These new sanctions follow a first wave in February 2023, where seven Russians involved with Trickbot and Conti were also sanctioned |

Ransomware Legislation | ★★★ | ||

| 2023-09-07 13:30:00 | Royaume-Uni et Sanction américaine 11 Russes liés à un groupe de trucs notoire UK and US sanction 11 Russians connected to notorious Trickbot group (lien direct) |

Onze ressortissants russes qui auraient fait partie du groupe criminel exploitant les programmes malveillants et les schémas de ransomwares de continu ont été sanctionnés jeudi par les autorités aux États-Unis et au Royaume-Uni.Les individus ciblés par les sanctions «incluent les acteurs clés impliqués dans la gestion et les achats pour le groupe Trickbot, qui a des liens avec le russe

Onze ressortissants russes qui auraient fait partie du groupe criminel exploitant les programmes malveillants et les schémas de ransomwares de continu ont été sanctionnés jeudi par les autorités aux États-Unis et au Royaume-Uni.Les individus ciblés par les sanctions «incluent les acteurs clés impliqués dans la gestion et les achats pour le groupe Trickbot, qui a des liens avec le russe

Eleven Russian nationals alleged to have been part of the criminal group operating the Trickbot malware and Conti ransomware schemes were sanctioned Thursday by authorities in the United States and United Kingdom. The individuals targeted by the sanctions “include key actors involved in management and procurement for the Trickbot group, which has ties to Russian

Eleven Russian nationals alleged to have been part of the criminal group operating the Trickbot malware and Conti ransomware schemes were sanctioned Thursday by authorities in the United States and United Kingdom. The individuals targeted by the sanctions “include key actors involved in management and procurement for the Trickbot group, which has ties to Russian |

Ransomware Malware | ★★ | ||

| 2023-09-06 03:40:04 | 5 erreurs commerciales communes dans la planification de la prévention des ransomwares 5 Common Business Mistakes in Ransomware Prevention Planning (lien direct) |

Une chose devient évidente à mesure que les attaques de ransomware augmentent en fréquence et en impact: les entreprises peuvent prendre des précautions supplémentaires.Malheureusement, de nombreuses entreprises ne le font pas.La plupart des victimes sont suffisamment avertis des faiblesses potentielles mais sans préparation pour récupérer lorsqu'ils sont frappés.Une prévention des ransomwares robuste est plus importante que jamais.Cela devient très clair lorsque vous considérez ce qui cause la majorité des attaques de ransomwares de nos jours.Certains sont causés par des erreurs facilement évitables.Soit \\ examiner certains des problèmes les plus courants qui laissent les organisations vulnérables aux attaques de ransomwares ...

One thing is becoming evident as ransomware attacks increase in frequency and impact: businesses can take additional precautions. Unfortunately, many companies are failing to do so. Most victims are sufficiently warned about potential weaknesses yet unprepared to recover when hit. Robust ransomware prevention is more important than ever. This becomes very clear when you consider what causes the majority of ransomware attacks nowadays. Some are caused by errors that are easily avoidable. Let\'s examine some of the most common issues that leave organizations vulnerable to ransomware attacks... |

Ransomware | ★★ | ||

| 2023-09-05 18:45:00 | L'opération de Qakbot du FBI \\ ouvre la porte à plus de retraits de botnet FBI\\'s Qakbot operation opens door for more botnet takedowns (lien direct) |

Le FBI \'s retrait récent du botnet Qakbot a envoyé des ondes de choc dans toute la communauté de cybersécurité lors de la première fois que c'était le premier à la communauté de la cybersécurité lorsqu'il a été le premier temps lors de sa première communauté de cybersécurité lors de la première fois que c'était le premier à la communauté de la cybersécurité lors de la première fois que c'était le premier à la communauté de la cybersécurité lorsqu'il a été le premier temps lors de sa première communauté de cybersécurité lorsqu'il a été le premier temps lors de la première communauté de cybersécurité lorsqu'il a été le premier temps lors de sa première communauté de cybersécurité lorsqu'il a été le premier temps lors de sa première communauté de cybersécurité lorsqu'il a été le premier temps lorsqu'il a été le premier temps lorsqu'il a été le premier temps lors de la première communauté de cybersecureannoncé la semaine dernière.Qakbot était devenu le malware de choix pour des dizaines de groupes de piratage et de tenues de ransomware qui l'ont utilisé pour définir le tableau pour des attaques dévastatrices.Depuis sa sortie en 2007 comme un outil utilisé pour

Le FBI \'s retrait récent du botnet Qakbot a envoyé des ondes de choc dans toute la communauté de cybersécurité lors de la première fois que c'était le premier à la communauté de la cybersécurité lorsqu'il a été le premier temps lors de sa première communauté de cybersécurité lors de la première fois que c'était le premier à la communauté de la cybersécurité lors de la première fois que c'était le premier à la communauté de la cybersécurité lorsqu'il a été le premier temps lors de sa première communauté de cybersécurité lorsqu'il a été le premier temps lors de la première communauté de cybersécurité lorsqu'il a été le premier temps lors de sa première communauté de cybersécurité lorsqu'il a été le premier temps lors de sa première communauté de cybersécurité lorsqu'il a été le premier temps lorsqu'il a été le premier temps lorsqu'il a été le premier temps lors de la première communauté de cybersecureannoncé la semaine dernière.Qakbot était devenu le malware de choix pour des dizaines de groupes de piratage et de tenues de ransomware qui l'ont utilisé pour définir le tableau pour des attaques dévastatrices.Depuis sa sortie en 2007 comme un outil utilisé pour

The FBI\'s recent takedown of the QakBot botnet sent shockwaves throughout the cybersecurity community when it was first announced last week. QakBot had become the malware of choice for dozens of hacking groups and ransomware outfits that used it to set the table for devastating attacks. Since emerging in 2007 as a tool used to

The FBI\'s recent takedown of the QakBot botnet sent shockwaves throughout the cybersecurity community when it was first announced last week. QakBot had become the malware of choice for dozens of hacking groups and ransomware outfits that used it to set the table for devastating attacks. Since emerging in 2007 as a tool used to |

Ransomware Malware Tool | ★★★ | ||

| 2023-09-05 14:50:00 | Profil Web Dark: Ransomware Medusa (Medusalocker) Dark Web Profile: Medusa Ransomware (MedusaLocker) (lien direct) |

Dans la mythologie grecque ancienne, Medusa est l'une des figures les plus emblématiques et les plus redoutées ....

In ancient Greek mythology, Medusa stands as one of the most iconic and feared figures.... |

Ransomware | ★★ | ||

| 2023-09-05 11:55:00 | Les acteurs de la menace ont accédé aux données militaires britanniques à partir du lien le plus faible Threat Actors Accessed UK Military Data From Weakest Link (lien direct) |

Le 13 août, le Lockbit Ransomware Group a ajouté une nouvelle victime à son ...

On the 13th of August, The LockBit Ransomware group added a new victim to its... |

Ransomware Threat | ★★ | ||

| 2023-09-05 09:14:44 | Attaque des ransomwares contre le fabricant de systèmes de clôture Zaun a un impact sur les données militaires au Royaume-Uni Ransomware Attack on Fencing Systems Maker Zaun Impacts UK Military Data (lien direct) |

> Le fabricant de systèmes de clôture britannique Zaun révèle l'attaque de ransomware de verrouillage potentiellement impactant les données liées aux sites militaires et de renseignement britanniques.

>British mesh fencing systems maker Zaun discloses LockBit ransomware attack potentially impacting data related to UK military and intelligence sites. |

Ransomware | ★★★ | ||

| 2023-09-04 11:27:38 | Rôles de l'intelligence cyber-menace (CTI) pour la protection des ransomwares Cyber Threat Intelligence (CTI) Roles for Ransomware Protection (lien direct) |

> Les attaques de ransomwares restent l'une des cyber-menaces les plus importantes contre les organisations aujourd'hui.Malgré de nombreux ...

>Ransomware attacks remain one of the most significant cyber threats against organizations today. Despite numerous... |

Ransomware Threat | ★★★ | ||

| 2023-09-01 21:11:00 | Les acteurs de menace ciblant les serveurs Microsoft SQL pour déployer des ransomwares de Freeworld Threat Actors Targeting Microsoft SQL Servers to Deploy FreeWorld Ransomware (lien direct) |

Les acteurs de la menace exploitent des serveurs Microsoft SQL (MS SQL) mal sécurisés pour fournir une grève de Cobalt et une souche de ransomware appelée Freeworld.

La société de cybersécurité Securonix, qui a surnommé la campagne DB # Jammer, a déclaré qu'elle se démarquait de la façon dont l'ensemble d'outils et l'infrastructure sont utilisés.

«Certains de ces outils incluent des logiciels d'énumération, des charges utiles de rat, des logiciels d'exploitation et de vol d'identification

Threat actors are exploiting poorly secured Microsoft SQL (MS SQL) servers to deliver Cobalt Strike and a ransomware strain called FreeWorld. Cybersecurity firm Securonix, which has dubbed the campaign DB#JAMMER, said it stands out for the way the toolset and infrastructure is employed. “Some of these tools include enumeration software, RAT payloads, exploitation and credential stealing software |

Ransomware Tool Threat | ★★★ | ||

| 2023-09-01 18:45:00 | Le district scolaire de Pennsylvanie reste ouvert malgré une attaque de ransomware Pennsylvania school district to stay open despite ransomware attack (lien direct) |

Un district scolaire de Pennsylvanie a gardé ses portes ouvertes vendredi malgré l'annonce d'une attaque de ransomware qui a provoqué des perturbations de ses systèmes informatiques.Jeudi, le district scolaire de la région de Chambersburg publié Un message sur son site Web et les canaux de médias sociaux annonçant qu'il était devenu encore un autre district scolaire K-12 attaqué par un gang de ransomware.

Un district scolaire de Pennsylvanie a gardé ses portes ouvertes vendredi malgré l'annonce d'une attaque de ransomware qui a provoqué des perturbations de ses systèmes informatiques.Jeudi, le district scolaire de la région de Chambersburg publié Un message sur son site Web et les canaux de médias sociaux annonçant qu'il était devenu encore un autre district scolaire K-12 attaqué par un gang de ransomware.

A school district in Pennsylvania kept its doors open on Friday despite announcing a ransomware attack that caused disruptions to its computer systems. On Thursday, the Chambersburg Area School District published a message on its website and social media channels announcing that it had become yet another K-12 school district attacked by a ransomware gang.

A school district in Pennsylvania kept its doors open on Friday despite announcing a ransomware attack that caused disruptions to its computer systems. On Thursday, the Chambersburg Area School District published a message on its website and social media channels announcing that it had become yet another K-12 school district attacked by a ransomware gang. |

Ransomware | ★★ | ||

| 2023-09-01 18:44:00 | Bases de données MSSQL sous le feu à partir du ransomware Freeworld MSSQL Databases Under Fire From FreeWorld Ransomware (lien direct) |

Les attaques sophistiquées, suivis en tant que Jammer DB #, exécutent les commandes de Shell pour altérer les défenses et déployer des outils pour établir la persistance de l'hôte.

The sophisticated attacks, tracked as DB#JAMMER, run shell commands to impair defenses and deploy tools to establish persistence on the host. |

Ransomware Tool | ★★ | ||

| 2023-09-01 17:51:00 | Ransomware des groupes clés déjoué par un nouveau décrypteur Key Group Ransomware Foiled by New Decryptor (lien direct) |

Les chercheurs croisent le cryptage des ransomwares de Key Group et publient un outil gratuit pour les organisations de victimes pour récupérer leurs données.

Researchers crack Key Group\'s ransomware encryption and release free tool for victim organizations to recover their data. |

Ransomware Tool | ★★ | ||

| 2023-09-01 17:00:00 | Les attaquants de ransomware ciblent les bases de données Microsoft SQL exposées, indique le rapport Ransomware attackers are targeting exposed Microsoft SQL databases, report says (lien direct) |

Les campagnes de ransomwares utilisent des bases de données Microsoft SQL exposées à Internet comme tête de pont pour lancer des attaques contre les systèmes de victimes, selon les chercheurs.La société de cybersécurité Securonix a déclaré qu'elle avait trouvé des exemples de pirates exploitant MicrosoftSQL (MSSQL) - Un produit logiciel populaire qui aide les utilisateurs à stocker et à récupérer les données demandées par les applications.La version de Microsoft \\ est l'une des nombreuses

Les campagnes de ransomwares utilisent des bases de données Microsoft SQL exposées à Internet comme tête de pont pour lancer des attaques contre les systèmes de victimes, selon les chercheurs.La société de cybersécurité Securonix a déclaré qu'elle avait trouvé des exemples de pirates exploitant MicrosoftSQL (MSSQL) - Un produit logiciel populaire qui aide les utilisateurs à stocker et à récupérer les données demandées par les applications.La version de Microsoft \\ est l'une des nombreuses

Ransomware campaigns are using internet-exposed Microsoft SQL databases as a beachhead to launch attacks on victim systems, according to researchers. Cybersecurity company Securonix said that it found examples of hackers exploiting Microsoft SQL (MSSQL) - a popular software product that helps users store and retrieve data requested by applications. Microsoft\'s version is one of several

Ransomware campaigns are using internet-exposed Microsoft SQL databases as a beachhead to launch attacks on victim systems, according to researchers. Cybersecurity company Securonix said that it found examples of hackers exploiting Microsoft SQL (MSSQL) - a popular software product that helps users store and retrieve data requested by applications. Microsoft\'s version is one of several |

Ransomware | ★★ | ||

| 2023-09-01 09:20:07 | Voies vers le cyber: passer des soins de santé à la frontière de cybersécurité Pathways into Cyber: Transitioning from Healthcare to the Cybersecurity Frontier (lien direct) |

Avec aujourd'hui étant les femmes internationales dans le cyber-jour, quelle meilleure opportunité de célébrer l'impact des cyber-professionnels de l'industrie?Alors que nous naviguons dans un monde où les violations de données et les attaques de ransomwares sont des événements courants, l'importance d'une main-d'œuvre à cybersécurité aux multiples talents et résilientes ne peut pas être surestimée.Rencontrez Kirsty Perrett, une avance qualifiée [& # 8230;]

With today being International Women in Cyber Day, what better opportunity to celebrate the impact of female cyber professionals in the industry? As we navigate through a world where data breaches and ransomware attacks are commonplace occurrences, the significance of a multi-talented and resilient cybersecurity workforce cannot be overstated. Meet Kirsty Perrett, a skilled Lead […] |

Ransomware | ★★★ | ||

| 2023-08-31 19:45:00 | Malware saphirerester: une passerelle vers l'espionnage et les opérations de ransomware SapphireStealer Malware: A Gateway to Espionage and Ransomware Operations (lien direct) |

Un voleur d'informations basé sur .NET open .NET basé sur un saphyware surnommé Sapphirerester est utilisé par plusieurs entités pour améliorer ses capacités et engendrer leurs propres variantes sur mesure.

«Les logiciels malveillants de volée d'informations comme Sapphirerestealer peuvent être utilisés pour obtenir des informations sensibles, y compris les informations d'identification d'entreprise, qui sont souvent réinvesties à d'autres acteurs de menace qui exploitent l'accès pour plus

An open-source .NET-based information stealer malware dubbed SapphireStealer is being used by multiple entities to enhance its capabilities and spawn their own bespoke variants. “Information-stealing malware like SapphireStealer can be used to obtain sensitive information, including corporate credentials, which are often resold to other threat actors who leverage the access for additional |

Ransomware Malware Threat | ★★★ | ||

| 2023-08-31 18:42:00 | Ransomware Roundup - Rhysida (lien direct) | Rhysida, un ransomware à double exposition, a frappé l'Europe en particulier mais a également été trouvé dans d'autres parties du monde.Apprendre encore plus.

Rhysida, a double-extortion ransomware, has been hitting Europe in particular but has also been found in other parts of the world. Learn more. |

Ransomware | ★★ | ||

| 2023-08-31 16:00:00 | Paramount confirme la violation des données après la cyberattaque Paramount confirms data breach after cyberattack (lien direct) |

Le studio de cinéma et le géant du streaming Paramount ont confirmé une violation de données cette semaine impliquant les informations personnelles de moins de 100 personnes.L'incident, qui était d'abord signalé par BleepingL'ordinateur n'était pas lié à des ransomwares ou à l'exploitation de la vulnérabilité Moveit.«Nous avons enquêté sur un incident où nous avons appris qu'un

Le studio de cinéma et le géant du streaming Paramount ont confirmé une violation de données cette semaine impliquant les informations personnelles de moins de 100 personnes.L'incident, qui était d'abord signalé par BleepingL'ordinateur n'était pas lié à des ransomwares ou à l'exploitation de la vulnérabilité Moveit.«Nous avons enquêté sur un incident où nous avons appris qu'un

The movie studio and streaming giant Paramount confirmed a data breach this week involving the personal information of fewer than 100 people. The incident, which was first reported by Bleeping Computer, was reportedly not related to ransomware or to the exploitation of the MOVEit vulnerability. “We did investigate an incident where we learned that an

The movie studio and streaming giant Paramount confirmed a data breach this week involving the personal information of fewer than 100 people. The incident, which was first reported by Bleeping Computer, was reportedly not related to ransomware or to the exploitation of the MOVEit vulnerability. “We did investigate an incident where we learned that an |

Ransomware Data Breach | ★★ | ||

| 2023-08-31 15:51:01 | La coalition mondiale des organismes d'application de la loi élimine QBOT Global coalition of law enforcement agencies take down Qbot (lien direct) |

Bien que le retrait de QBOT \\ soit une victoire, n'oubliez pas que les affiliés de livraison et les opérateurs de ransomwares restent actifs et pivotent de nouveaux logiciels malveillants.

While Qbot\'s takedown is a win, remember that delivery affiliates and ransomware operators remain active and will pivot to new malware. |

Ransomware | ★★★ | ||

| 2023-08-30 19:45:00 | La Société d'électricité de Montréal, dernière victime de la vague de ransomware LockBit Montreal electricity organization latest victim in LockBit ransomware spree (lien direct) |

Le gang du ransomware LockBit continue de faire la une des journaux et de susciter l’inquiétude des experts en cybersécurité avec une vague d’attaques contre des organisations, des gouvernements et des entreprises critiques.Mercredi, le gang s'est attribué le mérite d'une attaque contre la Commission des services électriques de Montréal (CSEM) - un 100Organisme municipal vieux de 12 ans qui gère les infrastructures électriques de la ville

Le gang du ransomware LockBit continue de faire la une des journaux et de susciter l’inquiétude des experts en cybersécurité avec une vague d’attaques contre des organisations, des gouvernements et des entreprises critiques.Mercredi, le gang s'est attribué le mérite d'une attaque contre la Commission des services électriques de Montréal (CSEM) - un 100Organisme municipal vieux de 12 ans qui gère les infrastructures électriques de la ville

The LockBit ransomware gang continues to dominate headlines and cause concern among cybersecurity experts with a spate of attacks on critical organizations, governments and businesses. On Wednesday, the gang took credit for an attack on the Commission des services electriques de Montréal (CSEM) - a 100-year-old municipal organization that manages electrical infrastructure in the city

The LockBit ransomware gang continues to dominate headlines and cause concern among cybersecurity experts with a spate of attacks on critical organizations, governments and businesses. On Wednesday, the gang took credit for an attack on the Commission des services electriques de Montréal (CSEM) - a 100-year-old municipal organization that manages electrical infrastructure in the city |

Ransomware | ★★ | ||

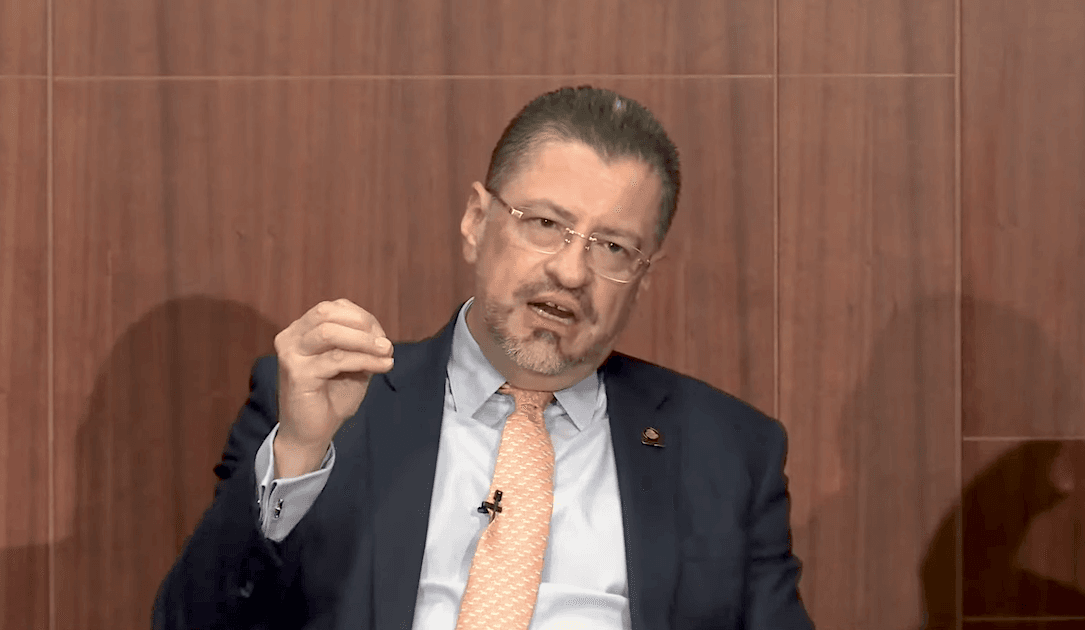

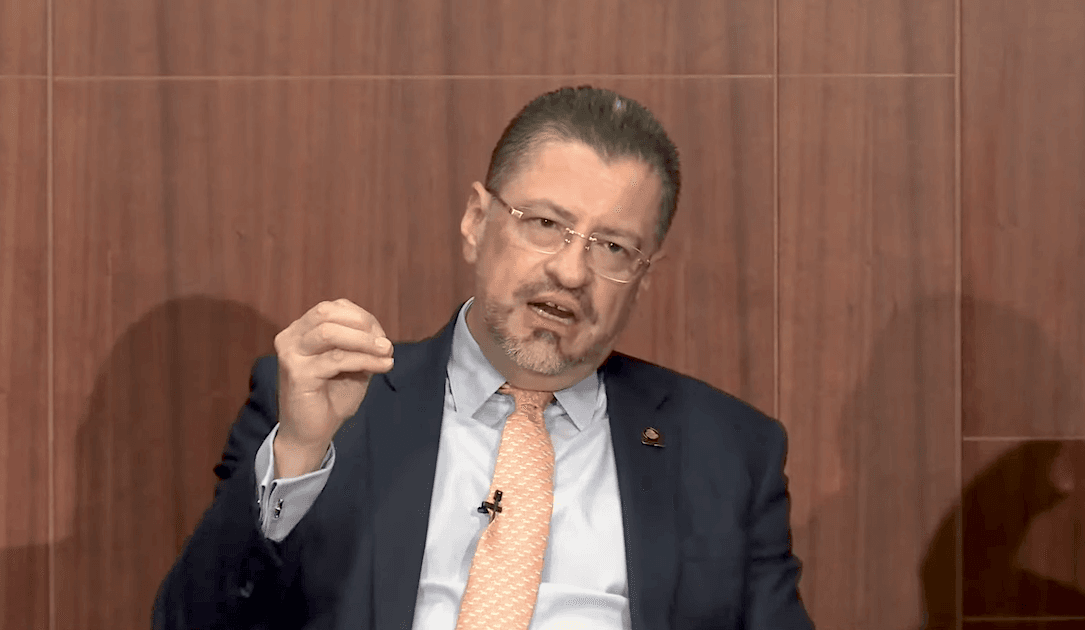

| 2023-08-30 19:32:00 | Le président décrit un Costa Rica armé pour la cyberdéfense President describes a Costa Rica armed for cyberdefense (lien direct) |

Le président du Costa Rica, Rodrigo Chaves, a déclaré mercredi que son pays s'était remis d'une vague d'attaques de ransomwares subies l'année dernière grâce à des cyberdéfenses plus solides que jamais.Racontant l'assaut d'un groupe aujourd'hui disparu connu sous le nom de Conti, Chaves a décrit l'impact dévastateur sur le Costa Rica, qui n'a pas payédes rançons.Conti avait demandé 20 $

Le président du Costa Rica, Rodrigo Chaves, a déclaré mercredi que son pays s'était remis d'une vague d'attaques de ransomwares subies l'année dernière grâce à des cyberdéfenses plus solides que jamais.Racontant l'assaut d'un groupe aujourd'hui disparu connu sous le nom de Conti, Chaves a décrit l'impact dévastateur sur le Costa Rica, qui n'a pas payédes rançons.Conti avait demandé 20 $

Costa Rican President Rodrigo Chaves said on Wednesday that his country has recovered from a wave of ransomware attacks it suffered last year with stronger cyberdefenses than ever. Recounting the onslaught from a now-defunct group known as Conti, Chaves described a devastating impact on Costa Rica, which did not pay ransoms. Conti had demanded $20

Costa Rican President Rodrigo Chaves said on Wednesday that his country has recovered from a wave of ransomware attacks it suffered last year with stronger cyberdefenses than ever. Recounting the onslaught from a now-defunct group known as Conti, Chaves described a devastating impact on Costa Rica, which did not pay ransoms. Conti had demanded $20 |

Ransomware | ★★ | ||

| 2023-08-30 13:39:00 | Le groupe AlphV s'attribue le mérite de l'attaque par ransomware contre le comté de Géorgie AlphV group takes credit for ransomware attack on Georgia county (lien direct) |

L’un des groupes de ransomwares les plus actifs s’est attribué le mérite d’une attaque plus tôt cette année contre un grand comté de Géorgie, à environ une heure d’Atlanta.Les responsables du comté de Forsyth ont reconnu une attaque en juin, mais ont donné peu de détails sur ce qui s'est passé.Mardi, le gang AlphV s'est attribué le mérite de l'attaque et

L’un des groupes de ransomwares les plus actifs s’est attribué le mérite d’une attaque plus tôt cette année contre un grand comté de Géorgie, à environ une heure d’Atlanta.Les responsables du comté de Forsyth ont reconnu une attaque en juin, mais ont donné peu de détails sur ce qui s'est passé.Mardi, le gang AlphV s'est attribué le mérite de l'attaque et

One of the most active ransomware groups has taken credit for an attack earlier this year on a large county in Georgia about an hour away from Atlanta. Forsyth County officials had acknowledged an attack in June, but offered few details about what happened. On Tuesday, the AlphV gang took credit for the attack and

One of the most active ransomware groups has taken credit for an attack earlier this year on a large county in Georgia about an hour away from Atlanta. Forsyth County officials had acknowledged an attack in June, but offered few details about what happened. On Tuesday, the AlphV gang took credit for the attack and |

Ransomware | ★★ | ||

| 2023-08-30 11:00:00 | Etude de Sophos : le secteur de l\'éducation a enregistré le taux le plus élevé d\'attaques de ransomware en 2022 (lien direct) | Une étude de Sophos révèle que le secteur de l'éducation a enregistré le taux le plus élevé d'attaques de ransomware en 2022 Le secteur affiche également l'un des taux les plus élevés de versements de rançons, lesquels ont considérablement augmenté les délais et les coûts associés à la récupération des données - Investigations | Ransomware | ★★★ | ||

| 2023-08-29 21:54:00 | Appareils Citrix NetScaler non corrigés ciblés par Ransomware Group FIN8 Unpatched Citrix NetScaler Devices Targeted by Ransomware Group FIN8 (lien direct) |

Citrix a publié en juillet un correctif pour le bug critique d'exécution de code à distance pour ses appareils NetScaler.

Citrix issued a patch for the critical remote code execution bug in July for its NetScaler devices. |

Ransomware | ★★ | ||

| 2023-08-29 20:45:45 | Check Point partage l’analyse du groupe Qakbot Malware Check Point Shares Analysis of Qakbot Malware Group (lien direct) |

>Le 29 août 2023, le FBI a annoncé avoir démantelé l'opération multinationale de piratage informatique et de ransomware Qakbot (également appelée Qbot), qui a touché 700 000 ordinateurs dans le monde - ;y compris les institutions financières, les entrepreneurs gouvernementaux et les fabricants de dispositifs médicaux.Le malware Qakbot a infecté les victimes via des courriers indésirables contenant des pièces jointes et des liens malveillants.Il a également servi de plateforme aux opérateurs de ransomwares.Une fois infecté, l'ordinateur des victimes est devenu partie intégrante du réseau de zombies plus vaste de Qakbot, infectant encore plus de victimes.Check Point Research (CPR) suit Qakbot et ses opérations depuis des années.Cette année, Qakbot a été souligné dans le rapport de sécurité de mi-année 2023 comme […]

>On August 29, 2023, the FBI announced it dismantled the Qakbot (also referred to as Qbot) multinational cyber hacking and ransomware operation, impacting 700,000 computers around the world – including financial institutions, government contractors and medical device manufacturers. The Qakbot malware infected victims via spam emails with malicious attachments and links. It also served as a platform for ransomware operators. Once infected, the victims\' computer became part of Qakbot\'s larger botnet operation, infecting even more victims. Check Point Research (CPR) has tracked Qakbot and its operations for years. This year, Qakbot was highlighted in the 2023 Mid-Year Security Report as […] |

Ransomware Spam Malware Medical | ★★ | ||

| 2023-08-29 18:45:00 | Les agences américaines et européennes démantelent le réseau Qakbot utilisé pour les ransomwares et les escroqueries US, European agencies dismantle Qakbot network used for ransomware and scams (lien direct) |

Plusieurs organismes chargés de l'application des lois à travers le monde ont démantelé Qakbot, l'un des réseaux zombies les plus prolifiques et les plus anciens. Le FBI, le ministère américain de la Justice et des agences en France, en Allemagne, aux Pays-Bas, au Royaume-Uni, en Roumanie et en Lettonie a déclaré mardi que non seulement ils avaient éteint l'ordinateur de Qakbotinfrastructure, mais également supprimées de manière proactive

Plusieurs organismes chargés de l'application des lois à travers le monde ont démantelé Qakbot, l'un des réseaux zombies les plus prolifiques et les plus anciens. Le FBI, le ministère américain de la Justice et des agences en France, en Allemagne, aux Pays-Bas, au Royaume-Uni, en Roumanie et en Lettonie a déclaré mardi que non seulement ils avaient éteint l'ordinateur de Qakbotinfrastructure, mais également supprimées de manière proactive

Multiple law enforcement agencies across the globe have taken down Qakbot - one of the most prolific and longest-running botnets.. The FBI, U.S. Justice Department and agencies in France, Germany, the Netherlands, the United Kingdom, Romania, and Latvia said on Tuesday that they not only had shut down Qakbot\'s computer infrastructure but also proactively removed

Multiple law enforcement agencies across the globe have taken down Qakbot - one of the most prolific and longest-running botnets.. The FBI, U.S. Justice Department and agencies in France, Germany, the Netherlands, the United Kingdom, Romania, and Latvia said on Tuesday that they not only had shut down Qakbot\'s computer infrastructure but also proactively removed |

Ransomware | ★★★★ | ||

| 2023-08-29 18:35:25 | Les États-Unis piratent QakBot et suppriment discrètement les infections par botnet U.S. Hacks QakBot, Quietly Removes Botnet Infections (lien direct) |

Le gouvernement américain a annoncé aujourd'hui une répression coordonnée contre QakBot, une famille de logiciels malveillants complexes utilisée par plusieurs groupes de cybercriminalité pour préparer le terrain aux infections par ransomware.L'opération internationale d'application de la loi consistait à prendre le contrôle de l'infrastructure en ligne du botnet et à supprimer discrètement le malware Qakbot de dizaines de milliers de systèmes informatiques Microsoft Windows infectés.

The U.S. government today announced a coordinated crackdown against QakBot, a complex malware family used by multiple cybercrime groups to lay the groundwork for ransomware infections. The international law enforcement operation involved seizing control over the botnet\'s online infrastructure, and quietly removing the Qakbot malware from tens of thousands of infected Microsoft Windows computer systems. |

Ransomware Malware | ★★★ | ||

| 2023-08-29 18:14:56 | Keepit : Préparation aux ransomwares 2023 : ouvrir la voie à la préparation et à l'atténuation Keepit: 2023 Ransomware Preparedness: Lighting the Way to Readiness and Mitigation (lien direct) |

Keepit : Préparation aux ransomwares 2023 : ouvrir la voie à la préparation et à l'atténuation

-

Rapports spéciaux

Keepit: 2023 Ransomware Preparedness: Lighting the Way to Readiness and Mitigation - Special Reports |

Ransomware | ★★ | ||

| 2023-08-29 17:16:41 | Le FBI et le DOJ perturbent l'énorme botnet Qakbot lié à des millions de dollars de pertes liées aux ransomwares FBI, DOJ disrupt massive Qakbot botnet connected to millions of dollars in ransomware losses (lien direct) |

>L'opération Duck Hunt a également impliqué des autorités en France, en Allemagne, aux Pays-Bas, en Roumanie, en Lettonie et au Royaume-Uni.

>“Operation Duck Hunt” also included authorities in France, Germany, the Netherlands, Romania, Latvia and the U.K. |

Ransomware | ★★ | ||

| 2023-08-29 17:14:24 | L’émergence des Ransomed : une cybermenace incertaine en devenir The Emergence of Ransomed: An Uncertain Cyber Threat in the Making (lien direct) |

L'émergence de Ransomed : une cybermenace incertaine en devenir

Le 15 août 2023, Ransomed est apparu comme un nouveau forum illicite.Il a rapidement été rebaptisé blog sur les ransomwares et utilise les lois sur la protection des données pour faire pression sur les victimes afin d'obtenir un gain financier.

-

Rapports spéciaux

The Emergence of Ransomed: An Uncertain Cyber Threat in the Making On August 15, 2023, Ransomed emerged as a new illicit forum. It quickly rebranded as a ransomware blog soon after, and is using data protection laws to pressure victims for financial gain. - Special Reports |

Ransomware Threat | ★★★ | ||

| 2023-08-29 17:02:00 | Rackspace fait face à des coûts de nettoyage énormes après une attaque de ransomware Rackspace Faces Massive Cleanup Costs After Ransomware Attack (lien direct) |

Huit mois après la cyberattaque, les mesures correctives prises par la société de services d'hébergement cloud coûtent plus de 10 millions de dollars alors qu'elle tente de réparer les dommages causés par le gang de ransomwares Play.

Eight months after the cyberattack, the cloud hosting services company\'s remediation costs top $10 million as it tries to repair the damage caused by the Play ransomware gang. |

Ransomware Cloud | ★★★ | ||

| 2023-08-29 16:00:00 | Les variantes du ransomware LockBit 3.0 augmentent après la fuite du générateur LockBit 3.0 Ransomware Variants Surge Post Builder Leak (lien direct) |

Kaspersky a expliqué que LockBit 3.0, également connu sous le nom de LockBit Black, est apparu pour la première fois en juin 2022.

Kaspersky explained that LockBit 3.0, also known as LockBit Black, first emerged in June 2022 |

Ransomware | ★★ | ||

| 2023-08-29 15:30:00 | Une nouvelle campagne de ransomware cible la faille Citrix NetScaler New Ransomware Campaign Targets Citrix NetScaler Flaw (lien direct) |

Sophos X-Ops soupçonne l'implication d'un acteur malveillant bien connu connu sous le nom de STAC4663.

Sophos X-Ops suspects the involvement of a well-known ransomware threat actor known as STAC4663 |

Ransomware Threat | ★★ | ||

| 2023-08-29 14:47:00 | Alerte Citrix NetScaler : des pirates informatiques ransomwares exploitent une vulnérabilité critique Citrix NetScaler Alert: Ransomware Hackers Exploiting Critical Vulnerability (lien direct) |

Les systèmes Citrix NetScaler non corrigés exposés à Internet sont la cible d'acteurs malveillants inconnus dans le cadre de ce qui est soupçonné d'être une attaque de ransomware.

La société de cybersécurité Sophos suit le cluster d'activité sous le nom STAC4663.

Les chaînes d'attaque impliquent l'exploitation de CVE-2023-3519, une vulnérabilité critique d'injection de code affectant les serveurs NetScaler ADC et Gateway qui pourrait

Unpatched Citrix NetScaler systems exposed to the internet are being targeted by unknown threat actors in what\'s suspected to be a ransomware attack. Cybersecurity company Sophos is tracking the activity cluster under the moniker STAC4663. Attack chains involve the exploitation of CVE-2023-3519, a critical code injection vulnerability impacting NetScaler ADC and Gateway servers that could |

Ransomware Vulnerability Threat | ★★★ |

To see everything:

Our RSS (filtrered)