What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2023-09-01 09:20:07 | Voies vers le cyber: passer des soins de santé à la frontière de cybersécurité Pathways into Cyber: Transitioning from Healthcare to the Cybersecurity Frontier (lien direct) |

Avec aujourd'hui étant les femmes internationales dans le cyber-jour, quelle meilleure opportunité de célébrer l'impact des cyber-professionnels de l'industrie?Alors que nous naviguons dans un monde où les violations de données et les attaques de ransomwares sont des événements courants, l'importance d'une main-d'œuvre à cybersécurité aux multiples talents et résilientes ne peut pas être surestimée.Rencontrez Kirsty Perrett, une avance qualifiée [& # 8230;]

With today being International Women in Cyber Day, what better opportunity to celebrate the impact of female cyber professionals in the industry? As we navigate through a world where data breaches and ransomware attacks are commonplace occurrences, the significance of a multi-talented and resilient cybersecurity workforce cannot be overstated. Meet Kirsty Perrett, a skilled Lead […] |

Ransomware | ★★★ | ||

| 2023-08-31 19:45:00 | Malware saphirerester: une passerelle vers l'espionnage et les opérations de ransomware SapphireStealer Malware: A Gateway to Espionage and Ransomware Operations (lien direct) |

Un voleur d'informations basé sur .NET open .NET basé sur un saphyware surnommé Sapphirerester est utilisé par plusieurs entités pour améliorer ses capacités et engendrer leurs propres variantes sur mesure.

«Les logiciels malveillants de volée d'informations comme Sapphirerestealer peuvent être utilisés pour obtenir des informations sensibles, y compris les informations d'identification d'entreprise, qui sont souvent réinvesties à d'autres acteurs de menace qui exploitent l'accès pour plus

An open-source .NET-based information stealer malware dubbed SapphireStealer is being used by multiple entities to enhance its capabilities and spawn their own bespoke variants. “Information-stealing malware like SapphireStealer can be used to obtain sensitive information, including corporate credentials, which are often resold to other threat actors who leverage the access for additional |

Ransomware Malware Threat | ★★★ | ||

| 2023-08-31 18:42:00 | Ransomware Roundup - Rhysida (lien direct) | Rhysida, un ransomware à double exposition, a frappé l'Europe en particulier mais a également été trouvé dans d'autres parties du monde.Apprendre encore plus.

Rhysida, a double-extortion ransomware, has been hitting Europe in particular but has also been found in other parts of the world. Learn more. |

Ransomware | ★★ | ||

| 2023-08-31 16:00:00 | Paramount confirme la violation des données après la cyberattaque Paramount confirms data breach after cyberattack (lien direct) |

Le studio de cinéma et le géant du streaming Paramount ont confirmé une violation de données cette semaine impliquant les informations personnelles de moins de 100 personnes.L'incident, qui était d'abord signalé par BleepingL'ordinateur n'était pas lié à des ransomwares ou à l'exploitation de la vulnérabilité Moveit.«Nous avons enquêté sur un incident où nous avons appris qu'un

Le studio de cinéma et le géant du streaming Paramount ont confirmé une violation de données cette semaine impliquant les informations personnelles de moins de 100 personnes.L'incident, qui était d'abord signalé par BleepingL'ordinateur n'était pas lié à des ransomwares ou à l'exploitation de la vulnérabilité Moveit.«Nous avons enquêté sur un incident où nous avons appris qu'un

The movie studio and streaming giant Paramount confirmed a data breach this week involving the personal information of fewer than 100 people. The incident, which was first reported by Bleeping Computer, was reportedly not related to ransomware or to the exploitation of the MOVEit vulnerability. “We did investigate an incident where we learned that an

The movie studio and streaming giant Paramount confirmed a data breach this week involving the personal information of fewer than 100 people. The incident, which was first reported by Bleeping Computer, was reportedly not related to ransomware or to the exploitation of the MOVEit vulnerability. “We did investigate an incident where we learned that an |

Ransomware Data Breach | ★★ | ||

| 2023-08-31 15:51:01 | La coalition mondiale des organismes d'application de la loi élimine QBOT Global coalition of law enforcement agencies take down Qbot (lien direct) |

Bien que le retrait de QBOT \\ soit une victoire, n'oubliez pas que les affiliés de livraison et les opérateurs de ransomwares restent actifs et pivotent de nouveaux logiciels malveillants.

While Qbot\'s takedown is a win, remember that delivery affiliates and ransomware operators remain active and will pivot to new malware. |

Ransomware | ★★★ | ||

| 2023-08-30 19:45:00 | La Société d'électricité de Montréal, dernière victime de la vague de ransomware LockBit Montreal electricity organization latest victim in LockBit ransomware spree (lien direct) |

Le gang du ransomware LockBit continue de faire la une des journaux et de susciter l’inquiétude des experts en cybersécurité avec une vague d’attaques contre des organisations, des gouvernements et des entreprises critiques.Mercredi, le gang s'est attribué le mérite d'une attaque contre la Commission des services électriques de Montréal (CSEM) - un 100Organisme municipal vieux de 12 ans qui gère les infrastructures électriques de la ville

Le gang du ransomware LockBit continue de faire la une des journaux et de susciter l’inquiétude des experts en cybersécurité avec une vague d’attaques contre des organisations, des gouvernements et des entreprises critiques.Mercredi, le gang s'est attribué le mérite d'une attaque contre la Commission des services électriques de Montréal (CSEM) - un 100Organisme municipal vieux de 12 ans qui gère les infrastructures électriques de la ville

The LockBit ransomware gang continues to dominate headlines and cause concern among cybersecurity experts with a spate of attacks on critical organizations, governments and businesses. On Wednesday, the gang took credit for an attack on the Commission des services electriques de Montréal (CSEM) - a 100-year-old municipal organization that manages electrical infrastructure in the city

The LockBit ransomware gang continues to dominate headlines and cause concern among cybersecurity experts with a spate of attacks on critical organizations, governments and businesses. On Wednesday, the gang took credit for an attack on the Commission des services electriques de Montréal (CSEM) - a 100-year-old municipal organization that manages electrical infrastructure in the city |

Ransomware | ★★ | ||

| 2023-08-30 19:32:00 | Le président décrit un Costa Rica armé pour la cyberdéfense President describes a Costa Rica armed for cyberdefense (lien direct) |

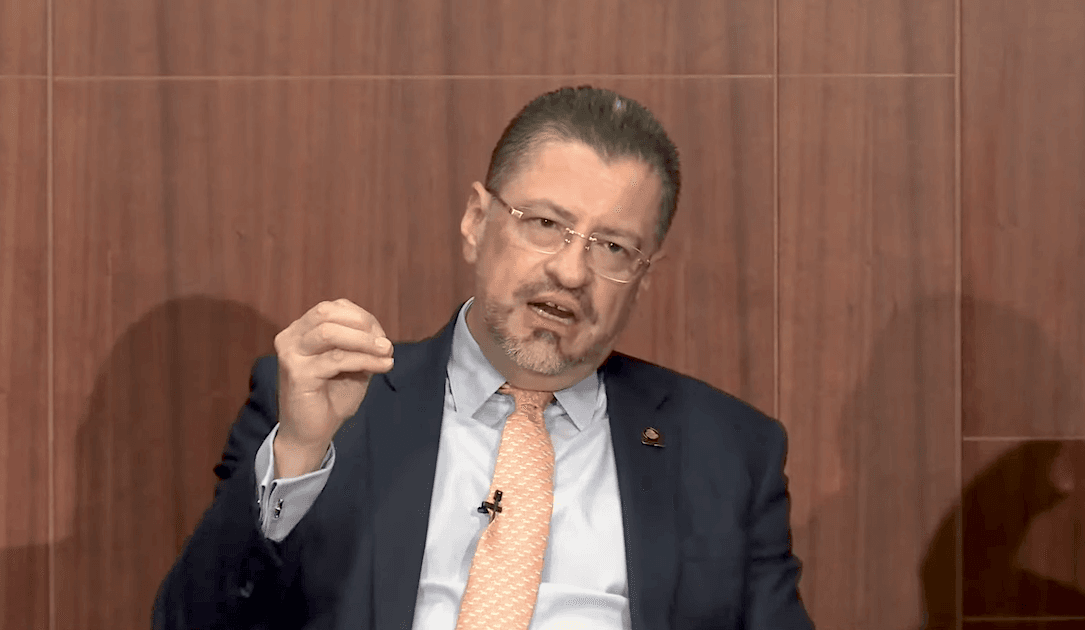

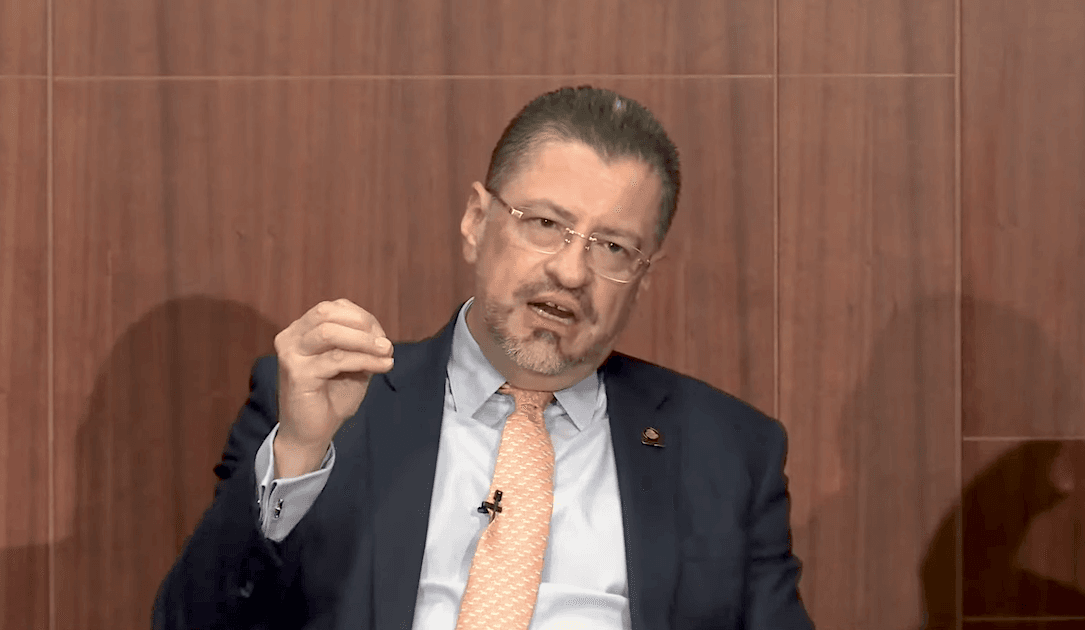

Le président du Costa Rica, Rodrigo Chaves, a déclaré mercredi que son pays s'était remis d'une vague d'attaques de ransomwares subies l'année dernière grâce à des cyberdéfenses plus solides que jamais.Racontant l'assaut d'un groupe aujourd'hui disparu connu sous le nom de Conti, Chaves a décrit l'impact dévastateur sur le Costa Rica, qui n'a pas payédes rançons.Conti avait demandé 20 $

Le président du Costa Rica, Rodrigo Chaves, a déclaré mercredi que son pays s'était remis d'une vague d'attaques de ransomwares subies l'année dernière grâce à des cyberdéfenses plus solides que jamais.Racontant l'assaut d'un groupe aujourd'hui disparu connu sous le nom de Conti, Chaves a décrit l'impact dévastateur sur le Costa Rica, qui n'a pas payédes rançons.Conti avait demandé 20 $

Costa Rican President Rodrigo Chaves said on Wednesday that his country has recovered from a wave of ransomware attacks it suffered last year with stronger cyberdefenses than ever. Recounting the onslaught from a now-defunct group known as Conti, Chaves described a devastating impact on Costa Rica, which did not pay ransoms. Conti had demanded $20

Costa Rican President Rodrigo Chaves said on Wednesday that his country has recovered from a wave of ransomware attacks it suffered last year with stronger cyberdefenses than ever. Recounting the onslaught from a now-defunct group known as Conti, Chaves described a devastating impact on Costa Rica, which did not pay ransoms. Conti had demanded $20 |

Ransomware | ★★ | ||

| 2023-08-30 13:39:00 | Le groupe AlphV s'attribue le mérite de l'attaque par ransomware contre le comté de Géorgie AlphV group takes credit for ransomware attack on Georgia county (lien direct) |

L’un des groupes de ransomwares les plus actifs s’est attribué le mérite d’une attaque plus tôt cette année contre un grand comté de Géorgie, à environ une heure d’Atlanta.Les responsables du comté de Forsyth ont reconnu une attaque en juin, mais ont donné peu de détails sur ce qui s'est passé.Mardi, le gang AlphV s'est attribué le mérite de l'attaque et

L’un des groupes de ransomwares les plus actifs s’est attribué le mérite d’une attaque plus tôt cette année contre un grand comté de Géorgie, à environ une heure d’Atlanta.Les responsables du comté de Forsyth ont reconnu une attaque en juin, mais ont donné peu de détails sur ce qui s'est passé.Mardi, le gang AlphV s'est attribué le mérite de l'attaque et

One of the most active ransomware groups has taken credit for an attack earlier this year on a large county in Georgia about an hour away from Atlanta. Forsyth County officials had acknowledged an attack in June, but offered few details about what happened. On Tuesday, the AlphV gang took credit for the attack and

One of the most active ransomware groups has taken credit for an attack earlier this year on a large county in Georgia about an hour away from Atlanta. Forsyth County officials had acknowledged an attack in June, but offered few details about what happened. On Tuesday, the AlphV gang took credit for the attack and |

Ransomware | ★★ | ||

| 2023-08-30 11:00:00 | Etude de Sophos : le secteur de l\'éducation a enregistré le taux le plus élevé d\'attaques de ransomware en 2022 (lien direct) | Une étude de Sophos révèle que le secteur de l'éducation a enregistré le taux le plus élevé d'attaques de ransomware en 2022 Le secteur affiche également l'un des taux les plus élevés de versements de rançons, lesquels ont considérablement augmenté les délais et les coûts associés à la récupération des données - Investigations | Ransomware | ★★★ | ||

| 2023-08-29 21:54:00 | Appareils Citrix NetScaler non corrigés ciblés par Ransomware Group FIN8 Unpatched Citrix NetScaler Devices Targeted by Ransomware Group FIN8 (lien direct) |

Citrix a publié en juillet un correctif pour le bug critique d'exécution de code à distance pour ses appareils NetScaler.

Citrix issued a patch for the critical remote code execution bug in July for its NetScaler devices. |

Ransomware | ★★ | ||

| 2023-08-29 20:45:45 | Check Point partage l’analyse du groupe Qakbot Malware Check Point Shares Analysis of Qakbot Malware Group (lien direct) |

>Le 29 août 2023, le FBI a annoncé avoir démantelé l'opération multinationale de piratage informatique et de ransomware Qakbot (également appelée Qbot), qui a touché 700 000 ordinateurs dans le monde - ;y compris les institutions financières, les entrepreneurs gouvernementaux et les fabricants de dispositifs médicaux.Le malware Qakbot a infecté les victimes via des courriers indésirables contenant des pièces jointes et des liens malveillants.Il a également servi de plateforme aux opérateurs de ransomwares.Une fois infecté, l'ordinateur des victimes est devenu partie intégrante du réseau de zombies plus vaste de Qakbot, infectant encore plus de victimes.Check Point Research (CPR) suit Qakbot et ses opérations depuis des années.Cette année, Qakbot a été souligné dans le rapport de sécurité de mi-année 2023 comme […]

>On August 29, 2023, the FBI announced it dismantled the Qakbot (also referred to as Qbot) multinational cyber hacking and ransomware operation, impacting 700,000 computers around the world – including financial institutions, government contractors and medical device manufacturers. The Qakbot malware infected victims via spam emails with malicious attachments and links. It also served as a platform for ransomware operators. Once infected, the victims\' computer became part of Qakbot\'s larger botnet operation, infecting even more victims. Check Point Research (CPR) has tracked Qakbot and its operations for years. This year, Qakbot was highlighted in the 2023 Mid-Year Security Report as […] |

Ransomware Spam Malware Medical | ★★ | ||

| 2023-08-29 18:45:00 | Les agences américaines et européennes démantelent le réseau Qakbot utilisé pour les ransomwares et les escroqueries US, European agencies dismantle Qakbot network used for ransomware and scams (lien direct) |

Plusieurs organismes chargés de l'application des lois à travers le monde ont démantelé Qakbot, l'un des réseaux zombies les plus prolifiques et les plus anciens. Le FBI, le ministère américain de la Justice et des agences en France, en Allemagne, aux Pays-Bas, au Royaume-Uni, en Roumanie et en Lettonie a déclaré mardi que non seulement ils avaient éteint l'ordinateur de Qakbotinfrastructure, mais également supprimées de manière proactive

Plusieurs organismes chargés de l'application des lois à travers le monde ont démantelé Qakbot, l'un des réseaux zombies les plus prolifiques et les plus anciens. Le FBI, le ministère américain de la Justice et des agences en France, en Allemagne, aux Pays-Bas, au Royaume-Uni, en Roumanie et en Lettonie a déclaré mardi que non seulement ils avaient éteint l'ordinateur de Qakbotinfrastructure, mais également supprimées de manière proactive

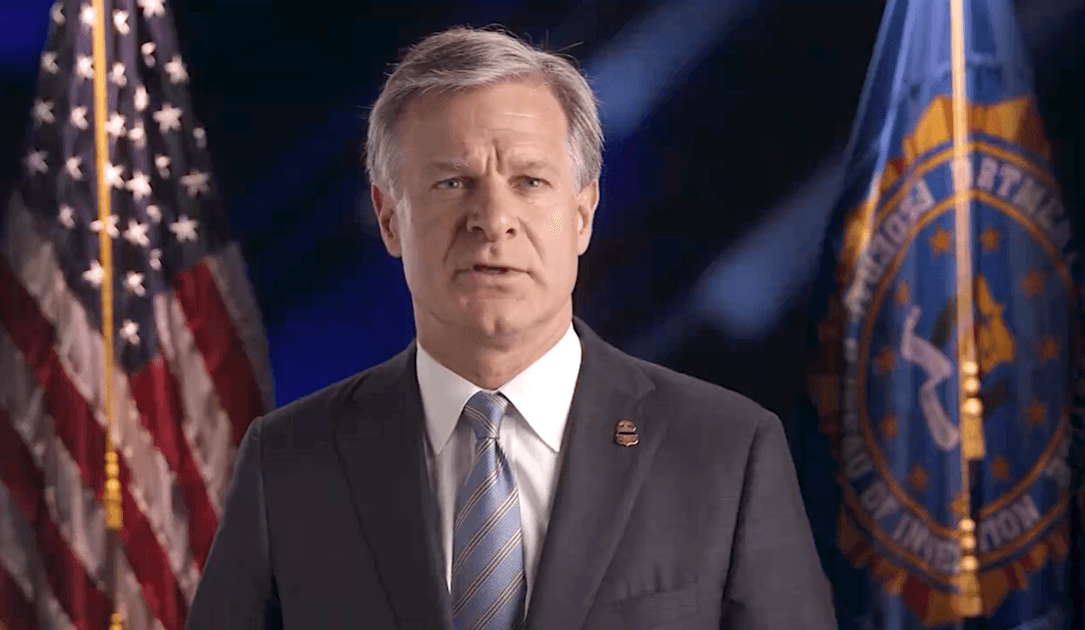

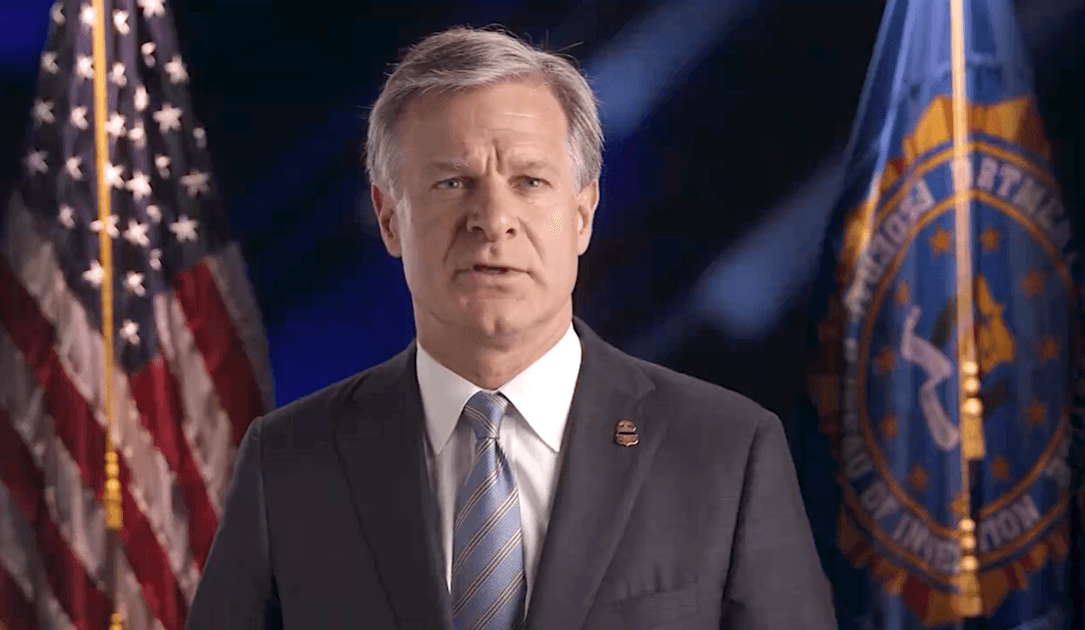

Multiple law enforcement agencies across the globe have taken down Qakbot - one of the most prolific and longest-running botnets.. The FBI, U.S. Justice Department and agencies in France, Germany, the Netherlands, the United Kingdom, Romania, and Latvia said on Tuesday that they not only had shut down Qakbot\'s computer infrastructure but also proactively removed

Multiple law enforcement agencies across the globe have taken down Qakbot - one of the most prolific and longest-running botnets.. The FBI, U.S. Justice Department and agencies in France, Germany, the Netherlands, the United Kingdom, Romania, and Latvia said on Tuesday that they not only had shut down Qakbot\'s computer infrastructure but also proactively removed |

Ransomware | ★★★★ | ||

| 2023-08-29 18:35:25 | Les États-Unis piratent QakBot et suppriment discrètement les infections par botnet U.S. Hacks QakBot, Quietly Removes Botnet Infections (lien direct) |

Le gouvernement américain a annoncé aujourd'hui une répression coordonnée contre QakBot, une famille de logiciels malveillants complexes utilisée par plusieurs groupes de cybercriminalité pour préparer le terrain aux infections par ransomware.L'opération internationale d'application de la loi consistait à prendre le contrôle de l'infrastructure en ligne du botnet et à supprimer discrètement le malware Qakbot de dizaines de milliers de systèmes informatiques Microsoft Windows infectés.

The U.S. government today announced a coordinated crackdown against QakBot, a complex malware family used by multiple cybercrime groups to lay the groundwork for ransomware infections. The international law enforcement operation involved seizing control over the botnet\'s online infrastructure, and quietly removing the Qakbot malware from tens of thousands of infected Microsoft Windows computer systems. |

Ransomware Malware | ★★★ | ||

| 2023-08-29 18:14:56 | Keepit : Préparation aux ransomwares 2023 : ouvrir la voie à la préparation et à l'atténuation Keepit: 2023 Ransomware Preparedness: Lighting the Way to Readiness and Mitigation (lien direct) |

Keepit : Préparation aux ransomwares 2023 : ouvrir la voie à la préparation et à l'atténuation

-

Rapports spéciaux

Keepit: 2023 Ransomware Preparedness: Lighting the Way to Readiness and Mitigation - Special Reports |

Ransomware | ★★ | ||

| 2023-08-29 17:16:41 | Le FBI et le DOJ perturbent l'énorme botnet Qakbot lié à des millions de dollars de pertes liées aux ransomwares FBI, DOJ disrupt massive Qakbot botnet connected to millions of dollars in ransomware losses (lien direct) |

>L'opération Duck Hunt a également impliqué des autorités en France, en Allemagne, aux Pays-Bas, en Roumanie, en Lettonie et au Royaume-Uni.

>“Operation Duck Hunt” also included authorities in France, Germany, the Netherlands, Romania, Latvia and the U.K. |

Ransomware | ★★ | ||

| 2023-08-29 17:14:24 | L’émergence des Ransomed : une cybermenace incertaine en devenir The Emergence of Ransomed: An Uncertain Cyber Threat in the Making (lien direct) |

L'émergence de Ransomed : une cybermenace incertaine en devenir

Le 15 août 2023, Ransomed est apparu comme un nouveau forum illicite.Il a rapidement été rebaptisé blog sur les ransomwares et utilise les lois sur la protection des données pour faire pression sur les victimes afin d'obtenir un gain financier.

-

Rapports spéciaux

The Emergence of Ransomed: An Uncertain Cyber Threat in the Making On August 15, 2023, Ransomed emerged as a new illicit forum. It quickly rebranded as a ransomware blog soon after, and is using data protection laws to pressure victims for financial gain. - Special Reports |

Ransomware Threat | ★★★ | ||

| 2023-08-29 17:02:00 | Rackspace fait face à des coûts de nettoyage énormes après une attaque de ransomware Rackspace Faces Massive Cleanup Costs After Ransomware Attack (lien direct) |

Huit mois après la cyberattaque, les mesures correctives prises par la société de services d'hébergement cloud coûtent plus de 10 millions de dollars alors qu'elle tente de réparer les dommages causés par le gang de ransomwares Play.

Eight months after the cyberattack, the cloud hosting services company\'s remediation costs top $10 million as it tries to repair the damage caused by the Play ransomware gang. |

Ransomware Cloud | ★★★ | ||

| 2023-08-29 16:00:00 | Les variantes du ransomware LockBit 3.0 augmentent après la fuite du générateur LockBit 3.0 Ransomware Variants Surge Post Builder Leak (lien direct) |

Kaspersky a expliqué que LockBit 3.0, également connu sous le nom de LockBit Black, est apparu pour la première fois en juin 2022.

Kaspersky explained that LockBit 3.0, also known as LockBit Black, first emerged in June 2022 |

Ransomware | ★★ | ||

| 2023-08-29 15:30:00 | Une nouvelle campagne de ransomware cible la faille Citrix NetScaler New Ransomware Campaign Targets Citrix NetScaler Flaw (lien direct) |

Sophos X-Ops soupçonne l'implication d'un acteur malveillant bien connu connu sous le nom de STAC4663.

Sophos X-Ops suspects the involvement of a well-known ransomware threat actor known as STAC4663 |

Ransomware Threat | ★★ | ||

| 2023-08-29 14:47:00 | Alerte Citrix NetScaler : des pirates informatiques ransomwares exploitent une vulnérabilité critique Citrix NetScaler Alert: Ransomware Hackers Exploiting Critical Vulnerability (lien direct) |

Les systèmes Citrix NetScaler non corrigés exposés à Internet sont la cible d'acteurs malveillants inconnus dans le cadre de ce qui est soupçonné d'être une attaque de ransomware.

La société de cybersécurité Sophos suit le cluster d'activité sous le nom STAC4663.

Les chaînes d'attaque impliquent l'exploitation de CVE-2023-3519, une vulnérabilité critique d'injection de code affectant les serveurs NetScaler ADC et Gateway qui pourrait

Unpatched Citrix NetScaler systems exposed to the internet are being targeted by unknown threat actors in what\'s suspected to be a ransomware attack. Cybersecurity company Sophos is tracking the activity cluster under the moniker STAC4663. Attack chains involve the exploitation of CVE-2023-3519, a critical code injection vulnerability impacting NetScaler ADC and Gateway servers that could |

Ransomware Vulnerability Threat | ★★★ | ||

| 2023-08-29 11:01:01 | Informations personnelles et médicales de 1,2 million de personnes volées lors de l'attaque du ransomware PurFoods Personal, Health Information of 1.2 Million Stolen in PurFoods Ransomware Attack (lien direct) |

>PurFoods affirme que les informations de santé personnelles et protégées de plus de 1,2 million de personnes ont été volées lors d'une attaque de ransomware en février 2023.

>PurFoods says the personal and protected health information of over 1.2 million individuals was stolen in a February 2023 ransomware attack. |

Ransomware | ★★ | ||

| 2023-08-29 10:53:04 | Une attaque par ransomware touche à nouveau la Confédération Suisse (lien direct) | Pour la seconde fois l'administration fédérale Suisse touchée par une attaque de hackers malveillants contre une entreprise partenaire externe. Un risque de sécurité pour les ambassades ? ... | Ransomware | ★★ | ||

| 2023-08-29 10:26:27 | MOVEit attack les Commentaires de Tim Morris, Tanium (lien direct) | Récemment, l'exploitation d'une faille critique dans le logiciel de transfert de fichiers MOVEit a permis au groupe de ransomware Cl0p de faire plus de 400 victimes, touchant ainsi des grandes entreprises de toutes tailles et tous secteurs d'activité, les commentaires de Tim Morris, Chief Security Advisor chez Tanium. - Malwares | Ransomware | ★ | ||

| 2023-08-29 07:15:34 | Le temps d'attente entre le début d'une attaque et sa détection est réduit à 8 jours au cours du premier semestre 2023, selon Sophos Dwell Time-Time From the Start of an Attack to When It\\'s Detected-Shrinks to 8 Days in the First Half of 2023, Sophos Finds (lien direct) |

Le temps de séjour, entre le début d'une attaque et sa détection, est réduit à 8 jours au cours du premier semestre 2023, selon Sophos

Il faut moins d'une journée aux attaquants pour atteindre l'actif le plus critique des sociétés Active Directory

La grande majorité des attaques de ransomware se produisent en dehors des heures de bureau

-

Mise à jour des logiciels malveillants

Dwell Time-Time From the Start of an Attack to When It\'s Detected-Shrinks to 8 Days in the First Half of 2023, Sophos Finds It Takes Less Than a Day for Attackers to Reach Active Directory-Companies\' Most Critical Asset The Vast Majority of Ransomware Attacks Occur Outside of Business Hours - Malware Update |

Ransomware | ★★ | ||

| 2023-08-28 21:45:09 | Santé et informations de paiement pour 1,2 million de personnes qui auraient été volées à Purfoods lors d'une attaque informatique Health, payment info for 1.2M people feared stolen from Purfoods in IT attack (lien direct) |

Le secteur de la livraison de repas laisse un goût amer Purfoods a informé plus de 1,2 million de personnes que leurs données personnelles et médicales - y compris les numéros de carte de paiement et de compte bancaire, les codes de sécurité et certaines informations de santé protégées - pourraient avoira été volé sur ses serveurs lors de ce qui ressemble à une infection par ransomware plus tôt cette année.…

Meal delivery biz leaves bitter taste Purfoods has notified more than 1.2 million people that their personal and medical data - including payment card and bank account numbers, security codes, and some protected health information - may have been stolen from its servers during what sounds like a ransomware infection earlier this year.… |

Ransomware Medical | ★★ | ||

| 2023-08-28 18:39:32 | Distribution limitée : Ernst & Young (2 To) Limited distribution: Ernst & Young (2TB) (lien direct) |

Fichiers du cabinet canadien EY Law dévoilés par le groupe de ransomware cl0p

Files from the Canadian firm EY Law released by the cl0p ransomware group |

Ransomware | ★★★ | ||

| 2023-08-28 10:24:22 | Mom\\'s Meals révèle une violation de données affectant 1,2 million de personnes Mom\\'s Meals discloses data breach impacting 1.2 million people (lien direct) |

PurFoods, qui exerce ses activités aux États-Unis sous le nom de « Mom's Meals », met en garde contre une violation de données après que les informations personnelles de 1,2 million de clients et d'employés ont été volées lors d'une attaque de ransomware.[...]

PurFoods, which conducts business in the U.S. as \'Mom\'s Meals,\' is warning of a data breach after the personal information of 1.2 million customers and employees was stolen in a ransomware attack. [...] |

Ransomware Data Breach | ★★★ | ||

| 2023-08-28 10:00:00 | Initiative de cybersécurité IoT de Biden Biden\\'s IoT Cybersecurity initiative (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. The Biden Administration has recently announced the implementation of a cybersecurity labeling program for smart devices. Overseen by the Federal Communication Commission (FCC), this new program seeks to address the security of Internet of Things (IoT) devices nationwide. This announcement is in response to an increasing number of smart devices that fall victim to hackers and malware (AP News). As IoT devices increase in popularity in homes, offices, and other settings, these labels allow consumers to be aware of their digital safety. The cybersecurity labeling program will mandate manufacturers of smart devices to meet certain cybersecurity standards before releasing their products into the market. Each smart device will be required to have a standardized cybersecurity label. Labels will serve as an indicator of the device’s security level and inform consumers about the device\'s compliance with security standards. Devices that meet the highest level of security will be awarded a "Cyber Trust Mark," indicating their adherence to the most stringent security measures. The program will be able to hold companies accountable for producing secure devices while also giving customers the information they need to make informed decisions while purchasing IoT devices. Examples of IoT devices include smart watches, home assistants, Ring cameras, thermostats, and smart appliances. New technologies such as these have grown increasingly more present in modern life. However, hackers have continued to exploit vulnerabilities in these devices, which compromise user privacy. These devices also allow hackers to gain entry to consumers\' larger networks. In the last quarter of 2022, there was a 98% increase in malware targeting IoT devices. New malware variants also spiked, rising 22% on the year (Tech Monitor). Compared to 2018, 2022 had more than 3 times the amount of IoT malware attacks (Statista). Economically motivated attacks have been on the rise, and a larger number of consumers\' personal devices are being breached through IoT devices on the same network. Hackers then hold users\' devices until they are paid a ransom in cryptocurrency to keep the transaction anonymous. This rise in cybersecurity attacks can be contributed to the fact that it has become easier than ever for hackers to target networks. With Raas (Ransomware as a Service) offerings, hackers don’t need any previous cybersecurity expertise, as they can buy software written by ransomware operators. Because IoT devices are often left | Ransomware Malware Hack Vulnerability | ★★ | ||

| 2023-08-28 09:43:43 | L'organisation historique de l'Ohio déclare que des informations personnelles ont été volées lors d'une attaque de ransomware Ohio History Organization Says Personal Information Stolen in Ransomware Attack (lien direct) |

>Informations personnelles volées lors d'une attaque de ransomware à Ohio History Connection publiées en ligne après que l'organisation a refusé de payer une rançon.

>Personal information stolen in ransomware attack at Ohio History Connection posted online after organization refuses to pay ransom. |

Ransomware | ★★ | ||

| 2023-08-28 08:36:58 | L\'attaque ransomware catastrophique sur Cloud Nordic rappelle l\'importance d\'isoler ses systèmes de sauvegarde et de restauration (lien direct) | L'attaque ransomware catastrophique sur Cloud Nordic rappelle l'importance d'isoler ses systèmes de sauvegarde et de restauration Par Jean-Pierre Boushira, VP South, Benelux & Nordics chez Veritas - Points de Vue | Ransomware Cloud | ★★★★ | ||

| 2023-08-27 18:37:44 | Rhysida revendique une attaque de ransomware contre Prospect Medical et menace de vendre des données Rhysida claims ransomware attack on Prospect Medical, threatens to sell data (lien direct) |

Le gang du ransomware Rhysida a revendiqué la responsabilité de la cyberattaque massive contre Prospect Medical Holdings, affirmant avoir volé 500 000 numéros de sécurité sociale, documents d'entreprise et dossiers de patients.[...]

The Rhysida ransomware gang has claimed responsibility for the massive cyberattack on Prospect Medical Holdings, claiming to have stolen 500,000 social security numbers, corporate documents, and patient records. [...] |

Ransomware Medical | ★★ | ||

| 2023-08-26 15:56:00 | La fuite de LockBit 3.0 Ransomware Builder donne naissance à des centaines de nouvelles variantes LockBit 3.0 Ransomware Builder Leak Gives Rise to Hundreds of New Variants (lien direct) |

La fuite du générateur de ransomware LockBit 3.0 l'année dernière a conduit les acteurs malveillants à abuser de l'outil pour générer de nouvelles variantes.

La société russe de cybersécurité Kaspersky a déclaré avoir détecté une intrusion de ransomware qui déployait une version de LockBit mais avec une procédure de demande de rançon nettement différente.

"L'attaquant à l'origine de cet incident a décidé d'utiliser une demande de rançon différente avec un titre lié à un

The leak of the LockBit 3.0 ransomware builder last year has led to threat actors abusing the tool to spawn new variants. Russian cybersecurity company Kaspersky said it detected a ransomware intrusion that deployed a version of LockBit but with a markedly different ransom demand procedure. "The attacker behind this incident decided to use a different ransom note with a headline related to a |

Ransomware Tool Threat | ★★★ | ||

| 2023-08-25 13:55:00 | Des milliers de personnes ont vu leur SSN divulgué après une attaque de ransomware contre une organisation d'archives de l'État de l'Ohio. Thousands have SSNs leaked after ransomware attack on Ohio state archive org (lien direct) |

L'une des plus anciennes sociétés historiques de l'État de l'Ohio a été touchée par une attaque de ransomware qui a divulgué des informations sensibles sur des milliers de personnes, selon un communiqué publié cette semaine par l'organisation.L'Ohio History Connection est une organisation historique à but non lucratif créée en 1885 et qui gère plus de 50 sites et musées à travers l'État.

L'une des plus anciennes sociétés historiques de l'État de l'Ohio a été touchée par une attaque de ransomware qui a divulgué des informations sensibles sur des milliers de personnes, selon un communiqué publié cette semaine par l'organisation.L'Ohio History Connection est une organisation historique à but non lucratif créée en 1885 et qui gère plus de 50 sites et musées à travers l'État.

One of the oldest historical societies in the state of Ohio was hit with a ransomware attack that leaked the sensitive information of thousands, according to a statement the organization released this week. The Ohio History Connection is a statewide history nonprofit chartered in 1885 that manages more than 50 sites and museums across the

One of the oldest historical societies in the state of Ohio was hit with a ransomware attack that leaked the sensitive information of thousands, according to a statement the organization released this week. The Ohio History Connection is a statewide history nonprofit chartered in 1885 that manages more than 50 sites and museums across the |

Ransomware | ★★ | ||

| 2023-08-25 09:30:07 | Près de 1 000 organisations et 60 millions de personnes touchées par MOVEit Hack Nearly 1,000 Organizations, 60 Million Individuals Impacted by MOVEit Hack (lien direct) |

>Près de 1 000 organisations et 60 millions d'individus sont touchés par le piratage MOVEit, et le gang du ransomware Cl0p divulgue des données volées.

>Nearly 1,000 organizations and 60 million individuals are impacted by the MOVEit hack, and the Cl0p ransomware gang is leaking stolen data. |

Ransomware Hack | ★★★ | ||

| 2023-08-24 20:00:32 | Akira Ransomware ciblant les VPN sans authentification multifacteur Akira Ransomware Targeting VPNs without Multi-Factor Authentication (lien direct) |

Cisco a observé des cas où les auteurs de menaces semblent cibler des organisations qui ne configurent pas l'authentification multifacteur.

pour leurs utilisateurs VPN.Cela souligne l’importance d’activer l’authentification multifacteur (MFA) dans les implémentations VPN.

Cisco has observed instances where threat actors appear to be targeting organizations that do not configure multi-factor authentication for their VPN users. This highlights the importance of enabling multi-factor authentication (MFA) in VPN implementations. |

Ransomware Threat | ★★ | ||

| 2023-08-24 18:39:00 | Ransomware avec une crise d'identité cible les petites entreprises, les particuliers Ransomware With an Identity Crisis Targets Small Businesses, Individuals (lien direct) |

TZW est la dernière version d'Adhublka, qui est active depuis 2019 mais qui n'est pas restée en grande partie non signalée en raison de ses demandes de rançon inférieures.

TZW is the latest version of Adhubllka, which has been active since 2019 but has gone largely unreported due to its lower ransom demands. |

Ransomware | ★★ | ||

| 2023-08-24 17:38:08 | L'Université du Minnesota confirme la violation des données, dit que le ransomware n'est pas impliqué University of Minnesota Confirms Data Breach, Says Ransomware Not Involved (lien direct) |

> L'Université du Minnesota confirme que les données ont été volées à ses systèmes, indique qu'aucune infection malveillante ou cryptage de fichiers n'a été identifiée.

>University of Minnesota confirms data was stolen from its systems, says no malware infection or file encryption has been identified. |

Ransomware Malware | ★★ | ||

| 2023-08-24 17:00:00 | Ce que le cas du ransomware Hive dit sur RAAS et la crypto-monnaie What the Hive Ransomware Case Says About RaaS and Cryptocurrency (lien direct) |

Hive nous en dit long sur les tendances des ransomwares en tant que service et les meilleures façons de se défendre contre les attaques.

Hive tells us a lot about ransomware-as-a-service trends and the best ways to defend against attacks. |

Ransomware | ★★ | ||

| 2023-08-24 16:54:00 | Écosystème de ransomware ciblant les individus, les petites entreprises restent robustes Ransomware ecosystem targeting individuals, small firms remains robust (lien direct) |

Les attaques de ransomwares contre les grandes entreprises et les grandes organisations gouvernementales ont dominé les gros titres en 2023, mais les chercheurs de plusieurs sociétés avertissent que les attaques à petite échelle contre des particuliers et les petites entreprises causent également des dommages et des dégâts importants.Les chercheurs de Netenrich ont examiné Le ransomware Adhublka, qui a ciblé des personnes et de petites entreprises régulières avec des Ransoms allant de Ransoms allant de Ransoms allant des Ransoms allant de Ransoms allant de Ransoms allant de Ransoms allant de Ransoms allant de Ransoms allant de Ransoms allant des Ransoms allant de Ransoms allant de Ransoms, de Ransoms, de Ransoms, de Ransoms, de Ransom

Les attaques de ransomwares contre les grandes entreprises et les grandes organisations gouvernementales ont dominé les gros titres en 2023, mais les chercheurs de plusieurs sociétés avertissent que les attaques à petite échelle contre des particuliers et les petites entreprises causent également des dommages et des dégâts importants.Les chercheurs de Netenrich ont examiné Le ransomware Adhublka, qui a ciblé des personnes et de petites entreprises régulières avec des Ransoms allant de Ransoms allant de Ransoms allant des Ransoms allant de Ransoms allant de Ransoms allant de Ransoms allant de Ransoms allant de Ransoms allant de Ransoms allant des Ransoms allant de Ransoms allant de Ransoms, de Ransoms, de Ransoms, de Ransoms, de Ransom

Ransomware attacks on major companies and large government organizations have dominated the headlines in 2023 but researchers from several companies are warning that smaller-scale attacks on individuals and small businesses are causing significant harm and damage too. Researchers at Netenrich examined the Adhubllka ransomware, which has targeted regular people and small businesses with ransoms ranging

Ransomware attacks on major companies and large government organizations have dominated the headlines in 2023 but researchers from several companies are warning that smaller-scale attacks on individuals and small businesses are causing significant harm and damage too. Researchers at Netenrich examined the Adhubllka ransomware, which has targeted regular people and small businesses with ransoms ranging |

Ransomware | ★★ | ||

| 2023-08-24 15:00:00 | Une nouvelle étude met en lumière le réseau de ransomware Adhublka New Study Sheds Light on Adhubllka Ransomware Network (lien direct) |

NEtenrich a suggéré que les souches de ransomware Lolkek, Bit, OBZ, U2K et TZW partagent des similitudes importantes

Netenrich suggested LOLKEK, BIT, OBZ, U2K and TZW ransomware strains share significant similarities |

Ransomware Studies | ★★★ | ||

| 2023-08-24 14:18:04 | Les pirates de ransomware résident du temps à 5 jours, le RDP toujours largement utilisé Ransomware hackers dwell time drops to 5 days, RDP still widely used (lien direct) |

Les acteurs de la menace des ransomwares passent moins de temps sur des réseaux compromis avant que les solutions de sécurité sonnent l'alarme.Au premier semestre, le temps de résidence médiane des pirates \\ 'est tombé à cinq jours de neuf en 2022 [...]

Ransomware threat actors are spending less time on compromised networks before security solutions sound the alarm. In the first half of the year the hackers\' median dwell time dropped to five days from nine in 2022 [...] |

Ransomware Threat | ★★ | ||

| 2023-08-24 12:04:00 | Le Conseil anglais avertit les résidents après une attaque de ransomware suspectée English council warns residents after suspected ransomware attack (lien direct) |

Le Conseil d'arrondissement de St Helens dans le nord-ouest de l'Angleterre, entre Liverpool et Manchester, a été ciblé par une attaque présumée de ransomware.Une première déclaration sur site Web du Conseil \\ dit qu'elle «enquêtait actuellement sur un cyber-incident potentiel» et «travaillant avec un spécialisteLes équipes de cybersécurité pour maintenir l'accès aux services en ligne. »Un porte-parole a confirmé qu'un «ransomware présumé

Le Conseil d'arrondissement de St Helens dans le nord-ouest de l'Angleterre, entre Liverpool et Manchester, a été ciblé par une attaque présumée de ransomware.Une première déclaration sur site Web du Conseil \\ dit qu'elle «enquêtait actuellement sur un cyber-incident potentiel» et «travaillant avec un spécialisteLes équipes de cybersécurité pour maintenir l'accès aux services en ligne. »Un porte-parole a confirmé qu'un «ransomware présumé

St Helens Borough Council in northwest England, between Liverpool and Manchester, has been targeted by a suspected ransomware attack. An initial statement on the council\'s website says it was “currently investigating a potential cyber incident” and “working with specialist cyber security teams to maintain access to online services.” A spokesperson confirmed that a “suspected ransomware

St Helens Borough Council in northwest England, between Liverpool and Manchester, has been targeted by a suspected ransomware attack. An initial statement on the council\'s website says it was “currently investigating a potential cyber incident” and “working with specialist cyber security teams to maintain access to online services.” A spokesperson confirmed that a “suspected ransomware |

Ransomware | ★★ | ||

| 2023-08-24 10:22:08 | Le fournisseur d'hébergement CloudNordic perd toutes les données clients dans Ransomware Attack Hosting Provider CloudNordic Loses All Customer Data in Ransomware Attack (lien direct) |

> Le fournisseur d'hébergement de cloud danois CloudNordic affirme que la plupart des clients ont perdu toutes les données après que les ransomwares ont arrêté tous ses systèmes et serveurs.

>Danish cloud hosting provider CloudNordic says most customers lost all data after ransomware shut down all its systems and servers. |

Ransomware Cloud | ★★★ | ||

| 2023-08-24 09:00:00 | Le Conseil de St Helens met en garde contre le phishing après une violation des ransomwares St Helens Council Warns of Phishing After Ransomware Breach (lien direct) |

Le Conseil britannique a identifié l'attaque lundi

UK council identified attack on Monday |

Ransomware | ★★ | ||

| 2023-08-24 08:24:23 | Le groupe de ransomware 8Base augmente considérablement le niveau d'activité 8base ransomware group significantly boosts activity level (lien direct) |

Le groupe de ransomwares 8Base augmente considérablement le niveau d'activité

• 8Base est parmi les 5 principaux groupes de ransomware cet été, et LogPoint a découvert les tactiques, techniques et procédures (TTP) et les indicateurs des IOC de compromis à rechercher.

• Le groupe de ransomware cible les petites et moyennes organisations, qui sont moins susceptibles d'avoir de solides mesures de sécurité.

-

mise à jour malveillant

8base ransomware group significantly boosts activity level • 8base is among the top 5 ransomware groups this summer, and Logpoint has uncovered the Tactics, Techniques, and Procedures (TTPs) and Indicators of Compromise IoCs to look out for. • The ransomware group targets small and medium-sized organizations, which are less likely to have strong security measures. - Malware Update |

Ransomware | ★★ | ||

| 2023-08-24 08:22:05 | Le groupe de ransomware 8base intensifie considérablement son niveau d\'activité (lien direct) | Le groupe de ransomware 8base intensifie considérablement son niveau d'activité • 8base figure parmi les 5 premiers groupes de ransomware cet été, et Logpoint a identifié les TTP (Tactics, Techniques and Procedures) ainsi que les IoC (Indicators of Compromise) à surveiller. • Le groupe de ransomware se distingue en ciblant les petites et moyennes organisations, moins susceptibles de disposer de mesures de sécurité solides. - Malwares | Ransomware | ★★ | ||

| 2023-08-23 21:40:43 | Les ransomwares atteignent de nouveaux sommets Ransomware Reaches New Heights (lien direct) |

Cela ne va nulle part: des bogues faciles à exploiter comme Moveit, des fuites de données volées et une escalade à tir rapide maintient les attaques de ransomwares aussi douloureuses que jamais.

It\'s not going anywhere: Easy-to-exploit bugs like MOVEit, leaks of stolen data, and rapid-fire escalation are keeping ransomware attacks as painful as ever. |

Ransomware | ★★ | ||

| 2023-08-23 15:30:00 | L'intelligence artificielle et les USB entraînent une augmentation de 8% des cyberattaques Artificial Intelligence and USBs Drive 8% Rise in Cyber-Attacks (lien direct) |

Le rapport de point de contrôle met également en évidence une évolution des tactiques de ransomware

The Check Point report also highlights an evolution of ransomware tactics |

Ransomware | ★★ | ||

| 2023-08-23 15:04:00 | SpaceColon Toolset alimente la surtension globale des attaques de ransomware scarabe Spacecolon Toolset Fuels Global Surge in Scarab Ransomware Attacks (lien direct) |

Un ensemble d'outils malveillant surnommé Spacecolon est déployé dans le cadre d'une campagne en cours pour répandre les variantes du ransomware Scarab à travers les organisations victimes du monde entier.

"Il trouve probablement son chemin dans les organisations de victimes par ses opérateurs compromettant des serveurs Web vulnérables ou via des informations d'identification RDP de forçage brute", a déclaré le chercheur de la sécurité ESET, Jakub Souček, dans une rédaction technique détaillée

A malicious toolset dubbed Spacecolon is being deployed as part of an ongoing campaign to spread variants of the Scarab ransomware across victim organizations globally. "It probably finds its way into victim organizations by its operators compromising vulnerable web servers or via brute forcing RDP credentials," ESET security researcher Jakub Souček said in a detailed technical write-up |

Ransomware | ★★ | ||

| 2023-08-23 13:57:46 | Surge en cybercriminalité: le rapport de sécurité du point de chèque 2023 révèle un pic de 8% dans les cyberattaques mondiales Surge in Cybercrime: Check Point 2023 Mid-Year Security Report Reveals 8% Spike in Global Cyberattacks (lien direct) |

Surge en cybercriminalité: le rapport de sécurité du point de chèque 2023 révèle un pic de 8% dans les cyberattaques mondiales

Les anciens et nouveaux mélanges dans les dispositifs de cybercriminalité, l'IA et l'USB deviennent des complices inattendus.Lockbit3 mène une augmentation des ransomwares au premier semestre;Les cibles non conventionnelles en surface au milieu de nouveaux modèles d'attaque

-

mise à jour malveillant

Surge in Cybercrime: Check Point 2023 Mid-Year Security Report Reveals 8% Spike in Global Cyberattacks Old and new blend in cybercrime, AI and USB devices become unexpected accomplices. Lockbit3 leads ransomware surge in the first half of the year; Unconventional targets surface amid new attack patterns - Malware Update |

Ransomware | ★★ |

To see everything:

Our RSS (filtrered)