What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-02-21 12:18:14 | Screenconnect Critical Bug maintenant attaqué à mesure que le code d'exploit émerge ScreenConnect critical bug now under attack as exploit code emerges (lien direct) |

Les détails techniques et les exploits de preuve de concept sont disponibles pour les deux vulnérabilités que Connectwise a divulguées plus tôt cette semaine pour Screenconnect, son bureau à distance et son logiciel d'accès.[...]

Both technical details and proof-of-concept exploits are available for the two vulnerabilities ConnectWise disclosed earlier this week for ScreenConnect, its remote desktop and access software. [...] |

Vulnerability Threat Technical | ★★★ | ||

| 2024-02-21 12:00:00 | Les pirates russes lancent des campagnes par e-mail pour démoraliser les Ukrainiens Russian Hackers Launch Email Campaigns to Demoralize Ukrainians (lien direct) |

Les chercheurs de l'ESET révèlent qu'un acteur de menace russe a ciblé les citoyens ukrainiens avec des messages PYSOPS avertissant des impacts tels que les pénuries de nourriture et de médecine de la guerre

ESET researchers reveal a Russian threat actor has targeted Ukrainian citizens with PYSOPs messages warning of impacts such as food and medicine shortages from the war |

Threat | ★★★ | ||

| 2024-02-21 11:31:00 | Les pirates russes ciblent l'Ukraine avec une désinformation et des attaques de récolte des informations d'identification Russian Hackers Target Ukraine with Disinformation and Credential-Harvesting Attacks (lien direct) |

Les chercheurs en cybersécurité ont découvert une nouvelle opération d'influence ciblant l'Ukraine qui tire parti des e-mails de spam pour propager la désinformation liée à la guerre.

L'activité a été liée aux acteurs des menaces alignées par la Russie par la société de cybersécurité slovaque ESET, qui a également identifié une campagne de phisces de lance destinée à une entreprise de défense ukrainienne en octobre 2023 et une agence de l'Union européenne en novembre 2023

Cybersecurity researchers have unearthed a new influence operation targeting Ukraine that leverages spam emails to propagate war-related disinformation. The activity has been linked to Russia-aligned threat actors by Slovak cybersecurity company ESET, which also identified a spear-phishing campaign aimed at a Ukrainian defense company in October 2023 and a European Union agency in November 2023 |

Spam Threat | ★★ | ||

| 2024-02-21 11:00:00 | Le SoC moderne de Next Gen propulsé par l'IA The modern next gen SOC powered by AI (lien direct) |

AI is among the most disruptive technologies of our time. While AI/ML has been around for decades, it has become a hot topic with continued innovations in generative AI (GenAI) from start-up OpenAI to tech giants like Microsoft, Google, and Meta. When large language models (LLMs) combined with big data and behavior analytics, AI/ML can supercharge productivity and scale operations across every sector from healthcare to manufacturing, transportation, retail, finance, government & defense, telecommunications, media, entertainment, and more. Within the cybersecurity industry, SentinelOne, Palo Alto Networks, Cisco, Fortinet and others are pioneering AI in Cybersecurity. In a research report of the global markets by Allied Market Research, AI in Cybersecurity is estimated to surge to $154.8 billion in 2032 from $19.2 billion in 2022, rising at a CAGR of 23.6%. Challenges of the traditional SOC SIEM One of the challenges with the traditional Security Operations Center (SOC) is SOC analysts are overwhelmed by the sheer number of alerts that come from Security Information Event Management (SIEM). Security teams are bombarded with low fidelity alerts and spend considerable time separating them from high fidelity alerts. The alerts come from almost any sources across the enterprise and is further compounded with too many point solutions and with multi-vendor environment. The numerous tools and lack of integration across multiple vendor product solutions often require a great deal of manual investigation and analysis. The pressure that comes with having to keep up with vendor training and correlate data and logs into meaningful insights becomes burdensome. While multi-vendor, multi-source, and multi-layered security solutions provides a lot of data, without ML and security analytics, it also creates a lot of noise and a disparate view of the threat landscape with insufficient context. SOAR Traditional Security Orchestration and Automation Response (SOAR) platforms used by mature security operations teams to develop run playbooks that automate action responses from a library of APIs for an ecosystem of security solution is complex and expensive to implement, manage, and maintain. Often SOCs are playing catch up on coding and funding development cost for run playbooks making it challenging to maintain and scale the operations to respond to new attacks quickly and efficiently. XDR Extended Detection and Response (XDR) solves a lot of these challenges with siloed security solutions by providing a unified view with more visibility and better context from a single holistic data lake across the entire ecosystem. XDR provides prevention as well as detection and response with integration and automation capabilities across endpoint, cloud, and network. Its automation capabilities can incorporate basic common SOAR like functions to API connected security tools. It collects enriched data from multiple sources and applies big data and ML based analysis to enable response of policy enforcement using security controls throughout the infrastructure. AI in the modern next gen SOC The use of AI and ML are increasingly essential to cyber operations to proactively identify anomalies and defend against cyber threats in a hyperconnected digital world. Canalys research estimates suggest that more than 7 | Ransomware Malware Tool Vulnerability Threat Prediction Cloud | ★★ | ||

| 2024-02-21 10:09:28 | CrowdStrike Global Threat Report 2024 : de l\'intrusion à la brèche en moins de trois minutes, l\'infrastructure cloud attaquée (lien direct) | CrowdStrike Global Threat Report 2024 : de l'intrusion à la brèche en moins de trois minutes, l'infrastructure cloud attaquée Le rapport 2024 indique que les cyberadversaires cherchent à perturber les élections et à exploiter la technologie de l'IA générative - Investigations | Threat Studies Cloud | ★★★★ | ||

| 2024-02-21 09:59:09 | Série de passerelles quantum Force Point dévoile Check Point Unveils Quantum Force Gateway Series (lien direct) |

Vérifier le point dévoile Quantum Force Gateway Series - le cloud ultime alimenté par AI - Solution de sécurité livrée

Quantum Force établit de nouvelles normes avec une prévention des menaces inégalée, une efficacité supérieure et une gestion transparente pour l'ère numérique, l'autonomisation des entreprises de toutes tailles avec une technologie de pare-feu de nouvelle génération

-

revues de produits

Check Point Unveils Quantum Force Gateway Series - The Ultimate AI-Powered Cloud - Delivered Security Solution Quantum Force sets new standards with unmatched Threat Prevention, superior efficiency, and seamless management for the digital age, empowering businesses of all sizes with Next-Generation Firewall technology - Product Reviews |

Threat Cloud | ★★ | ||

| 2024-02-21 09:30:00 | Le temps de rupture de l'attaquant tombe à seulement une heure Attacker Breakout Time Falls to Just One Hour (lien direct) |

Il faut désormais des acteurs à la menace en moyenne que 62 minutes pour se déplacer latéralement de l'accès initial, affirme CrowdStrike

It now takes threat actors on average just 62 minutes to move laterally from initial access, Crowdstrike claims |

Threat | ★★★ | ||

| 2024-02-21 08:33:47 | IBM annonce les résultats de l\'édition 2024 de son rapport annuel X-Force Threat Intelligence Index sur le paysage mondial des menaces. (lien direct) | IBM annonce aujourd'hui les résultats de l'édition 2024 de son rapport annuel X-Force Threat Intelligence Index sur le paysage mondial des menaces. Rapport IBM : L'identité numérique fait l'objet d'attaques, ce qui ralentit le temps de récupération des entreprises suite à des violations • A l'échelle mondiale, augmentation de 71 % des cyberattaques causées par l'exploitation de l'identité • La barre des 50 % d'adoption atteinte par l'IA va déclencher un problème cyber • Près de 70% des attaques au niveau mondial ont visé les infrastructures critiques en 2023 - Investigations | Threat Studies | ★★★★ | ||

| 2024-02-21 07:52:27 | (Déjà vu) 2024 \\'s Cyber Battleground Fouileled: Escalating Ransomware Epidemic, The Evolution of Cyber Warfare Tactics and Strategic Use of IA in Defense & # 8211;Insignes du dernier rapport de sécurité de Check Point \\ 2024\\'s Cyber Battleground Unveiled: Escalating Ransomware Epidemic, the Evolution of Cyber Warfare Tactics and strategic use of AI in defense – Insights from Check Point\\'s Latest Security Report (lien direct) |

clés à emporter: & middot;Menaces croissantes: le paysage de la cybersécurité fait face à une augmentation sans précédent des attaques de ransomwares, avec 1 organisations sur 10 visées à l'échelle mondiale en 2023. & Middot;Évolution des tactiques: les adversaires exploitent les vulnérabilités de jour zéro, utilisent des essuie-glaces perturbateurs, des tactiques RAAS (ransomwares en tant que service) et des dispositifs de bord cible, amplifiant la complexité des cybermenaces.& Middot;Défense alimentée par l'IA: l'intelligence artificielle apparaît comme un formidable défenseur, remodelant la façon dont nous empêchons, détectons et répondons aux cyberattaques.Obtenez le rapport de cybersécurité en 2024 dans le paysage tumultueux de la cybersécurité, où les menaces sont importantes et les adversaires deviennent de plus en plus sophistiqués, garder une longueur d'avance sur la courbe est primordial.Comme [& # 8230;] clés à emporter: & middot;Menaces croissantes: le paysage de la cybersécurité fait face à une augmentation sans précédent des attaques de ransomwares, avec 1 organisations sur 10 visées à l'échelle mondiale en 2023. & Middot;Évolution des tactiques: les adversaires exploitent les vulnérabilités de jour zéro, utilisent des essuie-glaces perturbateurs, des tactiques RAAS (ransomwares en tant que service) et des dispositifs de bord cible, amplifiant la complexité des cybermenaces.& Middot;Défense alimentée par l'IA: l'intelligence artificielle apparaît comme un formidable défenseur, remodelant la façon dont nous empêchons, détectons et répondons aux cyberattaques.Obtenez le rapport de cybersécurité en 2024 dans le paysage tumultueux de la cybersécurité, où les menaces sont importantes et les adversaires deviennent de plus en plus sophistiqués, garder une longueur d'avance sur la courbe est primordial.Comme [& # 8230;]

Key Takeaways: · Rising Threats: Cybersecurity landscape faces an unprecedented surge in ransomware attacks, with 1 in every 10 organizations globally being targeted in 2023. · Evolution of Tactics: Adversaries exploit zero-day vulnerabilities, employ disruptive wipers, utlise emerging RaaS (Ransomware-as-a-Service) tactics and target edge devices, amplifying the complexity of cyber threats. · AI-Powered Defense: Artificial intelligence emerges as a formidable defender, reshaping how we prevent, detect, and respond to cyber attacks. Get the 2024 Cyber Security Report In the tumultuous landscape of cybersecurity, where threats loom large and adversaries grow increasingly sophisticated, staying ahead of the curve is paramount. As […] Key Takeaways: · Rising Threats: Cybersecurity landscape faces an unprecedented surge in ransomware attacks, with 1 in every 10 organizations globally being targeted in 2023. · Evolution of Tactics: Adversaries exploit zero-day vulnerabilities, employ disruptive wipers, utlise emerging RaaS (Ransomware-as-a-Service) tactics and target edge devices, amplifying the complexity of cyber threats. · AI-Powered Defense: Artificial intelligence emerges as a formidable defender, reshaping how we prevent, detect, and respond to cyber attacks. Get the 2024 Cyber Security Report In the tumultuous landscape of cybersecurity, where threats loom large and adversaries grow increasingly sophisticated, staying ahead of the curve is paramount. As […]

|

Ransomware Vulnerability Threat | ★ | ||

| 2024-02-21 07:49:18 | 2024\'s Cyber Battleground Unveiled: Escalating Ransomware Epidemic, the Evolution of Cyber Warfare Tactics and strategic use of AI in defense – Insights from Check Point\'s Latest Security Report (lien direct) | Takeaways clés: & middot; & # 160; & # 160; & # 160; & # 160; & # 160; & # 160; & # 160;Rising Menaces: Cybersecurity Landscape fait face à une augmentation sans précédent des attaques de ransomwares, avec 1 organisations sur 10 étant ciblées dans le monde en 2023. & Middot; & # 160; & # 160; & # 160; & # 160; & # 160; & # 160;; & # 160;Évolution des tactiques: les adversaires exploitent les vulnérabilités de jour zéro, utilisent des essuie-glaces perturbateurs, des tactiques RAAS (ransomwares en tant que service) et des dispositifs de bord cible, amplifiant la complexité des cybermenaces.& middot; & # 160; & # 160; & # 160; & # 160; & # 160; & # 160; & # 160;Défense alimentée par AI: artificiel [& # 8230;]

Key Takeaways: · Rising Threats: Cybersecurity landscape faces an unprecedented surge in ransomware attacks, with 1 in every 10 organizations globally being targeted in 2023. · Evolution of Tactics: Adversaries exploit zero-day vulnerabilities, employ disruptive wipers, utlise emerging RaaS (Ransomware-as-a-Service) tactics and target edge devices, amplifying the complexity of cyber threats. · AI-Powered Defense: Artificial […] |

Ransomware Vulnerability Threat Studies | ★★★★ | ||

| 2024-02-21 00:00:00 | Dévoiler l'évaluation de l'échéance du programme d'intelligence de cyber-menace de Maniant Unveiling Mandiant\\'s Cyber Threat Intelligence Program Maturity Assessment (lien direct) |

Dans le cadre de l'engagement continu de Google Cloud \\ à améliorer l'état global de cybersécurité pour la société, Mandiant publie aujourd'hui publiquement un Discovery des capacités d'intelligence basées sur les web (ICD) pour aider les organisations commerciales et gouvernementales à évaluerLa maturité de leur programme d'intelligence cyber-menace (CTI).La CIM est conçue pour fournir aux praticiens de la cybersécurité et aux dirigeants du renseignement des menaces une estimation de la façon dont le programme CTI \\ de l'organisation crée un impact organisationnel positif et réduit le risque pour l'entreprise.La CIM joue un critique

As part of Google Cloud\'s continuing commitment to improving the overall state of cybersecurity for society, today Mandiant is publicly releasing a web-based Intelligence Capability Discovery (ICD) to help commercial and governmental organizations evaluate the maturity of their cyber threat intelligence (CTI) program. The ICD is designed to provide cyber security practitioners and threat intelligence leaders with an estimate of how effectively and efficiently the organization\'s CTI program is creating a positive organizational impact and reducing risk for the business. The ICD plays a critical |

Threat Cloud Commercial | ★★★ | ||

| 2024-02-20 21:38:32 | Meta perturbe 8 entreprises spyware, 3 faux réseaux de nouvelles Meta Disrupts 8 Spyware Firms, 3 Fake News Networks (lien direct) |

Tout en essayant furieusement d'éteindre un incendie - de fausses nouvelles - le géant des médias sociaux traite d'une autre menace croissante: les espions à embaucher.

While furiously trying to put out one fire - fake news - the social media giant is dealing with another growing threat: spies for hire. |

Threat | ★★★ | ||

| 2024-02-20 21:35:38 | Alpha Ransomware émerge des cendres Netwalker Alpha Ransomware Emerges from NetWalker Ashes (lien direct) |

#### Description

Alpha, un nouveau ransomware qui est apparu pour la première fois en février 2023 a intensifié ses activités ces dernières semaines et ressemble fortement aux ransomwares de Netwalker désormais disparus qui ont disparu en janvier 2021. L'analyse d'Alpha révèle des parallèles importants avec Netwalker, y compris l'utilisation d'une puissance similaire baséechargeur et code de code.Alors qu'Alpha est initialement resté peu profond après son apparition en février 2023, les attaques récentes indiquent une augmentation des opérations, y compris le déploiement d'un site de fuite de données et l'utilisation d'outils de vie comme TaskKill et Psexec.Les similitudes entre Alpha et Netwalker suggèrent un renouveau potentiel de l'ancienne opération de ransomware par les développeurs originaux ou l'acquisition et la modification de la charge utile Netwalker par les nouveaux attaquants.

#### URL de référence (s)

1. https://symantec-enterprise-blogs.security.com/blogs/thereat-intelligence/alpha-netwalker-ransomware

2. https://gbhackers.com/alpha-ransomware-livingof-fthe-land/

#### Date de publication

16 février 2024

#### Auteurs)

Équipe de chasseurs de menace symantec

#### Description Alpha, a new ransomware that first appeared in February 2023 has intensified its activities in recent weeks and strongly resembles the now defunct NetWalker ransomware that vanished in January 2021. Analysis of Alpha reveals significant parallels with NetWalker, including the use of a similar PowerShell-based loader and code overlap. While Alpha initially remained low-profile after its appearance in February 2023, recent attacks indicate a surge in operations, including the deployment of a data leak site and the utilization of living-off-the-land tools like Taskkill and PsExec. The similarities between Alpha and NetWalker suggest a potential revival of the old ransomware operation by original developers or the acquisition and modification of the NetWalker payload by new attackers. #### Reference URL(s) 1. https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/alpha-netwalker-ransomware 2. https://gbhackers.com/alpha-ransomware-living-off-the-land/ #### Publication Date February 16, 2024 #### Author(s) Symantec Threat Hunter Team |

Ransomware Tool Threat | ★★★ | ||

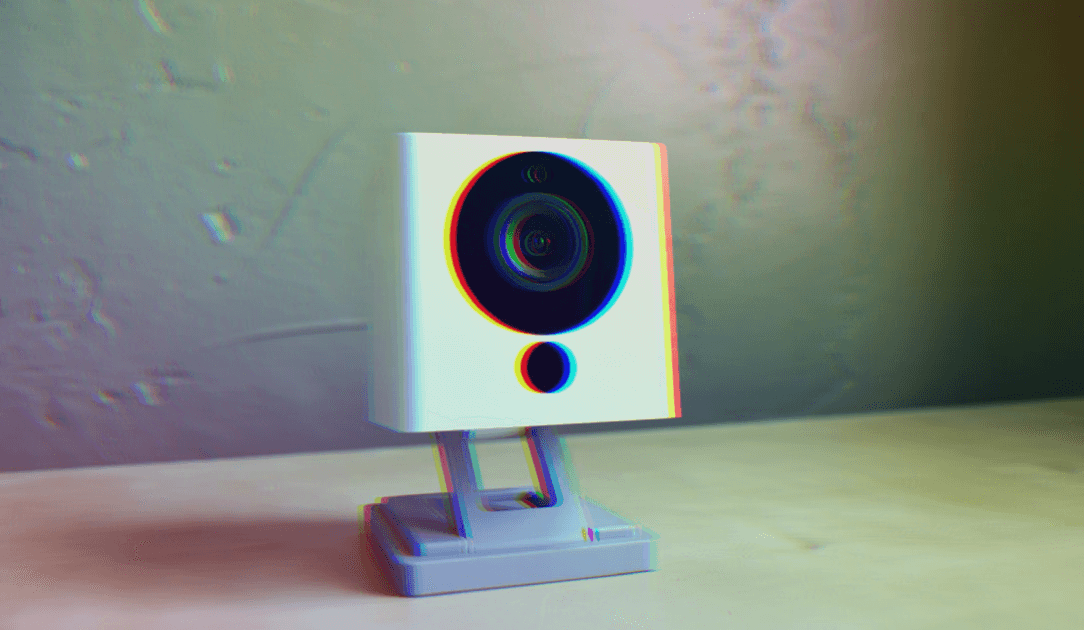

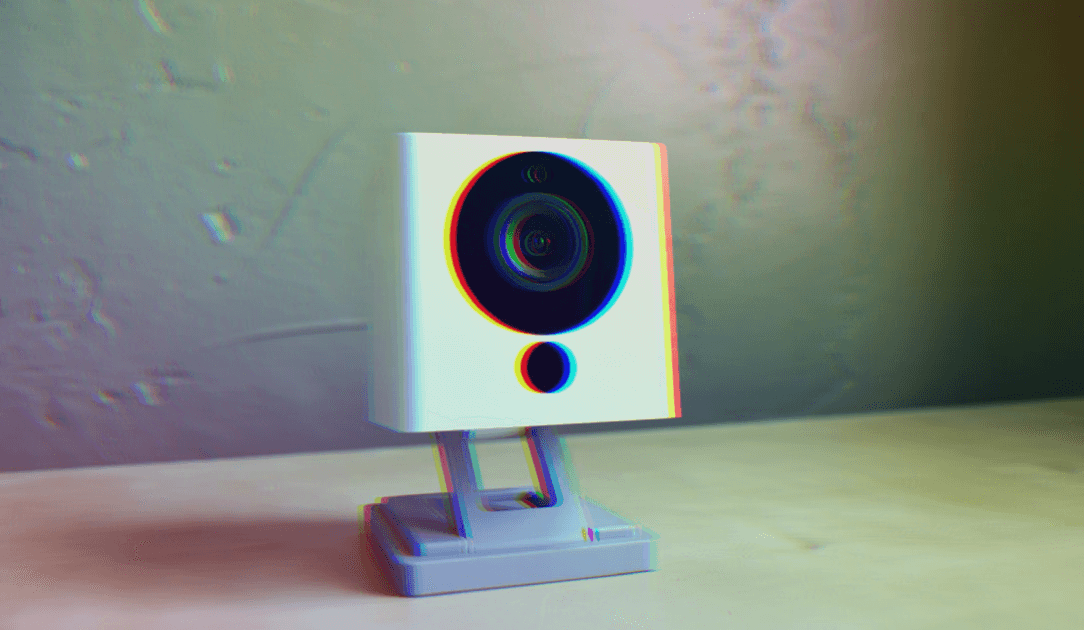

| 2024-02-20 19:36:03 | L'incident de sécurité Wyze a permis aux étrangers de voir dans certains utilisateurs \\ 'maisons Wyze security incident allowed strangers to see into some users\\' homes (lien direct) |

Un problème affectant Wyze Home Security Cameras a permis aux milliers d'utilisateurs de regarder à l'intérieur de Strangers \\ 'Homes, la société Divulgué Vendredi.La nouvelle de la violation a été annoncée aux clients avec un e-mail intitulé «Un message de sécurité important de Wyze», où les responsables de l'entreprise ont reconnu l'incident tout en disant aux utilisateurs qu'il provenait de problèmes sur Amazon

Un problème affectant Wyze Home Security Cameras a permis aux milliers d'utilisateurs de regarder à l'intérieur de Strangers \\ 'Homes, la société Divulgué Vendredi.La nouvelle de la violation a été annoncée aux clients avec un e-mail intitulé «Un message de sécurité important de Wyze», où les responsables de l'entreprise ont reconnu l'incident tout en disant aux utilisateurs qu'il provenait de problèmes sur Amazon

A glitch affecting Wyze home security cameras allowed thousands of users to peer inside strangers\' homes, the company disclosed Friday. News of the breach was announced to customers with an email titled “An Important Security Message from Wyze,” where company officials acknowledged the incident while also telling users that it stemmed from problems at Amazon

A glitch affecting Wyze home security cameras allowed thousands of users to peer inside strangers\' homes, the company disclosed Friday. News of the breach was announced to customers with an email titled “An Important Security Message from Wyze,” where company officials acknowledged the incident while also telling users that it stemmed from problems at Amazon |

Threat | ★★ | ||

| 2024-02-20 18:25:00 | Fonctionnement du ransomware de verrouillage fermé;Criminels arrêtés;Clés de décryptage publiés LockBit Ransomware Operation Shut Down; Criminals Arrested; Decryption Keys Released (lien direct) |

Mardi, la National Crime Agency (NCA) a confirmé qu'elle avait obtenu le code source de Lockbit \\ ainsi que le renseignement concernant ses activités et leurs affiliés dans le cadre d'un groupe de travail dédié appelé & nbsp; Operation Cronos.

"Certaines des données sur les systèmes de Lockbit \\ appartenaient à des victimes qui avaient payé une rançon aux acteurs de la menace, évitant que même lorsqu'une rançon est payée, elle ne fait pas

The U.K. National Crime Agency (NCA) on Tuesday confirmed that it obtained LockBit\'s source code as well as intelligence pertaining to its activities and their affiliates as part of a dedicated task force called Operation Cronos. "Some of the data on LockBit\'s systems belonged to victims who had paid a ransom to the threat actors, evidencing that even when a ransom is paid, it does not |

Ransomware Threat | ★★ | ||

| 2024-02-20 18:00:00 | Nouveaux packages PYPI malveillants capturés à l'aide de tactiques de chargement latérales secrètes New Malicious PyPI Packages Caught Using Covert Side-Loading Tactics (lien direct) |

Les chercheurs en cybersécurité ont découvert deux packages malveillants sur le référentiel Python Package Index (PYPI) qui ont été trouvés en tirant parti d'une technique appelée & nbsp; DLL LEATH-WORKING & NBSP; pour contourner la détection par un logiciel de sécurité et exécuter du code malveillant.

Les packages, nommés & nbsp; np6helperhttptest & nbsp; et & nbsp; np6helperhttper, ont chacun téléchargé & nbsp; 537 & nbsp; et & nbsp; 166 fois, respectivement, respectivement, respectivement, respectivement, respectivement, respectivement, respectivement

Cybersecurity researchers have discovered two malicious packages on the Python Package Index (PyPI) repository that were found leveraging a technique called DLL side-loading to circumvent detection by security software and run malicious code. The packages, named NP6HelperHttptest and NP6HelperHttper, were each downloaded 537 and 166 times, respectively, |

Threat | ★★ | ||

| 2024-02-20 17:45:00 | Nouvelles tactiques de typosquat et de repo-flèche découvertes sur PYPI New Typosquatting and Repojacking Tactics Uncovered on PyPI (lien direct) |

Inversionlabs a découvert deux packages suspects sur PYPI: np6helperhttptest et np6helperhttper

ReversingLabs uncovered two suspicious packages on PyPI: NP6HelperHttptest and NP6HelperHttper |

Threat | ★★ | ||

| 2024-02-20 17:22:22 | Wyze Cameras Glitch: 13 000 utilisateurs ont vu des images d'autres maisons \\ ' Wyze Cameras Glitch: 13,000 Users Saw Footage from Others\\' Homes (lien direct) |

par deeba ahmed

La bibliothèque tierce blâmée pour Wyze Camera Security Lapse.

Ceci est un article de HackRead.com Lire le post original: Wyze Cameras Glitch: 13 000 utilisateurs ont vu des images des autres & # 8217;Maisons

By Deeba Ahmed Third-Party Library Blamed for Wyze Camera Security Lapse. This is a post from HackRead.com Read the original post: Wyze Cameras Glitch: 13,000 Users Saw Footage from Others’ Homes |

Threat | ★★ | ||

| 2024-02-20 16:23:00 | Apprenez à construire un livre de jeu de réponse aux incidents contre Spattered Spider en temps réel Learn How to Build an Incident Response Playbook Against Scattered Spider in Real-Time (lien direct) |

Dans le paysage tumultueux de la cybersécurité, l'année 2023 a laissé une marque indélébile avec les exploits effrontés du groupe de menaces d'araignée dispersée.Leurs attaques ont ciblé les centres nerveux des principales institutions financières et d'assurance, aboutissant à ce qui constitue l'une des assauts de ransomware les plus percutants de mémoire récente. & NBSP;

Lorsque les organisations n'ont aucun plan de réponse en place pour un tel

In the tumultuous landscape of cybersecurity, the year 2023 left an indelible mark with the brazen exploits of the Scattered Spider threat group. Their attacks targeted the nerve centers of major financial and insurance institutions, culminating in what stands as one of the most impactful ransomware assaults in recent memory. When organizations have no response plan in place for such an |

Ransomware Threat | ★★ | ||

| 2024-02-20 16:23:00 | Le nouveau rapport révèle des pirates nord-coréens ciblant les entreprises de défense dans le monde entier New Report Reveals North Korean Hackers Targeting Defense Firms Worldwide (lien direct) |

Les acteurs de la menace parrainés par l'État nord-coréen ont été attribués à une campagne de cyber-espionnage ciblant le secteur de la défense à travers le monde.

Dans un avis conjoint publié par l'Allemagne \'s Federal Office for the Protection of the Constitution (BFV) et le National Intelligence Service (NIS) de la Corée du Sud, les agences ont déclaré que l'objectif des attaques était de piller Advanced Defence Technologiesdans un "

The North Korean state-sponsored threat actors have been attributed to a cyber espionage campaign targeting the defense sector across the world. In a joint advisory published by Germany\'s Federal Office for the Protection of the Constitution (BfV) and South Korea\'s National Intelligence Service (NIS), the agencies said the goal of the attacks is to plunder advanced defense technologies in a " |

Threat | ★★★ | ||

| 2024-02-20 14:57:50 | Le rapport annuel de Cofense indique une augmentation de 105% des e-mails malveillants en contournant les passerelles de messagerie sécurisées Cofense Annual Report Indicates 105% Increase in Malicious Emails Bypassing Secure Email Gateways (lien direct) |

Le rapport annuel de Cofense indique une augmentation de 105% des e-mails malveillants en contournant les passerelles de messagerie sécurisées

Le rapport révèle des informations et des tendances critiques dans l'évolution du paysage des menaces de sécurité des e-mails

-

rapports spéciaux

Cofense Annual Report Indicates 105% Increase in Malicious Emails Bypassing Secure Email Gateways Report reveals critical insight and trends into the evolving email security threat landscape - Special Reports |

Threat | ★★★ | ||

| 2024-02-20 14:38:00 | Thème WordPress Bricks sous attaque active: la faille critique a un impact sur plus de 25 000 sites WordPress Bricks Theme Under Active Attack: Critical Flaw Impacts 25,000+ Sites (lien direct) |

Un défaut de sécurité critique dans le thème des briques pour WordPress est activement exploité par les acteurs de la menace pour exécuter un code PHP arbitraire sur les installations sensibles.

Le défaut, suivi comme CVE-2024-25600 (score CVSS: 9.8), permet aux attaquants non authentifiés d'atteindre l'exécution du code distant.Il a un impact sur toutes les versions des briques jusqu'au 1.9.6.

Il a été abordé par les développeurs de thème en &

A critical security flaw in the Bricks theme for WordPress is being actively exploited by threat actors to run arbitrary PHP code on susceptible installations. The flaw, tracked as CVE-2024-25600 (CVSS score: 9.8), enables unauthenticated attackers to achieve remote code execution. It impacts all versions of the Bricks up to and including 1.9.6. It has been addressed by the theme developers in& |

Threat | ★★ | ||

| 2024-02-20 14:00:00 | Les applications Salesforce personnalisées à tort erronées exposent les données de l'entreprise Misconfigured Custom Salesforce Apps Expose Corporate Data (lien direct) |

Les entreprises utilisent généralement le langage de programmation de type Java pour personnaliser leurs instances Salesforce, mais les attaquants recherchent des vulnérabilités dans les applications.

Enterprises typically use the Java-like programming language to customize their Salesforce instances, but attackers are hunting for vulnerabilities in the apps. |

Vulnerability Threat | ★★ | ||

| 2024-02-20 12:02:00 | Microsoft espère les utilisateurs de ses outils d'IA Microsoft Is Spying on Users of Its AI Tools (lien direct) |

Microsoft a annoncé qu'il Catché hackers chinois, russe et iranien en utilisant ses outils AI & # 8212; vraisemblablement les outils de codage & # 8212; pour améliorer leurs capacités de piratage.

de leur Rapport :

En collaboration avec OpenAI, nous partageons des renseignements sur les menaces montrant des adversaires affiliés à l'État détectés & # 8212; suivi comme Forest Blizzard, Emerald Sleet, Crimson Sandstorm, Typhoon du charbon de bois et le typhon de saumon & # 8212; Utilisation de LLMS pour augmenter les cyberopérations.

La seule façon dont Microsoft ou Openai sauraient que cela serait d'espionner les sessions de chatbot.Je suis sûr que les conditions d'utilisation & # 8212; si je prenais la peine de les lire & # 8212; leur donne cette permission.Et bien sûr, il n'est pas surprenant que Microsoft et Openai (et, vraisemblablement, tout le monde) espèrent notre utilisation de l'IA, mais cela le confirme ...

Microsoft announced that it caught Chinese, Russian, and Iranian hackers using its AI tools—presumably coding tools—to improve their hacking abilities. From their report: In collaboration with OpenAI, we are sharing threat intelligence showing detected state affiliated adversaries—tracked as Forest Blizzard, Emerald Sleet, Crimson Sandstorm, Charcoal Typhoon, and Salmon Typhoon—using LLMs to augment cyberoperations. The only way Microsoft or OpenAI would know this would be to spy on chatbot sessions. I’m sure the terms of service—if I bothered to read them—gives them that permission. And of course it’s no surprise that Microsoft and OpenAI (and, presumably, everyone else) are spying on our usage of AI, but this confirms it... |

Tool Threat | ★★ | ||

| 2024-02-20 11:00:00 | Un guide fondamental pour la sécurité des points finaux A fundamental guide to endpoint security (lien direct) |

Anyone that utilizes technology in their daily lives understands that it is ever-changing, and the sentiment is especially true within the cybersecurity industry. Adversaries continue to evolve with new tactics to bypass defenses, so it is necessary that the methods of detecting and preventing these threats do so at an even more rapid pace.

However, keeping up with all the changes can be quite difficult, even for the most seasoned cybersecurity professional. The way in which we work has changed not just in where but also in how. Today employees conduct business from multiple devices, with some being company-issued and others being privately owned. Sensitive data is being stored across many locations including on these devices, within corporate data centers, and in the cloud. This means that organizations likely need more than one technology to defend their endpoints against security breach or data loss. With cybersecurity vendors marketing a wide range of branded product names for their offers, it may be challenging to determine which are ideal for your particular environment. This article aims to help demystify the various endpoint security technologies you may come across during your research, highlight the primary differences, and explain how they can complement each other. This is not intended to be an exhaustive list and it should be noted that there are some technologies that may fall into more than one category, for example, endpoint and cloud security.

Four key endpoint security technologies

To begin, let’s define exactly what an endpoint is. At the most fundamental level, an endpoint is any device that connects and exchanges data on a network. That could include traditional desktop and laptop computers, tablets, smartphones, printers, and servers. Endpoints also encompass network appliances like routers, switches, or firewalls, and a wide range of IoT devices such as wearables, security cameras, sensors, and connected medical or manufacturing equipment. But we must also think beyond the physical devices and consider virtual machines that host applications and data in public or private clouds.

Although this may seem trivial, it is important to note because they all represent entry points into the network that can be exploited and opportunities for sensitive data loss. As such, they must all be accounted for when building an endpoint security strategy. The following are some of the more common endpoint security technologies you are likely to encounter:

Unified endpoint management (UEM) or mobile device management (MDM): There is a widely accepted concept within the cybersecurity industry that you cannot effectively protect what you can’t see. Therefore, the first step in building a comprehensive endpoint security policy is to inventory all the devices accessing your network, and this can be accomplished with UEM or MDM technologies. The primary difference between the two is that MDM is for iOS and Android operating systems (OS), while UEM includes those OS plus Windows and Mac operating systems--even productivity devices and wearables in some cases. Once the devices are discovered and profiled, administrators will be able to apply consistent security policies across them, regardless of where the endpoint is located.

A key feature of both UEM and MDM is that they allow an organization to set standards regarding the security posture of devices accessing the network. For example, rules can be created that a device cannot be jailbroken and must be running on the latest O

Anyone that utilizes technology in their daily lives understands that it is ever-changing, and the sentiment is especially true within the cybersecurity industry. Adversaries continue to evolve with new tactics to bypass defenses, so it is necessary that the methods of detecting and preventing these threats do so at an even more rapid pace.

However, keeping up with all the changes can be quite difficult, even for the most seasoned cybersecurity professional. The way in which we work has changed not just in where but also in how. Today employees conduct business from multiple devices, with some being company-issued and others being privately owned. Sensitive data is being stored across many locations including on these devices, within corporate data centers, and in the cloud. This means that organizations likely need more than one technology to defend their endpoints against security breach or data loss. With cybersecurity vendors marketing a wide range of branded product names for their offers, it may be challenging to determine which are ideal for your particular environment. This article aims to help demystify the various endpoint security technologies you may come across during your research, highlight the primary differences, and explain how they can complement each other. This is not intended to be an exhaustive list and it should be noted that there are some technologies that may fall into more than one category, for example, endpoint and cloud security.

Four key endpoint security technologies

To begin, let’s define exactly what an endpoint is. At the most fundamental level, an endpoint is any device that connects and exchanges data on a network. That could include traditional desktop and laptop computers, tablets, smartphones, printers, and servers. Endpoints also encompass network appliances like routers, switches, or firewalls, and a wide range of IoT devices such as wearables, security cameras, sensors, and connected medical or manufacturing equipment. But we must also think beyond the physical devices and consider virtual machines that host applications and data in public or private clouds.

Although this may seem trivial, it is important to note because they all represent entry points into the network that can be exploited and opportunities for sensitive data loss. As such, they must all be accounted for when building an endpoint security strategy. The following are some of the more common endpoint security technologies you are likely to encounter:

Unified endpoint management (UEM) or mobile device management (MDM): There is a widely accepted concept within the cybersecurity industry that you cannot effectively protect what you can’t see. Therefore, the first step in building a comprehensive endpoint security policy is to inventory all the devices accessing your network, and this can be accomplished with UEM or MDM technologies. The primary difference between the two is that MDM is for iOS and Android operating systems (OS), while UEM includes those OS plus Windows and Mac operating systems--even productivity devices and wearables in some cases. Once the devices are discovered and profiled, administrators will be able to apply consistent security policies across them, regardless of where the endpoint is located.

A key feature of both UEM and MDM is that they allow an organization to set standards regarding the security posture of devices accessing the network. For example, rules can be created that a device cannot be jailbroken and must be running on the latest O |

Ransomware Malware Tool Vulnerability Threat Mobile Medical Cloud | ★★ | ||

| 2024-02-20 08:45:00 | Guardians of the Digital Realm: Comment vous protéger de l'ingénierie sociale Guardians of the Digital Realm: How to Protect Yourself from Social Engineering (lien direct) |

Social engineering has been around for as long as coveted information has existed. In the digital realm, threat actors use this psychological manipulation tactic to drive people to break normal security procedures. It is a con game that relies on human error rather than digital hacking. These are some common forms of social engineering in digital communications: Impersonation. In these attacks, bad actors pose as trusted entities. Pretexting. Bad actors use fake stories to bait their targets into revealing sensitive information. Baiting. Attackers use promises of rewards or benefits to lure in their targets. In social engineering attacks, bad actors exploit psychological principles like trust, the fear of missing out, authority and the desire to be helpful. When you and your users learn to recognize these triggers, you can build a strong defense. In this blog post, we\'ll cover three more steps you can take to protect yourself and your business. 1. Build a human firewall If you want your employees to be able to recognize social engineering attacks, you need to educate them. Training should cover various types of social engineering tactics. Some top examples include: Phishing Telephone-oriented attack delivery (TOAD) Pretexting Baiting Quid pro quo Tailgating It\'s a good idea to keep your employees informed of the latest attack trends. That is why continuous education has more of an impact than one-off training sessions. Regular updates can help you keep your workforce up to speed. You may want to support your training efforts with a comprehensive security awareness platform. It can provide content that\'s designed to increase user participation and help lessons stick, like gamification and microlearning. Quizzes, interactive modules and mock phishing scenarios can all help your users learn how to become better defenders, too. Actionable tips: Test your team with simulated phishing emails at least once a month Conduct security awareness training sessions at least once per quarter Build a yearlong campaign that also provides employees with other training information, like digital newsletters or packets that they can take home 2. Slow down and ask questions You might assume your security team has put technology in place to defend against social engineering. However, there is no silver bullet to stop these attacks. That\'s why you need to approach digital communications with a critical eye, especially when they include requests for sensitive information or prompts to take urgent actions. You want to complete your work quickly and be responsive to your leadership team, of course. But threat actors count on these types of triggers. Instead, do your best to: Slow down This is a crucial move in the fight against social engineering. It enables you to evaluate the situation with a critical eye and recognize potential red flags. When you slow down, you transform automatic, reflexive responses into thoughtful, deliberate actions. Practice skepticism When you stop to question whether an interaction is legitimate, you can spot inconsistencies. You can ask questions like: “Is this request from a person or entity I can trust?”, “Can I verify their identity?” and “Is this request truly urgent?” You might consult with colleagues or managers or refer to company policies. Or you might even do a quick internet search to validate claims. Actionable tips: Examine emails for unusual language or requests Double-check that email addresses and domain names are authentic Verify requests that come through alternative communication channels 3. Use a multilayered defense If you want to have an edge in combatting social engineering, you need to adopt a multilayered security approach. In other words, you need to combine the human element of user vigilance with advanced tools. A core part of this strategy is to deploy an advanced email security solution that can stop an initial attack. Ideally, it should use a combination of behaviora | Tool Threat Prediction | ★★★ | ||

| 2024-02-20 08:15:45 | Linedata s\'associe à Conduit Security (lien direct) | Face à la montée des cyberattaques, Linedata s'associe à Conduit Security pour renforcer la protection des gestionnaires d'actifs Ce partenariat permet d'intégrer à l'offre Linedata Protect de nouvelles fonctionnalités avancées pour détecter, prévenir et contenir certaines menaces telles que la fraude par virement et les deep fakes - Business | Threat | ★★ | ||

| 2024-02-20 08:12:28 | Manage Engine dévoile des analyses de triade à exploits alimentés par ML ManageEngine Unveils ML-powered Exploit Triad Analytics (lien direct) |

GestionneraGine dévoile ML Exploited Exploit Triad Analytics dans sa solution SIEM pour raccourcir le cycle de vie de violation

Les entreprises peuvent affiner leur détection et leur atténuation de violation avec des analyses contextuelles, granulaires et intelligentes

● Associez les acteurs malveillants en tirant parti des données contextuelles de AD et UEBA pour déconstruire la triade d'exploit: utilisateurs, entités et processus

● Neutraliser les menaces avec un ensemble de corrélation contenant des règles pour détecter les outils d'attaquants répandus et vivre des menaces terrestres (LOTL)

-

revues de produits

ManageEngine Unveils ML-powered Exploit Triad Analytics in Its SIEM Solution to Shorten the Breach Life Cycle Enterprises Can Refine Their Breach Detection and Mitigation With Contextual, Granular, Smart Analytics ● Outsmart malicious actors by leveraging contextual data from AD and UEBA to deconstruct the exploit triad: users, entities and processes ● Neutralize threats with a correlation package containing rules for detecting prevalent attacker tools and living off the land (LOTL) threats - Product Reviews |

Tool Threat | ★★ | ||

| 2024-02-20 03:30:38 | Surpasser les escrocs PayPal pour assurer la sécurité de votre argent Outsmarting PayPal Scammers to Keep Your Cash Safe (lien direct) |

Au fil des ans, PayPal a acquis la réputation d'être un moyen sécurisé et facile d'envoyer et de recevoir de l'argent.Cependant, aucun système de paiement n'est entièrement à l'abri des escroqueries, et les cybercriminels exploitent souvent ces plateformes en raison de leur popularité et de leur confiance généralisées entre les utilisateurs.PayPal est le système de paiement en ligne le plus utilisé aux États-Unis, ce qui en fait une cible convaincante pour les escrocs qui cherchent à capitaliser sur sa vaste base d'utilisateurs.De plus, son ubiquité offre un sentiment de légitimité que les mauvais acteurs exploitent pour tromper les utilisateurs sans méfiance.De plus, les transactions PayPal sont souvent perçues comme sécurisées ...

Over the years, PayPal has earned a reputation for being a secure and easy way to send and receive money. However, no payment system is entirely immune to scams , and cybercriminals often exploit these platforms due to their widespread popularity and trust among users. PayPal is the most widely used online payment system in the US, making it a compelling target for scammers looking to capitalize on its extensive user base. Moreover, its ubiquity provides a sense of legitimacy that bad actors leverage to trick unsuspecting users. Additionally, PayPal transactions are often perceived as secure... |

Threat | ★★ | ||

| 2024-02-19 18:44:00 | Meta met en garde contre 8 entreprises spyware ciblant les appareils iOS, Android et Windows Meta Warns of 8 Spyware Firms Targeting iOS, Android, and Windows Devices (lien direct) |

Meta Plateformes a déclaré qu'il avait fallu une série de mesures pour réduire les activités malveillantes de huit entreprises différentes basées en Italie, en Espagne et aux Émirats arabes unis (U.A.E.) opérant dans l'industrie de la surveillance pour la location.

Les résultats font partie de son & nbsp; Rapport de menace adversaire & nbsp; pour le quatrième trimestre de 2023. Les logiciels espions ciblés iOS, Android et Windows.

"Leurs différents logiciels malveillants inclus

Meta Platforms said it took a series of steps to curtail malicious activity from eight different firms based in Italy, Spain, and the United Arab Emirates (U.A.E.) operating in the surveillance-for-hire industry. The findings are part of its Adversarial Threat Report for the fourth quarter of 2023. The spyware targeted iOS, Android, and Windows devices. "Their various malware included |

Malware Threat Mobile | ★★ | ||

| 2024-02-19 17:00:00 | Comment réaliser les meilleures alertes basées sur les risques (bye-bye siem) How to Achieve the Best Risk-Based Alerting (Bye-Bye SIEM) (lien direct) |

Saviez-vous que la détection et la réponse du réseau (NDR) sont devenues la technologie la plus efficace pour détecter les cyber-menaces?Contrairement à SIEM, NDR offre une cybersécurité adaptative avec des fausses alertes réduites et une réponse efficace aux menaces.

Êtes-vous conscient de & nbsp; détection et réponse du réseau (NDR) & NBSP; et comment cela devient la technologie la plus efficace pour détecter les cybermenaces? & NBSP;

NDR massivement

Did you know that Network Detection and Response (NDR) has become the most effective technology to detect cyber threats? In contrast to SIEM, NDR offers adaptive cybersecurity with reduced false alerts and efficient threat response. Are you aware of Network Detection and Response (NDR) and how it\'s become the most effective technology to detect cyber threats? NDR massively |

Threat | ★★ | ||

| 2024-02-19 16:30:00 | Les faux jetons exploitent le battage médiatique de l'investissement Fake Tokens Exploit BRICS Investment Hype (lien direct) |

La réécurité a déclaré que les mauvais acteurs ont exploité des récits géopolitiques, répartissant la désinformation

Resecurity said bad actors exploited geopolitical narratives, spreading misinformation |

Threat | ★★ | ||

| 2024-02-19 16:00:00 | Statistiques de laboratoire de menace de netskope pour janvier 2024 Netskope Threat Labs Stats for January 2024 (lien direct) |

> Netskope Threat Labs publie un article de blog de résumé mensuel des principales menaces que nous suivons sur la plate-forme Netskope.Cet article vise à fournir une intelligence stratégique et exploitable sur les menaces actives contre les utilisateurs d'entreprise du monde entier.Résumé OneDrive et SharePoint étaient à nouveau en haut de la liste des principales applications cloud utilisées pour les téléchargements de logiciels malveillants, [& # 8230;]

>Netskope Threat Labs publishes a monthly summary blog post of the top threats we are tracking on the Netskope platform. This post aims to provide strategic, actionable intelligence on active threats against enterprise users worldwide. Summary OneDrive and SharePoint were again in the top of the list of top cloud apps used for malware downloads, […] |

Malware Threat Cloud | ★★ | ||

| 2024-02-19 13:47:28 | Test de sécurité pour les sites Web de commerce électronique et les détaillants Security testing for eCommerce websites and retailers (lien direct) |

> Les tests de sécurité pour les sites Web de commerce électronique sont devenus indispensables pour les détaillants en ligne, car il joue un rôle essentiel dans la sauvegarde des données des clients, des informations financières et la réputation de la marque.Le processus consiste à évaluer et à tester les mesures de sécurité mises en œuvre par les détaillants, visant à identifier les vulnérabilités et les menaces potentielles que les cyberattaquants peuvent exploiter.Dans cet article, nous [& # 8230;]

>Security testing for eCommerce websites has become indispensable for online retailers, as it plays a vital role in safeguarding customer data, financial information, and brand reputation. The process involves evaluating and testing the security measures implemented by retailers, aiming to identify vulnerabilities and potential threats that cyber attackers may exploit. In this article, we […] |

Vulnerability Threat | ★★ | ||

| 2024-02-19 12:10:41 | 19 février & # 8211;Rapport de renseignement sur les menaces 19th February – Threat Intelligence Report (lien direct) |

> Pour les dernières découvertes en cyberLes principales attaques et violation des patients hôpitaux roumains \\ '' Système de gestion des données, plate-forme informatique Hipocrate, ont été frappés par une attaque de ransomware, conduisant au chiffrement des données de plus de 20 hôpitaux de Bucarest.L'attaque a rendu le personnel de l'hôpital recours au manuel [& # 8230;]

>For the latest discoveries in cyber research for the week of 19th February, please download our Threat_Intelligence Bulletin. TOP ATTACKS AND BREACHES Romanian hospital patients\' data management system, Hipocrate IT Platform, was hit by a ransomware attack, leading to data encryption of over 20 Bucharest hospitals. The attack rendered the hospital staff resorting to manual […] |

Ransomware Threat | ★★ | ||

| 2024-02-19 10:35:00 | Les pirates liés à la Russie manquent à plus de 80 organisations via des défauts du cube ronde Russian-Linked Hackers Breach 80+ Organizations via Roundcube Flaws (lien direct) |

Des acteurs de menace opérant avec des intérêts alignés sur le Biélorussie et la Russie ont été liés à unNouvelle campagne de cyber-espionnage qui a probablement exploité les vulnérabilités des scripts croisés (XSS) dans les serveurs webmail à cible à ciblerplus de 80 organisations.

Ces entités sont principalement situées en Géorgie, en Pologne et en Ukraine, selon un avenir enregistré, qui a attribué l'ensemble d'intrusion à une menace

Threat actors operating with interests aligned to Belarus and Russia have been linked to a new cyber espionage campaign that likely exploited cross-site scripting (XSS) vulnerabilities in Roundcube webmail servers to target over 80 organizations. These entities are primarily located in Georgia, Poland, and Ukraine, according to Recorded Future, which attributed the intrusion set to a threat |

Vulnerability Threat | ★★ | ||

| 2024-02-19 10:09:00 | Les pirates iraniens ciblent les experts de la politique du Moyen-Orient avec une nouvelle porte dérobée de base Iranian Hackers Target Middle East Policy Experts with New BASICSTAR Backdoor (lien direct) |

L'acteur de menace d'origine iranienne connue sous le nom de Charming Kitten a été lié à un nouvel ensemble d'attaques destinées aux experts en politique du Moyen-Orient avec une nouvelle porte dérobée appelée & nbsp; Basicstar & nbsp; en créant un faux portail de webinaire.

Le chaton charmant, également appelé Apt35, CharmingCypress, Mint Sandstorm, TA453 et Yellow Garuda, a une histoire d'orchestrer un large éventail de campagnes d'ingénierie sociale qui lancent un

The Iranian-origin threat actor known as Charming Kitten has been linked to a new set of attacks aimed at Middle East policy experts with a new backdoor called BASICSTAR by creating a fake webinar portal. Charming Kitten, also called APT35, CharmingCypress, Mint Sandstorm, TA453, and Yellow Garuda, has a history of orchestrating a wide range of social engineering campaigns that cast a |

Threat | APT 35 | ★★ | |

| 2024-02-18 00:52:16 | Les pirates volent des scans d'identification de face pour voler des comptes bancaires mobiles Hackers Steal Face ID Scans To Rob From Mobile Banking Accounts (lien direct) |

Les chercheurs de Group-IB ont découvert un nouveau malware qui vole des analyses d'identité face à la création de FACTFAKES afin qu'il puisse obtenir un accès bancaire non autorisé au compte bancaire de la victime. . Selon un nouveau rapport de Group-IB, il s'agit d'une «occurrence exceptionnellement rare & # 8211;Un nouveau Troie mobile sophistiqué destiné spécifiquement aux utilisateurs iOS. »Ce trojan surnommé GoldPickaxe.ios par l'unité de renseignement des menaces du groupe-ib \\ a été lié à un acteur de menace chinois, le nom de coder Goldfactory, qui est responsable d'autres souches de logiciels malveillants tels que & # 8216; Golddigger & # 8217;, &# 8216; GolddiggerPlus, & # 8217;et & # 8216; Goldkefu. & # 8217; Le nouveau malware, qui est disponible pour Android et iOS, est basé sur le Trojan Android Golddigger et est capable de collecter des données de reconnaissance faciale, de documents d'identité et d'intercepter les SMS. & # 8220; Il est à noter que GoldPickaxe.ios est le premier trojan iOS observé par le groupe-IB qui combine les fonctionnalités suivantes: collection de victimes & # 8217;Données biométriques, documents d'identification, interceptant le SMS et proxyant le trafic par le biais des victimes & # 8217;appareils, & # 8221;Les chercheurs ont déclaré dans le rapport. & # 8220; son frère Android a encore plus de fonctionnalités que son homologue iOS, en raison de plus de restrictions et de la nature fermée d'iOS. & # 8221; Group-IB affirme que ses analystes ont remarqué des attaques principalement destinées à la région Asie-Pacifique, principalement en Thaïlande et au Vietnam, usurpant l'identité des banques locales et des organisations gouvernementales. GoldPickaxe, qui a été découvert pour la première fois en octobre 2023 et est toujours en cours, cible les utilisateurs d'Android et d'iOS.Il est considéré comme faisant partie d'une campagne Goldfactory qui a commencé en juin 2023 avec Gold Digger. Dans de telles attaques, le contact initial avec des victimes potentielles a été effectuée par les attaquants par le biais de messages de phishing ou de smirants sur l'application de ligne, l'un des services de messagerie instantanée les plus populaires de la région, en imitant les autorités gouvernementales, avant d'envoyer de fauxLes URL qui ont conduit au déploiement de GoldPickaxe sur les appareils. Par exemple, dans le cas d'Android, les criminels ont imité les responsables du ministère thaïlandais des finances et ont attiré des victimes à installer une application frauduleuse se faisant passer pour une application \\ 'Digital Pension \' à partir de sites Web se faisant passer pour des pages Google Play ouFaux sites Web d'entreprise au Vietnam, ce qui permettrait aux victimes de recevoir leur pension numériquement. Cependant, dans le cas de GoldPickaxe pour iOS, les acteurs de la menace ont initialement dirigé les victimes du logiciel TestFlight d'Apple, qui distribue un logiciel bêta, pour installer l'application malveillante.Si cette technique échouait, ils les inciteraient à installer un profil de gestion des appareils mobiles (MDM), ce qui leur donnerait un contrôle total sur l'appareil de la victime. Une fois que le cheval de Troie a été activé sur l'appareil mobile, le malware est équipé pour collecter les documents et les photos d'identification de la victime, intercepter les messages SMS entrants et le trafic proxy via l'appareil infecté de la victime.En plus de cela, la victime est également invitée à enregistrer une vidéo en tant que méthode de confirmation \\ '\' dans la fausse application. «GoldPickaxe invite la victime à enregistrer une vidéo comme méthode de confirmation dans la fausse application.La vidéo enregistrée est ensuite utilisée comme matière première pour la création de vidéos DeepFake facilitées par des services d'intelligence artificielle d'échange de visage, & # 8221;ont déclaré le | Malware Threat Mobile | ★★ | ||

| 2024-02-17 11:09:27 | Zelensky: Nous devons faire à nouveau la sécurité une réalité Zelensky: We must make security a reality again (lien direct) |

Munich, Allemagne - Le président ukrainien Volodymyr Zelensky a appelé les nations à unir leurs efforts contre la Russie pour restaurer le «Ordre mondial basé sur les règles» et faire de la sécurité «une réalité à nouveau».S'exprimant samedi à la scène principale de la Conférence de sécurité de Munich, Zelensky a déclaré que la guerre russe en Ukraine imposait une menace pour le monde entier

Munich, Allemagne - Le président ukrainien Volodymyr Zelensky a appelé les nations à unir leurs efforts contre la Russie pour restaurer le «Ordre mondial basé sur les règles» et faire de la sécurité «une réalité à nouveau».S'exprimant samedi à la scène principale de la Conférence de sécurité de Munich, Zelensky a déclaré que la guerre russe en Ukraine imposait une menace pour le monde entier

MUNICH, GERMANY - Ukrainian President Volodymyr Zelensky called on nations to unite their efforts against Russia to restore the “rule-based world order” and make security “a reality again.” Speaking from the main stage at the Munich Security Conference on Saturday, Zelensky said that the Russian war in Ukraine poses a threat to the whole world

MUNICH, GERMANY - Ukrainian President Volodymyr Zelensky called on nations to unite their efforts against Russia to restore the “rule-based world order” and make security “a reality again.” Speaking from the main stage at the Munich Security Conference on Saturday, Zelensky said that the Russian war in Ukraine poses a threat to the whole world |

Threat Conference | ★★★ | ||

| 2024-02-17 08:00:00 | Russe APT \\ 'Winter Vivern \\' cible le gouvernement européen, militaire Russian APT \\'Winter Vivern\\' Targets European Government, Military (lien direct) |

La campagne d'espionnage sophistiquée de TAG-70 \\ a ciblé une gamme de cibles géopolitiques, suggérant un acteur de menace soutenu par l'État très compétent et bien financé.

TAG-70\'s sophisticated espionage campaign targeted a range of geopolitical targets, suggesting a highly capable and well-funded state-backed threat actor. |

Threat | ★★★ | ||

| 2024-02-16 21:12:00 | AVERTISSEMENT CISA: Ransomware Akira exploitant la vulnérabilité Cisco ASA / FTD CISA Warning: Akira Ransomware Exploiting Cisco ASA/FTD Vulnerability (lien direct) |

L'Agence américaine de sécurité de la cybersécurité et de l'infrastructure (CISA) jeudi et NBSP; ajouté & nbsp; un défaut de sécurité maintenant paralysé un impact sur le logiciel Cisco Adaptive Security Appliance (ASA) et la défense de la menace de feu (FTD) à son catalogue connu vulnérabilités exploitées (KEV), à la suite de rapports selon lesquellesIl est probablement exploité dans les attaques des ransomwares Akira.

La vulnérabilité en question est & nbsp;

The U.S. Cybersecurity and Infrastructure Security Agency (CISA) on Thursday added a now-patched security flaw impacting Cisco Adaptive Security Appliance (ASA) and Firepower Threat Defense (FTD) software to its Known Exploited Vulnerabilities (KEV) catalog, following reports that it\'s being likely exploited in Akira ransomware attacks. The vulnerability in question is |

Ransomware Vulnerability Threat | ★★★ | ||

| 2024-02-16 20:30:55 | Fuite de russe \\ 'menace \\' partie d'une tentative pour tuer la réforme de la surveillance américaine, disent des sources Leak of Russian \\'Threat\\' Part of a Bid to Kill US Surveillance Reform, Sources Say (lien direct) |

Une divulgation surprise d'une menace de sécurité nationale par le président du renseignement de la Chambre faisait partie d'un effort pour bloquer la législation visant à limiter les flics et les espions à acheter des données privées américaines.

A surprise disclosure of a national security threat by the House Intelligence chair was part of an effort to block legislation that aimed to limit cops and spies from buying Americans\' private data. |

Threat Legislation | ★★★ | ||

| 2024-02-16 19:33:28 | Coyote: un troyen bancaire à plusieurs étages abusant le programme d'installation de l'écureuil Coyote: A Multi-Stage Banking Trojan Abusing the Squirrel Installer (lien direct) |

#### Description

Un nouveau troyen bancaire nommé "Coyote" a été découvert, ciblant les utilisateurs de plus de 60 institutions bancaires principalement au Brésil.Il utilise des techniques avancées telles que le programme d'installation de Squirrel, les NodeJS et le langage de programmation NIM pour infecter les victimes, divergeant des méthodes traditionnelles.Le malware masque son chargeur dans un packager de mise à jour, puis utilise des NodeJS pour exécuter le code JavaScript obscurci et charge l'étape finale à l'aide de NIM.Coyote persiste en abusant des scripts de connexion Windows et surveille les applications bancaires pour des informations sensibles, en communiquant avec son serveur de commande et de contrôle via les canaux SSL.La complexité du Troie signifie un changement vers les technologies modernes parmi les cybercriminels, reflétant une sophistication croissante dans le paysage des menaces.

#### URL de référence (s)

1. https://securelist.com/coyote-multi-stage-banking-trojan/111846/

#### Date de publication

8 février 2024

#### Auteurs)

Équipe mondiale de recherche et analyse Kaspersky Lab

#### Description A new banking Trojan named "Coyote" has been discovered, targeting users of over 60 banking institutions primarily in Brazil. It utilizes advanced techniques such as Squirrel installer, NodeJS, and Nim programming language to infect victims, diverging from traditional methods. The malware hides its loader within an update packager, then employs NodeJS to execute obfuscated JavaScript code and loads the final stage using Nim. Coyote persists by abusing Windows logon scripts and monitors banking applications for sensitive information, communicating with its command and control server via SSL channels. The Trojan\'s complexity signifies a shift towards modern technologies among cybercriminals, reflecting an increasing sophistication in the threat landscape. #### Reference URL(s) 1. https://securelist.com/coyote-multi-stage-banking-trojan/111846/ #### Publication Date February 8, 2024 #### Author(s) Global Research & Analysis Team Kaspersky Lab |

Malware Threat | ★★ | ||

| 2024-02-16 16:19:00 | Malveillant \\ 'sns expéditeur \\' abus de script aws pour les attaques de smirs en vrac Malicious \\'SNS Sender\\' Script Abuses AWS for Bulk Smishing Attacks (lien direct) |

Un script Python malveillant connu sous le nom de & nbsp; SNS Sender & NBSP; est annoncé comme un moyen pour les acteurs de menace d'envoyer des messages en smhing en vrac en abusant d'Amazon Web Services (AWS) Simple Notification Service (SNS).

Les messages de phishing SMS sont conçus pour propager des liens malveillants conçus pour capturer les victimes \\ 'des informations personnellement identifiables (PII) et les coordonnées de la carte de paiement, Sentinélone et NBSP;

A malicious Python script known as SNS Sender is being advertised as a way for threat actors to send bulk smishing messages by abusing Amazon Web Services (AWS) Simple Notification Service (SNS). The SMS phishing messages are designed to propagate malicious links that are designed to capture victims\' personally identifiable information (PII) and payment card details, SentinelOne |

Threat | ★★ | ||

| 2024-02-16 13:53:42 | Les informations d'administration d'administration de l'ex-employée \\ utilisées dans le piratage de l'agence gouvernementale américaine Ex-Employee\\'s Admin Credentials Used in US Gov Agency Hack (lien direct) |

Un acteur de menace a employé les titres de compétences administratifs d'un ancien employé pour pirater une organisation gouvernementale américaine.

A threat actor employed the administrative credentials of a former employee to hack a US government organization. |

Hack Threat | ★★★ | ||

| 2024-02-16 13:10:00 | Réseau gouvernemental d'État américain violée via l'ancien compte de l'employé \\ U.S. State Government Network Breached via Former Employee\\'s Account (lien direct) |

L'Agence américaine de sécurité de la cybersécurité et des infrastructures (CISA) a révélé qu'un environnement de réseau d'organisation gouvernementale sans nom de l'État était compromis via un compte administrateur appartenant à un ancien employé.

"Cela a permis à l'acteur de menace de s'authentifier avec succès auprès d'un point d'accès interne Virtual Private Network (VPN)", l'agence & nbsp; dit & nbsp; dans un avis conjoint publié

The U.S. Cybersecurity and Infrastructure Security Agency (CISA) has revealed that an unnamed state government organization\'s network environment was compromised via an administrator account belonging to a former employee. "This allowed the threat actor to successfully authenticate to an internal virtual private network (VPN) access point," the agency said in a joint advisory published |

Threat | ★★★ | ||

| 2024-02-16 12:30:00 | Les pirates exploitent l'agenda de l'UE dans les campagnes de phishing de lance Hackers Exploit EU Agenda in Spear Phishing Campaigns (lien direct) |

Les adversaires ciblant les victimes basées à l'UE tirent parti de plus en plus

Adversaries targeting EU-based victims increasingly leverage EU affairs in spear phishing attacks, CERT-EU found |

Threat | ★★ | ||

| 2024-02-16 11:00:00 | Des résultats solides dans les tests tiers confirment AT & amp; T cybersécurité en tant que leader XDR Strong results in third-party testing confirm AT&T Cybersecurity as an XDR leader (lien direct) |

Here at AT&T Cybersecurity, we know that the technology powering our managed detection and response services is solid—and we’ve got documentation to prove it. But we also know you’ve probably read your share of marketing materials making claims with nothing to back them up, so when we get the opportunity to share third-party metrics that support what we’ve been saying, we jump on it. Recently, the AT&T Cybersecurity USM Anywhere platform was evaluated by an independent third-party test lab for its extended detection and response (XDR) capabilities, and we are delighted to announce that it received an impressive overall score of 96.3%. SecureIQLab evaluated USM Anywhere across multiple attack scenarios that incorporated a wide range of real-world threats and attack stages. The unbiased results confirm what our customers already know: organizations can depend on our XDR platform to help identify and respond to advanced threats before they become a problem. USM Anywhere performed exceptionally well during testing to determine how accurate it is at detecting, correlating, and classifying threats—securing an overall score of 97.6%. In incident response testing, it received an overall score of 97.6%, indicating highly accurate incident management and response. SecureIQLab observed in its testing notes, “The AT&T Cybersecurity XDR solution demonstrated outstanding incident response capabilities, acting and/or successfully responding to almost all validated attack scenarios.” USM Anywhere shined during testing to understand how effective it is at filtering out noise and providing context to produce relevant, actionable alerts, achieving a near-perfect score of 99.8%. “A key factor in the AT&T Cybersecurity solution’s high Overall XDR Solution Score is its ability to rapidly identify and detect a threat and display relevant, correlated threat information.” – SecureIQLab (AT&T Cybersecurity Extended Detection & Response (XDR) Validation Report) The negative impact of false positives in cybersecurity is well understood. They increase noise and can quickly overwhelm security teams, resulting in alert fatigue and the very real risk of true threats being missed. Our solution’s perfect score (100%) during false-positive testing affirms its capability to correctly identify and allow non-malicious traffic without sacrificing operational accuracy. Testing was performed during normal workflows and included more than 30 real-world scenarios for several t | Threat | ★★ | ||

| 2024-02-16 06:00:45 | Les tenants et aboutissants de la confidentialité des données, partie 1: la complexité importante et croissante d'assurer la confidentialité des données The Ins and Outs of Data Privacy, Part 1: The Importance-and Growing Complexity-of Ensuring Data Privacy (lien direct) |

This blog is the first in a series where we explore data privacy. In these two blogs, we\'ll cover why data privacy is increasingly important as well as some tips for keeping data safe. We\'ll also discuss how data loss protection (DLP) and insider threat management tools (ITM) are critical to ensuring data privacy. Data Privacy Week in January 2024 highlighted the increasing importance and challenges of data privacy. Trends like digital transformation, remote work and the proliferation of cloud applications have made the task of protecting sensitive data harder than ever. As the volume and perceived value of data grows, so does the risk of data loss and theft, including by insiders. Despite these challenges, businesses can\'t afford missteps when it comes to keeping sensitive data safe. Companies everywhere are under pressure to meet strict data privacy laws that promote data security and data privacy. Noncompliance can be costly. Hefty fines and market loss are common. Research from our 2023 Voice of the CISO report underscores the risk. One-third of the CISOs who told us that their company suffered a material loss of sensitive data within the past 12 months also reported their business was hit with regulatory sanctions as a result. In this blog post, we take a closer look at data privacy and how it relates to data security. We also discuss how laws around data privacy are evolving. And we cover how data loss prevention (DLP) and insider threat management (ITM) tools can help you stay on top of your data compliance challenges. What is data privacy? Data privacy is about protecting sensitive data that belongs to individuals or entities. This includes personally identifiable information (PII), which can be used to identify an individual or a corporate customer. Examples of PII include names, addresses, Social Security or tax ID numbers, credit card data and dates of birth. A business that stores or manages this type of information must follow data privacy laws. These laws ensure that data is kept confidential and secure and that it is only used for authorized purposes. They are intended to help a business: Protect personal information Safeguard critical business data Preserve users\' autonomy Maintain trust with customers and employees Data privacy is also about trust. The misuse or theft of sensitive data can lead to email fraud, insurance fraud, identity theft and more. So, customers need to trust that the companies they share their private data with will guard it carefully. An evolving regulatory landscape Data privacy laws are designed to compel businesses to keep sensitive data safe. Data compliance mandates often require businesses to tell users exactly how their data is used and collected. They may also require companies to notify users when a data breach happens. As noted earlier, not following these laws can result in stiff penalties. Multiple data privacy laws around the globe govern regulations based on their type, the user\'s location and other criteria. Some examples include the: GDPR in the European Union CCPA in the U.S. HIPAA in the U.S. LGPD in Brazil Several state governments in the United States are stepping up efforts to enact data privacy laws. California, Colorado, Connecticut, Utah and Virginia enacted comprehensive consumer privacy laws before 2023. Those laws became enforceable last year. In 2023, these states enacted privacy laws: Delaware Florida Indiana Iowa Montana Oregon Tennessee Texas As data privacy laws emerge or evolve, the definition of sensitive data may change. For example, GDPR expanded the definition of PII to include data elements like email and IP addresses. That is why it is so important for companies to stay attuned to this ever-changing landscape. The rise of generative AI sites has also sparked new concerns about data privacy. New laws are likely to be developed soon. The Biden Administration\'s new executive order will also have an impact on data use in the year ahead. Why | Data Breach Malware Tool Threat Cloud | ★★ | ||

| 2024-02-15 21:30:32 | Flaw Microsoft Exchange Server exploité comme un bogue zéro jour Microsoft Exchange Server Flaw Exploited as a Zero-Day Bug (lien direct) |

Microsoft a observé des signes d'exploits actifs ciblant le CVE-2024-2140.

Microsoft has observed signs of active exploits targeting CVE-2024-2140. |

Vulnerability Threat | ★★★ |

To see everything:

Our RSS (filtrered)